Как обезопасить себя от вирусов шифровальщиков

Как защититься от шифровальщиков за минуту

Как защититься от шифровальщиков за минуту

Добрый день уважаемые читатели и гости блога, как вы помните в мае 2017 года, началась масштабная волна заражения компьютеров с операционной системой Windows, новым вирусом шифровальщиком, по имени WannaCry, в результате чего он смог заразить и зашифровать данные, более чем на 500 000 компьютеров, вы только вдумайтесь в эту цифру. Самое страшное, что данная разновидность вирусов, практически не отлавливается современными антивирусными решениями, что делает его еще более угрожающим, ниже я вам расскажу метод, как обезопасить свои данные от его влияния и как защититься от шифровальщиков за минуту, думаю вам это будет интересно.

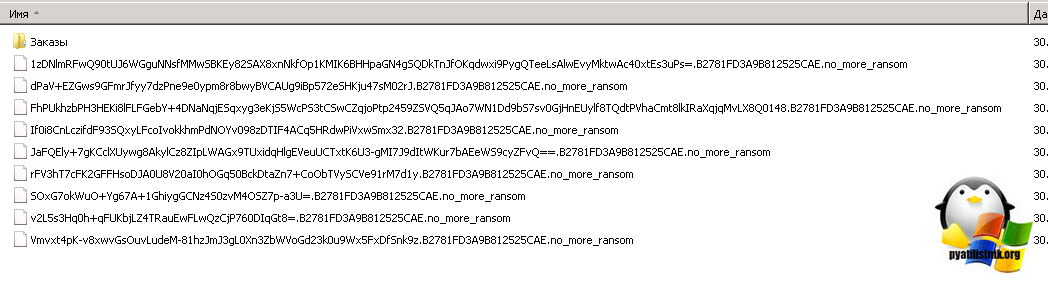

Вирус шифровальщик - это разновидность троянской программы, в задачи которой входит заражение рабочей станции пользователя, выявления на нем файлов необходимого формата (например, фото, аудиозаписи, видео файлы) их последующее шифрование со сменой типа файла, в результате чего пользователь их больше не сможет открыть, без специальной программы дешифратора. Выглядит это вот так.

Самыми распространенными форматами файлов после шифрования являются:

Опишу самый распространенный случай в котором задействован вирус шифратор. Представим себе обычного пользователя в любой абстрактной организации, в 90 процентах случаев у пользователя есть интернет за его рабочим местом, так как с помощью него он приносит прибыль компании, он совершает серфинг в интернет пространстве. Человек не робот и может отвлекаться от работы, просматривая интересные ему сайты, или сайты которые ему посоветовал его друг. В результате этой деятельности, он может заразить свой компьютер шифровальщиком файлов, сам того не подозревая и узнать об этом, тогда, когда уже будет поздно. вирус сделал свое дело.

Вирус в момент своей работы старается обработать все файлы, к которым у него есть доступ, тут и начинается, что важные документы в папке отдела, к которым у пользователя есть доступ, вдруг превращаются в цифровой мусор, локальные файлы и многое другое. Понятно, что должны быть резервные копии файловых шар, но как быть с локальными файлами, которые могут составлять всю работу человека, в результате компания теряет деньги, за простой работы, а системный администратор выходит из зоны комфорта и тратит свое время на расшифровку файлов.

То же самое может быть и у рядового человека, но последствия тут локальные и касаются лично его и его семьи, очень печально видеть случаи, когда вирус зашифровал все файлы, включая семейных архив фотографий и у людей не осталось резервной копии, ну не принято у обычных пользователей ее делать.

С облачными сервиса все не так просто, если вы все храните там и не используете толстого клиента у себя в операционной системе Windows, одно дело, там в 99% вам ничего не грозит, но вот если вы используете, например, "Яндекс диск" или "mail Облако" синхронизируя файлы со своего компьютера на него, то заразившись и получив, что все файлы зашифрованы, программа их отправит прямиком облако и вы так же все потеряете.

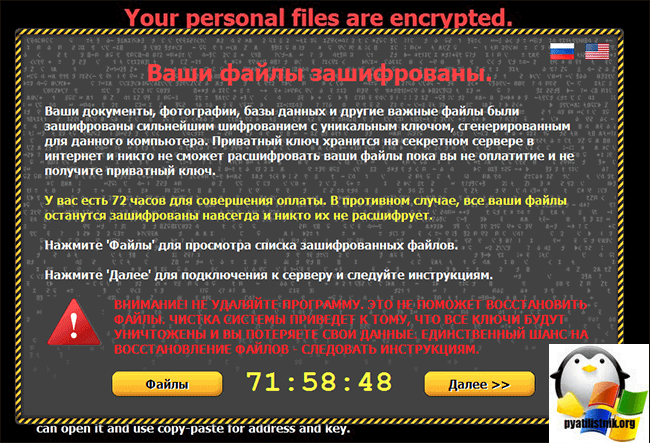

В итоге вы видите картинку на подобие этой, где вам сообщается, что все файлы зашифрованы и вам необходимо отправить деньги, сейчас это делается в биткоинах, чтобы не вычислить злоумышленников. После оплаты, вам якобы должны прислать, дешифратор и вы все восстановите.

Источники троянов шифровальщиков

Давайте попытаемся выделить основные источники проникновения шифратора к вам на компьютер.

- Электронная почта > очень часто людям приходят непонятные или фейковые письма с ссылками или зараженными вложениями, кликнув по которым, жертва начинает устраивать себе бессонную ночь. Как защитить электронную почту я вам рассказывал, советую почитать.

- Через программное обеспечение - вы скачали программу из неизвестного источника или поддельного сайта, в ней зашит вирус шифратор, и при установке ПО вы его себе заносите в операционную систему.

- Через флешки - люди до сих пор очень часто ходят друг к другу и переносят через флешки кучу вирусов, советую вам почитать "Защита флешки от вирусов"

- Через ip камеры и сетевые устройства имеющие доступ в интернет - очень часто из-за кривых настроек на роутере или ip камере подключенной в локальную сеть, хакеры заражают компьютеры в той же сети.

Как защитить от вируса шифровальщика ваш ПК

Защищает от шифровальщиков грамотное использование компьютера, а именно:

- Не открывайте не известную вам почту и не переходите по непонятным ссылкам, каким бы образом они к вам не попали, будь то почта или любой из мессенджеров

- Максимально быстро устанавливайте обновления операционной системы Windows или Linux, они выходят не так часто, примерно раз в месяц. Если говорить про Microsoft, то это второй вторник, каждого месяца, но в случае с шифровальщиками файлов, обновления могут быть и нештатные.

- Не подключайте к своему компьютеру неизвестные флешки, просите друзей скинуть лучше ссылку на облако.

- Убедитесь, что если вашему компьютеру не нужно быть доступным в локальной сети для других компьютеров, то выключите доступ на него.

- Ограничьте права доступа на файлы и папки

- Установка антивирусного решения

- Не устанавливайте непонятные программы, взломанные непонятно кем

С первыми тремя пунктами все понятно, а вот на оставшихся двух я остановлюсь подробнее.

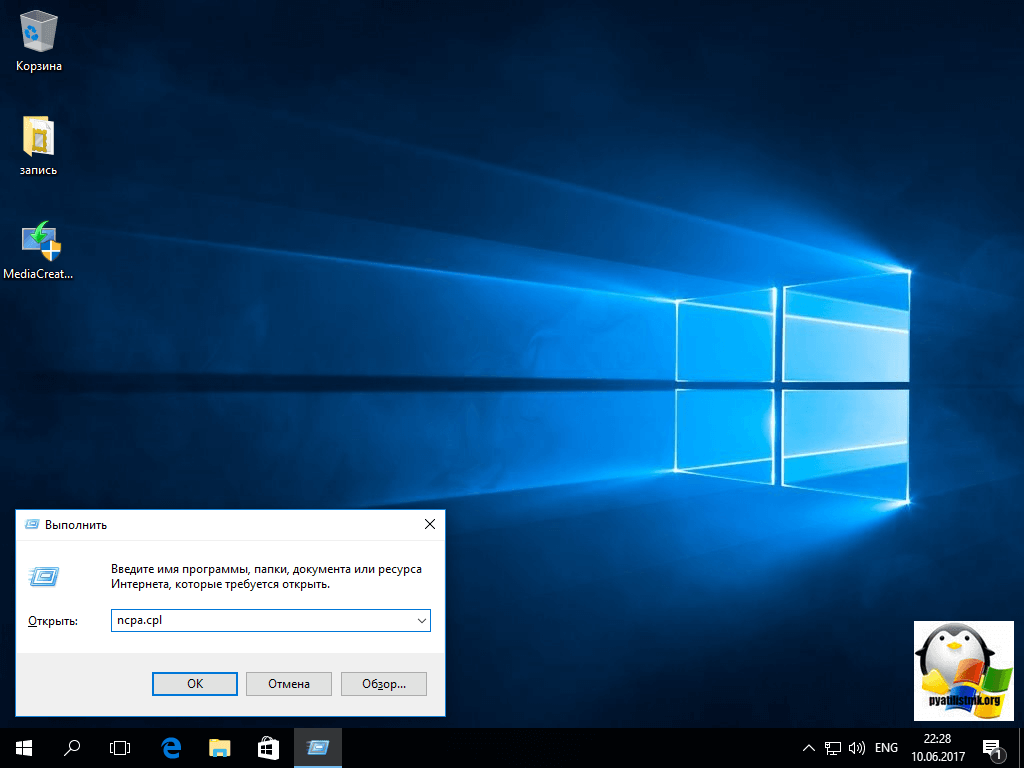

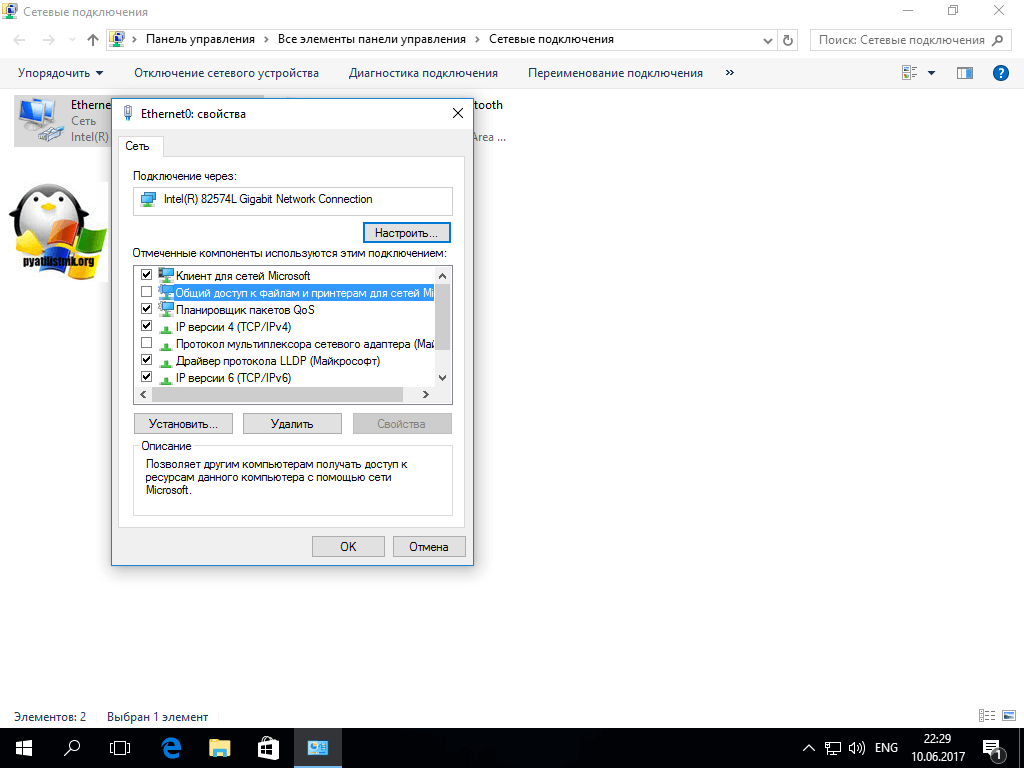

Когда меня спрашивают как организовывается в windows защита от шифровальщиков, то первым делом я рекомендую людям отключить "службу доступа к файлам и принтерам сетей Microsoft", которая позволяет другим компьютерам получить доступ к ресурсам данного компьютера с помощью сетей Microsoft. Это так же актуально от любопытных системных администраторов, работающих у вашего провайдера.

Отключить данную службу и защититься от шифровальщиков в локальной или провайдерской сети, можно следующим образом. Нажимаем сочетание клавиш WIN+R и в открывшемся окне выполнить, вводим команду ncpa.cpl. Я это покажу на своем тестовом компьютере с операционной системой Windows 10 Creators Update.

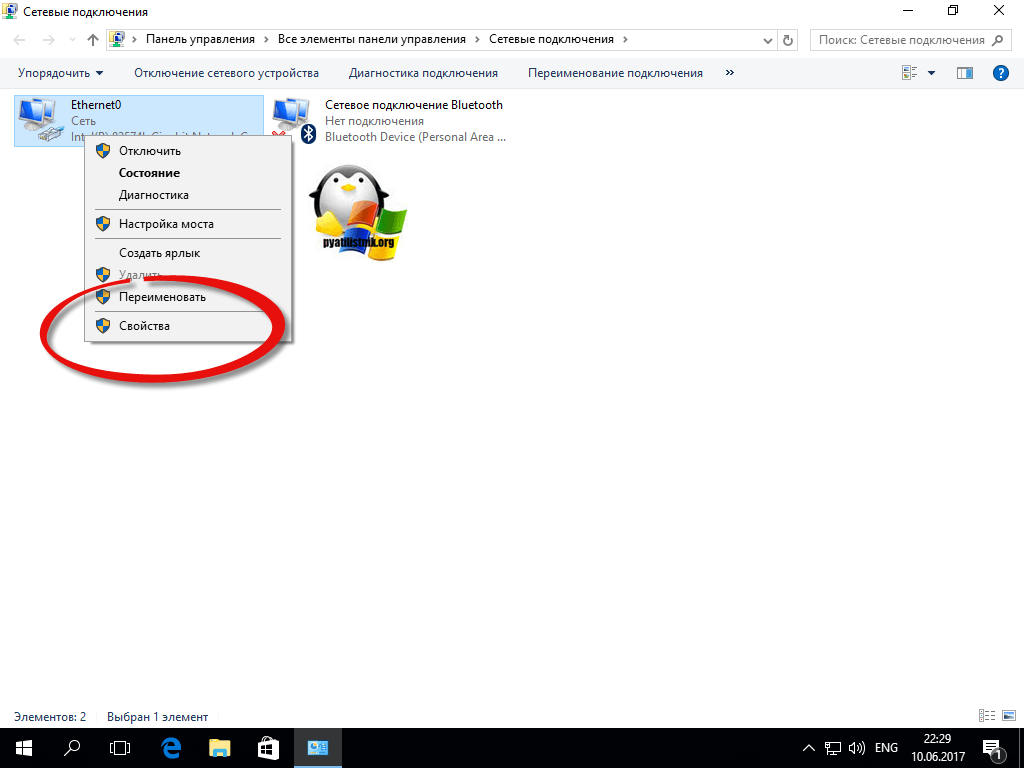

Выбираем нужный сетевой интерфейс и кликаем по нему правой кнопкой мыши, из контекстного меню выбираем пункт "Свойства"

Находим пункт "Общий доступ к файлам и принтерам для сетей Microsoft" и снимаем с него галку, после чего сохраняем, все это поможет защитить компьютер от вируса шифровальщика в локальной сети, ваша рабочая станция просто не будет доступна.

Защита от вируса шифровальщика в windows может быть реализована вот таким интересным способом, я расскажу как я сделал для себя. И так основная проблема в борьбе с шифровальщиками, заключается в том, что антивирусы, просто не могут в режиме реального времени с ними бороться, ну не может он на сегодняшний момент защитить вас, поэтому будем хитрее. Если у вирус шифратора нет прав на запись, то он и не сможет ничего сделать с вашими данными. Приведу пример, у меня есть папка фотографии, она хранится локально на компьютере, плюс есть две резервные копии на разных жестких дисках. На своем локальном компьютере я сделал на нее права, только на чтение, для той учетной записи под которой сижу за компьютером. Если бы вирус попал, то прав у него просто не хватило бы, все как видите просто.

Как все это реализовать, чтобы защититься от шифровальщиков файлов и все уберечь, делаем следующее.

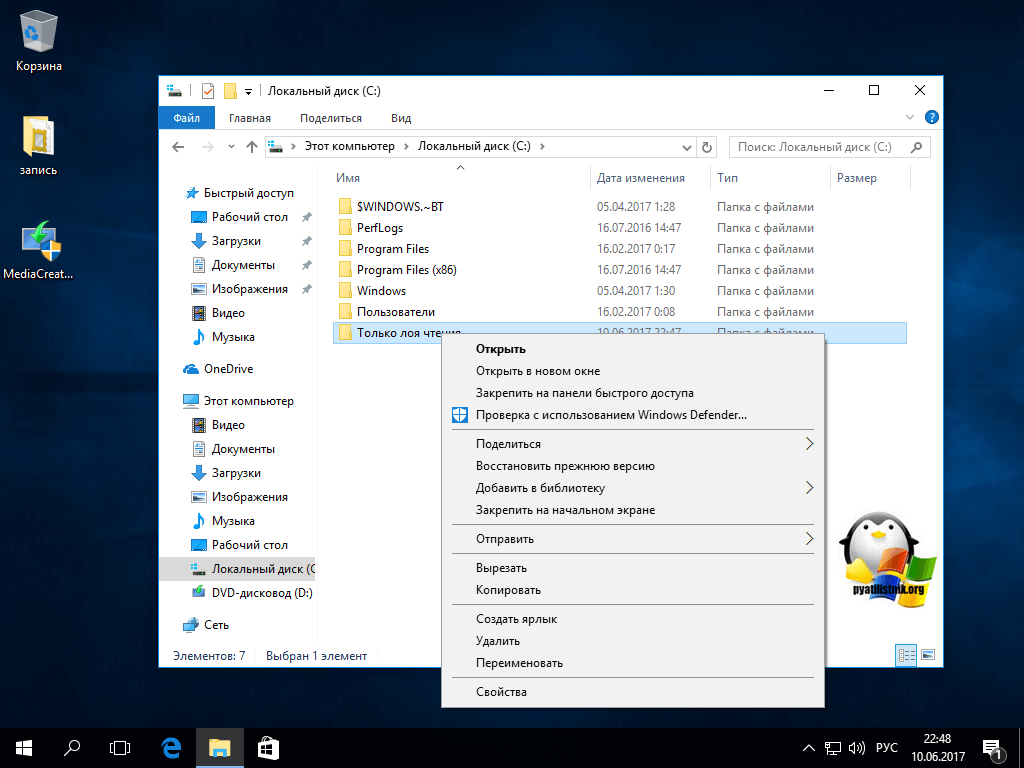

- Выбираем нужные вам папки. Старайтесь использовать именно папки, с ними проще назначать права. А в идеале создайте папку, под названием только для чтения, и уже в нее помещайте все нужные вам файлы и папки. Чем хорошо, назначив на верхней папке права, они автоматически будут применены и для других, находящихся в ней папок. Как только скопируете все нужные файлы и папки в нее, переходите к следующему пункту

- Щелкаем по папке правым кликом из из меню выбираем "Свойства"

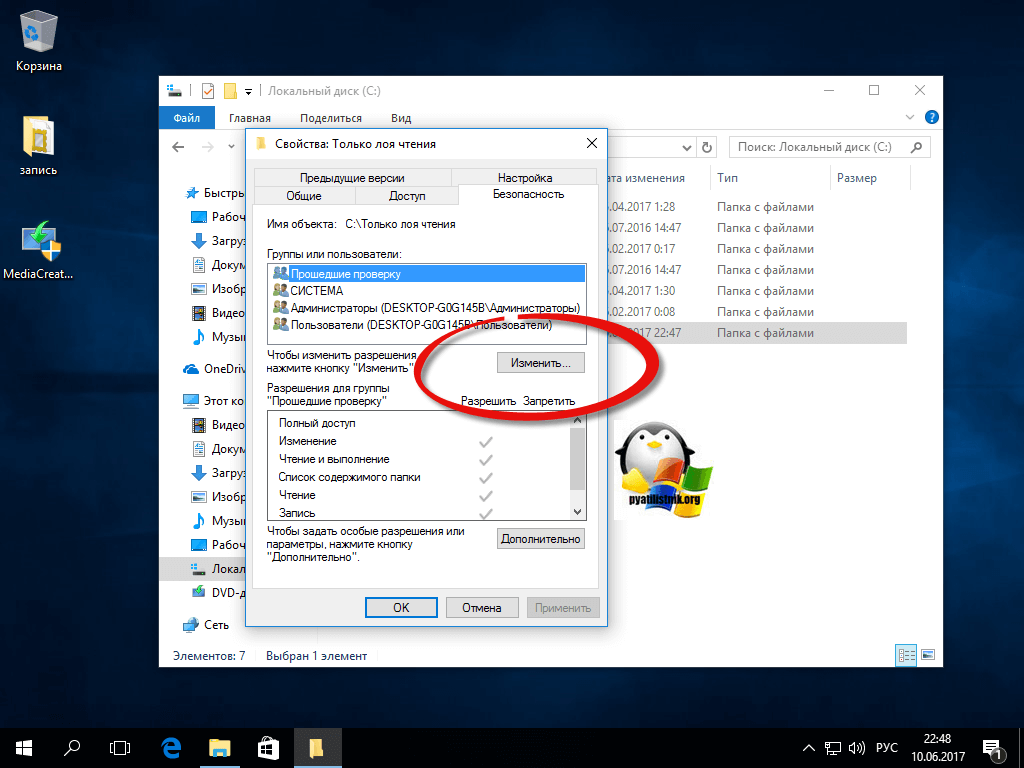

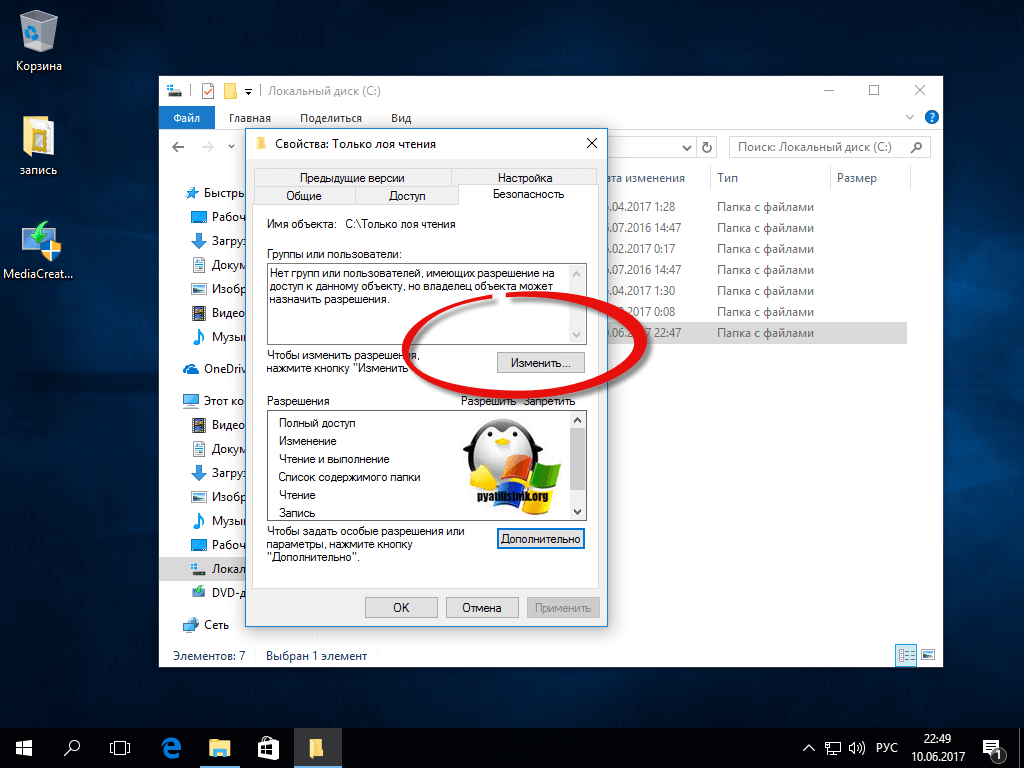

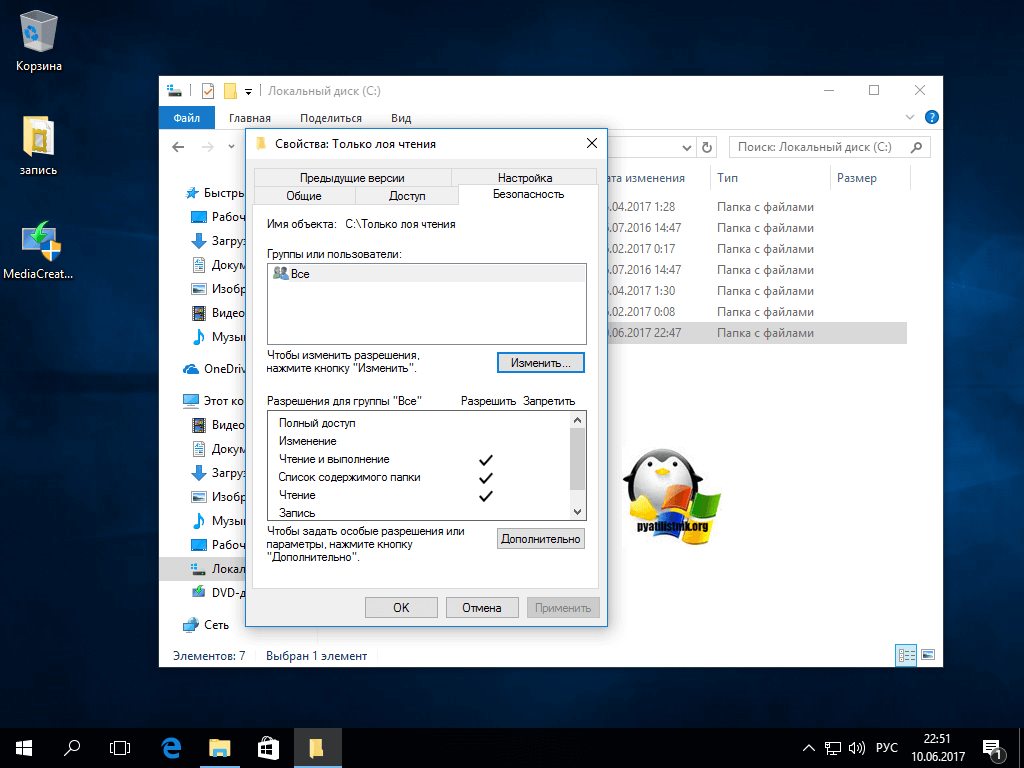

- Переходим на вкладку "Безопасность" и нажимаем кнопку "Изменить"

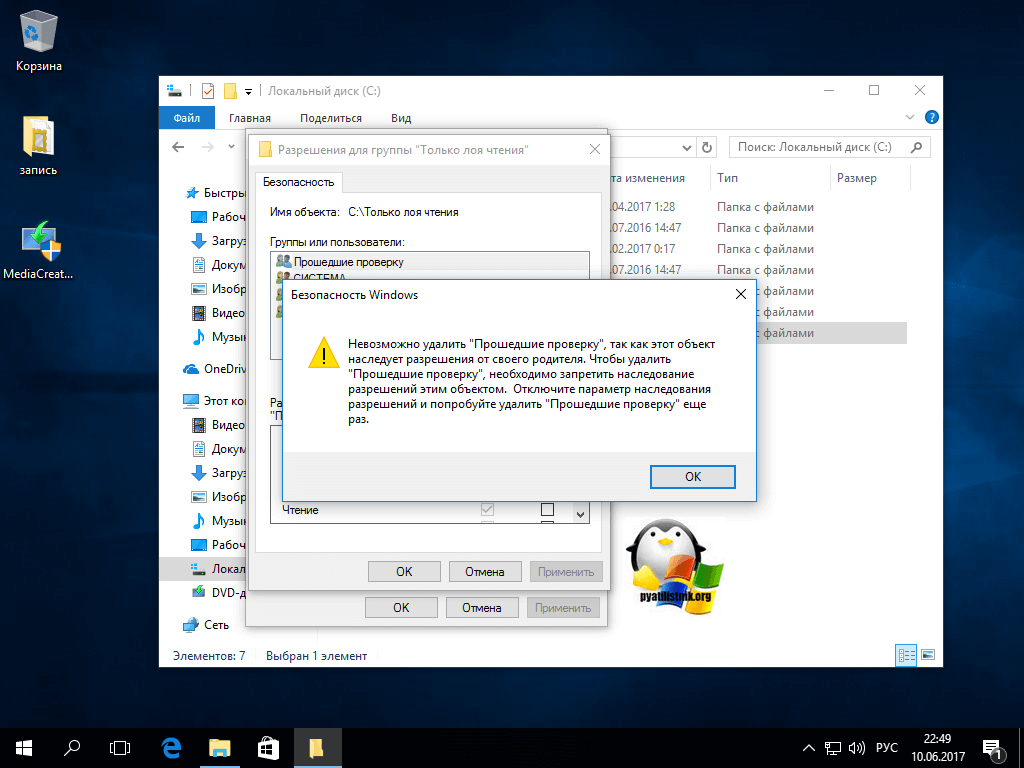

- Пробуем удалить группы доступа, если получаете окно с предупреждением, что "Невозможно удалить группу, так как этот объект наследует разрешения от своего родителя", то закрываем его.

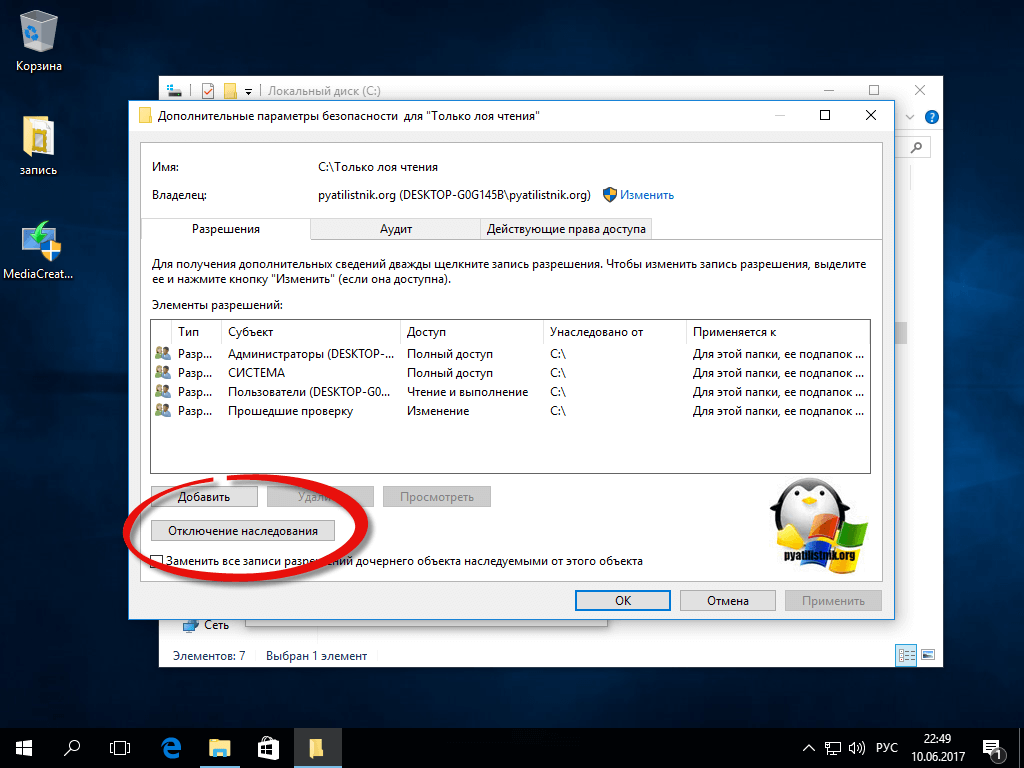

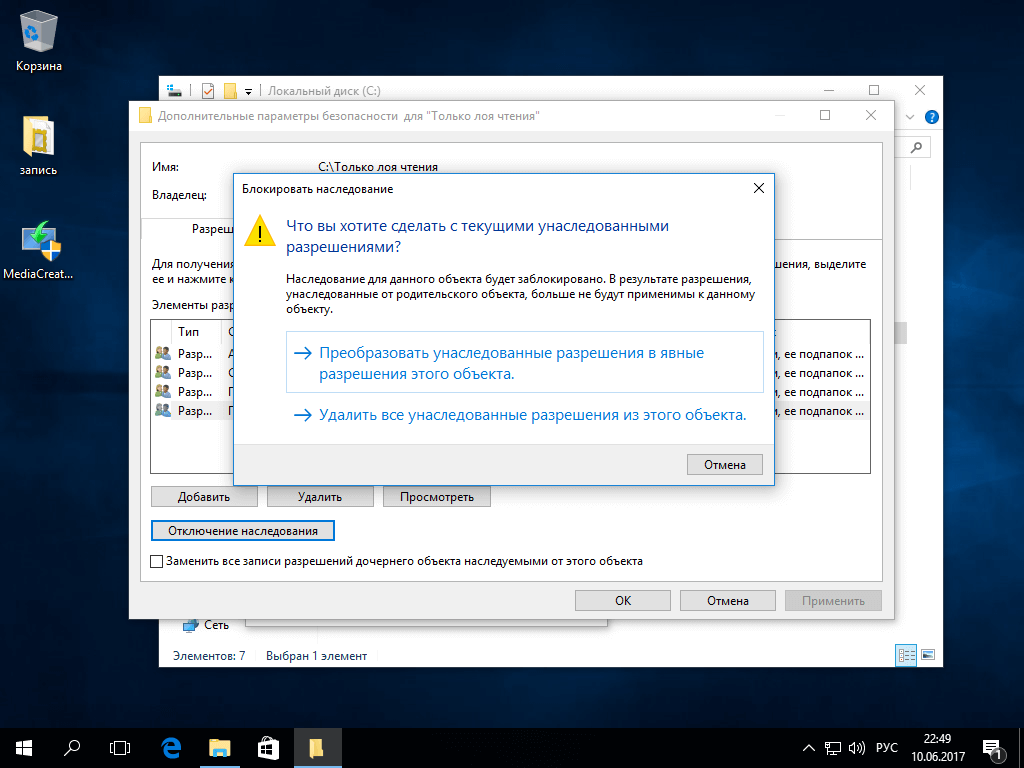

- Нажимаем кнопку "Дополнительно". В открывшемся пункте, нажмите "отключить наследования"

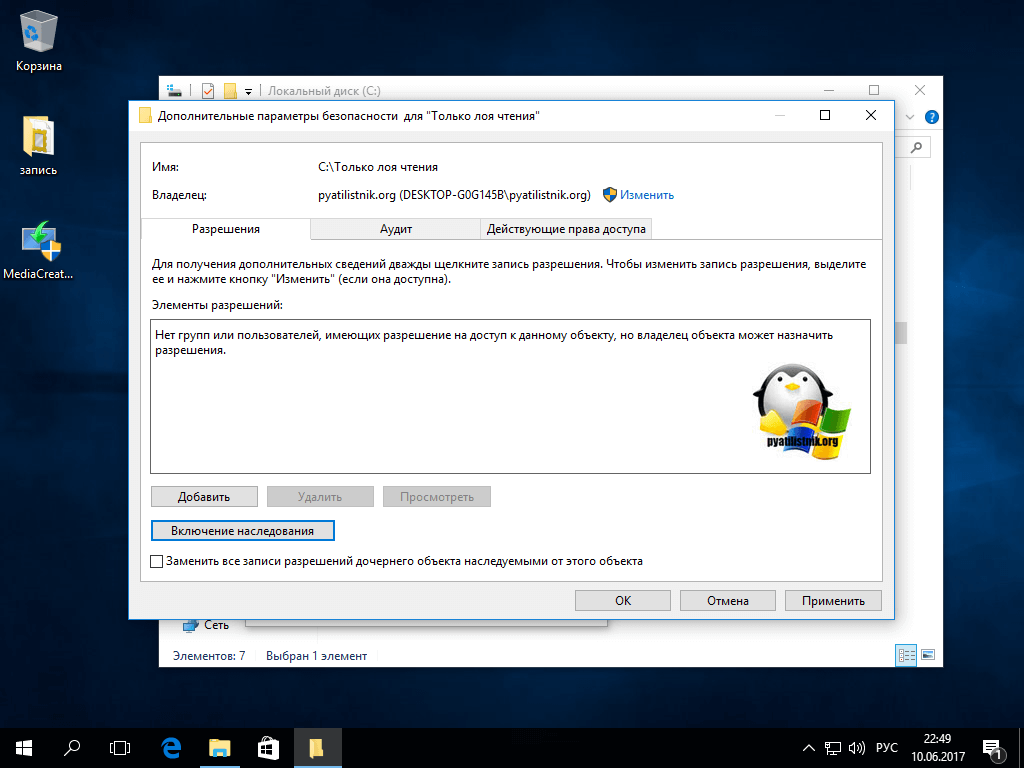

- В итоге в поле "Разрешения" все будут удалены.

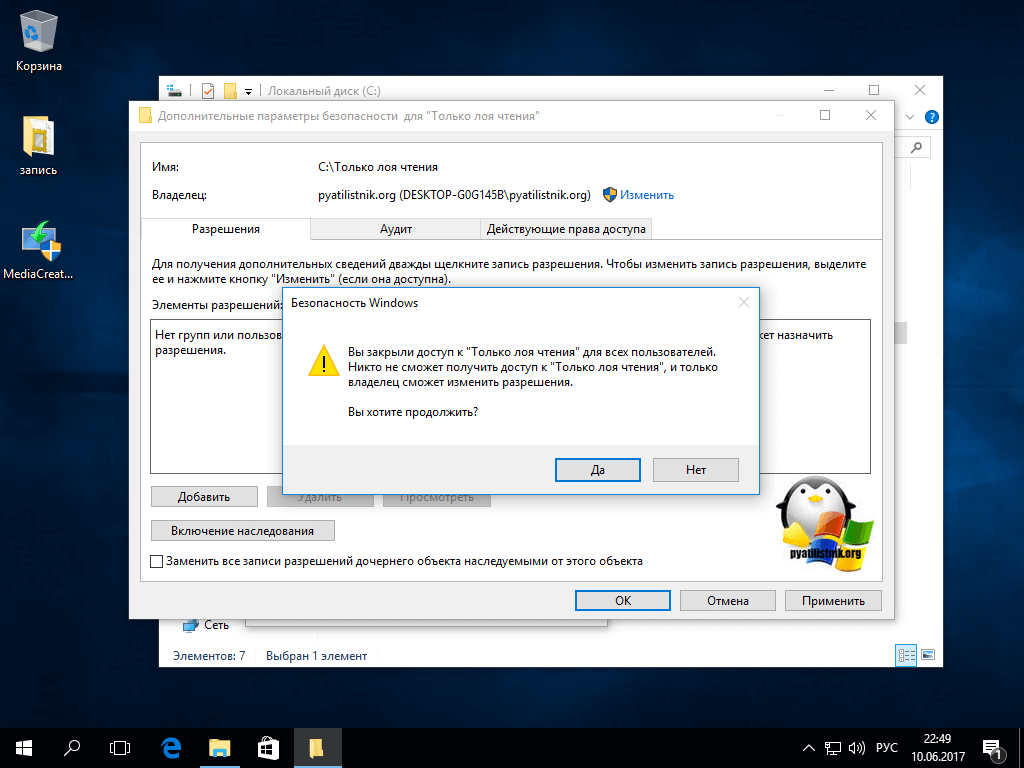

- Сохраняем изменения. Обратите внимание, что теперь только владелец папки может изменять разрешения.

- Теперь на вкладке "Безопасность" нажмите "Изменить"

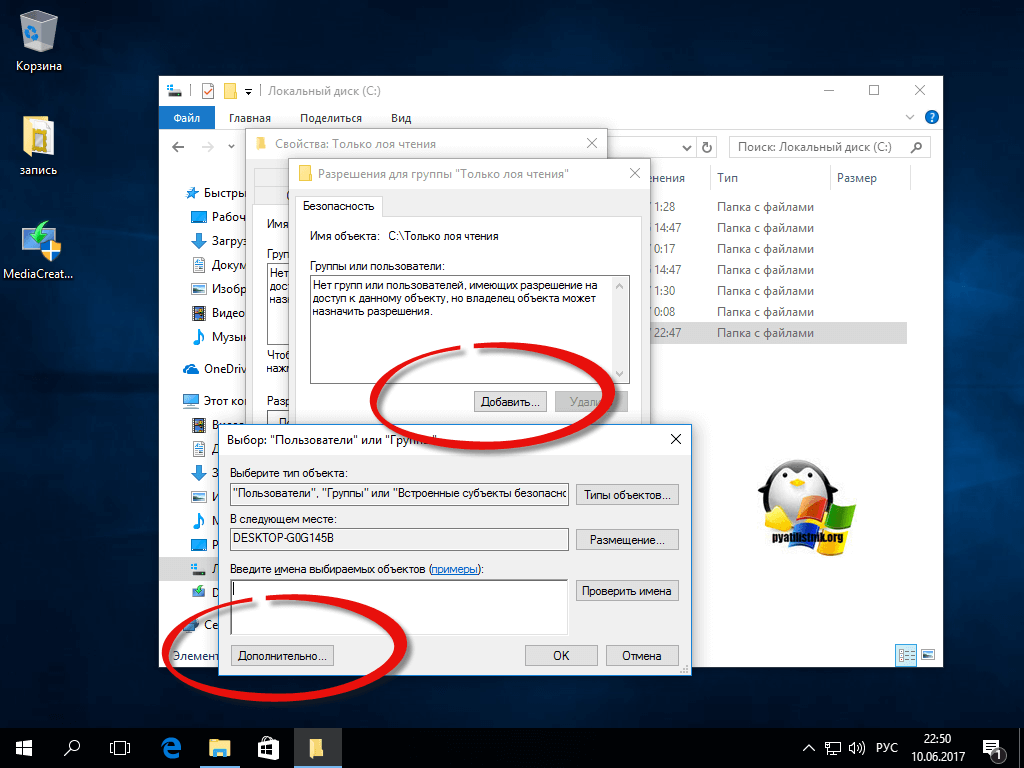

- Далее нажимаем "Добавить - Дополнительно"

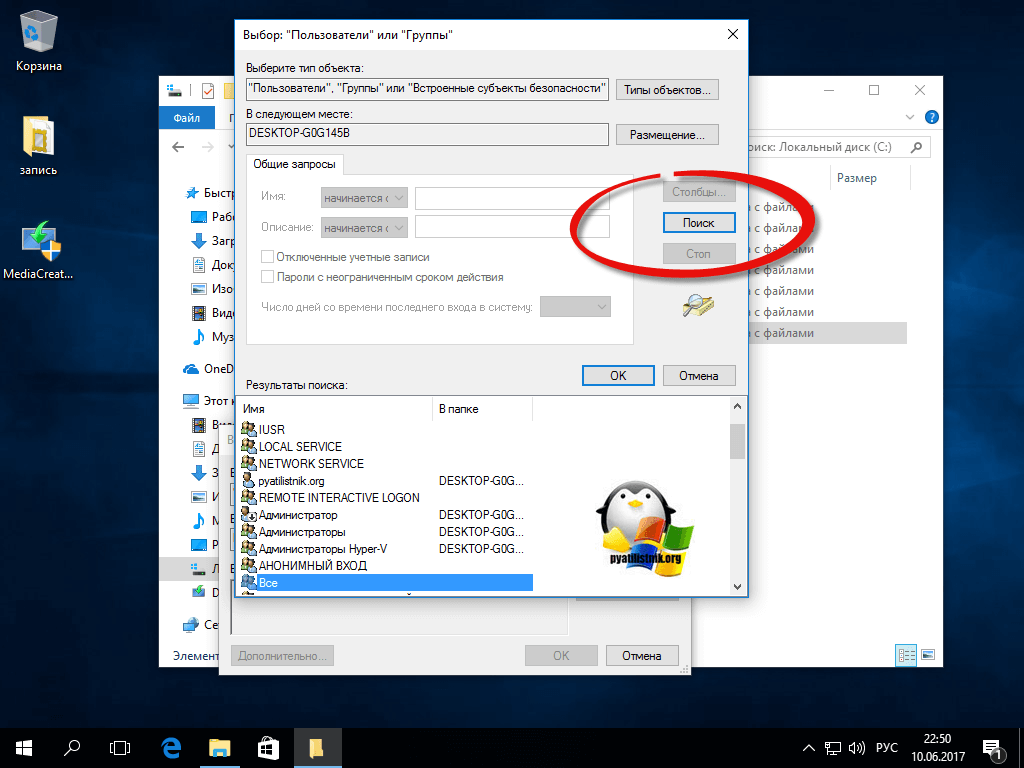

- Нам необходимо добавить группу "Все", для этого нажмите "Поиск" и выберите нужную группу.

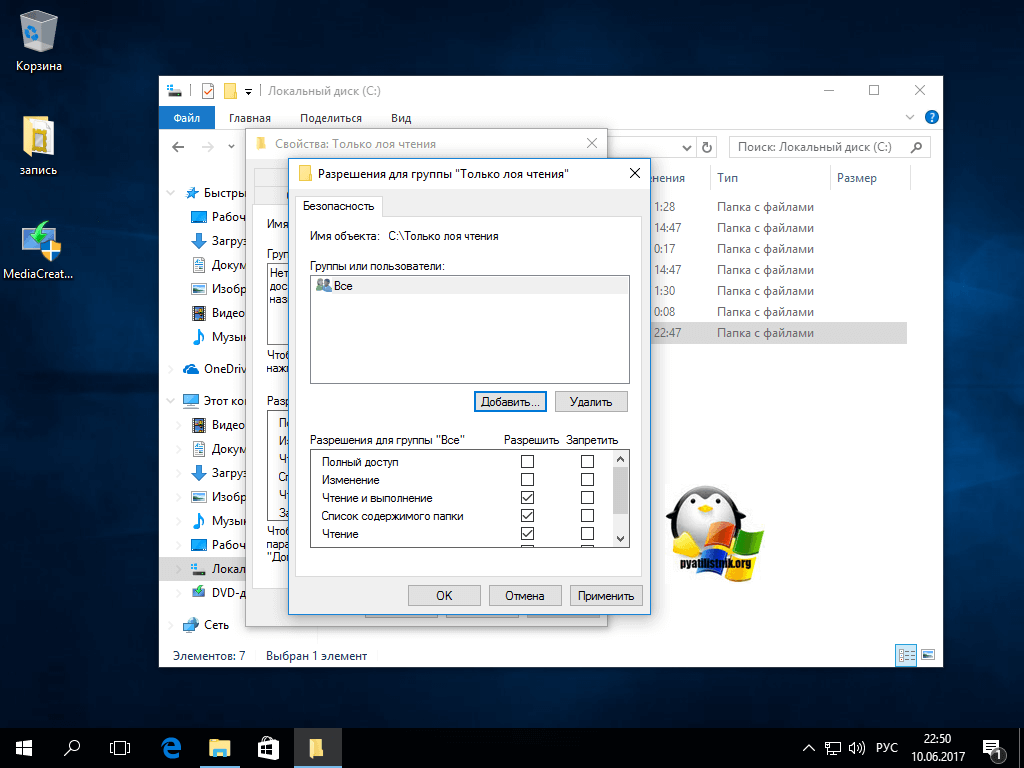

- Для защиты Windows от шифровальщика, у вас для группы "Все" должны быть выставлены права, как на картинке.

- Все теперь никакой вирус шифратор вам для ваших файлов в данной директории не грозит.

Я надеюсь, что Microsoft и другие антивирусные решения смогут улучшить свои продукты и защитят компьютеры от шифровальщиков, до их вредоносной работы, но пока этого не произошло, соблюдайте те правила, что я вам описал и делайте всегда резервные копии важных данных.

К слову сказать, права администратора шифровальщикам и не нужны, чтобы зашифровать документы пользователя или, например, файловые базы 1С на компьютере. А фишинговые атаки направлены как раз на то, чтобы атакуемый думал, что письмо из известного источника, например, бухгалтеру присылают письма с вирусами якобы от налоговой или из банка.

Например, первая версия вируса WannaCry искала компьютеры в сети Интернет, перебирая IP-адреса, с уязвимостью сервиса SMB, заражала их, скачивала модуль-вымогатель, который шифровал файлы и выводил сообщение с требованием выкупа. Позднее появилась модификация WannaCry, которая, кроме модуля-вымогателя, имела еще и модуль, атакующий и другие компьютеры в локальной сети. Следующие волны заражений шифровальщиками показали, что хоть атакующие модули вирусов и пути заражения были другими, но они тоже содержали в себе аналогичный модуль, позволяющий распространятся в локальной сети. Также они содержали модуль, который рассылал письма с зараженными вложениями по почте.

Таким образом, подход к защите от шифровальщиков должен быть комплексный.

Резервное копирование. Безусловно, резервное копирование не является прямой защитой от вирусов-вымогателей, но является защитой от их действий. Последние эпидемии дали четко понять, что цель шифровальщиков не столько заработать, сколько парализовать атакуемых. Грамотно настроенное хранение резервных копий и продуманный план аварийного восстановления минимизируют простой бизнеса, а следовательно, и недополученную прибыль, финансовые и репутационные потери.

Актуальные обновления программного обеспечения. Напомним, что компания Microsoft опубликовала обновление MS17-010, которое закрывало уязвимость сервиса SMB, еще 14 марта 2017 года. Через месяц, 14 апреля 2017 года, хакерской группой The Shadow Brokers были опубликованы сведения об уязвимости и исполняемый код эксплойта EternalBlue. Далее, 21 апреля 2017 года, было зарегистрировано первое публичное использование эксплоита EternalBlue, когда программа-бэкдор DoublePulsar поразила свыше 200 тысяч компьютеров. И, наконец, 12 мая 2017 года (через два месяца после публикации обновления, закрывающего уязвимость) начинается масштабная кибератака вируса WannaCry, использовавшего эксплоит EternalBlue и код DoublePulsar. Последствия атаки:

- по состоянию на 13 мая, инфицированы 131 233 компьютеров во всем мире;

- за первые четыре дня пострадали около 300 тысяч пользователей в 150 странах мира;

- по состоянию на 26 мая, инфицированы более 410 000 компьютеров во всем мире;

- по состоянию на 6 июня, заражены более 520 000 компьютеров и 200 000 IP-адресов;

- ущерб от действий вируса только за первые четыре дня оценили свыше миллиарда долларов.

Казалось бы, что комментарии излишни, однако уже 27 июня 2017 года начинается массовое распространение вируса Petya.A, который успешно эксплуатирует уязвимость EternalBlue и код DoublePulsar на компьютерах, где уязвимость до сих пор не закрыта.

Ограничение использования программ. Средствами групповых политик нужно запретить запуск программ отовсюду, кроме папок Windows и Program Files. Таким образом, вы обезопаситесь от запуска вирусов из почтовых вложений или загруженных из интернета.

Сетевая безопасность. Разделяйте серверы и пользовательские компьютеры в разные VLAN’ы. Межсетевые экраны должны быть активны и настроены не только на пограничных маршрутизаторах, но и на рабочих станциях и серверах.

Описанные выше меры носят бюджетный характер – не требуют дополнительных материальных затрат. Если же бюджет на ИТ в компании позволяет выделить дополнительные средства на защиту, то стоит обратить внимание на следующие решения:

- Использование корпоративного портала с поддержкой версионности файлов для хранения документов.

- Использования систем обнаружения/предотвращения вторжений (IDS/IPS).

- Регулярное использование сканеров безопасности для обнаружения и устранения уязвимостей в корпоративных информационных системах.

Краткое руководство для обычных пользователей и представителей малого бизнеса, которые хотят минимизировать вероятность заражения вирусом WannaCry и другими типами вредоносных программ.

WannaCry: как распространяется и чем опасен?

Чем опасен WannaCry? Вирус шифрует файлы различных типов (получая расширение.WCRY, файлы становятся полностью нечитаемыми) и затем требует выкуп в размере 600 долл. за расшифровку. Чтобы ускорить процедуру перевода денег, пользователя запугивают тем, что через три дня сумма выкупа увеличится, а через семь дней файлы вообще невозможно будет расшифровать.

Угрозе заразиться вирусом-шифровальщиком WannaCry подвержены компьютеры на базе операционных систем Windows. Если вы используете лицензионные версии Windows и регулярно выполняете обновление системы, то можете не переживать, что вирус проникнет в вашу систему именно этим путем.

Пользователям MacOS, ChromeOS и Linux, а также мобильных операционных систем iOS и Android атак WannaCry вообще не стоит бояться.

Что делать, если вы стали жертвой WannaCry?

Британское Национальное агентство по борьбе с преступностью (NCA) рекомендует малому бизнесу, который стал жертвой вымогателей и обеспокоен распространением вируса по сети, предпринять следующие действия:

- Немедленно изолируйте компьютер, ноутбук или планшет от корпоративной / внутренней сети. Отключите Wi-Fi.

- Поменяйте драйвера.

- Не подключаясь к сети Wi-Fi, напрямую подключите компьютер к интернету.

- Обновите операционную систему и все остальное ПО.

- Обновите и запустите антивирусник.

- Повторно подключитесь к сети.

- Осуществите мониторинг сетевого трафика и / или запустите сканирование на вирусы, чтобы удостовериться в том, что шифровальщик исчез.

Стоит ли платить деньги злоумышленникам?

Первые вопросы, которые задают пользователи, столкнувшиеся с новым вирусом-шифровальщиком WannaCry, — как восстановить файлы и как удалить вирус. Не находя бесплатных и эффективных способов решения, они стоят перед выбором — платить деньги вымогателю или нет? Поскольку часто пользователям есть что терять (в компьютере хранятся личные документы и фотоархивы), желание решить проблему с помощью денег действительно возникает.

Защита информации от уничтожения

Но NCA настойчиво призывает не платить деньги. Если же вы все-таки решитесь это сделать, то имейте в виду следующее:

- Во-первых, нет никакой гарантии, что вы получите доступ к своим данным.

- Во-вторых, ваш компьютер и после оплаты по-прежнему может оставаться зараженным вирусом.

- В-третьих, вы скорее всего просто подарите свои деньги киберпреступникам.

Как защититься от WannaCry?

Какие действия предпринять, чтобы предотвратить заражение вирусом, объясняет Вячеслав Белашов, руководитель отдела внедрения систем защиты информации СКБ Контур:

Особенность вируса WannaCry заключается в том, что он может проникнуть в систему без участия человека в отличие от других вирусов-шифровальщиков. Ранее для действия вируса требовалось, чтобы пользователь проявил невнимательность — перешел по сомнительной ссылке из письма, которое на самом деле ему не предназначалось, либо скачал вредоносное вложение. В случае с WannaCry эксплуатируется уязвимость, имеющаяся непосредственно в самой операционной системе. Поэтому в первую очередь в группе риска оказались компьютеры на базе Windows, на которых не устанавливались обновления от 14 марта 2017 года. Достаточно одной зараженной рабочей станции из состава локальной сети, чтобы вирус распространился на остальные с имеющейся уязвимостью.

Что именно можно и необходимо предпринять на данный момент:

Это касается не только операционных систем, но и средств антивирусной защиты. Информацию по обновлению Windows можно узнать здесь.

Рекомендуется хранить копии важных файлов в надежном месте на съемных носителях информации либо использовать специализированные средства резервного копирования.

Необходимо обращать внимание на входящие письма с сомнительными ссылками и вложениями. Для работы с сетью Интернет рекомендуется использовать плагины, которые позволяют избавиться от ненужной рекламы и ссылок на потенциально вредоносные источники.

Хотя наиболее эффективная защита от шифровальщиков реализуется на конечных устройствах, тем не менее, стоит предпринять превентивные меры и на периметре сети. Расскажем, как это можно сделать с помощью Panda GateDefender.

Но подобные решения представляют собой решения для защиты непосредственно конечных устройств. А что не мешало бы предпринять на периметре сети?

Сегодня в нашей статье мы расскажем о том, какие превентивные меры безопасности стоит реализовать на периметре сети, чтобы фильтровать шифровальщиков до проникновения в корпоративную сеть, а также снизить возможные последствия в том случае, если какие-то из представителей данного класса угроз все же будут активированы на конечных устройствах.

Немного о шифровальщиках

Как вы знаете, шифровальщики – это форма мошенничества, используемая для вымогательства денег у жертвы, чьи конечные устройства были заблокированы с помощью определенного типа вредоносных программ, в результате чего она (жертва) теряет доступ к данным на этих устройствах.

Если говорить упрощенно, то шифровальщики, как правило, распространяются в замаскированном виде через вполне легитимный контент, например, счет в виде почтового вложения, zip-файл, содержащий фотографии, или другие типы файлов, которые потенциальная жертва, скорее всего, откроет, т.к. не предполагает какой-либо опасности. Однако, при открытии таких файлов, шифровальщик связывается со своим сервером управления (так называемый сервер C&C), который отвечает за генерацию новой пары RSA-ключей (открытый/закрытый) и хранение закрытого ключа, а также отправляет открытый ключ на устройство жертвы, после чего зловред шифрует все, что он может найти на жестких дисках и подключенных ресурсах в локальной сети. После этого зашифрованные данные не могут быть доступны до тех пор, пока они не будут расшифрованы с помощью закрытого ключа, который доступен только на сервере C&C.

Действительно, в силу того, что размер ключей, используемых для шифрования, как правило, составляет не менее 2048 бит, то расшифровать зашифрованные файлы без закрытого ключа практически невозможно: конечно, это возможно в теории, но на практике на это может потребоваться достаточно много времени. Таким образом, единственный способ восстановить доступ к данным – это либо переустановить все пострадавшие устройства и восстановить на них резервную копию, либо заплатить выкуп (что мы не рекомендуем делать!) и надеяться на получение закрытого ключа (хотя достаточно много случаев, когда жертвы не получали ключи после оплаты).

Поэтому мы советуем поддерживать все свои системы и приложения в обновленном состоянии, а также быть уверенным в том, что сотрудники вашего предприятия прекрасно осознают всю опасность открытия подозрительных файлов или сайтов. Превентивные меры – это лучшее решение для предотвращения неприятных событий!

Почему стоит обратить внимание на периметр сети?

Обеспечивая борьбу с шифровальщиками и другими современными угрозами, необходимо предпринимать превентивные меры по различным направлениям. Да, наиболее эффективные меры (если исключить строгие запреты вообще на все, чтобы никто толком не мог работать) могут быть предприняты на уровне конечных устройств. Те же EDR-технологии показывают очень высокую эффективность в борьбе с шифровальщиками и новыми угрозами.

Пример защиты от шифровальщиков на периметре сети

В качестве примера рассмотрим решение Panda GateDefender – это UTM-решение для интегрированной и комплексной защиты периметра сети, которое предлагает следующие модули: антивирус, антиспам, контент-фильтрация, URL-фильтрация, прокси, файервол, IPS/IDS, VPN, Hotspot, контроль веб-приложений и многое другое. Данное решение поставляется в аппаратной, программной и виртуальной версии.

С помощью этого решения мы покажем ряд методов, которые позволяют перехватывать эти угрозы на периметре сети, а также минимизировать их активность, блокируя каналы, используемые злоумышленниками для управления вредоносными процессами и распространения инфекции.

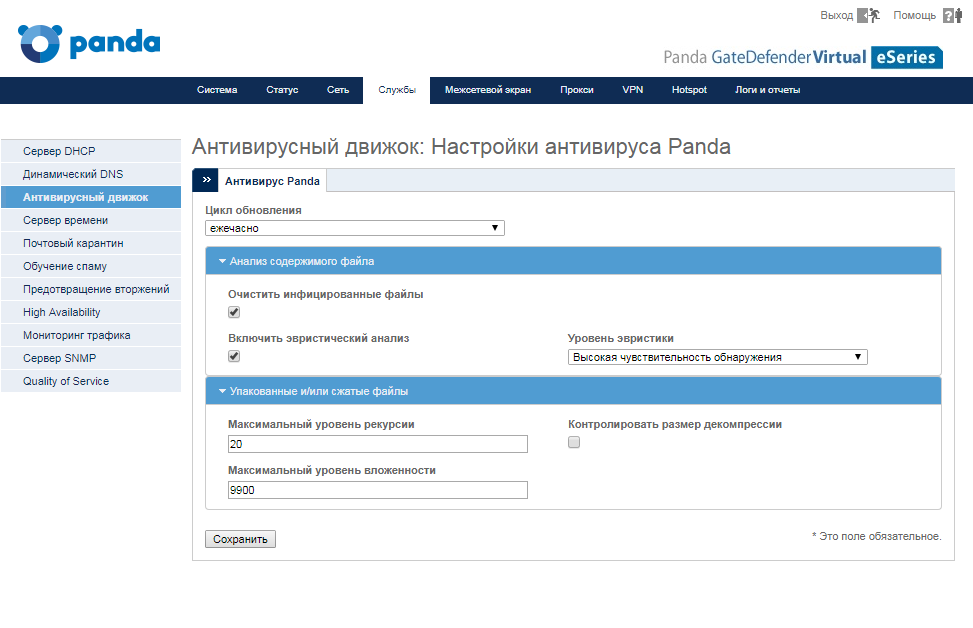

Чтобы включить антивирусный движок, в консоли управления Panda GateDefender перейдите к разделу Службы → Антивирусный движок, и на закладке Антивирус Panda настройте опции работы антивируса.

Система предотвращения вторжений (IPS) способна не только обнаруживать, но и блокировать трафик, генерируемый от шифровальщиков к своим серверам управления.

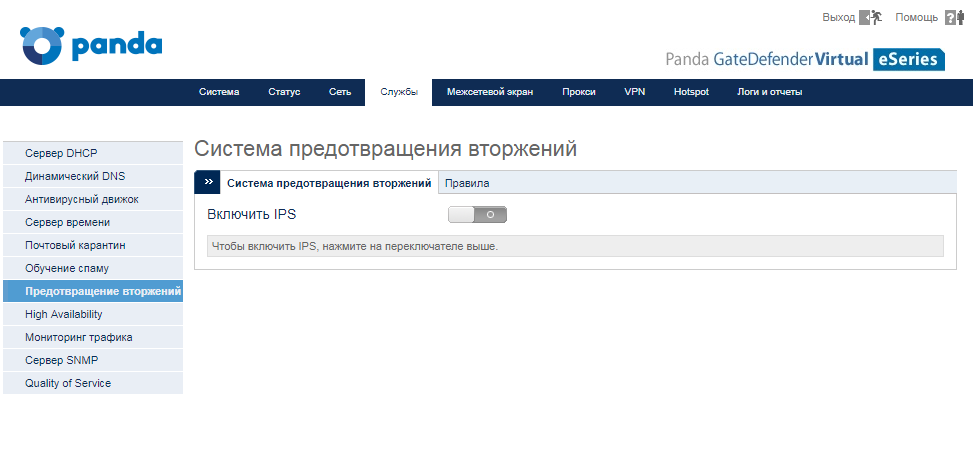

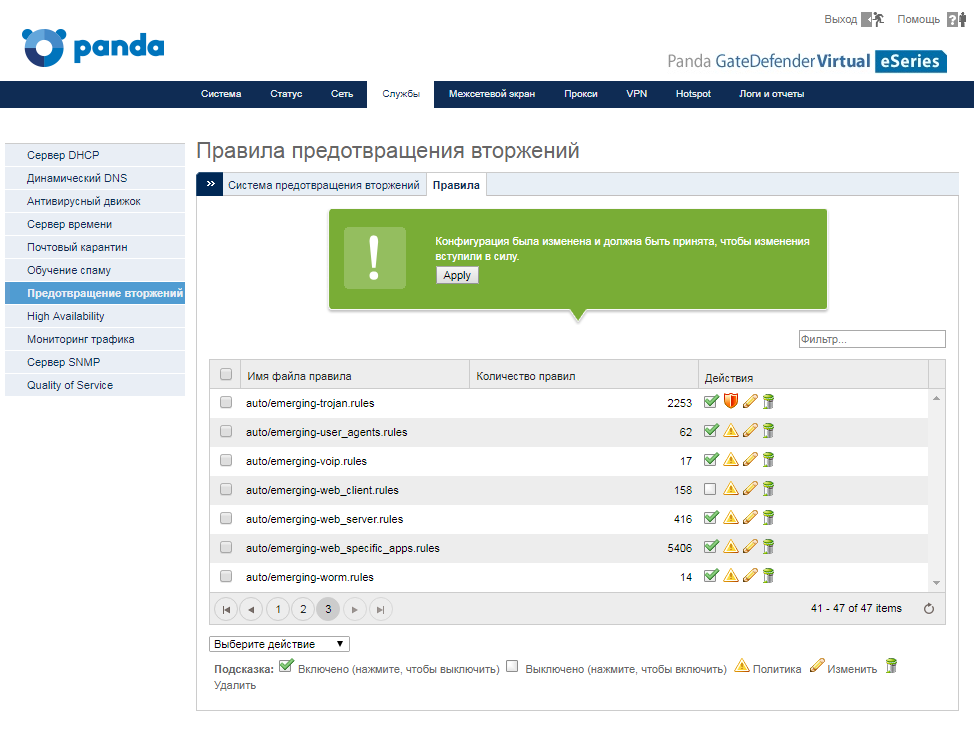

Чтобы включить защиту с помощью системы IPS, в консоли управления Panda GateDefender перейдите в раздел Службы → Предотвращение вторжений, где нажмите на переключатель Включить IPS, если он выключен.

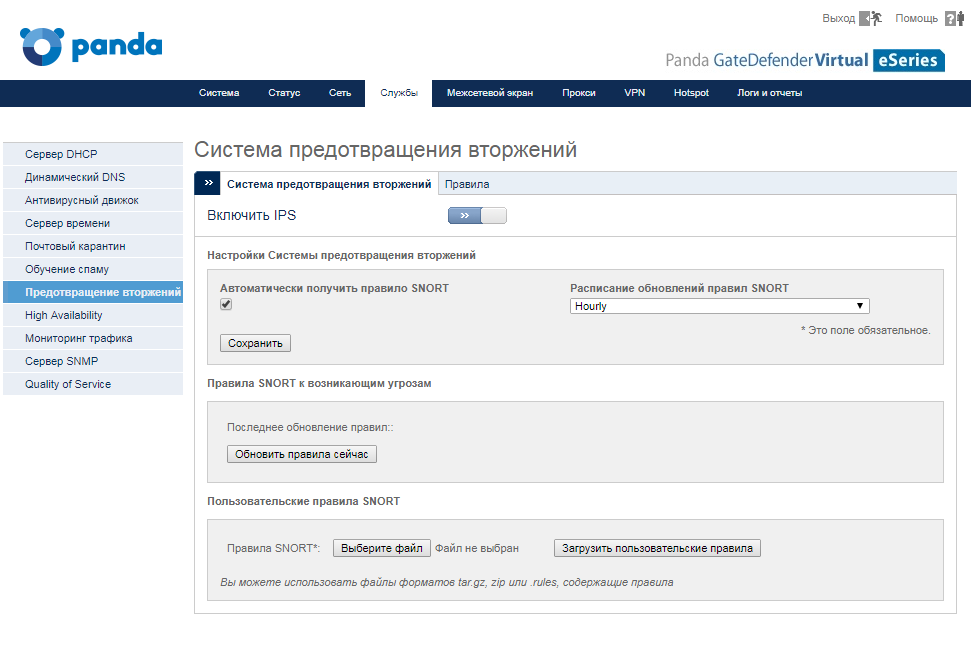

После включения данной службы на закладке Система предотвращения вторжений можно будет настроить дополнительные опции работы IPS.

Но нас в данном вопросе больше интересует следующая закладка Правила. Здесь на третьей странице найдите набор правил auto/emerging-trojans.rules.

У данного набора правил смените политику с предупреждения на активное применение, нажав на иконку с восклицательным знаком. После применения изменения иконка сменится на красный щит.

Теперь весь трафик, идентифицируемый с троянами, будет заблокирован. Вы также можете применить набор правил auto/emerging-tor.rules для дополнительной защиты.

Тот же CryptoLocker использует Torrents как вектор заражения, а TOR-соединения для взаимодействия со своими серверами управления C&C. Таким образом, еще один совет по повышению уровня безопасности – это заблокировать весь исходящий трафик, который использует эти два протокола.

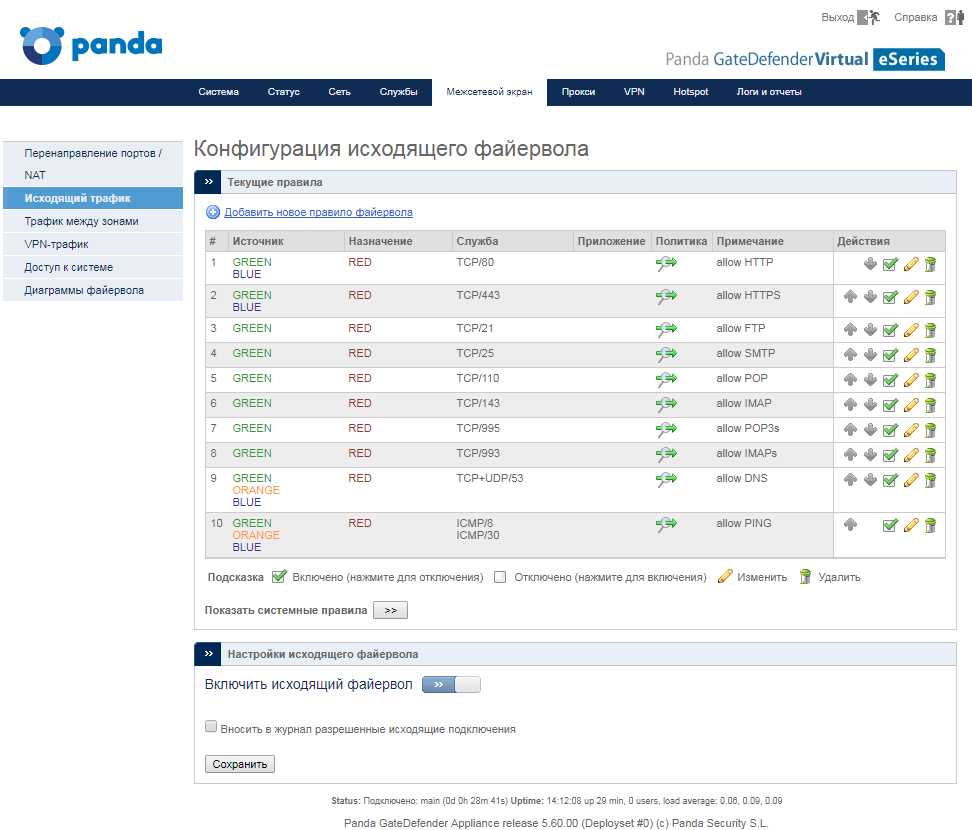

В консоли управления Panda GateDefender перейдите в раздел Межсетевой экран → Исходящий трафик.

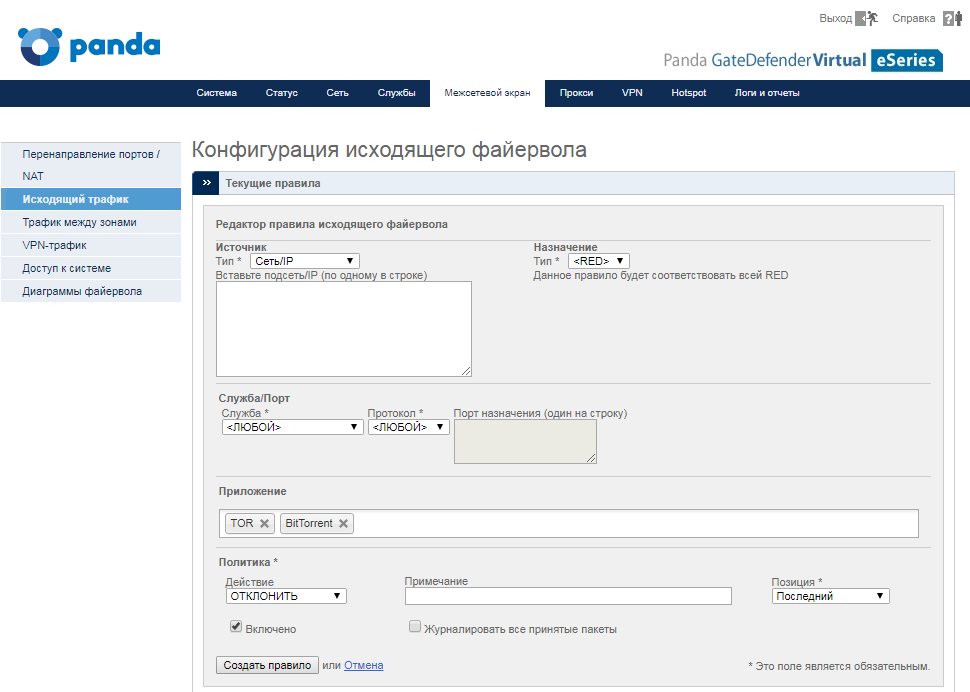

Здесь создайте новое правило с политикой отклонить или запретить для блокировки этого исходящего трафика. При этом для обеспечения более высокого уровня защиты, добавьте все сети или зоны, которые находятся после Panda GateDefender, указав значение у опции Источник/Тип.

Кроме того, данное правило обязательно должно быть первым в списке правил, поэтому необходимо поставить соответствующее значение у опции Политика/Позиция.

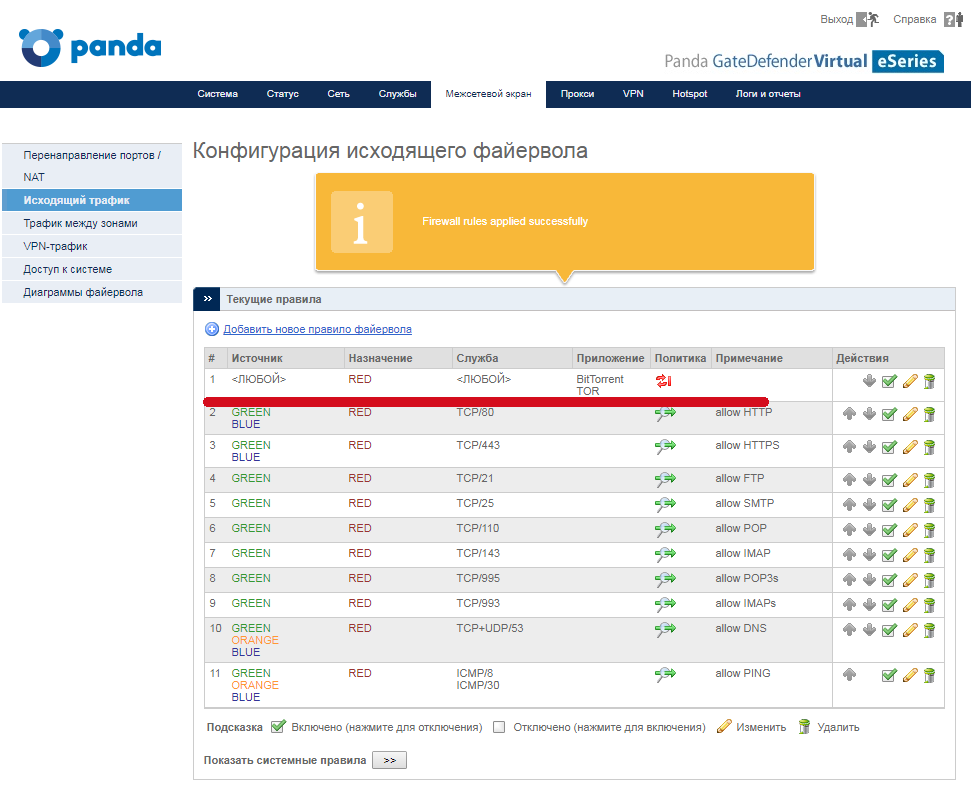

В результате в списке правил вы увидите примерно следующее:

Укажите профиль в HTTP-прокси, который блокирует вредоносные URL’ы, которые могут распространять шифровальщиков.

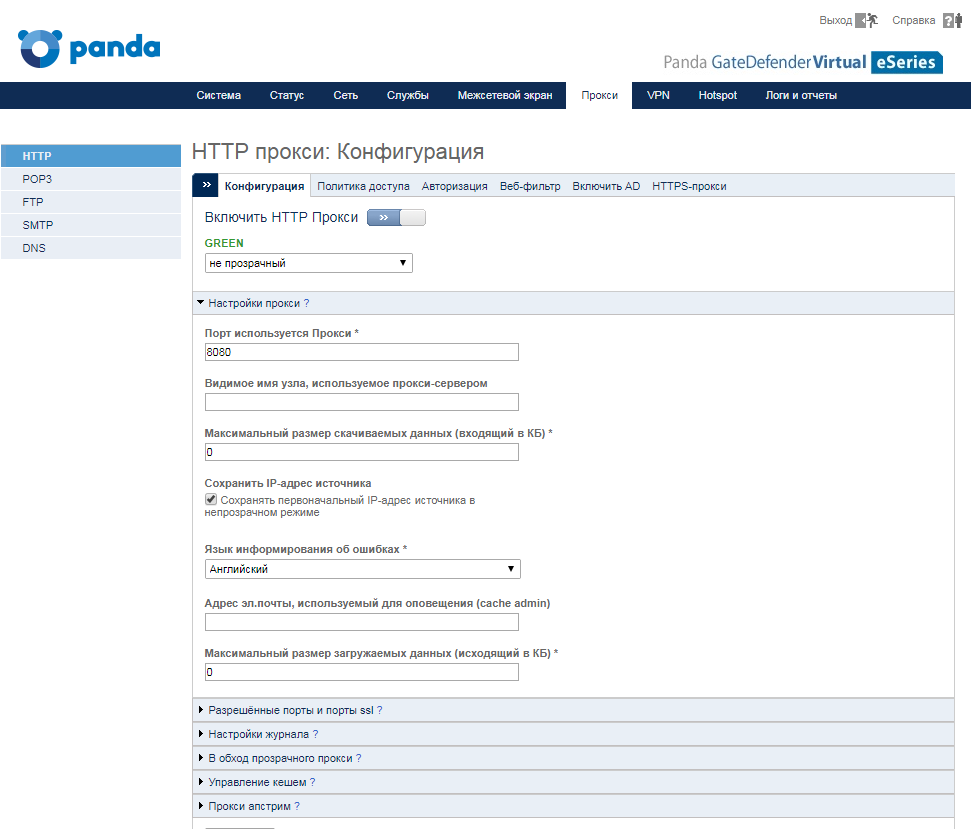

В консоли управления Panda GateDefender перейдите в раздел Прокси → HTTP.

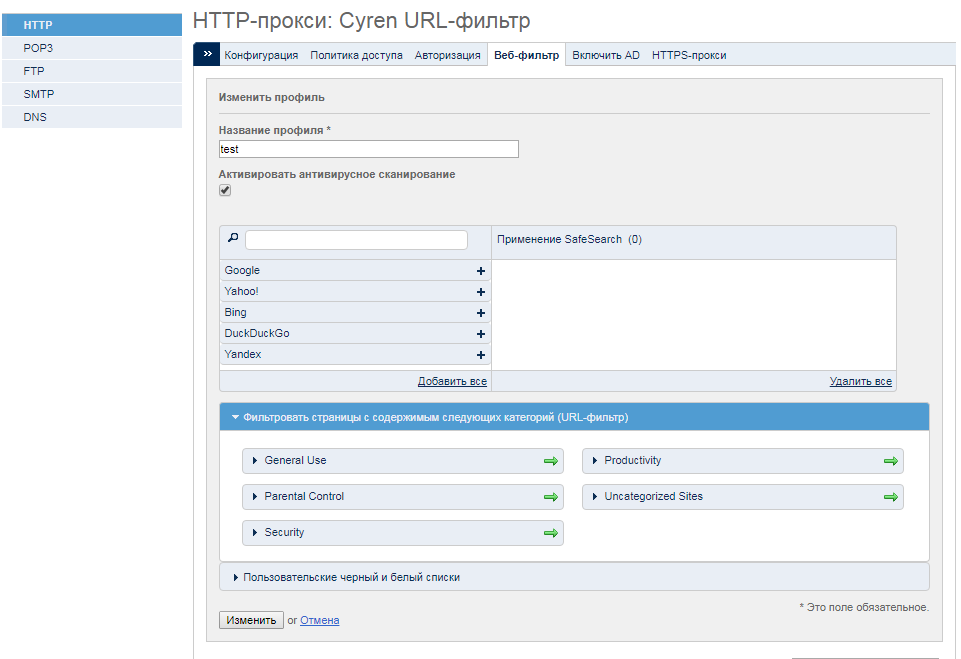

Здесь перейдите на закладку Веб-фильтр, где внесите изменения в существующий профиль или создайте новый.

В блоке для выбора фильтруемых категорий веб-сайтов у категории Security заблокируйте доступ к категориям Anonymizers, Botnets, Compromised, Malware, Network Errors, Parked Domains, Phishing & Fraud, Spam Sites.

Кстати, этот метод лучше использовать в сочетании со следующим методом.

На этой же странице с опциями проверьте, что опция Активировать антивирусное сканирование включена. По умолчанию, она как раз и включена, а потому мы рекомендуем оставить ее включенной.

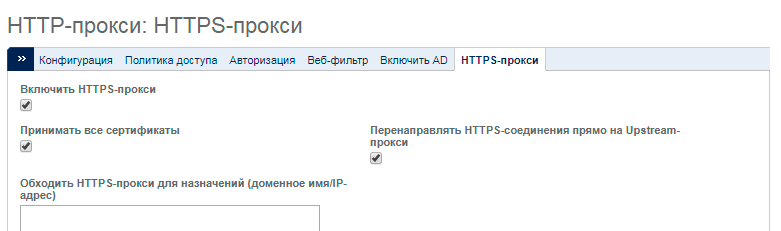

Для распространения заражения зачастую используются HTTPS-соединения. Таким образом, HTTPS-прокси может быть использован для перехвата соединений, разрешая только легитимные соединения с хорошо известными веб-сайтами.

Т.к. HTTPS-прокси работает только в паре с включенным HTTP-прокси, то предварительно проверьте, что последний включен в разделе Прокси → HTTP. После этого перейдите на закладку HTTPS-прокси и включите опцию Включить HTTPS-прокси.

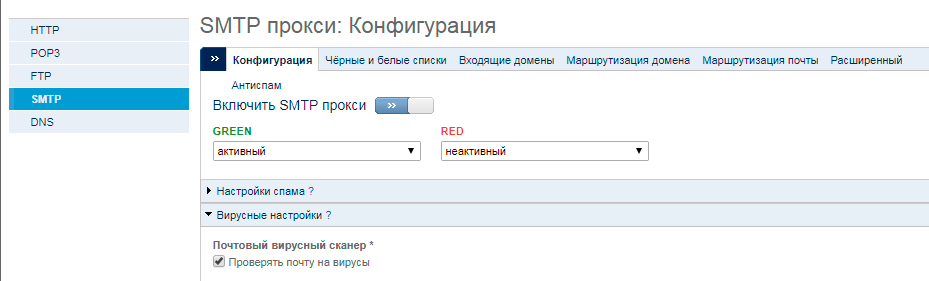

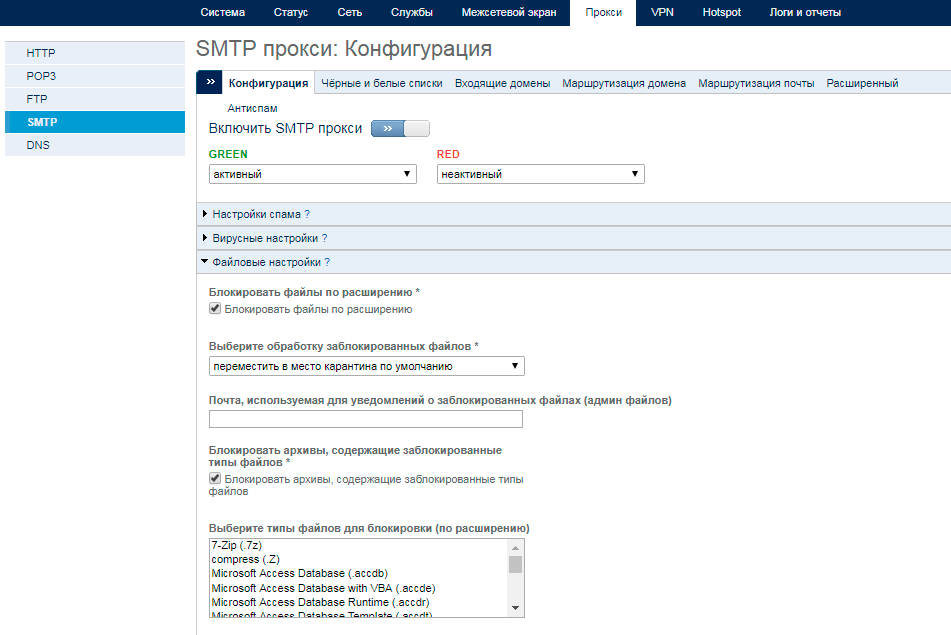

Зачастую шифровальщики распространяются через вложения в электронные письма, которые на первый взгляд могут показаться письмами от известных и легитимных отправителей, но на самом деле они содержат ложную ссылку или поддельное опасное вложение. В связи с этим рекомендуется активировать в SMTP-прокси антивирусную проверку.

В консоли управления Panda GateDefender перейдите в раздел Прокси → SMTP и включите SMTP-прокси. Затем в блоке Вирусные настройки включите опцию Проверять почту на вирусы, чтобы активировать антивирусный движок для почтового трафика.

Вы также можете настроить и то, что делать с письмами, которые будут помечаться как спам, а также ряд других опций.

После этого нажмите кнопку Сохранить для сохранения новой конфигурации, после чего в подтверждающем сообщении необходимо применить измененную конфигурацию, чтобы перезагрузить SMTP-прокси.

Еще один способ доставки шифровальщиков в виде почтового вложения – это назвать вложенный файл с применением двойного расширения. (например, meeting.png.bat), в результате чего почтовый клиент показывает только первое расширение (meeting.png), в силу чего пользователь думает, что получил файл с картинкой. Дважды кликнув на этом файле, пользователь не увидит никакого изображения, но при этом без разрешения пользователя запустится bat-файл. Так что еще одна хорошая рекомендация – это блокировка потенциально опасных расширений файлов и запрет на передачу почтовых вложений с двойным расширением.

Для настройки в консоли управления Panda GateDefender перейдите в раздел Прокси -> SMTP и включите SMTP-прокси (если он был выключен).

Затем в блоке Файловые настройки включите опцию Блокировать файлы по расширению, чтобы активировать систему проверки почтовых вложений.

После этого в списке для выбора типов файлов для блокировки по расширению выберите все расширения, которые должны блокироваться SMTP-прокси, а также включите опцию для блокировки файлов с двойным расширением и выберите соответствующие значения в появившемся выпадающем меню.

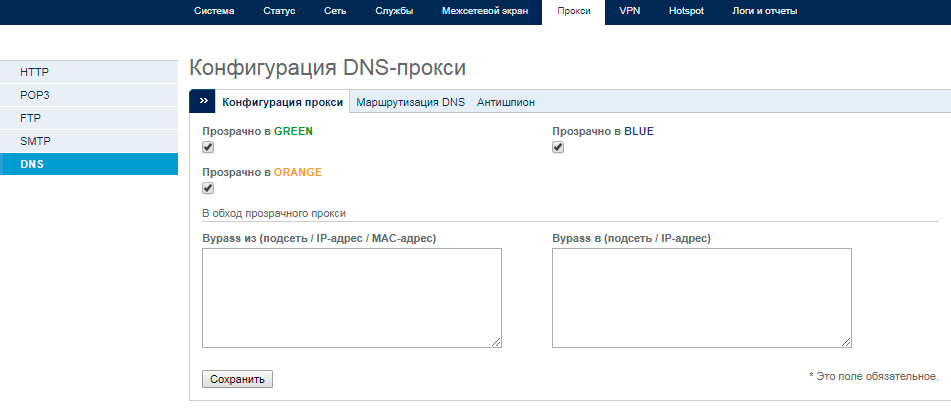

Когда CryptoLocker или другие шифровальщики запускаются, то они попытаются изменить настройки DNSна зараженной машине, чтобы иметь возможность связываться со своими серверами управления для корректной работы. Такого развития событий можно избежать, включив DNS-прокси в решении Panda GateDefender. В этом случае все DNS-запросы от устройства, которое расположено за решением Panda GateDefender, будут всегда перехватываться им, блокируя любую возможность для шифровальщиков связаться со своим сервером управления.

Для этого перейдите в раздел Прокси → DNS.

Кстати, на закладке Антишпион есть смысл поставить ежедневные обновления, чтобы блокировать известные вредоносные домены.

В результате вышеуказанных несложных действий вы сможете настроить защиту периметра сети от шифровальщиков, попытавшись заблокировать их проникновение в корпоративную сеть из Интернета, а также усложнив им возможность взаимодействия со своими серверами управления. Такие превентивные меры позволят значительно сократить риск заражения, а также смогут минимизировать возможные последствия после запуска шифровальщиков в корпоративной сети.

Более подробная информация о Panda GateDefender

Также Вы можете заказать бесплатную версию Panda GateDefender сроком на 1 месяц, отправив заявку на адрес sales@rus.pandasecurity.com.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Читайте также: