Как проверить dle на вирусы

Как надоели эти вирусы в движке DLE. Если бы не эти вирусы, для меня движок бы этот был бы просто идеальный, так как в отличии от тех же CMS joomla, wordpress здесь очень легко добавлять новости, и для того кто начал только заниматься сайтостроительством этот движок очень прост.

Вот решил написать статью об этих вирусах, которые я ловил на своих сайтах, которые сделаны на CMS dle. Статью буду дополнять по мере заражения вирусами своих сайтов, что наверняка будет еще ни один раз. Также буду описывать как можно вылечить свой сайт от заражения. Самое главное правило, это конечно же всегда делайте бэкапы своего сайта, без этого вылечить иногда просто не возможно, так как всегда где то сидит эта зараза.

За время занятия сайтостроительством на dle, я заметил что вирусы могут быть абсолютно во всех вариациях файлов, это и php, и js и lng и jpeg. Обычно они в основном в файле php и js. Встречается левый код как в начале файла php, так и в конце, иногда бывает и в середине. Файлы js очень трудно очистить от вирусов поэтому лучше восстанавливать из копии сайта ( бэкапа). Многие хостинги автоматом делают бекапы, раз в три дня или даже каждый день. Все зависит от хостинга.

Вирусы иногда бывает очень сложно обнаружить, даже при скачивании вирусного архива, мой антивирусник не видит их. Так что, если вы заметили что ваш сайт долго грузится или антивирь начал ругаться на ваш сайт, для начала просто зайдите на свой хостинг и посмотрите на дату изменения файлов. Если вы обнаружите что файлы менялись буквально сегодня или вчера, тот же index.php, dbconfig.php, config.php, .htaccess, которые в принципе не должны меняться, или меняются только когда вы что-то обновляете или устанавливаете, тот же движок или модуль какой нибудь, то можно сразу предположить что в них сидит вирус. Иногда конечно бывает что сайт долго грузится, но уже не по причине вируса, а может просто хостинг лег;)

1. Это один из вирусов, который я обнаружил у себя на движке DLE 9.5. Касперский вирусный код не видит.

Появился левый код в начале файла index.php :

также вверху после строчки define ( 'DATALIFEENGINE', true ); появился код

В файле config.php появился код тот что сверху и еще внизу файла появился код ниже:

В файле dbconfig.php появился код в начале:

Лечение: просто удалите левый код и обновите движок, файлам поставьте права 444.

2. Было такое что в файле .htaccess в самом верху появились строчки

где-то в середине файла .htaccess также проверьте на наличие вот этого вредоносного кода

3. Взлом DLE загрузкой аватара с вредоносным кодом.

Вот эта напасть была на многих сайтах.

Автор этого вирусного кода tehApocalypse и если вы подхватили, вредоносный код, после удаления вируса заблокируйте этого автора. В DLE 9.8 дырку эту залатали, так что эта угроза существует для всех версий dle ниже этой. Понять, что вы заразились этим вирусным кодом очень сложно, так как его можно только обнаружить если вы зашли на свой сайт или с телефона на OS Android или с айфона, даже если вы зашли с планшетника, то будет все нормально, и перенаправления не будет.

При заходе на ваш сайт с iPhone посетителя перебрасывает на сайт злоумышленника.

При заходе на ваш сайт с телефона на OS Android, вам будет предложено скачать приложение, и после его установки, ваш телефон будет отправлять смс и соответственно ваш баланс быстро уйдет в ноль. Если вы все же скачали это вирусное приложение, ни в коем случае его не устанавливайте его.

Если ваш сайт начал терять посещаемость, первым делом обратите внимание на лечение этого вируса.

Вирусом заражаются файлы:

Если вы удалили весь вирусный код из этих файлов, а редирект все равно происходит с вашего сайта, то проверьте еще файл

Открываем эти файлы и удаляем код:

Другая вариация этого кода:

Проверьть файл language/Russian/website.lng после

нет ли вот такого кода:

Вредоносный код может дублироваться вначале, середине и в конце файлов.

У меня было такое, что код просто дублировался в одном и том же месте раз 5-6. Давно на фтп не заходил;)

Как вирус попадает на сайт?

В нескольких файлах, в которых мы можем редактировать профиль пользователя и загружать аватар для этого пользователя есть такой код:

Все дело в этой строчке:

Залатать дыру надо в 3-х файлах:

Теперь загрузить аватар с вредоносным кодом не получится.

Для проверки удаления полностью изо всех файлов вируса, надо зайти с айфона или андройда на ваш сайт, если перенаправления на сторонний сайт злоумышленника нету, то я вас поздравляю. Если редирект все равно происходит , то проверьте движок на ссылки:

А лучше обновите двиг DLE до последней версии.

![]()

Как проверять шаблоны на вирусы и скрытые ссылки

Материал этой статьи будет посвящен не менее важному вопросу, чем дизайн сайта или гармоничность его элементов, о которых мы говорили в предыдущих статьях. Рассмотрим, как проводится проверка шаблона на WordPress на вирусы и скрытые ссылки. По значимости он, пожалуй, даже важнее. Все, на чем акцентируется внимание, должно использоваться в комплексе для достижения желаемого результата. Как говорил в одной из своих сатирических зарисовок М. Жванецкий, - внешним видом овладели, теперь подробностей не надо пропускать.

Даже рядовому пользователю интернета с первых шагов знакомства с компьютером, известно, что после установки системы нужно сразу загрузить антивирус для борьбы с различными вредоносными программами и вирусами. Основным поставщиком заразы для компьютеров является всемирная паутина, которая, кроме своей полезности, может еще и существенно добавлять хлопот, если вовремя не защитить персональный ресурс.

В мире капитала всегда будет делаться то, что приносит прибыль, следовательно, моральные аспекты могут учитываться постольку поскольку. Никому нет дела, что будет дальше с вашим сайтом, после того, как вы скачаете бесплатный шаблон. Одни получают деньги за то, что создают вирусы, другие за то, что участвуют в их распространении, третьи, что находят против них противоядие. Нередко это одни и те же люди. И все при деле за ваши деньги.

А по сему, безопасность сайта это, прежде всего, дело его владельца.

А есть и такие ссылки, через которые с вашего сайта может идти поток спама, за что поисковики, конечно же, жаловать не будут. Сайт может попасть под фильтры, а то и вообще в бан . Хуже того, переходы могут перебрасывать посетителя на порно сайты, тогда страдает репутация не только сайта, но и ваша персональная. Из личного опыта. Не часто, но попадал на такие ссылки на вполне респектабельных и полезных информативных ресурсах.

Из личного опыта рекомендую, параллельно с созданием первого сайта сделать тестовый, на под домене. Он в будущем очень пригодится. На нем можно производить любые нужные манипуляции. Опробовать шаблоны, делать первые попытки работы с кодами, менять шрифты, цвет текста, экспериментировать с баннерами. После очевидных положительных результатов экспериментов можно без опасения проделывать все это на основном сайте.

Прежде чем выполнять любые манипуляции по созданию своего сайта:

· проверьте компьютер на наличие вирусов!

· не храните пароли на компьютере! (записывайте вручную в блокнот, понимаю, хлопотно, почти не реально, но надежно) Это обязательно!

1. Обязательная проверка шаблона антивирусом, установленным на компьютере. Для этого скачиваете файл с шаблоном на рабочий стол или в отведенную для шаблонов папку и производите проверку. Только после этого загружаете на сайт, как описано в этой статье (ссылка на предыдущую статью) уже проверенный шаблон. Хорошо, если проверку делает Касперский. Если нет, то в качестве альтернативных антивирусов можете использовать

Проверенный перечень ресурсов, с которых однозначно не рекомендуется скачивать ни шаблонов, ни расширений. Особенно для новичков.

(Joomla-Master, Web-Creator. org , Wp-Templates. ru , Design4Free. org , JoomFans. com )

(кликните на квадратик в правом нижнем углу видео и увеличьте его)

Вам, как новичку глубоко копать пока не стоит, но если выполнить первоначальные рекомендации, то изначально обезопасите себя от очевидных неприятностей и последующих разочарований.

Скопировав ссылки, выявленные TAC, вставляете их в поисковую строку браузера по очереди и смотрите, куда они вас приведут. Если содержимое сайта не вызывает опасений, пусть пока стоят до поры, ведь после установки шаблона вы только начинаете фаршировать его контентом, а по сему с нулевым весом раздавать пока нечего.

Что дальше делать с этими ссылками, разберем в следующей статье.

3. Проверка после установки шаблона на основные параметры сайта в сервисах, рекомендованных далее. Информация в полном объёме вам пока не понадобится, а вот наличие внешних и внутренних ссылок вы увидите. (кликните по картинке, чтобы увеличить)

Существует еще много сервисов и в Вебмастере Яндекса и в Гугл, которые, несомненно, окажутся полезными в дальнейшем, но перечисленных выше вполне достаточно для новичка.

Пожалуй, этим и ограничимся. Теперь вы вполне уверенно сможете осуществить проверку шаблона на вирусы и скрытые ссылки и пользоваться без опасений.

У Вас уже есть свой сайт? Интересует быстрый заработок в интернете? Кликайте по баннеру и забирайте бесплатно "7 подробных качественных видеоуроков и Бонус по трафику!"

Любителям пиратских бесплатных версий DLE посвящается.

Скачивая CMS DLE на сторонних ресурсах, будьте готовы к тому что в Вашей системе уже сидит троянский конь, ожидающий когда вы сделаете свой проект и получит к нему доступ (в лучшем случае). В худшем или удалит все или сделает тайные редиректы на другие сайты (обычно мобильные редиректы сайтов на DLE, так как такие администратор в 90% случаев не обнаруживает, ведь сам сидит с пк или планшета).

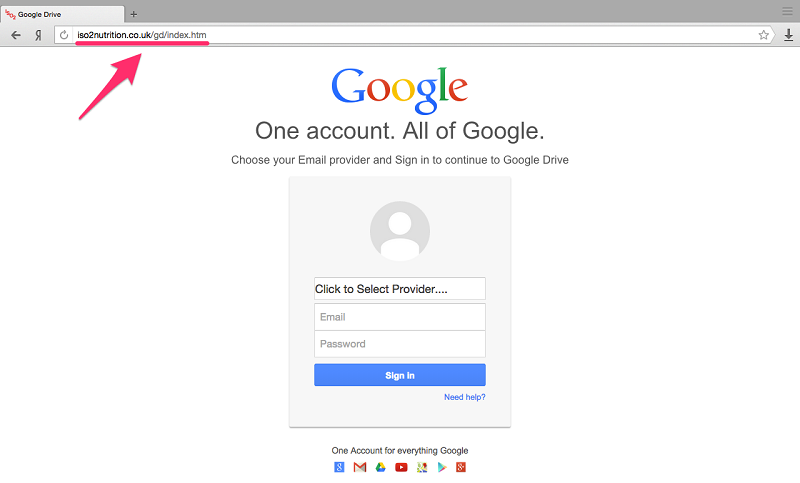

Итак, как понять что в вашей системе DLE есть вирус с редиректом мобильной версии?!

Один из вариантов - вы начали терять посещаемость. Как только вы это заметили, советуем обратить внимание на инструкцию по обнаружения вредоносного кода ниже, чтобы исключить вероятность взлома или заражения сайта.

Хотим обратить ваше внимание на то, что вредоносный код может быть практически во всех типах файлов движка, .php, .js, .lng, .htaccess и даже изображениях (зачастую аватары пользователей). Такой код может быть в любом виде, он может быть зашифрован base64_encode, использовать char и всякие приёмы, которые позволяют усложнить быстрое обнаружение по средствам автоматического поиска по нему. А может и банально быть в открытом виде (редкие случаи).

Отметим что зачастую файлы очистить довольно не просто (не зная что в коде движка не на своем месте или лишнее). Лучше использовать программы для сравнения кода, к примеру если вы все же взялись за ум и купили лицензию у разработчика DLE, вы можете сверить код лицензионной версии движка и ваш с помощью пакетной проверки программы Beyond Compare. Так можно найти разницу в коде и найти ваш вирус.

Конечно поможет это только если вы не изменяли свой движок сторонними модулями или использовали плагины. И точно не поможет если вредоносный код находится в аватарах пользователей.

В актуальных версиях DLE устранена уязвимость с загрузкой аваторов, но версии до DLE 9.8 ее имеют.

Чтобы найти троянские аватары пользователей, установите на свой сервер антивирус Virusdie и он найдет изображения которые ими не являются.

Если Вас уведомили или вы заметили сами что ваш сайт долго грузится, куда-то редиректит или антивирус / поисковая система начали ругаться на ваш ресурс, для начала просто зайдите на свой хостинг и посмотрите на дату изменения файлов. Если вы заметите что файлы менялись в последнее время, зачастую это /index.php, /engine/data/dbconfig.php, /engine/data/config.php, /.htaccess, /language/Russian/website.lng, которые в принципе не должны меняться, или меняются только когда вы что-то обновляете или устанавливаете, то с большой вероятностью можем вас порадовать - сайт заражен.

Не забывайте также что сайт может долго грузиться и потому что у вас слабый хостинг, шаблон напичкан скриптами и не оптимизирован и ряд подобных причин. Но лучше перестраховаться, не так ли?!

Советуем искать не по полному совпадению, а по частичному.

1. engine/inc/addnews.php - наличие вредоносного кода

2. engine/classes/antivirus.class.php - исключен файл которого там не должно быть, как выяснилось, этот файл - уязвимость

3. engine/classes/min/.htaccess - наличие исключений которые открывают дорогу файлу с уязвимостью

4. engine/classes/min/lib/JSMinify.php - вредоносный файл, не входящий в дистрибутив системы и не являющийся частью дополнений

5. engine/modules/calendar.php - наличие вредоносного кода

6. engine/modules/feedback.php - наличие вредоносного кода

7. engine/modules/functions.php - наличие вредоносного кода

Расшифровав этот код, можно увидеть следующее:

Из данного кода видно, что он срабатывает только на мобильных устройствах и только один раз, далее записывается в куки для пользователя и повторно не отображается. Тем самым многие могут думать что это был глюк. Ну и сам скрипт перенаправляет пользователей мобильных устройств на сайт w3-org.cc. Который в свою очередь используется злоумышленниками как сайт-прокладка и редиректит пользователя на любой другой конечный адрес.

4. index.php, engine/modules/config.php, engine/modules/dbconfig.php

6. .htaccess в корневой директории

Для проверки удаления вируса изо всех файлов системы, надо зайти с мобильного устройства с любой ОС (ios, android и тп) на свой сайт, если редиректа на сторонний ресурс злоумышленника нету, то все отлично.

Подытожим.

Всегда используйте лицензионные копии движка и следите за сайтом.

Рейтинги и обзоры CMS

Проверка сайта на вирусы: когда проводить и какими инструментами сканирования лучше воспользоваться

Проблемы, связанные с заражением ресурса вирусами или вредоносным кодом становятся все более актуальными. Многие вебмастера отмечают всплеск активности кибер-преступности, что требует от владельца площадки бдительности и внимательности. Целью может стать крупный коммерческий портал или официальный сайт компании, но даже личные блоги и одностраничники представляют ценность для злоумышленников, а навыков и идей использования ресурса у взломщиков предостаточно.

Какие цели преследуют кибер-преступники

Если в фильмах хакеров чаще изображают как борцов за свободу, то в реальности ситуация противоположная: главная задача взломщика максимально долго удерживать площадку под контролем. Статистика исследований компании Securi, основанная на ответах вебмастеров, демонстрирует, что треть владельцев инфицированных сайтов даже не догадывается об этом. Около 60% вебмастеров не смогли самостоятельно устранить проблему, а в половине случаев продвижение площадки не было остановлено, что подвергает риску пользователей. Отчет портала HackerOne указывает, что сферой интереса 70% хакеров-участников являются веб-сайты.

Мотивация хакеров по данным HackerOne:

- заработок – 13,1%;

- взлом как вызов – 14%;

- изучение действующих технологий – 14,7%;

- развлечение – 14%;

- продвижение по карьере – 12,2%.

Получение прибыли среди зарегистрированных участников находится не на первом месте, но владельцы площадок часто сталкиваются именно с такими взломщиками. Еще один примечательный факт, о котором говорится в отчете Hackerone: только 30,6% опрошенных предпочитают работать в одиночку. Командный подход расширяет возможности хакеров.

Каким образом взлом приносит деньги:

- Доступ к файловой системе ресурса с последующей заменой файлов на собственные (вирусы, редиректы, реклама и так далее).

- Устранение конкурентов. Самостоятельно или на заказ.

- Использование почтового сервера для спама и распространения вредоносного ПО.

- Методы черного SEO. Продвижение собственной площадки за счет размещения на взломанном сайте ссылок или контента. Подключение инфицированного проекта к сети дорвеев.

- Заражение ПК и мобильных устройств посетителей.

- Инфицирование других площадок на одном сервере.

- Кража личной информации пользователей: логины/пароли, номера карт, доступ к электронным кошелькам и тому подобное.

- Выполнение DDoS-атак и других незаконных действий.

Существует множество альтернативных способов использования инфицированного ресурса, которые зависят от целей и навыков взломщика.

Инфицирование сайтов на CMS

Взлом конкретного объекта редко является приоритетной задачей. Чаще всего кибер-преступники уделяют внимание поиску уязвимостей конкретных платформ, что позволяет выполнить массовое инфицирование. Для этих целей выбирают популярные CMS, предоставляемые на платной и бесплатной основе.

В результате проверки поисковой выдачи Яндекса и Google, аналитики Securi составили статистику по инфицированным площадкам:

- WordPress – 90% от общего количества зараженных ресурсов. Годом ранее этот показатель был на 7% ниже.

- Magneto – 4,6%, что на 1,9% лучше, чем в предыдущем году.

- Joomla – 4,3% вместо 13,1%.

- Drupal – 3,7%, что на 2,1% хуже прошлогоднего показателя.

- ModX – 0,9%.

В отчете Яндекса за 2011 год первое место принадлежало платформе DLE с показателем 50% от общего числа всех зараженных сайтов, а WordPress и Joomla тогда разделяли второе место. Сейчас CMS DLE имеет незначительный процент инфицированных сайтов, что говорит о проделанной работе над устранением уязвимостей.

Не существует системы, которую невозможно взломать. Кибер-преступники постоянно разрабатывают новые методы и инструменты. Единственным выходом для разработчиков CMS является выпуск обновлений с исправлениями выявленных проблем безопасности. В случае пристального внимания со стороны кибер-преступников разработчики платформы не успевают оперативно реагировать на новые угрозы.

Использование самописного кода тоже не выход, ведь для обеспечения должного уровня безопасности требуются высококлассные специалисты, иначе дыры в безопасности могут сделать проект легкой мишенью для злоумышленников.

Из сказанного можно сделать вывод, что единственными возможностями защиты от внедрения вирусов и вредоносного кода – регулярные проверки и выполнение профилактических мероприятий.

Как происходит заражение: распространенные схемы

Чаще всего причиной заражения являются действия владельца ресурса или пользователей, имеющих доступ к нему. Несоблюдение простых правил безопасности упрощает заражение площадки.

Вирусы или вредоносный код попадает на сайт несколькими способами:

- Самый распространенный – перенос файлов с зараженного ПК на сервер.

- Уязвимость плагинов, модулей, CMS, хостинга, включая установку уже зараженных элементов на сайт.

- Взлом, путем подбора комбинации доступа, использования уязвимостей или кражи вводимых данных при заполнении форм.

- Кража сохраненных паролей в FTP-клиенте. Осуществляется через вредоносное ПО для компьютера. Комбинация логин/пароль хранится в базе FTP-клиента в незашифрованном виде.

- Перехват данных при использовании общественных сетей для доступа в Интернет, а также при подключении по протоколу HTTP, вместо HTTPS. Актуальность проблемы возрастает вместе с ростом бесплатных точек Wi-Fi, пользование которыми может представлять угрозу конфиденциальности.

Не стоит забывать о самом простом способе получения доступа – подсматривание вводимой информации посторонними.

Перенос вредоносных объектов на устройства посетителей ресурса осуществляется через кэш браузера, в который загружаются большие файлы, чтобы ускорить загрузку страниц. Таким образом, вирусы сайта могут инфицировать ПК или мобильные устройства аудитории.

Когда нужно проводить проверку ресурса на вирусы

Активность вредоносного объекта не всегда совпадает с моментом его появления в файлах. Это необходимо злоумышленникам для предотвращения отката ресурса до чистой версии. Инфицированная площадка может долгое время работать в штатном режиме, что усложняет лечение и способствует распространению вируса. Все это говорит о важности регулярных проверок. Рекомендуемый интервал зависит от размеров ресурса и его посещаемости: от еженедельного до ежемесячного сканирования. Вебмастера советуют проверять сайт на вирусы перед созданием резервной копии.

В каких ситуациях нужна внеплановая проверка:

Наличие одного или более признаков заражения означает необходимость в скорейшем выполнении лечения.

Проверка сайта на вирусы: доступные средства и возможности

Бороться с вирусами можно тремя способами:

- при помощи онлайн-сервисов и скриптов;

- оффлайн проверки;

- самостоятельного поиска и лечения файлов.

В идеале лучше использовать все возможные подходы, но их эффективность зависит от типа угрозы и масштабов распространения.

Для этого нужно обладать знаниями в области HTML, JavaScript и других используемых ресурсом языков программирования. Подход позволяет найти то, что не способны распознать антивирусные утилиты и скрипты. Маскировка вредоносных объектов – одна из причин возникновения проблем при их удалении. В подтверждение этому можно сказать, что поисковые системы способны распознать чуть более 10% возможных угроз. У специализированных антивирусных сканеров эффективность выше, но они далеки от идеала.

На какие элементы нужно обратить внимание в первую очередь:

- фреймы и их содержимое;

- контент сайта через отображение кода активной страницы;

- используемые на страницах скрипты.

Рекомендуется проверить работу баз данных и настройки FTP-подключений. Если собственных знаний для выполнения процедур недостаточно, то стоит привлечь специалистов, особенно в случаях, когда самостоятельно устранить проблемы не удается.

Для этих целей необходимо скачать файлы и папки сайта на ПК. Ускорить процесс скачивания поможет FTP-клиент. После этого содержимое папки нужно проверить штатным антивирусом на компьютере, а также воспользоваться антивирусными утилитами (сканерами), которые не требуют установки и деинсталляции действующей антивирусной системы.

Популярные антивирусные сканеры:

- Dr.Web CureIt.

- Malwarebytes Anti-Malware.

- NOD32 On-Demand Scanner.

- Kaspersky Virus Removal Tool.

- Norton.

Помимо содержимого сайта, рекомендуется выполнить сканирование компьютера.

Недостаток этого метода — в его узкой специфике. Обнаружить активные вирусы и вредоносные объекты с его помощью реально, но выполнить качественное лечение – нет. После устранения угрозы придется заняться поиском источника, выявить который с помощью оффлайн-проверки не всегда удается.

Предлагаемые антивирусные сканеры выполняют следующие виды проверок:

- сканирование контента;

- анализ кода;

- проверка функциональных объектов.

Список полезных сервисов и их описание:

При использовании CMS есть возможность подключить дополнительные модули защиты, чтобы обезопасить проект от взлома и проникновения вирусов.

Профилактика заражения сайта

Лечение инфицированной площадки занимает много сил, времени, а если справиться своими силами не удается, то и средств. Проще и надежнее выполнять профилактические действия – это избавит многих неприятностей.

Десять правил защиты сайт от вирусов и взлома:

- Регулярно обновлять CMS, модули и плагины.

- Использовать на ПК антивирус с фаерволом.

- Не очищать логи ошибок – это может пригодиться в поиске точек уязвимости.

- Для подключения к файловой системе нужно использовать защищенные протоколы: SSH, SFTP.

- Не сохранять пароли доступа в браузере и FTP-клиенте.

- Регулярно проверять ПК и сайт антивирусами. Хостинг-провайдеры часто предлагают собственный антивирус, который пригодится для этих целей.

- Не устанавливать взломанные платные модули и плагины из неизвестных источников.

- Не использовать простые комбинации логина/пароля доступа, ограничить права доступа к содержимому каталога проекта.

- Пользоваться резервным копированием.

- При наличии возможности – отключать FTP-протокол на хостинге, когда в нем нет необходимости.

Периодически нужно выполнять сканирование файлов сайта с помощью оффлайн и онлайн-сервисов, а также проверять домен в черных списках поисковиков и антивирусных базах.

Подведем итоги

Численность зараженных площадок ежегодно растет, обнаруживаются новые уязвимости и средства обхода защиты.

Существует большой выбор средств поиска и лечения вирусов, но они не являются универсальными, поэтому для сканирования нужно использовать различные подходы и инструменты. Чтобы предотвратить заражение ресурса и взлом аккаунта администратора, необходимо придерживаться простых правил безопасности, уделяя больше внимания своевременным обновлениям, защите данных и конфиденциальности.

Тип проверки: полная (antivirus-alarm + мировые антивирусные базы)

Список проверяемых файлов:

1. dle-news.ru, тип файла: html

| Антивирусная база | Версия базыРезультаты |

| Bkav | вирусов нет |

| MicroWorld-eScan | вирусов нет |

| nProtect | вирусов нет |

| CMC | вирусов нет |

| CAT-QuickHeal | вирусов нет |

| McAfee | вирусов нет |

| Malwarebytes | вирусов нет |

| VIPRE | вирусов нет |

| SUPERAntiSpyware | вирусов нет |

| TheHacker | вирусов нет |

| Alibaba | вирусов нет |

| K7GW | вирусов нет |

| K7AntiVirus | вирусов нет |

| Baidu | вирусов нет |

| F-Prot | вирусов нет |

| Symantec | вирусов нет |

| ESET-NOD32 | вирусов нет |

| TrendMicro-HouseCall | вирусов нет |

| Avast | HTML:Script-inf |

| ClamAV | вирусов нет |

| Kaspersky | вирусов нет |

| BitDefender | вирусов нет |

| NANO-Antivirus | Trojan.Script.Autoit.drljqo |

| AegisLab | вирусов нет |

| Rising | вирусов нет |

| Ad-Aware | вирусов нет |

| Emsisoft | вирусов нет |

| Comodo | вирусов нет |

| F-Secure | вирусов нет |

| DrWeb | Trojan.KillFiles.61943 |

| Zillya | вирусов нет |

| TrendMicro | вирусов нет |

| McAfee-GW-Edition | вирусов нет |

| Sophos | вирусов нет |

| Cyren | вирусов нет |

| Jiangmin | TrojanDownloader.JS.avax |

| Webroot | вирусов нет |

| Avira | вирусов нет |

| Fortinet | вирусов нет |

| Antiy-AVL | вирусов нет |

| Kingsoft | вирусов нет |

| Arcabit | вирусов нет |

| ViRobot | вирусов нет |

| AhnLab-V3 | вирусов нет |

| ZoneAlarm | вирусов нет |

| Avast-Mobile | вирусов нет |

| Microsoft | вирусов нет |

| TotalDefense | вирусов нет |

| ALYac | вирусов нет |

| AVware | вирусов нет |

| MAX | вирусов нет |

| VBA32 | вирусов нет |

| Zoner | вирусов нет |

| Tencent | вирусов нет |

| Yandex | вирусов нет |

| Ikarus | вирусов нет |

| GData | вирусов нет |

| AVG | HTML:Script-inf |

| Panda | вирусов нет |

| Qihoo-360 | вирусов нет |

С виду всё в порядке!

Правда, вирус может прятаться хитрее - показываться только пользователям с Windows XP или ещё как-то неожиданно. Да ну, чёрт с ним!

счастья, много и для всех

Если по данным проверки один из алгоритмов обнаруживает вирус, это не всегда однозначно свидетельствует о зараженности сайта. Иногда шифрованный код рекламных блоков и другие подобные элементы сайта подпадают под определения тех или иных антивирусных баз - это НЕ вирусы.

Внимание! Данная бесплатная услуга предоставляется по принципу "как есть". Администрация Antivirus-Alarm не несет ответственности за точность обнаружения или не обнаружения подозрительного кода на Вашем сайте в рамках бесплатной проверки. Если Вы хотите 100% точности, Вам следует действовать по инструкции по обнаружению и удалению вирусов.

Читайте также: