Как проверить плагин wordpress на вирусы

WordPress вирусы — это проблема, с которой встречаются многие владельцы сайтов на ВордПресс, при этом, некоторые могут и не знать о ее существовании. Причина, возможно в том, что Malware может быть незаметным, а именно, сайт будет работать, но при этом совершать какие-то действия выгодные для злоумышленника, не привлекая внимания владельца сайта. Также не все владельцы могут WordPress проверить на вирусы, по причине того, что просто не знают, как это сделать.

Хотите узнать, как проверить сайт ВордПресс на вирусы и самостоятельно удалить распространенное вредоносное ПО из WordPress CMS? – в этой статье вы найдете некоторые решения данной проблемы.

WordPress вирусы: причины попадания на сайт и симптомы заражения

Поскольку WordPress является чрезвычайно открытой системой (данная CMS с открытым исходным кодом). Одной из часто встречающихся проблем из-за этого, является вредоносное ПО, которое может попасть на сайт различными путями:

- От фрилансеров, выполняющих какую-то работу за вас, но, возможно, испытывающих недостаток в бдительности, чтобы неосознанно вызвать заражение вашего проекта.

- Из-за использования плагинов и шаблонов, скачанных из непроверенных источников. Зачастую это касается премиальных платных продуктов, которые вы скачиваете бесплатно.

- По причине беспечности самих владельцев сайтов, например небеpопасное использование FTP, не надежный пароль и тд.

Это знакомая история, и обычно она звучит так: вы нанимаете кого-то, чтобы внести некоторые изменения в ваш проект WordPress — может быть, даже какую-то разработку, и тогда все кажется просто отлично, но через некоторое время ваш сайт WordPress начинает работать, занимая больше системных ресурсов, чем следовало бы, иногда сбои с внутренними ошибками сервера 500 или отображение какого-либо неправильного поведения.

Другой ситуацией может быть обнаружение исходящих ссылок с вашего сайта, в панели webmaser.yandex.com, на ресурсы, которые вы видите впервые. Бывает, что при переходе на ваш сайт, например с мобильного устройства срабатывает редирект на сторонний ресурс, при этом с ПК сайт работает в штатном режиме.

И тогда вы могли бы даже обвинить в этом хостинг и недостаток ресурсов. При этом, казалось бы код был уже проверен и оптимизирован, меры предосторожности были приняты, верно? Что может быть не так тогда?

WordPress вирусы: как проверить, есть ли в вашем е WordPress сайте вредоносная программа wp-vcd?

Также быстро проверить сайт на наличие вредоносных скриптов и вирусов можно при помощи специальных онлайн сервисов. Данный способ подойдет больше новичкам, потому что он наиболее простой, достаточно ввести адрес своего сайта WordPress, вирусы на котором вы считаете могут быть. К таким сервисам относятся:

Следует отметить, что бесплатная проверка на данных ресурсах имеет ряд ограничений, но для экспресс анализа вполне подойдут.

Если вы не предпочитаете использовать плагин, который может создать дополнительную нагрузку на ресурсы вашего сервера, и предпочитаете делать это вручную, вот пошаговое руководство. Если у вас есть базовые навыки работы с UNIX / Linux, ниже проведен для вас весь процесс, начиная с терминала командной строки.

Прежде всего, откройте сеанс терминала в SSH-оболочке. Если вы работаете на компьютере Mac или Linux / UNIX, просто запустите окно терминала и SSH на ваш сервер. В Windows вы можете использовать бесплатное приложение, такое как PuTTy или, что еще лучше, установка и использование GitBash — это предпочтительный способ запуска команд UNIX / Linux в Windows.

В любом случае, следующий шаг — проверить, существуют ли какие-либо наиболее типичные файлы, созданные вредоносным ПО wp-vcd, скрывающиеся в файловой системе.

Теперь, находясь в Терминале, измените каталог на корневой каталог вашей установки WordPress, т.е. cd/path/to/your-wordpress, и выполните следующую команду:

Если ваш сайт взломали — не паникуйте.

В этой статье вы узнаете 2 способа вылечить сайт от вредоносного кода, бэкдоров и спама вручную, и 1 способ с помощью плагина.

В первом способе вы Экспортируете базу данных и несколько файлов. После этого вы переустановите Вордпресс, Импортируете базу данных обратно и импортируете несколько настроек из сохраненных файлов.

Во втором способе вы удалите часть файлов и попробуете найти внедренный код при помощи команд в SSH терминале.

В третьем способе вы установите плагин.

Убедитесь, что сайт взломан

Если вы думаете, что сайт взломан, убедитесь, что это действительно так. Иногда сайт может вести себя странно или вы можете думать, что сайт взломали.

Ваш сайт взломан, если:

Сделайте бэкап

После того, как вы убедились, что сайт взломан, сделайте бэкап всего сайта с помощью плагина, бэкап приложения на хостинге или по FTP.

Некоторые хостинг провайдеры могут удалить сайт, если вы скажете им, что сайт взломан, или если хостинг провайдер сам определит это. Владельцы хостинга могут удалить сайт, чтобы не заразились другие сайты.

Также сделайте бэкап базы данных. Если что-то пойдет не так, вы всегда можете вернуться ко взломанной версии сайта, и начать все сначала.

Если ваши логи событий хранятся не в папке сайта, то скопируйте логи, так как обычно они хранятся на хостинге несколько дней, после чего автоматически удаляются.

Что можно безопасно удалить с любого взломанного сайта

- Обычно можно удалить все содержимое папки wp-content/plugins/ . Вы не потеряете никакие данные и это не разрушит сайт. Позже Вордпресс определит, что вы удалили плагины, и отключит их. Не удаляйте только отдельные файлы, удаляйте папки с плагинами целиком. Некоторые плагины создают свои папки и файлы не только в папке /plugins , но и в других. Например, W3TC удаляется так. Некоторые файлы кеша W3TC определяются некоторыми сканерами как подозрительный или вредоносный код. Удалите все папки и файлы плагинов, чтобы не было ложных срабатываний.

- Оставьте только одну тему в папке wp-content/themes/ , все остальные папки с темами можно удалить. Если вы пользуетесь дочерней темой, то оставьте 2 папки, — с родительской и с дочерней темой.

- В папки wp-admin и wp-includes очень редко добавляются новые файлы. Если вы видите в них что-то новое, скорее всего, это добавил хакер. Файлы Вордпресс.

- Удалите старые копии или бэкапы сайта из подпапок сайта. Обычно что-нибудь вроде /old или /backup . Хакер мог попасть в старую версию сайта, и оттуда проникнуть в основную версию сайта. Если ваш сайт взломали, проверьте эти папки на наличие вредоносного ПО, часто старые версии сайта заражены вирусами.

Как очистить Вордпресс сайт от заражения. Способ 1

- Сделайте полный бэкап сайта и базы данных, и сохраните их на компьютер.

- Скачайте на компьютер файл wp-config.phpиз корневой папки сайта, папку /wp-content/uploads и папку с активной темой. Перед копированием темы обновите ее до последней версии. Если вы пользуетесь дочерней темой, то скопируйте обе папки.

- Полностью удалите сайт и базу данных с сервера.

- Установите свежую копию Вордпресс, используйте новые сложные логин и пароль.

- Перенесите настройки связи с базой данных из сохраненного файла wp-config.php в новый из этой части файла:

Как удалить вредоносный код и вылечить сайт. Способ 2

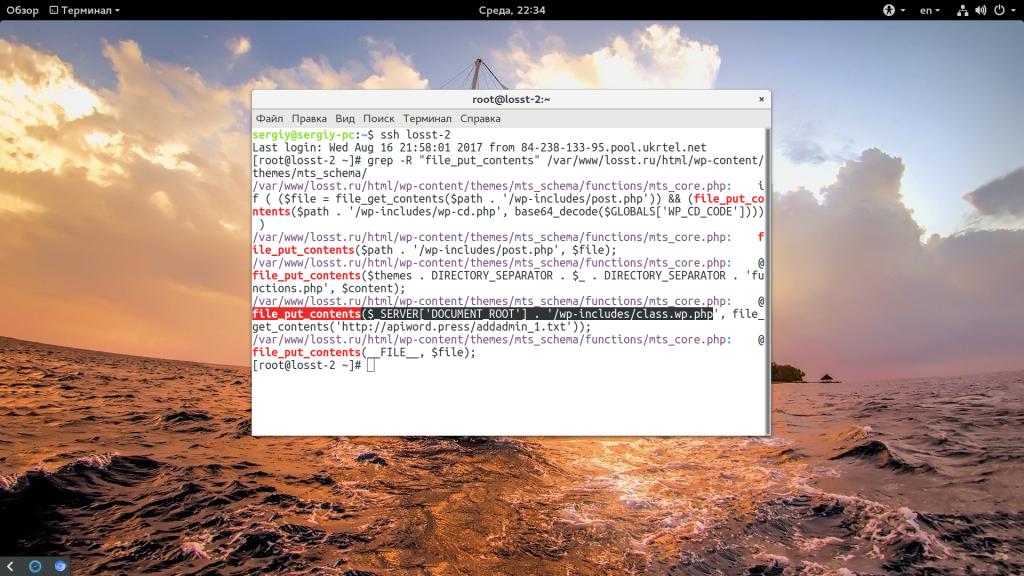

Если у вас есть SSH доступ к серверу, вы можете использовать эти команды, чтобы проверить, какие файлы изменялись за последние X дней. Этот запрос покажет все измененные файлы в запрошенном интервале времени во всех папках и подпапках сайта (чтобы узнать, какие это папки, наберите pwd в SSH терминале):

Если вы хотите найти измененные файлы в определенной папке, используйте этот запрос:

Замените /путь/к/вашему/сайту/папка/ на путь к вашей папке.

Если вы хотите изменить интервал до 10 дней, сделайте такой запрос:

Не забудьте заменить /путь/к/вашему/сайту/папка/ на путь к нужной папке.

Сделайте такой поиск, начните с 2-х дней и постепенно увеличивайте количество дней, пока не увидите изменения в файлах. Не забывайте, что обновления ПО — тоже изменения в файлах. После того, как вы нашли зараженный файл, его можно вылечить или заменить на оригинальный. Это очень простой и эффективный способ найти зараженные файлы, который используется всеми сервисами по лечению сайтов.

Хакеры часто используют эти функции:

- base64

- str_rot13

- gzuncompress

- eval

- exec

- create_function

- system

- assert

- stripslashes

- preg_replace (/e/)

- move_uploaded_file

Эти функции могут использоваться и в оригинальных файлах тем или плагинов, но в большинстве случаев это хак. Перед тем, как что-нибудь удалить, убедитесь, что вы не удаляете здоровый код или файл.

Более аккуратный запрос может быть таким:

Эта команда покажет все файлы, в которых встречается фраза hacker was here .

Хакеры часто внедряют код в папку /uploads . Этот код поможет вам найти все файлы в папке uploads, которые не являются изображениями. Результат сохраняется в файле “uploads-not-pictures.log” в текущей папке.

Использование запросов find и grep поможет вам очистить сайт от заразы.

Как найти вредоносный код и вылечить сайт с помощью плагина. Способ 3

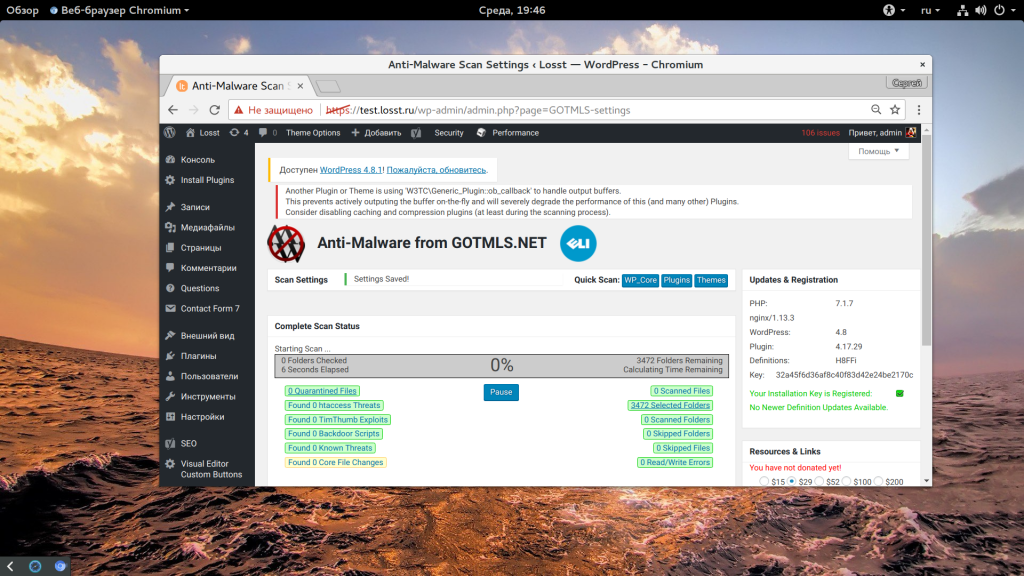

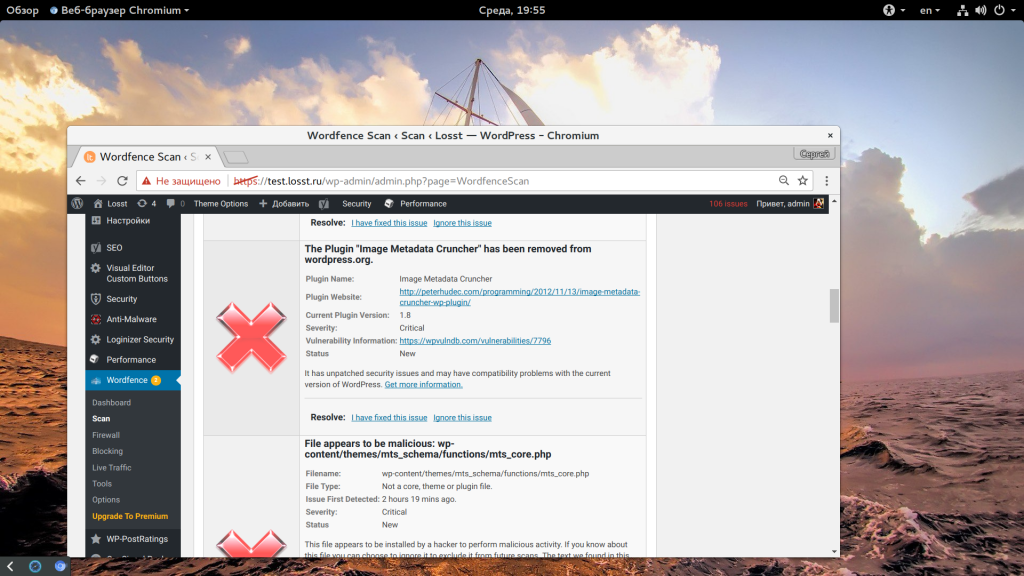

Зайдите в Scan Settings, Зарегистрируйтесь в правом окне Updates & Registrations и нажмите Run Complete Scan.

Сервисы, на которых вы можете проверить сайт на наличие вредоносного ПО

Что делать с зараженными файлами

В зависимости от того, что вы нашли, вы можете удалить файл целиком или только ту часть, которую добавил хакер.

- Если вы нашли файл бэкдора, в котором находится только вредоносный скрипт — удалите весь файл.

- Вы нашли вредоносный код в файле Вордпресс, темы или плагина — удалите весь файл, и замените на оригинальный с официальной страницы.

- Вы нашли вредоносный код в файле, который вы или кто-то создал вручную — удалите вредоносный код и сохраните файл.

- Возможно, у вас в бэкапе есть незараженная версия сайта, вы можете восстановить сайт из старой версии. После восстановления обновите Вордпресс, плагины и тему, смените пароль и установите плагин безопасности.

- Если ничего не помогло — обратитесь к профессионалам в платный сервис.

Вам нужно удалить свой сайт из списка зараженных сайтов Гугл.

- Зайдите в Инструменты вебмастера Гугл

- Добавьте свой сайт, если вы его еще не добавили

- Подтвердите владение сайтом

- На главной странице вашего аккаунта Инструментов вебмастера Гугл выберите ваш сайт

- Кликните Проблемы безопасности

- Нажмите Запросить проверку

Аналогично со списком зараженных сайтов Гугл, нужно удалить сайт из списков всех антивирусов: Касперского, ESET32, Avira и так далее. Зайдите на сайт каждого производителя и найдите инструкции по удалению своего сайта из списка опасных сайтов. Обычно это называется whitelisting. Наберите в поисковике eset whitelist website, avira site removal, mcafee false positive, это поможет вам найти нужную страницу на этих сайтах, чтобы исключить свой сайт из списка сайтов, содержащих вредоносное ПО.

Там же вы можете проверить субдомены вашего сайта, если они есть. На этой странице вы найдете детальную информацию о вашем сайте, находится ли он в списках malware или phishing сайтов, и что делать, если содержится.

Что делать, чтобы сайт не заразился снова?

- Регулярно обновляйте версию Вордпресс, тем и плагинов по мере выхода новых версий. Автообновление Вордпресс.

- Используйте сложные логины и пароли. Рекомендация для пароля: пароль должен быть не менее 12 символов, содержать заглавные и строчные буквы, цифры и символы.

- Выбирайте темы и плагины от проверенных авторов.

- Используйте надежный хостинг. Обзор хостинга Бегет.

- Установите плагин безопасности. 7 Лучших плагинов защиты Вордпресс.

- Настройте автоматический бэкап всех файлов и базы данных. Бэкап Вордпресс.

- Удалите все старые версии сайта с сервера.

- Читайте Безопасность Вордпресс. Подробное описание.

Читайте также:

Надеюсь, статья была полезна. Оставляйте комментарии.

В этой статье мы подробно расскажем почему премиум темы и плагины для WordPress стоит скачивать только из надёжных источников (как, например, проект WPNULL.ORG) и с помощью каких инструментов вы сможете проверить тему или плагин на наличие вирусов или вредоносного кода.

1.1 В чём отличие бесплатных и премиум WordPress продуктов?

Бесплатные WordPress темы и плагины – это, как правило, некоммерческие продукты, созданные энтузиастами-любителями. Они редко обновляются, имеют очень слабую техническую поддержку или не имеют её вовсе, авторы не дают вам никаких обязательств или гарантий.

Премиум WordPress темы и плагины – это коммерческие продукты, созданные с целью их дальнейшей продажи, а также продажи сопутствующих услуг. Такие продукты регулярно обновляются, имеют широкие функциональные возможности, техническую поддержку и гарантии разработчиков.

1.2 Почему некоторые сайты в интернете предоставляют премиум темы и плагины бесплатно?

Очень часто на просторах интернета можно встретить сайты, на которых вам предлагают бесплатно скачать премиум (коммерческие) WordPress продукты. Посещая такой сайт в интернете, вы можете легко сделать следующие выводы:

1.3 Какие разновидности вирусов и вредоносного кода бывают и какие бывают последствия?

Давайте разберём, какие угрозы могут быть внутри файла, скачанного из ненадёжного источника.

Вирусы (черви, трояны, руткиты) – вредоносное программное обеспечение, созданное с целью нарушения нормальной работы компьютера, скрытого администрирования, кражи личных данных и пр.

Сейчас сложно найти человека, у которого не установлен файловый антивирус (например, Kaspersky Internet Security, Nod32, Dr.Web, Malwarebytes AntiMalware). Ещё сложнее представить человека, который запускает .exe файлы или отсылает SMS сообщения на незнакомые номера в попытке распаковать архив, скачанный с сайта, напичканного рекламными баннерами и всплывающими окнами. Поэтому угроза вирусов в файлах отходит на второй план.

Вредоносный код – это скрипты, внедряемые в код PHP или JavaScript, созданные с целью взлома сайтов, кражи личных данных, спам-рассылки, фишинга, чёрного SEO.

Если с вирусами всё понятно, то здесь ситуация намного сложнее – вредоносный код не является вирусом и, соответственно, не обнаруживается десктопными файловыми антивирусами, более того, на сегодняшний день в мире нет ни одного инструмента который со 100% вероятностью идентифицировал код как вредоносный.

Рассмотрим основные разновидности вредоносного кода:

- Спам-боты – вредоносный код, внедряемый в скрипты с целью рассылки спама через ваш веб-сайт (веб-сервер).

- Бэкдоры – вредоносный код, который позволяет злоумышленнику получить полный доступ к сайту с целью последующего дефейса, взлома севрера и т.п.

- XSS-скрипты – вредоносный код, внедряемый, как правило, с целью кражи личных данных посетителей вашего веб-сайта.

- Эксплойты – вредоносный код, позволяющий получить привилегированные права доступа к вашему веб-серверу через известные уязвимости в операционной системе и прикладном ПО.

- Редиректы – вредоносный код, который будет перенаправлять посетителей вашего веб-сайта на другой сайт без вашего ведома. Бывают различные виды редиректов, например, перенаправляться будут только пользователи, которые зашли на ваш сайт с мобильных устройств.

- Фишинговые скрипты – вредоносный код, который создаёт мошеннические страницы (копии известных сайтов), используя ваш веб-сервер.

- Рекламные скрипты – вредоносный код, который будет добавлять на страницы вашего сайта обратные ссылки на чужие веб-сайты.

1.4 Как проверить тему или плагин WordPress на наличие вредоносного кода?

В интернете довольно много статей, посвящённых инструментам проверки файлов на наличие вредоносного кода. Мы приведём здесь лишь самые популярные инструменты, которые мы сами используем в своей работе при проверке на вредоносный код и анализе на безопасность используемых скриптов.

Онлайн-сервисы

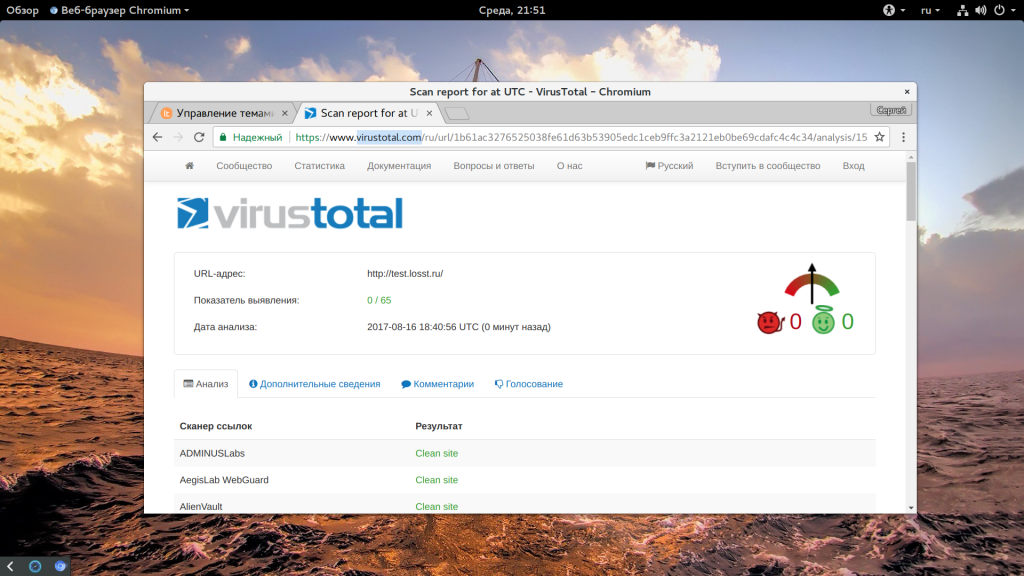

VirusTotal (https://virustotal.com)

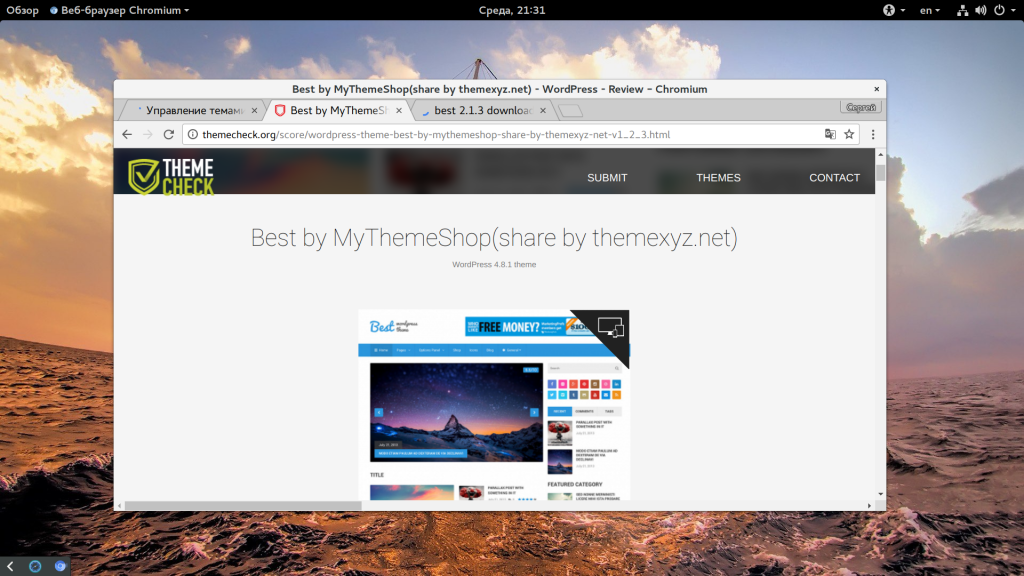

ThemeCheck (http://themecheck.org)

PHP-антивирусы

Aibolit (https://www.revisium.com/ai)

Яндекс Манул

Плагины для WordPress

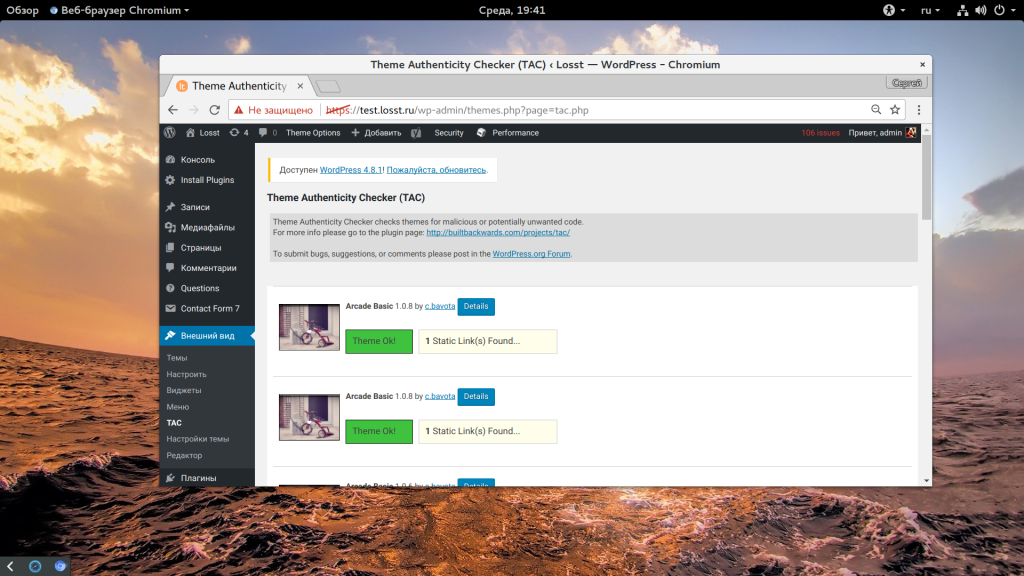

TAC (https://ru.wordpress.org/plugins/tac)

Antivirus (https://ru.wordpress.org/plugins/antivirus/)

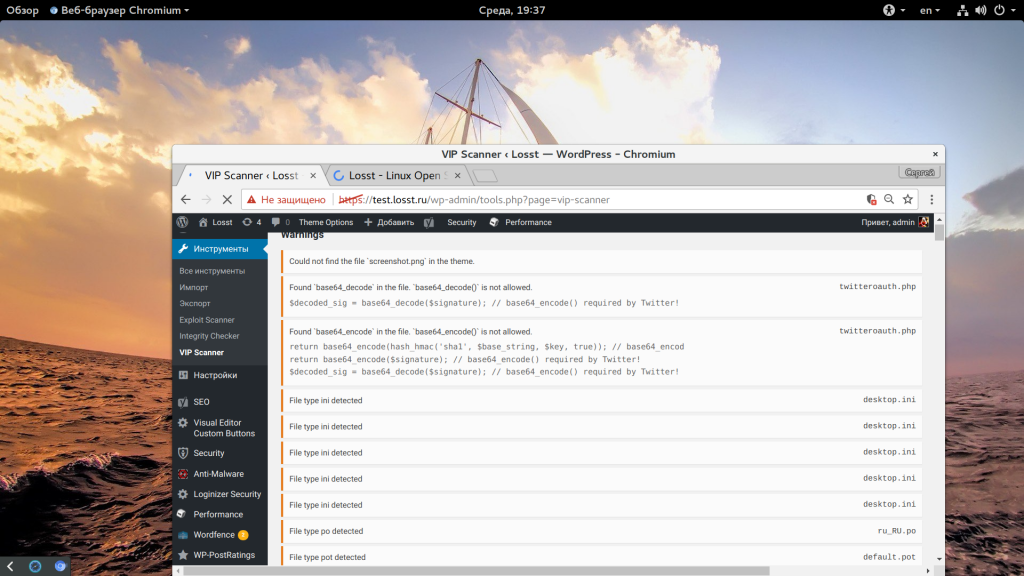

Exploit Scanner (https://ru.wordpress.org/plugins/exploit-scanner)

Acunetix WP Security (https://ru.wordpress.org/plugins/wp-security-scan)

Sucuri Security (https://ru.wordpress.org/plugins/sucuri-scanner)

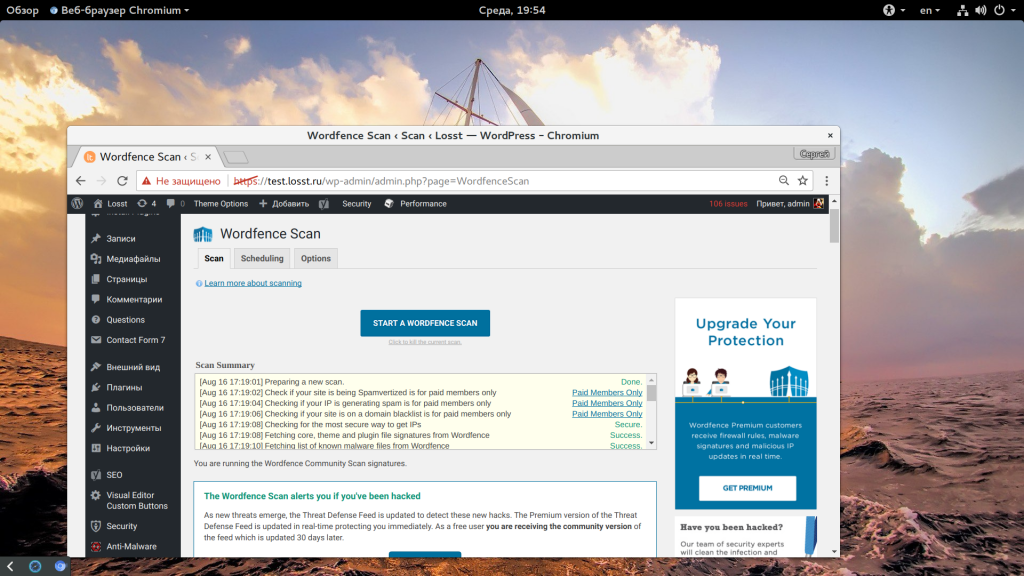

Wordfence Security (https://ru.wordpress.org/plugins/wordfence)

GOTMLS (https://wordpress.org/plugins/gotmls)

WP Antivirus Site Protection (https://ru.wordpress.org/plugins/wp-antivirus-site-protection)

Quttera Web Malware Scanner (https://ru.wordpress.org/plugins/quttera-web-malware-scanner)

Следует помнить, что использование любого инструмента не даст вам никаких гарантий при проверке темы или плагина на вредоносный код, и, если вы не уверены в надёжности источника, вам следует обратиться за помощью к профессионалам.

1.5 Что такое ложное срабатывание (false positive)

В последнее время многие пользователи довольно часто используют популярные онлайн-сервисы (например, virustotal.com) для проверки файлов на наличие вредоносного кода.

Сервис работает следующим образом: получает от вас файл, проверяет этот файл порядка 55 популярными и не очень антивирусами, и, в случае обнаружения хотя бы одним антивирусом, выводит информацию о том, что внутри файла присутствует вредоносный код.

Проблема в том, что в списке антивирусов могут присутствовать, например, китайские антивирусные решения, такие как Bkav, Jiangmin, Rising, Cyren. Такие антивирусы зачастую проверяют код просто на наличие конструкций вида eval, base64_encode/decode и подобных. Хотя наличие таких конструкций в php-коде вовсе не означает, что код вредоносный, и многие разработчики используют данные конструкции в своих целях (упаковка/распаковка данных, кастомные шрифты в css и другое).

По этой причине китайские антивирусы часто ругаются на абсолютно чистые файлы, скачанные напрямую у разработчиков. Это называется ложное срабатывание (на английском языке термин False Positive). Обычно на том же virustotal при проверке файлов показатель выявления при ложном срабатывании 1-2 (китайских) антивируса из 55. В случае, если показатель выявления выше – можно с большой долей вероятности говорить о том, что в проверяемом файле присутствует вредоносный код.

Наша поддержка иногда получает обратную связь о том, что virustotal ругается на чистые файлы. Никогда не нужно забывать о ложном срабатывании, однако в вопросах безопасности стоит оставаться бдительным и не использовать файлы, если вы не уверены в надёжности источника. Запомните! 100% инструмента проверки на вредоносный код не существует!

1.6 Что делать если хочется использовать премиум тему или плагин, но позволить себе купить их вы не можете

Ответ очевиден – найти надёжный ресурс в интернете, который предлагает купить премиум продукты для WordPress по более низкой стоимости.

Мы предлагаем вам ознакомиться с коллекцией премиум тем и плагинов на нашем проекте WPNULL.ORG. Наш сайт предлагает своим клиентам 100% оригинальные чистые файлы, скачанные напрямую с сайтов разработчиков, без вшитой рекламы, вирусов или вредоносного кода.

Мы покупаем премиум продукты оптом и при продаже не включаем в их стоимость техническую поддержку, поэтому наши цены значительно ниже, чем у разработчиков.

Вы также получите от нас консультацию или помощь, если у вас возникнут проблемы с установкой или настройкой продукта. Мы работаем на рынке премиум тем и плагинов WordPress уже 2 года, более 5000 клиентов доверяют нам и покупают продукты на WPNULL. Присоединяйтесь!

Но, перед тем как защитить сайт на WordPress от вирусов, следует понять, не поздно ли еще. То есть, возможно, сайт уже атаковал вредоносный паразит.

Что следует сделать перед тем, как защитить WordPress от вирусов?

Прежде чем укреплять оборону сайта, следует полностью его проверить на присутствие вирусов, вредоносных ссылок и прочих составляющих кошмара блогера и не только.

Шаг 1. Сканируем РС на вирусы

Масса вирусов попадает через компьютеры, с которых пользователи заходят в админку сайта и хостинг. Сейчас имеется куча антивирусов, притом платных и бесплатных, способных проверить любой компьютер на наличие вирусов.

Важно! Не храните пароли в браузере или FTP-клиентах. Понятно, что все не упомнишь, но не таким способом точно.

Шаг 2. Проверка сайта в панеле вебмастера

Аналогичную процедуру проделываем и в Гугл Инструментах вебмастера. Ищем раздел Состояние-Вредоносные программы.

Шаг 3. Проверка wordpress на вирусы другими ресурсами онлайн

Как показывает практика, сервисов такого типа появилось не то что много, а просто масса. К сожалению, есть такие, которые сделаны только для трансляции рекламы.

Учитывая этот факт, рекомендуется использовать только проверенные сервисы. Например, старый и испытанный временем Доктор Веб.

Запустить проверку легко. Копируем URL сайта и ждем результаты. Если все хорошо, то будет картинка, как на скрине ниже.

Еще один проверенный сервис онлайн проверки сайта на вирусы – это Antivirus-Alarm.

Этот мощнейший сканер применяет 43 базы антивирусов от главных мировых антивирусных корпораций.

Как и в Докторе Вебе, вводим URL сайта и ждем результаты. Если появится табличка, как ниже, то все хорошо.

Шаг 4. Обратитесь к хостеру за помощью

Собственно хостеры больше всех волнуются про безопасность, поэтому имеют в арсенале мощнейшие средства защиты, при этом специализированные. Обратитесь к хостеру сайта и попросите его проверить ваш ресурс на наличие вирусов.

Шаг 5 . Установите плагин WP Theme Authenticity Checker (TAC)

Собственно этот плагин будет проверять скаченные шаблоны WordPress, чтоб они были без вирусов.

Устанавливается он обычным способом из меню админки. Помним про активацию. Заходим Внешний вид-TAC. После этого плагин ненадолго задумается, но через какое-то время выдаст итог проверки.

Увидев зеленное окошко со словом ОК, можно выдохнуть – вирусов нет.

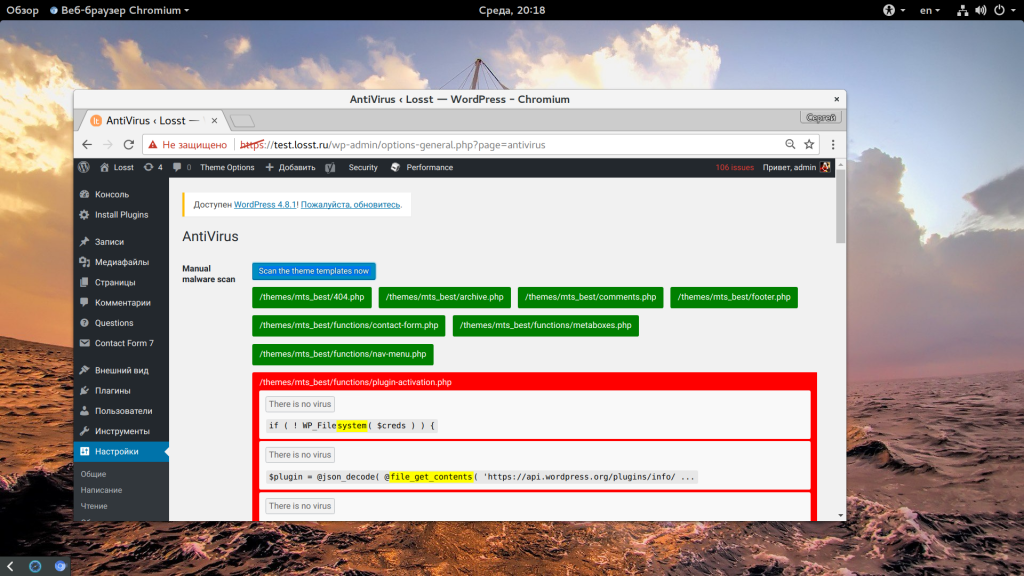

Шаг 6. Установка для wordpress AntiVirus

Этот антивирусник на отлично справляется с проверкой шаблонов на сторонние коды.

Установка и активация вполне стандартная. После этого заходим в раздел Параметры – AntiVirus и нажимаем Scan the theme templates now. Ожидаем несколько минут и если все хорошо, то увидим:

Шаг 7. Применение плагина Exploit Scanner

Данный плагин считается мощнейшим оружием против вирусов, используемый на продвинутых ресурсах. Если не понимаете ничего в PHP, то применять его не рекомендуется.

Exploit Scanner поможет особо скрупулезным владельцам сайта выявить все возможные угрозы. Но есть не которые моменты в его использовании. Этот плагин сверх подозрителен. К примеру, он может определить как угрозу даже код ролика из Ютуба.

Как почистить сайт от вирусов WordPress?

Выше рассказывалось о том, как проверить сайт на вирусы и вредоносные коды. Также упоминались плагины и ресурсы, способные помочь их выявить. Далее будет описано, что делать, если все-таки была обнаружена угроза.

На предыдущих скринах проверка показывала, что угроза не обнаружена. Но что делать, когда появляется совсем другое изображение не в зеленом, а в красном цвете?

Далее изучаем найденные вирусы. Если понимаем, что это не вирусы, то нажимаем The is no Virus. Но если это точно вирус, то удаляем его и опять запускаем проверку.

Важно! При возникновении сомнений в выделенном красным коде или функции, купируем его из таблицы тестера и ищем в браузере о нем данные.

Удалив все найденные угрозы, проверяем сайт на работу. При возникновении каких-то проблем с его функционированием придется запускать резервную копию (бэкап) и все начинать заново.

Заключение

Как и в обычном мире, так и в онлайн просторе существует опасность быть атакованным вирусами. Для предупреждения таких угроз рекомендуется устанавливать антивирусники и плагины, помогающие своевременно определять опасность. Главное использовать способы защиты в комплексе. То есть не надейтесь на один установленный антивирусник, а используйте одновременно несколько способов для защиты от вредоносных файлов и взломов.

Мы делаем все, чтобы с нами было не только продуктивно, но и понятно. Документации, туториалы, тексты, доступные умам разных уровней подготовки, сделают из вас настоящего профессионала.

WordPress - это самый популярный движок для создания различных информационных сайтов и блогов. Безопасность вашего сайта - это больше чем безопасность ваших данных. Это намного важнее, потому что это и безопасность всех пользователей, которые читают ваш ресурс и доверяют ему. Вот почему так важно чтобы сайт не был заражен вирусами или любым другим вредоносным кодом.

Как защитить WordPress от взлома мы рассмотрим в одной из следующих статей, а сейчас я хочу рассказать как проверить сайт WordPress на вирусы и вредоносный код, чтобы убедиться что все в безопасности.

Откуда может взяться вредоносный код?

Самый первый вариант, который приходит на ум - вас взломали хакеры и встроили в код вашего сайта свои бэкдоры, чтобы иметь возможность рассылать спам, ставить ссылки и другие плохие вещи. Так иногда случается, но это довольно редкий случай если вы вовремя обновляете программное обеспечение.

Существуют тысячи бесплатных тем для WordPress и различных плагинах и уже здесь может крыться угроза. Одно дело, когда вы скачиваете шаблон с сайта WordPress и совсем другое, когда находите на левом сайте. Недобросовестные разработчики могут встраивать различный вредоносный код в свои продукты. Еще больше риск, если вы скачиваете бесплатно премиум шаблоны, там взломщики уже ничем не рискуя могут добавить какую-нибудь дыру в безопасности, через которую потом смогут проникнуть и сделать то, что им нужно. Вот поэтому так важна проверка wordpress сайта на вирусы.

Проверка wordpress сайта на вирусы

Первое к чему нужно обратиться при проверке сайта не вирусы, это плагины WordPress. Быстро и просто вы можете сканировать свой сайт и найти подозрительные участки кода, на которые стоит обратить внимание, будь они в теме, плагине и самом ядре Wodpress. Рассмотрим несколько самых популярных плагинов:

Этот очень простой плагин проверяет все установленные на вашем сайте темы на предмет наличия в них вредоносного кода. Плагин выявляет скрытые ссылки, зашифрованные с помощью base64 вставки кода, а также выводит подробную информацию о найденных проблемах. Чаще всего, найденные части кода - это не вирусы, но они потенциально могут быть опасны, поэтому вам стоит обратить на них внимание.

Откройте "Внешний вид" -> "TAC" затем дождитесь пока все темы будут проверены.

Очень похожий на TOC сканер для тем, но выводит больше подробной информации. Те же самые возможности по обнаружению ссылок, скрытого кода и других вредоносных вставок. Просто откройте пункт VIP Scaner в разделе инструменты и анализируйте результат.

Возможно, достаточно удалить лишние файлы, например, desktop.ini. Или же нужно более подробно посмотреть что происходит в файлах использующих base64.

Этот плагин позволяет не только сканировать темы и ядро сайта на наличие вирусов, но и защищать сайт от перебора паролей и различных XSS, SQLInj атак. Поиск выполняется на основе известных сигнатур и уязвимостей. Некоторые уязвимости можно на месте устранять. Чтобы начать сканировать файлы откройте "Anti-Malvare" в боковом меню и нажмите "Run Scan":

Перед тем как вы сможете запустить сканирование, нужно обновить базы данных сигнатур.

Это один из самых популярных плагинов для защиты WordPress и сканирования на наличие вредоносного кода. Кроме сканера, который может найти большинство закладок в коде WordPress, здесь есть постоянная защита от различных видов атак и перебора паролей. Во время поиска плагин находит возможные проблемы с различными плагинами и темами, сообщает о необходимости выполнить обновление WordPress.

Откройте вкладку "WPDefence" в боковом меню, а затем перейдите на вкладку "Scan" и нажмите "Start Scan":

Сканирование может занять определенное время, но по завершении вы увидите подробный отчет об обнаруженных проблемах.

Это еще один простой плагин, который просканирует ваш шаблон сайта на наличие вредоносного кода. Недостаток в том, что сканируется только текущий шаблон, но информация выводится достаточно подробно. Вы увидите все опасные функции, которые есть в теме и затем можете детально проанализировать представляют ли они какую-либо опасность. Найдите пункт "AntiVirus" в настройках, а затем нажмите "Scan the theme templates now":

Также желательно проверить целостность файлов WordPress, на случай, если вирус уже записался уже куда-нибудь. Для этого можно использовать плагин Integrity Checker. Он проверяет все файлы ядра, плагинов и шаблонов на изменения. В конце сканирования вы увидите информацию об измененных файлах.

Существует также несколько онлайн-сервисов, которые позволяют проверить сайт wordpress на вирусы или проверить только шаблон. Вот некоторые из них:

themecheck.org - вы загружаете архив темы и можете смотреть все предупреждения о возможных вредоносных функциях, которые в ней используются. Вы можете не только смотреть информацию о своей теме, но и о других темах, загруженных другими пользователями, а также о разных версиях темы. Все что находят плагины, может найти и этот сайт. Проверка wordpress темы тоже очень важна.

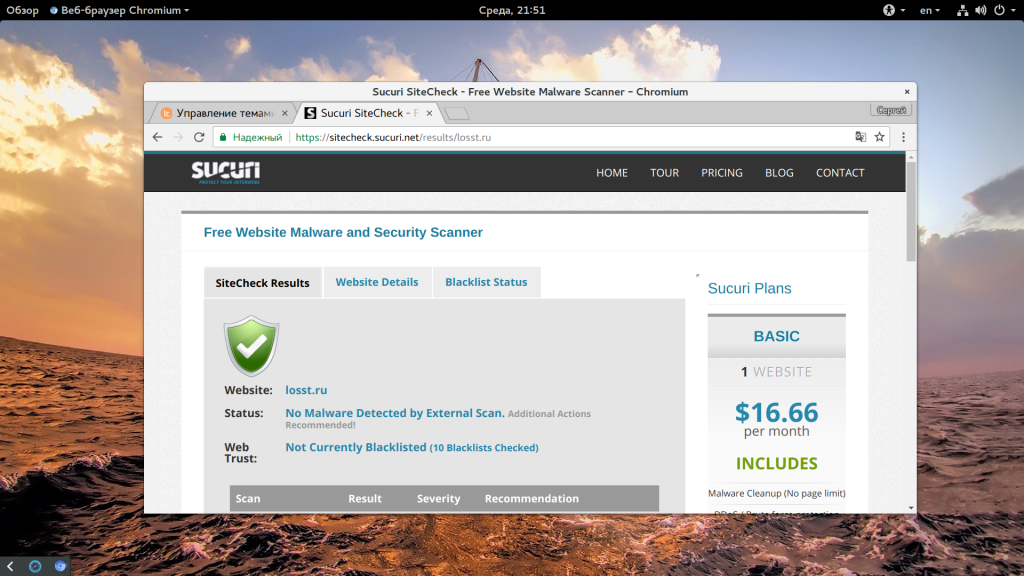

ReScan.pro - проверка WordPress сайта на вирусы с помощью этого сервиса бесплатна, выполняется статический и динамический анализ, чтобы обнаружить возможные редиректы сканер открывает страницы сайта. Проверяет сайт по различным черным спискам.

Ничего не может быть лучше чем ручная проверка. В Linux есть такая замечательная утилита grep, которая позволяет искать вхождения произвольных строк в папке с файлами. Осталось понять что мы будем искать:

eval - эта функция позволяет выполнять произвольный php код, ее не используют уважающие себя продукты, если один из плагинов или тема используют эту функцию почти со стопроцентной вероятностью можно сказать, что там есть вирус;

- base64_decode - функции шифрования могут использоваться вместе с eval, чтобы спрятать вредоносный код, но они могут применяться и в мирных целях, так что будьте внимательны;

- sha1 - еще один метод шифрования вредоносного кода;

- gzinflate - функция сжатия, те же цели, вместе с eval, например, gzinflate(base64_decode(код);

- strrev - переворачивает строку задом не перед, как вариант может использоваться для примитивного шифрования;

- print - выводит информацию в браузер, вместе с gzinflate или base64_decode опасно;

- file_put_contents - сам WordPress или плагины еще могут создавать файлы в файловой системе, но если это делает тема, то уже стоит насторожиться и проверить зачем ей это, так могут устанавливаться вирусы;

- file_get_contents - в большинстве случаев используется в мирных целях, но может использоваться для загрузки вредоносного кода или чтения информации из файлов;

- curl - та же история;

- fopen - открывает файл для записи, мало ли для чего;

- system - функция выполняет команду в системе Linux, если это делает тема, плагин или сам wordpress, скорее всего, там вирус;

- symlink - создает символические ссылки в системе, возможно, вирус пытается сделать основную файловую систему доступной из вне;

- copy - копирует файл с одного места в другое;

- getcwd - возвращает имя текущего рабочего каталога;

- cwd - изменяет текущую рабочую папку;

- ini_get - получает информацию о настройках PHP, чаще в мирных целях, но мало ли;

- error_reporting(0) - отключает вывод любых сообщений об ошибках;

- window.top.location.href - javascript функция, используемая для редиректов на другие страницы;

- hacked - так, на всякий случай, проверяем, вдруг, хакер сам нам решил рассказать.

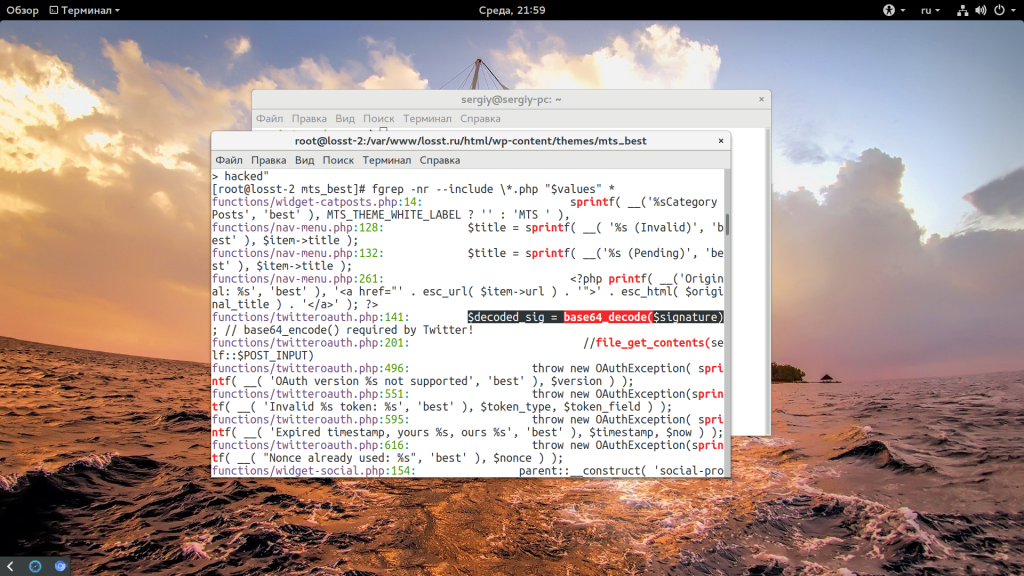

Вы можете подставлять каждое отдельное слово в такую команду:

grep -R "hacked" /var/www/путь/к/файлам/wordpress/wp-content/

Или же использовать простой скрипт, который будет искать все слова за раз:

values="base64_decode(

eval(base64_decode

gzinflate(base64_decode(

getcwd();

strrev(

chr(ord(

cwd

ini_get

window.top.location.href

copy(

eval(

system(

symlink(

error_reporting(0)

print

file_get_contents(

file_put_contents(

fopen(

hacked"

cd /var/www/путь/к/файлам/wordpress/wp-content/

$ fgrep -nr --include \*.php "$values" *

Вы можете получить определенное количество предупреждений для любой темы или плагина, но немного их проанализировав, вы сможете понять какие опасны, а какие - ложные срабатывания. Утилита выводит все довольно подробно, сразу имя файла, а потом участок кода, который вы ищете, так что вы будете знать где искать вредоносный код wordpress. Это уже пример вредоносного кода:

Выводы

Вот и все. Теперь вы знаете как выполняется проверка шаблона wordpress на вирусы, а также проверка целого сайта. Конечно, все эти методы не дают стопроцентной гарантии, что с вашим сайтом все хорошо, но во многих случаях они могут помочь решить проблему со взломом.

Читайте также: