Как расшифровать вирус readme txt

Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В руководстве приведены возможные алгоритмы действий в обоих ситуациях, способы определить конкретный тип шифрования на сервисах No More Ransom и ID Ransomware, а также краткий обзор программ для защиты от вирусов-шифровальщиков (ransomware).

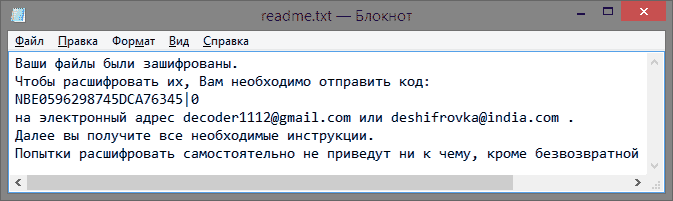

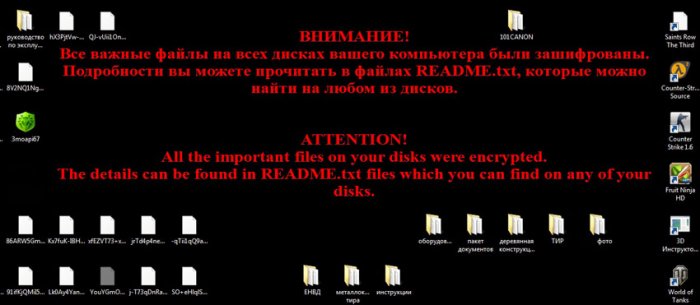

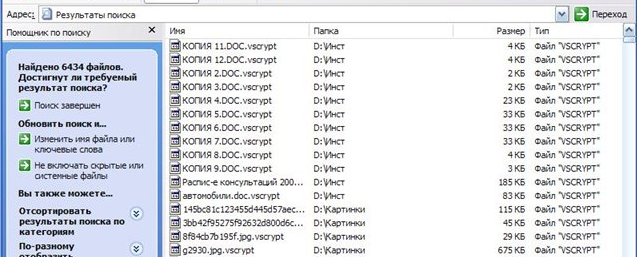

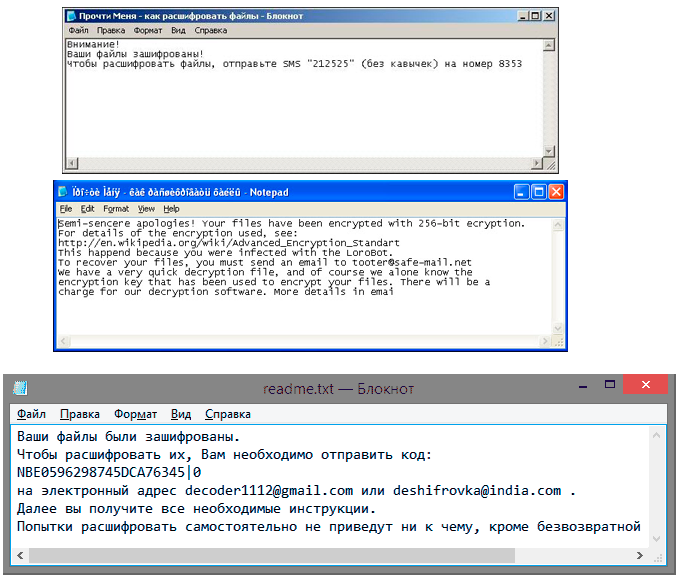

Есть несколько модификаций таких вирусов или троянцев-вымогателей (и постоянно появляются новые), но общая суть работы сводится к тому, что после установки на компьютер ваши файлы документов, изображений и другие, потенциально являющиеся важными, шифруются с изменением расширения и удалением оригинальных файлов, после чего вы получаете сообщение в файле readme.txt о том, что все ваши файлы были зашифрованы, а для их расшифровки вам требуется отправить определенную сумму злоумышленнику. Примечание: в Windows 10 Fall Creators Update появилась встроенная защита от вирусов-шифровальщиков.

Что делать, если все важные данные зашифрованы

Для начала, некоторая общая информация для столкнувшихся с шифрованием важных файлов на своем компьютере. Если важные данные на вашем компьютере были зашифрованы, то прежде всего не стоит паниковать.

Если у вас есть такая возможность, с диска компьютера на котором появился вирус-шифровальщик (ransomware) скопируйте куда-то на внешний накопитель (флешку) пример файла с текстовым запросом злоумышленника по расшифровке, плюс какой-либо экземпляр зашифрованного файла, а потом, по возможности, выключите компьютер, чтобы вирус не мог продолжить шифрование данных, а остальные действия производите на другом компьютере.

Следующий этап — с помощью имеющихся зашифрованных файлов выяснить, какой именно тип вируса зашифровал ваши данные: для некоторых из них есть дешифраторы (некоторые я укажу здесь, некоторые указаны ближе к концу статьи), для некоторых — пока нет. Но даже в этом случае вы можете отправить примеры зашифрованных файлов в антивирусные лаборатории (Касперский, Dr. Web) для изучения.

Как именно выяснить? Сделать это можно с помощью Google, найдя обсуждения или тип шифровальщика по расширению файла. Также начали появляться сервисы для определения типа ransomware.

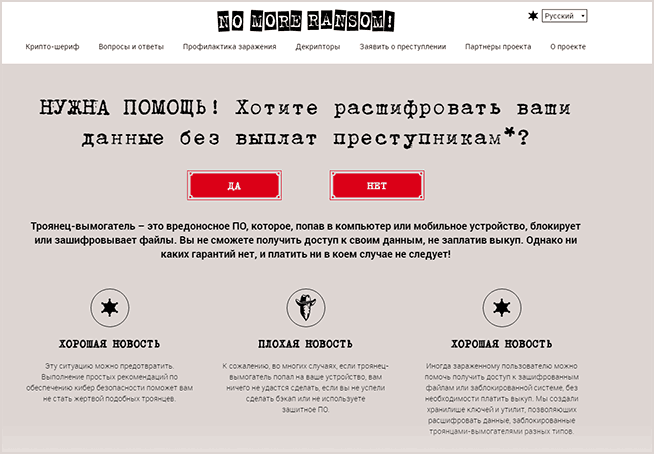

No More Ransom

No More Ransom — активно развивающийся ресурс, поддерживаемый разработчиками средств безопасности и доступный в версии на русском языке, направленный на борьбу с вирусами шифровальщиками (троянцами-вымогателями).

При удаче, No More Ransom может помочь расшифровать ваши документы, базы данных, фотографии и другую информацию, скачать необходимые программы для расшифровки, а также получить информацию, которая поможет избежать таких угроз в будущем.

На No More Ransom можно попробовать расшифровать ваши файлы и определить тип вируса-шифровальщика следующим образом:

- Декрипторы — почти все существующие на текущий момент времени утилиты для расшифровки зашифрованных вирусами файлов.

![]()

- Профилактика заражения — информация, направленная в первую очередь на начинающих пользователей, которая может помочь избежать заражения в дальнейшем.

- Вопросы и ответы — информация для тех, кто хочет лучше разобраться в работе вирусов шифровальщиков и действиях в случаях, когда вы столкнулись с тем, что файлы на компьютере были зашифрованы.

На сегодня, No More Ransom — наверное, самый актуальный и полезный ресурс, связанный с расшифровкой файлов для русскоязычного пользователя, рекомендую.

К сожалению, все это не всегда помогает и не всегда есть работающие расшифровщики файлов. В этом случае сценарии бывают разными: многие платят злоумышленникам, поощраяя их продолжать эту деятельность. Некоторым пользователям помогают программы для восстановления данных на компьютере (так как вирус, делая зашифрованный файл, удаляет обычный важный файл, который теоретически можно восстановить).

Файлы на компьютере зашифрованы в xtbl

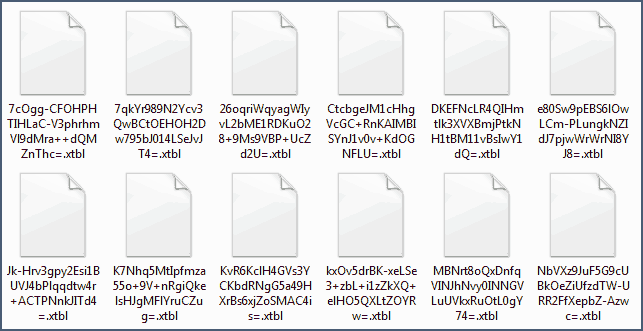

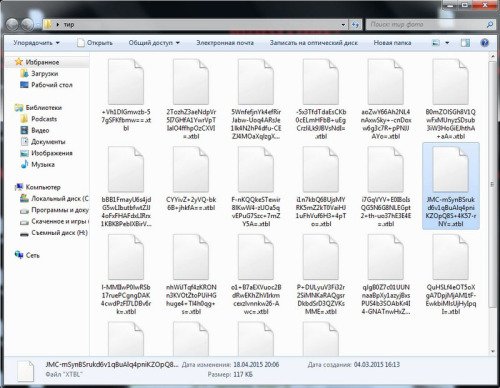

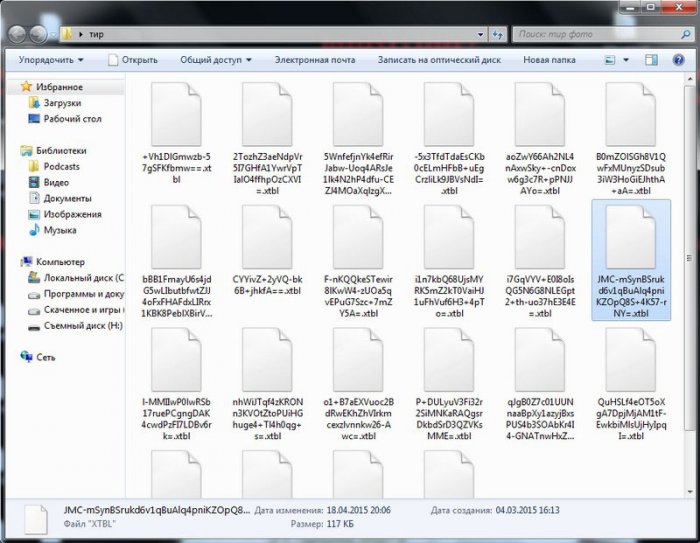

Один из последних вариантов вируса-вымогателя шифрует файлы, заменяя их на файлы с расширением .xtbl и именем, состоящим из случайного набора символов.

К сожалению, способа расшифровать .xtbl на данный момент нет (как только он появится, инструкция будет обновлена). Некоторые пользователи, у которых на компьютере была действительно важная информация, сообщают на антивирусных форумах, что отправили авторам вируса 5000 рублей или другую требуемую сумму и получили дешифратор, однако это очень рискованно: вы можете ничего не получить.

Что делать, если файлы были зашифрованы в .xtbl? Мои рекомендации выглядят следующим образом (но они отличаются от тех, что есть на многих других тематических сайтах, где, например, рекомендуют немедленно выключить компьютер из электросети или не удалять вирус. На мой взгляд — это лишнее, а при некотором стечении обстоятельств может быть даже вредным, однако решать вам.):

Чего делать не следует:

- Переименовывать зашифрованные файлы, менять расширение и удалять их, если они вам важны.

Это, пожалуй, всё, что я могу сказать по поводу зашифрованных файлов с расширением .xtbl на данный момент времени.

Файлы зашифрованы better_call_saul

Из последних вирусов шифровальщиков — Better Call Saul (Trojan-Ransom.Win32.Shade), устанавливающий расширение .better_call_saul для шифруемых файлов. Как расшифровать такие файлы — пока непонятно. Те пользователи, которые связывались с лабораторией Касперского и Dr.Web получили информацию о том, что пока этого сделать нельзя (но все равно попробуйте отправить — больше образцов зашифрованных файлов у разработчиков = больше вероятность нахождения способа).

Если окажется, что вы нашли способ расшифровки (т.е. он был где-то выложен, а я не уследил), прошу поделиться в комментариях информацией.

Trojan-Ransom.Win32.Aura и Trojan-Ransom.Win32.Rakhni

Следующий троян, шифрующий файлы и устанавливающий им расширения из этого списка:

- .locked

- .crypto

- .kraken

- .AES256 (не обязательно этот троян, есть и другие, устанавливающие это же расширение).

- .codercsu@gmail_com

- .enc

- .oshit

- И другие.

Еще варианты вируса-шифровальщика

Реже, но также встречаются следующие трояны, шифрующие файлы и требующие деньги за расшифровку. По приведенным ссылкам есть не только утилиты для возврата ваших файлов, но и описание признаков, которые помогут определить, что у вас именно этот вирус. Хотя вообще, оптимальный путь: с помощью антивируса Касперского просканировать систему, узнать имя трояна по классификации этой компании, а потом искать утилиту по этому имени.

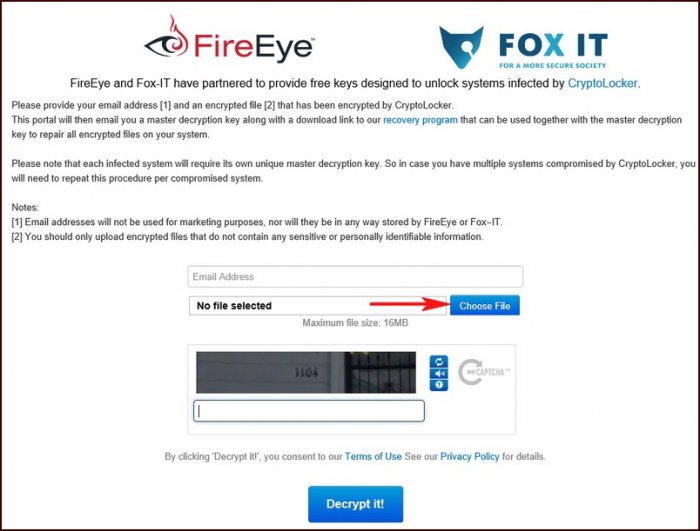

Ну и из последних новостей — Лаборатория Касперского, совместно с правоохранителями из Нидерландов, разработали Ransomware Decryptor (http://noransom.kaspersky.com) для расшифровки файлов после CoinVault, однако в наших широтах этот вымогатель пока не встречается.

Защита от вирусов шифровальщиков или ransomware

Но: эти программы не предназначены для расшифровки, а только лишь для предотвращения шифрования важных файлов на компьютере. Да и вообще, мне кажется, эти функции должны быть реализованы в антивирусных продуктах, иначе получается странная ситуация: пользователю необходимо держать на компьютере антивирус, средство борьбы с AdWare и Malware, а теперь еще и утилиту Anti-ransomware, плюс на всякий случай Anti-exploit.

Кстати, если вдруг окажется, что вам есть что добавить (потому как я могу не успевать мониторить то, что происходит со способами дешифровки), сообщайте в комментариях, эта информация будет полезна другим пользователям, столкнувшимся с проблемой.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

11.11.2019 в 11:10

Здравствуйте, я оправил вам сообщение на той неделе и сегодня утром — но не увидел публикаций сообщений.

11.11.2019 в 13:02

Здравствуйте. Ничего от вас почему-то нет… Не знаю.

У меня некоторые (те, что с чем-то нецензурным) комментарии удаляются автоматически, но вроде ошибочно ничего такого не происходит.

21.11.2019 в 13:45

30.11.2019 в 08:38

Здравствуйте, может подскажите когда выводишь компьютер из сна — то экран монитора LG начинает моргать — появляется надпись монитора LG и так около минуты-после всё нормально.

30.11.2019 в 21:47

Здравствуйте.

Не знаю. В теории могут быть проблемы с драйверами управлением электропитанием материнки, но не очень похоже.

Если всегда так было — то, возможно особенности сочетания оборудования просто.

09.01.2020 в 18:05

У меня все наладилось, вот только один вопрос: стоит ли переустанавливать винду после всех ранее выполненных махинаций?

10.01.2020 в 09:25

Если точно излечили комп от заразы, то, наверное, не стоит.

Вирус xtbl является одним из самых опасных на сегодняшний день. Подхватить его можно, например, получив по почте архивный файл и открыв его. Если вы уже имели дело с подобными проблемами, можно восстановить работоспособность компьютера самостоятельно, воспользовавшись инструкциями в статье. Но если у вас нет опыта в данной области, то лучше немедленно выключить заражённое устройство и отнести его профессионалам, иначе существует риск безвозвратной потери файлов.

Что собой представляет вирус xtbl?

Вирус xtbl представляет собой трояна и состоит из нескольких вредоносных программ:

- Блокировщик рабочего стола — пользователь ничего не может сделать со своей системой Windows.

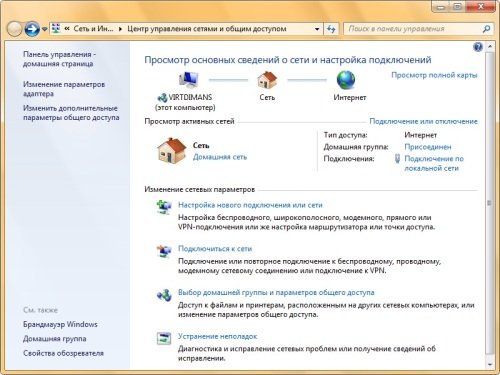

- Программа, подключающая компьютер к Ботнету (сеть заражённых устройств). Машина начинает рассылать спам по всему интернету и полностью подчиняется злоумышленникам за счёт чего очень медленно работает.

- Руткит, который помогает скрыть от глаз владельца системы вторую программу.

- Программа, которая шифрует файлы. В своей работе она использует сложный алгоритм-шифратор, если его найти, то можно обойтись меньшими потерями и быстрее восстановить файлы, но ещё никому не удалось это сделать — шифратор самостоятельно удаляется сразу после завершения своей работы.

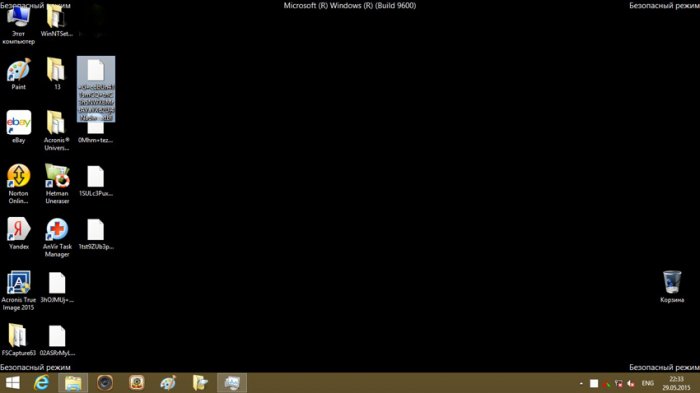

После того как вирус xtbl будет запущен, файлы на рабочем столе поменяют названия на похожие: +InOhkBwCDZF9Oa0LbnqJEqq6irwdC3p7ZqGWz5y3Wk=.xtbl.

Файлы, зашифрованные вирусом xtbl, приобретают странный вид

| Текстовые файлы | .txt, .doc, .docx |

| Аудиофайлы | .wma, .mp3, .wav |

| Изображения | .tiff, .jpeg, .bmp, .jpe, .jpg, .png, .gif, .psd |

| Видеофайлы | .mpeg, .flv, .mov, .3gp, .avi, .ogg, .vob |

| Электронные книги | .djvu, .fb2, .pdf |

| Microsoft Office Excel | .xls, .xlsx |

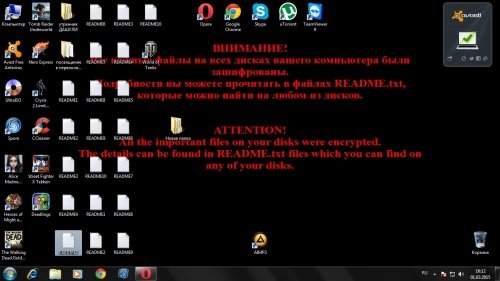

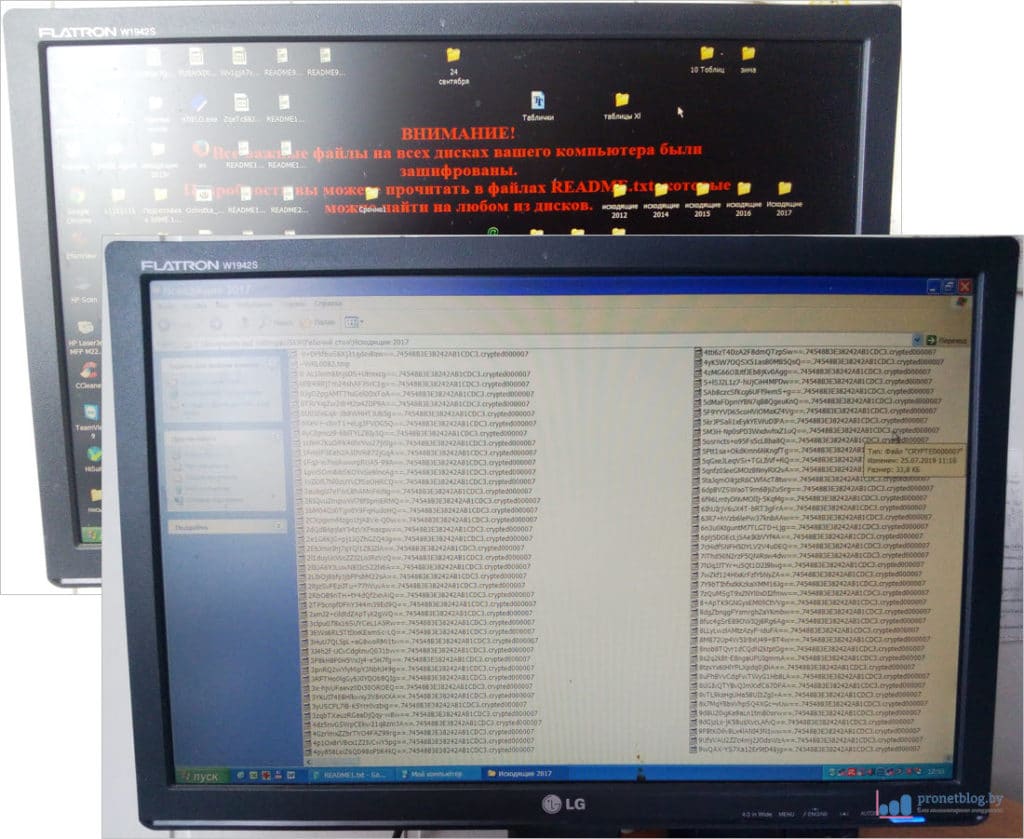

На рабочем столе вместо заставки появляется сообщение:

Внимание! Все важные файлы на всех дисках вашего компьютера были зашифрованы. Подробности вы можете прочитать в файлах README.txt, которые можно найти на любом из дисков.

Attention! All the important files on your disks were encrypted. The details can be found in README.txt files which you can find on any of your disks.

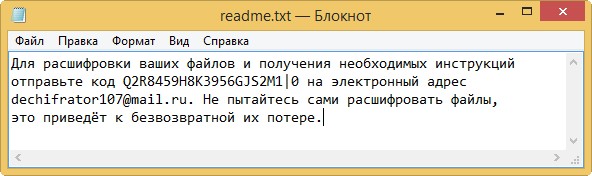

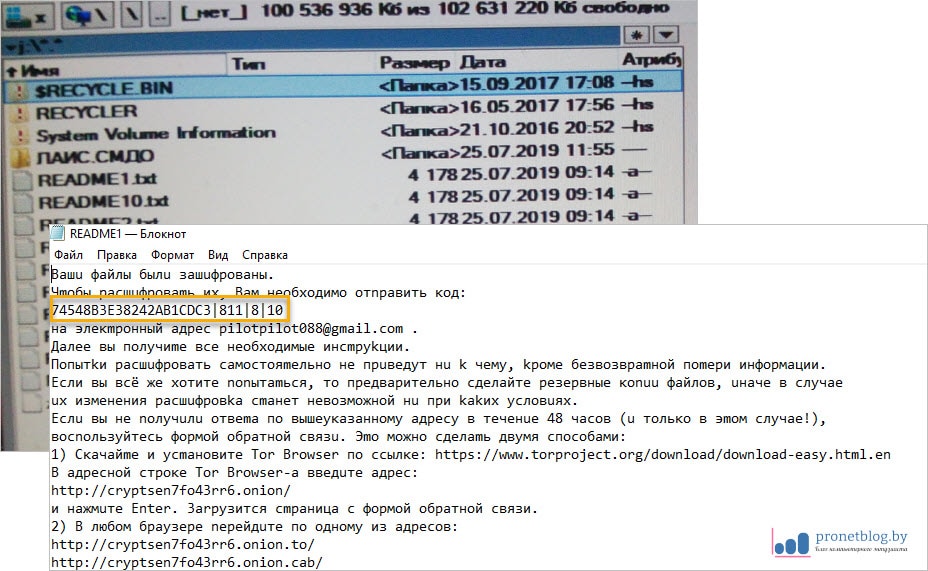

По всем папкам с файлами разбросаны единственные незашифрованные файлы README.txt, в которых содержится информация о данных злоумышленника, куда нужно написать, чтобы восстановить всю информацию. Содержание примерно следующее:

Не спешите отправлять сообщение мошеннику — не факт, что он вас не обманет. Он может попросить какую-либо сумму за программу-дешифратор и продемонстрировать его работу, но когда получит от вас требуемую сумму, будет ли он отправлять вам дешифратор, зная, что вы можете поделиться им с другими пострадавшими?

Лицензионные антивирусные программы способны бороться с подобными вирусами, но хакеры постоянно изобретают что-то новое. Вирусные базы попросту не успевают обновляться, для этого разработчикам требуется несколько дней.

Восстановление файлов

Только представьте, сколько на компьютере разнообразных файлов, поэтому шифровальщик не способен обработать их все мгновенно. А это значит, что этот процесс можно прервать, как и любую другую программу.

Названия процессов могут отличаться в зависимости от вирусов, следует смотреть на самые активные и подозрительные

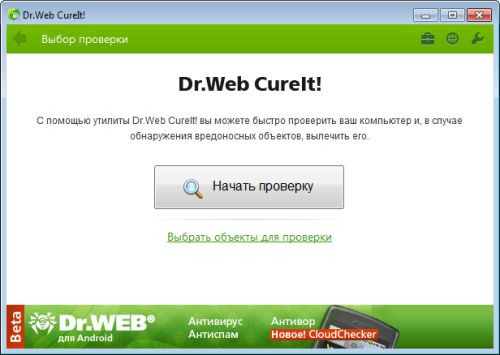

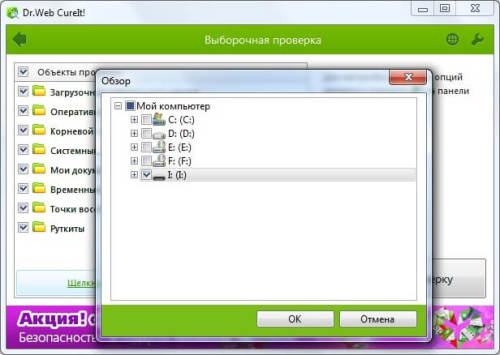

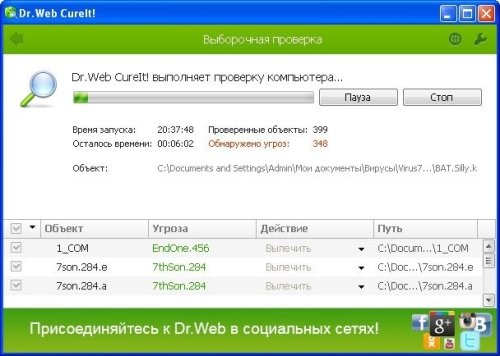

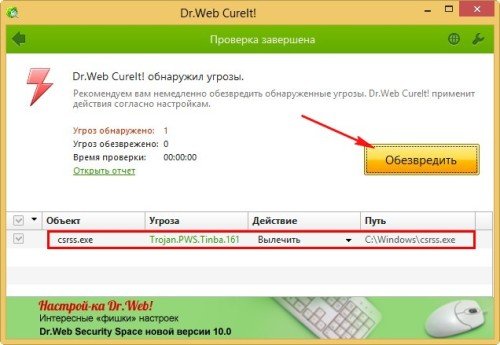

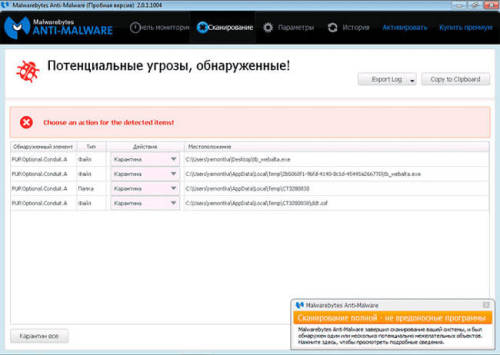

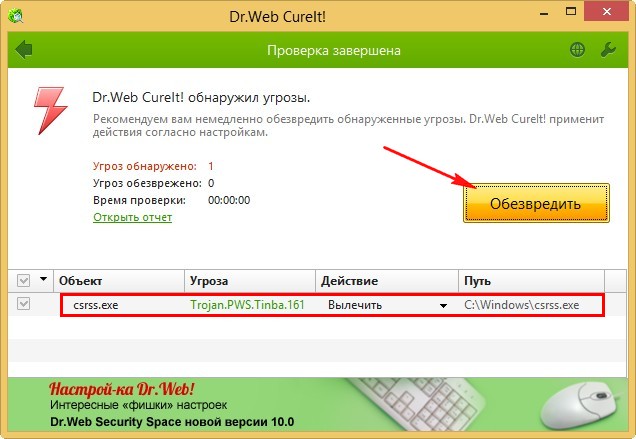

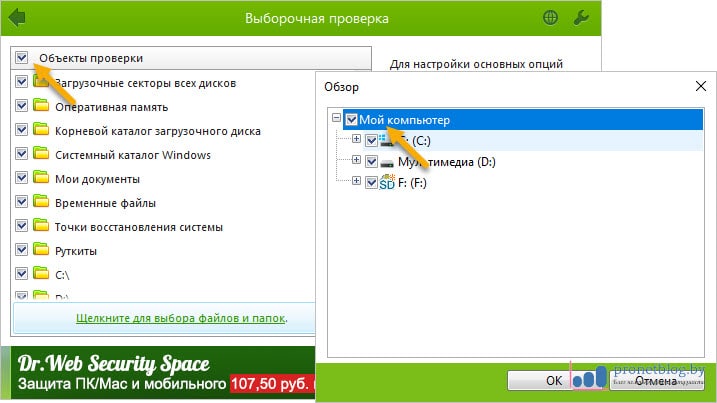

Для очистки системы понадобятся две утилиты — Dr.Web CuteIt! и Anti-Malware. С помощью незаражённого компьютера загрузите их на флешку и используйте при появлении вирусов на компьютере.

-

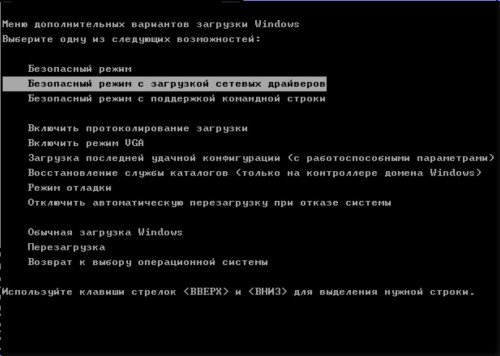

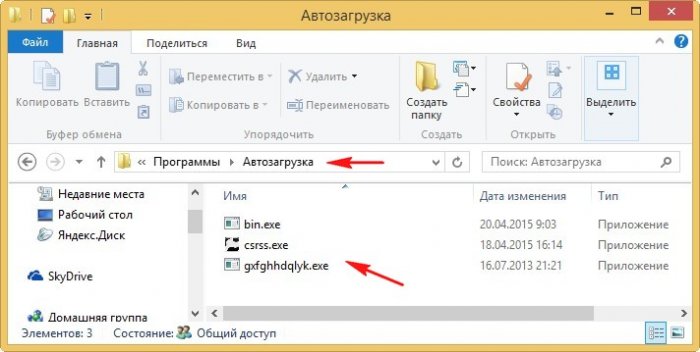

Загружаем систему в безопасном режиме, в нём будут работать только основные системные процессы, поэтому вирус не сможет помешать избавиться от него.

Способы входа в безопасный режим на Windows зависят от версии системы

Не начинайте проверку утилитой, пока не выберите все объекты

Выбираем все объекты для проверки

Проверка займет некоторое время

Обезвреживаем все найденные угрозы

Эта программа поможет избавиться от остатков вредоносных файлов

Многие пытаются создать универсальный дешифратор для таких файлов, но в настоящее время его нет. Не верьте людям в интернете, которые гарантируют вам результат за небольшое вознаграждение, не попадайтесь на удочку мошенников. Существует несколько антивирусных лабораторий, которые сделали пусть пока что не совсем идеальные, но всё-таки работающие дешифраторы.

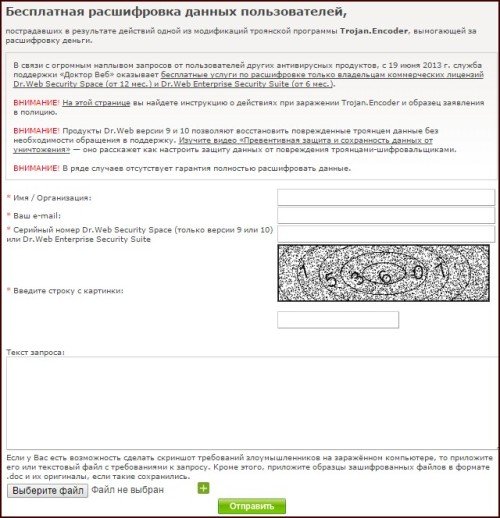

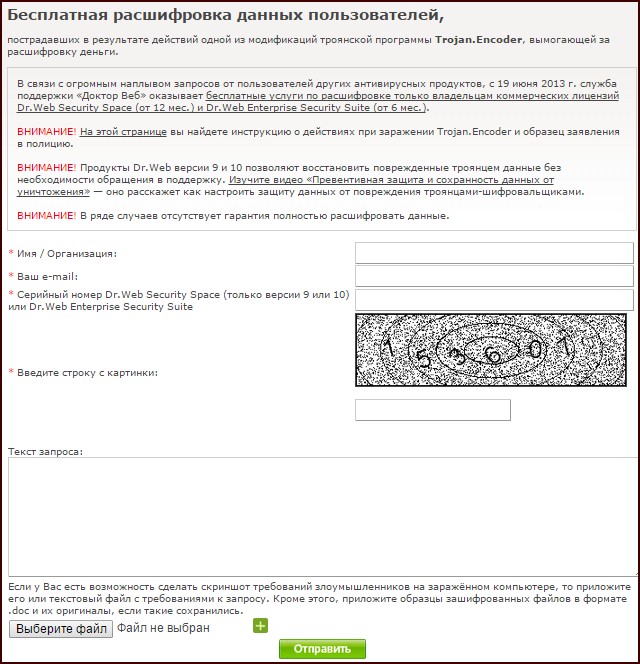

Единственным условием использования дешифратора Dr.Web является наличие платной версии антивируса на компьютере, например, Dr.Web Security Space или Dr.Web Enterprise Security Suite.

- Перейдите на официальный сайт Dr.Web по этой ссылке.

- Заполните предлагаемую форму, не забудьте прикрепить один из заражённых файлов.

Заполните форму на официальном сайте Dr.Web

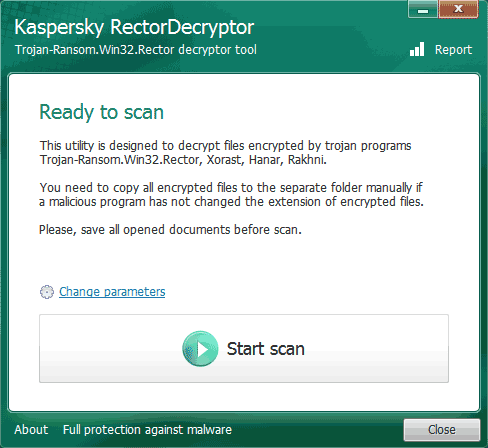

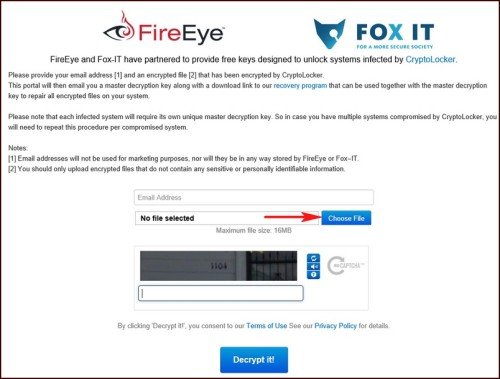

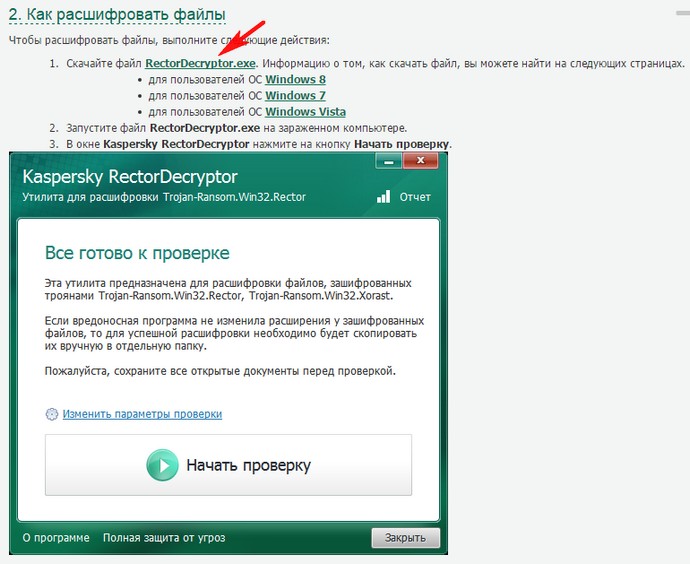

У лаборатории Касперского также есть решение этой проблемы.

Можно также использовать онлайн-дешифратор.

Сервис не гарантирует стопроцентного результата, но попробовать можно

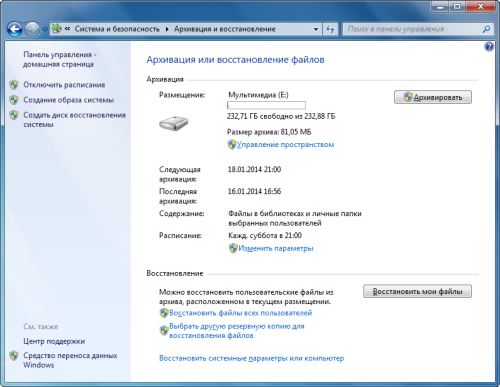

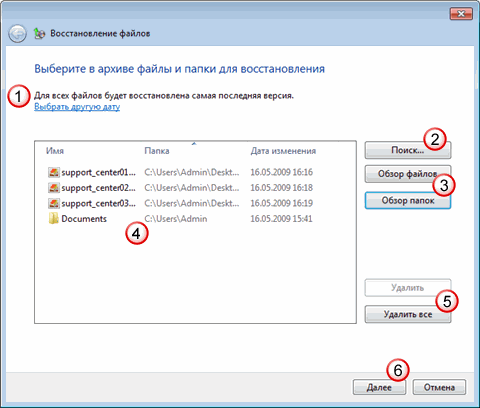

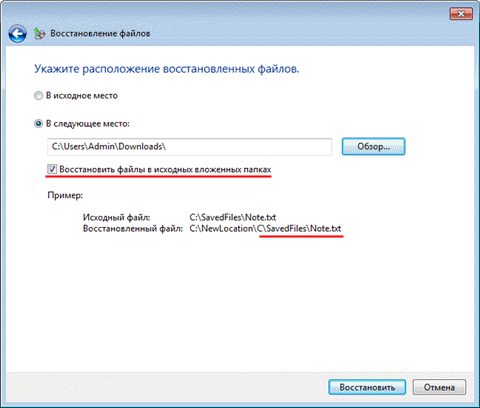

Восстанавливаем свои файлы, также можно выбрать другие опции по желанию

Мастер восстановления богат разнообразными функциями

Файлы могут восстановиться в той папке, в которой были, или в другой

Чего делать не следует?

- Вручную менять названия и расширения файлов.

- Связываться со злоумышленниками.

- Отключать питание устройства (это делу не поможет).

- Форматировать все диски и переустанавливать Windows (безусловно, это эффективно, но влечёт за собой потерю всех файлов);.

- Не предпринимать никаких действий (если неуверены в своих силах, то лучше отнесите устройство в сервисный центр).

Практически от любого вируса, в том числе и от xtbl, можно избавиться своими силами. Но если вы с этим сталкиваетесь впервые, то обратитесь к специалистам в сервисный центр. Неосторожное действие может повлечь за собой потерю файлов, которые уже нельзя вернуть.

Почти все файлы на диске (C:) оказались зашифрованы в расширение .xtbl!

Зашёл на переносной жёсткий диск USB с важной информацией, а там уже половина файлов с таким расширением. Снова выключил ноутбук и вызвал специалиста, тот просто предложил переустановить операционную систему, а насчёт зашифрованных файлов сказал, что расшифровать всё равно ничего не получится, так как дешифратора не существует. Так ли это?

Вирус зашифровал файлы на компьютере в расширение .xtbl

Извлекаю из архива файл вируса и запускаю его

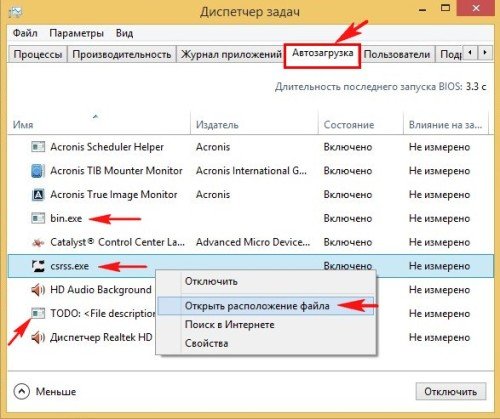

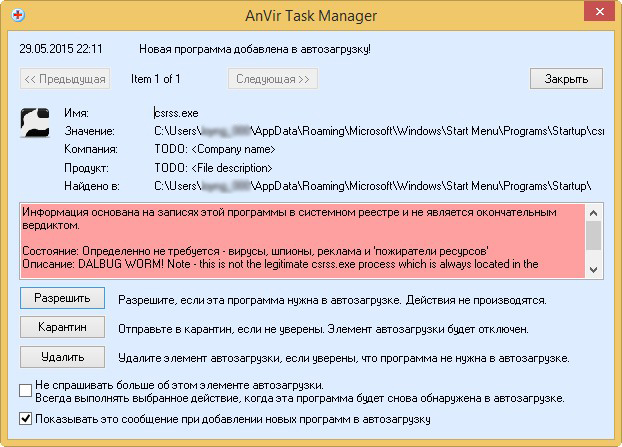

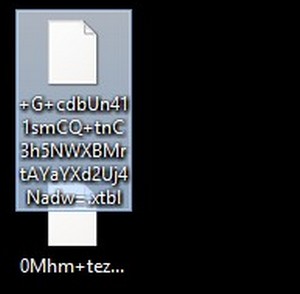

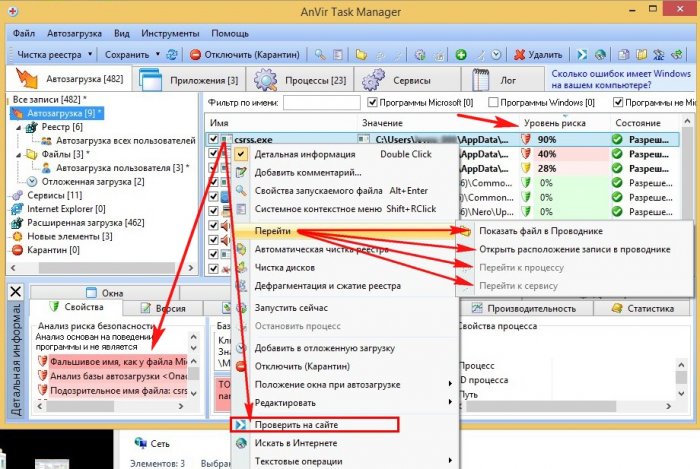

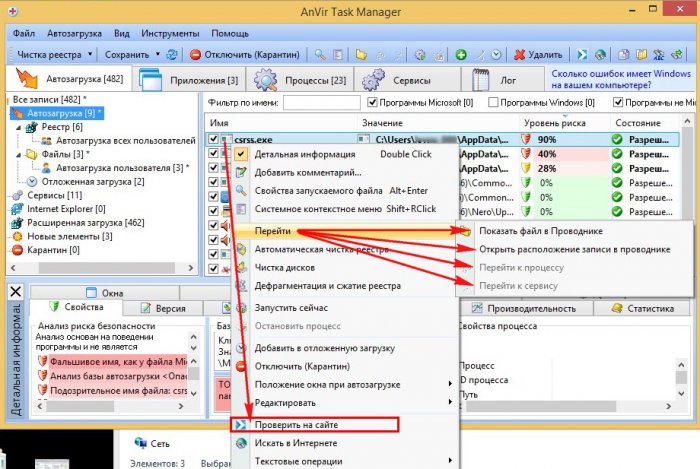

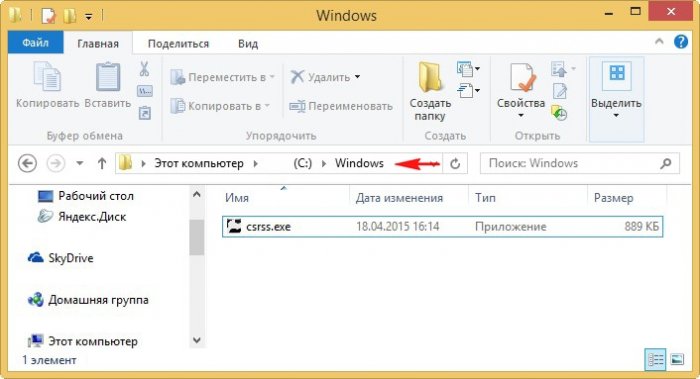

Срабатывает первая линия обороны, установленная у меня программа AnVir Task Manager (антивирусный менеджер автозагрузки) сигнализирует, что вредоносный файл csrss.exe направляется прямиком в автозагрузку. Обратите внимание, AnVir популярно показывает нам свой вердикт о файле - Состояние: Определённо не требуется - вирусы, шпионы, реклама и "пожиратели ресурсов".

Если нажать Удалить, то никакого заражения не будет, но жмём Разрешить и происходит заражение моего компьютера вредоносной программой.

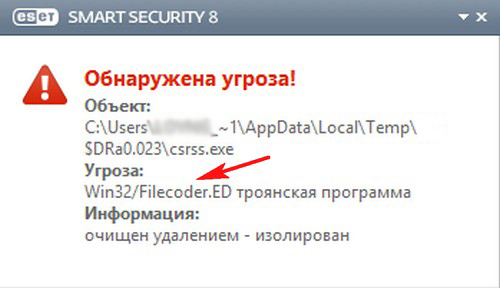

Срабатывает вторая линия обороны, антивирус ESET Smart Security 8 классифицирует вредоносную программу как Win32/Filecoder.ED (шифратор файлов).

Отключаю антивирус и запускаю вирус ещё раз, происходит заражение системы и через минуту все пользовательские файлы на моём рабочем столе и диске (C:) зашифровываются в расширение .xtbl.

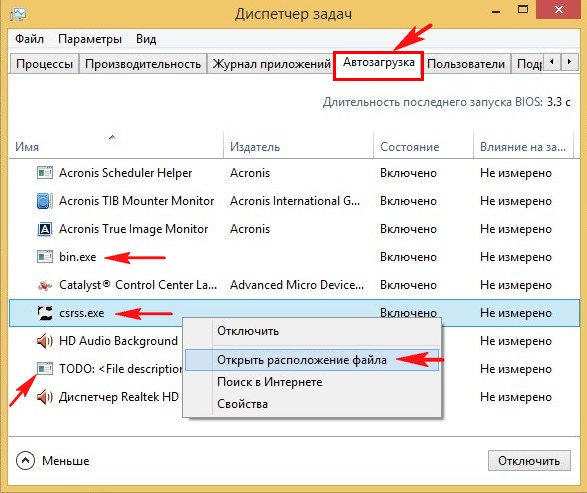

Открывается папка автозагрузки:

C:\Users\Имя пользователя\AppData\Roaming\Microsoft\Windows\Start Menu\Programs

с вредоносными файлами, которые нужно просто удалить.

Несомненно больше возможностей, чем Диспетчер задач, предлагает программа AnVir Task Manager (всегда ношу с собой на флешке), её можно установить прямо в безопасном режиме, также можете использовать портативную версию (работающую без установки) программы.

В главном окне AnVir Task Manager наглядным образом представлены все программы находящиеся в автозагрузке и самые опасные, с уровнем риска для пользователя почти 100%, в самом верху. У файлов фальшивые имена и AnVir однозначно относит их к вирусам.

Если щёлкнуть на выбранном файле правой мышью, то можно узнать его расположение в проводнике и увидеть все относящиеся к нему процессы, сервисы, ключи реестра, и удалить вирус основательно.

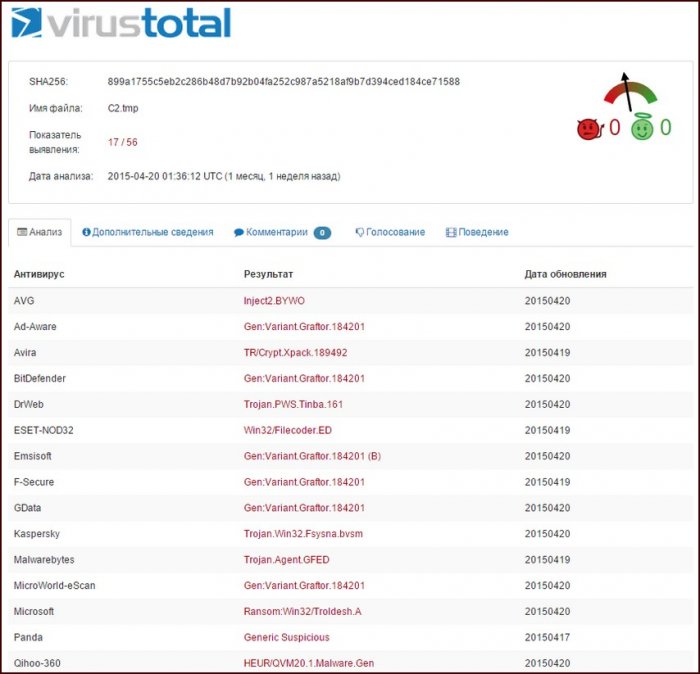

В нашем случае VirusTotal подтвердил подозрения ESET Smart Security 8. Посмотрите на заключения ведущих антивирусных программ: Касперский - Trojan.Win32.Fsysna.bvsm (вредоносное шифрование файлов), DrWeb - Trojan.PWS.Tinba.161, Avira - TR/Crypt.Xpack.189492 и так далее.

Кто заинтересовался возможностями AnVir , читайте нашу отдельную статью.

Также важна дальнейшая проверка диска (C:) антивирусом, только с помощью него я нашёл с десяток файлов вируса в папке временных файлов C:\Users\Имя пользователя\AppData\Local\Temp,

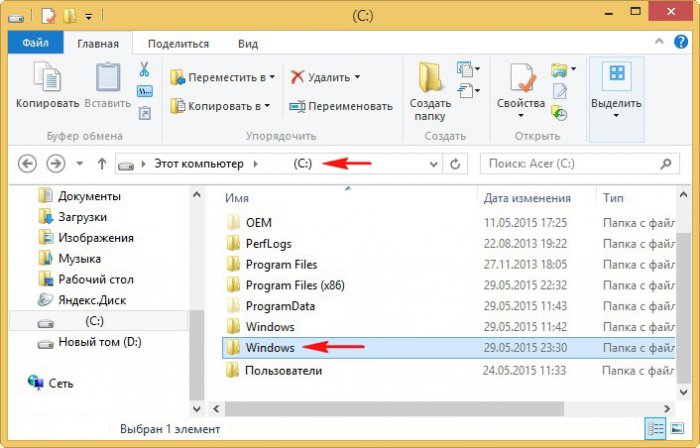

ещё вредоносный файл csrss.exe создал хитрым образом в корне диска (C:) вторую папку Windows и расположился в ней.

К слову сказать, антивирусный сканер Dr.Web CureIt тоже нашёл все заражённые файлы.

Кто боится запускать компьютер в безопасном режиме, может произвести сканирование Windows антивирусной загрузочной LiveCD флешкой (диском). Или снимите винчестер и подсоедините его к здоровой машине с хорошим антивирусом (вариант для опытных пользователей, так как существует небольшой риск заразить и здоровую машину).

К сожалению удаление вредоносной программы не расшифрует вам зашифрованные файлы.

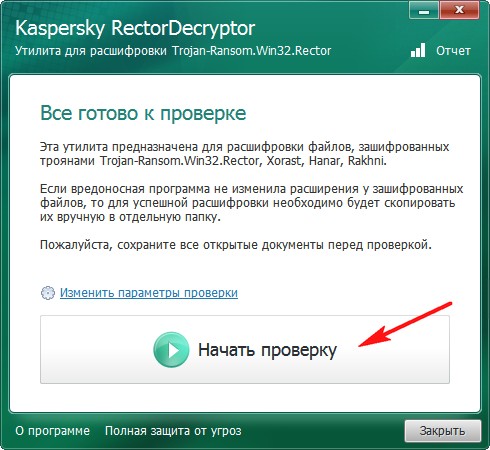

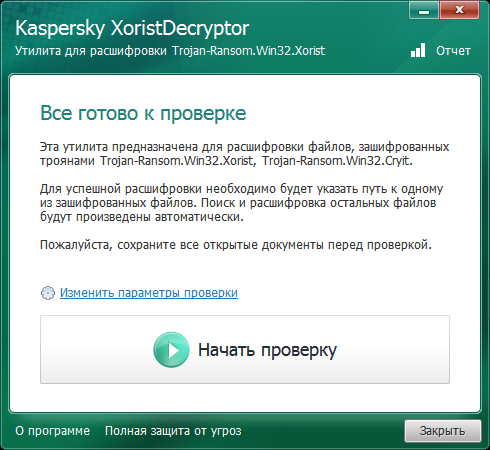

Касперский тоже предлагает своё решение в виде утилиты RectorDecryptor.

и выберите Пункт 2. Как расшифровать файлы

и запустите его, в главном окне нажмите кнопку Начать проверку.

Таких программ и сервисов предлагающих услуги расшифровки становится всё больше, но результат пока оставляет желать лучшего, поэтому рекомендую вам скопировать зашифрованные файлы на отдельный накопитель и запастись терпением, наверняка дешифратор будет создан в ближайшее время, и вы об этом обязательно узнаете на нашем сайте.

Шифрующий вирус: что собой представляет и как действует

В сети можно найти сотни разновидностей вирусов, которые шифруют файлы. Их действия приводят к одному последствию – данные пользователя на компьютере получают неизвестный формат, который не удается открыть с помощью стандартных программ. Вот лишь некоторые из форматов, в которые могут быть зашифрованы данные на компьютере в результате действия вирусов: .locked, .xtbl, .kraken, .cbf, .oshit и многие другие. В некоторых случаях непосредственно в расширение файлов прописывается e-mail адрес создателей вируса.

Среди наиболее распространенных вирусов, которые шифруют файлы, можно назвать Trojan-Ransom.Win32.Aura и Trojan-Ransom.Win32.Rakhni. Они имеют множество форм, и вирус даже может не носить название Trojan (например, CryptoLocker), но действия их практически не отличаются. Регулярно выпускаются новые версии шифрующих вирусов, чтобы создателям антивирусных приложений было сложнее бороться с новыми форматами.

Как расшифровать файлы и удалить вирус

После того как вирус оказался на вашем компьютере и вы увидели на экране код, который требуется отправить на определенный адрес, чтобы получить дешифратор, не стоит этого делать. Первым делом перепишите этот код на листок бумаги, поскольку новый созданный файл может также подвергнуться шифровке. После этого можно закрывать информацию от разработчиков вируса и постараться найти в интернете способ, как избавиться от шифровальщика файлов в вашем конкретном случае. Ниже мы приведем основные программы, которые позволяют удалить вирус и расшифровать файлы, но их нельзя назвать универсальными, и создатели антивирусного обеспечения регулярно расширяют список решений.

Избавиться от вируса, шифрующего файлы, довольно просто с помощью бесплатных версий антивирусов. Хорошо с вирусами, шифрующими файлы, справляются 3 бесплатных программы:

- Malwarebytes Antimalware;

- Dr.Web Cure It ;

- Kaspersky Internet Security.

Отмеченные выше приложения полностью бесплатные или имеют пробные версии. Рекомендуем воспользоваться решением от Dr.Web или Kespersky после того, как вы проверите систему при помощи Malwarebytes Antimalware. Лишний раз напомним, что устанавливать 2 или более антивирусов на компьютер одновременно не рекомендуется, поэтому перед установкой каждого нового решения необходимо удалить предыдущее.

Выше приведена лишь малая часть антивирусных утилит, которые позволяют расшифровать зараженные файлы. Стоит отметить, что если вы постараетесь просто изменить расширение файла, стремясь вернуть данные, они, наоборот, будут потеряны навсегда – этого делать не стоит.

Процесс шифрования файлов в некоторых случаях можно успеть заметить и прервать (удалив шифрующий вирус из списка активных задач или срочно выключив компьютер), но после этого в любом случае придется бороться с последствиями из-за части зашифрованных данных.

Вирус-шифровальщик: платить мошенникам или нет

Вот и настал этот черный день. На одной из важных рабочих машин активно поработал вирус-шифровальщик, после чего все офисные, графические и многие другие файлы приняли разрешение crypted000007, которые на момент написания статьи расшифровать невозможно.

Также на рабочем столе появились обои с надписью типа "Ваши файлы зашифрованы", а в корне локальных дисков текстовые документы readme с контактной информацией мошенника. Естественно, он хочет выкуп за расшифровку.

Лично я не связывался с этим козлом(ами), чтобы не поощрять подобную деятельность, но знаю, что ценник в среднем начинается от 300 долларов и выше. Вот и думайте сами, как поступать. Но если у вас зашифровались очень значимые файлы, например, базы 1С, а резервной копии нет, то это крах вашей карьеры.

Забегаю наперед скажу, что если вы питаете надежду на расшифровку, то ни в коем случае не удаляйте файл с требованием денег и ничего не делайте с зашифрованными файлами (не изменяйте название, расширение и т.д.). Но давайте обо всем по порядку.

Вирус шифровальщик - что это такое

Это вредоносное (ransomware) программное обеспечение, которое шифрует данные на компьютере по очень стойкому алгоритму. Дальше приведу грубую аналогию. Представьте, что вы на вход в Windows установили пароль длиной несколько тысяч символов и забыли его. Согласитесь, вспомнить невозможно. А сколько жизней займет у вас ручной перебор?

Так и в случае с шифровальщиком, который использует легальные криптографические методы в противоправных целях. Подобные вирусы, как правило, используют асинхронное шифрование. Это значит, что используется пара ключей.

Шифруются файлы с помощью открытого ключа, а расшифровать их можно имея закрытый ключ, который есть только у мошенника. Все ключи уникальны, поскольку генерируются для каждого компьютера отдельно.

Именно поэтому я говорил в начале статьи о том, что нельзя удалять файл readme.txt в корне диска с требованием выкупа. Именно в нем и указан открытый ключ.

Электронный адрес вымогателя в моем случае pilotpilot088@gmail.com. Если вбить его в поиск, то становится понятен истинный масштаб трагедии. Пострадало очень много людей.

Поэтому еще раз говорю: ни в коем случае никак не изменяйте поврежденные файлы. Иначе вы потеряйте даже малейший шанс на их восстановление в дальнейшем.

Также не рекомендуется переустанавливать операционную систему и чистить временные и системные каталоги. Короче, до выяснения всех обстоятельств ничего не трогаем, дабы не усложнить себе жизнь. Хотя, казалось бы, куда уже хуже.

Попадает данная зараза на компьютер чаще всего по электронной почте с горящей темой наподобие "Срочно, руководителю. Письмо из банка" и тому подобное. Во вложении, которое может выглядеть безобидным pdf или jpg файлом и кроется враг.

Запустив его, ничего страшного, на первый взгляд, не происходит. На слабом офисном ПК пользователь может заметить некую "тормознутость". Это вирус, маскируясь под системный процесс, уже делает свое грязное дело.

На Windows 7 и выше при запуске вредителя будет постоянно появляться окно Контроля учетных записей с запросом разрешения изменений. Конечно же, неопытный пользователь со всем согласиться, тем самым подписав себе приговор.

Да, по факту вирус уже блокирует доступ к файлам и когда закончит, на рабочем столе появится надпись с предупреждением "Ваши файлы зашифрованы". В общем, это попа. Дальше начинается жесть.

Как вылечить вирус-шифровальщик

Исходя из вышенаписанного можно сделать вывод, что если страшная надпись на рабочем столе еще не появилась, а вы уже увидели первые файлы с непонятными длинными названиями из хаотичного набора различных символов, немедленно достаньте компьютер из розетки.

Именно так, грубо и бескомпромиссно. Тем самым вы остановите алгоритм работы зловреда и сможете хоть что-то спасти. К сожалению, в моем случае сотрудник этого не знал и потерял все. Твою мать.

Вишенкой на торте для меня был тот факт, что, оказывается, данный вирус без проблем шифрует все подключенные к ПК съемные носители и сетевые диски с правами доступа на запись. Именно там и были резервные копии.

Теперь о лечении. Первое, что нужно понимать: вирус лечится, но файлы так и останутся зашифрованными. Возможно, навсегда. Сам процесс лечения ничего сложного из себя не представляет.

Для этого необходимо подключить винчестер к другому компьютеру и просканировать утилитами вроде Dr.Web CureIt или Kaspersky Virus Removal Tool. Можно для надежности двумя поочередно. Если нести зараженный винт на другой комп сцыкотно, загрузитесь с Live CD.

Как правило, подобные антивирусные решения без проблем находят и удаляют шифровальщик. Но иногда они ничего не обнаруживают, поскольку вирус, сделав свою работу, может сам удалиться из системы. Такой вот сучий потрох, которые заметает все следы и затрудняет его изучение.

Предвижу вопрос, почему антивирус сразу не предотвратил проникновения нежелательно ПО на компьютер? Тогда бы и проблем не было. На мой взгляд, на данный момент антивирусы проигрывают битву с шифровальщиками и это очень печально.

К тому же, как я уже говорил, подобные вредоносные программы работают на основе легальных криптографических методов. То есть получается, что их работа как бы и не является противоправной с технической точки зрения. В этом и заключается трудность их выявления.

Постоянно выходят новые модификации, которые попадают в антивирусные базы только после заражения. Так что, увы, в этом случае 100% защиты быть не может. Только бдительное поведение при работе на ПК, но об этом чуть позже.

Как расшифровать файлы после вируса

Все зависит от конкретного случая. Выше писалось, что модификации вируса-шифровальщика могут быть какие угодно. В зависимости от этого, зашифрованные файлы имеют разные расширения.

Хорошая новость заключается в том, что для многих версий заразы антивирусные компании уже придумали дешифраторы (декрипторы). На русскоязычном рынке лидером является "Лаборатория Касперского". Для этих целей был создан следующий ресурс:

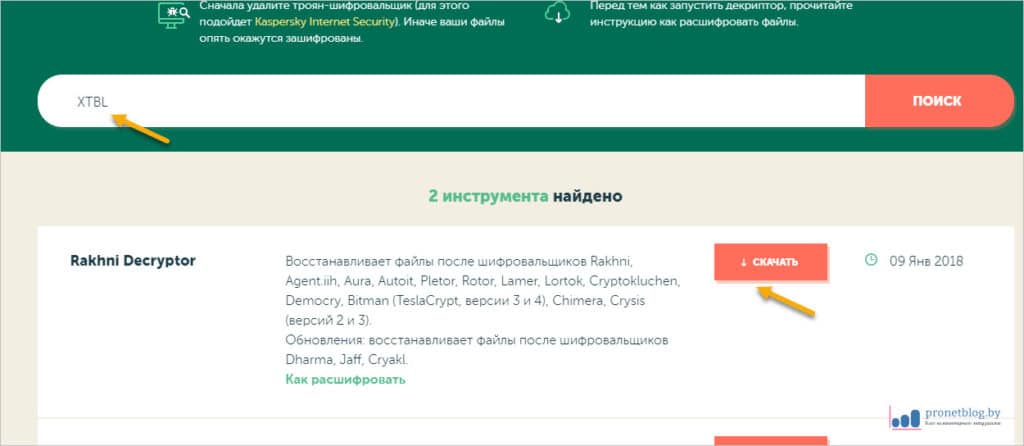

На нем в строке поиска вбиваем информацию по расширению либо электронную почту из записки о выкупе, жмем "Поиск" и смотрим, есть ли спасительная утилита для нас.

Если повезло, скачиваем программу из списка и запускаем. В описании к некоторым дешифраторам говорится, что при работе на компьютере должен быть интернет для возможности расширенного поиска ключей в онлайн-базе.

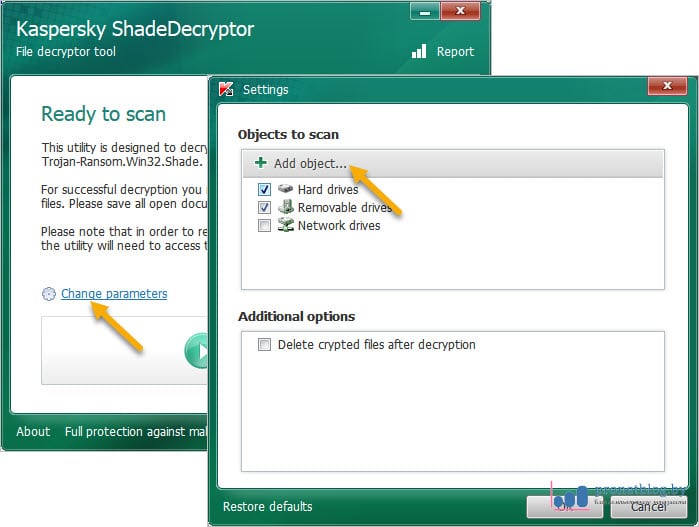

В остальном же все просто. Выбираем конкретный файл или диск полностью и запускаем сканирование. Если активировать пункт "Delete crypted files", то после дешифровки все исходные файлы удалятся. Ой, я бы так не спешил, сразу нужно взглянуть на результат.

Для некоторых видов вируса программа может попросить две версии файла: исходную и зашифрованную. Если первой нет, значит, пиши пропало.

Также у пользователей лицензионных продуктов "Лаборатории Касперского" есть возможность обратиться на официальный форум за помощью с расшифровкой. Но пошерстив его со своим расширением (crypted000007) я понял, что ничем там не помогут. То же самое можно сказать и про Dr.Web.

Есть еще один подобный проект, но уже международный. По информации из интернетов его поддержку осуществляют лидирующие производители антивирусов. Вот его адрес:

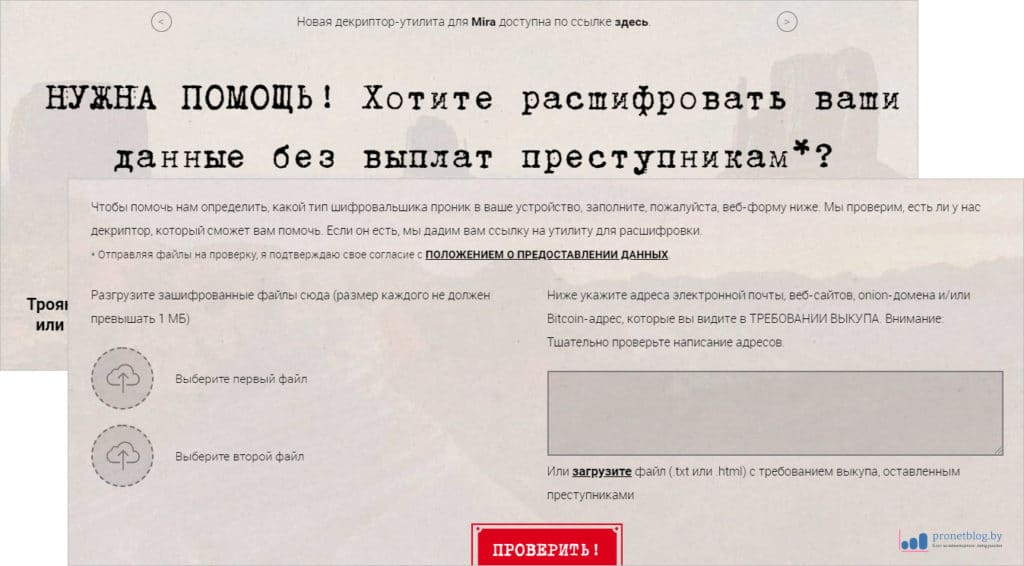

Конечно, может оно и так, но сайт работает некорректно. На главной странице предлагается загрузить два зашифрованных файла, а также файл с выкупом, после чего система даст ответ, есть дешифровщик в наличии или нет.

Но вместо этого происходит переброс на раздел с выбором языка и на этом все. Поэтому можно самостоятельно зайти в раздел "Декриптор-утититы" и попробовать найти нужную программу.

Делать это не очень удобно, поскольку в кратком описании имеющегося ПО нет четкого указания на поддерживаемые расширения зашифрованных файлов. Для этого нужно читать расширенную инструкцию для каждого типа декриптора.

В процессе написания публикации был найден аналогичный сервис, который исправно работает по такому же принципу. Он поможет определить название угрозы и предложит "волшебную таблетку", если таковая имеется. В верхнем правом углу сайта имеется кнопка переводчика для удобства пользователей.

Что делать? Платить или не платить

Если вы дочитали до этого заголовка, значит, файлы у вас по-прежнему стабильно зашифрованы. И тут вопрос: как поступить дальше? Ведь в случае шифровки крайне значимых файлов может быть парализована работа даже крупных предприятий, не говоря уже о малом бизнесе.

Первое, можно выполнить инструкцию мошенника и заплатить выкуп. Но статистика "Лаборатории Касперского" говорит о том, что каждое пятое предприятие так и не получило ключ с дешифратором после оплаты.

Это может происходить по разным причинам. Например, вирусом могли воспользоваться не сами создатели, у которых есть закрытый ключ, а мошенники-посредники.

Они просто модифицировали код зловреда, указав в файле выкупа свои данные, а второго ключа-то у них нет. Деньги получили и свалили. А вы кукуйте дальше.

В общем, не будут врать, всех технических нюансов я и сам не знаю. Но в любом случае заплатив вымогателям, вы мотивируете их на продолжение подобной деятельности. Ведь раз это работает и приносит деньги, почему нет.

Но в интернете я нашел как минимум две конторы, которые обещают помочь в этой беде и расшифровать даже файлы с расширением crypted000007. В одну из них я с большой боязнью обратился.

Скажу честно, ребята мне не помогли, поскольку сразу сказали, что дешифровщика у них нет, но могут попробовать восстановить около 30% оригинальных файлов, которые удалил вирус, с помощью низкоуровневого сканирования.

Я подумал и отказался. Но спасибо им, что лапши на уши не вешали, уделили время и все трезво пояснили. Ну и раз у них нет ключа, значит, они не должны взаимодействовать с мошенниками.

Но есть другая, более "интересная" контора, которая дает 100% гарантию на успех операции. Ее сайт находится вот по этому адресу:

Я попробовал пошерстить по профильным форумам, но так и не смог найти отзывов реальных клиентов. То есть все о ней знают, но мало кто пользовался. Замкнутый круг.

Эти ребята работают по факту полученного результата, никаких предоплат нет. Опять же повторюсь, дают гарантию на расшифровку даже crypted000007. Значит, у них есть ключ и декриптор. Отсюда вопрос: а откуда у них это добро? Или я чего-то не понимаю?

Не хочу говорить что-плохое, возможно, они добрые и пушистые, работают честно и помогают людям. Хотя технически без мастер-ключа это просто невозможно. В любом случае против них все же нашлась компрометирующая информация.

Хотя если вас вдруг приперло к стенке дальше некуда, попробуйте обратиться. Но все на собственных страх и риск. И деньги, много денег не забудьте.

Как защититься от вируса-шифровальщика

Приведу несколько основных постулатов, которые помогут обезопаситься, а в случае проникновения подобного зловреда свести потери к минимуму. Как-никак я все это прочувствовал на собственной шкуре.

Делать регулярные бэкапы на съемных (изолированных от сети) носителях. Без преувеличения могу сказать, это самое главное.

Не работать под учетной записью с правами администратора, чтобы в случае заражения минимизировать потери.

Внимательно следить за адресатами входящих писем и сбрасываемых ссылок в соц. сетях. Тут без комментариев.

Поддерживать в актуальном состоянии антивирусную программу. Может и спасет, но это неточно.

Обязательно включить теневое копирование файлов в Windows 7/10. Об этом подробно поговорим в ближайших выпусках.

Не выключать систему Контроля учетных записей в Windows 7 и выше.

Я же, в свою очередь, остаюсь с полностью зашифрованными вирусом офисными файлами. Буду периодически заглядывать на все ресурсы, указанные в статье, в надежде когда-нибудь увидеть там декриптор. Возможно, удача улыбнется в этой жизни, кто знает.

Так что, друзья, настоятельно рекомендую не попадать в подобные ситуации. На самом деле в таких моментах присутствует огромный стресс и нервозность. Моя репутация как администратора также пострадала, ведь я не справился с проблемой.

Одно дело, когда шифруются файлы пользователя на домашнем компьютере такие как фильмы, музыка и так далее. Совсем другие, когда теряется доступ ко всему делопроизводству предприятия минимум за 5-7 лет. Это больно, я уже знаю.

Читайте также: