Как спрятать вирус darkcomet

![]()

Так-как меня достали уже спрашивать, решил загнать всё в одну тему, с ответами на вопросы.

Итак вопросы:

1. Что такое DarkComet и есть-ли официальная поддержка ?

DarkComet - Это программа, класса удалённого администрирования, но в отличие от легальных программ, имеет возможность скрытой установки, плюс многие сборки имеют достаточно широкий функционалл, например кейлоггер и т.д.

Проект был закрыт в 2012 году, т.к. автор незахотел поддерживать малварьщиков, подробнее здесь:DarkComet-RAT Official Website

Так-что оффициальной поддержки нет и не будет.

2. Где можно скачать сборки программы без вирусов и смс ?

Ответ:

У нас на форуме есть тема DarkComet RAT (все версии) где можно скачать разные сборки.

3. Как настроить сборку ?

Ответ:

В сети есть куча инструкций, да и в целом программа имеет понятный интерфейс, но вот простенький манн для совсем новичков:

Как использовать DarkComet - подробная интсрукция:

Наверно многих интересует как настроить комету, а так же как ее использовать. В этой статье я расскажу и покажу как это делать.

После регистрации нам нужно создать Host

В HostName пишем любой домен, который нравится. Через него будем перенаправляться на наш IP. В поле IP Adress пишем наш IP, Остальное как показано на картинке.

Хост мы создали. Теперь приступим к созданию стаба.

Для начала нужно открыть порты, делается это во вкладочке Scoket/Net. В поле порт указываем любой порт (обычно это 1604). И жмем Listen.

Отлично, теперь уже создаем стаб. Переходим по DarkCometRat -> ServerModule -> FullEditor

У нас открылось окно создания стаба. Давайте детально рассмотрим вкладочки.

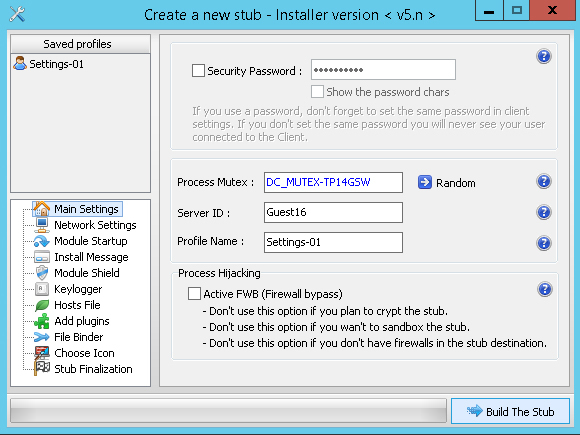

1. MainSettings

Ничего особенного, просто тыкаем пару раз на кнопочку Random и пишем удобный для нас Server Id.

2. Network Settings

Самые важные настройки в поле IP/DNS указываем свой IP (если IP статичный) или Host (который создали в самом начале) если IP динамический. В поле Port указываем порт, который мы открыли в начале. И жмем ADD.

3. Module Startup

Это запуск нашего стаба вместе с WINDOWS, если да, то ставим галочку и выбираем куда сохранять наш сервер. Остальное не трогаем.

4. Install Message

Можем выбрать сообщение при запуске стаба, лучше не включать.

5. Module Shield

Функции стаба, сами разбирайтесь, я не трогаю.

7. HostFile

Можно прописать значения в файл Hosts

8. File Binder

Отличная функция склейки файлов. Делается все очень просто, выбираем exe и жмем add.

9. Choose Icon

Выбор иконки стаба. Можно загрузить свою или выбрать из предложенных.

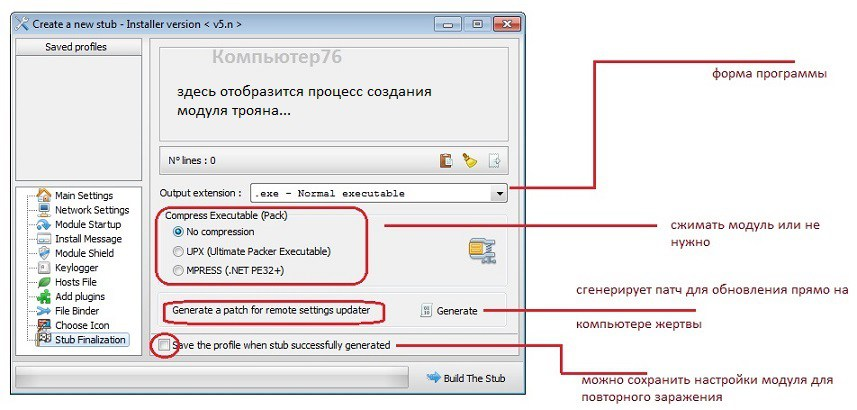

10. Stub Finalization

Собственно создание самого exe файла. Можно сжать upx или MPRESS. Я обычно не сжимаю. Жмем Build the stub и сохраняем в любое место. Осталось кинуть этот файл жертве.

4. Будет-ли детектить сборку антивирусы ?

Ответ:

Да-разумеется, т.к. сборки старые. Вам нужны крипторы хорошие, ну и сама сборка должна-быть минимальна, т.е. без всяких там добавление в автозагрузку и т.д.

5. Есть-ли уязвимости в сборках ?

Ответ:

DarkComet RAT - в простонародье "Комета" была создан в 2008, в 2012 проект был закрыт, т.к. автор посчитал, что его инструментом пользуются не в благих целях, а в целях взлома и хакинга. Побоявшись ответственности автор прекратил разработку DarkComet RAT и проект был заморожен. Хотя мне кажется, что изначально он и был создан как клиентская часть вируса, а не как утилита, хотя может быть я и ошибаюсь.

Что означает аббревиатура RAT?

RAT — крыса (английский). Под аббревиатурой RAT скрывается не очень приятное для каждого пользователя обозначение трояна, с помощью которого злоумышленник может получить удалённый доступ к компьютеру. Многие ошибочно переводят эту аббревиатуру как Remote Administration Tool — инструмент для удалённого администрирования, но на самом же деле аббревиатура RAT означает Remote Access Trojan – программа троян для удалённого доступа.

Как работает программа RAT?

RAT состоит из двух частей: клиент и сервер. В самой программе RAT(Клиент) которая работает на компьютере злоумышленника создается программа сервер которая посылается жертве. После запуска жертвой сервера в окне программы клиента появляется удалённый компьютер(хост), к которому можно удалённо подключиться. C этого момента компьютер жертвы под полным контролем злоумышленника.

Настройка Dark Comet: подготавливаем модуль сервера

Проходим по пути:

DarkComet-RAT — Server module — Full editor (expert)

режим эксперта настройки

По нажатии мы попадаем в окно настройки модуля, который будет функционировать на стороне жертвы. Третий (условно) квадрант окна программы содержит настройки, которые администратор должен изменить поэтапно. Итак:

настройки dark comet

В этом окне нам необходимо установить пароль для шифрования трафика. Однако тот же пароль нужно продублировать в настройках со стороны хакера (иначе ни одного клиента он не увидит).DWH - Форум по обмену приватной информацией. Сгенерируем ID сервера, изменим название профиля, мьютекс процесса. Нижняя часть окна Active FWB содержит три пункта обхода фаервола (однако программа сама предупреждает, что настройку лучше не активировать, если вы собираетесь шифровать клиента, использовать его в песочнице и если компьютер, на котором клиент будет работать, не будет защищён фаерволом). Окно Main Settings настраивается в интересах администратора, остальные касаются компьютера жертвы.

В нём выбираем IP адрес, на который будет приходить информация, и номер порта. Кнопкой ADD можно добавить несколько IP адресов — чертовски полезная настройка, но не стоит ей пренебрегать: исходящий трафик на кучу адресов — заметная операция даже для жертвы-дилетанта. Но при опробывании программы — неоценимая настройка. К ней мы вернёмся уже на конкретных примерах.

Что касается номера порта. Тот, что умолчанию, сразу отметаем и выберем в диапазоне до 1000. Этот порт должен быть открыт для приёма прежде всего на вашем компьютере, так что нам нужно, в том числе, пробросить установленный порт.

Здесь выставляются настройки клиента, которые никак нельзя отнести к безобидным: благодаря им программа справедливо относится к категории полноценных троянов. Итак, активируем модуль (клиент будет запускаться на компьютере жертвы вместе с Windows). Немедленно активируются остальные настройки Dark Comet. Хакер может выбрать несколько конечных точек для хранения тела трояна: они видны по нажатии по кнопке Install Path. Это директория с Документами, Рабочий стол, папка Windows, кукисы и т.д. Если тренируетесь, имя (Install Name) и место файла не будут иметь значения. Если атака готовится тщательнее — хакер спрячет троян в папку поглубже, а назовёт знакомым любому пользователю именем, чтобы не вызвать у того подозрений:

как спрятать dark comet

- Melt file after first execution — после запуска файл исчезнет из поля зрения жертвы

- Change the creation date — дата создания файла в его описании будет такой, какой установите — важнейший момент в отвлечении противника

- Persistence Installation option — принудительная установка — обязательная для хакера опция.

Окно Install Message — здесь можно будет вложить сообщение, которое отразится в окне программы после установки программы, если всё прошло как следует:

сообщение от dark comet

Module Shield section — также для хакера крайне важно. Это окно позволяет последовательно:

защита модуля Dark Comet

Да, теоретически трояна можно запрятать так глубоко, что сам потом не найдёшь. Однако любой более-менее грамотный пользователь сразу может заподозрить неладное: UAC молчит, брандмауэр выключен, Диспетчер задач не работает… Никуда не годиться.

Это окно позволяет перехватывать набираемые символы с клавиатуры, отправляя затем логи по указанному адресу. Обратите внимание, что окно выбора FTP тропки можно и не указывать:

кейлогер dark comet

Настройки Hosts file позволят подменить одноимённый файл .hosts.

Серьёзная заявка, в которой хакер может направить жертву только на конкретные сайты или, наоборот, запретить посещение других вплоть до полного отключения от интернета.

Пропустим пока плагины Add plugins и File Binder — обещаю к ним вернуться ибо они позволят расширить троян и прилепить его к нужному файлу: сейчас рассматривается только настройка Dark Comet как тела трояна. Также нарочито пропустим иконки, предлагаемые в Choose Icone — они допотопные и бросаются в глаза.

Завершает настройки модуля трояна. Предлагает на выбор вариант исполнения трояна: в каком виде он запустится. Здесь есть:

- .exe файл — троян будет представлен в качестве маленькой утилитки

- .com — в виде DOS утилиты (без значка где бы то ни было)

- .bat — батник (без значка где бы то ни было)

- .pif — ярлык DOS утилиты ( на современных версиях очень уж бросается в глаза)

- .scr — в виде Хранителя экрана

Общая настройка Dark Comet завершена. Создание модуля трояна начнётся по нажатии самой нижней кнопки Build the stub. Процесс будет отображаться тут же в окне:

подготовка Dark Comet

Ссылку на скачивание не прикладываю, чтобы не было потом вдруг, что я с чем-то склеил и т.д. Всё можно найти в сети, используйте дедики или виртуальные машины))

Тем не менее, далеко не все пользователи осознают, насколько уязвимыми становятся файлы в криптоконтейнере после его подключения в качестве логического диска операционной системы и как просто их оттуда украсть. Это и послужило причиной написания данной статьи, в которой на конкретном примере будет показано как можно украсть информацию, размещенную в криптоконтейнере, созданном при помощи практически культовой в рунете (и не только) программа для шифрования TrueCrypt. Однако, то же самое справедливо и для любой другой программы, которая позволяет создавать криптоконтейнеры и не имеет других дополнительных функций для защиты хранящихся в них зашифрованных данных.

Давайте рассмотрим следующий пример. Предположим, есть некая организация ААА, хранящая у себя на сервере (в качестве которого используется обычный ПК) ценную информацию, к которой имеют доступ несколько сотрудников этой организации. Конфиденциальные файлы хранятся в криптоконтейнере, созданном при помощи TrueCrypt. Для того, чтобы допущенные к этой информации сотрудники могли с ней работать в течении всего рабочего дня, криптоконтейнер монтируется в его вначале (например, системным администратором этой организации) и демонтируется в конце. Руководство компании уверено в том, что, так как их конфиденциальные файлы хранятся на криптоконтейнере в зашифрованном виде, они надежно защищены.

Для того, чтобы понять, какая опасность угрожает этой организации, давайте ненадолго представим себя в роли не очень честной конкурирующей фирмы ВВВ, которая желает завладеть конфиденциальной информацией ААА. Реализовать задуманное можно в несколько этапов:

1. Скачать DarkComet RAT — утилиту скрытого удаленного администрирования, которая официально создавалась для легитимного управления удаленной системой. Трудно сказать, насколько на самом деле были чисты помыслы Жана-Пьера Лесьера, разработчика DarkComet. Возможно, также как в свое время Альберт Эйнштейн не мог представить, что открытая им атомная энергия впервые найдет практическое применение в атомной бомбе, он тоже не предполагал, что его разработка вскоре будет эффективно использоваться хакерами по всему миру, а правительство Сирии, например, использует программу против оппозиции в сирийском конфликте.

DarkComet имеет множество функций:

— файловый менеджер;

— менеджер открытых окон, запущенных задач, активных процессов;

— управление автозагрузкой и службами;

— удаленное управление реестром;

— установка и удаление программ;

— захват управления удаленной машиной по технологии VNC;

— снятие скриншотов с удаленного экрана;

— перехват звука с микрофона и видео со встроенных или внешних камер и др.

Конечно, все это позволяет использовать DarkComet в качестве отличной шпионской программы и превращает в мощное оружие в руках киберпреступников. Не смотря на то, что создатель DarkComet RAT принял решение закрыть свой проект, его разработку по-прежнему можно свободно скачать в сети.

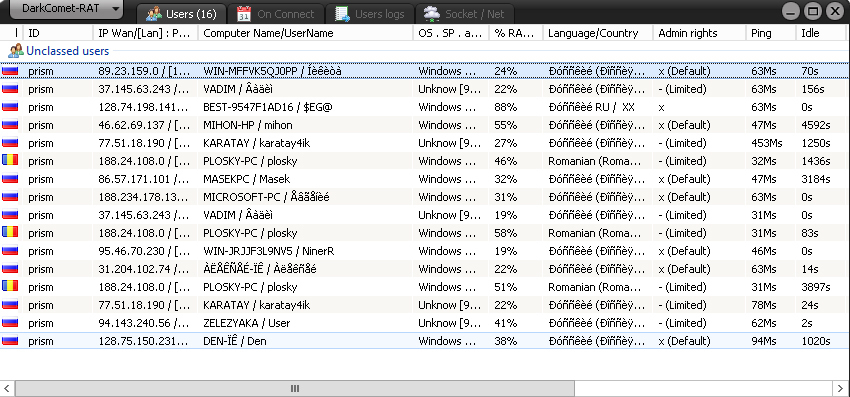

Вот так выглядит главное окно программы:

2. После скачивания и установки программы потребуется завести хостинг, на который будем скачивать файлы с компьютера жертвы.

3. При помощи, DarkComet создаем exe-файл (стаб), которым будет инфицирован компьютер жертвы (DarkCometRat > ServerModule > FullEditor). В Network Settings прописываем созданный ранее хост и задаем другие необходимые настройки (подробнее здесь). Или заказываем создание такого файла на бирже (приблизительно 100$).

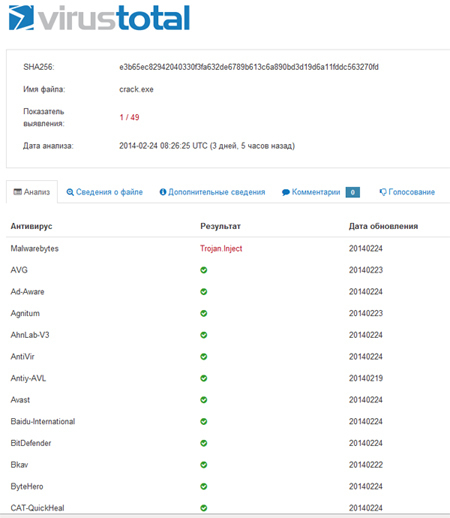

4. Естественно, исполняемый файл, созданный в DarkComet RAT обнаруживается антивирусами как вредоносное ПО, поэтому, для успешного инфицирования компьютера жертвы, нам нужно его криптовать при помощи криптора (или заказываем за $50-100). С помощью криптора шифруется исходный файл программы, а в его начало записывается код, который при запуске осуществляет дешифрование и запуск основной программы. Шифруя программу, криптор защищает ее от всех наиболее известных антивирусов и методов поиска по сигнатурам.

5. Убеждаемся, что антивирусные программы не расценивают криптованный файл как вирус. Проверку можно сделать на VirusTotal, например:

В этой статье мы напрямую не выкладываем криптованный файл, дабы не выдвигались обвинения о распространении вирусов, в частности, со стороны администрации Хабра. Однако, если у кого-то возникнет желание удостовериться в том, что на момент создания exe-файл действительно не расценивался антивирусами как вирус, можем дать ссылку на него и вы убедитесь в этом сами, сравнив хеш-суммы в видео и на файле.

6. Теперь необходимо, чтобы наш вирус попал на компьютер жертвы. Для этого существует множество различных способов.

Например, компьютер может быть инфицирован по электронной почте. В течении рабочего дня на корпоративную почту сотрудников приходят десятки и даже сотни электронных писем. Конечно, такой поток корреспонденции не позволяет уделить должное внимание каждому письму и большинство сотрудников относятся к обработке таких сообщений как к перекладыванию бумаг из одной кипы в другую, что значительно облегчает осуществление атак. Когда злоумышленник присылает по почте простой запрос, его жертва очень часто на автомате выполняет то, о чем ее просят, не задумываясь о своих действиях.

Это лишь один пример. Могут быть использованы любые другие методы социальной инженерии, основанные на особенностях психологии человека.

7. Как только вирус попадает на компьютер жертвы после открытия исполняемого файла, злоумышленник получает полный доступ к атакуемому компьютеру. Как известно, любое приложение, обращающееся к зашифрованному файлу, размещенному на подключенном криптоконтейнере, получает его копию в расшифрованном виде. Не исключением будет и файловый менеджер DarkComet – с его помощью можно скопировать с криптодиска любую информацию.

Все файлы мы получаем в расшифрованном виде, они доступны для прочтения и редактирования. После этого можно использовать их в своих интересах. Кстати, здесь еще один недостаток криптоконтейнеров – их большие размеры в сотни мегабайт, что существенно облегчает задачу киберпреступнику по поиску защищаемых файлов.

На этом все. Конфиденциальная информация скопирована и скомпрометирована, конкурирующая фирма может использовать ее в своих корыстных целях, а атакованная организация даже не подозревает о хищении данных.

Более наглядно процесс кражи информации с криптоконтейнера TrueCrypt продемонстрирован на этом видео:

Криптоконтейнер обеспечивает надежную защиту информации лишь тогда, когда он отключен (демонтирован); на момент подключения (монтирования) конфиденциальная информация с него может быть украдена и злоумышленник получит ее в расшифрованном виде. Поэтому, если для хранения ценных данных все-таки используется криптоконтейнер, подключать его следует на минимальные промежутки времени и отключать сразу после завершения работы.

В CyberSafe Files Encryption для усиления безопасности мы добавили Систему доверенных приложений, подробно о которой написано в этой статье. Суть заключается в том, что для папки, в которой хранятся зашифрованные файлы, при помощи CyberSafe дополнительно назначается перечень доверенных программ, которые смогут получить доступ к этим файлам. Соответственно, всем остальным приложениям в доступе будет отказано. Таким образом, если к зашифрованному файлу обратится файловый менеджер DarkComet RAT, другое средство удаленного администрирования или любая другая программа, не вошедшая в группу доверенных, они не смогут получить доступ к защищенным файлам.

В том случае, если CyberSafe используется для шифрования сетевых папок, файлы на сервере всегда хранятся в зашифрованном виде и на стороне сервера никогда не расшифровываются — их расшифровывание осуществляется исключительно на стороне пользователя.

Diplo & Blanco Brown - Do Si Do

Diplo Presents Thomas Wesley, Chapter 1: Snake Oil

Everthe8 - Bipolar (feat. Blaque Song)

Bipolar (feat. Blaque Song) - Single

Лолита - Девочки балерины

Девочки балерины - Single

Idris & Leos - У аллей

Tanir & Tyomcha - Da da da (Acoustic version)

Sam Smith & Demi Lovato - I'm Ready

Masha Hima - ТЫ НЕ ПРЫГНЕШЬ ЗА МНОЙ

Гарик Погорелов - Капризысы

ERSHOV & Slame - Сайлент Хилл

Сайлент Хилл - Single

IC3PEAK - До Cвидания

Lady Gaga - Chromatica

ROCKET - Supreme Swings

Саша Виноградова - OKO (feat. Alina Anufrienko)

Diplo - Diplo Presents Thomas Wesley, Chapter 1: Snake Oil

Весна Весна - Когда рядом огни

LOTTU G - GOLDENLOTUS

OneRepublic - Human (Deluxe)

Kelly Lee Owens - Inner Song

The Other - Haunted

Vader - Solitude in Madness

Witchcraft - Black Metal

Paul van Dyk - Guiding Light

The Killers - Imploding the Mirage

HAIM - Women In Music Pt. III

Asking Alexandria - Like a House On Fire

Moby - All Visible Objects

The 1975 - Notes On a Conditional Form

Jessie Ware - What's Your Pleasure?

Trivium - What the Dead Men Say

Alicia Keys - ALICIA

Lamb of God - Lamb of God

KALEO - Surface Sounds

Defense Zone 2 Mission 27 On Hard Part 1 The Ultimate Walkthrough

Розовый Мишка Сериал Гача Лайф 1 Серия Юри

Italo Disco New Generation Vol 12 2018

Convidado Especial Paulo Sousa La Banda Portugal

S T A L K E R Народная Солянка 2016 Дипломат С Дозиметрами В Х 8 Для Плотникова Гид 101

Gasser Mike S Synergy 766 At The Botos Ranch

Full Complete Resource Guide Last Oasis Hard Map Resources

Мини Фильм Затмение Души 1 Оригинал

Die Antwoord Baby S On Fire Live Klf2018

27 June 2019 Daily Current Affairs Mppsc Uppsc Bpsc Ias Ibps Sbi Ssc Vyapam

5 Most Imp Questions Paper 1 Logical Mathematical Reasoning Ugc Net Jrf June 2020 Day 17

Kumpulan Lagu Dj Untuk Backsound Quotes Dan Story Wa Terbaru 2020

Ария Я Не Сошел С Ума Cover

Inverted Auto Rotations Synergy 766 First Day Ever 4 15 16

Cara Membuat Email Dengan Domain Sendiri Email Custom Domain Zoho Mail

2019 Mmrc Nationals Qualifier

Kyle Orrock 3Dx Australia 2014 Flight To Music

Es Round 5 Heat 5 B Heats Tq

Highway Battle 3 I Have Mansion In Apocalyptic World Chapter 274 Indonesia

Maqnit Quba Reklam Rtv

Protos Max V2 Morningflight Berg Heli Sause 2016

Aw Man Creeper Meme Countryhumans Flipaclip

Задание 3 Физика Егэ Разбор 3 Задания По Физике Егэ2019

Nimeon Vs Drob Dynamic Takeover Freestyle Contest Berlin 15 02 19 Vf 4 4

Hmcg Сдам 3 Х Комнатую Квартиру Проспект Вернадского Кравченко

Fortnite Default Dance Greenscreen

Grupa Ego Mistrzostwa Iskry W Gliwicach 2008

How To Raise A Bounty In Guns Of Glory

Wwe 2K18 My Career Mode Ep 118 The Stage Is Set For Wrestlemania

Dominos Sandwiches Hot Wings Mukbang

Bihar Current Affairs 07 May 2019

Bihar Current Affairs 29 March 2019

Pes 2020 Soundtrack Armatopia Johnny Marr

Overwatch Новая Информация Об Overwatch С Blizzcon 2015

Офигенный Клип Про Любовь Со Смыслом Вы Смотрите Канал V I P Видео На Topvideo Mp4

Modestal Смотрит 10 Минут Твича

Michal Bencur Vatertagsfliegen Heidelberg 2017 Logo 480

Backpack And Flying Leaf Great Plains Pictures Salomon

Men Seni Sevolmadim Kechir

Mob James Message To Mike Tyson 2Pac Was Killed By A Gang Banger There S No Conspiracy Part 18

Пожарная Экспертиза 20 12 2011

P2 Justify It Mansur Visitor Speakers Corner Hyde Park

45 Мудрых Советов 90 Летней Женщины Регины Бретт

Motivating And Upbeat Background Music

Бабаджанян Арутюнян Армянская Рапсодия

Башня Ада На Вип Сервере Tower Of Hell Товер Оф Хэлл

Название: Darkcomet Rat Обзор И Настройка Вируса Удалённого Доступа

Загрузил: Hack Anonim

Длительность: 11 мин и 19 сек

Битрейт: 192 Kbps

14.89 MB и длительностью 11 мин и 19 сек в формате mp3.

Darkcomet Rat Скрытый Удаленный Доступ К Пк

Самый Лучший Ратник Rat Nj V0 7 Golden Edition

Как Сделать Пограмму Вирус В Формате Картинки В Darkcomet

Как Открыть Порты Подробная Инструкция Настройка Роутера И Firewall

Настройка Dark Comet

Как Пользоваться Программой Dark Comet

Свободная Паутина Бесплатный Интернет

Как Взломать Чужой Компьютер

How To Download And Use Darkcomet 5 3 1

Darkcrystal Rat Без Открытия Портов Розыгрыш 3 Ключей

Dark Comet 5 3 2 Обзор И Настройка Как Взломать Чужой Компьютер

Настройка Darkcomet Rat Создание Вируса

Вирусология Троян Njrat Как Удалить Вирус Без Антивируса

Как Взломать Компьютер Программа Удалённого Доступа Darkcomet Rat

How To Setup Darkcomet 5 3 1 2018 Download

Полная Настройка Вируса Darkcomet

Rms Удаленное Управления Компьютером

Урок Хакерства 6 Кейлоггеры И Rat Вирусы

Обзор Функций Darkcomet

Как Взламывать Компы Через Darkcomet Rat

Актуальные Rat 2018

Настройка Darkcomet И Как Спрятать Вирус От Антивируса На 93

Как Настроить Программу Darkcomet Вирус Удаленный Доступ К Компьютеру Как Настроить

Работает Теперь Только С Gmail Новый Скрытый Рмс Март 2019 Как Управлять Чужим Компьюетром

Русифицированный Darkcomet Работоспособность 100

Litemanager Удобное Удаленное Управление И Администрирование Пк

Как Удалить Ратник Darkcomet Rms И Тем Подобным

Полная Настройка Dark Comet Rat

Как Защититься От Взлома Хакеров Как Обезопасить Себя От Трояна Darkcomet Rat Remover

PC4USER - Компьютерный канал

Darkcomet Без Портов Как Настроить Rms 2018 Ознакомительное Видео

Njrat V0 7D Обзор И Настройка Как Взломать Чужой Компьютер

Darkcomet Создаем Ратник Криптуем

Blacksec Rat Обзор На Мой Новый Вирус Удалённого Доступа Web Panel Fud Читай Описание

Darkcomet 3 Попался С Читом

Как Пользоваться Njrat

Как Настроить Dark Comet Как Открыть Порты Как Пользоваться Кометой

Полная Настройка Darkcomet За 6 Минут

Darkcomet Как Взломать Чужой Компьютер

Как Создать Вирус В Darkcomet Rat Взлом Вк Майлов И Тд

Darkcomet 6 Проверяем Шуточные Программы

Dark Comet 1 Угараем Над Девочкой Мы Из Другой Вселенной

Как Набрать Юзеров В Darkcomet Rms

Незаметное Заражение Компьютера Рекламой

Настройка Darkcomet За 4 Минуты

Soft Plan 9 Взлом Компьютера По Ip

Не Вирус Удаленного Доступа На Android

Как Взломать Чужой Телефон

Ни Один Хакер Мира Не Может Взломать Эту Защиту Абсолютная Защита Вашего Компьютера

Настройка Noip И Почему Не Появляются Юзеры

Король Led Проекторов 2 Xgimi H2 Xgimi H2 Vs H1

Kicking Screaming 6 10 Movie Clip Crazed Coach 2005 Hd

Gravitas Harvard University Donald Trump S New Enemy

Darkcomet Rat Обзор И Настройка Вируса Удалённого Доступа

Христианские Песни Откажись От Религиозных Представлений Чтобы Быть Усовершенствованным Богом

Tumen Ulzii Setert Tal Hdv

40K Battle Report Blood Angels Vs Chaos Space Marines 8Th Edition Blood Of Baal Faith And Fury

Starfighter Eclipse Прохождение На Русском 1 Часть Селен

Defense Zone 2 Mission 27 On Hard Part 1 The Ultimate Walkthrough

Розовый Мишка Сериал Гача Лайф 1 Серия Юри

Italo Disco New Generation Vol 12 2018

Convidado Especial Paulo Sousa La Banda Portugal

S T A L K E R Народная Солянка 2016 Дипломат С Дозиметрами В Х 8 Для Плотникова Гид 101

Gasser Mike S Synergy 766 At The Botos Ranch

Full Complete Resource Guide Last Oasis Hard Map Resources

Мини Фильм Затмение Души 1 Оригинал

Die Antwoord Baby S On Fire Live Klf2018

27 June 2019 Daily Current Affairs Mppsc Uppsc Bpsc Ias Ibps Sbi Ssc Vyapam

5 Most Imp Questions Paper 1 Logical Mathematical Reasoning Ugc Net Jrf June 2020 Day 17

Kumpulan Lagu Dj Untuk Backsound Quotes Dan Story Wa Terbaru 2020

Ария Я Не Сошел С Ума Cover

Inverted Auto Rotations Synergy 766 First Day Ever 4 15 16

Cara Membuat Email Dengan Domain Sendiri Email Custom Domain Zoho Mail

2019 Mmrc Nationals Qualifier

Kyle Orrock 3Dx Australia 2014 Flight To Music

Es Round 5 Heat 5 B Heats Tq

Highway Battle 3 I Have Mansion In Apocalyptic World Chapter 274 Indonesia

Maqnit Quba Reklam Rtv

Protos Max V2 Morningflight Berg Heli Sause 2016

Aw Man Creeper Meme Countryhumans Flipaclip

Задание 3 Физика Егэ Разбор 3 Задания По Физике Егэ2019

Nimeon Vs Drob Dynamic Takeover Freestyle Contest Berlin 15 02 19 Vf 4 4

Hmcg Сдам 3 Х Комнатую Квартиру Проспект Вернадского Кравченко

Fortnite Default Dance Greenscreen

Grupa Ego Mistrzostwa Iskry W Gliwicach 2008

How To Raise A Bounty In Guns Of Glory

Wwe 2K18 My Career Mode Ep 118 The Stage Is Set For Wrestlemania

Dominos Sandwiches Hot Wings Mukbang

Bihar Current Affairs 07 May 2019

Bihar Current Affairs 29 March 2019

Pes 2020 Soundtrack Armatopia Johnny Marr

Overwatch Новая Информация Об Overwatch С Blizzcon 2015

Офигенный Клип Про Любовь Со Смыслом Вы Смотрите Канал V I P Видео На Topvideo Mp4

Modestal Смотрит 10 Минут Твича

Michal Bencur Vatertagsfliegen Heidelberg 2017 Logo 480

Backpack And Flying Leaf Great Plains Pictures Salomon

Men Seni Sevolmadim Kechir

Mob James Message To Mike Tyson 2Pac Was Killed By A Gang Banger There S No Conspiracy Part 18

Читайте также: