Как убрать вирусы с ucoz на

Как найти вирус? Что делать, если сайт попал под фильтр поисковика, а браузеры

выдают табличку-предупреждение? Что делать если антивирус начал реагировать на загрузку страницы? Ответы на эти вопросы мы и постараемся найти.

Рассмотрим методы обнаружения, варианты заражения, способы предотвращения, а так же попытаемся научиться самостоятельно находить, удалять и не допускать в дальнейшем

1. Сам владелец в поисках скриптов насобирал по интернету, и все что собрал неглядя оптом вставил на страницы ресурса

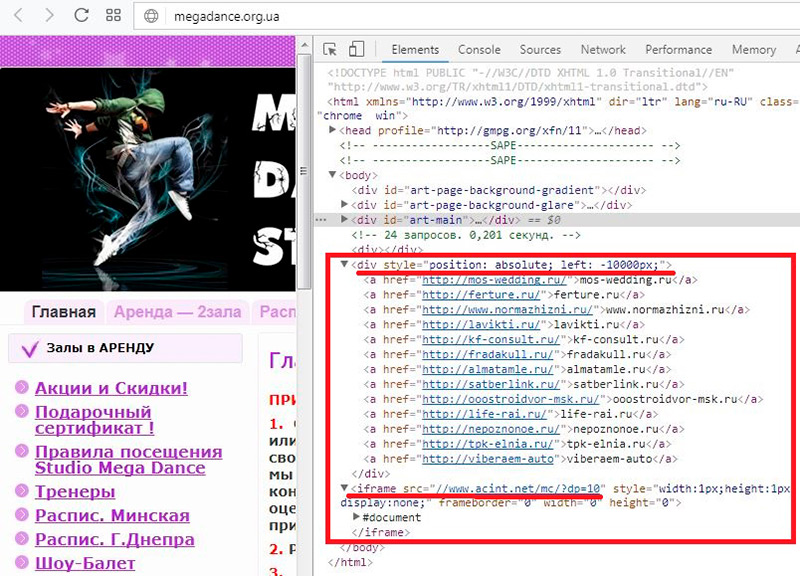

2. Или сам владелец или журналисты или те у кого есть доступ к добавлению материалов и разрешение на HTML теги, могли занести в HTML среду материала вредоносный код. Бывает это по злому умыслу (особенно, если есть соблазн в виде разрешенного HTML). А бывает по неосторожности. Чаще всего случается при копировании и вставке через визуальный редактор текста или материала, куда мог быть вставлен вредоносный код в виде IFRAME с параметрами width*="0" и height*="0" или position*:absolute; display*:none

3. Перехват управлением сайта или угон. В этом случае возможно все. Если пароли "утекли" то возможны два варианта: или полный угон , или просто заражение страниц и скрытое управление

4. Зараженный браузер или владельца или журналистов или лиц, имеющих доступ к коду или к среде HTML при правке или добавлении материалов или к FTP. В таких случаях при любых правках с разрешением HTML зараженный браузер может "дописывать" вредоносный код в материалы или сообщения или в HTML код страниц

5. Партнерки, баннерообменные сети, тизерки и прочие объекты по обмену трафиком. Не всегда владелец в своем желании заработать и раскрутить ресурс, за счет сомнительного обмена трафиком, бывает разборчив. Если вы пропускаете через свой сайт чужой трафик или откручиваете чужие баннеры или ссылки, то будьте морально готовы к тому, что среди того что вы пропускаете могут быть зараженные объекты. Такое часто случается с партнерками с плохой модерацией и с не очень жестким отбором ресурсов.

6. Права пользователей. Ясно уже, что права на HTML добавление/редактирование раздавать не стоит, особенно не стоит допускать никого к коду. Но в связи с новыми реалиями, когда поисковики с лице GOOGLE и Яндекса стали бороться с зараженными ресурсами в интернете, и могут заблокировать весь сайт за наличие в коде или в контенте одной единственной картинки подгружаемой с зараженного хоста или ссылки на зараженный сайт, то стоит пересмотреть политику прав пользователей. А именно: не разрешать активные ссылки, запрещать би-би коды IMG и URL.

В идеале все скрипты и вся графика должны быть залиты на ваш сайт и вы не в коем случае не должны подгружать javascript, а так же любые флеш ролики или объекты со сторонних ресурсов. Доступ к FTP и файлам должны быть только у одного человека. Пароли от FTP и от админки не должны сохраняться ни в браузерах ни в программах FTP. В таких условиях поиск вируса облегчается. Права пользователей должны быть урезаны

На странице в идеале не должно быть IFRAME и javascript с чужими адресами, и особенно с параметрами width*="0" и height*="0" и position*:absolute; display*:none

А так же не должно быть закодированного кода!

В таких идеальных случаях, когда все скрипты и графика имеют внутренние адреса, когда права пользователей урезаны нам остается задача найти скрипты или IFRAME с внешними адресами или закодированные скрипты и удалить их.

Так же проверяем счетчики. Если в html появился сторонний счетчик (код с комментариями любого счетчика) или видоизменился сторонний вставленный вами, то его нужно или удалить или изменить на код, который выдавался сервисом статистики. В личном кабинете или в профиле статистики всегда можно сверить код.

Проверяем файл htaccess на наличие перенаправлений на сторонние адреса.

Так же при отсутствии в коде сторонних скриптов, но при наличии баннерных сетей, тизерок и прочих партнерок по обмену трафиком, при условии, что антивирусы пользователей или ваш антивирус упорно аллертит на на любую локальную страницу. В таком случае придется временно удалить код баннерообмена тизерки и обмен трафиком, очистить кеш, временные файлы интернета и зайти на сайт снова. В таком случае антивирус должен примолкнуть, а вы должны разбираться со своими партнерками.

1) Если при попытке зайти на свой сайт вас перекидывает на неизвестный адрес

2) При загрузке странички появляются инородные всплывающие окна

3) При переходе по внутренним страницам выскакивает инородное окно и производится попытка закачки файла на компьютер

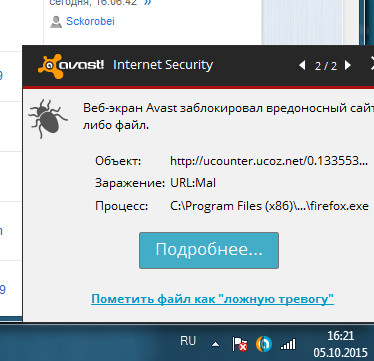

4) Если ваш антивирус начал реагировать на любую из страниц

5) Если появилась сторонняя реклама, которую вы не ставили

6) Если при попытке зайти на сайт вместо контента мы видим табличку - предупреждение о том, что ресурс заражен (действительно для пользователей Google Chrome, Mozilla Firefox и Opera. Для первых двух браузеров табличка означает, что Google пометил как вредоносный. Для Opera означает, что Яндекс пометил как вредоносный или мошеннический)

7) При заходе на любую страницу автоматически открывается огромное количество окон

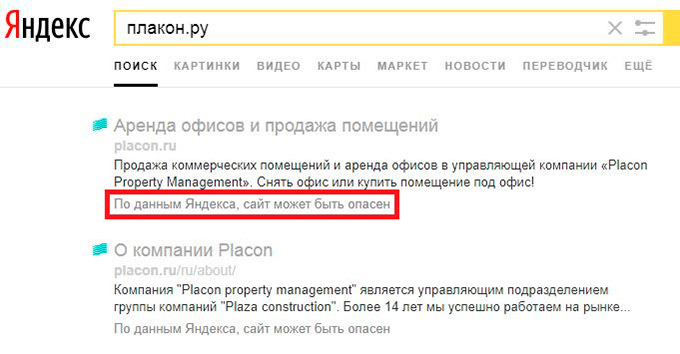

Блокировка адреса как вредоносного или могущего нанести вред компьютеру и у Яндекса и у Google происходит посредством окна - заглушки в котором собственно и находится предупреждение. Подробней о поисковой защите. Google выдает более полную информацию о блокировке указывая вредоносные хосты, а так же выдает информацию о том, когда Google последний раз осуществлял проверку и время обнаружения вредоносного кода. Яндекс выдает малоинформативное окно с предупреждением. В обоих случаях в вебмастере и Google и Яндекса можно узнать более подробную информацию во вкладке безопасность. Если появилось окно - заглушка с предупреждением, то в выдаче поиска ваш сайт будет помечен как вредоносный специальным предупреждением.

Если получили подобный фильтр с предупреждениями, то ваша задача как можно скорее избавиться от вредоносного кода . Во-первых в выдаче помеченный адрес как вредоносный не прибавит вам пользователей. А во-вторых, если пропустить второй обход робота с проверкой, то даже в случае полной очистки табличка- заглушка может провисеть довольно долго, так как частота обхода при неудалении причин блокировки заметно снижается, а именно вдвое.

1) Никогда не подгружайте javascript со сторонних адресов. Такая конструкция опасна. Скрипты подгружаемые с чужих адресов в любой момент могут быть изменены или удалены.

2) Осторожно вредоносный IFRAME! Такая конструкция как правило в 99,9 % случаев опасна и содержит скрыто подгружаемый вредоносный код!

3) Не занимайтесь копированием контента с чужих ресурсов в HTML среду и вставкой на свой!

4) Держите компьютер в чистоте и бойтесь пинчей

5) Пароль от FTP менять перед каждым конектом, в программах соединения по FTP пароли не держать. Доступ к файлам и скриптам должен быть только у одного человека

6) Права пользователей должны быть урезаны. HTML пользователям не давать!

7) Партнерки по обмену трафиком, баннерообменные сети и тизерки должны быть вами выбираться очень скрупулёзно, и выбор должен быть остановлен только на солидных сервисах с очень жесткой модерацией. Партнерки, куда принимают сайты с минимальным количеством хостов в сутки должны быть вами проигнорированы

8) Запоминайте время и дату последнего изменения файлов. Индексные файлы index.php и index.html проверяйте в первую очередь

частичное или полное копирование статьи без прямой активной ссылки на bcnjxybr категорически запрещено

Зараженный ресурс рассылает спам, вредит компьютерам ваших клиентов, портит выдачу в поисковых системах и т. д. Вы обязаны заботиться о его безопасности, если не хотите потерять клиентов, позиции и репутацию.

Не знаете, что и как делать? Не проблема, эта статья снимет все вопросы и поможет разобраться в диагностировании, лечении и предотвращении заражения.

Как понять, что произошло заражение сайта

Самые популярные маркеры того, что с сайтом что-то идет не так:

- ресурс заблокирован антивирусом или интернет-браузером;

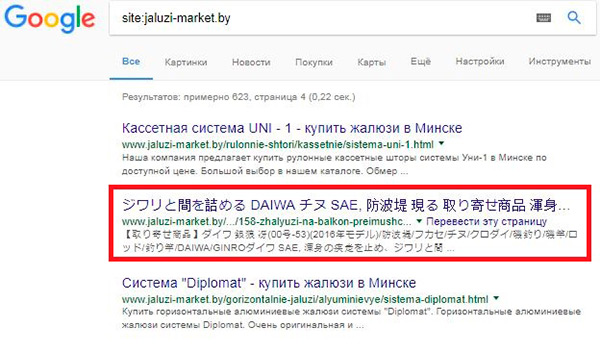

- произошли резкие изменения в статистических параметрах сервера или индексации поисковых систем;

- сайт находится в черном списке Google или другой базе нежелательных адресов;

Наиболее частые источники или причины заражения

Основных причин и факторов, по которым ваш сайт может подхватить вирус и распространять его после этого по всему Интернету, не так и много. Ниже приведен список основных и наиболее встречающихся.

- использование вирусного ПО для кражи учетных данных, доступов от FTP, хостинга или панели управления сайтом;

- уязвимые компоненты в популярных CMS-платформах, например, Joomla, Wordpress, Bitrix, osCommerce;

- брутфорс – взлом пароля перебором.

Что и чем проверять, и как лечить

Есть несколько подходов по выявлению причины проблемы и также несколько советов по ее излечению. Как и в других сферах, нет 100% гарантии, что проверка одним способом поможет решить все косяки. Мы советуем для надежности использовать несколько методов.

Когда проверили сайт, нашли проблемы и устранили их, необходимо сменить пароли ко всем аккаунтам (панели управления хостингом и CMS, FTP, SSH, и т. д.).

Как защитить сайт?

Как уже неоднократно говорилось выше, лучше предупредить заражение, чем потом его лечить и исправлять последствия. Поэтому настоятельно рекомендуем соблюдать следующие меры безопасности.

- Делайте резервные копии сайта. Желательно, чтобы период копирования был не менее 6 месяцев, т. к. при запущенной стадии заражения незатронутые вирусом файлы могут быть только в самых ранних версиях.

- Используйте криптостойкие пароли. Их желательно ежемесячно обновлять.

- Cкачивайте и устанавливайте актуальные версии ПО, регулярно их обновляйте. Своевременно устанавливайте все необходимые патчи, это поможет снизить риск атаки с использованием эксплойтов.

- Не будет лишней и установка плагинов или компонентов с защитными свойствами. Например, изменяющие адреса админки или блокирующие IP вредителей, которые пытаются подобрать пароль. Можно добавить двойную авторизацию с помощью файлов *.htpasswd, отключив стандартный модуль восстановления пароля.

- Настройте автоматическую проверку вашего сайта средствами хостинга.

- Установите надежный антивирус на все компьютеры, с которых работаете с сайтом.

- Не пересылайте пароли и запретите это делать всем сотрудникам, работающим с сайтом, любыми каналами связи (ВКонтакте, Facebook, Skype, различные мессенджеры и т.д.). Регулярно меняйте пароль от почты, с которой связан ваш сайт.

- Повысьте безопасность специальными правилами в файле *.htaccess. Например, запретите php в папках, загружаемых пользователем через сайт, закройте загрузку исполняемых файлов.

- Дополнительно можно ограничить показ сайта только в странах с вашей аудиторией. Очень часто преступники пользуются программами, шифрующими их местоположение IP других стран.

- Если не используете SSH, то лучше вообще отключите его.

Выводы

К сожалению, не существует той самой таблетки, которая избавит вас от заражения раз и навсегда. Кибер-преступники не сидят на месте и изобретают новые способы, находят новые дыры, пишут новые вирусы. Однако каждый может повысить надежность своего сайта, соблюдая основные правила безопасности, поддерживая чистоту сайта и компьютера.

Ваш сайт уже заражен, а вы не можете найти причину или не знаете, как ее устранить? Или хотите проверить ресурс и убедиться, что с ним все в полном порядке? С радостью поможем. Просто оставьте заявку на проверку.

Захожу я как-то на свой сайт и тут. вирус! Захожу на форум uCoz и. тут то же вирус :) Захожу на другой свой сайт - вирус. Захожу в блог uCoz - вирус. В общем, думаю, uCoz заразился не понятно чем.

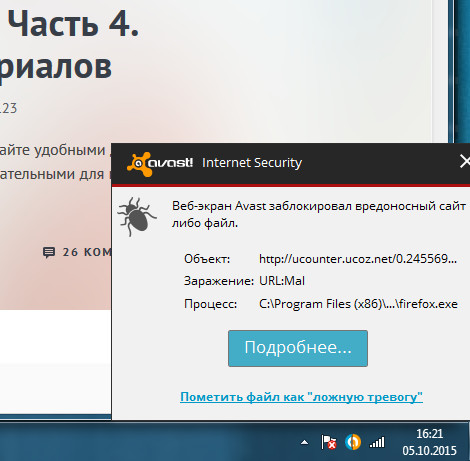

Все просто, у меня стоит антивирус Аваст, который и реагировал на uCoz-сайты, а именно на код непонятной и нужной только юкозу статистики ucounter.ucoz.net

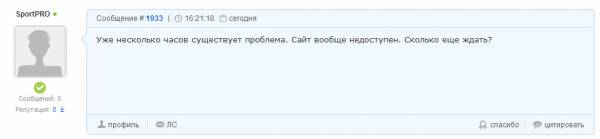

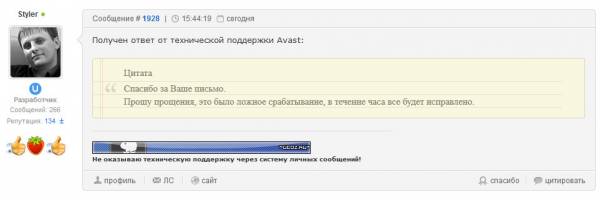

На форуме uCoz люди тоже жалуются. Мол, что такое? Что за? Когда все будет нормально? И тому подобное.

Но большинство наверно даже и не подозревает о таком, а те кто с uCoz давно, уже в курсе, и просто молча ждут. Ждут когда "Ошибочное" срабатывание антивируса уладит uCoz с Антивирусником.

Что такое?

Да, возможно, технически, это ошибка. То есть, ничего там не подгружается и т.п. И вирусы на ПК или еще куда не лезут. Тут проблема просто в плохом осадочке, после вот таких ошибок. Ведь гостю, постоянному пользователю или покупателю как ты объяснишь что все ОК? Что его антивирус реагирует не правильно?

А суть проблемы заключается в том, что uCoz это SaaS сервис и вот такие проблемы его минусы. На антивирусник можно ругаться и это привычное дело, но ведь не бывает дыма без огня. Проблема то в чем? А в том что, если у тебя недайсоздан бизнес-сайт на ucoz и твои клиенты пол дня будут блокироваться вирусом - это очень плохо. Пусть такие ошибки бывают редко, но они очень серьезные, я бы даже назвал их катастрофичными. Вот я бы больше никогда не зашел на такой сайт, где бы меня атаковали вирусы.

И все бы ничего, но, я на uCoz давно и знаю что таки "ошибочные" срабатывания антивирусов бывали много раз. И при чем, разных антивирусов.

А беда в "лишних" кодах которые подгружает uCoz. Это если не считать рекламных блоков uCoz. Ведь в основном именно на них "ошибочно" а может даже и не ошибочно реагируют антивирусы. И увы, эти коды убрать нельзя. Я знаю и много раз видел как пользователи просили убрать всякие такие коды, но как бы, ничего. С одной стороны понятно, сервис должен вести какую-то статистику и т.п. Но такие сюрпризы тоже, как бы, не нужны. А ведь это пол беды, эти коды (проверено и на собственном опыте) иногда подтормаживают сайт. Но это уже тема отдельного поста, наверно.

Зачем этот пост?

Этот пост скорее для предупреждения и информирования новичков, а так же поднятия одной из проблем uCoz. Пусть это будет не секрет и пусть новички будут к такому готовы ;)

1. Если на ваш сайт ругается антивирус, проверьте другой сайт uCoz. Проверьте сайт не на uCoz. Если ругается только на все сайты созданные в uCoz, в том числе и официальные uCoz - значит массовое "ошибочное" срабатывание. Для того чтобы это подтвердить, нужно зайти на форум uCoz, там уже, скорее всего, эта тема обсуждается. Просто почитайте или оставьте свое сообщение. Обычно в такой ситуации нам (владельцам сайтов uCoz) нужно просто ждать обновления базы антивирусника.

Можно, как выше написано, удалить закрывающий тег со всех страниц сайта. А потом, когда все утихнет, вернуть его обратно.

2. Если антивирус ругается на все сайты uCoz, но на форуме тихо. То есть, проблему никто не поднимал, значит либо вы рано зашли на форум, либо проблема только у вас. Здесь нужно попробовать зайти на сайты с другого браузера или компьютера. В общем проверять со своей стороны.

3. А вот если антивирус реагирует только на ваш(и) сайт(ы), тогда нужно "лечить" именно ваш сайт или ПК.

В серии статей Защита Joomla мы уже рассмотрели различные способы и средства защиты Joomla от хакерских атак и вирусов. Но что делать, если ваш сайт уже заражен? Как его вылечить?

В этой статье приведено пошаговое руководство лечения сайта на Joomla от вирусов (приведенные шаги актуальны и для сайтов на других CMS). Выполните все шаги, и ваш сайт будет восстановлен.

Кто и зачем заражает сайты вирусами?

Давайте, в первую очередь, разберемся в теоретических причинах заражения. Предположим, что у вас действительно не столь посещаемый сайт, чтобы заинтересовать хакеров (его посещают десятки – сотни человек ежедневно). Кто, зачем и как заразил ваш сайт?

Не стоит сразу перебирать врагов и конкурентов. Скорее всего, заражение вашего сайта – это случайность и опосредовано, виноваты в нем ВЫ (или веб-мастер, который отвечает за ваш сайт компании).

С большой долей вероятности точно также получилось и с вашим сайтом.

Невыполнение хотя бы одного из этих трех пунктов уже подвергает ваш сайт высокому риску.

Дальше в дело вступает лотерея. Предположим, в один прекрасный день кто-то обнаружил уязвимость в Joomla. Он отправил информацию о ней разработчикам Joomla. Они исправили уязвимость и выпустили обновленную версию. Через некоторое время о найденной уязвимости становится известно широкой публике, в которой встречаются и не очень хорошие личности. Одна из таких личностей пишет паука – программу, которая сканирует интернет на предмет поиска необновлённых сайтов с этой уязвимостью и, находя их, использует уязвимость для взлома.

Конечно, нельзя исключать и целенаправленной хакерской атаки на ваш сайт, но вероятность такой атаки очень мала по сравнению с тем, что вы поймали паука. Я бы сказал, 1% против 99%. С ростом популярности, посещаемости и показателей вашего сайта вероятность будет смещаться в сторону хакерской атаки, но пока ваш сайт не содержит ничего особо ценного, хакеры не будут тратить на него время, т.к. их время стоит дороже.

Мой сайт заражен. Что делать?

Ваш сайт заражен. Чтобы вылечить его, а предлагаю вам использовать инструкцию, состоящую из 10 шагов. Выполнять шаги нужно последовательно, а не в произвольном порядке.

Если ваш сайт заражен, то по уровню халатности вы попадаете в одну из двух категорий:

- Я регулярно делаю резервные копии своего сайта / Я настроил регулярное резервное копирование на хостинге.

- Резервные копии? Ээээ… Что это?

Если вы попали в первую категорию, то у меня для вас хорошие новости: вам не придется лечить сайт от вирусов. Просто восстановите резервную копию и переходите к шагу 7.

Если же вы попадаете во вторую категорию, то придется попотеть, либо потратиться на специалиста. Кроме того, для вас есть и очень плохая новость:

При чистке сайта от вирусов нет, и не может быть никакой гарантии полного излечения.

Давайте разберемся почему.

Представим столь популярные нынче фильмы про зомби. Один человек стал зомби, потом он покусал другого, тот третьего и так заразилось половина планеты. Спустя некоторое время человечество опомнилось и уничтожило всех зараженных. Воцарился мир и спокойствие. Спустя еще некоторое время оказалось, что в каком-то глубоком темном подвале оставался еще один зараженный, которого не смогли обнаружить. И затем в этот подвал зашел здоровый человек…

Примерно такой же принцип в заражении сайта. Файлы сайта, коих несколько тысяч, могут быть изменены. Также могут быть добавлены новые файлы, с названиями, которые себя ничем не выдают. Вирус может записать себя в любые каталоги и файлы файловой структуры сайта. Потом сайт почистят от вирусов. Все зараженные файлы удалят. Но где гарантия, что один из таких файлов не будет упущен? Ее нет. А такой файл может, в конечном итоге, привести к повторному заражению всего сайта.

Всё это не значит, что нужно опустить руки и пойти делать новый сайт. Всё-таки, шаги, описанные далее, позволяют в высокой долей вероятности вычистить весь вредоносный код, до последней строчки.

Подведем итог шага 1.

- Если вы делали резервные копии, найдите ту из них, которая еще не заражена и восстановите из нее сайт. Далее переходите к шагу 7.

- Если вы не делали резервные копии, будьте готовы к тому, что никто не даст вам 100% гарантии на полную отчистку сайта от вирусов. Переходите к шагу 2.

Если вы читаете данный шаг, то поздравляю, ваша халатность на высоте. Но нужно и в этом искать плюсы. Вы научитесь лечить сайты, а также узнаете много нового о работе с ними. Эти знания, определенно, будут вам полезны, как владельцу сайта.

На данном этапе вам нужно создать локальную копию файловой структуры сайта. Создайте на хостинге архив с фалами сайта и скачайте его на свой компьютер. Если вы не знаете, как это делается, обратитесь в тех. поддержку хостинга с просьбой создать и выслать вам копию сайта.

Стандартный Joomla-сайт состоит из двух частей:

- Файловая система сайта

- База данных

Вредоносный код может быть и в файлах и в базе данных, но всё-таки наиболее вероятно найти его в файлах.

После того, как вы скачали архив с файлами сайта и развернули у себя на локальном компьютере, проверьте его хорошим антивирусом, например Касперским. У антивирусных компаний есть бесплатные инструменты для разовых проверок. Воспользуйтесь одним из них:

Если у вас есть лицензионный обновленный антивирус на компьютере, то можете использовать его.

Антивирусы для операционных систем не предназначены для лечения сайтов, но, тем не менее, некоторую долю вирусов они могут обнаружить и удалить. Всё-таки, это наиболее профессиональные инструменты. Не стоит ими пренебрегать.

После проверки будет найдено несколько вирусов или не найдено ничего. Найденные зараженные файлы лечим (вручную отчищаем от вредоносного кода) или удаляем. Переходим к шагу 3.

На этом этапе разминка закончилась. Впереди рутиный и нудный труд. Пришло время проверить зараженный сайт специализированным средствами поиска вредоносного кода. К таковым относятся:

- AiBolit – бесплатный сканер вирусов и вредоносных скриптов. Он удобен тем, что может быть очень легко запущен под Windows.

- Manul – антивирусная утилита от Яндекса.

Советую использовать AiBolit, поскольку проект Manul закрыт Яндексом и более не обновляется. По результатам проверки для вас будет сгенерирован отчет о подозрительных файлах и уязвимостях.

- Скачиваете с официального сайта AiBolit для Windows.

- Копируйте файлы зараженного сайта в папку site.

- Запускаете файл start.bat.

По результатам будет сгенерирован файл отчета AI-BOLIT-REPORT.html

Manul – это php-скрипт. Чтобы его запустить, нужен локальный web-сервер. Вы можете использовать для этих целей Open Server или Denwer. Далее следуйте инструкциям с официального сайта Manul.

Важно! Ни в коем случае не запускайте на локальном сервере зараженный сайт. Не вылеченные на данном этапе вредоносные скрипты могут размножиться.

После проверки сканерами, на руках у вас будет два отчета с подозрительными файлами. Будьте уверены: многие из них являются вирусами или содержат вредоносный код.

Далее следует довольно нудный этап. Нужно вручную пройтись по всем подозрительным файлам и проверить код, расположенный в них. Зачастую вредоносный код выделяется форматированием из основного. Код Joomla стройный и не содержит ничего лишнего. Код вредоносных скриптов часто внедряется без форматирования. Посмотрите пример ниже.

Код вредоносного скрипта:

Не бойтесь открывать зараженные php-файлы для просмотра через текстовый редактор. Пока не запущен интерпретатор PHP (локальный сервер, который может выполнить PHP-код), вирусы и вредоносные скрипты не представляют опасности.

Если зараженных файлов найдено слишком много, можно воспользоваться такой хитростью: уточните текущую версию Joomla на вашем сайте, скачайте именно эту версию с официального сайта. Скопируйте файлы скачанной версии в папку с зараженной, переписывая совпадения. Таким образом, вы сможете переписать большую часть зараженных файлов оригинальными. Аналогичным образом можно заменить файлы крупных расширений Joomla. Более подробно это описано в шаге 5.

Перед удалением зараженных файлов, аккуратно записывайте фрагменты кода вредоносных скриптов и названия файлов, в которых они найдены, в отдельный файл. Они понадобятся нам на следующих шагах.

Данный шаг может отнять много времени, а также может быть сложен для тех, кто не очень хорошо разбирается в PHP-коде. Общий совет: если сомневаетесь вредоносный перед вами скрипт или нет, считайте, что да. Не бойтесь удалять зараженные файлы Joomla и расширений. На следующих шагах мы их восстановим. Исключение составляют лишь файлы, находящиеся в каталоге используемого вами шаблона сайта. Их не получится восстановить и работать с ними нужно очень осторожно.

Когда все файлы из отчетов проверены/отчищены/удалены, проведите сканирование файловой структуры сайта повторно. Не должно быть найдено ничего. После этого можно переходить к шагу 4.

Теперь пришла пора постепенно включать голову. Надеюсь, что вы последовали моему совету, на предыдущем шаге и копировали фрагменты кода вредоносных скриптов в отдельный файл.

Если вирус, которым заражен ваш сайт, писал не гений, а скорее всего это так, то от файла к файлу зараженные фрагменты кода должны, так или иначе, повторяться. Этим мы и воспользуемся для того чтобы найти то, что пропустили сканеры и антивирусы.

Для выполнения данного шага нам понадобится программа Total Commander или любая другая утилита, умеющая искать по файлам. Я все же советую использовать Total Commander.

Открыв файловую структуру сайта через Total Commander, переходим в Команды –> Поиск файлов…

Здесь нам интересны две вкладки.

Позволяет указать текст, который нужно искать в файлах. У вас уже есть сохраненные фрагменты кода вируса. Смекаете? Выбираем фрагмент и ищем его повторения в файлах по всей файловой системе сайта. Будьте уверены, что-то найдется. Далее проверяем найденные файлы, чистим/удаляем.

Еще одна прекрасная возможность найти все зараженные файлы – использовать дату изменения файла. Посмотрите еще раз внимательно отчет AiBolit. Он показывает дату создания/изменения подозрительных файлов. Вероятнее всего все зараженные файлы были созданы примерно в недельный временной промежуток или даже в один день. Вычислите его, а затем задайте на вкладке Дополнительно этот промежуток или день. Так вы сможете определить все подозрительные файлы.

Данный способ не является полностью надежным, поскольку качественные вирусы могут изменять дату своего создания, но попробовать его, определенно, стоит. Мне он очень помогает.

После выполнения всех описанных действий можно выполнять шаг 5.

Этапы тут следующие:

- Откройте админку зараженного сайта (старого, не отчищенного!) и перейдите в Расширения –> Менеджер расширений –> Управление.

- Перепишите себе все установленные сторонние расширения и их версии. Запишите версию Joomla.

- Скачайте Joomla заданной (не последней!) версии и все расширения заданных версий.

- Обновите вручную файловую структуру Joomla путем копированием скачанной версии с заменой.

- Обновите вручную файловую структуру расширений путем копирования с заменой.

На данный момент, мы сделали всё, что было в наших силах, чтобы отчистить и восстановить файловую структуру сайта. Пришло время базы данных. Переходим к шагу 6.

Вредоносный код может содержаться не только в файлах сайта, но и в его базе данных. Чистить базу, в некоторой степени, сложнее, чем файловую структуру. Я бы выделил два этапа:

- Скачать дамп базы данных сайта и проверить его вручную. Вы можете скачать через PhpMyAdmin базу данных сайта в виде текстового файла и открыть ее через Nodepad++ или другой текстовый редактор. Данный файл желательно просмотреть на предмет присутствия странных фрагментов, проверить на наличие опасных элементов, таких, как iframe.

- В таблице #__users базы данных сайта, найти всех пользователей с правами суперадминистратора и проверить, нет ли там посторонних.

После этого нужно развернуть и запустить сайт на локальном сервере (шаг 7).

Поскольку я, в некоторой степени, параноик, советую на этом шаге запускать сайт на локальном сервере с отключенным интернетом.

Перед запуском нужно морально быть готовым к тому, что сайт запустится с ошибками. Возможно, вы удалили какой-то файл Joomla или расширения во время чистки, но при этом не восстановили его в дальнейшем. Ничего страшного в этом нет. Главное, чтобы запустилась админка. Если это произошло, делаем следующее:

- Обновляем Joomla до последней версии путем установки обновления через менеджер расширений Joomla.

- Обновляем все расширения до последних версий путем установки обновлений через менеджер расширений Joomla.

После этого сайт должен работать корректно и без ошибок. Если что-то осталось, исправляем вручную и переходим к шагу 8.

- Пароли администраторов

- Пароль на сервере базы данных

- Пароль FTP

- Пароль от панели управления хостингом

На этом всё, ваш сайт отчищен. Осталось убедиться, что уязвимость, которая привела к заражению, закрыта.

Снова включаем голову (да знаю, она у вас уже устала и ничего не соображает). Что же всё-таки привело к заражению? В начале статьи я дал пару мыслей на этот счет.

Постарайтесь понять, где на вашем сайте могут быть уязвимости. Не обязательно быть большим специалистом. Важно просто здраво мыслить.

Советую проверить домашний компьютер на вирусы, а также обратить внимание на хостинг, на котором размещен сайт. Какие о нем отзывы в интернете? Быть может, причиной заражения стал плохо настроенный сервер.

Если вы видите какие-то, пусть даже теоретические причины заражения, то будет правильным избавиться от них до перезапуска сайта.

Если вы дошли до этого шага, то поздравляю! Это большой путь. Теперь вы гораздо больше знаете о сайтах и их безопасности. Полностью удалите с хостинга зараженную копию сайта и перенесите туда отчищенную. Также замените базу данных, если вы вносили в нее изменения.

Первую неделю я советую отслеживать изменения в файловой системе на предмет повторного появления вируса. Вероятность того, что какой-то из зараженных файлов всё-таки остался, всегда существует.

Если ничего не помогает.

Но что делать, если даже после чистки и восстановления сайта вирусы появляются вновь? Здесь есть два варианта:

- Вы можете отдать уже отчищенную копию специалистам по безопасности, чтобы они проверили ее на предмет того, что упущено вами.

- Вы можете создать новый сайт (в некоторых случаях это может быть дешевле), но надеюсь, что до этого, всё-таки, не дойдет.

Главный вывод.

Надеюсь, данная статья помогла вам вылечить сайт от вирусов или, по крайней мере, дала большее представления о безопасности, возможных уязвимостях и способах их устранения.

Главное, что нужно делать, чтобы не оказаться один на один с взломанным сайтом – регулярное резервное копирование. Позаботьтесь о том, чтобы у вас на компьютере хранилась хотя бы одна резервная копия за каждый месяц, и спите спокойно ;-).

Читайте также: