Что такое драйверные вирусы

Рассмотрим подробнее основные особенности компьютерных вирусов, характеристики антивирусных программ и меры зашиты программ и данных от компьютерных вирусов в наиболее распространенной операционной системе MS DOS.

По приближенным оценкам к 1997 г. существовало около 7000 различных вирусов. Подсчет их осложняется тем, что многие вирусы мало отличаются друг от друга, являются вариантами одного и того же вируса и, наоборот, один и тот же вирус может менять свой облик, кодировать сам себя. На самом деле основных принципиальных идей, лежащих в основе вирусов, не очень много (несколько десятков).

Среди всего разнообразия вирусов следует выделить следующие группы:

•загрузочные (boot)вирусы заражают программу начальной загрузки компьютера, хранящуюся в загрузочном секторе дискеты или винчестера, и запускающиеся при загрузке компьютера;

• файловые вирусыв простейшем случае заражают пополняемые файлы, но могут распространяться и через файлы документов (системы Word for Windows) и даже вообще не модифицировать файлы, а лишь иметь к ним какое-то отношение;

• загрузочно-файловые вирусы имеют признаки как загрузочных, так и файловых вирусов;

• драйверные вирусы заражают драйверы устройств компьютера или запускают себя путем включения в файл конфигурации дополнительной строки.

Из вирусов, функционирующих не на персональных компьютерах под операционной системой MS DOS, следует упомянутьсетевые вирусы, распространяющиеся в сетях, объединяющих многие десятки и сотни тысяч компьютеров.

Рассмотрим принципы функционирования загрузочных вирусов. На каждой дискете или винчестере имеются служебные сектора, используемые операционной системой для собственных нужд, в том числе сектор начальной загрузки. В нем помимо информации о дискете (число дорожек, число секторов и пр.) хранится небольшая программа начальной загрузки, о которой уже рассказывалось в настоящей главе.

Простейшие загрузочные вирусы, резидентно находясь в памяти зараженного компьютера, обнаруживают в дисководе незараженную дискету и производят следующие действия:

• выделяют некоторую область дискеты и делают ее недоступной операционной системе (помечая, например, как сбойную - bad);

• замещают программу начальной загрузки в загрузочном секторе дискеты, копируя корректную программу загрузки, а также свой код, в выделенную область дискеты;

• организуют передачу управления так, чтобы вначале выполнялся бы код вируса и лишь затем - программа начальной загрузки.

Магнитные диски компьютеров винчестерского типа обычно бывают разбиты на несколько логических разделов. Программы начальной загрузки при этом имеются в MBR (Master Boot Record - главная загрузочная запись) и в загрузочном разделе винчестера, заражение которых может происходить аналогично заражению загрузочного сектора дискеты. Однако, программа начальной загрузки в MBR использует при переходе к программе загрузки загрузочного раздела винчестера, так называемую таблицу разбиения (Partition table), содержащую информацию о положении загрузочного раздела на диске. Вирус может исказить информацию Partition table и таким образом передать управление своему коду, записанному на диск, формально не меняя загрузочной программы.

Теперь рассмотрим принципы функционированияфайловых вирусов. Файловый вирус не обязательно является резидентным, он может, например, внедриться в код исполняемого файла. При запуске зараженного файла вирус получает управление, выполняет некоторые действия и возвращает управление коду, в который он был внедрен. Действия, которые выполняет вирус, включают поиск подходящего для заражения файла, внедрение в него так, чтобы получить управление при запуске файла, произведение некоторого эффекта, например, звукового или графического. Если файловый вирус резидентный, то он устанавливается в памяти и получает возможность заражать файлы и проявляться независимо от первоначального зараженного файла.

Загрузочно-файловые вирусы используют принципы как загрузочных, так и файловых вирусов, и являются наиболее опасными.

Компьютерные вирусы отличаются друг от друга по тому, в какие объекты они внедряются, иначе говоря, что они заражают. Впрочем, некоторые вирусы заражают несколько видов объектов.

Большинство вирусов распространяется, заражая исполнимые файлы, т.е. файлы с расширением имени .COM и .EXE, а также оверлейные файлы (то есть вспомогательные программные файлы, загружаемые при выполнении других программ). Такие вирусы называются файловыми. Вирус в заражённых исполнимых файлах начинает свою работу при запуске той программы, в которой он находиться. Например, вирус Virus.Win9x.CIH.

Ещё один широко распространённый вид вирусов внедряется в начальный сектор дискет или логических дисков, где находиться загрузчик оперативной системы, или в начальный сектор жёстких дисков, где находится таблица разбиения жёсткого диска и небольшая программа, осуществляющая загрузку с одного из разделов, указанных в этой таблице. Такие вирусы называются загрузочными. Эти вирусы начинают свою работу при загрузке компьютера с заражённого диска. Загрузочные вирусы всегда являются резидентными и заражают вставляемые в компьютер дискеты. Встречаются также загрузочные вирусы, заражающие и файлы - файлово-загрузочные вирусы.

Для заражения компьютера загрузочным вирусом достаточно всего один раз оставить заражённую дискету в дисководе А: в момент перезагрузки компьютера. При этом вирус заразит жёсткий диск компьютера. И после этого при загрузке с жёсткого диска компьютера будет запускаться вирус. Например, вирус Virus.Boot.Snow.

Некоторые вирусы умеют заражать драйверы, то есть файлы, указываемые в предложении DEVICE или DEVICEHIGH файла CONFIG. SYS. Вирус, находящийся в драйвере, начинают свою работу при загрузке данного драйвера из файла CONFIG. SYS при начальной загрузке компьютера. Обычно заражающие драйверы вирусы заражают также исполнимые файлы или загрузочные сектора дискет, поскольку иначе им не удавалось бы распространяться - ведь драйверы очень редко переписывают с одного компьютера на другой. Иногда заражение драйверов используется в качестве этапа в стратегии распространении вируса. Например, вирус JEWS-2339 при загрузке из исполнимого файла заражает все драйверы, обнаруженные в CONFIG. SYS, а при загрузке заражённого драйвера становиться резидентным и заражает все файлы на дискетах (а на жёстком диске, наоборот, лечит).

Очень редкой разновидностью вирусов являются вирусы, заражающие командные файлы. Обычно, эти вирусы формируют с помощью команд командного файла (команд ECHO и др.) исполнимый файл на диске (как правило, в формате .COM), запускают этот файл, он выполняет размножение вируса и вредящие действия, после чего данный файл стирается. Вирус в заражённых командных файлах начинает свою работу при выполнении командного файла, в котором он находится. Иногда вызов заражённого командного файла вставляется в файл AUTOEXEC. BAT.

Летом 1995 года появилась новая разновидность вирусов - вирусы, заражающие документы Word для Windows версии 6.0 и 7.0. Вследствие распространённости редактора Word для Windows такие документы имеются почти на каждом компьютере. Долгое время заражение файлов документов считалось невозможным, так как документы не содержали исполнимых программ. Однако программисты фирмы Microsoft встроили в документы Word для Windows мощный язык макрокоманд WordBasic. При этом макрокоманды не видны в редактируемом - для их просмотра и редактирования надо выбрать в группе меню Tools (сервис) пункт Macro (Макрос), а много ли пользователей вообще что-то слышали об этом пункте меню. На этом WordBasic стало возможно писать вирусы. Запуск вируса происходит при открытии на редактирование заражённых документов. При этом макрокоманды вируса записываются в глобальный шаблон NORMAL..DOT, так что при новых сеансах работы с Word для Windows вирус будет автоматически активирован. При наличии вируса, при сохранении редактируемых документов на диск под новым именем (командой Save As) вирус копирует свои макрокоманды в записываемый на диск документ, так что тот оказывается заражённым. Например, вирус Melissa.A.

Результаты воздействия вирусов

Внедряются в программы и активизируются при их запуске.

КЛАССИФИКАЦИЯ ВИРУСОВ

Среди всего разнообразия вирусов следует выделить следующие группы:

§ загрузочные (boot) вирусы заражают программу начальной загрузки компьютера, хранящуюся в загрузочном секторе дискеты или винчестера, и запускающиеся при загрузке компьютера;

§ файловые вирусы в простейшем случае заражают пополняемые файлы, но могут распространяться и через файлы документов (системы Word for Windows) и даже не модифицировать файлы, а лишь иметь к ним какое-то отношение;

§ загрузочно-файловые вирусы имеют признаки как загрузочных, так и файловых вирусов;

§ драйверные вирусы заражают драйверы устройств компьютера или запускают себя путем включения в файл конфигурации дополнительной строки.

Существуют также сетевые вирусы, распространяющиеся в сетях, объединяющих многие десятки и сотни тысяч компьютеров.

Антивирусные программы можно разделить на несколько типов:

§ Детекторы (сканеры). Их назначение – лишь обнаружить вирус. В настоящее время такие программы в чистом виде достаточно редки.

§ Фаги (доктора, дезинфекторы). Фаг – это программа, которая способна не только обнаружить, но и уничтожить вирус, т. е. удалить его код из зараженных программ и восстановить их работоспособность (если это возможно).

§ Ревизоры. Программа-ревизор контролирует возможные пути распространения программ-вирусов и заражения компьютеров. Программы-ревизоры относятся к самым надежным средствам защиты от вирусов.

§ Сторожа (фильтры, мониторы). Сторож – это резидентная программа, постоянно находящаяся в памяти компьютера, контролирующая операции компьютера, связанные с изменением информации на магнитных дисках, и предупреждающая пользователя о них.

Несмотря на кажущееся обилие программных антивирусных средств, даже все вместе они не обеспечивают полной защиты программ и данных, не дают 100%-ной гарантии от воздействия вирусных программ. Только комплексные профилактические меры обеспечивают надежную защиту от возможной потери информации. В комплекс таких мер входит:

§ регулярное архивирование информации;

§ избегание использования случайно полученных программ;

§ входной контроль нового программного обеспечения, поступивших дискет;

§ сегментация жесткого диска, т.е. разбиение его на логические разделы с разграничением доступа к ним;

§ систематическое использование программ-ревизоров для контроля целостности информации;

§ при поиске вирусов (который должен проходить регулярно) стараться использовать заведомо чистую операционную систему, загруженную с дискеты. Защищать дискеты от записи, если есть хоть малая вероятность заражения.

Чтобы запустить антивирус Касперского, нужно вызвать контекстное меню, щелкнув дважды правой кнопкой мыши на значке. Затем выбрать команду AntiViral Toolkit Pro . В открывшемся окне установить необходимые параметры, просмотрев все вкладки (Рис. 12). Запустить антивирус нажатием кнопки Пуск окна программы.

Организация стока поверхностных вод: Наибольшее количество влаги на земном шаре испаряется с поверхности морей и океанов (88‰).

Механическое удерживание земляных масс: Механическое удерживание земляных масс на склоне обеспечивают контрфорсными сооружениями различных конструкций.

Опора деревянной одностоечной и способы укрепление угловых опор: Опоры ВЛ - конструкции, предназначенные для поддерживания проводов на необходимой высоте над землей, водой.

ГЛАВА 1. Общие сведения о компьютерных вирусах

1.1 Понятие компьютерные вирусы

1.2 Разновидности компьютерных вирусов

1.3 Пути проникновения вирусов, признаки появления в компьютере

1.4 Антивирусные средства

ГЛАВА 2. Сравнительный анализ антивирусных программ

Список использованных источников

Мы живем на стыке двух тысячелетий, когда человечество вступило в эпоху новой научно-технической революции. К концу двадцатого века люди овладели многими тайнами превращения вещества и энергии и сумели использовать эти знания для улучшения своей жизни. Но кроме вещества и энергии в жизни человека огромную роль играет еще одна составляющая - информация. Это самые разнообразные сведения, сообщения, известия, знания, умения. В середине нашего столетия появились специальные устройства - компьютеры, ориентированные на хранение и преобразование информации и произошла компьютерная революция. В связи со стремительным развитием информационных технологий и их проникновением во все сферы человеческой деятельности возросло количество преступлений, направленных против информационной безопасности. Сегодня массовое применение персональных компьютеров, к сожалению, оказалось связанным с появлением самовоспроизводящихся программ-вирусов, препятствующих нормальной работе компьютера, разрушающих файловую структуру дисков и наносящих ущерб хранимой в компьютере информации. Несмотря на принятые во многих странах законы о борьбе с компьютерными преступлениями и разработку специальных программных средств защиты от вирусов, количество новых программных вирусов постоянно растет. Это требует от пользователя персонального компьютера знаний о природе вирусов, способах заражения вирусами и защиты от них.

С каждым днем вирусы становятся все более изощренными, что приводит к существенному изменению профиля угроз. Но и рынок антивирусного программного обеспечения не стоит на месте, предлагая множество, казалось бы, идентичных продуктов. Их пользователи, представляя проблему лишь в общих чертах, нередко упускают важные нюансы и в итоге получают иллюзию защиты вместо самой защиты.

На основеизученной литературы попробуем разобраться в том, что же надо защищать, как это сделать и на что следует обратить особое внимание.

ГЛАВА 1. ОБЩИЕ СВЕДЕНИЯ О КОМПЬЮТЕРНЫХ ВИРУСАХ

1.1 Понятие компьютерные вирусы.

Создание компьютерных вирусов можно квалифицировать с юридической точки зрения как преступление.

Интересны причины, заставляющие квалифицированных программистов создавать компьютерные вирусы, ведь это работа не оплачивается и не может принести известности. По-видимому, для создателей вирусов это способ самоутверждения, способ доказать свою квалификацию и способности. Созданием компьютерных вирусов занимаются квалифицированные программисты, по тем или иным причинам не нашедшие себе место в полезной деятельности, в разработке прикладных программ, страдающие болезненными самомнением или комплексом неполноценности. Становятся создателями вирусов и те молодые программисты, которые испытывают трудности в общении с окружающими людьми, не встречают признания со стороны специалистов, которым чужды понятие морали и этики компьютерной сферы деятельности. Также созданием вирусов могут заниматься сами производители антивирусных программ в целях наживы. Создав новый вирус или модифицировав старый, производители незамедлительно выпускают антивирусные средства для борьбы с ними, обгоняя тем самым своих конкурентов.

Существуют и такие специалисты, которые отдают свои силы и талант делу борьбы с компьютерными вирусами. В России – это известные программисты Д.Лозинский, Д.Мостовой, И.А.Данилов, Н.Безруков и др. Ими исследованы многие компьютерные вирусы, разработаны антивирусные программы, рекомендации по мерам, предотвращающим уничтожение вирусами компьютерной информации и распространение эпидемий компьютерных вирусов.

Главную опасность, по их мнению, представляют не сами по себе компьютерные вирусы, а пользователи компьютеров и компьютерных программ, не подготовленные к встрече с вирусами, ведущие себя неквалифицированно при встрече с симптомами заражения компьютера, легко впадающие в панику, что парализует нормальную работу.

1.2 Разновидности компьютерных вирусов

Рассмотрим подробнее основные особенности компьютерных вирусов, характеристики антивирусных программ и меры защиты программ и данных от компьютерных вирусов в наиболее распространенной системе MSDOS.

По приближенным оценкам в сегодняшние дни существует более десяти тысяч различных вирусов. Подсчет их осложняется тем, что многие вирусы мало отличаются друг от друга, являются вариантами одного и того же вируса и, наоборот, один и тот же вирус может менять свой облик, кодировать сам себя. На самом деле основных принципиальных идей, лежащих в основе вирусов, не очень много (несколько десятков).

Среди всего разнообразия компьютерных вирусов следует выделить следующие группы:

- загрузочные (boot) вирусы заражают программу начальной загрузки компьютера, хранящуюся в загрузочном секторе дискеты или винчестера, и запускающиеся при загрузке компьютера;

- файловые вирусы в простейшем случае заражают пополняемые файлы, но могут распространяться и через файлы документов (системы WordforWindows) и даже вообще не модифицировать файлы, а лишь иметь к ним какое-то отношение;

- загрузочно-файловые вирусы имеют признаки как загрузочных, так и файловых вирусов;

- драйверные вирусы заражаютдрайверы устройств компьютера или запускают себя путем включения в файл конфигурации дополнительной строки.

Из вирусов, функционирующих не на персональных компьютерах под операционной системой MSDOS, следует упомянуть сетевые вирусы, распространяющиеся в сетях, объединяющих многие десятки и сотни тысяч компьютеров.

Рассмотрим принципы функционирования загрузочных вирусов. На каждой дискете или винчестере имеются служебные сектора, используемые операционной системой для собственных нужд, в том числе сектор начальной загрузки. В нем помимо информации о дискете (число дорожек, число секторов и пр.) хранится небольшая программа начальной загрузки.

Простейшие загрузочные вирусы, резидентно находясь в памяти зараженного компьютера, обнаруживают в дисководе незараженную дискету и производят следующие действия:

- выделяют некоторую область дискеты и делают ее недоступной операционной системе (помечая, например, как сбойную - bad);

- замещают программу начальной загрузки в загрузочном секторе дискеты, копируя корректную программу загрузки, а также свой код, в выделенную область дискеты;

- организуют передачу управления так, чтобы вначале выполнялся бы код вируса и лишь затем – программа начальной загрузки.

Магнитные диски компьютеров винчестерского типа обычно бывают разбиты на несколько логических разделов. Программы начальной загрузки при этом имеются и в MBR (MasterBootRecord – главная загрузочная запись) и в загрузочном разделе винчестера, заражение которых может происходить аналогично заражению загрузочного сектора дискеты. Однако, программа начальной загрузки в MBR использует при переходе к программе загрузки загрузочного раздела винчестера, так называемую таблицу разбиения (Partitiontable), содержащую информацию о положении загрузочного раздела на диске. Вирус может исказить информацию Partitiontable и таким образом передать управление своему коду, записанному на диск, формально не меняя загрузочной программы.

Теперь рассмотрим принципы функционирования файловых вирусов. Файловый вирус не обязательно является резидентным, он может, например, внедриться в код исполняемого файла. При запуске зараженного файла вирус получает управление, выполняет некоторые действия и возвращает управление коду, в который он был внедрен. Действия, которые выполняет вирус, включает поиск подходящего для заражения файла, внедрение в него так, чтобы получить управление файла, произведение некоторого эффекта, например, звукового или графического. Если файловый вирус резидентный, то он устанавливается в памяти и получает возможность заражать файлы и проявляться независимо от первоначального зараженного файла.

Сайт СТУДОПЕДИЯ проводит ОПРОС! Прими участие :) - нам важно ваше мнение.

Создание компьютерных вирусов можно квалифицировать с юридической точки зрения как преступление.

Существуют такие специалисты, которые отдают свои силы и талант делу борьбы с компьютерными вирусами. В России — это известные программисты: Д. Лозинский, Д. Мостовой, И.А. Данилов, Н. Безруков и др. Ими исследованы многие компьютерные вирусы, разработаны антивирусные программы, рекомендации по мерам, предотвращающим уничтожение вирусами компьютерной информации и распространение эпидемий компьютерных вирусов.

Рассмотрим подробнее основные особенности компьютерных вирусов, характеристики антивирусных программ и меры защиты программ и данных от компьютерных вирусов в наиболее распространенной операционной системе MS-DOS.

Вирусы можно разделить на классы по следующим основным признакам:

1. среда обитания;

2. ОС, в которой они могут функционировать;

3. деструктивные функции;

4. особенности алгоритма работы.

В зависимости от среды обитания вирусы можно разделить на группы:

o загрузочные (boot) вирусы заражают программу начальной загрузки компьютера, хранящуюся в загрузочном секторе дискеты или винчестера, и запускающиеся при загрузке компьютера;

o файловые вирусы в простейшем случае заражают пополняемые файлы, но могут распространяться и через файлы документов (системы Word for Windows) и даже вообще не модифицировать файлы, а лишь иметь к ним какое-то отношение;

o загрузочно-файловые вирусы имеют признаки как загрузочных, так и файловых вирусов;

o драйверные вирусы заражают драйверы устройств компьютера или запускают себя путем включения в файл конфигурации дополнительной строки;

o макровирусы;

o сетевые вирусы.

Принцип действия загрузочных вирусов основан на алгоритмах загрузки ОС при включении питания, которые реализуются аппаратно. Такие вирусы заменяют собой код начальной загрузки, оригинальный код либо сохраняются в другом месте, либо вирус эмулирует программу начальной загрузки. Часто при переписывании оригинального загрузчика вирус часто метит соответствующий сектор как сбойный. Код вируса может хранится и на других участках диска (например, на инженерной дорожке). Boot-вирусы распространены в меньшей степени, так как для заражения необходимо загрузиться с зараженной дискеты. Как правило, на зараженной ЭВМ может быть только один boot-вирус.

Практически все загрузочные вирусы резидентны.

Дальнейшее поведение определяется деструктивными функциями.

Существуют нерезидентные boot-вирусы. Такие вирусы заражают загрузочные сектора дискет, если они находятся на дисководах.

Простейшие загрузочные вирусы, резидентно находясь в памяти зараженного компьютера, обнаруживают в дисководе незараженную дискету и производят следующие действия:

o выделяют некоторую область дискеты и делают ее недоступной операционной системе (помечая, например, как сбойную - bad);

o замещают программу начальной загрузки в загрузочном секторе дискеты, копируя корректную программу загрузки, а также свой код, в выделенную область дискеты;

o организуют передачу управления так, чтобы вначале выполнялся бы код вируса и лишь затем - программа начальной загрузки.

Теперь рассмотрим принципы функционирования файловых вирусов. Файловый вирус не обязательно является резидентным, он может, например, внедриться в код исполняемого файла. При запуске зараженного файла вирус получает управление, выполняет некоторые действия и возвращает управление коду, в который он был внедрен. Действия, которые выполняет вирус, включают поиск подходящего для заражения файла, внедрение в него так, чтобы получить управление при запуске файла, произведение некоторого эффекта, например, звукового или графического. Если файловый вирус резидентный, то он устанавливается в памяти и получает возможность заражать файлы и проявляться независимо от первоначального зараженного файла.

Существует несколько способов внедрения файловых вирусов. Наиболее частый — внедрение в исполняемые файлы (com, exe, dll); создание файлов двойников; использование особенностей файловой системы. Существует также несколько методов внедрения кода вируса в исполняемый файл.

OVERWRITING — самый простой метод, при котором вирус записывает свой код вместо кода заражаемого файла, уничтожая при этом его содержимое. При таком методе заражения, система быстро выходит из строя, приложения не запускаются и поэтому такие вирусы быстро обнаруживаются.

PARASITIC — наиболее распространенный, при распространении обязательно изменяет код файла, оставляя его при этом полностью или частично работоспособным. При написании подобных вирусов необходимо учитывать вид исполняемой программы.

COMPANION — используют следующие особенности MS-DOS — если в каталоге содержаться два одинаковых файла, то операционная система будет исполнять первый из них. Средствами низкого уровня создают в том же самом каталоге новый файл с именем и расширением аналогичным файлу жертве. При этом новый файл должен располагаться до файла жертвы, переименовывается и делается скрытым. При запуске файла первым начинает исполняться файл, содержащий тело вируса.

LINK — использует особенности файловой системы MS-DOS и не изменяют содержимого файла.

ФАЙЛОВЫЕ ЧЕРВИ — при запуске файла вируса создают свою копию в других каталогах под другим именем и др.

Алгоритм работы файлового вируса:

1. Если вирус резидентный, то он проверяет оперативную память на наличие в ней своей копии, и если копии нет, то копию записывает в память, делая ее резидентной. Если нерезидентный, то он сканирует диск в поиске незараженных файлов и заражает их;

2. Выполняет деструктивные функции, если они есть, то возвращает управление основной программе, при этом паразиты восстанавливают программу в исходном виде. Часто перед запуском файла на исполнение вирусы лечат исполняемый файл.

Загрузочно-файловые вирусыиспользуют принципы как загрузочных, так и файловых вирусов, и являются наиболее опасными.

4. Сетевые вирусы. Используют для своего распространения сетевые протоколы или команды компьютерных сетей и электронной почты. Сетевые вирусы используют ошибки программирования в наиболее популярных почтовых клиентах и наиболее часто реализованы под MS OUTLOOK. Благодаря этим ошибкам, в электронное письмо может быть внедрен код, который будет выполнен этим клиентом при открытии письма и в результате машина может быть заражена файловым вирусом. Эти вирусы воздействуют только при конкретной версии почтовых клиентов.

В зависимости от особенностей алгоритма работы вирусы можно разделить на 4 группы.

1. Резидентность. Резидентный вирус при инфицировании компьютера оставляет в памяти свою резидентную часть. Эта часть перехватывает в дальнейшем обращении ОС к файлам с целью их заражения. Резидентные вирусы находятся в памяти и остаются активными вплоть до выключения питания. Резидентами можно считать и макровирусы, т.к. они находятся в памяти вплоть до закрытия окна редактора. При этом роль ОС играет редактор. Резидентные вирусы существуют в многозадачных системах и здесь время жизни ограничено моментом закрытия зараженного DOS-окна.

2. Использование стелс-алгоритмов. Позволяет вирусам полностью или частично скрыть себя в системе. Наиболее распространенным стелс-алгоритмом является перехват запросов ОС на чтение/запись зараженных объектов и при этом стелс-вирус, либо временно лечат зараженные файлы, либо подставляют вместо себя незараженные участки информации. Макровирусы также могут использовать стелс-алгоритмы. В этом случае производится запрет на вызов меню просмотра макроса.

3. Самошифрование и полиморфичность. Используются практически всеми современными вирусами с тем, чтобы максимально усложнить процедуру обнаружения вируса. Это достигается тем, основное тело вируса шифруется, причем каждый раз по-разному, а программа расшифровки каждый раз модернизируется. Полиморфик вирусы не имеют сигнатур, и от одного зараженного файла к другому тело вируса изменяется, посредством шифрования или добавления незначащих команд.

4. Нестандартные приемы - используются, для того чтобы максимально защитить свою копию от обнаружения и удаления.

В зависимости от деструктивных возможностей вирусы можно разделить на 4 группы:

1. Условно безвредные. Не содержат специальных деструктивных функций и приводят только к незначительному замедлению скорости работы компьютера и уменьшению свободного дискового пространства.

2. Не опасные. Содержат вывод графических, звуковых, и прочих эффектов и уменьшают скорость работы компьютера и дисковое пространство.

3. Опасные. Могут привести к серьезным сбоям в работе РС.

4. Очень опасные. В алгоритме работы таких вирусов заложены процедуры, способные вызвать потерю и уничтожение программ и данных, а также вывести из строя отдельные части ЭВМ.

Меры противодействия безопасности и удаления вирусов:

o избегать случайных связей;

o использование антивирусных программ с постоянным обновлением антивирусных баз;

o использование программ ревизоров.

Рассмотрим подробнее основные особенности компьютерных вирусов, характеристики антивирусных программ и меры зашиты программ и данных от компьютерных вирусов в наиболее распространенной операционной системе MS DOS.

По приближенным оценкам к 1997 г. существовало около 7000 различных вирусов. Подсчет их осложняется тем, что многие вирусы мало отличаются друг от друга, являются вариантами одного и того же вируса и, наоборот, один и тот же вирус может менять свой облик, кодировать сам себя. На самом деле основных принципиальных идей, лежащих в основе вирусов, не очень много (несколько десятков).

Среди всего разнообразия вирусов следует выделить следующие группы:

•загрузочные (boot)вирусы заражают программу начальной загрузки компьютера, хранящуюся в загрузочном секторе дискеты или винчестера, и запускающиеся при загрузке компьютера;

• файловые вирусыв простейшем случае заражают пополняемые файлы, но могут распространяться и через файлы документов (системы Word for Windows) и даже вообще не модифицировать файлы, а лишь иметь к ним какое-то отношение;

• загрузочно-файловые вирусы имеют признаки как загрузочных, так и файловых вирусов;

• драйверные вирусы заражают драйверы устройств компьютера или запускают себя путем включения в файл конфигурации дополнительной строки.

Из вирусов, функционирующих не на персональных компьютерах под операционной системой MS DOS, следует упомянутьсетевые вирусы, распространяющиеся в сетях, объединяющих многие десятки и сотни тысяч компьютеров.

Рассмотрим принципы функционирования загрузочных вирусов. На каждой дискете или винчестере имеются служебные сектора, используемые операционной системой для собственных нужд, в том числе сектор начальной загрузки. В нем помимо информации о дискете (число дорожек, число секторов и пр.) хранится небольшая программа начальной загрузки, о которой уже рассказывалось в настоящей главе.

Простейшие загрузочные вирусы, резидентно находясь в памяти зараженного компьютера, обнаруживают в дисководе незараженную дискету и производят следующие действия:

• выделяют некоторую область дискеты и делают ее недоступной операционной системе (помечая, например, как сбойную - bad);

• замещают программу начальной загрузки в загрузочном секторе дискеты, копируя корректную программу загрузки, а также свой код, в выделенную область дискеты;

• организуют передачу управления так, чтобы вначале выполнялся бы код вируса и лишь затем - программа начальной загрузки.

Известные ныне антивирусные программы можно разделить на несколько типов, перечисленных ниже.

• Детекторы. Пх назначение - лишь обнаружить вирус. Детекторы вирусов могут сравнивать загрузочные сектора дискет с известными загрузочными секторами, формируемыми операционными системами различных версий, и таким образом обнаруживать загрузочные вирусы или выполнять сканирование файлов на магнитных дисках с целью обнаружения сигнатур известных вирусов. Такие программы в чистом виде в настоящее время редки.

• Фаги. Фаг - это программа, которая способна не только обнаружить, но и уничтожить вирус, т.е. удалить его код из зараженных программ и восстановить их работоспособность (если возможно). Известнейшим в России фагом является Aidstest, созданный Д.Лозинским. К январю 1997 года эта программа была способна обнаружить и обезвредить около 1600 вирусов. Еженедельно появляются новые версии этой программы, рассчитанные на обезвреживание десятков новых вирусов.

Очень мощным и эффективным антивирусным средством является фаг Doctor Web (созданный И.Даниловым). Детектор этого фага не просто сканирует файлы в поисках одной из известных вирусных сигнатур. Doctor Web реализует эвристический метод поиска вирусов, может находить и обезвреживать, так называемые, полиморфные вирусы (не имеющие определенной сигнатуры), проверять файлы, находящиеся в архивах. Для нахождения вирусов Doctor Web использует программную эмуляцию процессора, т.е. он моделирует выполнение остальных файлов с помощью программной "модели микропроцессора 1-8086 и тем самым создает среду для проявления вирусов и их размножения. Таким образом, программа Doctor Web может бороться не только с полиморфными вирусами, но и с вирусами, которые только еще могут появиться в перспективе. Специалисты рекомендуют использовать Aidstest и Doctor Web в комплексе.

• Ревизоры. Программа-ревизор контролирует возможные пути распространения программ-вирусов и заражения компьютеров. Программы-ревизоры относятся к самым надежным средствам защиты от вирусов и должны входить в арсенал каждого пользователя. Ревизоры являются единственным средством, позволяющим следить за целостностью и изменениями файлов и системных областей магнитных дисков. Наиболее известна в России программа-ревизор ADinf, разработанная Д.Мостовым.

• Сторожа. Сторож - это резидентная программа, постоянно находящаяся в памяти компьютера, контролирующая операции компьютера, связанные с изменением информации на магнитных дисках, и предупреждающая пользователя о них. В состав операционной системы MS DOS, начиная с версии 6.0, входит сторож VSAFE. Однако, из-за того, что обычные программы выполняют операции, похожие на те, что делают вирусы, пользователи обычно не используют сторожа, так как постоянные предупреждения мешают работе.

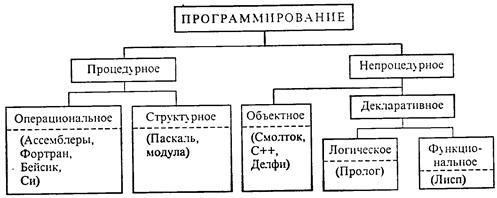

Классификация языков программирования

Алфавит - фиксированный для данного языка набор основных символов, допускаемых для составления текста программы на этом языке.

Синтаксис - система правил, определяющих допустимые конструкции языка программирования из букв алфавита.

Семантика - система правил однозначного толкования отдельных языковыхконструкций, позволяющих воспроизвести процесс обработки данных.

Языки программирования высокого уровня имеют следующие достоинства:

• алфавит языка значительно шире машинного, что делает его гораздо более выразительным и существенно повышает наглядность и понятность текста;

• набор операций, допустимых для использования, не зависит от набора машинных операций, а выбирается из соображений удобства формулирования алгоритмов решения задач определенного класса;

• конструкции команд (операторов) отражают содержательные виды обработки данных и задаются в удобном для человека виде;

• используется аппарат переменных и действия сними;

• поддерживается широкий набор типов данных.

Таким образом, языки программирования высокого уровня являются машинно-независимыми и требуют использования соответствующих программ-переводчиков (трансляторов) для представления программы на языке машины, на которой она будет исполняться.

Рис. 4.10. Архитектура ЭВМ, построенной на принципах фон Неймана. Сплошные линии со стрелками указывают направление потоков информации, пунктирные-управляющих сигналов от процессора к остальными узлам ЭВМ

АСУ подразделяют по функциям:

• административно-организационные (например системы управления предприятием —АСУП), отраслевые системы управления - ОАСУ);

•технологические (автоматизированные системы управления технологическими процессами - АСУТП, в свою очередь подразделяющиеся на гибкие производственные системы - ГПС, системы контроля качества продукции - АСК, системы управления станками и линиями с числовым программным управлением);

• интегрированные, объединяющие функции перечисленных АСУ в различных комбинациях.

В задачи управления входят

• разработка новых изделий;

• определение технологий изготовления изделий, проектирование оснастки;

• расчет пропускной способности оборудования, потребностей во всех видах ресурсов и производственной программы (плана);

• учет процессапроизводства, контроль за расходом комплектующих, сырья,ресурсов;

• расчет издержек производства и основных технико-экономических показателей (прибыли, рентабельности, себестоимости и др.).

Многие задачи, с которыми приходится сталкиваться АСУП, оказываются не поддающимися четкой формулировке, их решение основывается на неформальных факторах (например, социально-психологический климат, стиль руководства).

Цели внедрения любой АСУП:

• повышение эффективности принимаемых решений, особенно в части наилучшего использования всех видов ресурсов и сокращения потерь, достигаемых за счет обеспечения процесса принятия решений своевременной, полной и точной информацией, а также применения математических методов оптимизации;

• повышение производительности труда инженерно-технического и управленческого персонала (и его сокращение) за счет выполнения основного объема учетных и расчетных задач на ЭВМ.

Независимо от профиля АСУП они обладают однотипной функциональной структурой.

Функциональная структура АСУП

Автоматизированная система управления предприятием может состоять из следующих подсистем управления:

· технической подготовки производства (конструкторской и технологической подготовки);

· управления материально-техническим снабжением;

· оперативного управления основным и вспомогательными производствами;

· нормативного хозяйства и др.

• высокую автоматизацию процесса разработки;

• поддержку ручного программирования:

• развитые средства объектно-ориентированного программирования;

• встроенные средства поддержки коллективной разработки.

Данная система обладает многими возможностями, необходимыми для создания SQL-приложений в среде Windows, например, развитым графическим интерфейсом, средствами построения отчетов, отображения информации в графической форме и т.п.

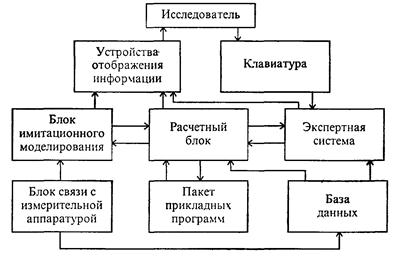

Типовая структура АСНИ

Технической базой системной компьютеризации управления может выступать локальная сеть персональных компьютеров, однако лишь при условии создания распределенной базы данных предприятия или учреждения. Данный подход позволяет

• производить учет событий на месте их возникновения в естественной форме в распределенной базе данных без дублирования отчетных форм;

• устранять необходимость отслеживания причинно-следственныхсвязей и временных зависимостей при решении множества взаимосвязанных задач;

• повышать устойчивость системы управления против случайного или намеренного искажения информации;

• обеспечивать доступ руководства к первичным данным и повышать общий уровень его компетентности при принятии решений (и тем самым делает ненужным многочисленный управленческий аппарат).

Проектирование новых изделий - основная задача изобретателей и конструкторов - протекает в несколько этапов, таких как формирование замысла, поиск физических принципов, обеспечивающих реализацию замыслов и требуемые значения параметров конструкции, поиск конструктивных решении, их расчет и обоснование, создание опытного образца, разработка технологии промышленного изготовления. Если формирование замысла и поиск физических принципов пока остаются чисто творческими, не поддающимися автоматизации этапами, то при конструировании и расчетах с успехом могут быть применены САПР, рис. 6.10.

Читайте также: