Как вылечить вирус ехе

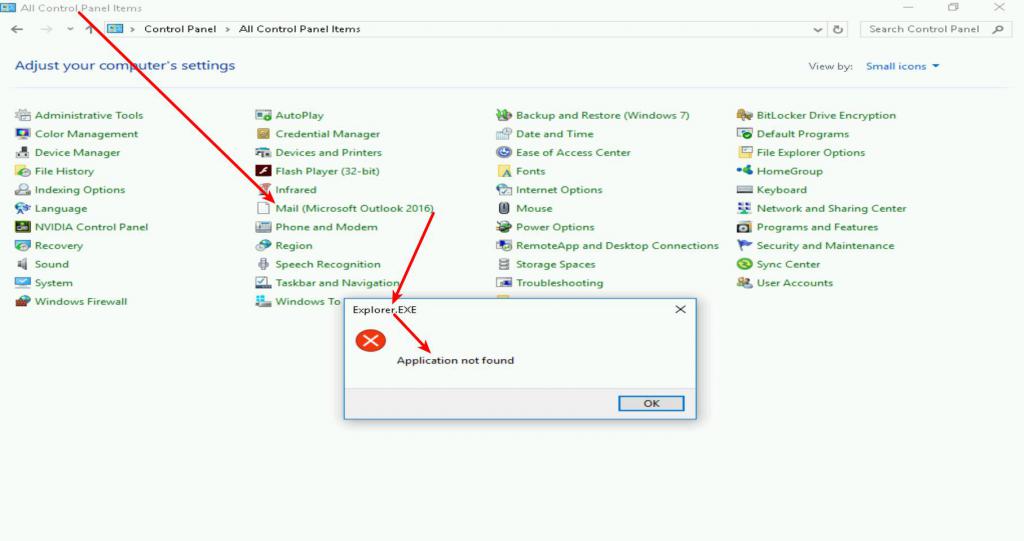

После такого воздействия файлы запустить становится невозможно, а сама операционная системы немедленно сообщает пользователю, что искомый объект не найден, хотя на самом деле с жесткого диска он никуда не девается.

Нюансы воздействия угрозы на компьютерную систему

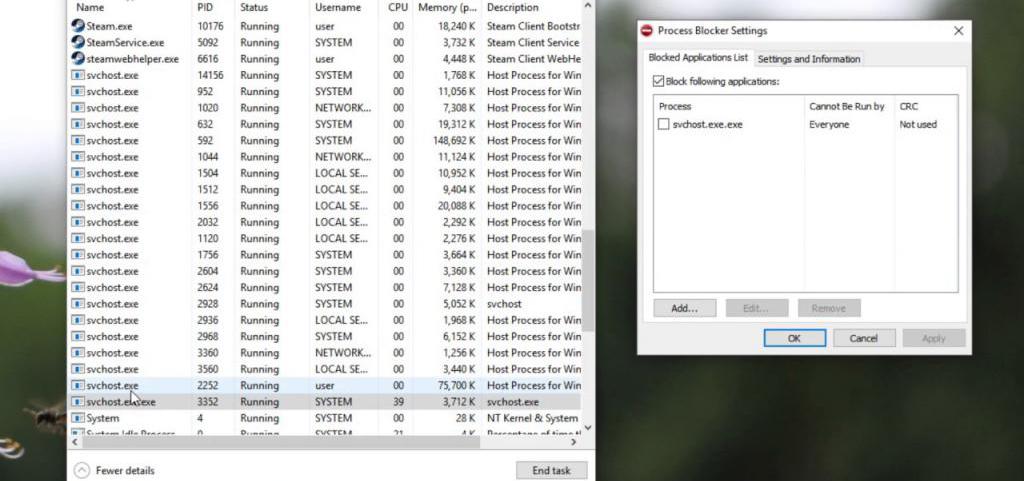

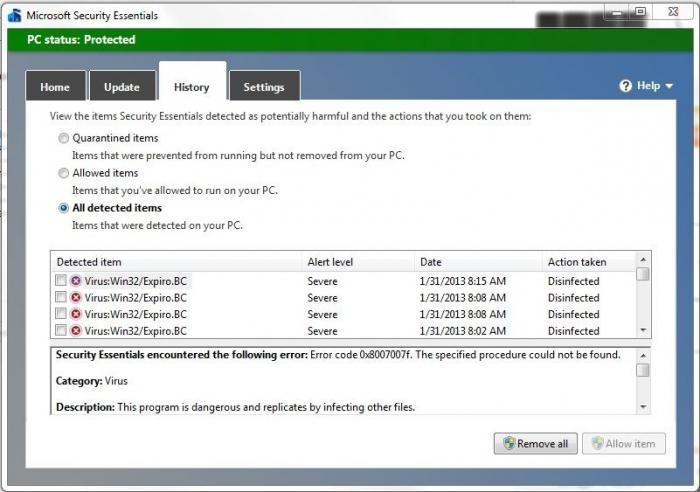

То, что вирусы вроде Some_exe.exe или его аналоги (например, разновидности Virus.Win32.Expiro) нацеливаются исключительно на исполняемые файлы, - далеко не самое страшное, что может подстерегать пользователя современного компьютера. Большинство таких угроз обычно маскируется под системные процессы, например, svchost.exe, и напрямую на EXE-файлы могут не воздействовать, предоставляя это право некоторым антивирусам. Да-да! Именно так! При первичном заражении подвергшийся атаке исполняемый объект начинает распознаваться штатным сканером уже как вирус, после чего может не только блокироваться, но еще и удаляться антивирусом.

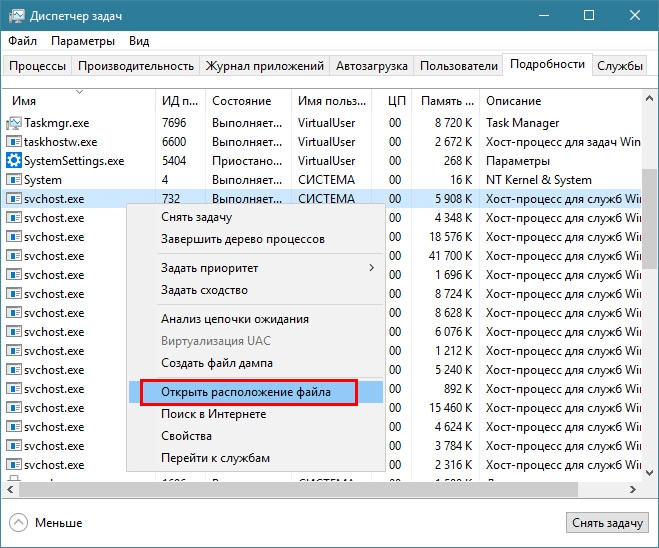

На всякий случай проверьте все копии процесса svchohst.exe на предмет расположения отвечающего за него файла через меню ПКМ (оригинальный объект должен находиться исключительно в папке System32 и нигде более). Такие копии тоже нужно завершить и, если есть возможность, сразу удалить подозрительные вирусные объекты на жестком диске (при условии, что они не будут заблокированными).

Откат системы

Проверка антивирусным ПО

В принципе, для нейтрализации вирусов этого типа можно воспользоваться и портативными утилитами, среди которых наибольшей функциональностью отличаются приложения KVRT и Dr. Web CureIt! при условии немедленного обновления антивирусных баз сразу же после запуска апплетов.

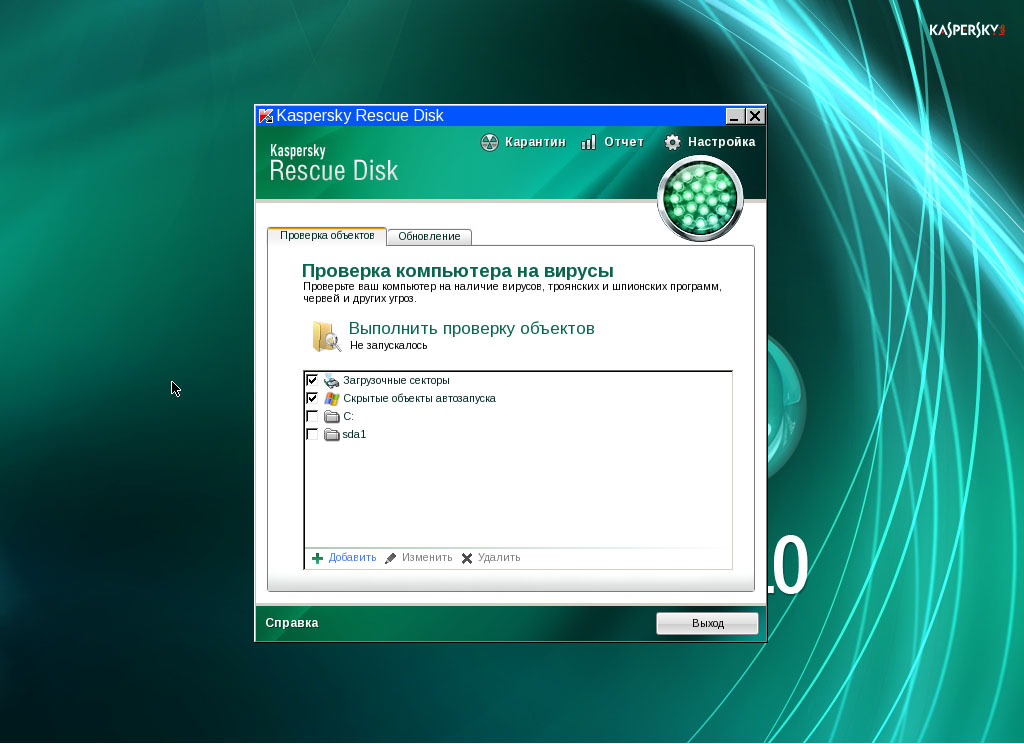

Однако самой мощной программой, которая позволяет находить и удалять вирусы из всех возможных локаций в компьютерной системе, включая даже оперативную память, является дисковая утилита Kaspersky Rescue Disk, при помощи которой можно загрузиться еще до старта операционной системы и выполнить полное сканирование с последующим лечением.

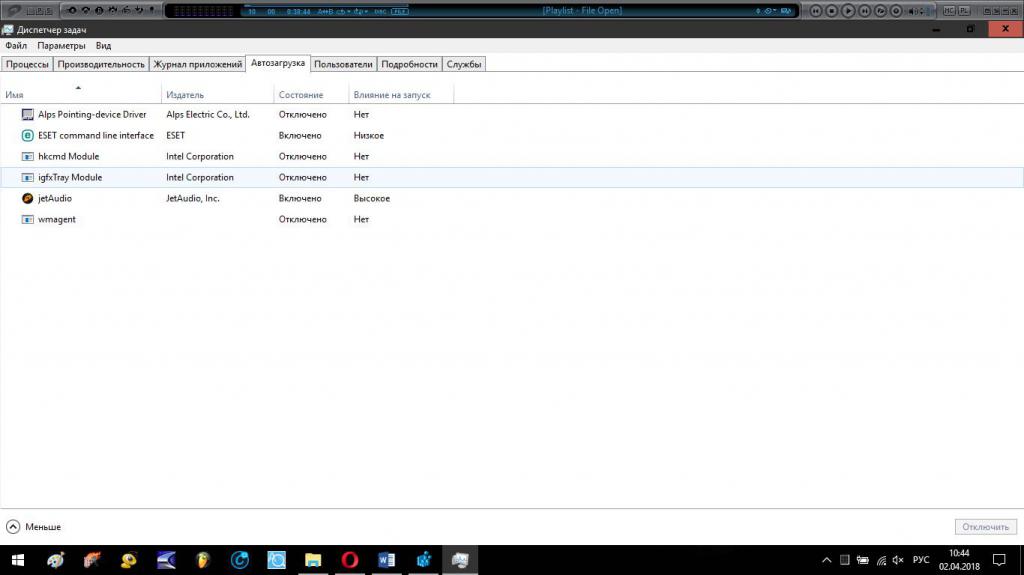

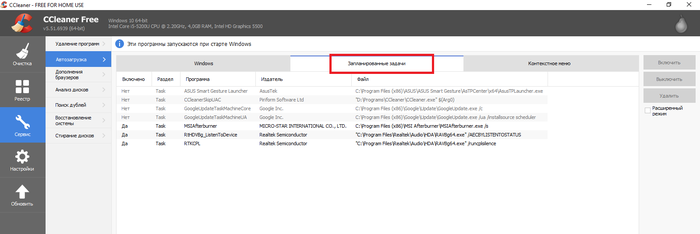

Проверка раздела автозагрузки

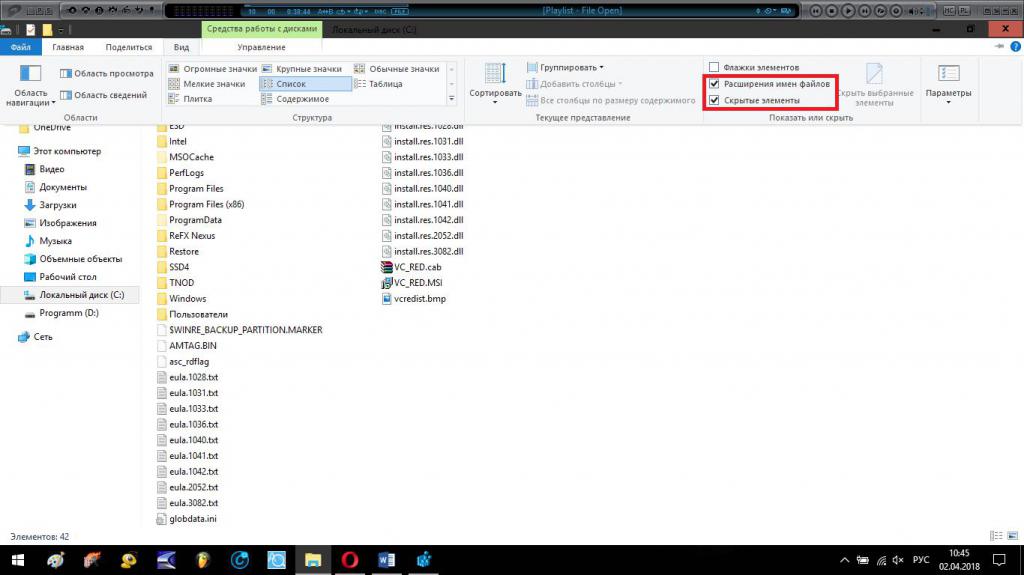

Поиск и удаление компонентов вируса на жестком диске

Примечание: для наиболее результативного поиска рекомендуется сразу включить отображение скрытых файлов и каталогов, поскольку в большинстве случаев вирусные угрозы скрываются именно в таких локациях и представлены именно в таком виде.

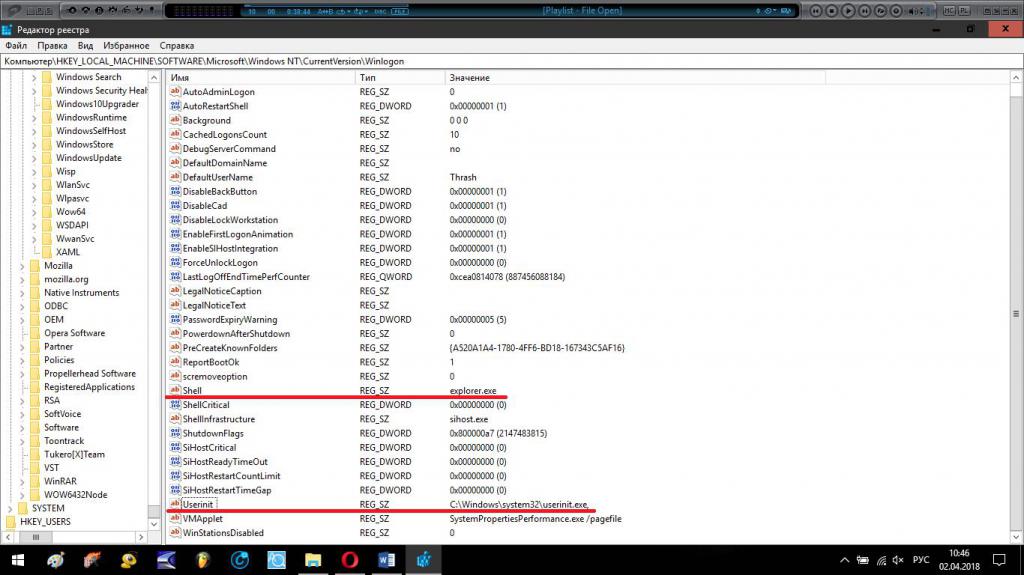

Действия в системном реестре

В редакторе реестра (regedit) в первую очередь необходимо обратить внимание на папки автозагрузки Run и RunOnce в ветках HKLM и HKCU (их можно найти через обычный поиск при помощи сочетания Ctrl + F). В этих разделах следует удалить все подозрительные записи и ключи.

Кроме того, в ветке HKLM через разделы SOFTWARE, Microsoft и WindowsNT следует найти папку CurrentVersion с подкаталогом Winlogon, где для параметра Shell должно быть указано значение Explorer.exe, а для ключа Userinit – полный путь к одноименному исполняемому файлу (Userinit.exe) в директории System32. Если значения отличаются, их следует изменить. И только теперь можно выполнить полный рестарт системы. По идее, от вирусов указанного типа и следа не останется.

Заключение

Таковы вкратце основные методы поиска и нейтрализации вирусных угроз, воздействующих на исполняемые файлы. Подводя краткий итог всему вышесказанному, остается сказать, что при ручном удалении угроз, если они по каким-либо причинам не смогут быть нейтрализованы антивирусными средствами, после их удаления и полной перезагрузки системы на всякий случай все равно следует произвести сканирование компьютера, но при этом желательно сменить сканер или использовать несколько однотипных программ от разных разработчиков.

В этой статье рассказано о вирусах, заражающих ЕХЕ-файлы. Приведена классификация таких вирусов, подробно рассмотрены алгоритмы их работы, отличия между ними достоинства и недостатки.

Вирусы — это хорошая гимнастика для ума, хотя многие думают, что написать вирус на языке высокого уровня весьма трудно. Это не совсем так. Писать на языке Pascal довольно легко, правда величина полученного кода вызывает благоговейный трепет.

Для каждого типа вирусов представлены исходные тексты с подробными комментариями.Также приведены основные сведения о структуре и принципах работы ЕХЕ-программы.

Структура и процесс загрузки ЕХЕ-программы

В отличие от СОМ-программ, ЕХЕ-программы могут состоять из нескольких сегментов (кодов, данных, стека). Они могут занимать больше 64Кбайт.ЕХЕ-файл имеет заголовок, который используется при его загрузке.Заголовок состоит из форматированной части, содержащей сигнатуру и данные, необходимые для загрузки ЕХЕ-файла, и таблицы для настройки адресов (Relocation Table). Таблица состоит из значений в формате сегмент:смещение. К смещениям в загрузочном модуле, на которые указывают значения в таблице, после загрузки программы в память должен быть прибавлен сегментный адрес, с которого загружена программа.

При запуске ЕХЕ-программы системным загрузчиком (вызовом функции DOS 4Bh) выполняются следующие действия:

1. Определяется сегментный адрес свободного участка памяти,размер

которого достаточен для размещения программы.

2.Создается и заполняется блок памяти для переменных среды.

3.Создается блок памяти для PSP и программы (сегментЮОООЬ — PSP;

В поля PSP заносятся соответствующие значения.

4.Адрес DTA устанавливается равным PSP:0080h.

5.В рабочую область загрузчика считывается форматированная часть

заголовка ЕХЕ-файла.

6.Вычисляется длина загрузочного модуля по формуле:

7.Определяется смещение загрузочного модуля в файле, равное

8.Вычисляется сегментный адрес (START_SEG) для загрузки -обычно это PSP+lOh.

9.Считывается в память загрузочный модуль (начиная с адреса

10.Для каждого входа таблицы настройки:

a)читаются слова I_OFF и I_SEG;

c)читается слово по адресу RELO_SEG:I_OFF;

d)к прочитанному слову прибавляется START_SEG;

e)результат запоминается по тому же адресу (RELO_SEG:I_OFF).

11.Распределяется память для программы в соответствии с МахМет

12.Инициализируются регистры, выполняется программа:

b) АХ=результат проверки правильности идентификаторов драйверов, указанных в командной строке;

ЕХЕ-вирусы условно можно разделить на группы, используя в качестве признака для деления особенности алгоритма. Вирусы, замещающие программный код (Overwrite) Такие вирусы уже стали раритетом. Главный их недостаток — слишком грубая работа. Инфицированные программы не исполняются, так как вирус записывается поверх программного кода, не сохраняя его. При запуске вирус ищет очередную жертву (или жертвы), открывает найденный файл для редактирования и записывает свое тело в начало программы, не сохраняя оригинальный код. Инфицированные этими вирусами программы лечению не подлежат.

Эти вирусы получили свое название из-за алгоритма размножения:

к каждому инфицированному файлу создается файл-спутник. Рассмотрим более подробно два типа вирусов этой группы:

Вирусы первого типа размножается следующим образом. Для каждого инфицируемого ЕХЕ-файла в том же каталоге создается файл с вирусным кодом, имеющий такое же имя, что и ЕХЕ-файл, но с расширением СОМ. Вирус активируется, если при запуске программы в командной строке указано только имя исполняемого файла. Дело в том, что, если не указано расширение файла, DOS сначала ищет в текущем каталоге файл с заданным именем и расширением СОМ. Если СОМ-файл с таким именем не найден, ведется поиск одноименного ЕХЕ-файла. Если не найден и ЕХЕ-файл, DOS попробует обнаружить ВАТ (пакетный) файл. В случае отсутствия в текущем каталоге исполняемого файла с указанным именем поиск ведется во всех каталогах, доступных по переменной PATH. Другими словами, когда пользователь хочет запустить программу и набирает в командной строке только ее имя (в основном так все и делают), первым управление получает вирус,код которого находится в СОМ-файле. Он создает СОМ-файл еще к одному или нескольким ЕХЕ-файлам (распространяется), а затем исполняет ЕХЕ-файл с указанным в командной строке именем. Пользователь же думает, что работает только запущенная ЕХЕ-программа.

Вирус-спутник обезвредить довольно просто — достаточно удалить

СОМ-файл.

Вирусы второго типа действуют более тонко. Имя инфицируемого

ЕХЕ-файла остается прежним, а расширение заменяется каким-либо

другим, отличным от исполняемого (СОМ, ЕХЕ и ВАТ), Например,

файл может получить расширение DAT (файл данных) или OVL (про-

граммный оверлей). Затем на место ЕХЕ-файла копируется вирусный код. При запуске такой инфицированной программы управление получает вирусный код, находящийся в ЕХЕ-файле. Инфицировав еще один или несколько ЕХЕ-файлов таким же образом, вирус возвращает оригинальному файлу исполняемое расширение (но не EХЕ, а СОМ, поскольку ЕХЕ-файл с таким именем занят вирусом), после чего исполняет его. Когда работа инфицированной программы закончена, ее запускаемому файлу возвращается расширение неисполняемого. Лечение файлов, зараженных вирусом этого типа, может быть затруднено,если вирус-спутник шифрует часть или все тело инфицируемого файла,а перед исполнением его расшифровывает.

Вирусы, внедряющиеся в программу (Parasitic) Вирусы этого вида самые незаметные: их код записывается в инфицируемую программу, что существенно затрудняет лечение зараженных файлов. Рассмотрим методы внедрения ЕХЕ-вирусов в ЕХЕ-файл.

Способы заражения ЕХЕ-файлов

Самый распространенный способ заражения ЕХЕ-файлов такой: в конец файла дописывается тело вируса, а заголовок корректируется (с сохранением оригинального) так, чтобы при запуске инфицированного файла управление получал вирус. Похоже на заражение СОМ-файлов, но вместо задания в коде перехода в начало вируса корректируется собственно адрес точки запуска программы. После окончания работы вирус берет из сохраненного заголовка оригинальный адрес запуска программы, прибавляет к его сегментной компоненте значение регистра DS или ES (полученное при старте вируса) и передает управление на полученный адрес.

Следующий способ — внедрение вируса в начало файла со сдвигом кода

Вирусы, замещающие программный код ( Overwrite ) Как уже говорилось, этот вид вирусов уже давно мертв. Изредка появляются еще такие вирусы, созданные на языке Assembler, но это, скорее, соревнование в написании самого маленького overwrite-вируса. На данный момент самый маленький из известных overwrite-вирусов написан Reminder’ом (Death Virii Crew group) и занимает 22 байта.

Алгоритм работы overwrite-вируса следующий:

1. Открыть файл, из которого вирус получил управление.

2. Считать в буфер код вируса.

4. Искать по маске подходящий для заражения файл.

5. Если файлов больше не найдено, перейти к пункту 11.

6. Открыть найденный файл.

7. Проверить, не заражен ли найденный файл этим вирусом.

8. Если файл заражен, перейти к пункту 10.

9. Записать в начало файла код вируса.

10. Закрыть файл (по желанию можно заразить от одного до всех фай-

лов в каталоге или на диске).

12. Завершить программу.

Ниже приведен листинг программы, заражающей файлы таким способом.

Внимание! Данный материал подготовлен профессиональным программистом, для людей всех возрастов. При соблюдении всех описанных ниже рекомендаций вашему компьютеру ничего не грозит. (Разве, что повышению быстродействия и общей производительностью операционной системы Windows) Все инструкции изложены максимально доступным и понятным языком. Без каких либо заумных терминов и жаргонов опытных IT-специалистов. Если ваш уровень IQ не ниже среднего и у вас прямые руки, то рад представить вашему вниманию, гайд по избавлению вашего ПК от вирусов, троянских программ и сетевых червей. Также как бонус чистка системы от мусорных файлов, которые также сильно могут тормозить работу вашей системы windows!

P.S. автор не несет ответственности за ваши кривые руки

и не способность понять элементарные вещи. Все изменения, которые вы будете вносить в настройках

вашего компьютера, вы делаете на свой страх и риск!

Привет, друзья! Ну, надеюсь я вас не напугал своим вступлением) Просто хотелось хоть как-то оградить нас с вами от недалеких особ, неспособных к пониманию простых вещей.

Данный пост о том как почистить свой комп от вирусов. Способ проверенный и дает гарантию на удаление всех известных микробов (вирусов) на вашем компуктере. (99,9%) Да-да, как Domestos для наших унитазов.

- ДА ЗАДОЛБАЛ ТЫ. ДАВАЙ УЖЕ НАЧИНАЙ.

- Все все, простите, хватит воды начинаю: )

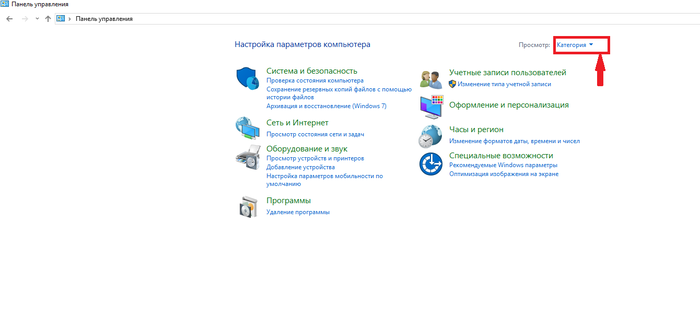

И так первое, что необходимо сделать это зайти в классическую панель управления.

Нажать на слово "категория" и выбрать вид "крупные значки."

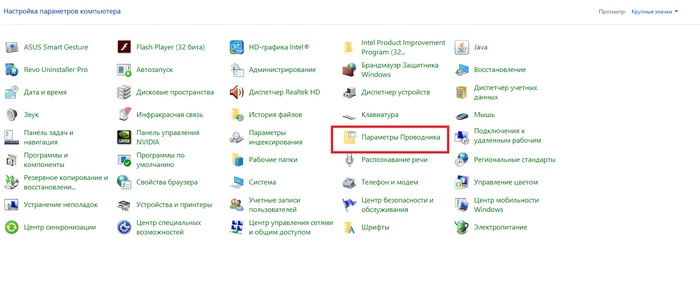

в появившемся меню кликнуть по значку "Параметры проводника" в windows 7 данная иконка называется "Параметры папок"

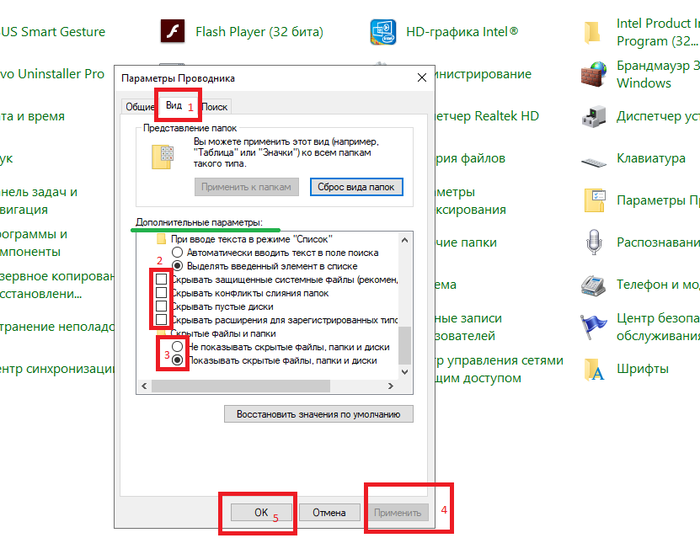

После чего откроется окно, в котором:

1 перейти на вкладку вид

2 спуститься в самый низ колесиком мышки в окошке "дополнительные параметры" (подчеркнуто зеленым) и снять все галочки с нижних пунктов параметров.

3 поставить точку напротив параметра "показывать скрытые файлы, папки и диски"

4 Нажимаем кнопку применить.

5 Жмем ок и выходим из Панели управления.

Таким образом у нас с вами появляется доступ к скрытым системным файлам и папкам. Под которые успешно маскируются вирусы выдавая себя за безобидные родные файлы windows.

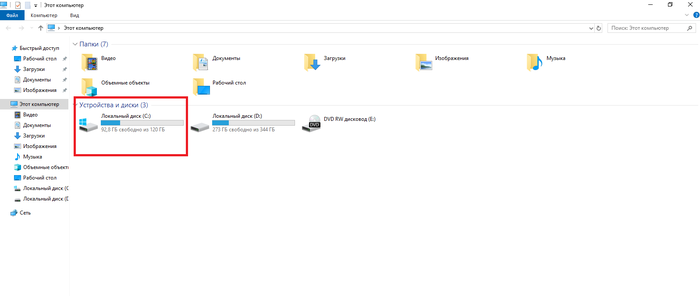

Далее заходим в "мой компьютер" и заходим на системный диск. (Это тот раздел жесткого диска на котором установлена windows) обычно этот диск называется Локальный диск C:

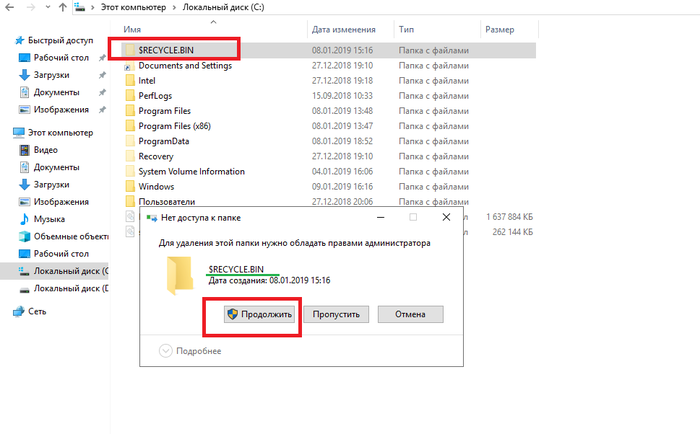

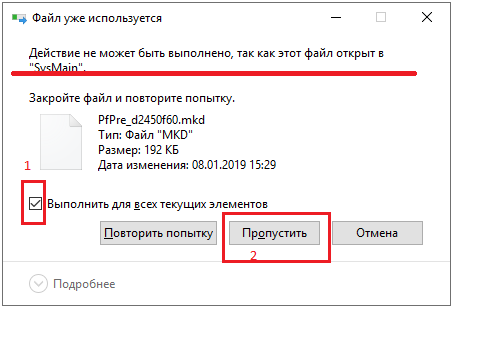

После того как зашли в диск первое, что важно сделать это один раз кликнуть левой не правой а ЛЕВОЙ. кнопкой мыши по папке "$RECYCLE.BIN" после того как папка под светится голубой рамкой, зажмите на клавиатуре сочетание клавиш Shift+delete ( клавишу "+" нажимать не надо, ну это так на всякий случай) и нажать кнопку "продолжить" в появившемся окне. Если появляется надпись на подобие "Действие не может быть выполнено, так как этот файл открыт в. " то поставьте галочку напротив фразы "Выполнить для всех текущих элементов" и нажмите кнопку "Пропустить." рис. 2 Важно. Проверьте в появившемся окне (подчеркнуто зеленым рис.1) должно быть написано "$RECYCLE.BIN " Потому как данное сочетание клавиш "Shift+delete" это УДАЛЕНИЕ!, которое минует "Корзину". Просто, чтобы вы случайно не удалили какую-нибудь другую важную папку. Кстати о корзине. Папку которую мы удаляем это системная папка корзины. В ней довольно часто поселяются вирусы. Удалять эту папку можно без ОПАСЕНИЯ, так как корзина никуда не денется более того данная папка автоматом восстанавливается. А вот вирусы которые в ней есть (если они вдруг есть) удаляются.

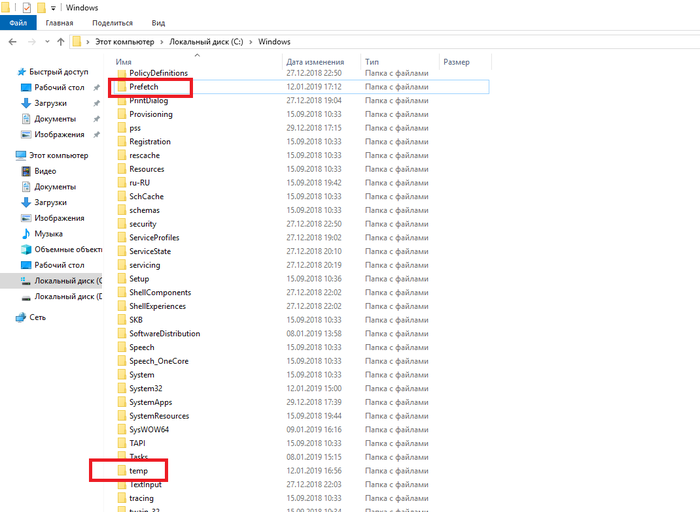

Теперь после удаления папки "$RECYCLE.BIN" переходим к папке "windows" НЕТ! НЕТ! ее мы не удаляем))) Просто заходим в данную папку. Там нас интересуют две папки это "Prefetch" и папка "Temp" сами папки мы тоже не удаляем, а просто сначала открываем папку "Prefetch" и нажимаем комбинацию клавиш ctrl+A (A английскую) эта функция выделит все файлы разом в папке. После чего зажимаем уже знакомую нам комбинацию клавиш Shift+delete затем можно смело нажать клавишу Enter. Снова появится окно как на рисунке 2) с фразой: " Действие не может быть выполнено. " Действуем также, ставим галочку напротив "выполнить для всех. " и жмем кнопку пропустить. Также данные файлы смело удаляем! Не буду углубляться что это за файлы, так как и так пост довольно длинный. Скажу одно эти файлы создаются системой для так называемого ускорения загрузки самой системы и программ. Они не являются важными и система прекрасно их при необходимости восстанавливает без какого либо ущерба. Но данную папку также важно почистить от этих файлов так как среди них также могут сидеть вирусы. После чего выходим из этой папки "Prefetch" и заходим в папку "temp" поступаем с файлами в этой папки также как и с предыдущими. То-есть удаляем. нажимаем комбинацию клавиш ctrl+A

затем Shift+delete и клавишу Enter. Надеюсь этот момент мы с вами уяснили что сами папки "Prefetch" и "temp" мы не удаляем а удаляем файлы внутри этих папок.

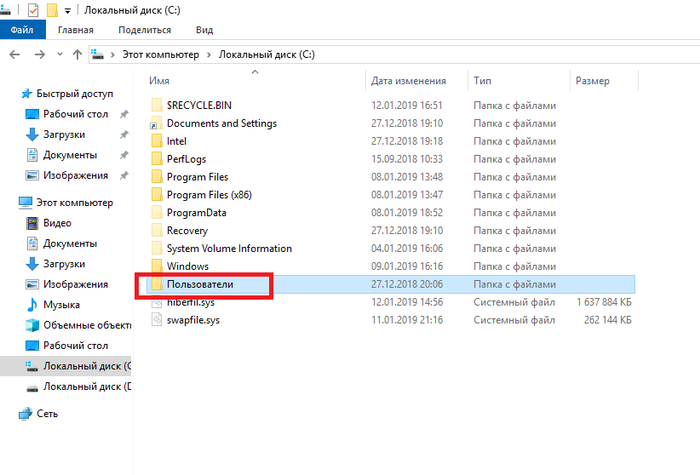

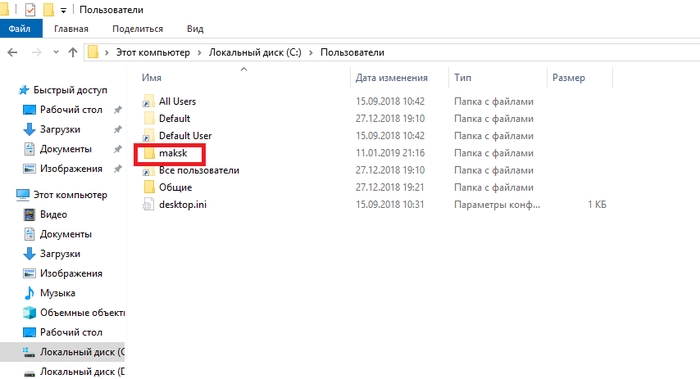

Идем дальше. Теперь выходим из папки "windows" и заходим в папку "пользователи"

В папке пользователи нужно зайти в папку с вашим именем учетной записи. У меня она называется "maksk" у вас естественно она называется по другому.

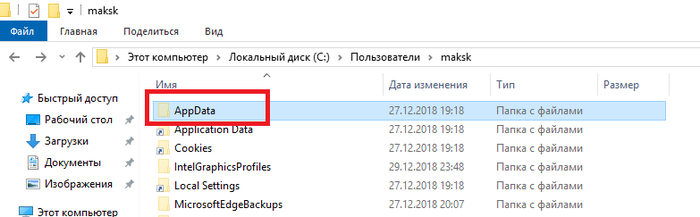

Далее нас интересует папка "AppData"

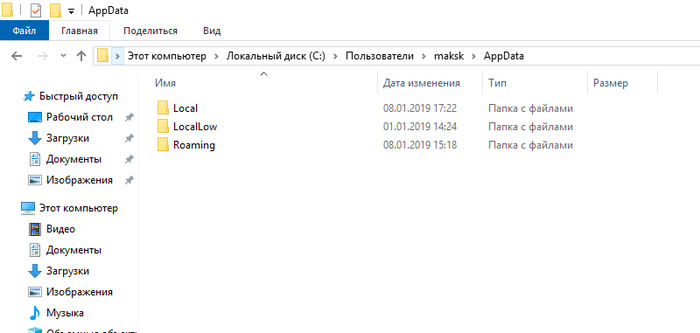

И теперь в данной папке мы видим три раздела. рисунок ниже

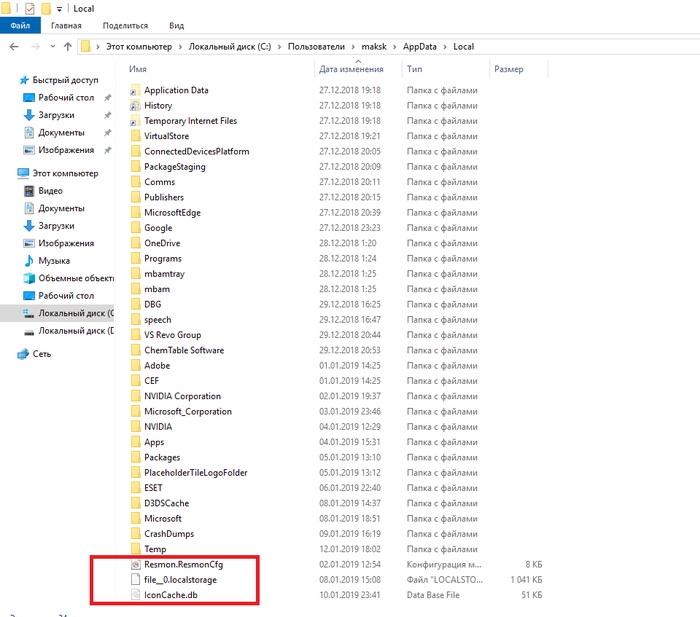

Открываем сначала папку Local, в ней также полно разных папок, для начала можно смело удалить файлы, которые находятся в самом низу начинаясь от папки "temp" Важно! Удаляем только файлы а не папки. Так же чтобы не повторятся сразу уясним один момент все удаления делаем комбинацией клавиш Shift+delete и подтверждаем клавишей Enter. Только ТАК! И еще чтобы не повторяться все файлы, которые мы будем удалять в дальнейшем не являются критически важными. Так что ничего не бойтесь. А если все же боитесь то можете погуглить за что отвечает тот или иной файл/папка.

Как вы уже наверно заметили в этой папке также присутствует папка "temp" и кто бы мог подумать, папку темп тоже нужно открыть и удалить все файлы в ней.

После того как почистили папку темп выходим из папки "Local" и заходим в папку "LocalLow" и проверяем есть ли в ней папка "temp" если есть, вот тут ВНИМАНИЕ! удаляем всю папку целиком. Далее выходим из папки "LocalLow" и открываем папку "Roaming" в ней так же ищем папку "temp" и если она там присутствует то смело удаляем всю папку. То есть что в итоге? А в итоге то что папка "temp" может быть только в папке "Local"! в папках "LocalLow" и "Roaming" папок темп быть не должно. Если они там есть их удаляем полностью. (Ломай ее полностью..))

Ну что друзья мои? Можем передохнуть. Пол дела сделали)

Вот вам шутка: В деревне программистом называют того, кто умеет включать компьютер)

И так после того как я окончательно разочаровал вас в своем чувстве юмора, можем продолжать)

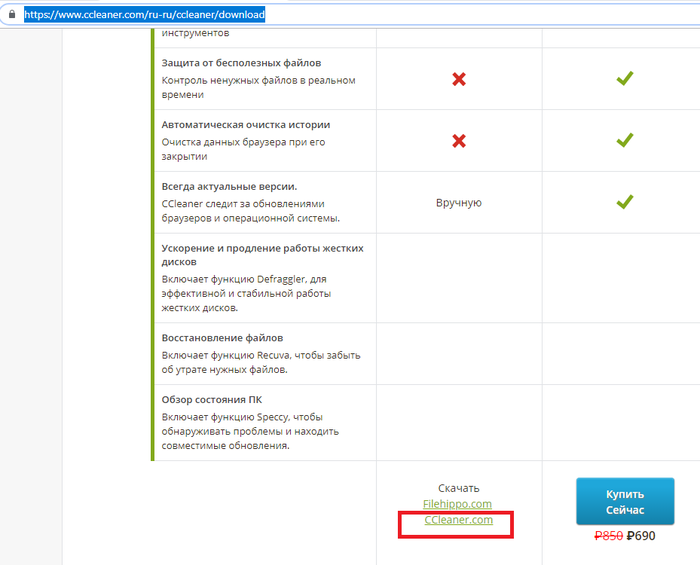

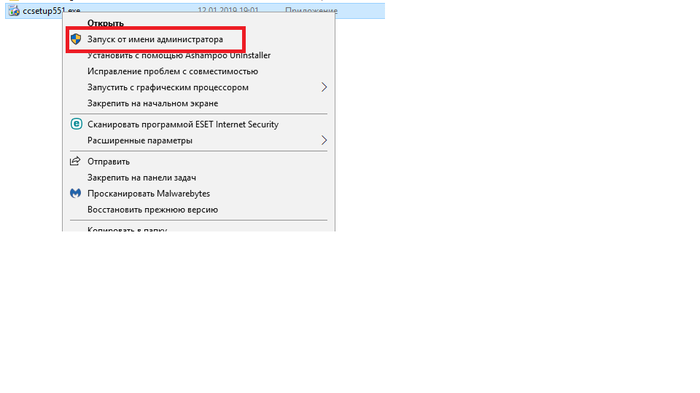

после того как скачаете установочный файл данной программы, запустите его от имени администратора. Делается это так: Наводим курсор на скаченный файл и жмем правую кнопку мыши. Выбираем пункт в контекстном меню "запустить от имени администратора" и устанавливаем программу себе на комп.

Обязательно во время установки выберите русский язык. А то потом запутаетесь.

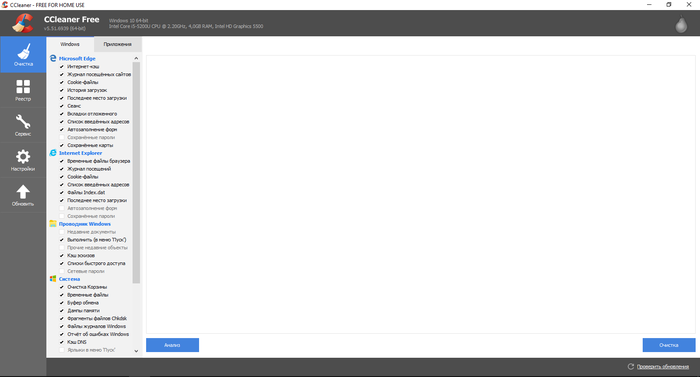

После того как программа установится на комп, появится ярлык на рабочем столе. Запускаем его так же от имени админа. И попадаем вот в такой интерфейс программы:

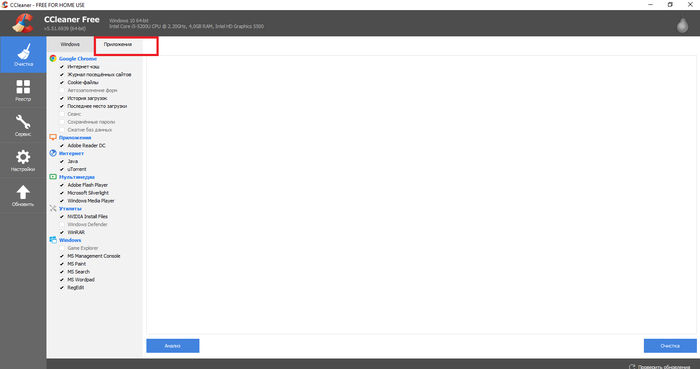

выставляем все галочки так как показано на рисунке выше. после чего переходим во вкладку приложения и ставим галки как на рисунке ниже

далее нажимаем на кнопку анализ внизу окна программы после того как программа проанализирует все ненужные файлы жмем кнопку очистить, которая внизу с право.

Внимание! Перед очисткой закройте свой браузер, для корректной работы программы CCleaner

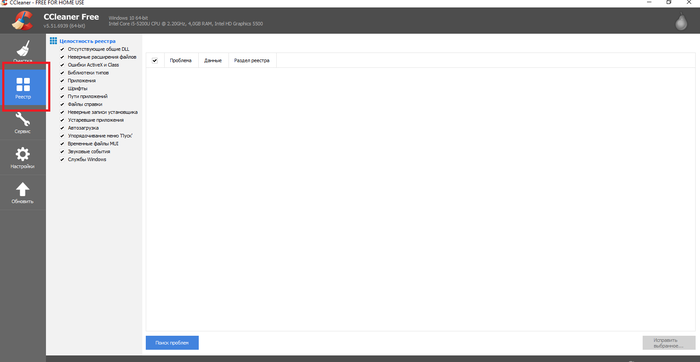

После очистки переходим в раздел реестр. и выставляем все галочки в данном разделе как на рисунке ниже

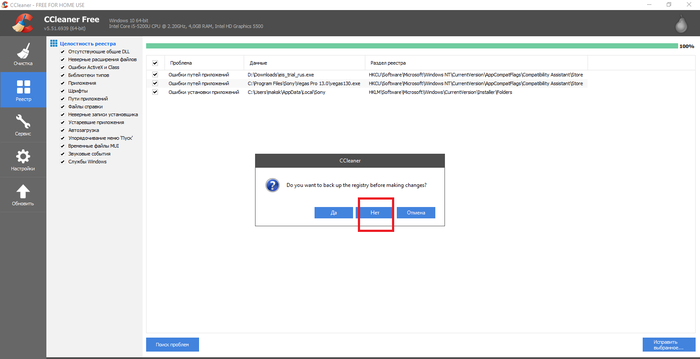

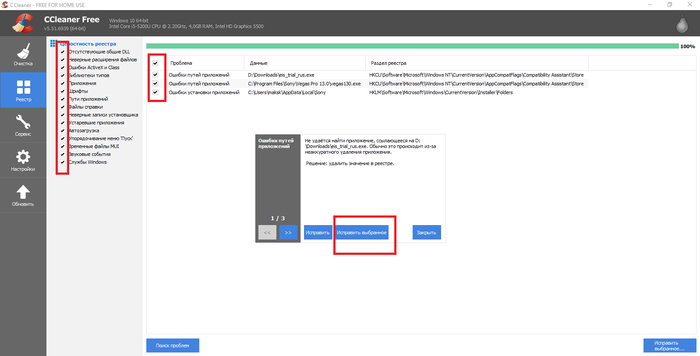

внизу панели жмем кнопку "поиск проблем" затем кнопку "исправить выбранное" появится окно в котором жмем на кнопку "нет" рисунок 1 внизу, далее появится следующее окно в котором жмем кнопку "исправить выбранное" соответственно на всех найденных проблемах в реестре должны стоять галочки. как на рисунке 2 ниже. после того как ошибки в реестре исправятся повторите данную процедуру поиска проблем реестра и их исправление до тех пор пока программа вам не скажет что проблемы не найдены.

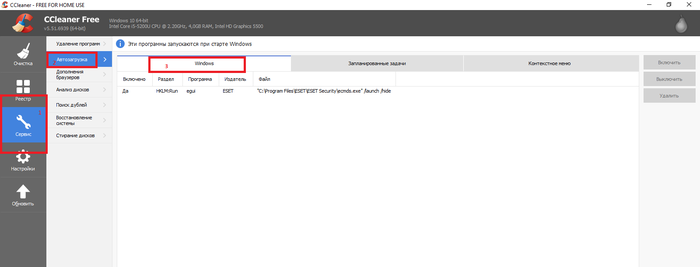

Следующим этапом будет переход в раздел сервис. рисунок ниже. В данном раздела будьте очень внимательны и осторожны, дабы не удалить и не отключить чего важного. В разделе сервис есть так называемые подразделы нас интересует в частности подраздел "автозагрузка" так как вирусы очень часто используют файлы автозапуска. Соответственно при каждом включении компьютера вирус вместе с запуском системы начинает свое гадкое дело на наших ПК.

здесь тоже можем вырубить все подозрительное кроме опять же драйверов и антивируса. В любом случае если что-то потом не будет работать просто включите обратно что отключили.

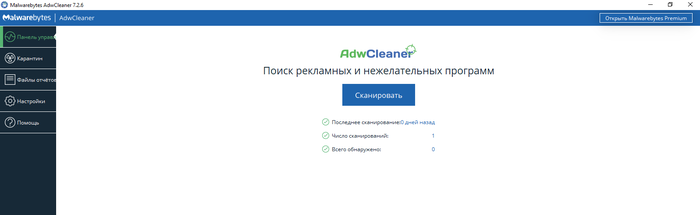

Все! На этом CCleaner можно закрывать и идти скачивать следующую утилиту.

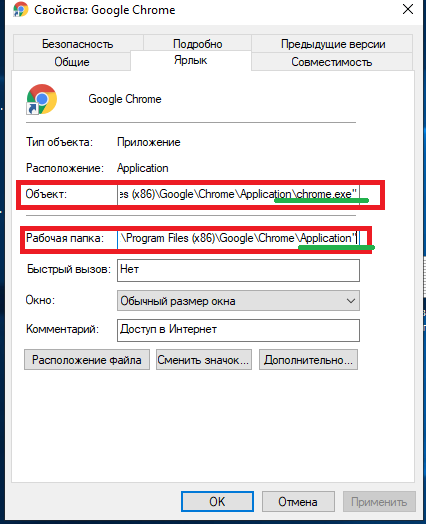

Теперь еще один важный момент. Иногда вирусы поселяются в корневой папке браузера и даже могут быть прописаны в настройках реестра windows. Поэтому что делаем дальше. находим ярлык браузера на рабочем столе. Важно не тот значок который как правило у вас внизу экрана монитора на панели задач, а именно ярлык на рабочем столе он нам и нужен. кликаем по ярлыку браузера правой кнопкой мыши и в контекстном меню выбираем параметр свойства. В открывшемся окне нас интересуют два пути. Это объект и рабочая папка. Они выделены красным на рисунке ниже. и смотрим в пути Объект строка должна заканчиваться словом chrome.exe" если у вас гугл хром, если яндекс, то соответственно яндекс и так далее. В зависимости от того какой у вас браузер. если после окончания exe" у вас стоит еще какая-нибудь лабуда по типу опять же пресловутый маил или амиго или еще какая надпись. Смело ее стираете, до надписи chrome.exe" или что там у вас за браузер. В пути рабочая папка в конце должна быть надпись Application"

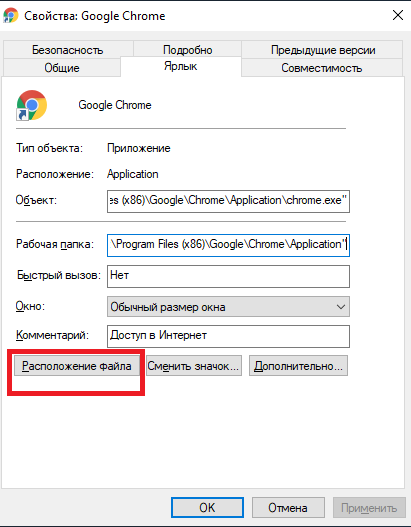

Далее ниже мы видим кнопку расположение файла кликаем на нее

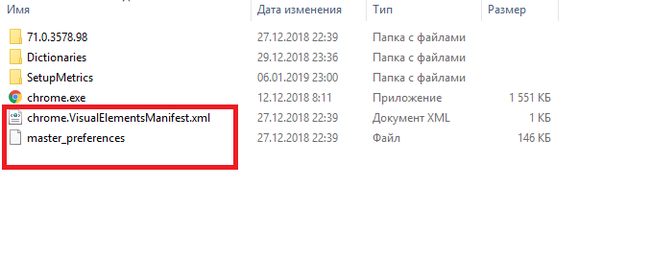

В открывшемся окне должны быть только эти два файла. которые указанны ниже. на рисунке. Если есть другие особенно с окончанием .bat, tmp или .cmd то смело удаляем.

запустить от имени админа и установить на ПК. После установки программа появится на рабочем столе. Открываем ярлык и видим вот такой интерфейс. Первое что нужно сделать это нажать на кнопку "текущая версия" она находится в правом нижнем углу интерфейса программы, если ее не видно просто раскройте окно программы во весь экран. чтобы программа обновила вирусную базу данных сигнатур. Затем перейти в раздел параметры и во вкладке "защита" включить галочку проверка на наличие руткитов. затем закрываем прогу. И делаем вот что. зажимаем комбинацию клавиш ⊞ Windows+R появится строка поиска в данную строку пишем такое слово msconfig и жмем ок. Откроется окно конфигурации и ставим галочку напротив безопасного режима, жмем применить и ок перезагружаем комп и оказываемся в безопасном режиме. И вот теперь можно запустить антивирус и нажать кнопку "запустить проверку" после проверки если будут найдены вирусы антивирус попросит вас перезагрузить еще раз комп. Сделайте перезагрузку. Если комп после перезагрузки снова загрузится в безопасном режиме просто повторите процедуру с нажатием клавиш ⊞ Windows+R вписываем msconfig и убираем

галку с безопасного режима жмем применить потом окей и перезагружаемся. Поздравляю вы успешно сломали себе комп! ШУТКА)) Если делали все с умом и строго следовали руководству то комп почищен от вирусов. Да, друзья простите что дальше нет рисунков. К сожалению пост получился очень большой и я исчерпал лимит блоков. Надеюсь что у вас все получится, главное внимательно читайте и перепроверяйте полученную информацию. Также не забудьте после всего проделанного зайти снова в панель управления выбрать параметры проводника перейти во вкладку "вид" и поставить обратно галочки и точку напротив параметра "не показывать системные файлы папки и диски"

Рад был вам помочь. Если что не понятно пишите комментарии подскажу расскажу. Всего вам доброго увидимся в следующих постах)

Как работают вирусы, инфицирующие EXE-файлы?

Подцепить его в Интернете можно совершенно элементарно, а потом думай, что с этим делать и как удалить. Вирус удаляет EXE-файлы, вернее, делает их недоступными для исполнения. Неудивительно, что при попытке открытия какой-либо программы или приложения, вследствие воздействия вредоносного кода вируса, система не распознает исполняемый файл и выдает сообщение о том, что такой-то и такой-то файл не найден.

Что самое печальное, это касается не только установленных программ, но первого запуска инсталлятора (имеется в виду, если дистрибутив скачан из Интернета и находится на жестком диске). В случае установки программы с оптического носителя воздействие угрозы может проявиться позже, по окончании процесса установки. Наверное, не стоит говорить, что при запуске инсталляционного процесса с USB-накопителя вирус автоматически перепрыгивает на него и инфицирует все файлы, имеющие расширением .exe.

Но распознать действие вируса можно только при запуске исполняемого файла. Именно поэтому, пока файл не запущен, некоторые антивирусные пакеты угроз не идентифицируют, и наличие вируса не определяется вообще.

Проблемы антивирусного ПО

Давайте посмотрим, что и как удалить. Вирус удаляет EXE-файлы или блокирует их, в данном случае неважно. Но тут, как оказывается, палка о двух концах. С одной стороны, мы имеем дело с блокированием файлов самим вирусом, с другой – неправильную реакцию антивирусных программ.

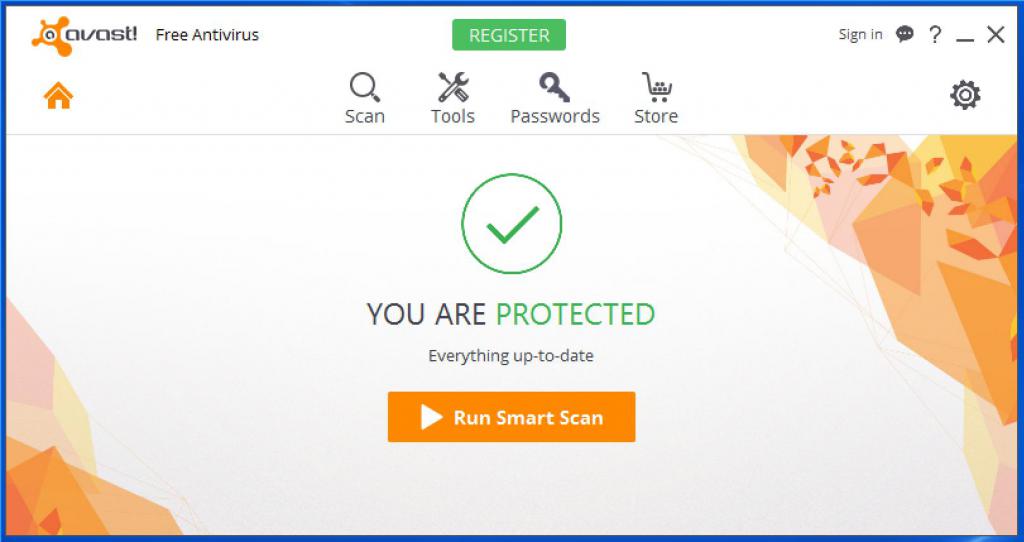

Так, например, сегодня известно достаточно много случаев, когда тот же пакет Avast при заданном пользователем сканировании (а не при проникновении угрозы изначально) вирус все-таки определяет. Правда, определение сводится только к тому, что он показывает зараженные EXE-файлы и по причине невозможности лечения удаляет их сам без разбора. Вот вам и ситуация. Казалось бы, все просто: все знают, что и как удалить. Вирус удаляет EXE-файлы даже не сам, а (парадокс!) делает это руками антивирусного сканера. Естественно, такой вредитель способен создавать собственные копии и маскироваться даже под системные процессы типа svchost.

Как удалить вирус (EXE-файлы заражены)?

Что касается борьбы с такой угрозой, здесь не все просто. Прежде всего, большинству пользователей можно посоветовать не использовать бесплатные антивирусные программы и утилиты типа Avast, AVG и т.д. На крайний случай лучше бы в системе был облачный антивирус типа Panda.

Также можно использовать и небольшие программы типа CureIt, которые именно лечат зараженные файлы, а не удаляют их.

Они проверяют все компоненты системы еще до ее собственного старта. В большинстве случаев этот метод является действенным. Кстати сказать, такая методика подойдет и для флешек, только в параметрах сканирования устройств хранения данных нужно будет дополнительно поставить галочку на USB-носителе.

Заключение

В целом, думается, некоторые советы помогут большинству юзеров понять, как удалить вирус. Удаляет EXE-файлы сам вирус или производит несанкционированную блокировку исполняемых файлов, сразу и не поймешь. Но если есть хоть малейшее подозрение на его присутствие, крайне не рекомендуется запускать ни одну программу до окончания полного процесса сканирования, лечения файлов и удаления угрозы.

Кроме всего прочего, желательно иметь в системе какой-нибудь пакет типа Internet Security, способный предотвратить проникновение угрозы еще на начальной стадии.

Читайте также: