Как защитить облако от вирусов

Вирусы-шифровальщики — наиболее быстрорастущая угроза кибербезопасности. Так ransomware-атаки характеризует в специальном докладе за 2016 год Минюст США. В статье расскажем, как построить систему безопасности и о чем говорить с сотрудниками, чтобы защитить корпоративные данные в cloud-сервисах от подобных атак.

Введение

Количество ransomware-атак растет с каждым месяцем в геометрической прогрессии. Если в 2011 году была зафиксирована одна модификация вируса в год, то в 2017-м каждый месяц появляются 10 новых модификаций, и такие вирусы, как WannaCry, который парализовал работу компьютеров в 150 странах, и Petya, будут только совершенствоваться и модифицироваться. Рост числа вирусов еще усугубляется тем, что развивается направление RaaS (Ransomware-as-a-Service), то есть софт для вируса становится доступным для самостоятельного приобретения. Стремительный рост разновидностей вируса-вымогателя делает его более изощренным и способным атаковать новые цели. Следующими на очереди атак после компьютера становятся облачные хранилища, поэтому бизнесу, даже самому малому, стоит позаботиться о защите своих данных уже сегодня.

С чего начинается безопасность

Построение системы IT-безопасности начинается с выбора софта. Малый и средний бизнес в России и ближнем зарубежье часто грешит нелицензионным ПО, но в определенный момент желание сэкономить на программном обеспечении может вылиться в немалые потери из-за внешних атак.

Опыт показывает, что крупные производители софта со своей стороны стараются отслеживать уязвимости в собственных продуктах и как можно быстрее латать дыры. К примеру, пользователь Microsoft в течение нескольких недель с момента обнаружения уязвимости получает необходимое обновление. Само собой, на пиратские сборки Windows, скачанные с торрент-трекеров, компания не поставляет обновления с исправленными уязвимостями, более того, зачастую такие сборки уже содержат в себе вредоносные элементы.

Еще стоит сказать об антивирусах. Для корпоративных сетей минимальная частота обновлений вирусной базы — один раз в сутки на каждом подключенном устройстве. При таком режиме обновлений реальную опасность составляют лишь атаки первой волны, а последующие вполне могут быть отражены защитным ПО.

Поможет автоматический, ежедневный версионный бэкап

Жертвами подобных зловредов могут стать не только крупные предприятия, но и совсем небольшие компании. Последние редко могут позволить себе отдельного специалиста по компьютерной безопасности. Чтобы защитить корпоративные данные, необходима целая серия действий, а единственный, кто отвечает за защиту сети, — администратор этой самой сети. У него может не хватить возможностей или ресурсов. В таких ситуациях оптимальный выход — использовать готовое решение, обратиться к компании, которая специализируется на безопасности данных в облачных сервисах. Примером такого сервиса является Spinbackup — сервис по защите SaaS-данных в облаке.

Рассмотрим, как это работает, на примере данных, хранящихся в Google-облаке.

- Ransomware-вирусы могут зашифровать ваши документы через синхронизацию компьютера с облаком Google Диска.

Вирус-вымогатель шифрует все файлы на зараженном устройстве, требуя деньги за ключ дешифровки. Жертвой атаки может стать как обычный пользователь, так и целая корпорация, при этом вероятность возврата файлов даже после уплаты выкупа не гарантируется, да и оплата скорее становится стимулом для злоумышленников снова и снова совершать атаки. Подобных атак лучше избегать, чем решать уже возникшую проблему, однако выход есть всегда.

Ransomware-защита для G Suite — это первое автоматическое решение по защите G-Suite-данных. Решение определяет атаку, блокирует источник, идентифицирует наличие зашифрованных файлов в Google Диске сотрудника и автоматически восстанавливает из последнего успешного бэкапа копию данных. Это позволяет бизнесу работать без остановок, стрессов, автоматизирует работу G-Suite-администратора и экономит огромное количество времени по мануальному восстановлению. По сути такой Disaster Recovery Plan жизненно необходим бизнесам, работающим в облаке.

- Сторонние приложения, подключенные к G-Suite-домену, могут служить уязвимостью и одновременно возможностью для хакеров.

Для увеличения продуктивности работы сотрудники нередко ставят дополнительные приложения. Такое приложение, подключенное к корпоративному Google-аккаунту, может потенциально означать дыру в безопасности для администратора. Отдельная проблема — ситуации, когда для доступа к корпоративным данным сотрудник использует несколько устройств, включая смартфон, планшет, личный лэптоп. Bring Your Own Device — подход, когда каждое из устройств может быть открытой дверью для вируса, в контексте ransomware-угроз особенно актуален.

Для этого осуществляется мониторинг сторонних приложений. Мы реализуем это через Spinbackup 3rd-party Apps Audit для G Suite. Анализируется потенциальный уровень угрозы приложений на корпоративные данные, который рассчитывается на основе ряда критериев. Один из критериев — уровень доступа, который получает приложение к данным сотрудника. Приложение, получая права редактирования и изменения данных, может нанести вред без ведома пользователя.

Также для контроля BYOD-устройств рекомендуется использовать MDM-системы, которые позволяют определять политики безопасности устройств и корпоративных данных на них. К примеру, можно запретить доступ к корпоративным данным с несанкционированно перепрошитых устройств, можно ограничивать возможность копирования определенных файлов внутри устройства. Часть функционала MDM есть в Google G Suite: например, администратор может настроить доступ к данным компании только с устройств, которые зашифрованы и имеют защиту PIN-кодом или паролем.

Как разговаривать о безопасности с сотрудниками

Вот примерное содержание письма, которое можно подогнать под особенности своей компании и отправить всем специалистам.

«Коллеги, в мире распространяется угроза вирусов-шифровальщиков: вредоносная программа попадает на компьютер через прикрепленные файлы в письмах или с зараженных флешек . Вирус шифрует любые файлы, которые могут представлять ценность. Расшифровать данные в лучшем случае дорого, в худшем — невозможно.

Важно! Чтобы не заразиться вирусом-вымогателем, не открывайте письма от неизвестных отправителей и, тем более, не запускайте вложенные файлы. Особенно опасны файлы, расширение которых вам незнакомо.

Подобные письма с советами можно составлять хоть каждую неделю, небольшими порциями повышая компьютерную грамотность коллег. В целом, это такая же часть профилактики, как и тестирование плана восстановления. Если подобные рассылки станут в компании традицией, думать об аварийном восстановлении систем придется гораздо реже.

Выводы

Чтобы обеспечить защиту на уровне технологий, необходимо:

- выбирать надежные облачные приложения для хранения данных;

- регулярно обновлять ПО и базы антивируса;

- разграничить уровни доступа для разных пользователей — в соответствии с политикой безопасности;

- мониторить доступ с BYOD-устройств;

- отслеживать сторонние приложения;

- организовать cloud-to-cloud backup в независимое облако;

- регулярно проверять целостность резервных копий.

Часть этих задач можно автоматизировать, что позволит экономить ресурсы. Для малого и среднего бизнеса, техническое обслуживание которого ложится на плечи одного-двух администраторов, такое решение можно считать оптимальным.

Что касается человеческого фактора, работа в этом направлении должна включать в себя, в первую очередь, обсуждение угроз с топ-менеджментом — с конкретными цифрами и решениями. Кроме того, обязательно нужно повышать компьютерную грамотность всего персонала компании — путем регулярных встреч, лекций или даже корпоративной рассылки. Чем больше сотрудники знают о безопасности — тем проще администратору поддерживать жизнеспособность системы, которую он с таким трудом выстраивает.

Относится к: Applies to:

Облачная служба антивирусной программы "Защитник Windows" — это механизм предоставления обновленной защиты сети и конечных точек. The Windows Defender Antivirus cloud service is a mechanism for delivering updated protection to your network and endpoints. Несмотря на то, что она называется облачной службой, она не просто защищает файлы, хранящиеся в облаке; Вместо этого он использует распределенные ресурсы и машинное обучение, чтобы обеспечить защиту конечных точек с частотой, которая намного выше, чем традиционные обновления системы безопасности. Although it is called a cloud service, it is not simply protection for files stored in the cloud; rather, it uses distributed resources and machine learning to deliver protection to your endpoints at a rate that is far faster than traditional Security intelligence updates.

Антивирусная программа "Защитник Windows" использует несколько технологий обнаружения и предотвращения угроз для обеспечения правильной интеллектуальной защиты в режиме реального времени. Windows Defender Antivirus uses multiple detection and prevention technologies to deliver accurate, real-time, and intelligent protection. Узнайте о продвинутых технологиях, лежащих в основе функции защиты нового поколения в ATP в Microsoft Defender. Get to know the advanced technologies at the core of Microsoft Defender ATP next generation protection.

Вы можете включить или отключить защиту от облачной службы защитника Windows с помощью Microsoft Intune, диспетчера конфигураций конечных точек Microsoft, групповой политики, командлетов PowerShell или отдельных клиентов в приложении для обеспечения безопасности Windows. You can enable or disable Windows Defender Antivirus cloud-delivered protection with Microsoft Intune, Microsoft Endpoint Configuration Manager, Group Policy, PowerShell cmdlets, or on individual clients in the Windows Security app.

Общие сведения о защите от облачных средств защитника Windows в облаке, предоставляемом с помощью облачной защиты (Майкрософт ). See Use Microsoft cloud-delivered protection for an overview of Windows Defender Antivirus cloud-delivered protection.

К сетевым подключениям выдвигается ряд требований, призванных гарантировать, что конечные точки могут подключаться к облачной службе защиты. There are specific network-connectivity requirements to ensure your endpoints can connect to the cloud-delivered protection service. Дополнительные сведения приведены в разделе Настройка и Проверка сетевых подключений . See Configure and validate network connections for more details.

В Windows 10 отсутствуют различия между базовыми и расширенными параметрами, описанными в этом разделе. In Windows 10, there is no difference between the Basic and Advanced options described in this topic. Это устаревшее различие, и выбор любого из параметров приведет к одинаковому уровню облачной защиты. This is a legacy distinction and choosing either setting will result in the same level of cloud-delivered protection. Нет никаких различий в типе или количестве информации, которая совместно используется. There is no difference in the type or amount of information that is shared. Дополнительные сведения о том, какие данные мы собираем, см. в Заявлении о конфиденциальности корпорации Майкрософт. See the Microsoft Privacy Statement for more information on what we collect.

Использование Intune для включения облачной защиты Use Intune to enable cloud-delivered protection

Войдите на портал Azure. Sign in to the Azure portal.

Выберите все службы > Intune. Select All services > Intune.

В области Intune выберите Конфигурация устройства > профили, а затем укажите тип профиля ограничения для устройства , который вы хотите настроить. In the Intune pane, select Device configuration > Profiles, and then select the Device restrictions profile type you want to configure. Если вы еще не создали тип профиля ограничений для устройства или хотите создать новый, ознакомьтесь с разстройкой параметры ограничения устройств в Microsoft Intune. If you haven't yet created a Device restrictions profile type, or if you want to create a new one, see Configure device restriction settings in Microsoft Intune.

Выберите Свойства, щелкните Параметры: настроить, а затем выберите пункт антивирусная программа "Защитник Windows". Select Properties, select Settings: Configure, and then select Windows Defender Antivirus.

На коммутаторе с поддержкой облачной защиты нажмите включить. On the Cloud-delivered protection switch, select Enable.

В раскрывающемся списке Отправить пользователей перед отправкой выберите отправлять все данные без запроса. In the Prompt users before sample submission dropdown, select Send all data without prompting.

В раскрывающемся списке Отправить примеры разрешения выберите одно из следующих значений: In the Submit samples consent dropdown, select one of the following:

Автоматическая отправка надежных образцов Send safe samples automatically

Отправлять все образцы автоматически. Send all samples automatically

Параметр " отправлять безопасные образцы автоматически " означает, что большинство образцов будут отправлены автоматически. Send safe samples automatically option means that most samples will be sent automatically. Файлы, которые, возможно, содержат личные данные, будут по-прежнему предлагаться и требовать подтверждения. Files that are likely to contain personal information will still prompt and require additional confirmation.

Значение Всегда спрашивать снизит защиту устройства. Setting to Always Prompt will lower the protection state of the device. Значение 2 Никогда не отправлять означает, что функция Блокировка при первом появлении не будет работать. Setting to Never send means the Block at First Sight feature will not function.

Нажмите кнопку ОК , чтобы выйти из области Параметры антивирусной программы "Защитник Windows" , нажмите кнопку ОК , чтобы закрыть область ограничения устройств , а затем нажмите кнопку сохранить , чтобы сохранить изменения в профиле ограничений устройства . Click OK to exit the Windows Defender Antivirus settings pane, click OK to exit the Device restrictions pane, and then click Save to save the changes to your Device restrictions profile.

Дополнительные сведения о профилях устройств Intune, в том числе о том, как создавать и настраивать их параметры, описаны в разделе что такое профили устройств Microsoft Intune? For more information about Intune device profiles, including how to create and configure their settings, see What are Microsoft Intune device profiles?

Использование Configuration Manager для включения облачной защиты Use Configuration Manager to enable cloud-delivered protection:

Узнайте о том, как создавать и развертывать политики защиты от вредоносных программ: облачная защита для получения подробных сведений о настройке Microsoft Endpoint Configuration Manager (текущей ветви). See How to create and deploy antimalware policies: Cloud-protection service for details on configuring Microsoft Endpoint Configuration Manager (current branch).

Использование групповой политики для включения облачной защиты Use Group Policy to enable cloud-delivered protection:

На компьютере, управляющем групповой политикой, откройте Консоль управления групповыми политиками, правой кнопкой мыши щелкните объект групповой политики, который вы хотите настроить, и выберите команду Изменить. On your Group Policy management computer, open the Group Policy Management Console, right-click the Group Policy Object you want to configure and click Edit.

В редакторе управления групповыми политиками перейдите к пункту Конфигурация компьютера. In the Group Policy Management Editor go to Computer configuration.

Выберите пункт Административные шаблоны. Click Administrative templates.

Перейдите к Компоненты Windows > антивирусная программа "Защитник Windows" > MAPS. Expand the tree to Windows components > Windows Defender Antivirus > MAPS

Дважды щелкните присоединиться к Microsoft Maps и убедитесь в том, что параметр включен, и для него установлены базовые карты или Дополнительные карты. Double-click Join Microsoft MAPS and ensure the option is enabled and set to Basic MAPS or Advanced MAPS. Нажмите ОК. Click OK.

Дважды щелкните параметр Отправлять образцы файлов, если требуется дальнейший анализ и убедитесь, что ему задано значение Включено, а дополнительным параметрам задано одно из следующих значений: Double-click Send file samples when further analysis is required and ensure the option is set to Enabled and the additional options are either of the following:

Отправлять безопасные образцы (1) Send safe samples (1)

Отправлять все образцы (3) Send all samples (3)

Параметр " отправлять безопасные образцы автоматически " означает, что большинство образцов будут отправлены автоматически. Send safe samples automatically option means that most samples will be sent automatically. Файлы, которые, возможно, содержат личные данные, будут по-прежнему предлагаться и требовать подтверждения. Files that are likely to contain personal information will still prompt and require additional confirmation.

Значение 0 (всегда спрашивать) снизит защиту устройства. Setting to 0 (Always Prompt) will lower the protection state of the device. Значение 2 (никогда не отправлять) означает, что функция Блокировка при первом появлении не будет работать. Setting to 2 (Never send) means the Block at First Sight feature will not function.

Нажмите кнопку OK. Click OK.

Использование командлетов PowerShell для включения облачной защиты Use PowerShell cmdlets to enable cloud-delivered protection:

Используйте следующие командлеты, чтобы включать облачную защиту: Use the following cmdlets to enable cloud-delivered protection:

Также можно установить для -SubmitSamplesConsent значение None . You can also set -SubmitSamplesConsent to None . Значение Never приведет к снижению состояния защиты устройства, а значение 2 означает, что функция Блокировка при первом появлении не будет работать. Setting it to Never will lower the protection state of the device, and setting it to 2 means the Block at First Sight feature will not function.

Дополнительные сведения о том, как использовать PowerShell с антивирусной программой "Защитник Windows", см. в разделах Использование командлетов PowerShell для настройки и запуска антивирусной программы "Защитник Windows" и Командлеты Защитника. See Use PowerShell cmdlets to configure and run Windows Defender Antivirus and Defender cmdlets for more information on how to use PowerShell with Windows Defender Antivirus.

Использование инструментария WMI для включения облачной защиты Use Windows Management Instruction (WMI) to enable cloud-delivered protection:

Для получения дополнительных сведений и информации о допустимых параметрах см.: See the following for more information and allowed parameters:

Включение защиты, предоставляемой облачной, на отдельных клиентах с помощью приложения для обеспечения безопасности Windows Enable cloud-delivered protection on individual clients with the Windows Security app

Если для параметра групповой политики Настроить переопределение локальных параметров для отправки отчетов Microsoft MAPS выбрано Отключено, параметр Облачная защита в Параметрах Windows будет затенен и недоступен. If the Configure local setting override for reporting Microsoft MAPS Group Policy setting is set to Disabled, then the Cloud-based protection setting in Windows Settings will be greyed-out and unavailable. Изменения, внесенные с помощью объекта групповой политики, сначала необходимо развернуть на отдельных конечных точках, прежде чем этот параметр будет обновлен в параметрах Windows. Changes made through a Group Policy Object must first be deployed to individual endpoints before the setting will be updated in Windows Settings.

Откройте приложение "безопасность Windows", щелкнув значок щита на панели задач или выполнив поиск в меню "Пуск" для защитника. Open the Windows Security app by clicking the shield icon in the task bar or searching the start menu for Defender.

Нажмите плитку Защита от вирусов и угроз (или значок щита в левой строке меню), а затем значок Параметры защиты от вирусов и угроз: Click the Virus & threat protection tile (or the shield icon on the left menu bar) and then the Virus & threat protection settings label:

Проверьте, что параметрам Облачная защита и Автоматическая отправка образцов задано значение Вкл. Confirm that Cloud-based Protection and Automatic sample submission are switched to On.

Если с помощью групповой политики была настроена автоматическая отправка образцов, параметр будет затенен и недоступен. If automatic sample submission has been configured with Group Policy then the setting will be greyed-out and unavailable.

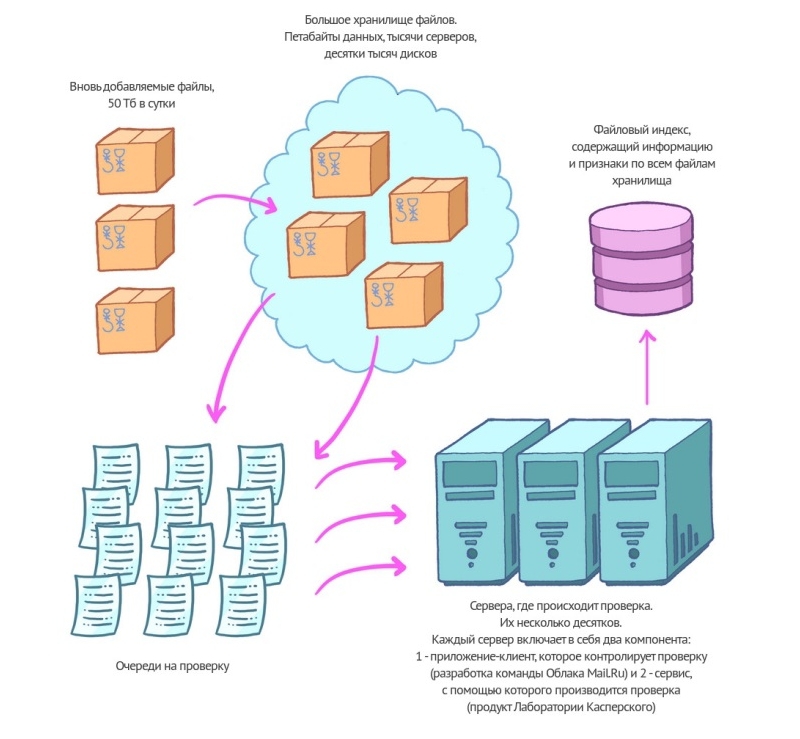

Всем привет, меня зовут Юрий Лазарев, я системный администратор Облака Mail.Ru. Недавно мы внедрили автоматическое антивирусное сканирование всех загружаемых в хранилище файлов. Теперь весь контент проверяется Антивирусом Касперского, чья продукция уже используется для защиты от вирусов в Почте Mail.Ru. Кроме того, были просканированы файлы, залитые в Облако с момента его запуска в прошлом году. Реализовать подобную проверку в условиях высоконагруженного сервиса, сохраняя при этом такую же высокую скорость работы, — достаточно сложная задача.

В качестве аналогии можно сравнить процесс строительства одноэтажного дома и небоскрёба. Одноэтажный дом может построить даже человек без глубоких знаний и большого опыта, и эта конструкция будет худо-бедно стоять и служить. С небоскребом все гораздо сложнее: конструкцию такого здания необходимо серьёзно просчитывать с точки зрения несущей способности грунта, ветровых нагрузок и множества других факторов. Так и антивирусная проверка в облачном сервисе организована совсем не так, как на домашних компьютерах или даже в корпоративных сетях.

Если вы хотите поподробнее узнать, что представляет собой архитектура Облака, то можно почитать предыдущую статью на Хабре. Это даст понимание того, как протекает процесс сохранения файла и его заливка в Облако. А здесь мы опишем, как нам удается проверять на вирусы петабайты данных в нашей высоконагруженной системе, не теряя при этом ни в качестве работы сервиса, ни в скорости загрузки и проверки файлов.

В Облаке существует дедупликация, то есть файл с конкретным содержимым присутствует лишь в одном экземпляре (на самом деле в двух, так как существует резервная копия). Если 200 человек зальют один и тот же файл, то в хранилище не будет находиться 200 одинаковых файлов. Просто всем этим пользователям будут раздаваться копии одного файла. Зачем? Во-первых, это позволяет нам эффективнее использовать место на дисках и, как следствие, предлагать пользователям больше бесплатного пространства для хранения информации. Кроме того, мы экономим мощности для проверки файлов. На данный момент дедупликация позволяет нам снизить нагрузку на хранилище примерно на 15%.

Проверка осуществляется несколько раз: как только файл попадает в Облако и позже, с помощью обновленных антивирусных баз. Ведь всегда есть вероятность, что файл заразился новым вирусом, который ещё не был известен антивирусу на момент загрузки. Так что проверки проводятся на постоянной основе. Если файл инфицирован, сервис не позволит ни произвести скачивание, ни создать на него ссылку.

Мы проверяем файлы на отдельных серверах, которые выделены исключительно под эту задачу. Кроме того, мы написали утилиту, которая позволяет проверять файлы, используя API Касперского. Дело в том, что нельзя просто так поставить коробочную версию антивируса на какой-нибудь сервер и сказать ему, чтобы он проверял все файлы. В этом случае можно будет вообще забыть о таком явлении, как высокая производительность. Антивирусный продукт не является инструментом, специально разработанным для использования в облачных системах, его необходимо интегрировать. И самим процессом антивирусной проверки в высоконагруженных системах необходимо жёстко управлять. Эту роль на себя взяла вышеупомянутая утилита. Она не только определяет последовательность проверки файлов, но и оптимизирует нагрузку. Если описать по-простому: не надо загружать весь файл из хранилища и передавать на проверку. Утилита берет начало файла, скачивает определенный кусочек из хранилища. Дальше Касперский анализирует тип этого файла. Как правило, нет смысла проверять все тело файла целиком. В зависимости от типа файла SDK антивируса определяет стратегию проверки. Дальше идёт запрос в нашу утилиту, мол, дай мне этот кусок, и нужная информация загружается из хранилища. В итоге, когда SDK решает, что файл проверен, тот получает отметку о самом факте проверки, указывается время её проведения и версия антивирусной базы. Таким образом, использование управляющей утилиты существенно сокращает время проверки, снижает нагрузку на сеть и на сами диски.

На данный момент у нас более 20000 дисков с файлами пользователей Облака. И проверка ведется постоянно. В хранилище попадают самые разные данные, включая огромные видеофайлы. Вытаскивать их из хранилища и перегонять по сети было бы крайне неоптимальной тратой ресурсов. Но, благодаря описанному выше механизму, нам удалось наладить антивирусную проверку силами нескольких десятков серверов. Сейчас в сутки проверяется около 8 млн файлов, порядка 50 терабайт. Это далеко не пиковая производительность системы, к тому же мы заложили возможности по дальнейшему масштабированию.

Итак, мы снижаем стоимость хранилища и нагрузку на неё за счёт использования дедупликации, а также существенно увеличиваем скорость антивирусной проверки с помощью управляющей утилиты. Но этого было бы недостаточно для быстрой обработки столь большого объёма данных. Поэтому мы применили ещё один инструмент — очередь проверки. Она представляет собой не просто список файлов, в который снизу добавляются данные, это отдельный сервис. Сама очередь находится на отдельном сервере и работает под управлением СУБД Tarantool. Это собственная разработка сотрудников Mail.Ru Group, и одной из её особенностей является очень высокая производительность. Именно это стало определяющим фактором при выборе СУБД, а вовсе не её происхождение. Прежде всего, в очередь попадают новые файлы, загружаемые в Облако. Их туда помещает сервис-загрузчик. А также в очередь добавляются файлы с самым большим временем, прошедшим с момента их последней проверки. У второго сервиса, пополняющего очередь проверки, есть ограничение на максимальное количество добавляемых старых файлов, чтобы он не замедлил процесс проверки новых. На каждом сервере одновременно работает несколько таких сервисов обработки. Сейчас мы пробуем распределять файлы разных типов и размеров по разным очередям, чтобы еще сократить время проверки для большинства загружаемых файлов.

В связи с тем, что автоматическая проверка была внедрена через некоторое время после запуска Облака Mail.Ru, накопилось порядка 14 петабайт данных, которые нужно было проверить. Причем, естественно, они лежали не на одной машине, а были раскиданы по нескольким дата-центрам. Ситуация осложнялась тем, что все эти серверы активные, а значит нельзя было нагружать их задачами по проверке файлов. Если сервер, на котором хранятся файлы, будет занят какими-то аналитическими задачами, которые нагружают аппаратные ресурсы хранилища, то потенциально скорость выполнения всех операций существенно уменьшается, в том числе, и передача файлов по сети. И в таком случае мы получили бы деградацию качества сервиса.

Проверять такой объем данных постепенно тоже было бы нецелесообразно, на это ушло бы слишком много времени. Поэтому решено было задействовать дополнительные ресурсы, чтобы провести проверку в кратчайшие сроки. Для этой цели был собран временный кластер из 60 серверов. Они и осуществили проверку всех ранее загруженных данных примерно за три недели.

Также мы посчитали, какие заблокированные вредоносные программы наиболее распространены:

Итак, благодаря комплексному применению управляющей утилиты, очереди проверки и СУБД Tarantool, нам удалось добиться высокой производительности антивирусной проверки, почти в реальном времени, задействовав сравнительно небольшие ресурсы.

Тенденция такова, что со временем все больше пользовательской информации будет храниться в облаках. Поэтому антивирусная проверка становится неотъемлемой частью не только устройств пользователей, но и онлайн-сервисов, где хранятся их данные.

Механизм проверки в нашем Облаке мы ещё будем существенно модернизировать. Например, планируется ввести удельный вес. Благодаря этому параметру чаще всего будут проверяться наиболее востребованные пользователями файлы. Файлы большого размера будут выделяться в отдельную очередь, поскольку их проверка занимает очень много ресурсов и времени. Организация подобных очередей для разных файлов – это интересная задача, о которой мы расскажем в одном из следующих постов.

Читайте также: