Как защититься от вируса rms

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

Предупреждение2! Некоторые ниже описанные программы детектятся антивирусами как Trojan/HackTool. Здесь присутствует логика антивирусов, т.к. фактически это программы для того же самого взлома. Я никого не хочу тут запичкать троянами и т.п. так что ваш выбор доверять мне или нет. Можете просто погуглить на счёт этих программ, посмотреть пару видео и т.д.

В данной статье зайдёт речь о создании вируса. Давайте сначала разберёмся что такое RAT. Это естественно вирус-троян, который запускается с помощью управления удалённого доступа. Если компьютер жертвы заражён данным вирусом, на нём могут происходить совершенно любые операции, которые захочет сам хакер. Крэкер может что угодно скрытно грузить на комп жертвы, например для использования как точки DDoS-атаки или просто использовать чужой комп как "лабораторную крысу" создавая или качая программы для уязвимой машины.

С понятием RAT'ника разобрались. Теперь начнём создание данного трояна.

Я оставлю ссылку на Яндекс.Диск (в конце статьи) через которую вы сможете скачать данные для билда вируса.

1) Начнём с папки "Отправка данных на почту". Вписываете свою почту на которую в дальнейшем будут приходить уведомления о подключении к жертве. Создайте новую почту для всего этого. Желательно создавать именно @mail.ru, т.к. с gmail, yandex и т.д. я не пробовал. Создастся файл "regedit.reg", сохраняем эту программу, она в будущем пригодится.

2) Открываем папку "Создание RMS". RMS- это сам удалённый доступ, но как понимаете это легальная программа требующая всегда подтверждение с обоих сторон для использования этой функции. Устанавливаете эти два файла.

3) Заходим в папку "Данные для создания вируса". Там будет 6 файлов, туда же кидаем наш "regedit.reg" файл.

Далее выделяете все 7 файлов и добавляете их в архив.

-Переименовываете (например 571.exe)

-Ставите метод сжатия: Максимальный

-Ставите галочку напротив: "создать SFX-архив

Дополнительно: Параметры SFX

-Выбираете путь для распаковки, например C:\Program Files\Games

-Выполнить после распаковки: (прописываете в данном окне) install.vbs

-Ставите галочку напротив: "Скрыть всё"

-Ставите галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

Текст и графика(не обязательно, но для маскировки более-менее пойдёт):

-Загрузить значок SFX из файла: загружаете .ico файл.

Создастся файл 571.exe, который уже является полноценным RAT-вирусом.

Чтобы просмотреть активированный вирус на другой машине нужно в первую очередь получить ID, который будет отправлен вам на почту при включении данного RAT'ника. Далее заходим с созданную RMS и нажимаем "Добавить соединение". Имя пользователя вводить не нужно, а пароль от всех подключений будет "12345". Всё.

Запустив вирус 571.exe, в папке C:\Program Files\Games появятся 7 файлов. Чтобы удалить эти файлы нужно будет отыскать в Диспетчере задач (Ctrl+Shift+Esc) 3 процесса: rfuclient.exe, rfuclient.exe *32, rutserv.exe *32. Далее отключить их и уже можно будет просто-напросто удалить распакованные файлы.

Нужные файлы для создания RAT'ника:

Надеюсь вам понравилось, в дальнейшем буду опубликовывать более интересные статьи по данной тематике.

![]()

Гляди ты, дело "Зверь-CD" все еще процветает, не перевелись школьники-хакеры на Руси.

это все на компе жертвы делать надо?)

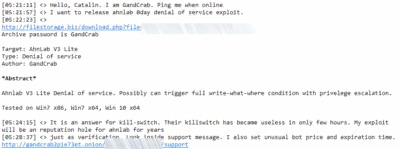

Наличие этих файлов в системе позволяло обмануть малварь, заставив GandCrab считать, что этот компьютер уже был заражен ранее.

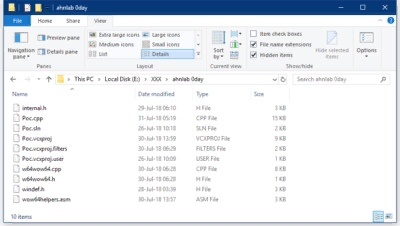

Журналисты Bleeping Computer сообщают, что в ответ на это разработчик GandCrab решил объявить исследователям войну. Вирусописатель, скрывающийся под псевдонимом Crabs, вышел на связь с изданием и заявил, что обнаруженный аналитиками AhnLab способ защиты был актуален лишь на протяжении пары часов, после чего была выпущена новая версия шифровальщика. Хуже того, Crabs сообщил, что нашел баг в антивирусе AhnLab v3 Lite и намерен его использовать.

Журналисты Bleeping Computer не собирались придавать это огласке, пока инженеры AhnLab не проверят разработку вирусописателя и, если потребуется, не выпустят патч. Однако в конце прошлой недели эксперт Malwarebytes публично сообщил об обнаружении новых версий GandCrab (4.2.1 и 4.3), в коде которых был замечен тот самый эксплоит для продукции AhnLab (с комментарием «привет AhnLab, счет — 1:1″).

Но один из директоров AhnLab объяснил изданию, что код, интегрированный в GandCrab 4.2.1 и 4.3, выполняется уже после исполнения самой малвари и заражения нормальных файлов. То есть антивирус AhnLab обнаруживает и нейтрализует малварь задолго до того, как та попытается воспользоваться DOS-эксплоитом. В итоге шансы на успешное срабатывание эксплоита крайне малы. При этом разработчики подчеркивают, что Crabs не обнаружил какой-то страшный 0-day баг, и вряд ли его способ позволяет исполнить какой-либо дополнительный пейлоад.

![]()

Обнаружен троян для Android ворующий данные из Facebook Messenger, Skype, Telegram, Twitter.

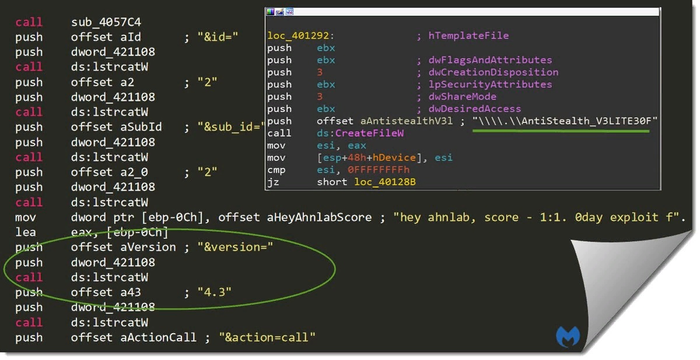

Аналитики Trustlook Labs обнаружили трояна для Android, который похищает данные из популярных мобильных мессенджеров, включая Facebook Messenger, Skype, Telegram, Twitter и так далее.

Изучение вредоноса показало, что он весьма прост, но при этом и эффективен. Так, после установки вредоносного приложения, троян сначала пытается внести изменения в файл /system/etc/install-recovery.sh. Если операция проходит успешно, это гарантирует малвари устойчивое присутствие в системе и запуск после каждой перезагрузки.

Tencent WeChat;

Weibo;

Voxer Walkie Talkie Messenger;

Telegram Messenger;

Gruveo Magic Call;

Twitter;

Line;

Coco;

BeeTalk;

TalkBox Voice Messenger;

Viber;

Momo;

Facebook Messenger;

![]()

Новый RAT использует протокол Telegram для кражи данных жертв

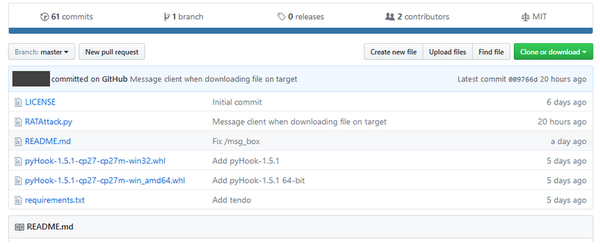

На портале GitHub был опубликован исходный код нового трояна для удаленного доступа (RAT), использующего протокол Telegram для хищения информации с инфицированных устройств.

Как утверждает разработчик инструмента, основная проблема большинства существующих на сегодняшний день RAT заключается в том, что они не используют шифрование и их операторы вынуждены настраивать переадресацию портов на устройстве жертвы для управления инфицированным компьютером. Вирусописатель решил исправить это упущение и представил собственный инструмент под названием RATAttack, который устанавливает зашифрованный канал между оператором и жертвой, используя протокол Telegram.

Прежде, чем начинать атаку, владелец RATAttack должен создать бот Telegram и встроить его токен (ключ) в конфигурационный файл трояна. Таким образом все инфицированные устройства будут подключаться к каналу бота и атакующий получит возможность отправлять простые команды для управления RATAttack на зараженном компьютере.

Троян может действовать в качестве кейлоггера, собирать данные об установленной версии ОС Windows, процессоре и т.д., IP-адресе и приблизительном местоположении хоста, отображать сообщения, загружать и выгружать различные файлы, делать скриншоты, исполнять любые файлы на целевом компьютере, делать снимки с web-камеры, копировать, перемещать и удалять файлы, а также запускать процесс самоуничтожения.

По данным ресурса BleepingComputer, разработчик RATAttack не рекламировал троян на каких-либо хакерских форумах и опубликовал код только на GitHub. В настоящее время он уже удален с портала.

Причин этому несколько, но перейти к их перечислению достаточно сложно — что-бы не восприняли как рекламу, просто перечислим основные функции:

1. Возможность скрытой установки и работы;

2. Связь через сервер, а не к IP напрямую;

3. Возможность управления большим парком компьютеров;

4. ПО легально, имеет ЭЦП;

5. Файлы самой программы детектируются небольшим количеством антивирусов — ничего даже криптовать не нужно (5-20 в зависимости от версии);

6. Простота использования на уровне средних классов школы.

Если кратко, то технологическая суть работы такова:

В сознании некоторых интеллектуалов настолько прочно закрепилось, что RMS это хакерская утилита, что они даже… в общем смотрите сами:

Но есть еще и третья сторона баррикад, которую обычно никто не замечает и вообще не считает стороной, ведь у стены вообще две стороны, как принято считать, но тут не все так просто, есть еще антивирусы, которые держат круговую оборону: нужно защищать пользователей от злобных хакеров, нужно общаться с менеджерами/юристами из TektonIT и отмахиваться от админов, вопрошающих про неудобства, дескать наша контора платит за антивирус не для того, чтобы он легальное ПО сносил под корень.

На текущий момент антивирусная наука дошла до следующих высот:

Вот как обстоят дела с билдером с NSIS:

В этом билдере даже вводить ничего не нужно — на почту отсылки нет, ID+pass генерируются на этапе сборки и сохраняются в файл. Данная поделка для уменьшения количества сигнатурных детектов использует достаточно популярный способ — создание архива под паролем: все файлы RMS находятся в запароленном архиве, а при установке в параметрах командной строки архиватору (он на борту) дается пароль к архиву. Такой финт позволяет обойти проверку файла на диске (обычно антивирусы не брутят пароли), но (при наличии детекта) при установке файлы будут распакованы и обнаружены антивирусным монитором (если он включен, конечно).

В некоторых случаях билдер служит только для записи в текстовый ini-файл с настройками, а вся работа по патчингу/конфигурированию самого билда сделана уже автором.

Вот пример такого билдера:

Иногда могут использоваться костыли в виде скриптов, мониторящих появление окон от RMS для их моментального сокрытия и даже в виде библиотеки dll, которая поставит в процессе нужные хуки и будет менять логику работы процесса в сфере отображения окон. Эти двухстрочные скрипты практически не детектируются, а библиотека обнаруживается более, чем 30 антивирусами, чем сильно подвергает риску всю операцию, потому она применяется крайне редко.

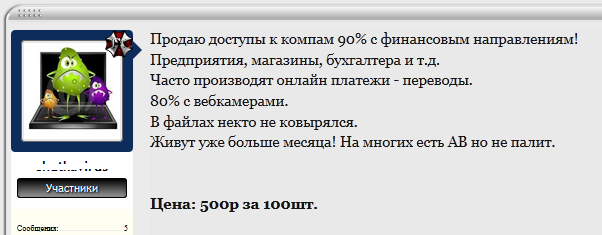

Подобные атаки используются не только для добычи уже привычного профита (пароли, деньги), но и для продажи людям с избытком каких-то гормонов — доступы к компьютерам девушек, которые часто находятся перед компьютером в раздетом виде.

Описываемая рассылка эксплоита была произведена в января 2014 года. При открытии документа производилась закачка и запуск файла, который из себя представлял 7z-sfx архив, распаковывающий архив паролем COyNldyU, передав его командной строкой (у ЛК мог быть другой билд данного зловреда, немного другой модификации, но они крайне близкие родственники — все поведение и имена совпадают практически полностью). После чего запускался bat-файл, извлеченный из запароленного контейнера, который производил установку в систему файлов RMS (патченных). Данный батник интересен тем, что работал крайне корректно — предварительно пытался удалить самого себя из системы прибитием процессов и завершением/удалением служб, а также проверял права в системе, в случае недостатка которых мог устанавливаться в %APPDATA%\Microsoft\System, а настройки писать в HKCU\SOFTWARE\System\System\Install\Windows\User\Server\Parameters.

Также осуществлялся патчинг и апдейт виндового RDP (судя по всему, чтобы при удаленном подключении текущего юзера не выкидывало), путем запуска кучи консольных утилит в скрытом режиме.

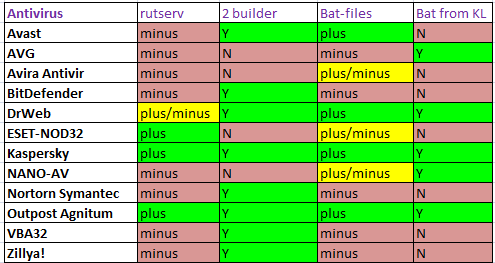

В заключение мы бы хотели познакомить с ситуацией по детектам.

1. Детект файла rutserv.exe из разных версий RMS. Чтобы не помогать в этом деле хакерам (слишком наглядно будет видно какую версию какое количество и каких антивирусов обнаруживает) сделаем следующим образом: Если антивирус обнаруживает не менее 75% — ему плюс, менее половины — минус, оставшийся интервал даст ±;

2. Детект файла из под второго билдера (он всегда одинаков, а конфиг разный);

3. Детект bat-файлов для установки RMS в систему — взяли их из разных статей о самостоятельной сборке данного зловреда и несколько с форумов, где наоборот пытаются эту заразу реверснуть/избавиться и выкладывали файлы. Оформление результатов — аналогично первому пункту;

4. Bat-файл, описанный в статье от KasperskyLab.

Собственно, на изображении результаты видны, но мы попробуем дать им свою трактовку:

Не вывод, а именно эпилог. Мы не знаем какие из этого можно сделать выводы. Если бы это был диплом/автореферат, то, согласно правилам, мы бы тут порастекались по древу, а так… Из того, что мы наисследовали, постарались рассказать самое интересное и полезное, чтобы читатель не заснул — разбавили веселыми картинками и постарались не перегружать статью терминологией и узкопрофильными моментами (аля листинги асм-кода, скриншоты с подчеркиванием важных мест красным). Наши слова о слежке через камеру за не сильно одетыми лицами (и не только) слабого пола мы все-таки не решились иллюстрировать скриншотами. Надеемся, что статья от этого не стала менее содержательной и интересной.

![]()

Всем доброго времени суток!

Сегодня мы с вами будем делать скрытую сборку Remote Manipulator System (аналог Radmin, Teamviewer)

Сразу предупреждаю, что собрать довольно сложно, особенно новичкам.

Видео-презентация как работает скрытый RMS:

Просмотр на YouTube

Я постараюсь объяснять все пошагово и доступным языком.

RMS (как и Radmin, TeamViewer и т.д.) выполняет одну и ту же функцию – удалённое администрирование (т.е. управление) компьютером

Начну с перечисления того, что собой представляет сборка:

1. Полностью скрытая установка (экран не моргает в отличии от Радмина)

2. После запуска установщик самоудаляется

3. Все файлы сборки скрыты/системны, жертве будет сложнее что-то заметить

4. Вам на почту дополнительно отправляется IP, но он нам не понадобится, скорее всего, так как мы будем использовать Internet-ID

5. Вес будет

2,8мб

6. Данная сборка частично палится антивирусами (как сделать, что бы не палилась - пишите в контакты)

Итак, начнем собирать:

I. Настройка RMS сервера

Первым делом, скачиваем архив

Внимание! На архив стоит пароль

Пароль на архив:

-

Открываем папку R, запускаем файл server.exe, устанавливаем. По завершении установки, программа запустится сама:

Перед нами появляется окошко Безопасности:

Нажимаем Сменить/Установить – вводим пароль, допустим 12345678rms

Переходим во вкладку Аутентификация, стоять должна галочка – Уровень 3

Далее, нажимаем ОК! Все, окошко исчезает.

Следующим шагом для нас будет настройка сервера

В правом нижнем углу кликаем правой кнопкой по синему значку

Настройка Internet-ID соединения

Нажимаем Получить новый ID, появляется что-то похожее:

Следующим шагом для нас будет вторая часть настройки сервера:

открываем Пуск, Программы, Remote Manipulator System – Server, Settings for R-Server

5. Закрываем Настройки

Открываем директорию, куда установился сервер, и выделяем следующие файлы:

Копируем, создаем где-нибудь папку, туда все вставляем.

Именно в этой папке у нас будет происходить все самое интересное, далее я эту папку буду называть “Новая Папка”

Продолжаем работать. Теперь нам надо экспортировать наши настройки с паролями и всеми настройками.

Для этого нам нужно сделать следующее:

И указываем путь нашу созданную папку, (имя файлу задайте - sets) в которую мы копировали наши файлы сервера, вот что у Вас должно получиться:

Сам по себе файл sets.reg – это файл настроек, там хранятся все Ваши настройки, если Вы хотите что-то изменить, Вам нужно заменять только этот файл, проделав все предыдущие шаги.

II. Редактирование установщика

Ну вот, перешли к главной части.

Выделяем install.bat, правой кнопкой - изменить

(первая половина кода служит для того, чтоб на компе жертвы удалить ранее установленный Радмин, Rem_Cam, и если стоял ранее то и RMS, нам ведь не надо чтоб кто-то тоже имел доступ к компьютеру кроме нас).

Тут два простых шага:

1. Создаем почту на Яндексе(!):

2. Пожалуйста, здесь не тупите, чтоб не было потом вопросов!

Находим это почти в самом конце и редактируем вот это под себя:

###LOGIN### - это ТОЛЬКО логин, БЕЗ добавления @yandex.ru, ###PASSWORD### - 12345678, тут ясно -указываем свои данные с регистрации в Яндексе.

Закрываем, сохраняем.

Выделяем в Новой Папке файл setup.exe, правой кнопкой -открыть архив.

Выделяем все что есть в Новой Папке (кроме setup.exe разумеется) и перетягиваем в то открывшееся окошко. Успешно добавили файлы в архив.

В итоге у Вас должно выйти вот это:

Копируем куда-нибудь наш файл setup.exe.

Все остальное можете удалить из папки.

Файл de.exe входит в состав сборки. Это самоудаляющийся файл, который полностью удаляет с компа жертвы вашу сборку скрытого рмс

После запуска этого файла у жертвы лучше проверить удалилась ли сборка (для этого просто пытаемся подключиться снова), если не можем, это означает сборка успешно удалилась и мы можем использовать нашу сборку на другой жертве точно также как и на первой.

Это делается для того чтобы не было конфликтов между двумя компьютерами с одним Internet-ID.

Большим преимуществом данной сборки будет то что подключение будет стопроцентным! Даже если жертва имеет динамический IP (или за NAT'ом).

Также данная сборка интегрируется с фаерволом. В настройках можно включить экономию трафика, в этом случае все работать будет пошустрее и меньше трафика ест.

Еще не меньше порадовало наличие встроенного сканера серверов RMS. Если вы вдруг потеряли свою жертву с динамическим IP, Вы можете её легко найти, просканировав диапазон IP в котором она находится (например 92.72.0.0-92.72.255.255)

В общем – пробуйте, пишите отзывы, бросайте СПАСИБО

по желанию, создание даунлоадера

Что из себя, собственно, представляет данный даунлоадер и для чего он нужен?

Это .exe файл, который сразу после запуска самоудаляется, скачивает файл и устанавливает, после запуска самоудаляется, не оставив при этом никаких следов

Все что нужно, находится в папке Downloader

Итак, нам нужна регистрация сервера на Яндексе.

У Вас уже должна быть почта на Яндексе, куда приходят IP. С этого аккаунта мы зарегистрируем наш сервер, куда будем заливать нашу сборку.

Допустим, у нас уже есть сервер на Яндексе, на котором лежит наш файл. Отлично, идем дальше.

Далее распаковываем наш скаченный архив, открываем папку link, файл winupd.bat – изменить.

###LINK### - адрес на файл

###DOWNLOADED'FILENAME### - название файла

Далее закрываем

Открываем Converter.exe из архива

Batch file: открываем наш батник - winupd.bat

Save us: оставляем как есть

Остальное ставим как на картинке, должно получится вот так:

Вкладка Options:

Во вкладке Include добавляем файл wget.exe

Вкладка Include:

Далее нажимаем Compile

Следующим шагом для нас будет помещение файла winupd.exe в оболочку, которая его будет дроппать и после этого самоудалятся.

Клик по файлу load.exe, открыть архив, перетягиваем файл winupd.exe в файл load.exe

Всё! Наш даунлоадер готов!

Для непалевности и удобства, можно впарить кому-то наш файл под видом кряка, патча, картинки и пр. (сразу говорю, невозможно создать установщик с расширением .jpg, .mp3, разве что перед этим покопавшись в реестре жертвы, ну это бред, лучше использовать СИ)

ВНИМАНИЕ! Добавил "Экспресс-сборку"! Я решил, что её пока-что смогут опробовать не все.

А остальное все по-прежнему..

Изменения в Express RMS:

- Упрощена настройка (логин и пароль вводите в текстовике)

- После перезагрузки повторно отправляет IP

- В установщике теперь всего 6 файлов:

- Установка проходит гораздо быстрее

Прошу не обращаться в личку с просьбой дать ключ на котором ограничения, по всем вопросам, а также Новым версиям сборок пишите мне на контакты (внизу)

не забудьте сказать СПАСИБО и рекомендуйте друзьям данный замечательный продукт!

Игорь Франк 24 года, Донецк, Украина

Несмотря на повсеместное распространение компьютеров, для многих они остаются загадочными черными ящиками. А информация, которая хранится на компьютерах, становится все интереснее: банковские карты, электронные подписи, всевозможные личные кабинеты, цифровые валюты и кошельки, персональные данные — злоумышленникам есть чем поживиться. Даже если компьютер не содержит никакой информации и используется только для игр, его мощности хакер может использовать для своих целей: например, для рассылки назойливой рекламы или майнинга криптовалюты. О том, какие напасти окружают ваш компьютер и как от них защититься — эта статья.

Вирусы: безобиднее, чем вы думаете…

Благодаря кинематографу и новостным сюжетам о существовании компьютерных вирусов знают все — даже те, кто никаких дел с компьютерами не имеет. Однако знания эти не всегда соответствуют действительности — благодаря Голливуду многие представляют компьютерные вирусы как некую форму квази-жизни, способную распространяться по проводам и заражать любые электроприборы, вызывая в них ненависть к людям.

На самом же деле, вирусы — это всего лишь программы, способные запускаться и распространяться на компьютере самостоятельно, без ведома пользователя. Для лучшего понимания желательно считать вирусами только те программы, которые действительно распространяются и запускаются самостоятельно.

Но недочеты в системе постоянно исправляются и вирусам сложнее запуститься самостоятельно. А если вирус не запустился, то вредить и распространяться дальше он не может. Поэтому нужен какой-то способ, чтобы запускать заразу. И такой способ есть — это вы сами.

Трояны: пятая колонна

Что такое троян, можно легко понять из его названия. Эти программы, так же, как и знаменитый троянский конь из древнегреческих мифов, маскируются под что-то другое — полезную утилиту или вспомогательную программу в составе какого-нибудь ПО. Так же, как троянцы сами занесли коня в осажденную Трою, пользователь сам запускает трояна на своем компьютере.

С троянами получается неприятная ситуация: вы точно не знаете, что именно вы запускаете. Действительно ли это безобидный документ по работе? Это точно фотография и ничего более? Эта программа действительно будет выполнять только то, что заявлено в описании?

Не все сайты одинаково полезны: вредоносные скрипты

Возросшие возможности веб-страниц привели к появлению уязвимостей, которыми не замедлили воспользоваться злоумышленники: теперь просто посещение сайта, даже без нажатия кнопок и скачивания документов, может привести к заражению вашего компьютера или перехвату информации.

И вы, опять же, скорее всего ничего не заметите.

Самооборона бессильна?

Можно ли самостоятельно противостоять всем этим угрозам, без использования дополнительных программ? Конечно, можно и нужно! Это очень просто:

Не запускайте всё подряд. Любые сомнительные файлы, которые непонятно как оказались у вас в загрузках, на рабочем столе, в присланном письме или где-то еще, могут оказаться заражены. Казалось бы, вы их запустили и ничего не произошло. Но вирус уже начал работать и остановить его непросто. Троян при этом гораздо хитрее: файл будет запускаться и даже делать то, что нужно. Но одновременно с ним запустится вредоносный процесс.

Скачивайте программы только из официальных источников. Если программа бесплатная, то ее можно загрузить со страницы компании-разработчика. Если программа платная, а вам ее предлагают даром, подумайте: с чего такая щедрость?

Посещайте только проверенные сайты. Сегодня для авиакомпаний, интернет-магазинов и прочих организаций, где принято расплачиваться картой, могут создаваться сайты-клоны, которые выглядят правильно, но работают не совсем так, как вы предполагаете.

Вот и все правила. На первый взгляд все просто и очевидно. Но будете ли вы каждый раз лично звонить друзьям и коллегам, чтобы убедиться, что именно они послали вам это электронное письмо с прикрепленным файлом или ссылку в социальной сети? Знаете ли вы наизусть официальные сайты всех компаний и авторов программ, чтобы им доверять? Да и где взять список проверенных сайтов?

Кроме того, даже официальные сайты иногда взламываются и под видом настоящих программ распространяются зараженные. Если уж продвинутые пользователи могут не заметить такого, то что говорить об обычных интернет-путешественниках, которые только начинают осваивать просторы сети?

В конце концов, постоянная поддержка обороны — это стресс. Если подозревать каждого отправителя письма или сообщения, каждую программу, каждый сайт и каждый файл — проще выключить компьютер и не включать его вообще.

Или можно просто возложить часть обязанностей по защите компьютера на специальные программы.

Антивирус: от чего защищает?

Установить антивирус — мысль логичная. При этом правильнее будет пойти в магазин и этот антивирус приобрести за деньги, а не скачивать в сети первый попавшийся бесплатный. Во-первых, бесплатные антивирусы часто навязывают свои платные версии, что логично. Во-вторых, по незнанию можно вместо антивируса установить бесполезную, а то и вредную программу.

Исторически антивирусы занимались только поиском и удалением вирусов, лечением зараженных документов — то есть работали с файлами на диске и информацией в оперативной памяти. Именно так они работают и сегодня: постоянно проверяют свежие файлы, сканируют подключаемые карты памяти и флешки, тщательно наблюдают за работающими программами и теми, которые вы только собираетесь запустить.

Файрвол — защищаемся от сетевых атак и хакеров

В состав современных операционных систем (Mac OS, Windows) они входят по умолчанию. В них не очень много настроек, но они вполне понятны для обычного пользователя.

Более надежной выглядит защита сторонним брандмауэром — если он настроен на блокирование любых соединений от неизвестных программ, деятельность трояна он пресечет на корню. Штатный брандмауэр Windows по умолчанию этого делать не будет, а настройка его — дело не такое уж простое.

Если вы хотите иметь полный контроль над сетевой деятельностью программ, то существуют гибкие в настройке файрволы, например, бесплатные ZoneAlarm Free Firewall, Glasswire, Comodo и другие.

Антивирусные комплексы

Здравый смысл как лучшая защита

Никакая защита не поможет, если вы сами не будете соблюдать при работе за компьютером определенные правила безопасности:

Читайте также: