Какие вирусы активизируются в самом начале работы ос троянцы

И снова здравствуйте.

Тема сегодняшней статьи компьютерные вирусы. Виды компьютерных вирусов, принципы их работы, пути заражения компьютерными вирусами.

Что вообще такое компьютерные вирусы.

Виды вредоносных программ.

Разделить вредоносные программы можно на два основных вида.

Вирусы и черви.

Но он явно попал не через интернет а скорее всего через пиратский диск. Суть его работы была таковой — он создавал будто бы копию каждой папки в компьютере или на флешке. Но на самом деле он создавал не похожую папку а exe файл. При нажатии на такой exe файл он распространялся ещё сильнее по системе. И вот было только избавишься от него, придешь к другу с флешкой, скинуть у него музыку а возвращаешься с зараженной таким червем флешку и снова приходилось его выводить. Наносил ли этот вирус какой то ещё вред системе я не знаю, но вскоре этот вирус прекратил своё существование.

Основные разновидности вирусов.

Пути заражения компьютерными вирусами.

Основные пути заражения.

— Уязвимость операционной системы.

— Уязвимость в браузере

— Качество антивируса хромает

— Глупость пользователя

— Сменные носители.

Уязвимость ОС — как бы не старались клепать защиту для ОС со временем находятся дыры безопасности. Большинство вирусов пишется под windows так как это самая популярная операционная система. Лучшая защита это постоянно обновлять вашу операционную систему и стараться использовать более новую версию.

Браузеры — Здесь происходит за счёт уязвимостей браузеров, особенно если они опять же старые. Лечится так же частым обновлением. Так же могут быть проблемы если вы качаете плагины для браузера со сторонних ресурсов.

Антивирусы — бесплатные антивирусы которые имеют меньший функционал в отличие от платных. Хотя и платные не дают 100 результата в защите и дают осечки. Но желательно иметь всё же хотя бы бесплатный антивирус. Я уже писал про бесплатные антивирусы в этой статье.

Глупость пользователя — клики по баннерам, переходи по подозрительным ссылкам из писем и тд, установка софта из подозрительных мест.

Сменные носители — вирусы могут устанавливаться автоматически с зараженных и специально подготовленных флешек и прочих сменных носителей. Не так давно мир услышал про уязвимость BadUSB.

Виды заражаемых объектов.

Файлы — Заражают ваши программы, системные и обычные файлы.

Загрузочные секторы — резидентные вирусы. Заражают как понятно из названия загрузочные сектора компьютера, приписывают свой код в автозагрузку компьютера и запускаются при запуске операционной системе. Порою хорошо маскируются что трудно убрать из автозагрузки.

Макрокоманды — Документы word, excel и подобные. Использую макросы и уязвимости средств Microsoft office вносит свой вредоносный код в вашу операционную систему.

Признаки заражения компьютерными вирусами.

Не факт что при появлении некоторых из этих признаков означает наличие вируса в системе. Но если они имеются рекомендуется проверить свой компьютер антивирусом или обратиться к специалисту.

Один из распространенных признаков — это сильная перегрузка компьютера. Когда у вас медленно работает компьютер, хотя у вас ничего вроде бы не включено, программ которые могут сильно нагружать компьютер. Но если у вас антивирус заметьте антивирусы сами по себе нагружают компьютер очень хорошо. А в случае отсутствия такого софта который может грузить то скорее тут вирусы. Вообще советую по уменьшить для начала количество запускаемых программ в автозапуске.

Медленная загрузка программ, так же может быть одним из признаков заражения.

Но не все вирусы могут сильно нагружать систему, некоторые практически трудно заметить изменения.

Системные ошибки. Перестают работать драйвера, некоторые программы начинают работать не правильно или часто вылетают с ошибкой но раньше допустим такого не замечалось. Или начинают часто перезагружаться программы. Конечно такое бывает из за антивирусов, например антивирус удалил по ошибке посчитав системный файл вредоносным, либо удалил действительно зараженный файл но он был связан с системными файлами программы и удаление повлекло за собой такие ошибки.

Появление рекламы в браузерах или даже на рабочем столе начинают появляться баннеры.

Появление не стандартных звуков при работе компьютера (писк, щелчки ни с того ни с сего и подобное).

Открывается сам по себе CD/DVD привод, или просто начинает словно читать диск хотя диска там нет.

Длительное включение или выключение компьютера.

Угон ваших паролей. Если вы заметили что от вашего имени рассылается различный спам, с вашего почтового ящика или странички социальной сети, как вероятность что вирус проник в ваш компьютер и передал пароли хозяину, если вы заметили такое рекомендую провериться антивирусом в обязательном порядке (хотя не факт что именно так злоумышленник получил ваш пароль).

Частое обращение к жесткому диску. У каждого компьютера есть индикатор, который мигает когда используют различные программы или когда копируете, скачиваете, перемещаете файлы. Например у вас просто включен компьютер но не используется никаких программ, но индикатор начинает часто мигать якобы используются программы. Это уже вирусы на уровне жесткого диска.

Вот собственно и рассмотрели компьютерные вирусы которые могут вам встретиться в интернете. Но на самом деле их в разы больше, и полностью защититься не возможно, разве что не пользоваться интернетом, не покупать диски и вообще не включать компьютер.

Советую по возможности не пренебрегать использованием виртуальных машин или песочницы.

Берегите себя и свои компьютеры.

Очень сложные пароли гарантируют 100% защиту?

Б.Да, если после работы полностью очищать куки и не хранить пароль на компьютере

В.Да, если пароль не сохранен на компьютере

2.Какие вирусы активизируются после включения ОС?

3.Представляют ли угрозу вирусы для крупных компаний?

В.Скорее нет. В крупных компаниях развита система безопасности

Г.Если компания обладает сотрудниками занимающимися безопасностью сети, вирусы не могут нанести такому предприятию вреда

4.С чем связана атака введением произвольных запросов в базу данных?

А.Уязвимость SQL Injection +

Б.Сбой Denial of Service

В.Ошибка Denial of Service

Г.Неполадка PHP Include

5.Фильтрация контента, для чего она служит?

А.Защищает от скрытой загрузки вредоносного программного обеспечения +

Б.Помогает быстро находить в сети требуемый контент сохраняя при этом много драгоценного времени

В.Отключает назойливую рекламу

Г.Отсеивает поисковый спам

6.Какой уровень безопасности трафика обеспечивает WPA2?

В.Достаточный для домашней сети

7.Сколько минимально символов должен содержать безопасный пароль, состоящий из латинских строчных букв?

8.Какую угрозу можно назвать преднамеренной? Сотрудник:

А.Открыл письмо содержащее вредоносное ПО

Б.Ввел неправильные данные

В.Совершил не авторизованный доступ +

Г.Включил компьютер без разрешения

9. Безопасно ли вводить пароли простым копированием?

А.Безопасно если это мой компьютер

В.Безопасно если после работы очистить куки +

10.Какую защиту необходимо использовать против программы iris или ее аналогов?

Б.Использовать очень сложные пароли

В.Устанавливать только лицензионные антивирусы

Г.Не пользоваться Wi-fi

11. Что может привести к заражению компьютера?

А.Получение сообщения по электронной почте

Б.Загрузка пиратского ПО +

В.Создание нового файла

Г.Отправка сообщения по электронной почте

12. Что такое Brute Force?

А.Взлом методом заражения системы через вредоносный файл

Б.Метод заставляющий пользователя самому раскрыть конфиденциальную информацию

В.Получение конфиденциальной информации с компьютера методом электронной рассылки

Г.Взлом методом перебора паролей +

13. В каком блок файле autorun.inf чаще всего прописывается вредоносная программа?

14Как называется преднамеренно внесенный в программное обеспечение объект, приводящий к действиям программного обеспечения не предусмотренным производителем, приводящим к нарушению конфиденциальности и целостности информации?

15Безопасно ли сохранять пароли в автозаполнении браузера?

А.Да, если пароль к входу в систему знаю только я один

В.Да, если этим компьютером пользуюсь только я один

16. Для чего служит DLP? Система выполняет функцию:

А.Защита компьютера от вирусов

Б.Выполняет функцию безопасного ввода паролей

В.Предотвращает утечку информации с компьютера +

Г.Предупреждает пользователя о попытках взлома и хакерских атаках

17. Антивирус полностью защищает компьютер от вирусов и атак при работе в сети. Вы согласны с этим?

Б.Да, если это лицензионный антивирус известного производителя

В.Защищает совместно с включенным бродмауэром

18. Самый лучший способ хранения паролей в информационной системе?

Б.Вообще не сохранять

Г.Хранить только с включенным брандмауэром

19. Какое минимальное количество символов должен содержать пароль входа субъектов в систему АС, при классе защищенности 1А?

20. На каких системах более динамично распространяются вирусы?

21. Самая массовая угроза компьютерной безопасности, это:

22. Если компьютер работает в нормальном режиме, означает ли это что он не заражен?

Б.Если не изменилась скорость работы, компьютер совершенно чист

Г.Если антивирус ничего не показывает компьютер чист

23. Установка одновременно нескольких антивирусных программ повышает защищенность. Вы согласны с этим?

Б.Да, если это антивирусы от известных производителей

В.Да, если это антивирусы одного производителя

24. Что чаше всего используют злоумышленники при атаке на компьютеры должностных лиц и руководителей крупных компаний?

В.Загрузка скрытого вредоносного ПО

25. Как гарантировать 100% защищенность компьютера от заражения вирусами в сети?

Б.Установить новое программное обеспечение

В.Таких гарантий нет +

Г.Посещать только сайты известных брендов

26. Что необходимо выполнять для контроля безопасности электронной почты?

А.Часто сменять пароли

Б.Проверять страницу посещения +

В.Регистрировать почтовый ящик только в известных системах

Г.Использовать сложные пароли

27. Что такое Firewall, для чего он нужен?

А.для фильтрации трафика +

Б.для очистки компьютера

В.для быстрого и безопасного поиска информации

28. Обеспечивает ли форматирование жесткого диска полное избавление от вирусов?

Б.Обеспечивает если выполнено быстрое форматирование

Г.Обеспечивает при низкоуровневом форматировании +

29. Можно ли хранить важную информацию на жестком диске компьютера, в том числе пароли?

А.Да, если это мой личный компьютер

Г.Да, если компьютер не подключен к интернету

30. Если не нажимая на иконки просто просмотреть подозрительный сайт, ничего не произойдет. Вы согласны?

А.Нет. Заражение может произойти даже если вы просто посмотрели информацию с экрана, при этом ничего не нажимая +

Б.Да, простой просмотр не наносит никакого вреда

В.Да, заражение происходит только после кликов, чем запускается вирусная программа

1. Основная масса угроз информационной безопасности приходится на:

а) Троянские программы +

б) Шпионские программы

в) Черви

2. Какой вид идентификации и аутентификации получил наибольшее распространение:

а) системы PKI

б) постоянные пароли +

в) одноразовые пароли

3. Под какие системы распространение вирусов происходит наиболее динамично:

а) Windows

б) Mac OS

в) Android +

4. Заключительным этапом построения системы защиты является:

а) сопровождение +

б) планирование

в) анализ уязвимых мест

5. Какие угрозы безопасности информации являются преднамеренными:

а) ошибки персонала

б) открытие электронного письма, содержащего вирус

в) не авторизованный доступ +

6. Какой подход к обеспечению безопасности имеет место:

а) теоретический

б) комплексный +

в) логический

7. Системой криптографической защиты информации является:

а) BFox Pro

б) CAudit Pro

в) Крипто Про +

8. Какие вирусы активизируются в самом начале работы с операционной системой:

а) загрузочные вирусы +

б) троянцы

в) черви

9. Stuxnet – это:

а) троянская программа

б) макровирус

в) промышленный вирус +

10. Таргетированная атака – это:

а) атака на сетевое оборудование

б) атака на компьютерную систему крупного предприятия +

в) атака на конкретный компьютер пользователя

11. Под информационной безопасностью понимается:

а) защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или случайного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений в том числе владельцам и пользователям информации и поддерживающей инфраструктуре +

б) программный продукт и базы данных должны быть защищены по нескольким направлениям от воздействия

в) нет верного ответа

12. Защита информации:

а) небольшая программа для выполнения определенной задачи

б) комплекс мероприятий, направленных на обеспечение информационной безопасности +

в) процесс разработки структуры базы данных в соответствии с требованиями пользователей

13. Информационная безопасность зависит от:

а) компьютеров, поддерживающей инфраструктуры +

б) пользователей

в) информации

14. Конфиденциальностью называется:

а) защита программ и программных комплексов, обеспечивающих технологию разработки, отладки и внедрения создаваемых программных продуктов

б) описание процедур

в) защита от несанкционированного доступа к информации +

15. Для чего создаются информационные системы:

а) получения определенных информационных услуг +

б) обработки информации

в) оба варианта верны

16. Кто является основным ответственным за определение уровня классификации информации:

а) руководитель среднего звена

б) владелец +

в) высшее руководство

17. Какая категория является наиболее рискованной для компании с точки зрения вероятного мошенничества и нарушения безопасности:

а) хакеры

б) контрагенты

в) сотрудники +

18. Если различным группам пользователей с различным уровнем доступа требуется доступ к одной и той же информации, какое из указанных ниже действий следует предпринять руководству:

а) снизить уровень классификации этой информации

б) улучшить контроль за безопасностью этой информации +

в) требовать подписания специального разрешения каждый раз, когда человеку требуется доступ к этой информации

19. Что самое главное должно продумать руководство при классификации данных:

а) управление доступом, которое должно защищать данные

б) оценить уровень риска и отменить контрмеры

в) необходимый уровень доступности, целостности и конфиденциальности +

20. Кто в конечном счете несет ответственность за гарантии того, что данные классифицированы и защищены:

а) владельцы данных

б) руководство +

в) администраторы

21. Процедурой называется:

а) пошаговая инструкция по выполнению задачи +

б) обязательные действия

в) руководство по действиям в ситуациях, связанных с безопасностью, но не описанных в стандартах

22. Какой фактор наиболее важен для того, чтобы быть уверенным в успешном обеспечении безопасности в компании:

а) проведение тренингов по безопасности для всех сотрудников

б) поддержка высшего руководства +

в) эффективные защитные меры и методы их внедрения

23. Когда целесообразно не предпринимать никаких действий в отношении выявленных рисков:

а) когда риски не могут быть приняты во внимание по политическим соображениям

б) для обеспечения хорошей безопасности нужно учитывать и снижать все риски

в) когда стоимость контрмер превышает ценность актива и потенциальные потери +

24. Что такое политика безопасности:

а) детализированные документы по обработке инцидентов безопасности

б) широкие, высокоуровневые заявления руководства +

в) общие руководящие требования по достижению определенного уровня безопасности

25. Какая из приведенных техник является самой важной при выборе конкретных защитных мер:

а) анализ рисков

б) результаты ALE

в) анализ затрат / выгоды +

26. Что лучше всего описывает цель расчета ALE:

а) количественно оценить уровень безопасности среды

б) оценить потенциальные потери от угрозы в год +

в) количественно оценить уровень безопасности среды

27. Тактическое планирование:

а) среднесрочное планирование +

б) ежедневное планирование

в) долгосрочное планирование

28. Эффективная программа безопасности требует сбалансированного применения:

а) контрмер и защитных механизмов

б) процедур безопасности и шифрования

в) технических и нетехнических методов +

29. Функциональность безопасности определяет ожидаемую работу механизмов безопасности, а гарантии определяют:

а) уровень доверия, обеспечиваемый механизмом безопасности +

б) внедрение управления механизмами безопасности

в) классификацию данных после внедрения механизмов безопасности

30. Что из перечисленного не является целью проведения анализа рисков:

а) выявление рисков

б) делегирование полномочий +

в) количественная оценка воздействия потенциальных угроз

Особую и наиболее распространённую сегодня группу представляют сетевые черви. Используя уязвимости сетевого ПО, такие программы автоматически перебираются из одного компьютера в другой, заражая всё большее количество ПК. Некоторые черви умеют перебирать пароли по составленным словарям и, взламывая почтовые ящики и аккаунты, распространяются дальше, самостоятельно выискивая новые жертвы. Цели создателей червей могут быть разными, но чаще всего их запускают ради рассылки спама или затруднения работы компьютерных сетей конкурентов вплоть до полной блокировки.

Как и древние троянцы, спрятавшиеся в деревянном коне, чтобы проникнуть в лагерь данайцев, эти вирусы проникают в компьютер в составе других совершенно безобидных программ, и, пока пользователь не запустит программу, в которой притаился троянец, ведут себя тише воды ниже травы. Однако, с запуском исполняющего файла программы вы активируете этого опасного гостя, который, в зависимости от типа, будет вам пакостить: красть информацию, распространять другие, не менее опасные вирусы, повреждать определённые файлы. За редким исключением троянцы не умеют размножаться, но по степени вреда они куда опаснее червей и могут нанести огромный ущерб владельцу компьютера.

Главной целью этих внешне безобидных программок является скрытие активности других вредоносных программ и действий злоумышленников. Для этого руткиты пускаются на самые разные ухищрения: изменяют режимы работы операционной системы, незаметно отключают или подключают различные функции, а особо продвинутые умеют даже почти незаметно блокировать работу антивирусных программ, чтобы те не нашли маскируемых руткитами электронных вредителей или ещё более опасных злодеев в человеческом облике, шарящих по вашему ПК.

Основная задача шпиона — выкрасть ценную информацию в той стране, куда его заслал хозяин. Аналогичным образом шпионские программы пытаются украсть логины и пароли к аккаунтам пользователя, а значительная их часть ориентирована на пересылку создателям вируса информации о банковских картах и счетах ничего не подозревающих пользователей.

Такие вирусы больше вредят не компьютеру, а пользователю, поскольку неожиданно на экране начинает показываться реклама, причём периодичность показа может быть очень разной. Мы сталкивались с программами, включавшими рекламу ежедневно в одно и то же время, а заражённый Adware браузер постоянно менял стартовую страницу или периодически переходил на сайт злоумышленников.

Один из самых неприятных типов вирусов, парализующий работу ПК появлением окна, которое невозможно закрыть без перезагрузки. Блокировщики выводят на экран информацию, что необходимо сделать пользователю, чтобы создатель вируса разблокировал его компьютер. В 100% случаев это платёжные данные злоумышленника, но не торопитесь отправлять деньги — блокировку вам никто не снимет.

В отличие от блокировщиков, явно сообщающих пользователю о своих целях, буткиты действуют незаметно, что куда более опасно для владельцев ПК. Прописываясь в загрузочные сектора дисков, буткиты тихо берут на себя управление ОС и получают доступ к личной информации хозяев компьютеров. Так злоумышленники завладевают аккаунтами пользователей, видят всю переписку, в том числе зашифрованную (ключи шифрования буткиты тоже воровать умеют) и даже могут похищать файлы.

Современные вирусы пишутся уже не только для ПК, но и для устройств под управлением Android, iOS и других мобильных ОС. Однако принцип их действия всё тот же, и в целом они укладываются в приведённую выше классификацию.

Кибепреступники по-прежнему используют любую возможность причинить вред другим в корыстных целях. Вот и недавно объявленная пандемия COVID-19 стала почвой для злоумышленников, стремящихся завладеть пользовательскими ценными данными. Так, в марте было запущено новое приложение, ворующее данные пользователей под видом приложения от ВОЗ по короновирусу. Запуская его, активируется троянец, который начинает собирать и пересылать своему создателю информацию об аккаунтах пользователей.

Также было организовано несколько кибератак на медицинские учреждения — одни злоумышленники пытались парализовать работу больниц, а другие (разработчики программы-вымогателя Maze) попытались заработать на шантаже, пообещав в случае невыполнения материальных требований слить данные о пациентах одного исследовательского центра в сеть. Денег вымогатели не получили, поэтому данные всех бывших пациентов были обнародованы.

Из других интересных новостей отметим 26 марта 2020 похищение одним из хакеров исходных кодов новых графических процессоров AMD. В сети появилось объявление от хакера о том, что он выложит эту информацию в открытый доступ, если не найдёт покупателя. Кроме этого, была обнаружена группа злоумышленников, разработавшая буткит Milum, который предоставляет своим владельцам полный доступ к заражённым хостам сайтов.

Несмотря на то, что компьютерным вирусам нет ещё и полувека, за такой короткий период они уже успели хорошенько пошуметь и неоднократно вызывали страх у пользователей по всему миру.

Одним из самых долгоиграющих вирусов, который распространяется до сих пор, является буткит Backdoor.Win32.Sinowal. Этот загрузочный вирус прописывается в систему и берёт управление ей на себя, причём на уровне секторов диска. Этот вирус похищает даже ключи шифрования и отправляет разработчику личные данные, а также данные от аккаунтов пользователей. Подсчитать точный ущерб от него пока не представляется возможным, однако учитывая, что несколько лет антивирусные программы были не в состоянии даже обнаружить этого вредителя (Backdoor.Win32.Sinowal был разработан в 2009 году), то потери пользователей могут исчисляться многими миллионами и даже миллиардами долларов.

Король электронного спама Festi, запущенный в 2009 году, ежедневно рассылал около 2,5 миллиардов имейлов с 250 тысяч айпи, то есть генерировал 25% всего мирового спама. Чтобы затруднить распознавание, разработчики снабдили свою вредоносную программку шифрованием, так что сигнатурный поиск антивирусными программами становится бесполезным и выручить может только глубокое сканирование. Распространяется этот вирус через установку платного кода (PPI), когда вебмастер получает деньги за то, что кто-то скачал файл с его сайта.

Настоящим кошмаром для банкиров стал вирус Carbanak, который в 2014 году нанёс ущерб российским, американским, швейцарским, голландским, японским и украинским банкам на общую сумму 1 миллиард долларов. Carbanak действовал медленно, но уверенно, сначала собирая данные рядовых сотрудников банков, к которым попадал через вложения в электронных письмах, а затем внедряясь в верха и выводя крупные суммы. От проникновения в систему банка до успешного вывода могло пройти от 2 до 4 месяцев.

Переходим к рубрике Капитана очевидность :)

Прежде всего нужно позаботиться о наличии надёжного файервола, антивирусной и антишпионской программ (последние более эффективны при обнаружении и удалении вирусов категорий Spyware и Adware). Также существуют встроенные антивирусные решения для браузеров, ну а о том, что антивирусник должен работать с защитой в режиме реального времени, говорить, думаем, излишне.

Позаботьтесь о безопасности при сёрфинге в интернете и отучитесь от привычки бездумно нажимать на баннеры и ссылки (тем более в электронных письмах!), а лучше вообще кликать только на те ссылки, в которых вы на 100% уверены. Сравнительно недавно (в 2014-2016 гг.) был весьма распространён способ воровства аккаунтов Skype: пользователю приходило сообщение со взломанного аккаунта из списка контактов, в котором содержалась только ссылка. После нажатия на ссылку со своим аккаунтом можно было попрощаться.

Также могут помочь и блокировщики рекламы, которые, помимо прочего, активно борются со всплывающими окнами, которые могут содержать вредоносный код. Не забывайте периодически чистить кэш браузера — в этих файлах могут таиться шпионские и рекламные программы.

Если вы бороздите океаны интернета под пиратским флагом, будьте осторожны при скачивании и установке хакнутых платных программ: далеко не все хакеры альтруисты и выкладывают взломанные программы по доброте душевной. Поэтому, если антивирусник громко ругается на кряк, задумайтесь, так ли уж важна для вас эта программа, ведь сказать с уверенностью, что это срабатывание ложное, не может никто. Не скачивайте программы с сомнительных сайтов по распространению софта — они, как правило, подсовывают в установщики (исполняемые файлы exe) шпионское и другое ПО. Так что лучшим решением будет качать приложения непосредственно на сайтах разработчиков.

Файлы из сторонних источников следует проверять на соответствие расширению — например, двойное расширение почти наверняка говорит о том, что перед нами программа-вирус, поэтому не забудьте включить в Windows отображение расширений. Также заведите привычку обязательно проверять все скачанные файлы антивирусной программой и не открывайть те файлы, в безопасности которых вы не уверены. Сканировать, кстати, нужно и подключаемые накопители USB.

Были в истории компьютерных вирусов и примеры забавных безвредных программ, которые технически являлись вирусами, но никакого ущерба пользователям при этом не наносили. Так, ещё в 1997 году был разработан вирус HPS, который был ориентирован на временное изменение графические bmp-файлов, которые могли отображаться в перевёрнутом или отражённом виде, что, правда, могло доставлять неудобства пользователям старых версий Windows, ведь они были построены с использованием как раз bmp-графики. Впрочем, никакого реального ущерба HPS не наносил, поэтому его с полным основанием можно назвать безвредным шуточным вирусом.

Главным оружием в борьбе с вирусами являются антивирусные программы. Они позволяют не только обнаружить вирусы, но и удалить их из компьютера.

Итак, что же такое антивирус? Почему-то многие считают, что антивирус может обнаружить любой вирус, то есть, запустив антивирусную программу, можно быть абсолютно уверенным в их надежности. Такая точка зрения не совсем верна. Дело в том, что антивирус - это тоже программа, написанная профессионалом. Но эти программы способны распознавать и уничтожать только известные вирусы. То есть антивирус против конкретного вируса может быть написан только в том случае, когда у программиста есть в наличии хотя бы один экземпляр этого вируса. Но существует большое количество вирусов, алгоритм которых практически скопирован с алгоритма других вирусов.

Современные антивирусные технологии позволяют выявить практически все уже известные вирусные программы через сравнение кода подозрительного файла с образцами, хранящимися в антивирусной базе. Кроме того, разработаны технологии моделирования поведения, позволяющие обнаруживать вновь создаваемые вирусные программы. Обнаруживаемые объекты могут подвергаться лечению, изолироваться (помещаться в карантин) или удаляться. Защита от вирусов может быть установлена на рабочие станции, файловые и почтовые сервера, межсетевые экраны, работающие под практически любой из распространенных операционных систем, на процессорах различных типов.

Своевременное обнаружение зараженных вирусами файлов и дисков, полное уничтожение обнаруженных вирусов на каждом компьютере позволяют избежать распространения вирусной эпидемии на другие компьютеры.

3.2. Виды антивирусных программ

Существует несколько основополагающих методов поиска вирусов, которые применяются антивирусными программамиДля обнаружения, удаления и защиты от компьютерных вирусов разработано несколько видов антивирусных программ:

2. программы-доктора или фаги

3. программы-ревизоры (инспектора)

4. программы-фильтры (мониторы)

5. программы-вакцины или иммунизаторы

Программы-детекторы осуществляют поиск характерной для конкретного вируса сигнатуры в оперативной памяти и в файлах и при обнаружении выдают соответствующее сообщение. Недостатком таких антивирусных программ является то, что они могут находить только те вирусы, которые известны разработчикам таких программ.

2.2.3 Программы-ревизоры (инспектора)

Программы-ревизоры (инспектора) относятся к самым надежным средствам защиты от вирусов. Ревизоры (инспектора) проверяют данные на диске на предмет вирусов-невидимок, изучают, не забрался ли вирус в файлы, нет ли посторонних в загрузочном секторе жесткого диска, нет ли несанкционированных изменений реестра Windows. Причем инспектор может не пользоваться средствами операционной системы для обращения к дискам (а значит, активный вирус не сможет это обращение перехватить).

2.2.4 Программы - фильтры (мониторы)

1. попытки коррекции файлов с расширениями COM, EXE

2. изменение атрибутов файла

3. прямая запись на диск по абсолютному адресу

4. запись в загрузочные сектора диска

5. загрузка резидентной программы.

2.2.5 Вакцины или иммунизаторы

В настоящий момент существует множество антивирусных программ, однако нет гарантии, что они смогут справиться с новейшими разработками. Поэтому следует придерживаться некоторых мер предосторожности, в частности:

1. Не работать под привилегированными учётными записями без крайней необходимости.

2. Не запускать незнакомые программы из сомнительных источников.

3. Стараться блокировать возможность несанкционированного изменения системных файлов.

4. Отключать потенциально опасный функционал системы (например, autorun-носителей в MS Windows, сокрытие файлов, их расширений и пр.).

5. Не заходить на подозрительные сайты, обращать внимание на адрес в адресной строке обозревателя.

6. Пользоваться только доверенными дистрибутивами.

7. Постоянно делать резервные копии важных данных и иметь образ системы со всеми настройками для быстрого развёртывания.

8. Выполнять регулярные обновления часто используемых программ, особенно тех, которые обеспечивают безопасность системы.

3.3. Лицензионные антивирусные программы

Выбор антивируса для домашнего пользования - актуальный вопрос, особенно для начинающих пользователей. Рано или поздно у любого возникает необходимость установки антивируса. Интересный факт, но многие пользователи вообще не устанавливают программ для защиты своего компьютера. Не устанавливают, пока не возникают различные сбои в работе системы. И действительно, при заражении компьютера вирусами замедляется работа системы, компьютер "тормозит" или "подвисает". В худшем же случае троянские программы могут похитить пароли и личную информацию. Как выбрать домашний антивирус, чтобы обезопасить себя от неприятностей попробуем разобраться.

Различные фирмы-производители программных продуктов, целенаправленно занимающиеся компьютерной и информационной безопасностью предлагают сегодня большой выбор антивирусных программ.

Приобретение лицензионной антивирусной программы обеспечит относительно надежную защиту данных от несанкционированного доступа и использования компьютера во вредоносных целях.

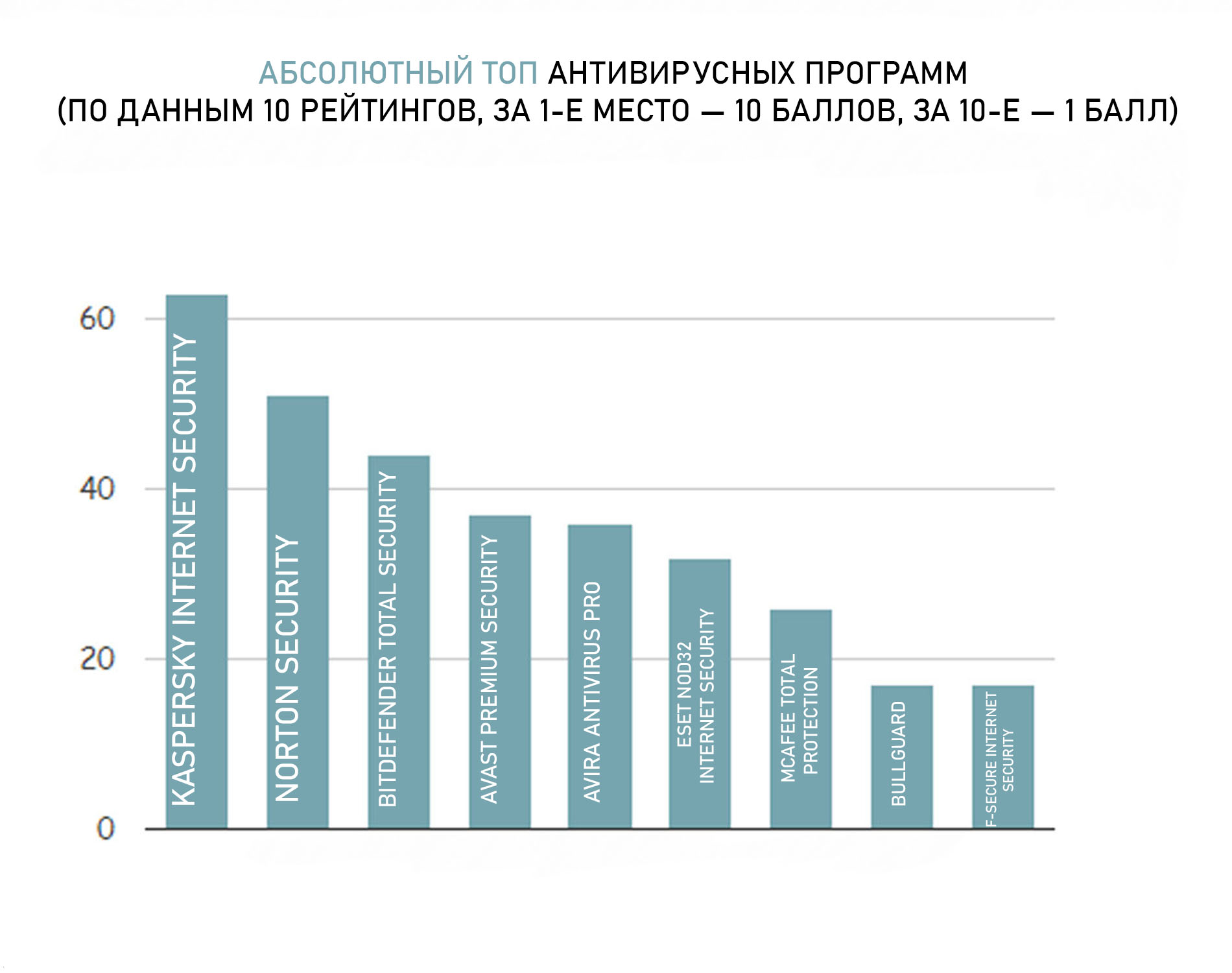

Ниже представлены наиболее популярные лицензионные антивирусные программы, которые можно приобрести, в т.ч и через Интернет.

Антивирус Касперского - обеспечивает защиту в реальном времени от вирусов, червей, троянских коней, руткитов, adware, шпионских программ в том числе и неизвестных угроз используя проактивную защиту, которая включает HIPS-компоненты, в том числе, имеются версии для мобильных устройств (18 версий).

Eset NOD32 - представляет полную защиту компьютера. Комплексная защита компьютера функционирует в реальном времени и обеспечивает надежную защиту от вирусов и вредоносных программ, а так же других угроз, таких как фишинг-атаки, черви, spyware, adware и другие.Отличительной особенностью является экономичное использование ресурсов и высокая скорость исполнения (31 версия)

Norton (Symantec) - базовая антивирусная защита, блокирующая вирусы и программы-шпионы и позволяющая безопасно работать в Интернете и обмениваться информацией (10 версий).

Доктор Веб - базовая антивирусная защита, блокирующая вирусы и программы-шпионы и позволяющая безопасно работать в Интернете и обмениваться информацией (45 различных версий).

Avira - AAviraAntivirusPremium - защита от вирусов для персональных компьютеров, работающих под управлением ОС Windows (18 версий)

avast! - это более эффективная защита во время просмотра страниц Интернета, полнофункциональная антивирусная программа (23 версии).

TrendMicro — обновления в режиме реального времени, защита от новейших веб-угроз сейчас и в будущем(11 версий).

McAfee - эффективная защита от вирусов, шпионских и вредоносных программ. Защитное ПО постоянно сканирует и блокирует опасные электронные сообщения, содержимое опасных веб-страниц (3 версии).

Читайте также: