Касперский защита от вирусов шифровальщиков

| Разработчик: | Kaspersky Lab (Россия) |

| Лицензия: | Freeware (бесплатно) |

| Версия: | 5.0.0.1807(c) / 4.0.0.1003(b) |

| Обновлено: | 2020-03-03 |

| Системы: | Windows / Windows Server |

| Интерфейс: | английский |

| Рейтинг: |  |

| Ваша оценка: | |

| Категория: | Защита от шифровальщиков |

| Размер: | 73.6 MB |

Версия 5.0.0.1807(c) доступна через обновления. Ожидается официальная информация о новой версии.

- Поддержка Windows Server. Теперь вы можете защитить компьютеры под управлением настольных операционных систем (Windows 7-10) и серверных операционных систем (Windows Server 2008R2-2019).

- Защита общих папок. Kaspersky Anti-Ransomware Tool теперь может предотвратить попытки других сетевых компьютеров зашифровать общие папки.

- Защита от криптомайнеров. Помимо вредоносных объектов, приложение теперь может обнаруживать и блокировать рекламные и потенциально опасные объекты (в том числе программы для криптомайнинга).

- Предоставление ежедневных отчетов. Для отчетов об обнаруженных объектах теперь доступна опция ежедневного информирования, а также ежемесячные и еженедельные отчеты.

- Переделан мастер установки. Приложение теперь предлагает удобный интерфейс для установки защиты.

Общие требования

- Процессор: Intel® Pentium® III 1 GHz 32-bit (x86) / 64-bit (x64) или выше (или совместимый аналог).

- Оперативная память (RAM): 1 ГБ для 32-bit ОС; 2 ГБ для 64-bit ОС.

- Жесткий диск: 350 MB свободного дискового пространства (зависит от размера антивирусных баз).

- Интернет соединение (для обновления базы данных и программных модулей).

Требования для планшетных компьютеров

- Microsoft Tablet PC;

- процессор Intel Celeron 1.66 ГГц или выше;

- 1000 MБ свободной оперативной памяти.

Требования для нетбуков

- процессор Intel Atom 1600 МГц или выше;

- 1024 МБ свободной оперативной памяти;

- дисплей 10.1 дюймов с разрешением 1024x600;

- графический чипсет Intel GMA 950.

Операционные системы

- Microsoft Windows 7 Starter / Home / Premium / Professional / Enterprise / Ultimate (Service Pack 1 и выше)

- Microsoft Windows 8 / Home / Pro / Enterprise

- Microsoft Windows 8.1 (8.1 Update) / Home / Pro / Enterprise

- Microsoft Windows 10 Home / Pro / Enterprise

- Microsoft Windows Server 2008 R2 Standard / Enterprise / Datacenter (Service Pack 1 и выше)

- Microsoft Windows Server 2012 Foundation / Essentials / Standard

- Microsoft Windows Server 2012 R2 Foundation / Essentials / Standard

- Microsoft Windows Server 2016 Essentials / Standard

- Microsoft Windows Server 2019 Essentials / Standard

- Не совместим с другими антивирусными программами "Лаборатории Касперского"

- Нет централизованного управления (удаленная тихая установка, настройка)

- Нет технической поддержки (будет доступен форум поддержки для публичной бета-версии)

- Локализация: только английский язык

Троянские программы, предназначенные для вымогания денег у жертвы, называются программы-вымогатели (ransomware). К ним также относятся распространенные в последнее время шифровальщики.

Вредоносная деятельность данных угроз направлена на блокировку работы компьютера или шифрование данных на диске с блокировкой доступа к важным файлам. В результате злоумышленники требуют плату за отмену изменений, которые были произведены троянской программой в компьютере жертвы. Это приводит к значительным убыткам, особенно в корпоративной среде.

Бесплатный инструмент Kaspersky Anti-Ransomware Tool for Business совместим со сторонними антивирусными программами и может служить дополнительной защитой от троянов-вымогателей и шифровальщиков с использованием передовых технологий.

При обнаружении угрозы Kaspersky Anti-Ransomware Tool автоматически блокирует ее и добавляет в список заблокированных приложений (Blocked Applications). Перед тем как выполнить блокировку, программа-вымогатель может успеть выполнить нежелательные действия в операционной системе (например, создать или изменить файлы, или сделать изменения в реестре). Чтобы выполнить откат действий вредоносной программы Kaspersky Anti-Ransomware Tool хранит историю активности приложений.

Перед обращением в службу технической поддержки, необходимо ознакомиться с правилами поддержки продуктов.

ПОЧЕМУ БИЗНЕСУ НЕ ПОДХОДИТ ДОМАШНЯЯ И БЕСПЛАТНАЯ ЗАЩИТА

- Защита мирового класса от современных интернет-угроз

- Простота установки и использования

- Облачная консоль управления

- Сохранность конфиденциальных данных

- Защита от вирусов-шифровальщиков

- Безопасность финансовых операций в интернете

- Защита компьютеров Windows® и Mac, файловых серверов Windows и устройств Android™

ДОМАШНЕЕ РЕШЕНИЕ

БЕСПЛАТНЫЙ АНТИВИРУС:

В ЧЕМ ПОДВОХ?

ДОМАШНЕЕ РЕШЕНИЕ

– НЕ ВЫХОД

Бесплатное ПО часто создается для того, чтобы стимулировать пользователей покупать более функциональные платные решения. Как правило, оно демонстрирует навязчивую рекламу, которую можно отключить, только заплатив. Кроме того, бесплатные защитные решения обычно содержат минимальный набор технологий для защиты только домашних пользователей.

Персональные продукты разрабатываются специально для защиты домашних пользователей. Они не предлагают функционал, необходимый для обеспечения IT-безопасности предприятий: защиту от программ-блокировщиков, защиту серверов и мобильных устройств и т.д.

ПОЧЕМУ БИЗНЕСУ НУЖНО СПЕЦИАЛИЗИРОВАННОЕ ЗАЩИТНОЕ РЕШЕНИЕ?

Цена практически одинакова. Все фишки домашнего в нем есть и есть еще то, чего в домашнем нет:

- Веб-консоль – с ней удобнее администрировать, продлевать. Также она дает удаленный доступ внешнему ИТ-ишнику, чтобы прописывать политики. Больше 10 узлов, уже сложно все обходить.

- Защита конфиденциальной информации. С помощью шифрования данных (например о клиентах) можно гарантировать их сохранение.

- Поддержка файлового сервера.

- Резервное копирование, которое является одной из лучших защит от шифровальщика.

Free Anti-Virus

Anti-Virus

Internet Security

для всех устройств

Total Security

для всех устройств

Small Office Security

защищаемых ПК

и мобильные устройства

и шифрование файлов

вирусов-шифровальщиков

Kaspersky Small Office Security – отличный выбор для небольших компаний, которые:

- Не располагают специальными техническими знаниями или собственной IT-службой

- Проводят финансовые операции в интернете

- Могут регистрироваться на множестве веб-сайтов, для каждого из которых требуется свой пароль

- Нуждаются в шифровании важных бизнес- данных и данных своих клиентов

- Имеют менее 25 рабочих мест

- Имеют до 2 файловых серверов (но не имеют почтового и других выделенных серверов)

- Нуждаются в защите мобильных устройств на базе Android

- Ограничены во времени и средствах

- Могут пользоваться услугами внешних компаний для IT-администрирования

- Мне достаточно вообще обычного домашнего или бесплатного антивируса

![]()

В случае специализированного защитного решения для бизнеса все дистрибутивы и весь софт на всех устройствах будут находиться под постоянным контролем и при этом вы не будете тратить время на отслеживание патчей выпущенных разработчиками ПО.

Мы предлагаем своим клиентам только легитимное ПО

В бесплатных продуктах продуктах отсутствует мониторинг системы. Например, возьмем самый распространенный и опасный вирус – шифровальщик. Знаете, что это?

По сути шифровальщик — это вирус-вымогатель. Он шифрует все ваши данные и предлагает перевести деньги за их расшифровку злоумышленнику.

По нашей статистике около 70% клиентов СМБ попадают на шифровальшиков. 80% подхватывают вирусы случайно. Никому лично вы не нужны. Вирусы сейчас живут сами по себе. Их создают, выпускают в сеть и они сами ищут тех, кто не защищен.

Основную опасность сейчас представляют не целенаправленные угрозы, а массовые рассылки такого рода зловредов. Если у вас есть сайт и на нем есть публичные адреса, вы на 100% уязвимы для такого рода вирусов. Стоимость разблокировки данных от 30 тыс. до 1 млн. руб. Еще и гарантии нет. И после оплаты может все повториться.

Представьте, что вас заблокировали, встали на несколько дней ваши банковские операции, не получается восстановить информацию о клиентах. Сейчас такого рода вещи могут просто уничтожить бизнес. Шифровальшик может не сразу срабатывать, а ждет время, когда для вас это будет критично. Например, за 3 дня до сдачи отчетности.

Антивирус – это просто база вирусов, которая их блокирует. Вы думаете она сможет распознать шифровальщика? Да, только если он есть в ее базе. Но ведь на момент распространения, шифровальщик никому не известен.

Самая большая разница системной защиты от антивируса в том, что она может защищать вас от угроз нулевого дня. Смотрите, как это будет делать система:

Максим Горинский и Евгений Касперский

Работаем с 2004 года и знакомы многим руководителям бизнеса, директорами по ИТ, системным администраторам (приходящим и штатным), бухгалтерам и сметчикам.

Мы продаем решения деловым людям, которые ценят свое время и знают толк в хорошем сервисе. Таким же как мы. У нас есть любимое дело, в которое мы верим и стараемся его делать с полной отдачей.

Хотя наиболее эффективная защита от шифровальщиков реализуется на конечных устройствах, тем не менее, стоит предпринять превентивные меры и на периметре сети. Расскажем, как это можно сделать с помощью Panda GateDefender.

Но подобные решения представляют собой решения для защиты непосредственно конечных устройств. А что не мешало бы предпринять на периметре сети?

Сегодня в нашей статье мы расскажем о том, какие превентивные меры безопасности стоит реализовать на периметре сети, чтобы фильтровать шифровальщиков до проникновения в корпоративную сеть, а также снизить возможные последствия в том случае, если какие-то из представителей данного класса угроз все же будут активированы на конечных устройствах.

Немного о шифровальщиках

Как вы знаете, шифровальщики – это форма мошенничества, используемая для вымогательства денег у жертвы, чьи конечные устройства были заблокированы с помощью определенного типа вредоносных программ, в результате чего она (жертва) теряет доступ к данным на этих устройствах.

Если говорить упрощенно, то шифровальщики, как правило, распространяются в замаскированном виде через вполне легитимный контент, например, счет в виде почтового вложения, zip-файл, содержащий фотографии, или другие типы файлов, которые потенциальная жертва, скорее всего, откроет, т.к. не предполагает какой-либо опасности. Однако, при открытии таких файлов, шифровальщик связывается со своим сервером управления (так называемый сервер C&C), который отвечает за генерацию новой пары RSA-ключей (открытый/закрытый) и хранение закрытого ключа, а также отправляет открытый ключ на устройство жертвы, после чего зловред шифрует все, что он может найти на жестких дисках и подключенных ресурсах в локальной сети. После этого зашифрованные данные не могут быть доступны до тех пор, пока они не будут расшифрованы с помощью закрытого ключа, который доступен только на сервере C&C.

Действительно, в силу того, что размер ключей, используемых для шифрования, как правило, составляет не менее 2048 бит, то расшифровать зашифрованные файлы без закрытого ключа практически невозможно: конечно, это возможно в теории, но на практике на это может потребоваться достаточно много времени. Таким образом, единственный способ восстановить доступ к данным – это либо переустановить все пострадавшие устройства и восстановить на них резервную копию, либо заплатить выкуп (что мы не рекомендуем делать!) и надеяться на получение закрытого ключа (хотя достаточно много случаев, когда жертвы не получали ключи после оплаты).

Поэтому мы советуем поддерживать все свои системы и приложения в обновленном состоянии, а также быть уверенным в том, что сотрудники вашего предприятия прекрасно осознают всю опасность открытия подозрительных файлов или сайтов. Превентивные меры – это лучшее решение для предотвращения неприятных событий!

Почему стоит обратить внимание на периметр сети?

Обеспечивая борьбу с шифровальщиками и другими современными угрозами, необходимо предпринимать превентивные меры по различным направлениям. Да, наиболее эффективные меры (если исключить строгие запреты вообще на все, чтобы никто толком не мог работать) могут быть предприняты на уровне конечных устройств. Те же EDR-технологии показывают очень высокую эффективность в борьбе с шифровальщиками и новыми угрозами.

Пример защиты от шифровальщиков на периметре сети

В качестве примера рассмотрим решение Panda GateDefender – это UTM-решение для интегрированной и комплексной защиты периметра сети, которое предлагает следующие модули: антивирус, антиспам, контент-фильтрация, URL-фильтрация, прокси, файервол, IPS/IDS, VPN, Hotspot, контроль веб-приложений и многое другое. Данное решение поставляется в аппаратной, программной и виртуальной версии.

С помощью этого решения мы покажем ряд методов, которые позволяют перехватывать эти угрозы на периметре сети, а также минимизировать их активность, блокируя каналы, используемые злоумышленниками для управления вредоносными процессами и распространения инфекции.

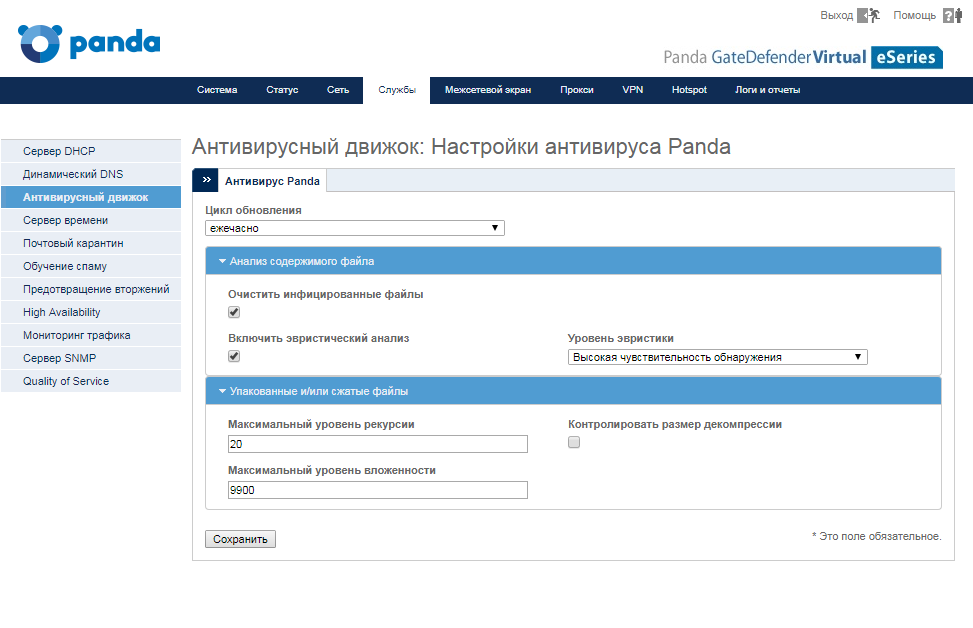

Чтобы включить антивирусный движок, в консоли управления Panda GateDefender перейдите к разделу Службы → Антивирусный движок, и на закладке Антивирус Panda настройте опции работы антивируса.

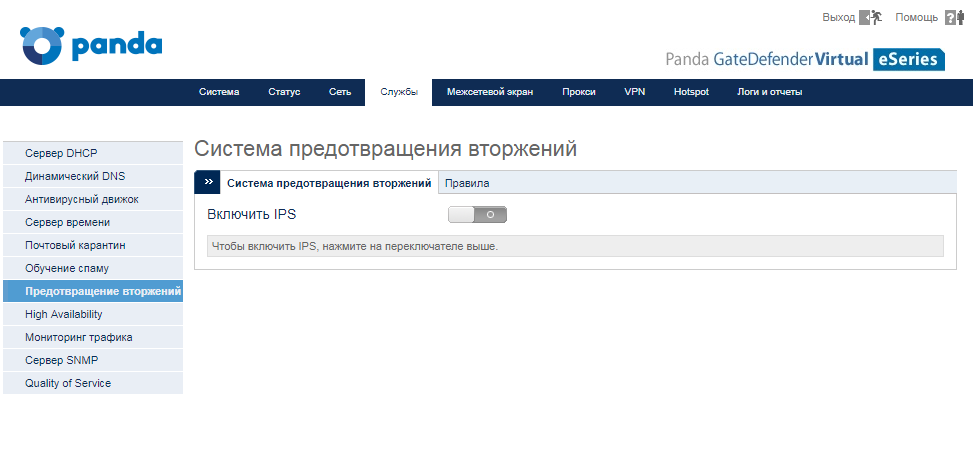

Система предотвращения вторжений (IPS) способна не только обнаруживать, но и блокировать трафик, генерируемый от шифровальщиков к своим серверам управления.

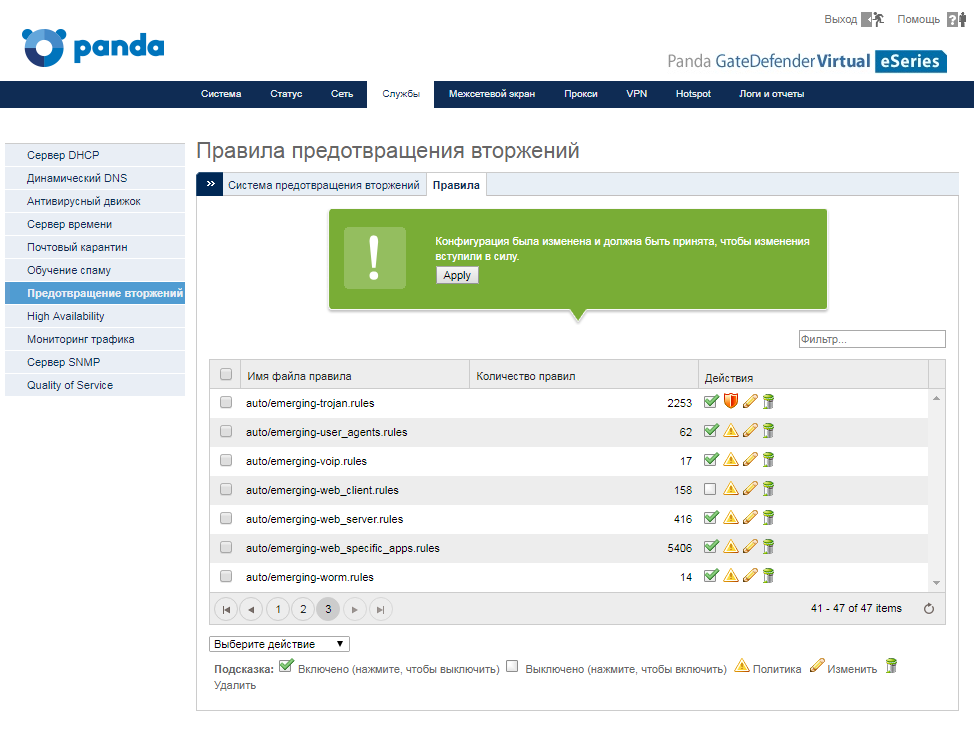

Чтобы включить защиту с помощью системы IPS, в консоли управления Panda GateDefender перейдите в раздел Службы → Предотвращение вторжений, где нажмите на переключатель Включить IPS, если он выключен.

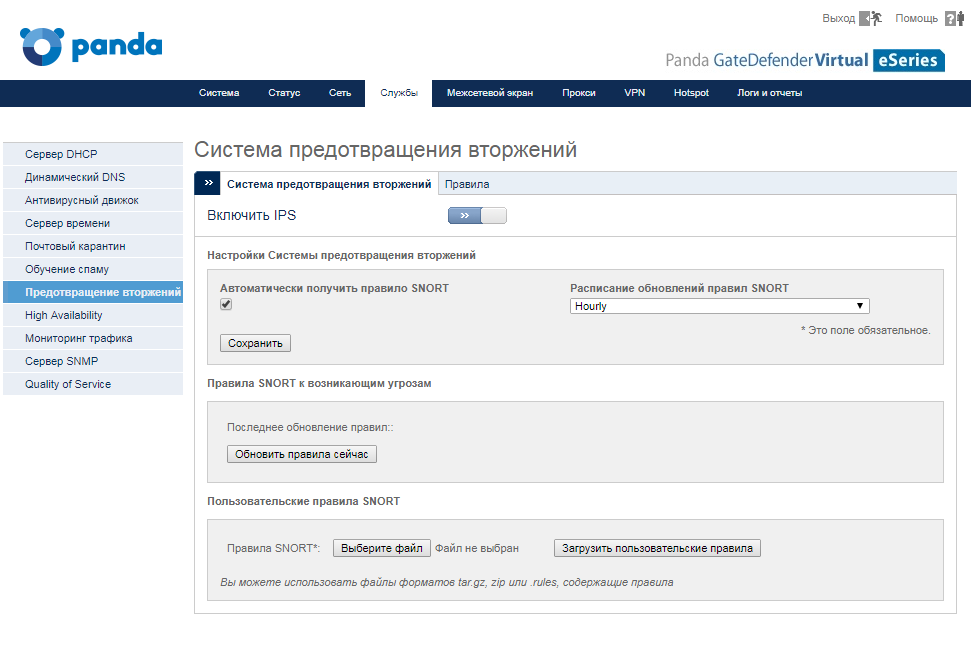

После включения данной службы на закладке Система предотвращения вторжений можно будет настроить дополнительные опции работы IPS.

Но нас в данном вопросе больше интересует следующая закладка Правила. Здесь на третьей странице найдите набор правил auto/emerging-trojans.rules.

У данного набора правил смените политику с предупреждения на активное применение, нажав на иконку с восклицательным знаком. После применения изменения иконка сменится на красный щит.

Теперь весь трафик, идентифицируемый с троянами, будет заблокирован. Вы также можете применить набор правил auto/emerging-tor.rules для дополнительной защиты.

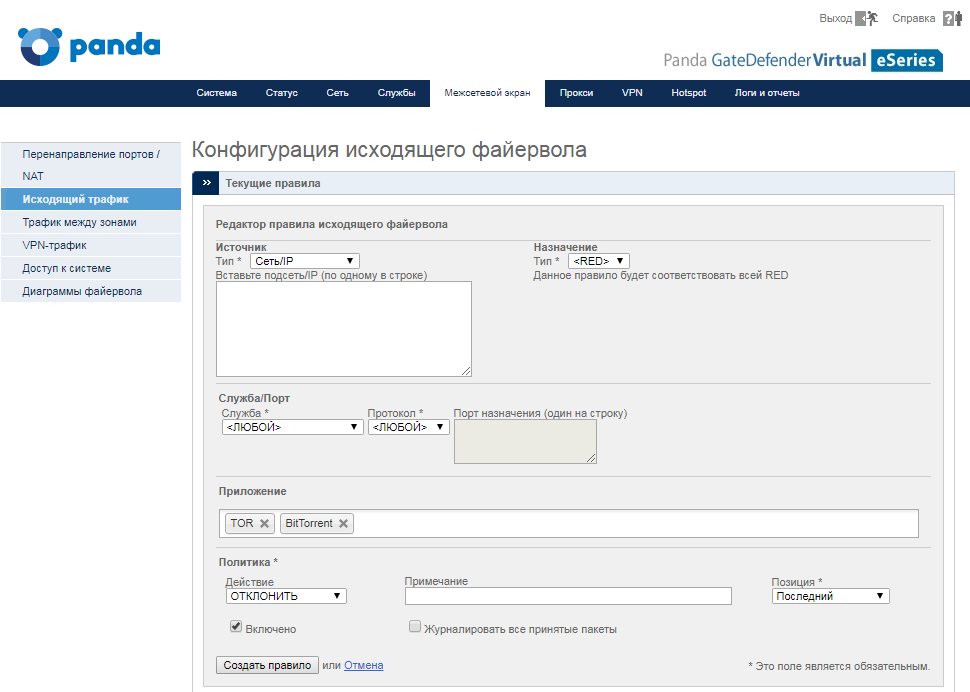

Тот же CryptoLocker использует Torrents как вектор заражения, а TOR-соединения для взаимодействия со своими серверами управления C&C. Таким образом, еще один совет по повышению уровня безопасности – это заблокировать весь исходящий трафик, который использует эти два протокола.

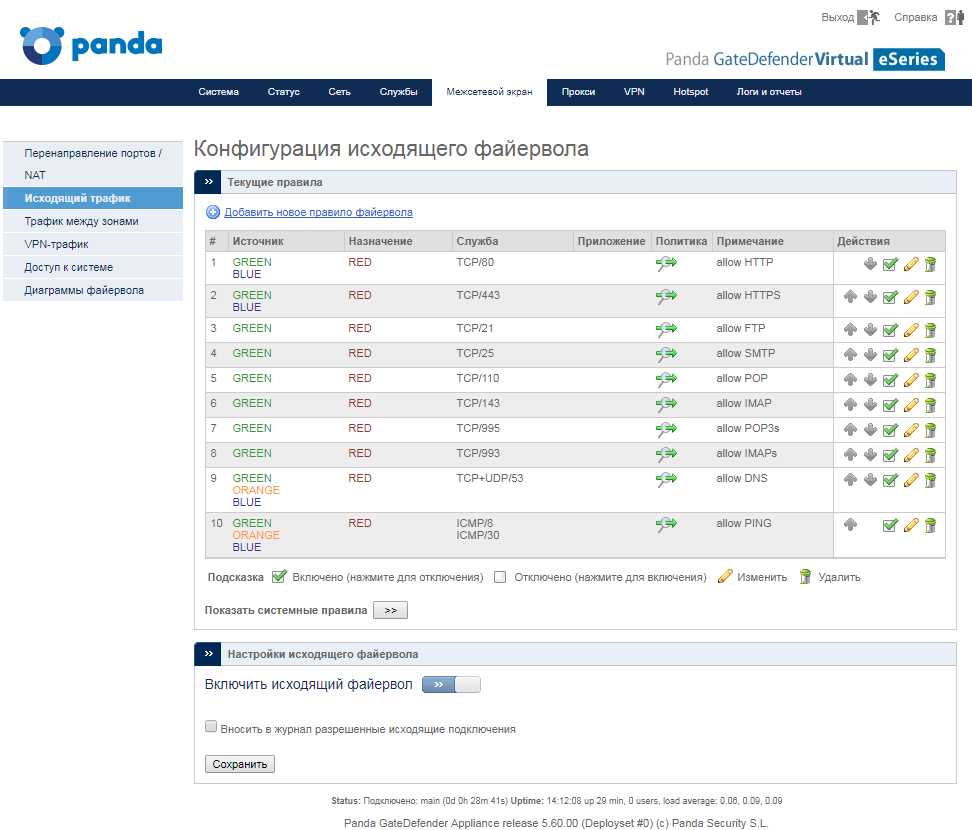

В консоли управления Panda GateDefender перейдите в раздел Межсетевой экран → Исходящий трафик.

Здесь создайте новое правило с политикой отклонить или запретить для блокировки этого исходящего трафика. При этом для обеспечения более высокого уровня защиты, добавьте все сети или зоны, которые находятся после Panda GateDefender, указав значение у опции Источник/Тип.

Кроме того, данное правило обязательно должно быть первым в списке правил, поэтому необходимо поставить соответствующее значение у опции Политика/Позиция.

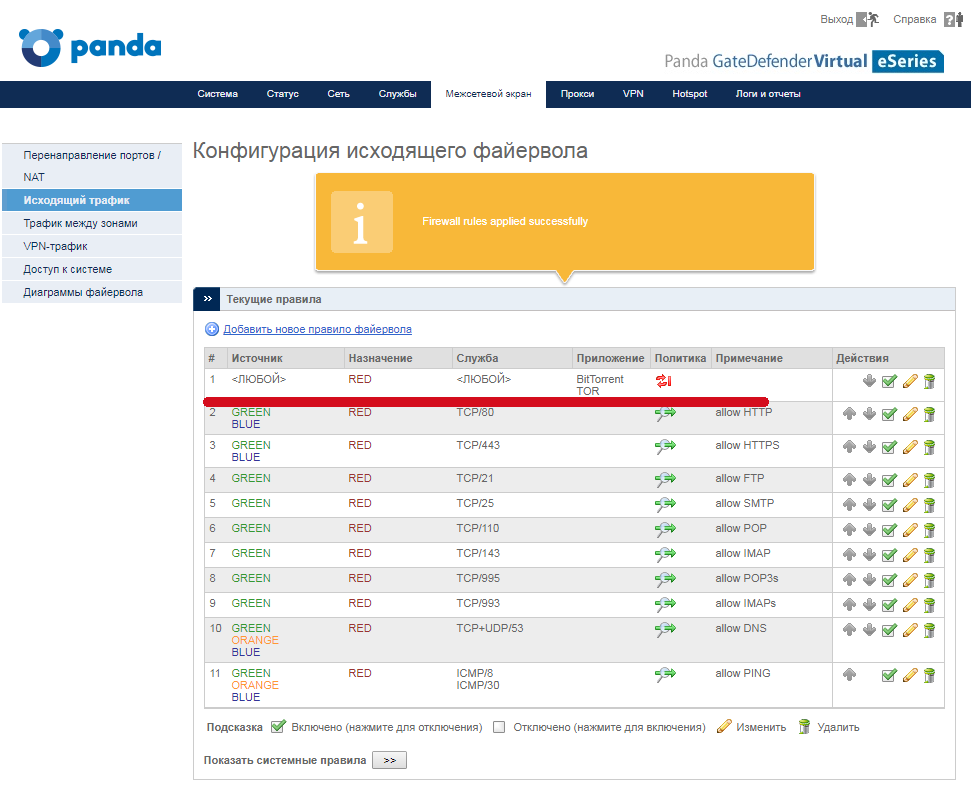

В результате в списке правил вы увидите примерно следующее:

Укажите профиль в HTTP-прокси, который блокирует вредоносные URL’ы, которые могут распространять шифровальщиков.

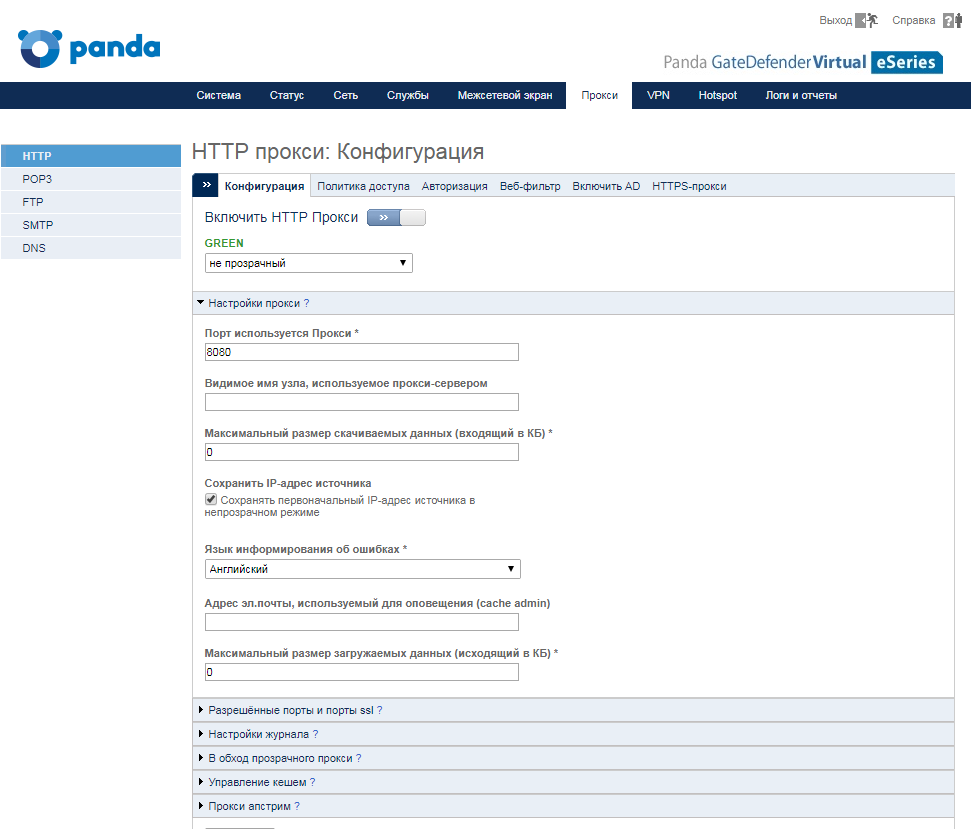

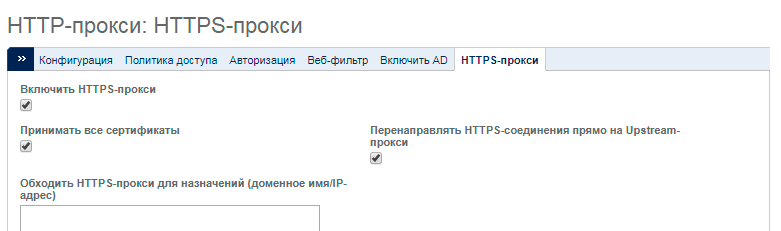

В консоли управления Panda GateDefender перейдите в раздел Прокси → HTTP.

Здесь перейдите на закладку Веб-фильтр, где внесите изменения в существующий профиль или создайте новый.

В блоке для выбора фильтруемых категорий веб-сайтов у категории Security заблокируйте доступ к категориям Anonymizers, Botnets, Compromised, Malware, Network Errors, Parked Domains, Phishing & Fraud, Spam Sites.

Кстати, этот метод лучше использовать в сочетании со следующим методом.

На этой же странице с опциями проверьте, что опция Активировать антивирусное сканирование включена. По умолчанию, она как раз и включена, а потому мы рекомендуем оставить ее включенной.

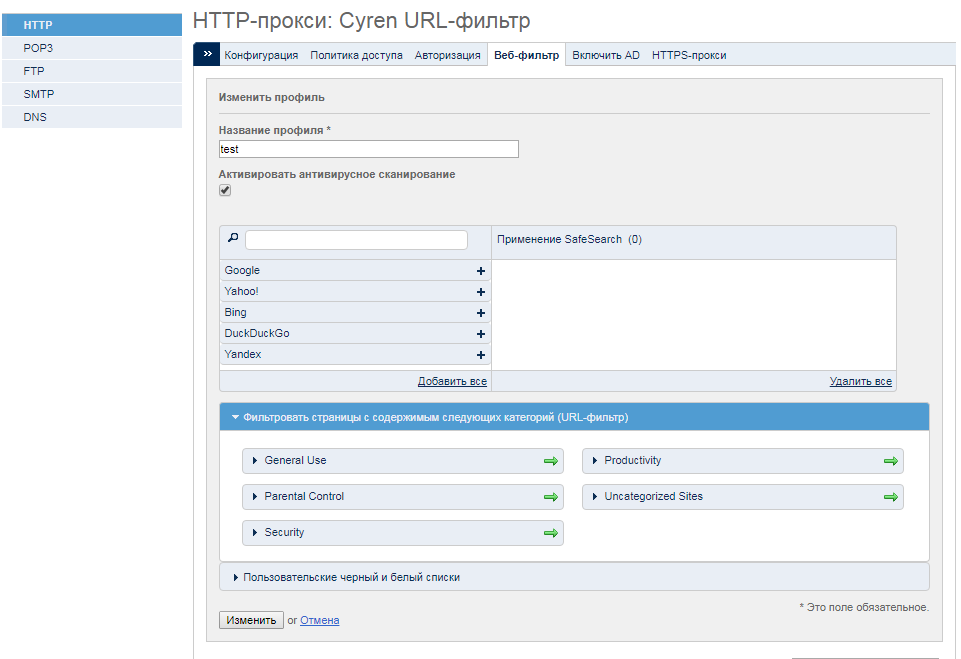

Для распространения заражения зачастую используются HTTPS-соединения. Таким образом, HTTPS-прокси может быть использован для перехвата соединений, разрешая только легитимные соединения с хорошо известными веб-сайтами.

Т.к. HTTPS-прокси работает только в паре с включенным HTTP-прокси, то предварительно проверьте, что последний включен в разделе Прокси → HTTP. После этого перейдите на закладку HTTPS-прокси и включите опцию Включить HTTPS-прокси.

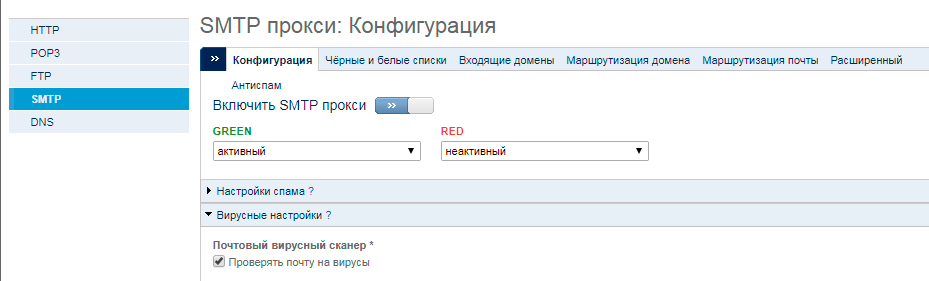

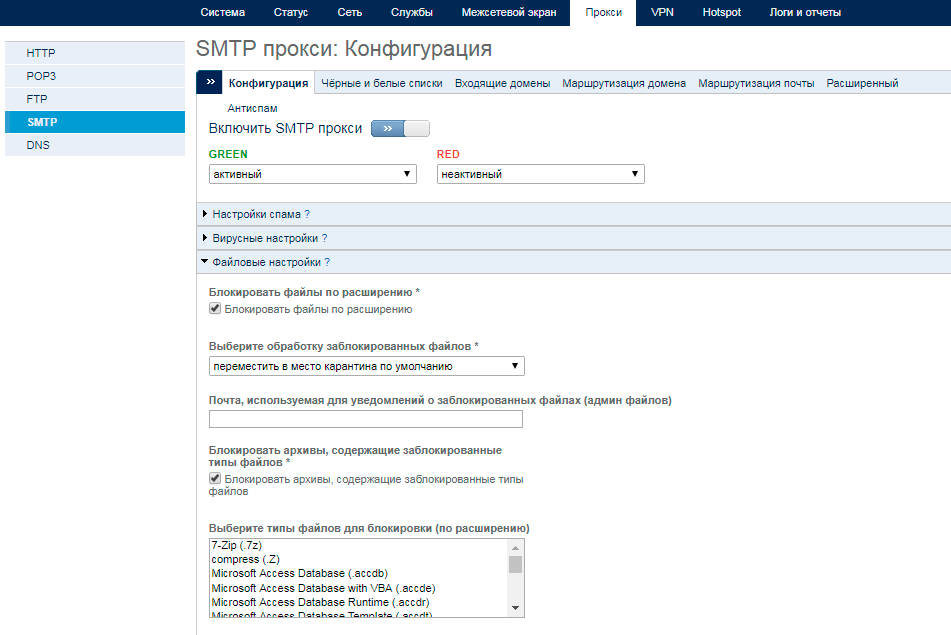

Зачастую шифровальщики распространяются через вложения в электронные письма, которые на первый взгляд могут показаться письмами от известных и легитимных отправителей, но на самом деле они содержат ложную ссылку или поддельное опасное вложение. В связи с этим рекомендуется активировать в SMTP-прокси антивирусную проверку.

В консоли управления Panda GateDefender перейдите в раздел Прокси → SMTP и включите SMTP-прокси. Затем в блоке Вирусные настройки включите опцию Проверять почту на вирусы, чтобы активировать антивирусный движок для почтового трафика.

Вы также можете настроить и то, что делать с письмами, которые будут помечаться как спам, а также ряд других опций.

После этого нажмите кнопку Сохранить для сохранения новой конфигурации, после чего в подтверждающем сообщении необходимо применить измененную конфигурацию, чтобы перезагрузить SMTP-прокси.

Еще один способ доставки шифровальщиков в виде почтового вложения – это назвать вложенный файл с применением двойного расширения. (например, meeting.png.bat), в результате чего почтовый клиент показывает только первое расширение (meeting.png), в силу чего пользователь думает, что получил файл с картинкой. Дважды кликнув на этом файле, пользователь не увидит никакого изображения, но при этом без разрешения пользователя запустится bat-файл. Так что еще одна хорошая рекомендация – это блокировка потенциально опасных расширений файлов и запрет на передачу почтовых вложений с двойным расширением.

Для настройки в консоли управления Panda GateDefender перейдите в раздел Прокси -> SMTP и включите SMTP-прокси (если он был выключен).

Затем в блоке Файловые настройки включите опцию Блокировать файлы по расширению, чтобы активировать систему проверки почтовых вложений.

После этого в списке для выбора типов файлов для блокировки по расширению выберите все расширения, которые должны блокироваться SMTP-прокси, а также включите опцию для блокировки файлов с двойным расширением и выберите соответствующие значения в появившемся выпадающем меню.

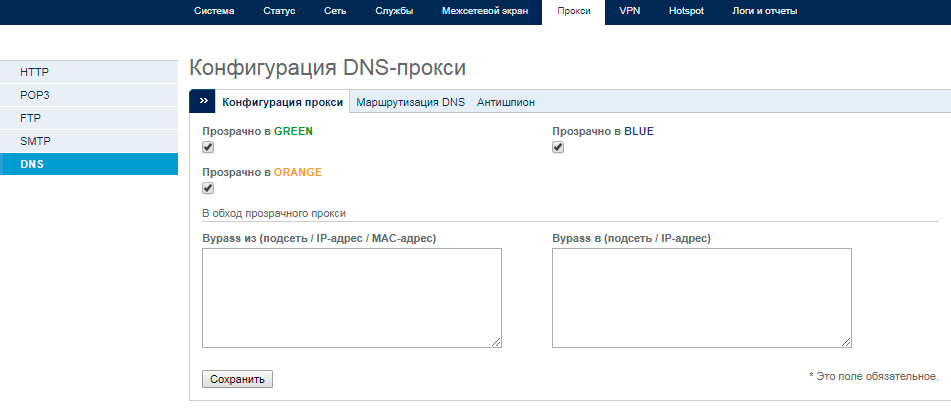

Когда CryptoLocker или другие шифровальщики запускаются, то они попытаются изменить настройки DNSна зараженной машине, чтобы иметь возможность связываться со своими серверами управления для корректной работы. Такого развития событий можно избежать, включив DNS-прокси в решении Panda GateDefender. В этом случае все DNS-запросы от устройства, которое расположено за решением Panda GateDefender, будут всегда перехватываться им, блокируя любую возможность для шифровальщиков связаться со своим сервером управления.

Для этого перейдите в раздел Прокси → DNS.

Кстати, на закладке Антишпион есть смысл поставить ежедневные обновления, чтобы блокировать известные вредоносные домены.

В результате вышеуказанных несложных действий вы сможете настроить защиту периметра сети от шифровальщиков, попытавшись заблокировать их проникновение в корпоративную сеть из Интернета, а также усложнив им возможность взаимодействия со своими серверами управления. Такие превентивные меры позволят значительно сократить риск заражения, а также смогут минимизировать возможные последствия после запуска шифровальщиков в корпоративной сети.

Более подробная информация о Panda GateDefender

Также Вы можете заказать бесплатную версию Panda GateDefender сроком на 1 месяц, отправив заявку на адрес sales@rus.pandasecurity.com.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

WARNING

Если троян зашифровал файлы, сразу выключи компьютер! Затем загрузись с флешки и постарайся собрать максимум данных. В идеале нужно сделать посекторный образ диска и уже после этого спокойно анализировать ситуацию.

Всадники шифрокалипсиса

Антивирусы реагируют на это так редко, что их разработчиков даже стали обвинять в сговоре. Это не первый случай, когда вирусологов подозревают в преступных целях, но технически здесь все объясняется проще. Дело в том, что троян-шифровальщик не выполняет никаких действий, однозначно свидетельствующих о его вредоносной активности. Сам троян-шифровальщик — это простейшая программа с набором библиотек общего назначения. Иногда это просто скрипт или батник, запускающий другие портейбл-утилиты. Давай разберем общий алгоритм действий шифровальщиков подробнее.

Обычно пользователь сам скачивает и запускает ransomware. Трояна подсовывают жертве под видом обновления, нужной утилиты, документа с фишинговой ссылкой и другими давно известными методами социальной инженерии. Против человеческой наивности антивирусы бессильны.

Попавший в систему троян-шифровальщик может быть опознан по сигнатуре только в том случае, если он уже есть в базах. Новые образцы в них заведомо отсутствуют, а модификации старых троянов дополнительно проверяют на детекты перед распространением.

После запуска трояна поведенческий анализатор антивируса молчит, поскольку, с его точки зрения, не выполняется никаких потенциально опасных действий. Какая-то программа ищет файлы по маске? Да пожалуйста! Создает копии файлов? Без проблем! Шифрует копии? Тоже не повод для паники. Функции шифрования поддерживаются большинством современных программ, а троян использует те же стандартные криптографические библиотеки. Он удаляет пользовательские файлы? Это тоже не запрещено — они ведь не системные. Затирает свободное место? Безопасное удаление также востребованная и легальная функция. Он добавляется в автозапуск? И это тоже разрешенное поведение.

В отличие от классических вирусов, троян-шифровальщик не пытается модифицировать файлы, не внедряется в активные процессы и вообще ведет себя скучно. Он просто создает копии документов и баз данных, шифрует их, а затем удаляет без возможности восстановления оригинальные файлы пользователя и ключ шифрования, оставляя текст с требованием выкупа. Во всяком случае, авторам троянов хотелось бы видеть именно такое идеальное поведение. В действительности же эта цепочка процессов может дать сбой на любом этапе, благодаря чему становятся возможными альтернативные методы расшифровки.

Превентивные меры

Обычные антивирусы не в силах бороться с новыми шифровальщиками, сигнатуры которых пока отсутствуют в их базах. Они могут лишь распознавать наиболее грубые модификации на уровне эвристики. Комплексные решения (вроде Dr.Web Security Space и Kaspersky Internet Security / Total Security) уже умеют устранять их деструктивные последствия. Они заранее создают копии пользовательских файлов, скрывают их и блокируют доступ к ним сторонних программ. В случае если троян доберется до фоток и документов из стандартных каталогов, всегда можно будет восстановить их из копий, а зашифрованные файлы просто удалить.

Поскольку антивирусный комплекс загружает свой драйвер и модуль резидентной защиты еще до входа пользователя, это довольно надежный метод хранения резервных копий. Однако их можно делать и сторонними утилитами. Главное, чтобы они размещались на внешнем носителе, который отключается сразу после создания бэкапа. Иначе троян обнаружит резервные копии на постоянно подключенном винчестере и также зашифрует их или повредит.

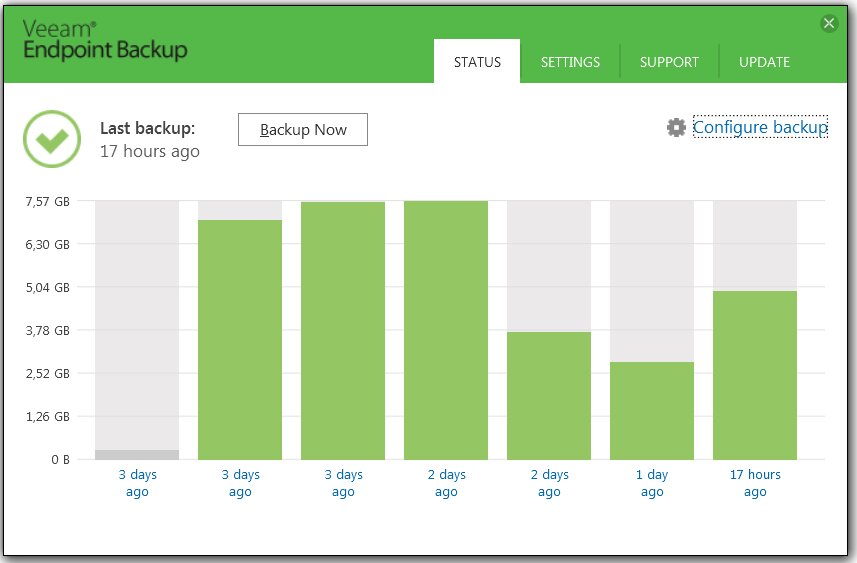

Инкрементные бэкапы на внешнем диске

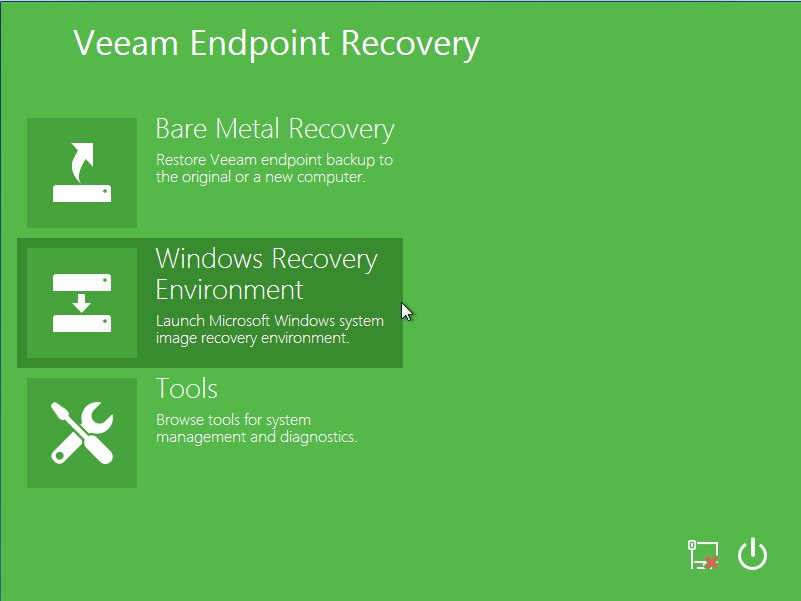

Из универсальных программ для бэкапа функцией дополнительной защиты от действий вредоносных программ обладает бесплатная утилита Veeam Endpoint Backup Free. Она умеет автоматически отключать USB-диски сразу после завершения создания резервных копий и сохранять несколько версий файлов.

К дополнительным особенностям программы относится умение бэкапить системные разделы без их отключения (теневая копия), практически мгновенное восстановление отдельных файлов и каталогов (их можно открывать прямо из образа по ссылкам) и другие интересные опции. Также она умеет создавать загрузочный диск со своей средой восстановления на тот случай, если троян заблокировал нормальную работу ОС.

Загрузка в среде восстановления Veeam

Кроме универсальных утилит для резервного копирования с дополнительными функциями защиты от шифровальщиков, есть целый ряд специализированных программ превентивной защиты. Одни из них бесплатно доступны только на стадии бета-тестирования, а затем становятся новым модулем платного антивируса (например, так было с Malwarebytes Anti-Ransomware). Другие пока существуют именно как отдельные бесплатные решения.

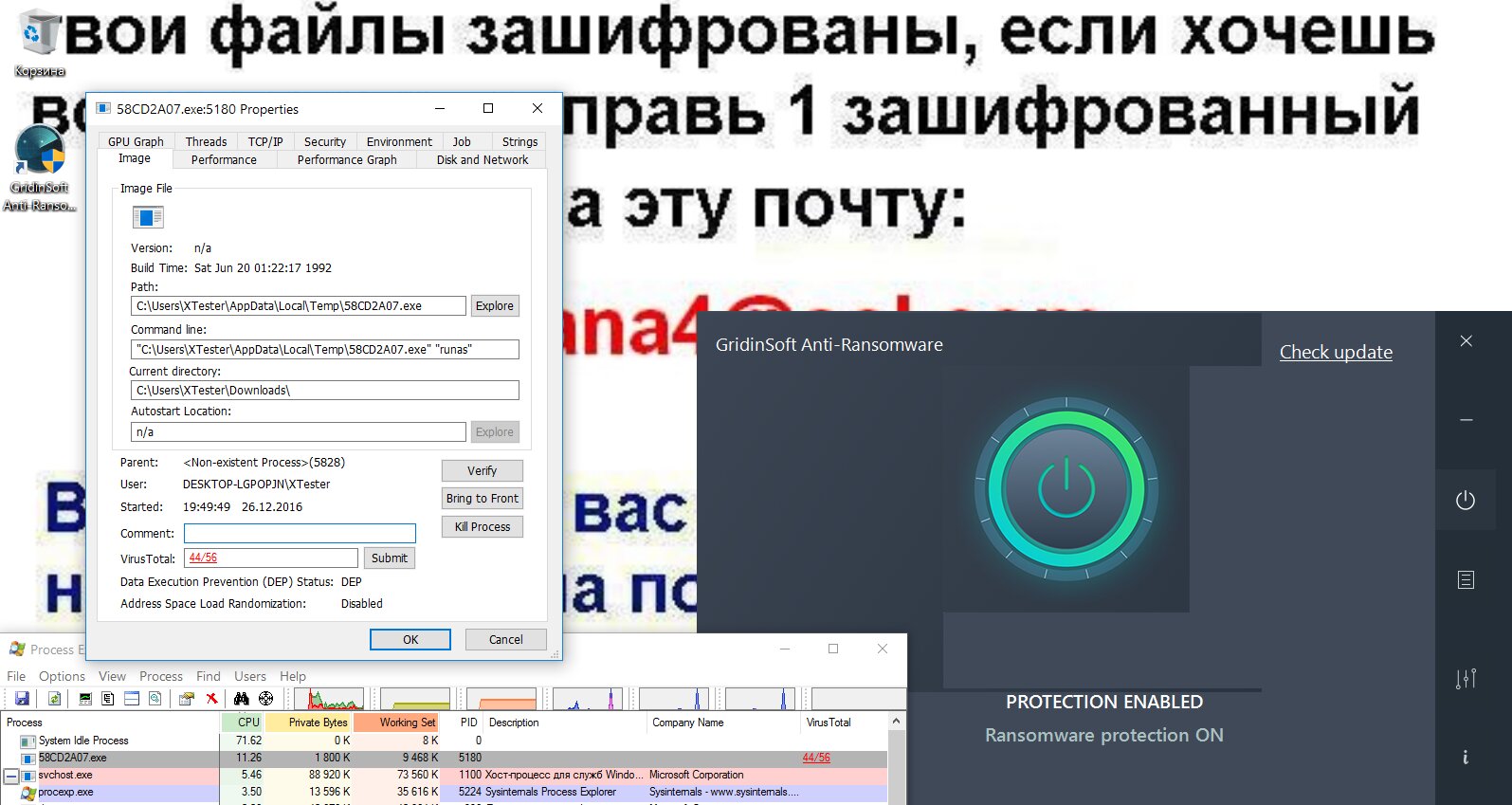

Эта украинская утилита для предотвращения заражения программами-вымогателями как раз находится в стадии бета-тестирования. Разработчики описывают ее как универсальное средство, препятствующее любым попыткам выполнить несанкционированное шифрование файлов. Они обещают эффективно блокировать атаки ransomware и предотвращать вызываемую ими потерю данных. На практике утилита оказалась бесполезной. Первый же троян-шифровальщик из старой подборки преспокойно запустился, сделал свое грязное дело и повесил на рабочий стол требования о выкупе.

Провал GridinSoft

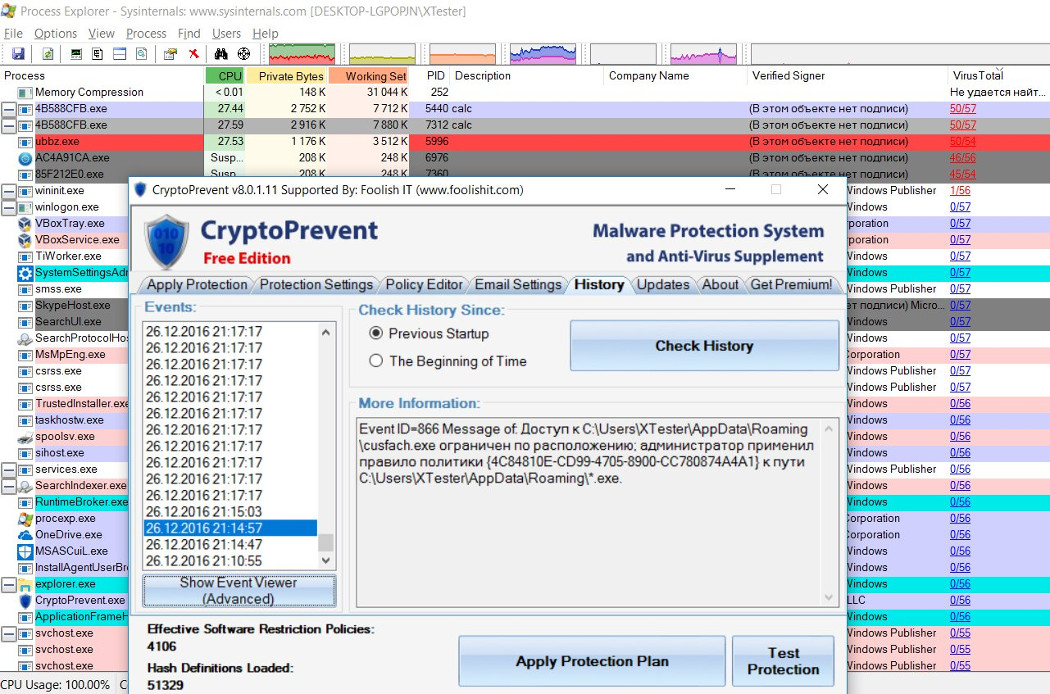

Интерфейс программы обеспечивает быстрый доступ к десяткам настроек, но после изменения большинства из них требуется перезагрузка. Само приложение CPMP не должно работать все время. Его требуется запускать только для мониторинга и обслуживания. Например, для проверки состояния, чтения логов, обновления или изменения параметров.

Для проверки мы попробовали поставить в CPMP максимальный уровень защиты и последовательно выпустить на волю семь разных троянов-вымогателей. Три из них были удалены CPMP сразу при попытке запуска. Никаких сообщений при этом не отображалось. Четыре других благополучно стартовали, однако до финиша не добрались. CPMP не давал им создать новые файлы и зашифровать пользовательские, но и не удалял. Загрузка процессора все время была 100%, диск стрекотал, и делать что-либо в тестовой системе было невозможно.

CryptoPrevent сдерживает осаду троянов

С трудом нам удалось добраться до клавиши Kill Apps Now в окне CPMP. Через секунду все программы, запущенные от имени пользователя (включая Process Explorer), были принудительно выгружены. В оперативной памяти остались только системные процессы.

За время боя некоторые зловреды обосновались на рабочем столе, а троян Satan.f добавил в автозапуск вывод текстового требования о выкупе. Шифрования файлов при этом не произошло, но и полного удаления малвари тоже.

Читайте также: