Мат в ворде вирус

В последних версиях Microsoft Office по умолчанию документы сохраняются в формате, основанном на Office Open XML, но Microsoft не во всем следует открытому стандарту. Вариант Microsoft часто называют MOX, Microsoft Open XML. Этот самый MOX имеет уязвимости, создающие угрозы безопасности. В этой статье мы подробно разберем одну из таких дыр, которая на момент статьи так и не закрыта.

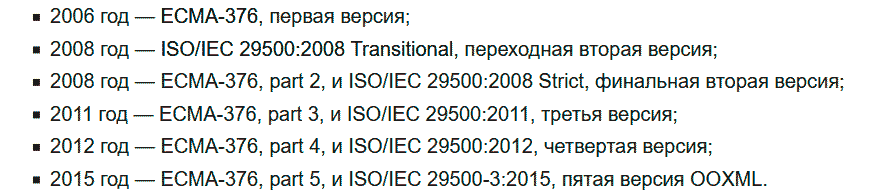

Почти сразу после публикации чернового варианта OOXML началась битва за его стандартизацию. Вот краткая хронология версий.

В 2016 году были выпущены дополнения к 5-ой версии: ISO/IEC 29500-1:2016 и ISO/IEC 29500-4:2016. Работа над стандартом продолжается, а компания Microsoft допускает все больше проприетарных особенностей его реализации в последних версиях Office. Хуже того: Microsoft не признает старые уязвимости, оставляя их в новых версиях. Вы не поверите, но описываемая в данной статье уязвимость известна с Office 2013 и актуальна вплоть до Office 2019.

Я возьму на себя смелость указать на два критичных с точки зрения безопасности недостатка MOX, унаследованных от OOXML:

- возможность легкого редактирования внутренней структуры документов;

- отсутствие проверок на злонамеренную модификацию.

Если в документ вставлен объект, загружаемый с внешнего ресурса (например, ссылка на видео), то в соответствующей секции создается легко читаемая (и так же просто изменяемая) гиперссылка. Это прямая дорога к фишингу или запуску троянов в один клик.

Описание уязвимости

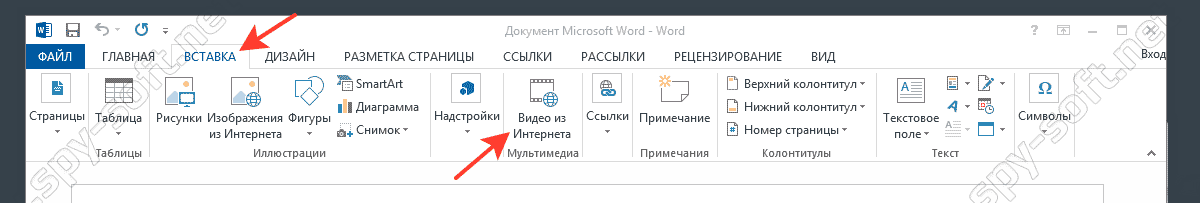

Начиная с Office 2013 в OOXML стал доступен класс WebVideoProperty. Он используется в разметке при вставке в документ онлайн-видео и описывает параметры его воспроизведения через набор атрибутов.

Поиск объекта подмены

Сохраним и закроем его. Обратите внимание, что размер файла почти не изменился. У меня он занимал несчастные килобайты. Значит, вставленное видео не сохраняется локально, а всегда запрашивается из интернета по известной ссылке.

Следующим шагом нам надо заглянуть в нутро документа. Меняем расширение .docx на .zip, открываем любым архиватором и видим содержимое.

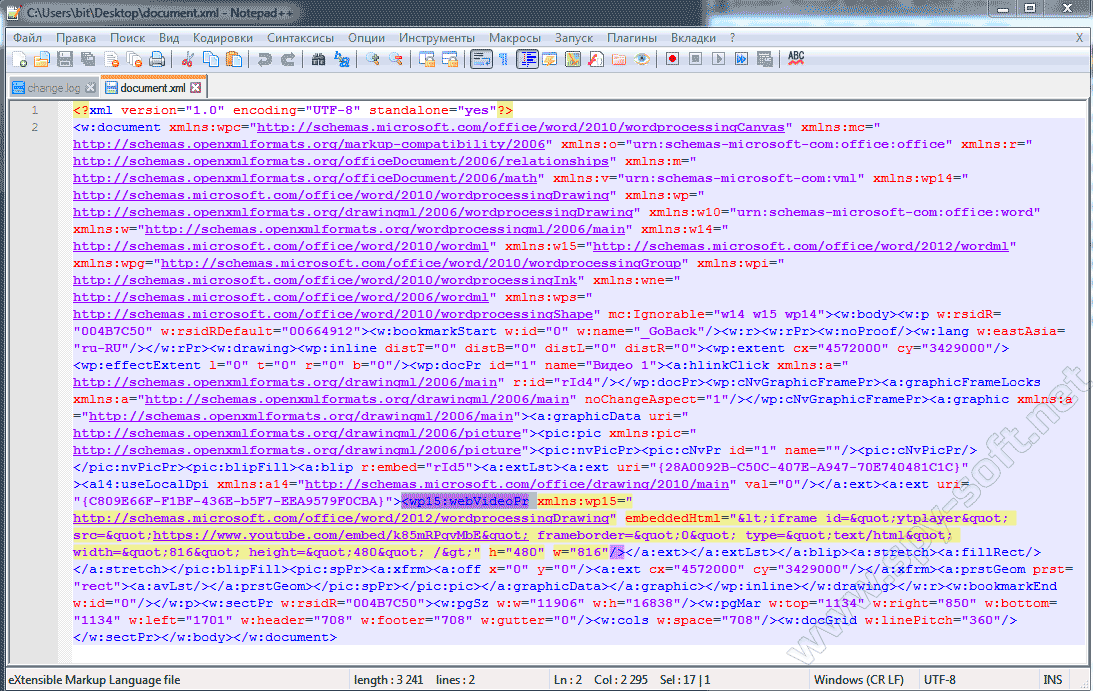

В папке \word нам нужен файл document.xml. Разархивируем и откроем его на редактирование (подойдет и простой Notepad, хотя Notepad++ намного удобнее из-за подсветки синтаксиса).

В скудной документации о классе WebVideoProperty указано, что в теле документа он именуется wp15:webVideoPr. Находим эту секцию и смотрим ее содержание.

wp15:webVideoPr в структуре файла document.xml

Конструкция изначально выглядит следующим образом:

Атрибут embeddedHtml содержит iframe YouTube, который при замене на HTML или JavaScript будет выполняться. А это не что иное, как уязвимость!

Эксплуатация уязвимости

Если внимательно посмотреть на содержимое секции, то можно заметить, что символы заменены на . Это способ записи символьных данных без использования раздела CDATA. Они указывают парсеру на то, что эта часть документа не содержит разметки. Так же мы должны поступить со всеми нашими спецсимволами.

Еще стоит отметить, что все параметры отделены друг от друга точкой с запятой. Если мы пропустим хотя бы одну из них, то при открытии документа произойдет ошибка проверки целостности файла. Правда, Word облегчает задачу, подсказывая, где именно мы ошиблись (см. скриншот).

Ошибка Word при неправильном синтаксисе document.xml

Давайте удалим все, что находится между кавычками, и попробуем вставить свой HTML-код. Сначала добавим отображаемую часть ссылки:

В нашем случае она будет выглядеть следующим образом:

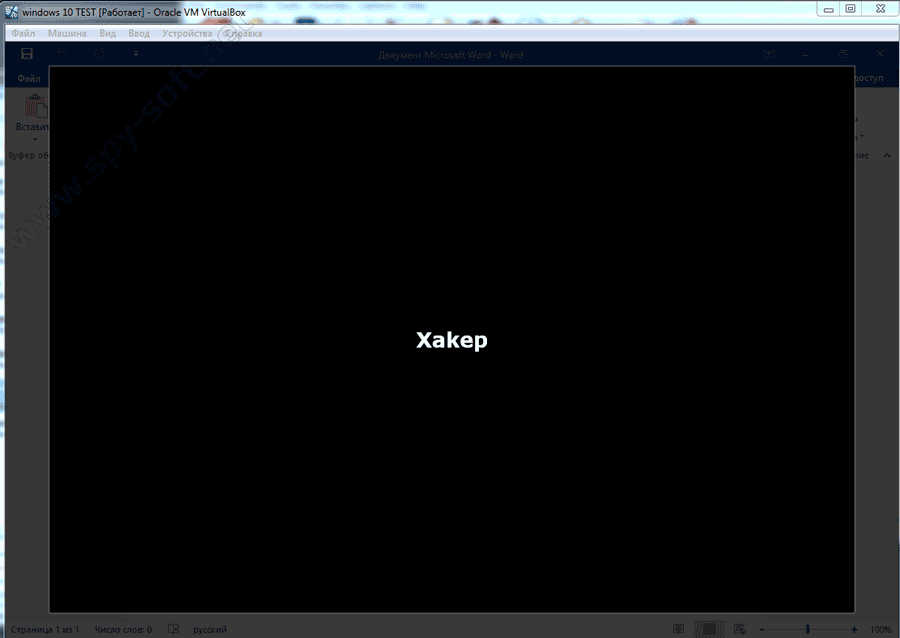

Хакер

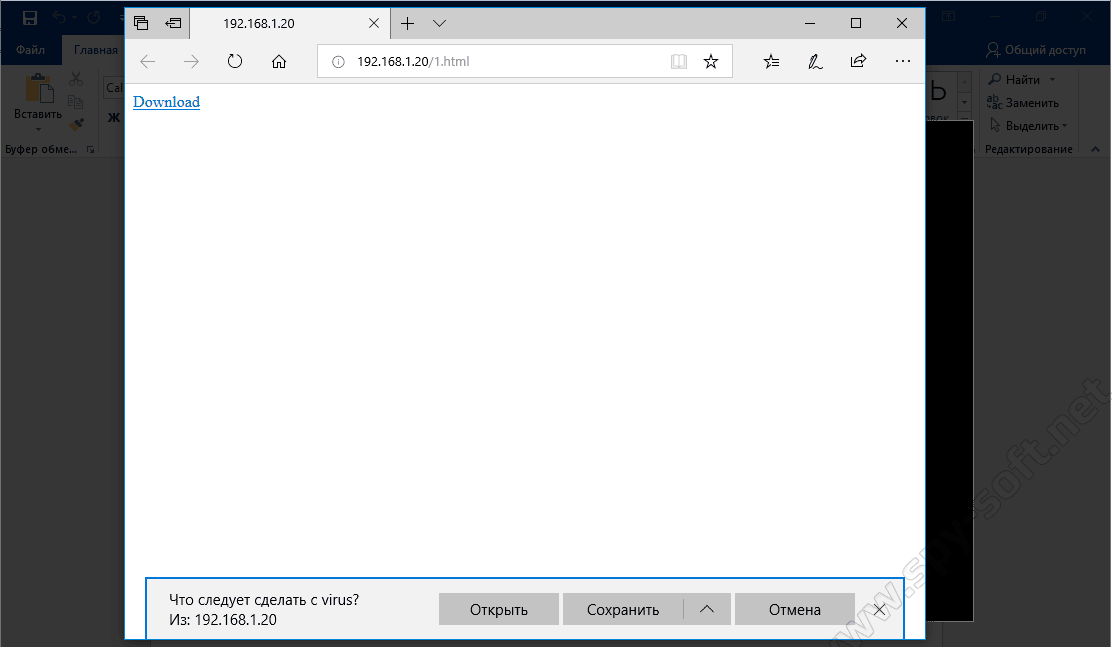

Теперь подменим исходную ссылку на ролик с YouTube своей. Например, загрузим какой-нибудь файл на компьютер жертвы.

Далее нам необходимо все это указать в embeddedHtml:

Теперь сохраним наш измененный файл и запустим его.

Для первой проверки я подготовил имитацию жертвы — компьютер с Windows 10 (1803) и MS Office 2016 Professional Plus VL x86, который мы и будем атаковать.

После запуска файла не видно ничего необычного. Открывается документ со вставленным видеороликом. При наведении курсора отображается корректная ссылка на него. Но, если нажать на воспроизведение, вместо видео отобразится наша ссылка.

Действие после активации воспроизведения

В реальном сценарии вместо хакер лучше написать что-то более подходящее для фишинга. Например, Click to begin playback.

Может быть, со времен Office 2016 уязвимость уже пофиксили? Давайте проверим, сработает ли этот способ в Microsoft Office Pro Plus 2019 и Windows 10 (1803).

Открытие фишинговой ссылки при клике в окне предпросмотра видеоролика

Примечания

Стоит уточнить ряд важных моментов. Трюк работает, если пользователь просто нажимает левой клавишей мыши на кнопку Play в превьюшке вставленного в документ видео. Так делает большинство, но продвинутые могут кликнуть с зажатой клавишей Ctrl. В этом случае начнется воспроизведение видео.

При нажатии левой кнопки мыши с клавишей Ctrl и без нее Word обращается к разным секциям документа. В первом случае он считывает подмененную ссылку из word\document.xml и предлагает выполнить переход по ней. Во втором — считывает оригинальную ссылку на видеоролик из word\_rels\document.xml.rels и запускает его.

Если же подменить адрес в обеих секциях, фишинговая ссылка будет отображаться при наведении курсора мыши на превь ролика. Такой грубый вариант атаки сработает только с самыми невнимательными пользователями.

Также заметь, что при нажатии левой кнопкой мыши с Ctrl откроется браузер, установленный по умолчанию. Если же просто кликать, то (вредоносная) ссылка всегда будет открываться в браузере. Это еще один вектор атаки при проведении пентеста.

В зависимости от версий ОС и Office, а также настроек безопасности у жертвы могут сработать другие компоненты защиты. Например, Office 2010 ограниченно поддерживает OOXML. Он предложит разрешить редактирование документа прежде, чем позволит кликнуть на превью видео. В Windows 7 IE выдаст предупреждение при открытии ссылки.

Предупреждение в Windows 7

С Windows 10 наблюдается совсем другая картина. В настройках по умолчанию (а у потенциальной жертвы они, как правило, такие) ни IE, ни Edge ни о чем не предупреждают. Ссылка открывается без дополнительных действий. Отсюда можно сделать парадоксальный вывод о том, что новая операционная система оказалась более уязвима к подобным атакам.

Для дополнительной проверки я открывал файл с измененной ссылкой в следующих офисных пакетах:

- Open Office 4.1.6;

- Libre Office 6.1.3;

- Soft Maker Office 2018.

Все они официально поддерживают OOXML, причем в точном соответствии со стандартом ISO/IEC 29500. Ни один из них не подвержен рассмотренной уязвимости, поскольку все вольности Microsoft игнорируются. Получает, что пользователь лучше защищен благодаря отсутствию поддержки проприетарной функции вставки онлайн-видео… но ведь, кроме роликов, в документы можно вставлять и другие объекты.

Выводы

Здравствуйте! В этом посте (первом) я покажу, как создавать вирус шутку через блокнот. Сразу прошу не бомбить и не писать гневные комменты типа: "Да такого миллион!", "Да что ты знаешь!", "Да пошел ты в жопу!" и т.д. Да, я знаю, что эти "вирусы" создавали давно. Но я к примеру открыл для себя это совсем недавно. Месяца 3 назад.

Ближе к делу: я буду рассказывать что эта шутка вообще делает, буду вставлять скрины и все объяснять. Напомню, это ознакомительный пост! В других постах я буду конкретно писать, как создать такой-то вирус.

Вирус-шутка это программа, которую создают в блокноте. Т.е. пишешь там команды и сохраняешь их определенных форматах. Если все правильно сделано, без ошибок, то вирус-шутка сработает. Кстати, "вирус-шутка" это условное название. В блокноте можно создать и игру, и крестики нолики, часы.

ПРЕДУПРЕЖДЕНИЕ. Перед созданием вируса отключите Анти-Вирус.

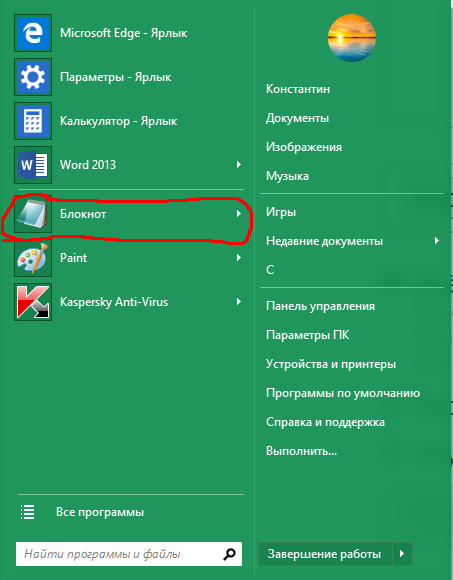

1) Создание вируса: Для начала откройте блокнот.

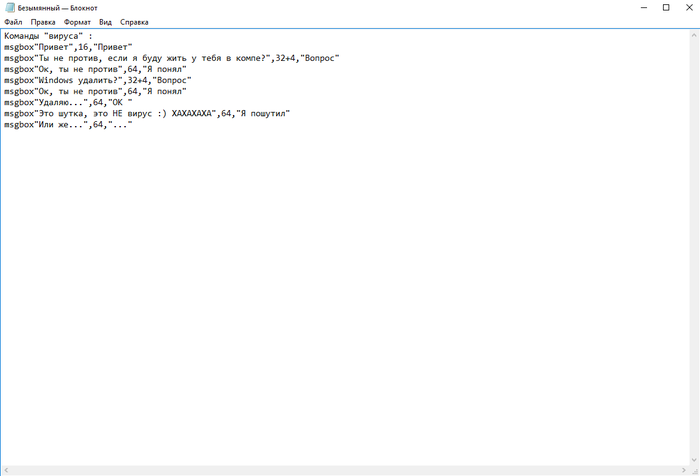

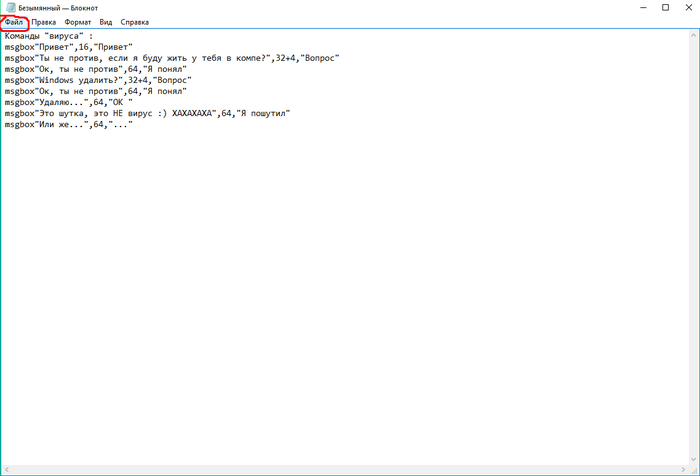

2) В блокноте начинайте писать команду. Для начала скопируйте этот текст туда:

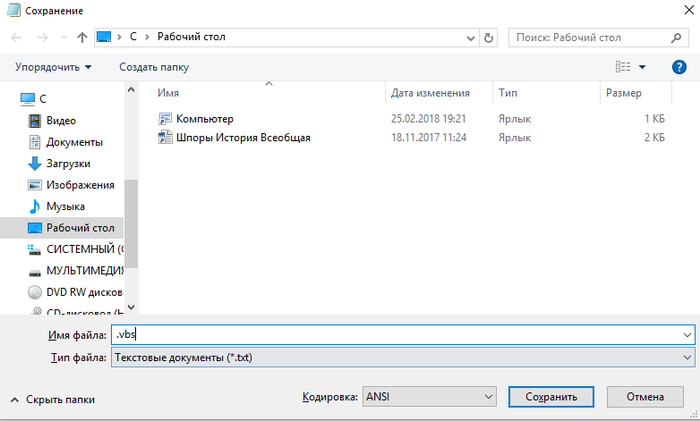

msgbox"Ты не против, если я буду жить у тебя в компе?",32+4,"Вопрос"

msgbox"Ок, ты не против",64,"Я понял"

msgbox"Ок, ты не против",64,"Я понял"

msgbox"Это шутка, это НЕ вирус :) ХАХАХАХА",64,"Я пошутил"

msgbox"Или же нет. ",64,". "

Я НЕ ЖЕЛАЮ ВАМ ЗЛА! ЭТОТ ВИРУС НЕ МОЖЕТ ПРИНЕСТИ ВАМ И ВАШЕМУ КОМПУ ВРЕДА!

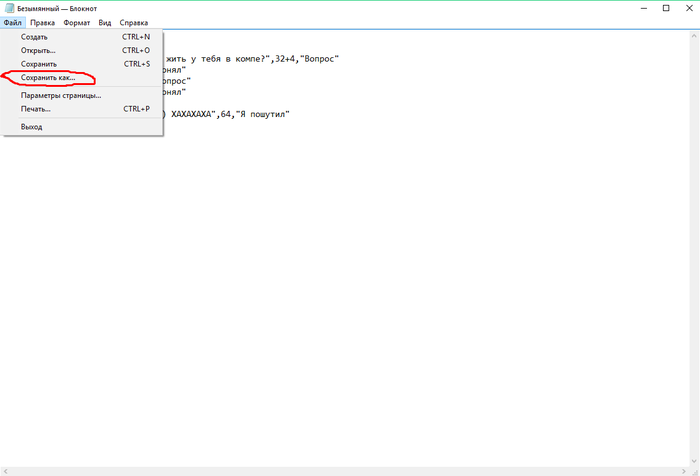

3) Сохраните ваш текст в формате .vbs Смотрите далее.

4) Теперь у вас на Рабочем столе должен появиться вот такой значок:

5) Заходите в него.

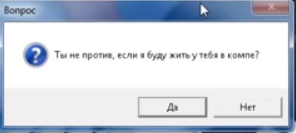

6) У вас должен открыться вирус-шутка. Если же не работает, то два варианта: либо у вас включен Анти-Вирус, либо ваш комп не поддерживает это.

7) НЕ ПУГАЙТЕСЬ! ВИРУС-ШУТКА НЕ ПРИНЕСЕТ ВРЕДА. Теперь вам осталось читать то, что там написано, и кликать по кнопкам (любым).

Вы можете изменить в команде вируса текст. Например вместо "Windows удалить?" можно написать "ставьте лайки!". Удачи вам, экспериментируйте со своими вирусами!

И так, как я обещал, это был ознакомительный пост. Вскоре я выложу пост, где подробно опишу все значения, как все делать и т.д. Отпишитесь в тапках как вам мой пост, киньте скрины своего вируса. Мне будет интересно :D

сука! у меня винда удалилась!

Не ври. Этот вирус-шутка и близко такого сделать не может.

ТС, у вас тоже снегопад? Занятия в школах отменили?

Да, отменили. Вот и сижу, "клавотюкаюсь".

Мне хочется узнать все подробно как это работает что обозначает msgbox, цифры 64; 32+4

"msgbox" - название команды, которая выводит стандартный диалог. Цифрами выбирается стиль отображения (иконка внутри диалога и воспроизводимый звук при открытии). Также стилем выбираются кнопки (их текст и количество)

Отображаемых иконок всего 4: ошибка, вопрос, восклицание и внимание. Столько-же звуков.

Кнопок в связке по более:

Ок

Ок, Отмена

Да, Нет

Да, Нет, Отмена

Повтор, Отмена

Пропустить, Повторить Отменить

Т.к. эти диалоги выдаются системой, то можно указать только заголовок и текст диалога. Свой текст кнопок или свою иконку Вы не сможете установить. Можно вывести диалог без иконки. Вроде ничего не забыл. Давно увлекался этим, потом перешел на норм. язык программирования.

Ой, а может поможете раз разбираетесь?

Хочу коллегу разыграть/ поздравить с днем рождения. Он в командировке сейчас. Хочу ему на почту файл бросить который в определенный день ему на принтер выведет поздравление. Как можно батник сделать, чтобы он себя в автозагрузку прописал и именно в определенный день сработал? Ну и удалился потом, чтоб он не догадался.

В инете поискал, там только на удаление доков батники) и определенного дня нельзя поставить.

Если хотите именно батник, то можно попробовать использовать планировщик Windows, но с батниками куча ограничений.

О поздравлялке: даже если Вы отправите эл. письмо с батником или exe-шником, то поздравление не сработает, пока его не скачают и не запустят. В некоторых случаях почтовый сервис может отправить письмо в папку "Спам" (пользователь его не увидит), либо при скачивании файл заблокирует антивирус, но это все маловероятно.

На счет печати принтером: это можно, но обязательно? Можно например вывести на экран красивый диалог, или картинку :)

Нет с программкой не тот эффект))) Да и вк нету.

Просто хотелось отправить на почту письмо, (его обязательно откроют, так как с этого адреса только по работе приходит, да и с чувством опасности у людей проблемы))), чтоб этот файл прописался в планировщик или в автозагрузку, а в нужный день отправил бы на печать текст. Там принтер ежедневно включают, так что по-любому бы удивил)))

Я батники когда-то давно делал. Даже похожий прикол видел, когда из планировщика каждый день на печать выходит "Ты умрешь через *** дней", "Ты умрешь завтра", "Это случится сегодня". Но там надо было за компом посидеть, чтоб настроить. А как это "дистанционно" через почту сделать я не знаю.

В любом случае спасибо.

Хм, думаю, что через батник хоть и сложно, но реально: батник запускает установщик Windows (msiexec.exe) с параметром, который скачает и установит программу и документ с текстом печати. Программа прописывается в автозапуск и следит за датой и временем системы. Как только дата начала наступает, программа запускает скрытый процесс Microsoft Office Word (winword.exe) с параметром начала печати нашего документа. Программа делает какую-нибудь отметку на каком-либо ресурсе (сайте или сервере), что она успешно отработала. Запускается msiexec.exe с параметром удаления нашей программы (программа удаляется с компьютера).

Несколько вопросов:

- на компьютере есть MS Office Word? Иначе придется создавать документ формата .rtf (поддерживается системой без доп. софта)

- проще изначально в письме использовать не батник, а именно приложение (exe-файл, т.к. не придется сначала создавать, а после скачивать установщик). Если нужно, то предоставлю исходный код приложения. Язык программирования - AutoIt 3. Его синтаксис очень напоминает рассматриваемые в посте скрипты. Так может лучше обойтись без батника?

- нужны дата запуска печати документа и текст поздравления

- желательно заранее знать, какая операционная система установлена на компьютере, где будет выполняться "поздравлялка" (XP, Vista, 7, 8, 8.1, 10 или серверные редакции систем Windows)?

![]()

Открываем Microsoft Office Word 2007, копируем подготовленную ранее склейку и вставляем в документ (можно просто перетащить файл мышкой в нужное место документа)

У нас появилось изображение с иконкой от SFX склейки и подписью о названии файла троян.exe

Название конечно можно было заранее переименовать в любое, но вот избавиться от разоблачения расширения "exe" это не помогло бы.Но мы это легко можем обойти

Сохраняем полученный документ, проследив чтобы он сохранился с расширением docx.

Теперь сохранённый документ открываем в винраре (программой WinRAR).Нам откроется следующее:

.

Далее заходим в папку word:

Затем заходим в папку media:

В папке media мы видим файл image1.wmf - это изображение.

Достаём этот файл и смотрим его размеры - в нашем случае размеры 175 X 50 пикселей.

Теперь ищем подходящую картинку соответствующего размера для замены, или рисуем сами.

Сохраняем эту картинку под названием image1, если не можете сохранить с расширением wmf, можете сохранить с расширением jpg

Если вам удалось сохранить изображение в формате wmf, то можете сразу заменить им стандартное, просто перетащив его мышкой в открытое окно винрара. Если вы сохранили изображение в формате jpg, то вам необходимо сменить расширение изображения на wmf

Изменить расширение можно при помощи Total Commander, или WinRAR.

В итоге у нас получилось следующее:

При клике по изображению запустится наша склейка и установится троян.

Изначально для внедрения в документ, склейку трояна в данном варианте, делать желательно с картинкой, чтобы на самом деле открылось аналогичное изображение, только большего размера. Вместо надписи "Теперь при клике по изображению снизу, запустится наш троян" естественно нужно написать что то другое. К примеру вы можете создать нечто вроде каталога товаров, с маленькими изображениями товаров, при клике на которые открывается более крупное изображение.

Из недостатков описанного метода склейки трояна с документом, следует отметить:

- Необходимо кликнуть в документе по изображению/ссылке для запуска трояна.

- Возможно при клике по изображению выскочит окно безопасности с вопросом "Запускать или не запускать файл".

В комментарии ниже к этой статье была информация о том,как избавится от окошка с предупреждением системы безопасности.

Часто при попытке запустить файлы, скачанные из интернета, появляется примерно такое окно:

Как Windows определяет, что файл был загружен из Интернета

Зато альтернативные потоки NTFS можно легко посмотреть в консоли обычной командой DIR с ключом /R

Просмотр альтернативных потоков NTFS при помощи команды DIR

Можно воспользоваться консольной утилитой Streams от Mark Russinovich.

Просмотр альтернативных потоков NTFS при помощи программы Streams

Для любителей оконных интерфейсов есть замечательная программа NTFS Stream Explorer, которая тоже позволяет обнаружить и посмотреть альтернативные потоки NTFS.

Просмотр альтернативных потоков NTFS при помощи NTFS Stream Explorer

Или бесплатная утилита AlternateStreamView от NirSoft.

Просмотр альтернативных потоков NTFS при помощи программы AlternateStreamView

Что же интересного записано в этом файле, а главное, как его открыть? Проще всего это делается при помощи обычного Блокнота, который входит в состав каждой Windows. Набираем в командной строке следующее:

notepad C:\setup.exe:Zone.Identifier

В Блокноте открывается содержимое альтернативного потока Zone.Identifier. Да, это самый обычный текстовый (а точнее ini) файл:

Содержимое альтернативного потока NTFS

Параметр ZoneId=3 отвечает именно за то, чтобы файл считался небезопасным, и на основании именно этого значения система принимает решение о показе предупреждения.

Хорошо, наличие спрятанного альтернативного потока мы определили, его содержимое посмотрели. А дальше-то что? А дальше можно разблокировать основной файл путем удаления альтернативного потока.

Удаление альтернативного потока через программу Streams

Удаление альтернативного потока программой NTFS Stream Explorer

Удаление альтернативного потока программой AlternateStreamView

Альтернативный поток NTFS также удаляется при разблокировке файла через меню Проводника Windows. После удаления потока файл запускается без каких-либо предупреждений.

Можно ли заблокировать файл обратно? Да, можно. Для этого, как несложно догадаться, надо создать альтернативный поток Zone.Identifier с нужным содержимым. Делается это при помощи все того же Блокнота уже знакомой нам командой:

notepad C:\setup.exe:Zone.Identifier

На запрос о создании нового файла надо ответить подтверждением.

Создание альтернативного потока NTFS вручную

Осталось записать в созданный файл потока строчки, отвечающие за блокировку основного файла, и сохранить изменения.

[ZoneTransfer]

ZoneId=3

После этого файл снова становится небезопасным со всеми вытекающими последствиями. Путем несложных экспериментов я также выяснил, что значение ZoneId=4 при попытке запустить файл приводит вот к такому интересному эффекту:

Файл полностью заблокирован

То есть файл становится полностью блокированным для запуска. Пусть ваша фантазия подскажет вам, где это можно использовать.

Напоследок хочу предупредить вас, что неразумное создание или удаление альтернативных потоков может привести к непредсказуемым последствиям, вплоть до сбоев в работе системы. Как и при работе с любыми другими внутренностями Windows, надо быть очень осторожным

Небольшой гиф-обзор инструкции (от меня)

1. Распространение вируса и инсталляция в систему.

Единственным источником распространения вируса являются инфицированные документы MS Office. MS_Word.PsycloneX.barik написан на языке Microsoft Visual Basic и откомпилирован в макро-формат Word. Поражает машины с установленным редактором MS Word 97 (версия 8.0), Word 2000 (версия 9.0) или Word 2003 (версия 11.0 - компания-разработчик Microsoft реализовала ее [версию] совместимой со всеми предшествующими ей версиями Word, что и послужило причиной работоспособности под ней вируса).

Вирусный код записывается в макро-секции файлов (участки кода, содержащие информацию об оформоении файла: типах шрифтов, размерах полей и т.п.), используя имеющееся в них свободное резервное пространство, а также удлиняя эти участки. Записывается в файлы как макро-"проект" "NEWVIR" и содержит в своем коде следующие 11 макросов (подпрограмм):

AutoOpen

FilePrint

FilePrintDefault

FileSave

FileSaveAs

FileTemplates

HelpAbout

NEWVIR

Pig

ToolsMacro

ViewVBCode

Детально о назначении каждого из этих макросов будет сказано позднее при описании вредоносных процедур, производимых вирусом.

При запуске инфицированного документа, если пользователем будет проигнорировано предупреждение встроенной в Word макро-защиты (см. описание макро-вируса MS_Word.Saver ), то происходит автоматический запуск вируса (включается процедура AutoOpen). Сперва вирус обращается в системный реестр, откуда считывает местоположение шаблона настроек редактора Word - файла Normal.dot. Местоположение данного файла следующее:

C:\Program Files\Microsoft Office\Шаблоны\Normal.dot

может быть различным, поскольку зависит от версии Windows-системы, в которой устанавливалось ПО MS Office.

C:\Documents and Settings\%имя текущего пользователя%\Application Data\Microsoft\Шаблоны\Normal.dot

При записи кода вируса в этот файл с последующим подключением к конфигурациям Word'а вирусных функций (включается процедура FileTemplates) номинальный размер файла Normal.dot увеличивается с 26624 байтов на 43008 байт или с 27136 байт на 43520 байт. Данные изменения значений номинального размера приведены для MS Word 97 (пояснение: Normal.dot может иметь один из двух указанных номинальных размеров, что зависит от некоторых системных условий). Измененный размер соответствующего файла настроек для редакторов MS Word 2000/2003 сообщить затрудняюсь, т.к. опыты на тест-машине проводились только с Word 97, однако очевидно, что приращение размера для зараженного файла Normal.dot также составит 16384 байта.

Заразив файл Normal.dot, вирус ищет каталог с установленной ОС Windows. Этот каталог вирус ищет как C:\WINDOWS (данное расположение встречается наиболее часто) и никак иначе. В результате этого, если система установлена в любой др. каталог, отличный от указанного, то вирус, очевидно, не сможет нормально функционировать, поскольку для своей деятельности создает в данном каталоге следующие 2 файла (включается процедура NEWVIR):

Первый файл, PCSB.inf, извлекается вирусом из своего тела и имеет размер 3076 байт. Представляет собой компонент вируса, записанный в виде последовательности логических команд на языке Microsoft Visual Basic. Содержит в себе основной функционал вируса.

Второй файл, Dte.inf, имеет размер 9 байт и содержит в себе зашифрованные в форме цифрового кода данные - дату и время, когда вирус поразил файл Normal.dot. В дальнейшем вирус обращается к этому файлу, чтобы в зависимости от текущего времени и даты осуществлять различные вредоносные действия.

2. Заражение документов.

Вирус поражает файлы-документы, выполненные в форматах DOC и RTF; файлы настроек (DOT-файлы) не трогает (единственным исключением является вышеуказанный файл с названием Normal.dot).

При запуске Word'а (опять же включается вирусная процедура AutoOpen) процедура заражения вновь создаваемых и уже существующих открываемых документов производится вирусом по следующей схеме:

- если создается и заполняется новый документ, после чего для сохранения пользователь использует опцию Сохранить, то документ автоматически сохраняется под названием "Документ1.doc" в каталог "по умолчанию" - C:\Мои документы. При этом никаких подтверждений на указание пути и имени файла на экран не выдается, а файл заражается при его закрытии (включается процедура FileSave);

- если открытый файл пересохраняется через опцию Сохранить как, то при закрытии исходного и пересохраненного файла они оба будут заражены (включаются процедуры FileSave и FileSaveAs); - если файл сохраняется или пересохраняется в формате, отличном от DOC (например, RTF, TXT HTML и т.д.), то вирус все равно сохранит файл в формате DOC (включается процедура FileTemplates), а имя и расширение оставит то, которое выбрал пользователь. При закрытии данный файл также будет заражен - для этого вирус и сохраняет его в DOC-формате. Исключением здесь опять же является DOT-формат - после сохранения файл НЕ будет заражен.

В результате таких манипуляций, читабельными после сохранения будут только файлы с расширениями DOC, DOT и RTF; для читабельности файлов, сохраненных с др. расширениями, такими, как, например, TXT или HTML, необходимо просто заменить их расширения на DOC;

- если у документа имеется атрибут "read only" (только для чтения), то вирус не может его заразить.

Каждый документ вирус заражает только 1 раз, проверяя его (документа) содержимое на наличие своей копии (проверка осуществляется по трем фрагментам вирусного кода). При заражении файлов их размер увеличивается в среднем на 16.3 кб.

Вирус завершает свою работу при закрытии Word'а.

3. Вредоносные действия.

Как уже было сказано выше, файл PCSB.inf содержит основные процедуры вируса, включая и вредоносные. К каждой из процедур автор вируса подписал комментарии на русском языке. Чтение из данного файла производится при помощи вирусной процедуры ViewVBCode.

Вредоносные процедуры, производимые вирусом, заключаются в следующем:

Поздравляю, если Вы здесь,

значит еще что-то можете,

так что дерзайте, Вас оценили .

С уважением АВТОР

**************************************

Безобидный комментарий, адресованный, очевидно, тому, кто обнаружит данный файл.

Отключение чего надо .

Вредоносная процедура. Вирус отключает в редакторе Word следующие настройки:

- встроенную защиту от макро-вирусов, после чего Word не реагирует на открытие зараженных документов и не предупреждает об опасности пользователя;

- в подменю Word'а (по крайней мере, 97 и 2000) блокируются такие процедуры:

Сервис -> Шаблоны и настройки;

Сервис -> Макрос -> Макросы…;

Сервис -> Макрос -> Редактор Visual Basic;

? -> О программе….

Данные отключения производятся при помощи вирусных процедур ToolsMacro и HelpAbout. Очевидно, что это сделано для сокрытия присутствия вируса в системе при просмотре и редактировании содержимого шаблонов с настройками редактора.

Для Word 2000 отключение макро-защиты производится путем изменения соответствующего значения "Level" в ключе реестра

Для Word 2003 вирус не может осуществить отключение, т.к. принцип данной защиты в приложениях MS Office 2003 немного др.

сохранение тела куда надо .

Эта процедура используется для изначального создания файла C:\WINDOWS\PCSB.inf, который вирус в дальнейшем может зачем-то многократно перезаписывать.

Если шаблон не инфицирован, запомнить дату заражения куда надо .

Эта процедура используется для изначального создания файла C:\WINDOWS\Dte.inf, когда системный шаблон Normal.dot еще не заражен; после внедрения вируса в данный файл перезапись файла Dte.inf не производится.

Оставление комментария куда надо

Вредоносная процедура, которая, однако, не работает по причине какой-то ошибки в коде вируса. При отсутствии ошибки должно было бы происходить следующее: если пользователь работает с документами в период времени с 6 часов вечера до 8 часов утра, то вирус дописывает к содержимому каждого открытого документа Word следующий текст:

Работать надо в рабочее время. Барик .

При закрытии документов вирус автоматически сохраняет их оригинальное содержимое вместе с указанным текстом.

Проверка чего надо, дабы не помереть и размножиться

Процедура, связанная с проверкой и заражением открываемых документов.

На этих строка я очень долго трахался с антивирусом

пока не добавил переменную для обмана

Какие отношения связывали автора вируса с антивирусом и чем они там занимались - мне неизвестно, но назначение указанной в коде процедуры и ее работоспособность в частности находится под большим сомнением. Эта же процедура содержит и такие комментарии:

А вы говорите цацки-пецки

Ожидайте новый релиз .

Мы еще повоюем .

Вирусная подпрограмма с экзотическим названием Pig (свинья) содержит в себе 2 подпрограммы:

Чтение даты заражения откуда надо

Вирус проверяет сколько времени прошло с момента заражения системы, расшифровывая и считывая данные из своего файла C:\WINDOWS\Dte.inf.

Если со времени заражения прошел месяц, активировать вирус

По истечении 30-ти дневного срока вирус полностью блокирует работу Word'а: при попытке открытия, создания и последующего сохранения или вызова документов на печать (задействуются процедуры FilePrint, FilePrintDefault, HelpAbout, NEWVIR и Pig) они (документы) автоматически закрываются, а на экран выдается ложное сообщение "об ошибке":

4. Прочее.

В коде вируса (в зараженных файлах) присутствуют следующие технические строки и авторские строки-"копирайты":

Word 97/2k.Extra - Psyclone X

My first virus for the year 2k

5. Лечение машины от вируса.

Не рекомендую лечить зараженные данным вирусом файлы (равно, как и прочими макро-вирусами) антивирусной программой DrWeb, т.к. он всегда некачественно пролечивает макро-секции файлов, оставляя основную часть макро-кода вирусов в неизменном виде. Открытие таких "вылеченных" файлов на чистой машине влечет за собой появление предупреждения макро-защит Word- и Excel-редакторов о наличии в макросах документа подозрительного фрагмента. Обычный пользователь не может определить, что стартовый код вируса уже удален из файла, а считает, что имеет дело с "вирусом", причем новым, не детектящимся ни одной из антивирусных программ по понятным причинам.

На момент создания данного описания антивирусные программы обнаруживают вирус и его компонент под следующими номенклатурными названиями:

Читайте также: