Мемы на вирус петя

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Как это происходит и можно ли этот процесс предупредить?

Как избавиться от Petya?

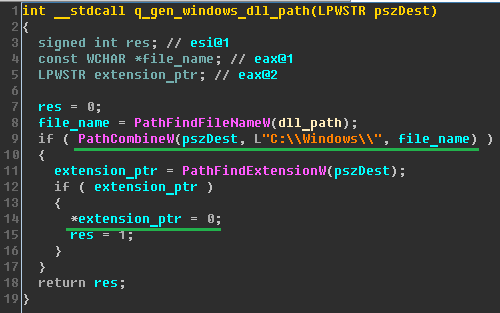

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Вот так мы шутили еще вчера

Ну, или вот так. Поводов для таких шуток было хоть отбавляй!

А сегодня уже шутим иначе. Главным поводом стал карантин.

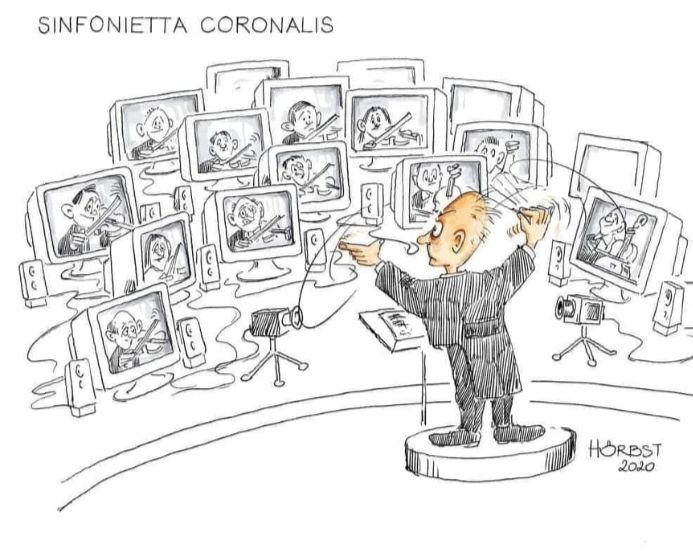

Карантин объявлен почти во всем мире, поэтому география юмора о нем не знает границ.

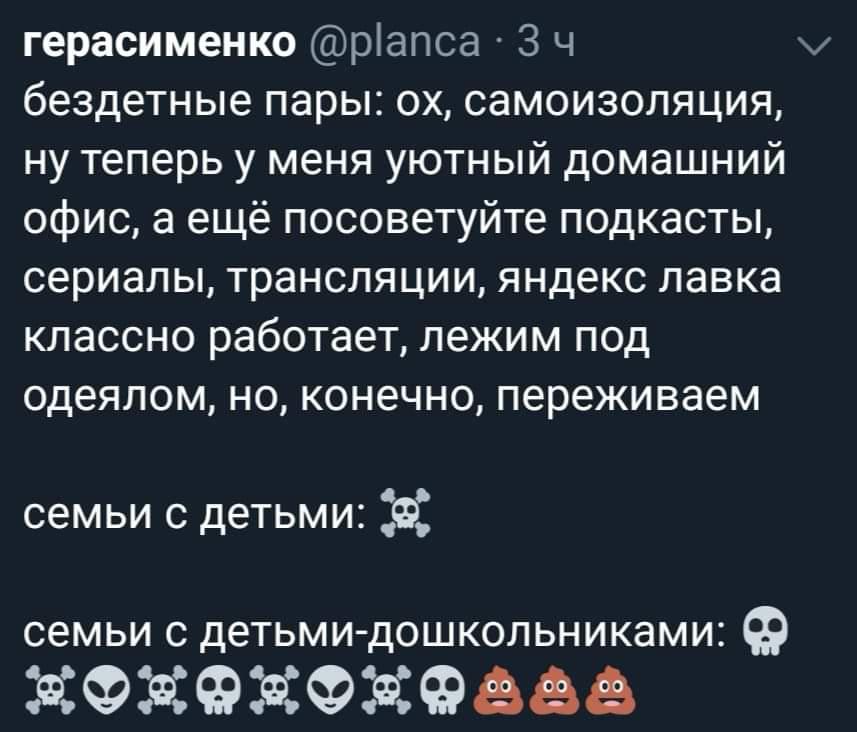

Люди наперебой делятся сравнениями и размышлениями.

У кого-то хватает вдохновения даже на тематические фото.

Те, кто умеют, рисуют остроумные карикатуры.

Но больше всего, конечно же, придумывают к подходящим картинкам остроумные подписи.

Самоирония — наше все!

Во многих картинках чувствуется оптимизм. Кто-то, например, считает, что карантин поможет решить демографическую проблему.

А кто-то приглашает отдохнуть на море.

Отдельной темой шуток стала массовая скупка круп и туалетной бумаги.

Гречки в магазинах уже нет, поэтому…

Главное — не переборщить с запасами.

Еще раньше туалетной бумаги из продажи пропали защитные маски. Чем не повод пошутить?

А уж сколько шуток над фейками, порожденными паникой! От Европы до Дальнего Востока гуляет про байка про ночную дезинфекцию с вертолета, во время которой всем нужно закрыть окна.

И ладно бы только вертолеты!

На Украине закрыли метро, отменили автобусные перевозки, а в маршрутки допускается брать не более 10 пассажиров. Народ тут же отреагировал

Кадры из мультфильмов вообще остаются неисчерпаемым кладезем вдохновения для сетевых юмористов.

Ну, и куда же без старых шуток на новый лад!

Коронавирус Covid-19 охватил все страны Европы и все штаты США — и продолжает распространяться, однако, похоже, даже он уступает по скорости новым шутками и мемам на тему эпидемии и карантина.

Шутки мгновенно отражают каждую новость о пандемии. Например, о том, что прошел пик эпидемии в Китае, а из-за карантина в каналах Венеции вода стала чистой.

В настоящее время многие страны ввели карантин или режим самоизоляции. Так для многих интернет-пользователей мемы про коронавирус стали настоящей отдушиной.

Wow memes found on social media getting me through this quarantine #coronavirus pic.twitter.com/oxwC92x57j

Туалетная бумага за последние несколько дней стала настоящей звездой соцсетей.

Ничто не остановит этот поезд… ничто.

Если у вас нет туалетной бумаги, напишите мне — и я пришлю ее вам. Простите, но это видео из России.

if you have run out of toilet paper, write to me and I will send it to you. Sorry, but video in Russian #ToiletPaperPanic #Ukraine #коронавирус #COVID2019 pic.twitter.com/D6cVN0KQsq

Я удивлен, что это еще не стало мемом номер один. Это герой, который нам нужен.

Вот куда я положил бы туалетную бумагу, если бы она у меня была!

Я захожу в продуктовый магазин за водой и туалетной бумагой:

Большой популярностью по‑прежнему пользуются знаменитые сцены из кино, которые идеально описывают настроения людей.

Январь: угроза третьей мировой войны Февраль-март: коронавирус и Всемирная паника Апрель: pic.twitter.com/IF7K8TKVKu

This Is How I’m Expecting April To Turn Out… I Mean We Already Had #coronavirus #WW3 #Oprah What’s Left? pic.twitter.com/IiJUz7nRgg

— Memes To Watch In Querenteen (@MemesToWatch) March 18, 2020

При этом шуток про коронавирус стало так много, что появился отдельный жанр — шутить на тему того, что мемы про новый вирус заполонили интернет и что это уже не смешно.

Когда ты смеешься над всеми этими мемами про коронавирус, но смех превращается в кашель.

when your laughing at all the coronavirus memes suddenly turns to coughing pic.twitter.com/lFVB9jxUkb

— nothing going for me except tw*tter followers (@snickerhorse) March 17, 2020

Я смеюсь над мемами о коронавирусе, а потом из-за него закрывается все хорошее, что есть у меня в жизни.

me laughing at the coronavirus memes and then it cancels everything good in my life pic.twitter.com/8bHa9MX2wx

Также по‑прежнему много апокалиптичных и злободневных шуток.

А в TikTok тема коронавируса уже давно превратилась в отдельную ветвь юмора.

![]()

С того момента, как новая болезнь вспыхнула в провинции Хубэй до настоящего времени, когда коронавирус охватил все страны мира, мемы на эту тему претерпели определенное развитие. Вначале пользователи (не пренебрегая расизмом) высмеивали вирус, как новую проблему несчастных китайцев, воспринимая его как сугубо национальную проблему. Постепенно темой для шуток стали исключительная заразность заболевания, его смертельная опасность, лихорадочные закупки в супермаркетах и карантин. Юмор становится все более черным, а за показным цинизмом хорошо угадывается паника.

Так, буквально вчера экс-продюсер и любовница певицы Светланы Лободы опозорилась, пошутив сразу на две несмешные темы: дефицит продуктов и мальчик из Омска, которого отчим пытал стоянием на гречке.

Фото: Instagram

А мы пока вспомним, с чего все начиналось. Ведь все помнят о возможном происхождении коронавируса?

Фото: соцсети

Теперь, увы, за коронавирусом в Китай ехать уже небязательно.

Вначале необходимость носить медицинские маски казалось забавной.

Фото: соцсети

Позже маски исчезли из аптек и магазинов.

Фото: соцсети

Впрочем, дизайнеры и предприимчивые звезды нашли способ нажиться.

Фото: соцсети

Дивный новый мир.

В соцсетях высмеивают паранойю в отношении COVID-19 (однако беспечно относиться к вирусу - куда опаснее).

Фото: соцсети

Излишние меры предосторожности сейчас не помешают.

Фото: соцсети

Вот так делать не нужно.

Фото: соцсети

Фото: соцсети

Похоже, определилось самое надоевшее слово в медиапространстве.

Фото: соцсети

Фото: соцсети

Шарлатанский подход к лечению и профилактике коронавируса нельзя оставлять без внимания.

Постапокалиптическую тематику не вспомнил только ленивый.

Фото: соцсети

Фото: соцсети

Самоизоляция стала отдельной темой.

Как и всеобщий ажиотаж вокруг гречки с туалетной бумагой.

Фото: соцсети

Фото: соцсети

Привет из 2009-го.

Фото: соцсети

"Отдых на круизном лайнере: оплати одну неделю, две получи в подарок. Промокод: корона"

И под занавес - анекдоты про коронавирус.

- Сценарий для зомби-апокалипсиса: главные герои шарятся по заброшенным домам в поисках еды и медикаментов, но находят везде только туалетную бумагу.

- СРОЧНО! Мужчина с запасом гречки и макарон, познакомится с женщиной, с запасом сахара и туалетной бумаги

- Почему сметают с полок туалетную бумагу? Потому что на каждого чихнувшего тут же сто обделавшихся.

- По нынешним временам, выражение "Чихал я на ваш референдум!" квалифицируется, как угроза террористической атаки.

- Открыл соцсети, удивился: откуда у меня в друзьях появилось столько вирусологов? Нормальные же политологи были.

- Друзья, в эти непростые дни мы должны быть как можно дальше друг от друга.

- Появилась информация, что изначально из-за коронавируса голосование за поправки к Конституции планировали провести по смс. Но возник риск, что опять победит дочь Алсу.

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним.

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

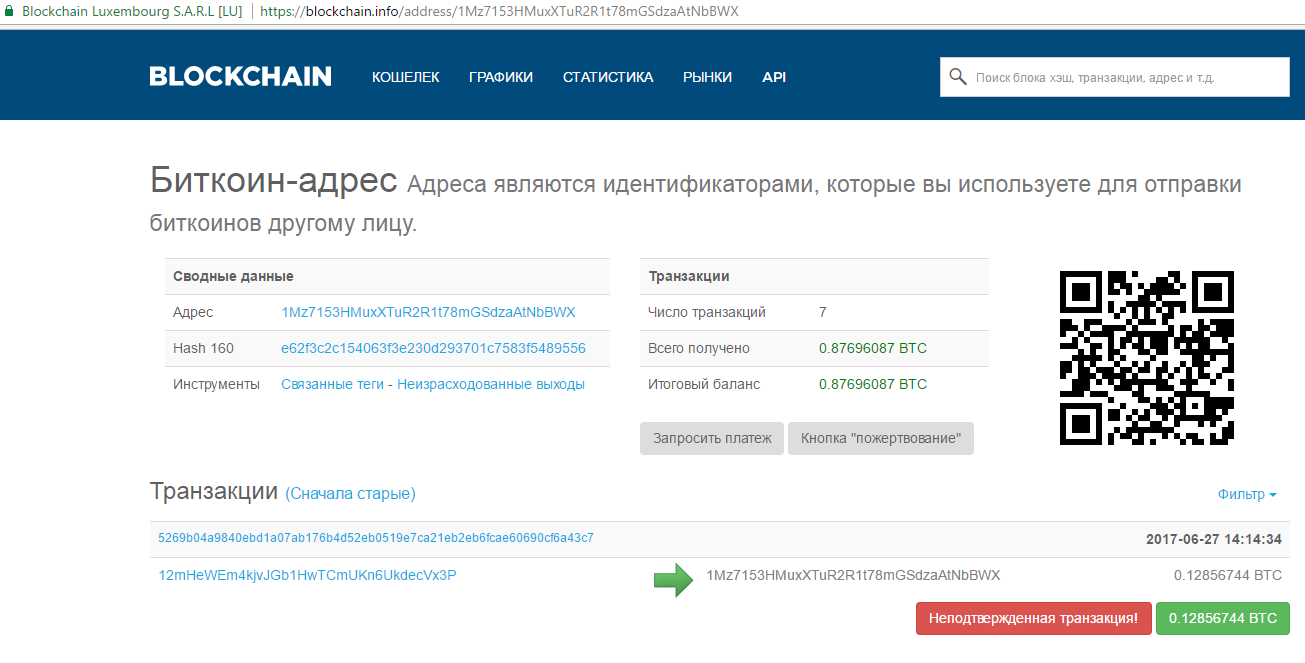

В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 — примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов.

На данный момент число транзакций увеличилось до 45.

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya.

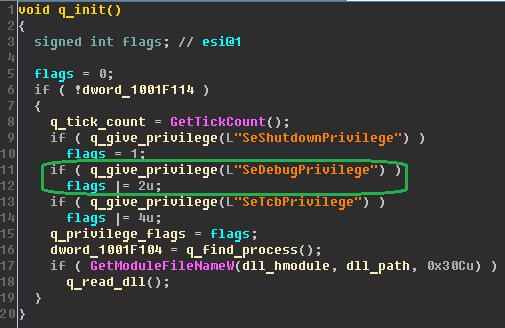

Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:\Windows\ (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:\Windows\, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей wowsmith123456@posteo.net был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы:

Червонец Андрюха

Microsoft нашел украинский след вируса Petya

- На Украине во время массированной хакерской атаки были инфицированы 12,5 тыс. компьютеров. Вирус распространялся с помощью бухгалтерского программного обеспечения M.E.Doc украинского производства.

Именно об этом сообщает своим клиентам компания Microsoft, которая была просто обязана найти причину, чтобы не потерять лицо. И она нашла, ее… на Украине.

П.С.

Это уже второй вирус Petya на Украине. "А".

Первый был версии "П".

Украинцы народ веселый, а потому, как только вирус Petya начал блокировать и вымогать деньги у десятков ведущих предприятий Украины в сети появился анекдот:

Вирус Petya, после успешной хакерской атаки стал президентом Украины и начал шантажировать Европу, вымогая у нее денег.

Вариантов анекдота уже много, но общая суть понятна. Вирус Petya так сильно по своим действиям напоминает другой уже чисто украинский вирус с таким же именем ("Петя"), что ассоциация рождается сама по себе.

П.П.С.

Заголовок статьи можно читать как с запятой (обращение), так и без запятой.

Актуальное на 1 мая -3 325 675 (+89 903 за 24ч. или 2.78%) подтвержденные случаев заболевания коронавирусом во всем мире; - 234 498 летальных…

Круглая дата. В этот день 60 лет назад, в 1960-м году в небе над СССР ракетой комплекса С-75 был сбит самолёт-разведчик U-2 Френсиса Пауэрса, агента…

Всё будет нормально . Выздоровления Мишустину. Только недобитые нацисты могут желать кому-то в таких случаях негатива. Кстати Джонсон из…

Ну хоть в форме швейцарского полка Великой Армии Наполеона влепили, а не самого Наполеона.

30 апреля в мировой статистике по COVID-19 интересно совпали цифры - миллион человек выздоровело, два миллиона продолжает болеть - 3 233 013 (+83…

30 апреля 1945 года в 5 часов утра войска 1-го Белорусского фронта начали штурм рейхстага. В 13 часов 50 минут подразделение Красной армии через…

- Цена размещения 190 жетонов

- Социальный капитал28 632

- В друзьях у 2 500+

- Длительность 7 часов

- Минимальная ставка 190 жетонов

- Посмотреть все предложения по Промо

..Дебилы бл*ть,

это им за запрет использования замечательного (проверенного десятилетиями) российского софта (1С Предприятие).

Это же не хухры мухры полетела

а бухгалтерия предприятий

Хотя как вариант - те кому надо из укроверхушки уничтожают информацию на носителях. а затем спишут на петю

Для уничтожения информации не надо заражать полстраны. Всегда есть "админ с бодуна", бухгалтер "установи мне драйвера на мышку", секретарь "мне тут пришла на почту фотография BeautyLittleCats.jpg.exe" и обычный сбой в питании HDD, который привёл к порче секторов диска.

Но если заражение вирусом пошло от официально предоставленного дистрибутива бухгалтерского софта. жуть.

На самом деле - ESET и Microsoft уже признали один из основных векторов заражения - обновление программы M.E. Doc.

На ее форуме (периодически падающем), естественно, рядовые пользователи обвиняют во всем "ФСБ и 1С" (ну еще бы!)

А фишка вырисовывается довольно забавная для этой компании, лично я вижу два варианта развития событий:

1. (Наилучший для нее) - указать, что компания при подготовке рассылаемых автоматически обновлений, как и положено для программ такого уровня, использовала цифровую подпись и контроль целостности обновления. Чем и обеспечивала 100% аутентичность и невозможность модификации этого обновления перед его установкой на сервере.

Но. Нашелся агент сопредельного государства, незаконным путем получивший доступ к цифровым сертификатам, и внедривший в очередное обновление код вируса Петя, выложив его на сервере обновлений Компании. Конечно же - данный "стрелочник" будет назван, подвергнут общенародному остракизму, но будет объявлено, что он скрылся за границей одного из сопредельных государств, унося с собой в чемоданах, сумках, кошельках и карманах 3.5 награбленных биткоина.

Резюме - репутационные потери, небольшой скандал, дело из серии "ну с кем не бывает, и на старуху. " заминают.

2. (Наихудший для нее) - "внезапно выясняется", что Компания, вопреки обязанности это сделать - не использовала свою цифровую подпись и контроль целостности обновления во время его установки.

Как в данном случае троян попал в обновление (скорее всего назначат виновным подозреваемым СБУ в сговоре с ФСБ провайдера типа ), который и подменил запись в DNS, а пользователи скачивали уже "левое" обновление.

И тут. Угу, компанию забивают ногами за полное пренебрежени безопасности пользователей, СБУ празднует еще одну "перемогу", и. Да, на рынке через несколько месяцев появляется аналогичный продукт, "максимально защищенный", от малоизвестной доселе фирмочки, но "с очень волосатой и приближенной рукой" в активе.

Читайте также: