Новый вирус крадет данные банковских

Сделать ее заметнее в лентах пользователей или получить ПРОМО-позицию, чтобы вашу статью прочитали тысячи человек.

- Стандартное промо

- 3 000 промо-показов 49 KР

- 5 000 промо-показов 65 KР

- 30 000 промо-показов 299 KР

- Выделить фоном 49 KР

Статистика по промо-позициям отражена в платежах.

Поделитесь вашей статьей с друзьями через социальные сети.

Получите континентальные рубли,

пригласив своих друзей на Конт.

МОСКВА, 22 сентября — РИА Новости, Мария Салтыкова. Новый вирус крадет данные банковских карт с мобильных устройств под управлением операционной системы Android. Об этом сообщила "Лаборатория Касперского". Число таких случаев в последние годы увеличилось, появляются вирусы, созданные и под iPhone. Как защитить от угрозы данные своих карт и что делать, если их уже успели украсть, — в материале РИА Новости.

Банковский троян Svpeng научился записывать нажатия клавиш на мобильном устройстве, сообщили в "Лаборатории Касперского". Вредоносная программа работает так: она маскируется под фальшивый Flash-плеер и после активации запрашивает права доступа к функциям для людей с ограниченными возможностями. Это позволяет трояну делать скриншоты экрана каждый раз, когда на виртуальной клавиатуре набирается символ.

Некоторые приложения, в частности банковские, запрещают делать скриншоты во время своего отображения на экране. Тогда троян выводит поверх приложения собственное фишинговое окно. После того как пользователь вводит данные, их получают уже киберпреступники. По данным "Лаборатории", с вирусом почти невозможно бороться — троян назначает себя приложением для SMS по умолчанию, а также выдает себе право совершать звонки, доступ к контактам и блокирует любые попытки отключить его администраторские привилегии.

Специалисты отмечают, что Svpeng работает даже на новейшей версии Android, где есть специальная "кнопка паники" для быстрого закрытия опасных приложений. Общее число атак пока невелико — авторы троянца еще не развернули свою активность на полную силу. Треть из них пришлась на Россию (29%), еще треть (27%) — на Германию, также вирус затронул Турцию, Польшу и Францию.

Защититься от Svpeng все-таки можно, считают опрошенные РИА Новости специалисты по информационной безопасности. Схема, когда вирус представляется поддельным Flash-проигрывателем, используется примерно с 2011-2012 годов, отмечает аналитик компании Digital Security Егор Салтыков. Новшество, по его словам, заключается лишь в его функционале (способности записывать нажатия клавиш).

Главная опасность вируса в том, что он не эксплуатирует уязвимости системы, а просто имеет повышенные привилегии, которые пользователь выдает сам. Именно так ему удается обойти все самые новые механизмы защиты на устройствах под Android, отмечает специалист отдела исследований безопасности мобильных приложений компании Positive Technologies Николай Анисеня.

Чтобы защитить свою информацию на смартфоне, пользователю достаточно не выдавать запрашиваемые им разрешения: не выдавать вредоносной программе доступ к SMS, звонкам и прочему.

"Важно не устанавливать приложения из сомнительных источников. Если заражение уже произошло, пользователь может попытаться отключить опасные разрешения, выданные приложению ранее, через настройки, а затем удалить его", — добавил эксперт.

По словам Салтыкова из Digital Security, понять, заражен ли смартфон, можно без подключения к компьютеру: для этого в настройках надо проверить список администраторов устройства, а также то, какие приложения по умолчанию обрабатывают звонки, SMS и другие подобные функции. Там не должно быть никаких подозрительных данных. После этого необходимо проверить, какие приложения просто имеют доступ к этому функционалу (во всех телефонах, начиная с версии Android 6.0+, введена новая система управления правами приложений). "Насторожить должна любая странная активность", — пояснил он.

Сделать подобные Svpeng-трояны под iOS, вероятно, не выйдет: приложениям для iOS доступно гораздо меньше функций, чем в системе Android, указал Анисеня. По его словам, трояны под iOS все же бывают, но их сложнее написать и распространить, так как для установки приложения не через App Store пользователям iPhone надо установить сертификат и подтвердить доверие к нему. "Для Android достаточно просто поставить галочку в настройках "установка из ненадежных источников", — отметил эксперт.

По словам Салтыкова, вирусы и трояны для iPhone сейчас распространены только для телефонов с установленным JailBreak, который сильно понижает уровень безопасности ОС и всего устройства.

При этом все вирусы, которые были найдены для iPhone без JailBreak, за последнее время использовались для слежки за людьми, а не для кражи денежных средств. Таким вирусом был, например, Pegasus — шпионское ПО, обнаруженное в начале 2016 года. (По данным "Лаборатории Касперского", Pegasus использовал три уязвимости в iOS для чтения SMS и электронной почты жертвы, но выпущенное обновление Apple их устранило.)

Такие атаки очень дороги — их проведение могут себе позволить только спецслужбы и преступные группы с большими бюджетами, указал аналитик. "Например, известный скупщик эксплоитов — компания Zerodium — за такую атаку (эксплоит) предлагает до 1 500 000 долларов. Так что использовать его массово для получения наибольшей финансовой выгоды нецелесообразно. Это приведет лишь к тому, что он достаточно быстро будет раскрыт компаниями по безопасности", — пояснил Салтыков.

Пользователям мобильных устройств под Android следует придерживаться общеизвестных рекомендаций: устанавливать приложения только из официального магазина, не открывать незнакомые ссылки из писем, SMS и других мессенджеров и так далее, указал Салтыков.

По словам Анисеня, также им надо использовать новейшие версии ОС (Android 5 или более поздние версии с последними обновлениями), не получать права суперпользователя (так называемый root) и использовать антивирус.

"В вопросе обеспечения безопасности не повредит и собственная бдительность: не стоит устанавливать подозрительные приложения от сомнительных разработчиков даже из Play Store", — добавил эксперт Positive Technologies.

В случае с iOS пользователям достаточно просто вовремя обновлять версию ОС, считает Салтыков из Digital Security. "В iOS находят очень опасные уязвимости, но появление на них вредоносного кода менее вероятно, чем на устройствах с ОС Android", — указал он. Что касается безопасности банковских приложений для iPhone и iPad — это зависит от их разработчика. В них также возможны уязвимости, которые могут привести к краже денег и без вредоносного кода на устройстве, заключил специалист.

Базовая рекомендация для владельцев банковских карт, которую обычно приводят специалисты: лучше подключить SMS-оповещение обо всех операциях по счету — тогда удастся быстро отреагировать на внезапные списания. Также можно поставить лимит на снятие крупных сумм наличных — так мошенники не смогут снять все деньги за один раз.

На Android появился очередной опасный вирус

Как вирусы крадут деньги со счетов?

Как сообщает редакция портала Tom’s Guide, новая уязвимость получила название StrandHogg. И она включает в себя ряд многозадачных процессов, благодаря которым можно получить доступ к корневым данным операционной системы Android и всем зашифрованным там записям. Более того, по заверениям все того же Tom’s Guide, Google знает о StrandHogg по крайней мере три месяца, но исправление дыры в системе безопасности еще так и не было предоставлено для загрузки пользователям.

StrandHogg уникален тем, что он позволяет осуществлять сложные атаки без необходимости установки вредоносного кода в корневые файлы устройства, — говорится в докладе, опубликованном ранее исследователями норвежской фирмы Promon, занимающейся вопросами кибербезопасности. Для осуществления атак злоумышленнику не нужны никакие специальные разрешения на устройстве. Уязвимость также позволяет хакеру маскироваться под почти любое приложение, которое будет внешне выглядеть крайне правдоподобно. StrandHogg может прослушивать пользователя через микрофон, воровать фото из Галереи, читать и отправлять SMS-сообщения, совершать запись телефонных разговоров, перехватывать исходящий и входящий трафик, иметь доступ ко всем личным файлам на устройстве, а также местоположению и GPS информации. Плюс незащищенным остается список контактов и журнал совершенных звонков.

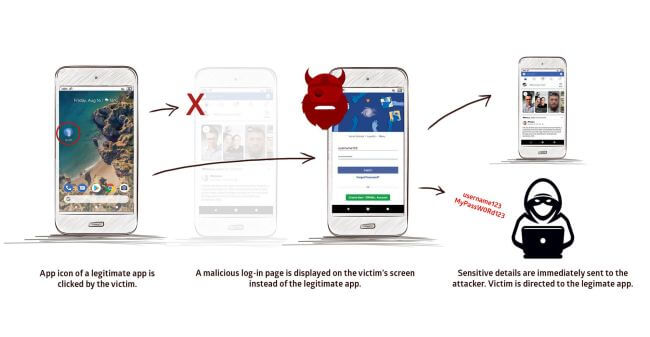

Схематичный принцип работы StrandHogg

Как вы понимаете, своровать StrandHogg может практически все. В частности, очень многие пострадавшие жаловались на то, что у них начали пропадать деньги с банковских счетов. При этом есть временное решение. Вы можете заподозрить неладное, если приложение, в которое вы уже вошли, например Facebook или Google, снова запросит учетные данные для входа, или если приложение, которым вы уже пользовались начало запрашивать очень много разрешений.

В этом случае вам следует просканировать систему антивирусом с самыми актуальными базами. Однако, что делать с новыми скачанными приложениями не совсем понятно, ведь они попросят разрешения и ввода логина и пароля в любом случае. Специалисты Promon также опубликовали видео, показывающее, как StrandHogg может украсть учетные данные пользователей на смартфоне Samsung Galaxy S10 под управлением Android 10.

Авторы Tom’s Guide, а также эксперты из Promon обратились в Google с целью разъяснения ситуации или хотя бы предоставления сроков, в которые пользователях стоит ждать обновление, но ответа пока что, увы, не последовало. Мы будем держать вас в курсе событий.

Несмотря на то что вирусов под Android действительно не существует, даже в Google Play периодически проникают троянские программы, которые могут нанести ничуть не меньше вреда. Другое дело, что для того, чтобы они причинили вам вред, нужно не просто загрузить их самостоятельно, но и фактически разрешить им хозяйничать на вашем устройстве. Однако немногие знают, что вы сами можете без особых трудностей, даже не удаляя троян или программу-шпион из памяти, просто запретить им действовать у вас на устройстве. Объясняю, как это работает.

Согласитесь, не часто встретишь человека, который играет на смартфоне с использованием контроллера. Обычно люди ограничиваются простой игрой, тыкая пальцами в экран телефона. Тем временем, многие смартфоны отлично справляются с контролерами и могут дать качество игры, которого не добьешься на отдельном приборе, вроде Nintendo Switch. Игровой процесс контроллером захватывает куда больше и на это есть вполне объективные причины. Главное в этом деле выбрать правильный контроллер, который подойдет именно вам и который будет удобен не только в игре, но и в транспортировке.

На прошлой неделе стало известно, что Apple и Google планируют запустить универсальную систему трекинга больных коронавирусом по протоколу Bluetooth. Совместная разработка двух компаний должна была запуститься в середине мая и объединить iOS и Android. На тот момент это была чуть ли не вся информация, которую Apple и Google предпочли предать огласке. Скорее всего, они и сами-то не знали до конца, как что будет работать. Но, тем не менее, буквально несколько часов назад стало известно, что, во-первых, компании решили перенести запуск системы на более ранний срок, а, во-вторых, внесли в неё ряд существенных изменений.

Пруфов нет, ссылки на непонятных авторов каких-то. Лишь бы страшилок напустить, чтобы привлечь внимание к ресурсу. Я никому ссылку на эту статью не перешлю. И сам читал без всякого удовольствия.

Уже с прошлого года нет таких приложений, которые можно скачать с магазина, с разрешением читать, получать или отправлять СМС, если только не установить их обработчиком СМС по-умолчанию.

По ее данным, на Россию пришлась четверть всех попыток проникновения зловреда в корпоративные системы. Специалисты по безопасности отметили, что примерно 10 процентов всех попыток заражений приходится на предприятия малого бизнеса. Помимо России, в зону интересов Neutrino попали Украина, Казахстан, Египет и Алжир.

Ранее компания заявила об обнаружении программы, которая тайно подписала россиян и владельцев смартфонов из других стран на платные сервисы. Вирус способен сам кликнуть по ссылкам или делает это с помощью смс. Он может обходить капчу, необходимую сайтам, чтобы распознать, бот или человек пытается получить доступ к системе.

![]()

тайно подписала россиян и владельцев смартфонов из других стран на платные сервисы? МТС, прекрати

Есть плюсы в том, что у тебя нет денег =)

можно сколько угодно данные моей карты тырить. все равно на карте ничего нет)

никогда на андроидоговнище не перейду. ну нах.

Антивирус Касперского гавно полнейшее

С первых дней новый системник нахватался вирусов

На старом системнике стоял NOD-32, без обновлений 3 года, и то такого беспредела не позволял

Он как то без тельное привидение из мультика "Каспер". Как бы есть и как бы нет.

вот я хуй знает че нужно качать, чтоб нахватать вирусов кучу за несколько дней. у меня за 10 лет и 3 системника было всего пару вирусов и штук 5 троянов, а ну и 1 раз был червь

Антивирусная маска

![]()

Записки ведущего #46 Баста, карапузики, кончилися танцы

Привет всем моим подписчикам и Пикабутянам! Я пишу о праздниках и около праздничной суете.

В стране бушует вирус, и эта тема коснулась нашей братии на 146%. Сейчас я приоткрою завесу тайны о настроениях за кулисами организаторов и ведущих торжеств.

Для начала о моей ситуации на апрель:

👉 10.04 Юбилей

👉 11. 04 Свадьба

👉 12.04 Квиз в ресторане

Всё полетело к чертям.

100% Отмены.

👉 18.04 Свадьба

👉 25.04 Свадьба

👉 30.04 Свадьба

Под бооольшим вопросом.

Все чаты ведущих и организаторов переполнены паникой. Коллеги обсуждают как сохранить свои мероприятия. Обсуждают тему возврата или невозврата предоплат.

Прекрасно понимаю, что долгое ожидание торжества со стороны невест, и финансовая нестабильность со стороны подрядчиков побуждает людей на не самые светлые поступки :

Но дело даже не в том, чтобы отгулять долгожданное событие или получить гонорар. Суть в том, что в угоду своих желаний, не стоит отправляться в общественные места пренебрегая опастностью заражения себя и близких.

Вчера вечером я принял решение, что на свои торжества в апреле я не поеду и либо предложу провести свои мероприятия коллегам, либо верну предоплату.

У меня двое детей и если заражусь, то мы с супругой поедем на 21 день во взрослый карантин, а дети (7, 5 лет и грудничёк 6ти месяцев) в детский стационар. Так себе перспектива.

Интернет переполнен видео где вместо того, чтобы сидеть по домам-люди жарят шашлык, а другие делают про первых видеообзоры и гуляют в центре города. Сколько из них уже стало потенциальными носителями?

Я вас очень прошу- не гуляйте на торжествах, как минимум в ближайший месяц. Оградите себя и своих близких. Всё это через несколько месяцев обязательно закончится и тогда хоть неделю веселитесь. Тем более, по окончании всей этой истории праздник вам выйдет значительно дешевле 😁

Не давайте вирусу повода и всё будет лучше.

Радость от мимолётного торжества может нивелироваться последствиями, о которых (возможно) придётся Горько пожалеть.

![]()

Когда ты в Китае и очень не хочешь заболеть новый вирусом!

![]()

Про бесплатный антивирус

![]()

Античит не сможет банить нарушителей самостоятельно: он будет вычислять пользователей запрещенных программ и отправлять информацию ответственным судьям.

Как вскрывают пароли представители правоохранительных органов

Хакеры, мошенники, работники IT-безопасности, следственные органы и спецслужбы — все они при определенных обстоятельствах могут попытаться добраться до информации, защищенной с помощью паролей. И если инструменты, которыми пользуются хакеры и спецслужбы, в целом практически совпадают, то подход к задаче отличается кардинальным образом. За исключением единичных дел, на раскрытие которых могут быть брошены огромные силы, эксперт работает в рамках жестких ограничений как по ресурсам, так и по времени, которое он может потратить на взлом пароля. Какие подходы используют правоохранительные органы и чем они отличаются от работы хакеров — тема сегодняшнего материала.

Добрым словом и пистолетом

Да, ты не обязан свидетельствовать против самого себя и выдавать свои пароли. Этот принцип наглядно иллюстрируется очередным случаем. Подозреваемый в хранении детской порнографии сидит уже 27 месяцев за то, что отказывается сообщить пароли от зашифрованных дисков. Презумпция невиновности? Не, не слышали.

Что можно сделать за 45 минут? А за два дня?

В более серьезных случаях, когда конфискуется в том числе и компьютер подозреваемого, следствие может приложить и более серьезные усилия. Опять же, от страны, от тяжести преступления, от важности именно цифровых улик будет зависеть и количество ресурсов, которые можно затратить на взлом.

Как они это делают

Но вернемся к нашим двум дням для взлома. Что можно сделать за это время?

Насколько (бес)полезны стойкие пароли

Для начала — немного теории. Нет, мы не будем в очередной раз повторять мантру о длинных и сложных паролях и даже не будем советовать пользоваться паролехранилками. Просто рассмотрим две картинки:

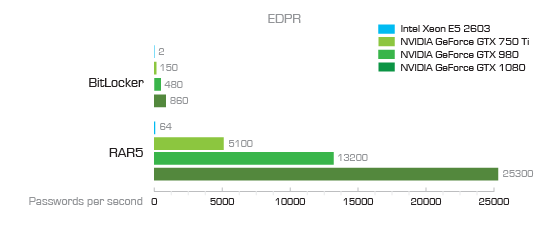

Скорость перебора паролей с использованием видеокарты: вот BitLocker и RAR5

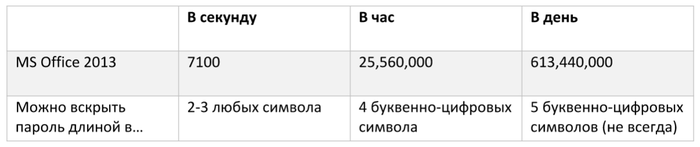

а вот Microsoft Office, Open Office и IBM Notes

Как видим, скорость перебора для томов BitLocker — всего 860 паролей в секунду при использовании аппаратного ускорителя на основе Nvidia GTS 1080 (к слову, это действительно быстро). Для документов Microsoft Office 2013 цифра повыше, 7100 паролей в секунду. Что это означает на практике? Примерно вот это:

Таким образом, на очень быстром компьютере с аппаратным ускорителем пароль, состоящий из пяти букв и цифр, будет взломан за день. Если в том же пятизначном пароле затешется хотя бы один специальный символ (знак препинания, #$%^ и подобное), ломать его придется уже две-три недели. Но пять знаков — мало! Средняя длина пароля сегодня — восемь символов, а это уже далеко за пределами вычислительных возможностей даже самых мощных кластеров в распоряжении полицейских.

Сколько у тебя паролей?

Я подсчитал: у меня 83 уникальных пароля. Насколько они на самом деле уникальны — разговор отдельный; пока просто запомним, что у меня их 83. А вот у среднего пользователя уникальных паролей гораздо меньше. По данным опросов, у среднего англоязычного пользователя 27 учетных записей в онлайновых сервисах. Способен ли такой пользователь запомнить 27 уникальных, криптографически сложных паролей? Статистически — не способен. Порядка 60% пользуются десятком паролей плюс их незначительными вариациями (password, password1, ну, так и быть, — Password1234, если сайт требует длинный и сложный пароль). Этим беззастенчиво пользуются спецслужбы.

В ней можно просто побродить по хранилищам паролей, а можно нажать Export, в результате чего за считаные секунды все доступные пароли будут извлечены из всех поддерживаемых источников и сохранены в текстовый файл (дубликаты удаляются). Вот этот-то текстовый файл и есть готовый словарь, который в дальнейшем используется для вскрытия паролей, которыми зашифрованы файлы с серьезной защитой.

Извлекаем пароли из браузеров и почтовых клиентов

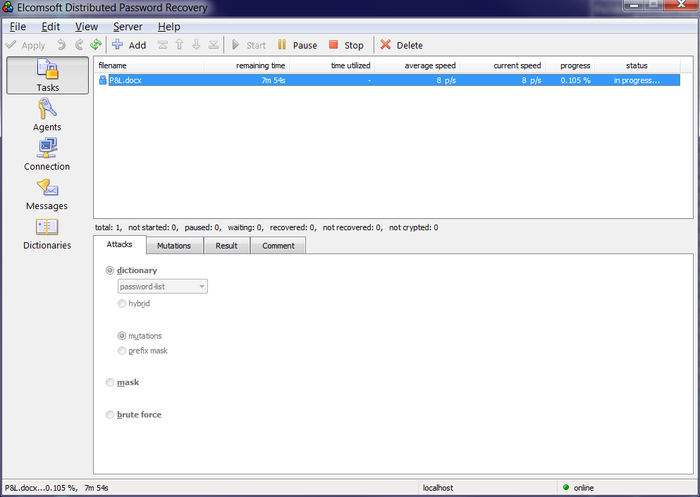

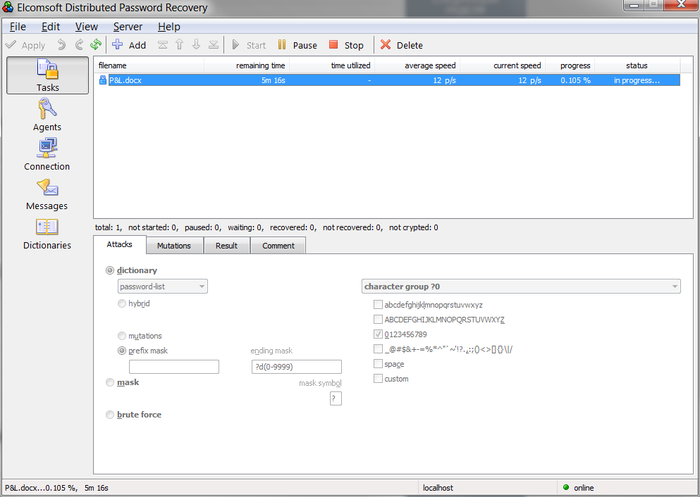

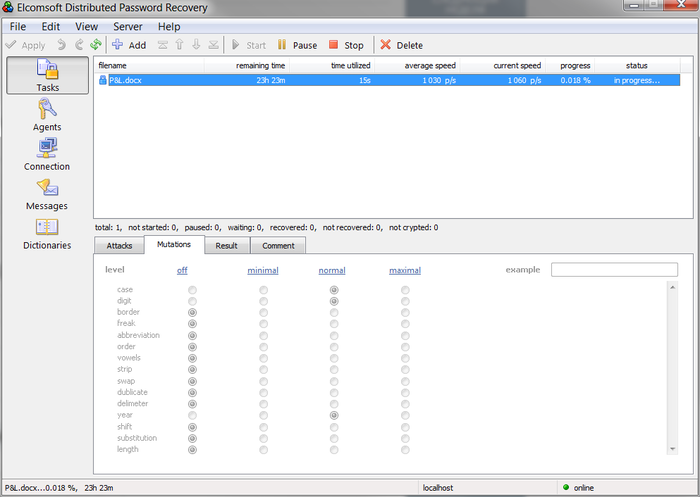

Допустим, у нас есть файл P&L.docx, извлеченный с компьютера пользователя, и есть словарик из его паролей от нескольких десятков (или даже сотни) учетных записей. Попробуем воспользоваться паролями для расшифровки документа. С этим может помочь практически любая программа для перебора паролей, которая поддерживает формат документов MS Office 2013. Нам привычнее Elcomsoft Distributed Password Recovery.

Второй этап — используется тот же словарь, состоящий из паролей пользователя, но в конец каждого пароля дописываются цифры от 0 до 9999.

Большой соблазн — активировать их все, но практического смысла в этом немного. Имеет смысл изучить, как именно конкретный пользователь выбирает свои пароли и какие именно вариации он использует. Чаще всего это одна или две заглавных буквы (вариация case средней степени), одна или две цифры в произвольных местах пароля (вариация digit средней степени) и год, который чаще всего дописывается в конец пароля (вариация year средней степени). Впрочем, на данном этапе все-таки имеет смысл просмотреть пароли пользователя и учесть вариации, которые использует именно он.

На втором и третьем этапах обычно вскрывается каждый десятый пароль. Итоговая вероятность расшифровать документ у среднего пользователя — порядка 70%, причем время атаки ничтожное, а длина и сложность пароля не имеют ровно никакого значения.

Исключения из правила

Если у одного пользователя файлы и учетные записи защищены одними и теми же паролями, это вовсе не означает, что так везти будет каждый раз. Например, в одном случае подозреваемый хранил пароли в виде имен контактов в телефонной книге, а в другом сборник паролей совпадал с именами зашифрованных файлов. Еще один раз файлы были зашифрованы названиями мест отдыха подозреваемых. Инструментов для автоматизации всех подобных случаев просто не существует: даже имя файла следователю приходится сохранять в словарь вручную.

Длина не имеет значения

Если говорить о длине и сложности паролей, то большинство пользователей не привыкли себя утруждать. Впрочем, даже если бы почти все использовали пароли максимальной длины и сложности, это не повлияло бы на скорость атаки по словарям, составленным из утечек.

Если ты следишь за новостями, то, вероятно, слышал об утечках баз данных с паролями из Yahoo (три раза подряд!), LinkedIn, eBay, Twitter и Dropbox. Эти службы очень популярны; в общей сложности утекли данные десятков миллионов учетных записей. Хакеры проделали гигантскую работу, восстановив из хешей большую часть паролей, а Марк Бёрнетт собрал все утечки воедино, проанализировал ситуацию и сделал интереснейшие выводы. По данным Марка, в том, какие пароли выбирают англоязычные пользователи, прослеживаются четкие закономерности:

0,5% в качестве пароля используют слово password;

0,4% в качестве пароля используют последовательности password или 123456;

0,9% используют password, 123456 или 12345678;

1,6% используют пароль из десятки самых распространенных (top-10);

4,4% используют пароль из первой сотни (top-100);

9,7% используют пароль из top-500;

13,2% используют из top-1000;

30% используют из top-10000.

Дальше Марк не анализировал, но мы продолжили его последовательность, воспользовавшись списком из 10 миллионов самых популярных паролей. По нашим данным, пароли из этого списка использует всего 33% пользователей, а длительность атаки растет на три порядка.

Что нам дает эта информация? Вооружившись статистикой и словариком из

10 тысяч самых распространенных паролей, можно попробовать расшифровать файлы и документы пользователя даже в тех случаях, когда о самом пользователе ничего не известно (или просто не удалось получить доступ к компьютеру и извлечь его собственные пароли). Такая простейшая атака по списку из всего 10 тысяч паролей помогает следствию примерно в 30% случаев.

В первой части статьи мы воспользовались для атаки словарем, составленным из паролей самого пользователя (плюс небольшие мутации). Согласно статистике, такая атака работает примерно в 70% случаев. Второй метод — использование списка из top-10000 паролей из онлайновых утечек, что дает, снова согласно статистике, тридцатипроцентную вероятность успеха. 70 + 30 = 100? В данном случае — нет.

Разумеется, на перечисленных атаках процесс не останавливается. Подключаются собственные словари — как с популярными паролями, так и словари английского и национального языков. Как правило, используются вариации, здесь единого стандарта нет. В ряде случаев не брезгуют и старым добрым brute force: кластер из двадцати рабочих станций, каждая из которых укомплектована четырьмя GTX 1080, — это уже полмиллиона паролей в секунду для формата Office 2013, а для архивов в формате RAR5 и вовсе за два миллиона. С такими скоростями уже можно работать.

Разумеется, пароли к учетным записям, которые можно извлечь из компьютера подозреваемого, далеко не всегда помогут в расшифровке файлов и криптоконтейнеров. В таких случаях полиция не стесняется привлекать и другие методы. Так, в одном случае следователи столкнулись с зашифрованными данными на ноутбуках (системные накопители были зашифрованы с использованием BitLocker Device Protection совместно с модулем TPM2.0).

Президент Украины назвал "поражением Кремля" ассоциацию Украины и ЕС. Сын президента США обнародовал переписку о встрече с адвокатом из России. Водитель сбил торгующих ягодами детей в Самарской области. Новый вирус похищает данные банковских карт жителей России. Расстрелявший автомобиль полицейский уволен в Ростове-на-Дону. Об этом и другом – в кратком обзоре интересных новостей России и мира от ИА IrkutskMedia.

Петр Порошенко назвал поражением Кремля ассоциацию Украины и ЕС

Украина. Фото: Вадим Шкодин, ИА PrimaMedia

Президент Украины Петр Порошенко назвал поражением Кремля ратификацию соглашения об ассоциации Украины и ЕС, передает ИА "ФедералПресс". Он написал на своей странице в Facebook, что ратификация об ассоциации с ЕС ознаменовала в стране старт реформ, который, по его словам, потребует максимальных усилий и объединения всех ветвей украинской власти, бизнеса, гражданского общества ради построения лучшего европейского будущего для народа Украины.

"Соглашение об ассоциации было одним из ключевых требований и ожиданий евромайдана. И я рад, что мы совместными усилиями смогли ее достичь. А Кремль, мобилизовал все свои ресурсы против Соглашения об ассоциации, цинично нарушил международное право, начал агрессию против Украины, потерпел очередное поражение", – отметил Петр Порошенко.

Украинский лидер добавил, что страна включится в семью европейских народов – и в ЕС, и в НАТО.

Сын Донольа Трампа опубликовал переписку о его встрече с юристом из России

США. Фото: Антон Балашов, ИА PrimaMedia

Сын нынешнего президента США Дональд Трамп-младший опубликовал свою переписку с бывшим сотрудником британского таблоида и публицистом Робом Голдстоуном, в которой обсуждается предстоящая встреча с женщиной-юристом из России, якобы располагающей компроматом на Хиллари Клинтон, пишет газета "Известия".

В социальной сети в Twitter Трамп-младший заявил, что он публикует свою переписку с Робом Голдстоуном, касающуюся встречи, которая состоялась 9 июня 2016 года. Как отмечается в письме, данные материалы являлись частью поддержки со стороны России в предвыборной кампании его отца.

Ранее газета The New York Times сообщила о том, что сын Дональда Трампа встречался с адвокатом Натальей Весельницкой, так как та, возможно, располагала компрометирующими сведениями о Клинтон. Трамп-младший заявил, что при встрече стало ясно, что Наталья Весельницкая не обладает нужной информацией.

Сегодня российский адвокат сообщила в интервью телеканалу NBC, что она не располагала подобными материалами, а также не работала по заданию российских властей.

Водитель Lada Kalina сбил торгующих ягодами детей в Самарской области

ДТП. Фото: Мария Бородина, ИА PrimaMedia

Автомобиль Lada Kalina сбил торгующих ягодами детей в Сызранском районе Самарской области, ДТП произошло на трассе М-5, пишет газета "Известия".

В результате аварии один ребенок погиб, второй доставлен в больницу.

Предварительно установлено, что водитель автомобиля уснул за рулем. Автомобиль выехал на обочину, где находились мальчик и девочка 9 лет. Мальчик погиб, девочка доставлена в больницу.

Новый вирус-троян крадет данные банковских карт жителей России

Банковские карты. Фото: Александр Ратников, ИА PrimaMedia

"Лаборатория Касперского" выявила вирус-похититель данных банковских карт в России. Распространяется новая модификация троянского вируса Neutrino, который атакует платежные терминалы и похищает данные банковских карт, пишет РБК.

По данным специалистов разработчика систем защиты от киберугроз, в последнее время на Россию пришлась четверть всех попыток проникновения этого вида вируса в корпоративные системы. Также объектами атаки стали такие страны, как Алжир, Казахстан, Украина и Египет. При этом десятая часть всех попыток заражения приходится на предприятия малого бизнеса.

Аналитики указывают, что модификация Neutrino не совсем типична для этого вируса: она не сразу вступает в активную фазу и приступает к сбору информации, а выжидает некоторое время после попадания в систему терминала. Именно эта особенность помогает ему обойти защитные технологии.

"Neutrino в очередной раз служит подтверждением тому, что киберугрозы постоянно эволюционируют. Новые версии известных зловредов становятся сложнее, их функциональность расширяется, а "аппетиты" растут. И по мере того как число различных цифровых устройств увеличивается, области распространения вредоносного ПО также становятся шире", — рассказал антивирусный аналитик "Лаборатории Касперского" Сергей Юнаковский.

Ранее, 6 июля, компания Group-IB, которая занимается расследованием и предотвращением киберпреступлений, рассказала о появлении нового "невидимого" вируса, с помощью которого через MMS хакеры воруют деньги с банковских карт. Существующие антивирусы пока не определяют этот вирус как "вредоносный софт". Вирус, по данным киберрасследователей, также без ведома пользователя запрашивает баланс с номера SMS-банкинга зараженного телефона и переводит деньги на счета злоумышленников.

Расстрелявший автомобиль полицейский уволен из МВД в Ростове-на-Дону

Полиция. Фото: Мария Оленникова, ИА IrkutskMedia

Офицер полиции, который подозревается в убийстве бывшей жены и причинении ранений тестю, уволен из ОВД в Ростове-на-Дону. Об этом сообщает "Российская газета".

К дисциплинарной ответственности, вплоть до увольнения, также будут привлечены прямые и непосредственные руководители полицейского.

Ранее сообщалось, что накануне 11 июля, вечером, на трассе "Ростов-Таганрог" неизвестный несколько раз выстрелил из огнестрельного оружия в автомобиль Hyundai Solaris. От полученных ранений 36-летняя женщина скончалась на месте, а водитель получил тяжелые ранения.

В ходе проведения операции "Сирена" в течение менее чем двух часов полицейские задержали подозреваемого. Им оказался экс-офицер, служивший в тыловом подразделении ГУ МВД России по Ростовской области.

По факту произошедшего возбуждено уголовное дело. Назначено проведение служебной проверки.

Читайте также: