Отправить себе на почту тестовый вирус

Время офигительных историй: как мы вычислили вирус-шифровальщик

Вызывайте экзорциста админа, ребята! Главбух поймала мощный вирус, всё пропало! Частая, частая ситуация, основанная на человеческом факторе, свежих вирусных тенденциях и целеустремлённости хакеров. И правда, зачем самим копаться в чужом ПО, если можно положиться в этом на работников компании.

Да, продукты крупных государственных и частных контор постоянно взламываются, хотя над их созданием и поддержкой работают сотни опытных людей.

Последние вирусные тенденции

Прошерстив VK, Twitter, FB и Instagram своей цели, вы можете получить точную анкету человека с его номером телефона, почтой, именами родителей, друзей и прочими подробностями. И это всё бесплатно и добровольно – на, пользуйся, дорогой!

Хакеры планируют атаки на тех, кто работает с ценной информацией – секретарей, менеджеров, бухгалтеров, HRов.

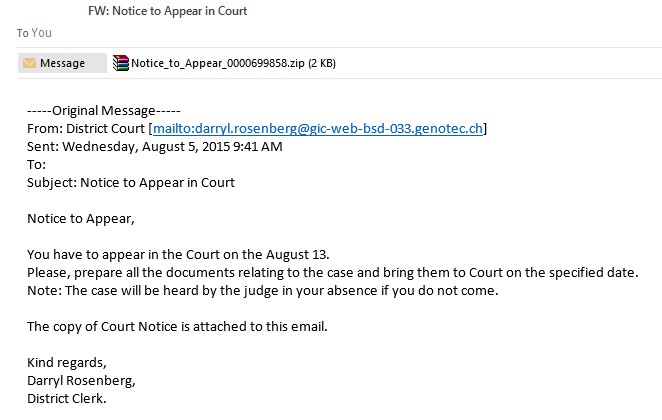

Вирус шифровальщик распространяется через электронную почту под видом серьёзных документов: судебной повестки, счетов, запросов из налоговой. И чтобы не установить его себе, нужно смотреть в оба. Наши технические специалисты специально проанализировали один такой вирус, чтобы мы смогли показать, на что нужно обращать внимание:

Следим за руками этих фокусников:

Внимание! Если компьютер был заражен шифровальщиком, то с вероятностью 95% информация будет утеряна безвозвратно. После скачивания и запуска вредоносного файла происходит обращение к удаленному серверу, с которого скачивается вирусный код. Все данные на компьютере шифруются случайной последовательностью символов.

Обращайте внимание на вышеописанные особенности, и вы сможете предупредить опасные случаи блокировки компьютеров и удаления важной информации. В любом случае, устранение последствий критических уязвимостей выйдет намного дороже, чем соблюдение предосторожностей.

Поэтому вот ещё 6 советов для обнаружения вирусов и предупреждения заражения:

1. Регулярно обновляйте операционную систему и программы. Важные обновления, которые по умолчанию устанавливаются автоматически, можно отключить. Но не стоит, так новые версии часто закрывают обнаруженные дыры в безопасности ПО.

2. Установите антивирус и регулярно обновляйте базу вирусов. Каждый день появляется 100 тысяч новых вирусов!

4. Выполняйте резервное копирование важных файлов – рабочих документов и фотографий. Периодичность резервного копирования нужно выбирать в зависимости от периодичности изменения файлов. Для резервного хранения можно использовать облачный сервис, если он позволяет вернуться к старым версиям файлов и настроить ручную синхронизацию. Тогда, в случае заражения компьютера, вирус не попадёт в облако. Мы также рекомендуем хранить копию важных данных в архиве. Большинство вирусов не может проникнуть в архив, и вся архивированная информация восстанавливается после лечения компьютера.

5. Повышайте профессиональную грамотность своих специалистов! Как мы уже говорили, хакеры затачивают свои атаки под нашу психологию, и постоянно совершенствуют свои методики. Не думайте, что кликнет/загрузит/введёт свои данные кто угодно, кроме вашей компании и команды. Попасться может любой, задача состоит только в подборе нужного крючка к человеку. Поэтому обучайте своих сотрудников, хоть в индивидуальном, хоть в командном порядке, хоть в игровой форме, хоть как-нибудь!

6. Внимательно следите за письмами на почте, сообщениями в корпоративных мессенджерах и любой другой входящей информацией. Проверяйте почтовые адреса отправителей, вложенные файлы и содержание писем. Большинство вирусов нужно запустить вручную, чтобы они могли причинить вред компьютеру.

Мы очень надеемся, что вы читаете эту статью для предварительного ознакомления, а не потому что уже всё плохо. Мы желаем вам никогда не встретиться с тотальным неконтролируемым спамом, исчезнувшей документацией за полгода и прочими приятными последствиями пойманных вирусов. Следуйте вышеописанным шести шагам, смотрите в оба и да останется ваша информация конфиденциальной!

Перед каждым системным администратором рано или поздно встает вопрос об эффективности имеющихся средств сетевой защиты. Как проверить, что межсетевой экран настроен достаточно безопасно? Нужен ли потоковый антивирус и отрабатывает ли IPS? Защищена ли почта? Как правило для решения таких вопросов предлагают провести тест на проникновение (Penetration Test). Однако это либо слишком дорого, либо слишком сложно (если выполнять самому), да и не всегда нужен такой глубокий анализ. К счастью существуют online ресурсы, которые позволяют провести базовые проверки ваших средств защиты (в основном проверка межсетевого экрана и средств антивирусной защиты). Это конечно не может заменить полноценный PenTest, однако дает представление о том, насколько защищена ваша сеть от самых простых и одновременно самых распространенных типов атак.

Если вас заинтересовала данная тема, то добро пожаловать под кат…

Check Point CheckMe – Мгновенная проверка безопасности

Начать обзор хотелось бы с инструмента, который делает комплексный анализ уровня защищенности вашего межсетевого экрана (будь то UTM или NGFW). Это Check Point CheckMe.

Данный сервис включает в себя серию тестов, которая проверяет ваш компьютер и сеть на уязвимость от вымогателей, фишинга, атак нулевого дня, бот сетей, инъекций кода, использования анонимайзеров и утечки данных.

Как работает CheckMe?

- Пройдите по ссылке.

- Запустите сканирование в вашем браузере.

- Ваш браузер обменяется данными с сервисом CheckMe для анализа безопасности вашей сети (без какого-либо реального риска для вашей сети)

Пример страницы с результатами проверки сети:

Какие угрозы проверяются?

CheckMe имитирует различные сценарии, которые могли бы стать отправной точкой для следующих векторов атак:

- ПО для вымогательства – это вредоносное программное обеспечение, которое шифрует файлы пользователей и требует выкуп за их расшифровку.

- Кража личных данных/ Фишинговые атаки – похищение личной информации используя поддельные веб-сайты, которые выглядят как настоящие.

- Атаки нулевого дня — использует элемент неожиданности и использует дыру в программном обеспечении, которая неизвестна разработчику.

- Боты — выполняют злонамеренные атаки, которые позволяют злоумышленникам получить полный контроль над зараженным компьютером.

- Атака на браузер — внедрение вредоносного скрипта на веб-сайты, чтобы украсть cookies жертв с целью выдать себя за жертву.

- Анонимный веб серфинг — позволяет пользователям скрывать свою сетевую активность. Он может открывать бреши в сети организации.

- Утечка данных — передача секретной или конфиденциальной информации за пределы сети организации путем кражи или случайного воздействия.

Описание тестов

1) Угроза — ПО для вымогательства

Этот тест загружает тестовый файл вирус (EICAR-Test-File) через вашу сеть.

2) Угроза — Кража личных данных/ Фишинговые атаки

Этот тест генерирует подключения к фишинговым и вредоносным сайтам через вашу сеть.

Успешная попытка подключения свидетельствует, что вы могли бы стать жертвой фишинговой атаки и ваша личная информация может быть украдена.

CheckMe имитирует этот тест путем загрузки файла favicon.ico из следующих сайтов:

3) Угроза — Атаки нулевого дня

Этот тест, загружает файлы в различных форматах, которые часто используются в атаках нулевого дня.

CheckMe имитирует этот тест, загружая следующие файлы:

4) Угроза — Атака на браузер

Этот тест проверяет, защиту вашей сети от Cross-Site Scripting (XSS), инъекций SQL и инъекций команд.

CheckMe имитирует этот тест путем подключения к следующим тестовым сайтам:

5) Угроза — Инфицирование ботом

Этот тест имитирует активность бота через известный протокол Command and Control.

CheckMe имитирует этот тест, разместив строку:

creditcard=1234&expyear=2017&ccv=123&pin=1234

на

www.cpcheckme.com/check/testsAssets/post.html

6) Угроза — Использование анонимайзеров

7) Угроза — Утечка конфиденциальных данных

Этот тест генерирует структурированный трафик, номера тестовых кредитных карт (через HTTP и HTTPS) на общедоступных сайтах через вашу сеть.

Все тесты безопасны и не представляют никакого риска для устройств пользователя и сети!

Администратор может увидеть предупреждения в системе безопасности, которые уведомляют о моделировании испытаний.

Тест от Fortinet

Также будет интересна проверка, которую предоставляет Fortinet. Тест не такой комплексный и в общем смысле проверяет различные способы доставки тестового вируса (eicar). Проверяется возможность скачивания файла eicar в открытом виде, в виде архивов различной степени вложенности (архив в архиве — до 10 степеней вложенности). Сами архивы нескольких видов: zip, rar, tar, cab, 7zip. Также есть запароленный архив. По результатам вы сможете увидеть с каким типом угроз ваши системы не справляются.

Eicar в архиве через HTTPS

Почти большинство антивирусных тестов используют файл Eicar. Поэтому можно не обращаться к сторонним сервисам (многие не доверяют тестам вендоров) и воспользоваться непосредственно сайтом eicar.org.

Здесь мы также можем скачать тестовый файлик и возможны следующие варианты:

Online песочницы (sandbox)

Не буду подробно рассматривать вопрос “Что такое песочница?”, тем более, что чуть позже мы посвятим этому небольшой цикл статей. Основная задача песочниц — запустить файл и посмотреть, что после этого будет. По результатам выдается вердикт о вредоносности этого файла. Песочницы помогают бороться с зловредами, которые обычные антивирусы никак не определяют. Есть несколько online сервисов, где вы можете проверить файлы в песочнице:

- CheckPoint SandBlast

- ThreatExpert

- ViCheck

Данные сервисы весьма полезны для проверки вашего потокового антивируса. К примеру можно скачать в Tor-сетях какой-нибудь вирусный файл, прогнать его через свой антивирус (лучше на макете, а не в рабочей среде) и проверить в онлайн песочнице. Затем сравнить результаты и убедиться, что антивирусной защиты уже недостаточно.

Здесь можно было бы привести десятки ссылок, т.к. почти каждый уважающий себя антивирус имеет online сканер. Однако почти все эти ссылки можно заменить одной — VirusTotal

Ресурс позволяет сканировать файлы и ссылки на предмет зараженности. При этом анализ производится с помощью множества антивирусов и можно видеть вердикт по каждому из них.

Очень интересен функционал проверки url. С помощью него вы сможете проверить эффективность вашего Proxy или средства защиты Web-трафика. Найдите вирусный сайт, проверьте его в virustotal, а затем посмотрите откроется ли он через ваш proxy.

Online Firewall и Port Scanners

Эти инструменты могут также пригодится при тесте своей сети:

EmailSecurityCheck

Данный ресурс позволит проверить защищенность вашего почтового сервера. Для этого будет отправлено несколько писем с тестовыми вирусными файлами, которые упакованы различными способами. Если любое из этих писем вы все же получили, то это повод задуматься над безопасностью вашего email-сервера.

Воспользовавшись приведенными сервисами можно сделать некоторые выводы относительно эффективности существующих средств защиты. Обратите внимание не только на эффективность защиты, но и на процесс обнаружения инцидентов. Вы должны быть максимально информированы о всех ИБ событиях. Достигается это либо с помощью встроенных средств (email alert, dashboard-ы устройств и т.д.) либо сторонних (SIEM или Log-managment системы).

Следующим логичным шагом будет проведение аудита сетевой безопасности. Это можно сделать как с помощью CheckPoint, так и с помощью Fortinet, причем бесплатно. Более подробно об этом можно почитать здесь и здесь. Мы уже частично описали архитектуру решений Check Point и в следующих постах опишем, как с его помощью сделать бесплатный аудит безопасности сети.

Вместе с лавинообразным ростом популярности Интернета повсеместно распространилась электронная почта, представляющая собой один из наиболее важных сервисов Всемирной сети.

Электронная почта и вирусы

Отправляя обычное письмо, вы пишете или печатаете его текст на бумаге, затем вкладываете его в конверт, пишете адрес получателя и отправителя. В таком виде письмо можно бросить в почтовый ящик, после чего оно рано или поздно дойдет до адресата.

Чтобы подготовить электронное письмо, вам потребуется специальная почтовая программа, такая как Microsoft Outlook Express, The Bat! или Netscape Messenger. На рис. 1 мы показали окно создания электронного письма программы Microsoft Outlook Express.

В поле To (Кому — в русской версии программы) указывается электронный адрес получателя, который состоит из полей идентификатора и доменного имени, разделенных символом @. По своему назначению электронный адрес эквивалентен адресу получателя, написанному на конверте обычного письма. Чтобы получатель сразу понял, о чем ваше письмо, нужно заполнить поле Subject (Тема), кратко описав в нем содержание письма.

Эти и некоторые другие поля образуют так называемый заголовок электронного сообщения. Что же касается самого текста письма, то оно набирается в нижней части окна (см. рис. 1) и составляет тело сообщения.

Продолжая аналогию с обычным письмом, отправляемым в бумажном конверте, заметим, что кроме листка с текстом сообщения можно вложить в такой конверт различные предметы небольшого размера: марки, фотокарточки, билеты и т.п. Что же касается электронного письма, то вместе с ним могут передаваться любые файлы, которые называются присоединенными, или файлами вложений (attachment file). К примеру, вместе с сообщением, показанным на рис. 1, мы передаем файл с именем drweb_sert_12.01.2002.zip. Именно файлы вложений и таят в себе угрозу для компьютера — через них может проникнуть вирус, червь, троянская или другая вредоносная программа.

Подготовив электронное письмо, вы можете отправить его по назначению при помощи почтовой программы, подключив предварительно свой компьютер к Интернету. В процессе пересылки электронной почты участвуют два сервера: сервер передачи почты SMTP и сервер входящих сообщений POP3 (рис. 2).

Вначале почтовая программа отправителя посылает сообщение на сервер SMTP, работающий по простому протоколу передачи почты (Simple Mail Transfer Protocol, SMTP). Этот сервер находится, как правило, на площадке провайдера отправителя.

Далее сервер SMTP пересылает сообщение на сервер POP3, располагающийся у провайдера получателя. В зависимости от ряда обстоятельств этот процесс может занимать секунды, минуты или даже часы, хотя обычно между серверами SMTP и POP3 сообщения передаются очень быстро.

Все сообщения, поступающие в адрес получателя, складываются в электронный почтовый ящик, расположенный на дисках сервера POP3. Когда получатель желает забрать свою почту, он подключается с помощью почтовой программы к серверу POP3, после чего программа переписывает все новые сообщения на локальный диск компьютера получателя.

Безусловно, все знают о попытках террористов распространить сибирскую язву по почте. Вирусы этого страшного заболевания пересылались в виде белого порошка, насыпанного в конверты. Аналогичным образом вирусы распространяются через электронную почту.

Возможны и другие попытки проникновения на компьютер через электронную почту. Вам, например, могут прислать сообщение в виде документа HTML, в который встроен троянский элемент управления ActiveX. Открыв такое сообщение, вы можете загрузить этот элемент на свой компьютер, после чего тот немедленно начнет делать свое черное дело.

Защита от вирусов, распространяющихся по почте

Для защиты от вирусов, распространяющихся по электронной почте, можно установить антивирусы на компьютерах отправителя и получателя. Однако такой защиты часто оказывается недостаточно. Обычные антивирусы, установленные на компьютерах пользователей Интернета, рассчитаны на проверку файлов и не всегда умеют анализировать поток данных электронной почты. Если антивирус не выполняет автоматическую проверку всех открываемых файлов, то вирус или троянская программа может легко просочиться сквозь защиту на диск компьютера.

Кроме того, эффективность антивирусов очень сильно зависит от соблюдения правил их применения: необходимо периодически обновлять антивирусную базу данных, использовать правильные настройки антивирусного сканера и т.д. К сожалению, многие владельцы компьютеров не умеют правильно пользоваться антивирусами или не обновляют антивирусную базу данных, что неизбежно приводит к вирусному заражению или проникновению троянских программ.

Антивирусы для почтовых серверов

Антивирусная защита почтовых серверов SMTP и POP3 намного эффективнее антивирусной защиты компьютеров пользователей. Как правило, настройкой антивирусов на сервере занимается опытный администратор, который не ошибется при настройке и к тому же включит режим автоматического обновления антивирусной базы данных через Интернет. Пользователи защищенных серверов SMTP и POP3 могут не беспокоиться по поводу основного канала распространения вирусов — к ним будут приходить сообщения, уже очищенные от вирусов.

Действия, выполняемые почтовыми серверами при отправке и получении зараженных писем, зависят от настройки антивируса и самого почтового сервера. Например, когда отправитель пытается послать сообщение с зараженным файлом вложений, защищенный почтовый сервер SMTP откажет ему в этом, а почтовая программа выведет на экран предупреждающее сообщение (рис. 3).

Если же кто-то пошлет на ваш адрес письмо с зараженным файлом вложения, то при использовании защищенного сервера POP3 вместо него придет только сообщение об обнаружении вируса (рис. 4).

Несмотря на постоянно растущую популярность платформы Microsoft Windows, сегодня большинство серверов Интернета работает под управлением операционных систем Linux, FreeBSD и аналогичных UNIX-подобных систем. Не вступая в полемику по поводу сравнения надежности работы серверов Microsoft Windows и Linux (это в немалой степени зависит от квалификации системного администратора), укажем на основное преимущество Linux — очень низкую стоимость приобретения. Каждый может загрузить через Интернет дистрибутив Linux и установить его на любое количество компьютеров. В составе этого дистрибутива есть все, что нужно для создания узла Интернета, в том числе и серверы электронной почты.

Среди других преимуществ Linux и подобных ОС, способствующих росту популярности в качестве платформы для создания серверов Интернета, — открытость, доступность исходных текстов, наличие огромного сообщества добровольных разработчиков, готовых помочь в сложных ситуациях, простое удаленное управление с помощью текстовой консоли и т.д. Для ОС этой серии было создано всего несколько десятков вирусов, что говорит о ее высокой защищенности.

Демон DrWebD снабжен открытым документированным интерфейсом и может использоваться практически во всех схемах обработки данных в качестве подключаемого внешнего антивирусного фильтра. Открытые исходные тексты некоторых компонентов интеграции позволяют проводить аудит, модифицировать интерфейсные компоненты для более полного удовлетворения требованиям разработчика. Кроме того, эти исходные тексты могут служить примером для написания собственных компонентов интеграции. В процессе своей работы демон DrWebD автоматически проверяет все сообщения электронной почты, проходящие через сервер. При этом проверяются файлы вложений (даже упакованные), а также все объекты OLE, встроенные в документы.

Doctor Web автоматически загружает через Интернет обновления антивирусных баз данных, что необходимо для надежной антивирусной защиты.

Помимо антивирусной проверки демон может выполнять фильтрацию сообщений по содержимому различных полей заголовков, что может быть использовано для защиты от несанкционированной рассылки сообщений — спама.

Одним из несомненных достоинств программы является высокая производительность работы демона DrWebD и сканера DrWeb, достигнутая благодаря использованию совершенных алгоритмов. Это имеет особое значение в том случае, если сервер обладает малой вычислительной мощностью. Заметим, что демон, почтовый фильтр и почтовый сервер могут работать на разных компьютерах, что позволяет при необходимости балансировать нагрузку на серверы и сетевые интерфейсы.

Что же касается сканера DrWeb, то он обладает всеми возможностями других сканеров семейства DrWeb32 и запускается из командной строки.

Среди других достоинств программы заслуживают упоминания возможность проверки личных и публичных папок, автоматическое обновление антивирусных баз данных через Интернет, изменение списка защищаемых ящиков без перезагрузки сервера, встроенная система рассылки предупреждений о случаях вирусных атак, а также удобная система управления, обновления и конфигурирования программы.

Кому сейчас делают тесты на коронавирус?

Почему тесты не делают всем подряд?

Во всех странах делают одинаковые тесты?

Но ведь есть же ещё экспресс-тесты. Почему не делать их всем подряд?

А ПЦР-анализ вообще не ошибается?

Я знаю, что в России можно сдать платные тесты. Стоит ли?

А если я хочу знать, был ли у меня коронавирус, тест это покажет?

Что ещё почитать?

Сдать анализ самостоятельно можно. Но не нужно. И вот почему.

Кому сейчас делают тесты на коронавирус?

Всё зависит от страны. Минздрав РФ рекомендует Временные методические рекомендации ПРОФИЛАКТИКА, ДИАГНОСТИКА И ЛЕЧЕНИЕ НОВОЙ КОРОНАВИРУСНОЙ ИНФЕКЦИИ (COVID‑19) тестировать лишь тех, у кого есть признаки ОРВИ и кто вернулся из‑за границы за 14 и менее дней до появления симптомов или в последнее время близко общался с людьми, у которых подтвердился диагноз COVID‑19.

Регионы могут уточнять рекомендации. Но решение о необходимости тестирования в каждом конкретном случае всё равно принимает врач.

Департамент здравоохранения Москвы расширяет КОРОНАВИРУС: ОТВЕТЫ НА ГЛАВНЫЕ ВОПРОСЫ перечень и определяет очерёдность. Людям из тех групп риска, которые находятся в начале списка, тест на коронавирус делают в первую очередь. Остальным — после того, как обследованы все пациенты из приоритетных групп.

- Люди с признаками ОРВИ, которые в последние 14 дней пересекали границу одной из стран с неблагополучной эпидемиологической ситуацией (Китая, Южной Кореи, Ирана, США, Великобритании, большинства европейских стран, Украины, Белоруссии) или контактировали с человеком, который заболел COVID‑19 или прибыл из перечисленных государств.

- Те, у кого есть признаки ОРВИ и диагностирована пневмония.

- Люди старше 60 лет, у которых проявляются симптомы гриппа или простуды.

- Люди с признаками ОРВИ, у которых есть хронические заболевания — сердечно‑сосудистые, онкологические, эндокринные.

- Граждане, которые в последние 14 дней приехали из стран с неблагополучной эпидемиологической ситуацией.

- Те, у кого есть симптомы ОРВИ.

Почему тесты не делают всем подряд?

Потому что мировая медицина до сих пор не определилась, как правильно. Несмотря на то, что ВОЗ призывает сделать тестирование массовым, каждая страна применяет свой подход. И надеется, что именно он окажется наиболее эффективным.

Наш призыв Media briefing on #COVID19 ко всем государствам прост: тестируйте, тестируйте и тестируйте!

Китай и Южная Корея выбрали путь широкомасштабного обследования граждан: анализы на коронавирус делают всем при наличии малейших симптомов и даже подозрения на симптомы. За ними последовала Германия: здесь проводят до 500 тысяч Germany ‘increases its COVID‑19 tests to 500,000 per week’ тестов в неделю.

В Италии, согласно рекомендациям DIREZIONE GENERALE DELLA PREVENZIONE SANITARIA. UFFICIO 5 PREVENZIONE DELLE MALATTIE TRASMISSIBILI E PROFILASSI INTERNAZIONALE местного Минздрава от 25 февраля, обследуют тех, у кого есть ярко выраженные симптомы коронавируса. В Великобритании долгое время тесты проводились только тяжелобольным.

Власти Франции, по данным Дело в цифрах: почему в разных странах по‑разному тестируют на коронавирус новостной радиостанции RFI, всё ещё полагают, что массовое тестирование не изменит ситуацию с распространением эпидемии. Куда важнее точечно отслеживать конкретные случаи, тестируя людей из групп риска, и изолировать тех, кто заболел.

В общем‑то, это обоснованно, учитывая, насколько сложен процесс тестирования.

Во всех странах делают одинаковые тесты?

Сейчас существуют два типа анализов на коронавирус — по методу ПЦР и экспресс. Каждый имеет свои преимущества и недостатки.

При организации массового тестирования обычно используют экспресс‑вариант. Если такой тест будет положительным, его обязательно перепроверят методом ПЦР.

Что такое ПЦР?

ПЦР расшифровывается как полимеразная цепная реакция. Этот метод тестирования считают золотым стандартом диагностики любых инфекций, и именно он используется в государственных лабораториях.

В общих чертах проводят его так. Для исследования берётся мазок. В нём выявляют фрагменты ДНК, похожие на фрагменты вируса или бактерии. Затем эти фрагменты ДНК размножают в пробирке. Через некоторое время (от нескольких часов до нескольких дней) пробирку проверяют. Если удаётся обнаружить следы возбудителя инфекции, анализ считается положительным. Если нет — отрицательным.

ПЦР‑диагностика коронавируса в целом проводится так же, мазок берётся из носа и ротоглотки. Но есть нюанс. В основе коронавируса SARS‑nCoV‑2 РНК, а не ДНК.

Фото: freaktor / Shutterstock

Молекулы ДНК состоят из двух цепей полинуклеотидов (нуклеиновых кислот, в которых закодирована генетическая информация), спирально закрученных друг вокруг друга. РНК — из одной. Разница ощутима, поэтому процесс анализа усложняется.

Для начала исследователям приходится переводить кусочки РНК предполагаемого вируса в ДНК. Затем размножать ДНК. Потом снова переводить ДНК в РНК, чтобы выявить коронавирус. На языке микробиологии этот процесс называется ПЦР с обратной транскрипцией.

ПЦР‑анализ позволяет выявить коронавирус ещё до появления первых симптомов.

Но исследование занимает как минимум несколько часов (а затем ещё несколько часов на обработку результата) и требует довольно больших материальных и финансовых затрат: специального лабораторного оборудования, высококвалифицированных технических специалистов. Именно поэтому сделать тест ПЦР всем желающим — задача довольно дорогая и трудновыполнимая.

Но ведь есть же ещё экспресс-тесты. Почему не делать их всем подряд?

Самые быстрые варианты исследований основаны на анализе крови. Экспресс‑тест выявляет в ней иммуноглобулины IgM — антитела, которые человеческий организм начинает вырабатывать, когда обнаруживает, что столкнулся с новой инфекцией. Такое исследование даёт результат в течение 15–20 минут.

Проблема только в том, что достаточное для теста количество антител появляется в крови лишь на 4–10 день Fast, portable tests come online to curb coronavirus pandemic заболевания (включая инкубационный период). Если человек заразился недавно, такой тест может показать ошибочный отрицательный результат.

Или, напротив, быстрый тест может быть положительным у человека, который переболел в лёгкой форме, возможно, даже не заметив этого. Это происходит потому, что уровень антител в крови снижается не мгновенно и некоторые время остаётся высоким даже у выздоровевшего. Так возникает неопределённость: пациент всё ещё болеет и ему может требоваться помощь или же он уже выздоровел и не опасен для окружающих?

Именно поэтому быстрые тесты на антитела перепроверяют ПЦР‑методом.

А ПЦР-анализ вообще не ошибается?

Метод полимеразной цепной реакции в целом считается более надёжным, чем экспресс‑варианты диагностики. Но он тоже не всегда достоверен.

ПЦР с обратной транскрипцией — процедура длительная, сложная и достаточно неточная: у неё высокий процент ошибки что в одну, что в другую сторону Интервью с Алексеем Водовозовым .

Чтобы повысить точность, тест ПЦР проводится несколько раз. Департамент здравоохранения Москвы, например, настаивает КОРОНАВИРУС: ОТВЕТЫ НА ГЛАВНЫЕ ВОПРОСЫ на двух тестах, если у пациента нет симптомов ОРВИ, и трёх, если признаки простуды имеются.

Всё это делает процесс постановки диагноза ещё более длительным.

Впрочем, наука не стоит на месте. Например, Роспотребнадзор заявляет Учёные Роспотребнадзора создали высокоточный тест для диагностики COVID‑19 , что разработанные им новые тесты не дают ложноположительных результатов.

Я знаю, что в России можно сдать платные тесты. Стоит ли?

Кроме того, некоторые частные клиники начали брать образцы для анализов.

Также предоставлять услугу коммерческого тестирования на дому, без направления врача, планирует В Центре молекулярной диагностики Роспотребнадзора открыто бесконтактное тестирование на коронавирус Роспотребнадзор.

Однако необходимость процедуры всё ещё под вопросом. По нескольким причинам.

За коммерческий тест вам придётся выложить около 2 000 рублей. Точная цена зависит от конкретной лаборатории.

Стоимость анализа Роспотребнадзора, по данным Тест на коронавирус на дому будет стоить 1250 рублей РИА Новости, составит 1250 рублей. Дополнительно придётся оплатить выезд медперсонала на дом.

Тесты делаются только по записи. Поскольку лабораторий немного, не факт, что вам удастся записаться на анализ не то что в ближайшие дни, даже в ближайшие недели.

К тому времени, даже если у вас действительно есть коронавирусная инфекция, вы успеете переболеть и выздороветь.

Чтобы сдать анализ, вам придётся ехать в лабораторию. А значит, вы рискуете подхватить коронавирус по дороге или в очереди в самом учреждении. Если же вы инфицированы, вы можете заразить других людей.

Плюс для жителей Москвы и Подмосковья это нарушение режима самоизоляции. Ведь сдача анализов не похожа на обращение за экстренной помощью.

А чтобы попасть в государственную больницу, вам потребуется направление врача. Он же в первую очередь оценит ваши симптомы — те, которых нет. И если найдёт на то веские основания, предложит перепроверить результаты сделанного анализа в государственной лаборатории. То есть попасть в стационар исключительно по результатам коммерческого теста не получится.

В общем, если подозреваете у себя коронавирус, самое логичное, что вы можете сделать, — самоизолироваться и следить за симптомами. И лишь когда они появятся, связываться с участковым терапевтом и действовать в соответствии с его инструкциями.

А если я хочу знать, был ли у меня коронавирус, тест это покажет?

Нет. Существующие тесты определяют, есть ли активный вирус в вашем организме прямо сейчас.

Впрочем, теоретически всё возможно. Чтобы узнать, сталкивались ли вы с коронавирусом ранее, необходим анализ крови на иммуноглобулины IgG — антитела, которые организм вырабатывает, приобретая устойчивый иммунитет к инфекции. Но об иммуноглобулинах IgG и иммунитете к SARS‑nCoV‑2 современная наука пока знает недостаточно. Поэтому таких тестов не делают.

Читайте также: