Патч майкрософт от вируса петя

Разработчики Petya снова нападают: Bad Rabbit вымогатель появился в октябре 2017 года

Petya — это вирус-вымогатель [1] , который начал распространяться в 2016 году. Однако в этом году он был обновлен несколько раз и последняя версия, в качестве Diskcoder.D или Bad Rabbit вымогателя появилась в октябре 2017 года. Согласно текущим отчетам, последняя версия вымогателя в основном затрагивает российские и украинские организации.

Эта вредоносная программа входит в компьютеры жертвы и скрытно осуществляет свою деятельность, и компьютер может оказаться под угрозой. Petya шифрует файлы алгоритмами RSA-4096 и AES-256, он используется даже в военных целях. Такой код невозможно расшифровать без приватного ключа.

Подобно другим вимогателям, как Locky virus, CryptoWall virus, и CryptoLocker, этот приватный ключ хранится на каком-то удаленном сервере, доступ к которому возможен только заплатив выкуп создателем вируса.

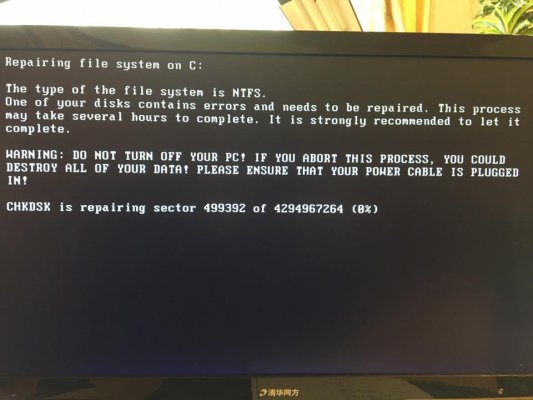

В отличие от других программ-вымогателей, после того как этот вирус запущен, он немедленно перезапускает ваш компьютер, и когда он загружается снова, на экране появляется сообщение:

“НЕ ВЫКЛЮЧАЙТЕ ВАШ ПК! ЕСЛИ ВЫ ОСТАНОВИТЕ ЭТОТ ПРОЦЕСС, ВЫ МОЖЕТЕ УНИЧТОЖИТЬ ВСЕ ВАШИ ДАННЫЕ! ПОЖАЛУЙСТА, УБЕДИТЕСЬ, ЧТО ВАШ КОМПЬЮТЕР ПОДКЛЮЧЕН К ЗАРЯДКЕ!”

Хотя это может выглядеть как системная ошибка, на самом деле, в данный момент Petya молча выполняет шифрование в скрытом режиме.

Если пользователь пытается перезагрузить систему или остановить шифрования файлов, на экране появляется мигающий красный скелет вместе с текстом “НАЖМИТЕ ЛЮБУЮ КЛАВИШУ!”. Наконец, после нажатия клавиши, появится новое окно с запиской о выкупе. В этой записке, жертву просят заплатить 0.9 биткойнов, что равно примерно $400. [2]

Тем не менее, это цена только за один компьютер; поэтому, для компаний, которые имеют множество компьютеров, сумма может составлять тысячи. Что также отличает этого вымогателя, так это то, что он дает целую неделю чтобы заплатить выкуп, вместо обычных 12-72 часов которые дают другие вирусы этой категории.

Более того, проблемы с Petya на этом не заканчиваются. После того, как этот вирус попадает в систему, он будет пытаться переписать загрузочные файлы Windows, или так называемый загрузочный мастер записи, необходимый для загрузки операционной системы.

Вы будете не в состоянии удалить Petya вирус с вашего компьютера, если вы не восстановите настройки загрузочного мастера записи (MBR).

Даже если вам удастся исправить эти настройки и удалить вирус из вашей системы, к сожалению, ваши файлы будут оставаться зашифрованными, потому что удаление вируса не обеспечивает расшифрование файлов, а просто удаляет инфекционные файлы.

Конечно, удаления вируса имеет важное значение, если вы хотите продолжить работу с компьютером. Мы рекомендуем использовать надежные антивирусные инструменты, как Reimage Reimage Cleaner Intego , чтобы позаботиться о удалении Petya.

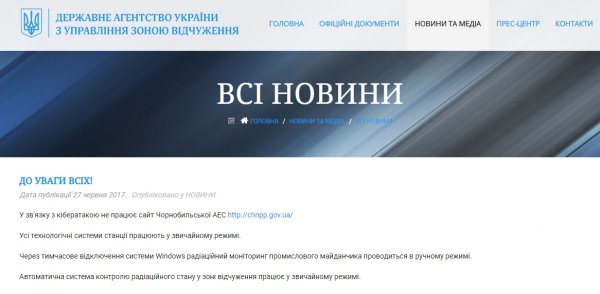

Вирус под названием NotPetya нарушает деятельность Чернобыльской электростанции

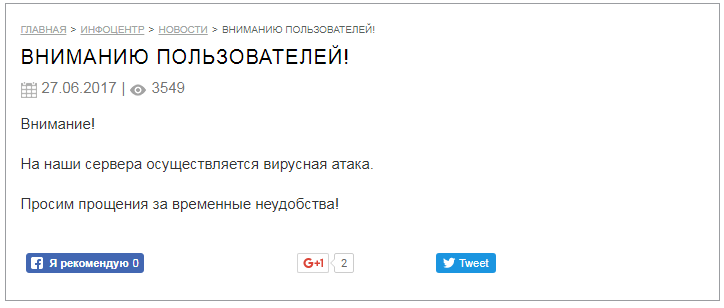

В июне 27 2017 года вирус под названием NotPetya имитируюзщий Petya проникнул в компьютерные системына корпораций и международных правительственных учреждений. В связи с этим системы не могли запускаться нормально. В обмен на доступ требуються 300 долларов. Дальнейший анализ показал, что вирус не настоящий Petya. [3] .

Наблюдая масштабы нападения, Украина в основном пострадала. Из-за неисправности систем Киевскому аэропорту пришлось отменить некоторые полеты. Кроме того, работники Чернобыльской электростанцией должны были срегулировать уровень радиации вручную.

К счастью, другие специалисты по кибербезопасности нашли временное решение как предотвратить NotPetya/Petya.a атаку. [5]

На приведенном выше изображении отображается Petya примечания о выкупе.

Как распространяется этот вирус и как он может войти в компьютер?

Petya вирус обычно распространяется через спам сообщения электронной почты, которые содержат загрузочные Dropbox ссылки для файла под названием “приложение folder-gepackt.exe” прикрепленные к ним. Вирус активируется, когда загружен и открыт определенный файл. Так как вы уже знаете, как распространяется этот вирус, вы должны иметь идеи, как защитить свой компьютер от вирусной атаки.

Конечно, вы должны быть осторожны, с открытием электронных файлов, которые отправлены подозрительными пользователями и неизвестными источниками, представляющие информацию, которая не относиться к той, которую вы ожидаете. Вы также должны избегать письма, относящиеся к “спам” категории, так как большинство поставщиков услуг электронной почты автоматически фильтруют письма, и помещают их в соответственные каталоги.

Тем не менее, вы не должны доверять этим фильтрам, потому что, потенциальные угрозы могут проскользнуть через них. Также, убедитесь, что ваша система обеспечена надежным антивирусным средством. Наконец, всегда рекомендуется держать резервные копии на каком-то внешнем диске, в случае возникновения опасных ситуаций.

Как я могу удалить вирус Petya с моего ПК?

Как ми уже упоминали, удаление вируса Petya имеет важное значение для безопасности ваших будущих файлов. Также, восстановления данных с внешних накопителей, может выполняться только тогда, когда вирус и все его компоненты полностью удалены с ПК. В противном случае, Petya может проникнуть и заразить ваши файлы на внешних накопителях.

Вы не можете удалить Petya с вашего компьютера с помощью простой процедуры удаления, потому что это не сработает с этой вредоносной программой. Это означает, что вы должны удалить этот вирус автоматически.

Автоматическое удаление вируса Petya должно осуществляться с помощью надежного антивирусного средства, которое обнаружит и удалит этот вирус с вашего компьютера.

Тем не менее, если вы столкнулись с некоторыми проблемами удаления, например, этот вирус может блокировать вашу антивирусную программу, вы всегда можете проверить инструкцию удаления, приведенную в конце статьи.

27 июня украинские государственные структуры и частные компании попали под удар "вируса-вымогателя" под названием Petya.A. Кибератаке подверглись Кабинет Министров, "Ощадбанк", "Укрэнерго", "Новая почта", аэропорт Борисполь, Чернобыльская АЭС и другие организации. "ГОРДОН" рассказывает, как работает вирус Petya.A и можно ли от него защититься.

Это "вирус-вымогатель", который зашифровывает данные на компьютере и требует $300 за ключ, позволяющий их расшифровать. Он начал инфицировать украинские компьютеры около полудня 27 июня, а затем распространился и на другие страны: Россию, Великобританию, Францию, Испанию, Литву и т.д. На сайте Microsoft вирус сейчас имеет "серьезный" уровень угрозы.

Заражение происходит благодаря той же уязвимости в Microsoft Windows, что и в случае с вирусом WannaCry, который в мае поразил тысячи компьютеров во всем мире и нанес компаниям около $1 млрд ущерба.

Вечером киберполиция сообщила, что вирусная атака происходила через программу M.E.Doc, предназначенную для электронной отчетности и документооборота. По данным правоохранителей, в 10.30 вышло очередное обновление M.E.Doc, с помощью которого на компьютеры скачивалось вредоносное программное обеспечение.

В M.E.Doc обвинения опровергли, отметив, что все обновления проверяются крупными антивирусными компаниями и разработчик не получил ни одного обращения о заражении вирусом персонального компьютера. На официальном сайте M.E.Doc сообщалось, что серверы разработчика тоже попали под вирусную атаку.

Petya.A – это новая модификация криптовымогателя Petya, о котором было известно еще в 2016 году (с этим не согласна "Лаборатория Касперского", утверждающая, что вирусы не связаны между собой).

Petya распространялся с помощью электронной почты, выдавая программу за резюме сотрудника. Если человек пытался открыть резюме, вирус просил предоставить ему права администратора. В случае согласия пользователя начиналась перезагрузка компьютера, затем жесткий диск шифровался и появлялось окно с требованием "выкупа".

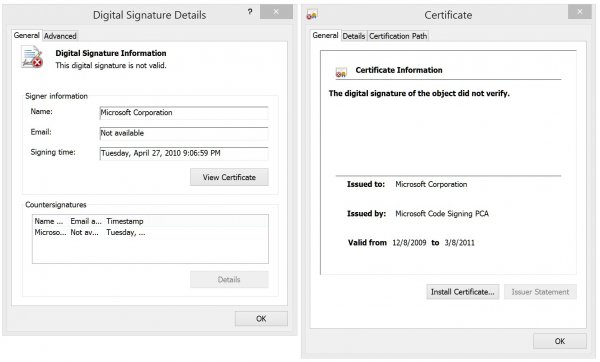

При этом сам вирус Petya имел уязвимость: получить ключ для расшифровки данных можно было с помощью специальной программы. Этот метод в апреле 2016-го описывал редактор Geektimes Максим Агаджанов.

Однако некоторые пользователи предпочитают платить "выкуп". Согласно данным одного из известных кошельков Bitcoin, создатели вируса получили 3,64 биткоина, что соответствует приблизительно $9100.

Кто попал под удар вируса?

В Украине жертвами Petya.A в основном стали корпоративные клиенты: госструктуры, банки, СМИ, энергетические компании и другие организации.

Среди прочих под удар попали предприятия "Новая почта", "Укрэнерго", OTP Bank, "Ощадбанк", ДТЭК, Rozetka, "Борис", "Укрзалізниця", ТНК, "Антонов", "Эпицентр", "24 канал", а также аэропорт Борисполь, Кабинет Министров Украины, Госфискальная служба и другие.

Атака распространилась и на регионы. К примеру, на Чернобыльской АЭС из-за кибератаки перестал работать электронный документооборот и станция перешла на ручной мониторинг уровня радиации. В Харькове оказалась заблокированной работа крупного супермаркета "Рост", а в аэропорту регистрацию на рейсы перевели в ручной режим.

По данным издания "Коммерсантъ", в России под удар попали компании "Роснефть", "Башнефть", Mars, Nivea и другие.

Как защититься от Petya.A?

Инструкции о том, как защититься от Petya.A, опубликовали Служба безопасности Украины и киберполиция.

Киберполиция советует пользователям установить обновления Windows с официального сайта Microsoft, обновить или установить антивирус, не загружать подозрительные файлы из электронных писем и немедленно отсоединять компьютер от сети, если замечены нарушения в работе.

СБУ подчеркнула, что в случае подозрений компьютер нельзя перезагружать, поскольку шифрование файлов происходит именно при перезагрузке. Спецслужба порекомендовала украинцам сохранить ценные файлы на отдельный носитель и сделать резервную копию операционной системы.

Эксперт по кибербезопасности Влад Стыран писал в Facebook, что распространение вируса в локальной сети можно остановить, заблокировав в Windows TCP-порты 1024–1035, 135, 139 и 445. В интернете есть инструкции о том, как это сделать.

Специалисты американской компании Symantec отметили, что в момент атаки Petya ищет файл С:\Windows\perfc. Если создать этот файл самостоятельно (с помощью "Блокнота"), можно сделать вид, что компьютер уже заражен и избежать шифрования.

Что говорят эксперты и чиновники?

Генеральный директор интернет-магазина Rozetka Владислав Чечеткин заявил, что экономические потери Украины от "вируса-вымогателя" могут быть больше, чем "от месяца горячей войны".

Эксперт в области кибербезопасности, технический директор компании SHALB Владимир Цап в комментарии изданию "ГОРДОН" подчеркнул, что ответственность за последствия кибератаки должна нести компания Microsoft, против которой клиенты могут подать иски.

"Они не обеспечили должное качество своего кода. И если фирмы и компании, которые покупали это программное обеспечение, понесли финансовые потери, они должны требовать компенсации. К примеру, если в машине неисправные тормоза, то производитель отзывает всю партию. Microsoft же продает софт и в случае обнаружения ошибок просто извиняется", – подчеркнул Цап.

Пресс-секретарь СБУ Елена Гитлянская не исключила, что кибератака была организована из России или с оккупированных территорий Донбасса. Эту версию озвучил и секретарь СНБО Александр Турчинов, отметив, что после первичного анализа вируса "можно говорить о российском следе".

Новый вирус-вымогатель под названием Petya.A во вторник массово атаковал компьютеры крупных организаций во многих странах, в том числе в Соединенных Штатах. Несмотря на то что Petya не поразил такое количество компьютеров, как вирус WannaCry, он более опасен и может нанести значительный урон.

Вот как защитить себя и свой малый бизнес от таких вирусов, как Petya.A.

Скачать патчи

Если вы включите Microsoft для автоматического обновления вашего компьютера, у вас должен быть патч. Для более старых версий Windows, которые Microsoft обычно не поддерживает, вы можете перейти на веб-сайт Microsoft и загрузить исправления, необходимые для защиты ваших компьютеров, ссылаясь на версию Windows, установленную у вас на компьютере.

Резервное копирование

Вы всегда должны создавать резервные копии на случай, если ваш компьютер будет заражен вирусом-вымогателем. Храните копии ваших файлов в другом месте, например, на внешнем жестком диске или в облаке.

Дон Фостер, старший директор по маркетингу в коммерческой компании Commvault, советует создавать резервные копии данных более одного раза в месяц. В случае атаки вы можете использовать самые обновленные файлы, не оплачивая выкуп.

Установка защитных программ

Вы должны загружать защитные программы, которые не только борются с атаками, но и сообщают вам, когда есть угроза для вашего компьютера. Эти программы включают брандмауэры, антивирусные программы и другое защитное программное обеспечение. Они могут предупредить вас, если вредоносное ПО пытается зашифровать ваши файлы. Это хорошая идея, говорит Билл Келли из группы страховщиков Argo Group, потому что, несмотря на то что вы можете получить доступ к некоторым вашим файлам, эти программы должны защищать остальные ваши файлы.

Не нажимайте ни на что подозрительное

Некоторые из этих атак происходят из-за фишинговых писем. Эти письма предназначены для того, чтобы вы не считали их подозрительными. Вы, не понимая этого, установите вредоносное ПО на свой компьютер, как только откроете письмо. Чтобы определить подобные электронные письма, обратите внимание на то, нет ли опечатки в названии компании или человека, который отправляет вам письмо.

Фостер также предлагает не посещать веб-сайты, на которых есть незаконная или подозрительная деятельность. Вы можете подхватить вредоносное ПО и стать уязвимым, не осознавая этого, просто нажав ссылку на этих сайтах.

Защитите себя при использовании общественного Wi-Fi

Фостер предлагает использовать VPN или вирусную частную сеть, которая скрывает ваш компьютер от пользователей, использующих общественного Wi-Fi. Использование VPN не будет бороться с вредоносными программами, но это может помочь вам не стать целью.

stdClass Object ( [term_id] => 1 [name] => Разное [taxonomy] => category [slug] => no_theme )

stdClass Object ( [term_id] => 12 [name] => В США [taxonomy] => category [slug] => novosti-ssha )

stdClass Object ( [term_id] => 393 [name] => вирус [taxonomy] => post_tag [slug] => virus )

stdClass Object ( [term_id] => 6352 [name] => Windows [taxonomy] => post_tag [slug] => windows )

stdClass Object ( [term_id] => 23641 [name] => вирус-вымогатель [taxonomy] => post_tag [slug] => virus-vymogatel )

stdClass Object ( [term_id] => 24162 [name] => Petya.A [taxonomy] => post_tag [slug] => petya-a )

Читайте также на ForumDaily:

Давайте вместе противостоять кризису и поддерживать друг друга

Никто в мире не ожидал пандемии коронавируса, но она пришла, нарушив привычный ритм жизни и работы миллиардов людей, вызвав панику и неуверенность в завтрашнем дне.

ForumDaily также столкнулся с финансовыми трудностями из-за потери части рекламодателей на фоне экономического спада и карантина. Но мы не сокращаем количество материалов и режим работы, поскольку хотим, чтобы наши читатели своевременно получали актуальную и проверенную информацию в это непростое время. Кроме того, мы поддерживаем локальные малые бизнесы в США, которые страдают сильнее всего.

Но ForumDaily — это тоже малый бизнес. Несмотря на потерю части доходов, мы изо всех сил стараемся, чтобы вы были информированы и вооружены всеми необходимыми знаниями для противодействия пандемии и решения других важных вопросов во время карантина.

Для поддержания такого ритма работы нам нужна ваша помощь. Мы будем благодарны за любую сумму, которую вы готовы выделить на поддержку нашей команды.

Давайте противостоять кризису вместе!

Безопасность взносов гарантируется использованием надежно защищенной системы Stripe.

27 июня 2017 года мир столкнулся с новой вымогательской эпидемией, причиной который стала новая версия шифровальщика Petya, известного специалистам еще с 2016 года. Операторы малвари явно переняли несколько приемов у разработчиков нашумевшего WannaCry и сумели спровоцировать новый виток паники.

В этом материале мы постарались собрать всю известную на данный момент информацию об этой вредоносной кампании.

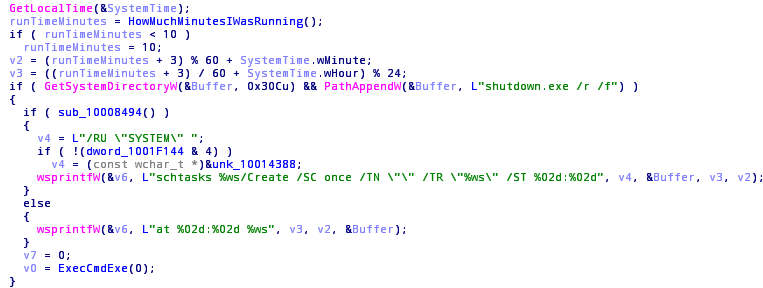

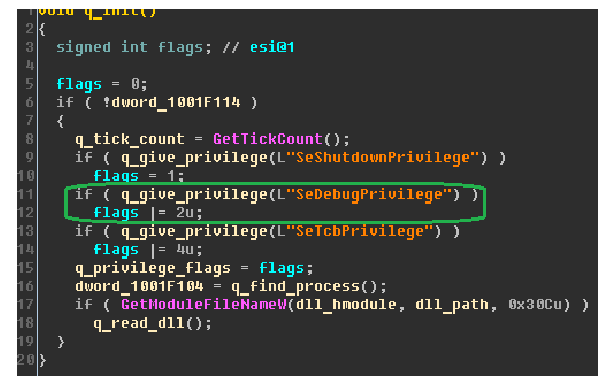

Особенности Petya

Также сообщается, что вымогатель распространяется и посредством почтового спама, скрываясь внутри вредоносных документов Office и эксплуатируя уязвимость CVE-2017-0199.

Новая версия Petya шифрует MFT (Master File Table) для разделов NTFS, перезаписывает MBR (Master Boot Record) и имеет кастомный загрузчик, который отображает вымогательское послание, вместо загрузки операционной системы.

Эксперты Positive Technologies, которые тоже представили анализ шифровальщика, пишут, что после запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа (по данным специалистов Group-IB, время "ожидания" составляет 30-40 минут). За это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и работоспособности ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы при этом не удастся.

Petya генерирует для каждого диска свой ключ AES-128, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA-2048 и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, то есть без знания ключа данные восстановить невозможно.

Исследователи Positive Technologies сообщают, что вымогатель, предположительно, шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности.

Также специалисты предупреждают, что шифровальщик использует переработанный опенсорсный инструмент Minikatz для извлечения учетных данных. С их помощью малварь распространяется внутри сетей посредством SMB, WMI и PSEXEC, то есть даже одной скомпрометированной машины во всей сети будет достаточно для дальнейшего распространения угрозы. Однако для использования данных инструментов вредоносу необходимо обладать привилегиями администратора на компьютере жертвы.

Операторы малвари требуют от своих жертв выкуп в размере 300 долларов в биткоин эквиваленте. После оплаты нужно отправить письмо на адрес wowsmith123456@posteo.net, чтобы получить инструкции по расшифровке данных.

В настоящее время платить выкуп попросту бесполезно, так как адрес wowsmith123456@posteo.net, по которому нужно связываться с операторами малвари, был заблокирован администрацией Posteo еще вчера.

Do not pay the #Petya ransom. You will not get your files back. The email address used is blocked! @SwiftOnSecurity @thegrugq pic.twitter.com/NOzxLz0vul

Petya или NotPetya?

Все чаще можно видеть, что ИБ-специалисты и СМИ называют шифровальщика не Petya, а NotPetya, SortaPetya, Petna, Nyetya, ExPetr. Дело в том, что изучив угрозу более детально, специалисты пришли к выводу, что в новом шифровальщике осталось не так уж много от оригинального Petya.

ИБ-специалист, известный под псевдонимом The Grugq, напротив полагает, что новая вариация Petya – это не обычный вымогатель, а "детище" правительственных хакеров.

В чем обвиняют компанию M.E.Doc?

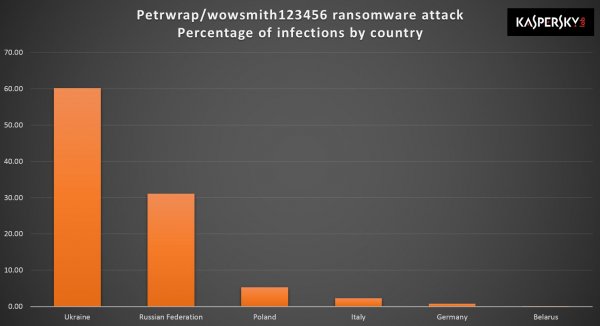

Current situation of Petrwrap/wowsmith123456 ransomware - percentage of infections by country. pic.twitter.com/Q42WPlBlja

McAfee's Petya map shows more infections in USA than in Ukraine. Then again, they have much better visibility there. Via @ChristiaanBeek. pic.twitter.com/heoYU5qHb5

Как можно видеть на иллюстрациях выше, среди пострадавших стран Украина еще вчера лидировала с большим отрывом.

Так, киберполиция сообщала, что последнее обновление, 22 июня распространявшееся с серверов компании (upd.me-doc.com.ua), было заражено вымогателем Petya.

Специалисты Microsoft, в свою очередь, пишут, что 27 июня они заметили, что процесс обновления M.E.Doc (EzVit.exe) начал выполнять вредоносные команды, приводившие к установке Petya (см. иллюстрацию ниже).

Also, Microsoft says they have evidence that "a few active infections" of Petya initially started from the legitimate MEDoc updater process.

Вечером 27 июня представители M.E.Doc опубликовали на своей странице в Facebook официальное сообщение, в котором опровергают свою причастность к распространению Petya.

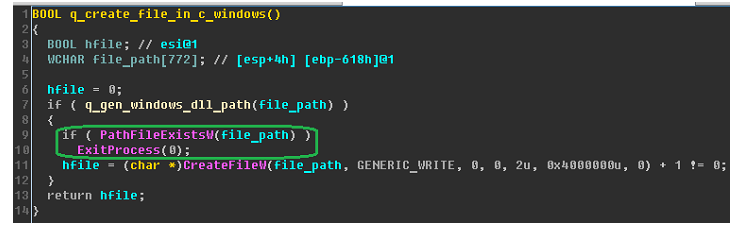

Дело в том, что перед началом процесса шифрования вымогатель проверяет наличие файла perfc по адресу C:\Windows. Если файл уже существует, Petya прекращает работу и не шифрует данные. Выводы Серпера уже подтвердили специалисты PT Security, TrustedSec, Emsisoft и других крупных компаний.

За последнюю неделю многие слышали об хакерской атаке по всему миру. А также эта хакерская атака больше всего вреда принесла Украине и России, а так как нас в большинстве читают пользователи как раз этих стран, то мы решили собрать все способы защиты от вируса Petya.

Поэтому в этой статье Вы узнаете как защититься от вируса Петя. Мы покажем Вам не один способ, а несколько. Вы уже сможете выбрать для себя самый удобный. Также для тех кто уже попался на уловку хакеров мы покажем как удалить вирус Петя самому.

Способ 1. Как защититься от вируса Петя создав файл завершения работы вируса

Сразу же после начала первых масштабных атак, специалисты всего мира начали думать и искать проблему почему так произошло и как с этим бороться. Первую идею предложили специалисты компании Symantec, как по сути можно обмануть вирус на ещё не зараженных компьютерах.

- Создайте на рабочем столе файл perfc.dll. Это без проблем можно сделать с помощью простого блокнота, создав простой текстовый файл и переименовал его. Возможно для этого Вам понадобиться включить отображение расширения файлов.

- Зайдите по пути C:\Windows и скиньте сюда этот файл любым способом. Например, можно запустить блокнот от имени администратора, открыть созданный файл perfc.dll и сохранить его по этому пути. А также для надежности можете создать 3 файла с именем perfc как у меня.

![]()

- Измените Атрибут файлов на Только чтение. Это делается в свойствах каждого из файлов.

Как работает этот способ спросите Вы. Легко, вирус после завершения работы создает этот файл сам. Если мы это сделаем за него, то Petya уже подумает что компьютер заражен. Способ действительно простой и надежный.

Многие антивирусные программы не смогли его обнаружить. Хотя Microsoft утверждает, что даже Защитник на последних сборках с лёгкостью с ним справится. Так ли это, проверять не стал, сразу решил перестраховаться.

Способ 2. Как защититься от вируса Petya закрыв нужные вирусу порты

Для защиты нам понадобиться всего лишь закрыть на компьютере определенные TCP порты которые использует вирус для заражения. Этот способ также без проблем подойдет как на предыдущих операционных системах, так и на Windows 10. Я покажу как это сделать на примере Windows 10, последней версии.

- Откройте стандартную панель в поиске начав вводить Панель управления, и выберите Классическое приложение.

- Переходим по пути Система и безопасность => Брандмауэр Windows, и выбираем пункт Дополнительные параметры.

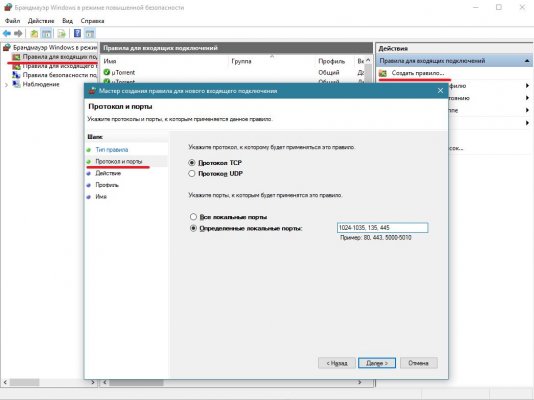

- В открывшимся окне переходим в Правила для входящих подключений и нажимаем Создать правило.

![]()

- Тип правила выбираем Для порта и нажимаем Далее. Здесь выбираем Протокол TCP и указываем собственно порты 1024-1035, 135, 445, которые использует вирус Петя.

![]()

- В шаге Действие ставим отметку на Блокировать подключение. Далее в Профиль оставляем все галочки установленными и в следующем пункте задаем Имя правила и собственно создаем само правило.

- На всякий случай такое же правило создаем в пункте Правила для исходящих подключений.

Способ 3. Защитить компьютер от вируса Petya в автоматическом режиме

Совсем для ленивых можно защитится от вируса Пети используя всего лишь файл WinddProtivPetya.bat. Или самостоятельно создать его у себя на компьютере.

- Открываем блокнот и вставляем в него нижеуказанный код. Сохраняем файл и любым способом меняем расширения файла на .bat.

- Нажимаем на него правой кнопкой мыши и в контекстном меню выбираем пункт Запуск от имени администратора.

После выполнения батника у Вас автоматически сделаются способ 1 и способ 2, как на меня так удобней и быстрее. Не забудьте открыть .bat файл от имени администратора, иначе изменений не будет. В принципе после этого Вы можете проверить создались ли файлы и были ли созданы новые правила.

Как удалить вирус Петя

Если Вы уже попались на уловку хакеров, увидели экран смерти и с перепуга выключили компьютер, тогда у Вас ещё есть шанс восстановить все самому.

- Вам нужно сделать загрузочный диск или загрузочную флешку с антивирусом, который может вылечить компьютер от вируса Petya. Для этого подходят, например, Kaspersky Rescue Disk или ESET NOD32 LiveCD.

- Запускаете любого из них с флешки на компьютере и ждете пока антивирус найдет и удалит Петю.

- Если файлы все же успели зашифроваться, тогда можете использовать подходящие для расшифровки файлов утилиты, здесь Вам может помочь, например, Shadow Explorer или Stellar Phoenix Windows Data Recovery.

Советую быть осторожными со само распаковывающимся архивами особенно с расширением .exe. Так как в большинстве случаев Вы словите или вирус или много мусора. Ну и как говорится лучше предотвратить, чем долго исправлять. Также на счет удалить вирус Петя, то переустановку операционной системы никто не отменял.

Не успели мы пережить недавнюю атаку WannaCry, как 27 июня компьютерные сети во всем мире снова поразил очередной вирус-вымогатель, именуемый как Petya.A. Первая информация о вирусной атаке появилась на украинских интернет-ресурсах, где сообщалось о заражениях компьютерных систем некоторых государственных компаний Украины. Принцип действия вируса был аналогичен WannaCry — зловред блокировал работу компьютеров и требовал $300 в биткоинах за расшифровку данных. Позднее оказалось, что шифровальщик поразил около сотни государственных и частных компаний в Украине, России и по всему миру.

Содержание

Что за зверь такой?

Большинство специалистов полагают, что в атаке задействован вирус Petya.A, который был обнаружен в апреле 2016 года. Несмотря на аналогичную с майскими заражениями схему действия, он не имеет отношения к WannaCry.

Зарубежные специалисты модифицированный вирус прозвали NotPetya. Как и WannaCry, он использует уязвимость EternalBlue (CVE-2017-0144), через управление системными инструментами WMI и PsExec. У него нет удаленного выключателя, как у его майского предшественника, он гораздо изощренней, имеет множество автоматизированных способов распространения.

Как только один компьютер в сети заражен, вирус выжидает некоторое время, прежде чем совершить атаку, скорее всего для большего количества подключенных ПК. После этого он шифрует главную файловую таблицу (MFT) локально подключенных дисков NTFS, изменяет главную загрузочную запись (MBR) рабочей станции или сервера, перезагружает компьютер, после чего отображает экран с фиктивной процедурой проверки дисков утилитой CHKDSK. За это время вступает в работу шифровальщик, который начинает шифровать содержимое всего жесткого диска. В результате пользователь видит экран блокировки с требованием выкупа.

Масштабы заражения

Есть предположение, что одной из причин массового заражения является украинское программное обеспечение M.E.Doc для финансовой отчетности, которое установлено в каждой государственной организации. Вирус для своего распространения якобы использовал уязвимости программы при обновлении ее базы. Это может объяснить, почему Украина пострадала больше всех остальных стран.

Вслед за Украиной и Россией, о вирусной атаке начали сообщать зарубежные СМИ, в том числе из Польши, Италии, Германии, Испании, Франции, Дании, Нидерландов, Индии и других стран. По оценке специалистов, вирус поразил около сотни компаний из Украины и России. Масштабы поражения вирусом остального мира пока уточняются.

Как защититься от вируса Petya.A / Petya.C / NotPetya

Эксперты полагают, что вирус-вымогатель распространяется в основном через электронную почту в качестве письма с прикрепленным вложением. При его открытии вирус, используя уязвимость в системе, докачивает необходимые файлы, меняет основную загрузочную запись, перегружает ОС и шифрует данные на жестком диске.

Чтобы предотвратить распространение вируса, необходимо отключить протокол SMB v1/v2/v3 на рабочих станциях и серверах в соответствии с инструкцией, закрыть TCP-порты 1024–1035, 135 и 445, создав соответствующие правила для входящих и исходящих соединений в брандмауэре операционной системы или роутере. Кроме того, необходимо обязательно убедиться, что на компьютере установлены последние критические обновления Windows и Microsoft Office — вполне возможно, что в ближайшее время появятся более подробные сведения об уязвимостях и будут выпущены новые патчи для всех версий операционной системы от Microsoft.

На уже зараженных системах вирус может создавать следующие файлы:

Специалисты обнаружили интересную особенность. Если создать файл perfc (без расширения) в папке, где расположена система, это может помешать вирусу запуститься на локальной машине. Если компьютер без причины перезагрузился и начинается проверка диска, необходимо срочно его выключить и отключить ПК от сети. По возможности сделать копию содержимого диска и попробовать восстановить загрузчик с помощью системной утилиты bootrec, загрузившись с диска или флешки.

Читайте также: