Петя а вирус касперский

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Как это происходит и можно ли этот процесс предупредить?

Как избавиться от Petya?

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Компьютерный вирус-вымогатель Petya атаковавший 27 июня несколько крупных российских компаний, но более всего "нашаливший" на Украине, ползет по Европе. Украинские эксперты говорят, что столь массовая атака стала возможной из-за запрета российской программы "1С" и украинской "дочки" антивирусной компании "Лаборатория Касперского", которая попала там под экономические санкции.

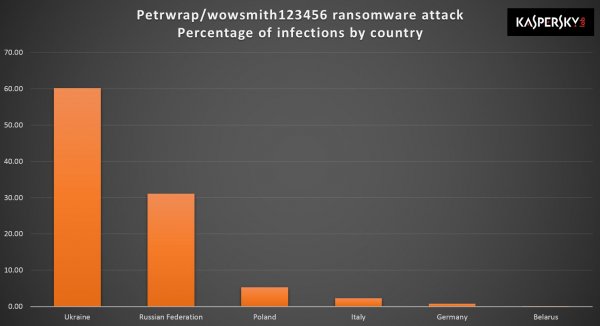

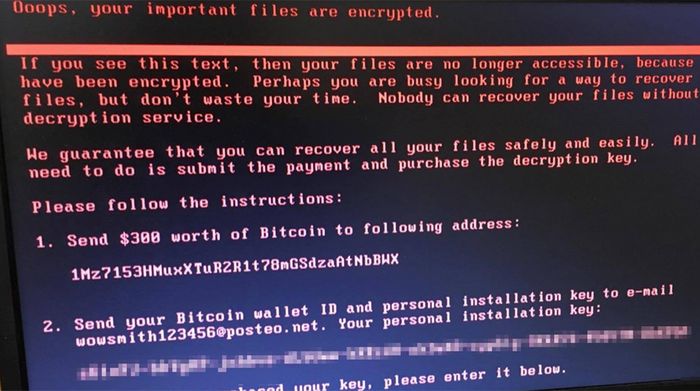

"Зловредный Петя" блокирует компьютеры и требует 300 долларов в биткоинах. По данным антивирусной компании ESET, атака началась с Украины. Она более других пострадала от вируса.

Добрался Petya также до Литвы, Эстонии и Польши.

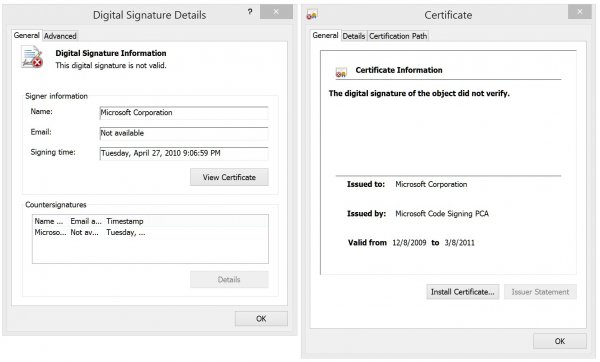

Microsoft проводит расследование из-за распространения нового вируса, а команды поддержки во всем мире готовы оперативно помогать пострадавшим пользователям, рассказала пресс-секретарь этой компании в России Кристина Давыдова.

При этом в "Лаборатории Касперского" утверждают, что поразивший ряд компьютерных сетей во многих странах мира вирус-шифровальщик не имеет отношения к вирусу Petya. Там его назвали ExPetr.

Антивирусные эксперты говорят, что по имеющимся у компании предварительным данным, "этот шифровальщик не принадлежит к уже известному семейству вымогателей Petya, хотя и имеет несколько общих с ним строк кода".

"В данном случае речь идет о новом семействе вредоносного программного обеспечения с существенно отличающейся от Petya функциональностью", – отмечается в сообщении "Лаборатории Касперского".

В компании говорят, что число атакованных новым вирусом пользователей достигло 2 тысяч, и подтверждают, что больше всего инцидентов зафиксировано на Украине.

Там, как сообщалось вечером 27 июня, атаке вируса на Украине подверглись компьютеры нефтяных, энергетических, телекоммуникационных, фармацевтических компаний, а также государственных органов.

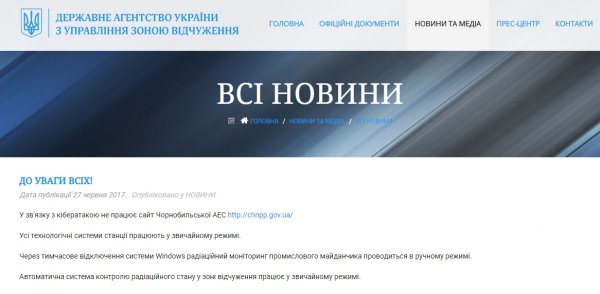

"Чернобылем" пришлось управлять в ручном режиме, а утром 28 июня в киевском аэропорту Борисполь в связи с кибератакой был отключен главный сервер. Теперь центральное табло там обновляют каждые 15 минут вручную.

Между тем, на Украине заговорили о том, что столь массовая атака вируса-вымогателя именно на эту страну стала возможна из-за санкций, которые ранее ввел президент Порошенко в отношении российской программы бухучета "1С".

Ее заменила программа "M.E.doc.", которая оказалась столь уязвимой для вируса. Причем, это признают в киберполиции Украины.

"Вирусная атака на украинские компании, вероятнее всего, стала возможна благодаря уязвимостям программы "M.E.doc.", — говорится на странице украинской киберполиции в "Фейсбуке", которая также пострадала от "Пети".

В мае Петр Порошенко запретил на Украине не только российские соцсети "ВКонтакте" и "Одноклассники" вместе с сервисами "Яндекса" и Mail.Ru, но также дал команду блокировать сайты антивирусных компаний "Лаборатория Касперского" и DrWeb.

В том же запретном списке на Украине оказалась и программа "1C".

К вечеру 28 июня германское BSI — Федеральное ведомство по безопасности информационной техники распространило заявление, в котором говорится, что источник нынешней масштабной кибератаки, которая распространилась по всему миру, исходила с территории Украины.

"Согласно сообщениям, вредоносное ПО было распространено посредством функции обновления через широко распространенную на Украине программу для отчетности MeDoc (она же M.E.doc)", — говорится в сообщении BSI. Так подчеркнули, что считают этот тезис правдоподобным.

Эту же причину широкомасштабной кибератаки называют и специалисты словацкой антивирусной компании ESET, подтвердив, что она началась с Украины.

"Ею (причиной) является троянизированная актуализация бухгалтерской программы М.Е.Doc, активно используемая в этой стране в различных отраслях экономики", — сообщила РИА Новости представитель ESET Зузана Гошалова.

При этом еще вечером 27 июня, когда "Петя" показал себя "во всей красе" на Украине, там сразу и уже традиционно поспешили обвинить в атаке Россию. Однако 28 июня глава интернет-ассоциации Украины Александр Федиенко исключил российский след вирусной атаки

"Лично я этой версии (про "российский след") не придерживаюсь. Это больше похоже на борьбу социума с социумом", — сказал глава интернет-ассоциации Украины.

По его словам, существует виртуальный социум хакеров, который каждый раз показывает "белому социуму", что не стоит о них забывать.

"На самом деле, всегда было противостояние хакеров и компаний, разрабатывающих антивирусы", — сказал эксперт в интервью украинскому изданию "Апостроф".

К настоящему моменту, по информации пресс-службы правительства Украины, специалистам удалось остановить распространение вируса, и сейчас идет оценка ущерба и восстановление утраченных данных.

Не успели мы пережить недавнюю атаку WannaCry, как 27 июня компьютерные сети во всем мире снова поразил очередной вирус-вымогатель, именуемый как Petya.A. Первая информация о вирусной атаке появилась на украинских интернет-ресурсах, где сообщалось о заражениях компьютерных систем некоторых государственных компаний Украины. Принцип действия вируса был аналогичен WannaCry — зловред блокировал работу компьютеров и требовал $300 в биткоинах за расшифровку данных. Позднее оказалось, что шифровальщик поразил около сотни государственных и частных компаний в Украине, России и по всему миру.

Содержание

Что за зверь такой?

Большинство специалистов полагают, что в атаке задействован вирус Petya.A, который был обнаружен в апреле 2016 года. Несмотря на аналогичную с майскими заражениями схему действия, он не имеет отношения к WannaCry.

Зарубежные специалисты модифицированный вирус прозвали NotPetya. Как и WannaCry, он использует уязвимость EternalBlue (CVE-2017-0144), через управление системными инструментами WMI и PsExec. У него нет удаленного выключателя, как у его майского предшественника, он гораздо изощренней, имеет множество автоматизированных способов распространения.

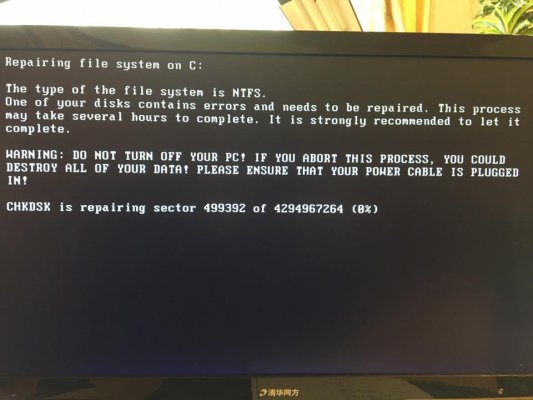

Как только один компьютер в сети заражен, вирус выжидает некоторое время, прежде чем совершить атаку, скорее всего для большего количества подключенных ПК. После этого он шифрует главную файловую таблицу (MFT) локально подключенных дисков NTFS, изменяет главную загрузочную запись (MBR) рабочей станции или сервера, перезагружает компьютер, после чего отображает экран с фиктивной процедурой проверки дисков утилитой CHKDSK. За это время вступает в работу шифровальщик, который начинает шифровать содержимое всего жесткого диска. В результате пользователь видит экран блокировки с требованием выкупа.

Масштабы заражения

Есть предположение, что одной из причин массового заражения является украинское программное обеспечение M.E.Doc для финансовой отчетности, которое установлено в каждой государственной организации. Вирус для своего распространения якобы использовал уязвимости программы при обновлении ее базы. Это может объяснить, почему Украина пострадала больше всех остальных стран.

Вслед за Украиной и Россией, о вирусной атаке начали сообщать зарубежные СМИ, в том числе из Польши, Италии, Германии, Испании, Франции, Дании, Нидерландов, Индии и других стран. По оценке специалистов, вирус поразил около сотни компаний из Украины и России. Масштабы поражения вирусом остального мира пока уточняются.

Как защититься от вируса Petya.A / Petya.C / NotPetya

Эксперты полагают, что вирус-вымогатель распространяется в основном через электронную почту в качестве письма с прикрепленным вложением. При его открытии вирус, используя уязвимость в системе, докачивает необходимые файлы, меняет основную загрузочную запись, перегружает ОС и шифрует данные на жестком диске.

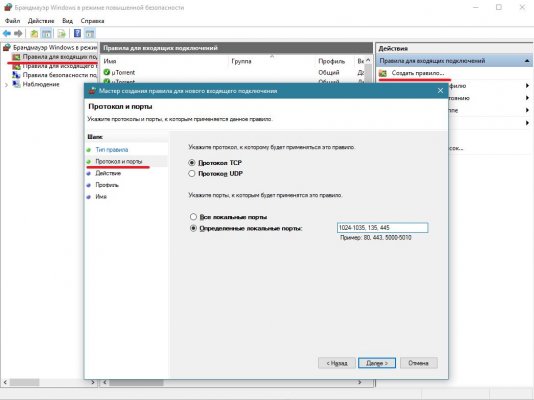

Чтобы предотвратить распространение вируса, необходимо отключить протокол SMB v1/v2/v3 на рабочих станциях и серверах в соответствии с инструкцией, закрыть TCP-порты 1024–1035, 135 и 445, создав соответствующие правила для входящих и исходящих соединений в брандмауэре операционной системы или роутере. Кроме того, необходимо обязательно убедиться, что на компьютере установлены последние критические обновления Windows и Microsoft Office — вполне возможно, что в ближайшее время появятся более подробные сведения об уязвимостях и будут выпущены новые патчи для всех версий операционной системы от Microsoft.

На уже зараженных системах вирус может создавать следующие файлы:

Специалисты обнаружили интересную особенность. Если создать файл perfc (без расширения) в папке, где расположена система, это может помешать вирусу запуститься на локальной машине. Если компьютер без причины перезагрузился и начинается проверка диска, необходимо срочно его выключить и отключить ПК от сети. По возможности сделать копию содержимого диска и попробовать восстановить загрузчик с помощью системной утилиты bootrec, загрузившись с диска или флешки.

Антивирусные программы стоят на компьютере практически каждого пользователя, однако иногда появляется троян или вирус, который способен обойти самую лучшую защиту и заразить ваше устройство, а что еще хуже – зашифровать ваши данные. В этот раз таким вирусом стал троян-шифратор “Петя” или, как его еще называют, “Petya”. Темпы распространения данный угрозы очень впечатляют: за пару дней он смог “побывать” в России, Украине, Израиле, Австралии, США, всех крупных странах Европы и не только. В основном он поразил корпоративных пользователей (аэропорты, энергетические станции, туристическую отрасль), но пострадали и обычные люди. По своим масштабам и методам воздействия он крайне похож на нашумевший недавно вирус Wanna Cry.

Вы несомненно должны защитить свой компьютер, чтобы не стать жертвой нового трояна-вымогателя “Петя”. В этой статье я расскажу вам о том, что это за вирус “Petya”, как он распространяется, как защититься от данной угрозы. Кроме того мы затронем вопросы удаления трояна и дешифровки информации.

Что такое вирус “Petya”?

Правильное название нового вируса – Petya.A. Кроме того, Касперский называет его NotPetya/ExPetr.

Описание вируса “Petya”

После попадания на ваш компьютер под управлением системы Windows, Petya практически мгновенно зашифровывает MFT (Master File Table – главная таблица файлов). За что же отвечает эта таблица?

Представьте, что ваш жесткий диск – это самая большая библиотека во всей вселенной. В ней содержатся миллиарды книг. Так как же найти нужную книгу? Только с помощью библиотечного каталога. Именно этот каталог и уничтожает Петя. Таким образом, вы теряете всякую возможность найти какой-либо “файл” на вашем ПК. Если быть еще точнее, то после “работы” Пети жесткий диск вашего компьютера будет напоминать библиотеку после торнадо, с обрывками книг, летающими повсюду.

Таким образом, в отличии от Wanna Cry, который я упоминал в начале статьи, Petya.A не шифрует отдельные файлы, тратя на это внушительное время – он просто отбирает у вас всякую возможность найти их.

После всех своих манипуляций он требует от пользователей выкуп – 300 долларов США, которые нужно перечислить на биткойн счет.

Кто создал вирус Петя?

Создатель “Пети” смог с умом использовать беспечность корпоративных и частных пользователей и заработать на этом. Его личность пока что неизвестна (да и навряд ли будет известна)

Как распространяется вирус Петя?

Вирус Petya чаще всего распространяется под видом вложений к электронным письмам и в архивах с пиратским зараженным ПО. В вложении может находиться абсолютно любой файл, в том числе фото или mp3 (так кажется с первого взгляда). После того, как вы запустите файл, ваш компьютер перезагрузится и вирус сымитирует проверку диска на ошибки CHKDSK, а сам в этот момент видоизменит загрузочную запись вашего компьютера (MBR). После этого вы увидите красный череп на экране вашего компьютера. Нажав на любую кнопку, вы сможете получить доступ к тексту, в котором вам предложат заплатить за расшифровку ваших файлов и перевести необходимую сумму на bitcoin кошелек.

Как защититься от вируса Petya?

- Самое главное и основное – возьмите за правило ставить обновления для вашей операционной системы! Это невероятно важно. Сделайте это прямо сейчас, не откладывайте.

- Отнеситесь с повышенным вниманием ко всем вложениям, которые приложены к письмам, даже если письма от знакомых людей. На время эпидемии лучше пользоваться альтернативными источниками передачи данных.

- Активируйте опцию “Показывать расширения файлов” в настройках ОС – так вы всегда сможете увидеть истинное расширение файлов.

- Включите “Контроль учетных записей пользователя” в настройках Windows.

- Необходимо установить один из лучших антивирусов, чтобы избежать заражения. Начните с установки обновления для ОС, потом установите антивирус – и вы уже будете в гораздо большей безопасности, чем раньше.

- Обязательно делайте “бэкапы” – сохраняйте все важные данные на внешний жесткий диск или в облако. Тогда, если вирус Petya проникнет на ваш ПК и зашифрует все данные – вам будет достаточно прост провести форматирование вашего жесткого диска и установить ОС заново.

- Всегда проверяйте актуальность антивирусных баз вашего антивируса. Все хорошие антивирусы следят за угрозами и своевременно реагируют на них, обновляя сигнатуры угроз.

- Установите бесплатную утилиту Kaspersky Anti-Ransomware. Она будет защищать вас от вирусов-шифраторов. Установка данного ПО не избавляет вас от необходимости установить антивирус.

Как удалить вирус Petya?

Как удалить вирус Petya.A с вашего жесткого диска? Это крайне интересный вопрос. Дело в том, что если вирус уже заблокировал ваши данные, то и удалять будет, фактически, нечего. Если вы не планирует платить вымогателям (чего делать не стоит) и не будете пробовать восстанавливать данные на диске в дальнейшем, вам достаточно просто произвести форматирование диска и заново установить ОС. После этого от вируса не останется и следа.

Если же вы подозреваете, что на вашем диске присутствует зараженный файл – просканируйте ваш диск одной из утилит для удаления вредоносного ПО или же установите антивирус Касперского и проведите полное сканирование системы. Разработчик заверил, что в его базе сигнатур уже есть сведения о данном вирусе.

Дешифратор Petya.A

Petya.A зашифровывает ваши данные очень стойким алгоритмом. На данный момент не существует решения для расшифровки заблокированных сведений. Тем более не стоит пытаться получить доступ к данным в домашних условиях.

Несомненно, мы бы все мечтали получить чудодейственный дешифратор (decryptor) Petya.A, однако такого решения просто нет. Вирус Wanna Cry поразил мир несколько месяцев назад, но лекарство для расшифровки данных, которые он зашифровал, так и не найдено.

Поэтому, если вы еще не стали жертвой вируса Петя – прислушайтесь к советам, которые я дал в начале статьи. Если вы все же потеряли контроль над своими данными – то у вас есть несколько путей.

Вирус Petya.A в Росси

В России и Украине было атаковано и заражено свыше 80 компаний на момент написания статьи, в том числе такие крупные, как “Башнефть” и “Роснефть”. Заражение инфраструктуры таких крупных компаний говорит о всей серьезности вируса Petya.A. Несомненно, что троян-вымогатель будет и дальше распространяться по территории России, поэтому вам стоит позаботиться о безопасности своих данных и последовать советам, которые были даны в статье.

Petya.A и Android, iOS, Mac, Linux

Многие пользователи беспокоятся – “а может ли вирус Petya заразить их устройства под управлением Android и iOS. Поспешу их успокоить – нет, не может. Он рассчитан только на пользователей ОС Windows. То же самое касается и поклонников Linux и Mac – можете спать спокойно, вам ничего не угрожает.

28 июня, KrasnodarMedia. Новый вирус-вымогатель Petya.А устроил масштабную атаку на Украину, Россию и другие страны. После блокировки компьютера он требует 300 долларов в биткоинах. Напомним, ранее всемирную известность получил вирус WannaCry. Более подробно в материале ИА KrasnodarMedia .

Все началось с Украины и России

Эксперты компании Group-IB обнаружили новую волну эпидемии вируса-шифровальщика. Новый вирус Petya.А. блокирует компьютеры и требует $300 в биткоина, сообщает Roem.ru.

Среди жертв кибератаки оказались сети "Башнефти", "Роснефти", украинских компаний "Запорожьеоблэнерго", "Днепроэнерго" и Днепровской электроэнергетической системы.

Также заблокированы вирусной атакой Mondelēz International (крупный производитель продуктов питания), Ощадбанк, Mars, "Новая Почта", Nivea, TESA и другие. Киевский метрополитен также подвергся хакерской атаке. Атакованы правительственные компьютеры Украины, магазины Auchan, украинские операторы ("Киевстар", LifeCell, "Укртелеком"), "Приват Банк", аэропорт "Борисполь", — говорится в сообщении Group-IB.

Первые сообщения об атаке Petya.А. появились приблизительно в 15.00 часов по московскому времени.

Вирус WannaCry распространяется и заражает компьютеры по всему миру

Сообщения о вирусе поступали из Киева, Одессы и Житомира. Из-за атаки "легла" система оплаты в Киевском метрополитене. На Украине предсказуемо обвинили в эпидемии российские спецслужбы. Жертвами атаки также стали украинские медиа, среди которых медиахолдинг ТРК "Люкс", куда входит "24 канал", "Комсомольская правда" и "Корреспондент".

Как сообщает Gazeta.ru, на Украинае, например, записаться на прием к специалистам в самую известную частную клинику страны — "Борис" — было невозможно. Как и отправить либо получить посылку через отделение "Новой почты". Или снять деньги и провести платежи в большинстве украинских банков. Исключением стал Приватбанк, отделения которого работают в штатном режиме.

Крупнейшие топливные компании потеряли возможность проводить подсчет поставленной электроэнергии. Купить бензин или дизтопливо на многих АЗК можно было с перебоями (пострадали системы сетей Wog, Окко, KLO).

Но это не отразилось на работе технологических систем станции, которые, по данным Государственного агентства Украины по управлению зоной отчуждения, были переведены в ручной режим управления. Из строя частично вышли системы радиационного мониторинга.

Украинский бизнес пока не подсчитывал убытки, которые им принес вирус DOS/Petya.A. Но можно предположить, что они будут исчисляться миллионами гривен.

В России Центробанк объявил, что обнаружены "единичные случаи заражения объектов информационной инфраструктуры банков". В частности банк "Хоум Кредит" был вынужден закрыть все отделения из за сбоев, вызванных атакой вируса. Атаке вируса подверглась группа Evaraz, ее представители сообщили, что производство и персонал компании сейчас вне опасности. Вчера днем также появлялись сообщения, что из-за эпидемии вируса даже остановилась добыча на ряде предприятий " Роснефти ", но сама компания это опровергла.

Что же это было?

Однако, по данным антивирусной компании ESET, атака только началась с Украины, которая больше других стран пострадала от нее. Согласно рейтингу компании по странам, пострадавшим от вируса, на втором месте после Украины — Италия, а на третьем — Израиль. В первую десятку также вошли Сербия, Венгрия, Румыния, Польша, Аргентина, Чехия и Германия. Россия в данном списке занимает лишь 14-е место, сообщает РИА Новости. РИА Новости.

Более того, эксперты по кибербезопасности разошлись во мнении относительно самого вируса.

Компания Group-IB изначально сообщила об атаках вируса-вымогателя Petya. Президент ГК InfoWatch Наталья Касперская заявила, что Petya обнаружили еще в апреле 2016 года, и первый его вариант был бессильным, если ему не давались права администратора. "Поэтому он объединился с некоторым другим вымогателем-вирусом Misha, который имел права администратора. Это был улучшенная версия, резервный шифровальщик", — сказала Касперская.

В компании Dr.Web также заявили, что вирус, поражавший компьютеры по всему миру во вторник, отличается от вируса-вымогателя Petya способом распространения. По данным Dr.Web, троянец распространяется самостоятельно, как и нашумевший WannaCry. В "Лаборатории Касперского" заявили, что вирус не принадлежит к ранее известным семействам вредоносного программного обеспечения. Специалисты компании проводит расследование, и в ближайшее время компания сможет предоставить больше информации по сценарию заражения и схеме работы вредоносного кода, сказали в "Лаборатории Касперского", уточняет РИА Новости.

Как спастись от вируса?

Для прекращения распространения вируса нужно немедленно закрыть TCP-порты 1024–1035, 135 и 445, сообщает RNS со ссылкой на экспертов Group-IB.

Добавим, к вечеру 27 июня создатели вируса-вымогателя, напоминающего WannaCry, собрали на свой биткоин-кошелек более $7,5 тысячи в криптовалюте биткоин, сообщает Rusbase .

В основном сумма транзакций составляла примерно 0,26 биткоина, примерно равняясь запрашиваемой вымогателями сумме в $300. Практически в каждой транзакции суммы немного отличаются – по всей видимости, это связано с высокой волатильностью цены биткоина. Не все транзакции были сопоставимы с суммой в $300: кто-то, например, по неизвестной причине отправил вымогателям два цента.

Вероятно, у вымогателей есть и другие биткоин-кошельки – у создателей WannaCry их было по меньшей мере четыре. Информацию о других кошельках найти пока не удалось.

Фото: ТАСС/Сергей Коньков

В России атаке вируса-шифровальщика подверглись компании "Роснефть", "Башнефть", Mars, Nivea и производитель шоколада Alpen Gold Mondelez International. Вирус-вымогатель также атаковал систему радиационного мониторинга Чернобыльской атомной электростанции. Кроме того, атака коснулась компьютеров правительства Украины, "Приватбанка" и операторов связи. Вирус блокирует компьютеры и требует выкуп 300 долларов в биткоинах.

В микроблоге в Twitter пресс-служба "Роснефти" рассказала о хакерской атаке на серверы компании. "На серверы компании осуществлена мощная хакерская атака. Мы надеемся, что это никак не связано с текущими судебными процедурами. По факту кибератаки компания обратилась в правоохранительные органы", – отмечается в сообщении.

По словам пресс-секретаря компании Михаила Леонтьева, "Роснефть" и ее дочерние сообщества работают в штатном режиме. После атаки компания перешла на резервную систему управления производственными процессами, так что добыча и подготовка нефти не остановлены. Атаке подверглась также система банка Home Credit.

По словам исполнительного директора AGIMA Евгения Лобанова , на самом деле атака была проведена двумя вирусами-шифровальщиками: Petya и Misha.

"Они работают в связке. "Петя" не заражает без "Миши". Он может заражать, но вчерашняя атака была двумя вирусами: сначала Petya, потом Misha. "Петя" переписывает boot-девайс (откуда идет загрузка компьютера), а Миша – шифрует файлы по определенному алгоритму, – пояснил специалист. – Petya шифрует загрузочный сектор диска (MBR) и заменяет его своим собственным, Misha шифрует уже все файлы на диске (не всегда)".

Он отметил, что вирус-шифровальщик WannaCry, который атаковал крупные мировые компании в мае этого года, не похож на "Петю", это новая версия.

Евгений Лобанов подчеркнул, что атака сильнее ударила по Украине, чем по России.

"Мы больше подвержены атакам, чем другие страны Запада. От этой версии вируса мы будем защищены, но от его доработок – нет. У нас интернет небезопасен, на Украине еще менее. В основном, были подвержены атаке транспортные компании, банки, мобильные операторы (Vodafone, Київстар) и медицинские компании, тот же Фарммаг, автозаправки Shell – все очень крупные трансконтинентальные компании", – рассказал он в беседе с m24.ru.

Исполнительный директор AGIMA отметил, что пока нет никаких фактов, которые указывали бы на географическое положение распространителя вируса. По его мнению, вирус предположительно появилась именно в России. К сожалению, прямых доказательств этого нет.

"Есть предположение, что это наши хакеры, поскольку первая модификация появилась в России, а сам вирус, что ни для кого не секрет, был назван в честь Петра Порошенко. Это была разработка русских хакеров, но кто дальше ее изменял – сложно сказать. Понятно, что находясь даже в России, легко заиметь компьютер с геолокацией в США, например", – пояснил эксперт.

"Если вдруг произошло "заражение" компьютера – нельзя выключать компьютер. Если перезагрузитесь, то больше никогда не войдете в систему"

Он также дал несколько рекомендаций в случае, если компьютер уже подвергся атаке вируса-шифровальщика.

"Если вдруг произошло "заражение" компьютера – нельзя выключать компьютер, потому что вирус Petya подменяет MBR – первый загрузочный сектор, из которого грузится операционная системе. Если перезагрузитесь, то больше никогда не войдете в систему. Это отрубаете отходные пути, даже если появится "таблетка" вернуть данные уже будет невозможно. Далее, нужно сразу отключиться от интернета, чтобы компьютер не выходил в сеть. Сейчас уже выпущен официальный патч от Microsoft, он обеспечивает 98 процентов гарантии безопасности. К сожалению пока не 100 процентов. Определенную модификацию вируса (их три штуки) он пока обходит", – рекомендовал Лобанов. – Однако, если вы все-таки перезагрузились и увидели начало процесса "проверки диска", в этот момент нужно сразу же выключить компьютер, и файлы останутся незашифрованными. Загрузка с LiveCD (операционная система, загружающаяся со сменного носителя – m24.ru) или USB-диска даст доступ к файлам".

Кроме того, эксперт также рассказал, почему чаще всего атакам подвергаются пользователи Microsoft, а не MacOSX (операционная система Apple – m24.ru) и Unix-систем.

"Тут правильнее говорить не только о MacOSX, но и о всех unix-системах (принцип одинаковый). Вирус распространяется только на компьютеры, без мобильных устройств. Атаке подвержена операционная система Windows и угрожает только тем пользователям, которые отключили функцию автоматического обновления системы. Обновления в виде исключения доступны даже для владельцев старых версий Windows, которые уже не обновляются: XP, Windows 8 и Windows Server 2003", – сказал эксперт.

Он добавил, что существуют сообщества, определяющие уязвимости, которым подвержены операционные системы и сервисы, у этих сообществ есть определенный номер в этой системе учета уязвимости.

"MacOSХ и Unix таким вирусам глобально не подвергаются, потому что многие крупные корпорации используют инфраструктуру Microsoft. MacOSX не подвержена, поскольку не так распространена в госструктурах. Под нее меньше вирусов, их не выгодно делать, потому что сегмент атаки будет меньше, чем, если атаковать Microsoft", – заключил специалист.

"Число атакованных пользователей достигло двух тысяч"

В пресс-службе Лаборатории Касперского , эксперты которой продолжают расследование последней волны заражений, рассказали, что "этот шифровальщик не принадлежит к уже известному семейству вымогателей Petya, хотя и имеет несколько общих с ним строк кода".

В Лаборатории уверены, что в данном случае речь идет о новом семействе вредоносного программного обеспечения с существенно отличающейся от Petya функциональностью. В Лаборатории Касперского назвали новый шифровальщик ExPetr.

"По данным Лаборатории Касперского, число атакованных пользователей достигло двух тысяч. Больше всего инцидентов было зафиксировано в России и Украине, также случаи заражения наблюдались в Польше, Италии, Великобритании, Германии, Франции, США и ряде других стран. На данный момент наши эксперты предполагают, что данное вредоносное ПО использовало несколько векторов атаки. Установлено, что для распространения в корпоративных сетях применялся модифицированный эксплоит EternalBlue и эксплоит EternalRomance", – рассказали в пресс-службе.

Эксперты также изучают возможность создания инструмента-дешифратора, с помощью которого можно было бы расшифровать данные. В Лаборатории также дали рекомендации для всех организаций, чтобы избежать атаки вируса в будущем.

"Мы рекомендуем организациям установить обновления для ОС Windows. Для Windows XP и Windows 7 следует установить обновление безопасности MS17-010, а также убедиться, что они обладают эффективной системой резервного копирования данных. Своевременное и безопасное резервирование данных дает возможность восстановить оригинальные файлы, даже если они были зашифрованы вредоносным ПО", – посоветовали эксперты Лаборатории Касперского.

Своим корпоративным клиентам Лаборатория также рекомендует убедиться, что все механизмы защиты активированы, в частности удостовериться, что подключение к облачной инфраструктуре Kaspersky Security Network, в качестве дополнительной меры рекомендуется использовать компонент "Контроль активности программ", чтобы запретить всем группам приложений доступ (а соответственно и исполнение) файла с названием "perfc.dat" и т.д.

"Если вы не используете продукты "Лаборатории Касперского", рекомендуем запретить исполнение файла с названием perfc.dat, а также заблокировать запуск утилиты PSExec из пакета Sysinternals с помощью функции AppLocker, входящей в состав ОС (операционной системы – m24.ru) Windows", – рекомендовали в Лаборатории.

Распространение вируса удалось приостановить случайно и временно: если хакеры изменят всего несколько строчек кода, вредоносное ПО вновь начнет работать. Ущерб от программы оценивают в миллиард долларов. После лингвокриминалистического анализа эксперты установили, что WannaCry создали выходцы из Китая или Сингапура.

Читайте также: