Почему ammyy admin определяется как вирус

Здравствуйте! Хочется знать, чем провинилась программка Ammyy Admin, т.к. DrWeb ее детектит (хотя впрочем и не блокирует). Сразу оговорюсь, что отсылал программку как ложное срабатывание в лабораторию, но ответ пришел, что срабатывание не ложное. Вот и стало интересно, почему DrWeb так реагирует на Ammyy Admin, а скажем тот же TeamViewer или RAdmin оставляет без внимания

В настройках сканера для потенциально опасной группы выберите "игнорировать" и забейте.

В настройках сканера для потенциально опасной группы выберите "игнорировать" и забейте.

возможно лучше исключить

Здравствуйте! Хочется знать, чем провинилась программка Ammyy Admin, т.к. DrWeb ее детектит (хотя впрочем и не блокирует). Сразу оговорюсь, что отсылал программку как ложное срабатывание в лабораторию, но ответ пришел, что срабатывание не ложное. Вот и стало интересно, почему DrWeb так реагирует на Ammyy Admin, а скажем тот же TeamViewer или RAdmin оставляет без внимания

Конкретно с Ammyy Admin не знаком.

Вообще ЕМНИП подобные программы вносят в базу, если они позволяют организовать удалённый доступ к компу незаметно для пользователя.

Ammy был замечен в троянах, так что по делу.

Ammy был замечен в троянах, так что по делу.

Т.е. трой несёт на борту эту софтину?

Ammy был замечен в троянах, так что по делу.

Т.е. трой несёт на борту эту софтину?

Ага. Например, RAR-SFX со сценарием установки и конфигами может быть.

И перестать ее проверять вообще? Вот это реально спорно, даже глупо.

Ага. Например, RAR-SFX со сценарием установки и конфигами может быть.

Ну так это означает не на борту, а в составе.

И перестать ее проверять вообще? Вот это реально спорно, даже глупо.

Ага. Например, RAR-SFX со сценарием установки и конфигами может быть.

Ну так это означает не на борту, а в составе.

Надейся на антивирус, а сам не плошай.

Фаер предупредит что измененный Ammyy просится в сеть.

В настройках сканера для потенциально опасной группы выберите "игнорировать" и забейте.

Да собственно антивирь и не мешает работать, просто сообщает. Мне-то было просто интересно, действительно ли Ammyy виноват в чем-то, или ложняк

В настройках сканера для потенциально опасной группы выберите "игнорировать" и забейте.

Да собственно антивирь и не мешает работать, просто сообщает. Мне-то было просто интересно, действительно ли Ammyy виноват в чем-то, или ложняк

Потенциально опасное ПО.

В настройках сканера для потенциально опасной группы выберите "игнорировать" и забейте.

Да собственно антивирь и не мешает работать, просто сообщает. Мне-то было просто интересно, действительно ли Ammyy виноват в чем-то, или ложняк

Потенциально опасное ПО.

Собственно примерно так я и думал Спасибо за ответ.

Ammy был замечен в троянах, так что по делу.

Т.е. трой несёт на борту эту софтину?

Ага. Например, RAR-SFX со сценарием установки и конфигами может быть.

Ammy был замечен в троянах, так что по делу.

Т.е. трой несёт на борту эту софтину?

Ага. Например, RAR-SFX со сценарием установки и конфигами может быть.

с RAdmin-ом просто наверное все сложнее - платный, да и устанавливается на комп, а Ammyy бесплатный и работает без установки, просто скачивается и запускается исполняемый файл.

Радмин тоже был :-) Но он, вроде, не совсем скрытный.

Радмин тоже был :-) Но он, вроде, не совсем скрытный.

Почти - есть версия без иконы в трее. В закрытом правда доступе на офсайте, но поломанные версии сразу идут скрытые - чтобы икону показать - надо в настройках полазить.

Я думаю все очень просто программа timeviver долгое время была бесплатной. Теперь вдруг они ограничили время бесплатного просмотра до 5 минут, а стоимость ее приобретения минимум 28 тыс. И огромная масса пользователей осталась не с чем. Ведь хоть например в ammyy и нет вирусов но простому обывателю это не докажешь и простой предприниматель который изредка помогает другим бухгалтерам через удален ку такие тарифы не по карману. Отсюда делаю выводы что блокировка ammyy и подобных программ заказана собственниками timeviver, не удивлюсь если собственники этой программы и есть антивирусники.

Я думаю все очень просто программа timeviver долгое время была бесплатной. Теперь вдруг они ограничили время бесплатного просмотра до 5 минут, а стоимость ее приобретения минимум 28 тыс. И огромная масса пользователей осталась не с чем. Ведь хоть например в ammyy и нет вирусов но простому обывателю это не докажешь и простой предприниматель который изредка помогает другим бухгалтерам через удален ку такие тарифы не по карману. Отсюда делаю выводы что блокировка ammyy и подобных программ заказана собственниками timeviver, не удивлюсь если собственники этой программы и есть антивирусники.

Просматриваю други подобные программки - везде вирус) Вот так нас заставят покупать то что они хотят. timeviver в игнор

Всем советую срочно избавиться от этого софта, пока ваш банковский счет не обнулился.

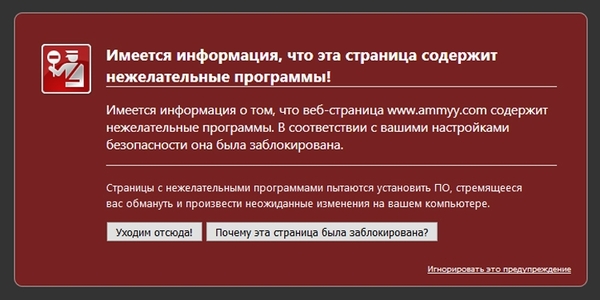

Выбор преступников на программу удалённого администрирования пал не случайно. Дело в том, что установка подобных продуктов часто сопровождается уведомлением о потенциальном риске со стороны защитных решений. И в данном случае уведомление о наличии зловреда многие пользователи, среди которых были и системные администраторы компаний, могли принять просто за ложное срабатывание антивируса.

![]()

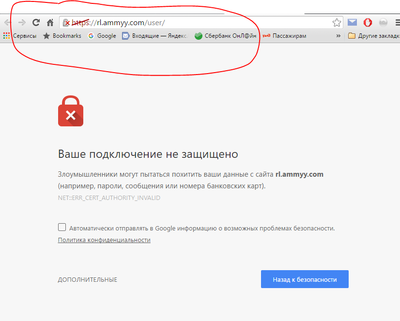

Даже на админку не установили сертификат, все признаки, что домен увели.

Не следует через неизвестные и недоступные тебе роутеры конфиденциальную инфу передавать, это по поводу вообще всех "удаленных рабочих столов какой-то там компании бла бла бла".

Ammyy не просто взломан, а взлома до сих пор, возможно, независимо от версий программы, с сервера пытается загрузиться троян. О чём сообщает Касперский, DrWeb и другие.

Печально. Аналогичная ситуация была недавно с TeamViewer, теперь при подключении к своему аккаунту на другом компе обязательно на мыло приходит письмо с подтверждением, что ты не олень.

Если ты ходишь по городу с пачками бабла, торчащего из карманов, то не ной, что тебя в конце концов обокрали.

у меня версия мохнатых годов. работает и троянит.

А это не его использовали, когда устраивали трансляцию с вебок ничего не подозревающих людей?

Типичный комплюктор.

![]()

Чем болеют братья наши железные — история компьютерных вирусов

Ушла эпоха, когда компьютеры и интернет воспринимались большинством, как высокотехнологичные игрушки для подростков. Теперь они, хотим мы того или нет — одна из несущих стен жизненного уклада каждого. Зараженный компьютер — это гораздо больше, чем досадная поломка дорогой техники. Это риск информационных, потенциально и репутационных, финансовых потерь. Подхватить грипп для многих уже гораздо менее неприятный сценарий, чем подхватить компьютерный вирус.

Между тем и сама железная зараза за годы ее существования изменилась кардинально. Если первые ее представители создавались научного интереса ради, с целью вендетты, ну или просто чтобы досадить как можно большему числу ламеров, то современная инфекция — это могущественное оружие, используемое для краж, рэкета (со взятием ПК в заложники), давления на конкурентов и выведения из строя целых предприятий.

А в 1975 году Джон Волкер написал PERVADE — подпрограмму для популярной (по меркам тех лет) игры ANIMAL, которая с помощью наводящих вопросов отгадывала названия задуманных игроком животных. С натяжкой ее можно назвать первым трояном. После каждой партии она модернизировала игру новыми вопросами, а заодно и копировала ее во все директории компьютера, чем основательно замусоривала и без того скудную память. А ведь Волкер всего-то навсего хотел упростить распространение ANIMAL и избавить себя от нескончаемых просьб, желающих выслать им очередную копию игры.

Вирус Elk Cloner, который многие считают первым истинным вирусом, получившим массовое распространение на пользовательских компьютерах, изначально задумывался, как невинная шалость в духе Крипера. В 1981 году он принялся заражать Apple II, перемещаясь между машинами с помощью дискет. На каждый 50-й запуск системы он выводил на экраны стихотворение:

Elk Cloner: программа с индивидуальностью

Она проникнет во все ваши диски

Она внедрится в ваши чипы

Она прилипнет к вам как клей

Она даже изменит оперативную память

Cloner выходит на охоту!

Вредительских функций написавший Cloner 15-летний школьник Ричард Скренет не предусматривал. Однако своенравный вирус повадился портить диски с нестандартными версиями DOS, удаляя содержимое резервных дорожек. Ущерб в таких случаях был уже вполне осязаем, в отличии от душевных страданий, вызванных стишком-дразнилкой.

Многие ругают антипиратскую защиту игр Denuvo, но в 80-е методы борьбы с пиратами были куда менее гуманны. В 1986 году братья Фарук Альви решили защитить свою программу для наблюдения за сердечным ритмом от незаконного копирования при помощи вируса Brain. Он заражал загрузочный сектор жесткого диска, замедлял работу и вежливо предлагал позвонить создателям нелегально установленной программы, чтобы излечиться. Только в США оказались заражены 18 тысяч компьютеров, а братья Альви первыми познали гнев недовольных антипиратской защитой пользователей.

А вот вирус Jerusalem был написан чистейшего зла ради в 1987-м. Он заражал файлы EXE, COM и SYS. Каждый раз при активации запрашиваемые файлы увеличивались в размере, что приводило к захламлению памяти. Также через полчаса после запуска системы Jerusalem серьезно замедлял ее работу, изменяя время прерывания процессов. Но то были лишь цветочки. Во всей красе Jerusalem проявлял себя в пятницу 13-го, уничтожая любой запущенный в этот день файл.

Первый сетевой червь-шпион атаковал ARPANET в 1988. По замыслу создателя Червь Морриса должен был лишь собирать данные о владельцах ПК, подключенных к ARPANET. Для проникновения он использовал уязвимости почтовых сервисов и сетевых протоколов. Червь Морриса подбирал пароль по словарю и инфицировал компьютер, если не обнаруживал на нем своей копии. Но, даже если копия вируса на компьютере уже была, с небольшой периодичностью червь инфицировал его повторно. На всякий случай. Это и послужило основным источником проблем. Компьютеры заражались многократно, работа системы все больше замедлялась, вплоть до полного отказа. Суммарный ущерб от действий червя оценили в 96 миллионов долларов. Обескураженный непредвиденными последствиями создатель сам сдался полиции, благодаря чему отделался штрафом и исправительными работами.

Первый зловред-вымогатель, словно благодаря ясновидению, позволившему его создателю предсказать масштабы пандемии, вызванной его потомками в будущем, был окрещен — AIDS (СПИД). Вирусописец Джозеф Попп собственноручно разослал около 20 000 дискет с вирусом (каторжный труд, в сравнении с современной почтовой спам-рассылкой, посредством пары кликов). Дискеты манили новой информацией о настоящем НЕкомпьютерном вирусе СПИДА, но после проникновения зараженной дискеты в дисковод PC, в определенном смысле происходило именно то, чего беспечные пользователи и боялись — инфицирование. Через 90 запусков компьютера AIDS шифровал все файлы, оставляя в доступности лишь README, в котором находилось предложение отправить деньги на почтовый ящик в Панаме в обмен на восстановление доступа к информации. Во время обналичивания такого чека Джозефф Попп и был арестован и впоследствии осужден за вымогательство.

Вирусы лихих 90-х были не в пример добрее и невиннее своего десятилетия. Часто они писались ради забавы и самовыражения, вне зависимости от того сколько бед приносили. Так, вирус Walker раз в 30 секунд отправлял гулять по экрану дедушку. По-видимому, из уважения к старости, пока дедушка ковылял, компьютер зависал и не реагировал на команды пользователя. Романтичный вирус Girls признавался в любви всем девочкам и запускал песню Yesterday группы The Beatles. А Mars Land каждый час по полминуты заставлял пользователей любоваться высококачественной 3D-моделью поверхности Марса.

1995 год ознаменовался появлением первого макровируса Concept. Инновационные вирусы распространялись при помощи макросов в документах Word. Для их написания не нужно было владеть языком программирования, достаточно лишь разобраться в WordBasic (чему тоже далеко не каждую бабушку можно научить, но все же). Вирусоделие пошло в массы, и к 1998 году число вредоносного ПО увеличилось почти в 4,5 раза.

В свою очередь, вирус Conficker в лучших традициях вестернов заставил объединиться в борьбе с ним крупнейшие корпорации — Microsoft, Dr.Web, Kaspersky Lab, ESET, Symantec. А Microsoft даже пообещала 250 тысяч долларов тому, кто найдет создателя червя. Conficker осущесталял свои гадкие планы с помощью все того же пресловутого переполнения буфера. В первую очередь он отключал службы обновления и защиты Windows и блокировал сайты производителей антивирусов, а потом зомбировал компьютер и подключал его к ботнет-сети. Специалисты пришли к выводу, что главной целью вредителя была проверка его способностей к размножению.

В 2012 году эволюция вирусов дала новый виток. Теперь они стали реальным кибероружием и средством шпионажа. Аналитикам Лаборатории Касперского пришлось изрядно попотеть с обнаружением ряда вредоносных программ. Таких как – Flame, Gauss, Red October, NetTraveler и Icefog. Все они заслуженно могут носить звание кибер-агентов 007, поскольку каждый вирус детально изучал и похищал важную правительственную, дипломатическую и финансовую информацию. Жертвами хакерских атак стали более 40 стран.

В марте 2016 года взошла звезда ужасного, но великого Пети (Petya), положив начало новой вирусной эпохе. Программа-вымогатель превращала файлы пользователей в тыкву, шифруя MBR-данные, которые нужны компьютеру для загрузки операционной системы. Для расшифровки она требовала от пользователей выкуп в биткоинах.

В 2017 году явил себя свету еще один червь-шантажист — WannaCry. Программа угрожала уничтожить все зашифрованные файлы через неделю после заражения, если владелец не заплатит выкуп в размере примерно 300 долларов США, но в криптовалюте. Необходимую сумму следовало перечислить в течение 3-ех дней, в противном случае — сумма удваивалась.

Всего через месяц после атаки WannaCry вернулся Petya. Новой модификации дали название NotPetya (интересно, кто-то уже пробовал называть так детей?). Петя новый — трюки старые. Для получения доступа к компьютеру программа использовала те же уязвимости системы, что и WannaCry при помощи эксплойта EternalBlue (предположительно разработан АНБ) и бэкдора DoublePulsar. Отдавать дань за возвращение своих информационных богатств было абсолютно бессмысленно — вирус уничтожал данные, а электронный адрес хакерских дел мастеров уже заблокировали провайдеры.

Коллеги, приветствую. Сегодня поговорим о том, как же все-таки запретить пользоваться программой, которая не по нраву администратору. Написать эту статью меня побудили две беды, с которыми я столкнулся у себя в рабочей среде. Связаны они прежде всего с информационной безопасностью:

Решил я как-то побороться с этими бедами. Придумал пока такое решение: заблокирую с помощью групповых политик программу Ammyy Admin (затем Teamviewer). Аутсорсинговые компании, которые работают у нас в фирме заставлю пользоваться стандартной программой Удаленный помощник и Удаленный рабочий стол, в перспективе закупим Radmin, который можно разворачивать и администрировать централизованно. Или как злой админ заставлю из приезжать на рабочие места клиентов. Думаю, во многих организациях, где защита инфомарции критичный сервис, именно так и поступают. В общем, время покажет. пока же стоит задача заблокировать использование программы Ammy Admin.

Прежде всего немного теории, буквально очень кратко. Стандартными средствами заблокировать программу (далее “залочить”) можно двумя известными мне способами:

- Для старых ОС типа Windows XP (хотя должно работать и на новых) это механизм политик ограничения использования программ. Работает блокировка по сертификату приложения/пути/хэшу/зоны сети. Я выбрал сертификат программы, остальные способы мне кажутся наименее действенными. Создаем политику, заходим в свойства. идем по нужному пути (см скриншот) и создаем новое дополнительное правило по сертификату:

Далее через Обзор добавляем exe-файл программы. Чтобы удостовериться можно затем нажать конпку “Подробности”:

На этом все. Видим, что все в порядке и сохраняем.

Недостаток у этого есть и он очень существенен: как только что-то меняется в программе, в т.ч. версия, скорее всего сертификат тоже, поэтому создавать новые правила придется постоянно. Именно поэтому механизм ограничения использования программ не прижился в IT-сообществе. Но мы все же понаблюдаем. Теперь второй, более эффективный способ:

- Для ОС версии 7 и выше механизм Applocker. Чем он отличается мы скоро поймем. Рассмотрим Applocker подробно.

Видим 4 пункта: исполняемые правила, правила установщика Windows и т.д. Нажимаем на каждый пункт правой кнопкой и выбираем “Создать правила по умолчанию”, это необходимо. Везде создается 3 правила по умолчанию, не рекомендую их трогать:

Теперь после того, как появились разрешающие правила, добавим явно запрещающее правило для программы Ammyy Admin. В разделе “исполняемые правила” создаем новое правило. Запускается мастер, нажимаем “Далее”. Выбираем запрещающее правило для всех:

Далее пусть будет “издатель”. А дальше самое важное и интересное. После того, как выбрали через “Обзор” наше приложение, видим уровни взаимодеqствия Applocker. Т.к. программы постоянно обновляются, то смысла блокировать версию нет, пусть лочатся любые приложения от издателя Ammyy:

Исключений у нас не будет, поэтому пропускаем шаг и нажимаем “создать”. Вот и все, видим наше правило:

Самое главное чуть не забыл: необходимо еще запустить службу “удостоверение приложения” (по-английски по-моему Application Identity). На скриншоте видно, где она включается:

Теперь осталось применить политику на клиентских машинах. Давайте проверим на XP. Для чистоты эксперимента тестить будем 2 версии. После команды gpupdate /force пробуем запустить нашу программу и видим такое:

Причем работало под администратором домена, версии программы разные (3.4 и 3.5), но сработало запрещающее правило все равно. Благодаря сертификату. Мне повезло, что он один на все продукты Ammyy. Но периодически мониторить этого издателя придется и это существенный недостаток. Теперь глянем на машину с Windows 8.1:

Примерно так. В любом случае скорее всего есть механизмы для обхода этих запретов. Говорят, что работает это дело нестабильно и не всегда срабатывает. Вы должны понимать, что любая групповая политика (а особенно такая жесткая) довольно сильно нагружает клиентский компьютер. Одни логи Applocker чего стоят, этот журнал постоянно заполняется при запуске любого приложения. Так что принимайте решение и внедряйте у себя, если это действительно того стоит.

Настраиваем Ammyy Admin для работы через СВОЙ промежуточный сервер.

Как-то давно я писал в Интернете о всевозможных способах удобного удаленного администрирования. Для некоторых пользователей тема оказалась полезной. Тогда же я рассказал о программе, широко известной в узких кругах - Team Viewer.

Она позволяет удаленно управлять компьютерами, даже если у обоих пользователей (работающих за управляемым и управляющим компьютерами) "серые" айпишники.

Всё бы замечательно, но софтина заруливает соединение между двумя компами через СВОИ промежуточные сервера, которые в бесплатном режиме использования софтины работают крайне медленно и с тайм-аутами в пять минут. Это неприемлимо для многих, а покупать лицензию за почти 600 баксов за соединение без ограничений по скорости и времени, тем более не айс.

Но, есть выход!

Я случайно нашёл в Интернете программу, которая имеет функционал близкий к тимвьюверу, но её производители позволяют БЕСПЛАТНО для некоммерческого использования юзать саму софтину и главное, предоставляют софт для создания промежуточного сервера (роутера соединений). А теперь внимание! Промежуточный сервер, а точнее программа для организации такого сервера на любом компе с "белым" айпишником, предоставляется бесплатно!

Всё прекрасно устанавливается и работает. Я развернул для тестов промежуточный сервер-роутер на своем рабочем компьютере и через него теперь спокойно соединяются любые разрешенные мной компьютеры.

Программа называется Ammyy Admin. Нагуглите сами. Офсайт имеет и русскоязычный вариант.

Как и тимьювер, программа в одном экзешнике заключает в себе и клиентскую и операторскую (серверную) часть. И на этой стадии можно было бы дальше ничего не объяснять, так как у этой программы, как и у тимвьювера уже зашито в настройках несколько публичных промежуточных серверов, вечно тормознутых и занятых для халявных пользователей. Но нам всем интересно, когда софтина лезет через СВОЙ заранее настроенный промежуточный сервер, запущенный на каком-нибудь удаленном выделенном сервере с белым IP-адресом, а не через навязанные демо-сервера.

Для этого качаем с раздела загрузок офсайта проги помимо AMMYY_Admin.exe (это клиентско-операторская часть, которую надо раздавать тем кто админит и будет администрируемым) ещё и AMMYY Router для Windows.

Далее уже не так все сложно для тех, кто хоть чуточку разбирается в сетевых технологиях и имеет выделенный сервер (или просто компьютер) под рукой с "белым" адресом и с возможностью открыть снаружи всего три порта.

На компе с белым адресом открываем три ЛЮБЫХ незанятых порта, что-то типа

портов 12345, 12346, 12347.

Затем на этом же компе распаковываем скачанный router.zip (напомню, это и есть утилита для создания промежуточного сервера под Windows), находим файл router_settings.txt, любым текстовым редактором убираем в этом конфиге все строчки и добавляем только одну строчку (с учетом вышеуказанных портов для примера!):

ports: 12345, 12346, 12347

Сохраняем конфиг и запускаем AMMYY_Router.exe.

В его меню выбираем App-Start.

Всё, промежуточный сервер готов работать.

Как теперь организовывать соединение через ваш созданный промежуточный сервер?

Легко! Например, ваш промежуточный сервер имеет внешний айпишник 80.80.10.10 и роутерная часть софтины "засела" на нём на портах 12345, 12346, 12347.

Даем вашему удаленно управляемому пользователю клиентскую часть - файл AMMYY_Admin.exe, просим её запустить и сделать ещё пару вещей (внимание, процесс можно автоматизировать, я уже этот вопрос решил, расскажу потом как), а именно зайти в меню Ammyy-Setting-Network и переключатель Public переключить на Private и ниже в пустое окно скопипастить строку вида (внимание, у вас порты могли быть другими!):

Также во вкладке Ammy-Common-Operator ОБЯЗАТЕЛЬНО (!) клиент должен убрать галочку напротив "Request a client's router"

Сохраниться через Ок.

Это практически всё!

Теперь клиенту достаточно для удаленного администрирования его компа кем-то со стороны стартовать AMMYY_Admin.exe, нажать кнопку "Запустить" на вкладке "Клиент" и сообщить вам цифровой ID (идентификатор соединения). Далее утилита сама зайдёт на ваш промежуточный сервер и будет ждать коннекта.

Вы, соответственно, на своей стороне также просто запустите AMMYY_Admin.exe и на вкладке Оператор введёте ID-клиента. У клиента выйдет запрос на подключение, и если он его подтвердит, вы сможете по ВАШЕМУ скоростному каналу (там у вас сидит промежуточный сервер) его администрировать, даже если вы оба находитесь под серыми IP-адресами.

Разумеется, у многих возникнет вопрос, а нельзя ли как-то автоматизировать процесс настроек для клиента, которому такой процесс может оказаться крайне сложным?

Можно и нужно.

Правда я все сделал на скорую руку, но кому надо поймут хотя бы принцип (хотя вся моя конструкция вполне работоспособна под Windows XP) и доделают все по своему усмотрению.

Итак, поехали.

Когда вы у себя настроили амми админ для работы через созданный вами промежуточный сервер, все настройки на вашем компьютере автоматически сохранятся в файле settings.bin по адресу:

%SystemDrive%\Documents and Settings\All Users\Application Data\AMMYY

(пути указаны только для экспишки!)

Не трудно догадаться, что вам всего лишь надо предоставить возможность вашему клиенту, уже скачавшему экзешник (клиентскую часть) амми админа каким-то образом "импортировать" ваши настройки к себе.

Для этого забираем со своего каталога уже готовый файл settings.bin и помещаем его в заранее подготовленную папку с будущей псевдопортабл версией амми админ:

У вас в такой папке должно быть все расположено примерно так:

File name Size

------------------ ---------------

PortA\

AMMYY_Admin.exe 655,000

hidec.exe 1,536

Install.bat 196

settings.bin 107

Start.bat 23

total files 5 total size 656,862

где

AMMYY_Admin.exe - это непосрепдственно клиентско-сервная часть, которой пользуются и клиент и оператор

hidec.exe - легкодоступная консольная утилита для сокрытия консольных окон (нагуглить легко).

Install.bat - пакетный файл для доставки вашего файла настроек в необходимый каталог на компе клиента. У него такое содержимое:

@ mkdir "%SystemDrive%\Documents and Settings\All Users\Application Data\AMMYY"

@ copy settings.bin "%SystemDrive%\Documents and Settings\All Users\Application Data\AMMYY\"

@ AMMYY_Admin.exe

settings.bin - ваш заранее подготовленный файл настроек

Start.bat - пакетный файл для запуска псевдопортабельной версии амми админа с таким содержимым:

Вот и почти всё!

Запакуйте все содержимое в какой-нибудь sfx-архив и любым способом передайте клиенту. Ему всего лишь надо будет распаковать архив и из папки с подготовленным клиентом запустить файл Start.bat. Настройки подгрузятся автоматически и клиенту уже при запущенном амми админе достаточно будет только нажать кнопку Запустить и сообщить вам ID. Его клиентская часть автоматически "полезет" через ваш промежуточный сервер.

Всем успешного удаленного администрирования.

Почему нужно деинсталлировать данное ПО?

- скачивают софт с непроверенных ресурсов;

- являются владельцами криптокошельков;

- не используют антивирусные программы, особые настройки фаерволов и защищенные брандмауэры, и при этом самостоятельно не следят за состоянием ПК;

- редко используют данную программу удаленного доступа, не следят за списками доверенных лиц приложения.

Положительными характеристиками Эми является то, что данная утилита:

- не требует установки на ПК и произведения дополнительных настроек firewalls;

- поддерживает RDP-доступ;

- совместима с VNC, Terminal Server и иными алгоритмами удаленного доступа;

- способна работать в режиме системного сервиса;

- содержит в сборке менеджер обмена файлами, аудиочат;

- имеет опции удаленного запуска, смены пользователей и т. д.;

- использует современные механизмы аутентификации на базе ID и(или) на основе пользовательского пароля.

Помимо указанных достоинств, можно отметить тот факт, что Эми применяет алгоритмы шифрования по стандартам AES-256 и RSA, а также уникальные ключи для всех создаваемых через него сессий.

Существенными недостатками, которые наводят на мысль об удалении Ammyy с компьютера, являются:

Деинсталляция Эми Админ

Чтобы удалить Ammyy Admin с компьютера полностью, в первую очередь потребуется завершить исполняемый процесс. Для этого пользователь должен выполнить следующие действия:

Деинсталляция папок с компонентами ПО

Сброс настроек браузеров и восстановление свойств ярлыков

В определенных ситуациях Эми способна изменять поисковую строку и настройки обозревателей, внедряя в браузеры альтернативные домашние страницы с рекламой. Поэтому нужно сбросить настройки Opera, Google Chrome, IE, Yandex.browser, Mozilla Firefox – в общем, всех используемых браузеров.

Для осуществления данной операции в Хроме пользователю нужно:

Аналогичным способом придется проверить и другие обозреватели: если пользователю нужно автоматизировать процесс, то можно воспользоваться программой Revo Uninstaller:

Для осуществления аналогичного действия в CCleaner следует:

Очистка реестра

Помимо инструмента комплексной очистки реестра, указанный софт обладает такими опциями, как деинсталляция программ, очистка кэш, cookies, leftovers из браузеров и приложений (в т. ч. – системных), настройка списка autostart, а также иными функциями, которые позволят быстро и безопасно оптимизировать работу ПК.

Так, чтобы почистить реестр в бесплатном Клинере, пользователю потребуется:

Чтобы выполнить аналогичную операцию в Revo Uninstaller, потребуется выполнить следующие шаги:

Для чистки leftovers в RegOrganizer потребуется:

- Malwarebytes Anti-Malware Free;

- AdwCleaner;

- HitmanPro;

- HijackThis

- Spybot Search & Destroy;

- Zemana AntiMalware;

- Microsoft Malicious Software Removal Tool.

Читайте также: