Политика для защити от вирусов

Вначале самым распространенным способом заражения вирусами были дискеты, так как именно с их помощью переносились программы между компьютерами. Позже источником эпидемий являлась электронная почта. Интернет (WWW-страницы и сервера) привел к появлению еще одного канала распространения вирусов, с помощью которого они часто обходят традиционные методы борьбы с ними.

Для организаций, которые разрешают загружать программы из Интернета (которые могут быть в том числе и приложениями к электронным письмам), проверка программ на вирусы на брандмауэре может оказаться хорошим вариантом - но это не избавляет от необходимости проверки на вирусы на серверах и машинах пользователей. На ближайшее время старые каналы распространения вирусов будут продолжать оставаться серьезной угрозой.

Политика безопасности для борьбы с вирусами имеет три составные части:

- Предотвращение - правила, позволяющие предотвратить заражение вирусами

- Обнаружение - как определить, что данный выполняемый файл, загрузочная запись, или файл данных содержит вирус

- Удаление - удаление вируса из зараженной компьютерной системы может потребовать переинсталляции ОС с нуля, удаления файлов, или удаления вируса из зараженного файла.

Вероятность заражения вирусами пропорциональна частоте появления новых файлов или приложений на компьютере. Изменения в конфигурации для работы в Интернете, для чтения электронной почты и загрузка файлов из внешних источников - все это увеличивает риск заражения вирусами.

Чем больше значение компьютера или данных, находящихся в нем, тем больше надо позаботиться о мерах безопасности против вирусов. Нужно еще и учесть затраты на удаление вирусов из ваших компьютеров, а также из компьютеров ваших клиентов, которых вы можете заразить. Затраты не всегда ограничиваются только финансами, также важна и репутация организации и другие вещи.

Важно также помнить, что вирусы обычно появляются в системе из-за действий пользователя (например, запуска файла с флешки, загрузки программы с интернета, чтения электронного письма) . Политика предотвращения может поэтому обращать особое внимание на ограничения на загрузку потенциально зараженных программ и файлов. В ней также может быть указано, что в среде с высоким риском проверка на вирусы особенно тщательно должна производиться для новых файлов.

Политика контроля за импортом программ для среды с низким риском должна в основном описывать меры по доведению до пользователей их обязанностей по регулярной проверке на вирусы.

Пользователи должны знать о возможностях заражения вирусами из интернета и о том, как использовать антивирусные средства.

Коммерческие антивирусные средства могут использоваться для еженедельной проверки на вирусы. Ведение журналов работы антивирусных средств не является необходимым.

Сотрудники должны информировать системного администратора о любом обнаруженном вирусе, изменении конфигурации, или необычном поведении компьютера или программы. После получения информации об обнаружении вируса системный администратор должен информировать всех пользователей, имеющих доступ к программам или файлам данных, которые могли быть заражены вирусом, что возможно вирус заразил их системы. Пользователям должен быть сообщен порядок определения, заражена ли их система, и удаления вируса из системы. Пользователи должны сообщить о результатах проверки на вирусы и удаления вируса системным администраторам.

Любая машина, которая подозревается в заражении вирусом, должна быть немедленно отключена от сети . Машина не должна подключаться к сети до тех пор, пока системные администраторы не удостоверятся в удалении вируса. По возможности должны использоваться коммерческие антивирусные программы для удаления вируса. Если такие программы не могут удалить вирус, все программы в компьютере должны быть удалены, включая загрузочные записи при необходимости. Все эти программы должны быть повторно установлены из надежных источников и повторно проверены на вирусы. (В России зарегистрированные пользователи могут обратиться по электронной почте к фирме-производителю программы и получить обновление программы со средствами удаления вируса).

Политика контроля за импортом программ для среды со средним риском должна требовать более частых проверок на вирусы, и использования антивирусных программ для проверки серверов и электронной почты.

Программы должны загружаться и устанавливаться только сетевым администратором (который проверяет их на вирусы или тестирует).

На файловые сервера должны быть установлены антивирусные программы для ограничения распространения вирусов в сети. Должна производиться ежедневная проверка всех программ и файлов данных на файловых серверах на вирусы. Рабочие станции должны иметь резидентные в памяти антивирусные программы, сконфигуированные так, что все файлы проверяются на вирусы при загрузке на компьютер. Все приходящие электронные письма должны проверяться на вирусы. Запрещается запускать программы и открывать файлы с помощью приложений, уязвимых к макровирусам, до проведения их проверки на вирусы.

Программа обучения сотрудников компьютерной безопасности должна содержать следующую информацию о риске заражения вирусами:

Антивирусные программы могут обнаружить только те вирусы, которые уже были кем-то обнаружены раньше. Постоянно разрабатываются новые, более изощренные вирусы. Антивирусные программы должны регулярно обновляться (ежемесячно или ежеквартально) для того, чтобы можно было обнаружить самые новые вирусы. Важно сообщать системному администратору о любом необычном поведении компьютера или приложений. Важно сразу же отсоединить компьютер, который заражен или подозревается в заражении, от сети, чтобы уменьшить риск распространения вируса.

Должны использоваться коммерческие антивирусные программы для ежедневных проверок на вирусы. Антивирусные программы должны обновляться каждый месяц. Все программы или данные, импортируемые в компьютер (с дискет, электронной почты и т.д.) должны проверяться на вирусы перед их использованием.

Журналы работы антивирусных средств должны сохраняться и просматриваться системными администраторами. Сотрудники должны информировать системного администратора об обнаруженных вирусах, изменениях в конфигурации или странном поведении компьютера или приложений.

При получении информации о заражении вирусом системный администратор должен информировать всех пользователей, которые имеют доступ к программам и файлам данных, которые могли быть заражены вирусом, что вирус возможно заразил их системы. Пользователям должен быть сообщен порядок определения, заражена ли их система, и удаления вируса из системы. Пользователи должны сообщить о результатах проверки на вирусы и удаления вируса системным администраторам.

Любая машина, которая подозревается в заражении вирусом, должна быть немедленно отключена от сети . Машина не должна подключаться к сети до тех пор, пока системные администраторы не удостоверятся в удалении вируса. По возможности должны использоваться коммерческие антивирусные программы для удаления вируса. Если такие программы не могут удалить вирус, все программы в компьютере должны быть удалены, включая загрузочные записи при необходимости. Все эти программы должны быть повторно установлены из надежных источников и повторно проверены на вирусы. (В России зарегистрированные пользователи могут обратиться по электронной почте к фирме-производителю программы и получить обновление программы со средствами удаления вируса).

Системы с высоким уровнем риска содержат данные и приложения, которые являются критическими для организации. Заражение вирусами может вызвать значительные потери времени, данных и нанести ущерб репутации организации. Из-за заражения может пострадать большое число компьютеров. Следует принять все возможные меры для предотвращения заражения вирусами.

Администратор безопасности должен разрешить использование приложений перед их установкой на компьютер. Запрещается устанавливать неавторизованные программы на компьютеры. Конфигурации программ на компьютере должны проверяться ежемесячно на предмет выявления установки лишних программ.

Программы должны устанавливаться только с разрешенных внутренних серверов для ограничения риска заражения. Нельзя загружать программы с Интернета на компьютеры. С помощью брандмауэра должна быть запрещена операция GET(загрузка файла) с внешних серверов.

На файловые сервера должны быть установлены антивирусные программы для ограничения распространения вирусов в сети. Должна производиться ежедневная проверка всех программ и файлов данных на файловых серверах на вирусы. Рабочие станции должны иметь резидентные в памяти антивирусные программы, сконфигуированные так, что все файлы проверяются на вирусы при загрузке на компьютер. Запрещается запускать программы и открывать файлы с помощью приложений, уязвимых к макровирусам, до проведения их проверки на вирусы.

Все приходящие письма и файлы, полученные из сети, должны проверяться на вирусы при получении. По возможности проверка на вирусы должна выполняться на брандмауэре, управляющем доступом к сети. Это позволит централизовать проверку на вирусы для всей организации и уменьшить затраты на параллельное сканирование на рабочих станциях. Это также позволит централизовать администрирование антивирусных программ, ограничить число мест, куда должны устанавливаться последние обновления антивирусных программ.

Программа обучения сотрудников компьютерной безопасности должна содержать следующую информацию о риске заражения вирусами:

Антивирусные программы могут обнаружить только те вирусы, которые уже были кем-то обнаружены раньше. Постоянно разрабатываются новые, более изощренные вирусы. Антивирусные программы должны регулярно обновляться (ежемесячно или ежеквартально) для того, чтобы можно было обнаружить самые новые вирусы. Важно сообщать системному администратору о любом необычном поведении компьютера или приложений. Важно сразу же отсоединить компьютер, который заражен или подозревается в заражении, от сети, чтобы уменьшить риск распространения вируса.

Несоблюдение данной политики должно вести к наказанию сотрудника согласно стандартам организации.

Все программы должны быть установлены на тестовую машину и проверены на вирусы перед началом их использования в рабочей среде. Только после получения разрешения администратора безопасности можно устанавливать программы на машинах сотрудников.

Помимо использования коммерческих антивирусных программ, должны использоваться эмуляторы виртуальных машин для обнаружения полиморфных вирусов. Все новые методы обнаружения вирусов должны использоваться на этой тестовой машине. Антивирусные программы должны обновляться ежемесячно или при появлении новой версии для выявления самых новых вирусов.

Проверка всех файловых систем должна производиться каждый день в обязательном порядке. Результаты проверок должны протоколироваться, автоматически собираться и анализироваться системными администраторами.

Все данные, импортируемые на компьютер, тем или иным способом (с дискет, из электронной почты и т.д.) должны проверяться на вирусы. Сотрудники должны информировать системного администратора об обнаруженных вирусах, изменениях в конфигурации или странном поведении компьютера или приложений.

При получении информации о заражении вирусом системный администратор должен информировать всех пользователей, которые имеют доступ к программам и файлам данных, которые могли быть заражены вирусом, что вирус возможно заразил их системы. Пользователям должен быть сообщен порядок определения, заражена ли их система, и удаления вируса из системы.

Любая машина, которая подозревается в заражении вирусом, должна быть немедленно отключена от сети . Машина не должна подключаться к сети до тех пор, пока системные администраторы не удостоверятся в удалении вируса. По возможности должны использоваться коммерческие антивирусные программы для удаления вируса. Если такие программы не могут удалить вирус, все программы в компьютере должны быть удалены, включая загрузочные записи при необходимости. Все эти программы должны быть повторно установлены из надежных источников и повторно проверены на вирусы. (В России зарегистрированные пользователи могут обратиться по электронной почте к фирме-производителю программы и получить обновление программы со средствами удаления вируса).

Экранирование (межсетевые экраны, от англ. firewall)

Формальная постановка задачи экранирования состоит в следующем. Пусть имеется два множества информационных систем. Экран — это средство разграничения доступа клиентов из одного множества к серверам из другого множества. Экран выполняет свои функции, контролируя все информационные потоки между двумя множествами систем.

В простейшем случае экран состоит из двух механизмов, один из которых ограничивает перемещение данных, а второй, наоборот, ему способствует (то есть осуществляет перемещение данных).

Обычно экран не является симметричным, для него определены понятия "внутри" и "снаружи". При этом задача экранирования формулируется как защита внутренней области от потенциально враждебной внешней. Так, межсетевые экраны устанавливают для защиты локальной сети организации, имеющей выход в открытую среду, подобную Internet.

Экранирование позволяет поддерживать доступность сервисов внутренней области, уменьшая или вообще ликвидируя нагрузку, индуцированную внешней активностью. Уменьшается уязвимость внутренних сервисов безопасности, поскольку первоначально сторонний злоумышленник должен преодолеть экран, где защитные механизмы сконфигурированы особенно тщательно и жестко.

Экранирование дает возможность контролировать также информационные потоки, направленные во внешнюю область, что способствует поддержанию режима конфиденциальности.

Чаще всего экран реализован в виде маршрутизатора или ПК настроенный на выполнение данных функций.

Вирус - это размножающаяся программа, которая может находиться в выполняемых файлах, загрузочных записях и макросах. При своем выполнении вирусы модифицируют программу так, что она делает нечто отличное от того, что должна была делать. После репликации себя в другие программы вирус может сделать что-либо - от вывода какого-нибудь сообщения до удаления всех данных на диске. Вирусы делятся на несколько типов - в зависимости от сложности их обнаружения.

Компьютерный вирус— это программа (либо фрагмент программы), способная без ведома или согласия пользователя размножаться и распространяться на другие программы и компьютеры путем копирования своего кода в хранящиеся в системе файлы.

Червь (worm)по существу не является вирусом, так как, несмотря на способность к размножению, он не инфицирует другие файлы. Червем называется самостоятельная программа, действие которой может например выражаться в виде запуска программы при включении компьютера.

Троянский конь — не является вирусом, так как не размножается и не инфицирует другие файлы. Троянцы маскируются под другие безвредные программы, запуская которые пользователь не подозревает, что запускает и код троянца. Загрузившись в память, троянцы могут выполнять разнообразные действия, потенциально опасные как для одного компьютера, так и для всей сети. Например, троянский конь может эмулировать диалоговое окно регистрации в системе. Когда пользователь вводит в нем имя своей учетной записи и пароль, они запоминаются или передаются а; ад ельцу троянского коня. Затем полученные таким образом регистрационные данные могут быть использованы для доступа в систему.

Политика безопасности для борьбы с вирусами имеет три составные части:

Предотвращение:

Программы должны загружаться и устанавливаться только сетевым администратором (который проверяет их на вирусы или тестирует).

На файловые сервера должны быть установлены антивирусные программы для ограничения распространения вирусов в сети. Должна производиться ежедневная проверка всех программ и файлов данных на файловых серверах на вирусы. Рабочие станции должны иметь резидентные в памяти антивирусные программы, сконфигуированные так, что все файлы проверяются на вирусы при загрузке на компьютер. Все приходящие электронные письма должны проверяться на вирусы.

Программа обучения сотрудников компьютерной безопасности должна содержать следующую информацию о риске заражения вирусами:

Антивирусные программы могут обнаружить только те вирусы, которые уже были кем-то обнаружены раньше. Постоянно разрабатываются новые, более изощренные вирусы. Антивирусные программы должны регулярно обновляться (ежемесячно или ежеквартально) для того, чтобы можно было обнаружить самые новые вирусы. Важно сообщать системному администратору о любом необычном поведении компьютера или приложений. Важно сразу же отсоединить компьютер, который заражен или подозревается в заражении, от сети, чтобы уменьшить риск распространения вируса.

Обнаружение:

Должны использоваться коммерческие антивирусные программы для ежедневных проверок на вирусы. Антивирусные программы должны обновляться каждый месяц. Все программы или данные, импортируемые в компьютер (с дискет, электронной почты и т.д.) должны проверяться на вирусы перед их использованием.

Журналы работы антивирусных средств должны сохраняться и просматриваться системными администраторами. Сотрудники должны информировать системного администратора об обнаруженных вирусах, изменениях в конфигурации или странном поведении компьютера или приложений.

При получении информации о заражении вирусом системный администратор должен информировать всех пользователей, которые имеют доступ к программам и файлам данных, которые могли быть заражены вирусом, что вирус возможно заразил их системы. Пользователям должен быть сообщен порядок определения, заражена ли их система, и удаления вируса из системы. Пользователи должны сообщить о результатах проверки на вирусы и удаления вируса системным администраторам.

Удаление:

Любая машина, которая подозревается в заражении вирусом, должна быть немедленно отключена от сети . Машина не должна подключаться к сети до тех пор, пока системные администраторы не удостоверятся в удалении вируса. По возможности должны использоваться коммерческие антивирусные программы для удаления вируса. Если такие программы не могут удалить вирус, все программы в компьютере должны быть удалены, включая загрузочные записи при необходимости. Все эти программы должны быть повторно установлены из надежных источников и повторно проверены на вирусы. (В России зарегистрированные пользователи могут обратиться по электронной почте к фирме-производителю программы и получить обновление программы со средствами удаления вируса).

Нам важно ваше мнение! Был ли полезен опубликованный материал? Да | Нет

Продолжаем цикл статей о противодействии классу вирусов-шифровальщиков в корпоративной среде. В предыдущих частях мы рассмотрели настройку защиты на файловых серверах с помощью FSRM и использования теневых снимков дисков для быстрого восстановления данных после атаки. Сегодня речь пойдет о способе предотвращения запуска исполняемых файлов вирусов-шифровальщиков (в том числе обычных вирусов и троянов) на ПК пользователей.

Помимо антивируса, еще одним барьером для предотвращения запуска вредоносного ПО на компьютерах пользователей могут быть политики ограниченного использования программ. В среде Windows это могут быть технология Software Restriction Policies или AppLocker. Мы рассмотрим пример использования Software Restriction Policies для защиты от вирусов.

Software Restriction Policies (SRP) предоставляют возможность разрешать или запрещать запуск исполняемых файлов с помощью локальной или доменной групповой политики. Метод защиты от вирусов и шифровальщиков с помощью SRP предполагает запрет запуска файлов из определенных каталогов в пользовательском окружении, в которые, как правило, попадают файлы или архивы с вирусом. В подавляющем большинстве случаев файлы с вирусом, полученные из интернета или из электронный почты оказываются внутри каталога %APPDATA% профиля пользователя (в нем же находится папки %Temp% и Temporary Internet Files). В этом же каталоге хранятся распакованные временные копии архивов, когда пользователь не глядя открывает архив полученный по почте или скачанный с интернета.

При настройке SRP могут быть использованы две стратегии:

- Разрешить запуск исполняемых файлов на компьютере только из определенных папок (как правило, это каталоги %Windir% и Program Files / Program Files x86) – это самый надежный метод, но требует длительного периода отладки и выявления нужного ПО, которое не работает в такой конфигурации

- Запрет запуска исполняемых файлов из пользовательских каталогов, в которых в принципе не должно быть исполняемых файлов. Именно в этих каталогах в большинстве случаев оказываются файлы вируса при появлении на компьютере. Кроме того, у пользователя, не обладающего правами администратора, просто отсутствуют права на запись в каталоги системы кроме своих собственных. Поэтому вирус просто не сможет поместить свое тело куда-либо кроме директорий в профиле пользователя.

Мы рассмотрим создание SRP по второму варианту, как достаточно надежному и менее трудоемкому во внедрении. Итак, создадим политику, блокирующую запуск файлов по определенным путям. На локальном компьютере это можно сделать с помощью консоли gpedit.msc, если политика должна использоваться в домене, нужно в консоли Group Policy Management (gpmc.msc) создать новую политику и назначить ее на OU с компьютерами пользователей.

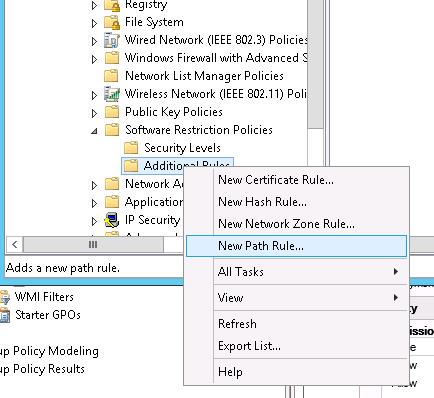

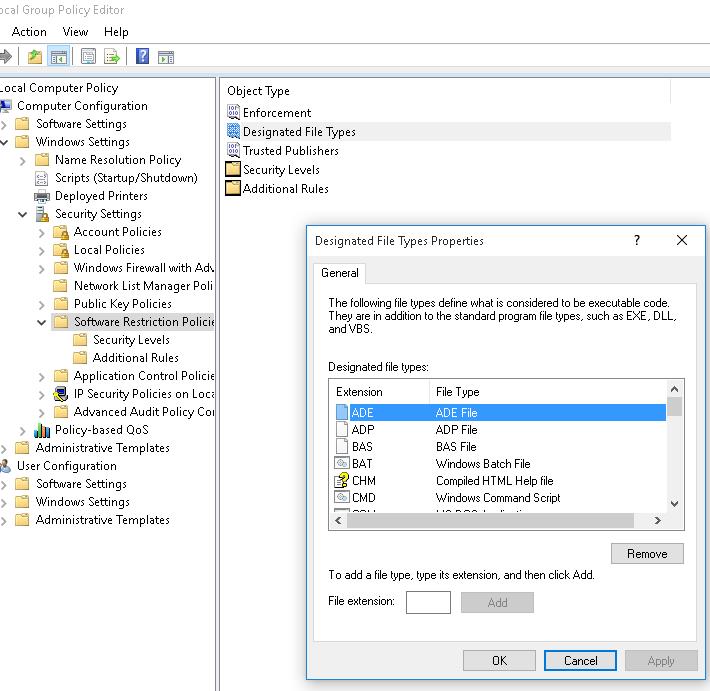

В консоли редактора GPO перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings . Щелкните ПКМ по Software Restriction Policies и выберите New Software Restriction Policies.

Выберите раздел Additional Rules, и создайте новое правило New Path Rule.

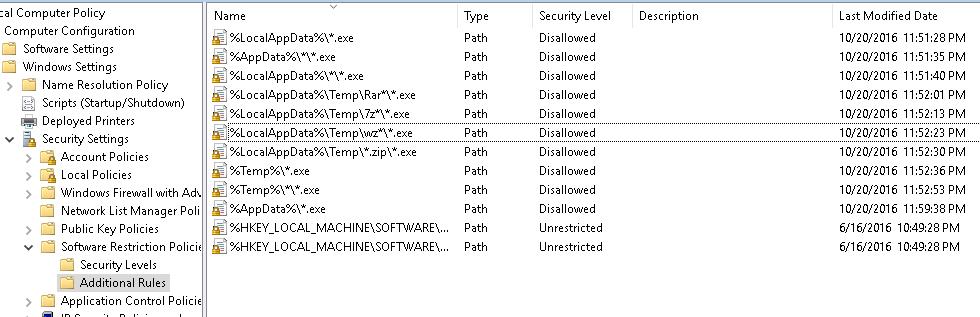

Создадим правило, запрещающее запуск исполняемых файлов с расширением *.exe из каталога %AppData%. Укажите следующие параметры правила:

- Path: %AppData%\*.exe

- Security Level: Disallowed

- Description: Блокировка запуска exe файлов из папки %AppData%

Аналогичным образом нужно создать запрещающие правила для путей, перечисленных в таблице. Т.к. переменные окружения и пути в Windows 2003/XP и Windows Vista/выше отличаются, в таблице указаны значения для соответствующих версий ОС. Если у вас в домене еще остались Windows 2003/XP, для них лучше создать отдельную политики и назначить ее на OU с компьютерами с использованием WMI фильтра GPO по типу ОС.

| Описание | Windows XP и 2003 | Windows Vista/7/8/10, Windows Server 2008/2012 |

| Запрет запуска файлов из %LocalAppData% | %UserProfile%Local Settings*.exe | %LocalAppData%\*.exe |

| Запрет запуска файлов из вложенных каталогов %AppData%: | %AppData%\*\*.exe | %AppData%\*\*.exe |

| Запрет запуска файлов из вложенных каталогов %LocalAppData% | %UserProfile%\Local Settings\*\*.exe | %LocalAppData%\*\*.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью WinRAR | %UserProfile%\Local Settings\Temp\Rar*\*.exe | %LocalAppData%\Temp\Rar*\*.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью 7zip | %UserProfile%\Local Settings\Temp\7z*\*.exe | %LocalAppData%\Temp\7z*\*.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью WinZip | %UserProfile%\Local Settings\Temp\wz*\*.exe | %LocalAppData%\Temp\wz*\*.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью встроенного архиватора Windows | %UserProfile%\Local Settings\Temp\*.zip\*.exe | %LocalAppData%\Temp\*.zip\*.exe |

| Запрет запуска exe файлов из каталога %temp% | %Temp%\*.exe | %Temp%\*.exe |

| Запрет запуска exe файлов из вложенных каталогов %temp% | %Temp%\*\*.exe | %Temp%\*\*.exe |

| Опционально. Запрет запуска exe фалов из любых каталогов в профиле пользователя . | %UserProfile%\*\*.exe | UserProfile%\*\*.exe |

Вы можете добавить собственные каталоги. В нашем примере получился примерно такой список запрещающих правил SRP.

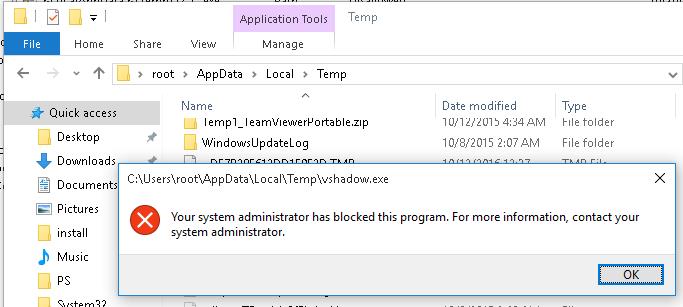

Осталось проверить действие политики Software Restriction Policies на клиентском компьютере. Для этого обновите политики командой gpupdate /force и попробуйте запустить исполняемый *.exe файл из любого из указанных каталогов. Должно появиться сообщение об ошибке:

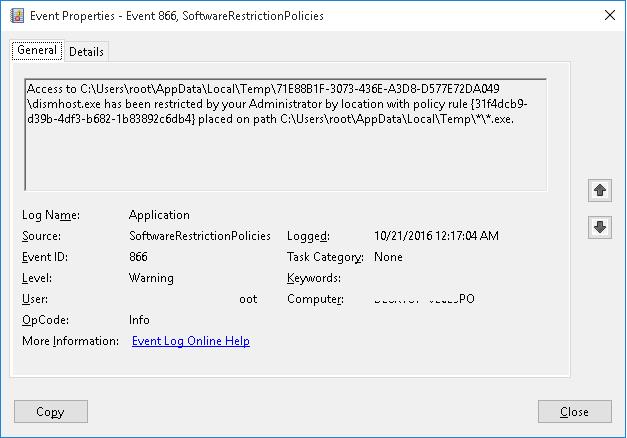

Попытки запуска исполняемых файлов из защищенных каталогов, которые были блокированы политиками SRP можно отслеживать с помощью журнала событий Windows. Интересующие нас события находятся в разделе Application, и имеют Event ID 866, с источником SoftwareRestrictionPolicies и примерно таким текстом:

Итак, мы показали общий пример техники использования политики ограниченного использования программ (SRP или Applocker) для блокировки вирусов, шифровальщиков и троянов на компьютерах пользователей. Рассматриваемая методик позволяет существенно усилить степень защиты систем от запуска вредоносного кода пользователями.

В этом году темой номер один в мире компьютерных вирусов, особенно среди массовых пользователей, снова является Ransomware.

А именно вредоносные программы, особенно криптовирусы, чьи создатели разработали их для одной цели - прямой прибыли, основанной на атаке компьютеров.

На самом деле, лучшим спасением ваших файлов станет предотвращение хакерских атак! Да, вы можете почти быть уверены, что, если криптовирус кодирует все ваши файлы, вам никто не сможет помочь.

Но такая ситуация не случится с вами, если вы будете следовать нескольким простым правилам.

Это самый важный и первый закон, который нужно запомнить каждому пользователю в цифровом мире.

Таким образом, резервное копирование локальных или сетевых адресов - не очень хорошая идея. Если вы используете внешний резервный жесткий диск, вам просто нужно сделать это вручную.

Включите диск, сделайте резервную копию и отсоедините его от компьютера!

Да, некоторые современные антивирусные пакеты по-прежнему не предлагают такой защиты, но это необходимо. Такой антивирус как Kaspersky Internet Security имеет централизованное управление и специальную политику для защиты от криптовирусных вирусов.

Или используйте одно из бесплатных антивирусных приложений, 360 Total Security.

Многие из этих вредоносных программ устанавливаются через скрипты, называемые эксплойтами - "дыры" в операционной системе. Поэтому, когда вы получаете уведомления о важном обновлении системы, установите его.

Поэтому всегда обновляйте их и не удивляйтесь, почему Java обновляется так часто.

Наиболее распространенные криптовирусные инфекции приходят по электронной почте - вы открываете вложение, замаскированное как таковое, отправленное кем-то, кого вы знаете или компанией.

Помимо тщательного прочтения темы, самого файла и получателя, рекомендуется всегда использовать спам-фильтр. Если вы являетесь пользователем веб-почты, например, Gmail, Yahoo или другими, то большинство этих компаний будут фильтровать вашу почту и это намного безопаснее.

Но если вы используете корпоративную электронную почту, вы должны быть очень осторожны.

По умолчанию ОС Windows и MacOS не показывают расширения файлов при просмотре папки. Это делается для того, чтобы не запутать обычного пользователя, но часто полезно видеть, какие расширения имеют файлы, потому что криптовирусы часто используют замененные значки, а их исполняемые exe-файлы выглядят как PDF-документы.

Итак, включите расширения, и если вы увидите, что файл, который вы открываете, называется invoice-123123.pdf.exe, а не просто pdf, тогда вы можете быть уверены, что это вирус.

Windows использует копии Shadow Volume Copies для автоматического резервного копирования ваших файлов, которые затем могут использоваться для восстановления удаленных элементов.

Но программы Ransomware хорошо знают это и будут запускать vssadmin.exe именно для удаления копий теневого тома. И если вы попытаетесь восстановить файлы таким образом - вы потерпите неудачу.

Если вы не используете программное обеспечение для vssadmin, рекомендуется переименовать его без потери функциональности.

Многие программы ransomware устанавливаются через вложения, которые являются кодами JavaScript или VBS. Если вы не часто используете такие скрипты, вам лучше остановить эти функции Windows.

Когда вы остановите ее, активация криптовируса не будет возможна.

Подобно сценариям Windows, Windows PowerShell активно используется криптовирусами для блокировки ваших файлов.

Если вы не используете PowerShell часто на своем компьютере, вы можете остановить любое действие этих файлов на вашем устройстве, выполнив команду: "powershell Set-ExecutionPolicy -ExecutionPolicy Restricted" .

Если вы сделали все правильно, тогда, когда вы установите эту команду в PowerShell, вы просто получите сообщение о том, что сценарии отключены.

Однако имейте в виду, что в последние годы он стал широко использоваться рядом программных пакетов, и если вы его остановите, у вас могут возникнуть проблемы с их работой.

В этом случае вы можете просто изменить политику запуска.

Забудьте пароли типа "123". Чем сильнее ваш пароль администратора и пользователя, тем лучше. Задача состоит в том, чтобы усложнить "жизнь" хакерам.

Имейте в виду, что некоторые заражения Ransomeware устанавливаются путем входа в систему через клиент удаленного рабочего стола. Поэтому если ваш пароль слабый или его вообще не будет, это упростит работу. Если вы не часто используете Remote Desktop, отключите его или, по крайней мере, измените номер порта, который по умолчанию "3389".

Еще одно интересное приложение, которое не только защищает, но даже делает автоматическое резервное копирование, является 360 Document Protector.

Оно может эффективно защитить вас от вымогательства, выполняя мониторинг угроз в реальном времени.

Имейте в виду, что вы будете защищать открытые, измененные и сохраненные документы после установки продукта.

Если вы хотите создать резервные копии файлов, которые открываются перед установкой защиты, вам нужно будет открыть и сохранить их снова.

Читайте также: