Проверка ubuntu на вирусы clamav

В этой статье речь пойдет о том как можно проверить Linux на наличие вирусов и потенциально опасных программ. А также как установить и настроить бесплатный антивирус ClamAV и графическую оболочку для него ClamTk.

Вирусов для Ubuntu нет, или почти нет, и антивирус для Ubuntu практически не нужен, но он нужен Windows. Возможно, у вас на диске имеется второй раздел с WIndows, ваша флешка или внешний жесткий диск заражены вирусами, а вы используете ее на другом компьютере с Windows. И не имея антивирусной программы вы способствуете распространению вирусов, сами не подозревая об этом. И в связи с тем, что linux становится все более популярным, уже завтра могут появятся вирусы для него. А вы уже будете готовы.

У антивирусного сканера ClamAV есть графическая оболочка ClamTk. Приложение достаточно простое, удобное в использовании и к тому же русифицировано.

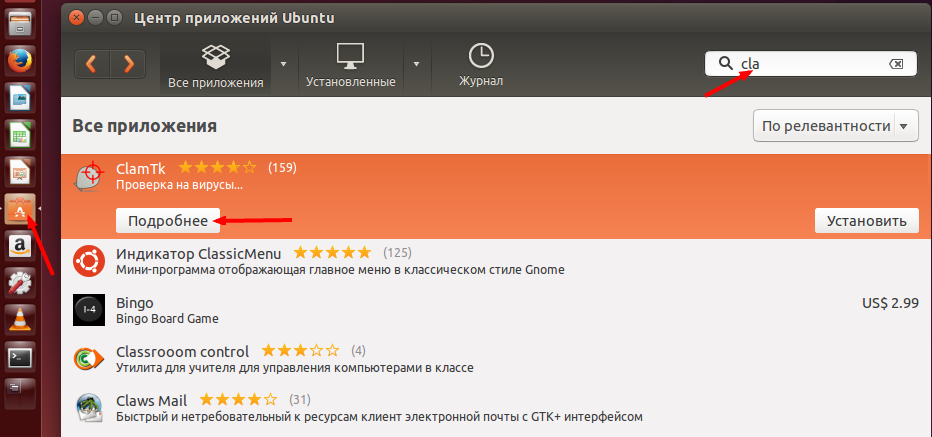

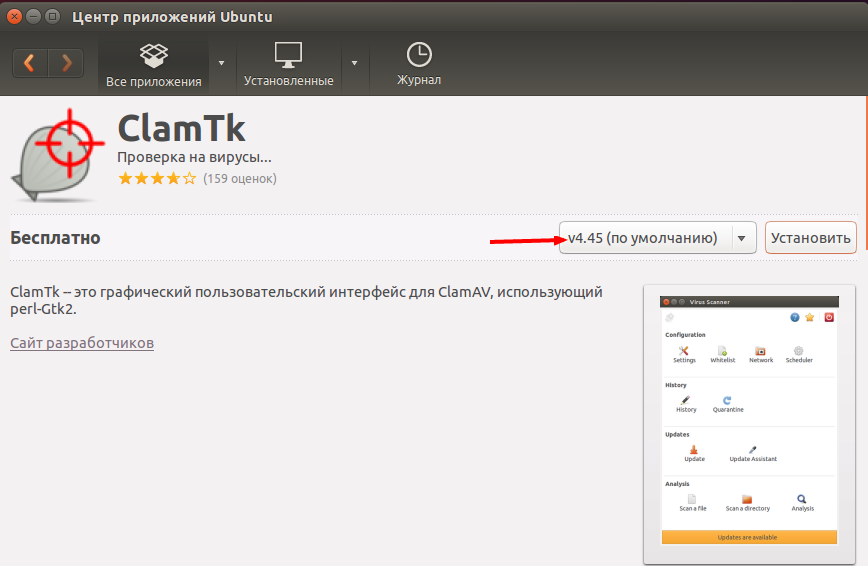

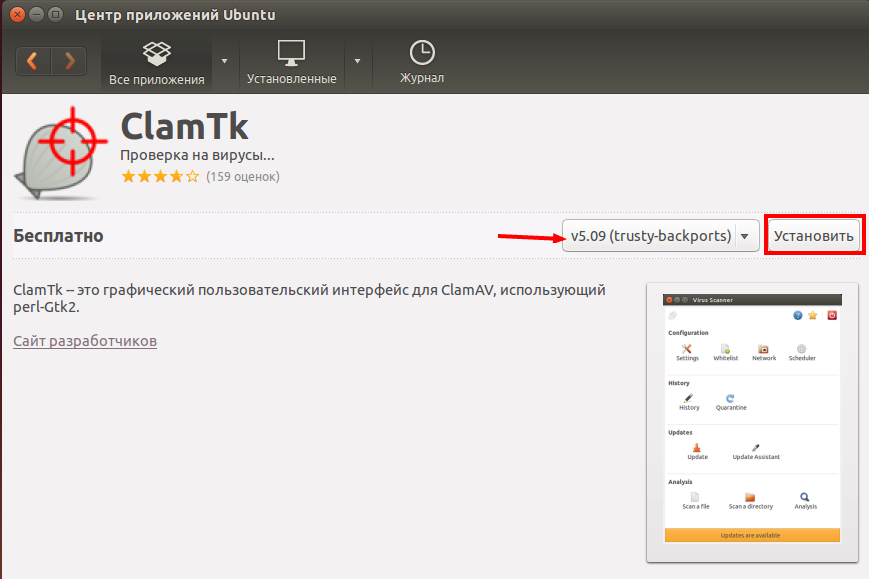

Приступим к установке ClamTk, а так как у него в зависимостях есть антивирусный сканер ClamAV, то он также будет установлен.

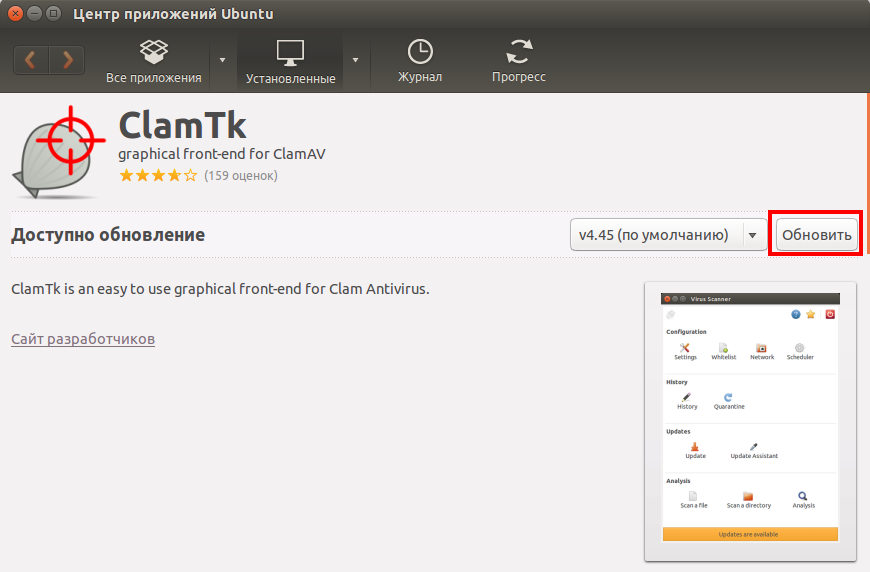

Вместо версии 4.45

выбираем версию 5.09 и нажимаем кнопку установить.

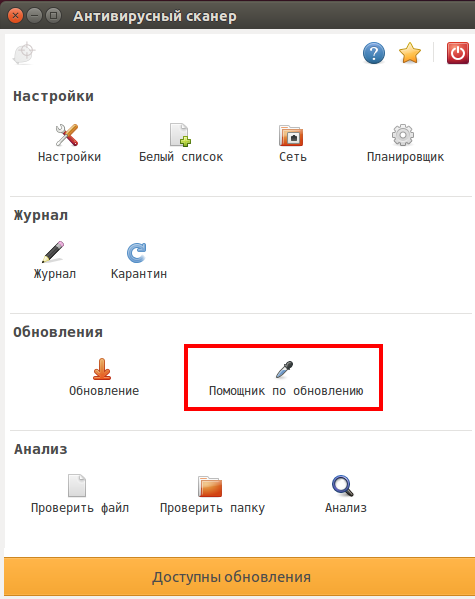

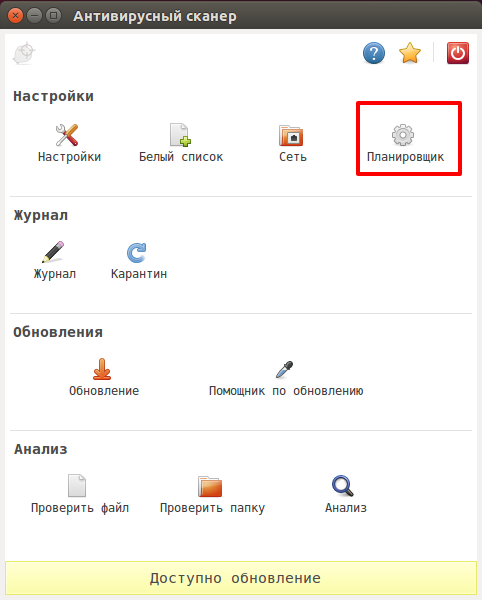

После установки откроем графическую оболочку ClamTk.

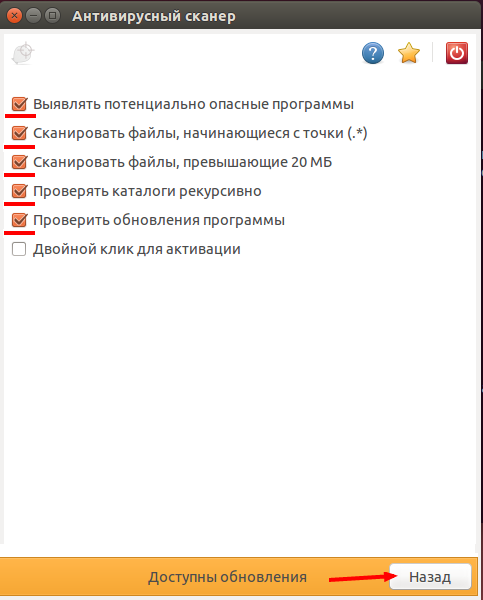

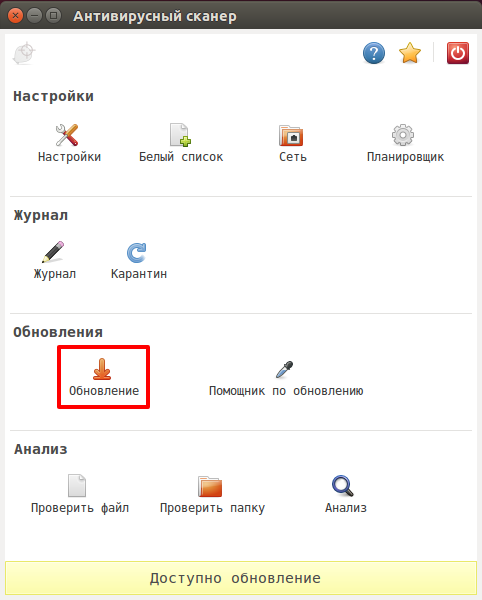

Возвращаемся на основной экран и смотрим что необходимо обновить.

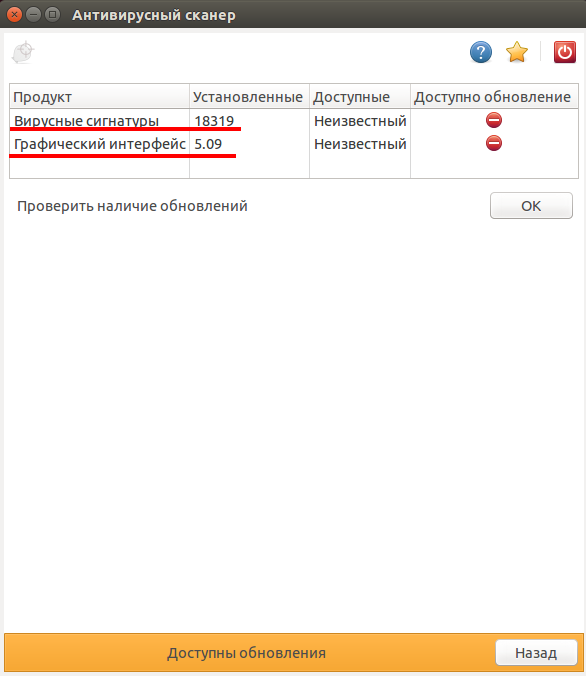

Видим, что есть обновления для сигнатур и графического интерфейса.

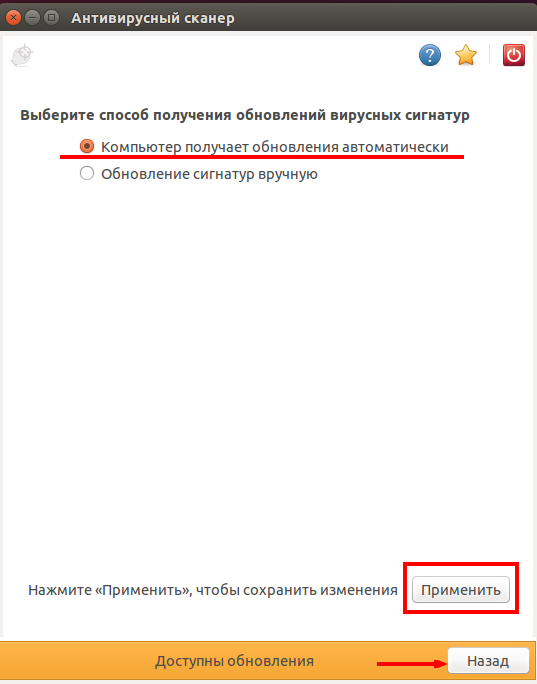

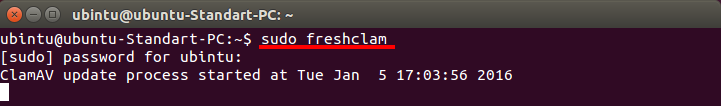

Так как мы выбрали автоматическое обновление, то можно дождаться когда оно будет выполнено. Но мы запустим терминал и выполним обновление из командной строки.

Убедимся что обновление сигнатур прошло успешно.

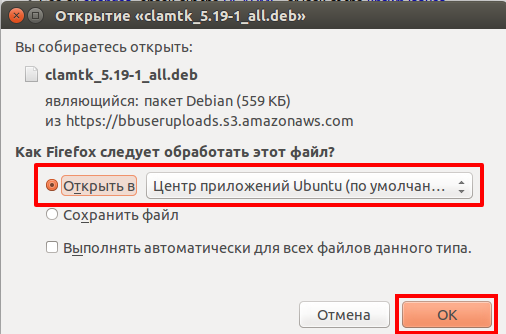

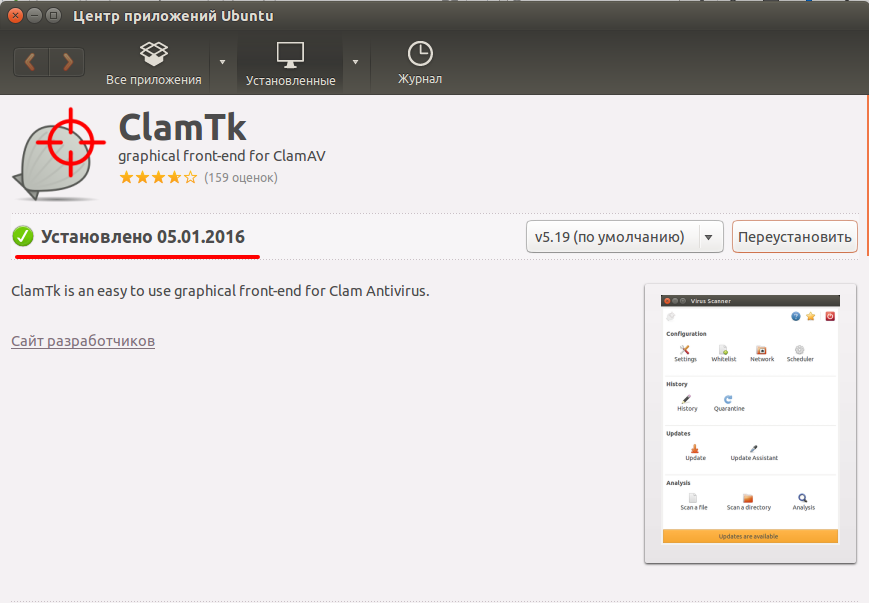

И теперь обновим ClamTk.

На официальном сайте ClamTk выбираем DEB-пакет для нашей версии Ubuntu.

Видим, что сигнатуры обновились и находятся в актуальном состоянии.

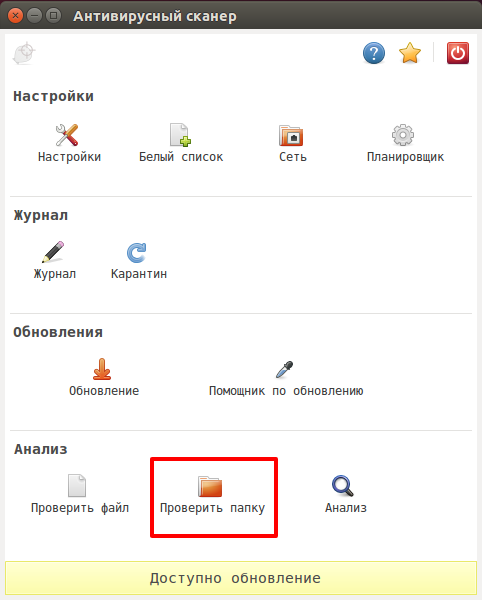

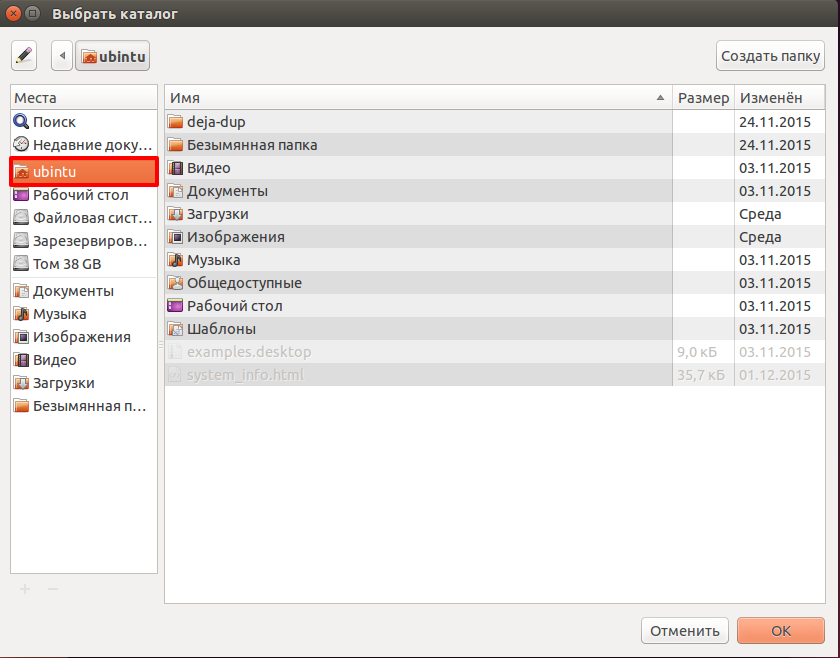

Сейчас мы можем приступить к проверке наших папок на вирусы.

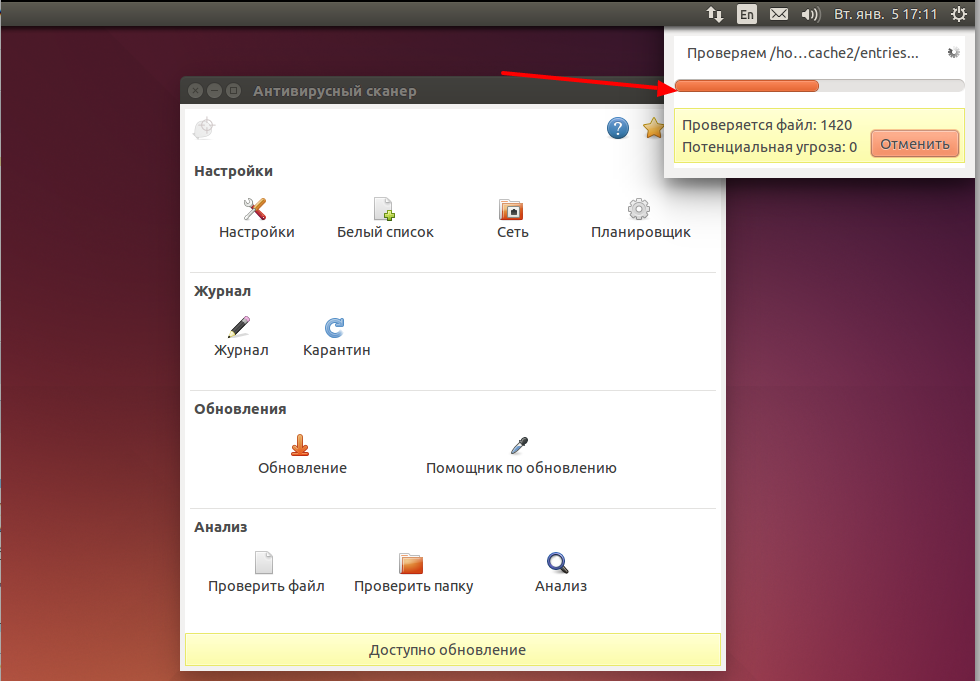

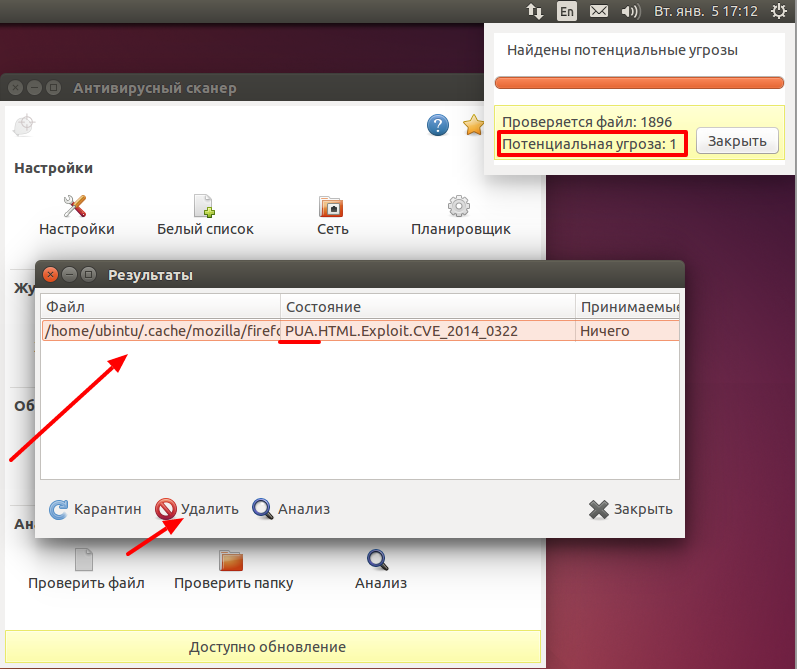

Запустится процесс сканирования.

После окончания сканирования, если будут найдены угрозы, то откроется новое окно с результатами сканирования.

ВНИМАНИЕ!

Но тогда Вы рискуете пропустить действительно потенциально опасное приложение. Я бы не рекомендовал Вам это делать.

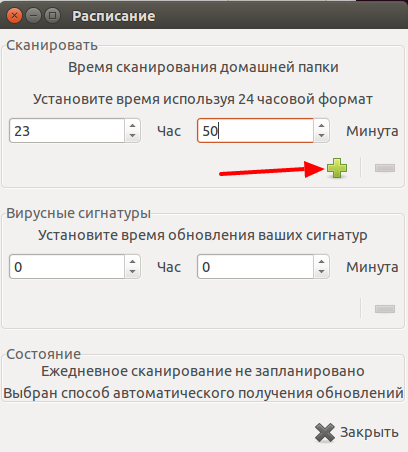

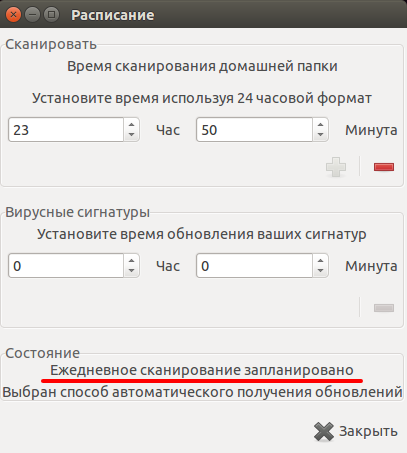

Видим, что теперь ежедневное сканирование запланировано.

Мы рассмотрели как установить бесплатный антивирус ClamAV, графическую оболочку для него ClamTk, разобрали как проверить проверить наши папки. И если остались непонятные вопросы по данной теме и есть предложения, то прошу их писать в комментариях. Всем пока!

Сделай репост – выиграй ноутбук!

Каждого 1 и 15 числа iBook.pro разыгрывает подарки.

- Нажми на одну из кнопок соц. сетей

- Получи персональный купон

- Выиграй ноутбук LENOVO IdeaPad

LENOVO IdeaPad Intel Core i3-5, 8ГБ DDR4, SSD, Windows 10

Периодичная проверка Linux на вирусы является очень важной. Linux более устойчива к вирусам, но также может иметь некоторые уязвимости в безопасности, как и другие системы. Вы обеспокоены тем, что ваш компьютер Linux может быть заражен вредоносным ПО? Вы когда-нибудь проверяли? Хотя системы Linux, как правило, менее подвержены вредоносным программам, чем Windows, они все же могут быть заражены. Много раз они тоже менее явно могут быть скомпрометированы.

Проверка Linux на вирусы

Существует несколько превосходных инструментов с открытым исходным кодом, которые помогут вам проверить, не была ли ваша система Linux жертвой вредоносного ПО. Хотя ни одно программное обеспечение не является идеальным, эти три имеют солидную репутацию и им можно доверять, чтобы найти наиболее известные угрозы.

ClamAV является стандартным антивирусом и, вероятно, будет наиболее знакомым для вас. Существует также версия ClamAV для Windows.

Установите ClamAV и ClamTK

ClamAV и его графический интерфейс упакованы отдельно. Это потому, что ClamAV может быть запущен из командной строки без графического интерфейса. Вы сможете выбрать самый удобный для вас. Тем не менее, графический интерфейс ClamTK проще для большинства людей. Ниже описано, как его установить.

Для дистрибутивов на основе Debian и Ubuntu:

sudo apt install clamav clamtk

Вы также можете найти clamav и clamtk в менеджере пакетов вашего дистрибутива, если вы не используете дистрибутив на основе Ubuntu.

После того, как обе программы установлены, вы должны обновить их вирусную базу. В отличие от всего остального с ClamAV, это должно быть сделано как root или с помощью sudo.

Есть шанс, что freshclam запускается как образ. Чтобы запустить его вручную, остановите образ с помощью Systemd. Затем вы можете запустить его как обычно.

sudo systemctl stop clamav-freshclam

Это займет некоторое время, поэтому просто позвольте ClamAV позаботиться обо всем.

После завершения сканирования ClamTK сообщит вам обо всех обнаруженных угрозах и позволит выбрать, что с ними делать. Их удаление, очевидно, лучше, но может дестабилизировать систему. Это сводится к решению суда для вас.

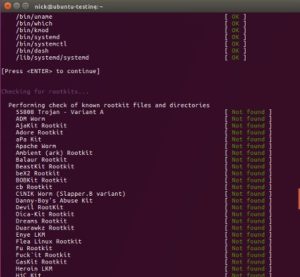

Проверка Linux на вирусы имеет множество вариантов. Но, один из самых удобных именно этот. Следующее сканирование для установки — Chkrootkit. Он сканирует тип вредоносного ПО, специфичного для Unix-подобных систем, таких как Linux и Mac, — руткит. Как следует из названия, целью руткитов является получение root-доступа в целевой системе.

Chkrootkit сканирует системные файлы на наличие признаков вредоносных изменений и проверяет их по базе данных известных руткитов.

Chkrootkit доступен в большинстве репозиториев. Установите его с вашим менеджером пакетов.

Проверить руткиты

Этот очень прост в управлении. Просто запустите команду от имени пользователя root или с помощью sudo.

Программа не дает окончательного отчета по окончании, поэтому вернитесь назад и вручную проверьте, что никаких результатов не появилось.

Вы также можете направить программу в grep и искать INFECTED, но это не все поймает.

Известные ложные срабатывания

В Chkrootkit есть странная ошибка, которая сообщает о ложном срабатывании для Linux / Ebury — Operation Windigo. Это давно известная ошибка, вызванная введением флага -G в SSH. Есть несколько ручных тестов, которые вы можете запустить, чтобы убедиться, что это ложное срабатывание.

Сначала запустите следующее как root.

Ничего не должно получиться. Затем убедитесь, что вредоносное ПО не использует сокет Unix.

Если ни одна из команд не приводит к каким-либо результатам, система чиста.

Там также, кажется, может быть довольно новый ложный положительный результат для tcpd в Ubuntu. Если это действительно дает положительный результат в вашей системе, исследуйте дальше, но помните, что результат может быть неверным.

Вы также можете встретить записи для wted. Это может быть вызвано повреждением или регистрацией ошибок при сбоях системы. Используйте последний, чтобы проверить, совпадают ли времена с перезагрузками или сбоями. В этих случаях результаты, вероятно, были вызваны этими событиями, а не злонамеренной деятельностью.

Если говорить о том, что проверка Linux на вирусы является очень простым способом сохранения надежности и производительности системы, то нужно и рассказать про самый удобный способ для новичков.

Rkhunter — еще один инструмент для поиска новичков. Хорошо запустить оба Chkrootkit в вашей системе, чтобы убедиться, что ничего не проскользнуло в трещины, и проверить ложные срабатывания.

Опять же, этот должен быть в репозиториях вашего дистрибутива.

Запустите сканирование

Сначала обновите базу данных rkhunter.

Затем запустите сканирование.

Программа остановится после каждого раздела. Вы, вероятно, увидите некоторые предупреждения. Многие возникают из-за неоптимальных конфигураций. Когда сканирование завершится, вам будет предложено взглянуть на полный журнал активности по адресу /var/log/rkhunter.log. Вы можете увидеть причину каждого предупреждения там.

Он также дает вам полную сводку результатов сканирования.

Помимо безопасности системы, также, хотелось бы поговорить про безопасность сайтов, а именно SSL-сертификаты для сайтов. Наши партнеры предлагают отличные цены на сертификаты. Ознакомиться с прайс-листом и другими тарифами, можно у них перейдя на сайт.

Выводы

Готово! Проверка Linux на вирусы завершена и Вы можете быть уверены в надежности системы. Надеюсь, ваша система оказалась чистой. Будьте внимательны и проверяйте все полученные результаты, прежде чем делать что-либо радикальное.

Если что-то не так по закону, взвесьте ваши варианты Если у вас есть руткит, создайте резервную копию файлов и отформатируйте этот диск. Там действительно нет другого пути.

Держите эти программы обновленными и регулярно сканируйте. Безопасность всегда развивается, и угрозы приходят и уходят. Это зависит от вас, чтобы оставаться в курсе и бдительны.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Используя в повседневности Web-ориентированный клиент rtorrent на домашней системе призадумался. А что же получается, я скачиваю файлы они сохраняются ко мне в систему, позже я их копирую (преимущественно книги, аудиофайлы) для последующего изучения как на планшетник или мобильник дабы не терять то драгоценное время которое порой попусту проедается когда жду транспорт утром, еду в нем, возвращаюсь обратно, даже обед на работе частенько становится тем часом когда можно отдохнуть отвлекшись от рабочей суеты за прослушиванием какой-либо увлекательной книги. А потому, ведь системы на этих устройствах отличаются от моей основной — Ubuntu 12.04.5 Desktop amd64 – планшетник на Android, смартфон тоже на Android, а рабочий комп — стандарт де-факто Windows. И просто я же могу попросту не неся злой умысел подсадить к себе вирус, кейлоген, троянскую программу да и просто какой-либо зловред. Поэтому хоть и не бывает на системе Ubuntu вирусов, заразить то ее поставляемую из коробки да к тому же настроенную ой как не просто, а вот что с файлами перенесенными в другое место? Но на эту задачу есть решение, в репозитариях поставляемых совместно с Ubuntu входит утилита ClamAV – это набор различных утилит: демон, сканер с использованием командной строки (это я люблю) и конечно же утилита для автоматического получения новых баз содержащих все новые и новые сигнатуры по которым происходит распознавание нежелательных элементов.

Отличительные черты антивируса ClamAV:

Поддержка командной строки

Соответствие популярным почтовым форматам (используется на почтовых шлюзах)

- Провека различных архивных файлов : Zip, RAR, Dmg, Tar, Gzip, Bzip2, OLE2, Cabinet, CHM, BinHex, SIS and others

- Проверка исполняемых файлов ELF executables and Portable Executable files packed with UPX, FSG, Petite, NsPack, wwpack32, MEW, Upack and obfuscated with SUE, Y0da Cryptor and others

- Проверка популярных офисных форматов: MS Office and MacOffice files, HTML, Flash, RTF and PDF

Установка в систему проста как никогда:

$ sudo apt-get install clamav clamav-daemon clamav-freshclam clamfs -y

ClamAV 0.98.5/20025/Tue Feb 3 20:53:01 2015

Пояснение по утилитам входящим в состав пакета clamav:

- clamav-getfiles — Update script for clamav

- clamav — antivirus scanner for Unix

- clamav-base — base package for clamav, an anti-virus utility for Unix

- clamav-daemon — antivirus scanner daemon

- clamav-data — clamav data files

- clamav-docs — documentation package for clamav, an anti-virus utility for Unix

- clamav-freshclam — downloads clamav virus databases from the Internet

- clamav-milter — antivirus scanner for sendmail

- clamav-testfiles — use these files to test that your Antivirus program works

- clamav-dbg — debug symbols for clamav

Следующее действия это привести установленную антивирусную базу в обновленное состояние:

ClamAV update process started at Tue Feb 3 20:35:58 2015

и далее пошел процесс обновления, который через некоторое время успешно завершился.

Чтобы просканировать всю систему полностью и файлы (и директории) на других файловых системах, попросту говоря смонтированных сетевых ресурсах:

$ sudo clamscan / --recursive=yes --cross-fs=yes

( На заметку: если не указать где производить сканирование, то по умолчанию сканирование будет произведено в домашнем каталоге текущего пользователя )

Если же не хочется смотреть на консоль когда антивирус проходит по всем файлам, то можно задать специальную опцию с целью показа только тех файлов которые имеют место быть зараженными:

$ sudo clamscan / -i --recursive=yes --cross-fs=yes

Проверить конкретный файл:

$ cat /etc/passwd | clamscan -

Known viruses: 3736523

Engine version: 0.98.5

Scanned directories: 0

Scanned files: 1

Infected files: 0

Data scanned: 0.00 MB

Data read: 0.00 MB (ratio 0.00:1)

Time: 7.586 sec (0 m 7 s)

Проверить конкретный файл и в случае обнаружения инициализировать звуковой сигнал:

В обычном режиме программа просто сообщает о найденном вирусе. Используя дополнительные ключи, можно выполнить следующие действия: удалить вирус ( --remove ), переместить ( --move=путь ) или скопировать ( --copy=путь ) файлы в другой каталог.

Подключаю логический диск к каталогу для проверки антивирусом из под Ubuntu:

$ sudo mkdir /media/smb

$ sudo apt-get install smbfs -y

$ sudo smbmount //192.168.1.41/c$ /media/smb -o username=ekzorchik,

либо

$ sudo mount -t cifs //192.168.1.41/c$ /media/smb -o username=ekzorchik,

Запускаю сканирование каталога download на станции Windows, пройти по всем файлам и каталогам, нежелательные элементы удалять, отчет вывести в каталог пользователя ekzorchik в файл Log_scan.txt:

$ sudo clamscan /media/smb/download/ -i --recursive=yes --cross-fs=yes --remove —log=/home/ekzorchik/log_scan.txt

а вот и первые результаты по обнаружению нежелательных элементов:

- /media/smb/download/InstallScript/InstallScript/UP/Addons/1-MSXML4/Files/ForceCopy/SVCPACK/MSXML4.EXE: Win.Trojan.Agent-30620 FOUND

- /media/smb/download/InstallScript/InstallScript/UP/Addons/1-MSXML4/Files/ForceCopy/SVCPACK/MSXML4.EXE: Removed.

Как видно наглядно процесс идет и он непоколебим.

Также в процессе сканирования будут полезны опции задающие правила сканирования, т. е. Задавание какие каталоги следует пропистить при сканировании, а какие наоборот включить. Делается это с помощью опций:

— exclude → исключить из процесса сканирования (к примеру каталоги: / sys & /proc & dev

$ sudo clamscan -ri --exclude-dir=^/sys\|^/proc\|^/dev/ / -- log=/home/ekzorchik/log_scan.txt

– include → добавить в процесс сканирования

Как и у большинства различных антивирусов clamav не обделен и расширенными настройками, за настройку отвечает конфигурационный файл: clamd.conf расположение которого легко узнается посредством команды:

$ sudo find / -name clamd.conf

следует заменить, что настройки в нем к сожалению не отражают всех перечисленных, потому как некоторые уже заранее заложены, как дефолтные и повторять их еще раз в файле кажется разработчикам излишне, чтобы отобразить все действущие делаем так:

Откуда же берется вывод действующих настроек, а все просто задействуются такие конфигурационные файлы, как: clamd.conf & freshclam.conf

$ sudo find / -name freshclam.conf

Для более подробной информации по опциям советую почитать справку по утилите clamav. (man clamav)

Чтобы каждый раз не запускать clamav на сканирование системы с целью проверки, а не подцепили ли Вы что-либо или проверить, что каталог со скачанными файлами из torrent выдают себя за те которые Вы скачать, можно настроить соответствующее задание на периодичность, к примеру раз час или как Вам лучше в зависимости от Ваших потребностей:

$ sudo nano /etc/cron.hourly/clamscan_download

/usr/bin/clamscan -ri --remove $SCAN_DIR >> $LOG_FILE

Сохраняем внесенные изменения, назначаем созданному файлу права на запуск:

$ sudo chmod +x /etc/cron.hourly/clamscan_download

Можно на всякий случай перезапустить службу cron:

$ sudo service cron stop

$ sudo service cron start

cron start/running, process 4682

Теперь каждый час будет производиться сканирование каталога где у меня располагаются скачанные torrent файлы, но как я заметил выше данная периодичность достигается индивидуально.

Прекратить выполнение задания, снимает исполняемый атрибут:

$ sudo chmod -x /etc/cron.hourly/clamscan_download

Также можно сделать по другому сделать задание но уже запуск назначить на конкретное время в течение дня,недели,месяца,года:

$ sudo mkdir /etc/clamav/script

$ sudo nano /etc/clamav/script/download

$ sudo chmod +x /etc/clamav/script/download

Запускать скрипт каждый день в девять часов вечера:

0 21 * * * /etc/clamav/script/download

Сохраняем внесенные изменения:

crontab: installing new crontab

Что еще хочется отметить, можно сделать также задание но уже более расширенное с возможность отправки отчета о проделанной операции на почту. Для этих целей к примеру подойдет скрипт имеющий место быть опубликованным в этой заметке.

Просто берем его и адаптируем под свои задачи — это гораздо проще использовать уже что-то написанное чем создавать все с нуля и проходить все грабли.

Но чтобы почта отправлялась в системе должен быть настроен MTA агент от имени какого почтового ящика инициализировать отправку, к примеру за шагами настройки можете обратиться на мой блог к заметке.

Не знаю, чтобы еще такого показать для антивируса, скажу лишь одно — не обязательно гнаться за известными на слуху антивирусами, уже давно имеющееся и хорошо себя зарекомендовавшее присутствующее в репозитариях утилита clamav может применяться для повседневных задач столь же качественно как и другие. Clamav хорош бесплатностью и универсальностью, способностью комбинироваться и подстраиваться под нужды пользователя/администратора на системе Ubuntu. Меня он в полной мере устраивает всем.

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще :)

Карта МКБ: 4432-7300-2472-8059

Yandex-деньги: 41001520055047

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.

С каждым днем вирусы обновляются и появляются новые виды и бороться с ними становится сложнее. Одним из методов является установка антивируса, однако - это не является панацеей.

ClamAV - это бесплатный, кроссплатформенный антивирус, с открытым исходным кодом, в состав которого входит сканер, который может работать из командной строки, также модуль обновления антивирусных записей. Приложение было разработано для Unix-подобных систем, но позже были созданы версии для таких ОС: Windows, Linux, OS X, BSD и Solaris .

Установка ClamAV в Ubuntu

Для начала откроем терминал, в Unity откроем панель Dash и найдем приложение Terminal, либо можно воспользоваться комбинацией клавиш "Ctrl+Alt+T". И вводим следующую команду:

sudo apt update

После успешного обновления пакетов, начинаем процесс установки:

sudo apt install clamav clamav-daemon

Нажмите Y или Д, для установки.

Для того, чтобы обновить антивирусную базу, введите следующую команду в терминале.

Если вы получили ошибки во время обновления, то перезагрузите компьютер и попробуйте снова.

Сканирование системы с помощью ClamAV

Чтобы проверить на вирусы все файлы на вашем компьютере воспользуйтесь следующей командой.

sudo clamscan -r /

Установка ClamAV GUI

GUI - это графический интерфейс, интуитивно понятный, создан по принципу "увидел-нажал-получил результат". По умолчанию у антивируса ClamAV, такого интерфеса нет, все прекрасно работает из консоли, но если кому удобнее тыкать конопки, разработчики позаботились и об этом. Чтобы установить GUI, вводим следующую команду.

sudo apt -y install clamav clamtk

После успешной установки пакетов в панели Dash, появится ярлык ClamTk, это и будет GUI для антивируса ClamAV. При его запуске, вы должны будете увидеть, что-то вроде этого.

Удаление антивируса ClamAV

Если вы по каким-либо причинам хотите удалить антивирус ClamAV, то воспользуйтесь командой.

sudo apt remove clamav clamav-daemon

Однако будьте очень внимательны, данная команда может потянуть зависимости, поэтому очень внимательно читайте какие пакеты потянет за собой удаление антивируса.

Выводы

Как уже упоминалось в начале статьи, антивирус не даст 100% гарантии того, что ваш компьютер будет защищен, потому как появилсиь очень опасные вирусы, но это лучше чем ничего, а благодаря графическому интерфейсу, новичкам будет очень просто в нем разобраться.

Автор и помощник сайта losst.ru. Linux привлекла меня своей открытостью и гибкостью. В качестве домашней ОС использую Manjaro. Кроме Linux, люблю игры и новые технологии, а также смартфоны компании BlackBerry.

Не мог удержаться от комментария.

В Clamtk существует такая проблема - после сканирования файла или папки и нахождения чего то опасного, результат не выдаётся и не заносится в журнал, и только запланированная проверка домашней папки регистрируется в журнале.

Может кто сталкивался с этой проблемой или решил её, прошу отписаться.

Отдельная настройка ClamAV и установка в систему обновлённых версии антивирусника к изменениям не приводит.

Спрашиваю у знающих людей - может у Clamtk есть фаил настройки как у ClamAV и его нужно править.

Решение данной проблемы для меня пока одно, сканировать через терминал.

Проверено на Ubuntu, Kubuntu, Ubuntu Gnome - 16.04, в Ubuntu 14.04 такой проблемы не было.

Вообще не вижу нужды, что либо сканировать, т.к. шанс подцепить что-либо в Лине 0.0001%!

Лишний геморр себе только наживать.

Все эти страхи не более чем страхи нагнетание жути!

Вы как буд то вирусописатель, отговаривающий от антивируса 🙂

Поскольку шанс подцепить вирус всёже не равен нулю и если запустить проверку человеку не сложно, то его стоит только поблагодарить за бдительность.

Я из под Linux сканирую зараженные флешки - флешки, которые заразили под виндой. Если бы вы знали, что творится со школьными и не только компьютерами, даже в вузах проблемой вирусов никто не занимается! И вот, флешки которые побывали в учебных заведениях я проверяю очень тщательно!

И проблема с ClamAV действительно существует, по-крайней мере, в Linux Mint 18.2. После сканирования результат не выдаётся и не заносится в журнал. К моему глубокому сожалению.

Всё точно описано. Как раз 09 января полдня изучал это чудо. Кстати демон ClamAV жрет постоянно 500 МБ ОЗУ. В итоге удалил, пользы от такого антивируса меньше чем нисколько.

Чтобы писался журнал сканирования в свойствах ярлыка clamtk надо прописать параметр запуска:

env LC_TIME=C clamtk

ERROR: /var/log/clamav/freshclam.log is locked by another process

ERROR: Problem with internal logger (UpdateLogFile = /var/log/clamav/freshclam.log).

при обновлении антивирусной базы.

Столкнулся с той же проблемой:

ERROR: /var/log/clamav/freshclam.log is locked by another process

ERROR: Problem with internal logger (UpdateLogFile = /var/log/clamav/freshclam.log).

при обновлении антивирусной базы.

СистемаLinux MINT18.0

Ответить

это не проблема. "is locked by another process" - занято другим процессом. То есть база уже обновляется в фоне. Можно грохнуть: sudo killall freshclam

А о проблемах читайте в том же логе:

cat /var/log/clamav/freshclam.log

Одной из причин заката Windows как ОС является вечная война вирусов и антивирусов, в результате которой антивирусы пожирают всё больше и больше ресурсов компьютера. В конечном итоге выигрывают производители компьютеров и разработчики антивирусов, но никак не пользователь.. Linux ввиду малой распространенности среди пользователей пока не так страдает от этой "гонки вооружений", так что проблема его защиты от вирусов не столь актуальна.

Тоже не могу удержаться от коммента.

Вы вообще читаете баг траки, опен неты и т.д? подцепить антивирус 0.00001, откуда такая статистика?

Каждый день такая туча дыр находится ПО для linux, что несколько охреневаешь от беспечности ненавистников антивирусов, одних фишинговых сайтов тьма. Недавно появилась дыра - при скачивании формата flack можно выполнить любой код на машине без root прав, и если выполнить код с закачкой бекдора, то вот как раз антивирус то его и сможет поймать (не 100% конечно) на этапе сохранения. ОС безопасна только в случае если вы не цель, даже если закрыты все порты, это означает, что ваши дырявые сервисы могут и не сломать, но в интернет то вы звходите, браузер тоже дырявые, плагины к ним дырявые не меньше, да и торрентами грешат почти все.

У нас на работе у "начальства" винда, да и документы все готовят, как правиов в "прикоряченном Word" . Так вот, файловый сервер, на котором не было антивируса,(мы .. линуксоиды, зачем нам антивирус?) "блызнулся весь", что огорчительно с софтом для программирования "под винду"..Кто "занес туда эту заразу" неизвестно.. "у всех-же линукс" и всем "посрать".

Смешно, господа линуксоиды и грустно от ваших слов.

Поставил его на свой серверок (не самый слабый, 7винда на нем например летает) при сканировании виснет все в пизду, все ядра вся память, сервер даже на ssh не может ответить, естественно падают все сервисы сайт самба облако все по пизде:) МОЩНАЯ КОРОЧЕ ШТУКА. рекомендую)))))

Не могу заставить clamscan просканировать папку program files в разделе с windows.

$ clamscan -r /media/qwe/6094E3E994E3BFA0/program_files

LibClamAV Warning: **************************************************

LibClamAV Warning: *** The virus database is older than 7 days! ***

LibClamAV Warning: *** Please update it as soon as possible. ***

LibClamAV Warning: **************************************************

/media/qwe/6094E3E994E3BFA0/program_files: No such file or directory

WARNING: /media/qwe/6094E3E994E3BFA0/program_files: Can't access file

Как правильно указать путь к папке с Windows?

Читайте также: