Шлюз для защиты от вирусов

Как известно из предыдущего материала первый уровень комплексной системы антивирусной защиты - это уровень защиты шлюзов.

В этом названии кроется неточность, которая может ввести в заблуждение. Формулировка "уровень защиты шлюзов" способна навести на мысль, что основной задачей антивирусов, предназначенных для использования на этом уровне, является защита самого шлюза от воздействия вредоносных программ. Это не так. Ни операционную систему шлюза, ни программное обеспечение , выполняющее шлюзовые функции антивирус для шлюзов не защищает.

Задача антивируса установленного на шлюзе в другом — не допустить проникновения вирусов вовнутрь сети через поток данных Интернет .

Здесь может возникнуть вопрос — зачем нужен антивирус , который, по сути, ничего не защищает? Ведь есть антивирусы для файловых серверов и рабочих станций, которые установлены непосредственно на компьютерах сети и призваны защищать от всех существующих вирусных угроз.

Дело в том, что ни одна защита не бывает абсолютной. Это связано даже не с фундаментальными результатами математиков, а с тем что надежность и эффективность антивирусного средства зависит от множества факторов - программного окружения, действий пользователя, настроек и т. д. Можно описать целый ряд ситуаций, при которых однажды установленный на компьютер антивирус оказывается частично или полностью неэффективным в борьбе с вредоносными программами:

- Простейшая ситуация — пользователь посчитал, что антивирус препятствует нормальной работе приложений и отключил постоянную защиту (либо полностью отключил антивирус, либо вовсе его деинсталлировал). Можно много говорить о том, что такие действия пользователя можно предотвратить техническими и административными мерами, но на практике очень часто рядовые пользователи имеют права администратора на своих компьютерах: в такой ситуации помешать пользователю вывести из строя антивирус технически невозможно

- Произошел сбой в работе антивируса — так тоже случается, иногда из-за ошибок в антивирусе, иногда - по причине конфликтов с программным обеспечением третьих производителей, которое было неосмотрительно установлено на компьютере (например, тем же пользователем с правами локального администратора)

- Антивирусные базы устарели — даже при нормально работающем антивирусе могут возникать ситуации, когда антивирусные базы в течение какого-то времени будут в значительной мере устаревшими. Например, если пользователь компьютера заболел или ушел в отпуск, компьютер будет выключен на протяжении одной - двух недель и после включения антивирусные базы на нем будут устаревшими и значит неэффективными в борьбе с относительно свежими угрозами. Поскольку обновление происходит, обычно, в соответствии с определенным расписанием, между включением компьютера и обновлением антивирусных баз может пройти от нескольких часов до нескольких дней, и в этот период защита компьютера будет неэффективной.

Можно сказать, что каждый из приведенных сценариев маловероятен. Но если рассматривать достаточно большую сеть , то вероятность того, что хотя бы один из компьютеров в какой-то из моментов времени окажется незащищенным существенно возрастает и с ней уже приходится считаться. И если ничто не будет мешать проникновению вредоносных программ из Интернет , это будет означать, что существует немалая вероятность заражения одного из компьютеров сети.

Поэтому кроме обеспечения защиты самих компьютеров, крайне важно максимально ограничить количество проникающих в сеть вредоносных программ, чтобы временная неэффективность защиты на отдельных узлах не превращалась в серьезную угрозу безопасности.

Здесь можно отметить, что все перечисленные ситуации, при которых оказывается отключенным антивирус или не обновленными - антивирусные базы, действительно способны представлять угрозу только в больших сетях. Во-первых, вероятность реализации каждой из описанных возможностей достаточно мала и становится существенной только на фоне большого количества компьютеров, в малых сетях эти вероятности так и остаются несущественными.

Во-вторых, возникновение подобных ситуаций должно отслеживаться администратором антивирусной безопасности. В крупных сетях хотя бы на то, чтобы добраться до проблемного компьютера, может потребоваться значительное время, в течение которого уровень защиты сети не может считаться приемлемым. В малых сетях, напротив, все компьютеры на виду и легко доступны, что позволяет администратору антивирусной безопасности вовремя реагировать на возникающие проблемы.

Таким образом, антивирус для шлюза - это первый уровень защиты на пути проникновения вирусов в сеть организации, основная задача антивируса - помешать проникновению вирусов вовнутрь сети, снижая вероятность заражения компьютеров. Антивирус для шлюзов более эффективен и даже необходим при защите крупных сетей. В малых сетях его относительная полезность в обеспечении общей безопасности несколько ниже.

Впрочем, принимая во внимание, что в малых сетях далеко не всегда есть не то что администратор антивирусной безопасности, а штатный администратор вообще, использование антивируса на шлюзе будет не лишним и в этом случае.

Далее в этой главе будут рассмотрены:

- схемы защиты сети с использованием антивируса для шлюзов

- основные требования к антивирусам такого класса

- вирусные угрозы от которых могут и не могут защитить шлюзовые антивирусы

- особенности эксплуатации антивирусов для шлюзов: управление, обновление, диагностика

Прежде чем говорить о том, с какими угрозами способен справиться обобщенный антивирус на шлюзе, необходимо остановиться на имеющихся реализациях подобных антивирусов, поскольку из ограничений реализации будут следовать и ограничения на защиту от разного рода угроз.

Понятно, что антивирус для шлюза должен так или иначе перехватывать данные, передаваемые из Интернет , анализировать эти данные и блокировать их поступление на компьютер пользователя, если они представляют угрозу.

Решать такую задачу можно двумя путями. Первый путь - разрабатывать с нуля систему обработки сетевых потоков, анализа пакетов, чтобы можно было к этой системе применить уже готовое антивирусное ядро и организовать проверку проходящего трафика. Этот путь требует значительных затрат на пути реализации.

В то же время, существует достаточное количество решений, предназначенных исключительно для обработки трафика, анализа и маршрутизации пакетов - это брандмауэры и прокси-сервера. Поэтому второй путь состоит в интеграции антивирусного решения с брандмауэром или прокси-сервером для проверки проходящего трафика.

Вкратце, преимущества первого пути в том, что антивирусное решение может быть использовано в сетях любой архитектуры, независимо от того, какие еще программные решения применяются для обработки сетевых потоков. Достаточно установить дополнительный сервер антивирусной проверки на пути потока данных из Интернет : как правило, непосредственно перед или непосредственно после основного шлюза. Преимущество второго подхода: возможность организовать антивирусную защиту не изменяя структуру сети, т. е. не вводя дополнительных серверов.

Имеет смысл более подробно остановиться на преимуществах, недостатках и особенностях реализации универсальных антивирусных решений для шлюзов и решений, построенных на интеграции с брандмауэрами и прокси-серверами.

Универсальное антивирусное решение для шлюзов - это такое решение, которое может быть внедрено в сети независимо от того, какие уже решения уровня шлюзов в ней используются, без необходимости менять ПО брандмауэров и прокси-серверов на какое-либо другое. Фактически это означает, что антивирус не требует для работы наличия каких-то конкретных решений, с которыми ему необходимо интегрироваться. Соответственно, такой антивирус обладает функциями обработки трафика в объеме, достаточном для выполнения антивирусной проверки и прозрачного прохождения через антивирус всех потоков, не содержащих вредоносного кода.

Учитывая, что основной задачей антивируса для шлюзов является все же не обработка сетевых потоков, а антивирусная проверка, функции маршрутизации в нем существенно ограничены. Так, универсальный антивирус для шлюзов, не может быть использован как полноценный брандмауэр, прокси-сервер или межсетевой экран.

В силу указанной ограниченности функционала по обработке трафика, как правило, невозможно просто заменить имеющийся прокси-сервер или брандмауэр на антивирус для шлюзов. Вместо этого необходимо вводить дополнительный сервер, на котором будет установлено антивирусное решение, и который будет служить простым шлюзом, т. е. просто передавать данные от одного сервера на другой. В свою очередь, добавление антивирусного сервера требует изменения в настройках маршрутизации и, возможно, DNS, что нельзя назвать преимуществом.

Существующие реализации универсальных антивирусов для шлюзов позволяют проверять данные, поступающие по следующим протоколам:

- HTTP

- FTP

- SMTP

Это связано во-первых с тем, что перечисленные протоколы являются наиболее часто используемыми при обмене данными с Интернет. С другой стороны, поддержка остальных протоколов, которые могут использоваться для передачи инфицированных файлов (например, NNTP), несущественно увеличивает уровень защиты и рассматривается производителями антивирусов как экономически неоправданная.

Стоит отметить, что из поддерживаемых протоколов только HTTP и FTP относятся к классу, который принято называть "протоколами Интернет". Тогда как SMTP (Simple Mail Transfer Protocol) - является почтовым протоколом. В этом смысле антивирусные решения для шлюзов нередко располагаются не только на первом уровне КСАЗ, но захватывают и часть второго уровня, выполняя антивирусную проверку почты, поступающей по протоколу SMTP на почтовые сервера организации.

С точки зрения возможных топологий сети с использованием универсального антивирусного решения для шлюзов, можно выделить следующие варианты. При этом проверку SMTP-протокола и протоколов Интернет удобно рассмотреть отдельно.

Организация антивирусной защиты корпоративной информации не теряет своей актуальности в последние годы. Тем не менее основной фокус своей деятельности разработчики решений в области информационной безопасности перевели на комплексные продукты.

Надежная антивирусная защита данных позволит свести к минимуму риски, перечисленные выше. Хотим обратить внимание на статистику кибератак, ежегодно их совершают свыше четырех тысяч раз, когда произойдет атака вашей компании - лишь вопрос времени.

Независимо от того, какой бизнес ведет компания, она находится в группе риска и у вас есть что украсть:

- Стратегия развития компании.

- Персональные данные сотрудников.

- Данные партнеров.

- Интеллектуальная собственность.

- Вывод из строя оборудования.

- Инсайдерская угроза.

Вот главные причины необходимости установки антивирусной защиты:

- Бизнес стал зависимым от информационных ресурсов и более остро реагирует на кибератаки.

- Согласно закона № ФЗ-152 требуется осуществлять защиту персональных данных (сотрудников, клиентов, партнеров).

Антивирусная защита бизнеса в значительной степени отличается от антивирусной защиты компьютерных систем небольшого офиса. Для небольших компаний выбирают решение, позволяющее решать группу задач и имеющее централизованное управление через единую консоль. На крупных предприятиях для защиты используются несколько решений, каждое из которых отвечает за выполнение своей задачи, например, защиту сервера или защиту от утечки информации.

- Для ограничения доступа к неблагонадежным интернет сайтам используется Брандмауэр.

- Антивирусная защита офиса выполняется за счет обнаружения и уничтожения зараженных файлов или помещения в карантин подозрительных файлов. При этом отслеживание вирусной активности происходит на каждом компьютере в сети компании.

- Для защиты данных от копирования на внешние накопители, а также для защиты от заражения с флеш-карт применяется контроль устройств. Запрет или разрешение пользованием внешними накопителями определяются политиками безопасности.

- Отслеживание подозрительной деятельности приложений выполняет Контроль программ.

- Обеспечение безопасности передаваемых данных между телефонами, планшетами и другими мобильными устройствами, а также контроль за ними выполняет модуль Mobile Device Management (MDM).

- Все пересылаемые через интернет данные подлежат обязательному шифрованию.

- Антиспам блокирует нежелательную почту и защищает сотрудников от фишинга.

- Управление политиками безопасности, обновлением антивирусных баз, лечением и прочими вопросами происходит через единую консоль управления.

Перечисленные выше модули входят в состав практически всех продуктов, с помощью которых осуществляется обеспечение антивирусной защиты компании. Если в вашей компании сеть насчитывает десяток компьютеров, то единая консоль управления не понадобится. Также окажется невостребованным анти-спам модуль, в случае использования почты Яндекса или Gmail. При выборе антивирусного решения все эти нюансы нужно учитывать. Сотрудники компании ZEL-услуги по вашей просьбе проведут консультацию и смогут подобрать оптимальное решение для компании.

- Антивирусная корпоративная защита персональных компьютеров оградит предприятие от проникновения в сеть вредоносных программ. Проверка программ перед открытием происходит в песочнице, где выполняется анализ вредоносной активности.

- Антивирусная защита серверов (файловых, почтовых) – проверка в реальном времени всех файлов, с которыми выполняется работа, а также загружаемых на сервер писем. Благодаря этому у пользователей не будет возможности открыть зараженное содержимое письма или перейти по фишинговой ссылке. Эффективная работа антивируса обеспечивается за счет оптимизации и распределения ресурсов сервера между всеми работающими службами.

- Единая консоль управления и мониторинга – предоставляет удобный способ контроля всех элементов защиты. Сотрудники информационной безопасности должны оперативно выявлять инциденты в сети предприятия и устранять их прежде, чем они нанесут вред компании. Помочь разобраться с управлением единой консолью смогут специалисты компании ZEL-услуги.

- Защита компании от вирусов на уровне шлюза. В этом случае весь трафик, проходящий через сервер, в автоматическом режиме проверяется на наличие вирусов. Такая защита не гарантирует абсолютной безопасности, но значительно повышает уровень защищенности сети компании.

- Автоматическая загрузка обновлений продуктов устраняет уязвимости в ПО используемые для атаки на компьютерные системы, что дает возможность предотвращать заражение, а не устранять его последствия.

Рынок решений информационной безопасности предлагает множество решений. Централизованная антивирусная защита популярных продуктов справляется со своей задачей одинаково хорошо. При этом число дополнительных может значительно различаться, как по функционалу, так и по стоимости.

Обращаем ваше внимание, что компании, работающие с персональными данными граждан РФ, обязаны обеспечить их надежную защиту с помощью сертифицированных ФСТЭК продуктов. При этом сертифицируются конкретные версии продуктов ИБ, а не все программные решения компании. Чтобы не нарушить закон РФ, обратитесь за консультацией в компанию ZEL-услуги.

Руководство данной компании было весьма озадачено победоносным шествием шифровальщиков по компьютерам и офисам партнёров. И задача, была поставлена достаточно корректно — обеспечить необходимый уровень защиты от подобного безобразия. Разумеется, избыточность никому не нужна, но и случайные заражения должны отсутствовать.

Если останавливаться на деталях, то компания небольшая, бизнес на ногах стоит крепко, но лишние деньги тратить не намерен и готов торговаться за каждую копейку.

Настала очередь более серьёзных изменений, таких как внесение дополнительных элементов в защиту ИТ-инфраструктуры.

Работа по построению ИТ-систем требует от архитектора не только технических навыков, но и стратегического мышления. Подобно правителю государства, нужно предвидеть и откуда двинутся вражеские войска, и как будут пробираться шпионы и диверсанты, стремясь похитить информацию или нанести урон.

Невозможно представить ситуацию, в которой поиском и ликвидацией вражеских агентов занимается только одна полиция в лице местного участкового или шерифа.

Если соотнести схему защиты государства c ИТ-инфраструктурой, то сами собой напрашиваются некоторые аналогии. Так Интернет-шлюз с встроенной защитой можно считать пограничными войсками, обычные антивирусные мониторы — полицией, а шифрование передаваемого трафика вместе с его проверкой — фельдъегерской службой.

Стоит отметить важный момент: когда антивирусный монитор сообщает о найденной угрозе, это означает, что вредоносный код уже попал в систему. На каком этапе он был замечен и насколько сильно успел при этом навредить — вопрос ещё тот…

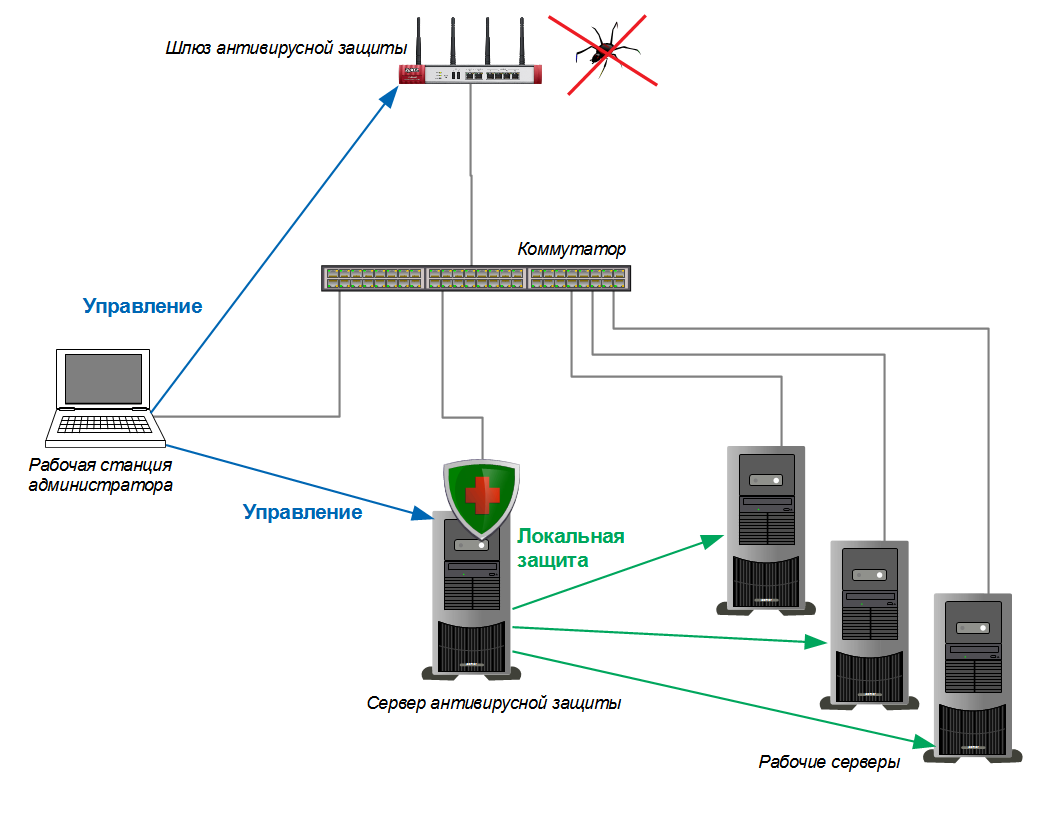

Рисунок 1. Схема антивирусной защиты с Интернет-шлюзом.

Итак, мы пришли к тому, что хорошая защита должна иметь несколько уровней.

Если с системой внутренней защиты всё более или менее ясно — нужно купить хороший антивирус. И в этом вопросе придётся полагаться на репутацию его создателей.

С защитой периметра дело обстоит не так просто.

Крайне важно, чтобы локальная защита компьютеров и периметра базировались на разных продуктах и платформах. Иначе вредоносная программа сможет обойти, или, наоборот, заразить обе системы защиты. В идеале это должны быть устройства с различной архитектурой, работающие под управлением другой операционной системы, труднодоступной для вирусописателей.

Определим набор основных требований к антивирусному шлюзу:

1) Антивирусный движок с обновлениями сигнатурных баз

Здесь, как говорится, ни прибавить ни отнять. Без этой функции всё остальное теряет смысл.

2) Наличие комплексной технической поддержки

Это интересный и важный момент, про который часто забывают. Пока ИТ-инфраструктура относительно небольшая, внутренний ИТ-персонал легко справляется с её поддержкой. Однако, когда организация растёт и развивается, возрастают требования к доступности и отказоустойчивости. Одновременно растёт количество точек отказа. Имеющихся ИТ специалистов становится недостаточно. Многие компании в техническом задании на интеграционный проект с самого начала требуют наличие поддержки от вендора как обязательное условие.

3) Удобная система управления, желательно с наличием графического web-интерфейса

Нет смысла долго комментировать эту функцию. Отмечу только, что понятный интерфейс — не только упрощает взаимодействие с устройством, но и даёт возможность без особых проблем делегировать те или иные полномочия, например, на случай отпуска, болезни и так далее.

4) Наличие хорошей документации

Об этом нет смысла долго писать. Отмечу только, что документация должна быть понятной не только разработчику системы.

Первое, что тут приходит на ум — купить небольшой сервер, поставить на него открытую операционную систему и установить на него соответствующее ПО и настроить всё самостоятельно.

Многие производители антивирусных систем предлагают свои программные решения, которые можно поставить на Интернет-шлюз под управлением Linux (или другой Unix-like OS) и считать себя в какой-то мере защищённым.

В то же время такой подход не лишён недостатков.

Нет комплексной поддержки. То есть за поддержкой ПО для защиты нужно обращаться к одному производителю, с проблемами операционной системы — ко второму, а при решении вопросов аппаратного обеспечения — к третьему.

Другой недостаток — необходимость обновлять и настраивать разные компоненты порознь, при этом, не нарушая их взаимодействия. Допустим, работает антивирус в связке с прокси-сервером. Нужно обновить операционную систему, ПО прокси-сервера и сам антивирус так, чтобы в итоге не нарушить их работу.

Если дополнительно присутствует, например, система для защиты от вторжений, то к этому добавляется ещё один набор компонентов для обслуживания. Если VPN — ещё один… В итоге местному сисадмину нужно иметь достаточно высокую квалификацию, чтобы в одиночку поддерживать всё это непростое хозяйство.

Все вышеописанные проблемы наводят на интересную мысль: а кто-нибудь пробовал подсчитать, сколько в итоге стоит самодельное решение по защите периметра?

Второй вопрос: что делать, если создатель системы окажется недоступен? Каждый человек может заболеть или просто уволиться.

И что делать небольшим компаниям, в том числе и на периферии, которые пока не могут найти высоко квалифицированного специалиста по указанным выше направлениям?

Вывод напрашивается сам собой — поискать на рынке недорогое (!) готовое устройство, которое обладает всем вышеописанным набором функций. Доступное к покупке на территории РФ.

Кроме наличия на складе у продавца, нужно учитывать — поддерживает ли производитель экономические санкции против России. Возможная перспектива остаться не только без технической поддержки, но и без обновления антивирусных баз как-то не радует.

Можно попытаться поискать такую вещь у производителей антивирусных продуктов. Однако поиск выдал ссылки только на ПО для установки на компьютер. То готовых аппаратно-программных комплексов для защиты периметра здесь найти не удалось.

В то же Zyxel достаточно известная компания с хорошей репутацией, поэтому нет необходимости опасаться, что она исчезнет бесследно, оставив своих клиентов без поддержки.

Подытожив все плюсы и минусы, остаётся сделать выбор на устройствах семейства USG/ZyWALL: USG60W и USG40W

В данном случае получаем встроенный антивирус, антиспам, фильтрацию по контенту и как бонус — обнаружение и защита от вторжений (IDP).

Рисунок 2. Унифицированный шлюз безопасности Next-Gen USG USG60W.

В этой статье мы определились со схемой защиты ИТ-инфраструктурой: защита периметра в совокупности с локальными антивирусными агентами, при этом оба направления должны строится на базе продуктов от разных вендоров.

Установили, что комплексное программно-аппаратное решение имеет дополнительные плюсы в первую очередь за счёт внутренней интеграции всех компонентов.

Подобрали устройства, свободные от антироссийских санкций.

В следующей части мы рассмотрим построение комплексной защиты на примере выбранных семейства USG/ZyWALL.

Последние эпидемии вирусов-шифровальщиков Wannacry и Expetya, широко освещавшиеся средствами массовой информации, еще раз показали, что даже в больших корпоративных сетях существуют проблемы недостаточной готовности используемых средств защиты от информационных угроз к вирусным атакам. Еще хуже ситуация в среднем и малом бизнесе, небольших государственных и ведомственных сетях, образовательных учреждениях, бюджеты которых на информационную безопасность зачастую выделялись только на антивирусное ПО для рабочих станций, что уже недостаточно для защиты от современных угроз.

В настоящее время разработчики вредоносных программ повсеместно используют практику предварительного тестирования собственного ПО на обнаружение десятками антивирусов. Поэтому надеяться на эвристические алгоритмы антивирусов и проактивную защиту, как правило, не приходится. А сигнатуры вредоносных программ попадают в базы данных антивирусов лишь через несколько часов после начала крупномасштабных эпидемий. На зараженных же устройствах работа антивирусов к этому времени будет уже заблокирована вирусами или клиентами ботнетов.

Поэтому оценки общего ущерба от интернет-преступности для мировой экономики, которые приводит международная исследовательская компания Allianz Global Corporate & Specialty, не удивляют. За 2016 год она оценила общий ущерб от интернет-преступности для мировой экономики (включая прямые потери, недополученную прибыль и расходы на восстановление систем) в более чем 575 млрд долларов. Это около 1% мирового ВВП.

Можно выделить следующие основные угрозы информационной безопасности:

- Шифровальщики.

- Ботнеты.

- Фишинг.

- Атаки на веб-приложения.

- Уязвимости в популярных операционных системах.

- Уязвимости в прикладном ПО (офисные приложения, браузеры и др.).

- Нецелевые атаки (массовые атаки на уязвимое ПО, обнаруженное сетевыми сканерами или "черными поисковиками").

- Таргетированные (целевые) атаки.

Эшелонированная оборона

Разумным ответом на возрастающие угрозы является усиление защиты на сетевом уровне. Защита периметра сети и сегментирование локальной сети (разделение на несколько подсетей с обязательной фильтрацией межсегментного трафика) позволяет не допустить проникновение вирусов внутрь защищенного контура или предотвратить полное заражение сети и критически важных блоков (компьютеров финансового отдела, бухгалтерии, серверов баз данных, бекапов, систем управления производственными процессами).

Естественно, для борьбы с современными угрозами необходимы современные средства защиты.

Простого межсетевого экрана с возможностью блокировки портов и протоколов сетевого уровня, преобразования сетевых адресов с помощью Network Address Translation (NAT) уже недостаточно.

Вредоносное ПО легко преодолевает периметр с помощью электронной почты, через вредоносные скрипты на веб-сайтах или с помощью эксплойтов в flash, pdf, doc и файлах других форматов.

Дальнейшее же распространение внутри локальной сети вирус Wannacry осуществлял уже через уязвимости в реализации SMB-протокола в операционной системе Windows.

На смену простым роутерам и межсетевым экранам в середине 2000-х пришли многофункциональные интернет-шлюзы (Multi-Service Business Gateway (MSBG)), имеющие ряд функций безопасности (межсетевой экран, контент-фильтр и другие), но и перегруженные бизнес-функциями, такими как веб-сервер, сервисы телефонии, Jabber, FTP и файловые серверы для сетей Microsoft. Как правило, обилие модулей предоставляет злоумышленникам целый ряд дополнительных векторов атак на данный тип ПО, как DoS, так и прямых взломов, когда через уязвимость веб-сервера злоумышленник может захватить контроль над устройством, и следовательно, над всей корпоративной сетью.

Современные решения безопасности для защиты сетевого периметра сформировались в категории шлюзов безопасности (Unified Threat Management (UTM)) и межсетевых экранов нового поколения (Next-Generation Firewall (NGFW)).

Различие между UTM и NGFW - вопрос дискуссионный. Основное их отличие от устаревших типов решений - наличие систем глубокого анализа трафика (Deep Packet Inspection (DPI)). Именно такой анализ позволяет выявить угрозы в обычном типе трафика: HTTP/HTTPS-сессиях, DNS-запросах, почтовых сообщениях - и обнаружить в трафике следы вредоносной активности, анализируя ошибки сетевых протоколов, частоту и характер сетевых соединений, обращения к подозрительным или скомпрометированным ресурсам. Администратору же устройства и ПО подобного типа предоставляют широчайшие возможности по управлению трафиком: возможность контентной фильтрации интернет-ресурсов, трафика приложений (включая потенциально опасные: TOR, BitTorrent, TeamViewer, анонимайзеры и другие программы удаленного доступа), а также логируя любую подозрительную сетевую активность.

Данный вопрос актуален не только для специалистов, выбирающих подобный тип решений для обеспечения безопасного доступа в интернет и защиты от различного типа угроз, но и для производителей решений в области сетевой безопасности.

Наш десятилетний опыт разработки решений класса UTM говорит о том, что данный тип решений должен обладать следующими свойствами:

- Решение должно быть безопасным.

Само по себе не предоставлять злоумышленникам дополнительные векторы атак. Не организовывайте на интернет-шлюзе файловый или веб-сервер. Слишком велик риск потери данных и компрометации данного сервиса. - Оно должно быть современным.

Не использовать устаревшие технологии, протоколы, подходы. Ни в коем случае не используйте на серверах для выхода в интернет операционную систему Windows: она наиболее уязвима для различного вида атак - и любое ПО, основанное на данной ОС: Microsoft TMG, Traffic Inspector, Usergate Proxy&Firewall, Kerio WinRoute, Traffpro. - Решение должно быть простым.

С оптимальными настройками по умолчанию и невозможностью небезопасной настройки. Администратор может не иметь соответствующей квалификации, у него может не быть времени на информационную безопасность, в конце концов, у вас может не быть собственных ИТ-специалистов в штате. Решение должно предусматривать получение современных настроек системы безопасности с обновлениями ПО и автоматически поддерживать высокий уровень собственной защищенности и жесткий уровень фильтрации опасного трафика. - Оно должно быть комплексным.

Обеспечивать защиту от широкого спектра устройств. Использование большого количества узкоспециализированного ПО или аппаратных комплексов будет неудобным, даже если они объединены общей консолью управления.

Рекомендации по защите

Обязательно используйте потоковую проверку трафика на вирусы. Это поможет блокировать вредоносные скрипты на сайтах, зараженные файлы и другие опасные объекты еще до их попадания на пользовательские устройства.

В Ideco ICS для проверки веб-трафика используется антивирус ClamAV или антивирус Касперского, в зависимости от доступного по лицензии. Антивирусный модуль от "Лаборатории Касперского" предоставляет более высокий уровень защиты, а антивирус ClamAV доступен даже в бесплатной редакции Ideco SMB и обеспечивает базовую проверку трафика.

Клиенты ботнетов, вирусы и шифровальщики часто пытаются обойти системы фильтрации и сохранить анонимность своих командных центров, используя для связи сеть TOR или другие анонимайзеры.

Обязательно заблокируйте эти возможности обхода систем фильтрации и анализа трафика, закрыв способы для удаленного управления злоумышленниками вредоносным ПО.

В Ideco ICS есть все возможности по блокировке данного типа трафика, описанные в соответствующей статье документации.

Загрузка активного содержимого троянских программ, их общение с командными центрами чаще всего происходит по протоколам HTTP/HTTPS, открытым в корпоративных сетях. Поэтому фильтрация трафика, включая обязательно HTTPS, необходима для предотвращения проникновения в сеть вредоносного ПО.

Особую опасность представляют фишинговые ресурсы. Маскируясь под страницы легитимных сайтов: интернет-банков, веб-почты и других - они обманным путем пытаются завладеть учетными данными пользователя. Блокировка подобных доменов на уровне шлюза поможет пользователям сохранить свои учетные данные и предотвратит возможные финансовые и репутационные потери.

При использовании расширенного контент-фильтра в Ideco ICS мы рекомендуем заблокировать следующие категории трафика:

- Анонимайзеры (веб-прокси и другие способы обхода системы контентной фильтрации).

- Ботнеты.

- Взлом (веб-сайты, содержащие хакерское ПО и утилиты).

- Тайный сбор информации (блокирует активность adware и шпионского ПО).

- Спам (веб-сайты, рекламируемые при помощи спама, часто пытаются атаковать компьютеры пользователей).

- Центры распространения вредоносного ПО.

- Центры управления и контроля (командные центры ботнетов).

- Фишинг/мошенничество.

- Порнография (зачастую подобные ресурсы содержат опасное содержимое и вредоносные скрипты).

- Шпионское и сомнительное ПО (сайты, содержащие ссылки на шпионское ПО, клавиатурные шпионы).

Инструкция по настройке контент-фильтра в Ideco ICS доступна в документации.

Один из важнейших модулей глубокого анализа трафика, который позволяет заблокировать попытки применения известных эксплойтов с помощью сигнатурного и статистического анализа трафика, также он ведёт журналирование инцидентов безопасности и различных аномалий.

Кроме того, в Ideco ICS данный модуль обладает расширенной функциональностью, включающей в себя:

- Блокировку анонимайзеров (плагинов к популярным браузерам, турбо и VPN-режимов браузеров).

- Блокировку телеметрии Windows (сбора информации об использовании ПО и пользовательской активности).

- Блокировку известных IP-адресов злоумышленников, "хакерских" хостингов и зараженных хостов по обновляемой базе IP Reputation.

Активация данного модуля существенно повышает общую безопасность сети и сервера.

Еще один модуль глубокого анализа (DPI) трафика. Администраторам рекомендуется запретить трафик приложений удаленного доступа (TeamViewer, AmmyAdmin) для тех пользователей, у которых нет необходимости в подобном ПО для рабочих целей.

Злоумышленники, применяя методы социальной инженерии (обманным путем), могут заставить пользователя предоставить доступ к хостам внутри сети с помощью подобного программного обеспечения.

Известны случаи проникновения злоумышленников в защищенные банковские сети таким, на первый взгляд, простым способом.

Email-адреса сотрудников, как правило, можно очень легко найти на сайтах компаний, поэтому электронная почта является наиболее частым вектором атаки злоумышленников. Многоуровневая проверка почтового трафика необходима для предотвращения попадания в сеть вредоносного ПО, фишинга и спама.

Обязательно настройте на корпоративном сервере электронной почты следующие параметры фильтрации:

- Проверку SPF-записи почтового домена. Она не позволит злоумышленникам выдавать свои письма за письма из налоговой инспекции, банка и с других известных доменов, которым доверяют пользователи.

- Проверку корректности DKIM-подписи. Большинство корпоративных почтовых серверов (у сервера Ideco ICS также есть эта возможность) используют DKIM-подписи для подтверждения сервера отправителя и предотвращения использования домена в фишинговых целях.

- Используйте проверку ссылок в письмах на фишинг (в Ideco ICS такая проверка осуществляется модулем Касперский Антифишинг, входящего в состав Антиспама Касперского).

- Обязательно проверяйте вложения на вирусы на этапе приема их почтовым сервером (в Ideco ICS для этого можно использовать антивирус ClamAV и Антивирус Касперского).

В схеме фильтрации почтового трафика в Ideco ICS большая часть данных настроек включена по умолчанию и не требует конфигурирования. Как и защита почтового сервера от DoS-атак злоумышленников, грозящих недоступностью столь важного для корпоративной работы сервиса.

Вредоносное ПО может использовать разрешенный трафик по 53 UDP-порту для общения со своими командными центрами. Подмена же ответов DNS-сервера или прописывание собственного DNS-сервера в сетевых настройках устройства предоставляет злоумышленникам широчайшие возможности для фишинга. При этом пользователь будет заходить в браузере по адресу своего интернет-банка, но в действительности это будет очень похожая страница, созданная злоумышленниками.

На Ideco ICS включите перехват DNS-запросов в настройках DNS-сервера. И используйте безопасные фильтрующие DNS-сервера: SkyDNS или Яндекс.DNS. Это позволит блокировать обращения к доменам, созданным злоумышленниками, уже на уровне резолвинга DNS-адреса и предотвратит туннелирование и маскировку DNS-трафика вредоносным ПО.

Читайте также: