В сша создали вирус

Китай вытащил на свет божий исследовательскую работу 2015 года о том, что коронавирус был создан учеными в сотрудничестве с американской армией.

Успешный лабораторный эксперимент

В числе прочего исследовательская группа изучала летучих мышей, которые являются крупнейшими инкубаторами коронавирусов. Тем не менее летучие мыши не могли передавать людям коронавирус, потому что они не могли взаимодействовать с клетками человека с АСЕ2-рецепторами.

В материале также говорилось, что подковоносные летучие мыши несут штамм коронавируса SARS, который способен передаваться людям. Он был назван вирусом SHC014-CoV.

Чтобы лучше изучить данный вирус, ученые скопировали коронавирус и инфицировали им лабораторных мышей. Результаты показали, что вирус действительно способен связываться с клетками человека с АСЕ2-рецепторами и размножаться в клетках дыхательной системы.

В исследовательской работе отмечается, что лабораторные материалы, образцы и оборудование, которые использовались при проведении исследований, были получены из Армейского медицинского научно-исследовательского института инфекционных заболеваний. Хотя пока невозможно утверждать наверняка, что вирус, который был испытан на лабораторных мышах, тот же самый, что и коронавирус SARS-Cove-2.

Политика НАТО

Впрочем, интересные вещи можно найти и в более ранних документах. К примеру:

- В отчете о деятельности альянса НАТО за 2019 год говорится, что в 2019 году первое место в научно-исследовательской работе альянса заняла тема радиохимической и биологической защиты (29%), сместив казалось бы самую насущную проблему Европы — противодействие терроризму (оно оказалось на 4-м месте по приоритетности).

- Годом ранее, в 2018, ситуация была прямо противоположная: терроризм, как и должно быть, был на первом месте (28%), а радиохимическая и биологическая защита на четвертом (13%).

Как пишут в телеграм-канале "Брюссельский стукач", "учитывая отсутствие видимых причин столь резкой смены научных интересов, варианта два и оба они нелицеприятные:

- либо НАТО сейчас виляет пятой точкой, фальсифицируя данные, чтобы показать "а мы к вирусам всегда готовились, мы же современные",

- либо еще в 2019 году в альянсе, прости Господи, знали откуда придет беда.

Да, первый вариант куда более реален, но, согласитесь, факты удивляют".

Там же можно сравнить и риторику по поводу отношений с Россией.

Последний отчет гласит, что "все более-менее, работаем. И только последний абзац параграфа про обеспокоенность "поведением Москвы в Европе".

В докладе за 2018 г. ситуация, опять же, была диаметрально противоположной. 90% параграфа Россию обвиняли в смертных грехах и как бы между строк упоминали про сотрудничество.

Символическое смягчение риторики НАТО в адрес России, полагаю, вызвано нежеланием многих европейских стран альянса, чьи представители участвовали в подготовке документа, обострять отношения с Москвой. Особенно на фоне всего, что происходит сейчас в Европе и мире. То есть, когда нужно — про "несусветное русское зло" готовы на время подзабыть".

При этом в 2019 году доля военных расходов США в совокупном военном бюджете стран НАТО составляла 70%, европейских членов с Канадой — 30%.

В 2018 году те же самые показатели были на уровне 69,3% и 30,7% соответственно. Количество стран, выполняющих рекомендации НАТО по закупке военной техники (20% от военного бюджета страны), осталось прежним.

Но в прошлом году НАТО получил 8,5 млн. евро на закупку серверов баз данных согласно решения о разработке "Системы ПВО наземного базирования 21-го века" (21st CenturyGround Based Air Defence). Последнее означает, что НАТО продолжает активную работу по улучшению (как по качеству, так и по скорости) возможностей обмена разведывательными данными между всеми странами-членами. Вопрос о том, для чего это нужно, можно даже не задавать.

Напомним, в свое время в 2017 году за неделю до инаугурации Трампа администрация Обамы и новая команда приняли участие в штабной игре по сценариям крупного внутреннего инцидента на территории США.

По информации издания Politico, замысел учений подразумевал реагирование на быстрое развитие смертельной пандемии вируса H9N2, который бушевал в Азии и Англии. В реальности подобной угрозы не существовало на тот момент и ситуация с эпидемией была лишь сценарием для обязательных "учений" переходного периода.

В качестве других вводных рассматривались опустошительный ураган, и кибер-инцидент.

Цель "игры" — предоставить новой администрации понимание методов координации своих усилий в борьбе с угрозами.

"Сценарий пандемии предусматривал все сопутствующие негативные факторы, которые сейчас наблюдаются в связи с распространением #COVID19

Методы борьбы с пандемией, озвученные в ходе этих брифингов, подразумевали координацию всех институтов власти, скорость принятия решений, научный подход и т. д.

30 сотрудников администрации Трампа приняли участие в этих "учениях", однако большинство из них уже не работают в Белом доме, поэтому, подводят авторы статьи итог, говоря о неожиданном развитии событий с коронавирусом, Трамп мог говорить правду, т. к за прошедшие годы была утеряна преемственность государственного подхода", — пояснили в телеграм-канале "Военный обозреватель".

Официальный представитель МИД КНР Чжао Лицзянь заявил на днях, что вирус SARS-CoV-2 в китайский Ухань завезли американские военные. Дипломат пришел к такому выводу, проанализировав данные из США, в частности публикации о создании подобного вируса в научном журнале Nature Medicine за 2015 год. В нем нашлась статья, в которой ученые обсуждали, как создавали схожий с SARS-CoV-2 вирус и как он воздействует на человека.

Химера родом из США… И ее аналог в КНР?

Сразу скажем, что длительная работа ученых из разных стран мира по созданию гибридных вирусов не являлась большим секретом. Сообщения о коронавирусе летучих мышей, способном заражать человека, легко ищутся даже в обычных СМИ. Более того, проведение эксперимента, описанного в 2015 году в Nature Medicine, породило тогда целую дискуссию об этичности такого рода действий.

Конечно, цель того исследования декларировалась несколько иначе. Вирусологи из США якобы пытались доказать, что вирус SHC014, поражающий летучих мышей, уже получил необходимые белки для того, чтобы проникать в клетки человека — и только вторичные барьеры неясной природы не дают ему этого сделать. Но, как оказалось, результатом их работы стало реальное биологическое оружие, которое могло легко поражать людей.

Увы, генный код химеры SHC014-SARS в оригинальной статье Nature Medicine за 2015 год не публиковался, в том числе по этическим соображениям, поэтому мы не можем сравнить его с уже известным нам в мельчайших деталях геномом SARS-CoV-2. Однако уже понятно, что речь идет об очень похожих вирусах. Согласно исследованиям, РНК нового SARS-CoV-2 на 80% идентична оригинальному вирусу SARS 2003 года и на 96% совпала с РНК вируса SHC014, который поражает уже упомянутых азиатских подковоносых мышей.

Пока в научной среде нет согласия о пути гибридизации вируса. Обсуждается как природный вариант такого процесса, в котором промежуточными носителями называются змеи, панголины или какие-то неустановленные млекопитающие и птицы, так и вариант искусственной химеры. Так вот, именно второй вариант приводит нас на ветку конспирологических допущений.

Конечно, как и в случае с любой другой конспирологией, здесь всегда будет много альтернативных версий. Укажем лишь еще пару фактов. Во-первых, ровно такие же обвинения о рукотворном происхождении вируса прозвучали и в Сенате США — только на этот раз мишенью обвинений ожидаемо стал сам Китай. Во-вторых, с коронавирусами летучих мышей столь же активно, как и в США, экспериментировали в китайской Ухани, где, кстати, располагалась крупнейшая биолаборатория КНР по изучению подобных вещей.

Следующие новости о неких связанных событиях приходят к нам уже из не столь далекого 2019 года. Напомним, к тому времени в США резко поменялась политика в отношении Китая: вместо весьма мягкой позиции предыдущего президента Барака Обамы появилась доктрина Трампа, которая к началу прошлого года привела к постепенному обострению торговой войны. Но это, так сказать, фон.

Дональд Трамп, с подачи Центров по контролю и профилактике инфекций (Centers for Disease Control and Prevention, CDC), созывает рабочее совещание на тему. ограничения продажи вейпов и электронных сигарет. В ответ на это NYT отмечало, что такая постановка проблемы никак не согласуется с картиной заболевания — болеют даже те, кто вообще ничего не курил.

Тем не менее, некоторые пораженные неизвестной инфекцией штаты принялись вводить или рассматривать возможность введения запрета на продажу электронных сигарет и вейпов. Благо теперь можно было свалить все не только на классических курильщиков, но и на их модных последователей.

Интересно, что парадоксальные действия администрации Трампа плохо согласуются с еще одной утечкой. Как сообщило американское издание Politico, администрация Белого дома еще в начале 2017 года отрабатывала алгоритм действий на случай пандемии болезни типа птичьего гриппа.

По информации журналистов, незадолго до инаугурации Трампа администрация уходящего президента Обамы проводила специальный брифинг для команды следующего хозяина Овального кабинета. Целью брифинга являлась отработка основных сценариев возможных чрезвычайных ситуаций, с которыми США могут столкнуться в будущем.

Дальше события пошли еще интереснее. Все в той же Ухани месяц спустя, 18–27 октября 2019 года, проходили World Military Games — международные спортивные соревнования военнослужащих. Американская делегация насчитывала 172 участника — это была четвертая по размеру команда после немецкой, польской и китайской.

Вирус создан в американских пробирках?

Итак, альтернативная версия пандемии COVID-19 выглядит следующим образом.

Кстати, в версию сокрытия правды о происхождении вируса укладывается и бездействие CDC и администрации Трампа: признание утечки из военной биолаборатории стало бы крахом политической и государственной карьеры для слишком широкого круга лиц, в силу чего происхождение эпидемии, вероятно, было решено скрывать до последнего.

Впрочем, не будем сбрасывать со счетов и ту конспирологическую теорию, по которой SARS-CoV-2 был рукотворно выведен в лаборатории китайской Ухани, где в течение четырех лет до этого могли идти аналогичные эксперименты с вирусом азиатских подковоносых мышей.

В условиях карантина и внезапно освободившегося времени многие сейчас пристально изучают историю появления коронавируса. И выясняется, что пугающие новости о подобных инфекциях появлялись задолго до нынешней пандемии. И все они были связаны с лабораторными разработками. Не исключены утечки опасных штаммов. РЕН ТВ внимательно изучил все данные.

Статья в авторитетном журнале Nature датирована 2015 годом. В ней рассказывается об "успехе" американских ученых. Им удалось скрестить вирус, полученный от летучих мышей, с вирусом атипичной пневмонии. В результате получился смертельный гибрид.

"Химера инфицировала клетки дыхательных путей человека - доказательство того, что поверхностный белок SHC014 имеет необходимую структуру, чтобы связываться с ключевым рецептором на клетках и инфицировать их", - говорилось в сообщении.

Очень напоминает механизм инфицирования коронавирусом.

"Нельзя утверждать, что вирус впервые попал в человеческую популяцию в Ухане, а не попал в нее раньше. В этом месте его впервые обнаружили. Они этим вирусом занимались. У них были системы", - говорит научный руководитель, микробиолог ГУ НИИ вакцин и сывороток им. Мечникова Виталий Зверев.

Из 15 авторов исследования по созданию нового вируса 13 - ученые из университета Северной Каролины. Двое - как раз сотрудники Уханьского института вирусологии. То есть работа велась одновременно США и Китаем. Соперничество стран в сфере биотехнологий - это факт. Поэтому многие ученые не верят, что коронавирус имеет природное происхождение.

"Очень маловероятно, что летучая мышь стала первым переносчиком вируса, от которого заразился человек. Потому что в декабре, когда вирус был обнаружен, летучие мыши находились в зимней спячке", - заявил вирусолог Антонио Лопез Герреро.

Если вирус был создан искусственно, как он вырвался на свободу? В МИД Поднебесной утверждают: это не они. И призывают Белый дом признать: американские военные привезли инфекцию в Ухань - делегация США на Всемирных военных играх в Китае в октябре 2019 года насчитывала 172 человека.

"Возможно, американские военные принесли эпидемию в Ухань. Америка должна быть прозрачной, чтобы сделать данные общедоступными. Соединенные Штаты должны нам дать объяснение!" - считают в КНР.

Столь резкие заявления не случайны. Вполне вероятно, что вирус изначально разрабатывался как биологическое оружие, которое было применено как раз в разгар торговых войн США и КНР. Подозрительно и другое совпадение: США ввели мораторий на финансирование любых исследований атипичной пневмонии еще в 2014-м. Но для вируса-химеры было сделано исключение. Более того, гибридные коронавирусы культивировали на клетках, взятых из Института инфекционных болезней армии США.

"В 2015 году были запрещены эти исследования. Ни на SARS, ни на MERS. Судя по всему, субсидирования шли из других статей, исследования продолжались. Скорее всего, они считали, что предупредили человека, что эта мутация опасна", - говорит заведующий кафедрой политологии и социологии РЭУ им. Г.В. Плеханова.

Есть еще доказательство: Белый дом пытался разыграть сценарии управляемой пандемии. В 2017 году администрация президента США отработала действия при всеобщем заражении. Снимки из презентации очень напоминают то, что происходит сейчас. А в отчете НАТО за 2019-й сказано: на изучение химической и биологической угрозы было направлено 29% всех научных проектов. В 7 раз больше, чем раньше. Получается, что США готовились.

"Американскими учеными была произведена модификация вируса китайской летучей мыши. В США он гуляет с августа 2019 года. Говорить о том, что это природный очаг, не приходится", - считает бывший член комиссии по биологическому оружию ООН, военный эксперт Игорь Никулин.

Прошлым летом США поразила так называемая вейповая болезнь, похожая на коронавирус. Вместо объяснений Штаты самоизолируются, в том числе от ближайших союзников по НАТО. А реальную помощь Италии, где число умерших от коронавируса перевалило за 5 тысяч, оказывают Китай и Россия. Из Москвы вылетели 9 самолетов с медицинским оборудованием и специалистами.

Теперь наши медики на Апеннинском полуострове, как на полигоне в боевых условиях, где ситуацию даже не надо моделировать. Вирус, вполне возможно, мутировал, стал более агрессивным. Важно досконально изучить этот штамм, чтобы вовремя принять меры.

Необычная публикация 2015 года в американском научном журнале привлекла внимание всех на фоне пандемии коронавируса.

![]()

А можно саму статью?

Не та ли это статья, где ничего схожего с нынешним вирусом нет?

Можно. Нажми мышкой на слово "Источник" и случится чудо

Editors’ note, March 2020: We are aware that this story is being used as the basis for unverified theories that the novel coronavirus causing COVID-19 was engineered. There is no evidence that this is true; scientists believe that an animal is the most likely source of the coronavirus.

Примечание редактора, март 2020 года. Нам известно, что эта история используется в качестве основы для непроверенных теорий о создании нового коронавируса, вызывающего COVID-19. Нет никаких доказательств того, что это правда; ученые считают, что животное является наиболее вероятным источником коронавируса. (с) Из оригинала статьи

Точку в этом вопросе поставит лишь сравнительная геномика. Я доверяю только объективным фактам

обратите внимание что к чести британских издателей Nature, статья не удалена с сайта издания, но несколько дней назад была отредактирована.

За публикацию деньги уплочены, они не имеют права ее удалить. К тому же, на статью могут ссылаться другие ученые

Почти два часа, но очень интересно. Миф про то, что вирус создан искусственно там опровергается.

Специльно для таких долбосоколов, как maksim26ru

Editors’ note, March 2020: We are aware that this story is being used as the basis for unverified theories that the novel coronavirus causing COVID-19 was engineered. There is no evidence that this is true; scientists believe that an animal is the most likely source of the coronavirus.

Кто там хотел знать, при какой температуре коронавирус дохнет? Завезли проверенную информацию

Ученые из французского Университета Прованса (Université de Provence — Aix-Marseille I) в ходе исследований определили температуру, необходимую для гибели коронавируса. Об этом говорится в сообщении, размещенном в электронной научной библиотеке bioRxiv.

В ходе эксперимента исследователи нагревали клетки коронавируса до 60 градусов по Цельсию в течение часа и обнаружили, что после теплового воздействия некоторые его штаммы могли размножаться. Полностью коронавирус погиб после нагрева до 92 градусов в течение 15 мин.

В исследовании использовались клетки почек африканской зеленой обезьяны, зараженные штаммом коронавируса от пациента из Германии. Инфицированные клетки ученые поместили в две пробирки — стерильную и с биоматериалом. При нагреве в чистой среде вирусы погибли, а в нестерильной коронавирус смог продолжить размножение до уровня, необходимого для заражения человека.

Ранее ученые из канадского университета Альберты установили, что препарат ремдесивир, разработанный для лечения лихорадки Эбола, способен блокировать размножение коронавируса.

В свою очередь, австралийские ученые из университета Монаша и Королевского госпиталя в Мельбурне пришли к выводу, что антипаразитный препарат ивермектин, одобренный Всемирной организацией здравоохранения (ВОЗ), на 99% уменьшает присутствие в клетках вируса SARS-CoV-2, вызывающего болезнь COVID-19.

Ученые обрабатывали ивермектином клеточную культуру, зараженную коронавирусом. Через 24 часа присутствие вируса в ней сократилось на 93%, а через 48 часов уменьшилось в 5000 раз — доля вирусных РНК снизилась до менее чем 1%.

Подробнее на РБК:

![]()

Канада на время Коронавируса

Меры, принимаемые правительством Канады во время эпидемии Коронавируса

В этом списке только некоторые из мер. Что-то из списка касается только нашей провинции, что-то всей Канады. У других провинций есть свои программы помощи.

1. $192,000,000 на разработку вакцины.

2. $500 ежемесячно на рент жилья.

3. Кроме того, жильца теперь нельзя будет выгнать за неуплату.

4. Отсрочка по ипотечным выплатам на 6 месяцев (плюс послабления и отсрочки по другим кредитам).

5. Отсрочка по оплате счетов за электричество, плюс подарок до $600 на оплату счетов.

6. Единовременная выплата $1,000 для людей, кого уволили, кто заболел или самоизолировался, кто должен сидеть дома с детьми или присматривать за заболевшими членами семьи.

7. $900 каждые две недели (на срок до 15 недель) каждому, кто заболел, кто на самоизоляции, кто просто остаётся дома, чтобы заботиться об остальных членах семьи.

8. На полгода отменяются выплаты за беспроцентный кредит для обучения студентов.

9. Налоговую декларацию можно подать позже, т.е. не как раньше до 1 апреля, а до 1 июля. Саму выплату налогов также можно задержать без всяких штрафов до 31 августа.

10. Правительство выплачивает 10% расходов небольших частных компаний на зарплаты сотрудникам (при этом задним числом - начиная с 15 марта). Пока в течение 3 месяцев.

11. Существенно снижена банковская ставка - теперь это 0.25%

12. 75% расходов детских садов оплачивается правительством.

13. Увеличены федеральные детские пособия до $300. Плюс есть провинциальные. В среднем теперь на семью со средним доходом и двумя детьми пособия будут около $900 в месяц.

14. $5,000 на возвращение домой в Канаду.

Вообще, Канада пока выделало на все эти программы $82,000,000,000 (т.е. 3% от ВВП).

![]()

Бессрочный карантин

![]()

Как вскрывают пароли представители правоохранительных органов

Хакеры, мошенники, работники IT-безопасности, следственные органы и спецслужбы — все они при определенных обстоятельствах могут попытаться добраться до информации, защищенной с помощью паролей. И если инструменты, которыми пользуются хакеры и спецслужбы, в целом практически совпадают, то подход к задаче отличается кардинальным образом. За исключением единичных дел, на раскрытие которых могут быть брошены огромные силы, эксперт работает в рамках жестких ограничений как по ресурсам, так и по времени, которое он может потратить на взлом пароля. Какие подходы используют правоохранительные органы и чем они отличаются от работы хакеров — тема сегодняшнего материала.

Добрым словом и пистолетом

Да, ты не обязан свидетельствовать против самого себя и выдавать свои пароли. Этот принцип наглядно иллюстрируется очередным случаем. Подозреваемый в хранении детской порнографии сидит уже 27 месяцев за то, что отказывается сообщить пароли от зашифрованных дисков. Презумпция невиновности? Не, не слышали.

Что можно сделать за 45 минут? А за два дня?

В более серьезных случаях, когда конфискуется в том числе и компьютер подозреваемого, следствие может приложить и более серьезные усилия. Опять же, от страны, от тяжести преступления, от важности именно цифровых улик будет зависеть и количество ресурсов, которые можно затратить на взлом.

Как они это делают

Но вернемся к нашим двум дням для взлома. Что можно сделать за это время?

Насколько (бес)полезны стойкие пароли

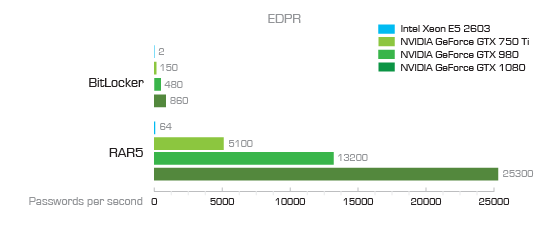

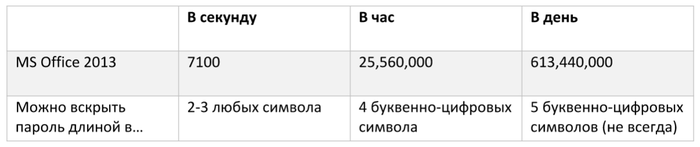

Для начала — немного теории. Нет, мы не будем в очередной раз повторять мантру о длинных и сложных паролях и даже не будем советовать пользоваться паролехранилками. Просто рассмотрим две картинки:

Скорость перебора паролей с использованием видеокарты: вот BitLocker и RAR5

а вот Microsoft Office, Open Office и IBM Notes

Как видим, скорость перебора для томов BitLocker — всего 860 паролей в секунду при использовании аппаратного ускорителя на основе Nvidia GTS 1080 (к слову, это действительно быстро). Для документов Microsoft Office 2013 цифра повыше, 7100 паролей в секунду. Что это означает на практике? Примерно вот это:

Таким образом, на очень быстром компьютере с аппаратным ускорителем пароль, состоящий из пяти букв и цифр, будет взломан за день. Если в том же пятизначном пароле затешется хотя бы один специальный символ (знак препинания, #$%^ и подобное), ломать его придется уже две-три недели. Но пять знаков — мало! Средняя длина пароля сегодня — восемь символов, а это уже далеко за пределами вычислительных возможностей даже самых мощных кластеров в распоряжении полицейских.

Сколько у тебя паролей?

Я подсчитал: у меня 83 уникальных пароля. Насколько они на самом деле уникальны — разговор отдельный; пока просто запомним, что у меня их 83. А вот у среднего пользователя уникальных паролей гораздо меньше. По данным опросов, у среднего англоязычного пользователя 27 учетных записей в онлайновых сервисах. Способен ли такой пользователь запомнить 27 уникальных, криптографически сложных паролей? Статистически — не способен. Порядка 60% пользуются десятком паролей плюс их незначительными вариациями (password, password1, ну, так и быть, — Password1234, если сайт требует длинный и сложный пароль). Этим беззастенчиво пользуются спецслужбы.

В ней можно просто побродить по хранилищам паролей, а можно нажать Export, в результате чего за считаные секунды все доступные пароли будут извлечены из всех поддерживаемых источников и сохранены в текстовый файл (дубликаты удаляются). Вот этот-то текстовый файл и есть готовый словарь, который в дальнейшем используется для вскрытия паролей, которыми зашифрованы файлы с серьезной защитой.

Извлекаем пароли из браузеров и почтовых клиентов

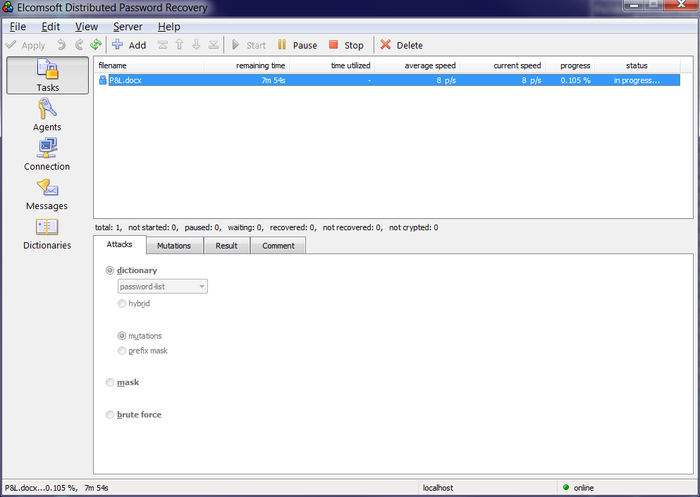

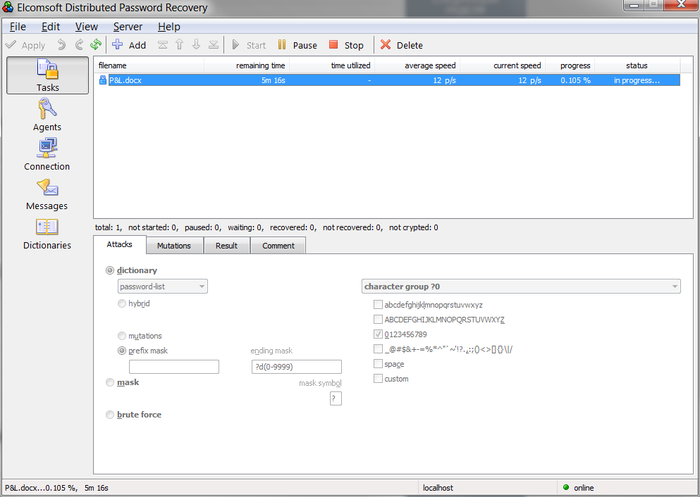

Допустим, у нас есть файл P&L.docx, извлеченный с компьютера пользователя, и есть словарик из его паролей от нескольких десятков (или даже сотни) учетных записей. Попробуем воспользоваться паролями для расшифровки документа. С этим может помочь практически любая программа для перебора паролей, которая поддерживает формат документов MS Office 2013. Нам привычнее Elcomsoft Distributed Password Recovery.

Второй этап — используется тот же словарь, состоящий из паролей пользователя, но в конец каждого пароля дописываются цифры от 0 до 9999.

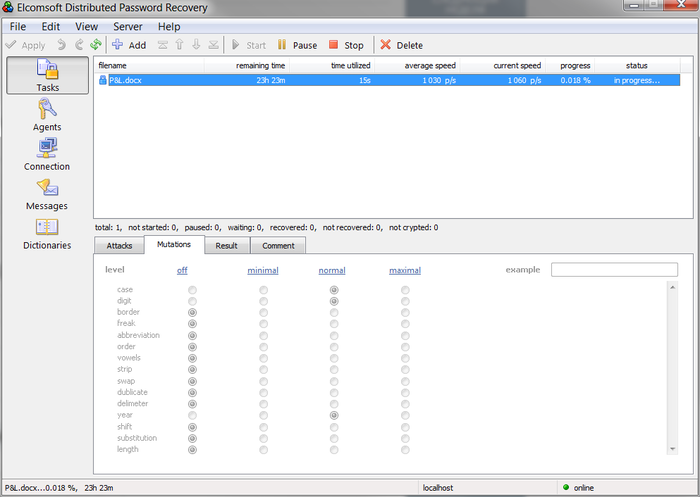

Большой соблазн — активировать их все, но практического смысла в этом немного. Имеет смысл изучить, как именно конкретный пользователь выбирает свои пароли и какие именно вариации он использует. Чаще всего это одна или две заглавных буквы (вариация case средней степени), одна или две цифры в произвольных местах пароля (вариация digit средней степени) и год, который чаще всего дописывается в конец пароля (вариация year средней степени). Впрочем, на данном этапе все-таки имеет смысл просмотреть пароли пользователя и учесть вариации, которые использует именно он.

На втором и третьем этапах обычно вскрывается каждый десятый пароль. Итоговая вероятность расшифровать документ у среднего пользователя — порядка 70%, причем время атаки ничтожное, а длина и сложность пароля не имеют ровно никакого значения.

Исключения из правила

Если у одного пользователя файлы и учетные записи защищены одними и теми же паролями, это вовсе не означает, что так везти будет каждый раз. Например, в одном случае подозреваемый хранил пароли в виде имен контактов в телефонной книге, а в другом сборник паролей совпадал с именами зашифрованных файлов. Еще один раз файлы были зашифрованы названиями мест отдыха подозреваемых. Инструментов для автоматизации всех подобных случаев просто не существует: даже имя файла следователю приходится сохранять в словарь вручную.

Длина не имеет значения

Если говорить о длине и сложности паролей, то большинство пользователей не привыкли себя утруждать. Впрочем, даже если бы почти все использовали пароли максимальной длины и сложности, это не повлияло бы на скорость атаки по словарям, составленным из утечек.

Если ты следишь за новостями, то, вероятно, слышал об утечках баз данных с паролями из Yahoo (три раза подряд!), LinkedIn, eBay, Twitter и Dropbox. Эти службы очень популярны; в общей сложности утекли данные десятков миллионов учетных записей. Хакеры проделали гигантскую работу, восстановив из хешей большую часть паролей, а Марк Бёрнетт собрал все утечки воедино, проанализировал ситуацию и сделал интереснейшие выводы. По данным Марка, в том, какие пароли выбирают англоязычные пользователи, прослеживаются четкие закономерности:

0,5% в качестве пароля используют слово password;

0,4% в качестве пароля используют последовательности password или 123456;

0,9% используют password, 123456 или 12345678;

1,6% используют пароль из десятки самых распространенных (top-10);

4,4% используют пароль из первой сотни (top-100);

9,7% используют пароль из top-500;

13,2% используют из top-1000;

30% используют из top-10000.

Дальше Марк не анализировал, но мы продолжили его последовательность, воспользовавшись списком из 10 миллионов самых популярных паролей. По нашим данным, пароли из этого списка использует всего 33% пользователей, а длительность атаки растет на три порядка.

Что нам дает эта информация? Вооружившись статистикой и словариком из

10 тысяч самых распространенных паролей, можно попробовать расшифровать файлы и документы пользователя даже в тех случаях, когда о самом пользователе ничего не известно (или просто не удалось получить доступ к компьютеру и извлечь его собственные пароли). Такая простейшая атака по списку из всего 10 тысяч паролей помогает следствию примерно в 30% случаев.

В первой части статьи мы воспользовались для атаки словарем, составленным из паролей самого пользователя (плюс небольшие мутации). Согласно статистике, такая атака работает примерно в 70% случаев. Второй метод — использование списка из top-10000 паролей из онлайновых утечек, что дает, снова согласно статистике, тридцатипроцентную вероятность успеха. 70 + 30 = 100? В данном случае — нет.

Разумеется, на перечисленных атаках процесс не останавливается. Подключаются собственные словари — как с популярными паролями, так и словари английского и национального языков. Как правило, используются вариации, здесь единого стандарта нет. В ряде случаев не брезгуют и старым добрым brute force: кластер из двадцати рабочих станций, каждая из которых укомплектована четырьмя GTX 1080, — это уже полмиллиона паролей в секунду для формата Office 2013, а для архивов в формате RAR5 и вовсе за два миллиона. С такими скоростями уже можно работать.

Разумеется, пароли к учетным записям, которые можно извлечь из компьютера подозреваемого, далеко не всегда помогут в расшифровке файлов и криптоконтейнеров. В таких случаях полиция не стесняется привлекать и другие методы. Так, в одном случае следователи столкнулись с зашифрованными данными на ноутбуках (системные накопители были зашифрованы с использованием BitLocker Device Protection совместно с модулем TPM2.0).

Читайте также: