Виды противников или нарушителей понятия о видах вируса

Сайт СТУДОПЕДИЯ проводит ОПРОС! Прими участие :) - нам важно ваше мнение.

Внутренние угрозы

Классификация угроз по виду нарушителей и степени преднамеренности.

Виды противников и нарушителей. Мотивы действий нарушителя.

Вы сможете лучше защитить свою информ. систему, если будете знать, кем является нарушитель.

В нашем случае нарушитель – человек (или группа людей), который пытается нарушить одно из основных свойств информации: доступность, целостность или конфиденциальность.

Нарушитель может быть взломщиком (cracker) или хакером (hacker).

Взломщик – это персона, которая использует передовые знания в области вычислительной техники для того, чтобы, не имея соответствующего права, зондировать или компрометировать защиту информационной системы. Действия взломщика обычно содержит злой умысел.

Хакер – это персона, исследующая целостность и надежность защиты операционной системы или сети. Обычно это программист, использующий передовые знания и желающий проверить систему новыми новаторскими способами. Нередко хакер свободно делится своими новыми знаниями с другими, что может создавать дополнительные проблемы для его жертвы. Действия хакера обычно не содержат злого умысла, и хакер не пытается предложить свои услуги по взлому.

Мотивы действия сетевых нарушителей довольно разнообразны, но всех нарушителей можно отнести к категориям внутренней и внешней угрозы.

Внутренние угрозы исходят изнутри организации и их можно разделить на умышленные и неумышленные.

Основные типы внутренних нарушителей:

1. Служащие с недостойными намерениями. Служащие, преднамеренно проверяющие уязвимость защиты с целью получения прибыли или с целью краж. (Привести пример про поиск свободных IP-адресов и сканирование IP-адресов и tcp-портов и физическое переключение портов)

2. Служащие, совершающие непреднамеренные нарушения. Служащие, которые случайно загрузили вирус или другую опасную для системы программу или случайно получили доступ к важной части внутренней сети.

Внешние угрозы исходят от объектов, находящихся вне организации, и также могут быть умышленными и неумышленными.

Основные типы внешних нарушителей:

1. Любители острых ощущений. Многие нарушители атакуют сети просто ради удовольствия или с тем, чтобы произвести соответствующее впечатление.

2. Конкуренты. Ваш успех может привлечь конкурентов, заинтересованных в доступе к информации, важной с точки зрения конкуренции. Целью конкурентов может быть не только получение информации но и нарушение целостности или доступности Вашей информации.

3. Враги. Информационные войны могут возникнуть на фоне национализма, фанатизма или каких-либо идеологических соображений. Например, в ходе конфликта в Косово на Web-узле НАТО наблюдалось заметное повышение активности хакеров.

4. Похитители. Нарушители могут искать конкретную ценную информацию с целью ее продажи или использования.

5. Шпионы. Промышленны шпионаж сегодня распространяется всё шире и шире.

6. Враждебно настроенные бывшие служащие. Служащие, знающие внутреннюю инфраструктуру, могут преследовать цели отмщения, извлечения прибыли или морального удовлетворения.

7. Другие. Люди могут вторгаться в информационную систему по разным причинам: из спортивного интереса или желания исследовать сеть, от скуки, любопытства или же с целью получения признания.

Усредненный портрет нарушителя постоянно меняется с развитием информ. технологий (ИТ). Рассмотрим для сравнения нарушителей первой волны и современных.

Уровень знаний и характеристика нарушителей первой волны.

Сетевые вторжения начинались людьми, стремящимися получить несанкционированный доступ к телекомм. ресурсам. Для обозначения соответствующих действий обычно используют слово фрикинг (phreaking). Нарушитель первой волны имел определенный уровень мастерства и обладал след. характеристиками:

- умел использовать несколько языков программирования: C, C++, Perl, VB, Java

- имел глубокие знания в области использования протоколов TCP/IP, сервисов и соответствующих средств

- досконально знал, как минимум, две операционных системы, например UNIX и DOS

- имел работу, связанную с использованием компьютеров и сетей

Уровень знаний и характеристика современных нарушителей.

Методы вторжения и соответствующие средства теперь широко известны и доступны.

- он может загрузить созданные кем-то другим программн. средства из Internet с хакерских сайтов

- находится в той возрастной группе, когда имеется достаточно времени для экспериментов и разработки соответствующих методов. Обычно это студент или любитель технологических новинок

Действия современных нарушителей хорошо изучены и менее разнообразны. Все основные угрозы изучены и классифицированы и против каждой из них можно найти готовые средства, главное уметь их применить.

| | | следующая лекция ==> | |

| Недостатки политики защиты ИС | | | Вредоносное программное обеспечение (вирусы, трояны, черви) |

Нам важно ваше мнение! Был ли полезен опубликованный материал? Да | Нет

В связи с широким использованием Интернета существуют различные типы и виды компьютерных угроз, которым подвержены компьютерные сети.

Каждая из этих опасностей может нанести потенциальный ущерб и причинить много вреда, если данные будут потеряны.

Компьютерные сети, а также автономные системы подвержены ряду рисков. Опасность возрастает, когда компьютерная сеть подключена к интернету. Существуют различные виды опасностей для компьютерных систем, все они имеют общую связь.

Они предназначены для обмана пользователя и получения доступа к сети или автономным системам, или уничтожения данных. Известно, что некоторые угрозы воспроизводятся сами собой, в то время как другие уничтожают файлы в системе или заражают сами файлы.

Типы угроз компьютерной безопасности

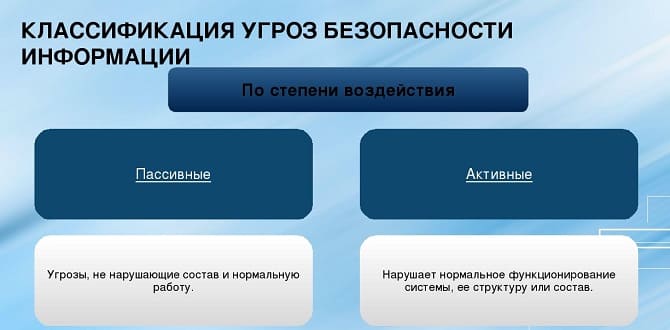

Классификация типов угроз информационной безопасности производится по способу компрометации информации в системе. Есть пассивные и активные угрозы.

Пассивные угрозы очень трудно обнаружить и в равной степени трудно предотвратить. Активные угрозы продолжают вносить изменения в систему, их достаточно легко обнаружить и устранить.

Вирус

Наиболее распространенными из типов киберугроз являются вирусы. Они заражают различные файлы в компьютерной сети или в автономных системах.

Большинство людей становятся жертвами вирусов, злоумышленник заставляет человека предпринимать какие-либо действия, такие как щелчок по вредоносной ссылке, загрузка вредоносного файла и так далее. Именно из этих ссылок и файлов вирус передается на компьютер.

Есть также случаи, когда вирусы были частью вложения электронной почты. Вирусы могут распространяться через зараженное портативное хранилище данных (флешки, накопители). Следовательно, важно иметь в системе антивирус, который может не только обнаружить вирус, но и избавиться от него.

Черви

Другими распространенными типами угроз безопасности в Интернете являются черви. На самом деле это вредоносные программы, которые используют слабые стороны операционной системы. Подобно тому, как черви в реальной жизни перемещаются из одного места в другое, точно так же черви в кибер-мире распространяются с одного компьютера на другой и из одной сети в другую.

Наиболее характерной особенностью червей является то, что они способны распространяться с очень высокой скоростью, что может привести к риску сбоя системы.

Существует тип червя, который называется net worm.

Эти черви размножаются, посылая полные и независимые копии по сети, заражая таким образом почти все системы в указанной сети.

Троянский вирус

Это другой тип компьютерного вируса, который замаскирован. Троянцы получили свое имя из легенды. Часто видно, что Трояны являются частью различных вложений в электронных письмах или ссылках на скачивание. В некоторых случаях посещение определенных веб-страниц также подвергает риску компьютерную систему.

Spyware

Шпионское ПО, как следует из названия, предлагает шпионить за сетью и компьютерной системой. Они могут быть непреднамеренно загружены с разных веб-сайтов, сообщений электронной почты или мгновенных сообщений.

Руткит

Работа руткитов заключается в том, чтобы прикрывать хакеров. Лучшая или худшая сторона руткитов состоит в том, что они также могут скрываться от антивирусного программного обеспечения, из-за чего пользователь не знает, что в системе присутствует руткит.

Это помогает хакеру, и он может распространять вредоносное ПО в системе. Поэтому важно иметь хороший антивирус со сканером руткитов , который сможет обнаружить вторжение.

Riskware

Это опасные программы, которые часто становятся частью программных приложений. Они рассматриваются как часть среды разработки для вредоносных программ и распространяются на программные приложения. В некоторых случаях эти приложения также могут использоваться хакерами в качестве дополнительных компонентов для получения доступа в сеть.

Adware

Дополнение к списку компьютерных угроз – рекламное ПО. Нередко на компьютере появляются различные рекламные объявления или всплывающие окна, когда используются определенные приложения. Они могут не представлять большой угрозы, но часто снижают скорость работы компьютеров.

Есть вероятность того, что компьютерная система может стать нестабильной из-за этих рекламных программ.

Фишинг

Зачастую люди получают электронные письма от надежных организаций, таких как банки. В некоторых случаях сообщения электронной почты могут поступать с поддельных сайтов, которые могут напоминать оригинальный сайт или накладывать поддельные всплывающие окна, в результате чего собираются конфиденциальные данные. Они являются частью различных мошеннических действий и часто представляют финансовые угрозы.

Это были основные типы компьютерных угроз.

На видео: Виды и типы компьютерных угроз

Типовая удаленная атака – это удаленное информационное разрушающее воздействие, программно осуществляемое по каналам связи и характерное для любой распределенной вычислительной сети.

Основной особенностью распределенной вычислительной сети является распределенность ее объектов в пространстве и связь между ними по физическим линиям связи. При этом все управляющие сообщения и данные, пересылаемые между объектами вычислительной сети, передаются по сетевым соединениям в виде пакетов обмена. Эта особенность привела к появлению специфичного для распределенных вычислительных сетей типового удаленного воздействия, заключающегося в прослушивании канала связи, называемого анализом сетевого трафика.

Анализ сетевого трафика позволяет:

· изучить логику работы распределенной вычислительной сети, это достигается путем перехвата и анализа пакетов обмена на канальном уровне (знание логики работы сети позволяет на практике моделировать и осуществлять другие типовые удаленные атаки);

· перехватить поток данных, которыми обмениваются объекты сети, то есть удаленная атака данного типа заключается в получении несанкционированного доступа к информации, которой обмениваются пользователи (примером перехваченной при помощи данной типовой удаленной атаки информации могут служить имя и пароль пользователя, пересылаемые в незашифрованном виде по сети).

Одной из проблем безопасности распределенной ВС является недостаточная идентификация и аутентификация (определение подлинности) удаленных друг от друга объектов. Основная трудность заключается в осуществлении однозначной идентификации сообщений, передаваемых между субъектами и объектами взаимодействия. Обычно в вычислительных сетях эта проблема решается использованием виртуального канала, по которому объекты обмениваются определенной информацией, уникально идентифицирующей данный канал. Для адресации сообщений в распределенных вычислительных сетях используется сетевой адрес, который уникален для каждого объекта системы (на канальном уровне модели OSI – это аппаратный адрес сетевого адаптера, на сетевом уровне – адрес определяется протоколом сетевого уровня (например, IP-адрес). Сетевой адрес также может использоваться для идентификации объектов сети.

В том случае, когда в вычислительной сети используют нестойкие алгоритмы идентификации удаленных объектов, оказывается возможной типовая удаленная атака, заключающаяся в передаче по каналам связи сообщений от имени произвольного объекта или субъекта сети, то есть подмена объекта или субъекта сети.

Недостаточно надежная идентификация сетевых управляющих устройств (например, маршрутизаторов) является причиной возможного внедрения в сеть ложного объекта путем изменения маршрутизации пакетов, передаваемых в сети.

Современные глобальные сети представляют собой совокупность сегментов сети, связанных между собой через сетевые узлы. При этом маршрутом называется последовательность узлов сети, по которой данные передаются от источника к приемнику. Каждый маршрутизатор имеет специальную таблицу, называемую таблицей маршрутизации, в которой для каждого адресата указывается оптимальный маршрут. Таблицы маршрутизации существуют не только у маршрутизаторов, но и у любых хостов (узлов) в глобальной сети. Для обеспечения эффективной и оптимальной маршрутизации в распределенных ВС применяются специальные управляющие протоколы, позволяющие маршрутизаторам обмениваться информацией друг с другом (RIP (Routing Internet Protocol), OSPF (Open Shortest Path First)), уведомлять хосты о новом маршруте – ICMP (Internet Control Message Protocol), удаленно управлять маршрутизаторами (SNMP (Simple Network Management Protocol)). Эти протоколы позволяют удаленно изменять маршрутизацию в сети Интернет, то есть являются протоколами управления сетью.

Реализация данной типовой удаленной атаки заключается в несанкционированном использовании протоколов управления сетью для изменения исходных таблиц маршрутизации. В результате успешного изменения маршрута атакующий получит полный контроль над потоком информации, которой обмениваются объекты сети, и атака перейдет во вторую стадию, связанную с приемом, анализом и передачей сообщений, получаемых от дезинформированных объектов вычислительной сети.

Получив контроль над проходящим потоком информации между объектами, ложный объект вычислительной сети может применять различные методы воздействия на перехваченную информацию, например:

1) селекция потока информации и сохранение ее на ложном объекте (нарушение конфиденциальности);

2) модификация информации:

· модификация данных (нарушение целостности);

· модификация исполняемого кода и внедрение разрушающих программных средств – программных вирусов (нарушение доступности, целостности);

3) подмена информации (нарушение целостности).

1. Отсутствие выделенного канала связи между объектами сети.

2. Недостаточная идентификация объектов и субъектов сети.

3. Взаимодействие объектов без установления виртуального канала.

4. Отсутствие в распределенных вычислительных сетях полной информации о ее объектах.

5. Отсутствие в распределенных вычислительных сетях криптозащиты сообщений.

Тема 3. Виды противников или "нарушителей". Понятия о видах вирусов. Понятие угрозы. Наиболее распространенные угрозы. Классификация угроз

Угроза – потенциальная возможность определенным способом нарушить ИБ.

Попытка реализации угрозы называется атакой.

Предпринимающий атаку называется злоумышленником.

Угрозы можно классифицировать по нескольким критериям:

По целям угрозы

По принципам воздействия

· с использованием доступа субъекта (пользователя) к объекту (файлу, каналу)

· с использованием скрытых каналов

По характеру воздействия

· активное воздействие (нарушение правил)

· пассивное воздействие (наблюдение и анализ)

По используемым средствам

· стандартное программное обеспечение(ПО)

По способу воздействия на сеть

· в интерактивном режиме

· в пакетном режиме

По состоянию объекта атаки

· угроза хранения (на диске, ленте)

· угроза передачи по линии связи

· угроза обработки (когда объектом атаки является процесс пользователя)

По способу воздействия

· непосредственное воздействие на объект

· воздействие на систему разрешений

По используемой ошибке

· недостаточная политика безопасности

· ошибки в алгоритмах

· ошибки в программах

По объекту атаки

· автоматические системы обработки информации в целом

· пакеты данных и каналы связи

o Знание наиболее уязвимых мест в системе, уже более чем на 50% спасает от угроз.

· Наиболее уязвимые места:

Клиентские ПК и их ПО:

· Искажение программ и данных в оперативной памяти

· Искажение (разрушение)файлов и системных областей

· Уменьшение скорости работы, неадекватная реакция на команды оператора

· Вмешательство в процесс обмена сообщениями по сети путем непрерывной посылки хаотических сообщений

· Блокирование принимаемых или передаваемых сообщений, их искажение

· Имитация пользовательского интерфейса или приглашений ввода пароля (ключа) с целью запоминания паролей

Угроза– потенциальная возможность определенным способом нарушить ИБ.

Попытка реализации угрозы называется атакой.

Предпринимающий атаку называется злоумышленником.

Угрозы можно классифицировать по нескольким критериям:

По целям угрозы

По принципам воздействия

с использованием доступа субъекта (пользователя) к объекту (файлу, каналу)

с использованием скрытых каналов

По характеру воздействия

активное воздействие (нарушение правил)

пассивное воздействие (наблюдение и анализ)

По используемым средствам

стандартное программное обеспечение(ПО)

По способу воздействия на сеть

в интерактивном режиме

в пакетном режиме

По состоянию объекта атаки

угроза хранения (на диске, ленте)

угроза передачи по линии связи

угроза обработки (когда объектом атаки является процесс пользователя)

По способу воздействия

непосредственное воздействие на объект

воздействие на систему разрешений

По используемой ошибке

недостаточная политика безопасности

ошибки в алгоритмах

ошибки в программах

По объекту атаки

автоматические системы обработки информации в целом

пакеты данных и каналы связи

Знание наиболее уязвимых мест в системе, уже более чем на 50% спасает от угроз.

Наиболее уязвимые места:

Клиентские ПК и их ПО:

Искажение программ и данных в оперативной памяти

Искажение (разрушение)файлов и системных областей

Уменьшение скорости работы, неадекватная реакция на команды оператора

Вмешательство в процесс обмена сообщениями по сети путем непрерывной посылки хаотических сообщений

Блокирование принимаемых или передаваемых сообщений, их искажение

Имитация пользовательского интерфейса или приглашений ввода пароля (ключа) с целью запоминания паролей

Серверы локальной сети

Искажения проходящей через сервер информации (при обмене между клиентскими ПК)

Сохранение проходящей информации в скрытых областях внешней памяти

Искажение (уничтожение) собственности

Вывод из строя коммутационного узла вместе со всеми абонентскими пунктами

Засылка пакетов не по адресу

Потеря пакетов, неверная сборка пакетов, их подмена

Внедрение вирусов в пакеты

3.1. Угрозы информационной безопасности

Угроза информационной безопасности – это потенциальная возможность нарушения режима информационной безопасности. Преднамеренная реализация угрозы называется атакой на информационную систему. Лица, преднамеренно реализующие угрозы, являются злоумышленниками.

Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем, например, неконтролируемый доступ к персональным компьютерам или нелицензионное программное обеспечение.

Угрозы информационной безопасности классифицируются по нескольким признакам:

по составляющим информационной безопасности (доступность, целостность, конфиденциальность), против которых в первую очередь направлены угрозы;

по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, персонал);

по характеру воздействия (случайные или преднамеренные, действия природного или техногенного характера);

по расположению источника угроз (внутри или вне рассматриваемой информационной системы).

Рассмотрим угрозы по характеру воздействия. Опыт проектирования, изготовления и эксплуатации информационных систем показывает, что информация подвергается различным случайным воздействиям на всех этапах цикла жизни системы.

Причинами случайных воздействий при эксплуатации могут быть:

аварийные ситуации из-за стихийных бедствий и отключений электропитания (природные и техногенные воздействия);

отказы и сбои аппаратуры;

ошибки в программном обеспечении;

ошибки в работе персонала;

помехи в линиях связи из-за воздействий внешней среды.

Преднамеренные воздействия – это целенаправленные действия злоумышленника. В качестве злоумышленника может выступить служащий, посетитель, конкурент, наемник. Действия нарушителя могут быть обусловлены разными мотивами, например: недовольством служащего служебным положением; любопытством; конкурентной борьбой; уязвленным самолюбием и т. д.

Угрозы, классифицируемые по расположению источника угроз, бывают внутренние и внешние. Внешние угрозы обусловлены применением вычислительных сетей и созданием на их основе информационных систем.

Основная особенность любой вычислительной сети состоит в том, что ее компоненты распределены в пространстве. Связь между узлами сети осуществляется физически с помощью сетевых линий и программно с помощью механизма сообщений. При этом управляющие сообщения и данные, пересылаемые между узлами сети, передаются в виде пакетов обмена. Особенность данного вида угроз заключается в том, что местоположение злоумышленника изначально неизвестно.

Правительство Российской Федерации

федеральное государственное автономное образовательное учреждение высшего профессионального образования

"Национальный исследовательский университет

"Высшая школа экономики"

для направления 080700.62 Бизнес-информатика

Учебно-методическим Советом НИУ ВШЭ-Пермь

Одобрена на заседании кафедры

информационных технологий в бизнесе

Зав. кафедрой ___________

I. Обязательный минимум содержания дисциплины по ГОС

Три вида возможных нарушений информационной системы. Защита. Основные нормативные руководящие документы, касающиеся государственной тайны, нормативно-справочные документы. Назначение и задачи в сфере обеспечения информационной безопасности на уровне государства.

Основные положения теории информационной безопасности информационных систем. Модели безопасности и их применение. Таксономия нарушений информационной безопасности вычислительной системы и причины, обуславливающие их существование. Анализ способов нарушений информационной безопасности. Использование защищенных компьютерных систем. Методы криптографии.

Основные технологии построения защищенных ЭИС. Место информационной безопасности экономических систем в национальной безопасности страны. Концепция информационной безопасности.

II. Пояснительная записка

1. Автор программы: к. т.н., доцент,

2. Требования к студентам:

Целью изучения дисциплины является ознакомление студентов с тенденциями развития защиты информации, моделями возможных угроз, терминологией и основными понятиями теории защиты информации, ознакомление с нормативными документами и методами защиты компьютерной информации и формирование навыков практического обеспечения защиты информации и безопасного использования программных средств в вычислительных системах.

- ознакомление с основными понятиями и определениями информационной безопасности;

- ознакомление с источниками, рисками и формами атак на информацию;

- ознакомление с угрозами, которыми подвергается информация;

- изучение вредоносных программ;

- приобретение навыков защиты от компьютерных вирусов и других вредоносных программам;

- ознакомление с методами и средствами защиты информации;

- ознакомление с политикой безопасности компании в области информационной безопасности;

- ознакомление со стандартами информационной безопасности;

- изучение криптографических методов и алгоритмов шифрования информации;

- изучение алгоритмов аутентификации пользователей;

- приобретение навыков защиты информации в сетях;

- изучение требований к системам защиты информации.

Изучение теоретического материала поддерживается практическими занятиями. Часть вопросов, хорошо обеспеченных литературой и не представляющих сложности для изучения ввиду того, что их содержание основано на теоретическом материале и практическом опыте программирования, полученном в рамках других дисциплин, вынесена на самостоятельное изучение.

В процессе изучения дисциплины студенты должны научиться выявлять источники, риски и формы атак на информацию, разрабатывать политику компании в соответствии со стандартами безопасности, использовать криптографические модели, алгоритмы шифрования информации и аутентификации пользователей, составлять многоуровневую защиту корпоративных сетей.

Содержание программы дисциплины должно обеспечить базовую подготовку студентов в процессе формирования устойчивых знаний и практических навыков в сфере безопасности информационных систем. Навыки администрирования и управления политикой информационной безопасности закрепляются при проведении практических занятий. Изучение материалов курса является неотъемлемой частью обучения студентов проектированию современных информационных систем.

4. Учебная задача курса:

В результате изучения курса студент должен:

- основные термины, понятия, классификации, законодательные акты, изучаемые в рамках данной дисциплины;

- основы криптографических методов защиты информации;

- принципы проектирования защищенных баз данных;

- принципы проектирования и основы эксплуатации программно-аппаратных средств защиты информации;

- способы защиты программного обеспечения от несанкционированного распространения и модификации.

- настраивать политики безопасности и управлять полномочиями и протоколами идентификации и аутентификации пользователей в СУБД и ОС;

- создавать представления пользователей, хранимые процедуры и триггеры на языке PL\SQL, обеспечивающие дополнительные возможности разграничения доступа к данным и протоколирование действий пользователей;

- настраивать систему резервного копирования СУБД;

- использовать возможности аудита в СУБД и ОС.

- о различных угрозах безопасности информационных систем, о распространенных видах атак на ИС, способах обнаружения и предотвращения атак;

- об архитектуре современных систем безопасности, их возможностях;

- об этапах проектирования защищенных баз данных и использовании средств обеспечения безопасности СУБД.

- администрирования современных СУБД;

- использования и конфигурирования штатных средств обеспечения информационной безопасности ИС, и распространенных программных средств.

5. Формы контроля:

· Текущий контроль: согласно графику контрольных мероприятий выполняются практические задания (ПЗ) и защищаются отчеты по ПЗ; студенты выполняют и защищают отчет по домашней работе.

· Итоговый контроль: зачёт проводится в соответствии с учебным планом в конце третьего модуля. Формы проведения определяются учебным планом.

Вид контрольного мероприятия

Обеспечение безопасности СУБД

В НИУ ВШЭ – Пермь принята следующая система весов:

20% результирующей оценки – оценка за работу на семинарских занятиях;

40% результирующей оценки – взвешенная сумма оценок за контрольные мероприятия;

40% результирующей оценки – оценка за итоговый (или промежуточный контроль).

Таким образом, 60% результирующей оценки – это накопительная оценка и 40% – это оценка за итоговый (или промежуточный контроль).

Результирующая оценка рассчитывается с помощью взвешенной суммы накопительной оценки и оценки за экзамен (или зачет).

Накопительная оценка рассчитывается с помощью взвешенной суммы оценок за отдельные формы текущего контроля. К формам текущего контроля относятся контрольные мероприятия (контрольные работы, эссе, коллоквиумы и пр.), которые определены учебным планом.

Формулы расчета оценок:

где Оi – оценки за контрольные мероприятия (эссе, контрольная работа, реферат и пр.)

ni – вес контрольных мероприятий (определяются преподавателем и ∑ni=1 или 100%), при этом веса по контрольным мероприятиям:

n1 = 100% - домашняя работа.

где ki – вес текущей и аудиторной оценки, при этом k1=2/3, k2=1/3

где qi – вес накопительной оценки и оценки за итоговый контроль, при этом q1=0,6, q2=0,4

Раздел 1. Безопасность информационных систем

Тема 1. Актуальность информационной безопасности, понятия и определения

Место информационной безопасности экономических систем в национальной безопасности страны. Концепция информационной безопасности. Международные стандарты информационного обмена. Классификация компьютерных преступлений. Способы совершения компьютерных преступлений. Пользователи и злоумышленники в Internet. Причины уязвимости сети Internet. Понятия и определения в информационной безопасности.

Тема 2. Угрозы информации

Тема 3. Вредоносные программы

Условия существования вредоносных программ. Понятия о видах вирусов. Классические компьютерные вирусы. Сетевые черви. Троянские программы. Rootkit. Спам. Защита от компьютерных вирусов. Признаки заражения компьютера. Источники компьютерных вирусов. Основные правила защиты. Антивирусные программы.

Тема 4. Безопасности информационных систем

Основные положения теории информационной безопасности информационных систем. Концепция информационной безопасности. Модели безопасности и их применение. Таксономия нарушений информационной безопасности вычислительной системы и причины, обуславливающие их существование. Анализ способов нарушений информационной безопасности. Использование защищенных компьютерных систем.

Раздел 2. Методы обеспечения безопасности информационных систем

Тема 5. Методы и средства защиты компьютерной информации

Методы обеспечения информационной безопасности РФ. Ограничение доступа. Контроль доступа к аппаратуре. Разграничение и контроль доступа к информации. Предоставление привилегий на доступ. Идентификация и установление подлинности объекта (субъекта). Защита информации от утечки за счет побочного электромагнитного излучения и наводок. Методы и средства защиты информации от случайных воздействий. Методы защиты информации от аварийных ситуаций. Организационные мероприятия по защите информации. Организация информационной безопасности компании. Выбор средств информационной информации. Информационное страхование.

Тема 6. Криптографические методы информационной безопасности

Методы криптографии. Классификация криптографических методов. Характеристики существующих шифров. Кодирование. Стеганография. Электронная цифровая подпись. Программные интерфейсы Crypto API.

Тема 7. Лицензирование и сертификация в области защиты информации

Законодательство в области лицензирования и сертификации. Правила функционирования системы лицензирования. Основные нормативные руководящие документы, касающиеся государственной тайны, нормативно-справочные документы. Назначение и задачи в сфере обеспечения информационной безопасности на уровне государства.

Тема 8. Критерии безопасности компьютерных систем

Тема 10. Безопасность операционных систем

Виды угроз. Разграничение доступа к ресурсам ИС. Идентификация и аутентификация пользователей в ОС семейства Windows и Linux. Аудит событий безопасности. Администрирование прав пользователей. Аппаратно-программные комплексы обеспечения безопасности ОС.

Тема 9. Безопасность баз данных

Виды угроз. SQL Injection и XSS в распределенных информационных системах. Резервное копирование и восстановление данных. Разграничение доступа пользователей. Права доступа в БД. Использование процедур PL/SQL для повышения безопасности и быстродействия информационных систем. Аудит в БД. Повышение надежности систем хранения данных. Сериализация транзакций. Журнализация.

IV. Учебно-методическое обеспечение дисциплины

1. Виейра, Р. Программирование баз данных Microsoft SQL Server 2008. пер. с англ. под ред. . - М.; СПб.; К. : Диалектика ; М.; СПб.; К. : Вильямс, 20с

1. Лядова Л. Н., Мызникова Б. И., Фролова Н. В. Основы информатики и информационных технологий. Пермь: Перм. ун‑т, 2004.

2. Кузнецов С. Д. Введение в реляционные базы данных [Электронный ресурс] [www. *****]

1. О сертификации продукции и услуг/ Закон Российской Федерации

2. О федеральных органах правительственной связи и информации/ Закон Российской Федерации

3. О государственной тайне/ Закон Российской Федерации

4. Об информации, информатизации и защите информации/ Закон Российской Федерации

5. О лицензировании отдельных видов деятельности/Постановление Правительства РФ

6. О сертификации средств защиты информации/ Постановление Правительства РФ

2. Тематика заданий по различным формам текущего контроля:

Приложение 1. План практических занятий

Приложение 2. Перечень вопросов для самоконтроля студентов

Приложение 3. Тематика домашних заданий

3. Методические рекомендации (материалы) преподавателю:

На практических занятиях используются следующие методы обучения и контроля усвоения материала:

1) выполнение практических работ по теме занятия сопровождается контрольным опросом и/или защитой отчета;

2) обсуждение различных вариантов решения, предложенных студентами, сравнение решений, анализ возможных ситуаций.

4. Методические указания студентам:

Студенту рекомендуется следующая схема подготовки к практическому занятию:

2) проанализировать основную и дополнительную литературу, рекомендованную по изучаемому разделу;

3) проанализировать варианты решений, предложенные преподавателем;

4) при затруднениях сформулировать вопросы к преподавателю.

При выполнении лабораторных заданий использовать методические рекомендации и руководства, приведенные в рекомендованных источниках

5. Рекомендации по использованию информационных технологий

Все практические занятия проводятся в компьютерном классе. Программное обеспечение сети должно поддерживать

1) возможность использовать средства разработки баз данных и виртуальных приложений (Virtual PC, Oracle XE), справочные системы.

Автор программы: __________________________________________ / /

V. Тематический расчет часов

Наименование разделов и тем

(с разбивкой по модулям)

Читайте также: