Вирус background js что это

Удалить Background.js/Trojan.gen.npe.2 с помощью простых шагов

Background.js/Trojan.gen.npe.2 – опасная инфекция вредоносного ПО, которая дает так много проблем на зараженном ПК. Вскоре после его обновления он изменяет реестры и важные системные файлы. В результате ПК начинает работать неправильно. Многие важные приложения не работают плавно, и команды пользователя начинают терпеть неудачу. На экране ПК вы заметите некоторое сомнительное сообщение, включая ошибки BSOD, уведомление о неисправности устройства и т. Д. Кроме того, постоянно появляются всплывающие окна, требующие купить определенную программу или воспользоваться такими услугами, как поддержка телефонных звонков и т. Д. Все эти предложения и услуги являются мошенничеством, поскольку они неоправданно изменяют настройки ПК и приводят к мошенничеству и мошенничеству.

Будучи новичком, если вы участвуете в небрежных действиях в Интернете, вы можете легко стать его жертвами. Он может вторгнуться в ПК с помощью множества трюков и способов, таких как спам-сообщения, ссылки на сайты для взрослых, сети обмена файлами с одноранговой сетью третьего уровня и т. Д. Обычно пользователям-новичкам не все равно интересует все эти действия. Как только он уладится, он начинает свою опасную деятельность и затрудняет производительность ПК несколькими способами. Это отключает обычное приложение безопасности вашего ПК, и, таким образом, ваша рабочая станция подвергается воздействию заражения несколькими другими серьезными вредоносными программами, включая вымогательство. Многие из жертв Background.js/Trojan.gen.npe.2 испытывают проблемы шифрования данных. Их личные файлы становятся полностью недоступными. Всякий раз, когда вы пытаетесь получить доступ к зашифрованным файлам, на экране появляется сообщение об ошибке, в котором просят вас заплатить определенные деньги за выкуп.

Background.js/Trojan.gen.npe.2 создает полный хаос. Он продолжает бомбардировать ложные предупреждения и рекламные объявления в виде фиктивных сделок, купонов, сопоставлений цен и так далее. Активность онлайн-серфинга и просмотра становится полностью разрушенной. Параметры безопасности эксплуатируются, и его лазейки подвергаются воздействию других серьезных угроз заражения вредоносными программами. Многие важные функции ПК не выполняются. Личная конфиденциальность полностью нарушается.

Как упоминалось ранее, полезная нагрузка и файлы, связанные с Background.js/Trojan.gen.npe.2, могут поступать внутри ПК несколькими способами. Поэтому будьте осторожны и укрепите настройки безопасности ПК. Не загружайте ненужные программы на свой компьютер, особенно из неофициальных источников. Внимательно ознакомьтесь с условиями и соглашением и политикой конфиденциальности. Будьте осторожны с мошенничеством с приложением электронной почты. Не используйте этот вид вредоносного ПО случайно и предпринимайте быстрые шаги, чтобы немедленно удалить их с ПК.

План а: избавиться от Background.js/Trojan.gen.npe.2 с ручным процессом (рекомендуется кибер экспертов и топ техников только)

План б : удалить Background.js/Trojan.gen.npe.2 с ПК Windows, используя средство автоматического удаления (сейф и легко для всех пользователей ПК)

Перед выполнением ручного процесса, есть несколько вещей, которые должны быть подтверждены. Во-первых, это, что вы должны иметь технические знания и Рик опыт удаления ПК вредоносных программ вручную. Необходимо иметь глубокие знания записей системного реестра и файлов. Должны иметь возможность отменить неправильные шаги и должны знать возможные негативные последствия, которые могут возникнуть из вашей ошибки. Если вы не выполняете эти базовые технические знания, план будет очень рискованно, и его следует избегать. В таком случае он настоятельно рекомендуется включить для Plan B, который легче и поможет вам обнаружить и удалить Background.js/Trojan.gen.npe.2 легко с помощью автоматического инструмента. (С SpyHunter и RegHunter)

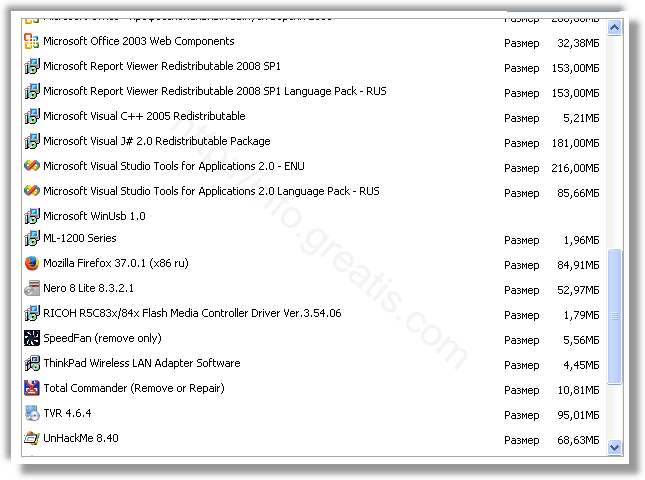

4. Выберите Background.js/Trojan.gen.npe.2 и щелкните правой кнопкой мыши, чтобы удалить его. Аналогичным образом другие подозрительные программы и файлы можно исключить аналогичным образом.

На Chrome: Открыть Google Chrome > нажмите меню Chrome > выберите Инструменты > щелкните расширение > выберите Background.js/Trojan.gen.npe.2 расширения > корзину

На Firefox: Откройте Firefox > перейти на правом углу, чтобы открыть меню браузера > выберите Дополнения > выбрать и удалить расширения Background.js/Trojan.gen.npe.2

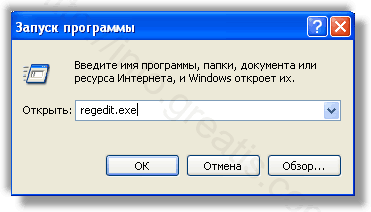

3. Обнаружение записи реестра, созданные Background.js/Trojan.gen.npe.2 и тщательно удалить их по одному

1. Нажмите на кнопку Загрузить, чтобы безопасно скачать SpyHunter.

2. Запустите SpyHunter-Installer.exe установки SpyHunter, с помощью установщика программного обеспечения Enigma.

3. После завершения установки получает SpyHunter для сканирования компьютера и поиск глубоко, чтобы обнаружить и удалить Background.js/Trojan.gen.npe.2 и связанные с ней файлы. Любые вредоносные программы или потенциально нежелательные программы автоматически получить отсканированы и обнаружены.

Шаг 2. Используйте RegHunter для максимизации производительности ПК

1. Нажмите, чтобы скачать RegHunter вместе с SpyHunter

2. Запустите RegHunter-Installer.exe для установки RegHunter через установителя

После завершения процесса установки получает нажмите проверки для параметра реестра ошибок. Будут получать обнаружены подозрительные параметры реестра и системных ошибок.

быстро будет получить завершен процесс сканирования. Нажмите на кнопку исправить все ошибки, чтобы исправить реестр поврежден и уничтожены Background.js/Trojan.gen.npe.2.

В этой статье я покажу насколько опасны могут быть расширения в хроме, и чем

расширения в фаерфоксе безопаснее.

Речь пойдёт о расширении FastProxy.

Ни в коем случае не ставьте его в чистом виде в хроме.

Чтобы получить его исходный код — сначала надо поставить другое расширение Chrome extension source viewer.

Иконка CRX при этом станет жётлой — кликнуть на неё и Выбрать "скачать как zip".

Теперь к анализу кода.

Ограничения расширения задаются CSP (content security policy) и permissions:

CSP должна сразу насторожить, она позволяет unsafe-eval (подробнее об этом здесь).

Т.е. исполнять код из любой переданной строки.

- Разрешение management позволяет управлять другмии расширениями.

- Разрешение webRequestBlocking позволяет подменять абсолютно все запросы, проходящие через браузер.

- Разрешение \u003Call_urls> это тоже самое что — позволяет действовать на любом сайте.

Подробнее о разрешениях можно узнать здесь.

Т.е. на базе лишь одного файла манифеста расширение уже имеет огромный уровень доступа ко всему.

Ключевые файлы кода перечислены в

Выполняются по порядку в массиве сразу после установки расширения или сразу после запуска браузера.

- Файл jquery.min.js я сравнил с оригинальным кодом jquery 2.2.4 — они совпадают.

- Файл ga.js это просто код Google Analytics.

- Файл lib.js это CryptoJS.

- Основной код сосредоточен в background.js.

Чтобы было намного легче читать код, я его немного переписал (переименовал функции, поменял запятые на отдельные блоки и т.п.).

Также можно использовать firefox-версию того же расширения, чтобы понять неосновную часть кода.

Использование proxy в фаерфоксе и хроме кардинально отличается.

Чтобы скачать firefox-версию расширения, нужно открыть в фаерфоксе ссылку.

Скопировать ссылку на "Добавить в Firefox" и открыть её в хроме.

Открывать также как zip-архив.

Переписанный код можно найти по этой ссылке.

Прежде всего нужно понимать что $.ajax выполненный на файле со скриптом внедряет этот скрипт в страницу (в данном случае не в страницу, а в фоновый процесс).

Они уже как бы говорят нам, что дело тут не чисто.

Добавляем console.log после CryptoJS.AES.decrypt( JSON.parse( localStorage.C)[cc], "config") и CryptoJS.AES.decrypt( JSON.parse(localStorage.P)[pc], "record") , запрещая выполнение самих аяксов.

При этом в строке JSON.parse( localStorage.C)[cc] (и аналогичной для record) cc меняем от 0 до 1 (в дальнейшем и до 2, когда увидим массивы из 3 элементов).

Получаем ссылки:

для config это

Причём ссылки отдают данные только при использовании с обоими параметрами uid и version, а также только через $.ajax или fetch. Посмотреть просто открыв через браузер не получится — видимо стоят проверки на входящие заголовки.

А теперь перейдём к тому, что отдают эти аяксы. Если вы хотите прочитать их сами, лучше используйте просто fetch в каком-то ином проекте (потребуется поставить расширения, которые разблокируют CORS в браузере).

Итак, первая ссылка отдает нам скрипт, который будет автоматически внедрён в фоновый процесс, т.к. 'unsafe-eval' присутствует, а ограничений по ссылкам нет в CSP.

Стоит отметить строку

Вбиваем в поиске "антизапрет fastproxy" и открываем 4й результат поиска, раздел "Будьте осторожны".

Выясняется, что FastProxy использует не свои proxy сервера.

Вторая ссылка дает код аналогичный первой, но скрипт уже другой!

Обычно у всех табов есть id. Исключение составляет таб-окно консоли браузера. Т.е. это защита от подсматривания через консоль.

Также этот файл содержит новые урлы, расшифруем их, используя CryptoJS.AES.decrypt( value, "config").toString(CryptoJS.enc.Utf8) и CryptoJS.AES.decrypt( value, "record").toString(CryptoJS.enc.Utf8) .

Первые 2 ссылки совпадают с предыдущими. Но третья отличается:

Для 'record' же все 3 ссылки новые.

По факту не отличается от config_proxy-fast.ru.js

Код также содержит закрытие консоли. Дальше начинается уже интересное.

достает идентификатор расширения, причём это недокументированная возможность.

Текущая документация использует иной метод

Далее идёт разветвление:

Те же три ссылки в случае если ext_id не попадает в нужный список расширений.

И одна новая ссылка, если попадает в список расширений + полная перезагрузка расширения.

Если кому удастся найти, что это были за расширения — напишите в комментариях. С текущим id FastProxy совпадений нет. Поиск через google store не дает ничего по их идентификаторам.

Снова закрытие консоли. А дальше уже самое интересное.

^ Запуск майнера Monero. Запомните кстати кошелёк, если увидите где-то в коде аналогичный — это те же люди.

Этот код отключает все расширения, кроме него самого.

Если бы не было разрешения managament, это было бы не возможно.

tabs.onUpdated запускает колбэк при обновлении одной из стадий загрузки таба на другую. Подробнее тут.

Проще говоря действует на каждый таб.

Кроме FastProxy самого. Видимо была серия нескольких расширений, которые работали как вирусы.

Все урлы, кроме тех, что содержит строку google. Видимо потому, что табы с гугл временные. Истиная причина мне не понятна.

И самое страшное — в каждый таб внедряется скрипт после полной загрузки страницы в этом табе:

Прогняем его через JS beautifier.

Игры с символами можно опустить благодаря console.log.

Самое опасное начинается там где создается тег script.

var l = document.createElement('script');

Меня интересует в первую очередь либо его innerHTML либо src.

Левая часть понятна — протокол текущей страницы. Правая же часть это фактическая ссылка. Поставим туда console.log

Аналогично прогоняем через JS beautifier

Принцип файла такой же — самая опасная часть это добавление скрипта.

Выходит правая часть к чему-то привязана

Смотрим по коду

упоминается в самовызывающейся функции f

затем f упоминается в

Т.е. через символьные операции в скрипт передаётся посещаемый URL.

Смотрим на сам код скриптов, они совпадают.

Опять прогоняем через JS beautifier.

Не переписывая код, можно посмотреть на добавления узлов, создание скриптов, замену кук,

создание элементов с нуля, аяксы. Но довольно сложно понять что происходит на самом деле.

Так что попытаемся переименовать эти нумерованные функции.

Распутывание этого файла было тяжелым. Тяжелее всего проходить через постоянные создания объектов, которые создают объекты, которые создают объекты… А также тяжело было найти чистые функции чтобы начать распутывать клубок.

Мне не удалось до конца распутать код. Но то, что распутал дает следующее:

Сборка полного отпечатка о пользователе, которая затем конвертируется в уникальную строку через серию битовых операций.

Этот отпечаток включает в себя:

- UserAgent

- Сведения об установленных плагинах (для IE особенно). Особо тут стоит упомянуть строку про Palemoon. Дело в том, что Palemoon позволяет использовать Java.

- Сведения об используемом процессоре

- Сведения об установленных шрифтах (функция getFontData). Причём по коду заложена возможность использовать расширенный список шрифтов, помимо системного. Но используется только системный

- Уникальный отпечаток по canvas (функция get2dCanvasFingerprint). Учитывая что он использует несколько нестандартных символов есть проверка на наличие установленных языков в системе.

- Уникальный отпечаток по webgl (функция getWebglFingerprint)

- Проверка фальшивости поставляемых navigator данных (функция hasFalseBrowser). Особенно в этом плане интересно использование eval.toString(), чтобы понять что за браузер используется на самом деле. Никогда бы об этом не догадался.

Есть функция, которая запускает XMLHttpRequest. Но она не используется в коде и не запускается при запуске скрипта.

Есть функция, которая внедряет флеш на страницу, но по факту она не используется.

Особо посмотрите коды сбора отпечатков canvas / webgl.

Есть внедрение айфрейма на страницу (метод appendBadIframe1).

Теперь посмотрим что находится в этом айфрейме.

Прогоняем через JS beautifier.

По коду это обменник информацией с основным скриптом. Если основной скрипт это по большей части битовые операции, то айфрейм это прогоны через вычисляемые свойства объектов. Используя window.postMessage они обменваются сообщениями между собой.

Исполнение файла создает 6 запросов XHR (причём через создание Img), а также при клике на страницу открывается новое окно.

Расшифрованные ссылки для запросов можно найти в коде.

Вернёмся к расширению и ссылкам record. Эти ссылки используются как PAC-файл для метода chrome.proxy.settings.set.

Коды файлов можно найти тут:

Т.е. FastProxy использует сервера Антизапрета и Browsec, не имея своих собственых серверов.

При помощи разрешения webrequest + webrequestBlocking можно поменять абсолютно любой запрос, включая внутренние запросы внутри самого хрома.

Т.е. можно полностью поменять HTML-страницы, можно убрать мешающие заголовки в запросах, включая CSP (content security policy) сайта.

При помощи своего прокси можно слить весь траффик пользовтаеля, который идёт через свой прокси.

Политика гугла значительно мягче чем политика мозиллы, они публикуют практически всё.

У мозиллы есть жёсткие требования: unsafe-eval запрещён, запутывание кода запрещено (разрешено, если предоставите полный сборщик).

Также мозилла сама периодически смотрит коды расширений, но не сразу после публикации.

Побробнее можно прочитать здесь и здесь.

По этой причине ставить новые расширения фаерфокса намного спокойней чем расширения хрома.

navigator отдает нереально много уникальных данных о браузере, нежели это было в прошлом. И скорей всего будет отдавать ещё больше в будущем.

eval.toString, также как и иные нативные функции позволят вычислить настоящую версию браузера.

Уникальный отпечаток по canvas и webgl.

Если кто-то работал с webgl, расскажите пожалуйста что делает функция getWebglFingerprint. И что там получается уникального?

BACKGROUND_FAULT — это рекламный вирус, при заражении которым браузер вашего компьютера начинает перенаправлять вас на сайты с рекламой вне зависимости от используемого вами браузера.

Вирусы, подобные BACKGROUND_FAULT, как правило занимаются подменой домашних страниц вашего браузера, меняют поисковый сайт, создают собственные задания в расписании, видоизменяют свойства ярлыков ваших браузеров.

Как происходит заражение рекламным вирусом BACKGROUND_FAULT?

На первый взгляд это разумно. Нет ненужных телодвижений, каких-то полей для заполнения. Но этим вы допускаете серьезную ошибку.

В настоящее время слишком много производителей инсталляционных пакетов грешат включением в процесс установки дополнительных программ. Частенько это не просто нежелательное, а даже опасное программное обеспечение. Одним из таких примеров служит BACKGROUND_FAULT. Этот зловред создан для демонстрации рекламы на вашем компьютере, хотите вы того или нет. Также он заражает и тормозит работу вашей системы, создает свои задания и расписания.

Как можно защититься от вируса BACKGROUND_FAULT и другого нежелательного программного обеспечения?

Прежде всего, как вы вероятно уяснили из предыдущего параграфа, никогда не следует устанавливать программы по-умолчанию. Всегда стоит обратить внимание на предлагаемые опции установки. Проверяйте, не предлагается ли установить какое то ненужное вам программное обеспечение или плагин. Отменяйте их установку. И главное правило: лучше потратить пару минут сначала, чем разгребать потом результат часами!

Но что если вы уже заражены? Что делать в этом случае?

Не волнуйтесь, я предлагаю два метода решения вашей проблемы: ручной и автоматизированный.

Инструкция по ручному удалению рекламного вируса BACKGROUND_FAULT

Для того, чтобы самостоятельно избавиться от рекламы BACKGROUND_FAULT, вам необходимо последовательно выполнить все шаги, которые я привожу ниже:

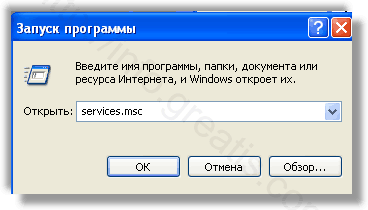

Запретить вредные службы с помощью консоли services.msc.

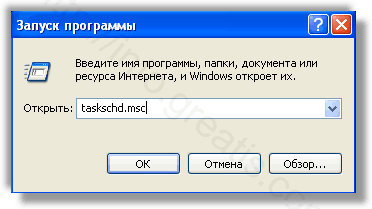

Удалить “Назначенные задания”, относящиеся к BACKGROUND_FAULT, с помощью консоли taskschd.msc.

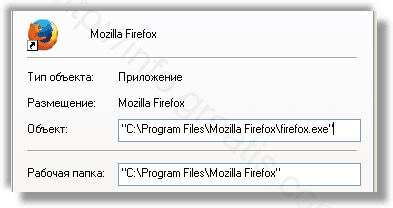

Проверить ярлыки для запуска браузеров на предмет наличия в конце командной строки дополнительных адресов Web сайтов и убедиться, что они указывают на подлинный браузер.

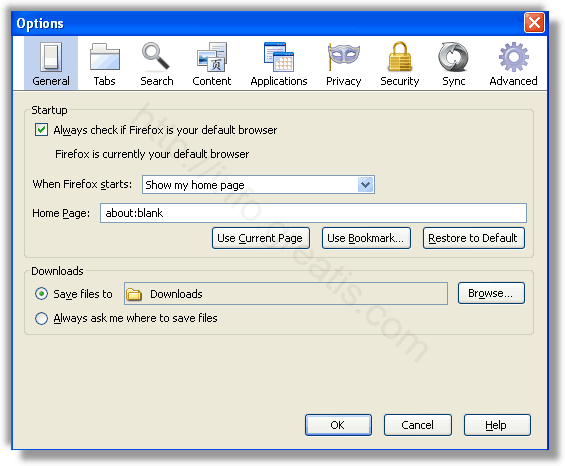

Проверить настройки поиска, домашней страницы. При необходимости сбросить настройки в начальное положение.

И все же автоматика лучше!

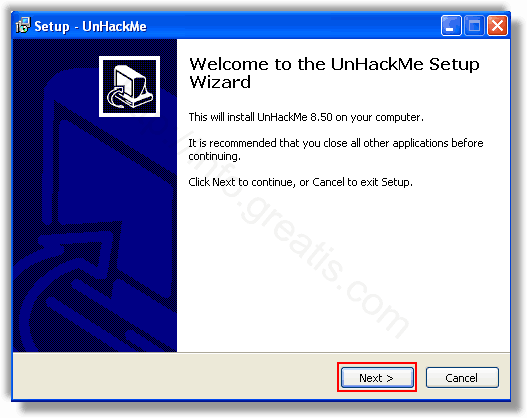

Если ручной метод — не для вас, и хочется более легкий путь, существует множество специализированного ПО, которое сделает всю работу за вас. Я рекомендую воспользоваться UnHackMe от Greatis Software, выполнив все по пошаговой инструкции.

Шаг 1. Установите UnHackMe. (1 минута)

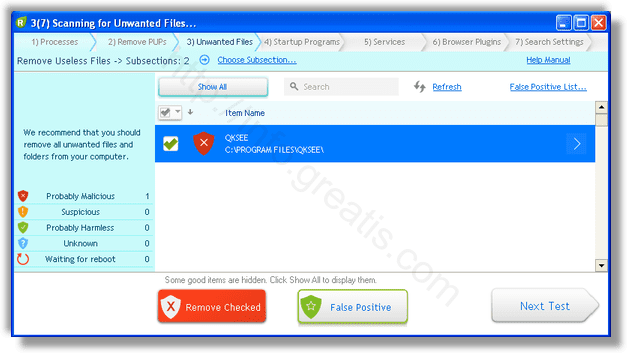

Шаг 2. Запустите поиск вредоносных программ в UnHackMe. (1 минута)

Шаг 3. Удалите вредоносные программы. (3 минуты)

UnHackMe выполнит все указанные шаги, проверяя по своей базе, всего за одну минуту.

При этом UnHackMe скорее всего найдет и другие вредоносные программы, а не только редиректор на BACKGROUND_FAULT.

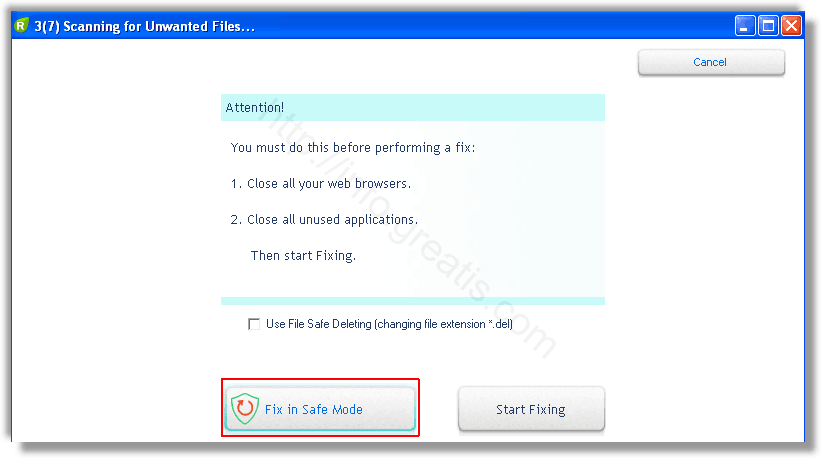

При ручном удалении могут возникнуть проблемы с удалением открытых файлов. Закрываемые процессы могут немедленно запускаться вновь, либо могут сделать это после перезагрузки. Часто возникают ситуации, когда недостаточно прав для удалении ключа реестра или файла.

UnHackMe легко со всем справится и выполнит всю трудную работу во время перезагрузки.

И это еще не все. Если после удаления редиректа на BACKGROUND_FAULT какие то проблемы остались, то в UnHackMe есть ручной режим, в котором можно самостоятельно определять вредоносные программы в списке всех программ.

Итак, приступим:

- Скачали софт, желательно последней версии. И не надо искать на всяких развалах, вполне возможно там вы нарветесь на пиратскую версию с вшитым очередным мусором. Оно вам надо? Идите на сайт производителя, тем более там есть бесплатный триал. Запустите установку программы.

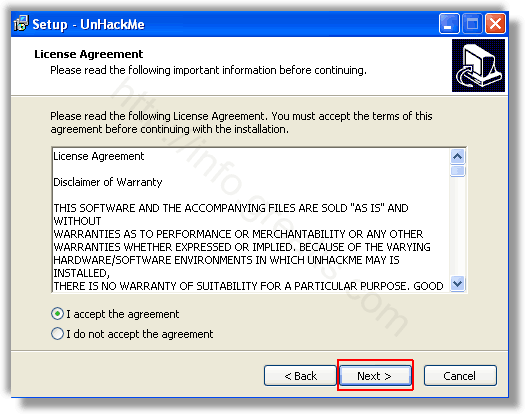

Затем следует принять лицензионное соглашение.

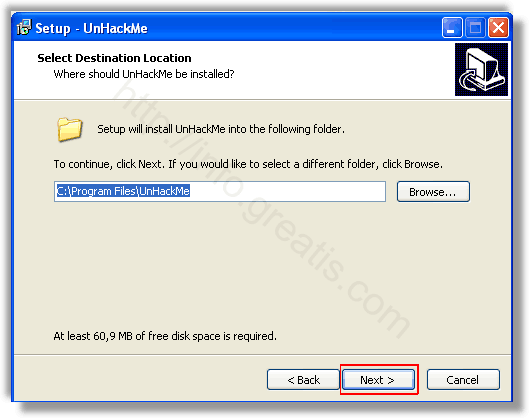

И наконец указать папку для установки. На этом процесс инсталляции можно считать завершенным.

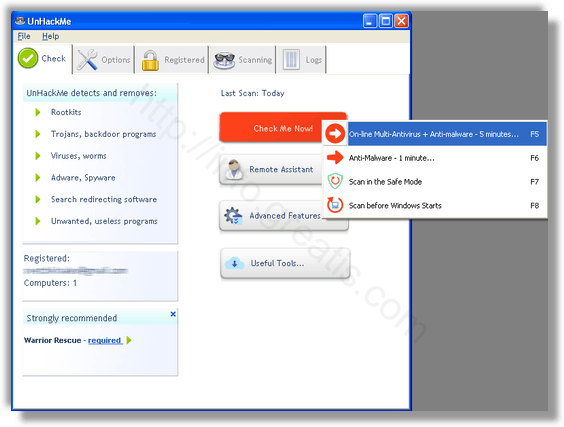

- Итак, запускаем UnHackMe, и сразу стартуем тестирование, можно использовать быстрое, за 1 минуту. Но если время есть — рекомендую расширенное онлайн тестирование с использованием VirusTotal — это повысит вероятность обнаружения не только перенаправления на BACKGROUND_FAULT, но и остальной нечисти.

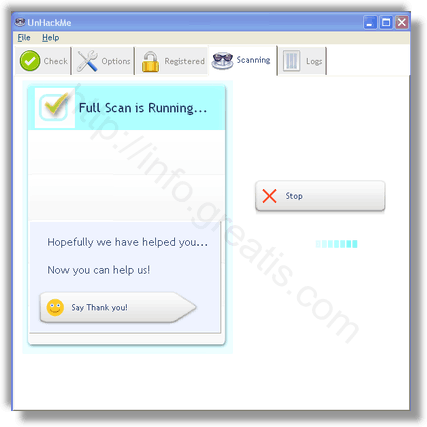

Мы увидим как начался процесс сканирования.

- Обнаруживаем что-то на очередном этапе. UnHackMe отличается тем, что показывает вообще все, и очень плохое, и подозрительное, и даже хорошее. Не будьте обезьяной с гранатой! Не уверены в объектах из разряда “подозрительный” или “нейтральный” — не трогайте их. А вот в опасное лучше поверить. Итак, нашли опасный элемент, он будет подсвечен красным. Что делаем, как думаете? Правильно — убить! Ну или в английской версии — Remove Checked. В общем, жмем красную кнопку.

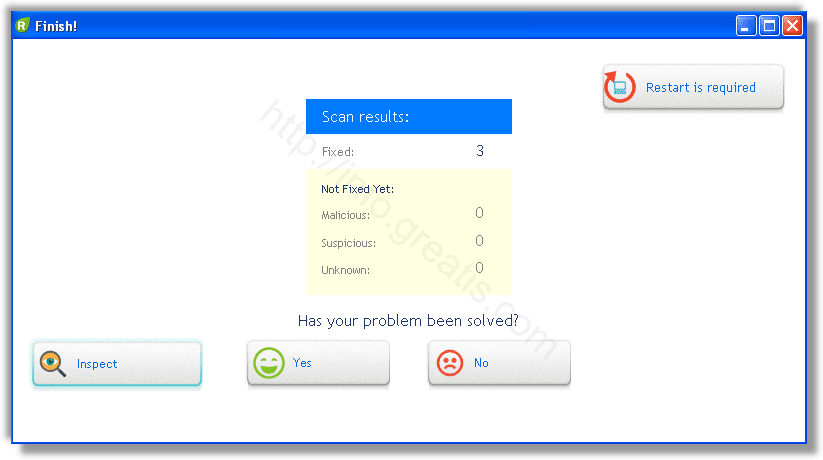

Ну и в конце вы увидите результаты сканирования и лечения.

Итак, как вы наверное заметили, автоматизированное лечение значительно быстрее и проще! Лично у меня избавление от перенаправителя на BACKGROUND_FAULT заняло 5 минут! Поэтому я настоятельно рекомендую использовать UnHackMe для лечения вашего компьютера от любых нежелательных программ!

Андрей - обычный парень, который пользуется компьютером каждый день, и ненавидит, когда неприятности наполняют его жизнь. А еще он любит петь. Но не переживайте, его голос не будет досаждать вам. Только текст )

Parasite may reinstall itself multiple times if you don't delete its core files. We recommend downloading SpyHunter to scan for malicious programs installed with it. This may save you hours and cut down your time to about 15 minutes.

This page aims to help you remove Background.js. Our removal instructions work for every version of Windows.

There are all kinds of unwanted and potentially hazardous type of software in the virtual world. They vary from mere annoyances like browser hijackers, adware and PUPs to some really serious cyber threats the likes of Ransomware, Spyware, Rootkits and so on. One of the top most dangerous kinds of software that you could come across are the representatives of the infamous Trojan Horse malware category. Pretty much every PC user has heard about those malicious programs and about their devastating capabilities. System corruption, data theft, espionage, unauthorized remote control over the PC, loading of other malware inside the targeted machine and many more are among the potential capabilities of a virus program of the Trojan Horse class.Another typical trait of those nasty threats is that they are really sneaky and could typically remain unnoticed which allows them to complete their nefarious tasks in complete stealth. All in all, this really is one of the nastiest types of malware programs you could get your machine infected with which is the reason why it is crucial that you have a good understanding of the main traits of those insidious malware programs so that you could keep your computer protected against them in the future. However, we understand that a lot of you have likely come to this article because a Trojan Horse virus has already attacked your PCs and you are now seeking a way to have the threat neutralized and eliminated. The particular Trojan Horse representative we are going to be focusing on in the next lines is the so-called Background.js virus – it is a new threat of the Trojan Horse family and it likely has the potential to execute a variety of harmful tasks and processes once inside a targeted computer. If you think you might have Background.js inside your machine, then we strongly advise you to refer to the following removal guide and the steps that it comprises. For users who might find it difficult to complete the manual instructions from the guide and for those of you who completed the steps but yet were not able to eradicate the virus, we have included in our guide a removal security program that you can also use for eliminating the Trojan so be sure to check it out if you feel like you might need the extra help.

Remove Background.js

Some of the steps will likely require you to exit the page. Bookmark it for later reference.

Reboot in Safe Mode (use this guide if you don’t know how to do it) .

WARNING! READ CAREFULLY BEFORE PROCEEDING!

We get asked this a lot, so we are putting it here: Removing parasite manually may take hours and damage your system in the process. We recommend downloading SpyHunter to see if it can detect parasite files for you.

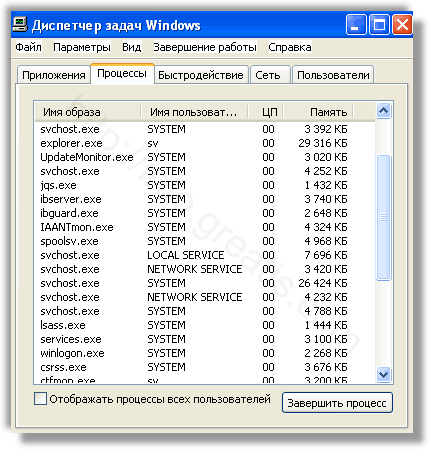

Press CTRL + SHIFT + ESC at the same time and g o to the Processes Tab . Try to determine which processes are dangerous.

Right click on each of them and select Open File Location. Then scan the files with our free online virus scanner:

File Name:Scan Results

| Virus Scanner | Result |

|---|---|

| ClamAV | |

| AVG AV | |

| Maldet |

Scan Results

A fter you open their folder, end the processes that are infected, then delete their folders.

Note: If you are sure something is part of the infection – delete it, even if the scanner doesn’t flag it. No anti-virus program can detect all infections.

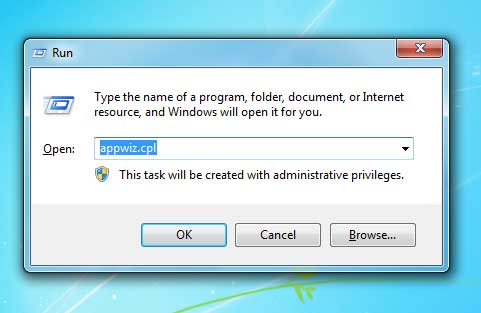

Hold together the Start Key and R . Type appwiz.cpl –> OK.

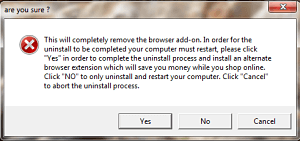

You are now in the Control Panel . Look for suspicious entries. Uninstall it/them . If you see a screen like this when you click Uninstall , choose NO:

Type msconfig in the search field and hit enter. A window will pop-up:

Startup —> Uncheck entries that have “Unknown” as Manufacturer or otherwise look suspicious.

- Remember this step – if you have reason to believe a bigger threat (like ransomware) is on your PC, check everything here.

Hold the Start Key and R – copy + paste the following and click OK:

notepad %windir%/system32/Drivers/etc/hosts

A new file will open. If you are hacked, there will be a bunch of other IPs connected to you at the bottom. Look at the image below:

If there are suspicious IPs below “Localhost” – write to us in the comments.

To remove parasite on your own, you may have to meddle with system files and registries. If you were to do this, you need to be extremely careful, because you may damage your system.

If you want to avoid the risk, we recommend downloading SpyHunter

a professional malware removal tool.

Type Regedit in the windows search field and press Enter.

Once inside, press CTRL and F together and type the virus’s Name. Right click and delete any entries you find with a similar name. If they don’t show up this way, go manually to these directories and delete/uninstall them:

The characteristics of a Trojan Horse – infection and symptoms

As we said above, stealth is one of the main reasons why viruses like Background.js are so successful and so popular among all kinds of hackers and online criminals. Typically, a Trojan would come to you as something that doesn’t initially look threatening since those virus programs usually use different forms of disguise and rely on the user’s negligence and lack of care. Anything from illegally distributed programs, games and other software to deceitful online ads, offers and update requests could be a potential carrier of Trojan Horses. Also, we shouldn’t forget about the various forms of spam messages that could also carry such infections. A Trojan like Background.js could easily get sent to your e-mail or to any of your social network accounts in the form of a seemingly harmful message attachment. The important thing here is to never interact with any type of content that you come across on the Internet if you can’t be certain that it isn’t something potentially harmful.

One other issue with Background.js and other Trojans is their overall lack of symptoms and red flags which is why it’s advisable that you always keep a trusty and fully-updated antivirus program on your PC. Also, though not always, a Trojan could still cause different types of system disturbances such as errors, crashes and excessive RAM and processor use so always be on the lookout for such irregularities as they might indeed indicate that there’s malware on your computer.

Potential uses of Background.js and other Trojans

There are many different ways a Trojan virus could be utilized. As we mentioned, those versatile threats could spy on you, steal data from your computer, gain access to your online accounts, take control over your PC, fill the computer with more malware (Ransomware, Rootkits, etc.) and many others. It is thus oftentimes difficult to predict what the type of damage would be and what the malicious program would be used for in each separate case. However, one thing is always the same and that is the importance for taking swift action towards cleaning your PC and removing all Background.js-related data. Otherwise, if the malicious Background.js is allowed to remain on your computer, there could be all kinds of negative consequences that you’d surely not want to have to experience.

SUMMARY:

| Name | Background.js |

| Type | Trojan |

| Danger Level | High (Trojans are often used as a backdoor for Ransomware) |

| Symptoms | Some Trojans might trigger symptoms such as system errors, crashes and high use of RAM and CPU. |

| Distribution Method | Anything from spam messages and malvertising to pirated software downloads and legitimate sites that have been hacked and made to distribute the malware. |

| Detection Tool |