Вирус bankbot что делать

Добавлен в вирусную базу Dr.Web: 2017-07-20

Описание добавлено: 2017-07-19

Вредоносная программа, заражающая мобильные устройства под управлением ОС Android. Представляет собой банковского троянца, который крадет конфиденциальную информацию и выполняет команды злоумышленников. Android.BankBot.211.origin распространяется под видом безобидных приложений.

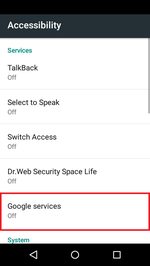

После установки и запуска Android.BankBot.211.origin в бесконечном цикле пытается получить доступ к режиму специальных возможностей (Accessibility Service), блокируя работу устройства окном с соответствующим запросом.

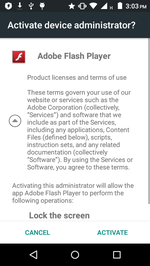

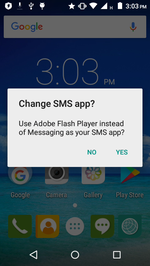

После того как пользователь вынужденно соглашается предоставить троянцу необходимые права, Android.BankBot.211.origin добавляется в список администраторов мобильного устройства, назначает себя менеджером СМС по умолчанию и получает доступ к функциям захвата изображения с экрана (для этого используется класс MediaProjection). Для каждого из указанных действий необходимо согласие пользователя, однако после получения доступа к специальным возможностям вредоносная программа делает это автоматически, самостоятельно нажимая на кнопки подтверждения.

После успешного заражения устройства троянец уведомляет об этом управляющий сервер, отправляя запрос вида:

Затем он ожидает от сервера команд:

Троянец может выполнять следующие команды:

- number_1/prefix_1 – отправить СМС c текстом, который указан в параметре prefix_1, на номер из параметра number_1;

- call_log – загрузить на сервер информацию об установленных приложениях, список контактов и сведения о телефонных вызовах;

- sms_history – передать на сервер СМС-сообщения, хранящиеся в памяти устройства;

- url – открыть заданную ссылку;

- server – изменить адрес управляющего сервера;

- intercept – добавить в таблицу reservas параметры phones и полученные значения телефонных номеров;

- server_poll – добавить в таблицу reservas параметры interval и полученные значения.

Помимо этого Android.BankBot.211.origin перехватывает и отправляет на сервер информацию обо всех входящих сообщениях.

В ответ вредоносная программа получает конфигурационный файл, зашифрованный алгоритмом AES. В нем указаны параметры для атаки на приложения, установленные на устройстве. Файл содержит названия целевых программ, ссылку для загрузки параметров фишинговых форм, а также тип выполняемого действия. Например:

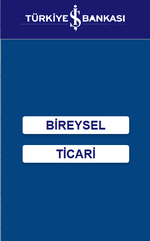

Троянец показывает фишинговые формы ввода при запуске следующих приложений:

- com.akbank.android.apps.akbank_direkt – Akbank Direkt;

- com.akbank.softotp – Akbank Direkt Şifreci;

- com.finansbank.mobile.cepsube – QNB Finansbank Cep Şubesi;

- com.garanti.cepsubesi – Garanti Mobile Banking;

- com.garanti.cepbank – Garanti CepBank;

- biz.mobinex.android.apps.cep_sifrematik – Garanti Cep Şifrematik;

- com.pozitron.iscep – İşCep;

- com.ykb.android – Yapı Kredi Mobile;

- com.ziraat.ziraatmobil – Ziraat Mobil;

- com.dbs.sg.dbsmbanking – DBS digibank SG;

- com.dbs.sg.posbmbanking – POSB digibank SG;

- com.dbs.dbspaylah – DBS PayLah!;

- com.dbshk – DBS mBanking Hong Kong;

- com.dbs.businessclass – DBS BusinessClass;

- com.dbs.quickcredit.sg – DBS Quick Credit;

- de.comdirect.android – comdirect mobile App;

- de.commerzbanking.mobil – Commerzbank Banking App;

- de.consorsbank – Consorsbank;

- com.db.mm.deutschebank – Meine Bank;

- de.dkb.portalapp – DKB-Banking;

- com.ing.diba.mbbr2 – ING-DiBa Banking + Brokerage;

- de.postbank.finanzassistent – Postbank Finanzassistent;

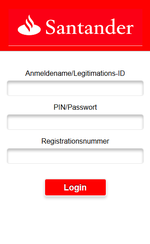

- mobile.santander.de – Santander MobileBanking;

- com.starfinanz.smob.android – Sparkasse;

- de.fiducia.smartphone.android.banking.vr – VR-Banking;

- pl.mbank – mBank PL;

- eu.eleader.mobilebanking.pekao – Bank Pekao;

- pl.pkobp.iko – IKO;

- com.comarch.mobile – Alior Mobile;

- com.getingroup.mobilebanking – Getin Mobile;

- pl.ing.ingmobile – INGMobile;

- pl.ing.mojeing – Moje ING mobile;

- org.banksa.bank – BankSA Mobile Banking;

- com.ifs.banking.fiid3767 – BANKWEST OF KANSAS;

- com.commbank.netbank – CommBank;

- com.cba.android.netbank – CommBank app for tablet;

- au.com.ingdirect.android – ING DIRECT Australia Banking;

- au.com.nab.mobile – NAB;

- org.stgeorge.bank – St.George Mobile Banking;

- org.banking.tablet.stgeorge – St.George Tablet Banking;

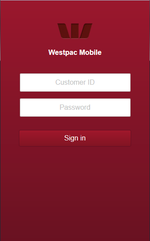

- org.westpac.bank – Westpac Mobile Banking;

- fr.creditagricole.androidapp – Ma Banque;

- fr.axa.monaxa – Mon AXA;

- fr.banquepopulaire.cyberplus – Banque Populaire;

- net.bnpparibas.mescomptes – Mes Comptes BNP Paribas;

- com.boursorama.android.clients – Boursorama Banque;

- com.caisseepargne.android.mobilebanking – Banque;

- fr.lcl.android.customerarea – Mes Comptes – LCL pour mobile;

- mobi.societegenerale.mobile.lappli – L'Appli Société Générale;

- uk.co.bankofscotland.businessbank – Bank of Scotland Business;

- com.grppl.android.shell.BOS – Bank of Scotland Mobile Bank;

- com.barclays – Barclays Mobile Banking;

- com.grppl.android.shell.halifax – Halifax Mobile Banking app;

- com.htsu.hsbcpersonalbanking – HSBC Mobile Banking;

- com.grppl.android.shell.CMBlloydsTSB73 – Lloyds Bank Mobile Banking;

- com.lloydsbank.businessmobile – Lloyds Bank Business;

- santander – Santander;

- com.ifs.banking.fiid4202 – TSBBank Mobile Banking;

- com.fi6122.godough – TSB Mobile;

- com.rbs.mobile.android.ubr – Ulster Bank ROI;

- com.rbs.mobile.android.natwestoffshore – NatWest Offshore;

- com.rbs.mobile.android.natwest – NatWest;

- com.rbs.mobile.android.natwestbandc – NatWest Business Banking;

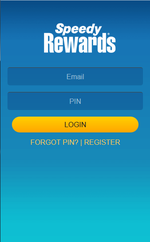

- com.speedway.mobile – Speedway Fuel & Speedy Rewards;

- com.paypal.android.p2pmobile – PayPal;

- com.ebay.mobile – eBay;

- com.google.android.music – Google Play Music;

- com.android.vending – Google Play.

Android.BankBot.211.origin мешает работе следующих программ:

- com.drweb – Dr.Web Security Space;

- com.kms.free – Kaspersky Mobile Antivirus;

- screenmirroring.agillaapps.com.screenmirroring – Screen Mirroring Assistant;

- com.huawei.android.mirrorshare –无线分享;

- com.antivirus – AVG AntiVirus;

- com.eset.ems2.gp – ESET32 – ESET Mobile Security & Antivirus.

Пример поддельных форм ввода и фишинговых окон, которые может показывать Android.BankBot.211.origin:

Троянец собирает информацию обо всех запускаемых приложениях и действиях, которые пользователь совершает в них. Для этого он отслеживает следующие события AccessibilityEvent:

- TYPE_VIEW_TEXT_CHANGED;

- TYPE_VIEW_FOCUSED;

- TYPE_VIEW_LONG_CLICKED;

- TYPE_NOTIFICATION_STATE_CHANGED;

- TYPE_VIEW_SELECTED;

- TYPE_WINDOW_STATE_CHANGED;

- TYPE_VIEW_CLICKED.

Это позволяет вредоносной программе отслеживать доступные текстовые поля в программах, такие как элементы меню, а также фиксировать нажатия на кнопки и другие компоненты пользовательского интерфейса. Полученные данные отправляются на управляющий сервер. Пример передаваемой информации:

Вирус BankBot для Android, последствия, как с ним бороться и как в будущем предотвратить атаки

BankBot - вирус-вымогатель, который постарается сделать все, чтобы очистить Ваши карты.

Скачав и установив приложение, вирус начинает блокировать работу некоторых приложений на смартфоне, например, WhatsApp, делая невозможным их запуск, т.к. на экране будет появляться сообщение, которое будет добиваться от Вас того, чтобы Вы предоставили доступ администратора заблокированной любимой программе, но на самом деле доступ Вы предоставите вирусу!

После этого, вирус получает полный контроль над смартфоном, Вы не сможете:

- удалить его через список приложений, т.к. вирус заблокирует это действие;

- удалить его антивирусом, т.к. вирус будет пресекать эти действия;

- исключить из администраторов устройств в настройках.

Но зато он сможет:

- отправлять злоумышленнику любые данные, включая контакты, sms/push сообщения, пароли, фотографии и др.;

- отслеживать все, что Вы вводите;

- блокировать работу любого приложения;

- подменять приложения;

- контролировать работу интернет-банка некоторых Российских банков;

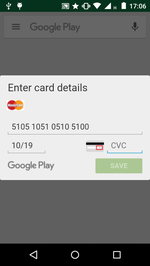

Затем вирус блокирует экран смартфона сообщением с требованием обновить данные платежной карты Google Play или указать карты для зачисления некого платежа. Работа со смартфоном становится невозможной, т.к. сообщение размещено поверх всех других окон.

Развязка: после ввода номера карты с Вашей карты начнут тихо исчезать кровно заработанные средства, причем все SMS и PUSH сообщения программа перехватит и перешлет злоумышленнику, а Вы ничего не увидите.

Что нужно сделать в первую очередь, когда заподозрите, что на смартфоне вирус (быстрый разряд аккумулятора, может проскочить сообщение о списании денежных средств, невозможность просмотреть смс-сообщения, другие блокировки и "ненормальное поведение" смартфона):

- Позвоните в банк - заблокируйте платежную карту (номер телефона указан на карте);

- Вытащите сим-карту, отключите интернет (wifi);

- Смените пароль Вашей электронной почты. Это необходимо делать на другом смартфоне/планшете/компьютере. Зная пароль к почте можно сбросить пароль на всех сайтах и сервисах на которых Вы указывали свой почтовый адрес;

- Идите в банк и пишите заявление на мошеннические действия с картой. Если денежные средства получателя не были переведены дальше (на другую карту или другой кошелек), то есть шанс отменить транзакции до расчетов банков между собой. Тут все зависит от скорости работы банка, если есть возможность узнать, кто является банком-эквайером (банк обслуживающий торговую/интернет точку в которой расплатились Вашей картой), то звоните срочно в этот банк и сообщите, что транзакция по Вашей карте несанкционирована. Не забудьте получить выписку по счету с несанкционированными операциями, она Вам пригодится в полиции.

Во вторую очередь:

- Подключите телефон к компьютеру и если это возможно, то скопируйте важные данные (фотографии/видео)

- Избавьтесь от вируса, здесь поподробнее:

1. Перезагрузите телефон и войдите в безопасный режим (Safe mode):

2. Заберите доступ администратора у вируса:

- Настройки -> Защита и заблокированный экран -> Приложения администратора устройства

- Настройки -> Биометрические данные и безопасность -> Экран блокировки и защита -> Другие параметры безопасности -> Администраторы устройств

- Настройки -> Безопасность -> Администраторы устройств

- Настройки -> Дополнительно -> Конфиденциальность -> Администраторы устройств

4. Перезагрузите смартфон для выхода из безопасного режима. Если после загрузки смартфона все побочные эффекты вируса (кнопка питания/выход в настройки) исчезли, то переходите к следующему пункту, иначе повторите выше и если все равно ничего не помогает, то необходимо сделать сброс телефона, но при этом, скорее всего буду потеряны все пользовательские данные и установленные приложения. В зависимости от модели смартфона комбинация для сброса может отличаться, но обычно необходимо при включении зажать клавишу громкости вниз, появится меню Recovery, после чего выполнить пункт wipe data. Но еще раз повторю, что возможно будут потеряны все данные, поэтому предварительно постарайтесь перенести на компьютер все необходимые данные.

5. Зайдите в Google Play и загрузите антивирусное приложение, например Dr.Web Light или Kaspersky Internet Security. Запустите антивирус и удалите все, что он найдет.

В третью очередь:

- Напишите заявление в полицию на мошеннические действия;

- Смените пароли от всех установленных интернет-банков и других сервисов и сайтов;

- Не переходите по ссылкам из SMS. Давно никто не присылает ссылки в SMS, а если и присылают, то это должно быть ожидаемо и загружать дополнительно ничего не требуют.

- Всегда смотрите на каком сайте Вы находитесь, имя сайта не должно отличаться ни на один символ от оригинала. И обязательно сайт должен быть защищен сертификатом (в браузере отображается зеленый замочек рядом с адресом);

- Не запускайте никакие программы на смартфоне загруженные из интернет через браузер, речь идет о файлах с расширением *.APK. Только приложения через Google Play, и то обращайте внимание на рейтинг, на количество загрузок и читайте отзывы к загружаемому приложению. Чем больше загрузивших, тем меньше вероятность, что в приложении находится вирус;

- Поставьте антивирусное ПО, пусть оно дополнительно контролирует все, что вы загружаете;

- Не вводите номер карты и особенно CVV/CVC-код, если вдруг неожиданно, Вас попросили ввести данные карты, чтобы что-то подтвердить.

- Сделайте виртуальную платежную карту и используйте эту карту для расчетов в интернет. Некоторые банки предоставляют эту возможность бесплатно.

- Изменяйте расходный лимит на карте по мере необходимости, увеличивайте лимит при операциях на крупные суммы и затем возвращайте на лимит на тот уровень, который Вы готовы потерять.

- И для избранных - заведите второй телефон и настройте sms-уведомления о платежах и кодах подтверждения на этот телефон. И естественно эти коды никому сообщать нельзя! Этот код - аналог Вашей подписи. Неудобно, зато безопасно.

В основном, мошенники используют методы социальной инженерии, втираясь в доверие к жертве, обращаясь по имени или называя еще какие-либо данные, которые Вы считали личными или конфиденциальными. Будьте бдительны!

Исследователи пишут, что Android.BankBot.358.origin известен компании с конца 2015 года. Однако новые версии трояна нацелены именно на российских клиентов Сбербанка, и малварь заразила уже более 60 000 мобильных устройств. Так как разработчики малвари распространяют множество различных версий вредоноса, число пострадавших может и превышать указанное количество.

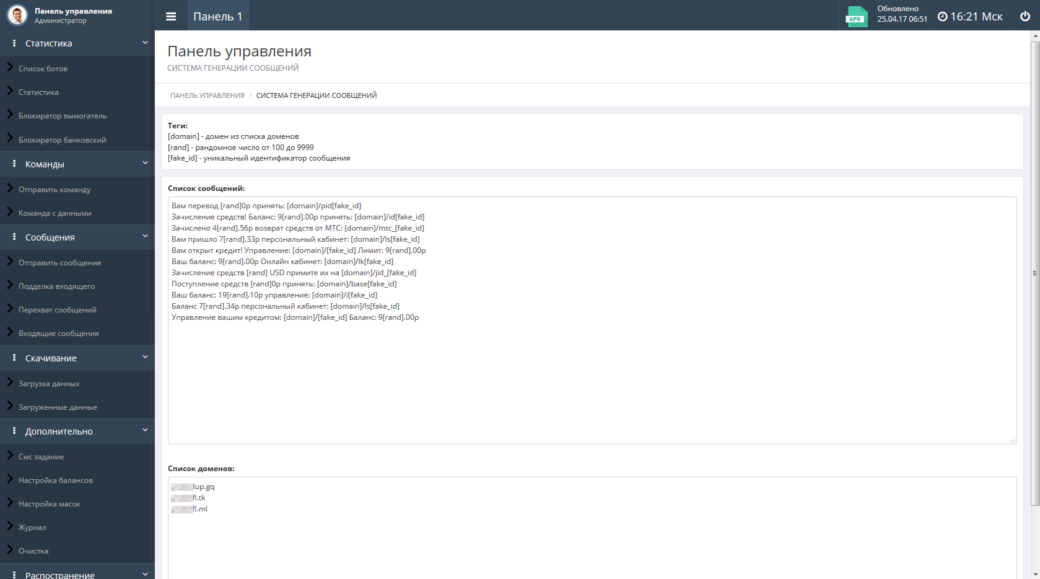

На скриншотах ниже можно увидеть админку трояна со статистикой по одной из обнаруженных исследователями бот-сетей. Также в админке можно настроить параметры окон блокировки: задавать текст выводимых сообщений, продолжительность их отображения и требуемую сумму выкупа.

Аналитики "Доктор Веб" сообщают, что малварь распространяется при помощи SMS-сообщений, которые могут рассылать как преступники, так и сам вредонос. Чаще всего сообщения отправляются от имени пользователей сервиса Avito.ru. В таких SMS потенциальной жертве предлагают перейти по ссылке, к примеру, чтобы ознакомиться с ответом на объявление. Кроме того, владельцы мобильных устройств получают поддельные уведомления о кредитах, мобильных переводах и зачислениях денег на счет в банке. Ниже показаны примеры фишинговых сообщений, которые задаются в админке управляющего сервера и рассылаются по команде операторов трояна.

Наряду с кражей денег и блокировкой зараженных устройств банкер способен выполнять и другие вредоносные действия. Получая команды от злоумышленников, он может:

- загружать собственные обновления;

- рассылать SMS-сообщения по всем номерам из телефонной книги;

- рассылать SMS-сообщения по указанным в командах номерам;

- загружать заданные операторами сайты;

- отправлять на удаленный сервер хранящиеся на устройстве SMS-сообщения;

- получать информацию о контактах из телефонной книги;

- создавать поддельные входящие SMS-сообщения.

Перейдя по вредоносной ссылке из SMS, жертва попадает на принадлежащий злоумышленникам сайт, откуда на устройство загружается apk-файл вредоносного приложения. Для большей убедительности авторы малвари используют иконки настоящего приложения Avito. Также некоторые версии банкера могут распространяться под видом других программ – например, ПО для работы с платежными системами Visa и Western Union.

Если позже пользователь попытается отобрать у банкера права администратора, троян активирует функцию самозащиты и закроет соответствующее окно системных настроек. При этом некоторые версии Android.BankBot.358.origin дополнительно устанавливают еще и собственный PIN-код разблокировки экрана.

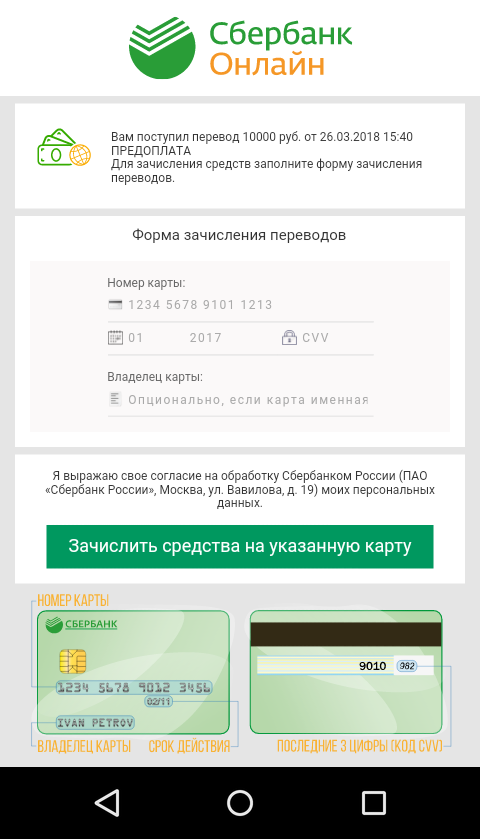

Как было сказано выше, главная цель трояна – похищение денег у русскоязычных клиентов Сбербанка, при этом основным вектором атаки является фишинг. Так, злоумышленники отправляют Android.BankBot.358.origin команду на блокирование устройства окном с мошенническим сообщением. Оно имитирует внешний вид системы дистанционного банковского обслуживания Сбербанк Онлайн и отображается для всех пользователей независимо от того, являются ли те клиентами Сбербанка.

Исследователи отмечают, что в настоящее время банкер не выполняет полную проверку сведений о банковских картах, то есть блокировка снимается после ввода любых, абсолютно произвольных данных.

Если у пользователя подключена услуга Мобильный банк, с ее помощью малварь пытается похитить деньги со счета жертвы. Троян тайно отправляет SMS с командами для выполнения операций в системе онлайн-банкинга. Так, он проверяет текущий баланс карты пользователя и автоматически переводит средства либо на банковский счет злоумышленников, либо на счет их мобильного телефона. Пример такой активности можно увидеть на следующей иллюстрации.

![]()

Симптомы вирусного заражения Android-устройства

Не все из этих симптомов стопроцентно указывают на вирус, но каждый является поводом немедленно просканировать устройство на предмет заражения.

Самый простой способ удаления мобильного вируса

К сожалению, этот способ помогает примерно в 30-40% случаев, поскольку большинство вредоносных объектов активно сопротивляется своему удалению. Но управа существует и на них. Далее мы рассмотрим варианты действий, когда:

- антивирус не запускается, не обнаруживает или не удаляет источник проблемы;

- вредоносная программа после удаления восстанавливается;

- устройство (или его отдельные функции) заблокированы.

Удаление вредоносной программы в безопасном режиме

Если вам не удается почистить телефон или планшет в обычном режиме, попытайтесь это сделать в безопасном. Основная масса вредоносных программ (не только мобильных) не проявляет в безопасном режиме никакой активности и не препятствует уничтожению.

Если у вас старая версия Android — 4.0 и ниже, выключите гаджет обычным способом и снова включите. При появлении на экране логотипа Android одновременно нажмите клавиши увеличения и уменьшения громкости. Удерживайте их, пока аппарат не загрузится полностью.

Находясь в безопасном режиме, просканируйте устройство антивирусом. Если антивируса нет или он по каким-то причинам не запускается, установите (или переустановите) его из Google Play.

Таким способом успешно удаляются рекламные вирусы типа Android.Gmobi 1 и Android.Gmobi.3 (по классификации Dr. Web), которые закачивают на телефон различные программы (с целью накрутки рейтинга), а также показывают на рабочем столе баннеры и объявления.

Если у вас есть права суперпользователя (root) и вы точно знаете, что именно вызвало проблему, запустите файловый менеджер (например, Root explorer), пройдите по пути расположения этого файла и удалите его. Чаще всего мобильные вирусы и трояны помещают свое тело (исполняемые файлы с расширением .apk) в каталог system/app.

Для перехода в нормальный режим просто перезагрузите устройство.

Удаление мобильных вирусов через компьютер

Удаление вирусов на телефоне через компьютер выручает тогда, когда мобильный антивирус не справляется со своей задачей даже в безопасном режиме или функции устройства частично заблокированы.

Удалить вирус с планшета и телефона, используя компьютер, тоже возможно двумя способами:

- с помощью антивируса, установленного на ПК;

- вручную через файловый менеджер для Андроид-гаджетов, например, Android Commander.

Следом включите USB.

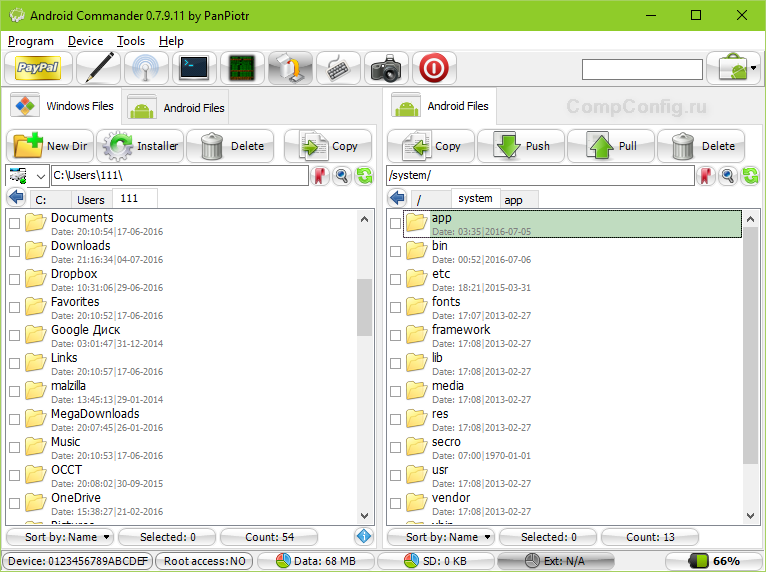

Android Commander — программа для обмена файлами между мобильным андроид-гаджетом и ПК. Запускаясь на компьютере, она предоставляет владельцу доступ к памяти планшета или телефона, позволяет копировать, перемещать и удалять любые данные.

Далее подключите гаджет к ПК как USB-накопитель и запустите с правами администратора Android Commander. В нем, в отличие от проводника Windows, отображаются защищенные системные файлы и каталоги ОС Андроид — так же, как, например, в Root Explorer — диспетчере файлов для root-пользователей.

В правой половине окна Android Commander показаны каталоги мобильного устройства. Найдите в них исполняемый файл приложения (с расширением .apk), которое вызывает проблему, и удалите его. Как вариант — скопируйте подозрительные папки с телефона на компьютер и просканируйте каждую из них антивирусом.

Что делать, если вирус не удаляется

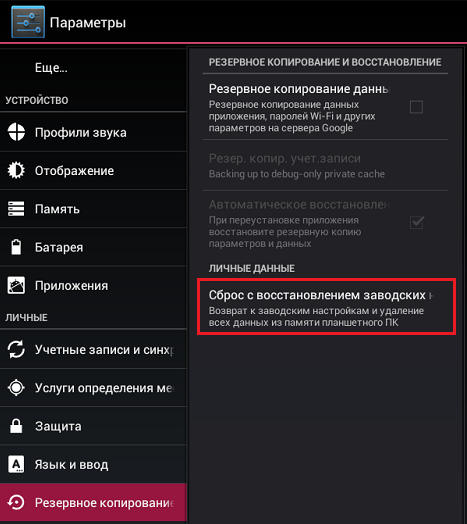

Если вышеописанные операции ни к чему не привели — вредоносная программа по-прежнему дает о себе знать, а также если операционная система после очистки перестала нормально функционировать, придется прибегнуть к одной из радикальных мер:

- сбросу с восстановлением заводских настроек через системное меню;

- hard reset через меню Recovery;

- перепрошивке аппарата.

Этот вариант самый простой. Им можно воспользоваться тогда, когда функции операционной системы и сам аппарат не заблокированы.

Для перепрошивки телефона или планшета потребуются root-права, дистрибутив (сама прошивка), программа инсталляции, компьютер с USB-кабелем или SD-карта. Помните, что для каждой модели гаджета выпускаются свои, индивидуальные версии прошивок. Вместе с ними обычно находятся и инструкции по установке.

Мобильный банкер, о котором мы впервые рассказывали в начале года, приобрел новые возможности и снова распространяется через Google Play.

В течение года BankBot эволюционировал, его версии появлялись в Google Play и на неофициальных площадках. Наконец, 4 сентября мы обнаружили в Google Play первый вариант, сочетающий все черты эволюции: улучшенную обфускацию кода, усложненные функции для доставки основных компонентов, сложный механизм заражения, использующий службу специальных возможностей Android Accessibility Service.

Возможность использования Android Accessibility Service ранее демонстрировало несколько троянов, распространявшихся преимущественно вне Google Play. Недавние исследования SfyLabs и Zscaler подтвердили, что операторы BankBot добавили в Google Play приложение, использующее специальные возможности, но без компонента банкера.

Мы уведомили службу безопасности Google о вредоносном приложении. Тем не менее, приложение установили примерно 5 000 пользователей прежде, чем оно было удалено.

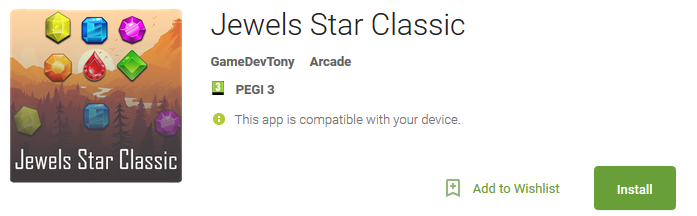

Когда пользователь скачивает Jewels Star Classic разработчика GameDevTony (рисунок ниже), он получает рабочую игру для Android со скрытыми дополнениями – компонентом банкера, скрывающимся среди ресурсов игры, и вредоносной службой, ждущей своего часа после предустановленного срока временной задержки.

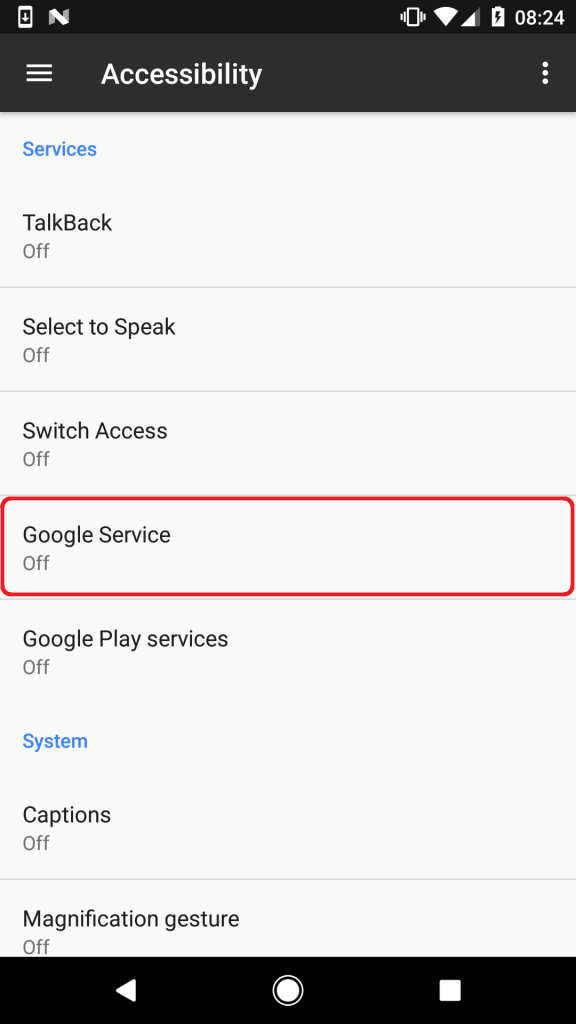

Рисунок 1. Вредоносное приложение в Google Play

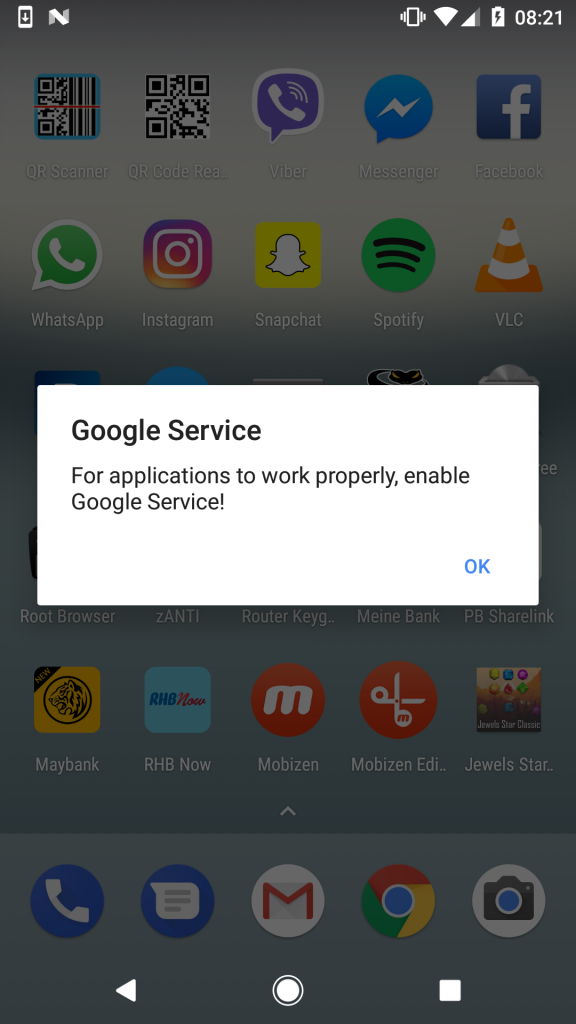

Вредоносная служба активируется через 20 минут после первого исполнения Jewels Star Classic. Зараженное устройство показывает сообщение с предложением включить что-то под названием Google Service (вредоносное уведомление появляется вне зависимости от текущей активности пользователя, без явной связи с игрой).

Рисунок 2. Уведомление, предлагающее пользователю включить Google Service

Рисунок 3. Google Service в списке среди служб Android Accessibility

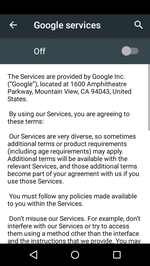

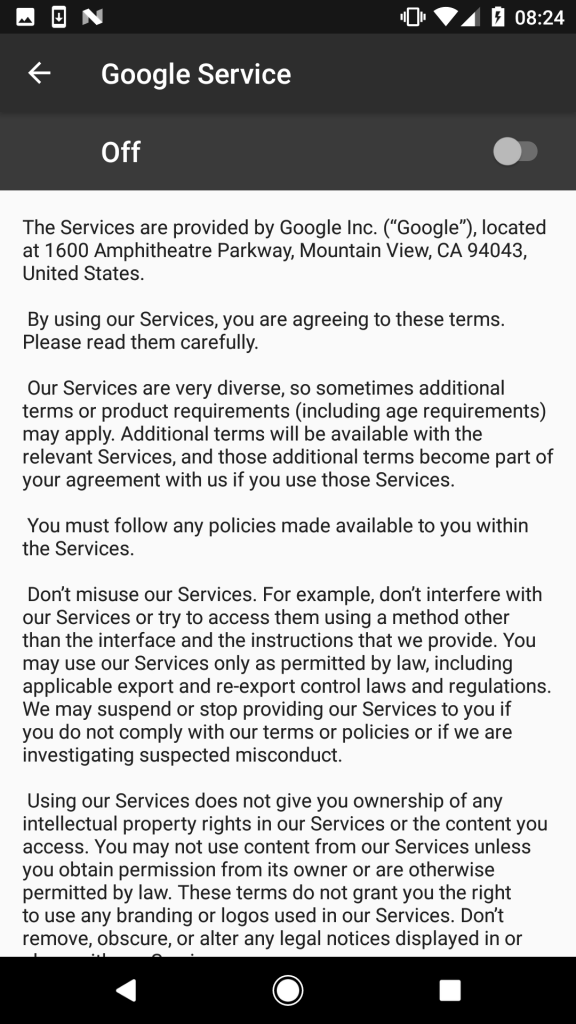

Рисунок 4. Описание вредоносной службы, взятое из пользовательского соглашения Google

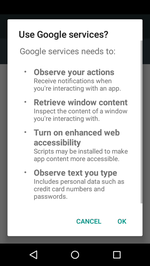

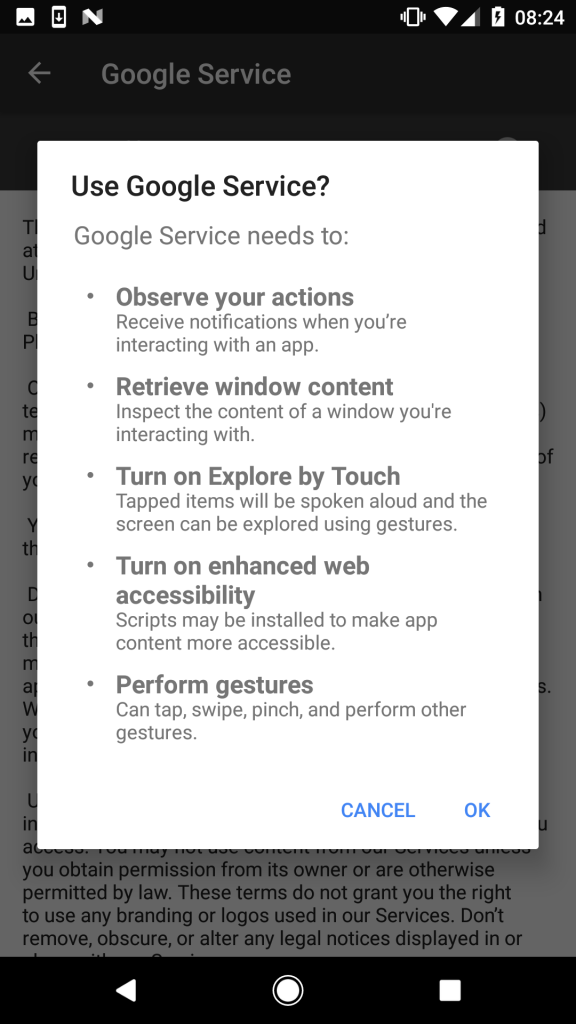

Решив активировать службу, пользователь увидит список требуемых разрешений: наблюдение за вашими действиями, получение содержимого окна, включение Explore by Touch, включение улучшенной веб-доступности и управление жестами (рисунок 5).

Рисунок 5. Разрешения, требуемые для активации Google Service

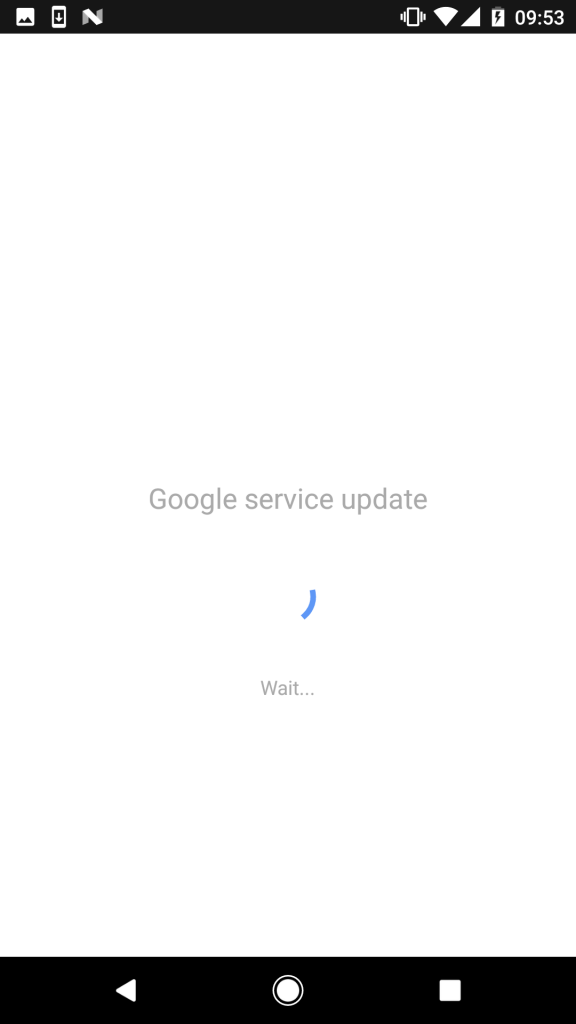

На практике после принятия этих разрешений пользователю временно будет отказано в доступе к экрану по причине обновления Google Service; на самом деле, это не имеет отношения к Google и работает как процесс переднего плана (рисунок 6).

Рисунок 6. Экран, скрывающий вредоносную активность

Малварь использует этот экран для сокрытия последующих шагов — использования полученных разрешений специальных возможностей. Пока пользователь ожидает загрузку фиктивного обновления, малварь выполняет следующие задачи:

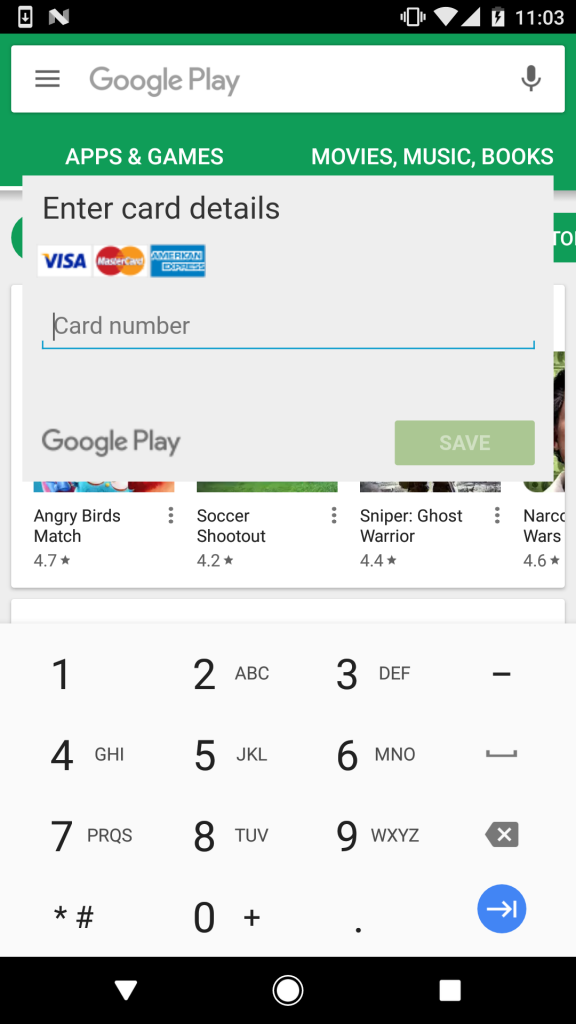

Когда пользователь запускает приложение Google Play, вступает BankBot и перекрывает экран легитимного приложения фейковой формой для заполнения данных кредитной карты пользователя (рисунок 7).

Рисунок 7. Имитация формы заполнения данных банковской карты пользователя

Если пользователь не распознал подделку и ввел данные банковской карты, атакующие достигли успеха. Благодаря установке BankBot в качестве приложения для обмена сообщениями по умолчанию, малварь перехватывает все SMS, проходящие через зараженное устройство. Это позволяет атакующим обойти двухфакторную аутентификацию банка, что является последним возможным препятствием между ними и банковским счетом жертвы.

В этой кампании злоумышленники соединили несколько техник, которые становятся все более популярны среди авторов вредоносного ПО для Android: использование службы Android Accessibility Service, маскировка под Google и настройка таймера, который откладывает выполнение вредоносной активности, чтобы обойти меры безопасности Google.

Эти техники затрудняют своевременное распознавание угрозы жертвой. Так как малварь выдает себя за Google и ждет 20 минут, прежде чем показать первое уведомление, у пользователя мало шансов связать ее активность с недавно скачанным приложением Jewel Star Classic. Наконец, множество имен, используемых малварью в процессе заражения, затрудняют локализацию угрозы и ее удаление вручную.

Если вы часто скачиваете приложения с Google Play и других площадок, вам стоит проверить наличие/отсутствие BankBot на устройстве.

Убедиться в отсутствии Jewels Star Classic недостаточно, так как атакующие часто меняют приложения, используемые для распространения BankBot. Чтобы узнать, не было ли устройство заражено, рекомендуем проверить следующие признаки:

- Наличие приложения под названием Google Update (рисунок 8: находится в разделе меню Settings > Application manager/Apps > Google Update)

- Активный администратор устройства под названием System update (рисунок 9: находится в Settings > Security > Device administrators).

- Повторяющееся появление уведомления Google Service (рисунок 2)

Рисунок 8. Вредоносные приложения в менеджере приложений

Рисунок 9. BankBot, замаскированный под обновление системы в списке активных администраторов устройства

Любой из этих признаков указывает на возможное заражение новым вариантом BankBot.

Чтобы удалить малварь вручную, отмените права администратора устройства для System update, затем удалите Google Update и соответствующее троянизированное приложение.

Поиск троянизированного приложения, которое запустило заражение (в нашем случае это Jewels Star Classic), затруднен по причине 20-минутной отсрочки начала вредоносной активности, а также потому что оно работает ожидаемым образом. Для обнаружения и удаления угрозы со всеми ее компонентами рекомендуем использовать надежное решение по безопасности мобильных устройств.

Продукты ESET детектируют этот вариант BankBot как Android/Spy.Banker.LA.

Помимо использования надежного решения для безопасности мобильных устройств есть еще несколько мер профилактики:

- По возможности используйте официальные магазины приложений, а не альтернативные источники. И хотя и они не безупречны, Google Play действительно применяет продвинутые механизмы обеспечения безопасности, чего не делают сторонние магазины.

- Проверяйте приложения до скачивания – просматривайте число загрузок, рейтинг и отзывы.

- После запуска любого установленного приложения обращайте внимание на запросы разрешений.

Читайте также: