Вирус изменил права доступа

Защита различных CMS от взлома, вредоносные программы, анонимность и безопасность в интернете

Страницы

AdSense-web

03 октября 2013

- Чтение файлов: любой процесс имеет право прочитать информацию из файла;

- Запись в файлы: любой процесс имеет право записать что-то в файл;

- Исполнение файлов: любой процесс может запустить исполняемый файл;

- Изменение каталога: любой процесс может стереть или записать файл в каталоге

Так вот, в системах Windows многим файлам и папкам, обычно к которым Вы обращались, сразу же даны все эти права, вот почему у Вас никогда не возникало вопроса, о видах права доступа. Теперь становится понятно, почему с такой легкостью любой вирус спокойно записывает себя на Ваш компьютер, а потом запускает сам себя и исполняется - ему это никто не запрещал. В этом и есть самая большая дыра Windows. Есть даже мнение, что не стоит пользоваться антивирусными программами типа Касперский, и скачивать обновления для Windows, уж тем более автоматически, как того они просят, потому что это и есть те самые вирусы, которые Вы сами закачаете на свой компьютер.

То есть, антивирусные программы могут создавать вирус, затем распространять его по всему миру, и объявить, что только у них есть антивирус и только они в состоянии решить проблему с вирусами. То же самое касается конторы, которая сделала Windows. Проблему с вирусами эта контора, при желании, решила бы за два дня. Вы спросите, а что бывает по-другому, что бывает платформа, в которой вирусы не живут? Конечно, бывает. Это система, которая базируются на платформе Unix. Большинство серверов в мире работают именно под этой системой, а дырявый Windows выброшен из интернета навсегда.

Права доступа к файлам и каталогам - основные элементы защиты системы. Сами права доступа разделяются на три категории:

Права доступа указываются с помощью команды chmod:

Комбинация r, w и x для трех категорий u, g и o и являются правами доступа к файлам. Если нет какой-то категории права, она указывается знаком дефис. Права доступа указываются последовательно: владелец - u, группа - g, все остальные - o.

В следующем примере, владелец файла имеет право на чтение файла, запись в него и исполнение, а все остальные только на чтение: rwxr--r--. То есть:

Отличие прав доступа к файлам и каталогам

| Права | Файл | Каталог |

| r | Просмотр содержимого | Можно прочитать содержимое каталога, узнать имена файлов, там лежащих |

| w | Изменение содержимого | Можно записать-стереть любой файл в каталоге |

| x | Запуск файла на выполнение | Позволяет зайти в каталог и обратиться к его файлам, то есть к имени файла |

Здесь показаны различные комбинации прав доступа к файлам и каталогам

| Права | Файл | Каталог |

| - - - | Ничего нельзя делать | Доступ к каталогу и его подкаталогам запрещен, вообще ничего нельзя |

| r- - | Можно читать содержимое | Можно прочитать содержимое каталога, узнать имена файлов, там лежащих |

| rw- | Можно видеть и изменять содержимое | Можно изменить файл каталога, удалять или добавлять файлы нельзя |

| rwx | Читать, изменять и выполнять файл | Можно читать, удалять, добававлять, изменять файлы, сделать каталог текущим |

| r-x | Можно прочитать, либо выполнить | Можно зайти в каталог и прочитать его содержимое, удалять или добавлять файлы нельзя |

| -wx | Нельзя читать файл, но можно исполнить и что-то записать | Можно добавить, удалить, изменить файл каталога. Прочитать содержимое каталога невозможно |

| - -x | Выполнить, если файл двоичный | Пользователь может выполнить двоичный файл о существовании которого ему известно, зайти или прочитать каталог запрещено |

Права доступа обозначаются так же цифрами:

Сумма этих цифр и показывает права доступа. 7 = 4 + 2 + 1 + 0 (полные права), 5 = 4 + 1 (чтение и выполнение), 6 = 4 + 2 (чтение и запись), и так далее.

Здесь показаны различные комбинации прав доступа в цифрах:

Права Цифровая форма Символьная форма

Ничего нельзя делать 0 - - -

Запись и исполнение 3 -wx

Только чтение 4 r- -

Только запись 2 -w-

Только выполнение 1 - -x

Чтение и запись 6 rw-

Чтение и выполнение 5 r-x

Чтение, запись и выполнение 7 rwx

Рассмотрим некоторые из комбинаций прав доступа в цифрах по группам

| Права | Владелец | Группа | Остальные |

| 777 | читать, записывать, исполнять | читать, записывать, исполнять | читать, записывать, исполнять |

| 776 | читать, записывать, исполнять | читать, записывать, исполнять | читать, записывать |

| 775 | читать, записывать, исполнять | читать, записывать, исполнять | читать, исполнять |

| 774 | читать, записывать, исполнять | читать, записывать, исполнять | читать |

| 711 | читать, записывать, исполнять | исполнять | исполнять |

| 766 | читать, записывать, исполнять | читать, записывать | читать, записывать |

| 655 | читать, записывать | читать, исполнять | читать, исполнять |

| 644 | читать, записывать | читать | читать |

| 633 | читать, записывать | записывать, исполнять | записывать, исполнять |

| 611 | читать, записывать | исполнять | исполнять |

| 600 | читать, записывать | все запрещено | все запрещено |

Теперь перейдем к самому главному - для чего же надо менять права доступа? Вы завели себе хостинг, сделали сайт и потом всё это дело переписали в ту папку, которую Вам под это дело выделили. Вы использовали логин и пароль, который заранее обговорили со своим администратором хоста. После этого, Вы являетесь владельцем всех папок и файлов, находящихся в той зоне, где действуют Ваши логин и пароль на сервере. У Вас, как у собственника, права доступа - rwx или в цифровом представлении - 7. Владельцем Вы станете только тогда, когда система попросит от Вас логин и пароль, и Вы авторизуетесь в ней. Только после этого, у Вас будут те полные права, о которых мы говорили.

Группу, связанную с Вашими папками и файлами определяет суперпользователь, то есть администратор хостинга, например user, в целях безопасности сервера он, обычно ставит права для этой группы r-x или в цифровом представлении - 5. Группа - это те пользователи, которые уже зарегистрированы в системе, и суперпользователь может их связать с Вашим сайтом (обычно, это никто не делает).

Всем остальным пользователям, то есть тем, которые и будут, в итоге, пользоваться Вашим сайтом, то есть всем тем, которые будут заходить на сайт через браузер, суперпользователь сразу ставит права доступа только на чтение - r--, или в цифровом представлении - 4. Отметим, что Вы для системы так же будете являться обычным пользователем интернет, так как Вы при использовании Вашего сайта в пределах Вашего браузера, не сможете авторизироваться как владелец ресурса.

Далее, для простоты, первые два отсека в правах доступа мы обозначим 0, то есть будем смотреть только на последнюю цифру доступа, так как она обозначает доступ обычных пользователей интернет. То есть, будем ставить 005, 007, и так далее.

Итак, обычно на сервере, куда Вы переписали свои файлы, стоят такие права доступа:

- на папки - 755 - владелец может всё, группа и все остальные могут читать папки и заходить в них, записывать файлы, изменять названия файлов, стирать файлы в папках им запрещено (rwxr-xr-x);

- на файлы - 644 - владелец может читать и изменять файлы, исполнять ему их запрещено, все остальные могут только файлы читать, изменять и исполнять им запрещено. (rw-r- -r- -).

Если на всех Ваших папках стоят права 711 или 733, то все ваши скрипты будут спокойно заходить во все папки и читать оттуда файлы и преспокойно работать. А пользователи интернет не смогут браузером прочитать содержимое таких папок, если, конечно они не знают название файлов. Если название файла пользователю будет известно, то он сможет в браузере набрать папку/имя файла и получить его распечатку. Создать папки, где информацию нельзя считать вообще, можно с помощью специальных файлов .htaccess, но их использование сильно тормозит сервер, поэтому лучше их использовать на тех папках, где лежат пароли или настройки сайта. На все остальные папки поставьте права доступа 711 - этого вполне хватит. Кроме этого, на те папки, куда будут записываться - стираться файла, ставьте права 733, не надо ставить 777 - нет смысла, так как, если стоят права 733 – значит, пользователь не сможет отдельно от ваших скриптов читать содержимое каталогов.

На все файлы, которые не будут меняться права не выше 744 (файлы .html, .php, и другие). На файлы с базами данных (.dat) ставьте 766. Обратите внимание, что на файлы, мы вообще, не ставим самые большие права 777, так как это совсем не нужно, и даже, очень вредно.

Как определить текущие права доступа? Заведите в папке файл file.txt, и в саму папку запишите такой небольшой скрипт:

Такими простыми функциями определяется текущее значение прав доступа к каталогу и к файлу. Ну вот, кажется, теперь Вы стали немного понимать, что такое права доступа и какие они должны быть.

Теперь вопрос, а как же изменить права доступа?

Суперпользователь root меняет их на сервере с помощью команды chmod, из командной строки:

После этого, на файл filename распространяются самые большие права доступа, но Вы не имеете доступа к серверу. Просить системного администратора изменить Вам права доступа на собственные файлы не принято, а средствами Php, увы, права изменить нельзя, потому что система определит Вас, как владельца ресурса, только после авторизации, то есть после проверки пароля в базе данных Linux. Обычными средствами, через php сделать это трудно, поэтому Вы будете заходить на сайт браузером как обычный юзер:

То есть, этот скрипт не работает, потому что юзеру, которым Вы будете считаться, запрещено менять права функцией chmod.

Это и есть те самые три группы: первые три отсека - Владелец, вторые три отсека - Группа, третьи три отсека - Все остальные. В этих группах по порядку идут: доступ на чтение, на запись, на исполнение, где крест обозначает, что эта опция для данной группы задействована. То есть, меняйте права доступа по ftp через файловый менеджер, другого пути у Вас может не быть.

Права доступа через ftp и менеджер Far должны будут выглядеть так:

Папки, где должны записываться файлы 733 [x][x][x] [-][x][x] [-][x][x]

Папки, абсолютно все остальные 711 [x][x][x] [-][-][x] [-][-][x]

Простые файлы 744 [x][x][x] [x][-][-] [x][-][-]

Файлы, с базами данных 766 [x][x][x] [x][x][-] [x][x][-]

Что получилось при таком подходе. Все папки читать запрещено. 733 - права для папок, куда будут писаться новые, и стираться старые файлы. 711 - права для всех остальных папок. 744 - права к обычным файлам, 766 - права к файлам с базами данных.

Мы с Вами рассмотрели, какие на самом деле должны быть права доступа, и как они должны работать. Если, всё же Ваши скрипты не работают, то есть сам сервер сконфигурирован как-то по-хитрому, то повышайте права доступа. Чтобы вообще не задумываться об этом, можете на всё установить самые большие права 777.

Вот почему UNIX и, следовательно, Linux (Linux – Unix-подобная система) имеют встроенную меру безопасности. Это гарантирует, что доступ к файлу или каталогу может быть изменен только желаемыми пользователями.

К какому файлу будет обращаться пользователь, решает два фактора в Linux:

- Владение файлами

- Разрешение файла

Понимание прав собственности на файл и разрешения имеет решающее значение для пользователя Linux. Здесь мы подробно объясним эти условия.

Владение файлами в Linux

Каждый файл и каталог в Linux имеет трех типов владельцев:

Пользователь является владельцем файла. Когда вы создаете файл, вы становитесь владельцем файла. Собственность также может быть изменена, но мы это позже.

Каждый пользователь является частью определенной группы (групп). Группа состоит из нескольких пользователей, и это один из способов управления пользователями в многопользовательской среде.

Например, если у вас есть команда разработчиков, команда QA и команды sysadmin, обращающиеся к одной и той же системе, вы должны создать для них отдельные группы. Таким образом, вы можете эффективно управлять файлами и безопасностью системы. Это экономит время, потому что вместо того, чтобы вручную добавлять разрешения для каждого пользователя, вы можете просто добавить их в группу и изменить разрешение для группы. Вы увидите, как это сделать позже в этой статье.

Даже если вы являетесь единственным пользователем системы, вы по-прежнему будете частью многих групп. Такие дистрибутивы, как Ubuntu, также создают группу с именем, аналогичным имени пользователя.

Другие – это в основном супергруппа со всеми пользователями в системе. В принципе, любой, кто имеет доступ к системе, принадлежит этой группе.

Разрешения для файлов в Linux

Каждый файл и каталог в Linux имеет три разрешения для всех трех типов владельцев:

Разрешения для файлов

- Чтение – просмотр или копирование содержимого файла

- Запись – может изменять содержимое файла

- Выполнение – может запускать файл (если его исполняемый файл)

Разрешения для каталогов

- Чтение – может перечислить все файлы и скопировать файлы из каталога

- Запись – может добавлять или удалять файлы в каталог (требуется также разрешение на выполнение)

- Выполнение – может войти в каталог

Общие сведения о разрешениях и правах доступа к файлам в Linux

Теперь, когда вы знаете основную терминологию разрешений и прав на файл, пришло время увидеть его в действии.

Если вы используете команду ls с параметром -l в файле, вы увидите такой вывод:

Позвольте нам объяснить этот результат с изображением:

Подробно весь вывод:

- File type (Тип файла) : Обозначает тип файла. d означает каталог, – означает обычный файл, l означает символическую ссылку.

- Permissions (Разрешения) : В этом поле отображается набор разрешений для файла. Я объясню это подробно в следующем разделе.

- Hard Link Count (Количество жестких ссылок) : показывает, имеет ли файл жесткие ссылки. Счет по умолчанию – один.

- User (Пользователь) : Пользователь, которому принадлежат файлы.

- Group (Группа) : Группа, у которой есть доступ к этому файлу. Одновременно может быть только одна группа.

- File Size (Размер файла) : Размер файла в байтах.

- Modification timestamp (Время модификации) : Дата и время последнего изменения файла.

- Filename (Имя файла) : Очевидно, имя файла или каталога.

Теперь, когда вы поняли вывод команды ls -l, давайте сосредоточимся на части разрешения файла.

В приведенной выше команде вы видите разрешение файла, подобное этому в девятизначном формате :

Каждая буква обозначает конкретное разрешение:

- r: разрешение на чтение

- w: разрешение на запись

- x: выполнить разрешение

- -: не установлено разрешение

Разрешения всегда находятся в порядке читать, писать и выполнять, т. е. rwx. И тогда эти разрешения устанавливаются для всех трех своего рода владельцев (см. раздел прав собственности) в порядке: Пользователь, Группа и Другое.

Эта картина лучше объяснит:

Итак, если вы посмотрите на приведенную выше картинку, вы можете сказать следующие вещи о разрешениях файлов:

Теперь, если вы снова увидите всю команду ls -l, вы можете прочитать права на файлы и права собственности вместе.

Файл andreyex.txt принадлежит пользователю andreyex а также andreyex имеет разрешение на чтение, запись и выполнение. Все члены группы andreygroup имеют доступ на чтение и запись к этому файлу, в то время как все остальные имеют доступ только к чтению этого файла.

Один пользователь может быть членом нескольких групп, но только основная группа пользователя является владельцем группы файла, созданного пользователем. Основная группа пользователя может быть найдена с помощью идентификатора команды –gn . Оставьте имя пользователя пустым, если вы пытаетесь найти свою собственную основную группу.

Теперь, когда вы знаете, как узнать разрешения на файл, давайте посмотрим, как вы можете изменить разрешение и права собственности на файл.

Изменить права доступа к файлам в Linux

Вы можете использовать команду CHMOD для изменения разрешений на файл в Linux.

Общая информация : Разрешения назывались режимом доступа и, следовательно, CHMOD была короткая форма изменения режима доступа.

Существует два способа использования команды chmod:

- Абсолютный режим

- Символический режим

В абсолютном режиме разрешения представлены в числовой форме (точнее, восьмеричная система). В этой системе каждое разрешение файла представлено числом.

- r (чтение) = 4

- w (написать) = 2

- x (выполнить) = 1

- – (без разрешения) = 0

С помощью этих числовых значений вы можете комбинировать их, и, таким образом, один номер может использоваться для представления всего набора разрешений.

| Число | разрешение |

| 0 | – |

| 1 | -x |

| 2 | -w- |

| 3 (т.е. 2 + 1) | -wx |

| 4 | r- |

| 5 (т.е. 4 + 1) | г-х |

| 6 (т.е. 4 + 2) | rw- |

| 7 (т.е. 4 + 2 + 1) | rwx |

Можете ли вы догадаться о разрешении файла в цифрах в файле andreyex.txt в нашем примере? Это пишут, это 754.

Теперь, когда вы знаете, какой номер представляет это разрешение, давайте посмотрим, как изменить разрешение файла с помощью этих знаний.

Предположим, вы хотите изменить разрешение файла на andreyex.txt, чтобы каждый мог читать и писать, но никто не может его выполнить? В этом случае вы можете использовать команду chmod следующим образом:

Если вы перечислите andreyex.txt сейчас, вы увидите, что разрешение было изменено.

Проблема с абсолютный режим заключается в том, что вы должны всегда предоставлять три номера для всех трех владельцев, даже если вы хотите изменить разрешение для одного владельца.

Здесь вы можете использовать символический режим с помощью команды chmod.

В символическом режиме владельцы обозначаются следующими символами:

- u = пользовательский пользователь

- g = владелец группы

- o = другое

- a = все (пользователь + группа + прочее)

Символический режим использует математические операторы для выполнения изменений разрешения:

- + для добавления разрешений

- – для удаления разрешений

- = для переопределения существующих разрешений с новым значением

Теперь, когда вы знаете, давайте посмотрим, как использовать команду chmod в символическом режиме.

В нашем предыдущем примере, если вы хотите добавить разрешение на выполнение для владельца группы, вы можете использовать команду chmod следующим образом:

Если вы сейчас просмотрите разрешения для этого файла, вы увидите, что теперь добавлено разрешение на выполнение:

Вы также можете объединить несколько изменений разрешений в одну команду. Предположим, вы хотите удалить права на чтение и запись и добавить разрешения на выполнение для других. Вы также хотите добавить разрешение на выполнение для пользователя, Вы можете сделать все это по одной команде:

Полученные разрешения будут такими:

Если вы хотите одновременно изменить разрешения для всех трех пользователей, вы можете использовать его следующим образом:

Это приведет к удалению разрешения на выполнение для всех.

Теперь, когда вы знаете, как изменить разрешение файла, давайте посмотрим, как изменить права собственности на файл.

Изменение владельца файла в Linux

Чтобы изменить право собственности на файл, вы можете использовать команду chown. Вы можете легко догадаться, что chown означает владельца изменения.

Вы можете изменить владельца пользователя файла следующим образом:

Если вы хотите изменить пользователя и группу, вы можете использовать команду cown следующим образом:

Если вы просто хотите изменить группу, вы можете использовать команду chwon таким образом:

или команду chgrp, специально используемую для изменения владельца группы файла или каталога. Вы можете догадаться, что команда chgrp означает группу изменений.

В нашем примере до сих пор, если вы хотите изменить владельца и группу пользователей на root, вы можете использовать команду chown следующим образом:

Это изменит право собственности на файл на root как для пользователя, так и для группы.

Заметьте, что нам пришлось использовать sudo с chown? Это связано с тем, что здесь задействован root, и чтобы справиться с корнем, вам нужны права суперпользователя.

Подумайте о ситуации, когда обычный пользователь не имеет никаких разрешений, группа имеет разрешение на чтение, в то время как другие имеют права на чтение и запись.

Теперь, если пользователь andreyex пытается прочитать файл с помощью команды cat или less, сможет ли он это сделать? Ответ – нет, потому что у него нет разрешения на чтение.

Но пользователь andreyex является частью группы andreygroup, и у группы есть доступ на чтение. Другой имеет право на чтение и запись. Это должно означать, что каждый (включая пользователя andreyex) может читать и писать файл, не так ли? Неправильно!

В Linux приоритет от пользователя, а затем от группы, а затем и от другого. Система Linux проверяет, кто инициировал этот процесс (в нашем примере cat или less). Если пользователь, инициировавший этот процесс, также является владельцем пользователя, устанавливаются биты прав пользователя.

Если владелец файла не инициировал этот процесс, система Linux проверяет группу. Если пользователь, инициировавший процесс, находится в той же группе, что и группа владельца файла, установлен бит групповых разрешений.

Если этот владелец процесса даже не входит в группу в качестве владельца группы файла, тогда устанавливаются другие биты разрешения.

Существуют некоторые расширенные разрешения для файлов, такие как установка Sticky bit для предотвращения удаления файлов и т. д.

Надеюсь, вам понравилась статья, и теперь у вас есть лучшее понимание того, как права доступа к файлам работают в Linux.

Если у вас есть какие-либо вопросы или предложения или вы просто хотите сказать спасибо, пожалуйста, оставьте комментарий ниже. Если вам понравилась статья, пожалуйста, поделитесь ею в социальных сетях или на разных форумах. Это поможет нам и другим пользователям Linux.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Утеря прав администратора Windows: причины и решения проблемы

В последнее время немало людей обращается с проблемой Windows последних версий, когда происходит утеря прав администратора системы, в связи с чем пользователь лишается прав с некоторыми манипуляциями в системе и сохранением проводимых в ней изменений. Отправной точкой проблемы послужило общее для всех их условие – у каждого из юзеров в системе существовал только один аккаунт, одна учётная запись. Характерными признаками появления проблемы являлся тот факт, что ни вирусы, ни сторонние программы причиной часто внешне тому виной не являлись.

Сразу оговорюсь – лучший вариант решения проблемы это Восстановление системы, который сработает в этом смысле безупречно. Однако перед этим стоит попробовать следующие шаги.

БУДЬТЕ ВНИМАТЕЛЬНЫ!

- ВО ВРЕМЯ РАБОТЫ ПОТРЕБУЕТСЯ ПЕРЕЗАГРУЗКА КОМПЬЮТЕРА И РАБОТА В БЕЗОПАСНОМ РЕЖИМЕ ИЛИ В КОНСОЛИ КОМАНД В РЕЖИМЕ ДОПОЛНИТЕЛЬНЫХ ВАРИАНТОВ ЗАГРУЗКИ СИСТЕМЫ

- ПОСТАРАЙТЕСЬ, ЧТОБЫ WINDOWS ПОЛУЧИЛА И ПРИМЕНИЛА ОБНОВЛЕНИЯ ДО ПРОВОДИМЫХ МАНИПУЛЯЦИЙ. В ПРОТИВНОМ СЛУЧАЕ ПЕРЕХОД В БЕЗОПАСНЫЙ РЕЖИМ ЗАЙМЁТ ПРОДОЛЖИТЕЛЬНОЕ ВРЕМЯ.

Утеря прав администратора: а точно не вирус?

Потому что внезапная потеря полномочий это именно то, что любят делать вирусы, попадая в систему и стараясь не допустить пользователя к инструментам по расширенному поиску и удалению зловреда (прав-то на это не хватает!). Так что сначала проверьте систему антивирусом и проверьте наличие прав, загрузившись в безопасном режиме. Как это сделать прямо сейчас и разными способами читайте ниже.

Одновременно с этим следует проверить, закреплены ли за вашей учётной записью права администратора и не “выкинуло” ли вас из соответствующей группы:

Утеря прав администратора: вирусов нет, но проблема осталась

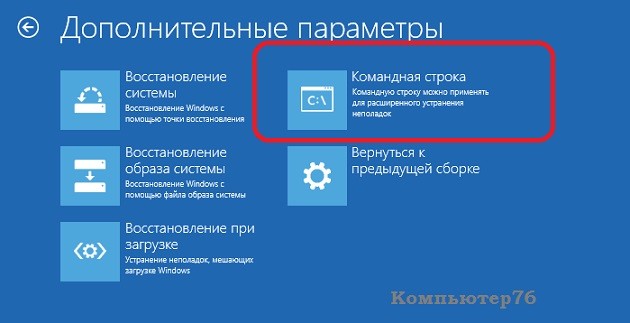

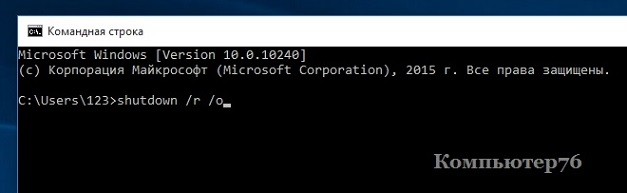

Прибегнем к помощи утилиты icacls. Аварийно завершаем работу с системой, нажав Shift + кнопка включения компьютера/ноутбука. Попадаем в меню Дополнительных параметров загрузки системы:

Нам нужна командная консоль, в которой введите команду:

С её помощью можно скорректировать работу системных дескрипторов и разрешений в файловой системе вашего диска NTFS.

Не прокатило? Пора бить тревогу.

Может, вас заинтересует?

Утеря прав администратора: проверьте права на создание учётных записей

Вариант третий. Спасаем свои данные перед глобальным восстановлением системы.

Убедитесь, что система может активировать учётную запись Администратора. Перейдите к статье Суперпользователь Windows.

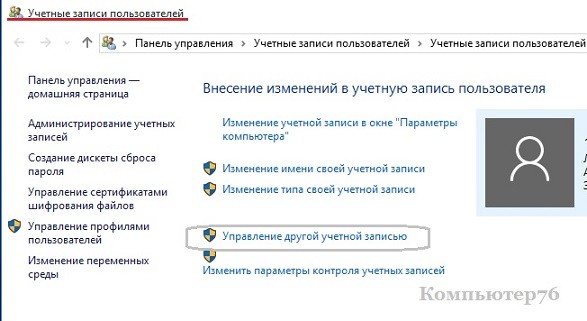

Жмём WIN + Q – набираем Учётные записи пользователей. Выберите страницу и в окне учётных записей выберем пункт Управление другой учётной записью:

Добавим нового пользователя, нажав на соответствующую кнопку внизу появившегося окна. Появится окно Параметров и в нём подтвердим наши действия, Добавив пользователя для этого компьютера:

Если вы работаете в Windows 10, пропустите его регистрацию, нажав последовательно на кнопки в последующих окнах Нет данных для входя этого человека и Добавить пользователя без учётной записи… Назовите его как-нибудь и заканчивайте работу. Закрываем окно пользователей и переходим к работе с консолью. Нам снова нужен безопасный режим.

WIN + R, msconfig, вкладка Загрузка – галочка напротив Безопасный режим или

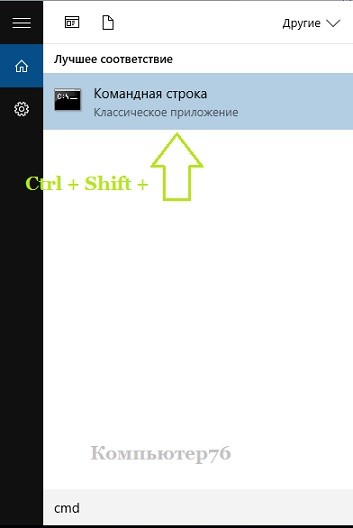

Жмём WIN + Q (запуск строки проводника), cmd, Ctrl + Shift – мышкой по ярлыку консоли (если система заявит о недостаточности прав – а мы эту ошибку сейчас и исправляем – для дальнейшей работы должно хватить и простых прав без Ctrl + Shift).

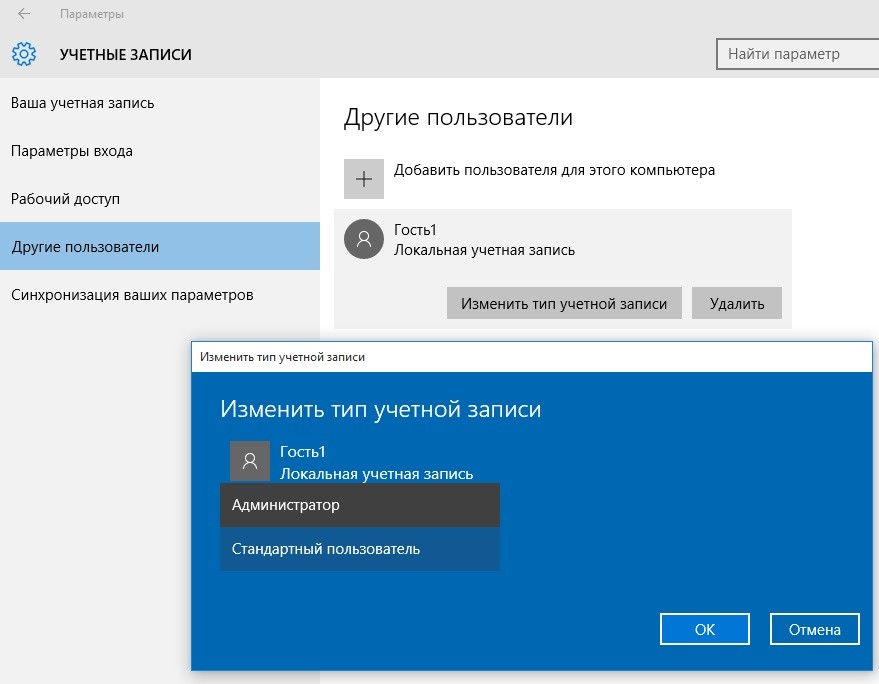

После перехода в безопасный режим снова переходим в окно Учётные записи пользователей (поиск через WIN + Q может не работать) и выберите вновь созданный аккаунт:

Присвойте ему права Администратора и перезагрузитесь. Во вновь созданной учётке у достаточно прав для проведения любых изменений и резервирования данных.

Читайте также: