Вирус как сохранить информацию

Съемные USB-устройства для хранения информации в виде самых обычных флешек воздействию вирусов подвержены в не меньшей степени, чем жестки диски с установленными на них операционными системами. И зачастую выявить присутствие такой угрозы или нейтрализовать ее бывает достаточно проблематично. О том, как убрать вирус с флешки и восстановить файлы (скрытые или зараженные), далее и пойдет речь. Для этого можно использовать несколько базовых методов. Однако перед тем как их применять, необходимо выяснить, с чем пользователь имеет дело. Как говорится, врага нужно знать в лицо!

Какие вирусы и как чаще всего воздействуют на съемные USB-накопители?

Вообще, угроз, которые чаще всего обосновываются на съемных накопителях, не так уж и много.

Чаще всего на флешки воздействую вирусы-шифровальщики и трояны, которые просто скрывают от пользователя находящиеся там файлы и папки. Впрочем, данная категория угроз является, в общем-то, самой безобидной, поскольку информация в физическом понимании не уничтожается и с носителя никуда не девается. Таким образом, вместо привычной картины со всеми записанными на накопитель файлами и папками видит либо только неизвестно откуда взявшиеся ярлыки, либо не видит вообще ничего.

Симптомы наличия заразы

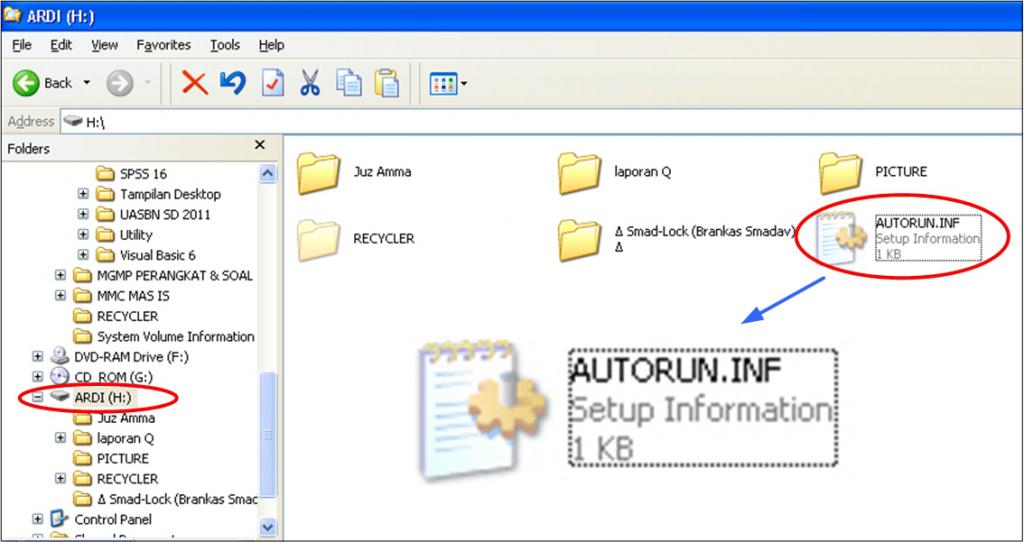

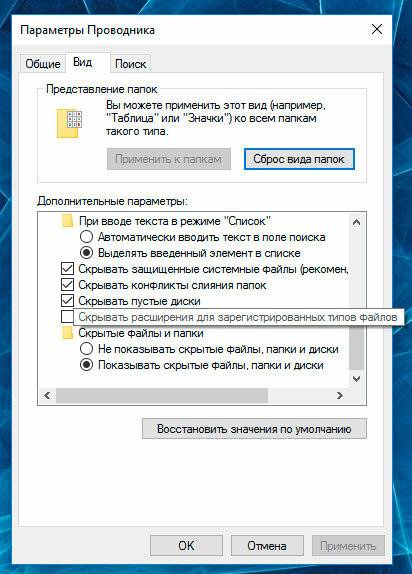

Если вирус на носителе информации есть, как правило, там будет присутствовать невидимый файл Autorun.inf, исполняемый EXE-объект, название которого чаще всего состоит из бессмысленного набора букв и символов, а также скрытая папка RECYCLER (она может присутствовать не всегда).

Как убрать вирус с флешки простейшим методом?

Для начала рассмотрим самое простое решение, немедленно приходящее на ум всем без исключения пользователям. Предположим, что на съемном устройстве важных данных нет, файлы пользователю не нужны, а их копии или оригиналы имеются на жестком диске или другом носителе. Как с флешки убрать вирус-троян? Элементарно! Для этого понадобится всего лишь выполнить полное форматирование, для чего подойдут даже штатные средства Windows-систем.

Портативные сканеры

Но давайте посмотрим, как с флешки убрать вирус без потери данных, если информация, хранящаяся на носителе чрезвычайно важна. Понятно, что вариант с форматированием явно не подходит. Так что же делать? Можно, конечно, попытаться удалить несколько вышеописанных объектов самостоятельно, однако далеко не факт, что файлы и каталоги будут восстановлены после заражения (имеется в виду, что вместо них отображаются ярлыки). Логично предположить, что для нейтрализации угрозы нужно использовать соответствующее антивирусное программное обеспечение. И лучше всего для этого подходят не штатные средства защиты (хотя можно воспользоваться и ними), а портативные утилиты, среди которых самыми мощными считаются Dr. Web CureIt! и KVRT. Сразу же обратите внимание на настройки таких программ. В них в качестве выполняемого при обнаружении вируса действия следует выставить не удаление зараженных объектов, что может сказаться на важных файлах пользователя, а по возможности лечение.

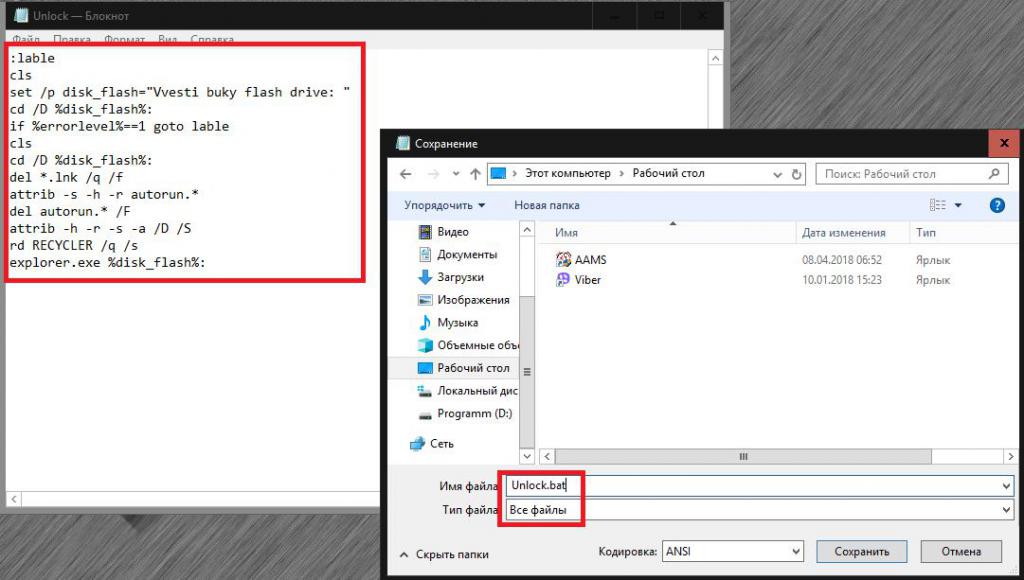

Как с флешки убрать вирус, который создает ярлыки, вручную?

Действия с атрибутами файлов и папок

Примечание: знаки препинания в конце после ввода показанных команд не нужны!

Восстановление носителя сторонними утилитами

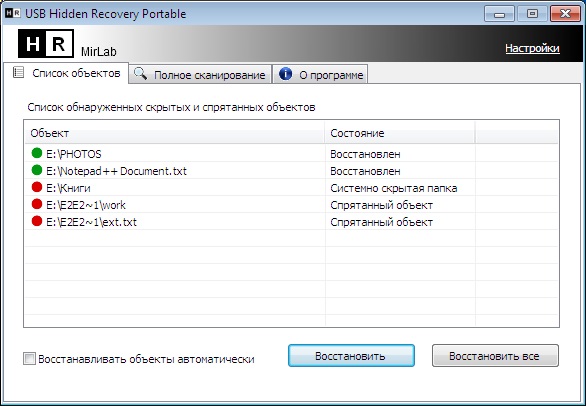

Наконец, если вам не нравятся или не подходят способы удаления атрибутов и восстановления информации, описанные выше, можете воспользоваться специальными утилитами сторонних разработчиков.

Если говорить о том, как убрать вирус с флешки в этом случае, неплохо подойдет небольшая программа USB Hidden Recovery, в которой нужно сначала задать полное сканирование, а затем выполнить восстановление.

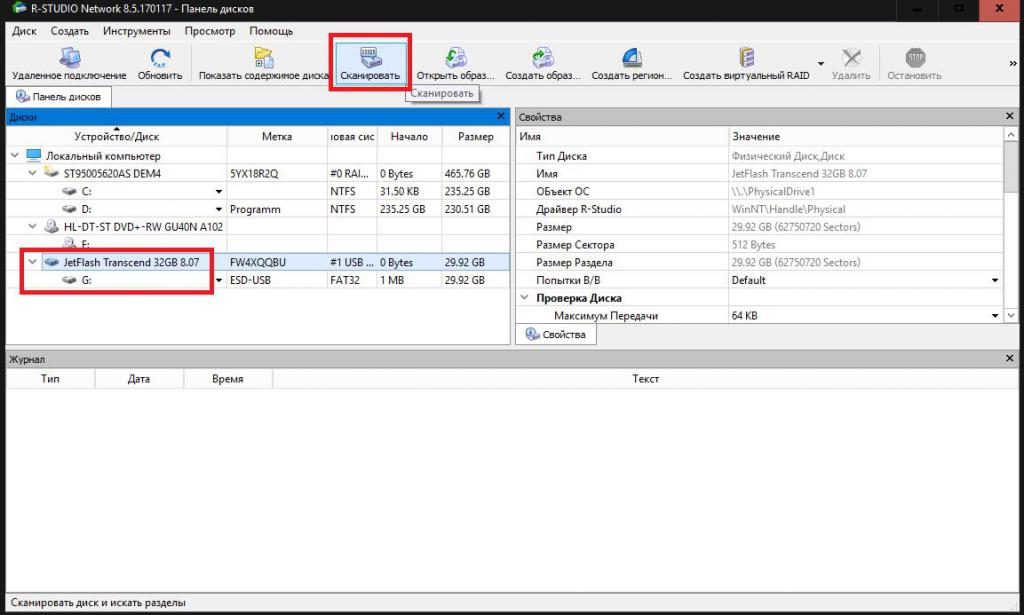

Если флешка все-таки была отформатирована, кто бы там что ни говорил, можно применить приложение R-Studio, использование которого может не дать желаемого результата разве что только в случае проведения низкоуровневого форматирования.

Поговорим о компьютерных вирусах? Нет, не о том, что вчера поймал ваш антивирус. Не о том, что вы скачали под видом инсталлятора очередного Photoshop. Не о rootkit-e, который стоит на вашем сервере, маскируясь под системный процесс. Не о поисковых барах, downloader-ах и другой малвари. Не о коде, который делает плохие вещи от вашего имени и хочет ваши деньги. Нет, всё это коммерция, никакой романтики…

В общем, для статьи вполне достаточно лирики, перейдем к делу. Я хочу рассказать о классическом вирусе, его структуре, основных понятиях, методах детектирования и алгоритмах, которые используются обеими сторонами для победы.

Мы будем говорить о вирусах, живущих в исполняемых файлах форматов PE и ELF, то есть о вирусах, тело которых представляет собой исполняемый код для платформы x86. Кроме того, пусть наш вирус не будет уничтожать исходный файл, полностью сохраняя его работоспособность и корректно инфицируя любой подходящий исполняемый файл. Да, ломать гораздо проще, но мы же договорились говорить о правильных вирусах, да? Чтобы материал был актуальным, я не буду тратить время на рассмотрение инфекторов старого формата COM, хотя именно на нем были обкатаны первые продвинутые техники работы с исполняемым кодом.

Начнём со свойств кода вируса. Чтобы код удобней было внедрять, разделять код и данные не хочется, поэтому обычно используется интеграция данных прямо в исполняемый код. Ну, например, так:

Все эти варианты кода при определенных условиях можно просто скопировать в память и сделать JMP на первую инструкцию. Правильно написав такой код, позаботившись о правильных смещениях, системных вызовах, чистоте стека до и после исполнения, и т.д., его можно внедрять внутрь буфера с чужим кодом.

Исполняемый файл (PE или ELF) состоит из заголовка и набора секций. Секции – это выровненные (см. ниже) буферы с кодом или данными. При запуске файла секции копируются в память и под них выделяется память, причем совсем необязательно того объёма, который они занимали на диске. Заголовок содержит разметку секций, и сообщает загрузчику, как расположены секции в файле, когда он лежит на диске, и каким образом необходимо расположить их в памяти перед тем, как передать управление коду внутри файла. Для нас интересны три ключевых параметра для каждой секции, это psize, vsize, и flags. Psize (physical size) представляет собой размер секции на диске. Vsize (virtual size) – размер секции в памяти после загрузки файла. Flags – атрибуты секции (rwx). Psize и Vsize могут существенно различаться, например, если программист объявил в программе массив в миллион элементов, но собирается заполнять его в процессе исполнения, компилятор не увеличит psize (на диске содержимое массива хранить до запуска не нужно), а вот vsize увеличит на миллион чего-то там (в runtime для массива должно быть выделено достаточно памяти).

Флаги (атрибуты доступа) будут присвоены страницам памяти, в которые секция будет отображена. Например, секция с исполняемым кодом будет иметь атрибуты r_x (read, execute), а секция данных атрибуты rw_ (read,write). Процессор, попытавшись исполнить код на странице без флага исполнения, сгенерирует исключение, то же касается попытки записи на страницу без атрибута w, поэтому, размещая код вируса, вирмейкер должен учитывать атрибуты страниц памяти, в которых будет располагаться код вируса. Стандартные секции неинициализированных данных (например, область стека программы) до недавнего времени имели атрибуты rwx (read, write, execute), что позволяло копировать код прямо в стек и исполнять его там. Сейчас это считается немодным и небезопасным, и в последних операционных системах область стека предназначена только для данных. Разумеется, программа может и сама изменить атрибуты страницы памяти в runtime, но это усложняет реализацию.

Также, в заголовке лежит Entry Point — адрес первой инструкции, с которой начинается исполнение файла.

Необходимо упомянуть и о таком важном для вирмейкеров свойстве исполняемых файлов, как выравнивание. Для того чтобы файл оптимально читался с диска и отображался в память, секции в исполняемых файлах выровнены по границам, кратным степеням двойки, а свободное место, оставшееся от выравнивания (padding) заполнено чем-нибудь на усмотрение компилятора. Например, логично выравнивать секции по размеру страницы памяти – тогда ее удобно целиком копировать в память и назначать атрибуты. Даже вспоминать не буду про все эти выравнивания, везде, где лежит мало-мальски стандартный кусок данных или кода, его выравнивают (любой программист знает, что в километре ровно 1024 метра). Ну а описание стандартов Portable Executable (PE) и Executable Linux Format (ELF) для работающего с методами защиты исполняемого кода – это настольные книжки.

Если мы внедрим свой код в позицию точно между инструкциями, то сможем сохранить контекст (стек, флаги) и, выполнив код вируса, восстановить все обратно, вернув управление программе-хосту. Конечно, с этим тоже могут быть проблемы, если используются средства контроля целостности кода, антиотладка и т.п., но об этом тоже во второй статье. Для поиска такой позиции нам необходимо вот что:

- поставить указатель точно на начало какой-нибудь инструкции (просто так взять рандомное место в исполняемой секции и начать дизассемблирование с него нельзя, один и тот же байт может быть и опкодом инструкции, и данными)

- определить длину инструкции (для архитектуры x86 инструкции имеют разные длины)

- переместить указатель вперед на эту длину. Мы окажемся на начале следующей инструкции.

- повторять, пока не решим остановиться

Это минимальный функционал, необходимый для того, чтобы не попасть в середину инструкции, а функция, которая принимает указатель на байтовую строку, а в ответ отдает длину инструкции, называется дизассемблером длин. Например, алгоритм заражения может быть таким:

- Выбираем вкусный исполняемый файл (достаточно толстый, чтобы в него поместилось тело вируса, с нужным распределением секций и т.п.).

- Читаем свой код (код тела вируса).

- Берем несколько первых инструкций из файла-жертвы.

- Дописываем их к коду вируса (сохраняем информацию, необходимую для восстановления работоспособности).

- Дописываем к коду вируса переход на инструкцию, продолжающую исполнение кода-жертвы. Таким образом, после исполнения собственного кода вирус корректно исполнит пролог кода-жертвы.

- Создаем новую секцию, записываем туда код вируса и правим заголовок.

- На место этих первых инструкций кладем переход на код вируса.

Это вариант вполне себе корректного вируса, который может внедриться в исполняемый файл, ничего не сломать, скрыто выполнить свой код и вернуть исполнение программе-хосту. Теперь, давайте его ловить.

Думаю, не надо описывать вам компоненты современного антивируса, все они крутятся вокруг одного функционала – антивирусного детектора. Монитор, проверяющий файлы на лету, сканирование дисков, проверка почтовых вложений, карантин и запоминание уже проверенных файлов – все это обвязка основного детектирующего ядра. Второй ключевой компонент антивируса – пополняемые базы признаков, без которых поддержание антивируса в актуальном состоянии невозможно. Третий, достаточно важный, но заслуживающий отдельного цикла статей компонент – мониторинг системы на предмет подозрительной деятельности.

Итак (рассматриваем классические вирусы), на входе имеем исполняемый файл и один из сотни тысяч потенциальных вирусов в нем. Давайте детектировать. Пусть это кусок исполняемого кода вируса:

Как мы увидели, для быстрого и точного сравнения детектору необходимы сами байты сигнатуры и ее смещение. Или, другим языком, содержимое кода и адрес его расположения в файле-хосте. Поэтому понятно, как развивались идеи сокрытия исполняемого кода вирусов – по двум направлениям:

- сокрытие кода самого вируса;

- сокрытие его точки входа.

Сокрытие кода вируса в результате вылилось в появление полиморфных движков. То есть движков, позволяющих вирусу изменять свой код в каждом новом поколении. В каждом новом зараженном файле тело вируса мутирует, стараясь затруднить обнаружение. Таким образом, затрудняется создание содержимого сигнатуры.

Сокрытие точки входа (Entry Point Obscuring) в результате послужило толчком для появления в вирусных движках автоматических дизассемблеров для определения, как минимум, инструкций перехода. Вирус старается скрыть место, с которого происходит переход на его код, используя из файла то, что в итоге приводит к переходу: JMP, CALL, RET всякие, таблицы адресов и т.п. Таким образом, вирус затрудняет указание смещения сигнатуры.

Гораздо более подробно некоторые алгоритмы таких движков и детектора мы посмотрим во второй статье, которую я планирую написать в ближайшее время.

Рассмотренный в статье детектор легко детектирует неполиморфные (мономорфными их назвать, что ли) вирусы. Ну а переход к полиморфным вирусам является отличным поводом, наконец, завершить эту статью, пообещав вернуться к более интересным методам сокрытия исполняемого кода во второй части.

Читайте, как защититься от вирусов без использования антивирусных программ. Как недопустить попадание вредоносных программ на компьютер. Ваш компьютер страдает от вирусных атак, и вы не знаете, как защититься от них? Давайте рассмотрим возможные способы избегания вирусов и последствий их деятельности.

Вирусы – это вредоносное программное обеспечение, которое повреждает данные пользователя или шифрует их, что непременно приводит к их утере.

5 шагов для защиты от вредоносных программ

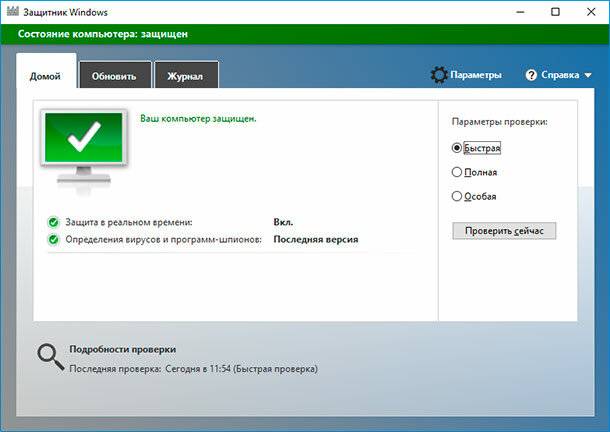

Конечно же на сегодняшний день существует много качественных антивирусных программ, но тем не менее не стоит полагаться только на них одних. Пользователь также и сам должен производить действия, которые направлены на предотвращение возможного заражения компьютера, а антивирусное ПО будет в этом помощником. Поэтому давайте не будем рассматривать антивирусные программы как инструмент защиты от вредоносного ПО, ведь и так уже давно всем известна необходимость их наличия на компьютере.

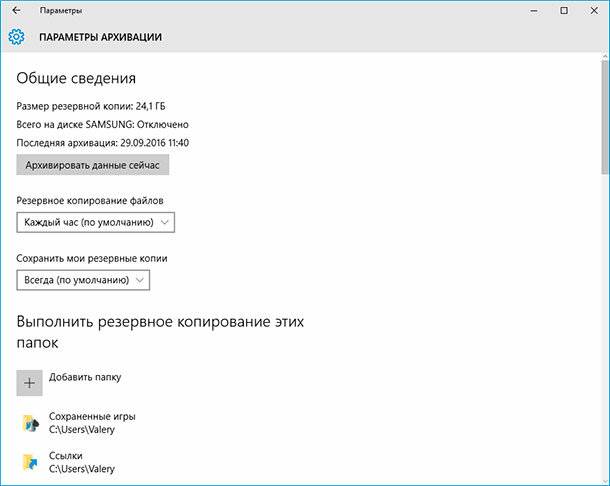

Это первое правило, соблюдая которое пользователь никогда не пострадает от утери зараженных вирусами файлов. Часто вирусы пытаются заблокировать доступ к данным, но если у вас имеется их резервная копия, то их можно легко восстановить. Сохраняйте ваши документы или другие важные данные в одном месте и настройте их регулярное резервирование. Частоту резервирования лучше установить в зависимости от того как часто используются данные пользователем. Если каждый день – установите ежедневное резервирование или даже каждый час.

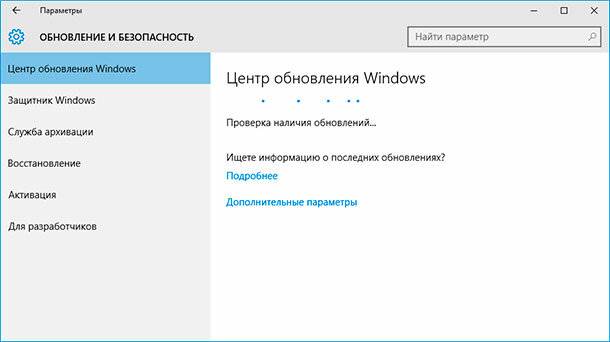

Не важно какую платформу вы используете: настольный компьютер, планшет или смартфон, осуществляйте регулярное обновление операционной системы вашего устройства. Не отключайте Центр обновления Windows, а используйте актуальную версию программного обеспечения. Часто вместе с обновлениями операционная система устанавливает дополнительные возможности безопасности системы и исправляет ошибки, которые уже возможно накопились.

На сегодняшний день вы вряд ли встретите почтовый клиент, на котором отсутствует функция проверки входящих сообщений на предмет наличия вирусов или попыток фишинга. Поэтому проверьте активацию данной функции на почтовом клиенте, который вы используете. Сообщения, в которых есть подозрение на наличие вируса, обычно помещаются в спам. Никогда не следует открывать их и вложенные в них файлы.

Способы, которые не всегда действуют на вредоносное ПО

Возможно вы слышали и о других способах борьбы с вирусами или шифровальщиками, но многие из них не работают.

Если вы обнаружили, что ваши данные уже зашифрованы, то дальнейшее их шифрование уже не остановить. Шифрование всей папки или даже диска – это только вопрос времени. Перенос файлов на другой носитель информации не только не спасёт данные, но и поставит под угрозу заражение другого носителя.

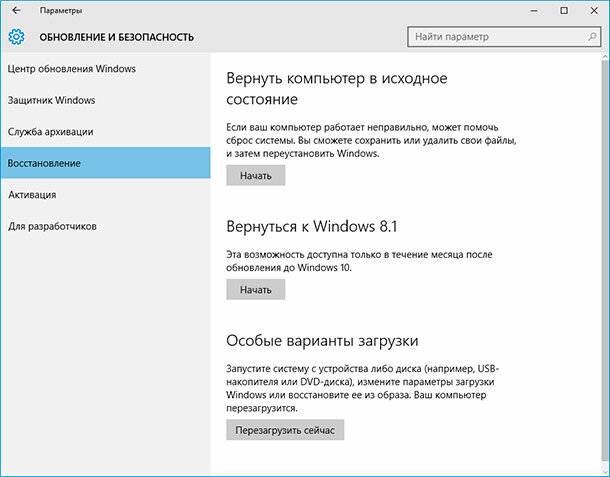

Использование функции восстановления или сброса системы также не всегда поможет. Очень часто вирусные программы и программы шифровальщики блокируют данную функцию или повреждают файлы восстановления системы.

В таком случае лучше не тратить время зря, а форматировать весь носитель информации и лишь после этого пробовать восстановить из него данные с помощью программ для восстановления. Для этого отлично подойдёт Hetman Partition Recovery.

Вполне вероятно, что в обозримом будущем значение этого слова применительно к компьютерным данным получит свое оригинальное значение. Дело в том, что этим летом исследователям из Microsoft и Университета Вашингтона удалось сделать то, что не удавалось сделать до них никому, — записать 200 Мбайт данных в виде последовательности нуклеотидов, входящих в состав искусственно созданной ДНК.

Какое отношение к этому имеют вирусы? Да самое прямое! Вирусы внедряют свой генетический код в ДНК клеток пораженных организмов, заставляя их воспроизводить себя, а не полезные для организма белки (напомню, что жизнь, как учили нас классики, — это форма существования белковых тел).

Особенно агрессивные вирусы настолько мешают нормальной работе пораженного ими организма, что в итоге приводят к его смерти. Точно так же особенно неприятный вредоносный код может привести к невозможности использовать пораженную информационную систему.

Все признаки организма, начиная от цвета волос и глаз и заканчивая предрасположенностью к наследственным заболеваниям, записаны в ДНК. Записаны они в виде последовательности нуклеотидов — молекулярных блоков, содержащих в себе всего лишь четыре разновидности азотистых оснований: аденин, гуанин, тимин, цитозин. Это такие биологические биты.

Как видите, в отличие от человека, матушка-природа использовала не двоичную систему счисления, а четверичную. Кстати, природа хорошо позаботилась о защите от сбоев — у большинства живых существ ДНК представляет собой не одну, а две цепочки нуклеотидов, закрученные друг вокруг друга как витая пара в двойную спираль.

Держатся эти две цепочки друг за друга водородными связями, которые образуются только в том случае, если с каждой из сторон расположен строго определенный нуклеотид, — таким образом автоматически гарантируется взаимное соответствие информации в каждой из двух спиралей. На этом и основан первый механизм защиты от сбоев: при расшифровке или репликации ДНК используется одна из двух спиралей, а вторая играет роль контрольной — на тот случай, если вдруг какая-то последовательность нуклеотидов, кодирующих тот или иной генетический признак, оказалась в одной из спиралей повреждена.

Кроме взаимного соответствия двух цепочек нуклеотидов кодирование наследственных признаков дополнительно производится с применением избыточного алгоритма — можно сказать, что каждый наследственный признак, записанный в виде последовательности биологических битов — оснований, дополнительно снабжен контрольной суммой.

За те полвека, что прошли с момента открытия ДНК, эти последовательности довольно неплохо изучены, что позволяет любому желающему заказать расшифровку основных генетических признаков собственной ДНК онлайн, причем не только в ближайшей лаборатории, но и в Интернете — с помощью сервиса 23andme и аналогичных ему.

Теперь о том, как информацию ДНК считывают. Изначально в распоряжении ученых были такие методы, как рентгеновский структурный анализ, семейство спектроскопических методов и масс-спектрометрия. Все эти методы неплохо работают для небольших молекул, состоящих из двух, трех, четырех атомов, но все становится сильно сложнее, когда количество атомов действительно велико.

Однако ДНК не зря считают самой большой молекулой в нашем организме — в человеческой ДНК из гаплоидной клетки содержится порядка 3 млрд пар оснований. Ее молекулярная масса на несколько порядков больше молекулярной массы самого крупного из известных науке белков.

В общем, это неимоверно огромная куча атомов, поэтому на расшифровку данных при использовании классических методов считывания даже сегодня, с применением суперкомпьютеров, легко уходят месяцы, а то и годы.

Но ученым удалось придумать метод секвенирования, который сильно ускоряет процедуру. Основная его идея — разбиение одной длинной последовательности атомов на много коротких фрагментов, которые можно анализировать параллельно, тем самым кратно увеличивая скорость расшифровки.

Но поскольку нам нужна не просто полная копия ДНК, а нарезка на короткие фрагменты, то дополнительно используют так называемые праймеры и маркеры — соединения, сообщающие полимеразе, где начать клонировать, а где закончить.

Если говорить в компьютерных терминах, то происходит это следующим образом. Допустим, у нас есть комбинация бит 1101100001010111010010111. Предположим, что нашим праймером является комбинация 0000, а маркером — комбинация 11. В результате секвенирования мы получим следующий набор фрагментов, в порядке убывания их вероятности: 0000101011, 00001010111, 0000101011101001011, 00001010111010010111.

Варьируя праймер и маркер, мы в конечном итоге переберем все возможные комбинации бит, считаем их, а после считывания восстановим из отдельных фрагментов всю последовательность.

Выглядит немного сложно и неочевидно, но это действительно работает и обеспечивает неплохую скорость, поскольку в итоге все необходимые действия можно делать параллельно. Неплохая скорость по меркам биологов — это несколько часов. Существенно лучше вышеупомянутых месяцев или даже лет, но по меркам ИТ, скажем так, многовато.

Научившись за полвека неплохо считывать информацию из ДНК, оставалось научиться синтезировать цепочки нуклеотидов. Тут надо уточнить, что исследователи Microsoft были не первыми, кто записал информацию в виде двойной спирали ДНК. Первыми были ученые из европейского института биоинформатики (EMBL-EBI), несколько лет назад записавшие 739 Кбайт.

В чем же новизна достижений Microsoft? Во-первых, в существенном увеличении объема записи — до 200 Мбайт. Уже довольно близко к тем 750 Мбайт, которые содержатся в ДНК человека. Впрочем, главная инновация состоит в том, что исследователи предложили способ, позволяющий считывать не всю ДНК целиком, а ее отдельный участок — порядка 100 битов-оснований за одну операцию.

Пока ученые считают, что основной нишей подобного использования ДНК могут стать модули памяти высокой плотности, предназначенные для длительного хранения информации. В этом есть смысл — плотность записи данных в лучших современных образцах флеш-памяти достигает десятков квадриллионов (

10 16 ) бит на кубический сантиметр, в то время как плотность хранения данных в ДНК на три порядка выше: десятки квинтиллионов (

Дополнительное преимущество состоит в том, что молекулы ДНК достаточно стабильны и, с учетом алгоритмов коррекции ошибок, позволяют хранить информацию годами, а то и веками.

Что это означает с точки зрения информационной безопасности? А означает это, что целостности записанной в таком видео информации угрожают организмы, которые специализируются на порче данных уже миллиарды лет, — вирусы.

А вот надо ли будет думать о защите от обычных вирусов, работая с таким запоминающим устройством, — вопрос открытый. Ведь если в раствор с ДНК попадет, например, вирус насморка, полимераза, скорее всего, будет реплицировать и его тоже.

Поэтому как бы не пришлось, прочитав ДНК-чип лет через десять после его записи, вспоминать, не чихала ли лаборантка во время записи важного архивного документа.

С помощью вируса-вымогателя кибермошенникам удается зарабатывать до 2 млрд долларов в год. Помимо денежных потерь владельцы бизнеса несут ущерб из-за сбоя системы, снижения производительности и стресса. В целом получается слишком разорительно.

Представьте, что вы работаете на компьютере, отвечаете на письмо клиента и вдруг на мониторе появляется синий фон и на нем следующее сообщение:

«Компьютер заблокирован. Все ваши файлы зашифрованы. Дешифрование файлов будет стоить 0,076 биткойнов. Следуйте инструкции для оплаты:

1. Отправьте 0,076 биткойнов в биткойн-кошелек #XXX XX .

Каковы ваши дальнейшие действия? Вы будете паниковать, пытаться разблокировать компьютер? Пойдете на поводу мошенникам и постараетесь выкупить у них свои файлы?

Ransomware как совершенствующаяся опасность

Вирусы, вредоносные программы не являются для пользователей чем-то новым с тех пор, как в 2013 году хакеры обнаружили, что могут зашифровать ценные файлы и вымогать у жертв круглые суммы для дешифровки. Успешно эксплуатируя эту возможность, мошенники зарабатывают до 2 млрд долларов в год! Это деньги трудолюбивых владельцев бизнеса. Если прибавить к ним ущерб, который несут компании от сбоя системы, потери производительности и стресса, то получается слишком разорительно.

Ransomware распространяется мошенниками в различных вариантах. Некоторые ставят своей целью найти и зашифровать самые ценные файлы, другие — просто шифруют весь жесткий диск, что делает ситуацию гораздо более неприятной. И даже когда вы очищаете его полностью, файлы по-прежнему продолжают шифроваться. Если вы не готовы к атаке вируса-вымогателя, то это может парализовать всю работу компании. Вот почему управление ИТ-системами в компании очень важно .

Как распространяется вирус-вымогатель

Злоумышленники постоянно пробуют новые способы заражения компьютеров с помощью ransomware. В основе большинства атак лежит обман — вас принуждают к установке вредоносного ПО. Некоторые вирусы-вымогатели, используя уязвимости программ, даже не требуют одобрения установки, но такие атаки, как правило, краткосрочны, потому что ликвидируются после устранения уязвимостей.

Большинство вирусов-вымогателей распространяется по незнакомой электронной почте. Фишинговые письма максимально маскируются под официальную переписку, заставляя вас открыть вложение или перейти по ссылке. Как только вы это делаете, ваш компьютер заражается вирусом.

Вариацией фишинг-атак, набирающих популярность, является направленная фишинг-атака: вместо рассылки большого количества писем вымогатели отправляют сообщения, точно адаптированные под конкретного человека, часто используя информацию, полученную из открытых профилей в соцсетях. Злоумышленник может выступать в роли нового клиента или даже в роли подрядчика, с которым вы уже работаете.

Некоторые веб-сайты содержат вредоносный код, который использует уязвимости в вашем браузере и операционной системе или обманывает вас, заставляя согласиться на выкуп.

Ссылки на эти сайты могут быть встроены в фишинговые письма. Их также можно направлять с помощью текстовых ссылок, рекламных баннеров или всплывающих окон.

Иногда ransomware пользуется недостатками безопасности в операционных системах или приложениях, которые позволяют распространять и запускать файлы самостоятельно. Это может наносить разрушительное действие. Без необходимости в человеческом участии вирус мгновенно распространяется от компьютера к компьютеру через интернет.

Крупные технологические компании быстро ликвидируют эти дыры в безопасности, как только узнают о них. Это означает, что компании, которые отключают обновления и не пытаются усовершенствовать ИТ-систему, на сегодняшний день являются особенно уязвимыми для такого рода атак.

Как защититься от вируса-шифровальщика

Итак, мы уже поняли, что ransomware может нанести разрушительные действия и потому является дорогостоящим риском. Поэтому возникает закономерный вопрос: как сохранить систему в безопасности?

Подавляющее большинство атак вирусов-вымогателей направлено на то, чтобы обмануть кого-то, поэтому вы можете снизить риски, сделав информацию о ransomware частью тренинга по ИТ-безопасности.

Убедитесь, что любой сотрудник, который использует компьютер, должным образом предупрежден о подозрительных вложениях и ссылках в электронной почте. Удостоверьтесь, что люди, работающие в вашей компании, не забывают об опасности спама и незнакомых писем, особенно фишинговых писем, специально предназначенных для бизнеса или отдельных лиц.

По иронии судьбы владельцы высокотехнологичного бизнеса иногда становятся наиболее уязвимыми. Возможно, потому что они считают информацию о защите слишком очевидной. Не думайте, что то, что очевидно для вас, очевидно для всех в офисе — мошенники повышают уровень в своих атаках.

Вы можете просто выдать каждому сотруднику соответствующий документ и заставить поставить на нем подпись. Но это все равно что ничего. Гораздо эффективнее поговорить с работниками и убедиться, что они действительно осознают опасность и понимают, как ее предотвратить.

В 2017 году произошли одни из самых катастрофичных хакерских атак: вирусы WannaCry и NotPetya использовали одну и ту же уязвимость в операционной системе Windows. Эта уязвимость была исправлена Microsoft в марте — задолго до того, как эти атаки начались (в мае и июне). А значит, миллиарды долларов, которые потерял бизнес, можно было спасти благодаря простым действиям.

В ситуации домашнего офиса самый простой способ сохранить исправление вашей операционной системы — это просто оставить автоматическое обновление. Да, эти сообщения о перезагрузке компьютера сильно раздражают, но это не столь страшно по сравнению с потерей всей вашей работы.

Еще одна беда ПО, о которой многие не знают, — это заражение вирусом роутера. Если хакер управляет им, он может перенаправлять веб-браузер на вирусную страницу. Руководство по обновлению прошивки содержится в инструкции к роутеру.

Ничто не заставит вас платить деньги вымогателю, если у вас есть резервная копия со всей жизненно важной информацией. Понятно, что все равно вы не сможете перетащить на диск всю информацию и всегда останется то, что имеет реальную стоимость. Поэтому не стоит экономить на обучении персонала только потому, что у вас есть резервные копии. Но это позволит вам минимизировать проблемы.

Для фрилансеров, консультантов, людей, завязанных на домашнем офисе, для хранения файлов будет достаточно платного облачного хранилища. Таким образом, вы просто сохраняете все важные рабочие документы в папке, которая синхронизируется с облаком.

Когда в офисе более одного компьютера, есть ключевой фактор, определяющий, насколько тяжело вам причинить вред, — объем информации, которую можно зашифровать. Чем больше файлов и жестких дисков вирус-шифровальщик затронет, тем больше времени потребуется на восстановление данных из резервных копий и тем дольше бизнес будет простаивать.

Сотрудникам не нужна учетная запись с доступом ко всей информации. Им достаточно учетной записи, которая дает возможность выполнять свою работу.

Восстановление после атаки

Если у вас есть резервные копии и налажен процесс восстановления информации, вы быстро справитесь с проблемой.

Нужно ли платить выкуп? Нет. Почему?

Киберпреступники обращают внимание на то, откуда к ним идут деньги. Если вы выполните их требования, они снова попытаются вас взломать. Как клиент, готовый платить, вы становитесь для них выгодной целью. Тот факт, что вы платите за выкуп чужим людям, чтобы вернуть свои данные, как бы сигнализирует о том, что в целом безопасность ИТ-системы в вашей компании обеспечена не на 100%. Киберпреступники обмениваются этой информацией или продают ее друг другу .

- Это плохая карма

Перечисление денег преступникам делает хуже жизнь всех, кто пытается зарабатывать честным трудом. Потому что единственная причина, по которой мошенники не прекращают свою черную работу, — это потоки денег, поступающие от растерянных жертв. Не становитесь частью порочной системы.

- Есть большая вероятность, что это не сработает

Поймите, что для мошенников вы находитесь вне поля контроля. Вы рискуете потерять не только деньги, но и время, эффективность, которую могли бы инвестировать в работу .

После восстановления файлов перейдите к работе над ошибками, чтобы понять суть проблемы. Открывали ли сотрудники фишинговое электронное письмо? Не кликнули ли они на баннер с вирусом? Может быть, есть сложности с ПО или операционной системой? Как бы то ни было, вам нужно сделать все, чтобы случившееся не повторилось.

Если речь идет о человеческом факторе, убедитесь, что все в офисе проинформированы о том, как произошла атака. Есть высокая вероятность того, что персонал столкнется с подобными атаками в будущем. Убедитесь, что все знают, на что обращать внимание.

Плохая идея — искать и назначать виновных, даже если вас сильно раздражает то, что кто-то открыл фишинговое письмо. Это создает препятствие на пути к честному осознанию произошедшего. К тому же это усложняет коммуникации. Все, что действительно нужно в этой ситуации, — это информированность персонала и грамотные специалисты, готовые взять на себя контроль за ИТ-системой.

Читайте также: