Вирус который себя дублирует

Читайте, как удалить вирус преобразующий файлы и папки в ярлыки. Как восстановить данные, которые утеряны в результате деятельности такого вируса. Ваши файлы и папки на USB флешке или карте памяти стали ярлыками? USB флешка или карта памяти после подключения к компьютеру отображается как ярлык? Ищете как восстановить данные и удалить вирус, преобразовывающий файлы и папки в ярлыки? Вы используете антивирус, но компьютер все равно был инфицирован? К сожалению не все антивирусы могут защитить вас такого заражения.

Однако в отличие от вирусов шифровальщиков, этот тип вирусов достаточно безобидный и вы легко сможете восстановить данные и удалить сам вирус.

Разновидности вирусов ярлыков

На сегодня наиболее распространены 2 типа вирусов, создающих ярлыки: первые создают ярлыки вместо файлов и папок на флешке или карте памяти, другие создают ярлыки съемных дисков вместо самих флешек, внешних USB дисков и карт памяти.

Названия наиболее распространенных вирусов:

- Bundpil.Shortcu;

- Mal/Bundpil-LNK;

- Ramnit.CPL;

- Serviks.Shortcut;

- Troj/Agent-NXIMal/FakeAV-BW;

- Trojan.Generic.7206697 (B);

- Trojan.VBS.TTE (B);

- Trojan.VBS.TTE;

- VBS.Agent-35;

- VBS.Serviks;

- VBS/Autorun.EY worm;

- VBS/Autorun.worm.k virus;

- VBS/Canteix.AK;

- VBS/Worm.BH;

- W32.Exploit.CVE-2010_2568-1;

- W32.Trojan.Starter-2;

- W32/Sality.AB.2;

- Win32/Ramnit.A virus;

- Worm:VBS/Cantix.A;

Вирус, преобразующий файлы и папки в ярлыки

Этот вирус дублирует ваши файлы и папки, затем прячет и заменяет их. Вирус представляет комбинацию вирусов трояна и червя. Опасность заключается в том, что вы запускаете вирус каждый раз, когда хотите открыть ваш файл или папку. После запуска вирус распространяет себя заражая все большее количество файлов и часто устанавливает дополнительно вредоносное ПО которое может украсть данные о паролях и кредитных картах, сохраненных у вас на компьютере.

Вирус, преобразующий флешки и карты памяти в ярлыки

Это чистокровный троянский вирус, который скрывает любые съемные устройства, подключенные к компьютеру и заменяет их ярлыками этих устройств. Каждый раз кликая по ярлыку вы снова запускаете вирус, который ищет на вашем компьютере финансовую информацию и отправляет ее мошенникам, создавшим вирус.

Что делать в случае заражения

К сожалению не все антивирусы могут вовремя обнаружить опасность и защитить вас от инфицирования. Поэтому наилучшей защитой будет не использовать автоматический запуск съемных устройств и не кликать по ярлыкам файлов, папок или дисков. Будьте внимательны и не кликайте по ярлыкам, которые вы не создавали сами. Вместо двойного клика для открытия диска, кликните по нему правой кнопкой мышки и выберите Развернуть в Проводнике.

Восстановление данных удаленных вирусом

Для надежного восстановления данных удаленных таким типом вирусов используйте Hetman Partition Recovery. Поскольку программа использует низкоуровневые функции по работе с диском, она обойдет вирусную блокировку и прочитает все ваши файлы.

Загрузите и установите программу, затем проанализируйте зараженную флешку или карту памяти. Проведите восстановление информации до очистки носителя от вируса. Наиболее надежным вариантом лечения будет очистка флешки с помощью команды DiskPart, это удалит всю информацию на ней.

Удаление вируса с карты памяти или USB флешки

После восстановления данных с флешки вы можете её полностью очистить с помощью утилиты DiskPart. Удаление всех файлов и форматирование устройства может оставить вирус, который спрячется в загрузочном секторе, таблице разделов или на неразмеченной области диска. Как правильно очистить флешку смотрите в видео.

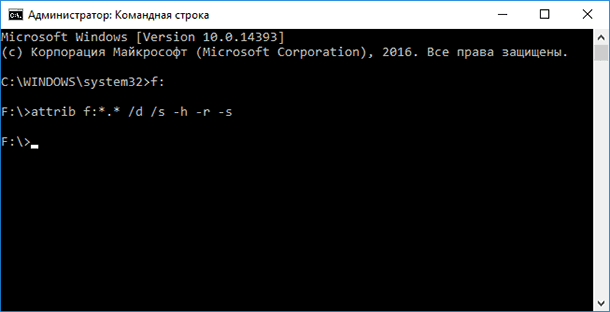

Удаление вируса с флешки с помощью командной строки

Данный способ не позволяет гарантированно очистить флешку от всех видов вирусов, но сможет удалить вирус, который создает ярлыки вместо файлов. Вам не нужно будет скачивать и устанавливать сторонние утилиты, удаление производится с помощью встроенного в любую версию Windows инструмента.

Кликните правой кнопкой мышки по меню Пуск и запустите командную строку от имени администратора.

Введите команду f: и нажмите Enter (где f – это буква флешки зараженной вирусом).

Введите команду: attrib f:*.* /d /s -h -r –s и нажмите Enter:

- –h: показывает все скрытые файлы на флешке;

- –r: убирает параметр только для чтения;

- –s: убирает параметр системный со всех файлов.

Удаление вируса с компьютера

Наиболее простым и надежным способом очистки компьютера от вируса будет полная переустановка Windows с удалением системного раздела.

Но если вы являетесь опытным пользователем, вы можете опробовать следующий способ:

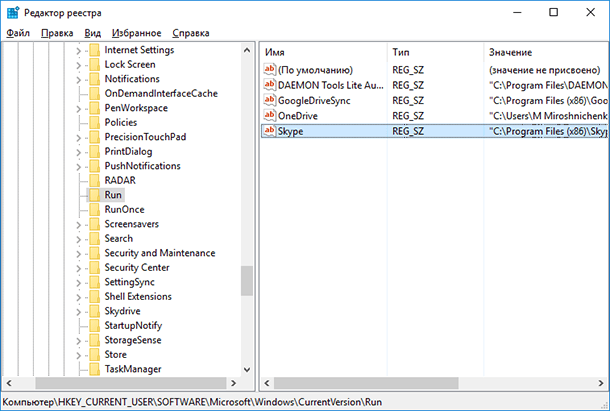

Отключите запуск вируса при старте Windows в реестре. Нажмите клавиши Win + R, в появившемся окне введите regedit и нажмите Enter. Перейдите к ключу HKEY_CURRENT_USER / Software / Microsoft / Windows / CurrentVersion / Run.

Просмотрите все ключи, которые находятся в этом разделе. Если вы видите необычное название или расположение программы – удалите запись. Часто вирусы прячутся под автоматически сгенерированными названиями, например – sfdWQD234dcfF. Любые ключи, которые запускают VBS, INI, LINK или EXE файлы потенциально опасны. Однако только вы знаете какие программы установлены на компьютере и должны загружаться при старте Windows, поэтому вы должны сами принять решение об удалении того или иного ключа. Для удаления выделите ключ левой кнопкой мышки и удалите его кнопкой Del.

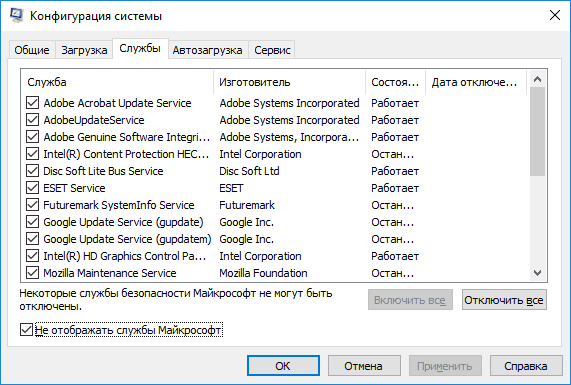

Отключите запуск вируса через службы Windows. Нажмите клавиши Win + R, в появившемся окне введите msconfig и нажмите Enter. В открывшемся окне перейдите на вкладку Службы. Просмотрите их и отключите все подозрительные.

Отключите приложения, запускаемые автоматически через диспетчер задач (для Windows 8и старше). Нажмите Ctrl + Shift + Esc и перейдите на вкладку Автозагрузка. Для отключения подозрительного приложения по нему нужно кликнуть правой кнопкой мышки и выбрать Отключить.

Поймал вирус. Дублирует doc и jpeg файлы с раширением вконце .vscrypt

Пожайлуста помогите. Поймал вриус, дублирует doc и jpeg файлы с раширением вконце .vscrypt По этой ссылке афтар вируса выложил исходники и файлы дешифратора:cut1

Вирус фотографии моей маленькой дочки зашифровал, жена в шоке, я тоже. В .doc тоже ценная для меня информация, открываются какие-то закорючки. Подскажите что делать?

Добавлено через 36 минут

Вот, если что, ссылка на мои фалы cut . Там 4 файла: 2-doc(нормальный - .doc и измененный - .doc.vscrypt и также 2 jpeg)

Последний раз редактировалось Maks76; 28.12.2008 в 03:34 . Причина: Добавлено

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

Навскидку - можете попробовать вот это, хуже не будет. Хотя по описанию не очень похоже.

Troyan Encoder descriptor-33decrypt не помог. Пишет: "Не удалось найти первый ключ. Компьютер не инфицирован". Прошу еще варианты.

Тогда можно сюда. Категория "Запрос на лечение". Повторите там всё, что здесь написали. Раз зверь ходит в диком виде, должны отреагировать оперативно. Хотя и не факт, что за сутки справятся.

У вас на машине какой антивирус?

Так получилось, что комп начал си-и-ильно тормозить. Так как причин для этого кроме действия вируса не наблюдалось, я занялся его поисками посредством разных антивирусов. Уже точно не помню, толи Касперский, толи drWeb нашел 2 подозритьельных файла, удалил их и перезагрузил компьютер. С этого все и началось. Спасибо вам большое за оперативные подсказки. Уже не раз сюда обращаюсь и очень вам всем благодарен. По предлженной ссылке, запрос на лечение сделаю, о результатах отпишусь. Надеюсь, что "зверюгу" можно победить.

А штатного aka постоянного антивируса не держите?

Подозрительные файлы прибитые - большой интерес представляют. Что в них нашлось, конечно, не помните?

Нет, не помню. Как обычно, антивир определил подозрительные файлы, как вирусы, я и убил их безвозвратно. Намедни, друг мой в гости со своей флешкой приходил, может он "подарочек" принес. 6 вирусов у него нашел, может что-то и проскочило.

Пожайлуста помогите. Поймал вриус, дублирует doc и jpeg файлы с раширением вконце .vscrypt . Подскажите что делать? Скачал утилиту от док.Вэб-te19decrypt.exe, но она запрашивает файл vscrypt.txt, а у меня он удалён. Я в панике-sos, плиз, всё ведь затронул этот гад.

Попробуйте все-же найти его поиском по всем дискам.

Он необходим для расшифровки

Либо восстановить удаленный спец. утилитами.

здраствуйте, помогите, подскажите что делать!времени совсем нет и все антивирусы не помогают!

вирус дублирует doc и jpeg файлы с раширением вконце .vscrypt

самое инетресное что не все файлы продублированы, очень много осталось нормальтных и спокойно открываются, а другие нет(в одной папке как правило все не заражены.

никакие антивирусы не помогает и даже те что были предложены тут.

слышал про какую ту delphi, но что это и как не знаю!

спасибо что откликнулись!

сейчас я на работе, а это происходит у меня дома, вчера уже скачал и попробовал её в действии, но мои зашифорванные файлы находятся на диске D, а программа работала(смотрела что она делала)только с диском С и похоже там вылечила(там у меня cтоит TOP Plan и работает более менее)а вот на дешке ничего не сделала, хотя сохранена эта утилита именно на D

или мне попробовать всё что на D скинуть на С?

Последний раз редактировалось michaelspb; 10.06.2009 в 09:29 . Причина: Добавлено

А если внимательно посмотреть ссылку, то там есть

Как использовать утилиту

Запустите расшифровку файлов на всем диске C:. Для этого запустите программу, со следующими параметрами командной строки:

te19decrypt.exe [путь]

например:

te19decrypt.exe c:\

Файлы на диск С: будут расшифрованы. По окончании работы утилиты рядом с шифрованными файлами .crypt должны появиться расшифрованные файлы без окончания .crypt. Шифрованные файлы удалять не надо, т.к. не исключена возможность некорректной расшифровки.

PS. Несмотря на то, что DrWeb указывает расширение зашифрованых файлов как .crypt, утилита умеет работать и с .vscrypt

Привет, GT! Зоопарк всевозможных вирусов растет с каждым годом, благо фантазии их создателям не занимать. Конечно, с рядом самых распространенных зловредов успешно справляются антивирусы, притом даже бесплатные их версии или же встроенные в саму ОС. С популярными шифровальщиками тоже худо-бедно бороться научились (на сайтах известных антивирусных компаний есть раздел с услугами по расшифровке или генерации кода, если вам известен кошелек или email, на который авторы зловреда просят перевести средства).

Обычные вирусы оставляют следы на зараженной машине — какие-нибудь подозрительные исполняемые файлы, файлы библиотек или просто огрызки зловредного кода, которые в состоянии обнаружить антивирус или же правильный админ. Нахождение и выявление таких следов помогают идентифицировать вирус, а значит – удалить его и минимизировать последствия.

Но противостояние меча и щита — штука вечная, и компьютерные зловреды не ограничиваются только теми, что оставляют какие-то следы на накопителях. Ведь если вирус размещается и действует только внутри оперативной памяти, не соприкасаясь с жестким диском или SSD, значит, следов на них он тоже не оставит.

В 2014 году был ряд новостей о так называемых RAM malware, но тогда это относилось к довольно узкой группе поражаемых устройств — к платежным терминалам.

Данные транзакций считаются защищенными, так как хранятся в зашифрованном виде на серверах платежных систем. Но существует очень короткий период времени, в течение которого информация для авторизации платежа хранится в виде plain text. Причем хранится именно в оперативной памяти платежного терминала.

Само собой, хакерам этот кусок показался слишком лакомым, чтобы просто так пройти мимо него, и на свет появились зловреды, собирающие информацию из RAM POS-терминалов — номера карт, адреса, коды безопасности и имена пользователей.

А затем кто-то решил пойти дальше, вспомнив, что у компьютеров тоже есть оперативная память.

RAM-only

Найти такие вирусы трудно, потому что в привычном виде они на самом деле не оставляют следов. Нет каких-то установленных приложений. Нет отдельных файлов, раскиданных в разных папках, включая системные или скрытые.

Но где-то же они оставляют следы?

Само собой, если вирус не оставляет следов на накопителях, на них нет и особого смысла искать. И что тогда? Правильно — реестр, дампы памяти и сетевая активность. Надо же ему как-то прописать себя в память (причем так, чтобы сохранять работоспособность и после перезагрузки машины), а затем как-то передавать данные на сервер злоумышленника.

Специалисты “Лаборатории Касперского” тщательно проанализировали дампы памяти и записи реестра с машин, подвергшихся заражению, и с помощью Mimikatz и Meterpreter смогли реконструировать атаку.

Фрагмент кода, загруженного с помощью Meterpreter с сайта adobeupdates.sytes[.]net

Скрипт, сгенерированный фреймворком Metasploit.

Выделяет необходимое количество памяти, использует WinAPI и загружает утилиту Meterpreter прямо в оперативную память.

Стоит ли опасаться подобного

С одной стороны – безусловно да. Вирус, каким бы он ни был, направлен не на то, чтобы сделать вашу работу за компьютером более комфортной.

С другой стороны, не так сильно (пока не так сильно), как обычных вирусов и тех же шифровальщиков. Хотя бы потому, что на данный момент главная цель подобных атак — финансовые учреждения, а не обычные пользователи.

Но кто знает, как часто таких зловредов будут создавать и использовать уже в ближайшее время.

Напоминаем, что весна — отличный повод обновляться не только листочкам на деревьях, но и системным блокам у вас под столом. Специально для этого у Kingston действуют акции в магазинах-партнерах. Например, в сети DNS до 15 апреля можно со скидкой купить оперативную память Kingston SO-DIMM, подробности — здесь. В Юлмарте до 18 апреля проходит акция и действуют специальные цены на модули памяти Kingston и HyperX для компьютеров и ноутбуков по промокоду KINGMEM. А в магазинах Ситилинк до 7 апреля скидки распространяются сразу на несколько видов оперативки, и там также важно не забывать вводить промокод — DDR3HX. Так что есть смысл поспешить за новой памятью и выгодно обновиться.

Для получения дополнительной информации о продукции Kingston и HyperX обращайтесь на официальный сайт компании.

- Скопировать ссылку

- ВКонтакте

- Telegram

![]()

Похожие публикации

- 25 мая 2018 в 13:57

Комментарии 25

популярные средства администрирования — PowerShell, Mimikatz, Metasploit

Я наверное не очень представляю, как устроен терминал, но по моему plain text до основного процессора доходить никак не должен. На клавиатуре, считывателе стоят микроконтролеры с флешовой прошивкой, к которым центральный процессор никак доступа не имеет. Ему они отдают уже шифрованные данные. Сам делал очень давно для игрового автомата прошивку. Общение с юзером на тогда еще атМега было, связь с основным процессором — uart, по нему поток с aes128. Я е спец в безопасности, ногами не пинать пожалуйста, но пихать в ОЗУ центрального процессора нешифрованные данные это какое то безумие

Homomorphic encryption is a form of encryption that allows computation on ciphertexts, generating an encrypted result which, when decrypted, matches the result of the operations as if they had been performed on the plaintext. The purpose of homomorphic encryption is to allow computation on encrypted data.

"Причем хранится именно в оперативной памяти платежного терминала.… RAM POS-терминалов — номера карт, адреса, коды безопасности и имена пользователей."

Чем магнитный считыватель должен шифровать данные с прочитанных полос, если карта может быть от чужого банка, а узнать какой банк (система) сможет обработать данные можно только по номеру карты? Шифрование требуют только при хранении на постоянных носителях и при передаче через интернет.

POS malware was first discovered in October 2008. During a fraud investigation, it was found that attackers had been installing debugging software on POS systems that was capable of extracting full magnetic stripe data from its memory. .

Criminals are exploiting the fact that credit card magnetic stripe data temporarily resides in plain text in the RAM of PoS devices during processing

cybercriminals were attempting to install debugging tools on PoS devices in order to dump entire sets of magnetic stripe data. The Visa report revealed that such debugging tools could effectively parse unencrypted sensitive data not written to disk from volatile memory (i.e., RAM)

PoS RAM scrapers retrieve a list of running processes and load-inspects each process’s memory for card data. They run searches on the process memory space and can retrieve entire sets of Tracks 1 and 2 credit card data.

Data in memory: All of the credit card data is temporarily stored in plain text in the RAM of merchants’ PoS systems during processing. Cybercriminals use PoS RAM scrapers to steal this data.

Data at rest: Merchants’ PoS systems store transaction data for a short period of time (e.g., for batching) as well as a partial set of data for a long period of time for record purposes in log files or a database. The data stored is encrypted. There is no specific encryption algorithm requirement defined in PCI DSS. Instead, PCI DSS mandates the use of strong cryptography (i.e., minimum key length of 112 bits).

Data in transit: The data is internally transferred over LANs or WANs and externally over the Internet. Encryption is mandatory for data transferred over the Internet but not for information transferred over LANs or WANs.

The reality is, EMV credit cards cannot prevent PoS RAM scraper attacks… This chip makes it extremely difficult for cybercriminals to manufacture counterfeit credit cards using stolen data, which helps reduce counterfeiting and lost or stolen card fraud. If the EMV Tracks 1 and 2 data is sent to the PoS system for processing, it will become susceptible to PoS RAM scraper

attacks because the decrypted data resides in the RAM.

U.K. credit card fraud statistics show that even after EMV cards were introduced in the country, losses related to card-not-present fraud dramatically increased in number. [66] This shows that cybercriminals are using stolen credit card data for online purchases instead of manufacturing and using counterfeit cards.

Armed with an NFC-enabled smartphone and an app that can read contactless card data via NFC, hackers can brush against potential victims in crowded public spaces and wirelessly steal their credit card data in an act that has been dubbed “electronic pickpocketing.” The simple solution to prevent electronic pickpocketing is to put contactless cards in shielded sleeves .

In response, many retailers today use network-level encryption even within their internal networks. While that change protected the data as it travelled from one system to another, the credit card numbers are not encrypted in the systems themselves and can still be found in plain text within the memory of the POS system and other computer systems responsible for processing or passing on the data. This weakness has led to the emergence of “RAM-scraping” malware, which allows attackers to extract this data from memory while the data is being processed inside the terminal rather than when the data is travelling through the network.

дай копию виря на исследование. Такого рода вири, как правило лечатся на раз, два.. принцип очень простой, называют их обычно флешечными червями, хотя по принципу они более схожи с троянами.. Где-то в системе обычно сидит корневой файл червя, который как правило либо грузится со стартом системы любым из числа возможных способов (не трудно проверить все способы), а далее загаживает реестр всякими блокировками системных возможностей типо: запрет диспечера задачь, редактора реестра, запрет открытия скрытых файлов и тому подобных детских фишек.. Способ лечения всехда один:

1)Определяем способ автозагрузки и блокируем его.

2)После перезагрузки или если удалось остановить до перезагрузки удаляем корневой файл червя и в корнях дисков копии червя с файлами autorun.inf

Удалять червя нужно не заходя через проводник, т.к. вход на диск вызывает выполнения инструкций autorun.inf, т.о. делаем это через файловый менеджер типо тотал командера, дла особенно простых червей, которые глушатся tskill-ом и всегда используют одно имя для копий в системе и в корнях, можно юзать заранее подготовление BAT-ники. В общем кидай виря, а лекарство, думаю соображу)))

Кстати прикол со скрытыми файлами у меня был ещё до этого вируса.

Как определить способ автозагрузки и заблокировать его? Что это вообще значит? И как узнать где ютится корневой файл?

| 03.02.2009, 22:02 | #8 |

| 03.02.2009, 22:24 | #9 |

| Кстати прикол со скрытыми файлами у меня был ещё до этого вируса. Как определить способ автозагрузки и заблокировать его? Что это вообще значит? И как узнать где ютится корневой файл? |

| 04.02.2009, 12:27 | #10 |

| Вирус "xpbkh" |

* на момент написания статьи НЕ определяется антивирусами;

* при попадании в операционную систему "Windows" любой версии влезает в реестр, во все настройки, а также дублирует себя на все локальные и съёмные диски имеющиеся в системе;

* распространяется через съёмные носители;

Вирус находится в корневом каталоге съёмного носителя. При подсоединении заражённого съёмного носителя к системе последняя (по умолчанию) запускает файл "Autorun.inf", который создал вирус. Этот файл определяет версию операционной системы "Windows" и запускает основной файл вируса "xpbkh.com". После этого вирус получает полный доступ к системе. Он копирует себя на все локальные и съёмные диски имеющиеся в системе, заменяя существующие "Autorun" файлы. Полностью меняет настройки "Свойств папки" и блокирует их изменение пользователем (в частности вирус отключает показ скрытых файлов*, что сильно осложняет борьбу с ним). Также вирус прописывается в автозапуск (создаётся и прописывается в автозапуск файл "C:\WINDOWS\system32\amvo.exe") , влезает в реестр и постоянно перезаписывает файлы "Autorun.inf" и "xpbkh.com" на всех локальных и съёмных дисках - что также затрудняет борьбу с ним.

Некоторые признаки попадания этого вируса в систему:

1. Двойной щелчок на любом локальном или съёмном диске открывает папку в новом окне (если так не было настроено изначально)

2. Проводник перестал показывать скрытые и системные файлы (если их отображение было включено) и изменение настроек "Свойств папок" невозможно (после закрытия окна все изменения сбрасываются)

3. Иконки локальных и съёмных дисков изменены в первоначальные (если Вы их изменяли на свои (при отключённой или отсутствующей программе "VistaDrive"))

Если вирус попал к вам в систему попробуйте сделать следующее:

1) Удалить из автозапуска программу "amvo.exe" и скопировать на все имеющиеся локальные и съёмные диски 4 пустых файлов** (желательно одномоментно), затем как можно быстрее жать ризет.

2) Если после перезагрузки иконки дисков (при отключённой или отсутствующей программе "VistaDrive") или если файлы "Autorun.inf" и "xpbkh.com" пропали (или изменили объём) - значит вы поздно нажали ризет. =((

3) В таком случае необходимо установить программу для быстрого удаления конфиденциальной информации (например "AusLogics File Shredder") и добавив в "дополнительные файлы для удаления" файлы " :\Autorun.inf" и " :\xpbkh.com" на всех локальных и съёмных дисках. Это позволит практически одномоментно удалить эти файлы. После появления сообщения о том, что все эти файлы удалены нужно снова как можно быстрее жать ризет. Для профилактики после перезагрузки можно повторить пункт [1].

Эти процедуры не спасут систему - они лишь предотвратят распространение вируса. Кроме файлов в корневых каталогах и файла "C:\WINDOWS\system32\amvo.exe" вирус создаёт множество других файлов, зависящих от версии операционной системы (например "C:\WINDOWS\system32\amvo.dll", "C:\WINDOWS\system32\amvo0.dll" или "C:\WINDOWS\system32\amvo1.dll" ). В любом случае этот вирус оставит хвосты и операционную систему желательно переустановить.

Если в системе несколько локальных дисков - то просто переустановка операционной системы поможет только при форматировании всех локальных дисков. После же этих процедур можно переустанавливать систему не опасаясь, что сразу после завершения установки вирус возродится.

Вирус также может "пользоваться" вашим соединением интернет и локальной сетью (что именно он там делает - на данный момент не выясненно).

Так как неизвестно, что он ещё может делать - после переустановки системы рекомендуется провести полную проверку антивирусом с самыми последними вирусными базами.

| Отзывы и рецензии зрителей |

- Добавить рецензию.

- Все:14

- Положительные:7

- Отрицательные:2

- Процент:67.9%

- Нейтральные:5

![]()

Они говорят, что мне делать (с)

Тема зомби, паразитов и вирусов заезжена не сильнее любимой песни в плей-листе. Уже чего только не снималось на эту тему. Были и отличные вещи, и хорошие, и посредственные, и ужасные. Рейтинг Вируса обещает нам что-то среднее между полнейшей бездарностью и посредственным продуктом. Тем не менее фильм, на мой взгляд, получился крепким середнячком.

Итак, по всей планете регистрируются случаи заражения. Симптомы одинаковые: кровоизлияние изо рта, агрессия, нападения на незаражённых. Сначала люди недооценивают размах биологической угрозы, а потом становится слишком поздно. Ну знаете, как всегда.

В одном захолустном американском городке, где, исходя из логики Кинга, всегда происходит что-нибудь, заражается маленькая девочка, а её, в свою очередь, инфицировала мать, прилетевшая из-за границы. В городке вводится карантин, но он слабо помогает. Постепенно всё больше жителей заражаются.

Я бы ничего (ни плохого, ни хорошего) не стал бы говорить про актёров, если бы так сильно не раздражала главная героиня. В этом виновата не актриса, а классический штамп хоррора, согласно которому протагонист обязан быть глупым. Ей говорят, что медики не смогли извлечь паразита она пытается извлечь. Она идёт в незнакомый дом, что может грозить смертью в окружающей обстановке. Она никого не слушает и упряма, как осёл. Типично.

Всё же в целом Вирус фильм неплохой. Достаточно интересно показан психологический портрет заражённого, диалоги не гениальны, но более-менее приближены к жизни. А также запоминается парень на костылях. Всё-таки такой персонаж в хоррорах появляется редко.

![]()

Закрыто на карантин

Небольшой американский городок или точнее даже будет сказать небольшое поселение городского типа, со всех сторон окруженное горным массивом. Здесь вспыхивает эпидемия в виде неизвестного вируса, он поражает тела людей и превращает их в зомбиподобных существ. А началось все с простого школьного урока на котором одной из девушек стало плохо, у нее начинается кашель кровью, она выбегает из класса, а дальше дело остается лишь за временем и смертоносная зараза быстро окутывает собою все больше и больше жителей городка. Власти вводят карантин и городок закрывается армией и военной техникой. Ни войти в него не выйти будет нельзя. Дальше зрителю предстоит наблюдать за перипетиями выживания молодой девушки, ее парня и сестры в условиях когда нелюдей становится больше час от часа.

Сама картина в целом оставила хорошие впечатления, хоть и избитая и не оригинальная тема, но благодаря тому что вирусная тема подана вполне неплохо и самое главное проработка видоизменения человека сделана интересно лента выглядит вполне привлекательной и годной к ознакомлению интересующихся данным направлением кинематографа.

В картине хороший монтаж и проработка сцен, она не смотрится скучной. Достаточно много действия и интерес подогревается на всем протяжении просмотра. Конец для многих будет наверняка предсказуемым и может даже показаться кому то смазанным, все дело в личных предпочтениях.

![]()

Действие фильма разворачивается в небольшом городе, который раскинут в живописной долине, со всех сторон окруженной горами и скалами. Общество создало здесь фактически идеальное место жительства, главными героями истории являются две сестры Стэйси и Эмма. Они переехали сюда вместе с отцом совсем недавно и пробуют отыскать свое место в общине.

Но все же этот фильм не про подростковые тяготы и проблемы, а про вирус, который проник в город вместе с первым зараженным пациентом и продолжает разрастаться. Только проблема в том, что его нельзя так просто взять и уничтожить антибиотиками. Этот вирус обладает каким-то особенными свойствами и буквально подчиняет себе человека, делая его марионеткой.

Про актеров ничего особого сказать не могу. Они отыграли в меру своих возможностей, показали неплохие эмоции, но честно сказать, я не могу никого из них выделить. Все какие-то шаблонные что-ли, ты вот прямо знаешь, что от них ожидать.

![]()

Пир во время чумы

![]()

Вторжение похитителей тел

Итак, сюжет фильма разворачивается в небольшом презентабельном жилом районе, расположенном вдалеке от крупных населенных пунктов. Местные жители образовали самодостаточную коммуну и им совершенно необязательно выбираться в город, дабы жить полноценной жизнью. Стройные улочки с аккуратными особняками и подстриженными газонами дополняются местной школой, магазинами и спортивными площадками. Трудно найти человека, который бы не мечтал найти свой дом в этой райской местности, однако, как это порой случается, чем привлекательней условия, тем большая опасность спускается на головы обитателей дивного края. Совершенно ни о чем не подозревая, местные школьники по обычаю отправились на занятия, ставшие для них последним днем в школе. Некий неизведанный вирус, переносимый неисследованными паразитами, поражает тела молодых людей, постепенно перекидываясь на посторонних людей. День за днем заражение распространяется по всему населенному пункту и властям не остается ничего иного, кроме как организовать вокруг райского уголка карантинную зону. Постепенно заражение перерастает в одержимость, и последние здоровые люди, оставшиеся в ловушке, вынуждены искать путь к спасению, преодолевая путь, усеянный трупами и ожившими мертвецами.

Главная роль отошла не к самой знаменитой, но определенно талантливой молодой актрисе Софии Блэк-Д`Элиа. Девушке довелось сыграть роль школьницы, вынужденной оберегать родную сестру во время нашествия паразитов. Самым важным достоинством героине стоит назвать искренность и веру в семейные отношения. Вроде бы никаких экстраординарных задач перед актрисой режиссеры не ставили, но она сумела дополнить образ подлинными переживаниями, которые позволили поверить в ее личную трагедию и заставили переживать нас за исход кошмара, из которого практически невозможно выбраться. Не в меньшей степени порадовали коллеги Блэк-Д`Элиа, дополнившие актерский состав. Выстроив вполне предсказуемую, пускай и немного видоизмененную историю современного биологического апокалипсиса, создатели предельно ответственно потрудились над подбором исполнителей, сделав ставку на органичные взаимоотношения между всеми героями, будь то семья Эммы Дрекфорд (Блэк-Д`Элиа), или проходящие мимо персонажи третьего плана. Особого же внимания заслуживает сюжетная линия, связывающая Эмму со старшей сестрой Стэйси в исполнении Анали Типтон. Девушки общаются, шутят и ругаются между собой так, словно все происходящее на самом деле реальность. С первых минут, как мы видим героинь в кадре, складывается стойкое впечатление, что они не просто коллеги, а самые настоящие родственники.

![]()

Итак, место развития событий небольшой американский городок, который оказывается поражен таинственной болезнью, сводящей людей с ума и заставляющей их нападать на здоровых. Местные жители следят за событиями, происходящими в мире, и лишь благодаря новостным выпускам знают о том, что появился новый штамм вируса гриппа. Не совсем обычный, и еще более опасный, чем уже известные.

В центре сюжете оказываются две сестры Эмма и Стэйси, чей отец отправился встречать мать в аэропорт, а девушки остались дома одни и вынуждены выживать в условиях внезапно нагрянувшего карантина, опасаясь выйти на улицу, ведь там не только военные патрули, но и озверевшие вчерашние соседи, готовые тебя сначала своей заразной кровушкой измазать, а затем и погрызть

Нагнетания атмосферы и постоянно нарастающего психологического давления режиссерам удалось добиться за счет постоянно звучащей мрачной музыки, которая не готовит зрителя к чему-то мерзкому и неожиданному, нет. Она дает понять, что вот в такой обстановке все и должно происходить здесь каждое мгновение чревато последствиями.

Неплохо была обыграна и сама болезнь. Помимо чрезмерной кровожадности это еще и потеря важных для человека чувств, а также появление чужеродного тела в организме человека В общем, посмотрите сами и все поймете.

Единственное, что несколько не понравилось, так это некоторые сюжетные моменты: эпизод с вечеринкой (можно бы было обыграть нечто подобное во время школьного процесса и тогда все выглядело бы куда более эффектно представьте, заражение в самый разгар учебного дня. ) и момент с передачей вируса от одного к другому (странно, что иногда герои бродят по зараженной территории без респираторов, но остаются здоровыми).

Впрочем, смотреть Вам. Свое мнение никому не навязываю.

Читайте также:

- Противовирусный и противобактериальный иммунитет

- Когда при вирусной инфекции появляется насморк

- Патологический материал при бешенстве

- Почему при гриппе бросает в жар

- Настоящие проблемы при гепатите с