Вирус который стирает информацию

ЗДОРОВЬЕ ВАШЕГО КОМПЬЮТЕРА

Появился вирус, разрушающий аппаратную часть

компьютеров Win95.CIH

26 числа каждого месяца, после срабатывания деструктивного кода нового вируса материнские платы компьютеров можно выбрасывать на помойку. Но только в том случае, если в этих компьютерах, инфицированных вирусом Win95.CIH, переключатель записи в перезаписываемое программируемое ПЗУ (Flash BIOS) находился в положении, разрешающем запись в это ПЗУ. А, как правило, все компьютеры поставляются и продаются именно с таким положением переключателя.

Компьютеры, на которых установлена ОС Windows95 и которые подключены к Интернет, находятся под реальной угрозой заражения новым компьютерным вирусом, внедряющимся в исполняемые файлы Windows95 (Portable Executable). Особенно опасными являются разрушительные проявления вируса. 26-го числа каждого месяца он перезаписывает Flash BIOS и стирает информацию на всех установленных жестких дисках.

Новый вирус, впервые обнаруженный на Тайване в начале июня этого года, в течение нескольких недель разошелся буквально по всему миру. Вирусные эпидемии были зарегистрированы практически во всех странах Европы, обеих Америках и Юго-восточной Азии, также вирус обнаружен в различных городах России. Он разошелся через пиратские копии ПО, распространяющегося по конференциям FIDO и Интернет; зараженные файлы были обнаружены также на некоторых российских WWW-сайтах.

Многие помнят повальную эпидемию макро-вируса Concept в августе-сентябре 1995 года. "Триумфальное шествие" этого макро-вируса буквально перевернуло вверх ногами основные представления о компьютерных вирусах и заставило разработчиков антивирусного ПО внести значительные изменения в выпускаемые продукты. Эта история повторяется и сейчас, но уже с Windows-вирусом: попав в глобальную сеть Интернет, вирус за очень короткое время стал причиной сотен (если не тысяч) эпидемий. Так на наших глазах рушится миф о том, что Windows-вирусы никогда не получат такого же широкого распространения, как старые добрые DOS-вирусы. К сожалению, это не так. Доказательством является глобальная пандемия нового компьютерного вируса.

Резидентный вирус работает только под Windows95 и заражает PE-файлы (Portable Executable). Имеет небольшую длину - около 1 КБ. Обнаружен "в живом виде" на Тайване в июне 1998 года. Он был разослан автором вируса в местные Интернет-конференции. За последующую неделю вирусные эпидемии были зарегистрированы в Австрии, Австралии, Израиле и Великобритании, затем вирус был обнаружен и в нескольких других странах, включая Россию.

При запуске зараженного файла вирус инсталлирует свой код в память Windows, перехватывает обращения к файлам и при открытии PE EXE-файлов записывает в них свою копию. Содержит ошибки и в некоторых случаях завешивает систему при запуске зараженных файлов. В зависимости от текущей даты стирает Flash BIOS и содержимое дисков.

Запись в Flash BIOS возможна только на соответствующих типах материнских плат и при разрешающей установке соответственного переключателя. Этот переключатель обычно установлен в положение "только чтение", однако, это справедливо не для всех производителей компьютеров. К сожалению Flash BIOS на некоторых современных материнских платах не может быть защищена переключателем: одни из них разрешают запись в Flash при любом положении переключателя, на других защита записи в Flash может быть отменена программно.

При тестировании вируса в Лаборатории Касперского память Flash BIOS осталась неповрежденной - по непонятным причинам вирус завесил систему без каких-либо побочных эффектов. Однако из других источников известно, что вирус при определенных условиях действительно портит содержимое Flash BIOS.

После успешного стирания Flash-памяти вирус переходит к другой деструктивной процедуре: стирает информацию на всех установленных винчестерах. При этом вирус использует прямой доступ к данным на диске и тем самым обходит встроенную в BIOS стандартную антивирусную защиту от записи в загрузочные секторы.

Известно три версии вируса. Они достаточно похожи друг на друга и отличаются лишь незначительными деталями кода в различных подпрограммах. Версии вируса имеют различные длины, строки текста и дату срабатывания процедуры стирания дисков и Flash BIOS. В настоящее время существует 3 модификации вируса Win95.CIH длиной 1003, 1010 и 1019 байт. Данные вирусы содержат в своем теле тексты:

| Длина | Текст | Дата срабатывания | Обнаружен "в живом виде" |

| Win95.CIH.1003 - CIH | v1.2 TTIT | 26 апреля | Да |

| Win95.CIH.1010 - CIH | v1.3 TTIT | 26 апреля | Нет |

| Win95.CIH.1019 - CIH | v1.4 TATUNG | 26 каждого месяца | Да - во многих странах |

Технические детали При заражении файлов вирус ищет в них "дыры" (блоки неиспользуемых данных) и записывает в них свой код. Присутствие таких "дыр" обусловлено структурой PE-файлов: позиция каждой секции в файле выровнена на определенное значение, указанное в PE-заголовке, и в большинстве случаев между концом предыдущей секции и началом последующей есть некоторое количество байтов, которые не используются программой. Вирус ищет в файле такие неиспользуемые блоки, записывает в них свой код и увеличивает на необходимое значение размер модифицированной секции. Размер заражаемых файлов при этом не увеличивается.

Если в конце какой-либо секции присутствует "дыра" достаточного размера, вирус записывает в нее свой код одним блоком. Если же такой "дыры" нет, вирус дробит свой код на блоки и записывает их в конец различных секций файла. Таким образом, код вируса в зараженных файлах может быть обнаружен и как единый блок кода, и как несколько несвязанных между собой блоков.

Вирус также ищет неиспользуемый блок данных в PE-заголовке. Если в конце заголовка есть "дыра" размером не менее 184 байт, вирус записывает в нее свою startup-процедуру. Затем вирус изменяет стартовый адрес файла: записывает в нее адрес своей startup-процедуры. В результате такого приема структура файла становится достаточно нестандартной: адрес стартовой процедуры программы указывает не в какую-либо секцию файла, а за пределы загружаемого модуля - в заголовок файла. Однако Windows95 не обращает внимания на такие "странные" файлы, грузит в память заголовок файла, затем все секции и передает управление на указанный в заголовке адрес - на startup-прецедуру вируса в PE-заголовке.

Получив управление, startup-процедура вируса выделяет блок памяти VMM-вызовом PageAllocate, копирует туда свой код, затем определяет адреса остальных блоков кода вируса (расположенных в конце секций) и дописывает их к коду своей startup-процедуры. Затем вирус перехватывает IFS API и возвращает управление программе-носителю. С точки зрения операционной системы эта процедура наиболее интересна в вирусе: после того, как вирус скопировал свой код в новый блок памяти и передал туда управление, код вируса исполняется как приложение Ring0, и вирус в состоянии перехватить AFS API (это невозможно для программ, выполняемых в Ring3). Перехватчик IFS API обрабатывает только одну функцию - открытие файлов. Если открывается файл с расширением EXE, вирус проверяет его внутренний формат и записывает в файл свой код. После заражения вирус проверяет системную дату и вызывает видеоэффект (см. выше). При стирании Flash BIOS вирус использует соответствующие порты чтения/записи, при стирании секторов дисков вирус вызывает VxD-функцию прямого обращения к дискам IOS_SendCommand.

Редакция благодарит Игоря Данилова, технического директора фирмы Салд и Алексея Топунова, фирма Поликом Про, за своевременное сообщение о новом вирусе и методах его лечения.

А может все не так страшно

Материалы подготовлены по письмам в эхо конференцию Su.Virus сети FidoNet.

I. Как можно переписать BIOS (например).

1. Берем микросхему с BIOS с чужого компьютера. Подключаем ее взамен нашей (микросхема должна быть такая же, что и наша, и прошивка ее подходит для нашей материнской платы).

2. Загружаем компьютер.

3. Запускаем программу для записи прошивки в BIOS (например, awdflash.exe).

4. Делаем вид, что хотим прошить чужую микросхему. Когда программа спросит: "Сохранить BIOS?", - отвечаем: "Да".

5. Отменяем прошивание чужого BIOS'а.

6. Отключаем чужой BIOS, подключаем свой.

7. Повторяем процесс, только записываем в нашу микросхему чужой DUMP.

Все. В крайнем случае, вам поможет любая мастерская по ремонту АОНов и т.п.

II. Спасибо за ваше предупреждение о столь опасном вирусе.

Но стоит вам заметить, что некоторые модели современных компьютеров несколько хитрее, чем думал автор вируса. Если кто имеет компьютеры такой модели, возможно, мой совет поможет им защититься от обнаруженной вами заразы.

Я имею в виду IBM PC Server 704, производимый компанией IBM (у меня 4 CPU Peintium Pro 200, 256 МБ RAM, 4.3 ГБ Hard Drive и 4mm DDS-3 Tape Drive). На его материнской плате имеются переключатели J16A1 - BIOS Recovery. При нормальной работе должны быть замкнуты контакты 1-2 (с этим и поставляется компьютер). В случае порчи содержимого Flash BIOS в нем имеется закрытая для записи область, из которой можно восстановить его содержимое путем перестановки переключателя (джампера) на контакты 2-3. (Подробнее см. IBM PC Server 704 User Handbook, стр. 285). Кроме того, следует проверить положение джампера на переключателе J16A1 - Boot Block Protect/Unprotect (компьютер поставляется в положении Protect - джампер стоит на контактах 1-2).

Ни в коем случае не переставлять на 2-3! Это делает BIOS Boot Block программируемым и открытым для записи! Обязательно убедитесь, что J16A1 BIOS Boot Block стоит в положении 1-2, как предписывает компания IBM!

III. Аналогично и для материнской платы ASUSTEK VX97 (наверное, и для других плат этой фирмы).

Так что, возможно, не так уж много компьютеров могут быть разрушены этим вирусом. )

Комментарий Итак, если вас поразил новый вирус и ваш компьютер отказался загружаться, не торопитесь выбрасывать материнскую плату! У вас еще есть шансы оживить ее. И если вы сами не в силах проделать приведенные выше операции, обратитесь к специалистам. Однако будьте готовы к тому, что через месяц, 26 числа вы еще раз получите порцию адреналина при виде темного экрана монитора после нажатия клавиши Power вашего компьютера. Избежать этого вам поможет только Dr.Web, который удалит вирус, оставшийся в системе вашего компьютера.

Внимание! Зафиксирована попытка

взлома паролей Dial-Up

На прошлой неделе (26 июня 1998 года) зафиксирована попытка взлома персональных паролей Dial-Up. В качестве инструмента взлома использовалось письмо с порнографическим содержанием и вложенным EXE-файлом, который при запуске искал на жестком диске имена и пароли входа в Интернет и затем отсылал их своему хозяину. Лаборатория Касперского известила о попытке несанкционированного доступа основных российских провайдеров Интернет и выпустила специальное дополнение к AVP by Eugene Kaspersky, детектирующее и уничтожающее нового "электронного вора".

Четыре основных способа добычи информации использовались тайными агентами и шпионами с незапамятных времен: подкуп, шантаж, вино и женщины. Именно последний способ был использован неизвестным злоумышленником для взлома персональных паролей доступа в Интернет. Поскольку Интернет - вещь виртуальная, то естественно использовались виртуальные женщины в формате JPG, что, однако, не делает виртуальной абонентскую плату за доступ к глобальным сетям.

Разосланное письмо содержало заголовок "Free SexCD each guest. " и текст:

Free SexCD each guest.

Sex Viewer (Click on CD icon, and get free SexCD now!)

Free Anime Henitai Collection

lolita Sex

Russian Young women

And much more!

В письмо были также вложены порнографическая картинка и EXE-файл, который собственно и является "троянским конем". Для получения "free CD" требуется всего лишь запустить эту программу, которая на самом деле "развлекает" пользователя еще четырьмя порно-картинками, а сама в то же время ищет на диске ссылки на Dial-Up, вытаскивает из них имена и определяет пароли. Затем результат "вскрытия" системы отсылается обратно автору троянца.

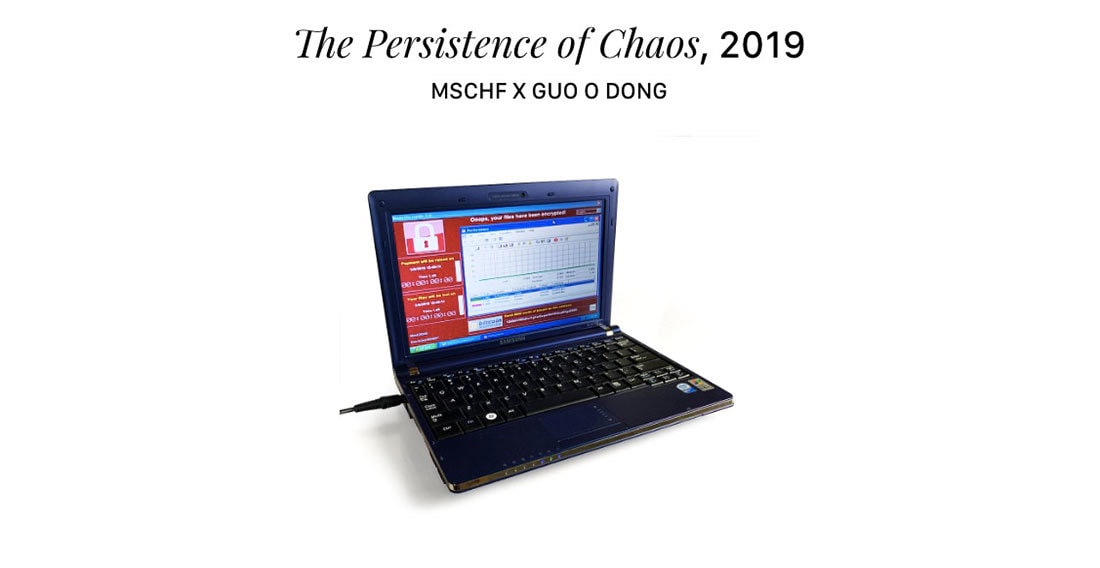

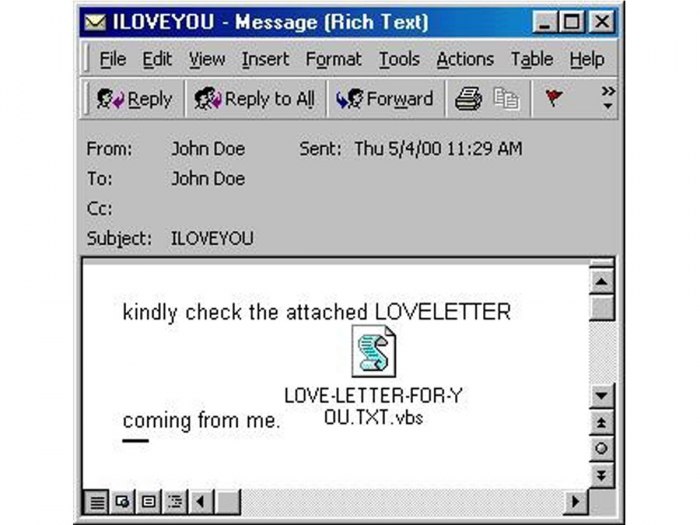

Весной на продажу выставили ноутбук Samsung NC10-14GB, выпущенный в 2008 году, с установленной на нем Windows XP SP3. Однако интерес вызывал не сам компьютер, а то, что у него внутри — шесть вирусов: ILOVEYOU, MyDoom, SoBig, WannaCry, DarkTequila и BlackEnergy, которые нанесли прямой и косвенный ущерб почти на $100 млрд.

Содержание

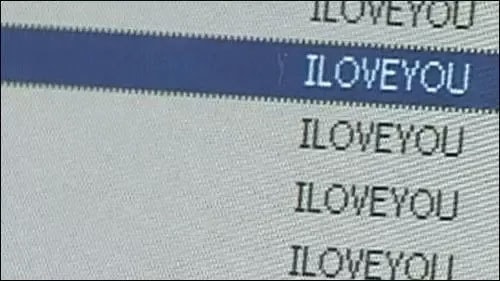

ILOVEYOU

ILOVEYOU начал свой путь с Филиппин, вирус рассылал свои копии по адресным книгам, поэтому единственный пользователь с обширной базой адресатов заражал огромное количество машин.

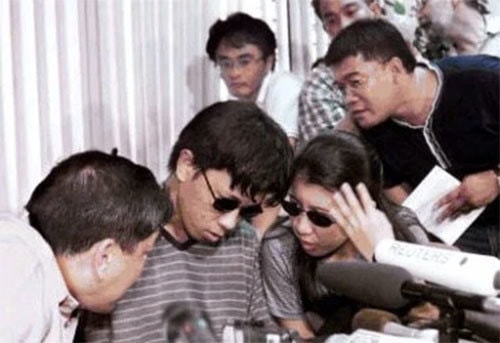

Предполагается, что авторы вируса, Онел Де Гузман и Реонэл Рамонес с Филиппин, которые якобы хотели проверить гипотезы дипломной работы, не ожидали случившейся бури. Позже молодых людей задержали (помог анализ кода оригинальной версии ILOVEYOU), но после расследования отпустили.

Вирус использовал уязвимость в операционной системе Windows и программе Outlook в частности, которая по умолчанию разрешала обработку скриптов. Причиной эпидемии называют то, что разработчики из MS в то время не считали скриптовые языки угрозой, поэтому эффективной защиты от нее не предусмотрели. Кроме того, авторы ILOVEYOU намеренно или по незнанию выпустили в мир не только инструмент для уничтожения — они предоставили конструктор, который можно изменять под свои нужды. Это привело к появлению десятков модификаций вредоноса.

Как следует из рассказов представителей компаний, которые занимались обеспечением информационной безопасности, вокруг творилась истерика, телефоны звонили безостановочно. Распространению вируса способствовала социальная инженерия: модифицированные его версии поступали от имени друзей, предлагающих встретиться, письма якобы содержали информацию о том, как получить подарок, предлагали почитать анекдоты и так далее. Знакомая классика.

Все было так плохо, что некоторые крупные военные ведомства (тот же Пентагон) и компании были вынуждены полностью остановить почтовые сервисы. Позже источники называли разные цифры, отражающие количество зараженных компьютеров, — от сотен тысяч до десятков миллионов.

Что делал ILOVEYOU? Червь, получив доступ к системе после своего запуска (куда уж без участия пользователя), всего-то изменял и уничтожал файлы. А бэкапов тогда практически никто не делал.

Sobig

Вирус Sobig впервые заметили в 2002 году. Считается, что он заразил миллионы компьютеров по всему миру, действуя вначале под другим названием. По некоторым данным, экономический ущерб от его действий превысил $35 млрд, однако, как и в остальных случаях, подсчеты носят приблизительный и отчасти гипотетический характер.

Ну а дальше дело за вложениями с двойными (например, .mpeg.pif) или обычными расширениями (просто .pif или .scr) — пользователь сам инфицировал систему.

Microsoft пыталась бороться с вирусом, выпустив патч, позволяющий блокировать некоторые типы файлов, но .zip среди них не было, чем и воспользовались хакеры. Потом софтверная корпорация предложила награду в четверть миллиона долларов за голову автора (не за голову, за имя, конечно), но его так и не нашли. По одной из гипотез, автором червя является программист Руслан Ибрагимов, но он с этим не согласен.

Mydoom

Mydoom, который появился в 2004 году, побил рекорды ILOVEYOU и Sobig по скорости распространения. А также рекорд Sobig по нанесенному экономическому ущербу — якобы более $38 млрд.

По данным Symantec, в ней было реализовано два триггера. Один был ответственным за организацию DoS-атак начиная с 1 февраля 2004 года, второй останавливал распространение вируса 12 февраля того же года, но бэкдоры оставались активными. Правда, это касалось одной из версий, последующие имели более поздние сроки запуска и отключения. Так что никаких совестливых хакеров.

Основной целью вируса, вероятно, была организация DoS-атак, а также рассылка нежелательной почты. Побочным эффектом стало повсеместное снижение скорости доступа в интернет, рост объемов спама, ограничение доступа к некоторым ресурсам и блокировка работы антивирусного ПО.

В этой статье мы рассмотрим ТОП-10 самых опасных компьютерных вирусов в истории ПК.

1.Brain

2. Jerusalem

Вирус Jerusalem был создан в 1988 году в Израиле, и наделал много шума среди пользователей с Ближнего Востока, а также из Европы и США. В те времена никто не знал, как бороться с вирусным программным обеспечением, а антивирусы были диковинкой и не пользовались большой популярностью.

Вреда этот вирус приносил немало: он заражал файлы, созданные или открытые за день, а при запуске просто удалял их. Весь процесс сопровождался медленным удалением всех данных, сохраненных на жёстком диске.

Автор вируса и его мотивы так и остались неизвестными. Однако сам вирус стал одним из самых опасных на планете, и положил начало семейству резидентных вирусов Suriv.

3. Conficker

За три месяца данная эта вредоносная программа, начавшая свою активность в 2008 году, заразила более 12 миллионов компьютеров с операционной системой Windows от Microsoft.

Используя уязвимости операционной системы, данный вирус самостоятельно скачивался из Сети, обходил защиту антивирусов и блокировал доступ к обновлениям их баз. Далее отключались обновления для элементов самой операционной системы, подменялись названия служб. Вирус проникал в самые дальние уголки операционной системы, поэтому найти и уничтожить все его фрагменты, было практически невозможно.

4. Storm Worm

Вирус Storm Worm, как и Conficker, заражал операционную систему через Интернет. Владельцам электронных почтовых ящиков рассылались письма с броскими заголовками для привлечения внимания и прикреплённым файлом, заражённым вирусом. Открытый на компьютере пользователя файл создавал брешь в системе безопасности, собирая данные и рассылая спам.

Вирус Storm Worm проявил свою активность в 2007 году, и, по подсчётам специалистов, за всё время его существования было заражено около 10 миллионов компьютеров.

5. CIH

Ущерб, нанесённый данный вирусом, оценивается в 1 миллиард долларов. Однако автору вируса, заразившего около 500 000 компьютеров по всему миру, удалось избежать наказания. Сейчас молодой человек работает в компании Gigabyte.

6. Melissa

В конце 90-х годов в сети распространился первый почтовый макровирус Melissa, который заражал компьютеры и самостоятельно рассылал спам, вызывая перегруженность системы. В итоге операционная система просто выходила из строя.

Скорость распространения и масштабы заражения данным вирусом были настолько колоссальными, что к поискам его автора подключилось ФБР. Создателем вируса оказался мужчина по имени Дэвид Сит. За своё детище, нанёсшее урон в 80 миллионов долларов, Дэвид был приговорен к 20 месяцам тюремного заключения и выплате огромного штрафа.

7. SQL Slammer

SQL Slammer — опасный компьютерный червь, появившийся в январе 2003 года, генерировал случайные IP-адреса и отправлял себя по этим адресам. Из-за малого размера вирус довольно быстро разлетелся по сети, приведя к сбою сервера Microsoft и ещё 500 000 серверов по всему миру, а Южную Корею он вообще отключил от Интернета на 12 часов.

За 10 минут SQL Slammer инфицировал около 75 000 компьютеров.

8. Code Red

Червь, появившийся на два года раньше SQL Slammer – Code Red. Вирус атаковал компьютеры через работающий веб-сервер Microsoft IIS.

Общая сумма ущерба, нанесённого этим вирусом, составляет около 2,6 миллиарда долларов. Найти создателей этой вредоносной программы не удалось, выяснилось лишь их приблизительное местоположение – Филиппины.

9. Sobig F

В августе 2003 года по электронной почте стал распространяться вирус Sobig F. Открытие вложенного в письмо файла сопровождалось быстрой рассылкой его копий по сети. На сегодняшний день это самый быстро распространившийся вирус за всю историю компьютерных технологий – за 24 часа от этой вредоносной программы пострадало около миллиона компьютеров, работающих под управлением операционной системы Microsoft Windows.

Примечательно, что вирус Sobig F деактивировался через месяц после появления. Компания Microsoft пообещала 250 тысяч долларов за информацию о создателе вируса, однако найти преступника так и не удалось. Ущерб, причинённый созданной им вредоносной программой, составляет 5–10 миллиардов долларов.

10. ILOVEYOU

Ущерб, нанесённый созданным в 2001 году вирусом, составляет 10–15 миллиардов долларов. В честь данного события ILOVEYOU был занесён в книгу рекордов Гиннесса, как самый разрушительный компьютерный вирус в мире.

Заключение

В настоящее время всё ещё существуют вирусы, способные полностью заблокировать и стереть данные, сохраненные на жестком диске. Антивирусные программы крупнейших IT-компаний способны предотвратить массовое распространение вредоносных программ, но они не могут полностью обезопасить ПК от вирусов, хотя на разработку антивирусов тратятся миллиарды долларов.

Как восстановить удалённые вирусом файлы

Сейчас в каждом доме есть один и более компьютеров, которые, в большинстве случаев, подключены к сети интернет. Интернет дает возможность получать доступ к огромному количеству любой необходимой информации. Каждый пользователь смотрит фильмы, случает музыку, играет в игры, общается, пользуется сайтами, программами и так далее. Все это очень хорошо и удобно, но всегда существует вероятность, что компьютер будет заражен вирусом.

Вирусы, удаляющие данные с ПК

Компьютерный вирус у многих пользователей ассоциируется по-разному. На самом деле, это программа, только вредоносная, которая причиняет вред компьютеру или его программному обеспечению. Существует просто огромное количество самых разнообразных вирусов, которые оказывают различное действие на компьютер. Очень много вирусов удаляет файлы с компьютера, одним из них является Trojan KillFiles 904. Этот вирус, проникая на компьютер, удаляет файлы и папки без разбору, переделывая их имена по алфавиту. Те файлы, которые невозможно удалить в данный момент, он делает скрытыми. Пользователь компьютера, зараженного этим вирусом, в результате его безжалостных действий может остаться без всех данных, кроме системных, которые он не трогает. Некоторые компьютерные вирусы удаляют только определенные виды файлов, например, видео файлы, а другие удаляют все в определенной последовательности. Существует очень много вредоносных программ, которые приводят к потере важной информации на компьютере. Есть вирусы, которые удаляют системные файлы, в результате чего работа компьютера может быть полностью прекращена или становится некорректной.

Последствия удаления файлов

Последствия действия вирусов, удаляющих файлы, могут быть самые плачевные. Потерять файлы, которых очень много в интернете и их всегда можно скачать, не так страшно. Но достаточно часто вирусы удаляют конфиденциальную информацию или какие-то очень важные файлы, у которых нет резервных копий, а также системные, после чего работа ОС будет невозможной.

В случае потери файлов у пользователя ПК возникает вопрос, возможно ли их восстановление? Восстановить файлы всегда достаточно сложно, но во многих случаях возможно, зная последовательность действий и имея специальное программное обеспечение, с этим может справиться практически каждый пользователь ПК.

В случае обнаружения пропажи файлов, необходимо сразу же проверить корзину, в которой могут быть удаленные файлы, возможно, они были удалены случайно, если данные продолжают исчезать, необходимо как можно быстрее установить антивирусную программу с последним обновлением, запустить сканирование, найти вирус и удалить его с компьютера. После этого нельзя записывать и перемещать информацию на жестком диске компьютера, что приведет к перезаписыванию участка, на котором были потерянные данные. После этого их восстановление будет невозможно. После того, как компьютер полностью проверен на вирусы и обезврежен, необходимо установить программное обеспечение, нужное для восстановления потерянных файлов, с помощью которых их можно будет восстановить до перезаписи.

Программы для восстановления данных

Программ, позволяющих восстанавливать утраченную в результате вирусной атаки или любых других причин информацию, очень много. Перечислим наиболее популярные из них:

- PC inspector File Recovery. С помощью этой программы даже неопытный пользователь сможет быстро найти и восстановить удаленные вирусом файлы по любым причинам.

- Recuva. Это одна из наиболее распространенных программ по восстановлению файлов, пользоваться которой можно совершенно бесплатно.

- FinalData Standart. Эта программа - одна из наиболее эффективных по восстановлению удаленных данных с компьютера.

- Search and Recover. Очень мощная и удобная программа, с помощью которой можно восстановить потерянные файлы в результате работы вируса или других причин.

Каждая из перечисленных программ имеет определенные особенности по использованию и управлению, поэтому процедура восстановления данных может различаться по времени и техническим особенностям. На примере разберем восстановление данных с помощью PC Inspector File Recovery.

Для начала необходимо скачать и установить PC Inspector File Recovery на компьютер. В запущенном окне программы необходимо выбрать действия, в данном случае - восстановление пропавших файлов. Также утилита может найти логический диск, давший сбой, или восстановить раздел.

Следующим действием нужно указать диски, на которых следует выполнить поиск потерянных файлов. Это могут быть, как логические диски, так и флешка или другой съемный носитель информации. После этого программа начнет сканирование выбранных дисков и будет выделять найденные данные. Восстановленная информация может быть сохранена на сетевые ресурсы, что позволит предотвратить перезапись и невозможность восстановления некоторых данных. Время сканирования логических дисков будет зависеть от их размеров и количества. После окончания работы все данные, которые удалось восстановить, будут сохранены. Программа PC Inspector File Recovery, позволяющая восстановить файлы, очень простая, удобная и, самое главное, эффективная. Поэтому разобраться с ее работой сможет абсолютно каждый пользователь ПК.

Профилактика потери данных

Для того чтобы максимально защитить свой компьютер от возможной вирусной атаки, необходимо пользоваться только проверенными антивирусными программами, которые должны регулярно обновляться. Периодически нужно производить сканирование ПК для поиска вирусов и их удаления. Все важные данные необходимо скопировать и хранить на других носителях информации, чтобы всегда ими можно было воспользоваться. В таком случае вероятность поражения компьютера вирусом и потери файлов будет минимальной. Если же проблема уже произошла и требуется восстановление, то программы, перечисленные выше, всегда смогут помочь решить проблему по восстановлению данных с минимальными потерями и временными затратами.

Читайте также: