Вирус локер что это

Вирус CTB Locker (также известен под именем “Вымогательское ПО CTB-Locker”) является новейшей вредоносной программой-шифровщиком, начавшей атаковать компьютеры пользователей в середине июля 2014. Эта программа почти идентична вирусу Cryptowall, Cryptolocker, Cryptorbit, Critroni. Если Вы слышали что-либо об этих паразитах, Вам известно, чем занимается вымогательское ПО. Целью таких программ является зашифровка личных файлов пользователей, после чего людям предлагают заплатить некую сумму за восстановление файлов. В основном Вас попросят перевести $120, в некоторых случаях вымогатели CTB Locker требуют $24 или даже меньше. Все платежи Вас попросят сделать в биткоинах. Если Вы подозреваете, что на компьютер попал вирус CTB Locker, Вы наверняка утратили контроль ко многим файлам. В добавок Вам могут показывать предупредительное сообщение с объяснениями о случившемся, в котором Вас попросят заплатить выкуп. В таком случае советуем отсканировать компьютер с помощью надежного антишпионского ПО, таким образом Вы сможете уберечь больше важных файлов. К сожалению, вирус трудно обнаружить пока он не начнет показывать Вам зловещие уведомления о зашифровке файлов и выкупе. Поэтому мы настоятельно рекомендуем установить авторитетное антишпионское ПО, способное отразить атаки вроде этой. Хорошей кандидатурой будет Reimage Reimage Cleaner Intego .

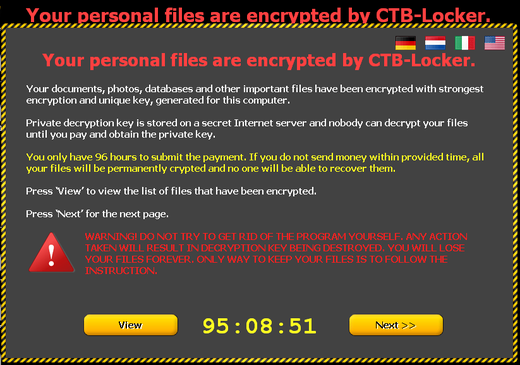

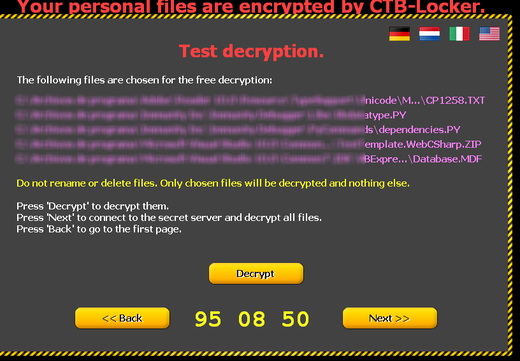

ОБНОВЛЕНИЕ: CTB-Locker был обновлен в начале 2015 года. Теперь вирус требует заплатить 3 биткоина (приблизительно $630), за восстановление зашифрованных файлов. На оплату выкупа Вам дадут короткий отрезок времени (96 часов). На данный момент жертвы вируса могут прочитать предупредительное сообщение на английском, датском, немецком и итальянском языках. Интересно, что новая версия CTB Locker позволяет пользователям выбрать 5 зашифрованных файлов для демонстрации процесса расшифровки. Разработчики называют это “Пробная Расшифровка”, а цель этой хитрости — убедить пользователей в реальности восстановления зашифрованных файлов. Все же НЕ СТОИТ платить выкуп, если не хотите кормить мошенников. Просто отсканируйте компьютер с помощью надежного антишпионского ПО и скачайте одну из программ из списка внизу. Эти приложения должны восстановить доступ к заблокированным файлам.

Как CTB Locker может попасть на мой компьютер?

В основном CTB Locker распространяется с помощью электронных писем. Обычно в таких сообщениях говорится о каких-то покупках, платежах и банковских делах. Если Вы нажмете на прикрепление в одном из таких писем, на Ваш компьютер проникнет вымогательское ПО. Кроме всего прочего будьте предельно осторожны по отношению ко всплывающей рекламе, предлагающей обновить Java или Flash Player, так как это часто приводит к заражению CTB Locker. После проникновения в систему вирус расставит свои файлы на компьютере, после чего начнет шифровать личные файлы таких форматов:(3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, raw, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx, etc.). Файлы шифруют с помощью криптографического метода под названием “метод элиптической кривой”. Также этот вирус может обмениваться информацией с другими вредоносными программами с помощью сети TOR. Если Вы пользователь Windows XP, Windows Vista, Windows 7 and 8, будьте предельно внимательны, вирус может попасть в любую из вышеперечисленных операционных систем. Если Вы считаете, что Ваш компьютер заражен, а файлы зашифрованы, советуем открыть файл %MyDocuments%\.html. К сожалению, Вам не удастся возобновить все перечисленные там файлы без оплаты выкупа разработчикам вируса CTB Locker.

Как удалить вирус CTB Locker?

Если Вы подозреваете, что вирус CTB Locker уже проник в систему, воспользуйтесь нижеуказанными инструкциями по удалению для устранения паразита.

Всегда легче предотвратить что-либо, чем с этим бороться. Поэтому мы настоятельно рекомендуем обзавестись авторитетной антивирусной программой. Если же Вы хотите уберечь важные файлы от такого рода инцидентов, советуем делать их резервные копии (как можно чаще). Копии важных файлов рекомендуется хранить на внешних USB-носителях, CD, DVD-дисках или в облачных хранилищах вроде Google Drive, Dropbox, Flickr и т.д. Также не забудьте удостовериться, что Вы открыли доступ к важным файлам в облачном хранилище только нужным пользователям.

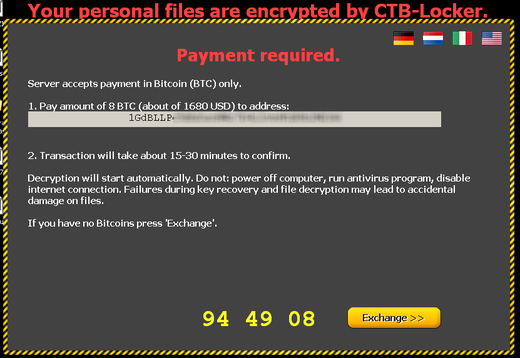

Пример такого вредоносного сообщения показан ниже на скриншоте.

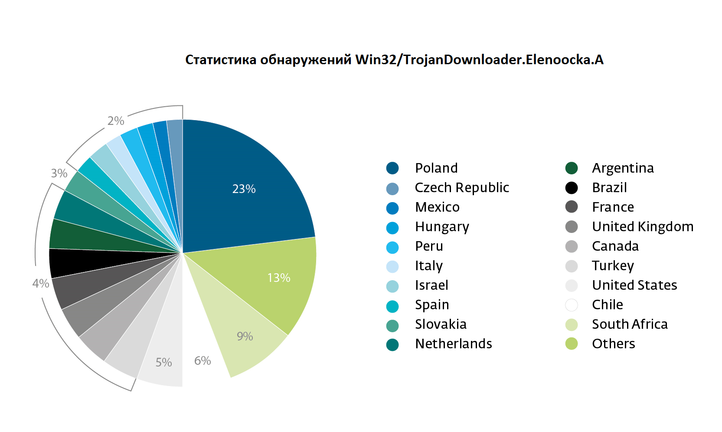

В этом посте мы рассмотрим вредоносную кампанию по распространению этой вредоносной программы, которая получила распространение в Польше, Чехии, Мексике и многих других странах.

Как мы упоминали выше, основным вектором распространения CTB-Locker является фишинговое сообщение электронной почты. Вредоносный исполняемый файл, который находится во вложении к письму обнаруживается AV-продуктами ESET как Win32/TrojanDownloader.Elenoocka.A. Этот загрузчик (или даунлоадер) скачивает на компьютер пользователя упоминаемую выше модификацию FileCoder (CTB-Locker). Эта модификация обнаруживается как Win32/FileCoder.DA. После запуска этой вредоносной программы файла на диске подвергаются шифрованию.

Сам CTB‑locker похож на другой известный шифровальщик под названием CryptoLocker. Отличие между ними состоит в использовании различных алгоритмов шифрования файлов. Результат деятельности CTB‑locker аналогичен CryptoLocker или TorrentLocker, т. е. приводит к шифрованию файлов с расширениями mp4, .pem, .jpg, .doc, .cer, .db. После того, как операция шифрования файлов будет завершена, вредоносная программа отображает предупреждающее сообщение пользователю. Для этой цели CTB‑locker может персонализировать рабочий стол пользователя, т. е. поменять там обои на нижеследующие.

Вымогатель поддерживает отображение текста на разных языках, включая, немецкий, голландский, итальянский, английский. В списке поддерживаемых языков отсутствует испанский, хотя мы наблюдали заражения этой вредоносной программой и в тех странах, для которых этот язык является основным.

CTB-Locker отличает тот факт, что злоумышленники используют специальный метод для убеждения пользователя оплатить выкуп. Они демонстрируют ему, что произойдет после его оплаты, т. е. убеждают пользователя в том, что его не обманут и расшифруют файлы.

После этого пользователю будет продемонстрировано каким образом образом он сможет расшифровать файлы и на какой счет ему нужно будет перевести биткоины для этого.

Как видно выше на скриншоте, CTB-Locker может демонстрировать курс обмена биткоинов исходя из той валюты, которая соответствует расположению заблокированного компьютера. На момент снятия скриншота восемь биткоинов стояли $1680.

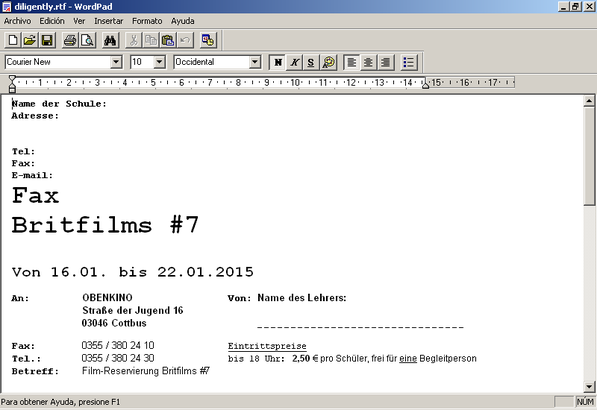

С технической точки зрения, сам даунлоадер вымогателя, который обнаруживается как Win32/TrojanDownloader.Elenoocka.A, представляет из себя довольно небольшую по размерам и простую с технической точки зрения вредоносную программу. Мы наблюдали использование этого даунлоадера злоумышленниками и в других вредоносных кампаниях. В одной из этих кампаний использовались фишинговые сообщения электронной почты, к которым прилагались вредоносные файлы с названиями invoice_%YEAR_%MONTH_%DAY-1%HOUR_%MIN.scr (напр. invoice_2015_01_20-15_33 .scr). Для маскировки своего запуска в системе, исполняемый файл содержит у себя в ресурсах фальшивый документ Word, который будет показан пользователю в фоне исполнения вредоносного файла.

Вредоносное ПО CTB-Locker относится к тому типу вымогателей, после деятельности которого невозможно расшифровать файлы без ключа, полученного от злоумышленников. Как мы уже неоднократно подчеркивали, использование резервного копирования является основным методом, который может использоваться для восстановления данных после деятельности такого вредоносного ПО, кроме этого своевременное обновление антивирусных баз также является необходимой мерой для предотвращения заражения.

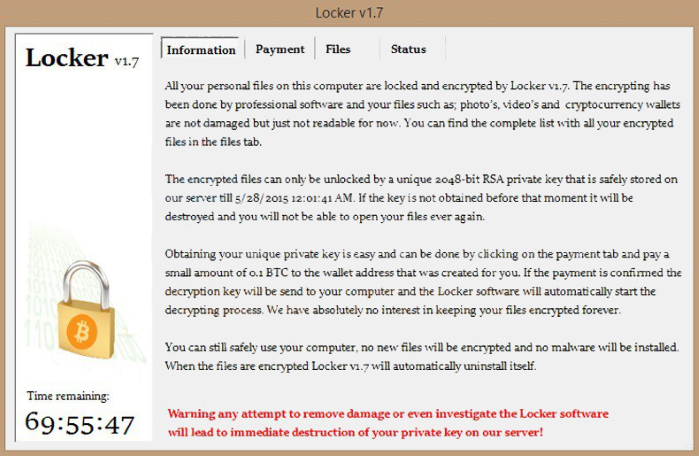

Что такое Locker Virus

Скачать утилиту для удаления Locker Virus

Удалить Locker Virus вручную

Получить проффесиональную тех поддержку

Читать комментарии

Описание угрозы

Имя исполняемого файла:

Locker Virus

(randomname).dll

Ransomware

Win32 (Windows XP, Windows Vista, Windows Seven, Windows 8)

Locker Virus копирует свои файл(ы) на ваш жёсткий диск. Типичное имя файла (randomname).dll. Потом он создаёт ключ автозагрузки в реестре с именем Locker Virus и значением (randomname).dll. Вы также можете найти его в списке процессов с именем (randomname).dll или Locker Virus.

Если у вас есть дополнительные вопросы касательно Locker Virus, пожалуйста, заполните эту форму и мы вскоре свяжемся с вами.

Скачать утилиту для удаления

Скачайте эту программу и удалите Locker Virus and (randomname).dll (закачка начнется автоматически):

* SpyHunter был разработан американской компанией EnigmaSoftware и способен удалить удалить Locker Virus в автоматическом режиме. Программа тестировалась на Windows XP, Windows Vista, Windows 7 и Windows 8.

Функции

Удаляет все файлы, созданные Locker Virus.

Удаляет все записи реестра, созданные Locker Virus.

Программа способна защищать файлы и настройки от вредоносного кода.

Программа может исправить проблемы с браузером и защищает настройки браузера.

Удаление гарантированно - если не справился SpyHunter предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 входит в комплект поставки.

Скачайте утилиту для удаления Locker Virus от российской компании Security Stronghold

Если вы не уверены какие файлы удалять, используйте нашу программу Утилиту для удаления Locker Virus.. Утилита для удаления Locker Virus найдет и полностью удалит Locker Virus и все проблемы связанные с вирусом Locker Virus. Быстрая, легкая в использовании утилита для удаления Locker Virus защитит ваш компьютер от угрозы Locker Virus которая вредит вашему компьютеру и нарушает вашу частную жизнь. Утилита для удаления Locker Virus сканирует ваши жесткие диски и реестр и удаляет любое проявление Locker Virus. Обычное антивирусное ПО бессильно против вредоносных таких программ, как Locker Virus. Скачать эту упрощенное средство удаления специально разработанное для решения проблем с Locker Virus и (randomname).dll (закачка начнется автоматически):

Функции

Удаляет все файлы, созданные Locker Virus.

Удаляет все записи реестра, созданные Locker Virus.

Программа может исправить проблемы с браузером.

Иммунизирует систему.

Удаление гарантированно - если Утилита не справилась предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 через систему GoToAssist входит в комплект поставки.

Оставьте подробное описание вашей проблемы с Locker Virus в разделе Техническая поддержка. Наша служба поддержки свяжется с вами и предоставит вам пошаговое решение проблемы с Locker Virus. Пожалуйста, опишите вашу проблему как можно точнее. Это поможет нам предоставит вам наиболее эффективный метод удаления Locker Virus.

Эта проблема может быть решена вручную, путём удаления ключей реестра и файлов связанных с Locker Virus, удалением его из списка автозагрузки и де-регистрацией всех связанных DLL файлов. Кроме того, отсутствующие DLL файлы должны быть восстановлены из дистрибутива ОС если они были повреждены Locker Virus.

Чтобы избавиться от Locker Virus, вам необходимо:

1. Завершить следующие процессы и удалить соответствующие файлы:

Предупреждение: вам необходимо удалить только файлы, контольные суммы которых, находятся в списке вредоносных. В вашей системе могут быть нужные файлы с такими же именами. Мы рекомендуем использовать Утилиту для удаления Locker Virus для безопасного решения проблемы.

2. Удалите следующие папки:

3. Удалите следующие ключи и\или значения ключей реестра:

Предупреждение: Если указаны значения ключей реестра, вы должны удалить только указанные значения и оставить сами ключи нетронутыми. Мы рекомендуем использовать Утилиту для удаления Locker Virus для безопасного решения проблемы.

Как предотвратить заражение рекламным ПО? Мы рекомендуем использовать Adguard:

4. Сбросить настройки браузеров

Locker Virus иногда может влиять на настройки вашего браузера, например подменять поиск и домашнюю страницу. Мы рекомендуем вам использовать бесплатную функцию "Сбросить настройки браузеров" в "Инструментах" в программе Spyhunter Remediation Tool для сброса настроек всех браузеров разом. Учтите, что перед этим вам надо удалить все файлы, папки и ключи реестра принадлежащие Locker Virus. Для сброса настроек браузеров вручную используйте данную инструкцию:

Если вы используете Windows XP, кликните Пуск, и Открыть. Введите следующее в поле Открыть без кавычек и нажмите Enter: "inetcpl.cpl".

Если вы используете Windows 7 или Windows Vista, кликните Пуск. Введите следующее в поле Искать без кавычек и нажмите Enter: "inetcpl.cpl".

Выберите вкладку Дополнительно

Выберите галочку Удалить личные настройки для удаления истории, восстановления поиска и домашней страницы.

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Google Chrome

Найдите папку установки Google Chrome по адресу: C:\Users\"имя пользователя"\AppData\Local\Google\Chrome\Application\User Data.

В папке User Data, найдите файл Default и переименуйте его в DefaultBackup.

Запустите Google Chrome и будет создан новый файл Default.

Настройки Google Chrome сброшены

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Mozilla Firefox

В меню выберите Помощь > Информация для решения проблем.

Кликните кнопку Сбросить Firefox.

После того, как Firefox завершит, он покажет окно и создаст папку на рабочем столе. Нажмите Завершить.

Предупреждение: Так вы потеряте выши пароли! Рекомендуем использовать бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Недавно в сети наткнулся на новый вирус CTB-LOCKER. CTB-LOCKER – это модифицированный вирус из семейства давно известных FileCoder и вымогателей Win32/Virlock . Шифровальщик CTB‑locker аналогичен известному вирусу CryptoLocker, но отличается алгоритмами шифрования.

Данный вирус распространяется в основном по электроной почте, на почту приходит письмо с прикрепленным файлом или архивом который заражон вирусом. Распаковав архив на всех ваших логических и сетевых дисках будут зашифрованы все документы MS Office, текстовые файлы,базы данных 1С, архивы и картинки. Вирус CTB-LOCKER добавит ко всем выше перечисленным файлам своё расширение – .emunlpd

После того как CTB‑locker завершит процесс шифрования всех файлов с расширениями mp4, .pem, .jpg, .doc, .cer, .db он заменит обои рабочего стола на свои с сообщением следующего содержания:

Your personal files are encrypted by CTB-locker

Your documents, photos, databases and other important files have been encrypted with strongest encryption and unique key, generated for this computer.

Private decryption key is stored on a secret Internet server and nobody can decrypt your files until you pay and obtain the private key.

If you see the main locker window, follow the instructions on the locker. Otherwise, it’s seems that you or your antivirus deleted the locker program.

Now you have the last chance to decrypt your files.

If you have problems with gates, use direct connection:

Copy and paste the following public key in the input form on server. Avoid missprints.

XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX

XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX

XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX

Follow the instructions on the server.

Ваши документы, фотографии, базы данных и другие важные файлы были зашифрованы с сильным ключом шифрования и уникальный ключ, сгенерирован персонально для этого компьютера.

Закрытый ключ дешифрования хранится на секретном сервере в сети Интернет, и никто не может расшифровать файлы, пока вы заплатите и получить секретный ключ.

Если вы видите главное окно блокировщика, следуйте инструкциям на блокировщике. В противном случае, это кажется, что вы или ваш антивирус удалил программу шкафчика.

Теперь у вас есть последний шанс, чтобы расшифровать файлы.

Если у вас возникли проблемы со входом, используйте прямую связь:

Скопируйте и вставьте следующий открытый ключ в форме ввода на сервере. Избегайте missprints.

XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX

XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX

XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX

Зайдя на сайт по инструкции, мы увидели, что вирус CTB-Locker за расшифровку файлов требует 1, 5 биткоина (электронная валюта которую невозможно отследить), что примерно равняется 800$. На этом этапе мы решили прекратить эксперименты 🙂 по этой причине не можем вам сказать точно будут ли расшифрованы файлы после оплаты как обещает вымогатель или нет.

На официальном блоге компании антивируса Касперский, представитель компании пишет, что расшифровать файлы зашифрованные алгоритмом вируса не имея ключа сейчас не предоставляется возможным и предложил для быстрого решения проблемы — просто заплатить вымогателям.

Как защитить свой компьютер от вируса шифровальщика CTB-LOCKER?

- не открывайте сообщения от незнакомых вам адресатов

- не распаковывайте вложенные архивы в письмах авторов которых вы не знаете

- удаляйте подозрительные письма.

Решение проблемы вируса шифровальщика CTB-LOCKER

Удаление самого вируса или его скрипта не составляет труда – по старинке, перезагрузите компьютер в безопасном режиме и удалите вирус. Вирус то удалится, но файлы так и останутся зашифрованными и последующие прогоны разными антивирусами результатов не дадут.

Единственный возможный вариант решения проблемы с зашифрованными файлами — это восстановление данных из архивной копии. Если у вас её нет то прийдется или платить вымогателям или ждать пока антивирусные системы что-то придумают.

Если вам известны другие варианты делитесь ими в комментариях

| A long time ago, in a galaxy far, far away. События и явления, описанные в этой статье, были давно, и помнит о них разве что пара-другая олдфагов. Но Анонимус не забывает! |

Винлок (англ. Winlock ) — троян-вымогатель, актуальная беда рядовых юзеров и прочих нубов, начиная с конца 2007 года. С 2012 года винлок был заменён на трояны-шифровальщики. Для большинства возникает ВНЕЗАПНО и самостоятельно очень сложно выводится — большинство винлоков имеют довольно хорошую защиту от дурака, да и, собственно, недалёкость реципиента и есть основа прибыли создателей этой подставы.

Содержание

[править] Что это?

Внешне выглядит как окошко, в котором вам пытаются втюхать какую-то фигню и заставить вас отправить СМС (недешевое, разумеется), дабы разблокировать ваш комп. После отправки, якобы, придёт код активации, или же будет напечатан на чеке qiwi, который разблокирует комп.

Винлок развивался долго:

Также можно в программу, которая обновляет Биос, засунуть трояна (троян тоже является обычной программой, но вредоносной), который всё и заблокирует. Если идиот скачает программу для обновления Биос чёрт знает откуда.

- Следующей ступенью развития заразы стал CryptLock (он же SMSLock, Cryzip, PGPlock). После внедрения криптлок шифрует все содержимое на всех дисках, и сетевых тоже (если разрешена запись в файлы), кроме exe, dll и т. д., после чего вывешивает уже всем знакомое окошко с требованием отправить смс на номер для получения пароля дешифровки. От прочих пионерских поделок отличался особой трудностью в истреблении (пароль дешифровки представлял собой длинную мешанину из букв разного регистра и символов) и лечился только подсовыванием серверу фейковой команды подтверждения оплаты; в наше время его знает большинство солидных антивирусов.

- Нынешние трояны-шифровальщики совсем охуели, и используют ассиметричное шифрование, а закрытый ключ находится у мудаков-вымогателей. И можно было бы перехватить этот ключ, когда троян отправляет ключ на сервер мудаков-вымогателей, но он передаётся в зашифрованном виде, и хуй ты там что перехватишь. Всё это не оставляет никакого шанса для расшифровки. К счастью, ублюдки-вымогатели соображают, что дешифратор надо высылать, и часто его высылают за охуенные бабки.

- Дальнейший шаг — закрытый ключ для шифрования файлов генерируется на машине жертвы, и сохраняется на ней зашифрованным через открытый ключ вымогателей. После оплаты, вымогатели расшифровывают этот закрытый ключ жертвы у себя. Таким образом, основной закрытый ключ вымогателей вообще не передаётся по сети.

- Следующий этап — червь-шифровальщик под названием WannaCry/WCry/WanaCrypt0r 2.0. Использует дыру в маздае, от пользователя телодвижений не требует, запускается самостоятельно. Сканирует 139-й и 445-й порты, если они открыты и не стоит обновление — атакует. За один день поразил over9000 компьютеров. Также ставит руткит (чтобы мало не показалось).

- Некоторые кулхацкеры додумались всунуть в MBRLocker шифровальшик (Trojan.Ransom.Petya). Но оказалось, что у создателей трояна последняя стадия рукожопости, и поэтому Петя расшифровать твой прон не сможет, а с последующими версиями его удаляет.

[править] Где скачать?

Существует распространённое заблуждение, что эта напасть касается только пользователей Windows XP, и что юзеры Висты, Семёрки или Макоси могут спать спокойно. Разумеется, это типичный нубский миф. Не менее года существуют и активно приносят доход ушлым людям версии под Seven и Макось. И даже самая залатанная контрацепция, в конечном итоге, не спасает безликие массы Анонимусов от простуды в виде винлока.

Также, чтобы найти троян-шифровальщик, достаточно открывать вложения в спаме.

Пользователи линупса: просто двиньте вперёд, эта статья не для вас и не про вас.

[править] Как это работает?

Работает это элементарно: после скачивания винлок запускается и прописывает себя в AutoRun (Автозагрузку), (см. ниже про борьбу с напастью, вкратце: запущенный из-под ограниченной учётки винлок не сможет прописать себя в авторан куста HKLM, а только в пользовательский куст HKCU — почистить же пользовательский куст труда не составляет). Соответственно, после перезагрузки (а в последних версиях — прямо тут же), пользователь увидит перед собой этот баннер. Выключить его почти невозможно — он блокирует заветные сочетания Ctrl+Alt+Del (начиная с Висты, это сочетание обрабатывается ядром системы), Alt+F4, Winkey+R, а также завершает эксплорер путём подмены пути к нему в реестре на файл вируса. Последнее поколение винлоков вылезает даже в безопасном режиме, поэтому их удаление ещё более затруднено. Также, они могут представлять собой DLL-библиотеку, которая будет генерировать случайный exe-файл с этим самым винлоком.

Естественно, незнающий чайник с выпученными глазами побежит оплачивать выписанный счёт (теряя кучу денег), либо начнет звонить в Скорую компьютерную помощь (и опять-таки лишится пары тысяч деревянных), либо прибежит к знакомому компьютерщику (придётся потратиться на пузырь водки), причём бегать начнет сразу же — ибо дедлайн в 24 (2, 3, 5, 12) часа, написанный на баннере, после чего все файлы с компа пропадут. Но изначально винлоки ориентированы на офисный планктон, так как вылезшее на весь экран (гей-)порно (в особо коварных модификациях винлок скачивает (гей-)порноролик, запускает, делает скриншот экрана и ставит обоями) вызывает тонны лулзов у коллег и ненужные вопросы у начальства — хомячок сделает все что угодно, чтобы убрать эту мерзопакость с экрана.

Само собой, никто не гарантирует, что после отправки заветного СМС придет не менее заветный код. Но тем не менее, иногда-таки приходит, и некоторые винлоки имеют систему самоудаления с компьютера с подчищением всех хвостов. Кстати, хоть про удаление всех данных винлоки и привирают для убыстрения работы хомячкова нервного ганглия, однако зашифровать содержимое ФС вполне себе способны.

Путём многочасовой половой ебли на заражённых машинах выяснено, что некоторые модификации winlock’а прописывают значения, используя символы (буквы) из разных алфавитов! Пример: C:\WINDOWS\system32\usеrinit.exe, значение \usеrinit.exe написано с использованием православной кириллической Е. Посему, оптимальное решение — перезаписать ручками значения важных параметров! Однако новая версия антивируса Данилова (возможно, и другие антивирусы) полностью блокирует данные кусты реестра от редактирования (как пользователем, так и вирусами), конечно, если юзверь выставит соответствующие галки в настройках, которые по-обыкновению спрятаны в самые далёкие ебеня. После перезагрузки и входа в систему трояна можно удалить вручную по уже известному пути. Этот способ хоть и эффективен, но подходит только для опытных пользователей.

Обнаружено, что последние и самые совершенные модификации винлока действуют немного по-другому. Можно попасть на вирус, который НЕ меняет пути в реестре, а модифицирует непосредственно файлы explorer.exe и/или userinit.exe. Считается, что надо загрузить РЕ-систему типа ERD Commander или Alkid Live CD, найти у друга/подруги/кошки/соседа оригинальные файлы виндуза, снять с них хэш MD5, снять хэш со своих файлов (если манипуляции с реестром не принесли успеха). При несовпадении хэша есть смысл свои родные заменить на скопированные и принесенные от друга/подруги/кошки/соседа файлы. Опять же, не проверялось, есть ли разница в хеш-суммах при разных вариантах виндуза (наличие сервис паков, обновлений и т. д.). При наличии диска с дистрибутивом винды делаем команду sfc /scannow . Другого способа, кажется, больше нет. Впрочем, остаётся ещё незабвенная переустановка винды.

[править] Как лечить?

Итак, %username%, внезапно ты включил комп и точно также внезапно узнал, что оказывается, ты смотришь гей-порнуху и теперь за это должен. Что делать? Знай: удалить винлок можно. Есть даже несколько разных способов на выбор.

[править] Профилактика

Чтобы раз и навсегда забыть про веселый баннер или по крайней мере свести шансы его появления к минимуму, нужно соблюдать простые правила:

Доктор веб тоже это умеет (превентивная защита). Также у Доктор веба есть охуенная защита от потери данных.

Плохая новость — ебаный шифровальщик, используя новый алгоритм, может обойти защиту (алгоритмы для обнаружения шифровальщиков, заложенные в HIPS), крутые антивирусы ничего не заметят и все файлы будут зашифрованы. Но если стоял Доктор веб, и была включена Защита от потери данных — все файлы будут восстановлены.

[править] Винлокер и спермерка

Прописывание винлокера в кусте реестра HKLM на Win 7 не принесет результата, так как shell грузится из локальной записи пользователя. Для тех, у кого семерка не starter и есть возможность создания второго пользователя, можно заблаговременно сделать второго админа и при подхвате заразы просто зайти под ним и вычистить комп или удалить зараженного пользователя вместе с его файлами и создать еще одного. Этот способ работает и на хрюше, так как в последнее время быдлокодеры перешли исключительно на прописывание запуска только в профайле, а не в общем HKLM-кусте.

Читайте также: