Вирус может изменить формат данных

В последнее время наблюдается всплеск активности нового поколения вредоносных компьютерных программ. Появились они достаточно давно (6 – 8 лет назад), но темпы их внедрения достигли своего максимума именно сейчас. Все чаще можно столкнуться с тем, что вирус зашифровал файлы.

Уже известно, что это не просто примитивные вредоносные ПО, к примеру, блокирующие компьютер (вызывающие появление синего экрана), а серьезные программы, нацеленные на повреждение, как правило, бухгалтерских данных. Они шифруют все имеющиеся файлы, находящиеся в пределах досягаемости, включая данные 1С бухгалтерии, docx, xlsx, jpg, doc, xls, pdf, zip.

Особая опасность рассматриваемых вирусов

Она заключается в том, что при этом применяется RSA-ключ, который привязан к конкретному компьютеру пользователя, ввиду чего универсальный дешифратор (декриптор) отсутствует. Вирусы, активизированные в одном из компьютеров, могут не сработать в другом.

Опасность также еще в том, что уже более года в Интернете размещены готовые программы-строители (билдеры), позволяющие разработать такого рода вирус даже кулхацкерам (личностям, считающим себя хакерами, но при этом не изучающим программирование).

В настоящее время появились более мощные их модификации.

Способ внедрения данных вредоносных программ

Рассылка вируса производится целенаправленно, как правило, в бухгалтерию компании. Сначала осуществляется сбор е-мейлов отделов кадров, бухгалтерий из таких баз данных, как, например, hh.ru. Далее производится рассылка писем. Они чаще всего содержат просьбу касаемо принятия на определенную должность. К такому письму прикреплен файл с резюме, внутри которого реальный документ с имплантированным OLE-объектом (pdf-файл с вирусом).

В ситуациях, когда сотрудники бухгалтерии сразу запускали данный документ, после перезагрузки происходило следующее: вирус переименовал и зашифровал файлы, а затем самоликвидировался.

Такого рода письмо, как правило, адекватно написано и отправлено с неспамерского ящика (имя соответствует подписи). Вакансия всегда запрашивается исходя из профилирующей деятельности компании, ввиду чего подозрения не возникают.

Ни лицензионный "Касперский" (антивирусная программа), ни "Вирус Тотал" (онлайн-сервис проверки вложений на вирусы) не могут обезопасить компьютер в рассматриваемом случае. Изредка некоторые антивирусные программы при сканировании выдают, что во вложении находится Gen:Variant.Zusy.71505.

Как избежать заражения данным вирусом?

Следует проверять каждый полученный файл. Особое внимание уделяется вордовским документам, которые имеют внедренные pdf.

Их достаточно много. Самые распространенные варианты того, как вирус зашифровал файлы, представлены ниже. Во всех случаях на электронную почту приходят следующие документы:

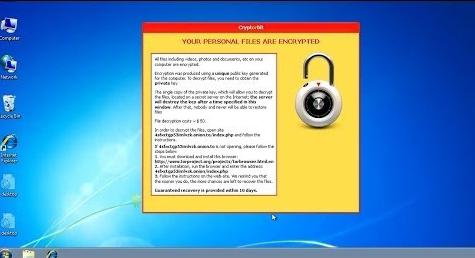

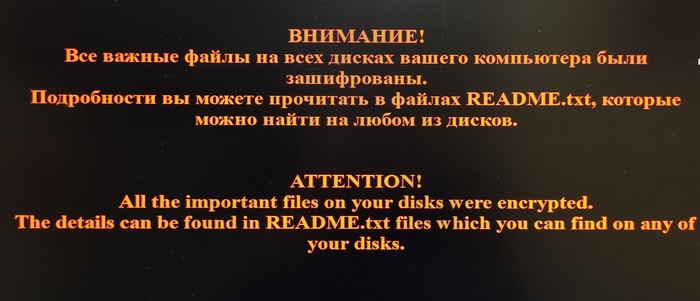

Уведомление о шифровании файлов

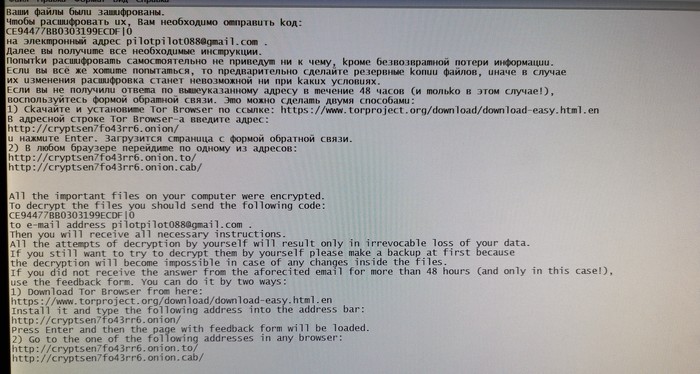

Оно после заражения появится в корневой папке диска С. Иногда во все каталоги с поврежденным текстом помещаются файлы типа ЧТО_ДЕЛАТЬ.txt, CONTACT.txt. Там пользователя информируют о шифровании его файлов, которое осуществлено посредством надежных криптостойких алгоритмов. А также его предупреждают о нецелесообразности применения сторонних утилит, так как это может привести к окончательному повреждению файлов, что, в свою очередь, приведет к невозможности их последующей расшифровки.

В уведомлении рекомендуется оставить компьютер в неизменном состоянии. В нем указано время хранения предоставленного ключа (как правило, это 2 суток). Прописана точная дата, после которой любого рода обращения будут игнорироваться.

В конце предоставляется е-мейл. Там также говорится, что пользователь должен указать свой ID и что любое из нижеперечисленных действий может привести к ликвидации ключа, а именно:

- оскорбления;

- запрос реквизитов без дальнейшей оплаты;

- угрозы.

Как расшифровать файлы, зашифрованные вирусом?

Данного рода шифрование весьма мощное: файлу присваивается такое расширение, как perfect, nochance и пр. Взломать просто невозможно, однако можно попробовать подключить криптоаналитику и отыскать лазейку (в некоторых ситуациях поможет Dr. WEB).

Существует еще 1 способ, как восстановить зашифрованные вирусом файлы, но он подходит не ко всем вирусам, к тому же потребуется вытащить исходный exe вместе с данной вредоносной программой, что достаточно нелегко осуществить после самоликвидации.

Просьба вируса касаемо введения специального кода – незначительная проверка, так как файл к этому моменту уже имеет дешифратор (код от, так сказать, злоумышленников не потребуется). Суть данного способа – вписывание в проникший вирус (в само место сравнения вводимого кода) пустых команд. Результат – вредоносная программа сама запускает дешифровку файлов и тем самым их полностью восстанавливает.

В каждом отдельном вирусе своя специальная функция шифрования, ввиду чего сторонним экзешником (файлом формата exe) расшифровать не получится, или же можно попробовать подобрать вышеуказанную функцию, для чего необходимо все действия осуществлять на WinAPI.

Вирус зашифровал файлы: что делать?

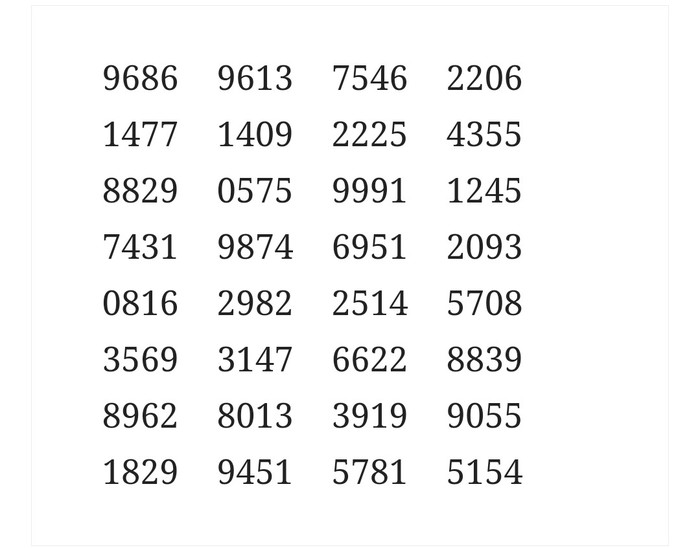

Для проведения процедуры дешифровки потребуется:

Как избежать потери данных из-за рассматриваемого вредоносного ПО?

Стоит знать, что в ситуации, когда вирус зашифровал файлы, для процесса их дешифровки потребуется время. Важным моментом выступает то, что в вышеупомянутом вредоносном ПО существует ошибка, позволяющая сохранить часть файлов, если быстро обесточить компьютер (выдернуть вилку из розетки, выключить сетевой фильтр, вытащить батарею в случае с ноутбуком), как только появится большое количество файлов с ранее указанным расширением.

Еще раз следует подчеркнуть, что главное – это постоянно создавать резервное копирование, но не в другую папку, не на съемный носитель, вставленный в компьютер, так как данная модификация вируса доберётся и до этих мест. Стоит сохранять бэкапы на другом компьютере, на винчестер, который постоянно не присоединен к компьютеру, и в облако.

Относиться следует с подозрением ко всем документам, которые приходят на почту от неизвестных лиц (в виде резюме, накладной, Постановления из ВАС РФ или налоговой и др.). Не надо их запускать на своем компьютере (для этих целей можно выделить нетбук, не содержащий важных данных).

Вредоносная программа *.paycrypt@gmail.com: способы устранения

В ситуации, когда вышеуказанный вирус зашифровал файлы cbf, doc, jpg и т. д., существует всего три варианта развития события:

- Самый простой способ избавиться от него – удалить все зараженные файлы (это приемлемо, если только данные не особо важные).

- Зайти в лабораторию антивирусной программы, к примеру, Dr. WEB. Выслать разработчикам несколько зараженных файлов обязательно вместе с ключом для дешифровки, находящегося на компьютере в качестве KEY.PRIVATE.

- Самый затратный способ. Он предполагает оплату запрошенной хакерами суммы за дешифрование зараженных файлов. Как правило, стоимость данной услуги в пределах 200 – 500 долл. США. Это приемлемо в ситуации, когда вирус зашифровал файлы крупной компании, в которой ежедневно протекает существенный информационный поток, и данная вредоносная программа может за считаные секунды нанести колоссальный вред. В связи с этим оплата – самый быстрый вариант восстановления зараженных файлов.

Иногда результативным оказывается и дополнительный вариант. В случае когда вирус зашифровал файлы (paycrypt@gmail_com либо иное вредоносное ПО), может помочь откат системы на несколько дней назад.

Программа для дешифровки RectorDecryptor

Все подозрительные файлы надо удалить, после чего потребуется почистить кэши браузеров, временные папки (для этого подойдет программа CCleaner).

Впоследствии утилита автоматически осуществляет проверку всех компьютерных данных, включая файлы, находящиеся на присоединенном сетевом диске, и дешифрует их. Данный процесс восстановления может занять несколько часов (в зависимости от объема работы и быстродействия компьютера).

Итак, если вирус зашифровал файлы doc, cbf, jpg т. д., не следует торопиться с оплатой кода. Может, он и не понадобится.

Нюансы удаления зашифрованных файлов

Таким образом, можно отметить, что в случае, если вирус переименовал и зашифровал файлы, то не стоит сразу тратить средства на покупку ключа у злоумышленников, сначала стоит попробовать разобраться в проблеме самостоятельно. Лучше вложить деньги в приобретение специальной программы для расшифровки поврежденных файлов.

Напоследок стоит напомнить, что в данной статье рассматривался вопрос касаемо того, как расшифровать файлы, зашифрованные вирусом.

ВНИМАНИЕ! САЙТ ЛЕКЦИИ.ОРГ проводит недельный опрос. ПРИМИТЕ УЧАСТИЕ. ВСЕГО 1 МИНУТА.

Заражение компьютерными вирусами может произойти в процессе .

1. работы с файлами

2. форматирования дискеты

3. выключения компьютера

4. печати на принтере

5. правильных ответов нет

12. Что необходимо иметь для проверки на вирус жесткого диска?

1. защищенную программу

2. загрузочную программу

3. файл с антивирусной программой

4. дискету с антивирусной программой, защищенную от записи

5. правильных ответов нет

Составные части современного антивируса

4. Межсетевой экран

1. 3), 4), 5);

14. Вредоносные программы – это:

2. программы, наносящие вред данным и программам, находящимся на компьютере

3. антивирусные программы

4. программы, наносящие вред пользователю, работающему на зараженном компьютере

5. троянские утилиты и сетевые черви

RAID-массив это

1. Набор жестких дисков, подключенных особым образом

2. Антивирусная программа

3. Вид хакерской утилиты

4. База защищенных данных

16 Три составляющий информационной безопасности?

1. Доступность, целостность, конфиденциальность

2. Неприкосновенность, целостность, устойчивость

3. Публичность, доступность, защищённость

4. Тайна, охрана, зашифрованность

5. Охранность, устойчивость, защищённость

6. Конфиденциальность, тайна, публичность.

17. Какой стандарт определяет требования к управлению информа-ционной безопасностью?

1. ГОСТ Р 15408

2. ГОСТ ИСО/МЭК 27001

3. ГОСТ ИСО/МЭК 17799

4. Нет такого стандарта

19 что такое DoS-атака?

1. атака, направленная на уязвимости ОС MS-DOS

2. атака, осуществляемая обычно при помощи ОС MS-DOS или PC-DOS 3. атака типа "отказ в обслуживании"

4. распределённая (distributed) атака

5.беспокоющая (disturb) атака

7. атака, направленная на настольные (desktop) системы

20 Какой из русских терминов, соответствующих английскому "firewall", является официальным?

3. межсетевой экран

4. сетевой фильтр

5. пакетный фильтр

7. огненная стена

21. Какой из уровней называется транспортным в 7-уровневой модели OSI?

4. 4-й

22. На каком уровне (в 7-уровневой модели OSI) находится протокол ICMP?

2. на прикладном

5. на уровне представлений

6. на физическом

7. он находится между уровнями

23 На каком уровне утверждается политика информационной безопасности предприятия?

1.это не имеет значения

2. на уровне руководителя функционального подразделения

3. на уровне начальника службы ИБ

4. на уровне технического директора

5. на уровне высшего руководства предприятия

6.на уровне вышестоящего или надзирающего органа

24. На кого возлагается ответственность за определение подлежащих защите ресурсов на предприятии?

1. на высшее руководство

2. на руководителей среднего звена

3. на рядовых работников

5.на вышестоящие или надзирающие органы

6. этот вопрос не разрешён в стандарте по ИБ

25. Может ли администратор информационной системы предприятия передавать ответственность и полномочия по обеспечению ИБ поставщику услуг?

1. нет

2. полномочия - нет, ответственность – да

3. полномочия - да, ответственность – нет

5. этот вопрос не разрешён в стандарте по ИБ

26 Пользователь компьютера с ОС Windows-XP планирует предоставить к файлам в папке Docs доступ так, чтобы все остальные пользователи имели права на чтение. Как можно это сделать?

1. копировать файлы из Docs в папку Shared Documents

2. предоставить общий доступ к папке Docs с правами по умолчанию

3. копировать файлы из Docs в папку My Documents

4. предоставить разрешения NTFS группе "Everyone" на уровне "Читатель"

27 Какое минимальное разрешение NTFS требуется пользователю, чтобы пр осмотреть содержимое папки в ОС Windows-XP Professional? 1. чтение

2. чтение и выполнение

28. Возможно ли в ОС Windows XP Professional запускать программы от имени другого пользователя не завершая сеанс текущего пользователя?

1. возможно только для членов группы Администраторы (Administrators)

2. возможно, если известны имя и пароль учетной записи, от имени которой требуется запустить программу

3. возможно, кроме программ, работающих неинтерактивно

4. возможно за исключением запуска программ от имени пользователя из группы Администраторы (Administrators)

5. возможно за исключением запуска программ от имени пользователя

29. Какая из перечисленных файловых систем позволяет разграничивать доступ к файлам и папкам?

3. ISO-9660 с расширением Julliet

5. NTFS

30. Где хранятся локальные учетные записи в ОС Windows XP Professional?

2. в файле system32/security/users

3. в базе SAM

4. в файле user.exe

5. локальных учётных записей нет, все учётные записи хранятся на контроллере домена

31.Какими методами обнаруживают полиморфные вирусы?

1. при помощи сигнатуры

2. эвристическими методами и эмуляторами кода

3. их невозможно обнаружить

32. Какова длина хэш-функции MD5?

2. 128 бит

7. длина переменная

33. Какие вирусы заражают загрузочный сектор гибкого диска или винчестера?

1. сетевые вирусы

2. загрузочные вирусыв

4. все выше перечисленные

34. Когда может произойти полное уничтожение информации на дисках?

1. При воздействии компьютерных вирусов;

2. При форматировании;

3. При отказе дисковода жесткого диска;

4. Нет правильного ответа

35. Какие программы не относится к антивирусным программам?

1. AVP, DrWeb, NAV;

3, NAV, GIF, SCAN.

36. Какие программы не относится к антивирусным программам?

3. Spy Sweeper 5.8

4. OfficeScan Client 10.0

5.SCAN

37. Какие программы не относится к антивирусным программам?

2. Norton AntiVirus 10.1

3. Spy Sweeper 5.8

4. OfficeScan Client 10.0

5.PGP

38. Какие программы не относится к антивирусным программам?

1. CounterSpy 3.1

3. Spy Sweeper 5.8

4. OfficeScan Client 10.0

5.КРИПТОН

Выберите не верное утверждение.

1. От вируса избавится нельзя.

2. Вирус замедляет работу на компьютере.

3. Вирус может изменить формат данных.

4. Вирус выводит посторонние сведения.

5. Вирус искажает и уничтожает информацию на компьютере.

40. Каким способом компьютер может заразится вирусом?

1. Пользователь переписывает на дискету любую информацию с компьютера.

2. В процессе форматирования диска.

3. Пользователь хотя бы один раз запустить программу, содержащую вирус.

4. В процессе неправильной перезагрузки компьютера.

5. При запуске программы DRWER.

41. Какая программа называется архиватором?

1. Программа обнаруживающая и удаляющая вирусы

2. Программа, которая может изменить свой объем.

3. Программа определяющая и снимающая атрибуты файла.

4. Программа уменьшающая объем файла.

5. Программа увеличивающая объем файл.

42. Как называется процесс включения защиты на ячейках?

2. Блокировка ячеек.

3. Защита информации.

43. Как называется вирус, который не записывает себя в оперативную память?

5. Нерезидентный.

44. Как называется вирус, не имеющий ни одного постоянного участка кода в ОЗУ?

3. Нерезидентный.

45. Как называется вирус, который активизируется в оперативную память?

3. Загрузочный.

46. Как называется вирус, который распространяется по компьютерной сети?

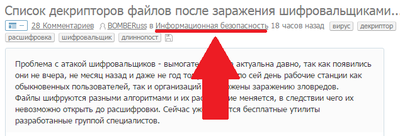

Проблема с атакой шифровальщиков - вымогателей была актуальна давно, так как появились они не вчера, не месяц назад и даже не год тому назад. И по сей день рабочие станции как обыкновенных пользователей, так и организаций подвержены заражению зловредов.

Файлы шифруются разными алгоритмами и их расширение меняется, в следствии чего их невозможно открыть до расшифровки. Сейчас уже имеются бесплатные утилиты разработанные группой специалистов.

Файлы после заражения многими шифровальщиками можно расшифровать самостоятельно не заплатив ни копейки.

Ниже приведу список таких вирусов:

Bitman (TeslaCrypt) version 3

Bitman (TeslaCrypt) version 4

CryptXXX versions 1

CryptXXX versions 2

CryptXXX versions 3

Marsjoke aka Polyglot;

Shade (только файлы с расширениями .xtbl, .ytbl, .breaking_bad, .heisenberg)

Trend Micro Ransomware (20+ разновидностей)

Как правило для выявления ключа утилитам нужен зашифрованный файл и его не зашифрованная копия. Такую не зашифрованную версию файла можно найти в электронном почтовом ящике или на флешке, в тех местах где вирус не побывал, но данные сохранились.

Хотя некоторые дешифраторы работают иначе. Подробности по работе определенной версии дешифровальщика можно прочитать в гайде к нему.

1.Выявляем вид вируса-шифровальщика по расширению зашифрованного файла и через любой поисковик;

2.Избавляемся от самого вируса (мануалы так же ищем в сети на специализированных форумах);

3.Находим на NoMoreRansom нужную утилиту;

4.Читаем руководство (ссылка For more information please see this how-to guide);

5.Запускаем утилиту и выполняем действия по гайду (пункт 4).

![]()

@BOMBERuss, скажите, товарищ, а если пишет, что в утилите (shade descryptor) не найден ключ для расшифровки выбранного файла, что можно сделать?

Призывать не обязательно. Я и так вижу все комменты в топике.

Чтобы утилита выявила ключик нужен шифрованный файл и его не шифрованная копия (взять из мыла и т.д.).

1.Проверьте те ли копии файлов использованы для извлечения ключа.

2.Попробуйте извлечь ключ из другого файла.

3.Плачьте (возможно это другая версия вируса, которая использует другие алгоритмы шифрования. Увы и ах. )

В копилку, месяц назад на работе все данные потер cfl.helpme@india, было много лицензий касперского, но их техподдержка отправила в пешее эротическое. Расшифровала поддержка доктора веб. Просто увидел логотип касперского и опять бомбануло)

AutoIt это не шифровальщик. Это язык, обрабатываемый интепретатором. С таким же успехом к шифровальщикам можно отнести и яву с питоном.

Вы сидите в лиге истории? Советую пойти туда и там умничать. Здесь сообщество ИБ и за названиями вирусов шифровальщиков следует слово Ransomware, так как все они относятся к категории вирусов-вымогателей.

а есть какие ни будь материалы по расшифровке файлов после wannacry ?

вы выкладывали пост по борьбе с шифровальщиком, вот спросил у вас, вдруг есть какая ни будь информация по расшифровке фйлов после wannacry

Специально для "вас" пробежался по постам сообщества и скидываю ссылки раз "вам" лень:

Большей информацией мы в сообществе Информационная безопасность не располагаем.

В перечислении вами списка зловредов - не увидел ни одного "Ransomware", уж извиняйте.

Они почти ВСЕ Ransomware и это слово не стал дописывать каждый раз ибо это сообщество Информационная Безопасность. Смотрите внимательно заголовок (скрин для слепошарых ниже). Учите матчасть, как закончите с историей.

А если Вам до сих пор не понятно, то покажу как видят список пользователи сообщества.

the Merry X-Mas ransomware

the HiddenTear Ransomware

Мысль понятна? Или Вы в Лиге Истории тоже усердно доказываете свою правоту, упираясь что Ленин по настоящей фамилии был Джугашвили, так же он негр в гриме и приплыл из Японии, а революцию мутил вместе с Черчиллем?

Блин, ну уж извиняйте, но если пост выходит на главную - я хз из ИБ он или из "весёлых картинок". Взгляд зацепился за знакомую вещь - и я написал что сама по себе данная вещь зловредом не является. При чем тут история вообще? Что за непонятная агрессия? Что за "пойти туда и там умничать"?

Не обращай внимание обычный, BOMBERuss, ЧСВ получивший дольку прав :)

На будущее - вирусам, уязвимостям и техникам хакерских атак принято давать название. Как правило по методу атаки, методу атаки или поведению схожему с чем либо, а также, в случае с шифровальщиками, по расширению файлов после шифрования))))

В перечислении вами списка зловредов - не увидел ни одного "Ransomware"

Пост написан для тех кому действительно нужна помощь в расшифровке файлов после атаки вируса, а не для срача с людьми, считающими себя умнее всех.

Ага, тоже взгляд зацепился. Первая мысль была: блин, интересная идея называть шифровальщики известными утилитами.

Тут скорее всего зловред устанавливал автоит, на который не реагирует антивирус, а потом запускал некомпилированный скрипт.

на днях поймали шифровальщика с префиксом *.amnesia . Помогла утилита от Emsisoft - Decrypter for Amnesia2. Может кому нибудь пригодится

подскажите, как это можно сделать?

это похоже на то, как услышал от кого то анекдот и пытаешься его пересказать человеку, от которого его же и услышал

Круто, единственная проблема что большинству этих расшифровальщиков нужен зашифрованный и оригинальный НЕ зашифрованный файл, в 99% случаев его нет, а в 1% случаев его наличие означает наличие бекапа и ненужности расшифровальшика(((

Это нужно специалистам которые будут разгадывать алгоритм шифрования. Самой утилите никакие оригинальные файлы не нужны.

Специалисты создавшие утилиту уже выявили алгоритм шифрования.

Самой утилите нужны зашифрованный файл и его не зашифрованная версия чтобы при помощи алгоритма высчитать ключ шифрования для конкретной рабочей станции. При помощи этого ключа шифрования и осуществляется дальнейшая расшифровка оставшихся на ПК (сервере) файлов.

все что в статье старье несусветное)

связку RSA - AES дешифрануть можно либо ключем (который обычно сливают в сеть сами хакеры) либо брутнуть за лярд лет)))

Так что как платили за дешифраторы так и будут платить, а вот бекапить важное всегда надо ;)

Речь тут не идет о взломе RSA как таковом. Речь идет о том, что по сверке оригинального файла с зашифрованным - можно определить версию шифровальщика, и, возможно, подобрать декриптор из взломанных в песочнице зловредов.

О чем ты говоришь? Людей на рынке разводят трюками из 19-го века. Что для тебя старье, то для другого проблемой может быть.

не могу найти тип шифровальщика который делает файлы *.just

Может кто подскажет?

Старый вирус. Зашифровал файлы и самоуничтожился.

Судя по всему дешифровщика пока не имеется, но и не факт что удастся расшифровать после оплаты.

Ого, аж 21 мая 2017 г. Да, ужасно давно. Преданья старины глубокой.

А я про то что ГОД назад:

Плюсую, тоже надо

фигня полная. тут либо атака на сам алгоритм, либо брутфорс на перебор комбинаций.

Несколько дней назад ты узнал по ТВ про WannaCry, а шифровальщики уже более пяти лет шифруют и выкупы требуют. Плохо знаешь матчасть.

Статью написал Я ТОЛЬКО ЧТО! А проблема актуальна давно и по сей день. Просто информирую лл что можно расшифровать файлы после многих вирусов-шифровальщиков.

А то начнут винду сносить с базами 1С, думая что подцепили WannaCry (он же Wana Decrypt0r, WCry, WannaCrypt0r и WannaCrypt) и нет возможности восстановить файлы, хотя на самом деле произошло поражение зловредом Crypton и можно расшифровать данные.

Кстати подумают они из-за таких как ты, тех кто панику разводит.

Если речь идет о WannaCry, то стоит подождать. Возможно появится инструмент для расшифровки. Но, помните - НЕ ПЛАТИТЕ МОШЕННИКАМ в сети интернет, которые обещают расшифровать данные за определенную плату. Их сейчас очень много. Специалисты в данной области распространяют свои утилиты БЕСПЛАТНО!

Хорошо не буду. Не подскажите как в биткоины перевести рубли?

Не рабочий сегодня день

Сегодня придя на работу, бухгалтер встала в ступор и с криками, все пропало. Пошла пить чай на весь день. Причиной внепланового чаепития стал вирус- шифровальщик crypted000007.

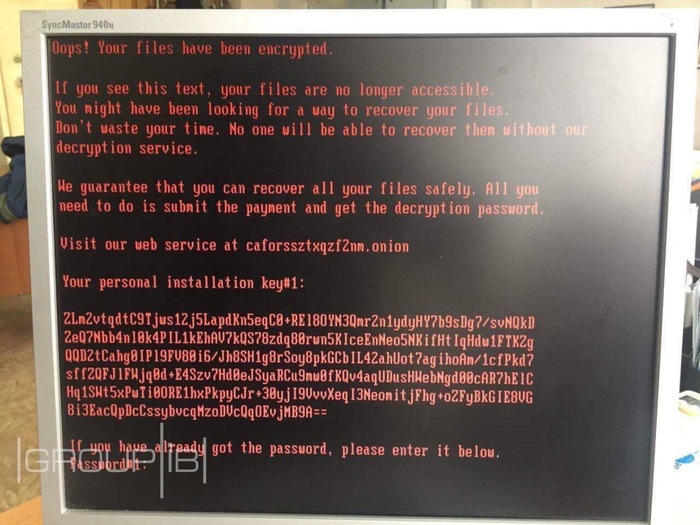

Не медля я открыл этот файл и увидел что собственно хочет разработчик данного шифрования

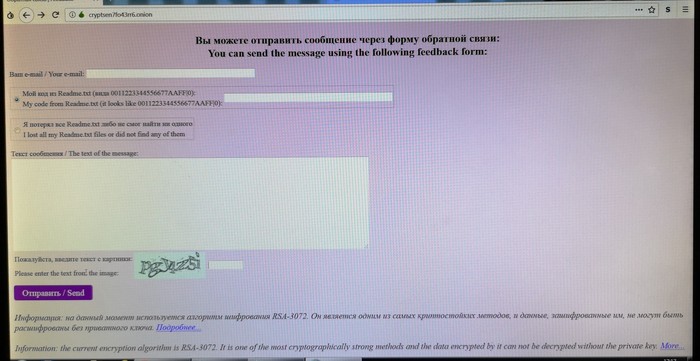

Просмотрев несколько форумов таких как, Каспеский и dr.web, паника началась и у меня, разработчик все зашифровал в системе RSA-3072. Пройдя по ссылке которая указана в .txt от разраба, перед мной предстал сайт связи с террористом

Это и есть ягнятник

Вообщем просвятится я знатно, и понял что данный орешек просто так не расколоть, и так и не дождался ответа на почту от разработчика данного вируса.

Буду ждать. О результатах если интересно напишу в следующем посту.

P.S вирус довольно новый, активный, предупредите своих знакомых, коллег и всех всех, нельзя открывать подозрительные письма на почте и уж тем более не переходить по ссылкам в них! Обязательно пользоваться антивирусом, и открывать только знакомые сайты. Нам это послужило уроком, а вам желаем научится на наших ошибках.

![]()

Автор вредоноса Sigrun бесплатно предоставил русскоязычным пользователям дешифровщик

В случае с иностранными пользователями злоумышленник требует выкуп в размере $2,5 тыс. в криптовалюте.

Разработчик вредоносного ПО Sigrun бесплатно предоставил пользователям, у которых русский язык указан в качестве основного, дешифровщик файлов. Об этом сообщил специалист по кибербезопасности Алекс Свирид (Alex Svirid) в соцсети Twitter.

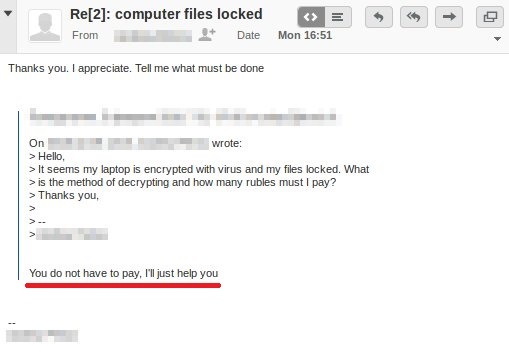

Как следует из предоставленных одним из пользователей Twitter скриншотов, если в случае с американским пользователем злоумышленник потребовал выкуп в размере $2,5 тыс. в криптовалюте, то жертве из России хакер согласился помочь бесплатно.

Вам не придется платить. Я просто помогу тебе

Как полагают специалисты, автор вредоносного ПО сам проживает на территории РФ и подобная тактика является попыткой избежать излишнего внимания со стороны правоохранительных органов.

Вредонос Sigrun представляет собой вымогательское ПО, которое после инфицирования компьютера требует у пользователей выкуп в криптовалюте за дешифровку данных.

![]()

Новый вирус-шифровальщик: Bad Rabbit. Атакованы "Интерфакс", "Фонтанка" и ряд украинских организаций

На момент публикации материала сайт агентства был недоступен.

В социальных сетях сотрудники агентства опубликовали фотографии экранов своих рабочих компьютеров. На них виден текст, согласно которому хакеры требуют выкуп в биткоинах. При этом указано название вируса, заблокировавшего компьютеры, — Bad Rabbit. Сумма выкупа за каждый компьютер составляет 0,05 биткоина (более 16 тыс. руб. по курсу 24 октября). После получения суммы выкупа злоумышленники обещают передать пароль для доступа к информации.

Читайте также: