Вирус новиков вавила это как лечить

.no_more_ransom (.crypted000007, novikov.vavila virus, lukyan.sazonov26@gmail.com, gervasiy.menyaev virus, Trojan.Encoder.20, Filecoder.ED) – название даного шифровальщика по классификациям разных антивирусных лабораторий. .no_more_ransom или .crypted000007 – именно в такое расширения вирус-шифровальщик из семейства CTB-Locker “перепаковывает” все Ваши документы, фото, базы-данных, таблицы и другие файлы. Они будут иметь вид 0MRRecIEfKBdze3MvvKaLOkn-mlwjAOl6u2+6WCLLbzm5XusIJTeKu1d7P6HihYl.4FA9D92ABB00CC1EAB54.no_more_ransom, .crypted000007 или что-то подобное. Алгоритм шифрования, который используют злоумышленники, действительно практически исключает возможность самостоятельной расшифровки файлов. Но есть возможность частичного или даже полного восстановления из скрытых копий или другими методами. Но об этом чуть ниже. После полного или частичного шифрования Ваших файлов (вирус шифрует 34 типа файлов) на рабочем столе и в некоторых папках появляется файл Readme.txt или README1.txt с “инструкциями” по восстановлению информации.

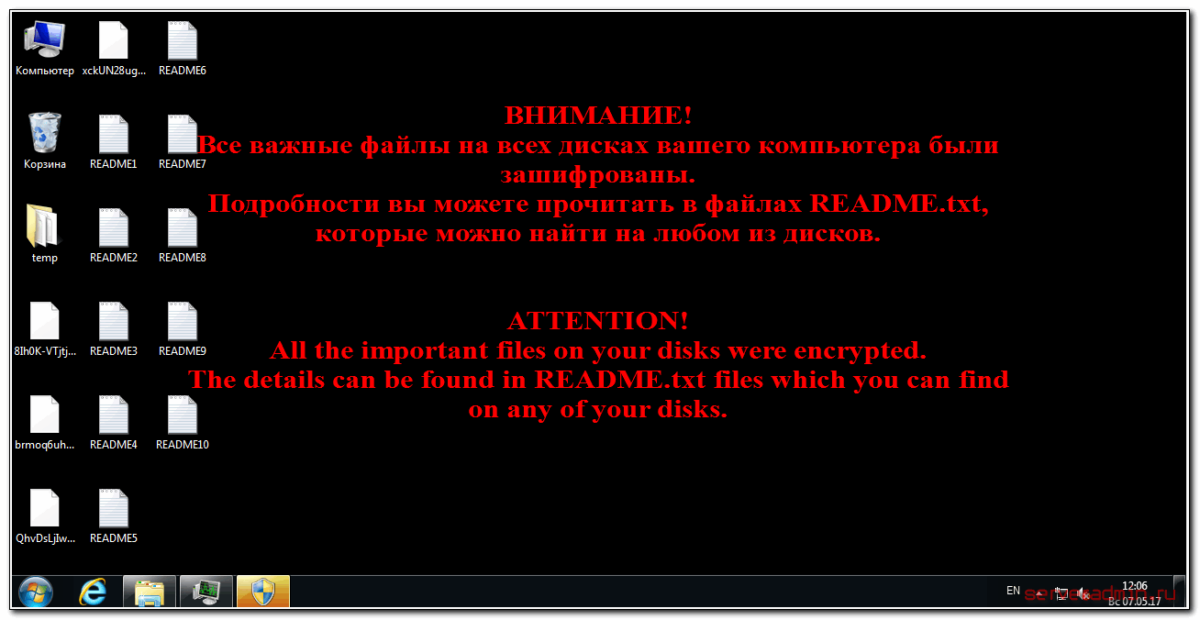

Один из вариантов обоев рабочего стола компьютера инфицированного шифровальщиком .no_more_ransom (Novikov.Vavila@gmail.com)

Все что с Вас хотят – это денежные средства в размере 500-1000$ (зависит от страны), само-собой биткоинами, в таком случае получателя идентифицировать не получится.

Вирус распространяется чаще всего через вложения к эл. почте и сообщениях в социальных сетях. Причем вирус может прислать Вам и друг, компютер которого инфицирован троянским конем. Письма могут быть замаскированы под уведомление Вашего банка, налоговой инспекции, сообщение от бухгалтера и.т.д

Пример спам-рассылки с вирусом no_more_ransom в архиве

Мы настоятельно не рекомендуем платить выкуп злоумышленникам, так как знаем о десятках случаев когда после оплаты пользователь НЕ ПОЛУЧАЛ ключ \ программное обеспечение для расшифровки своих файлов.

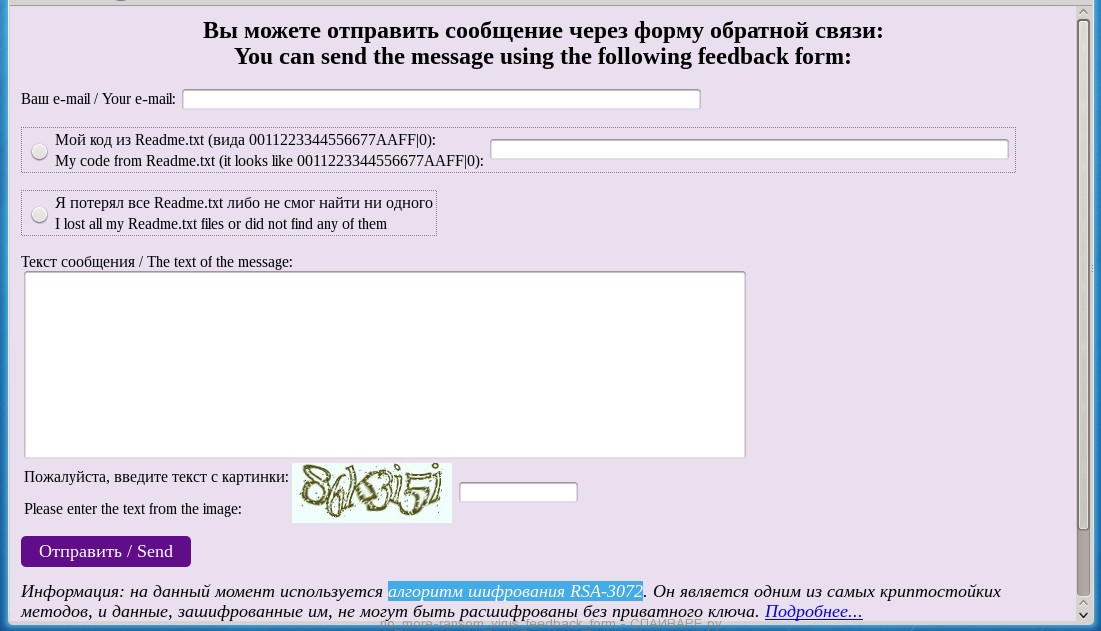

Интерфейс обратной связи с злоумышленниками через браузер Tor

Верить мошенникам – себе дороже. Следуйте инструкциям ниже для того чтобы попытаться восстановить хотя-бы часть вашей информации.

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

- Загрузить программу для удаления вируса .no_more_ransom. После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование). Загрузить программу для удаления шифровальщика .no_more_ransom.

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Как было отмечено, программа-вымогатель no_more_ransom блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов (дешифратор)

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

-

Использовать опцию “Предыдущие версии”. В диалоговом окне “Свойства” любого файла есть вкладка Предыдущие версии. Она показывает версии резервных копий и дает возможность их извлечь. Итак, выполняем щечек правой клавишей мыши по файлу, переходим в меню Свойства, активируем необходимую вкладку и выбираем команду Копировать или Восстановить, выбор зависит от желаемого места сохранения восстановленного файла. Использовать инструмент “Теневой проводник” ShadowExplorer

" data-medium-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" data-large-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" class="lazyload" data-src="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?resize=392%2C515" alt="previous-versions" width="392" height="515" data-recalc-dims="1" />

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Троянец-шифровальщик CryptXXX шифрует файлы, ворует биктоины и другую информацию. Но у нас есть от него лекарство!

Как с точки зрения пользователя компьютера выглядит стандартная картина заражения каким-нибудь трояном-шифровальщиком? Вы зашли на некий сайт и, сами того не ведая, установили оттуда какую-то программу. Некоторое время вроде бы ничего не происходит, а потом вдруг вылезает уведомление о том, что ваши файлы зашифрованы и надо платить выкуп. Вы проверяете — и действительно, у ваших файлов к имени добавилось зловещее расширение .crypt, и они больше не открываются.

Что это значит? Это значит, что вы заразились вымогателем-шифровальщиком, известным под названием CryptXXX. Кстати, на самом деле все еще хуже: он не только шифрует файлы, но еще и ворует данные и биткойны. Хорошая новость состоит в том, что у нас от него есть лекарство — бесплатная утилита-расшифровщик. А теперь обо всем немного подробнее.

Если вы ищете инструкцию по расшифровке файлов, то можете пропустить эту часть текста — прокрутите страницу вниз, там вы найдете то, что вам нужно. А здесь мы расскажем краткую историю происходящего.

15 апреля исследователи из Proofpoint обнаружили, что через эксплойт-кит Angler для Windows распространяется некий новый, ранее невиданный троянец-шифровальщик. Исследователи назвали его CryptXXX, хотя сами создатели никакого специального имени для своего детища не придумали — опознать данного вымогателя при заражении можно только по тому, что он добавляет .crypt к именам зашифрованных файлов.

Шифровальщик этот имеет несколько интересных особенностей. Во-первых, он запускает процедуру шифрования файлов на всех подключенных к компьютеру накопителях лишь через некоторое время после заражения. Его создатели предусмотрели эту задержку для того, чтобы было сложнее определить, какой именно сайт оказался заразным и принес на компьютер зловреда.

После того как троянец заканчивает с шифрованием, он создает три файла-инструкции: текстовый файл, картинку и веб-страницу HTML. Картинку он для наглядности ставит в качестве обоев рабочего стола, веб-страницу открывает в браузере, ну а текст оставляет, видимо, просто на всякий случай. Содержание всех инструкций более-менее одинаковое.

Они уведомляют пользователя о том, что его файлы зашифрованы с помощью достаточно стойкого алгоритма RSA4096, и требуют заплатить $500 в Bitcoin-эквиваленте за возвращение данных. Пройдя по ссылке в инструкции (и предварительно установив браузер Tor, если он не был установлен ранее), пользователь попадает на onion-сайт, содержащий более подробные инструкции и собственно форму для оплаты. И даже раздел с часто задаваемыми вопросами — все для клиентов!

Во-вторых, помимо шифрования файлов у CryptXXX обнаружилось еще несколько функций: он также крадет биткойны, сохраненные на жестких дисках, и другие данные, которые могут потенциально заинтересовать преступников.

В последнее время часто бывает так, что для очередного нового троянца-шифровальщика не получается подобрать универсальный алгоритм расшифровки. В этом случае единственный способ вернуть файлы — это заплатить злоумышленникам выкуп. Мы это делать не рекомендуем, разве что в тех случаях, когда без этого совсем никак.

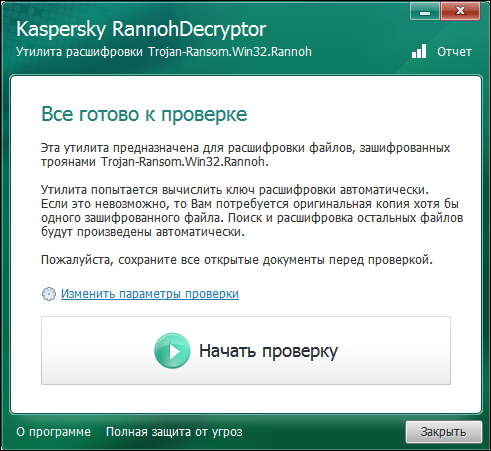

Утилита RannohDecryptor изначально создавалась для расшифровки файлов, ставших пищей другого шифровальщика, Rannoh, но по мере появления новых троянцев она обрастала новой функциональностью. Теперь она позволяет устранить последствия деятельности CryptXXX.

Так что, если вы стали жертвой CryptXXX, не все потеряно. Для восстановления нам потребуется оригинальная, незашифрованная копия хотя бы одного из файлов, которые были зашифрованы вымогателем (если таких файлов у вас найдется больше — это только в плюс).

Дальше следует сделать вот что:

1. Скачайте с нашего сайта утилиту-расшифровщик и запустите ее.

4. После этого утилита запросит путь к незашифрованному оригиналу того же файла — укажите его.

5. Затем утилита начнет поиск на дисках выбранных типов файлов с расширением .crypt и расшифрует все файлы, размер которых не превышает размер того файла, от которого у вас есть оригинал. Чем большего размера вам удастся найти оригинальный файл — тем больше файлов в итоге удастся расшифровать.

Но лучше, конечно, не испытывать судьбу и не позволять CryptXXX проникнуть на ваш компьютер. Сейчас разработанная нашими вирусными аналитиками программа работает, однако злоумышленники достаточно быстро адаптируются к ситуации. Нередко они меняют код зловредов так, что расшифровать файлы с помощью утилиты становится невозможно. Например, так произошло с троянцем TeslaCrypt, для которого в свое время тоже была программа-дешифровщик, ставшая теперь практически бесполезной.

К тому же не забывайте о том, что CryptXXX не только шифрует файлы, но и ворует данные, — не думаем, что вы с радостью захотите ими поделиться.

Чтобы избежать заражения, мы советуем следовать нескольким правилам безопасности:

1. Регулярно делайте резервные копии данных.

2. Не менее регулярно устанавливайте все важные обновления операционной системы и браузеров. Эксплойт-кит Angler, с помощью которого распространяется CryptXXX, использует уязвимости в программном обеспечении, чтобы получать права на скачивание и установку зловредов.

3. Установите хорошее защитное решение. Kaspersky Internet Security обеспечивает многослойную защиту от троянцев-шифровальщиков. А Kaspersky Total Security в дополнение к этому позволит автоматизировать создание бэкапов.

Подробнее о способах защиты от троянцев-шифровальщиков вы можете прочитать тут.

Около недели-двух назад в сети появилась очередная поделка современных вирусоделов, которая шифрует все файлы пользователя. В очередной раз рассмотрю вопрос как вылечить компьютер после вируса шифровальщика crypted000007 и восстановить зашифрованные файлы. В данном случае ничего нового и уникального не появилось, просто модификация предыдущей версии.

Описание вируса шифровальщика CRYPTED000007

Шифровальщик CRYPTED000007 ничем принципиально не отличается от своих предшественников. Действует он практически один в один как no_more_ransom. Но все же есть несколько нюансов, которые его отличают. Расскажу обо всем по порядку.

Приходит он, как и его аналоги, по почте. Используются приемы социальной инженерии, чтобы пользователь непременно заинтересовался письмом и открыл его. В моем случае в письме шла речь о каком-то суде и о важной информации по делу во вложении. После запуска вложения у пользователя открывается вордовский документ с выпиской из арбитражного суда Москвы.

Параллельно с открытием документа запускается шифрование файлов. Начинает постоянно выскакивать информационное сообщение от системы контроля учетных записей Windows.

Если согласиться с предложением, то резервные копии файлов в теневых копиях Windows буду удалены и восстановление информации будет очень сильно затруднено. Очевидно, что соглашаться с предложением ни в коем случае нельзя. В данном шифровальщике эти запросы выскакивают постоянно, один за одним и не прекращаются, вынуждая пользователя таки согласиться и удалить резервные копии. Это главное отличие от предыдущих модификаций шифровальщиков. Я еще ни разу не сталкивался с тем, чтобы запросы на удаление теневых копий шли без остановки. Обычно, после 5-10-ти предложений они прекращались.

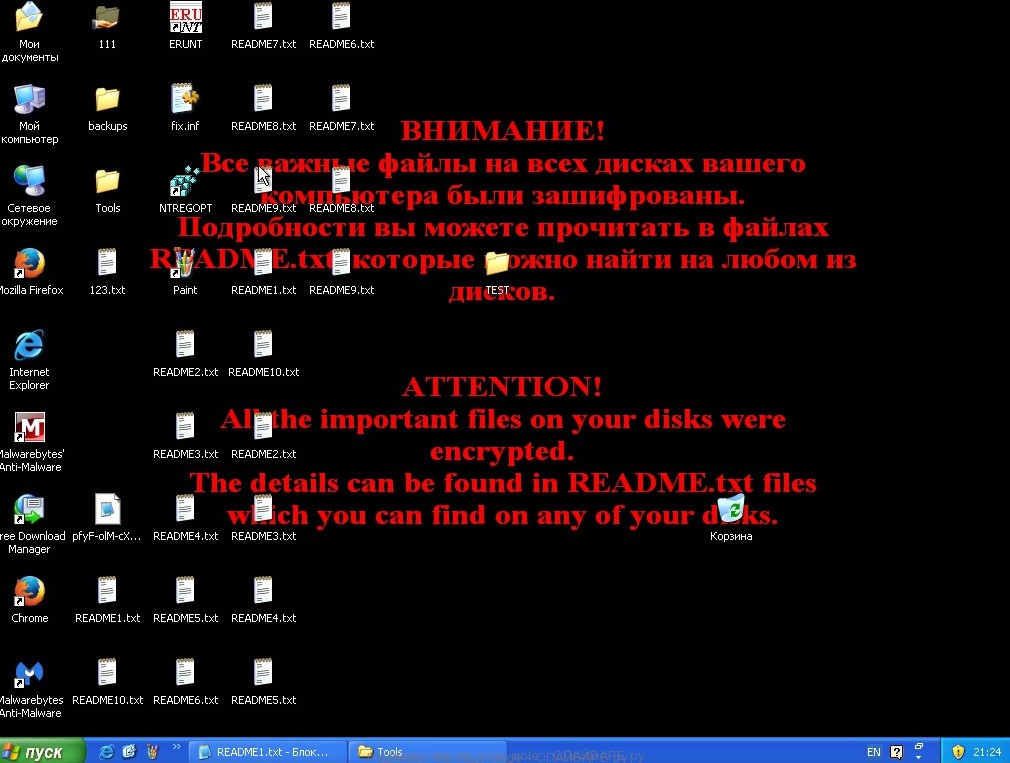

Но даже если вы все время отвечали отрицательно на запросы шифровальщика, все ваши данные уже шифруются. После того, как процесс шифрования будет окончен, вы увидите на рабочем столе картинку.

Одновременно с этим на рабочем столе будет множество текстовых файлов с одним и тем же содержанием.

Почтовый адрес может меняться. Я встречал еще такие адреса:

Адреса постоянно обновляются, так что могут быть совершенно разными.

Как только вы обнаружили, что файлы зашифрованы, сразу же выключайте компьютер. Это нужно сделать, чтобы прервать процесс шифрования как на локальном компьютере, так и на сетевых дисках. Вирус-шифровальщик может зашифровать всю информацию, до которой сможет дотянуться, в том числе и на сетевых дисках. Но если там большой объем информации, то ему для этого потребуется значительное время. Иногда и за пару часов шифровальщик не успевал все зашифровать на сетевом диске объемом примерно в 100 гигабайт.

Дальше нужно хорошенько подумать, как действовать. Если вам во что бы то ни стало нужна информация на компьютере и у вас нет резервных копий, то лучше в этот момент обратиться к специалистам. Не обязательно за деньги в какие-то фирмы. Просто нужен человек, который хорошо разбирается в информационных системах. Необходимо оценить масштаб бедствия, удалить вирус, собрать всю имеющуюся информацию по ситуации, чтобы понять, как действовать дальше.

Неправильные действия на данном этапе могут существенно усложнить процесс расшифровки или восстановления файлов. В худшем случае могут сделать его невозможным. Так что не торопитесь, будьте аккуратны и последовательны.

Как вирус вымогатель CRYPTED000007 шифрует файлы

После того, как вирус у вас был запущен и закончил свою деятельность, все полезные файлы будут зашифрованы, переименованы с расширением .crypted000007. Причем не только расширение файла будет заменено, но и имя файла, так что вы не узнаете точно, что за файлы у вас были, если сами не помните. Будет примерно такая картина.

В такой ситуации будет трудно оценить масштаб трагедии, так как вы до конца не сможете вспомнить, что же у вас было в разных папках. Сделано это специально, чтобы сбить человека с толка и побудить к оплате расшифровки файлов.

А если у вас были зашифрованы и сетевые папки и нет полных бэкапов, то это может вообще остановить работу всей организации. Не сразу разберешься, что в итоге потеряно, чтобы начать восстановление.

Как лечить компьютер и удалить вымогатель CRYPTED000007

Вирус CRYPTED000007 уже у вас на компьютере. Первый и самый главный вопрос — как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено. Сразу обращаю ваше внимание на то, что после того, как вы сами начнете производить какие-то действия со своим компьютером, шансы на расшифровку данных уменьшаются. Если вам во что бы то ни стало нужно восстановить файлы, компьютер не трогайте, а сразу обращайтесь к профессионалам. Ниже я расскажу о них и приведу ссылку на сайт и опишу схему их работы.

А пока продолжим самостоятельно лечить компьютер и удалять вирус. Традиционно шифровальщики легко удаляются из компьютера, так как у вируса нет задачи во что бы то ни стало остаться на компьютере. После полного шифрования файлов ему даже выгоднее самоудалиться и исчезнуть, чтобы было труднее расследовать иницидент и расшифровать файлы.

Описать ручное удаление вируса трудно, хотя я пытался раньше это делать, но вижу, что чаще всего это бессмысленно. Названия файлов и пути размещения вируса постоянно меняются. То, что видел я уже не актуально через неделю-две. Обычно рассылка вирусов по почте идет волнами и каждый раз там новая модификация, которая еще не детектится антивирусами. Помогают универсальные средства, которые проверяют автозапуск и детектят подозрительную активность в системных папках.

Для удаления вируса CRYPTED000007 можно воспользоваться следующими программами:

Скорее всего, что-то из этих продуктов очистит компьютер от шифровальщика CRYPTED000007. Если вдруг так случится, что они не помогут, попробуйте удалить вирус вручную. Методику по удалению я приводил на примере вируса да винчи и spora, можете посмотреть там. Если кратко по шагам, то действовать надо так:

- Смотрим список процессов, предварительно добавив несколько дополнительных столбцов в диспетчер задач.

- Находим процесс вируса, открываем папку, в которой он сидит и удаляем его.

- Чистим упоминание о процессе вируса по имени файла в реестре.

- Перезагружаемся и убеждаемся, что вируса CRYPTED000007 нет в списке запущенных процессов.

Где скачать дешифратор CRYPTED000007

Затем загружаете пару зашифрованных файлов и нажимаете Go! Find out:

Где еще можно найти дешифратор я не знаю. Вряд ли он реально будет существовать, с учетом особенностей работы современных шифровальщиков. Полноценный дешифратор может быть только у авторов вируса.

Как расшифровать и восстановить файлы после вируса CRYPTED000007

Что делать, когда вирус CRYPTED000007 зашифровал ваши файлы? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Для начала проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Подробнее об этом запросе я рассказал в начале повествования, когда рассказывал о работе вируса.

Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Filecoder.ED

Популярные антивирусы определяю шифровальщик CRYPTED000007 как Filecoder.ED и дальше может быть еще какое-то обозначение. Я пробежался по форумам основных антивирусов и не увидел там ничего полезного. К сожалению, как обычно, антивирусы оказались не готовы к нашествию новой волны шифровальщиков. Вот сообщение с форума Kaspersky.

Вот результат подробного обсуждения шифровальщика CRYPTED000007 на форуме антивируса Eset nod32. Обращений уже очень много, а антивирус ничего не может поделать.

Антивирусы традиционно пропускают новые модификации троянов-шифровальщиков. И тем не менее, я рекомендую ими пользоваться. Если вам повезет, и вы получите на почту шифровальщика не в первую волну заражений, а чуть позже, есть шанс, что антивирус вам поможет. Они все работает на шаг позади злоумышленников. Выходит новая версия вымогателя, антивирусы на нее не реагируют. Как только накапливается определенная масса материала для исследования по новому вирусу, антивирусы выпускают обновление и начинают на него реагировать.

Что мешает антивирусам реагировать сразу же на любой процесс шифрования в системе, мне не понятно. Возможно, есть какой-то технический нюанс на эту тему, который не позволяет адекватно среагировать и предотвратить шифрование пользовательских файлов. Мне кажется, можно было бы хотя бы предупреждение выводить на тему того, что кто-то шифрует ваши файлы, и предложить остановить процесс.

Куда обратиться за гарантированной расшифровкой

- Специалист компании подъезжает к вам в офис или на дом, и подписывает с вами договор, в котором фиксирует стоимость работ.

- Запускает дешифратор и расшифровывает все файлы.

- Вы убеждаетесь в том, что все файлы открываются, и подписываете акт сдачи/приемки выполненных работ.

- Оплата исключительно по факту успешного результата дешифрации.

Скажу честно, я не знаю, как они это делают, но вы ничем не рискуете. Оплата только после демонстрации работы дешифратора. Просьба написать отзыв об опыте взаимодействия с этой компанией.

Методы защиты от вируса CRYPTED000007

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

- Бэкап! Резервная копия всех важных данных. И не просто бэкап, а бэкап, к которому нет постоянного доступа. Иначе вирус может заразить как ваши документы, так и резервные копии.

- Лицензионный антивирус. Хотя они не дают 100% гарантии, но шансы избежать шифрования увеличивают. К новым версиям шифровальщика они чаще всего не готовы, но уже через 3-4 дня начинают реагировать. Это повышает ваши шансы избежать заражения, если вы не попали в первую волну рассылки новой модификации шифровальщика.

- Не открывайте подозрительные вложения в почте. Тут комментировать нечего. Все известные мне шифровальщики попали к пользователям через почту. Причем каждый раз придумываются новые ухищрения, чтобы обмануть жертву.

- Не открывайте бездумно ссылки, присланные вам от ваших знакомых через социальные сети или мессенджеры. Так тоже иногда распространяются вирусы.

- Включите в windows отображение расширений файлов. Как это сделать легко найти в интернете. Это позволит вам заметить расширение файла на вирусе. Чаще всего оно будет .exe, .vbs, .src. В повседеневной работе с документами вам вряд ли попадаются подобные расширения файлов.

Постарался дополнить то, что уже писал раньше в каждой статье про вирус шифровальщик. А пока прощаюсь. Буду рад полезным замечаниям по статье и вирусу-шифровальщику CRYPTED000007 в целом.

Видео c расшифровкой и восстановлением файлов

Здесь пример предыдущей модификации вируса, но видео полностью актуально и для CRYPTED000007.

No_more_ransom вирус — это новый вирус-шифровальщик, продолжение печально известной серии вирусов, в состав которой входят better_call_saul и da_vinci_code. Как и его предыдущие версии, этот вирус-вымогатель распространяется посредство спам сообщений. Каждое из этих электронных писем содержит присоединенный файл — архив, который в свою очередь содержит выполняемый файл. Именно при попытке его открытия происходит активизация вируса. No_more_ransom вирус зашифровывает файлы разнообразных типов (документы, картинки, базы данных, включая базы 1С) на компьютере жертвы. После окончания процесса шифрования, все знакомые файлы исчезают, а в папках где хранились документы появляются новые файлы со странными именами и расширением .no_more_ransom. Кроме этого на рабочем столе появляется сообщение подобное ниже приведённому:

No_more_ransom вирус сочетает в себе черты разных обнаруженных ранее шифровальщиков. Как заявляют авторы вируса, в отличии от более ранних версий, которые использовали режим шифрования RSA-2048 с длиной ключа 2048 бит, no_more_ransom вирус использует ещё более стойкий режим шифрования, с большей длинной ключа (алгоритм шифрования RSA-3072).

No_more-ransom вирус — форма обратной связи

При заражении компьютера вирусом-шифровальщиком no_more_ransom, эта вредоносная программа копирует своё тело в системную папку и добавляет запись в реестр Windows, обеспечивая себе автоматический запуск при каждом старте компьютера. После чего вирус приступает к зашифровке файлов. Каждому заражённому компьютеру No_more_ransom шифровальщик присваивает уникальный ID, который жертва должна выслать авторам вируса для того чтобы получить свой собственный ключ расшифровки. При этом жертва должна заплатить за расшифровку .no_more_ransom файлов внушительную сумму.

На настоящий момент нет 100% реально работающего способа бесплатно восстановить зашифрованные файлы. Поэтому мы предлагаем использовать бесплатные программы, такие как ShadowExplorer и PhotoRec для попытки восстановить копии зашифрованных файлов. В случае появления способа расшифровки .no_more_ransom файлов мы оперативно обновим эту инструкцию.

No_more_ransom вирус распространяется посредством электронной почты. Письмо содержит вложенный заражённый документ или архив. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера no_more_ransom вирусом-шифровальщиком.

Вирус-шифровальщик no_more_ransom — это продолжение семьи шифраторов, в которую входит большое количество других подобных вредоносных программ. Эта вредоносная программа поражает все современные версии операционных систем Windows, включая Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует режим шифрования более стойкий чем RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик no_more_ransom может использовать несколько разных каталогов для хранения собственных файлов. Например C:\ProgramData\Windows, C:\Users\Все пользователи\Windows, C:\ProgramData\Csrss, C:\Users\Все пользователи\Csrss, C:\ProgramData\System32, C:\Users\Все пользователи\System32. В папке создаётся файл csrss.exe, который является копией исполняемого файла вируса. Затем шифровальщик создаёт запись в реестре Windows: в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\Run, ключ с именем Client Server Runtime Subsystem. Этим вирус обеспечивает себе возможность продолжить шифрование. если пользователь по каким-либо причинам выключил компьютера.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик no_more_ransom использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Эта версия вируса шифрует огромное количество разных видов файлов, включая такие распространенные как:

Сразу после того как файл зашифрован, он получает новое имя и расширение .no_more_ransom. После чего вирус создаёт на всех дисках и Рабочем столе текстовые документы с именам README.txt, README1.txt, README2.txt…, которые содержат инструкцию по расшифровке зашифрованных файлов.

Вирус-шифровальщик no_more_ransom активно использует тактику запугивания, показывая на рабочем столе предупреждение. Пытаясь таким образом заставить жертву не раздумывая выслать ID компьютера на адрес электронной почты автора вируса для попытки вернуть свои файлы.

Определить заражён компьютер или нет вирусом-шифровальщиком no_more_ransom довольно легко. Если вместо ваших персональных файлов появились файлы со странными именами и расширением no_more_ransom, то ваш компьютер заражён. Кроме этого признаком заражения является наличие файла с именем README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке no_more_ransom файлов. Пример содержимого такого файла приведён ниже.

На текущий момент нет доступного расшифровщика .no_more_ransom файлов. Вирус-шифровальщик неоднократно сообщает жертве, что используется сильный алгоритм шифрования. Это означает, что без личного ключа, расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы (9000 рублей и более) — единственный способ попытаться получить ключ расшифровки.

Нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool (KVRT) и Malwarebytes Anti-malware (MBAM) могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

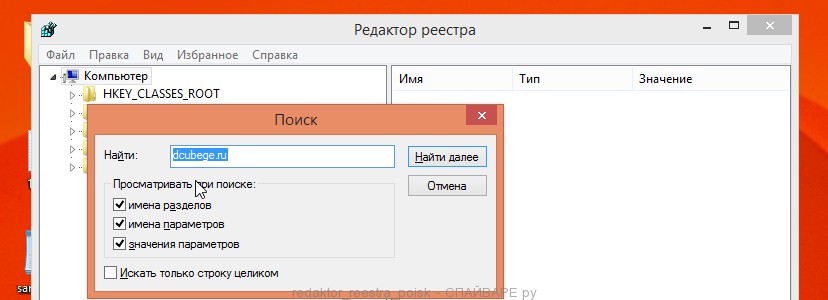

Редактор реестра

Нажмите на клавиатуре клавиши Windows и R (русская К) одновременно. Откроется небольшое окошко с заголовком Выполнить в котором введите:

Запуститься редактор реестра. Откройте меню Правка, а в нём кликните по пункту Найти. Введите:

Удалите этот параметр, кликнув по нему правой клавишей и выбрав Удалить как показано на рисунке ниже. Будьте очень внимательны!

Закройте Редактор реестра.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

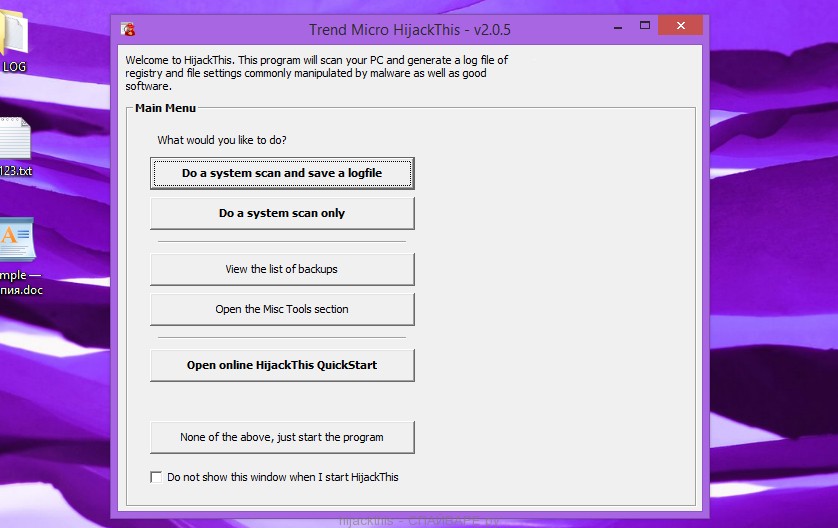

HijackThis

Скачайте программу HijackThis кликнув по следующей ссылке.

После окончания загрузки программы, запустите её. Откроется главное меню как показано на рисунке ниже.

Для начала сканирования кликните на кнопку Do a system scan only. Внимательно просмотрите результаты сканирования. Поставьте галочки напротив строк, аналогичных следующим:

Пример выделения строк требующих удаления приведён ниже.

Кликните по кнопке Fix checked. Подтвердите свои действия, кликнув по кнопке YES (Да). Закройте программу.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком no_more_ransom. Попробуйте оба метода.

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

Выполнив эту инструкцию ваш компьютер будет очищен от no_more_ransom вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Комментарии

Наталья, вероятно в системе уже активного no more ransom вируса нет, хотя для дополнительной проверки можете обратиться на наш форум.

Да наверное , но вреестре папка с таким названием есть её удалить наверное? Я антивирусом прверяла много чего нашёл)

Да ещё других папок заражённых нету только одна, и не появляется сканирую антивирусником каждый день, как мне теперь попробовать папку полечить воспользоваться 2 вариантом там мнго нужной мне инфы и что делать с этими письмами? Которые README1.txt.

Наталья, если no more ransom вирус успел зашифровать только одну папку, то вам можно сказать повезло. Для восстановления файлов попробуйте оба варианта и ShadowExplorer и PhotoRec.

А раздел no_more_ransom в HKEY_CLASSES_ROOT что содержит ?

Добрый день. А существует возможность восстановить файлы типа .erf, .epf?

Валерий добрый день вобщем первый способ на диске D показывает, что пуст , 2 способ восстанавливае всё то что я когда то просматривала в инете даже ваше фото нашёл, а мои файлы так и не затронул) Как быть подскажите?

Наталья, других, принципиально иных, способов восстановления зашифрованных файлов нет, если только не попробовать другие программы аналогичные PhotoRec (программы для восстановления удаленных файлов).

Вот ссылка s018.radikal.ru/i527/1705/08/d386985a44f7.jpg

Простите,там ошибок в тексте много,я просто с телефона плохо пишу…

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

Читайте также: