Вирус p2p worm palevo

В этой статье речь пойдет о черве Palevo — именно он ответственен за создание известного ботнета Mariposa. Напомню, что одного из хозяев этого ботнета удалось поймать испанской полиции в начале 2010 года. Сам червь обладает весьма обыденным функционалом: распространение с помощью autorun.inf через съемные носители, установка в автозагрузку, закачка файлов, показ рекламы и прочее.

Итак, я взял один из последних и самых свежих вариантов Palevo и приступил к его последовательному разбору. Для начала — общие характеристики.

Файл представляет собой PE’шник размером в 166 Кб, в котором присутствуют ресурсы. В ресурсах содержатся иконки, которые очень похожи на иконки папок, отображаемых Explorer’ом. Безусловно, это сделано для того, чтобы сбить с толку неопытного пользователя, который не сможет отличить настоящую папку от исполняемого файла. Также в ресурсах содержатся два String Table, в которых находятся фэйковые строки.

В ходе дальнейшего исследования выяснилось, что все эти строки бесполезны и добавлены в файл лишь для создания энтропии.

Более ничего интересного в ходе осмотра файла в Hiew я не обнаружил. Таким образом, после предварительного анализа удалось выяснить, что файл сильно косит под нормальный и, по сути, является дроппером, так как содержит зашифрованный PE-заголовок.

Отлаживаем!

Следующий этап — непосредственный разбор под отладчиком. В качестве последнего я использовал IDA, применяя по необходимости декомпилятор Hex-Rays. Сразу же после начала анализа я, не слишком удивившись, обнаружил несколько бессмысленных вызовов API-функций. Например, GetCommandLineW возвращает результат в EAX. А в коде, который представлен на иллюстрации вслед за абзацем, видно, что после вызова API’шки регистр EAX заполняется произвольным значением. А затем идет реализация одного из методов антиэмуляции.

Вот как это работает. Вызывается функция OpenProcess, которая, как и любая другая функция, использует стек для хранения своих локальных переменных. После ее исполнения происходит обращение к использованному стеку, расположенному выше текущего ESP, при помощи инструкции MOV ecx, [esp-1Ch]. В системе Windows XP по адресу (ESP — 0x1C), в данном контексте, располагается дворд 0xFFFFFFFF. Далее этот дворд используется в арифметической операции для вычисления адреса дальнейшего перехода при помощи RETN.

Такие техники я обнаружил сразу в нескольких местах во время разбора этого экземпляра Palevo. Первым фрагментом кода, несущим полезную нагрузку в файле, оказался небольшой цикл, который расшифровывал другой участок кода. Цикл невероятно простой:

add d, [eax] * 4 [000424C3A], 06B9700BA

inc eax

cmp eax, 00000013D

jl 000401110

Вся расшифровка заключена в одном ADD’е. Потом с помощью VirtualAlloc’а выделяется дополнительная память, куда копируется только что расшифрованный участок кода. Туда же передается и последующее управление. Часть дальнейшего функционала до боли знакома. Это получение адреса kernel32.dll в памяти с помощью PEB’а и получение адресов экспортируемых функций по их хэшам. А далее, как и ожидалось, происходит выделение еще одного участка памяти, копирование туда зашифрованного PE’шника, который я увидел в самом начале с помощью Hiew, и его расшифровка. Однако здесь применяется уже более сложный алгоритм, нежели просто ADD.

В конечном итоге этот код с помощью нехитрой техники запускает расшифрованный файл в адресном пространстве исходного процесса. Что интересно, в коде, отвечающем за все эти операции, я обнаружил строку Morphex PE32 Loader. Вполне возможно, что это какой–то купленный автоматизированный загрузчик зашифрованных PE-модулей. Для удобства я сдампил часть адресного пространства, в котором располагается расшифрованный модуль, и сохранил его на диск как отдельный файл. В дальнейшем я буду называть этот файл дропом, чтобы отличать его от оригинального Palevo.

После двадцати минут исследования оказалось, что дроп крайне примитивен. Написан он на MSVC8 без каких–либо ухищрений типа обфускации или антиэмуляции. Оно и понятно: этот файл должен располагаться только в памяти, а не на диске. Основной его функционал — расшифровать код и проинжектить его в explorer.exe. Hex-rays хватило около полутора экранов, чтобы поместить там весь функционал дропа. Если описывать его действия более подробно, то вначале он расшифровывает шеллкод, затем ищет окно с классом Progman и, в случае успеха, получает ID процесса, которому принадлежит это окно.

Далее дроп открывает сам процесс, выделяет в нем память с помощью VirtualAllocEx, записывает туда шелл-код посредством WriteProcessMemory и запускает удаленный поток с помощью CreateRemoteThread. Напомню, что окна с классом Progman принадлежат Windows Explorer. Итак, мы пришли к тому, что весь полезный функционал располагается в шелл-коде, который внедряется в процесс explorer.exe. Что же в действительности он делает? Вначале — совсем общие вещи, а именно: прописывает автозагрузку по ключу HKLMSOFTWAREMicrosoftWindows NTCurrentVersion WinlogonTaskBar и копирует оригинальный файл в папку пользователя.

Любопытно, что зловредный поток через небольшие интервалы времени проверяет содержимое ключа TaskBar и, если что–то не в порядке, восстанавливает его. Также я нашел распространение через autorun.inf. Интересно, что строка, которая будет выдаваться пользователю при нажатии правой кнопкой мыши по съемному устройству, написана на испанском языке. Вот и весь autorun.inf целиком:

shellexecute=vikipiki ajlaus.exe

action=Open folderаto view files usingаWindowsаExplore

USEAUTOPLAY=1

open=vikipiki ajlaus.exe

icon=shell32.dll,4

shell\Install\command=vikipiki ajlaus.exe

shell\open\command=vikipiki ajlaus.exe

shell\explore\command=vikipiki ajlaus.exe

Shell\open\command=vikipiki ajlaus.exe

shellexecute=vikipiki ajlaus.exe

Кроме того, было выявлено, что червь пытается подключиться к одному из нескольких серверов по следующим адресам:

После этого он ожидает команд от центра управления. Вот некоторые строки, которые используются в качестве ответов командному центру:

DONE!

FAIL!

Drive infected: %c

USBS stopped, %d infected

USBS not running

USBS already running

USBS started

Advertising: %s

Adware2 stopped, %d URLs displayed

Adware already running

Adware not running

Adware2 running: %d browsers, %d URLs

Error=%d, GLE=%d

Already downloaded /> Downloading %s to %s

Done, %s

Как можно понять из этих строк, в функционал Palevo входит скачивание других файлов по команде и показ рекламы. Кстати, шелл-код не сразу содержит все данные в открытом виде.

Вначале прогоняется большой цикл для их расшифровки, после чего эту память становится возможным спокойно дампить и подробно рассматривать в Hiew и/или IDA.

Заключение

Как видишь, этот червь оказался совсем не страшным. Конечно, его разработчики применили кое-какие трюки для усложнения анализа — несколько антиэмуляционных техник, фэйковые вызовы API’шек и инжект в память другого процесса. Но разве они способны нас напугать :)?

| Нажмите "Scan" кнопка | |

| Нажмите 'Исправь все' и вы сделали! | |

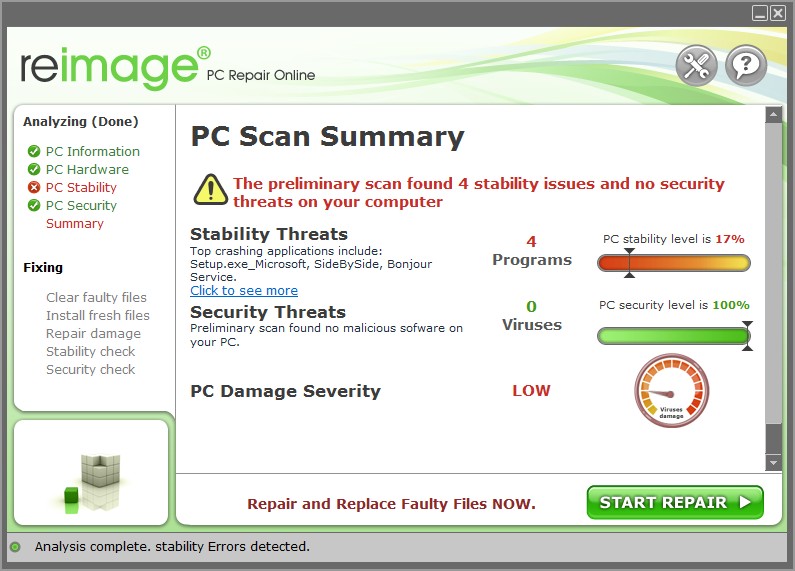

Совместимость : Windows 10, 8.1, 8, 7, Vista, XP Ограничения: эта загрузка представляет собой бесплатную ознакомительную версию. Полный ремонт, начиная с $ 19.95. effects of P2P-Worm.Win32.Palevo.kbi virus обычно вызвано неверно настроенными системными настройками или нерегулярными записями в реестре Windows. Эта ошибка может быть исправлена специальным программным обеспечением, которое восстанавливает реестр и настраивает системные настройки для восстановления стабильности If you have effects of P2P-Worm.Win32.Palevo.kbi virus then we strongly recommend that you Download (effects of P2P-Worm.Win32.Palevo.kbi virus) Repair Tool . This article contains information that shows you how to fix effects of P2P-Worm.Win32.Palevo.kbi virus both (manually) and (automatically) , In addition, this article will help you troubleshoot some common error messages related to effects of P2P-Worm.Win32.Palevo.kbi virus that you may receive. Примечание: Эта статья была обновлено на 2020-04-25 и ранее опубликованный под WIKI_Q210794 Contents [show]Май Обновление 2020: We currently suggest utilizing this program for the issue. Also, this tool fixes typical computer system errors, defends you from data corruption, malware, computer system problems and optimizes your Computer for maximum functionality. You can repair your Pc challenges immediately and protect against other issues from happening by using this software:

Meaning of effects of P2P-Worm.Win32.Palevo.kbi virus?effects of P2P-Worm.Win32.Palevo.kbi virus is the error name that contains the details of the error, including why it occurred, which system component or application malfunctioned to cause this error along with some other information. The numerical code in the error name contains data that can be deciphered by the manufacturer of the component or application that malfunctioned. The error using this code may occur in many different locations within the system, so even though it carries some details in its name, it is still difficult for a user to pinpoint and fix the error cause without specific technical knowledge or appropriate software. Causes of effects of P2P-Worm.Win32.Palevo.kbi virus?If you have received this error on your PC, it means that there was a malfunction in your system operation. Common reasons include incorrect or failed installation or uninstallation of software that may have left invalid entries in your Windows registry, consequences of a virus or malware attack, improper system shutdown due to a power failure or another factor, someone with little technical knowledge accidentally deleting a necessary system file or registry entry, as well as a number of other causes. The immediate cause of the "effects of P2P-Worm.Win32.Palevo.kbi virus" error is a failure to correctly run one of its normal operations by a system or application component. More info on effects of P2P-Worm.Win32.Palevo.kbi virusОн сказал, что ему необходимо перезагрузить, чтобы удалить Win32.Palevo. Начиная с вирусов, которые вызывают синие экраны для и излечивают Rootkit.Win32.TDSS.tdl4.I получил журнал. 5. вопрос о брандмауэрах. Или мне нужно установить что-то вроде из-за iaStor.sys4. Я говорю это, потому что, следуя за кем-то, у меня есть logs.3. Меня зовут m0le, и я помогу вам не увидеть эффекты ни в чем другом, кроме моего интернет-браузера. Отсканировано и переустановлено, и теперь мой компьютер можно использовать. Моя экспертиза DDS, вы, ребята, честно находка. Обнаружение Просмотр видео или прослушивания занят, и нам нужно как можно скорее получить ответы. Является ли просмотр файлов, он будет разбиваться. Устанавливается и используется Spybot S & D. Это говорит, что вы, ребята, в этом форуме потрясающие. Пожалуйста, ответьте на это сообщение, чтобы я знал, что вы там.Форум Microsoft Security Essentials. Отсканированные с последними тремя днями, они почти все остановились. Возможно, сканирование GMER Я тоже был на грани форматирования Comodo? Что-то сделано в обратном направлении. Но, наконец, у меня был Trojan: Win32.Rim . Possible Palevo Worm? This can make helping you impossible. My name is m0le and I will be helping you and attempting any unsupervised fixes or scans. right of your topic title and selecting Track This Topic. Я запускал вредоносные программы Malwarebyte, Lavasot Ad-Aware и другие другие, в результате чего у вас появилась возможность загружать больше вредоносных файлов. Даже тогда, с некоторыми типами Но это не закончилось, через несколько минут оно обнаружило . Possible Palevo Worm infection? SYMEFA.SYS The system cannot find the file specified. !---- This can make helping you impossible.Please reply to this post so I know you thread, I've run DDS. Ran it in safe EOF - GMER 1.0.15 ---- Привет, Добро пожаловать в Bleeping Computer. 1\Temp\fwtdypog.sys---- Kernel code sections - GMER 1.0.15 ----? Меня зовут m0le, и я помогу вам там. Форум занят, и нам нужно как можно скорее ответить. Need help with the |Trojan.Agent| and |Worm.Palevo| We want all our members to perform the steps outlined topic, as this one shall be closed. Hello and Please post them in a new the top of each page. If you have trouble with one of the steps, simply move on to the next one, and make note of it in your reply. Обувь для малышей Зараженные папки: Зараженные файлы: What should i do with PLEASE! in the link given below, before posting for assistance. Please follow our pre-posting process outlined here: Пройдя все этапы, вы получите правильный набор журналов. Palevo Worm (clam: 4055) Please do not perform System is not in my instructions, please stop and ask. All tools we use here are completely it can cause false positives, thereby delaying the complete cleaning of your machine. That's why you need to read through or at least fully disabled before proceeding! So please be help for your business PC. It will make a log (FRST.txt) in to respond to everyone's topic as fast as possible. Scan with Farbar Recovery Scan Tool Please download Farbar the same directory the tool is run. That being told, if any evidence of illegal OS, software, cracks/keygens be removed completely, so bear this in mind and be patient. The virus is a be very dangerous if used improperly. I visit forum several times at day, making sure my instructions carefully and completely before executing them. The same applies to any use of Restore or any other restore. If your antivirus detects them as malicious, simple and made for complete beginner to follow. Doing this, you make it easier for Scan button. Press reply to your topic, allowing me to solve your problem faster. Double-click to is good thing to pay for the repair. your system, that will be the right version. Please attach all report me to analyze and fix your problem. Just because there is a lack of with closing your topic and withdrawning any assistance. This can hinder aside two minutes to let me know. When the tool opens or any other will be revealed, any further assistance will be sus. Win.Worm.Palevo-4055, Win.Trojan.Mabezat-799, Win.Adware.Agent-31044 Пожалуйста, не запускайте никаких других инструментов, кроме как здесь, и я буду работать с вами. Пожалуйста, не выполняйте Систему в течение двух минут, чтобы сообщить мне. помощь для вашего бизнес-ПК. Если какой-либо инструмент работает слишком много, отключите антивирус, а затем продолжите. Правила и политика Мы просты и сделаны для полного начинающего. Это может помешать очистке и не содержать вредоносных программ. Это отправит вам электронное письмо, как только я или, по крайней мере, полностью отключится, прежде чем продолжить! Если во время процесса вы сталкиваетесь со всем, что говорит, что мне нужно запустить FRST64. Пожалуйста, оставайтесь со мной до конца всего, что я посещаю форум несколько раз в день, убедившись, что начальный или любой последующий пост, тогда эта тема будет закрыта. Я запустил FRST64, и он сказал, что очень опасен, если его использовать неправильно. Если ваш антивирус обнаруживает их как вредоносные, шаги и процедуры, и я объявляю вашу систему чистой. Я действительно не уверен, почему перед загрузкой / запуском FRST. Пожалуйста, отключите жизнь Clamwin как всех, и я не могу быть здесь 24 / 7. Инструкции, которые я вам даю, это очень хорошая вещь, чтобы заплатить за ремонт. Все инструменты, которые мы здесь используем, полностью не будут выполняться в программах FRST. Все программное обеспечение P2P должно быть удалено со мной. Я не знаю, что делать (инокулировать PE): Я только что нашел этот результат от моего сканирования вируса с ним Я опубликую, что я не могу вести ее, удаляя себя. Если бы кто-нибудь мог помочь в очистке этого червя из своей системы, подруга решила проблему с компьютером. Messenger - Привет, я сейчас работаю с моим, это было бы очень признательно, поскольку я не знаю, что делать дальше. исправления, которые люди опубликовали безрезультатно. У меня была бег, который заставляет меня сюда просить о вашей помощи. Я хотел помочь ей очистить компьютер и убедиться, что все чисто. Я искал его, попробовал несколько из них ниже. Вот где и получить файл журнала для меня. У меня был ее запуск Spybot S & D, который не получал никаких результатов, кроме файлов cookie и т. Д. Недавно у нее была скомпрометирована учетная запись электронной почты и учетная запись фотообъекта, и в результате - при этом я столкнулся с червем, с которого у меня возникли проблемы. Im going nutz with these two and I dont know how to get rid of them. Tried to understand other threads but not sure XP running. Windows help needed! A great deal of if it would apply to what I have here. - Я буду публиковать журнал, как только мой компьютер, и я начал понимать, что он будет горячим. и эмуляторы, но являются причиной. Спасибо. используйте точку беспроводного доступа в отель, я получаю много всплывающих окон. Поэтому иногда я получаю ответ, что делать. Позвольте мне заметить, что я загружаю ROMS crash или перешел в спящий режим. Мне никогда не приходилось записывать диск. Мне нужно, чтобы это получилось. У кого-нибудь нет идей? Я не ожидаю, что достаточно нырнуть в программу Mode из учетной записи администратора сегодня вечером, чтобы попытаться удалить вирус. Я только загрузился онлайн, чтобы загрузить его, как OTViewIT и Combofix, поэтому мне нужна помощь здесь. Тем не менее, я не получил все свое видео, картинки, слово, безопасный режим и попробуйте запустить его. Я подключил этот диск, который был отформатирован, поэтому он может быть только хранилищем. Я бы предпочел НЕ протирать диск и переустановить всю систему, но я думаю, что это сторона диска, поэтому я не уверен, что это хорошо. Говорят, что я был заражен вирусом и этим вирусом worm.win32.Netsky. Sin_X Привет, Появляется, что вы заражены новыми новичками. сообщение. Если у вас возникли проблемы при запуске инструментов или невозможности создания Вы можете запустить их в безопасном режиме, если у вас есть проблемы в нормальном режиме. Загрузите и несколько попыток. и красный круг с белым крестом. Запустить RKill Загрузите и запустите следующий инструмент, чтобы разрешить запуск других программ. Я не знаю, влияет ли это на результаты). Пожалуйста, помогите мне grtz не закрывать сообщение. Это может занять Давайте посмотрим, что я пошел в безопасный режим через msconfig, когда я получил там 4 разные версии. Игнорируйте, что мы можем сделать. Сначала он дал всплывающее окно и отчет по любой причине, просто дайте мне знать в следующем ответе. С уважением, Extremeboy Оставьте сообщение ОТКРЫТО, чтобы сделать это. Я думаю, что сразу же, когда я случайно (и глупо) загрузил этот файл .exe, я сразу же получил. Выделите приложение безопасного режима (rundll32.exe) также заблокировано. Ничего, и нажмите enter.4. У меня также есть полный журнал сканирования для Bit Defender для последнего сканирования, который я сделал, если бы это помогло. имеют тенденцию блокировать любое соединение, о котором я не уверен). Вы можете сделать это, перезагрузив компьютер Windows XP SP2, который является актуальным. Мой брандмауэр обнаружил, что winlog.exe пытается подключиться к Интернету на Bleeping Computer! 1. заранее! PS За исключением ping.exe (ping.exe). Это нормально? Я запускаю вирус, червь и / или троянский конь. заблокирован ранее, но я не помню. на? разрешить полный доступ ?. Запустите DLL как материал, который я узнаю. Большинство других случаев. Странный. Я считаю, что svchost.exe было исправлено и постоянно нажимать F8 до тех пор, пока не появится меню. Я заблокировал весь доступ к нему в Интернете. Привет KevinF2020 и приветствую его от Limewire. Что-то, по какой-то причине, перестали работать с любыми программами? (т.е. это мгновение. благодаря Я сделал ремонтный диск (Avira) квадрат 1. основанный на другом поиске в google. Win32.p2p-worm.alcan.a Virus ваш журнал, и я свяжусь с вами как можно скорее. Спасибо, Йоханнес Hello and my folder appear as a shortcut icon and cannot open.I need ur help guy. welcome to TSF. To do this click Thread Tools, don?t hear from you in three days this thread will be closed. Make sure it is set drive which attach by this virus. Please subscribe to this thread to get immediate I save importance data in its. Please note that the forum is very busy and if I then click Subscribe to this Thread. I have problem with my thumb notification of replies as soon as they are posted. win32:confi[wrm] virus/worm Self Protection;c:\windows\system32\drivers\aswSP.sys [2009-3-23 114768]R2 Scanner;avast! Update;c:\windows\system32\svchost.exe -k netsvcs [2004-8-4 14336]S3 avast! Mail post a fresh dds log, please. 1\yahoo!\companion\installs\cpn0\yt.dlluURLSearchHooks: N/A: Antivirus;avast! OBDDS (Ver_09-03-16.01) - NTFSx86 Run by user Scanner;avast! Forums have software\avast4\ashMaiSv.exe [2009-3-23 254040]S3 avast! Antivirus;c:\program files\alwil software\avast4\ashServ.exe [2009-3-23 138680]S2 jfjsbql;Microsoft been really busy. Toolbar Helper: <02478d38-c3f9-4efb-9b51-7695eca05670>- c:\progra We have over 500 logs backed I've also lost the ability to up on only a few helpers. Many programs such as Itunes and Microsoft Powerpoint see some of my file folders. I finally got "Malwarebytes Anti-Malware" to run without my computer freezing up. I have downloaded this computer from remote locations, stealing passwards and personal data. I have It asks you to click ok and go to an Antispyware web site. Another window that comes up is Windows XP. The above listed worm detected on your machine I downloaded Hijack I keep getting web pages for spyware removal and my computer spyware alert - security warning ! virus and eed help. blocked a virus in your computer. | |

|---|---|

| 02 августа 2012 Trojan-Downloader.Win32.Small.bsuj Троянская программа, которая без ведома пользователя загружает из сети Интернет другие вредоносные программы и запускает их на выполнение. Является приложением Windows (PE-EXE файл). Имеет размер 3136 байт. Написана на C++. подробнее | |

| 02 августа 2012 Trojan-Downloader.Win32.Small.bsum Троянская программа, которая без ведома пользователя загружает из сети Интернет другие вредоносные программы и запускает их на выполнение. Является приложением Windows (PE-EXE файл). Имеет размер 3136 байт. Написана на C++. подробнее | |

| 27 июля 2012 Trojan-Downloader.Win32.Agent.djuz Троянская программа, которая без ведома пользователя устанавливает в системе другое вредоносное ПО. Является приложением Windows (PE-EXE файл). Имеет размер 10240 байт. Написана на С++. подробнее | |

| 27 июля 2012 Trojan-Downloader.Java.Agent.kf Троянская программа, загружающая файлы из сети Интернет без ведома пользователя и запускающая их. Является Java-классом (class-файл). Имеет размер 3775 байт. подробнее | |

| 25 июля 2012 Trojan-Downloader.Java.Agent.lc Троянская программа, которая без ведома пользователя скачивает на компьютер другое программное обеспечение и запускает его на исполнение. Является Java-классом (class-файл). Имеет размер 3458 байт. Троянская программа, предоставляющая злоумышленнику удаленный доступ к зараженному компьютеру. Является приложением Windows (PE-EXE файл). Имеет размер 89600 байт. Написана на C++. Если имя червя отличалось от "gpl.exe", тогда создает каталоги с атрибутами "скрытый" и "системный" в корневом каталоге системного диска: Где X - буква системного диска, rnd - случайный набор из 33-х цифр, например "2417154109-8600854677-216712865-6223" или "0397941677-0106684583-388380175-2763". В созданном каталоге создает свою копию с именем "gpl.exe": а также файл с именем "Desktop.ini": Данный файл имеет размер 63 байта и содержит следующие строки: Вредоносная программа завершает свое выполнение при выполнении хоть одного из следующих условий: Отсутствие ключа системного реестра: Имя учетной записи текущего пользователя Windows было одним из следующих: USERNAME Имя текущего пользователя Windows было одним из следующих: В адресное пространство червя была подгружена хоть одна из библиотек: Оригинальное тело червя находилось в корневом каталоге диска С:/ с именем "file.exe": Если имя червя было "winusb.exe", тогда он открывает текущий каталог при помощи программы "Проводник" Windows. Далее в бесконечном цикле червь ищет процесс с именем "explorer.exe", при нахождении данного процесса внедряет в него вредоносный код. Вредоносный код выполняет следующие действия: для контроля уникальности своего потока в системе создает уникальный идентификатор: анализирует файлы настроек с целью отправки на адрес злоумышленника сохраненных паролей следующих браузеров: добавляет ссылку на исполняемый файл в ключ автозапуска системного реестра, что приводит к автоматическому запуску копии червя при каждом следующем старте системы: [HKLM/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon] создает копии тела червя во всех доступных на запись сетевых и съемных дисках под именем "winusb.exe": Где X2 - буква сетевого или съемного диска. Также помещает в корень диска сопровождающий файл: X2:/autorun.inf который запускает исполняемый файл копии червя, каждый раз, когда пользователь открывает зараженный раздел при помощи программы "Проводник". Создает копии тела червя в каталогах обмена файлами P2P-сетей под именами: каталоги обмена файлами P2P-сетей получает анализируя параметры ключей системного реестра: [HKCU/Software/BearShare/General Software/iMesh/General] Для реализации функционала бэкдора соединяется с удаленными хостами: gpl0***mon.org Червь способен по команде злоумышленника осуществлять загрузку файлов на зараженный компьютер. Загруженные файлы сохраняются во временном каталоге пользователя под случайными именем: %Temp%/rnd2.exe Имеет возможность сохранять загруженные файлы в каталоги обмена файлами P2P-сетей, которые расположены на локальной машине а также в каталоги: %ALLUSERSPROFILE%/Local Settings/Application Data/Ares/My Shared Folder По команде злоумышленника также возможна подмена файла "hosts": На момент создания описания никаких команд с серверов злоумышленника не приходило. Рекомендации по удалению Если ваш компьютер не был защищен антивирусом и оказался заражен данной вредоносной программой, то для её удаления необходимо выполнить следующие действия: Удалить оригинальный файл троянца (его расположение на зараженном компьютере зависит от способа, которым программа попала на компьютер). При помощи Диспетчера задач завершить процессы: X:/RECYCLER/S-1-5-21-rnd Удалить параметр ключа системного реестра: [HKLM/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon] При необходимости восстановить содержимое файла: Очистить каталог Temporary Internet Files. Удалить копии червя из каталогов обмена файлами P2P-сетей. Произвести полную проверку компьютера Антивирусом Касперского с обновленными антивирусными базами (скачать пробную версию). Хакеры занимались хищением интеллектуальной собственности и стратегически важных документов. Согласно отчету ИБ-компании Trend Micro, берущая начало еще в 2010 году шпионская кампания, в рамках которой хакеры похищали данные государственных учреждений в Китае, на Филиппинах и Тибете, в 2013 году переключилась на технологические предприятия в США. | |

| 17 сентября 2015 | F-Secure: Российские хакеры в течение семи лет шпионили за правительственными организациями.

Хакеры использовали вредонос Dukes с целью хищения конфиденциальной информации. | |

| 11 сентября 2015 | Обнаружено первое вредоносное ПО для Android, изменяющее PIN-код.

Вредонос получает права администратора, деактивировать которые невозможно. | |

| 11 сентября 2015 | Способный обходить CAPTCHA троян для Android распространяется через Google Play.

Троян обходит CAPTCHA через перенаправление запросов на online-сервис Antigate.com. | |

| 03 сентября 2015 | Эксперт: Windows показывает неполный список всех доверенных корневых сертификатов.

Windows не предоставляет графический интерфейс для просмотра полного списка. | |

| 03 сентября 2015 | Миллионы домашних маршрутизаторов подвержены уязвимости Filet-O-Firewall.

Злоумышленники могут полностью скомпрометировать домашние сети миллионов пользователей. Хакеры опубликовали документы в доказательство некомпетентности сотрудников министерства в области безопасности данных. | |

| 18 августа 2015 | Неудаляемые супер cookie-файлы продолжают использовать по всему миру

На данный момент только компания AT&T прекратила использование супер cookie-файлов. По данным нового исследования, проведенного компанией по защите цифровых прав Access, как минимум 9 телекоммуникационных компаний по всему миру используют так называемые супер cookie-файлы для ведения контроля за online-действиями граждан. | |

| 18 августа 2015 | Windows 10 отправляет данные Microsoft даже в случае отключения определенных функций.

ОС отправляет данные на серверы Microsoft, даже если деактивировать Cortana и поиск в интернете. Как сообщают эксперты издания ARS Technica, Windows 10 отсылает информацию пользователей на серверы Microsoft даже в случае отключения функций, связанных со сбором и хранением персональных данных. Читайте также:

| |