Вирус зашифровывает doc и xls

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

- Затем нужно принять лицензионное соглашение и выбрать варианты расшифровки. Вы можете изменить местоположение объектов и опционально сохранить зашифрованные версии.

- В конечном итоге появится сообщение об успешном восстановлении файлов.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

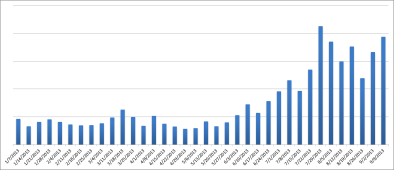

Началась эта история минимум лет 6, а то и 8 назад, но такой всплеск активности

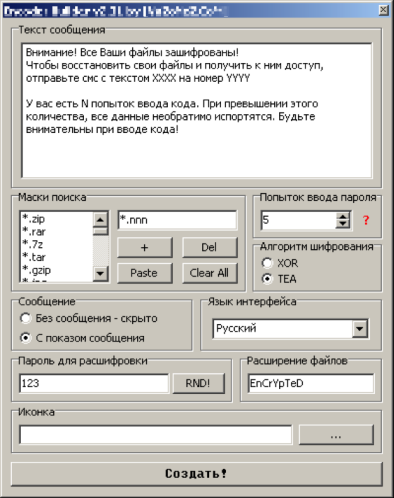

определяется в том числе и тем, что уже больше года в интернете лежат готовые билдеры, которые позволяют сваять подобную дрянь даже кул-хацкеру.

К сожалению, сейчас появились уже гораздо более мощные варианты.

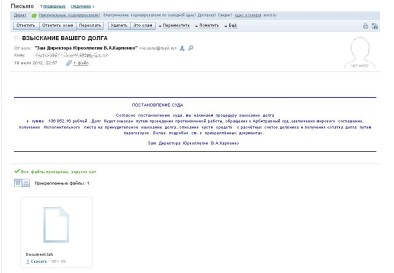

Прошу рассмотреть мое резюме на вакантную должность помощника бухгалтера.

С уважением, Яна

Где должности меняются от бухгалтера до Администратора, имена — тоже меняются, может быть какая-нибудь Алена Дорофеева. В случае, если оно приходит в отдел кадров — то как правило, оно пересылается в бухгалтерию на рассмотрение.

И прикрепленный файл — Резюме.docx. Внутри реальное резюме но имплантирован OLE объект — pdf файл, содержащий сам вирус. В случае, если бухгалтеры не заморачиваются и запускают — итог один — после перезагрузки компьютера — вирус отработал, зашифровал, самоубился. Письмо всегда адекватное, с неспамерского ящика (имя ящика соответствует подписи) с приложенным резюме. Запрашиваемая вакансия по профилю работы компании, поэтому подозрения даже не возникает. Лицензионный касперский бизнес редакция расширенная — даже не пищит на них, поскольку вирус меняется практически еженедельно. Аналогично и virustotal — проверка вложений на вирусы результатов не дает. И только некоторые антивиры выдают, что может быть — там Gen:Variant.Zusy.71505

Итог: подозрение обязан вызвать вордовский файл с внедренным pdf. Письмо открывается, например, три дня назад, а шифрование происходит не сразу, а при перезагрузке, или в другой отсроченный момент.

Также могут быть такие варианты писем:

СПЕШИМ СООБЩИТЬ ВАМ ИНФОРМАЦИЮ О НАЧАЛЕ ПРОЦЕССА РАССМОТРЕНИЯ СУДЕБНОГО ИСКА

Здравствуйте

По нашим дaнным на 04.11.2013 Против вас начата процедура судебного разбирательства.

Проверить данные о начале судебного процесса вы можете по ccылкe нижe.Письмо сформировано автоматически отвечать на него не нужно.

Здесь вариантов еще больше:

- письмо из ВЫСШЕГО АРБИТРАЖНОГО СУДА о взыскании долга

- из Сбербанка Cообщение о увеличении задолженности

- Коллекторского Агенства По нашим дaнным на 11.12.2012 Bыявлена мaксимaльная отсрочка плaтежа.

- Средства видеофиксации за нарушение пдд

Здесь уже как, правило, используется просто исполняемый файл, у которого экзешное окончание через 200 символов и не видно.

В корне диска С, и/или во всех каталогах с поврежденным контентом кладется файлы типа CONTACT.txt или ЧТО_ДЕЛАТЬ.txt с уведомлением типа:

«Ваши файлы зашифрованы надежным криптостойким алгоритмом.

Использование сторонних утилит может повредить файлы, сделав их непригодными к расшифровке.

Для последующей расшифровки оставьте компьютер в текущем состоянии.

Максимально время хранения вашего ключа составляет 2 суток. (до 22.11.2013)

Любые обращения после 22.11.2013 будут игнорироваться.

ID и e-mail — также постоянно меняются, может быть, к примеру, вот такой:

И еще несколько десятков вариантов типа vinni_pux@yahoo.com.

Также может выскакивать на рабочий стол картинка с уведомлением в стиле

Шифрование — очень мощное. Зашифрованному файлу присваивается расширение типа .nochance или .perfect — но также может быть и любое другое (в нашем случае было .perfect). Взломать — нереально, но можно подключить криптоаналитику, и найти дыру — для некоторых случаев dr WEB-у — удавалось. Еще один способ, как расшифровать файлы — находится здесь, но скорее всего он подойдет далеко не ко всем вирусам, а во вторых — надо иметь исходный exe с вирусом — вытащить его после самоуничтожения — весьма непросто.

Но. На то, чтобы зашифровать — требуется некоторое время. Плюс — в вирусе есть ошибка (какая — говорить не буду), которая позволяет потерять не все файлы, а только часть, если успеть выдернуть компьютер из сети как только будет обнаружен факт появление в массовом количестве файлов с таким странным расширением.

В нашем случае — у нас на все есть бэкапы. Однако, не потребовалось даже восстановление из них: было затронуто всего штук 30-40 файлов, абсолютно нам не нужных уже, которые мирно себе лежали, хотя их и так уже давно пора было удалить. Во-вторых — резюме запускалось не на рабочих машинах, у которых и папки расшарены друг на друга, и базы с 1С лежат, а на отдельной ни с чем не связанной машине, поскольку девочка кое-что все-таки подозревала. Ну и отрубили это все достаточно быстро.

Поймать за руку этих рукожопых писак вируса достаточно сложно (рукожопых — потому что даже без ошибки не могли создать вирус, который бы полноценно и незаметно все сделал). Авторы используют одноразовые ЯндексКошельки, разные для каждого пользователя (ID), так что вопрос к процессинговому центру ЯД тоже ничего не дадут. Либо биткоины.

Единственный шанс на возврат своих данных — заплатить доктору Вебу за лицензию — но без гарантий — т.е. их дешифратор может и не сработать. Или — вирусописателям, т.е. проспонсировать преступников. Стоит ли это делать — решайте сами (я на переговоры с такого рода людьми предпочитаю не идти), хотя опыт показывает, что они присылают инструкцию и код для декодирования (в отличие от вирусов, подсовывающих ложные страницы и просящих отправить смс на платный номер). Можно еще написать заявление в РОВД м Управление К (образец заявления), но если вы не Аэрофлот — на 99,9% оно повиснет. Хотя если с умом подойти — то раскрутить всю цепочку можно, даже если используется orbot. А в случае — если не пришлют за деньги — сделать это стоит обязательно.

Ну и на последок — как обычно, краткие рекоммендации:

Бэкапьтесь, бэкапьтесь, и еще раз бэкапьтесь. При этом — не в соседнюю папку. И не в папку подсоединенного по сети компьютера. И не на флешку, вставленную в рабочий компьютер. То есть — во все эти места бэкапиться можно и нужно, но не от такого типа вирусов. Во все перечисленные места, куда есть доступ с зараженного компа у вас — доберется и он. Сохраняйте свои бэкапы дополнительно на отдельный компьютер, в облако и на винчестер, не присоединенный постоянно к рабочему компьютеру.

Относитесь с крайней степенью подозрения ко всем файлам, что приходят к вам на почту от незнакомых контрагентов — не важно, что это — резюме, накладная, постановление из налоговой или арбитражного суда, да хоть из госалкогольрегулирования. Не запускайте их на рабочем компьютере. Выделите под почту какой-нибудь нетбук без данных, который в случае чего будет не жалко.

Помните, что вирус может начать действовать не сразу. Помните, что ни Касперский, ни DrWeb его не видят в упор. Если уж совсем все плохо, и горят отчеты по бухгалтерии — читайте опыт тех, кто расшифровал за деньги.

Если началось — вырубайте сеть, флэшки и комп физическим вытаскиванием проводов. После чего — liveCD или infraCD — и смотрите, что осталось.

Для нас все окончилось хорошо, даже бэкапы вытаскивать не пришлось. Но могло бы и не повезти.

Историю возникновения всей этой хрени с очень правильными мыслями описана здесь.

Upd. Судя по тому, сколько набрала эта запись просмотров по переходам из поисковиков, когда уже все зашифровано — проблема еще серьезнее, чем я думал изначально. Повторюсь в кратком резюме: если вирус зашифровал файлы с расширением .perfect, и вы пришли сюда посмотреть, как их расшифровать — то варианта у вас три, но все — без особых гарантий: 1) Идти в тему вируса на форум Касперского и скачиваете дешифратор, дальше — надеетесь, что он сработает 2) Идете на форум DrWeb, покупаете пакет поддержки на 3 месяца, отправляете запрос на расшифровку 3) Если вдруг все это не сработало — либо забиваете, либо связываетесь с вымогателями, и оплачиваете назначенную ими сумму, после чего получаете дешифратор для вашей машины.

Лечение вируса шифровальщика. Все чаще компьютеры подвергаются атакам вирусов. Есть вирусы, которые поражают браузеры, загрузчики системы, определенные программы и даже компьютерное железо. Не меньший вред наносят вирусы шифровальщики, которые шифруют файлы Word, Excel, базу 1C, электронные ключи, документы налоговой и пенсионного фонда.

И если в организации нет опытного программиста, то чаще всего все эти документы становятся безвозвратно потерянными. Самое простое, что можно сделать в этом случае, — это переустановить операционную систему. Такой вирус может прийти по электронной почте и распространиться по локальной сети за очень короткое время.

Восстановление файлов и лечение вируса шифровальщика

В одну из организаций, которые я обслуживаю, через электронную почту попал вирус, который шифрует все рабочие файлы. В частности, у меня он зашифровал все документы Word, Excel, бызу 1C, ключи, необходимые для электронного документооборота с налоговой и пенсионным фондом и многие другие. В общем, убил все рабочие файлы. Хотя антивирусная база была актуальная, на один из компьютеров вирусу все же удалось пробраться, хотя на других он был обезврежен.

Модификации вируса могут быть разные, но принцип работы одинаков, вы должны заплатить деньги злоумышленнику, чтобы он расшифровал файлы. В моем случае файлы имели примерно следующие имена email-iizomer@aol.com.ver-CL 0.0.1.0.id-VWWXZZZAABCCDDDEEFFGHHIIJJKLMMNNOPPQ-22.06.2015 11@18@024041.randomname-ZFHHJKLLMNNOOOOPQQRRSSSSTUUVVW.XXY.cbf.

Если ваш компьютер был заражен подобным вирусом шифровальщиком, не стоит отправлять деньги злоумышленнику, так как далеко не факт, что он вас не обманет. И к тому же, вам нужно будет отправлять файлы для дешифровки этому самому злоумышленнику, а значит, ваша конфиденциальная информация станет достоянием общественности.

Причем, порой даже не успевают обновлять вирусные базы. Например, недавно у меня была ситуация, что пришел вирус так же через электронную почту, но антивирус не нашел в данном письме ничего подозрительного.

Как правило, резервные копии создаются в организациях, а для домашних пользователей этот вопрос не особо актуален и очень даже зря. По этому, мы попробуем решить проблему средствами, которые предоставляют нам встроенные инструменты Windows, а в частности, это контрольные точки восстановления системы.

По умолчанию, при установке операционной системы, защита системы настроена таким образом, что на системном диске (т.е. жестком диске, на котором устанавливается сама операционная система) включена функция защиты системы (Мой компьютер \ ПКМ \ Свойства \ Дополнительные параметры системы \ Защита системы \ С:Включено).

Как правило, данная функция используется для восстановления системных параметров, в случае если операционная система стала себя не адекватно вести или вообще не загружается. В данной ситуации можно выполнить восстановление системных файлов из контрольной точки восстановления и возможно, это поможет. Но, помимо этого, данная функция позволяет восстанавливать предыдущие версии файлов, т.е. файлы, которые находились на диске в момент создания контрольной точки.

Таким образом, можно восстановить измененные, переименованные или удаленные файлы. В нашем случае, потребуется восстановить версии файлов до заражения вирусом шифровальщиком (Мой компьютер \ Выбираем диск \ ПКМ \ Свойства \ Предыдущие версии файлов \ Выбираем дату контрольной точки \ Открыть \ Находим необходимые файлы \ Копируем в нужную папку). Если вы не помните путь к файлу, то можно воспользоваться поиском, он нормально работает!

Благодаря данному методу я восстановил порядка 60 гигобайт зашифрованных файлов. Но, тут не все так просто, в данной ситуации мне повезло, что все рабочие файлы располагались на системном разделе. Я не так давно устроился в эту организацию и еще не успел привести систему в удобный для меня вид.

Если бы я это сделал, то все рабочие документы располагались бы на втором разделе, а на системном только файлы программ и операционной системы. И в данной ситуации этот метод мне бы не помог, так как автоматически функция защиты системы включена только на системном диске, а вирус шифрует файлы, находящиеся на всех разделах. Причем у меня не было никогда необходимости включать функцию защиты на других разделах, но, благодаря данной ситуации, появилась, как говорится век живи век учись.

По этому, давайте настроим функцию защиты системы для остальных дисков (Мой компьютер \ ПКМ \ Свойства \ Дополнительные параметры системы \ Защита системы \ D \ Настроить \ Восстановить только предыдущие версии файлов, так как на данном диске система не установлена \

Объем можете выбирать по своему усмотрению, я же обычно ставлю 5%) И на последок, если вы заметили подобную активность вируса, срочно выключайте компьютер, так как шифратор работает в фоновом режиме из операционной системы. А далее, подключить жесткий диск к другому компьютеру, проверить на вирусы и сохранить информацию.

Так же можно загрузиться из под Windows PE и просканировать систему портативным антивирусом. Если же так и не получилось расшифровать или восстановить файлы, то придется искать специалистов по расшифровке.

Видео о том, как произвести лечение вируса шифровальщика:

Игры хакеров кончились. Теперь вирусы пишут с целью получить деньги. Зашифровать файлы, а затем потребовать выкуп за доступ к данным — классическая схема работы семейства вируса-шифровальщика. Можно ли восстановить файлы самостоятельно, и как избежать встречи с вирусом?

Что такое шифровальщик?

Под шифровальщиками (криптолокерами) подразумевается семейство вредоносных программ, которые с помощью различных алгоритмов шифрования блокируют доступ пользователей к файлам на компьютере (известны, например, сbf, chipdale, just, foxmail inbox com, watnik91 aol com и др.).

Обычно вирус шифрует популярные типы пользовательских файлов: документы, электронные таблицы, базы данных 1С, любые массивы данных, фотографии и т. д. Расшифровка файлов предлагается за деньги — создатели требуют перечислить определенную сумму, обычно в биткоинах. И в случае, если в организации не принимались должные меры по обеспечению сохранности важной информации, перечисление требуемой суммы злоумышленникам может стать единственным способом восстановить работоспособность компании.

В большинстве случаев вирус распространяется через электронную почту, маскируясь под вполне обычные письма: уведомление из налоговой, акты и договоры, информацию о покупках и т. д. Скачивая и открывая такой файл, пользователь, сам того не понимая, запускает вредоносный код. Вирус последовательно шифрует нужные файлы, а также удаляет исходные экземпляры методами гарантированного уничтожения (чтобы пользователь не смог восстановить недавно удаленные файлы с помощью специальных средств).

Современные шифровальщики

Компьютер заражен вирусом. Что делать?

Стоит иметь в виду, что в вирусах-шифровальщиках хоть и используются современные алгоритмы шифрования, но они не способны зашифровать мгновенно все файлы на компьютере. Шифрование идет последовательно, скорость зависит от размера шифруемых файлов. Поэтому если вы обнаружили в процессе работы, что привычные файлы и программы перестали корректно открываться, то следует немедленно прекратить работу на компьютере и выключить его. Тем самым вы можете защитить часть файлов от шифрования.

После того, как вы столкнулись с проблемой, первым делом нужно избавиться от самого вируса. Останавливаться подробно на этом не будем, достаточно попытаться вылечить компьютер с помощью антивирусных программ или удалить вирус вручную. Стоит только отметить, что зачастую вирус после завершения алгоритма шифрования самоуничтожается, тем самым затрудняя возможность расшифровки файлов без обращения за помощью к злоумышленникам. В таком случае антивирусная программа может ничего и не обнаружить.

Главный вопрос — как восстановить зашифрованные данные? К сожалению, восстановление файлов после вируса-шифровальщика практически невозможно. По крайней мере, гарантировать полное восстановление данных в случае успешного заражения никто не будет. Многие производители антивирусных средств предлагают свою помощь по дешифровке файлов. Для этого нужно отправить зашифрованный файл и дополнительную информацию (файл с контактами злоумышленников, открытый ключ) через специальные формы, размещенные на сайтах производителей. Есть небольшой шанс, что с конкретным вирусом нашли способ бороться и ваши файлы успешно расшифруют.

Защита информации от уничтожения

Чего мы настоятельно не рекомендуем делать — идти на поводу у вымогателей и платить за расшифровку. Были случаи, когда люди отдавали деньги, а ключи не получали. Никто не гарантирует, что злоумышленники, получив деньги, действительно вышлют ключ шифрования и вы сможете восстановить файлы.

Как защититься от вируса-шифровальщика. Превентивные меры

Предотвратить опасные последствия легче, чем их исправить:

- Используйте надежные антивирусные средства и регулярно обновляйте антивирусные базы. Звучит банально, но это значительно снизит вероятность успешного внедрения вируса на ваш компьютер.

- Сохраняйте резервные копии ваших данных.

Лучше всего это делать с помощью специализированных средств резервного копирования. Большинство криптолокеров умеют шифровать в том числе и резервные копии, поэтому имеет смысл хранить резервные копии на других компьютерах (например, на серверах) или на отчуждаемых носителях.

Ограничьте права на изменения файлов в папках с резервными копиями, разрешив только дозапись. Помимо последствий шифровальщика, системы резервного копирования нейтрализуют множество других угроз, связанных с потерей данных. Распространение вируса в очередной раз демонстрирует актуальность и важность использования таких систем. Восстановить данные гораздо легче, чем расшифровать!

- Ограничьте программную среду в домене.

Еще одним эффективным способом борьбы является ограничение на запуск некоторых потенциально опасных типов файлов, к примеру, с расширениями.js,.cmd,.bat,.vba,.ps1 и т. д. Это можно сделать при помощи средства AppLocker (в Enterprise-редакциях) или политик SRP централизованно в домене. В сети есть довольно подробные руководства, как это сделать. В большинстве случаев пользователю нет необходимости использовать файлы сценариев, указанные выше, и у шифровальщика будет меньше шансов на успешное внедрение.

Внимательность — один из самых эффективных методов предотвращения угрозы. Относитесь подозрительно к каждому письму, полученному от неизвестных лиц. Не торопитесь открывать все вложения, при возникновении сомнений лучше обратитесь с вопросом к администратору.

Предотвратим потерю информации

Если на компьютере появилось текстовое сообщение, в котором написано, что ваши файлы зашифрованы, то не спешите паниковать. Какие симптомы шифрования файлов? Привычное расширение меняется на *.vault, *.xtbl, *.HELP@AUSI.COM_XO101 и т.д. Открыть файлы нельзя – требуется ключ, который можно приобрести, отправив письмо на указанный в сообщении адрес.

Для того, чтобы в дальнейшем у Вас таких проблем не возникало настоятельно рекомендуем приобрести Kaspersky Internet Security, который заточен на предотвращение подобных атак.

Откуда у Вас зашифрованные файлы?

Компьютер подхватил вирус, который закрыл доступ к информации. Часто антивирусы их пропускают, потому что в основе этой программы обычно лежит какая-нибудь безобидная бесплатная утилита шифрования. Сам вирус вы удалите достаточно быстро, но с расшифровкой информации могут возникнуть серьезные проблемы.

Техническая поддержка Лаборатории Касперского, Dr.Web и других известных компаний, занимающихся разработкой антивирусного ПО, в ответ на просьбы пользователей расшифровать данные сообщает, что сделать это за приемлемое время невозможно. Есть несколько программ, которые могут подобрать код, но они умеют работать только с изученными ранее вирусами. Если же вы столкнулись с новой модификацией, то шансов на восстановление доступа к информации чрезвычайно мало.

Как вирус-шифровальщик попадает на компьютер?

Шифрование не происходит моментально, поэтому у пользователей есть время, чтобы удалить вирус до того, как будет зашифрована вся информация. Уничтожить вредоносный скрипт можно с помощью чистящих утилит Dr.Web CureIt, Kaspersky Internet Security и Malwarebytes Antimalware.

Способы восстановления файлов

Если на компьютере была включена защита системы, то даже после действия вируса-шифровальщика есть шансы вернуть файлы в нормальное состояние, используя теневые копии файлов. Шифровальщики обычно стараются их удалить, но иногда им не удается это сделать из-за отсутствия полномочий администратора.

Восстановление предыдущей версии:

Чтобы предыдущие версии сохранялись, нужно включить защиту системы.

Важно: защита системы должна быть включена до появления шифровальщика, после это уже не поможет.

Если вы предприняли эти меры до появления вируса, зашифровывающего файлы, то после очистки компьютер от вредоносного кода у вас будут хорошие шансы на восстановление информации.

Лаборатория Касперского подготовила несколько утилит, помогающих открыть зашифрованные файлы после удаления вируса. Первый дешифратор, который стоит попробовать применить – Kaspersky RectorDecryptor.

Если вредоносная программа не изменила расширение у файлов, то для расшифровки необходимо собрать их в отдельную папку. Если утилита RectorDecryptor, загрузите с официального сайта Касперского еще две программы – XoristDecryptor и RakhniDecryptor.

Последняя утилита от Лаборатории Касперского называется Ransomware Decryptor. Она помогает расшифровать файлы после вируса CoinVault, который пока не очень распространен в Рунете, но скоро может заменить другие трояны.

Принцип работы у программ одинаковый – вы указываете на один зашифрованный файл, к которому программа пытается подобрать ключ.

Процесс подбора пароля может затянуться надолго (на Intel Core i5-2400 файл с расширением *.crypt может расшифровываться до 120 суток). Все это время компьютер нельзя выключать.

Никогда не платите деньги злоумышленника, таким образом вы поощряете преступную деятельность. Многие пользователи так поступают, но очень редко получают результат – злоумышленники могут оставить вас и без денег, и без нужной информации.

Обязательно установите себе специальную защиту от Касперского (ссылка в начале статьи), поверьте, эти 1800 рублей сэкономят Вам очень много сил, денег и нервов.

После прочтения статьи рекомендуем к просмотру очень полезное видео по расшифровке файлов:

Единая точка входа для ресурсов ESET

Войти через социальные сети

Вирусы шифраторы (Filecoder)

ВНИМАНИЕ! Компания ESET предупреждает, что за последнее время зафиксирована повышенная активность и опасность заражения корпоративной сети вредоносной программой, последствиями действий которой является:

1) Шифрование конфиденциальной информации и файлов, в том числе базы данных 1С, документов, изображений. Тип зашифрованных файлов зависит от конкретной модификации шифратора. Процесс шифрования выполняется согласно сложным алгоритмам и в каждом случае шифрование происходит по определённой закономерности. Таким образом, зашифрованные данные сложно восстановить.

2) В некоторых случаях, после выполнения вредоносных действий шифратор автоматически удаляется с компьютера, что затрудняет процедуру подбора дешифратора.

С целью предотвращения заражения данным видом угрозы, необходимо убедиться в том, что Ваша система соответствует указанным ниже требованиям безопасности. При условии соблюдения данных правил, вероятность заражения шифратором будет минимальна.

Требования безопасности, предъявляемые к серверам и рабочим станциям для снижения риска заражения шифратором (Filecoder)

1) Убедитесь в том, что на данный момент на Вашем компьютере включены настройки автоматических обновлений операционной системы и установлены все критические обновления. Злоумышленники могут использовать уязвимость в протоколе удаленного рабочего стола (RDP) для выполнения вредоносных действий. Наиболее серьезная из этих уязвимостей делает возможным удаленное выполнение кода, если злоумышленник отправляет уязвимой системе последовательность специально созданных пакетов RDP. По умолчанию протокол удаленного рабочего стола отключен во всех операционных системах Windows. Системы, на которых не включен RDP, не подвержены данной уязвимости. Мы настоятельно рекомендуем закрыть доступ по RDP из вне, и разрешить подключения по RDP только в пределах локальной сети. Некоторые из обновлений для устранения описанной выше уязвимости можно скачать отдельным пакетом по данной ссылке.

2) Используйте антивирусные решения со встроенным модулем файервола (ESET NOD32 Smart Security) для снижения вероятности использования злоумышленником уязвимости в RDP даже при условии отсутствия необходимых обновлений операционной системы. Рекомендуется включить расширенную эвристику для запуска исполняемых файлов (Дополнительные настройки (F5) - Компьютер - Защита от вирусов и шпионских программ- Защита в режиме реального времени - Дополнительные настройки. Кроме того, проверьте, пожалуйста, включена ли служба ESET Live Grid (Дополнительные настройки (F5) - Служебные программы - ESET Live Grid).

3) На почтовом сервере следует запретить приём и передачу исполняемых файлов *.exe, а также *.js, так как зачастую шифраторы рассылаются злоумышленниками в виде вложения в электронное письмо с вымышленной информацией о взыскании задолженности, информации о ней и другим подобным содержанием, которое может побудить пользователя открыть вредоносное вложение из письма от злоумышленника и тем самым запустить шифратор.

5) Регулярно осуществляйте Backup (резервное копирование) важной информации, хранящейся на Вашем компьютере. Начиная с ОС Windows Vista в состав операционных систем Windows входит служба защиты системы на всех дисках, которая создаёт резервные копии файлов и папок во время архивации или создания точки восстановления системы. По умолчанию эта служба включена только для системного раздела. Рекомендуется включить данную функцию для всех разделов.

Что делать, если заражение уже произошло?

В случае, если Вы стали жертвой злоумышленников и Ваши файлы зашифрованы, не спешите переводить деньги на их счет для подбора дешифратора. При условии, что Вы являетесь нашим клиентом, обратитесь в техническую поддержку, возможно, нам удастся подобрать дешифратор для Вашего случая или такой дешифратор уже имеется. Для этого необходимо добавить в архив образец шифратора и других подозрительных файлов, если таковые имеются, и отправить данный архив нам с помощью специальной формы. Также вложите в архив несколько образцов зашифрованных файлов. В комментариях укажите обстоятельства, при которых произошло заражение, а также Ваши лицензионные данные и контактный e-mail для обратной связи.

Вы можете попробовать восстановить оригинальную, не зашифрованную версию файлов из теневых копий, при условии, что данная функция была включена и если теневые копии не были повреждены вирусом шифратором. Подробнее об этом:

Для получения дополнительной информации обратитесь в службу технической поддержки ESET.

Читайте также: