Вирусная атака на мвд россии

Кто стоит за заразившим весь мир и проникнувшим в сети МВД вирусом-вымогателем

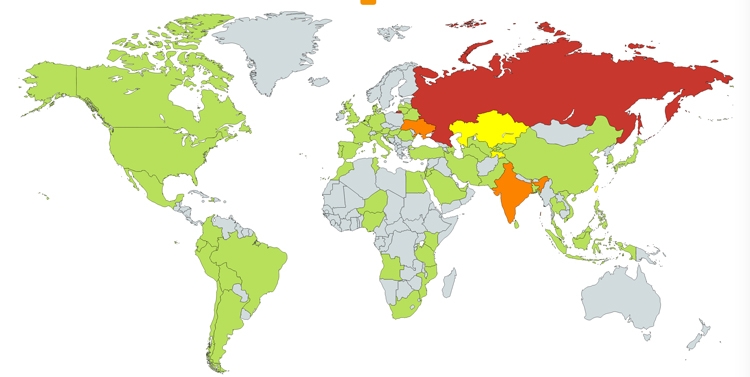

И были правы как никогда — всего за пару часов вымогатель атаковал десятки стран. Начав с Испании и Португалии, где он парализовал работу крупного оператора связи Telefonica и прошелся по газовой компании Gas Natural, оператору электросетей Iberdrola и банку Iberica, малварь переметнулся на внутренние сети британских больниц, потом был зафиксирован в Сингапуре, на Тайване и в Китае, а после распространился по всему миру, добравшись даже до Австралии и Латинской Америки.

Один из специалистов отметил, что заражению подверглись десятки тысяч компьютеров в 74 странах мира и это число продолжает возрастать. Другой подчеркнул, что мир, возможно, стал свидетелем крупнейшей вирусной атаки в истории.

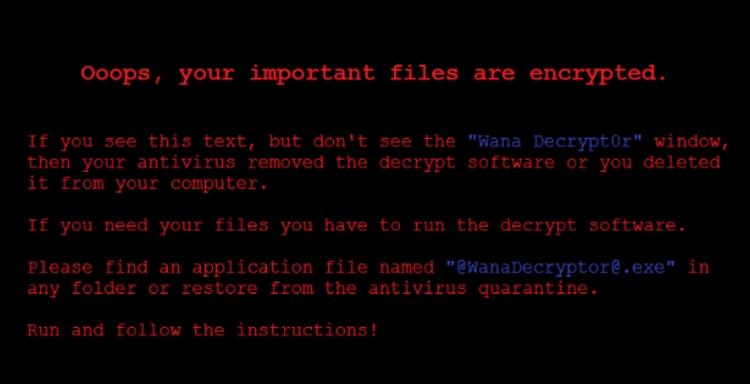

Специалисты по кибербезопасности в один голос утверждают, что по своей сути WanaCrypt0r 2.0 — весьма стандартный троян-вымогатель. Попав на компьютер жертвы, он шифрует все данные на жестком диске и требует отправить злоумышленникам 300 долларов в биткоинах. На размышление отводится три дня, после чего сумма выкупа увеличивается вдвое, а через неделю файлы останутся зашифрованными навсегда.

Еще одна любопытная особенность заключается в том, что вирус заражает только компьютеры на Windows. Эксперты полагают, что в группе максимального риска находятся пользователи, не установившие последние обновления операционной системы.

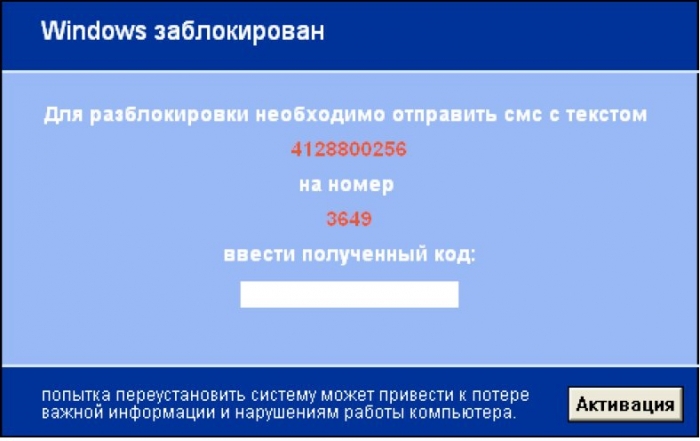

Многие юзеры отмечали, что за несколько дней до того, как вирус зашифровал все имеющиеся на компьютерах файлы, система либо бесконтрольно перезапускалась, либо требовала перезагрузить компьютер из-за некой критической ошибки, заботливо напоминая юзерам о необходимости сохранить все важные рабочие файлы.

Пострадавшие также сообщили, что антивирусы не способны обнаружить WanaCrypt0r 2.0, на полный цикл зашифровки у него уходит около четырех часов, но в окне процессов сторонних программ не наблюдается. Некоторые попытались отформатировать жесткий диск или переустановить Windows, но через некоторое время на экране вновь появлялось сообщение с требованием заплатить выкуп.

Специалисты напоминают, что обычно вирусы-вымогатели прячутся в текстовых файлах или PDF-документах и распространяются по почте. Так же считает глава компании по расследованию киберпреступлений Group IB Илья Сачков. По его словам, такие вредоносы чаще всего распространяются через электронные письма, но многие пострадавшие отмечали, что в последнее время не заходили в почту и не открывали сомнительные вложения.

Пока специалисты не знают, что за хакерская группировка разработала WanaCrypt0r 2.0 и провела столь масштабную атаку. Злоумышленники явно воспользовались тем, что многие пользователи не установили последние обновления Windows. Это хорошо заметно на примере серьезно пострадавшего от вируса Китая — как известно, жители Поднебесной питают особую любовь к не получающим апдейты пиратским операционкам.

Зато кое-что известно о самом вирусе. Первые жалобы на WannaCry появлялись еще в феврале 2017 года, но не имели массового характера. В блоге Kaspersky Lab уточняется, что WanaCrypt0r 2.0 — это новая версия WannaCry, использующая уязвимость под кодовым названием EthernalBlue.

Материалы по теме

Она подробно описана в документах хакерской группировки Shadowbrokers, которая в середине апреля выложила в открытый доступ инструменты сотрудников американского Агентства национальной безопасности. А это значит, что в руки создателей вируса могло попасть в том числе и подробное описание уязвимостей корпорации Microsoft, которые кропотливо собирали для себя американские спецслужбы.

Ряд специалистов утверждает, что хакеры используют и упомянутый в документах АНБ зловред DoublePulsar. Он использует EthernalBlue для проникновения в систему, до предела нагружая ядро Windows и позволяя загрузить на устройство новые вирусы.

Более того, некоторые эксперты отмечают, что EthernalBlue и DoublePulsar якобы были выявлены и разработаны сотрудниками АНБ, а с помощью последнего неизвестные в конце апреля заразили 36 тысяч компьютеров по всему миру. Однако Microsoft еще в марте утверждала, что устранила все описанные в документах АНБ уязвимости в новой версии Windows.

Роль уязвимостей АНБ в работе WanaCrypt0r 2.0 пока еще не подтверждена окончательно. Тем не менее бывший сотрудник американских спецслужб Эдвард Сноуден в своем Twitter уже упрекнул сотрудников спецслужбы в том, что из-за их маниакального желания следить за всем миром и оплошности с утечкой данных страдают вполне реальные люди. Например, сотни пациентов больниц.

12 мая компьютеры по всему миру подверглись массированной кибератаке — самой масштабной за последнее время. Целью злоумышленников является получение выкупа за восстановление доступа к зашифрованным в ходе нападения файлам.

Проникнув в систему, зловред приступает к шифрованию файлов с десятками различных расширений. Это документы, изображения, музыка, видеоматериалы, архивы, файлы баз данных и многое-многое другое.

Далее вредоносная программа выводит сообщение (на разных языках, в зависимости от региона) с требование выкупа: жертве предлагается перечислить от $300 до $600 в биткоинах за восстановление доступа к файлам. При этом киберпреступники предупреждают, что в дальнейшем сумма возрастёт, а по истечении определённого времени восстановить информацию будет невозможно.

По имеющейся информации, для атаки злоумышленники использовали модифицированную программу EternalBlue, изначально разработанную Агентством национальной безопасности США.

Обновление (11:55)

Впервые один из образцов данного зловреда был замечен ещё в феврале. В марте Microsoft выпустила обновление, закрывающее уязвимость, которая позволяет зловреду попасть в систему. Для пользователей Windows Defender вчера выпустили дополнительное обновление баз. Заметный рост активности зловреда начался в пятницу, в 10 утра по московскому времени, а к полудню он стал лавинообразным. Это связано с тем, что после заражения одного компьютера сразу же начинается поиск других незащищённых систем во всех доступных этому ПК сетях, так что всё это похоже на цепную реакцию. Атака ведётся на открытые SMB-порты 139 и 445. NYT подготовила анимированную карту заражений по всему миру.

I will confess that I was unaware registering the domain would stop the malware until after i registered it, so initially it was accidental.

В Talos (принадлежит Cisco) отметили, что в коде программы один из управляющих хостов, к которому вирус постоянно пытается обратиться. Если обращение происходит успешно, то дальнейшие попытки заражения прекращаются. К счастью, автор блога @MalwareTechBlog вместе с сотрудником Proofpoint зарегистрировали этот домен и стали отслеживать активность вируса — сразу после делегирования к нему были зафиксированы тысячи одновременных обращений. Для прекращения глобальной эпидемии понадобилось всего-то $10,69 и немного времени. Тем не менее, зловред имеет модульную структуру, то есть после проникновения могут быть загружены дополнительные инструменты для различных атак.

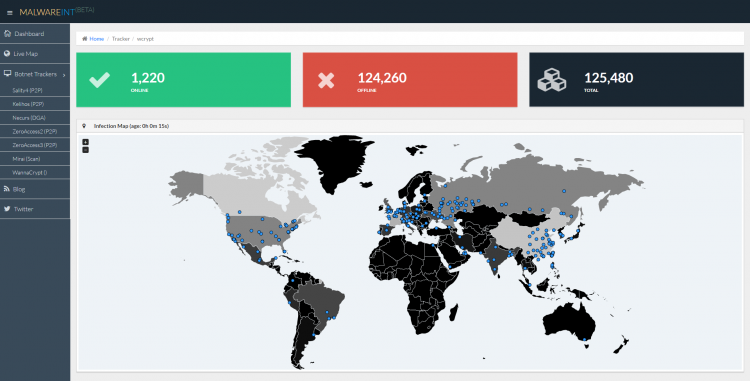

Исследователи MalwareTech подготовили карту заражений, которая обновляется в режиме реального времени. На текущий момент ими было зарегистрировано более 125 тысяч обращений от заражённых хостов, однако почти все они уже неактивны. Тем не менее, всем пользователям Windows рекомендуется установить последние обновления безопасности! Кроме того, Microsoft выпустила патчи и для старых систем (ссылки в конце записи в блоге): Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64.

Обновление 2 (15:30)

Со всего мира продолжают приходить известия о последствиях атаки. Renault была вынуждена приостановить работу одного из заводов на северо-западе Франции. Британское предприятие Nissan пошло на аналогичный шаг, персонал отпущен домой до устранения неполадок. Британское правительство созвало экстренный комитет для оценки ситуации. Жители Германии жалуются на то, что информационно табло и терминалы железных дорог тоже оказались заражены. Есть сообщения о том, что пострадали табло в аэропортах. Среди жертв указаны энергетическая компания и поставщик газа в Испании, национальные провайдеры Испании и Португалии, пакистанская авиакомпания, полицейские участки в Китае, школы и университеты по всему миру, а также сеть банкоматов в Китае. Сообщается, что на испанской фабрике Renault также замечен вирус.

В России в нескольких регионах пострадали компьютеры ГИБДД — не работает система выдачи прав. ФСБ с помощью системы ГосСОПКА (Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак) разослала предупреждение о вирусе и рекомендации по защите. Однако эксперты предупреждают, что пока удалось остановить только первую волну заражений (см. выше), а в Интернете уже замечены новые модификации вируса.

— dmitriy blinnikov (@discojournalist) May 12, 2017

Данное информационное табло принадлежит не Сбербанку, а его партнёру. К сети банка оно не подключено.

Кроме того, на Bitcoin-кошельки преступников продолжают поступать средства. На текущий момент они собрали чуть больше 13,5 биткойнов, что эквивалентно 23,4 тыс. долларов США.

Мир, похоже, стал свидетелями если не самой крупной, то одной из наиболее крупных кибератак в масштабах всего интернета. Вирус-вымогатель заражает компьютеры по всему миру, и это похоже на настоящую эпидемию с огромной скоростью распространения.

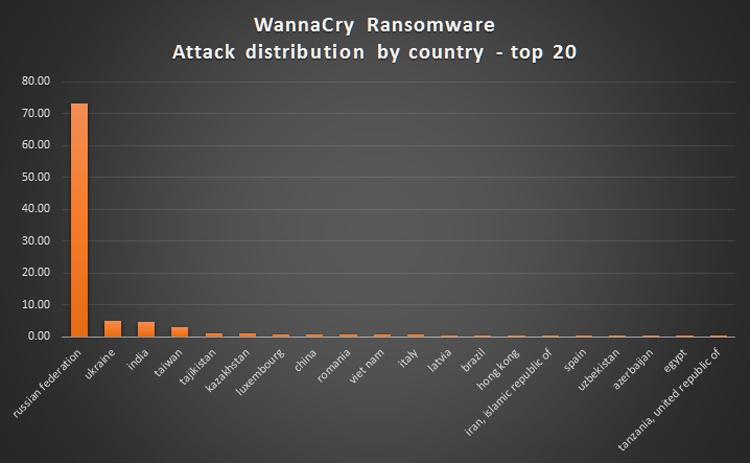

Дополнительным фактором для подозрений служит то, что именно в России наблюдается наибольшее число атак на государственные учреждения, в том числе на силовые ведомства. Помимо сети "Йота" и "Мегафон", работа которых были дестабилизированы вирусом, сообщалось, что под атаку попали сети МВД, МЧС, РЖД, крупного банка и Следственного комитета. Однако в Следкоме впоследствии сообщения о взломе опровергли.

Все это позволяет многим наблюдателям говорить о том, что именно Россия является основной целью хакеров. А атаки на прочие страны, как и вымогаемые злоумышленниками деньги - всего лишь отвлекающий маневр.

При этом сообщается, что на указанные хакерами кошельки уже начали поступать средства от пострадавших пользователей. По некоторым данным, триста долларов - первая запрашиваемая сумма, впоследствии она возрастает. За переведенную оплату хакеры обещают предоставить ключ-дешифратор, который якобы разблокирует данные на компьютере. Это не первый вирус такого рода, подобные программы известны уже давно.

"Вредонос не только криптует файлы, но и сам осуществляет сканирование интернета на предмет уязвимых хостов",- рассказывают эксперты.

"WannaCry ломается при отсутствии файлов. А еще программа поддерживает 28 языков. Напоминаем, атаки зафиксированы в 74 странах",- пишут специалисты в твиттере.

Однако многие подозревают, что эти хакеры лишь маскируются под мошенников, истинная же цель - совсем иная. А именно - кибератаки на Россию.

Отдельное беспокойство вызывают атаки на сервера силовых ведомств: хотя Следком избежал заражения, однако МВД пострадало на самом деле. Впрочем, официальный представитель МВД сообщила, что основные закрытые системы и базы полиции не пострадали - из-за того, что они работают на "Эльбрусах". "У злоумышленников точно нет версии вируса, скомпилированной под архитектуру „Эльбруса" - она довольна сложная (хотя ARM в наших с вами мобильных устройствах и x86/x64 в компьютерах тоже сложны), ведь она заточена под параллельные вычисления и защищённое исполнение процессов",- обсуждают и подтверждают на Tjournal ответ МВД.

Также Politico ответственно заявляет - злоумышленники, требующие выкуп "использовали шпионское ПО, которое ранее распространила группа хакеров, выступающая под псевдонимом Shadow Brokers, которые утверждали, что получили доступ к якобы разработанным АНБ программам".

Полученный ими софт, как выяснилось, нацелен на взлом компьютеров, работающих под управлением операционной системы (ОС) Windows производства Microsoft. "С помощью них любой пользователь, обладающий достаточными техническими знаниями, может нанести ущерб миллионам пользователей этой ОС, утверждают хакеры. Программы также позволяют взламывать межсетевые экраны и похищать электронные данные",- пишут СМИ.

Кстати, Financial Times уже заявила, что WannaCry представляет собой модифицированную вредоносную программу Агентства национальной безопасности США Eternal Blue. Программа распространяет вирус через протоколы обмена файлами, которые установлены на компьютерах многих организаций по всему миру.

"В свете сегодняшней атаки конгрессу нужно узнать, знает ли АНБ о других уязвимостях операционных систем, [используемых больницами, аэропортами, силовиками, энергетикаи и банкирами]. Если бы АНБ не скрывало бреши, которые использовались для атак на те же госпитали, действия хакеров можно было бы предотвратить",- уже заявил экс-агент ЦРУ и АНБ Эдвард Сноуден.

И здесь можно вспомнить, что угрозы кибератак на Россию поступали из США в том самом 2016-м, еще при Обаме. Об атаках американских военных хакеров, проникших в энергосистему России, телекоммуникационные сети и "системы командования Кремля", сделав их уязвимыми для атак секретного американского кибероружия сообщили тогда NBC News. Добавив, что они готовы "нанести удар, если потребуется".

Добавим, что портал Tjournal опбуликовл подробную инструкцию о том, как защититься от вируса WannaCry, а также как удалить WannaCry и расшифровать свои файлы в случае их поражения.

По его словам, если бы АНБ ранее сообщило о своих разработках, то больницы и другие структуры на Западе смогли бы подготовиться, имея на это годы.

Сноуден заметил, что теперь Конгресс США должен спросить у АНБ, знает ли оно о других уязвимостях подобного рода.

Текст: Сергей Гурьянов

Банк России зафиксировал массовые хакерские атаки, совершенные на российские банки, однако ресурсы кредитных организаций не были скомпрометированы, сообщили в ЦБ.

МЧС России подверглось серии вирусных атак, но все они были успешно отражены, сообщила пресс-служба ведомства.

Представитель МЧС заявил, что в результате атак не был заражен ни один компьютер, все угрозы были успешно блокированы, передает ТАСС.

В результате мощной кибератаки в пятницу никакой утечки служебной информации с серверов МВД России не допущено, заявила официальный представитель ведомства Ирина Волк.

Британское издание The Telegraph заявило, что последовательность событий в произошедшей накануне масштабной хакерской атаки указывает на связь хакеров с российским правительством.

Газета заявляет со ссылкой на неназванных экспертов, что на связь хакерских атак с Россией указывают предупреждения, которые опубликованы группировкой Shadow Brokers в отношении президента США Дональда Трампа после того, как он инициировал ракетные удары по Сирии, передает RT.

Отметим, что экс-сотрудник спецслужб США Эдвард Сноуден уже заявил, что к хакерской атаке может быть причастно Агентство национальной безопасности (АНБ), разработавшее программные инструменты, которыми воспользовались хакеры для совершения глобальной кибератаки.

На то, что хакерская атака связана с вирусами, которые создавало АНБ, указала и организация WikiLeaks. Об этом же писало издание Financial Times.

YAKUTIA.INFO. Днем 12 мая хакеры запустили вирус, который в разных точках мира начал выводить из строя компьютеры и требовать выкуп для возвращения их к нормальной работе. Изначально стало известно о том, что вирусом были заражены компьютеры в больницах Великобритании. Затем он начал распространяться на другие страны. В России пострадали как минимум компания "Мегафон" и сеть МВД, сообщается на newsru.com.

Вирус уже проник на компьютеры Британии, Бельгии, Германии, Франции, Португалии, Испании, Китая, США, России, Бразилии, Украины, Италии, Индии, Тайваня, Чехии, Кувейта, Турции, Канады, ЮАР, Шри-Ланки, Казахстана, Таиланда и других стран. Эксперты полагают, что в списке может значиться до 75 государств.

Антивирус Avast зарегистрировал 57 тысяч заражений по всему миру. Антивирусная компания "Лаборатория Касперского" зафиксировала около 45 тысяч попыток заражения программой-шифровальщиком в 74 странах по всему миру. Специалисты сообщили, что наибольшее число попыток заражений наблюдается в России.

Речь идет о вирусе WCry, также известном как WannaCry и WannaCryptor. Его смысл заключается в краже архивов, он шифрует файлы на компьютере и требует от жертвы выкуп в биткоинах за возможность восстановить данные. В одних случаях требовалось перевести сумму, равную 300 долларов, в других - 600 долларов. Ближе к полуночи по московскому времени, издание "Медуза" сообщило, что мошенникам удалось заработать на своих жертвах как минимум 3,5 биткоина, что по курсу на 22 часа составляет чуть больше шести тысяч долларов.

О ранней версии вируса, которая работала только на Windows, стало известно в феврале 2017 года. По данным Motherboard, уязвимость на компьютерах, которую использует вирус, похожа на ту, которую использовало Агентство национальной безопасности США для получения информации о пользователях. В течение последнего времени хакеры опубликовали несколько готовых инструментов АНБ для использования таких уязвимостей. Предполагается, что другие хакеры ими воспользовались для создания вируса-вымогателя.

По утверждению "Медузы", речи о целенаправленной хакерской атаке не идет. "Вирус работает только на Windows - он использует уязвимость в операционной системе и распространяется вслепую: то есть не выбирает жертв, а заражает тех, кто не защищен", - пишет издание.

Компания Microsoft закрыла уязвимость, которую использует вирус, в марте 2017 года. На сайте производителя Windows опубликовано сообщение с призывом обновиться. Все, кто оказался заражен, по всей видимости, не последовали совету.

Сначала вирус начал распространяться в Британии

Все началось с атаки на больницы Великобритании. Сообщалось, что в нескольких регионах страны вышли из строя телефоны и компьютеры. В связи с техническими проблемами медицинские учреждения были вынуждены ограничить прием пациентов, которым не требовалась срочная помощь.

Технический сбой был зафиксирован на компьютерах не только в столице Великобритании, но и в других городах королевства, сообщает BBC. Чиновники Национальной системы здравоохранения (NHS) почти сразу признали факт выхода из строя техники в больницах.

По информации The Guardian, на зараженных устройствах начали появляться тексты с требованием выкупа для возобновления работы. Об аналогичном сбое сообщили как минимум 16 учреждений, расположенных в Лондоне, Ноттингеме, Камбрии, Хартфордшире и других городах.

Изначально предполагалось, что хакеры действуют вручную и могут украсть данные пациентов. Однако в NHS заявили, что информация о состоянии здоровья пациентов не была похищена.

При этом тогда высказывались опасения, что кибератака могла повлиять на работу рентгеновских аппаратов, результаты анализов по выявлению патологий, а также на системы администрирования пациентов, но официально эти предположения не подтвердились.

Среди медицинских центров, на устройства которых проник вирус, оказались две крупнейшие больницы в Лондоне - Royal London Hospital и St Bartholomew's, отмечает Русская служба BBC.

В России атаке подверглись "Мегафон" и компьютеры МВД

Затем вирус перекинулся на другие страны, в том числе на Россию. Первыми о перебоях сообщила компания "Мегафон". Ее сотрудники анонимно рассказали "Медузе", что это была "такая же атака", как и на больницы Великобритании. Зараженные компьютеры оказались заблокированы, на них появились сообщения с требованием выкупа.

"У нас есть компьютеры, зараженные вирусом. Их довольно много. Количество трудно оценить, у нас огромная компания. Мы отключали сети, чтобы это все не распространялось. Не могу сказать, когда именно началась атака на нас. Примерно во второй половине дня. Затрудняюсь сказать, в каких регионах", - рассказал "Медузе" директор компании по связям с общественностью Петр Лидов.

Кроме того, атаке подверглись компьютеры МВД. По информации Varlamov.ru, речь идет о заражении внутренней компьютерной системы ведомства. Источник "Медиазоны" сообщил, что "речь идет об управлениях в нескольких регионах".

В частности, о заражении компьютеров вирусом вымогателей в главном управлении МВД по Калужской области сообщил сайт "НГ-Регион".

На сайте ГУ МВД по Москве есть предупреждение пользователям, где приносятся "извинения за возможные неудобства при работе с сайтом, ведутся технические работы".

Впоследствии стало известно, что вирус распространился на компьютеры из внутренней сети Следственного комитета. Об этом сообщила "Газета.Ру", но в ведомстве это не подтвердили. "Никаких хакерских атак на ресурсы Следственного комитета не было. Все работает в штатном режиме", - сообщила ТАСС представитель Следственного комитета Светлана Петренко.

В МВД также изначально отрицали поражение компьютеров, но затем подтвердили. "Никаких хакерских атак не зафиксировано. По состоянию на 20:00 по московскому времени Единая система информационно-аналитического обеспечения деятельности ведомства не подвергалась взлому", - говорили в полиции. После официальный представитель ведомства Ирина Волк все же подтвердила информацию о заражении.

Пользователи Twitter также сообщили, что от вируса также пострадал паспортный стол подмосковного города Жуковского. Корреспондент "Сноба" сообщает, что не работают все компьютеры паспортного стола.

В то же время начали поступать сообщения об атаке на телекоммуникационного гиганта Испании - компанию Telefonica

По предварительной информации, почерк злоумышленников в случае с атакой на испанскую телекоммуникационную компанию Telefonica похож на сбой в Великобритании. В Испании на устройствах, которые были выведены из строя, тоже появились сообщения с требованием выкупа для возобновления работы.

Как отмечает агентство Reuters, в Испании атаки не повлияли на работу служб и операторов сотовой связи. При этом представитель Telefonica подчеркнул, что вирус заразил несколько компьютеров компании, которые были подключены к внутренней сети. Абоненты Telefonica не заметили последствий атаки, заявили в компании.

В Португалии атака была произведена на телекоммуникационную компанию Portugal Telecom

В соседней Португалии была предпринята атака на серверы и устройства телекоммуникационной компании Portugal Telecom. При этом официальный представитель компании уже заявил, что на деятельности сервисов Portugal Telecom действия злоумышленников не отразились.

"Мы были целью атаки, которая проходит по всей Европе, масштабной атаки. Но ни один из наших сервисов не был поврежден", - заявили в Portugal Telecom. При этом в компании заверили, что сотрудничают с правоохранительными органами, чтобы помочь им в поимке хакеров.

Румыния отразила антиправительственную хакерскую атаку

Тем временем Румынская служба информации сообщила, что Бухарест отразил попытку кибернетической атаки против румынского правительственного учреждения.

"Была выявлена попытка кибернетической атаки против румынского правительственного учреждения, проведенная, вероятнее всего, злоумышленниками, участвовавшими ранее в других инцидентах такого же типа", - говорится в сообщении (цитата по ТАСС).

"Благодаря эффективному межведомственному сотрудничеству осуществление атаки и нанесение ущерба были предупреждены, а также были определены намеченные цели и методология атаки", - добавили в Бухаресте.

В Румынии утверждают, что, "вероятнее всего, попытка была предпринята организацией, ассоциированной с группировкой кибернетической преступности APT28/Fancy Bear.

При этом, по информации журналистов, в МИД Румынии пришло электронное письмо с вложением, содержавшим шпионскую программу, которая устанавливалась на компьютере получателя при открытии вложения.

RussiaPost Новости 17.05.2017 899

Это сейчас можно услышать по всем каналам, от Первого на центральном ТВ до самого последнего блога.

На самом деле, конечно, как обычно, всё не совсем так или совсем не так.

Для тех, кто привычно читает заголовок и первые шесть абзацев, сразу сообщу содержание и выводы. В сети такой спойлер называется TLDR (too long; didn’t read).

TLDR:

Атака – довольно типовая. Это обычный вирус-шифровальщик. В Рунете они свирепствуют последние лет 10-12.

Атака – довольно мелкая. Заражено 200-300 тысяч компьютеров по миру. Это примерно на порядок меньше самых известных массовых атак, которые происходят каждый год. И на полтора-два порядка меньше масштаба тайных заражений пользователей при создании коммерческих ботнетов.

Это – медийная атака. Такой крик в СМИ поднялся из-за деградации наших СМИ в последние годы, склонности переписывать заголовки и новости друг у друга и хвататься за горячее, а вовсе не из-за какой-то особой опасности вируса или его особой распространённости. Через пару дней никто и не вспомнит – потому что сейчас в нашем медийном поле все сенсации живут 3-5 дней максимум.

Теперь подробно:

1. История и обстоятельства. Вирус – довольно типовой шифровальщик, т.н. винлокер. Приёму блокирования и шифрования файлов и вымогательства выкупа – уже примерно 20 лет. Волны таких вирусов несколько раз поражали российские сети компьютеров. Рассылают их русские киберпреступники, автор даже лично знает одного такого, кто как-то спьяну хвалился, что винлокеры в Рунете придумал он.

2. Уязвимость тоже известная. Сама по себе уязвимость Windows найдена и исправлена в марте 2017, для неё существует патч (заплатка). Патч скачивается с сайта Микрософт или устанавливается автоматическим обновлением.

4. Кого заражали? Поскольку уязвимость известна, опубликована и исправлена, заражались компьютеры, где:

a. Не установлены обновления Windows,

b. Не стоит свежий антивирус.

Червь I Love You, три миллиона заражений по всему миру.

Червь Slammer, миллионы копий, десятки тысяч заражений в час, падение Южной Кореи, нарушение работы выборов в Канаде, замедление Интернета по всему миру.

9. Детали борьбы с вирусом:

В минувшие выходные некий британский программист 22 лет заметил, что программа обращается к адресу iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Он решил узнать, что будет, если сайт реально откликнется, и зарегистрировал домен с таким именем. Оказалось, что вирус начинает ждать инструкций с сайта и останавливает работу. С тех пор, правда, авторы вируса изменили его код, и больше он к данному сайту не обращается.

b. Компания Microsoft выпустила экстренные обновления для устаревших операционных систем в связи с международной массированной хакерской атакой. Как сообщается на официальном сайте, обновления устраняют опасную уязвимость в Windows XP, Windows 8 и Windows Server 2003, поддержка которых была прекращена несколько лет назад.

11. Может ли это быть атака спецслужб? Это довольно распространённая версия – что это государственные хакеры (России или США, неважно).

Нет, не может. Атака спецслужб на критическую инфраструктуру и/или госучреждения, с выведением из строя или препятствованием работе – это акт войны. Все, кто нужно, поймёт, кто это сделал, а это может привести к войне.

12. Могут ли такие вирусы привести к катастрофам? Вывести из строя АЭС, свести с неба самолёт, взорвать завод? В среднем – нет. Спецслужбы и кибервойска государств этого не будут делать, пока не начнётся настоящий горячий конфликт (а тогда ракеты будут более разрушительны), а коммерческие хакеры заинтересованы в том, чтобы всё работало, деньги зарабатывались, и их не разыскивали спецслужбы, как террористов.

В общем, мировое инфернальное зло, которое творит зло ради самого зла и возможности посмеяться сатанинским смехом за кадром – оно в основном водится в Голливуде. Все остальные злодеи – прагматики. Прагматики в разрушении плотины или АЭС в мирное время – нет.

13. Почему такой успех? Успех скорее медийный. Заражения с десятками тысяч и сотнями тысяч заражённых компьютеров – повседневность. В сети на хакеров и спамеров работают ботнеты из миллионов заражённых компьютеров (см. выше).

Технический успех заражения обеспечен тем, что:

a. Люди не обновляют Windows,

b. Люди не ставят актуальных антивирусов,

c. Слабая политика ИБ в организациях,

Медийный успех вируса обеспечен тем, что:

e. Широкое распространение: сотня стран мира.

f. Вирус появлялся в утечках про спецслужбы США.

g. Вирус объявляет себя на компьютере, вывешивает страшную красную планку.

i. Зацепило Европу, затем у нас заразилось МВД, РЖД и другие госорганы, что важно для наших СМИ.

j. Прокомментировал Сноуден (что это инструменты АНБ).

k. По этим причинам произошла и происходит бурная раскрутка в СМИ.

Выводы:

m. Коммерческой подоплёки тоже, возможно, нет, заработок там небольшой (на 15 мая – 42К долларов). Скорее – тренировка. Или демонстрация работы вирусов из арсенала АНБ.

n. Почему заразили МВД и другие ведомства? Во-первых, беспечность, во-вторых, возможно, запрет на автоматическое обновление Windows (что, в принципе, можно понять). Пиратские копии, популярные у нас, тоже внесли свою лепту.

p. Зачем запустили? Скорее всего, попробовать, работают ли боевые АНБшные вирусы. Для этого и нелепое требование 300 долларов, благодаря которому журналисты услужливо делают для хакеров карты распространения их вируса.

r. Будут ли следующие атаки? Обязательно. Люди же не меняются. Как и Windows.

s. Конспирология напоследок. Ну и самая страшная версия (шутка одного из известных российских специалистов в ИБ): вирус – приманка, разводка, а настоящие, рабочие уязвимости сейчас все скачивают в обновлениях и заплатках.

Читайте также: