Вирусы что грузят оперативку

Привет, GT! Зоопарк всевозможных вирусов растет с каждым годом, благо фантазии их создателям не занимать. Конечно, с рядом самых распространенных зловредов успешно справляются антивирусы, притом даже бесплатные их версии или же встроенные в саму ОС. С популярными шифровальщиками тоже худо-бедно бороться научились (на сайтах известных антивирусных компаний есть раздел с услугами по расшифровке или генерации кода, если вам известен кошелек или email, на который авторы зловреда просят перевести средства).

Обычные вирусы оставляют следы на зараженной машине — какие-нибудь подозрительные исполняемые файлы, файлы библиотек или просто огрызки зловредного кода, которые в состоянии обнаружить антивирус или же правильный админ. Нахождение и выявление таких следов помогают идентифицировать вирус, а значит – удалить его и минимизировать последствия.

Но противостояние меча и щита — штука вечная, и компьютерные зловреды не ограничиваются только теми, что оставляют какие-то следы на накопителях. Ведь если вирус размещается и действует только внутри оперативной памяти, не соприкасаясь с жестким диском или SSD, значит, следов на них он тоже не оставит.

В 2014 году был ряд новостей о так называемых RAM malware, но тогда это относилось к довольно узкой группе поражаемых устройств — к платежным терминалам.

Данные транзакций считаются защищенными, так как хранятся в зашифрованном виде на серверах платежных систем. Но существует очень короткий период времени, в течение которого информация для авторизации платежа хранится в виде plain text. Причем хранится именно в оперативной памяти платежного терминала.

Само собой, хакерам этот кусок показался слишком лакомым, чтобы просто так пройти мимо него, и на свет появились зловреды, собирающие информацию из RAM POS-терминалов — номера карт, адреса, коды безопасности и имена пользователей.

А затем кто-то решил пойти дальше, вспомнив, что у компьютеров тоже есть оперативная память.

RAM-only

Найти такие вирусы трудно, потому что в привычном виде они на самом деле не оставляют следов. Нет каких-то установленных приложений. Нет отдельных файлов, раскиданных в разных папках, включая системные или скрытые.

Но где-то же они оставляют следы?

Само собой, если вирус не оставляет следов на накопителях, на них нет и особого смысла искать. И что тогда? Правильно — реестр, дампы памяти и сетевая активность. Надо же ему как-то прописать себя в память (причем так, чтобы сохранять работоспособность и после перезагрузки машины), а затем как-то передавать данные на сервер злоумышленника.

Специалисты “Лаборатории Касперского” тщательно проанализировали дампы памяти и записи реестра с машин, подвергшихся заражению, и с помощью Mimikatz и Meterpreter смогли реконструировать атаку.

Фрагмент кода, загруженного с помощью Meterpreter с сайта adobeupdates.sytes[.]net

Скрипт, сгенерированный фреймворком Metasploit.

Выделяет необходимое количество памяти, использует WinAPI и загружает утилиту Meterpreter прямо в оперативную память.

Стоит ли опасаться подобного

С одной стороны – безусловно да. Вирус, каким бы он ни был, направлен не на то, чтобы сделать вашу работу за компьютером более комфортной.

С другой стороны, не так сильно (пока не так сильно), как обычных вирусов и тех же шифровальщиков. Хотя бы потому, что на данный момент главная цель подобных атак — финансовые учреждения, а не обычные пользователи.

Но кто знает, как часто таких зловредов будут создавать и использовать уже в ближайшее время.

Напоминаем, что весна — отличный повод обновляться не только листочкам на деревьях, но и системным блокам у вас под столом. Специально для этого у Kingston действуют акции в магазинах-партнерах. Например, в сети DNS до 15 апреля можно со скидкой купить оперативную память Kingston SO-DIMM, подробности — здесь. В Юлмарте до 18 апреля проходит акция и действуют специальные цены на модули памяти Kingston и HyperX для компьютеров и ноутбуков по промокоду KINGMEM. А в магазинах Ситилинк до 7 апреля скидки распространяются сразу на несколько видов оперативки, и там также важно не забывать вводить промокод — DDR3HX. Так что есть смысл поспешить за новой памятью и выгодно обновиться.

Для получения дополнительной информации о продукции Kingston и HyperX обращайтесь на официальный сайт компании.

- Скопировать ссылку

- ВКонтакте

- Telegram

![]()

Похожие публикации

- 25 мая 2018 в 13:57

Комментарии 25

популярные средства администрирования — PowerShell, Mimikatz, Metasploit

Я наверное не очень представляю, как устроен терминал, но по моему plain text до основного процессора доходить никак не должен. На клавиатуре, считывателе стоят микроконтролеры с флешовой прошивкой, к которым центральный процессор никак доступа не имеет. Ему они отдают уже шифрованные данные. Сам делал очень давно для игрового автомата прошивку. Общение с юзером на тогда еще атМега было, связь с основным процессором — uart, по нему поток с aes128. Я е спец в безопасности, ногами не пинать пожалуйста, но пихать в ОЗУ центрального процессора нешифрованные данные это какое то безумие

Homomorphic encryption is a form of encryption that allows computation on ciphertexts, generating an encrypted result which, when decrypted, matches the result of the operations as if they had been performed on the plaintext. The purpose of homomorphic encryption is to allow computation on encrypted data.

"Причем хранится именно в оперативной памяти платежного терминала.… RAM POS-терминалов — номера карт, адреса, коды безопасности и имена пользователей."

Чем магнитный считыватель должен шифровать данные с прочитанных полос, если карта может быть от чужого банка, а узнать какой банк (система) сможет обработать данные можно только по номеру карты? Шифрование требуют только при хранении на постоянных носителях и при передаче через интернет.

POS malware was first discovered in October 2008. During a fraud investigation, it was found that attackers had been installing debugging software on POS systems that was capable of extracting full magnetic stripe data from its memory. .

Criminals are exploiting the fact that credit card magnetic stripe data temporarily resides in plain text in the RAM of PoS devices during processing

cybercriminals were attempting to install debugging tools on PoS devices in order to dump entire sets of magnetic stripe data. The Visa report revealed that such debugging tools could effectively parse unencrypted sensitive data not written to disk from volatile memory (i.e., RAM)

PoS RAM scrapers retrieve a list of running processes and load-inspects each process’s memory for card data. They run searches on the process memory space and can retrieve entire sets of Tracks 1 and 2 credit card data.

Data in memory: All of the credit card data is temporarily stored in plain text in the RAM of merchants’ PoS systems during processing. Cybercriminals use PoS RAM scrapers to steal this data.

Data at rest: Merchants’ PoS systems store transaction data for a short period of time (e.g., for batching) as well as a partial set of data for a long period of time for record purposes in log files or a database. The data stored is encrypted. There is no specific encryption algorithm requirement defined in PCI DSS. Instead, PCI DSS mandates the use of strong cryptography (i.e., minimum key length of 112 bits).

Data in transit: The data is internally transferred over LANs or WANs and externally over the Internet. Encryption is mandatory for data transferred over the Internet but not for information transferred over LANs or WANs.

The reality is, EMV credit cards cannot prevent PoS RAM scraper attacks… This chip makes it extremely difficult for cybercriminals to manufacture counterfeit credit cards using stolen data, which helps reduce counterfeiting and lost or stolen card fraud. If the EMV Tracks 1 and 2 data is sent to the PoS system for processing, it will become susceptible to PoS RAM scraper

attacks because the decrypted data resides in the RAM.

U.K. credit card fraud statistics show that even after EMV cards were introduced in the country, losses related to card-not-present fraud dramatically increased in number. [66] This shows that cybercriminals are using stolen credit card data for online purchases instead of manufacturing and using counterfeit cards.

Armed with an NFC-enabled smartphone and an app that can read contactless card data via NFC, hackers can brush against potential victims in crowded public spaces and wirelessly steal their credit card data in an act that has been dubbed “electronic pickpocketing.” The simple solution to prevent electronic pickpocketing is to put contactless cards in shielded sleeves .

In response, many retailers today use network-level encryption even within their internal networks. While that change protected the data as it travelled from one system to another, the credit card numbers are not encrypted in the systems themselves and can still be found in plain text within the memory of the POS system and other computer systems responsible for processing or passing on the data. This weakness has led to the emergence of “RAM-scraping” malware, which allows attackers to extract this data from memory while the data is being processed inside the terminal rather than when the data is travelling through the network.

Обычные вирусы оставляют следы на зараженной машине — какие-нибудь подозрительные исполняемые файлы, файлы библиотек или просто огрызки зловредного кода, которые в состоянии обнаружить антивирус или же правильный админ. Нахождение и выявление таких следов помогают идентифицировать вирус, а значит – удалить его и минимизировать последствия.

Но противостояние меча и щита — штука вечная, и компьютерные зловреды не ограничиваются только теми, что оставляют какие-то следы на накопителях. Ведь если вирус размещается и действует только внутри оперативной памяти, не соприкасаясь с жестким диском или SSD, значит, следов на них он тоже не оставит.

В 2014 году был ряд новостей о так называемых RAM malware, но тогда это относилось к довольно узкой группе поражаемых устройств — к платежным терминалам.

Данные транзакций считаются защищенными, так как хранятся в зашифрованном виде на серверах платежных систем. Но существует очень короткий период времени, в течение которого информация для авторизации платежа хранится в виде plain text. Причем хранится именно в оперативной памяти платежного терминала.

Само собой, хакерам этот кусок показался слишком лакомым, чтобы просто так пройти мимо него, и на свет появились зловреды, собирающие информацию из RAM POS-терминалов — номера карт, адреса, коды безопасности и имена пользователей.

А затем кто-то решил пойти дальше, вспомнив, что у компьютеров тоже есть оперативная память.

RAM-only

- зловред прописывает себя непосредственно в оперативную память, минуя жесткие диски

- из-за этого при проверке безопасности его не получается обнаружить

- для прописывания зловреда в память злоумышленники использовали популярные средства администрирования — PowerShell, Mimikatz, Metasploit

- для передачи данных использовались сайты, созданные на национальных доменах таких стран как Габон, Центральноафриканская Республика и Мали. Их домены характерны тем, что они не сохраняют WHOIS-информацию о том, кому принадлежал конкретный домен, после истечения срока его продления. То есть еще минус одна возможность как-то отследить злоумышленника.

Найти такие вирусы трудно, потому что в привычном виде они на самом деле не оставляют следов. Нет каких-то установленных приложений. Нет отдельных файлов, раскиданных в разных папках, включая системные или скрытые.

Но где-то же они оставляют следы?

Само собой, если вирус не оставляет следов на накопителях, на них нет и особого смысла искать. И что тогда? Правильно — реестр, дампы памяти и сетевая активность. Надо же ему как-то прописать себя в память (причем так, чтобы сохранять работоспособность и после перезагрузки машины), а затем как-то передавать данные на сервер злоумышленника.

Специалисты “Лаборатории Касперского” тщательно проанализировали дампы памяти и записи реестра с машин, подвергшихся заражению, и с помощью Mimikatz и Meterpreter смогли реконструировать атаку.

Фрагмент кода, загруженного с помощью Meterpreter с сайта adobeupdates.sytes[.]net

Скрипт, сгенерированный фреймворком Metasploit.

Выделяет необходимое количество памяти, использует WinAPI и загружает утилиту Meterpreter прямо в оперативную память.

Стоит ли опасаться подобного

С одной стороны – безусловно да. Вирус, каким бы он ни был, направлен не на то, чтобы сделать вашу работу за компьютером более комфортной.

С другой стороны, не так сильно (пока не так сильно), как обычных вирусов и тех же шифровальщиков. Хотя бы потому, что на данный момент главная цель подобных атак — финансовые учреждения, а не обычные пользователи.

Но кто знает, как часто таких зловредов будут создавать и использовать уже в ближайшее время.

___________________________________________________________________________

Напоминаем, что весна — отличный повод обновляться не только листочкам на деревьях, но и системным блокам у вас под столом. Специально для этого у Kingston действуют акции в магазинах-партнерах. Например, в сети DNS до 15 апреля можно со скидкой купить оперативную память Kingston SO-DIMM, подробности — акция и действуют специальные цены на модули памяти Kingston и HyperX для компьютеров и ноутбуков по промокоду KINGMEM. А в магазинах Ситилинк до 7 апреля скидки распространяются сразу на несколько видов оперативки, и там также важно не забывать вводить промокод — DDR3HX. Так что есть смысл поспешить за новой памятью и выгодно обновиться.

Для получения дополнительной информации о продукции Kingston и HyperX обращайтесь на официальный сайт компании .

Программы зависают, тормозит компьютер, приложения не отвечают. С подобными проблемами сталкивался практически каждый пользователь ПК и сталкивается до сих пор. Причин для этого есть огромное множество, но сегодня речь пойдет о файле svchost.exe, который пожирает большую часть ресурсов компьютера.

Мы расскажем, что за процессы связаны с этим файлом, почему он так сильно нагружает систему и как правильно с этим бороться.

Описание svchost.exe

Подобная проблема появилась довольно таки давно, однако до сих пор в интернете нет ресурса, где были бы описаны все нюансы и способы борьбы. Данная статья будет посвящена решению на Windows 7.

Стоит начать с того, что svchost.exe является системным процессом. Он должен находится по адресу: C:\Windows\System32\

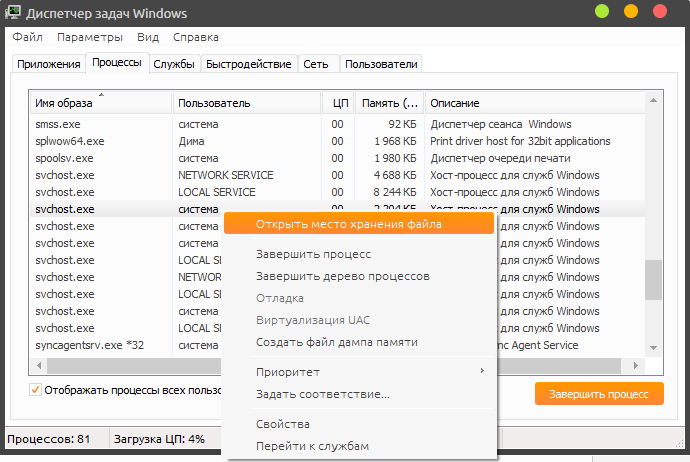

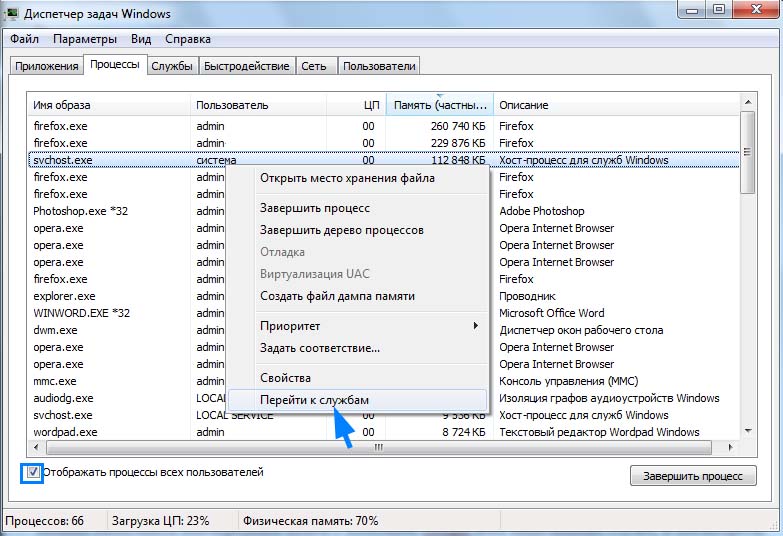

Проверить местонахождение приложения с названием svchost.exe совсем несложно, достаточно лишь зайти в диспетчер задач (Ctrl+Alt+Delete – Диспетчер задач), найти процесс с этим названием, который потребляет много оперативной памяти, щелкнуть правой кнопкой мыши и выбрать пункт «Открыть место хранения файла. Процесс будет отображаться в диспетчере только, если у Вас стоит галочка «Отображать процессы всех пользователей. В окне проводника вы увидите файл и папку, в которой он находится.

- Система

- LOCAL SERVICE

- NETWORK SERVICE

Кстати, не стоит пугаться того, что в диспетчере задач отображается так много копий svchost.exe. Эта программа предназначена для работы различных приложений, использующих dll библиотеки, соответственно, порой множеству программ весьма затруднительно пользоваться одним svchost.exe и запускаются его копии, но с разными идентификационными номерами.

Отключение обновления Windows 7

Так что же делать, если после проверки svchost.exe не был заподозрен как вредоносный файл или вирус?

Решение оказалось очень простым. По умолчанию у каждого пользователя Windows 7 стоит автоматический поиск обновлений и их установка. Несмотря на выбор периода поиска и установки, ОС все равно постоянно их ищет, что в некоторых случаях приводит к подобной проблеме. На моем личном компьютере при наличии 4 ГБ оперативной памяти свободными были лишь 300 МБ, svchost.exe пожирал 2,5 ГБ.

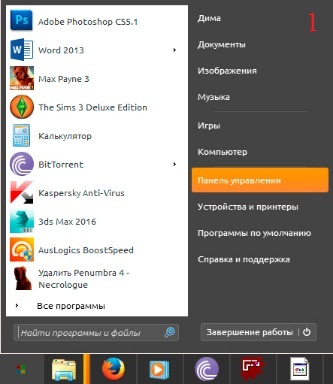

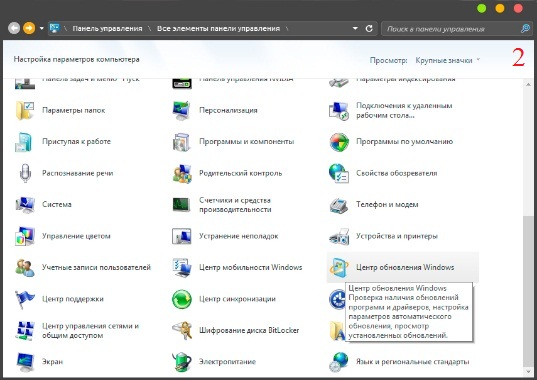

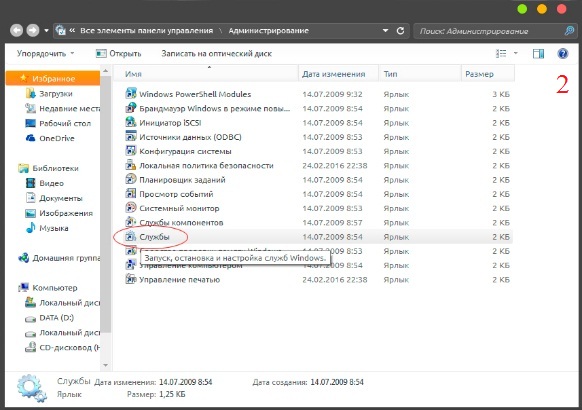

Для отключения обновлений необходимо проделать следующие шаги:

Отключение скрытой функции обновления Windows

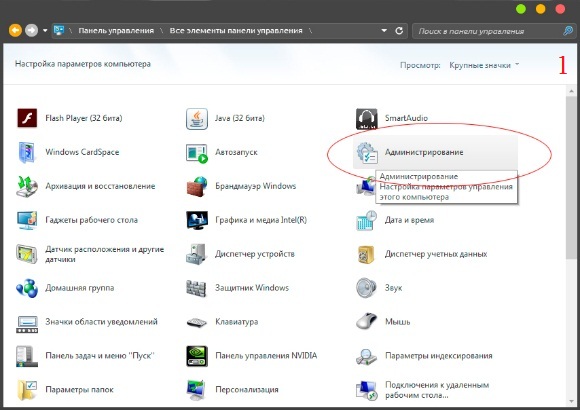

Казалось бы, на этом история должная закончится, но несмотря на важность и необходимость этих действий svchost.exe по прежнему будет пожирать оперативную память, поскольку этого недостаточно для полного отключения обновлений. Для окончательного решения проблемы необходимо произвести еще несколько действий, а именно:

Что это за процесс svchost.exe (netsvcs)?

Svchost.exe (netsvcs) – это основной хост-процесс для служб Windows, без которого операционная система не будет работать. Так как через него запускаются многие службы, можно наблюдать кратковременные всплески использования процессора и оперативной памяти.

Причины высокой нагрузки процессом svchost.exe (netsvcs)

Проблема очень серьезна, поскольку общий объем оперативной памяти, используемой процессом svchost.exe (netsvcs) доходит до 50% после включения ПК и увеличивается до точки, когда компьютер становится настолько медленным, что за ним невозможно работать и требуется только перезагрузка. Проблема не является исключением для какой-то определенной версии ОС, от нее не застрахованы пользователи Windows 7, 8.1 и 10.

Высокая нагрузка на процессор и ОЗУ может произойти по двум основным причинам:

- Утечка памяти Windows 10 . Нагрузка на ОЗУ возникает, когда программе, использующей svchost.exe, не удается освободить память, в которой она уже не нуждается.

- Svchost.exe (LocalSystemNetworkRestricted) . Проблема возникает, когда процесс LocalSystemNetwork начинает интенсивно использовать процессор и ОЗУ, больше чем ему требуется, тем самым вызывая утечку памяти.

Среди прочих причин источником проблемы может быть вирус или вредоносная программа, которая маскируется под этот процесс и запускается автоматически при загрузке системы.

Если столкнулись с неполадкой, когда svchost.exe (netsvcs) грузит процессор и память, воспользуйтесь следующими решениями.

Проверка на вирусы

Для эффективного лечения сначала проверьте систему антивирусной программой типа Malwarebytes, затем воспользуйтесь более мощным антивирусом.

Очистка журналов событий

В некоторых случаях процесс потребляет высокий процент памяти из-за слишком больших файлов журналов.

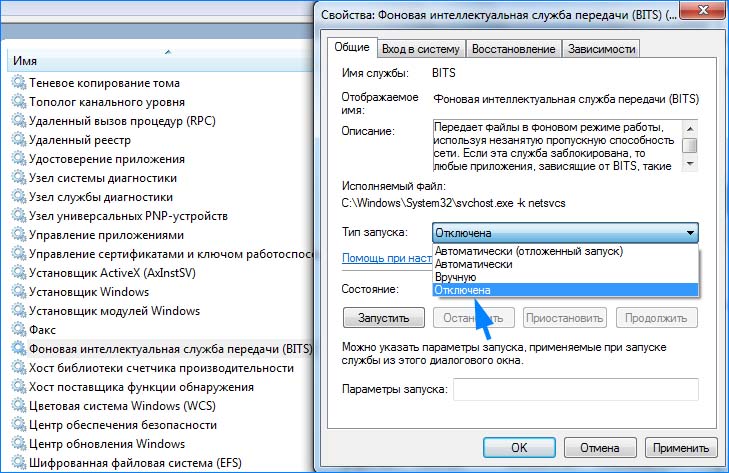

Отключение службы BITS

Фоновая интеллектуальная служба передачи (BITS) – это компонент операционной системы, который использует незанятую пропускную способность сети для загрузки критически важных для ОС данных (например, обновлений ОС) в фоновом режиме. Но иногда она работает со сбоями, чрезмерно снижая пропускную способность и скорость передачи по сети, в результате svchost.exe начинает грузить почти до 100% оперативную память и процессор.

Поэтому при снижении скорости интернета и высокой нагрузке на ОЗУ попробуйте отключить BITS.

Перезагрузите компьютер. Посмотрите, насколько svchost.exe грузит ЦП и ОЗУ.

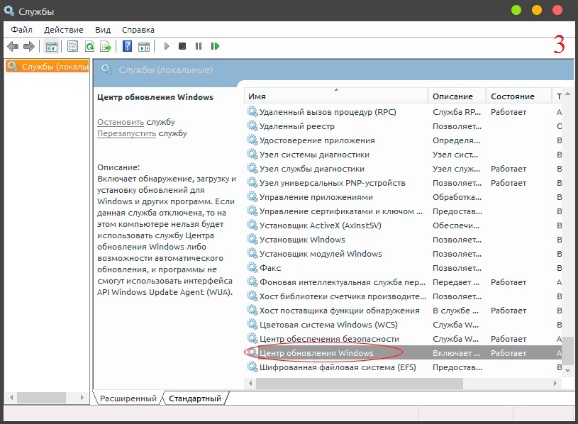

Отключение Центра обновления Windows

Известны случаи, когда из-за службы Центра Обновления Windows svchost.exe начинает сильно грузить память и процессор. Чтобы проверить, не является ли он источником проблемы, выполните следующие действия:

После перезагрузки ПК проверьте в Диспетчере задач нагрузку на ОЗУ. Имейте в виду, отключение этой службы означает, что Центр обновления Windows не будет автоматически устанавливать ожидающие обновления.

Поэтому если убедитесь, что проблема не Центре обновлений, включите ее обратно.

Отключение проблемных служб

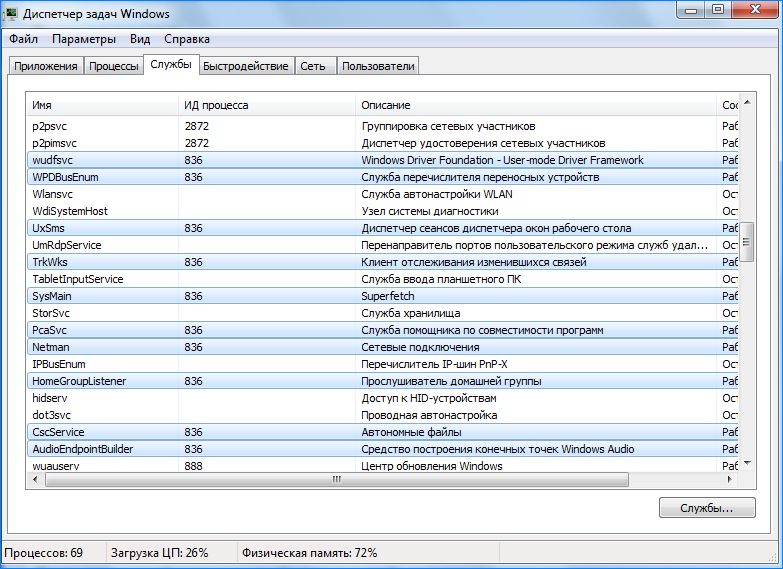

Для решения сначала определим, какая служба или программа работает под процессом svchost.exe и потребляет много ресурсов процессора и памяти. Затем ее отключим или полностью удалим.

На этой вкладке будет выделено несколько служб, которые работают под этим процессом.

Теперь нужно выяснить, какая из них грузит оперативную память и процессор. Определить ее можно двумя способами:

- Можно выполнить поочередный поиск с помощью Google всех выделенных служб, и посмотреть, является ли их отключение критическим для системы или нет.

- Попробуйте по очереди остановить службы, пока нагрузка на ЦП и ОЗУ не вернется к нормальному состоянию.

После того, как обнаружили проблемную службу или приложение, ее нужно полностью отключить.

Нажмите клавиши Win + R, впишите команду services.msc, подтвердите ее запуск на Enter. В списке кликните правой кнопкой мыши кликните на проблемную, выберите Свойства.

Итак, что это такое и почему он работает на вашем компьютере?

Согласно Microsoft, svchost.exe — это общее имя хост-процесса для сервисов, которые запускаются из динамически подключаемых библиотек. Microsoft перенесла все функции служб Windows в файлы библиотеки динамической компоновки (файл .dll) . Тем не менее, вы не можете выполнить DLL-файл непосредственно из Windows. Он должен быть загружен из исполняемого (.exe) приложения. Вот почему родился svchost.exe.

Почему запустился больше чем один svchost.exe?

Возможно, вы знаете, что в Windows много сервисов, и если вы когда-либо просматривали какие-либо из них, многие из них требуются при загрузке операционной системы Windows (ОС).

Поэтому, если Windows использует только один экземпляр svchost.exe для загрузки всех служб, сбой может привести к выходу из строя всей системы Windows. В этом случае Microsoft организовала службы в логические группы, и для каждой группы будет создан свой файл svchost.exe.

Снять задачу из 100% svchost.exe (netsvcs) — проблема высокой загрузки процессора или памяти

За последние несколько недель я получил много писем от пользователей, которые жалуются на процесс svchost.exe. Дело в том, что он использует слишком много ресурсов ЦП или ОЗУ, даже когда на компьютере не запускаются какие-либо приложения.

Исходя из моего опыта, в большинстве случаев причина высокой загрузки ЦП или памяти svchost.exe (netsvcs) заключается в том, что ваш компьютер заражен вирусом или вредоносным приложением. Однако эта проблема может быть вызвана другими факторами:

- Центр обновления Windows.

- Полный файл журнала событий.

- Другие программы

- Сервисы Windows.

Я столкнулся с проблемой высокой загрузки процессора svchost.exe несколько раз. В зависимости от причины, вам нужно будет использовать соответствующее решение для ее устранения.

В этой статье я покажу вам несколько методов, с помощью которых вы сможете узнать, как диагностировать и устранять проблемы с высокой загрузкой процессора или памяти svchost.exe (netsvcs) , с подробными инструкциями.

Для начала проверьте компьютер на наличие вирусов или вредоносных программ.

Если на ваш компьютер влияют вирусы любые другие вредоносные программы, процесс svchost.exe (netsvcs) может использовать больше ресурсов ЦП или памяти, чем когда-либо, до 100%.

Поэтому перед диагностикой и устранением проблемы высокой загрузки ЦП svchost.exe необходимо использовать антивирусное программное обеспечение для полной проверки компьютера.

Антивирус Касперского

В случае, если ваш компьютер подвержен вредоносным программам, я бы посоветовал вам загрузить RogueKiller или AdwCleaner для сканирования и удаления вредоносных программ с вашего компьютера.

Как отключить службы, которые вызывают svchost.exe — проблема: Высокая загрузка ЦП

Как я уже упоминал выше, процесс svchost.exe необходим многим программам и службам, чтобы помочь им работать.

Поэтому, если вы хотите найти причину, по которой он использует много ресурсов ЦП / ОЗУ, вы должны найти программу или службу, которая работает под конкретным процессом svchost.exe.

После этого отключите службу или удалите программу, вызвавшую проблему высокой загрузки ЦП.

Чтобы определить программу или службу, которая использует много вашего ЦП / ОЗУ, следуйте этим инструкциям:

В Windows 8, 8.1 и Windows 10:

Это оно! Теперь проблема высокой загрузки ЦП svchost.exe (netsvcs) должна быть устранена.

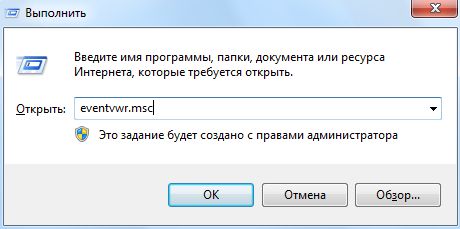

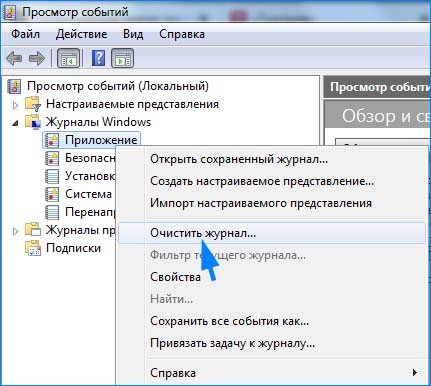

Попробуйте очистить журнал просмотра событий

Иногда очистка файла журнала Windows Event Viewer может помочь решить проблему высокой загрузки ЦП svchost.exe. Для этого следуйте этим инструкциям:

Диагностика и устранение неполадок Центра обновления Windows

Согласно Microsoft, когда Центр обновления Windows проверяет наличие новых обновлений или загружает их в фоновом режиме, может возникнуть проблема с высокой загрузкой ЦП svchost.exe.

Совет: перед использованием любых методов ниже вы можете удалить обновления Windows, которые устанавливались в последнее время. В большинстве случаев новые обновления не совместимы с вашими текущими настройками или приложениями и вызывают проблемы с этим большим ресурсом компьютера. Поэтому лучше удалить (откатить) эти обновления, чтобы увидеть, откуда возникла проблема.

Для диагностики и устранения неполадок Центра обновления Windows выполните следующие инструкции:

В результате, первый шаг, который вы должны сделать, — заставить ОС Windows повторно загрузить новые обновления. Для этого вам нужно очистить папку SoftwareDistribution . Следуйте следующим инструкциям, чтобы очистить папку:

Если проблема с высокой загрузкой Svchost остается, перейдите к следующему шагу.

Шаг № 2. Использование средства устранения неполадок Центра обновления Windows

Вы можете посетить эту веб-страницу с сайта Microsoft.com, чтобы загрузить средство устранения неполадок Центра обновления Windows.

После того, как он будет завершен, давайте еще раз проверим наличие обновлений относительно того, сохраняется ли проблема с высокой загрузкой процессора Svchost.exe (netsvcs).

Вам также следует загрузить последнюю версию агента Центра обновления Windows и установить ее на свой компьютер. Посетите здесь, чтобы скачать его.

Если после установки обновлений Windows возникает проблема с высокой загрузкой процессора Svchost.exe (netsvcs), я бы порекомендовал вам удалить эти обновления, поскольку это может быть причиной этой проблемы. Кроме того, вы можете использовать DISM (Обслуживание образов развертывания и управление ими) или Готовность обновления системы, чтобы исправить ошибки Центра обновления Windows.

Может ли процесс svchost.exe быть вирусом?

Если файл svchost.exe находится в папке C: \ Windows \ System32 , беспокоиться не о чем.

Однако, если вы сомневаетесь, что на ваш компьютер могут влиять вирусы или вредоносные программы, вам следует использовать антивирус для полной проверки.

Читайте также: