Вирусы на нулевой дорожке

Недалече имел разговор по телефону с отцом, примерного такого смысла. Отец решил поменять висту на ХП на домашнем компе. Если не ошибусь, то брендовый асер. Вызвал по телефону человека из какой-то комп фирмы (я в другом городе), мастер долго мучился, что-то тестил, ставил, ХП не ставилась. В итоге подытожил - в нулевом секторе вирус, поставить не получится. Вылечить я его не смогу, только в офисе, и стоить будет тыща рублей. Как понимаю бред? Или отец что-то не так понял и в этом есть какое-то рациональное зерно? Разъясните плиз, может кто с этим сталкивался, ну и что делать?

P.S. Чуть запутался, исправил.

| Конфигурация компьютера |

| 4. Roxx2000 , 28.11.2008 12:19 | ||

| 5. Егор , 28.11.2008 12:21 |

| Долго искал ваш ответ, но нашел. Для всех, он в последнем абзаце.

Добавление от 28.11.2008 12:23: Roxx2000 |

| 6. Roxx2000 , 28.11.2008 12:24 |

Не, на самом-то деле, есть один вариант написания бутового вируса для Windows. Но, насколько я знаю, этот вариант ещё никто не реализовал.

| 8. AYM , 28.11.2008 13:04 |

| Джамаль Под Windows бут-вирусы не живут. Поэтому сказки про заражённый бут-сектор можете пересказывать детишкам как Вы самоуверены))) живут. на прошлой недели ловили кто ломится черз прокси на левые сайти, которых в природе нет. в результате выловлен BACKDoor.MaosBoot судя по антивию именно в бутблоке он и проживал |

| 10. Roxx2000 , 28.11.2008 13:41 |

| 11. Antech , 29.11.2008 17:02 |

| Бутовые вирусы до сих пор существуют. Сравнительно недавно восстанавлиал я кому-то разделы, в MBR был вирус. Подробности не помню. То, что вирус загрузочный, это 100%. Собственно, об этом сказано в описании вируса, которое было найдено в сети. И то, что я увидел на диске, описанию соответствовало. Вирус пишется в MBR вместо обычного загрузчика. Оригинальную MBR он копирует в один из неиспользуемых начальных секторов. Что характерно, вирус создает раздел с типом 0E (не путать с 0F) или изменяет тип на 0E существующему разделу, я точно не помню. Что происходит с функционированием вируса после загрузки Винды - это другой вопрос, но, так или иначе, вирус был словлен на компе с Виндой, и вирус сделал свое дело. Так что не перевелись еще загрузочные тараканы. |

Добавление от 13.01.2009 03:30:

Victoria 4.3 Windows Хотел закачать но Avast червя не захотел

| 13. mwz , 13.01.2009 09:35 |

| Фарамир

WinHex хотя бы. |

| 14. Antech , 13.01.2009 12:42 |

| Фарамир WinHex, DMDE, HxD, Tiny Hexer. |

| 15. Argogo , 13.01.2009 22:50 |

| Я так понимаю, что безусловная перезапись MBR при помощи одной из команд консоли восстановления (кажется FIXMBR) не рассматривается? (Для осей до win2k- FDISK /MBR) |

| 17. Antech , 16.01.2009 14:16 |

| Argogo Надежнее посмотреть/исправить редактором. Тем более, это очень просто. |

| 18. Sergonian , 26.06.2009 22:35 |

| Такая же проблема. Товарищ принес бук, тупо виснет виста при загрузке. Удалил. Начал ставить ХР, синее окно при установке. Вобщем раз пять пробовал и все разные ошибки выскакивают, то файл скопирован неверно , то хард неисправен. Викторией прошел, диск нормальный, да и буку год всего и немного пользуются. Решил винт на комп поставить, начал винду грузить и у меня синее окно. Проверил нод-32 обнаружил вирус в загрузочном секторе на его диске и у меня на флешке. Я его сразу убрал, а флешку форматнул PeToUSB- прога для загрузки винды с флеш. На флешке вирус пропал, на моих дисках его нет, а как здесь избавиться не знаю. Да у товарища бук был нете, тупо завис. Он выключил, а запуститься больше не смог. Можно ли как-то форматировать загрузочный сектор? Как можно с командной строки форматнуть его? |

| 19. Antech , 26.06.2009 22:46 |

| Sergonian Magic Boot Disk - MHDD - CLRMBR. (Разделы будут удалены.) Если надо сохранить таблицу разделов. WinHex, HxD или DMDE; открыть физический диск и обнулить байты 0. 1BDh. Можно также в консоли восстановления FIXMBR, вроде должно сработать. Но если при установке ошибки разные, врядли это вирус. Вы ведь грузитесь с установочного компакта, вирусу не передается управление. А установщик переписывает загрузчик в MBR и вирус улетает. |

Компания Symantec сообщила об обнаружении нового образца хакерского программного обеспечения, способного изменять загрузочный сектор главного жесткого диска компьютера. В компании отмечают, что обнаруженное ПО относится к средствам удаленного администрирования (руткит) и предназначено для работы с Windows.

По словам экспертов Symantec, обнаруженный код - это принципиально новая разработка, которая не использует какие-либо ранее задействованные вредоносные коды, поэтому на сегодня далеко не все антивирусы способны обнаруживать новый руткит.

Руткит модифицирует код главного загрузочного сектора (master boot record), где хранится информация об операционной системе или системах (если их несколько), которой следует передать управление компьютером после проверки BIOS.

"Традиционные руткиты инсталлируются в системе как драйверы, примерно также как и остальное программное обеспечение и файлы. Эти драйверы грузятся вместе с операционной системой на этапе включения компьютера, но новый руткит записывает себя еще до операционной системы и начинает выполнятся до старта ОС", - говорит Оливер Фредрих, руководитель антивирусного подразделения Symantec.

"Такой метод дает беспрецедентный контроль над компьютером, фактически код прячется там, где ни один руткит до него не прятался", - говорит он.

По данным исследователей из института SANS, статистический анализ показал, что на сегодня данным руткитом заражены несколько тысяч компьютеров по всему миру, а первые признаки нового вредоносного кода появились в середине декабря 2007 года. Кроме того, в SANS сообщили, что обнаружили несколько сайтов, при помощи которых руткит распространяется.

"Это очень серьезная угроза и она показывает навыки ряда компьютерных преступников. Несмотря на то, что концепция несанкционированного модифицирования не нова, примененный подход ранее почти не использовался. Очевидно, что здесь поработали профессионалы, которые в последствии на базе этого кода могут создать и дополнительные схемы похищения данных и получения контроля над пользовательским компьютером", - говорят в Symantec.

В Verisign отметили, что первая волна атак нового руткита, судя по данным траффика, была 12 декабря, вторая - 19 декабря 2007 года. По словам Мэтью Ричардса, директора VeriSign iDefense Labs, на сегодня около 5 000 компьютеров заражены руткитом.

В Symantec говорят, что полученные на данный момент сведения свидетельствуют о том, что код работает только в Windows XP, пользователи Windows Vista пока находятся вне опасности, так как для своей работы руткит требует административных привилегий, а Vista при подобных обращениях выводит запрос на выполнение.

Еще одна опасность кода заключается в том, что из-за нахождения в главной загрузочной записи его крайне трудно обнаружить из операционной системы средствами антивируса. "Единственный верный способ удалить этот код - запуск консоли восстановления Windows c инсталляционного диска, также следует воспользоваться командой fixmbr в командной строке. В ряде BIOS есть функций для запрещения записи в загрузочный сектор, сейчас эта функциональность может оказаться полезной", - говорит Элия Флорио, антивирусный аналитик Symantec.

Более подробные данные о рутките можно получить по адресу gmer.net/

mbr/

| 21. Sergonian , 26.06.2009 23:39 |

| Antech! Благодарю что откликнулся. Нно я не силен с доспрогами. Скачал Magic Boot Disk v2.0, загрузил, диск опредилился. C:\MHDD> Здесь что напечатать, чтоба весь диск форматнуть с загрузочным сектором или загрузочный? |

| 23. Sergonian , 27.06.2009 01:19 |

| Я не на шутку озадачился. У меня дисковод пропал. В оборудовании совсем его нет. Час назад нарезал Magic Boot Disk v2.0, сейчас хотел нарезать mhdd32ver4.6, а дисковода нет |

C:\MHDD> Здесь что напечатать

MHDD.EXE

Shift+F3 - Выбрать диск

ID (EID) - Проверить, что выбран нужный диск

CLRMBR - Очистить MBR (с записью копии в сектор 1)

Не забывайте, что таблица разделов будет удалена. Чтобы вернуть разделы:

TOF

Filename: mbr.img

Start LBA: 1

End LBA: 1

FF

Filename: mbr.img

Start LBA: 0

End LBA: 0

Естественно, это также вернет и гипотетический вирус.

Вы память проверили? MBR'ные вирусы до сих пор бывают, я как-то видел один, но это очень редко. Чаще обычные черви..

| 25. Sergonian , 02.07.2009 17:40 |

| в Диспетчере Устройств, в Управлении Дисками Только виртуальные созданные Alcohol 120%

Добавление от 02.07.2009 17:47: В ноутбуке виндовс стал, но все проги при установке дают различные ошибки. Бывает просто выключу бук через меню пуск, после включения тоже пишет, что виндовс восстановлен после серьезной ошибки. Чем можно просканировать память и дисковод? Подозрение что с дисковода все с ошибками грузится. Нод 32 обновленный поставил вирусы не находит, но сейчас при очередном сканировании диска бук завис напрочь, даже диспетчер задач не вызывается и индикатор дисковода не горит и не мигает. |

| 26. Walen , 06.08.2011 23:04 |

| Привет всем! У меня вирус в шестнадцатиричном секторе как мне удалить его форматирование и удаление не помогает только если уничтожение файлов помогает, но я уже не смогу востоновить файлы, а они мне нужны помогите пожалуста?

Антивирусы Firewal не советовать тоже не поможет! Спасибо! |

| 27. AYM , 07.08.2011 00:10 |

| Walen меня вирус в шестнадцатиричном секторе где-где? форматирование и удаление не помогает только если уничтожение файлов помогает 2. В присутствии хозяина (хозяйки) включаем компьютер. Внимательно следим за процессом загрузки. Сначала запускается программа POST, записанная в ПЗУ BIOS. Она тестирует память, тестирует и инициализирует прочие компоненты компьютера и завершается коротким одиночным гудком. Если "вирус" проявляет себя уже на этом этапе – он здесь ни при чем. Теоретически вирус может существовать и в BIOS: предполагается, что первые вирусы на территорию СССР "приехали" внутри болгарских ПЗУ (современные ПЗУ часто не являются "постоянными запоминающими устройствами", они предусматривают возможность перезаписи BIOS). 3. В присутствии хозяина (хозяйки) пытаемся вызвать необычное поведение компьютера. а) Идеально, если вирус (если это действительно он) самостоятельно извещает всех о своем присутствии, например, выводит на экран сообщение типа "I am VIRUS!". Вирусы проявляют себя различными способами: проигрывают мелодии, выводят на экран посторонние картинки и надписи, имитируют аппаратные сбои, заставляя дрожать экран. Но, к сожалению, чаще всего вирусы специально себя не обнаруживают. К антивирусным программам прилагаются каталоги с описаниями вирусов (для AidsTest они хранятся в файле aidsvir.txt, для DrWeb – в файле virlist.web). Наиболее полным является гипертекстовый каталог avpve, входящий в состав антивирусного пакета Е. Касперского. В нем можно не только прочитать достаточно подробное описание любого вируса, но и понаблюдать его проявления. От настоящих вирусов следует отличать так называемые "студенческие шутки", особенно широко распространенные на компьютерах ВУЗов и школ. Как правило, это резидентные программы, которые периодически производят напоминающие работу вирусов видео– и аудиоэффекты. В отличие от настоящих вирусов, эти программы не умеют размножаться. Наличие такого рода программ на "бухгалтерских" компьютерах маловероятно. б) Очень часто сбои вызываются вирусами не преднамеренно, а лишь в силу их несовместимости с программной средой, возникающей из-за наличия в алгоритме вируса ошибок и неточностей. Если какая-либо программа "зависает" при попытке запуска, существует очень большая вероятность, что именно она и заражена вирусом. Если компьютер "виснет" в процессе загрузки (после успешного завершения программы POST), то при помощи пошагового выполнения файлов config.sys и autoexec.bat (клавиша F8 в DOS 6.х) можно легко определить источник сбоев. 4. Не перегружая компьютер, запускаем (можно прямо с винчестера) антивирус, лучше всего DrWeb с ключом /hal. Вирус (если он есть) попытается немедленно заразить DrWeb. Последний достаточно надежно детектирует целостность своего кода и в случае чего выведет сообщение "Я заражен неизвестным вирусом!" Если так и произойдет, то наличие вируса в системе доказано. Внимательно смотрим на диагностические сообщения типа "Файл такой-то ВОЗМОЖНО заражен вирусом такого-то класса" (COM, EXE, TSR, BOOT, MACRO и т. п.). Подозрения на BOOT-вирус в 99 % бывают оправданы. Однажды DrWeb 3.20 "ругался" на BOOT-сектор дискеты, "вылеченной" AidsTest от вируса LzExe, поэтому антивирусным программам тоже не всегда можно доверять. Наличие большого количества файлов, предположительно зараженных вирусом одного и того же класса, с большой достоверностью указывает на присутствие в компьютере неизвестного вируса. Но могут быть и исключения – DrWeb версии 3.15 и ниже активно "ругался" на стандартные DOC-компоненты WinWord 2.0. Кроме того, DrWeb определяет наличие в памяти компьютера неизвестных резидентных вирусов и Stealth-вирусов. Ошибки при их определении (в последних версиях антивируса) достаточно редки. Версия 3.15, не умеющая лечить вирус Kaczor, исправно заподозрила наличие агрессивного резидента в памяти. Версия же 3.18, умеющая его лечить, в инфицированной системе вообще ничего не заметила, а детектировала и вылечила вирус лишь при загрузке с чистой дискеты. При этом нужно иметь в виду, что предупреждения типа "Странная дата файла", единичные подозрения на COM-, EXE-вирусы и прочее вряд ли могут быть расценены как бесспорное доказательство наличия вируса. MACRO-вирусы живут исключительно в Windows и никакого негативного влияния на DOS-программы оказать не могут, за исключением того случая, когда они что-либо стерли в Windows-сеансе. 5. Нередко сбои бывают вызваны естественными причинами, никакого отношения к вирусам не имеющими. а) Аппаратные сбои. Исключить эту возможность поможет загрузка с чистой дискеты и запуск (с нее) диагностической программы ndiags. Тестируем память, основную плату, порты и все остальное. Иногда достаточен простой внешний осмотр компьютера – может быть, что-то неправильно подключено. б) Нарушения в логической структуре диска. Загружаемся с чистой дискеты и запускаем (с нее) ndd. Сначала просто отмечаем наличие ошибок (перекрестных цепочек, потерянных кластеров и так далее). Если ошибок очень много и подавляющее их число относится к СОМ– и ЕХЕ-файлам, то ни в коем случае нельзя выполнять операцию исправления ошибок: это может быть DIR-подобный вирус, и такое "лечение" диска может стать для многих программ фатальным. Если ошибки есть и их относительно немного, рискуем и лечим диск. Вновь загружаемся с винчестера. Сбои пропали? в) Конфликты между различными компонентами операционной системы и прикладными программами. Особенно "вредоносными" являются дисковые драйверы-обманщики, активно видоизменяющие (пусть и с благородными целями) информацию, считываемую или записываемую на диск: – дисковые кэш (SMARTDRV, NC_CASHE); – упаковщики дисков (DblSpace, DrvSpace, Stacker); – системы безопасности (антивирусные мониторы типа PROTECT, HDPROT, ADM и прочие, системы разграничения доступа DISKMON, DISKREET). Нередко сбоят устаревшие пристыковочные системы защиты от несанкционированного копирования, типа NOTA или CERBERUS. 6. Наконец, самый интересный случай – вирус явно не обнаружен, но подозрения на его наличие по-прежнему остаются. Достаточно подробно эту тему изложил Е. Касперский в своей книге "Компьютерные вирусы в MS-DOS", избранные фрагменты которой можно найти в гипертекстовом каталоге avpve того же автора. Остается только привести краткое изложение этих глав с уточнениями и замечаниями (может быть, весьма спорными). а) Обнаружение загрузочного вируса. Загружаемся с чистой дискеты и, запустив DiskEditor, заглядываем в сектор 0/0/1 винчестера. Если винчестер разделен (при помощи fdisk) на логические диски, то код занимает приблизительно половину сектора и начинается с байт FAh 33h C0h (вместо 33h иногда может быть 2Bh). Заканчиваться код должен текстовыми строками типа "Missing operating system". В конце сектора размещаются внешне разрозненные байты таблицы разделов. Нужно обратить внимание на размещение активного раздела в таблице разделов. Если операционная система расположена на диске С, а активен 2, 3 или 4 раздел, то вирус мог изменить точку старта, сам разместившись в начале другого логического диска (заодно нужно посмотреть и там). Но также это может говорить о наличии на машине нескольких операционных систем и какого-либо boot-менеджера, обеспечивающего выборочную загрузку. Проверяем всю нулевую дорожку. Если она чистая, то есть ее сектора содержат только байт-заполнитель, все в порядке. Наличие мусора, копий сектора 0/0/1 и прочего может говорить о присутствии загрузочного вируса. Впрочем, антивирусы при лечении загрузочных вирусов лишь "обезглавливают" противника (восстанавливают исходное значение сектора 0/0/1), оставляя тело "догнивать" на нулевой дорожке. Проверяем boot-сектор MS-DOS, он обычно расположен в секторе в 0/1/1. Его внешний вид для сравнения можно найти как в вышеупомянутой книге Е. Касперского, так и на любой "чистой" машине. Итак, если вирус обнаружен, при помощи DiskEditor переписываем в файл зараженный объект: MBR 0/0/1 (а лучше всю нулевую дорожку), boot 0/1/1 и все остальное. Желательно отправить этот комплект вирусологам. Копию, при желании, оставляем себе – для опытов. б) Обнаружение файлового вируса. Нерезидентные файловые вирусы специально не скрывают своего наличия в системе. Поэтому основным признаком заражения файла является увеличение его длины, которое легко заметить даже в инфицированной операционной системе. Резидентные вирусы могут скрывать изменение длины файла (да и вообще наличие своего кода внутри файла-жертвы), если они написаны по Stealth-технологии. Но при загрузке с "чистой" дискеты это можно увидеть. Некоторые вирусы не изменяют длину заражаемых программ, используя "пустые" участки внутри файла программы или кластерный "хвост" файла, расположенный после последнего заполненного сектора. В этом случае основной признак заражения – изменение контрольной суммы байт файла. Это легко обнаруживают антивирусы-инспектора типа AdInf. В качестве крайней меры можно рассматривать прямое изучение кода программ, подозрительных с точки зрения наличия в них вируса. Одно из лучших программных средств для оперативного изучения кода вирусов – программа HackerView (hiew.exe by SEN). Но, поскольку "по умолчанию" компьютер чужой, hiew, td, softice, ida и подобных программ на нем может просто не оказаться. Зато стандартный отладчик debug присутствует точно. Загружаем подозреваемую на наличие вируса программу (в чистой операционной системе) в память при помощи команды debug . Команда u позволяет дизассемблировать фрагмент кода, команда d – просмотреть его в шестнадцатеричном формате, команда g запускает программу на выполнение с остановом в указанной точке, команда t обеспечивает пошаговую трассировку кода, команда r отображает текущее содержимое регистров. Чтобы визуально распознать наличие вируса по коду, конечно, необходим определенный опыт. Вот на что надо обращать особое внимание: – Наличие в начале программы последовательности команд подобного типа крайне подозрительно:

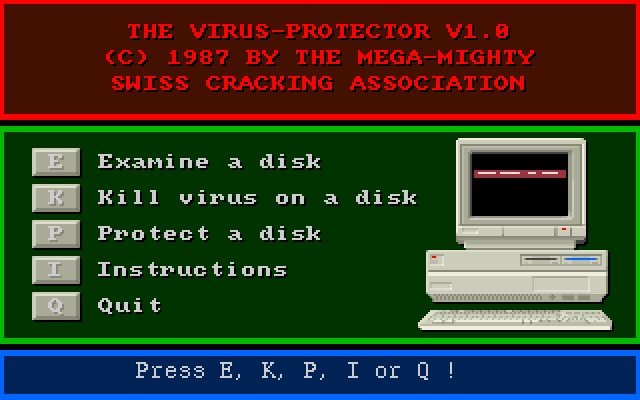

SCA: первый вирус для Commodore AmigaПроявлялся вирус в виде следующей надписи на экране:

Несмотря на свою кажущуюся безобидность, вирус мог нанести реальный вред программам, дискеты с которыми имели собственные загрузчики. Переписывая себя на новый диск, вирус нарушал код boot-loader’а, вследствие чего программа переставала запускаться. Для борьбы с вирусом SCA существовала и специальная программа, созданная программистом под ником Saturnus The Invincible. Ниже вы можете ознакомиться с демонстрацией её интерфейса.

Видео не для слабонервных: Master Virus Killer расправляется с SCA ZX Spectrum

Посмотреть на пример DZU можно здесь (генератор демок с крестом, жестокий к диску). Рекомендуем не использовать для просмотра демо реальные дискеты и машины, если у вас таковые все еще имеются, а ограничиться эмуляцией в Unreal Speccy. В завершение приведем скриншот-цитату пользователя Evgeny Muchkin с сайта zx-pk.ru. Он описывает работу еще одного примечательного вируса-трояна на Спектруме:

Чтобы не раздувать статью излишним количеством информации, дадим пару интересных ссылок для самых заинтересованных: Первые вирусы для Atari ST

В отличие от Signum, его более поздний собрат, Evilnick, или просто Evil оказался чуть более живуч. Сейчас уже нельзя точно сказать, кто был его автором, но все следы ведут в Великобританию, где его обнаружил некто Jeremy Hughes. Наибольшее распространение вирус получил в Скандинавии. Примечательной особенностью вируса был его способ маскировки: Evil мимикрировал под системный диск и оставался незамеченным даже для популярного Ultimate Virus Killer. Инкубационный период Evilnick длился достаточно долго: вирус никак не выдавал себя вплоть до заражения 100 дискет. Подводя итог, хочется отметить одну общую тенденцию, сохранявшуюся в разрозненном сообществе первых вирус-мейкеров. Многие из них склонны были полагать, что их программы подобны живым существам. Они способны размножаться, питаться мощностями компьютера, взаимодействовать с пользователем, хитрить, прятаться и погибать. Спустя десятки лет после написания этих вирусов трудно судить о настоящих мотивах их создателей. Кто-то хотел насолить коллегам, кто-то — остроумно пошутить. Для кого-то сам факт написания вируса был сродни интеллектуальному спорту. Технологии не стоят на месте: совершенствуются методы защиты, усложняются операционные системы, увеличивается мощность железа, смещаются направления атак. На правах облачного провайдера сделаем небольшую ремарку на этот счет. Как известно, порядка 80% угроз прекрасно чувствуют себя в виртуальных средах, ведь такая среда практически не создает помех для распространения вредоносного кода, появления вирусных эпидемий и любых других атак. Но антивирусное ПО умнеет вслед за вирусами, а иногда опережает их на пару шагов. Сейчас есть два основных способа обеспечить безопасность в облаке с помощью специализированного антивирусного ПО: безагентская защита и защита с лёгким агентом. Безагентская защита на сегодняшний день возможна только на решениях VMware: на физическом сервере с ВМ разворачиваются две дополнительные: SVM (выделенное устройство безопасности) и NAB (сервер сетевой защиты). При реализации защиты с легким агентом на каждую виртуальную машину устанавливается легкий агент, который мониторит все происходящее внутри своей ВМ. Читайте также:

|