Vmware защита от вирусов

Все больше компаний используют технологии виртуализации, и постепенно ИТ инфраструктура уходит в облако. И это не только размещение своих приложений в облаке, но и сокращение своих физических серверов за счет виртуальных.

- 56% компаний уже используют;

- 8% планируют внедрение в течение ближайшего года.

Виртуальные рабочие станции:

- 25% компаний используют

- 14% планируют внедрение в течение года.

В основном на виртуальных серверах размещают базы данных и другие критичные для компании приложения, следовательно, защита этих серверов от взлома и потери корпоративной информации становится немаловажной задачей.

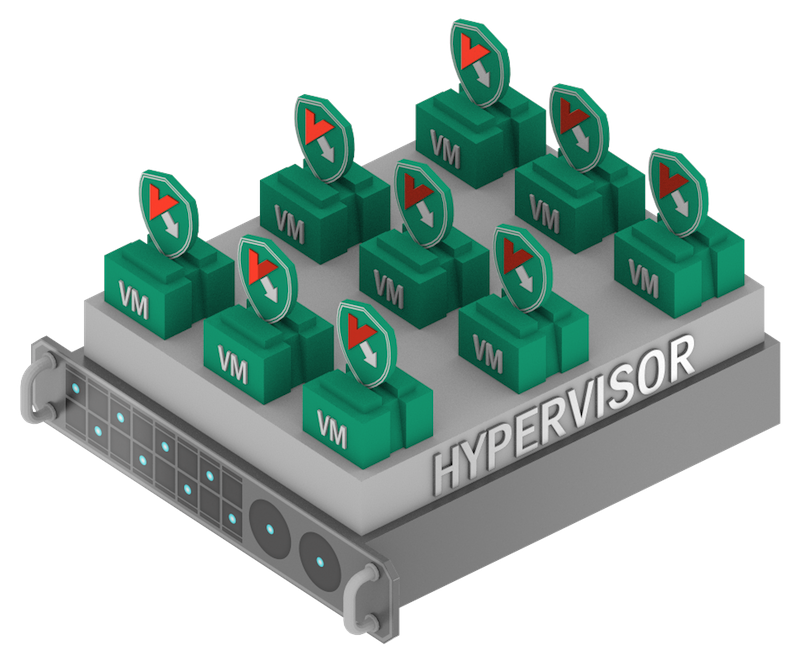

Но основной принцип виртуализации – экономия физических ресурсов, становится не выполним, когда на виртуальные машины устанавливается такое же защитное решение, как и на физические серверы или компьютеры.

- 82% внедрили лишь частичную защиту отдельных элементов своей виртуальной среды.

- среди тех 18%, что приняли все возможные меры для защиты, 47% использует защитные решения для физических устройств.

Выбор защиты для виртуальных сред

С точки зрения виртуальной машины традиционный антивирус потребляет ресурсы системы крайне неэффективно.

Плюс сложности с распространением централизованных политик на виртуальных рабочих станциях, отсутствие поддержки специфичных технологий, например, функций контроля программ и устройств и веб-контроля.

Поэтому с появлением технологий виртуализации возникла потребность в другом подходе к защите. И сейчас уже существует несколько способов защищать виртуальные машины.

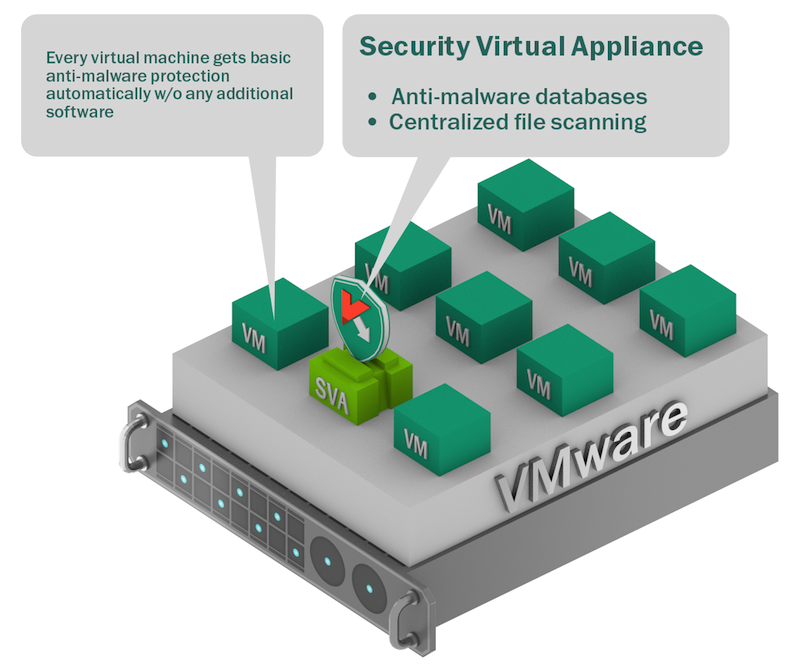

Безагентская защита.

Этот подход уже лучше, чем традиционные решения для защиты от вирусов – как специализированное решение для виртуализации, безагентский антивирус лишен перечисленных выше проблем.

При использовании безагентского антивируса администратору достаточно развернуть одну выделенную виртуальную машину безопасности, которая будет защищать все остальные виртуальные машины в рамках своего хоста.

Поэтому производители антивирусов ограничены в данном подходе интеграционными технологиями VMware, которые не позволяют, например, осуществлять глубокое сканирование и проверку памяти.

Плюс данное решение не поддерживает технологии контроля программ, устройств и веб-ресурсов на виртуальных рабочих станциях.

Его присутствие не требует лишних ресурсов, но позволяет детально сканировать машину и применять дополнительные технологии, такие как контроль приложений и веб-ресурсов.

Внедрение защиты

При установке защиты Kaspersky Security для виртуальных сред | Без агента сначала устанавливается консоль администрирования Kaspersky Security Center. Через нее (подключившись к vCenter Server) на хост устанавливается выделенная виртуальная машина защиты, которая и будет защищать все виртуальные машины в рамках этого хоста.

После этого требуется внедрить легкий агент на постоянные виртуальные машины, либо, в случае непостоянных виртуальных машин, установить агент на шаблон.

Если же говорить об управлении и настройке, то для этого в решении существует общая консоль администрирования - Kaspersky Security Center, через которую Вы сможете легко управлять защитой, если Вы уже знакомы с управлением защитным решением Kaspersky Security для бизнеса.

Более того, Вам будет удобно совмещать управление антивирусной защитой сразу в нескольких средах – например, на физических серверах и виртуальных рабочих станциях, общая логика и подход к настройкам будет совпадать.

Специфичных знаний по виртуализации Вам не потребуется. Но при установке Kaspersky Security для виртуальных сред понадобится специалист, умеющий работать с виртуализацией.

Защищать или не защищать виртуальные среды от зловредов – вопрос давно и без особой дискуссии закрытый в пользу первого варианта. Другое дело – как защищать? Концепцию безагентового антивируса для платформы VMware мы разработали уже достаточно давно: подробнее о ней можно прочитать в этом посте Евгения Касперского. Но технологии на месте не стоят. Виртуализация привлекает новые прикладные IT-направления, а с ростом её применимости расширяются и специфические требования к защите. Очевидно, что для виртуального десктопа нужно одно, для базы данных – второе, веб-сайтам – третье и так далее. При этом безагентовый антивирус – далеко не единственный вариант защиты, а VMware – хотя и самая популярная, но не единственная платформа виртуализации.

Какие есть альтернативы и какая чему больше подходит?

Agentless (безагентовая) концепция.

В виртуальной инфраструктуре выделяется специальная машина, на которую устанавливается антивирусный движок. Его связь с остальными виртуалками и проверяемыми объектами обеспечивает нативная технология VMware vShield. Кроме того, vShield общается с системой управления антивируса для настройки, применения политик, включения/отключения защиты, оптимизации нагрузки и т.д.

Это именно фичи, т.к., по всей видимости, в VMware и не собирались давать полноценный интерфейс для всех защитных функций. В принципе, у такого подхода тоже есть применение, но об этом ниже.

Ну, ОК, а что делать если антивирус работает только с Windows как гостевой ОС на виртуалке, плюс – очень хочется иметь самый полный набор защитных технологий, включая криптографию? Тогда потребуется традиционный продукт для эндпоинтов. Да, его будет проблематично целиком заточить под развесистую виртуальную инфраструктуру, и внимания такое решение потребует больше, но есть случаи, когда такой подход уместен.

А теперь – к практике. Недавно мы выпустили третью версию нашего продукта для виртуальных сред, реализовав в нем обе концепции защиты (Agentless и Light Agent). Помимо VMware мы теперь поддерживаем Citrix XenServer и Microsoft Hyper-V. К уже имеющемуся безагентовому решению для VMware добавился вариант защиты с использованием лёгкого агента для всех трёх платформ. При этом все продукты управляются из единой консоли, что особо важно для мульти-гипервизорных сред, чтобы не создавать консольный зоопарк.

Так каким задачам, какой вариант больше всего подходит?

В общем случае логика выбора защиты такая: для максимальной защиты гостевой Windows нужен лёгкий агент, на других ОС (Linux, OS X) – продукт для эндпоинтов. Увы, во втором варианте применение ограничено из-за соображений производительности и взаимодействия антивируса с фичами самой виртуальной среды. Над поддержкой других ОС лёгким агентом мы работаем. А если критична производительность, при этом ценность и разнообразие данных невысока и к ним ограничен доступ извне – тогда подходит безагентовое решение.

Мы проанализировали типовые прикладные задачи с использованием виртуализации и составили вот такую любопытную табличку.

Это не исчерпывающая и не однозначная картина — в разных организациях условия могут меняться, а список задач расширяться. Её цель – показать модель угроз и методологию оценки задач и приоритетов.

Возвращаемся к заголовку. Ну, что, выбор-то, получается, совсем даже и не сложный!

Описание внедренного VMware Horizon

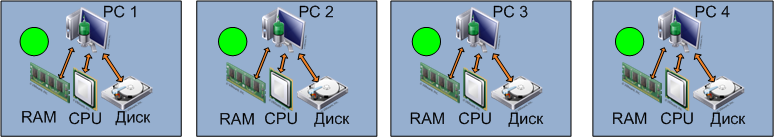

На физических станциях антивирусная защита будет организовываться следующим образом:

Рис.1 Организация антивирусной защиты в физической среде

Антивирус на каждой рабочей станции будет обращаться к ресурсам своего ПК (CPU, RAM, Disk).

Зеленые индикаторы означают, что с подобной архитектурой мы не будем испытывать никаких проблем.

Так как антивирусы между собой ничего не делят, то и борьбы за ресурсы не будет.

При сканировании системы по запросу, а также в фоновом режиме даже в одно и то же время, на всех рабочих станциях нагрузка будет распределена параллельно.

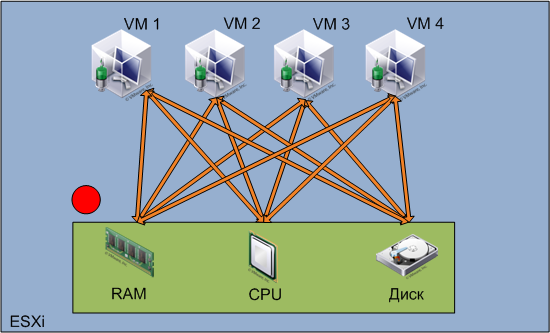

Но если взять и перевести эти станции с локальными антивирусами в VDI инфраструктуру, все поменяется.

Дело в том, что на одном сервере (гипервизоре) будет располагаться большое количество этих рабочих станций (уже в виде ВМ).

В среднем, это более 50 ВМ на один сервер ESXi.

У этих ВМ будет один и тот же пул ресурсов, так как CPU и RAM ВМ будут брать с самого сервера ESXi, а также обращаться к СХД за своими файлами. СХД может находиться как удаленно, так и локально, но в любом случае, большое количество ВМ будет лежать на одних и тех же дисках. Выглядеть подобная архитектура будет следующим образом:

Рис.2 Классическая организация антивирусной защиты в виртуальной среде

Во время обновления антивирусных баз антивирусы будут использовать одни и те же каналы трафика, обращаться к одним и тем же дисковым системам.

Но самое страшное будет происходить во время сканирования системы, будь то сканирование по запросу или фоновое сканирование.

В это время все ВМ на хостах будут обращаться к СХД, чтобы их антивирусы проверили файлы ВМ.

Каждый антивирус будет использовать ресурсы хоста, а также все антивирусы будут хаотично обращаться к СХД, что может привести к перегрузке по операциям ввода-вывода.

Красные индикатору означают, что при данной архитектуре весь пул ресурсов будет испытывать проблемы с нагрузками. Это может грозить как появлением свопа на серверах, так и возникновением задержек получения данных с СХД, как следствие - возникновение задержек в работе сотрудников, причем так как антивирусы работают постоянно, то и рабочие станции будут регулярно тормозить, что приведет к замедлению работы компании.

Так как все антивирусы будут обращаться к одинаковым ресурсам, то память и процессор гипервизоров будут чрезмерно использоваться.

Если предположить, что средний антивирус использует до 50 Мб оперативной памяти во время сканирования системы, то 300 ВМ будут нагружать гипервизоры дополнительно на 15 Гб по памяти.

Так как у нас все ВМ с одного сервера ESXi используют одни и те же ресурсы, то и антивирусы на этих ВМ будут использовать одинаковые ресурсы.

А это значит, что можно попробовать сделать так, чтобы антивирусы были не на каждой ВМ, а один централизованный антивирус на сервер, который обеспечит защитой все ВМ на гипервизоре. VMware довольно давно выпустила продукт VShield EndPoint, позволяющий благодаря технологии EPSec API виртуальным машинам с антивирусным софтом (для простоты назовем ее Security VM , SVM) защищать другие ВМ.

То есть мы тем самым выносим антивирус с гостевых ОС на уровень гипервизора.

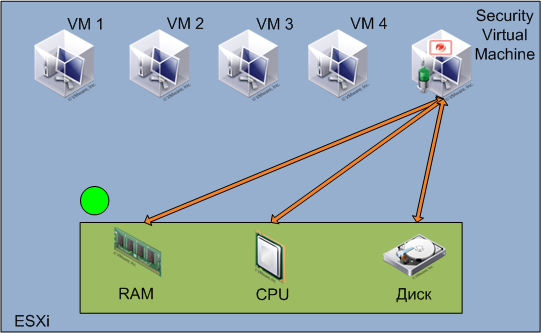

Выглядеть это будет следующим образом:

Рис.3 Организация антивирусной защиты с помощью специализированной ВМ (Security VM – например, Deep Security)

Теперь антивирусные базы у нас будут обновляться лишь на одной ВМ, нашей SVM, в то время как раньше базы обновлялись на всех ВМ.

При сканировании системные ресурсы будут тратиться лишь одной SVM (с определенными ресурсами CPU, RAM), а трафик будет упорядочен и идти только с нее.

То есть получается, что одна ВМ заходит на СХД и начинает сканировать диски пользователей, а фоновое сканирование обеспечивается контролем операций ввода-вывода на нашем СХД. Зеленый индикатор означает, что нагрузка снижается и наша инфраструктура не испытывает каких-либо проблем.

По такому принципу работает продукт от компании TrendMicro, Deep Security, подробнее про который мы расскажем ниже.

Рис.4 Архитектура Deep Security

У самого Deep Security есть 4 основных элемента:

Deep Security Virtual Appliance – это ВМ, в которой находится сам антивирус, а также дополнительные модули, такие как встроенный firewall и IDS/IPS.

Это и есть та самая Security Virtual Machine.

Эта ВМ должна устанавливаться на каждый гипервизор, так как сканировать чужие ВМ с других гипервизоров она не сможет.

Сам интерфейс у нее выглядит следующим образом:

Рис.5 Интерфейс Deep Security Appliance

Так же как и у ESXi, настроить через саму ВМ, мы мало что сможем, а точнее лишь сетевые настройки, остальное же все настраивается через интерфейс Deep Security Manager.

Основой DSVA является ОС Debian, так что, при наличии определенных знаний Linux, под учетной записью root есть некоторая свобода.

Deep Security Manager– web-интерфейс управления всеми компонентами Deep Security.

Устанавливаться может почти на любой ОС Windows, как на серверной, так и на десктопной.

Также не нужно, чтобы это была ВМ, даже удобнее уставить менеджера на физической машине, главное, чтобы все компоненты сети правильно пинговались по FQDN, особенно ВМ с агентами, ESXi хосты и DeepSecurity Appliance.

Выглядит интерфейс примерно следующим образом:

Рис.6 Интерфейс Deep Security Manager

Также приведу пример защищенной ВМ с установленным агентом:

Рис.7 Окно статуса защищенной ВМ в Deep Security Manager

Deep Security Filter Driver– это драйвер, который устанавливается на ESXi хост посредством менеджера, позволяющий нам использовать Deep Security Appliance на этом хосте.

Понять, что он установлен можно либо проверив, что напротив хоста в консоли менеджера стоит Prepared и версия драйвера:

Рис.8 Установленный Filter Driver, вид из консоли менеджера

Либо с помощью vSphere CLI:

Рис.9 Установленный Filter Driver, вид из консоли VSphere CLI

Deep Security Agent – это сервис, который устанавливается внутри защищаемой ВМ, позволяющий использовать внутренний firewall, а также добавляющий функции Integrity Monitoring и Log Inspection.

Агента можно увидеть в менеджере, либо как в сервисах ВМ, так и в самих установленных программах:

Рис.10 Установленный Агент Deep Security, вид из самой защищенной ВМ

Кроме того, агент дублирует ряд функций безагентской защиты (Firewall и DPI) для того, чтобы при миграции машин на другие хосты не лишить их собственной защиты. Плюс агент обеспечивает важную задачу - сканирование по рекомендациям (scanning for recommendations), которое дает быструю оценку машин и имеющихся на них брешах. Каждый модуль у Deep Security лицензируется отдельно, поэтому, скажем, если нам нужен лишь модуль антивирусной защиты Anti-Malware, агента ставить не нужно. Результаты оптимизации

В таблице ниже можно увидеть разницу между архитектурой антивирусов. Экономия ресурсов будет рассчитана при учете, что любой антивирус тратит в среднем 50Мб оперативной памяти в спокойном состоянии, когда с десктопом не производится никаких действий. Мы взяли это все на примере 100 ВМ, исполняющихся на 1 хосте ESXi:

| Название механизма | Deep Security | Классические антивирусы | Экономия ресурсов |

|---|---|---|---|

| RAM и CPU при обновлении антивирусных баз | Ресурсы RAM и CPU тратятся на одну ВМ на каждом хосте. В среднем, использование ресурсов RAM при обновлении у антивируса возрастет на 50Мб, то есть использование памяти у Deep Security увеличится на 50 Мб | Каждая ВМ с антивирусом тратит ресурсы RAM и CPU. В среднем, использование ресурсов RAM при обновлении у антивируса возрастет на 50Мб, то есть использование памяти антивирусов увеличивается на 5 Гб | Deep Security при обновлении использует в 100 раз меньше ресурсов, чем другие антивирусы |

| Диск при обновлении антивирусных баз | Идет обращение к диску лишь у одной ВМ на хосте. В среднем, при обновлении баз, антивирус проводит около 20000 операций ввода-вывода, Deep Security будет данную операцию проводить 1 раз в день | Антивирус на каждой ВМ в момент обновления баз обращается к диску. В среднем, при обновлении баз, антивирус проводит 20000 операций ввода-вывода, антивирусы будут данную операцию проводить на каждой ВМ, то есть около 2 миллионов операций ввода-вывода в день | Deep Security будет проводить в 100 раз меньше операций ввода-вывода, чем другие антивирусы |

| RAM и CPU при полном сканировании/фоновом сканировании | TrendMicro сканирует данные на уровне системы хранения данных, ресурсы операционных систем не потребляет, используются лишь ресурсы на 1 ВМ с антивирусом на каждом хосте. В среднем, использование ресурсов RAM при сканировании у Deep Security составляет до 1Гб на 300 ВМ, то есть использование памяти у Deep Security увеличиться на 300Мб | На каждой ВМ с антивирусом запускается процесс сканирования, который потребляет ресурсы. В среднем, использование RAM у антивируса увеличивается на 100 Мб, то есть использование RAM увеличится на 15 Гб | Классические антивирусы по сравнению с Deep Security будет тратить в 50 раз больше ресурсов |

| Диск при полном сканировании/фоновом сканировании | ВМ с антивирусом будет обращаться к данным всех защищенных ВМ | Каждая ВМ обращается к СХД во время сканирования системы (Мы рассматриваем только тот случай, когда сканирование виртуальных машин случайно разнесено по времени; полное сканирование всех ВМ в установленное время может привести к снижению производительности системы и ее деградации) | Так как антивирус будет обращаться ко всем файлам всех защищенных ВМ, экономии в производительности диска не будет |

Таблица 1. Сравнение механизмов Deep Security и классических антивирусов

Полезные ссылки

Принципы работы постоянной безагентской защиты, потребление ресурсов, преимущества и недостатки

- На физическом сервере может быть много виртуальных машин.

- Их количество ограничивается только аппаратными ресурсами сервера.

- Виртуальные машины легко как создать, так и удалить.

- Развертывание новых служб занимает минимум времени.

- Поскольку высокая загрузка виртуальной машины не бывает продолжительной, можно максимально использовать оборудование, ведь значительное расходование ресурсов одной виртуальной машиной компенсируется отсутствием нагрузки от другой.

Отсюда же следует, что внедрение виртуализации позволяет иметь меньше серверов для выполнения одних и тех же задач. Таким образом, вы можете экономить на закупках оборудования, обслуживании и расходах на электроэнергию.

Связь между физическим оборудованием и виртуальной машиной осуществляет гипервизор. Любой запрос гостевой операционной системы на доступ к устройству передается гипервизором на уровень аппаратного обеспечения, а ответ возвращается обратно. Весь этот процесс скрыт от гостевой операционной системы, она работает с виртуальными устройствами как с физическими. Гипервизоры делятся на два типа. Гипервизоры типа 2 работают внутри обычной операционной системы. К ним относятся VMware Workstation, VirtualBox и Parallels Desktop.

Гипервизоры типа 1 работают прямо на аппаратном обеспечении, без посредничества полноценной операционной системы. За счет этого они более производительны и широко распространены на предприятиях. К ним относятся VMware ESXi, Microsoft Hyper-V, Citrix XenServer и другие.

Как и любая новая технология, виртуализация не сразу стала применяться для критически важных задач. До тех пор пока виртуальные машины использовались в первую очередь для проведения тестов и в учебных целях, защита виртуальных машин не была чем-то необходимым, ведь их легко можно было вернуть в прежнее состояние, удалить или просто пересоздать.

Однако с течением времени, когда виртуальные машины начали использоваться в производственном процессе и стали неотъемлемой частью корпоративной сети, появилась и угроза заражения других компьютеров сети.

Вначале для защиты виртуальных машин использовались привычные решения, предназначенные для физических компьютеров. Такой подход обеспечивал безопасность, но не учитывал особенностей виртуальной инфраструктуры, и возникали проблемы, присущие только виртуальной среде:

- резкое снижение производительности гипервизора при выполнении задач проверки по расписанию, когда все виртуальные машины начинают одновременно выполнять проверку по требованию или загружать базы сигнатур;

- неэффективное потребление ресурсов.

Для решения указанных проблем стали выделять особый сервер проверки, который обслуживал гостевые машины на каждом гипервизоре. В таком случае появляется возможность управления загрузкой хоста в целом, а не только отдельной виртуальной машины. Для удобства и безопасности сервер проверки устанавливается на отдельную специально подготовленную виртуальную машину. Именно он принимает запросы по сети от агентов, установленных на гостевых машинах. Кроме того, данная архитектура решает проблему разного состояния баз сигнатур на виртуальных машинах.

В случае обычного, традиционного решения на отключенной машине базы сигнатур не обновляются и при включении система должна потратить некоторое время на их обновление. А если виртуальная машина разворачивается из шаблона, то времени нужно потратить еще больше.

Сегодня практически все крупные производители антивирусов предлагают те или иные решения для защиты виртуальных сред. Они делятся на агентские и безагентские. Безагентские на сегодня существуют только для продуктов VMware и построены на использовании решения vShield Endpoint. Эта технология предоставляет программный интерфейс, с помощью которого можно проверять, лечить и удалять файлы на виртуальных машинах.

vSphere представляет собой виртуальную инфраструктуру с динамическим управлением ресурсами процессора, оперативной памяти, хранилища или сети. В основе такой инфраструктуры лежит гипервизор ESXi, установленный на сервер и работающий без посредничества какой-либо операционной системы. Фактически он играет роль связующего звена между аппаратным обеспечением и виртуальными машинами и отвечает за распределение физических (реальных) ресурсов сервера под виртуальной средой.

Для упрощения управления типичными задачами безопасности (и не только) компания VMware разработала набор продуктов vShield, который в том числе содержал брандмауэр, защиту от утечек данных, а также технологию для выгрузки антивирусной проверки с гостевых машин на выделенную виртуальную машину — vShield Endpoint.

Начиная с версии vSphere 5.1 набор функций vShield был дополнен, усовершенствован и стал называться vCloud Networking and Security. Единственным исключением стал vShield Endpoint, который поставлялся вместе с vSphere.

Часть функций (антивирусная защита и обнаружение сетевых угроз) обеспечивается благодаря интеграции с продуктами независимых поставщиков. Причем защита осуществляется без наличия агента на гостевых виртуальных машинах. Идея достаточно проста. Доступ к любому ресурсу выполняется при помощи гипервизора, поэтому есть возможность перехватывать любой запрос и передавать его на анализ специальной виртуальной машине.

В случае файлового антивируса на защищаемые виртуальные машины устанавливается драйвер vShield Endpoint (vShield Endpoint Thin Agent), который входит в состав VMware Tools. Он разрешает или запрещает доступ к файлам в зависимости от результата проверки. Виртуальная машина с антивирусом связана с драйвером на уровне гипервизора ESXi при помощи специальной службы.

Применение описываемых технологий имеет несколько преимуществ по сравнению с традиционным подходом. Во-первых, масштабируемость, которая так важна в виртуальной среде. Администратору не надо заботиться о защите только что созданной виртуальной машины, это происходит автоматически. Во-вторых, снижается нагрузка на каждый из узлов, поскольку ресурсоемкие операции проводятся на специально выделенной виртуальной машине. И, в-третьих, упрощается поддержка защиты виртуальной инфраструктуры, ведь антивирус или система IPS установлены в единственном экземпляре на каждом хосте ESXi. Сигнатуры обновляются только на этих машинах, и эти обновления становятся доступны сразу всем, даже новым виртуальным машинам.

Основным преимуществом виртуализации будут отказоустойчивость и повышение эффективности использования ресурсов. Эти принципы лежат в основе vShield Endpoint и специализированного решения Kaspersky Security для виртуальных сред. Выделение специальной виртуальной машины для проверки объектов на ESXi-хосте позволяет избавиться от многих трудностей, неизбежно возникающих при работе с традиционными антивирусами.

Самое главное — отказоустойчивость. Выход из строя или простой отдельного физического компьютера принесет вам меньше ущерба, чем отказ хоста ESXi, на котором запущены десятки виртуальных компьютеров.

Kaspersky Security для виртуальных сред, с одной стороны, управляется Kaspersky Security Center, а с другой — интегрируется с подсистемой vShield и vCenter Server. Kaspersky Security для виртуальных сред взаимодействует с подсистемой vShield посредством сетевого соединения со службой vShield-Endpoint-Mux, поэтому процедура интеграции фактически сводится к передаче этой службе IP-адреса и порта для соединения. В роли посредника здесь выступает vShield Manager, он передает настройки и он же следит за статусами всех компонентов защиты.

Управление Kaspersky Security для виртуальных сред полностью осуществляется через Kaspersky Security Center, более того — это единственный способ управления продуктом.

Перехват обращения к файлу осуществляется с помощью VMware vShield Endpoint Thin Agent (Endpoint Driver) на стороне гостевой операционной системы. При этом драйвер временно блокирует файл и передает информацию на виртуальную машину защиты Security Virtual Machine (SVM) через модуль vShield-Endpoint-Mux. После проверки Kaspersky Security для виртуальных сред возвращает вердикт, на основании которого драйвер VMware на гостевой машине выполняет действие — разрешить доступ, заблокировать файл или удалить (см. рисунок).

.jpg) |

| Рисунок. Алгоритм проверки |

Повышения производительности можно добиться с помощью внутренней оптимизации, например с использованием кэша. На стороне гостевой виртуальной машины драйвер vShield Endpoint Thin Agent может принимать решение о передаче файла на проверку на основании настроенных в политике исключений и внутреннего кэша чистых файлов. Кэш наполняется по результатам проверки Kaspersky Security для виртуальных сред. Однажды проверенный объект больше не будет проверяться, пока он не изменится или кэш не будет сброшен.

А исходя из требований безопасности кэш периодически сбрасывается. Это делается, когда происходят следующие события:

- обновление баз сигнатур;

- изменение настроек;

- запуск задачи проверки по требованию;

- выключение виртуальной машины;

- перемещение виртуальной машины между хостами (с помощью механизма vMotion).

Из перечисленного выше понятно, что на гостевой машине время хранения информации в кэше непродолжительно. Кроме того, на каждой виртуальной машине он ведется независимо. В среде, где многие машины имеют общую базу сигнатур, добиться значительного роста производительности можно с помощью использования общего кэша. В этом случае файл, проверенный на одном из узлов, на других узлах проверяться не будет.

Основные принципы формирования общего кэша:

- Используется хеш от полного пути файла. Хеш от пути быстро подсчитывается, в отличие от MD5-суммы объекта.

- Учитываются свойства файла (даты создания и изменения, размер), что позволяет быть уверенным, что запись в кэше действительно относится к одному и тому же файлу. Учет всех параметров позволяет обнаруживать изменения в кэшированных файлах даже при временной потере соединения с сервером защиты.

- Записывается дата антивирусных баз при первой и последней проверке. Используется в алгоритме перепроверки.

- Учитываются настройки легкого агента, с которыми был проверен файл. В кэше хранится информация о профиле защиты, с которым был проверен объект, и, если настройки изменились и стали более жесткими, файл проверяется, даже если не был изменен.

Общий кэш предоставляет следующие преимущества:

- он особенно эффективен в случае использования инфраструктуры виртуальных рабочих столов VDI;

- ведется на стороне SVM;

- сбрасывается только при перезагрузке SVM;

- запись в кэш собирается из свойств файла (путь, размер, дата создания/изменения) и данных проверки (время первой/последней проверки, настройки проверки, результат). Исключения выполняются, если файл находится на сетевом ресурсе, на сменном носителе или если запущена задача проверки по требованию.

Как уже говорилось, основными преимуществами виртуализации являются прежде всего отказоустойчивость и повышение эффективности при использовании ресурсов. Эти принципы положены в основу vShield Endpoint и Kaspersky Security для виртуальных сред. Само по себе выделение специальной виртуальной машины для проверки объектов на хосте ESXi позволяет избавиться от многих трудностей, которые неизбежно возникают при работе с традиционными антивирусными продуктами. Выход из строя отдельного компьютера или его простой принесет меньше неприятностей, чем неполадки хоста ESXi. Ведь, как правило, на одном хосте запущены десятки виртуальных машин, многие из которых критичны для организации.

Именно поэтому установка Kaspersky Endpoint Security для бизнеса, обновление данного продукта с одной версии на другую требует тщательной подготовки, ведь администратор должен учесть возможные проблемы с аппаратным и программным обеспечением. Причем аппаратное, да и программное обеспечение на разных компьютерах будет различным.

Если вы применяете Kaspersky Security для виртуальных сред, то многое упрощается. Ведь сам антивирус, по сути, представляет собой только ядро и устанавливается на специально подготовленную защищенную систему, что исключает конфликты с другими программами. Используемые устройства виртуальные, а следовательно, стандартные, что позволяет избежать целого ряда проблем. При этом весь цикл поддержки антивирусной защиты (наблюдение за состоянием, обновление, установка лицензионных ключей) осуществляется только на виртуальной машине защиты.

Оценим потребление ресурсов с точки зрения виртуальной инфраструктуры. Узкими местами могут стать диск, оперативная память или, что менее вероятно, процессор. Рассмотрим влияние данных факторов.

Диск. Очевидно, что, так как мы отказываемся от полноценного антивирусного программного обеспечения, дисковое пространство используется гораздо эффективнее, ведь Kaspersky Endpoint Security для бизнеса версии 10 занимает около 800 Мбайт, в то время как виртуальная машина защиты — 2 Гбайт в случае использования режима Thin Provisioning (файл диска выделяется динамически) и 30 Гбайт в режиме Thick Provisioning (сразу выделяется все необходимое место под диск).

А ведь на одном хосте может быть несколько сотен виртуальных машин. Выигрыш налицо! В то же время с точки зрения производительности при использовании диска все не так однозначно. Ведь проверяется в обоих случаях примерно одно и то же количество объектов, а значит, число операций чтения и записи будет примерно одинаковым. Однако стоит учесть, что перехват файловых операций и доступ к файлам будут организованы по-разному. Внутренние тесты подтверждают, что Kaspersky Security для виртуальных сред гораздо менее требователен к диску, чем KESB 10.

Оперативная память. Если говорить об оперативной памяти, то ее использование имеет смысл рассматривать с точки зрения потребления памяти всем хостом ESXi в целом. В случае Kaspersky Security для виртуальных сред базы хранятся на виртуальной машине защиты и загружены в память только на ней. Помимо этого, в программе реализованы и другие способы сгладить пиковые нагрузки во время проверок по требованию.

Сеть. Если минимизировать количество клиентов, то удастся значительно разгрузить сеть. Это как раз случай Kaspersky Security для виртуальных сред, ведь виртуальная машина защиты всего одна на ESXi-хост, так что получается экономия на обновлениях, данных синхронизации и большинстве событий.

Перехват обращения к файлу осуществляется с помощью VMware vShield Endpoint Thin Agent (Endpoint Driver) на стороне гостевой операционной системы. Этот драйвер временно блокирует файл и передает информацию о доступе на виртуальную машину защиты через модуль vShield-Endpoint-Mux. Запрос на проверку передается Kaspersky Security для виртуальных сред через библиотеку libEPSec.so, предоставляемую компанией VMware. Если файл нужно проверить, антивирус уже сам направляет запрос к библиотеке на чтение объекта. После проверки Kaspersky Security для виртуальных сред возвращает вердикт, на основании которого драйвер VMware на гостевой машине выполняет действие — разрешить доступ, заблокировать файл или удалить.

При работе в виртуальной среде основным критерием является производительность, добиться которой можно как с помощью настроек, так и посредством внутренней оптимизации, например в виде кэша. На стороне гостевой виртуальной машины драйвер vShield Endpoint Thin Agent может принимать решение о передаче файла на проверку на основании настроенных в политике исключений и внутреннего кэша чистых файлов. Кэш наполняется по результатам проверки Kaspersky Security для виртуальных сред. Однажды проверенный объект больше не будет проверяться, пока не изменится или кэш не будет сброшен. Однако из соображений безопасности кэш нужно периодически сбрасывать.

Кэш на гостевой машине существует достаточно недолго. У него есть еще один недостаток: для каждой виртуальной машины он ведется независимо. В среде, где многие машины имеют общую базу (например, VDI) можно добиться значительного повышения производительности с помощью общего для них кэша. В таком случае один и тот же файл, проверенный на одном из узлов, не будет проверяться на всех остальных.

Для проверки файла Kaspersky Security для виртуальных сред использует стандартный набор средств, применяемый и в файловом антивирусе Kaspersky Endpoint Security для Windows. Основу всякой проверки составляет сигнатурный анализ, он выполняется первым. Если он ничего не дал, производится эвристический анализ. Чем глубже уровень эвристики, тем больше выполняется инструкций и тем более точным может быть вердикт, однако это приводит к потере производительности.

Ограниченность защиты. Драйвер vShield Endpoint (тонкий агент) очень прост и потому почти не оказывает влияния на производительность защищаемой виртуальной машины. Однако он может использоваться только для проверки файлов на диске. Ни о какой защите от атак через браузер, проверке памяти, проактивной защите и т. д. речи не идет. В случае серверов такой подход может быть оправдан, но при защите обычной рабочей станции этого недостаточно.

Жесткие рамки. Значительная доля функций защиты не может быть реализована в силу специфики решения. Задача антивирусных продуктов сводится лишь к проверке данных. Перехват и доступ к объектам осуществляются средствами VMware. Возможность использования новых функций также зависит от VMware. На данный момент к защите файловой системы добавилась только защита от сетевых атак, которая осуществляется посредством набора API под названием Network Extensibility.

Неэффективное потребление ресурсов в случае небольших развертываний. Для клиентов с небольшой виртуальной инфраструктурой vShield Endpoint может показаться не столь привлекательным. Надо учитывать, что потребуется установить несколько дополнительных виртуальных машин: vShield Manager для установки и управления vShield Endpoint (один на vCenter Server) и виртуальную машину защиты (на каждый хост ESXi). Они занимают место в хранилище и потребляют память. Если требуется защитить пару ESXi-хостов с несколькими виртуальными серверами, выигрыш в ресурсах не так очевиден. Если же требуется защита от сетевых атак, дополнительно понадобится еще одна виртуальная машина защиты на каждый ESXi-хост.

Стоимость. На данный момент vShield Endpoint включен в стоимость лицензий VMware vSphere Standard и выше, но для использования защиты от сетевых атак потребуется приобрести лицензию vCloud Networking and Security. Кроме того, защита от сетевых атак требует наличия распределенного виртуального коммутатора, доступного лишь в самых дорогих редакциях VMware vSphere.

Все описанные недостатки в той или иной степени учтены в Kaspersky Security для виртуальных сред, реализующей подход к защите с использованием агента. В данной статье мы рассмотрели защиту без агента. В следующий раз речь пойдет о Kaspersky Security для виртуальных сред, использующей агентский подход к защите.

Поделитесь материалом с коллегами и друзьями

Читайте также: