Восстановление скрытых данных после вируса

Здравствуйте уважаемые читатели. В прошлый раз я рассказал о том, как защитить флешку от вирусов. Но что делать, если вирус уже сожрал все данные или просто информация стёрта из-за не осторожности или технического сбоя.

Уверяю вас, что паниковать рано! В 95% случаев можно всё вернуть на место!

Внимание! Чем меньше манипуляций вы проведёте с накопителем после утраты данных, тем больше вероятность их восстановить!

Восстановление флешки после вирусов

Если вы вставляли флешку в чужой компьютер, а затем обнаружили, что на ней пропала вся информация, то скорее всего вы стали жертвой вируса. Как правило, такие вирусы легко обнаруживаются простейшими антивирусами, в том числе встроенными в Windows.

- Вставьте устройство в компьютер удерживая клавишу SHIFT примерно в течение 30 секунд. Это не даст сработать системе автозапуска, соответственно вирус не сможет активироваться.

- Зайдите в проводник или мой компьютер и щёлкните правой кнопкой мыши по определившемуся накопителю, выберите пункт проверить на вирусы, ну или что-то типа того.

Дождитесь окончания работы вашего антивируса.

Кстати, антивирус может обнаружить и обезвредить вредоносный объект без вашего участия, уже при вставке носителя в компьютер.

Вирус скрыл файлы на флешке

Итак антивирус нашел или не нашел вредоносный объект, а может быть нашел, но вам не сказал, или вирус самоликвидировался. Теперь нужно выяснить остались ли данные на флешке.

Заходим в Проводник или Мой компьютер, ищем наше устройство и смотрим объём занятого пространства. Если он у вас не отображается сразу под значком, то щёлкните правой кнопкой мыши по флешке, выберите Свойства.

Если какое-то место занято, то данные в порядке, всё можно легко восстановить. Но если флешка чистая, то дело несколько осложняется и понадобится программа для восстановления данных. Поговорим об этой ситуации ниже.

Предположим, что информация осталась, но если открыть флешку файлы не видно. Дело в том, что подавляющее большинство вирусов просто перемещает их в скрытую папку, которую сам же и создаёт.

В Windows 7

В Windows 10

Теперь открыв флешку, вы увидите, скорее всего, примерно такую картину:

Вот, как раз в одной из этих папок и находятся сейчас ваши файлики. Найдите их и переместите обратно в корень накопителя, а лучше, на будущее, защитите своё устройство от вирусов, как написано в этой статье.

Надеюсь, что вам повезло и все данные восстановлены. Если нет, то читайте далее.

Восстановление данных с помощью бесплатной программы Recuva

Далее рассмотрим ситуацию, когда информацию с флешки очистили или просто удалили один файл, неважно вирус, вы сами по ошибке или какой ни будь нехороший человек – редиска.

Итак, скачиваем и запускаем программу Recuva. Если скачали портативную версию, то обратите внимание, что в архиве есть программа для 64 битных компьютеров.

Напротив каждого есть цветной кружочек, который означает следующее:

- Зелёный – в отличном состоянии;

- Жёлтый – повреждён, но можно попробовать восстановить;

- Красный – в принципе, можно и не пытаться.

Можно отсортировать файлы по атрибутам, нажимая на соответствующие заголовки в шапке таблицы.

Отмечаем все или ищем нужный и нажимаем Восстановить (Recover…).

Остаётся только выбрать папку, куда будут скопированы восстановленные файлы.

Так что придётся повозиться, разбирая этот хлам.

После использования на незнакомом компьютере любимой флешки многие пользователи с ужасом обнаруживают, что все хранившиеся на ней материалы каким-то странным образом улетучиваются, превращаясь в ярлыки, хотя объем занятого пространство при этом не меняется. В принципе удивляться здесь нечему. Виной всему вирус на флешке в виде Trojan.Radmin.13 или autorun , который попросту перенес все данные в невидимую для Windows папку. Можно ли от него избавиться? Конечно! Причем сделать это так же просто, как и восстановить на флешке после этого вируса всю исчезнувшую информацию.

Шаг № 1: Настройка отображения данных в Windows

Завершив включение отображения скрытых папок и файлов, можно смело двигаться дальше.

Шаг № 2: Удаление вирусов с внешнего накопителя

После того как Windows окажется настроен для работы, нужно поработать над тем, как удалить вирус с флешки. В этом случае вылечить внешний накопитель от autorun можно при помощи любого установленного на компьютере антивируса. Это может быть:

- Avira;

- Norton Antivirus;

- NOD32;

- Антивирус Касперского;

- Dr.Web;

- Avast;

- Панда Антивирус и пр.

Базы сигнатур у этих программ сегодня практически одинаковые, поэтому каждой из них можно доверить распознать и удалить трояны, autorun и прочие вирусы на флешке. При этом процедура работы с этими антивирусами стандартна. Все, что потребуется – это установить на ПК антивирусную программу, настроить в ней автоматическую проверку внешних накопителей и уже после подключения флешки дождаться удаления с нее всех вирусов.

Также вылечить USB-носитель можно также с помощью специальных утилит. Например, убрать с флешки вирусы могут помочь такие программки со встроенным антивирусом, как AVZ , Virus Removal Tool от Лаборатории Касперского или Dr.Web CureIt :

При этом качественную защиту флешки от autorun обеспечат Antiautorun , FlashControl , Зоркий Глаз , Trustport USB Antivirus . Последний антивирус, в частности, распаковывается на USB-носитель, что позволяет использовать для обеспечения безопасности при подключении к другим компьютерам:

Просканировать и вылечить внешний накопитель от вирусов можно и через интернет. В этом случае поиск autorun и прочих вирусов на флешке помогут выполнить такие онлайн-антивирусы, как Online Scanner от ESET, Security Scan от Kaspersky, Panda ActiveScan .

Вместе с тем если доступ к интернету органичен, внешний накопитель можно попытаться почистить и вручную. Для этого придется отыскать и удалить с флешки все ярлыки с разрешением (.lnk), неизвестные файлы в формате (.exe), autorun.inf и RECYCLER:

Шаг № 3: Восстановление материалов на внешнем накопителе

1 NEWF , либо только команду attrib -s -h /d /s :

В любом случае в результате таких действий атрибуты для скрытых папок аннулируются, преобразовав в итоге ярлыки в действующие каталоги с данными.

В итоге вместо пустых ярлычков на флешке получаем потерянные нами каталоги. При этом несложно заметить, что исходя из этих функций, Total Commander можно использовать и для поиска скрытых вирусов, например, RECYCLER или autorun, заменяя таким образом антивирус.

Практически также просто исправить обнаружение скрытых материалов на накопителе и через утилиту LimFlashFix . Процесс выполнения этой задачи с ее помощью будет выглядеть так:

После проверки флешки антивирусом и удаления autorun и прочих вирусов для восстановления скрытых документов можно воспользоваться лечащим bat-файлом, который содержит набор кодов для настройки параметров отображения скрытых каталогов:

Его можно либо скачать здесь, либо создать вручную, сохранив указанный перечень команд в текстовом документе, а затем изменив его формат с (.txt) на (.bat). Так или иначе, чтобы способ заработал, необходимо переместить bat-файл на флешку.

Восстановление скрытых файлов после вируса — это распространенная проблема, с которой приходится сталкиваться пользователям ПК. В последнее время многие страдают от вредоносных программ, из-за которых пропадают все файлы и папки на жестком диске, включая персональный контент вроде документов, изображений и т.д. Вредоносное ПО может спрятать и все ярлыки в меню Start. Вирус не удаляет данные, но добавляет скрытый атрибут ко всем файлам и папкам в вашей системе, и в результате это выглядит так, как будто все данные были удалены с жесткого диска.

Если вам нужно провести восстановление файлов после вируса, можно воспользоваться приведенной ниже инструкцией, чтобы снова отобразить все данные, которые пропали, и вернуть контроль над своим компьютером. В случае, когда операционная система все еще заражена вредоносными программами, нужно использовать антивирусы. После удаления вирусов можно приступать к выполнению действий для отображения файлов и папок, которые исчезли. Чтобы отобразить исчезнувшие файлы необходимо изменить системные настройки Windows.

Как отобразить скрытые файлы

Если у вас установлена операционная система Windows XP, можно произвести восстановление данных, которые пропали, путем выполнения следующих действий:

- открыть My Computer;

- выбрать Tools;

- нажать на Folder Options;

- выбрать вкладку View;

- установить флажок напротив опции Show Hidden Files and Folders;

- нажать OK для возврата пропавших данных с жесткого диска или флэшек.

Чтобы восстановить данные, которые пропали на Windows Vista, нужно выполнить такие шаги:

- нажать кнопку Start;

- выбрать Computer;

- нажать на Tools;

- выбрать Folder Options;

- использовать кнопку View;

- выбрать опцию Show Hidden Files and Folders;

- нажать OK.

Если вас интересует, как восстановить спрятанные файлы на Windows 7, нужно выполнить следующие действия:

- нажать кнопку Start;

- выбрать Computer;

- нажать Organize;

- использовать кнопку Folder and Search Options;

- выбрать View;

- активировать опцию Show Hidden Files and Folders;

- нажать OK.

После выполнения вышеуказанных действий вы сможете увидеть все свои файлы и папки для офисных программ и других приложений, но они все еще будут содержать скрытый набор атрибутов. Если удалить лишние параметры для файлов на флешке или жестком диске, то все они будут отображаться в нормальном режиме.

Как удалить скрытые атрибуты

Если используется операционная система Windows XP, нужно осуществить такие шаги:

- Нажать Start и Run.

- Ввести cmd и нажать Enter.

- В командной строке набрать CD \ и подтвердить клавишей Enter.

- Теперь в командной строке должна быть указана корневая папка жесткого диска (вероятно, C:\).

- Ввести ATTRIB -H *.* /S /D и нажать Enter. Эта команда отобразит файлы, которые стали невидимыми. Поскольку важные системные файлы имеют соответствующий прикрепленный атрибут, вышеуказанная команда на них не подействует. Системные настройки пропускают их и скрывают от посторонних глаз, так что самое важное содержимое не будет потеряно. Выполнение команды займет некоторое время, так что не стоит переживать, если процесс затянется на несколько минут или даже на полчаса. Команда выполнит простые действия — удалит скрытые атрибуты из всех каталогов на жестком диске и папок на флешке после вируса. Параметр /S означает, что будет выполняться поиск текущей папки и всех ее подкаталогов. Параметр /D обрабатывает все остальные папки.

- Ввести Exit и нажать Enter, когда процедура будет завершена. Перезагрузить компьютер.

Для Windows Vista или 7 нужно выполнить следующие действия:

- Нажать Start и All Programs.

- Выбрать Accessories и Find Command Prompt.

- Нажать правой кнопкой мыши на опции Command Prompt и выбрать Run as Administrator.

- В командной строке ввести CD \ и нажать Enter.

- Теперь в командной строке должна быть указана корневая папка жесткого диска (вероятно, C:\).

- Ввести ATTRIB -H *.* /S /D и нажать Enter.

- Ввести Exit и нажать Enter, когда процедура будет завершена. Перезагрузить компьютер.

В качестве альтернативы можно использовать приложение Unhide, созданное Bleeping Computer. Это программа для восстановления скрытых файлов с флешки и жесткого диска. На официальном сайте этого разработчика есть целый учебник по использованию unhide.exe для удаленных данных после вирусного вторжения. С его помощью пользователи получали необходимую информацию и успешно восстанавливали свои ПК. Можно загрузить это приложение для скрытых папок и файлов на свой рабочий стол и запустить его, чтобы вышеуказанные шаги по удалению атрибутов с флешки после вируса были выполнены системой автоматически.

Устранение проблем с ярлыками на панели задач и в меню Start

Для отображения ярлыков на панели задач и в меню Start после вирусной атаки нужно выполнить следующие действия:

После выполнения вышеуказанных действий все ярлыки должны вернуться на свои места.

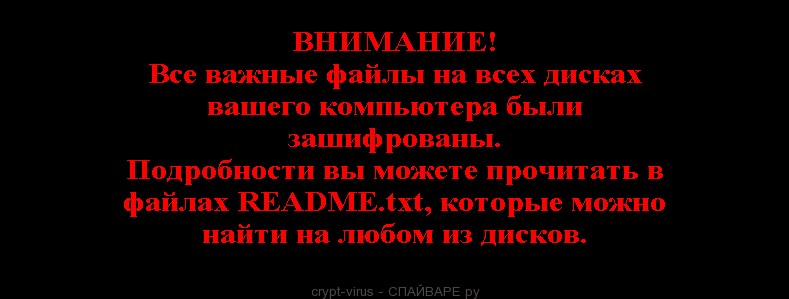

Восстановление зашифрованных файлов — это проблема с которой столкнулись большое количество пользователей персональных компьютеров, ставших жертвой разнообразных вирусов-шифровальщиков. Количество вредоносных программ в этой группе очень много и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt и т.д.

Конечно, восстановить зашифрованные файлы можно просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Способы восстановления зашифрованных файлов бесплатно

Существует несколько способов восстановить зашифрованные файлы используя абсолютно бесплатные и проверенные программы, такие как ShadowExplorer и PhotoRec. Перед и во время восстановления старайтесь как можно меньше использовать зараженный компьютер, таким образом вы увеличиваете свои шансы на удачное восстановление файлов.

Инструкцию, описанную ниже, нужно выполнять шаг за шагом, если у вас что-либо не получается, то ОСТАНОВИТЕСЬ, запросите помощь написав комментарий к этой статье или создав новую тему на нашем форуме.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Сканировать для запуска проверки вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Комментарии

Скажите, а если на флешке зашифрованны Файлы, можно также восстановить?

Может быть кто подскажет что делать с файлами пример — jpg.tro. pdf.tro и т д ?

alexkaf, вероятно компьютер заражен одним из вариантов вируса-шифровальщика STOP. Недавно появилась утилита, которая называется STOPDecrypter. Она позволяет в некоторых случаях расшифровать файлы. Подробнее об этой программе можно узнать в сообщения автора в твиттере: twitter.com/demonslay335.

Доброго времени суток. подскажите пожалуйста как восстановить файлы зараженные вирусом ZATROV.вирус удален .на компьютере переустановили винду т.к. уж очень тормозил комп. есть ли шанс восстановления фото/видео?Спасибо заранее

ZATROV вирус — это один из вариантов STOP (DJVU) вируса-шифровальщика. Есть хорошая новость, иногда возможно расшифровать все файлы бесплатно. В этом вам может помочь программа STOPDecrypter. Скачайте её с этого адреса download.bleepingcomputer.com/demonslay335/STOPDecrypter.zip. ( Перед скачиванием и запуском этого расшифровщика рекомендую временно отключить антивирус).

Распакуйте скачанный файл и запустите STOPDecrypter с правами администратора (для этого кликните по файлу правой клавишей и выберите соответствующий пункт). В главном окне программы выберите папку с зашифрованными файлами и нажмите кнопку Decrypt. Если STOPDecrypter не помог вам расшифровать файлы, то у вас есть шанс вернуть ваши файлы используя шаги, которые приведены выше (использовать ShadowExplorer и PhotoRec).

Валерий, спасибо вам за информацию. Подцепила domn вирус. Восстанавливаю свои фотографии с помощью PhotoRec.

Доброго времени суток. Расширение файлов стало .wiki Кто-нибудь знает, что с этим можно сделать?

Egor, это новая версия вируса, который относится к группе Dharma. На настоящий момент, расшифровать такие файлы нельзя. Попробуйте восстановить их исходное состояние, используя выше приведенную инструкцию.

Валерий, добрый вечер!

Подскажите, а Вы сталкивались с вирусом, который добавляет к файлам Monkey865qqZ?

Ест ли возможность восстановить такие файлы?

Anna, а требование о выкупе было? Выложите его здесь, или создайте новую тему на нашем форуме.

Если подобных папок-ярлыков много или даже все – то вероятно, система заражена вирусом, а его распространителем служит ваша флешка.

1. Для поиска и удаления подобного вируса рекомендую использовать несколько антивирусов: сначала сделайте полную проверку компьютера, установленным антивирусом. В моем случае это Аваст (см. рис. 2). Просканируйте системный диск C: и съемный носитель, т.е. вставленную флешку.

Если вирусы найдены, то удалите их. Разумеется, с зараженными файлами из системной папки Windows нужно обходиться аккуратно: полечить его сперва или поместит в карантин. Все остальные – можно смело удалять.

2. Вне зависимости был найден или нет вирус — проверьте систему любой другой антивирусной утилитой. Я рекомендую использовать CureIt. (http://www.freedrweb.com/download+cureit+free/).

Просканируйте этой утилитой системный диск C и флешку. Другие логические диски можно просканировать в другой раз, иначе удаление простого вируса может занять много времени.

3. После того, как систему проанализировали несколько антивирусных программ и возможно что-то было найдено, а может и нет, пора переходить к восстановлению скрытых папок на флешке, а заодно и почистить флешку от вирусов, которые могли не заметить сканеры антивирусов.

Два слова скажу в чем тут дело и почему папки становятся скрытыми и невидимыми, а их место занимают ярлыки.

Потом, вирус создает ярлыки ко всем скрытым файлам и папкам и делает их видимыми, подставляя их вместо оригиналов. Неплохо задумано, правда?

Как только такую зараженную флешку вы вставите в компьютер, откроите ее и кликните по папке-ярлыку, сработает системная команда на запуск вируса из папки RECYCLER , а затем на открытие скрытой папки-оригинала. Если антивирус не среагирует на вирус, ваш компьютер будет заражен и последствия могут быть разные: от кражи паролей и до установки бэкдора для управления вашим компьютером.

Есть несколько вариантов как можно удалить вирус с флешки, а скрытые файлы сделать видимыми:

- С помощью командной строки

- С помощью загрузочного диска Live DVD (или загрузочной флешки)

- С помощью файловых менеджеров (Total Commander, Far и др.)

Лично я использую в работе загрузочный диск и флешку. Но так как этот способ требует наличие специального диска или специальной флешки, которые нужно смонтировать, для простого пользователя — это трудновато.

Поэтому я покажу вам другой более простой способ — с помощью файлового менеджера Total Commander .

2. Установите ее. Даже если у вас уже установлена подобная программа, обновите ее. На рабочем столе появится ее значок (в некоторых случаях аж два).

3. Откройте программу, кликнув по ее значку. В окне программы нажмите на кнопку запуска по нужным номером (1, 2 или 3). Это небольшое неудобство позволяет нам бесплатно пользоваться этой программой.

4. В левом окне программы из выпадающего списка выберите вашу флешку.

5. На первый взгляд с флешкой все в порядке, папки на месте, файлов только нет, но это только так кажется. Если посмотреть внимательно, то можно заметить, что папки – это ярлыки так как у них расширение .Ink, а на самом деле у папок расширения нет.

Откройте раздел Конфигурация — Настройка… В окне настроек выберите раздел Содержимое панелей и правой части поставьте галочки напротив следующих параметров:

- Показывать скрытые файлы

- Показывать системные файлы

Далее кнопка Применить — Ок.

Теперь картина изменилась. У нас отобразились скрытые, системные файлы (при этом они могут быть и не системными, ведь им просто задали такой атрибут).

6. Удалите все папки-ярлыки с расширением Ink . Для этого удерживайте клавишу CTRL , а мышкой выделяйте нужные файлы. Нажмите клавишу DELETE на клавиатуре. Согласитесь на удаление.

Укажите (одноразовый клик по файлу левой кнопкой мыши) на любой файл и выделите все папки и файлы с помощью комбинации клавиш на клавиатуре CTRL+A .

Откройте раздел Файлы — Изменить атрибуты . Снимите все точки напротив значений:

- Архивный

- Только для чтения

- Скрытый

- Системный

И нажмите на кнопку ОК. Теперь файлы на флешке можно просмотреть с помощью простого Проводника.

Вот и все! Вирус будет удален, а файлы благополучно восстановлены.

В завершении этого обзора, заранее хочу вас предупредить, если вы вдруг заметите, что на флешке пропали файлы или, как в данном примере, появились ярлыки вместо папок и файлов, НЕ СПЕШИТЕ ФОРМАТИРОВАТЬ свою флешку! Попробуйте с помощью данного способа вернуть все на свое место.

Читайте также: