Вторая волна вируса петя а

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Как это происходит и можно ли этот процесс предупредить?

Как избавиться от Petya?

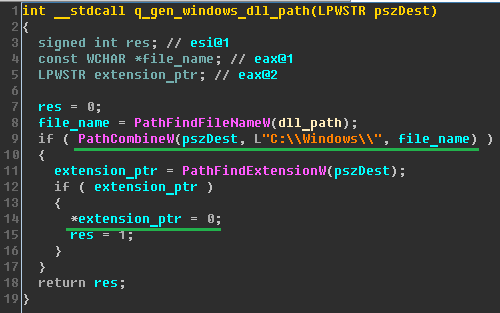

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Мировые державы начали расследование произошедшей накануне масштабной атаки вируса-вымогателя Petya, которой подверглись сотни компьютеров в разных странах. О намерении найти виновных объявили США. В Европе расследованием занялась прокуратура Парижа, пишет французская газета Le Monde. По данным Financial Times, Интерпол заявил, что "пристально следит" за атакой и сотрудничает со странами - членами организации. А Великобритания пригрозила неизвестным кибертеррористам авиаударами.

Впрочем, кого именно Лондон намерен атаковать, пока неясно. Ответственность за атаку на себя никто не взял. Эксперты еще спорят о том, что именно за вирус атаковал мир. В "Лаборатории Касперского" вообще уверены, что это не Petya, а другой шифровальщик. Специалисты назвали его ExPetr.

Между тем СМИ удалось выяснить некоторые пугающие подробности о Petya: у него есть некоторое важное сходство с вирусом WannaCry, заразившим сотни тысяч компьютеров в 150 странах в мае этого года. Правда, в отличие от WannaCry новый вирус выглядит более мощным, заявил FT заместитель директора Инициативы по киберуправлению Атлантического совета (аналитического центра в округе Колумбия) Бо Вудс.

По его словам, новая вредоносная программа приводит "к более суровым последствиям", потому что структурирована так, чтобы распространяться быстрее, и эффективно работает на разных версиях Windows. Что еще тревожнее, ее, возможно, создали без "аварийного выключателя", который замедлил распространение WannaCry. "Если у него нет аварийного выключателя, он может бушевать месяцами", - приводит слова Вудса сайт InoPressa.

О сходстве Petya с вирусом WannaCry ранее сообщали эксперты Лаборатории Касперского. По их данным, в ходе нынешней атаки использовался эксплойт EternalBlue, который ранее применялся для распространения WannaCry.

Eternal Blue - это хакерская программа АНБ, созданная американским Агентством национальной безопасности (АНБ). "АНБ не признает, что ее программы использовались при ряде атак, в том числе WannaCry. Однако специалисты по компьютерной безопасности требуют, чтобы агентство помогло остальному миру защититься от разработанного им оружия", - говорится в статье The New York Times (перевод InoPressa).

Компьютерные специалисты заявили, что вирус Petya, на который очень похожа нынешняя программа-вымогатель, появился в прошлом году. Он был выставлен на продажу своими разработчиками в так называемом теневом интернете (Darknet).

Это означает, что кто угодно мог запустить программу-вымогатель, нажав на кнопку, зашифровать чьи-то системы и потребовать выкуп, чтобы разблокировать их. Если жертва платит, то разработчики Petya, которые называют себя Janus Cybercrime Solutions, получают долю выплаты, пишет газета.

США приступили к расследованию, призвав пользователей не платить хакерам "выкуп"

В заявлении Совета национальной безопасности Белого дома говорится, что США расследуют произошедшую вирусную атаку и намерены выявить ответственных за нее, сообщает Reuters. В настоящее время вирус не представляет угрозу общественной безопасности, отметили в ведомстве.

Министерство внутренней безопасности США сообщило, что ведет наблюдение за кибератаками и координирует свою работу с другими странами. Ведомство посоветовало жертвам вируса не выплачивать вымогателям средства, которые они требуют от пользователей за разблокировку зараженных компьютеров. В министерстве пояснили, что плата вовсе не гарантирует восстановление доступа к зашифрованным данным.

В Агентстве национальной безопасности (АНБ) США комментариев по теме не дали. Спецслужба ранее не сообщала публично, действительно ли она разработала механизмы взлома, утечку которых в интернет в апреле этого года организовала группировка хакеров, называвших себя Shadow Brokers. Ранее СМИ сообщали, что вирус WannaCry, атаке которого в мае подверглись сотни тысяч компьютеров по всему миру, представлял собой модифицированную программу АНБ.

Американская АЭС могла подвергнуться кибератаке

По данным источников ABC News, американские власти расследуют проникновение в компьютерные системы по меньшей мере одной атомной электростанции в США. Нет никаких доказательств нарушения каких-либо "особенно важных или операционных систем", пояснили собеседники телеканала. Вместо этого, как полагают власти, пострадала менее важная, связанная с бизнесом часть системы. О какой АЭС идет речь, не уточняется.

Тем временем Соединенные Штаты и Израиль решили создать рабочую группу, нацеленную на противостояние киберугрозам. Об этом сообщил помощник президента США по вопросам внутренней безопасности и борьбы с терроризмом Томас Боссерт на международной конференции Cyber Week в Тель-Авиве, передает AP. По его словам, американо-израильское партнерство будет нацелено на "прекращение действий злоумышленников в сетях и определение способов привлечения к ответственности виновных".

Также выступавший на конференции премьер-министр Израиля Беньямин Нетаньяху сообщил, что его страна каждый месяц переживает десятки кибератак. По его словам, израильское правительство создало "киберсеть" с десятками компаний для совместной работы по вопросам безопасности. Теперь Израиль готов к сотрудничеству с другими странами, констатировал Нетаньяху.

Заражение началось с Украины и дошло до Индии

Эксперты вирусной лаборатории ESET полагают, что заражение вирусом Petya началось с Украины, которая больше других стран пострадала от кибератаки. "Вспышка, похоже, началась на Украине", - цитирует РИА "Новости" сообщение компании.

Согласно рейтингу ESET по странам, пострадавшим от вируса, Украине был нанесен наибольший вред. На втором месте среди пострадавших государств находится Италия, на третьем - Израиль. В первую десятку также вошли Сербия, Венгрия, Румыния, Польша, Аргентина, Чехия и Германия. Россия в этом списке находится на 14-м месте.

По данным Bloomberg, вирус-шифровальщик Petya добрался и до Азии. Министерство судоходства Индии сообщило, что из-за кибератаки произошел сбой в работе грузового терминала, оператором которого является A.P. Moller-Maersk, в крупнейшем контейнерном порту им. Джавахарлала Неру. Объект под названием Gateway Terminal India не может определить принадлежность груза, что препятствует погрузке и разгрузке, пояснили в ведомстве.

Без обсуждения "российского следа" не обошлось

Как сообщалось, в РФ были атакованы "Роснефть", "Башнефть", Mars, Nivea и Mondelez International (производитель шоколада Alpen Gold). Также пострадали компания "Мегафон" и сеть МВД. Банк России сообщил о кибератаках на российские кредитные организации, которые не привели к нарушениям в работе банков.

Присутствие России в списке жертв хакерской атаки не помешало появлению обвинений в ее адрес. В частности, Киев возложил ответственность за атаку на российские спецслужбы, назвав происходящее элементом гибридной войны.

"По предварительной информации, это организованная система со стороны спецслужб РФ", - заявил народный депутат Верховной Рады от "Народного фронта", член коллегии МВД Антон Геращенко. Этого же мнения придерживаются и в украинской полиции. "После завершения ресивера тела вируса мы можем сказать уже точно, но предварительно пока идет в ту сторону (сторону РФ, - "Апостроф"), - рассказал изданию "Апостроф" глава Департамента киберполиции Нацполиции Украины Сергей Демедюк. В Службе безопасности Украины предположили, что атаки организованы с территории России или с неподконтрольных Киеву территорий Донбасса, передает Тиждень.ua.

Впрочем, пока это чисто украинская версия, в которую верят, похоже, только политики и чиновники, далекие от цифровых технологий. "Лично я этой версии (о российском следе) не придерживаюсь", - заявил в комментарии "Апострофу" руководитель интернет-ассоциации Украины Александр Федиенко. По его мнению, нынешняя атака - часть борьбы, которую ведет "виртуальный социум хакеров" с остальным обществом и, в частности, с компаниями, разрабатывающими антивирусные программы.

Накануне десятки компаний по всему миру подверглись кибератаке вируса-шифровальщика Petya. Первыми от него пострадали российские и украинские нефтяные, телекоммуникационные и финансовые компании. Шифровальщик распространяется аналогично нашумевшему в мае вирусу WannaCry. Petya блокирует компьютеры и требует 300 долларов в биткоинах за разблокировку. Эксперты связывают обе атаки с весенней публикацией эксплойтов АНБ США группой The Shadow Brokers. По оценкам "Лаборатории Касперского", вымогательству подверглись не менее 2 тысяч пользователей.

По предварительным оценкам компании Group-IB, специализирующейся на компьютерной безопасности и защите от киберугроз, вирус атаковал около 80 компаний, большинство из которых - украинские. В России были атакованы "Роснефть", "Башнефть", Mars, Nivea и Mondelez International (производитель шоколада Alpen Gold). Банк России также сообщил о кибератаках на российские кредитные организации, которые не привели к нарушениям в работе банков.

О кибератаке сообщили и зарубежные компании, в том числе британская рекламная группа WPP, испанское представительство одной из крупнейших в мире юридических компаний DLA Piper, передает "Интерфакс". В числе пострадавших также оказались французский производитель строительных материалов Cie. de Saint-Gobain, фармкомпания Merck & Co. в США и неназванная норвежская компания - ее сообщение цитируют спецслужбы.

Коронавирус, которым охвачен весь мир, рождает сотни слухов, домыслов и теорий. На фоне информации о том, что заболевание может протекать или совсем бессимптомно, или в достаточно лёгкой форме, многие начали искать признаки заболеваний в прошлом. И они нашлись. Кто из нас не страдал от усталости, ломоты в мышцах, сухого кашля и даже потери обоняния при простуде? Да ещё и промозглой осенью или холодной зимой. Всё это заставило СМИ и людей выдвинуть версию — а не перенесли ли мы уже коронавирус на ногах? Лайф разбирался, что стоит за этими слухами и могли ли россияне приобрести иммунитет к новому вирусу.

Слухи о том, что коронавирус мог прокатиться по России прошлой осенью, появились ещё во время карантина в Китае. Многим вспомнилась вспышка странных пневмоний, охватившая в конце ноября минувшего года Владимирскую, Самарскую и Оренбургскую области, Ростов-на-Дону, Ульяновск и Красноярск. Как сообщал тогда Первый канал, еженедельно только в Оренбургской области фиксировали около 300 случаев, закрывая на карантин школы. В качестве защиты родителям рекомендовали прививать детей, поскольку те находятся в зоне риска. Делать прививки советовали и "пациентам с ослабленным иммунитетом, хроническими заболеваниями, а также людям старше 65 лет".

Массовые пневмонии в некоторых регионах объясняли ростом числа обычной ОРВИ. Но несколько месяцев спустя в соцсетях эти случаи начали связывать с коронавирусом. Люди стали утверждать, что нынешняя пандемия — это уже вторая волна докатившегося до нас вируса. А первая, по их мнению, прошлась по регионам прошлой осенью. Якобы с этим связано относительно "низкое" по сравнению с США, Италией и Испанией число заражённых в стране.

— В России все уже давно переболели коронавирусом. Ко мне обращались с ноября с коронавирусом. Только тогда это не было объявлено пандемией — и все прекрасно лечились, — написал на своей странице в "Фейсбуке" врач Пётр Палагин. — Сами по себе тесты не выявляют больных коронавирусом людей. Тесты просто констатируют факт, что у этого человека на слизистой оболочке есть следы коронавируса. Болезнь же от этого вируса могут подтвердить только иммунологические исследования крови, которые никто не делает. Повышенное содержание иммуноглобулинов М именно к этому вирусу означает, что человек болен именно сейчас, а повышенное содержание иммуноглобулинов класса Г именно к этому вирусу означает, что человек уже переболел.

Поэтому, отмечает он, "6000 "заражённых" это реальная величина, потому что то, что осенью пришло из Китая, уже давно прошло, а сейчас к нам это идёт второй волной обратно из Европы да в таком мизерном количестве по сравнению с тем, сколько людей уже переболело".

Неудивительно, что на фоне таких публикаций в Сети нужные симптомы быстро обнаружились у многих. Интернет просто пестрит комментариями.

— У меня якобы ОРВИ было в декабре-январе. Температура, заложенность носа, горло и общая слабость, суставы. А! Ещё глаза — эффект песка, — пишут люди в соцсетях.

— Мне тоже кажется, что я этим болела в конце февраля, — пишет Светлана Максимова из Москвы. — Очень агрессивный вирус, и всё чётко по симптомам развивалось. Маленький ребёнок не заразился, а муж несколько дней был с температурой без симптомов.

О том, что коронавирусом они уже переболели, стали рассказывать и звёзды. Как ранее сообщал Лайф, в их числе оказалась Ксения Собчак.

Симптомы коронавируса во время перенесённой болезни нашла у себя и певица Жасмин.

— Я и мой сын Мирон переболели коронавирусом несколько месяцев назад. Я думала, что у нас грипп. Сдавали всяческие анализы, но врачи не могли понять, что с нами. Была очень высокая температура, жуткий кашель. Я лежала десять дней и не вставала. Мирон почки капитально подсадил после той болезни, — сообщила она в эфире "Вечернего шоу с Аллой Довлатовой на "Русском радио".

После эфира, по словам самой Жасмин, её телефон просто разрывался от звонков СМИ с просьбой рассказать, каково это — переболеть коронавирусом.

Сторонники более изощрённых теорий заговора пошли ещё дальше. Они стали искать ответ на вопрос, кому по-настоящему выгодно введение "режима самоизоляции" на этом фоне. Самым расхожим мнением на этот счёт называют "закручивание гаек" государством. Якобы под благовидным предлогом борьбы с коронавирусом, пишут в соцсетях, государство введёт систему тотальной слежки за людьми. В качестве примера приводят экспериментальный проект столичной мэрии "Социальный мониторинг", который запустили 3 апреля. Пациентам с подтверждённым коронавирусом передали смартфоны с предустановленным приложением, которое будет отслеживать их геолокацию.

— При этом фиксируется не трек перемещения, а исключительно факт покидания адреса самоизоляции, который пользователь указал в своей анкете, — говорится в сообщении столичного Департамента информационных технологий. — Чтобы убедиться в том, что пользователь находится рядом с телефоном, приложение будет периодически направлять пользователю push-уведомления с запросом дополнительной идентификации с помощью фотографии. В случае нарушения карантина приложение уведомит об этом оперативный штаб. Нарушившего карантин пациента госпитализируют.

Сколько же на деле человек могло переболеть коронавирусом? Ответить на этот вопрос могла бы статистика. Но её нет даже у специалистов. При этом на первоапрельском совещании президента с членами правительства любопытные цифры назвала зампред кабмина Татьяна Голикова.

— В конце марта этого года мы провели исследования на выявление антител к новому коронавирусу, — заявила она. — Было рассмотрено 226 образцов сыворотки крови от людей из различных коллективов, которые не были зарегистрированы как больные новой коронавирусной инфекцией. Из этого круга людей в 226 человек было выявлено 11 человек, переболевших и имеющих антитела к новому коронавирусу.

Путём несложных подсчётов пользователи соцсетей быстро посчитали, что переболеть опасной заразой и получить заветные антитела к вирусу могло уже около 5% россиян. Переложив цифры, приведённые Голиковой, на население страны можно получить интересные данные. Коронавирус могли перенести на ногах более семи миллионов жителей страны, посчитали в соцсетях. Доходит даже до того, что на фоне таких цифр люди призывают прекратить режим самоизоляции и начать поголовно тестировать население. Мол, переболевших уже много — и они могли бы вернуться на работу, чтобы начать "спасать экономику".

Однако для проведения массового тестирования нужны сами тесты. И тут у правительства не самые лучшие новости для нас: режим самоизоляции придётся соблюдать ещё долго.

— В настоящее время в государственном научном центре "Вектор" Роспотребнадзора разработана тест-система для выявления антител в сыворотках крови больных и тех, кто выздоровел после перенесённого нового коронавируса, — добавила Голикова. — А также для изучения популяционного иммунитета и оценки эффективности разрабатываемых вакцин. Ориентировочно срок регистрации такой тест-системы — 10–15 апреля текущего года.

Даже если тест-система, о которой говорила зампред правительства, будет зарегистрирована в срок, то на изготовление, рассылку и проведение тестов по всей стране уйдёт не одна неделя.

Когда речь о столь деликатных вопросах, как приобретённый иммунитет, лучше прислушаться к мнению экспертов. А они негодуют. Во время видеофорума "Следующие 20 лет": Коронавирус. Пандемия. Инструкция по выживанию" представитель российского отделения ВОЗ Мелита Вуйнович весьма бурно отреагировала на вопрос о том, переболела ли страна коронавирусом и появился ли у россиян иммунитет.

— Я очень удивляюсь, что люди всегда думают, что, прочитав три статьи, даже научные, станут экспертами в какой-то теме, — заявила она. — Это как если бы я сказала: я сейчас строю дом, знаю немного математики, поэтому я инженер и архитектор мне не нужен. Потом этот дом рухнет. Если никого внутри нет, ну, нормально. То же и в медицине.

— Страшно, что люди считают, что они ещё осенью переболели коронавирусом, поэтому сейчас могут без проблем ходить по улицам, — заявила Вуйнович в интервью одной из радиостанций. — Нет, никто не переболел коронавирусом раньше, потому что это новая болезнь, и меры, которые приняла Россия даже очень рано, с февраля, сдерживали вирус в стране. Сейчас новый коронавирус, он очень опасный для каждого человека, потому что мы не знаем, какая иммунологическая реакция на него у организма, как будет протекать заболевание. К тому же оказалось, что он поражает не только пожилых, но и молодых людей. Из-за этого надо соблюдать режим изоляции.

Первые выводы экспертов

О причастности программы к распространению вируса Киберполиция Украины заявила еще в день атаки. Позже эту информацию подтвердили и в официальном отчете компании Microsoft. Сами разработчики программы яростно отрицали возможность распространения вируса через их продукт.

В Киберполиции объяснили, что это ПО имеет встроенную функцию обновления, которая периодически обращается к серверу: upd.me-doc.com.ua (92.60.184.55) с помощью User Agent “medoc1001189“.

Утром 27 июня, в 10.30, программу M.E.doc. обновили. Обновление составляло примерно 333 Кб, и после его загрузки вредоносное программное обеспечение распространилось с помощью уязвимости в протоколе Samba (также использовалась во время атак WannaCry).

Глава Киберполиции Украины Сергей Демедюк заявил, что в отношении компании будет открыто уголовное производство. Он подчеркнул, что M.E.Doc знал о дырах в безопасности, но игнорировал это.

Вторая волна атаки

Страсти улеглись, украинские предприятия почти закончили подсчитывать убытки и запасаться новыми антивирусными программами… И вот вчера, 4 июля, глава МВД Украины Арсен Аваков вдруг заявил о второй волне распространения вируса.

На этот раз силовики не ограничились одними только угрозами – в компании M.E.Doc провели обыски, после чего изъяли рабочие компьютеры персонала и серверное оборудование.

Придя к выводу, что отпираться больше нет смысла, компания M.E.Doc 5 июля все-таки подтвердила факт взлома своего продукта и наличие вредоносного программного кода в пакете обновлений программы.

Также сообщается, что разработчики уже создали супербезопасное обновление, которое полностью исключает угрозы для пользователей. Вот только выпустить его пока нет возможности из-за изъятых серверов и оборудования.

Не все так просто?

Расследование киберэкспертов Антона Черепанова, Frédéric Vachon и Thomas Dupuy показало, что в 2017 году у программы M.E.Doc было как минимум 3 обновления, содержащих зараженный модуль – в апреле, мае и июне. Однако в апреле-мае было и еще 4 обновления, не содержащих вирус. Вероятно, это и помогло избежать такого массового заражения, как то, которое произошло 27 июня.

Важно то, что опасность вируса заключалась не столько в остановке работы крупных предприятий, сколько в скрытых свойствах этого самого вируса.

Каждая зарегистрированная организация в Украине имеет уникальный код ЕДРПОУ. И это очень важно, так как используя ЕДРПОУ, можно проводить целенаправленную атаку против конкретной компании или организации. Работая изнутри, с компьютера где установлен троянский модуль, можно использовать различную тактику, в зависимости от намерений атакующих.

С тех пор, как M.E.Doc получил большую популярность, его можно найти на компьютере практически каждого бухгалтера. Один M.E.Doc может обслуживать сразу несколько организаций, и однажды установленный троян будет знать о всех ЕДРПОУ на этой машине для отправки их злоумышленникам. Кроме ЕДРПОУ, троян также собирает настройки прокси, почты, включая логины и пароли зараженного приложения M.E.Doc.

На оснований этой информации эксперты пришли к выводу, что атака вируса была тщательно спланированной и хорошо выполненной операцией. Эта информация подтвердилась и в отчете компании ESET.

Вирусная атака продемонстрировала большую зияющую дыру в кибербезопасности Украины. Как минимум, программное обеспечение, которое так широко используется компаниями по всей стране, должно проходить обязательную сертификацию как ПО государственного значения.

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним.

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

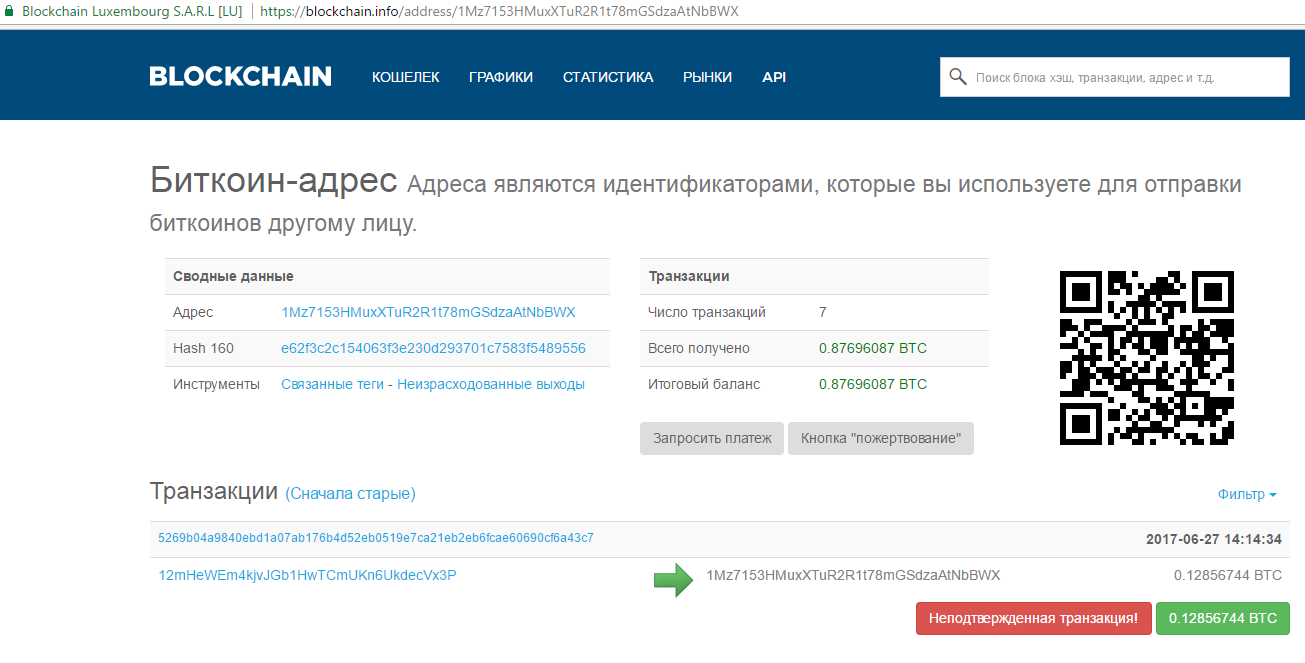

В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 — примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов.

На данный момент число транзакций увеличилось до 45.

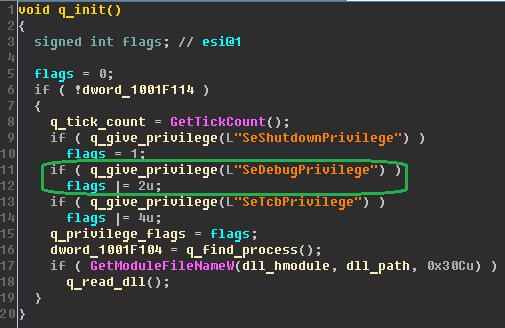

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya.

Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:\Windows\ (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:\Windows\, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей wowsmith123456@posteo.net был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы:

Читайте также: