Защита информации вирусы спамы

Каталог научных материалов

В настоящее время бизнес-аспекты информационной безопасности постепенно начинают анализироваться. Это означает, что система защиты информации является не искусственным дополнением к системе управления, а важнейшим элементом этой системы, поддерживающей основные бизнес-процессы компании. Поэтому адекватный анализ рисков, связанных с информационной безопасностью, становится важной задачей при оптимизации предпринимательской деятельности.

К числу конкретных технологий защиты корпоративных информационных систем можно отнести систему защиты электронной почты, поскольку в настоящее время электронная почта является и одним из наиболее широко используемых способов отправки (доставки) информации и важным средством коммуникации. Несомненно, что электронная почта обладает многочисленными достоинствами. Однако ее возрастающая роль в предпринимательской деятельности, да и вообще в повседневной жизни, сопровождается возникновением ряда проблем, связанных с ее использованием.

Распространение спама в последнее время приобрело угрожающие масштабы и специалисты в области информационной безопасности вынуждены заниматься, казалось бы, несвойственной им задачей: бороться со спамом – массовыми рассылками, носящими в большинстве своем рекламный характер. Cпам как бизнес определился со своей экономической нишей и уверенно занял ее. Основных игроков этого бизнеса ситуация экономически устраивает, даже при том условии, что иногда им приходится смещать фокус деятельности с хорошо защищенных крупных корпоративных серверов на более мелкие и слабозащищенные.

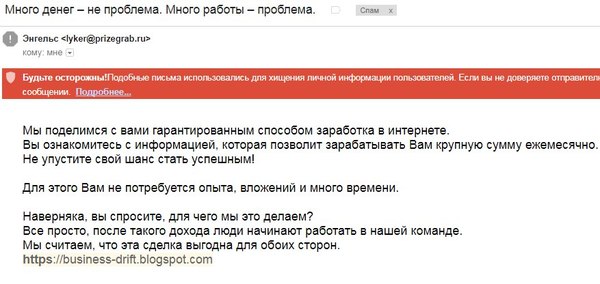

Признаки спама условно можно классифицировать на формальные и лингвистические [7]. К формальным относятся:

- Почтовые адреса, IP-адреса

- Отсутствие адреса отправителя

- Отсутствие адреса получателя или наоборот наличие большого количества получателей

- Отсутствие IP-адреса в системе Интернет-адресов DNS

- Определенный размер и формат сообщения.

Лингвистические признаки (распознавание спама по содержанию письма) включают в себя слова и фразы, построенные определенным образом, а также эвристические и статистические признаки.

В количественном и содержательном плане тенденция к стабилизации находит выражение:

– в фиксации объемов спама в почтовых потоках на уровне от 60 % (в трафике небольших организаций) до 85 % и даже выше (на серверах почтовых служб);

– в стабилизации количественного распределения спама по календарным месяцам, связанной с сезонными колебаниями этого рынка;

– в закреплении списка тематических категорий спамерских сообщений (состав лидирующих категорий не меняется в течение последних трех лет);

– в определении этапов организации спам-рассылок (например, сбора и верификации баз электронных адресов для проведения рассылок) и превращении обслуживания и поддержки этих этапов в самостоятельный бизнес.

Особенностью спам-индустрии в 2005 году стала ее криминализация, прослеживалась ярко выраженная тенденция к ее сближению с криминогенными структурами.

Также спамеры стали чаще использовать персональные обращения к пользователям. Фактически, в эту категорию попадают 6 из 10 самых популярных сообщений в теме письма за 2005 г. (для сравнения: в 2004 г. – было всего 2 из 10, а в 2003 г. – ни одного) [3,4].

Еще одной тенденцией в сфере распространения вредоносных программ является то, что правонарушители отказываются привлекать к себе лишнее внимание и переключаются на извлечение денежной прибыли.

Уже не первый год спам активно используется как инструмент воздействия на общественное сознание и формирования общественного мнения. Пока это только тенденция, а не характерная черта современного спама, но тенденция яркая и способная к быстрому развитию.

Несмотря на то, что некоторые аналитики говорят, что с каждым годом спамеры становятся все более изобретательными, совершенствуют тактику и используют новые методики, однако в 2005 году не было выявлено ни одного принципиально нового спамерского приема или методики рассылки (основной способ спам-рассылок – использование сетей зомби-компьютеров). В основном спамеры идут по пути наращивания мощностей и развития зомби-сетей. Скорость отдельно взятой рассылки возросла в 3–4 раза по сравнению с прошлыми годами. Предполагается, что технологии рассылки спама в ближайшем будущем качественно изменяться не будут.

Помимо электронной почты, спамеры осваивают другие способы распространения спама. Используемое спамерами программное обеспечение (ПО) год от года становится все сложнее. Со своей стороны, рынок антиспамерского ПО также усиливает уже имеющиеся средства защиты. При высоком уровне современной защиты электронной почты от спама спамерам становится экономически выгодно использовать другие способы распространения спама, например, задействовать ICQ или мобильные телефоны. Именно в этом направлении наблюдается тенденция их активной работы.

По мнению аналитиков, с одной стороны, отмеченные дестабилизирующие факторы усиливают негативный настрой пользователей не только по отношению к спаму, но и к электронной почте как средству коммуникации. С другой стороны, они могут вовлечь в спам-индустрию новые средства, что в дальнейшем вполне может вызвать новый скачок в развитии спамерского ПО и привести к очередному увеличению объемов спама.

Таким образом, необходимо подчеркнуть, в сфере управления информационной безопасностью крайне важен анализ спама как реальной угрозы корпоративным информационным ресурсам. Поскольку, зная современное состояние этого вопроса и наметившиеся тенденции, можно планировать и организовывать деятельность по обеспечению комплексной информационной безопасности бизнес-процессов (в том числе использования электронной почты как одного из элементов системы).

Страшно представить, но почти все компьютеры в мире контролируются спамерами. Без понимания, как действуют недоброжелатели, и дополнительной автоматической защиты открытие одного лишь письма в e-mail может привести к обрушению всей корпоративной сети и уничтожению либо утечке важных данных организации. Каждой компании требуется качественная защита от спама и фишинга, которую обеспечит грамотно выбранное программное обеспечение.

Cпам и фишинг сегодня, или Почему так важна антиспам-защита

В последние годы решение проблемы спама приобретает все большую актуальность. В прошлом году доля спама в мировом почтовом трафике превысила 55%. Согласно обобщенным данным Ассоциации документальной электросвязи, сотрудники, которые получают в день по 10—20 деловых писем, попутно находят в своих электронных ящиках более сотни спамерских сообщений. Борьба с рекламной и вредоносной рассылкой потребует около 5-ти часов в месяц, а это рабочее время, оплачиваемое работодателем. Кроме того, спам значительно увеличивает нагрузку на коммуникации, повышает трафик, снижает эффективность работы сервера.

Обратите внимание!

По данным специалистов, ущерб от одного только инцидента, связанного с информационной безопасностью, для крупных компаний составляет в среднем 20 миллионов рублей, а для небольших организаций — чуть менее 800 тысяч рублей. Чтобы ликвидировать проблему и обезопасить себя от дальнейших неприятностей, компании большого размера могут потратить до 2 миллионов рублей, а фирмы поменьше — примерно 300 тысяч. Однако 90% мирового бизнеса довольно снисходительно относится к опасности вредоносных программ, иными словами, не следит за появлением новых вирусов и оперативным обновлением программного обеспечения для борьбы с ними. А начинать следует с понимания того, под какими темами писем чаще всего скрывается спам.

На заметку!

Спам в рекламных целях, несмотря на свою популярность, малоэффективен. Недавно проведенный эксперимент одной из калифорнийских компаний это наглядно доказал: организация разослала 350 миллионов писем, извещающих о запуске нового продукта, получив в ответ лишь 28 заказов.

Коммерческий спам, в свою очередь, делится на санкционированный и несанкционированный, другими словами, вам приходят коммерческие предложения, на которые вы соглашались или не соглашались. С такого рода спамом нужно обращаться аккуратно, так как можно упустить действительно важную информацию.

Некоммерческий спам, или анонимная массовая рассылка, чаще всего представлен следующими его разновидностями:

Согласно статистике 2017 года, самой распространенной вирусной программой является Trojan-Downloader.JS.Agent (6,14%). Затем следует Trojan-Downloader.JS.SLoad (3,79%). На третьем месте — Trojan-PSW.Win32.Fareit (3,10%). Эти вирусы, используя технологию ADODB.Stream, скачивают и запускают вредоносное ПО, вследствие чего нарушается вся безопасность системы ПК. Они собирают различную важную информацию, в частности данные банковского счета и номера кредитных карт.

Спам для спамера

Рассматривая вопрос многообразия спама, было бы странно обойти стороной тему способов его распространения.

Первоначально сообщения рассылались спамерами с использованием собственных почтовых серверов и от собственного имени. Но эти рассылки оказались неэффективны, так как их достаточно просто блокировать: необходимо всего лишь запретить адрес отправителя или почтового сервера. И как только подобные блокировки стали распространенными, спамерам пришлось искать обходные пути — к примеру, подделывать различную информацию, включая адреса отправителей.

Вышеперечисленные методы становятся все менее эффективными, и сейчас наибольшее распространение получила рассылка спама с помощью зараженных пользовательских компьютеров. Чтобы получить доступ к компьютеру, мошенники используют троянские программы (они распространяются по сети Интернет или файлообменным сетям вместе с различным пиратским программным обеспечением), уязвимости в операционных системах и популярном софте, e-mail черви.

Основным и самым популярным методом борьбы с нежелательной корреспонденцией является фильтрация, то есть отсеивание спама от действительно важных писем. Этот метод основан на том, что спам-письма значительно отличаются от обычных. Фильтрация разделяется на автоматическую и неавтоматическую.

Автоматическая фильтрация спама. Для защиты от спама используются спам-фильтры. Они могут быть установлены на пользовательских компьютерах или на серверах. Принципиально различаются два способа работы таких фильтров. В одном случае спам-фильтр опознает отправителя письма как спамера, не открывая само сообщение на основе рейтинга сервера через который спамер шлет письма. Особенность такого метода в том, что ПО должно быть установлено на сервере, на который приходит нежелательная корреспонденция.

Обратите внимание!

Ежегодно из-за спама российский бизнес лишается 500 миллионов долларов, 22 миллиарда долларов теряют американские компании, а европейские — 51 миллиард евро.

В черные списки обычно вносятся:

- IP-адреса тех компьютеров, с которых ведется или велась рассылка нежелательной корреспонденции;

- открытые релеи;

- локальные списки спамеров;

- черные списки, составленные службой DNS (компьютерной распределенной системой для получения информации о доменах).

Слабой же стороной являются затраты времени (порой до 30-ти минут) на дополнительную проверку писем, а это неприемлемо при работе со срочной корреспонденцией. Однако задержка происходит только при получении первого письма с неизвестного сервера, так что метод может оказаться удобным для ряда организаций.

Для генерации своих писем спамеры применяют специальное программное обеспечение, которое автоматически создает и распространяет сообщение. У таких программ есть серьезный недостаток: они допускают ошибки при оформлении заголовка, поэтому спам-сообщение не соответствует почтовому стандарту RFC. Благодаря этому просчету антиспам-фильтры и обнаруживают нежелательную корреспонденцию. Такая защита весьма надежна и эффективна.

Действует данный метод достаточно просто: в огромном потоке писем выявляются абсолютно идентичные или незначительно различающиеся сообщения. Технология предназначена в основном для крупных организаций, которые обладают значительными объемами почты.

Современные IT-компании для защиты от спама и фишинга используют сразу несколько методов, формируя комплексную защиту. Наиболее часто применяемые методы в специализированном ПО — черные и серые списки, байесовская фильтрация и анализ письма. На практике авторитетные антиспам-сканеры — такие как GFI MailEssentials, Kaspersky Anti-spam, Kaspersky Security for Mailserver, McAfee Security, Symantec MailSecurity, ESET MailSecurity — удерживают до 99% всех нежелательных сообщений.

Итак, мы видим, что спам не сдает свои позиции, становясь все более изощренным. Но и от него есть противоядия, причем как профилактического, так и лечебного свойства. Общие советы по борьбе со спамом остаются неизменными из года в год: не оставляйте электронные адреса на подозрительных сайтах, не открывайте и не пересылайте письма от не внушающих доверия источников и, конечно же, установите надежный спам-сканер. А владельцам бизнеса, кроме того, стоит задуматься и о безопасности хранения данных внутри компании, а в том числе и о корпоративном управлении паролями.

Ни одна современная компания не обходится без использования интернет-ресурсов и электронной почты для решения рабочих вопросов, соответственно, обеспечение защиты паролей — это необходимость. Решением может стать программа KeepKeys.

Система защищает корпоративные данные благодаря:

- проведению мониторинга надежности паролей;

- возможности отслеживания изменений;

- централизованному хранилищу, защищенному стойкой криптографией.

К тому же KeepKeys не только обеспечивает удобный доступ к личным данным и их индивидуальное хранение, с его помощью можно предоставить пароль другому пользователю на определенное время. Также возможны коллективное использование доступов и полная передача данных от сотрудника к сотруднику. Это выгодно отличает KeepKeys от других современных систем хранения данных, которые ориентированы на индивидуальное использование.

К тому же минусом существующих корпоративных решений является принцип управления, при котором один или несколько сотрудников-администраторов имеют доступ ко всей базе данных — это, безусловно, ставит под угрозу безопасность компании. При разработке KeepKeys эти моменты были учтены: каждый сотрудник сам управляет доступом к своим записям — без предоставления разрешения даже администратор программы не сможет их увидеть. А в случае утраты данных KeepKeys исключает риск их расшифровки.

Продолжаю серию статей о видах мошенничества. На этот раз речь пойдет о спаме, что это такое и как от него защититься, вдруг кому-то будет полезно. Если нет, пролистывайте дальше.

Другие статьи по этой тематике можно почитать здесь:

Что такое спам и как защититься от него?

От спама страдает большинство жителей не только России, но и всего мира. Казалось бы, безобидная рассылка настолько прочно вошла в нашу жизнь, что мы уже к ней привыкли и не обращаем особого внимания. Что же такое спам, какие бывают его разновидности и как можно от него защититься, разбирается 1-LINE.

Спам – это массовая рассылка информационного или рекламного сообщения лицам, отправляемая против их воли или желания получать эти сообщения. То есть если вам в почтовый ящик или под дворник автомобиля положили рекламную листовку – это тоже является одной из разновидностей спама. В основном же спам распространяется по цифровым устройствам: социальные сети, электронная почта, смс-сообщения или сообщения в мессенджерах. Люди, занимающиеся распространением или рассылкой спама, называются спамерами. Поэтому неудивительно, что спамеров никто не любит – мало кому нравится получать навязчивую рекламу.

Насколько опасен спам?

Как правило, практической пользы от спама немного или она отсутствует вовсе – вам на телефон или на почту приходит реклама какой-нибудь услуги, магазина или товара. Себестоимость спам-рекламы достаточно низкая, при этом она имеет достаточно широкий охват аудитории, поэтому так популярна у спамеров. В настоящее время большинство почтовых сервисов и мессенджеры стараются бороться со спамом различными антиспам-фильтрами, но развитие технологий постоянно совершенствуют и методы спама, поэтому он всё плотнее входит в нашу жизнь.

Однако, спам может быть и весьма опасен – с его помощью мошенники могут собирать личные данные пользователей и даже данные банковских карт, которыми они потом пользуются по своему усмотрению. Так спам-сообщения часто содержат ссылки на сторонние ресурсы злоумышленников, переходя на которые вы можете ненароком передать им какую-то конфиденциальную информацию: логины, пароли, номер и код банковской карты, паспортные данные. Также, переходя на сторонние ресурсы, вы рискуете заразить свой компьютер вирусом, который также может скрытно собирать данные пользователя и передавать их злоумышленникам, использовать ресурсы вашего компьютера в интересах спамера (например, сбор криптовалюты) или вовсе заблокировать его работу или стереть данные с жесткого диска, после чего злоумышленники смогут вымогать у вас деньги за возобновление работы или возврат данных.

Спам – один из основных инструментов киберпреступников, поэтому относиться к нему нужно очень серьезно.

Виды спама и какую опасность они могут представлять

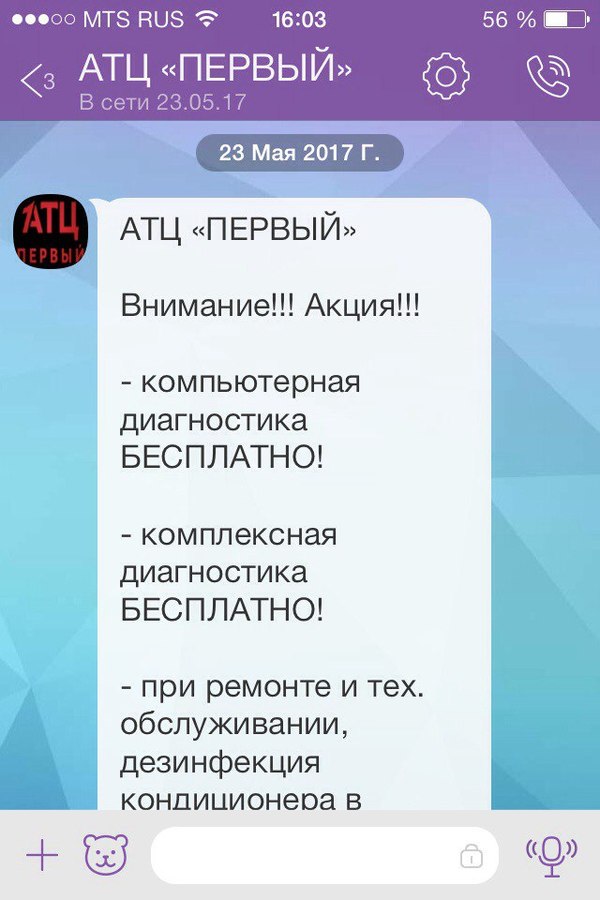

Реклама товаров или услуг

Пожалуй, самый безобидный вид спама, при этом самый распространенный. Думаю, все, кто пользуется современными технологиями, хоть раз сталкивался с такой разновидностью спама.

Опасности он, как правило, не представляет, однако может тратить ваше время. Распространяться может практически любым способом:

Не так давно в России законодательно не ограничивалось распространение такого рода сообщений, однако в последние годы со спамом начали бороться на законодательном уровне. Сейчас согласно ч.1 ст. 18 Федерального закона №38 рассылка рекламных сообщений без согласия пользователя запрещена. Спамеров стали привлекать к ответственности по статье 14.3 КоАП РФ.

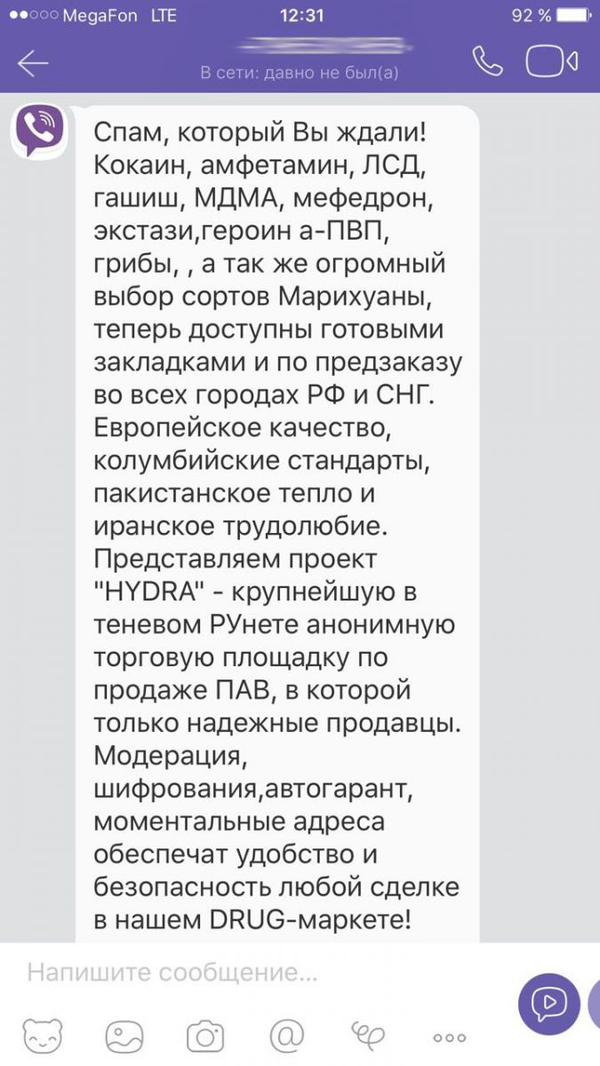

Реклама незаконных товаров и услуг

Так как законными способами распространение и реклама такого рода продукции невозможна, злоумышленники часто прибегают к помощи спама. Таким образом может распространяться реклама порнографии, азартных игр, наркотических веществ, незаконно добытых баз данных (которые добываются тем же спамом), контрафактные товары и ПО и другое.

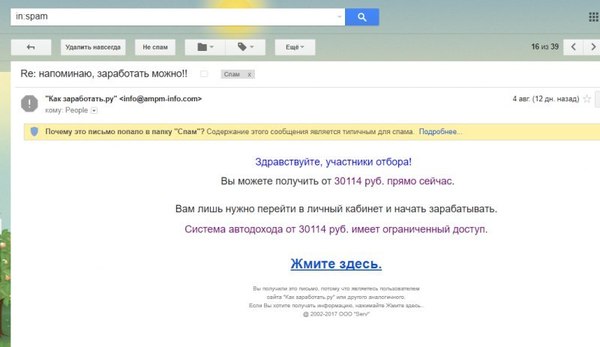

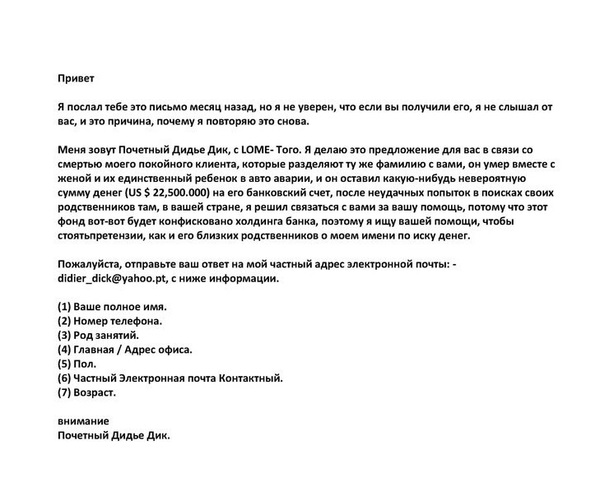

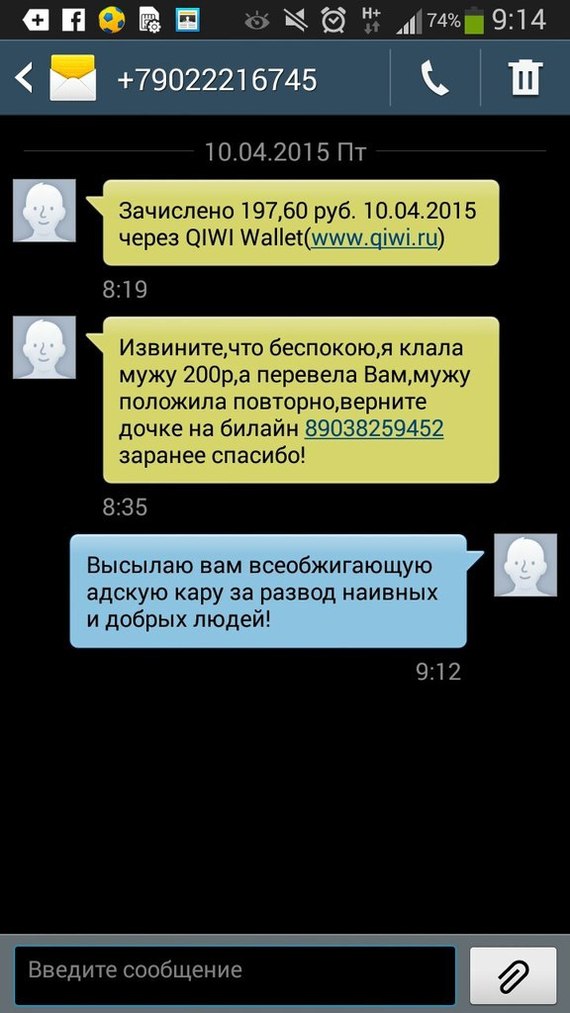

Вы стали счастливым обладателем…

Как правило, такой вид спама приходит по электронной почте, смс или в социальных сетях. Если вы получили подобное сообщение, вам не следует никак на него реагировать, тем более если вы не участвовали ни в какой лотерее и не имеете родственников, которые могут вам что-то завещать. И тем более ни в коем случае не стоит отправлять деньги.

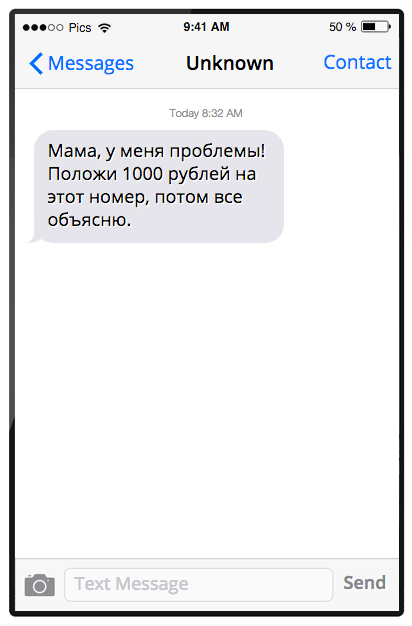

Удивительно, но спам может прийти даже от вашего знакомого. Вернее из его аккаунта или с номера телефона. Мошенники часто, получив доступ к какому-нибудь аккаунту, рассылают спам от его имени с просьбой занять денег. Часто люди, не обнаружив подвоха, переводят деньги мошенникам, думая, что одалживают их своему знакомому.

Если вам пришло сообщение от любого знакомого вам человека с просьбой занять деньги, то прежде чем отправить их, убедитесь, что сообщение пришло от него. Для этого достаточно позвонить по телефону и узнать, не взломали ли его аккаунт и действительно ли ему нужна ваша помощь.

Новые технологии в спаме

Если раньше мы получали спам в основном по электронной почте, то теперь вы можете наткнуться на нежелательную рассылку в своем телефоне или даже попасть под обзвон.

С помощью специальных программ автодозвона спамеры запускают набор номера абонента, после чего звонок сбрасывается. Владелец телефона видит пропущенный звонок и перезванивает, в этом случае на другом конце провода автоответчик запустит запись рекламного сообщения. Таким образом вы за свой счет прослушиваете рекламное объявление, что весьма удобно спамерам. В некоторых случаях с звонящего могут снимать деньги, если он перезванивает на платный номер, что обеспечивает дополнительный заработок спамерам и наносит приличный финансовый урон жертвам спамеров.

Если вы получили звонок с незнакомого номера, не спешите перезванивать, это может быть новый вид спама, и за звонок могут снять деньги. Если вы все-таки перезвонили и на том конце провода вам начали зачитывать рекламное объявление, следует немедленно завершить вызов.

Как защититься от спама

Есть несколько простых правил защититься от спама или минимизировать ущерб от него:

Пользуйтесь антивирусами и специальными плагинами. Существует множество сервисов, позволяющих уменьшить количество спама. Крупнейшие компании по разработке антивирусов создают плагины, установив которые вы уменьшите количество спама.

Если вам нужна временная регистрация на каком-нибудь сайте, заведите для этого отдельный почтовый ящик. Не указывайте адрес своего основного ящика без необходимости.

Никогда не отвечайте на спам-сообщения, всегда игнорируйте их. Тем более не переходите ни на какие ссылки в спам-письмах.

Если вам приходит спам, поместите отправителя в черный список, чтобы письма или сообщения от него к вам больше не приходили.

Внимательней относитесь к подозрительной информации. Если оформление сайта похоже на тот, которым вы пользуетесь, посмотрите на адрес сайта, он может отличаться. Не верьте в легкую возможность заработка.

Как видим, спам может нанести значительный вред, поэтому относиться к нему нужно серьезно. Следуйте нашим рекомендациям, проверяйте подозрительную информацию, и тогда вы минимизируете возможные негативные последствия от спама.

Если кто-то знает другие его разновидности, пишите в комментарии.

3 Лекция. Информационная безопасность. Компьютерные вирусы. Антивирусные программы.

Зависимость современных организаций от компьютерных технологий стала настолько сильной, что вывод из строя компьютерной сети или программного обеспечения может остановить работу предприятия. Чтобы этого не произошло, нужно соблюдать правила информационной безопасности. Но для начала давайте выясним, что же такое информационная безопасность.

Информационная безопасность – это защищенность информации от любых действий, в результате которых информация может быть искажена или утеряна, а владельцам или пользователям информации нанесен недопустимы ущерб.

Прежде всего, в защите нуждается государственная и военная тайна, коммерческая тайна, юридическая, врачебная. Необходимо защищать и личную информацию: паспортные данные, данные о банковских счетах, логины и пароли на сайтах, а также любую информацию, которую можно использовать для шантажа, вымогательства и т.п. Конечно, невозможно защититься от любых потерь, поэтому задача состоит в том, чтобы исключить именно недопустимый ущерб. С точки же зрения экономики, средства защиты не должны стоить больше, чем возможные потери.

Защита информации – это деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Защита информации – меры, направленные на то, чтобы не потерять информацию, не допустить ее искажения, а также не допустить, чтобы к ней получили доступ люди, не имеющие на это право.

Средства защиты информации бывают разные:

Технические средства защиты – это замки, решетки на окнах, системы сигнализации и видеонаблюдения, другие устройства, которые блокируют возможные каналы утечки информации и позволяют их обнаружить.

Программные средства обеспечивают доступ к данным по паролю, шифрование информации, удаление временных файлов, защиту от вредоносных программ и др.

Организационные средства включают: распределение помещений и прокладку линий связи таким образом, чтобы злоумышленнику было сложно до них добраться; политику безопасности организации. Сервера, как правило, находятся в отдельном (охраняемом) помещении и доступны только администраторам сети. Важная информация должна периодически копироваться на резервные носители, чтобы сохранить ее в случае сбоев. И т.д. Все это организационные средства защиты информации.

Но самое слабое звено любой системы защиты – это человек! Некоторые пользователи могут записывать пароли на видном месте, чтобы не забыть и передавать их другим с какой-то целью. При этом, конечно, возможность незаконного доступа к информации значительно возрастает. Поэтому очень важно обучить пользователей основам информационной безопасности.

Но человеку свойственно ошибаться. И любое техническое устройство также подвержено сбоям, поломкам, влиянию помех. Ошибка может произойти при реализации любого информационного процесса. Велика вероятность ошибки при кодировании информации, ее обработке и передаче. Результатом ошибки может стать потеря нужных данных, принятие ошибочного решения, аварийная ситуация.

Информация давно уже стала продуктом и товаром, который можно купить, продать, обменять на что-то другое. Как и всякий товар, она требует применения специальных методов для обеспечения сохранности. В информатике в наибольшей степени рассматриваются основные виды защиты информации при работе на компьютере и в телекоммуникационных сетях.

Компьютеры – это технические устройства для быстрой и точной (безошибочной) обработки больших объемов информации самого разного вида. Но, несмотря на постоянное повышение надежности их работы, они могут выходить из строя, ломаться, как и любые другие устройства, созданные человеком. ПО также создается человеком, способным ошибаться.

Конструкторы и разработчики аппаратного и программного обеспечения прилагают немало усилий, чтобы обеспечить защиту информации:

от сбоев оборудования;

от случайной потери или искажения информации, хранящейся в компьютере;

от преднамеренного искажения, производимого, например, компьютерными вирусами;

от несанкционированного (нелегального) доступа к информации (ее использования, изменения, распространения).

К многочисленным, далеко небезобидным ошибкам компьютеров добавилась и компьютерная преступность, грозящая перерасти в проблему, экономические, политические и военные последствия которой могут стать катастрофическими.

Многие методы защиты информации от несанкционированного (нелегального) доступа возникли задолго до появления компьютеров. Одним из таких методов является шифрование. Проблема защиты информации путем ее преобразования, исключающего ее прочтение посторонним лицом, волновала человеческий ум с давних времен.

Шифрование – это преобразование (кодирование) открытой информации в зашифрованную, недоступную для понимания посторонних. Шифрование применяется, в первую очередь, для передачи секретной информации по незащищённым каналам связи. Шифровать можно любую информацию – тексты, рисунки, звук, базы данных и т.д.

Человечество применяет шифрование с того момента, как появилась секретная информация, которую нужно было скрыть от врагов.

Методы шифрования и расшифровывания сообщения изучает наука криптология, история которой насчитывает около четырех тысяч лет.

Она состоит из двух ветвей: криптографии и криптоанализа.

Криптография – это наука о способах шифрования информации. Криптоанализ – это наука о методах и способах вскрытия шифров.

Бурное развитие криптографические системы получили в годы первой и второй мировых войн. Появление вычислительной техники ускорило разработку и совершенствование криптографических методов. Основные направления использования этих методов — передача конфиденциальной информации по каналам связи (например, по электронной почте), установление подлинности передаваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.

Проблема использования криптографических методов в современных информационных системах становится в настоящее время особенно актуальной.

С одной стороны, расширилось использование телекоммуникационных сетей, по которым передаются большие объёмы информации государственного, коммерческого, военного и частного характера, не допускающего возможность доступа к ней посторонних лиц.

С другой стороны, появление новых мощных аппаратных и программных средств, эффективных технологий дешифрования снизило надёжность криптографических систем, ещё недавно считавшихся практически не раскрываемыми.

Другим возможным методом защиты информации от несанкционированного доступа является применение паролей. Пароли позволяют контролировать доступ как к компьютерам, так и к отдельным программам или файлам. К сожалению, иногда пароль удается угадать, тем более, что многие пользователи в качестве паролей используют свои имена, имена близких, даты рождения. Такие пароли использовать нельзя! Чем длиннее пароль, тем больше количество вариантов. Кроме длины, для надежности пароля важен используемый набор символов.

Одной из распространённых форм нарушения информационного права является незаконное копирование программ и данных, в частности находящихся на коммерчески распространяемых носителях информации.

Существуют и другие методы защиты , в частности, административные и правоохранительные. Обеспечить надёжную защиту информации может только применение комплекса самых разнообразных методов.

Защита информации от преднамеренного искажения часто еще называется защитой от вандализма. Проблема вандализма заключается в появлении таких бедствий, как компьютерные вирусы и компьютерные червяки.

Что же такое компьютерный вирус?

Компьютерный вирус представляет собой специально написанный небольшой по размерам фрагмент программы, который может присоединяться к другим программа (файлам) в компьютерной системе.Эти программысоздают программисты специально для нанесения ущерба пользователям ПК.

Зачем пишут такие программы?

Во-первых , с их помощью можно получить управление компьютером пользователя и использовать его в своих целях. Например, через зараженный компьютер злоумышленник может взламывать сайты переводить на свой счет незаконно полученные деньги. Некоторые программы блокируют компьютер и для продолжения работы требуют отправить платное СМС.

Во-вторых , некоторые вредоносные программы предназначены для шпионажа – передачи по Интернету секретной информации с вашего компьютера: паролей доступа к сайтам, почтовым ящикам, учетным записям в социальных сетях, банковским счетам и электронным платежным системам. В результате таких краж пользователи теряют не только данные, но и деньги.

В-третьих , иногда вирусы пишутся ради самоутверждения программистами, которые по каким-то причинам нее смогли применить свои знания для создания полезного ПО. Такие программы нарушают нормальную работу компьютера: время от времени перезагружают его, вызывают сбои в работе операционной системы и прикладных программ, уничтожают данные.

Наконец , существуют вирусы, написанные ради шутки. Они не портят данные, но приводят к появлению звуковых или зрительных эффектов (проигрывание мелодии, искажении изображения н экране, кнопки, убегающие от курсора и т.п.)

С появлением Вьюнка появились и первые системы защиты. Первым шагом в борьбе против Вьюнка стала программа Reaper (Жнец), репродуцирующая наподобие Вьюнка, но уничтожавшая все встречавшееся его копии. Копии этих программ долго бродили по сети.

Так как вирус самостоятельно размножается и распространяется, пользователь в случае его обнаружения, должен проверить всю вычислительную систему и уничтожить все копии вируса. В противном случае даже оставшаяся одна копия принесет очередные неприятности.

Своим названием компьютерные вирусы обязаны сходству с биологическими вирусами по:

Способности к саморазмножению;

Высокой скорости распространения;

Избирательности поражаемых систем;

Трудности борьбы с ними;

Появление новых модификаций вируса (его мутирование) и др.

В 1989 году американский студент создал вирус, который вывел из строя около 6000 компьютеров Министерства обороны США. В 1991 году Кристофер Пайн создал вирусы, которые изменяли свою конфигурацию. В результате действий этого вируса были уничтожены файлы множества фирм, убытки составляли миллионы фунтов стерлингов.

Создание и распространение компьютерных вирусов и вредоносных программ – это уголовное преступление, которое предусматривает (в особо тяжких случаях) наказание до 7 лет лишения свободы (Уголовный кодекс РФ, статья 273).

Сейчас существуют два основных источника заражения вредоносными программами – флэш диски и компьютерные сети.

Какой вред наносят вирусы? Различные вирусы выполняют различные деструктивные действия :

выводят на экран мешающие текстовые сообщения;

создают звуковые эффекты и видео эффекты;

замедляют работу ЭВМ, постепенно уменьшают объем оперативной памяти;

увеличивают износ оборудования;

вызывают отказ отдельных устройств, зависание или перезагрузку компьютера и крах работы всей ЭВМ;

имитируют повторяющиеся ошибки работы операционной системы;

уничтожают FAT-таблицу, форматируют жесткий диск, стирают BIOS, стирают или изменяют установки в CMOS, стирают секторы на диске, уничтожают или искажают данные, стирают антивирусные программы;

осуществляют научный, технический, промышленный и финансовый шпионаж;

выводят из строя системы защиты информации, дают злоумышленникам тайный доступ к вычислительной машине;

делают незаконные отчисления с каждой финансовой операции и т.д.;

Основные симптомы вирусного заражения ЭВМ следующие:

прекращение работы или неправильная работа ранее функционировавших программ;

медленная работа компьютера;

увеличение размеров файлов;

появление не существовавших ранее файлов;

уменьшение объема доступной оперативной памяти;

появление сбоев в работе операционной системы;

непредусмотренные сообщения, изображения и звуковые сигналы;

частые сбои, зависания компьютера и др.

Рассмотрим основные виды вирусов . Существует большое число различных классификаций вирусов:

сетевые вирусы, распространяемые различными компьютерными сетями;

файловые - инфицируют исполняемые файлы, имеющие расширение exe и com. К этому же классу относятся и макровирусы , написанные с помощью макрокоманд. Они заражают неисполняемые файлы (в Word, Excel);

загрузочные - внедряются в загрузочный сектор диска или в сектор, содержащий программу загрузки системного диска. Некоторые вирусы записываются в свободные секторы диска, помечая их в FAT-таблице как плохие;

загрузочно-файловые - интегрируют черты последних двух групп;

по способу заражения (активизации):

резидентные – при заражении оставляет в оперативной памяти компьютера свою часть, которая потом перехватывает обращения ОС к объектам заражения;

нерезидентные – незаражают оперативную память и проявляют свою активность лишь однократно при запуске инфицированной программы;

по степени опасности:

не опасные –не мешают работе компьютера, но могут уменьшать объем свободной памяти (звуковые и видеоэффекты);

опасные - уничтожают часть файлов на диске;

очень опасные - самостоятельно форматируют жесткий диск;

по особенностям алгоритма:

компаньон-вирусы не изменяют файлы. Алгоритм их работы состоит в том, что они создают для exe-файлов новые файлы-спутники (дубликаты), имеющие то же имя, но с расширением com. (com-файл обнаруживается первым, а затем вирус запускает exe-файл);

паразитические - при распространении своих копий обязательно изменяют содержимое дисковых секторов или файлов (все вирусы кроме компаньонов и червей);

черви (репликаторы) - аналогично компаньонам не изменяют файлы и секторы диска. Они проникают в компьютер по сети, вычисляют сетевые адреса других компьютеров и рассылают по этих адресам свои копии. Черви уменьшают пропускную способность сети, замедляют работу серверов;

невидимки (стелс) - используют набор средств для маскировки своего присутствия в ЭВМ. Их трудно обнаружить, т.к. они перехватывают обращения ОС к пораженным файлам или секторам и подставляют незараженные участки файлов;

полиморфики (призраки, мутанты) - шифруют собственное тело различными способами. Их трудно обнаружить, т.к. их копии практически не содержат полностью совпадающих участков кода;

трояны - маскируется под полезную или интересную программу, выполняя во время своего функционирования еще и разрушительную работу или собирает на компьютере информацию, не подлежащую разглашению. В отличие от вирусов, троянские программы не обладают свойством самовоспроизводства.

монолитные - программа представляет единый блок;

распределенные - программа разделена на части. Эти части содержат инструкции, которые указывают как собрать их воедино, чтобы воссоздать вирус.

Для борьбы с вирусами разрабатываются антивирусные программы .

Антивирус – это программа, предназначенная для борьбы с вредоносными программами. Выполняют три основные задачи:

не допустить заражения компьютера вирусом;

обнаружить присутствие вируса в системе;

удалить вирус без ущерба для остальных данных.

В своей работе эти программы используют различные принципы для поиска и лечения зараженных файлов. Для нормальной работы на ПК каждый пользователь должен следить за обновлением антивирусов. Если антивирусная программа обнаруживает вирус в файле, то она удаляет из него программный код вируса. Если лечение невозможно, то зараженный файл удаляется целиком. Имеются различные типы антивирусных программ:

Антивирусные сканеры – после запуска проверяют файлы и оперативную память и обеспечивают нейтрализацию найденного вируса.

Антивирусные сторожа (мониторы) – постоянно находятся в ОП и обеспечивают проверку файлов в процессе их загрузки в ОП.

Полифаги – самые универсальные и эффективные антивирусные программы. Проверяют файлы, загрузочные сектора дисков и ОП на поиск новых и неизвестных вирусов. Занимают много места, работают не быстро.

Ревизоры – проверяют изменение длины файла. Не могут обнаружить вирус в новых файлах (на дискетах, при распаковке), т.к. в базе данных нет сведений о этих файлах.

Блокировщики – способны обнаружить и остановить вирус на самой ранней стадии его развития (при записи в загрузочные сектора дисков).

Различают следующие виды:

программы-детекторы рассчитаны на обнаружение конкретных, заранее известных программе вирусов и основаны на сравнении характерной последовательности байтов (сигнатур), содержащихся в теле вируса, с байтами проверяемых программ. Программы-детекторы снабжаются блоками эвристического анализа. В этом режиме делается попытка обнаружить новые или неизвестные вирусы по характерным для всех вирусов кодовым последовательностям.

программы-дезинфекторы (фаги) не только находят зараженные файлы, но и лечат их, удаляя из файла тело программы-вируса. В России получили широкое распространение детекторы, одновременно выполняющие функции дезинфекторов: AVP, Aidstest, DoctorWeb.

программы-ревизоры анализируют текущее состояние файлов и системных областей диска и сравнивают его с информацией, сохраненной ранее в одном из файлов ревизора. При этом проверяется состояние загрузочного сектора, FAT-таблицы, а также длина файлов, их время создания, атрибуты, контрольные суммы. (ADinf)

программы-фильтры (мониторы) оповещают пользователя обо всех попытках какой-либо программы выполнить подозрительные действия. Фильтры контролируют обновление программных файлов и системной области диска, форматирование диска, резидентное размещение программ в ОЗУ.

Рассмотрим основные меры по защите ЭВМ от заражения вирусами:

Необходимо оснастить ЭВМ современными антивирусными программами и постоянно обновлять их версии.

При работе в сети обязательно должна быть установлена программа-фильтр.

Перед считыванием с дискет информации, записанной на других ЭВМ, следует всегда проверять эти дискеты на наличие вирусов.

При переносе файлов в архивированном виде необходимо их проверять сразу же после разархивации.

При работе на других компьютерах необходимо защищать свои дискеты от записи.

Делать архивные копии ценной информации на других носителях.

Не оставлять дискету в дисководе при включении или перезагрузке ЭВМ, это может привести к заражению загрузочными вирусами.

Получив электронное письмо, к которому приложен исполняемый файл, не следует запускать этот файл без предварительной проверки.

Необходимо иметь аварийную загрузочную дискету, с которой можно будет загрузиться, если система откажется сделать это обычным образом

Читайте также: