Защита от ddos атак и вирусов

Решил написать обзорную статью на популярную в настоящее время тему, которой сам интересуюсь. Что такое современная ddos атака, как ее провести и как защитить сайт от ддос атак. Не скажу, что у меня есть какой-то большой реальный опыт в этой теме, но с небольшими атакам сталкивался и противостоял.

Введение

Как я уже сказал, большого опыта работы под ддос атаками у меня нет. Несколько раз я ловил ddos на свой сайт, несколько раз на сайты своих клиентов. Это были небольшие атаки, с которыми так или иначе можно было работать.

Мне интересна эта тема просто для общего развития. Я читаю статьи, смотрю доклады, знакомлюсь с сервисами по этой теме.

Что такое современная ddos атака

DDoS расшифровывается как Distributed Denial of Service — атака на информационную систему с целью довести ее до такого состояния, когда она не сможет обслуживать запросы клиентов, для которых она работает. Ддос атака может проводиться как на отдельный сайт, так и на сервер или сеть, обслуживающую масштабную информационную систему (например, ЦОД).

В чем же сущность ddos атаки? По своей сути это распределенная DoS (Denial of Service) атака. Отличие DoS от DDoS как раз в том, что DoS это просто одиночная атака, а DDoS это масштабная атака, состоящая из множества дос атак, выполняемых из разных мест.

Для проведения ддос атак чаще всего используют ботнет. От размера ботнета зависит мощность атаки. Из определения понятно, что ddos — это когда много запросов направляют на какую-нибудь цель. А вот цели и типы запросов могут быть принципиально разные. Рассмотрю основные варианты ddos атак, которые встречаются в современном интернете. Их можно разделить на 2 основных типа:

- Атака на уровне L7, то есть на седьмом уровне модели OSI. Нагрузка на приложение. Обычно это HTTP Flood, но не обзательно. Атака может быть и на открытую в мир MySQL или другую базу, почтовый сервер или даже SSH. Данная атака направлена на то, чтобы как можно меньшим трафиком напрягать наиболее тяжелое и уязвимое место сервиса. Обычно вредоносные запросы маскируются под легитимные, что осложняет отражение.

- Уровень L3 L4, то есть сетевой и транспортный уровни модели OSI. Чаще всего это SYN или UDP flood. С помощью ддос атак этого типа стараются загрузить все каналы связи, чтобы таким образом помешать работе сервиса. Как правило, вредоносный трафик легко отличим от легитимного, но его так много, что фильтрация просто не справляется. Все входящие каналы забиваются флудом.

Рассмотрим подробнее конкретные цели для описанных выше атак. Начнем с L7 атак. В качестве цели могут использоваться следующие объекты:

С уровня L3, L4 обычно делают следующие ддос атаки:

- UDP-flood. Это вообще классика. С подобными атаками сталкивались практчески все, кто держит открытыми dns и ntp сервисы. В них постоянно находят уязвимости, позволяющие использовать эти службы для ddos атак на сервера. Злоумышленники сканируют интернет, находят неправильно настроенные или уязвимые сервера, отправляют туда запросы, подделывая адрес источника. В ответ эти серверы шлют несколько запросов по поддельным адресам. Таким способом злоумышленники в несколько раз усиливают свои атаки.

- SYN-flood. Тоже старый вид атак типа отказ от обслуживания. Злоумышленник отправляет большое количество SYN запросов на установку соединения. В общем случае, с помощью syn запросов забивают всю очередь на подключения. В итоге легитимные трафик перестает ходить, сервис не отвечает клиентам.

На основе описания основных типов ddos атак рассмотрим простые и очевидные способы противодействия.

Защита от ddos атак с помощью платных сервисов

Для проведения обычной DoS атаки могут использоваться какие-то программы или скрипты. Пртив таких атак не очень сложно защититься. Примеры таких программ я приведу отдельно. Если же идет масштабная ддос атака, то тут уже совсем другое дело.

Защита сайта от ddos атак может быть двух типов:

- Профессиональная защита с помощью платных сервисов и перенаправления трафика на них.

- Защита сервера от ддос своими силами.

Ниже я опишу различные методы защиты от ддос. Сразу скажу, что самостоятельно отбиться от серьезной атаки не получится. Вам могут тупо залить столько трафика, что все каналы связи будут загружены и хостер вас тут же отключит. Сам с этим несколько раз сталкивался. Никакие организационные меры не помогут. Но обо всем по порядку. Начнем с платных сервисов по защите.

Как же защитить свой сайт от ddos атаки? Первое и самое главное правило, если вам необходима качественная и профессиональная защита от DDoS — не раскрывайте свои прямые ip адреса. Если вас атакуют, а вам надо как можно быстрее защититься — сразу же выбирайте сервис по защите от ддос, настраивайте проксирование трафика через него, меняйте свои прямые IP адреса и ни в коем случае не светите их нигде. Иначе никакой платный сервис не поможет. Вам будут напрямую устраивать ddos атаку по ip, минуя защиту.

Простое сканирование портов по старому ip позволит определить все доступные службы на сервере и продолжить атаку на сервер напрямую по адресу, минуя защиту. Вам нужно разрешить подключения к своему серверу только с адресов службы защиты. Не забудьте закрыть и ssh службу фаерволом. Незащищенный сервер можно без проблем завалить через ssh обычным syn флудом и fail2ban не спасет. Там такой лог будет, что fail2ban сам положит сервер.

Также в интернете есть сервисы, которые по имени домена позволяют определить все их внешние ip адреса, которые ранее были засвечены. Если вы какое-то время были доступны в интернете под своим реальным ip адресом, он практически со 100% вероятностью уже засвечен и будет легко определен.

Какой сервис защиты от ддос атак выбирать, я не знаю. Конечно, начать проще всего с cloudflare, так как у них есть бесплатный тариф. Но там много ограничений, плюс надо немного разбираться в том, как работает этот сервис. В общем, бесплатно, без должного опыта защиты от ddos вы вряд ли что-то сделаете. Выбирайте кого-то еще. В качестве примера я уже привел StormWall выше. Начальный тариф там подъемный, можно начать с него.

Как я уже сказал выше, обязательно закройте фаерволом все, что только можно. Злоумышленники не должны ничего видеть на вашем реальном сервере. Просто перенести, к примеру, ssh на какой-то другой порт, отличный от 22 тут не подойдет. Закрывайте все и открывайте доступ только со своих доверенных адресов. Web трафик разрешайте только с серверов защиты. Их адреса вам предоставит поддержка.

Подробнее о настройке iptables, если используете этот фаервол, можете прочитаь в моем материале по теме.

Желательным, но не обязательным шагом по защите сервера от ddos атаки — увеличение его производительности, либо переезд на специальные виртуальные серверы, которые изначально поддерживают защиту от ддос. Это не обязательно поможет, но если есть возможность, то нарастите мощности или переедьте в другое место. Это позволит вам прожить немного дольше и расширит зону для маневра.

Когда ваш сервер и так еле тянет нагрузку, а тут еще идет атака, он очень быстро загнется. Если мощности не хватает с достаточным запасом, то атакующие могут пройти защиту очень малым объемом трафика, который невозможно будет отличить от легитимного, и этого будет достаточно, чтобы сайт стал недоступен. Специализированный хостинг учитывает эти моменты и предлагает решения.

Кешированием стоит заниматься сразу, а не тогда, когда вас уже атакуют. Тем не менее, если у вас не оптимизирован сайт или сервис, защитить его будет очень сложно. Как я уже написал выше, защита может пропускать часть трафика, который будет очень похож на легитимный. И этого трафика может хватить, чтобы загрузить до отказа сервер.

Вопрос кэширования достаточно сложный и сходу трудно будет предложить эффективные решения. Тем не менее, если для вас важно хоть что-то отвечать пользователям, а не показывать ошибку веб сервера, то закэшируйте в статику то, что должно даваться динамически. Пусть во время атаки хотя бы сохранится видимость того, что сайт работает. Это все равно лучше, чем полная остановка работы.

Иногда ддос атака может быть вызвана вполне законными способами. К примеру, ссылку на ваш сайт опубликовали где-то в очень популярном месте. И к вам пошел шквал настоящих пользователей. Они все реальные, но по сути вы получаете ддос атаку на свой сайт, которая может привести к его отказу и вы не получите прибыль, к примеру, с показа рекламы в эти моменты.

В таком случае, лучше будет быстро закэшировать посещаемые страницы и отдавать статику, несмотря на то, что не будут работать комментарии, какая-то лента и т.д. Главное, что пользователи смогут прочитать контент, посмотреть рекламу, а вы получить прибыль. Когда нагрузка спадет, сможете проанализировать ситуацию и выработать какое-то рабочее решение на будущее.

Не используйте web сервер в качестве почтового сервреа. По возможности, выносите функции отправки email сообщений куда-то на сторону. Это может быть как специальный почтовый сервис, так и ваш собственный, но настроенный отдельно. Это полезная практика не только во время ddos атак, но и в общем случае. Как настроить почтовый сервер можете прочитать в моих статьях.

Мало того, что через почтовый сервер можно легко узнать ваши реальные ip адреса, так это дополнительные точки для поиска уязвимостей и отказа. Лучше перестраховаться и минимизировать риски.

Я рассказал, как может быть настроена защита от ddos атак с помощью платных сервисов. В качестве примера привел компанию StormWall. Она достаточно известна, цены доступны, русская поддержка. Они выступают на различных мероприятиях и делятся знаниями. Вот пример отличного выступления, которое я сам в свое время с удовольствием посмотрел и взял их на примету.

Защита сайта от ддос своими силами

Давайте теперь рассмотрим, что мы сможем сделать сами, чтобы защитить свой сайт от распределенной атаки. Сразу скажу, что не очень много. Я немного разбирал эту тему в отдельной статье по защите web сервера от ddos. Там описано несколько простых и эффективных действий, которые позволят вам защититься от простенькой атаки, которую будет выполнять какой-то любитель или школьник из небольшого количества мест.

Если атака будет распределенная и масштабная, то своими силами вы ничего не сможете сделать. Вас просто будет отключать хостер, если вы используете обычный VPS или выделенный срервер, без защиты от ддоса. Я сам с этим несколько раз сталкивался. Что бы ты не делал, ничего не помогает. Как только трафика приходит слишком много, вас отключают, даже если сервер еще вполне себе тянет нагрузку. Необходимо обращаться в специализированные сервисы, переправлять весь трафик туда и проксировать его к себе уже очищенным.

Как сделать ддос атаку самому

У Яндекса есть отличный инструмент для нагрузочного тестирования — Яндекс.Танк. Когда я с ним знакомился, решил нагрузить несколько первых попавшихся под руку сайтов. К моему удивлению, я положил все сайты, которые пробовал нагрузить :) Сразу скажу, что это были небольшие блоги таких же любителей блоггинга, как и я.

Для того, чтобы сделать ddos атаку самому на неподготовленный сайт достаточно из 3-5 разных мест запустить Яндекс.Танк и указать в качестве целей набор наиболее тяжелых страниц. Обычному динамическому сайту сразу станет плохо. Когда владелец спохватится и начнет разбираться, он достаточно быстро забанит ваши ip адреса сам, либо с помощью хостера и на этом ваша ддос атака закончится.

Вам придется искать новые ip адреса для проведения очередной ддос атаки, что весьма хлопотно, а вот блокировать их будет легко. Дальше уже нужно включать голову и думать, как оперативно и легко менять ip адреса. В голову приходят готовые списки с прокси, скрипты, curl, python и т.д. Не буду дальше развивать эту мысль. В общем и целом, самому научиться ддосить на начальном уровне не так сложно. Достаточно базовых знаний linux и скриптинга.

Сразу скажу, что профессиональные службы по защите от ддос, наподобии StormWall или CloudFlare, такие ваши атаки отметут, даже не заметив. Это может быть интересно только в качестве саморазвития. Все современные и эффективные ddos атаки делают с помощью ботнет сетей.

Программы для ddos атак

Я решил сделать раздел с описанием программ для ддос вот с какой целью. Если вам это интересно, то наверняка вы будете искать в интернете подобные программы, как это делал я в свое время. Сразу предупреждаю, что сами эти программы и сайты, которые их распространяют, набиты вирусами и прочими вредоносами. Будьте очень внимательны и осторожны при поиске программ.

Подобные программы рекомендуется использовать, чтобы проверить, как ваш сайт будет работать под их натиском. Если вам будут организовывать ddos, то возможно начнут именно с таких простых средств. Так что имеет смысл после настройки защиты посмотреть, а как она реально работает.

Ddos программы делятся на 3 типа:

- Программы для проведения syn и udp флуда.

- Программные комплексы для создания своего ботнета.

- Stresser сервисы.

Из первых наиболее популярны:

В публичный доступ попадают какие-то старые поделки, которые потеряли актуальность из-за того, что их детектят все современные антивирусы. Использовать их можно только в каких-то академических целях на подконтрольных вам машинах. Реально собрать свой ботнет для проведения мощных ddos атак с помощью публичных бесплатных программ невозможно.

К таким ботнетам относятся Zemra Botnet, Dirt Jumper, Solar и т.д. Все это есть в свободном доступе. Можете для общего развития установить и посмотреть, как все это работает.

Современные, удобные, функциональные инструменты для проведения ddos атак. К сожалению :( Stresser — это некий сервис с web панелью, личным кабинетом. Вы оплачиваете услугу по доступу к ddos панели и можете использовать ее некоторое оплаченное время. Стоимость для простых атак невысокая. Буквально за 3-5 долларов в день вы можете два-три раза устраивать сайту достаточно мощный ддос на 3-5 минут каждый день. Иногда этого времени достаточно, чтобы хостер снял сайт с обслуживания.

В бэкенде у таких панелей обычный ботнет. Есть панели с тестовым доступом для проведения мощной ддос атаки полностью бесплатно. Да, она будет кратковременная, но все равно может навредить ресурсу. Работают такие панели вполне легально, предоставляя свой доступ якобы для тестирования надежности ресурсов. А то, что их используют для ddos атак, это уже их не касается.

Заключение

На этом у меня все по теме ddos атак. Как обычно, хотелось написать больше и с примерами, но получилось и так длинная статья. Думаю, конкретные примеры по проведению ddos своими силами и противодействию им опишу отдельно.

Если у вас есть замечания, дополнения, интересные ссылки на доклады, видео, сервисы по защите, делитесь в комментариях.

Каждые сутки хакеры проводят около 2000 атак по всему миру. Представители малого и среднего бизнеса теряют в среднем 50 000$ за одну атаку, крупные компании — до 500 000$ и больше. Uber выплатил 149 миллионов долларов клиентам, чьи данные были украдены, Facebook заплатил штраф в размере 5 миллиардов долларов. Цели большинства атак: похищение конфиденциальных данных, вымогательство, желание сделать бяку конкуренту.

Что такое DDoS?

Кого и зачем атакуют

Знай врага в лицо

Кроме настольного друга, DDoS-атакой в вашем доме может заниматься холодильник, электрочайник, видеокамера и даже умная лампочка.

Что нужно для DDoS-атаки и сколько это стоит

Самый простой способ сделать подножку ненавистному сайту — заказать стресс-тест у сервиса, предлагающего защиту от атак. Это работает только с самыми простенькими сайтами на бесплатных CMS и дешевых виртуальных хостингах. Тест длится от 2 до 20 минут. Более серьезную атаку можно организовать с помощью автоматических инструментов.

Как вычисляют жертву?

Частный случай

Проникнуть в любую сеть можно через Wi-Fi. Хакеры удаленно перезагружают устройство с помощью программы типа Websploit. Роутер возвращается к базовым настройкам и стандартному паролю. Злоумышленник получает доступ ко всему трафику организации.

Выявить адрес жертвы можно с помощью Skype или другого мессенджера. Делается это с помощью хакерского ПО на Linux. На полученный адрес посылается множество пакетов данных. Бонусом можно поставить программку автодозвона на определенный номер.

Виды DDoS-атак

HTTP(S) GET-флуд — на сервер отправляется ничего не значащая информация, забивающая канал передачи данных и расходующая ресурсы сервера.

Smurf-атака — взломщик отправляет операционной системе запрос с подменным mac-адресом. Все ответы с сервера пересылаются на пинг-запрос хаккера, а жертва бесконечно долго ждет пакеты, который у нее умыкнул воришка.

HTTP(S) POST-запрос — передача больших объемов данных, помещенных в тело запроса.

UDP-флуд — в данном типе атаки превышается время ожидания ответа от сервера, соответственно, пользователь получает отказ в обработке запроса.

Программы-эксплоиты — используются более продвинутыми взломщиками, цель которых — коммерческие организации. Программное обеспечение выискивает ошибки кода, бэкдоры, уязвимости.

Layer 7 HTTP-флуд — на виртуальном сервере нагружает только отдельные площадки. Такой вид DDos трудно определить, потому что трафик похож на обычный пользовательский. Основная цель — повышенная нагрузка сервера.

Атака на VoIP и SIP устройства связи — осуществляется через специальное ПО, для организации необходимо узнать IP-адрес пользователя.

Атаки на уровне приложения DNS-сервера. В большинстве случаев жертвами становятся владельцы площадок на CMS Drupal, WordPress, Joomla, Magento. Выделенный Amazon VPS-сервер может справиться с 180 000 пакетов в секунду, обычный сервер обрабатывает в среднем 500 запросов за то же время.

Что делать во время DDoS-атаки

Можно провести обратную DDoS-атаку, перенаправив присланную бяку, атакующему. Если повезет, выведите из строя его оборудование. Для этого надо знать адрес сервера хакера и обладать хорошими навыками программирования. Без специалиста в этой области не обойтись — они редки и очень дорого стоят.

Активные методы защиты

Построение распределенных систем — целое искусство, позволяющее раскидывать запросы по разным узлам единой системы, если какие-то сервера стали не доступными. Вся информация дублируется, физически сервера находятся в Data-центрах разных стран. Такой подход имеет смысл использовать только для крупных проектов с большим количеством пользователей или высокими требованиями к бесперебойному доступу — банки, социальные сети.

Если у сервера нет надежной защиты или принятые меры не дали результатов — руби канаты.

Весь DDoS-трафик поступает от одного провайдера и магистрального маршрутизатора, поэтому можно заблокировать все, подключившись к резервной линии Интернет-соединения. Метод действенный, пока вас снова не обнаружат.

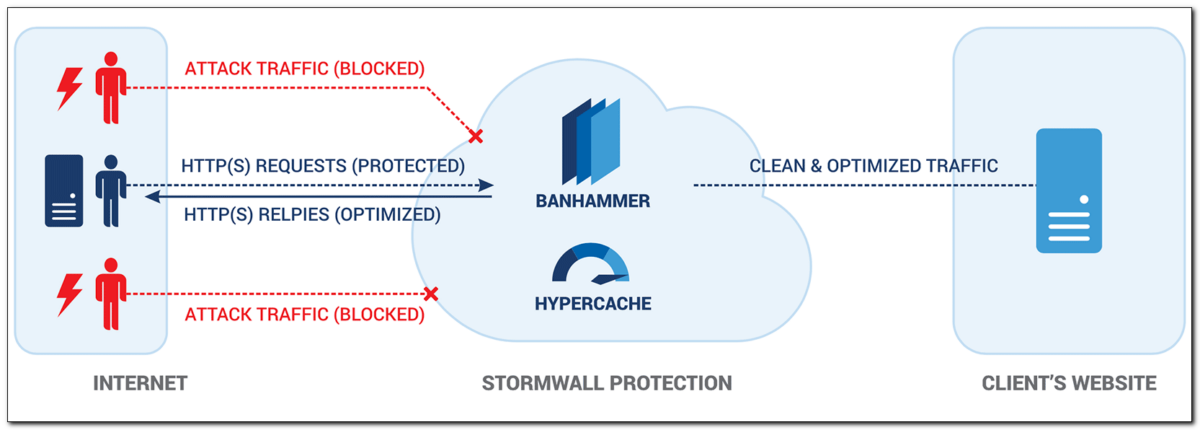

Как защищают сервисы

Весь интернет-трафик, поступающий на сайт, перенаправляется на сервера программно-аппаратных комплексов защиты, клиент получает только очищенный входящий трафик. Исходящий проходит через другие сервера.

Как правило, стоимость таких услуг довольна высока. Эти же сервисы предлагают постоянный мониторинг и выделенный IP, чтобы скрыть реальный адрес. Деньги берут в зависимости от объема трафика, поступающего на сервер. Расходы на защиту колеблются от 250 до нескольких тысяч долларов год.

Выбор стратегии зависит от серьезности угрозы и важности бесперебойной работы ресурса. Для большинства сайтов достаточно превентивных мер:межсетевые экраны, фильтрация запросов по ACL-списку, установка программ пассивного мониторинга, создание резервной линии Интернет-соеденения. Если доход от сайта исчисляется сотнями тысяч в день, стоит подумать о надежной защите на постоянной основе.

Нельзя допускать, чтобы DDoS-атаки угрожали вашим деловым операциям потерей репутации и финансовыми убытками. Воспользуйтесь облачными средствами защиты от DoS для предотвращения взлома.

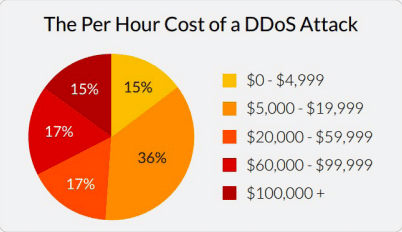

По последним данным Incapsula, DDoS обходится бизнесу в 40000 долларов в час.

Следующие инструменты помогут вам рассчитать потери, вызванные DDoS:

- Cost of a DDoS attack от Akamai

- DDoS downtime cost calculator от Incapsula

- Calculate your DDoS attack cost от Neustar

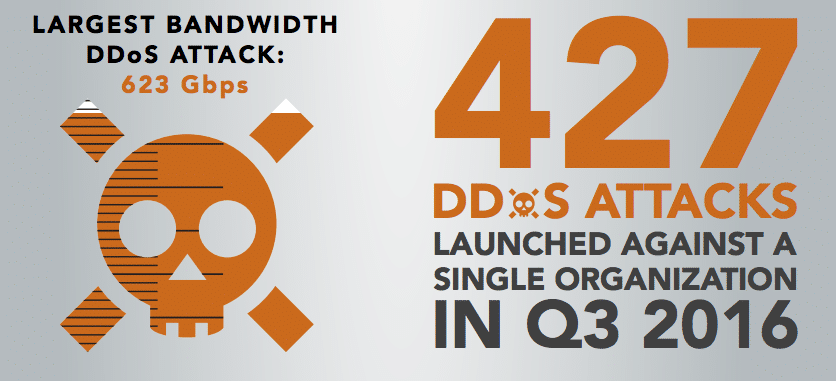

DDoS-атаки непредсказуемы, а в последнее время еще и ужасно опасные. Мощность может быть в пределах от 300 до 500 Gbps.

Взломщики прибегают к разным методикам, чтобы нанести удар по вашему бизнесу, в том числе:

- фрагментация UDP-пакетов;

- DNS, NTP, UDP, SYN, SSPD, ACK-флуд;

- CharGEN-атака;

- аномалии TCP.

Так что нужно защищаться не только от DDoS-атак на седьмом уровне, а обеспечивать защиту на всех уровнях.

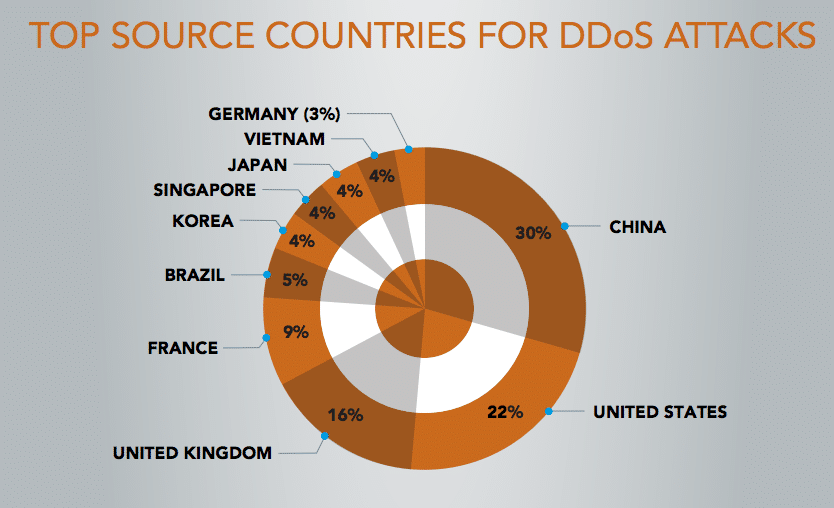

Согласно последнему отчету о безопасности AKAMAI, большинство DDoS-атак производятся из Китая.

Давайте рассмотрим облачные решения для малого и среднего бизнеса, с помощью которых можно подключить защиту от DDoS-атак за считанные минуты.

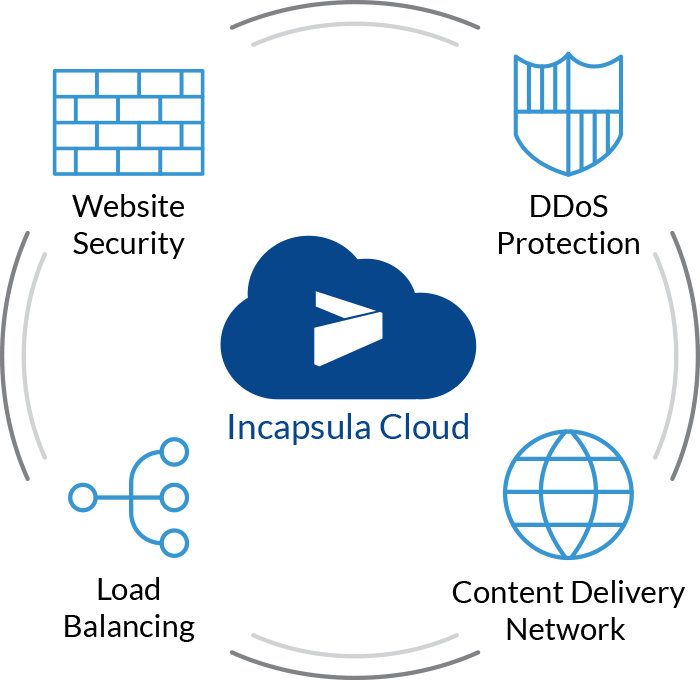

Incapsula предлагает комплексную защиту и ограждает от любых видов DDoS-атак на 3, 4 и 7 уровнях, таких как:

- TCP SYN+ACK, FIN, RESET, ACK, ACK+PSH, фрагментация;

- UDP;

- Slowloris;

- спуфинг;

- ICMP;

- IGCP;

- HTTP-флуд, запуск большого числа одновременных соединений, DNS-флуд;

- брутфорс;

- NXDomain;

- Ping of death;

- и другие…

Защита может осуществляться в постоянном режиме или включаться вручную для поиска и устранения угроз. Сеть Incapsula состоит из 32 дата-центров с общей пропускной способностью более 3 Tbps.

Доступна пробная версия Incapsula пакетов Business и Enterprise, в которые входит защита от DDoS-атак, а также глобальные CDN, SSL, WAF и не только.

Советую попробовать Incapsula для защиты вашего бизнеса на всех уровнях (веб-сайт, инфраструктура и DNS).

Если вы стали жертвой атаки и нуждаетесь в экстренной поддержке, можно связаться с группой поддержки Under Attack.

AKAMAI занимает ведущее положение на рынке в отношении услуг безопасности и CDN. Совсем недавно AKAMAI поставила рекорд, отразив атаку мощностью 620 Gbps.

KONA DDoS Defender от AKAMAI ограждает от DoS/DDoS-атак на периферию сети.

KONA создана на основе интеллектуальной платформы AKAMAI для защиты веб-сайтов, а реагирует на атаки глобальный центр безопасности, работающий круглосуточно.

Это облачное решение предохраняет от всех известных видов атак, в том числе с шифрованием трафика. AKAMAI широко представлен по всему миру: всего у AKAMAI более 1300 площадок в более чем 100 странах.

AKAMAI защищает инфраструктуру всего дата-центра при помощи Prolexic Routed или Prolexic Connect.

Cloudflare предоставляет базовую защиту от DDoS-атак в пакетах FREE и PRO. Однако для расширенной защиты от DDoS-атак (на уровнях 3, 4 и 7) нужно покупать пакет Business или Enterprise.

Стоимость услуг Cloudflare фиксированная, а это значит, что с какой бы масштабной атакой вы не столкнулись, платить вы будете одинаковую сумму каждый месяц.

Cloudflare доверяют такие известные компании как Nasdaq, DigitalOcean, Cisco, Salesforce, Udacity и др.

Сеть CloudFlare доступна в 102 дата-центрах общей пропускной способностью более 10 Tbps, то есть она справится с любыми видами DDoS-атак, в том числе:

- на уровнях 3, 4 и 7;

- DNS amplification;

- DNS reflection;

- SMURF;

- ACK.

Если вы подвергаетесь DDoS-атаке, то можно обратиться в круглосуточную горячую линию Cloudflare.

SUCURI — специализированное облачное решение для защиты самых разных сайтов, в том числе WordPress, Joomla, Drupal, Magento, Microsoft.Net и др.

Защита от DDoS-атак включена в пакет антивируса и файрвола. В случае если вам нужна комплексная защита сайта, то в таком случае вам подойдет Website Antivirus, который оберегает от угроз в сети, в том числе от DDoS-атак, а также включает следующие услуги:

- выявление и удаление вредоносного кода;

- контроль безопасности;

- оптимизация скорости;

- защита от брутфорса;

- защита от уязвимости нулевого дня;

- защита от нежелательных ботов.

SUCURI выявляет и блокирует атаки 3,4 и 7 уровня. Стоимость обслуживания начинается от 19,88 долларов в месяц.

Anti-DDoS Pro от Alibaba поможет в защите от DDoS-атак. Anti-DDoS Pro отражает мощные атаки до 2 Tbps и поддерживает протоколы TCP/UDP/HTTP/HTTPS.

Anti-DDoS можно использовать не только в случае размещения на Alibaba, но и для AWS, Azure, Google Cloud и пр.

Myra DDoS protection — полностью автоматизированное решение для веб-сайтов, DNS-серверов, веб-приложений и инфраструктуры. Оно полностью совместимо со всеми видами CMS и системами электронной торговли.

MYRA размещается в Германии, так что данные обрабатываются в соответствии с федеральным законом Германии о защите данных.

Инструмент для предупреждения DDoS-атак Shield от AWS доступен на всех приложениях AWS бесплатно.

Тем не менее, если вы хотите обеспечить сеть расширенной защитой, защитить транспортный и прикладной уровень, то можно подписаться на Shield Advanced.

У Shield Advanced есть целый ряд преимуществ по сравнению со стандартной версией Shield, таких как:

- выявление – проверка сетевого потока и отслеживание трафика на прикладном уровне;

- защита от атак – передовая автоматическая защита от крупномасштабных атак, включающая блокировку вредоносного трафика;

- поддержка – круглосуточная команда поддержки при DDoS-атаках;

- анализ – проведение анализа после атаки.

Чтобы узнать больше о AWS Shield, прочитайте FAQ.

Описанные выше облачные решения подойдут блоггерам, электронным магазинам, малому и среднему бизнесу. В случае, если вам требуется корпоративная защита или защита дата-центра, то рекомендую обратить внимание на следующие сервисы:

Подберите себе хостинг или виртуальный сервер и не попадайте под DDoS-атаки.

- Скопировать ссылку

- ВКонтакте

- Telegram

![]()

Похожие публикации

- 5 апреля 2017 в 12:28

AdBlock похитил этот баннер, но баннеры не зубы — отрастут

Комментарии 7

По нашим наблюдениям, когда работали с CloudFlare и были атаки, с включением защиты в режим under attack mode — конверсия падала от 6 до 15%. Так как клиенты не дожидались завершения JavaScript challenge и закрывали сайт. Атаки, которые приходят, после перехода на Qrator мы замечаем только благодаря внутреннему мониторингу. Они никак не отражаются на конверсии и доступности.

В свое время из-за ддоса ушли с хетцнера на ovh и отключили внешний антиддос сервис. Атаки пытались быть еще месяц, потом прекратились. Сайт во время атак не испытывал заметных проблем.

Только полноправные пользователи могут оставлять комментарии. Войдите, пожалуйста.

Читайте также: