Защита от вируса wanna cry

Надеемся, что Вы указали достаточно контактной информации, и наши сотрудники смогут связаться с Вами в ближайшее время.

Согласие на обработку персональных данных

Лицензионное Соглашение

Рекомендации по защите от вируса Wanna Cry

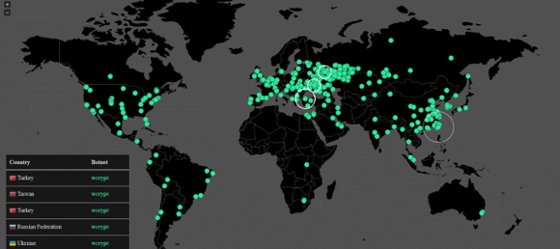

Глобальная хакерская атака в настоящее время затронула множество компьютеров в России и за рубежом, включая сети крупных телекоммуникационных компаний, силовых ведомств и медицинских учреждений.

Наши технологические партнеры из Лаборатории Касперского за вчерашний день, 12 мая, зафиксировали 45 тыс. попыток взлома в 74 странах.

Программа-шифровальщик, распространяющаяся в сети, получила название WannaCry (он же Wana Decryptor, WanaCrypt0r и Wana Decrypt0r). В отличие от других программ подобного типа, данный шифровальщик сочетает в себе функции вирусного, троянского ПО и сетевых червей. В качестве механизмов проникновения использует как электронную почту (этот механизм позволяет ему преодолевать защитные межсетевые экраны), так и опубликованную 14 марта этого года сетевую уязвимость протокола SMB: Microsoft Security Bulletin MS17-010. Данная уязвимость позволяет вирусу распространяться внутри зараженной сети и поражать максимальное число уязвимых устройств.

Microsoft не распространяет автоматически обновления безопасности для ОС Windows XP и Windows 2003, поэтому пользователи, использующие устаревшее ПО, наиболее уязвимы.

Заражая устройство, вирус зашифровывает все пользовательские данные на жестком диске и требует выкуп за их расшифровку.

Ideco ICS основан на ядре Linux, все порты на внешних интерфейсах по умолчанию закрыты, поэтому он защищён от атак, использующих сетевые уязвимости, подобные тем, что использует данный вирус. Технология NAT также надежно защищает все сетевые устройства от подключений извне. Среди вариантов распространения вируса: электронная почта, возможно, зараженные сайты и флеш-диски, также вирус может быть принесен сотрудниками вместе с используемыми в других сетях ноутбуками. Все механизмы распространения вируса пока не изучены и могут быть дополнены злоумышленниками для усиления атаки в ближайшем будущем.

- Защита периметра сети в период эпидемии должна быть максимально эффективной:

Обновите шлюз безопасности Ideco ICS до актуальной версии 7.0.2, так вы получите максимальный эффект от описанных ниже действий по настройке системы безопасности. - Включите на Ideco ICS систему предотвращения вторжений.

Как минимум активируйте следующие группы правил системы: "Запросы на скомпрометированные ресурсы", "Чёрный список IP-адресов". Блокировка ресурсов из этих категорий поможет заблокировать командные центры вируса, и зараженные системы не смогут получать команды на срабатывание, обмениваться ключами для зашифровки файлов, передавать информацию с зараженных компьютеров злоумышленникам. Уже установлено, что общение с командными центрами вирусов происходит через сеть TOR, которая будет заблокирована системой предотвращения вторжений.

Рекомендуется активировать все группы правил системы предотвращения вторжений. В случае ложных срабатываний правила можно добавить в исключения системы. - На Ideco ICS включите антивирусную проверку веб-трафика. Рекомендуется использовать антивирус Касперского, но если ваша лицензия это не позволяет, включите антивирус ClamAV.

Потоковая проверка веб-трафика на вирусы позволяет заблокировать угрозы еще до их проникновения на рабочие компьютеры. - С помощью расширенного контент-фильтра заблокируйте для всех пользователей следующие категории сайтов: ботнеты, центры распространения вредоносного ПО, фишинг/мошенничество.

Или аналогичные категории стандартного контент-фильтра, но он менее эффективен для защиты от новых угроз. - Если ваша сеть разделена на несколько локальных сегментов, связанных через Ideco ICS, вы можете заблокировать 135 и 445 TCP порты системным межсетевым экраном.

Это предотвратит возможное распространение вируса между локальными подсетями:![]()

- Установите патч для закрытия эксплуатируемой вирусом уязвимости: MS17-010.

- Заблокируйте использование протокола SMBv1, выполнив следующую команду на компьютерах и Windows-серверах:

dism /online /norestart /disable-feature /featurename:SMB1Protocol - Убедитесь, что антивирусное ПО на всех компьютерах установлено, работает и использует актуальные базы сигнатур.

- На компьютеры с устаревшими ОС Windows XP и Windows 2003 необходимо установить патчи безопасности вручную, скачав их по прямым ссылкам:

kb4012598 для Windows XP SP3

kb4012598 для Windows Server 2003 x86

kb4012598 для Windows Server 2003 x64

Мы не рекомендуем использовать любые версии Windows на серверах, подключенных непосредственно к интернету. За последнее время была опубликована информация о большом количестве уязвимостей, не все из которых закрыты существующими обновлениями систем безопасности данных ОС. Заражение подобным WannaCry вирусом непосредственно интернет-шлюза может привести к заражению всех хостов сети, потерям коммерческой информации, а также участию сети, как части ботнета, в атаках на другие ресурсы, среди которых могут оказаться и правительственные.

Программное обеспечение, использующее Windows как платформу, также не может обеспечить требуемый уровень безопасности, т.к. ядро системы все равно будет уязвимым. Если вы используете такое ПО, как Microsoft TMG, Kerio Winroute, Traffic Inspector, UserGate Proxy & Firewall, мы рекомендуем как можно скорее мигрировать на более безопасные и современные решения.

Шлюз безопасности Ideco ICS удобен тем, что может быть использован не только в качестве программно-аппаратного комплекса, но и устанавливаться непосредственно на имеющийся сервер или может быть развернут в качестве виртуальной машины на гипервизоре.

30-и дневная полнофункциональная версия Ideco ICS позволяет начать использование шлюза безопасности немедленно, после установки. Установка Ideco ICS занимает около 15 минут. Непосредственная настройка (в случае использования авторизации пользователей по IP или настройки интеграции с Active Directory) - не более получаса.

Для организаций, использующих 40 и менее компьютеров, мы предлагаем бесплатную редакцию Ideco ICS, которая позволяет обеспечить высокий базовый уровень защиты вашей сети, а также может быть дополнена покупкой всех необходимых для безопасности модулей: системы предотвращения вторжений, антивируса Касперского, контент-фильтра.

Краткое руководство для обычных пользователей и представителей малого бизнеса, которые хотят минимизировать вероятность заражения вирусом WannaCry и другими типами вредоносных программ.

WannaCry: как распространяется и чем опасен?

Чем опасен WannaCry? Вирус шифрует файлы различных типов (получая расширение.WCRY, файлы становятся полностью нечитаемыми) и затем требует выкуп в размере 600 долл. за расшифровку. Чтобы ускорить процедуру перевода денег, пользователя запугивают тем, что через три дня сумма выкупа увеличится, а через семь дней файлы вообще невозможно будет расшифровать.

Угрозе заразиться вирусом-шифровальщиком WannaCry подвержены компьютеры на базе операционных систем Windows. Если вы используете лицензионные версии Windows и регулярно выполняете обновление системы, то можете не переживать, что вирус проникнет в вашу систему именно этим путем.

Пользователям MacOS, ChromeOS и Linux, а также мобильных операционных систем iOS и Android атак WannaCry вообще не стоит бояться.

Что делать, если вы стали жертвой WannaCry?

Британское Национальное агентство по борьбе с преступностью (NCA) рекомендует малому бизнесу, который стал жертвой вымогателей и обеспокоен распространением вируса по сети, предпринять следующие действия:

- Немедленно изолируйте компьютер, ноутбук или планшет от корпоративной / внутренней сети. Отключите Wi-Fi.

- Поменяйте драйвера.

- Не подключаясь к сети Wi-Fi, напрямую подключите компьютер к интернету.

- Обновите операционную систему и все остальное ПО.

- Обновите и запустите антивирусник.

- Повторно подключитесь к сети.

- Осуществите мониторинг сетевого трафика и / или запустите сканирование на вирусы, чтобы удостовериться в том, что шифровальщик исчез.

Стоит ли платить деньги злоумышленникам?

Первые вопросы, которые задают пользователи, столкнувшиеся с новым вирусом-шифровальщиком WannaCry, — как восстановить файлы и как удалить вирус. Не находя бесплатных и эффективных способов решения, они стоят перед выбором — платить деньги вымогателю или нет? Поскольку часто пользователям есть что терять (в компьютере хранятся личные документы и фотоархивы), желание решить проблему с помощью денег действительно возникает.

Защита информации от уничтожения

Но NCA настойчиво призывает не платить деньги. Если же вы все-таки решитесь это сделать, то имейте в виду следующее:

- Во-первых, нет никакой гарантии, что вы получите доступ к своим данным.

- Во-вторых, ваш компьютер и после оплаты по-прежнему может оставаться зараженным вирусом.

- В-третьих, вы скорее всего просто подарите свои деньги киберпреступникам.

Как защититься от WannaCry?

Какие действия предпринять, чтобы предотвратить заражение вирусом, объясняет Вячеслав Белашов, руководитель отдела внедрения систем защиты информации СКБ Контур:

Особенность вируса WannaCry заключается в том, что он может проникнуть в систему без участия человека в отличие от других вирусов-шифровальщиков. Ранее для действия вируса требовалось, чтобы пользователь проявил невнимательность — перешел по сомнительной ссылке из письма, которое на самом деле ему не предназначалось, либо скачал вредоносное вложение. В случае с WannaCry эксплуатируется уязвимость, имеющаяся непосредственно в самой операционной системе. Поэтому в первую очередь в группе риска оказались компьютеры на базе Windows, на которых не устанавливались обновления от 14 марта 2017 года. Достаточно одной зараженной рабочей станции из состава локальной сети, чтобы вирус распространился на остальные с имеющейся уязвимостью.

Что именно можно и необходимо предпринять на данный момент:

Это касается не только операционных систем, но и средств антивирусной защиты. Информацию по обновлению Windows можно узнать здесь.

Рекомендуется хранить копии важных файлов в надежном месте на съемных носителях информации либо использовать специализированные средства резервного копирования.

Необходимо обращать внимание на входящие письма с сомнительными ссылками и вложениями. Для работы с сетью Интернет рекомендуется использовать плагины, которые позволяют избавиться от ненужной рекламы и ссылок на потенциально вредоносные источники.

Привет всем! Уже многие слышали о разбушевавшемся вируса Wanna Cry, который поражает компьютеры на базе ОС Windows. Конечно же мой блог посвящен тематике Apple и все, что с яблоками связано, но пройти мимо шифровальщика Wanna Cry я не могу! Ведь многие маководы кроме обычного Mac имеют на работе или дома компьютер с необычной Windows! И поэтому, я все же расскажу, как защититься от Wanna Cry.

Что такое Wanna Cry?

Вирус-шифровальщик Wanna Cry (или его другие имена WannaCrypt, WCry, WanaCrypt0r 2.0) 12 мая начал свое шествие по миру и начал заражать компьютеры под управлением Windows. Началось всё с испанской компании Telefonica, Gas Natural, KPMG, затем под раздачу попали больницы в Великобритании, компьютеры МВД России, Сбербанк, Магафон и многие другие. Вирус Wanna Cry использует уязвимость в протоколе SMB1 , которую в свое время обнаружили (и скрыли от разработчика) в АНБ. У АНБ сведения об уязвимости украли хакеры из группы The Shadow Brokers и распространили по даркнету (или как-то так). Именно эту уязвимость и эксплуатирует данный вирус-вымогатель.

Если такой вирус попадает на компьютер жертвы, то он начинает шифровать данные на дисках и через какое-то время начинает требовать выкуп за расшифровку данных. Окно с требованием ясно дает понять, что 300 или 600 долларов в биткоиновом эквиваленте нужны злоумышленникам больше, чем вам… И это понятно, ведь на полученные от вымогательства деньги, хакеры смогут купить достаточное количество жестких дисков для бэкапа своих данных от действий других хакеров! Ведь вы, скорее всего, не создавали резервные копии. Я прав? 🙂

Как происходит заражение Wanna Cry?

Как уже стало понятно, вирус-вымогатель использует уязвимость в ОС. То есть для заражения WannaCrypt достаточно просто включить компьютер и выйти в интернет. Для заражения вовсе не обязательно скачивать вредоносный файл или открывать вложение в почте. Уязвимость и так находится в ядре самой Windows и открыта для взлома.

Сам протокол SMB1 уже давно считается устаревшим и не используется в современных версиях Windows. Но для поддержки старых устройств или тех устройств, которые всё же работают с SMB1 в Windows данный протокол не вырезан полностью и он функционирует, наравне с дырой нем.

Если компьютер заразился WannaCrypt, то как и было написано выше, вирус начинает лихорадочно шифровать данные и требовать денег за расшифровку. Кстати, если вы думаете, что фалы на диске D:\ или E:\ не будут зашифрованы, то вы сильно заблуждаетесь! Все подключенные накопители (да, и по USB то же) с возможностью записи на них будут подвержены атаке Wanna Cry! Таким образом даже облако может пострадать, если не отмонтировать его от системы!

Что происходит с вирусом сейчас?

Одна из модификаций вируса ломилась на данный сайт и если бы сайта не было, то вирус продолжал бы своё распространение. То есть после регистрации домена, наш герой смог обезопасить мир от одной из разновидности вируса. Но после того наши кул-хацкеры, создатели WannaCrypt0r сделали несколько модификаций, в которых был использован другой домен-рубильник, а так же версии вируса вообще без выключателя!

На данный момент существует уже много разновидностей вируса Wanna Cry, а так же большое количество подражателей, которые используют подобный механизм заражения, окно с требованием выкупа, но другими биткоин кошельками. Молодцы подражатели, подстраиваются под тренд…

Как защититься от вируса Wanna Cry?

Способов защиты от Wanna Cry немного. Первое, что надо сделать, это поставить обновления безопасности от Microsoft для свое версии Windows. Кстати, к чести MS надо признать, что они достаточно давно уже выпустили обновление для актуальных версий Windows, и скачать их можно было еще в марте 2017 года! Так что если у вас включено автоматическое обновление Windows, то скорее всего у вас уже стоит данное обновление безопасности.

Так же не стоит пренебрегать обычной антивирусной защитой. Рекомендовать ничего не буду, так как у каждого есть свои предпочтения. Скажу лишь, что во всей этой истории я часто слышал названия Касперский и Avast. И если вирусологов из Лаборатории Касперского я уважаю, то вот их продукт меня настораживает: уж больно он тяжелый для системы (или я ошибаюсь и этот факт давно уже миф?)…

Конечно же я не могу не сказать о любимом — создавайте бэкап. И если маководам, во время эпидемии KeRanger, я мог посоветовать воспользоваться Time Machine, то с Windows у меня есть небольшие проблемы. Дело в том, что в Windows есть собственная система для создания бэкапов, но судя по многочисленным инструкциям, эта утилита в каждой версии ОС своя и отличается в настройках и возможностях. Так что я рекомендую вам воспользоваться поиском , где в конце просто напишите версию своей ОС:

Так же можно воспользоваться и сторонними приложениями, типа Acronis True Image или Symantec Backup Exec.

Кроме этого есть и совсем странный способ обезопасить свой компьютер: отключите его от локальной сети и интернета. Да, звучит бредово, но если вы на компьютере занимаетесь написанием текстов в Word, то без интернета сможете прожить. Или играете в игры. А может только смотрите фильмы и слушаете музыку, которая уже скачена вами на компьютер.

И последний, но не менее действенный совет — ПЕРЕХОДИТЕ НА MAC! 🙂 Ведь вирус заражает только Windows, при том, только настольную и серверную версии. Мобильный Windows вирусу Wanna Cry не подвержен, так же как и iOS и Android. Не говоря уже о Linux, Unix и тп…

Патчи от Wanna Cry для Windows

Как я уже писал выше можно установить обновления безопасности Windows для защиты компьютера от WannaCrypt. Если кому-то неудобно или нет возможности скачивать обновления через Центр обновлений Windows, то можно скачать только конкретный патч для блокировки эксплойта. Кстати, не подумайте, что это только пользователи ломаных версий Windows. Кто-то не знает где включить автообновления. Кому-то из-за политики безопасности в офисе отключили данный инструмент, а кто-то просто устал от кривых обновлений и старается держаться от них подальше. Поддерживаю! От Microsoft периодически прилетают кривые апдейты, а потому даю ссылки именно на сами патчи для разных версий Windows. Кстати, вы можете сами скачать патч MS17-010 для старых версий Windows с сайта поддержки!

Или, если вам не хочется лазить по сайту Microsoft, то можете сразу скачать файлы по ссылкам. И еще: автор не несет ответственность за скаченные вами файлы и за то, что корпорация Microsoft может изменить фалы по данным ссылкам!

Что делать если заразился Wanna Cry?

Если вы включили компьютер и увидели страшную красную картинку с требованием выкупа, не следует паниковать. Ровно как и платить злоумышленникам! Компания по борьбе с вирусами уже сделала выплату, для того что бы понимать, как работает механизм расшифровки вируса Wanna Cry, но так и не получили ответа… Так что платить вымогателям бесполезно!

А вот паниковать, рыдать навзрыд и рвать на голове волосы, что во время не сделал резервную копию можно, но недолго. Лучше бы сразу выключить компьютер и попробовать прогнать диск программой для восстановления данных! Дело в том, что WannaCrypt не в мгновение ока шифрует данные, а делает это постепенно. Так что можно вполне успеть с данного диска вытащить данные при помощи сторонних приложений. Кстати, если сомневаетесь или боитесь заразить другой компьютер, то лучше отнести диск в специализированный сервис, где могут попробовать спасти ваши данные.

Так же есть идея, что зараженный диск можно вытащить и на его место поставить другой, и работать пока с него. Вполне может быть, что в ближайшее время антивирусные компании смогут найти способ расшифровки данных с диска. И вот именно тогда и можно будет попробовать извлечь данные с зараженного диска. Хитро, да?

И это всё? То есть на этом борьба с вирусом закончена? Нет! Вирус будет распространяться и дальше от компьютера к компьютеру, заражая непропатченные компьютеры. Так что для прекращения пандемии Wanna Cry надо оперативно оповестить всех своих близких, друзей и знакомых, что бы они защитили себя, свои компьютеры и данные!

Конечно же не забывайте делать резервные копии и делиться данной статьей с друзьями! Так же не забывайте вступать в группу в Facebook и Вконтакте ! Кстати, если я что-то напутал, написал некорректно или у вас есть дополнения — смело пишите в комментариях! 🙂

Вирус-шифровальщик WannaCry, или Wana Decryptor, поразил десятки тысяч компьютеров по всему миру. Пока те, кто попал под атаку, ждут решения проблемы, еще не пострадавшим пользователям стоит использовать все возможные рубежи защиты. Один из способов избавить себя от вирусного заражения и защититься от распространения от WannaCry — это закрытие портов 135 и 445, через которые в компьютер проникает не только WannaCry, но и большинство троянов, бэкдоров и других вредоносных программ. Средств для прикрытия этих лазеек существует несколько.

Иллюстрация работы вируса WannaCry

Способ 1. Защита от WannaCry — использование Firewall

Firewall, также известный как брандмауэр, в классическом понимании — это стена, разделяющая секции построек для защиты их от пожара. Компьютерный брандмауэр работает похожим образом — он защищает компьютер, соединенный с интернетом, от лишней информации, фильтруя поступающие пакеты. Большинство firewall-программ можно тонко настроить, в т.ч. и закрыть определенные порты.

Включение и отключение брандмауэра в Windows 7

Однако в некоторых случаях брандмауэром пользоваться невозможно. Без него обеспечить защиту от зловреда WannaCry будет сложнее, но закрыть самые очевидные дырки получится без особых затруднений.

Карта, как распространяется WannaCry

Действенный способ защиты от Wana Descrypt0r проиллюстрирован на видео!

Способ 2. Блокируем распространение вируса с Windows Worms Doors Cleaner

Windows Worms Doors Cleaner — эта простая программа весит всего 50 КБ и позволяет закрыть порты 135, 445 и некоторые другие в один клик от вируса WannaCry.

Главное окно программы содержит перечень портов (135–139, 445, 5000) и краткую информацию о них — для каких служб используются, открыты они или закрыты. Рядом с каждым портом имеется ссылка на официальные положения службы безопасности Microsoft.

- Чтобы закрыть порты с помощью Windows Worms Doors Cleaner от WannaCry, нужно нажать на кнопку Disable.

- После этого красные кресты заменятся зелеными галочками, и появятся надписи, говорящие о том, что порты успешно заблокированы.

- После этого программу нужно закрыть, а компьютер — перезагрузить.

Способ 3. Закрытие портов через отключение системных служб

Логично, что порты нужны не только вирусам, таким как WannaCry — в нормальных условиях ими пользуются системные службы, которые большинству пользователей не нужны и легко отключаются. После этого портам незачем будет открываться, и вредоносные программы не смогут проникнуть в компьютер.

Порт 135 используется службой DCOM (Distributed COM), которая нужна для связи объектов на разных машинах в локальной сети. Технология практически не используется в современных системах, поэтому службу можно безопасно отключить. Сделать это можно двумя способами — с помощью специальной утилиты или через реестр.

При помощи утилиты служба отключается так:

В системах Windows Server 2003 и старше нужно выполнить ряд дополнительных операций, но, поскольку вирус WannaCry опасен только для современных версий ОС, затрагивать этот момент нет смысла.

Через реестр порт от вирусной программы WannaCry закрывается следующим образом:

Редактировать реестр можно только из-под учетной записи администратора.

Порт 445 используется службой NetBT — сетевым протоколом, который позволяет старым программам, полагающимся на NetBIOS API, работать в современных сетях TCP/IP. Если такого древнего ПО на компьютере нет, порт можно смело блокировать — это закроет парадный вход для распространения вируса WannaCry. Сделать это можно через настройки сетевого подключения или редактор реестра.

Сделать это нужно для всех сетевых подключений. Дополнительно стоит отключить службу доступа к файлам и принтерам, если она не используются — известны случаи, когда WannaCry поражал компьютер через нее.

- 1. Открывается редактор реестра.

- 2. Ищутся параметры NetBT в разделе ControlSet001 системных записей.

- 3. Удаляется параметр TransportBindName.

То же самое следует сделать в следующих разделах:

После завершения редактирования компьютер перезагружается. Следует учитывать, что при отключении NetBT перестанет работать служба DHCP.

Заключение

Таким образом, чтобы защититься от распространения вируса WannaCry, нужно убедиться, что уязвимые порты 135 и 445 закрыты (для этого можно использовать различные сервисы) или включить брандмауэр. Кроме того, необходимо установить все обновления системы Windows. Чтобы избежать атак в будущем, рекомендуется всегда пользоваться свежей версией антивирусного ПО.

Данная статья подготовлена в связи в хакерской атакой массового характера в мировом масштабе, которая может коснуться и вас. Последствия становятся действительно серьезными. Ниже вы найдете краткое описание проблемы и описание основных мер, которые необходимо предпринять для защиты от вируса-шифровальщика семейства WannaCry.

Вирус-шифровальщик WannaCry использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ – Фонтанка.ру, Газета.ру, РБК.

Данной уязвимости подвержены ПК с установленными ОС Windows начиная с XP и до Windows 10 и Server 2016, официальную информацию об уязвимости от Microsoft вы можете прочитать здесь и здесь.

Эта уязвимость относится к классу Remote code execution, что означает, что заражение может быть произведено с уже зараженного ПК через сеть с низким уровнем безопасности без сегментирования МЭ — локальные сети, публичные сети, гостевые сети, а также путем запуска вредоноса полученного по почте или в виде ссылки.

Какие меры необходимо выделить как эффективные, для борьбы с данным вирусом:

-

Убедитесь, что у вас установлены актуальные обновления Microsoft Windows, которые убирают уязвимость MS17-010. Найти ссылки на обновления вы можете здесь, а также обратите внимание, что в связи с беспрецедентной серьезностью данной уязвимости — 13-го мая были выпущены обновления для неподдерживаемых ОС (windowsXP, 2003 server, 2008 server) их вы можете скачать здесь.

Используя решения по обеспечению сетевой безопасности класса IPS, убедитесь, что у вас установлены обновления, включающие выявление и компенсацию сетевой уязвимости. В базе знаний Check Point данная уязвимость описана здесь, она входит в обновление IPS от 14 марта 2017 года Microsoft Windows SMB Remote Code Execution (MS17-010: CVE-2017-0143). Также рекомендуем настроить проверку внутреннего трафика ключевых сетевых сегментов с помощью IPS, хотя бы на короткое время, пока вероятность заражения не снизится.

Также заблокируйте передачу парольных архивов и активируйте сигнатуры IPS из списка:

Еще больше рекомендаций и пример отчета о блокировке работы шифровальщика wannacry тут.

Уважаемые коллеги, основываясь на опыте работы с предыдущими массированными атаками, такими как Heart Bleed, уязвимость Microsoft Windows MS17-010 будет активно эксплуатировать на протяжении ближайших 30-40 дней, не откладывайте меры противодействия! На всякий случай, проверьте работу вашей BackUp системы.

Риск действительно большой!

UPD. В четверг, 18 мая, в 10.00 по Московскому времени, мы приглашаем вас на вебинар о вымогательском программном обеспечении и способах защиты.

Вебинар проводит компания TS Solution и Сергей Невструев, Check Point Threat Prevention Sales Manager Eastern Europe.

Мы затронем следующие вопросы:

- Атака #WannaCry

- Масштаб и текущее состояние

- Особенности

- Факторы массовости

Рекомендации по безопасности

Как быть на шаг впереди и спать спокойно

- IPS + AM

- SandBlast: Threat Emulation и Threat Extraction

- SandBlast Agent: Anti-Ransomware

- SandBlast Agent: Forensics

- SandBlast Agent: Anti-Bot

Зарегистрировать можно, ответив на это письмо, либо пройдя по ссылке на регистрацию здесь.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Раз в несколько лет в сети появляется вирус, который способен заразить множество компьютеров в короткий срок. На этот раз таким вирусом стал Wanna Cry (или, как его порой называют пользователи из России – “вона край”, “хочется плакать”). Данное вредоносное ПО заразило около 57000 тысяч компьютеров почти во всех странах мира всего за несколько дней. Спустя какое-то время темпы заражения вирусом снизились, однако все еще появляются новые устройства, которые были подвергнуты инфицированию. На данный момент пострадало более 200000 компьютеров – как у частных пользователей, так и в организациях.

Wanna Cry является самой серьезной компьютерной угрозой 2017 года и вы все еще можете стать ее жертвой. В этой статье мы расскажем вам, что такое Wanna Cry, как он распространяется и как защититься от вируса.

Новый вирус Petya – обязательно узнайте, как не заразиться этим вирусом и не потерять все данные!

Что такое Wanna Cry?

Прежде всего давайте уточним, что такое Wanna Cry. Wanna Cry – это вредоносное ПО, которое является подвидом трояна и относится к типу “ransomware”. Вирусы вида “ransomware” (“вымогатели”) предназначены для шантажа с целью получения денежных средств у владельцев зараженных компьютеров. Фактически, WannaCry держит ваш компьютер в заложниках и требует выкуп. Если выкуп не будет выплачен – заложник будет убит, т.е вы потеряете всю информацию, которая хранилась на вашем ПК.

Описание вируса Wanna Cry

WannaCry зашифровывает большинство или даже все файлы на вашем компьютере. Затем программное обеспечение выводит на экран компьютера определенное сообщение в котором требует выкуп в размере 300 долларов за расшифровку ваших файлов. Выплата должна произойти на кошелек Bitcoin. Если пользователь не заплатит выкуп за 3 дня, то сумма удваивается и составляет 600 долларов. Через 7 дней вирус удалит все зашифрованные файлы и все ваши данные будут потеряны.

Компания Symantec опубликовала список всех типов файлов, который способен зашифровать Wanna Cry. В этом список входят ВСЕ популярные форматы файлов, включая .xlsx, .xls, .docx, .doc, .mp4, .mkv, .mp3, .wav, .swf, .mpeg, .avi, .mov, .mp4, .3gp, .mkv, .flv, .wma, .mid, .djvu, .png, .jpg, .jpeg, .iso, .zip, .rar. Полный список находится под спойлером.

Как видите, вирусу под силу зашифровать практически любой файл на жестком диске вашего компьютера. После выполнения шифрования Wanna Cry размещает инструкцию по расшифровке файлов, которая подразумевает выплату определенного выкупа.

Кто создал вирус Wanna Cry?

Автор Wanna Cry смог воспользоваться этими данными и создал на его основе эффективный вирус. Пока что неизвестно, кто является создателям вируса Wanna Cry.

Как распространяется вирус Wanna Cry?

Вирус Wanna Cry чаще всего распространяется следующим образом: вам приходит email с вложением. Во вложении может находиться фото, видеофайл, музыкальная композиция. Однако, если присмотреться к файлу внимательнее, то можно понять, что расширением данного файла является .exe (исполняемый файл). Таким образом, после запуска файла происходит инфицирование системы и благодаря найденному ранее эксплойту загружается вирус, который шифрует пользовательские данные.

Впрочем, это не единственный способ, при помощи которого может распространяться Wanna Cry (вирус “вона край”). Несомненно, что вы также можете скачать зараженный файл с торрент-трекеров или получить его в личных сообщениях в социальных сетях.

Как защититься от вируса Wanna Cry?

Как же защититься от вируса Wanna Cry?

Патч microsoft, который защитит от вируса Wanna Cry

Как я уже писал, компания Microsoft выпустила патч, который закрывает уязвимости в ОС и не позволяет вирусу Wanna Cry зашифровать ваши данные. Данный патч срочно необходимо установить на следующие ОС:

Windows XP, Windows 8 или Windows Server 2003, Windows Embedded

Если у вас другая версия Windows – просто установите все доступные обновления.

Как удалить вирус Wanna Cry?

Удалить вирус Wanna Cry с компьютера несложно. Для этого достаточно просканировать компьютер одной из лучших утилит для удаления вредоносных программ (например, Hitman Pro). Однако, в данном случае, ваши документы все равно останутся зашифрованы. Поэтому, если вы планируете платить выкуп – то с удалением программы @WanaDecryptor@.exe лучше повременить. Если вам не нужны зашифрованные данные, то проще всего выполнить форматирование жесткого диска и поставить ОС заново. Это однозначно уничтожит все следы вируса.

Дешифратор Wanna Cry

Программы типа “ransomware” (к которым относится Wanna Cry) обычно шифруют ваши данные ключами 128 или 256 bit. Ключ для каждого компьютера уникален, таким образом в домашних условиях на его расшифровку можно потратить десятки и сотни лет. Фактически, это делает невозможным расшифровку данных обычным пользователем.

Конечно, всем нам хотелось бы иметь дешифратор (decryptor) Wanna Cry в своем арсенале, однако такого решения пока не существует. Например, аналогичный вирус Vault появился несколько месяцев назад, а дешифратора (“decryptor”) для него до сих пор нет в природе.

Потому, если вы еще не подверглись заражению – то вам стоит позаботиться о себе и принять меры защиты от вируса, о которых написано в статье. Если вы уже стали жертвой заражения, то у вас есть несколько вариантов:

Как вылечить вирус Wanna Cry?

Как вы уже поняли из статьи, вылечить вирус Wanna Cry крайне просто. Устанавливаете одну из утилит для удаления вредоносных программ, сканирует жесткий диск и она удаляет все вирусы. Но проблема в том, что все ваши данные останутся в зашифрованном виде. Помимо данных ранее рекомендаций по удалению и дешифровке Wanna Cry, можно дать следующие:

- Вы можете обратиться на форум Лаборатории Касперского. В ветке, которая доступна по ссылке, создано несколько тем про Wanna Cry. Представители разработчика отвечают на форуме, так что может что-то дельное подскажут и вам.

- Вам стоит подождать – вирус появился не так давно, может еще появится дешифратор. Например, не более полугода назад Касперский смог побороть шифратор CryptXXX. Возможно, что через некоторое время они выпустят дешифратор и для Wanna Cry.

- Кардинальное решение – форматируем жесткий, ставим ОС, лишаемся все данных. А так ли вам важны ваши фото с прошлого корпоратива?)

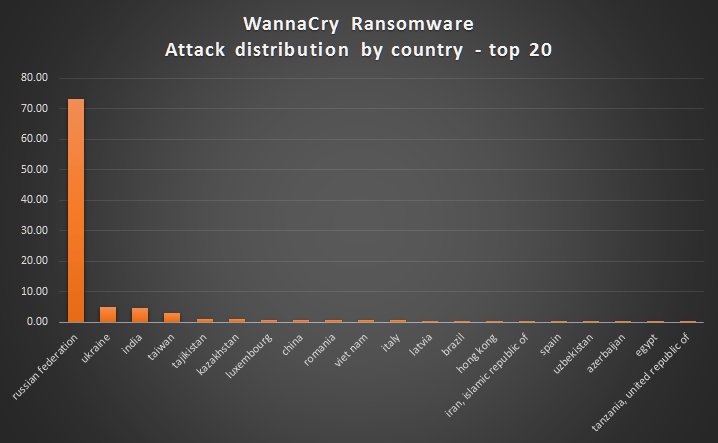

Вирус Wanna Cry в России

Как вы видите по представленной инфографике большая часть компьютеров, которые заразились Wanna Cry, находятся в России. Впрочем, в этом нет ничего удивительного – в нашей стране процент пользователей “пиратских” ОС крайне велик. Чаще всего у подобных пользователей отключено автоматическое обновление, что и сделало заражение возможным.

Как стало известно, в России пострадали не только обычные пользователи, но и государственные предприятия и частные компании. Сообщается, что в числе жертв были замечены МВД, МЧС и Центробанк, а также “Мегафон”, “Сбербанк” и “Российские железные дороги”.

В Великобритании пострадала больничная сеть, что сделало невозможным проведение некоторых операций.

От заражения можно было легко уберечься – еще в марте компания Microsoft выпустила обновление безопасности для Windows, которое закрывало “дыры” в ОС. Через них и действовует вирус. Если вы еще не сделали этого – обязательно установите все обновления для вашей ОС, а также специальный патч для старых версий Windows, о котором я упоминал выше.

Wanna Cry и Linux

Некоторые пользователи операционной системы Linux интересуются: а могут ли их компьютеры подвергнуться заражению вирусом Wanna Cry? Могу их успокоить: компьютерам под управлением Linux данный вирус не страшен. На данный момент не обнаружено вариаций вируса для данной ОС.

Заключение

Итак, сегодня мы поговорили о вирусе Wanna Cry. Мы узнали, что из себя представляет данный вирус, как уберечься от заражения, как удалить вирус и восстановить файлы, где взять дешифратор (decryptor) Wanna Cry. Кроме того, мыузнали где скачать патч для Windows, который убережет вас от инфицирования. Надеюсь, что данная статья оказалась полезной для вас.

Читайте также: